Презентация6.ppt

- Количество слайдов: 28

Программы обслуживания дисков l Задачи l l l Форматирование Проверка дисков и исправление ошибок Дефрагментация Сжатие Резервное копирование ( Backup ) Встроенные программы l l l Format Chkdsk Defrag

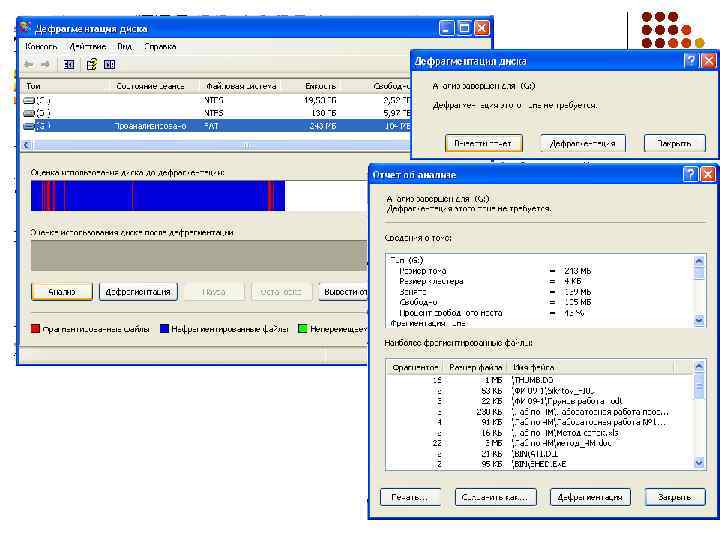

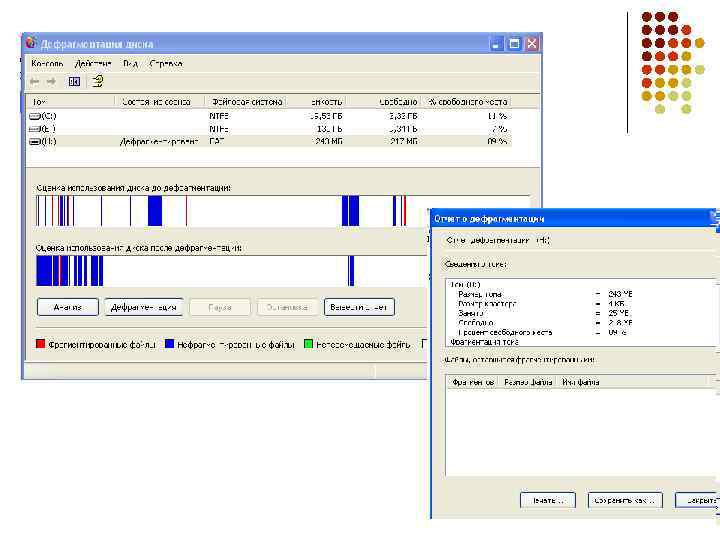

Дефрагментация l l l Анализ Дефрагментация Вывод отчета

l Необходимость сжатия Избыточность информации Сжатие с потерями и без потерь Алгоритмы сжатия Степень сжатия=Vнов/Vстар l Программы-архиваторы l l

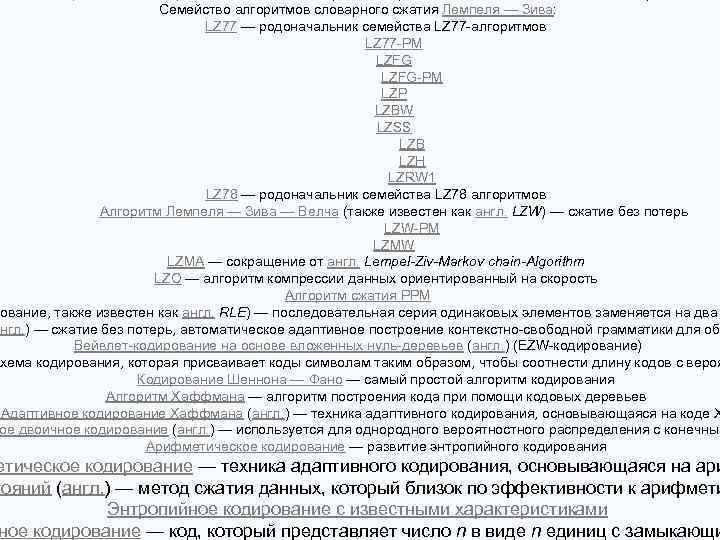

Семейство алгоритмов словарного сжатия Лемпеля — Зива: LZ 77 — родоначальник семейства LZ 77 -алгоритмов LZ 77 -PM LZFG-PM LZP LZBW LZSS LZB LZH LZRW 1 LZ 78 — родоначальник семейства LZ 78 алгоритмов Алгоритм Лемпеля — Зива — Велча (также известен как англ. LZW) — сжатие без потерь LZW-PM LZMW LZMA — сокращение от англ. Lempel-Ziv-Markov chain-Algorithm LZO — алгоритм компрессии данных ориентированный на скорость Алгоритм сжатия PPM рование, также известен как англ. RLE) — последовательная серия одинаковых элементов заменяется на два англ. ) — сжатие без потерь, автоматическое адаптивное построение контекстно-свободной грамматики для об Вейвлет-кодирование на основе вложенных нуль-деревьев (англ. ) (EZW-кодирование) схема кодирования, которая присваивает коды символам таким образом, чтобы соотнести длину кодов с вероя Кодирование Шеннона — Фано — самый простой алгоритм кодирования Алгоритм Хаффмана — алгоритм построения кода при помощи кодовых деревьев Адаптивное кодирование Хаффмана (англ. ) — техника адаптивного кодирования, основывающаяся на коде Х ое двоичное кодирование (англ. ) — используется для однородного вероятностного распределения с конечным Арифметическое кодирование — развитие энтропийного кодирования етическое кодирование — техника адаптивного кодирования, основывающаяся на ари тояний (англ. ) — метод сжатия данных, который близок по эффективности к арифмети Энтропийное кодирование с известными характеристиками ное кодирование — код, который представляет число n в виде n единиц с замыкающи

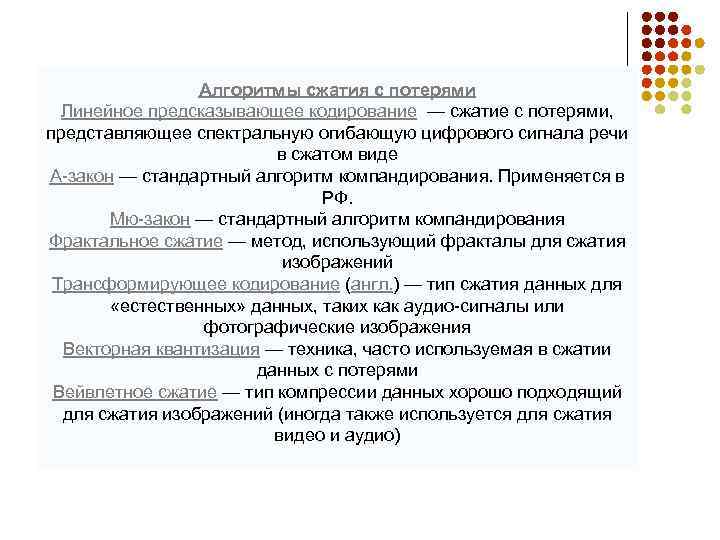

Алгоритмы сжатия с потерями Линейное предсказывающее кодирование — сжатие с потерями, представляющее спектральную огибающую цифрового сигнала речи в сжатом виде А-закон — стандартный алгоритм компандирования. Применяется в РФ. Мю-закон — стандартный алгоритм компандирования Фрактальное сжатие — метод, использующий фракталы для сжатия изображений Трансформирующее кодирование (англ. ) — тип сжатия данных для «естественных» данных, таких как аудио-сигналы или фотографические изображения Векторная квантизация — техника, часто используемая в сжатии данных с потерями Вейвлетное сжатие — тип компрессии данных хорошо подходящий для сжатия изображений (иногда также используется для сжатия видео и аудио)

Архиваторы l Алгоритмы l l Rar Zip Arj Программы-архиваторы l l Win. Rar Win. Zip

Общие сведения о Win. Rar l l 32 -разрядная версия Rar для Windows, Linux, Free. BSD, DOS, OS/2, Mac OS X. Версия с GUI –Win. Rar. exe Версия с текстовым интерфейсом -Rar. exe

Особенности Win. Rar l l l l Поддержка Rar и Zip Высокоэффективный алгоритм сжатия GUI, Drag & Drop 7 Z, ACE, ARJ, BZ 2, CAB, GZ, ISO, JAR, LZH, TAR, UUE, Z Solid Многотомные архивы SFX (Sel. F-e. Xtracting )

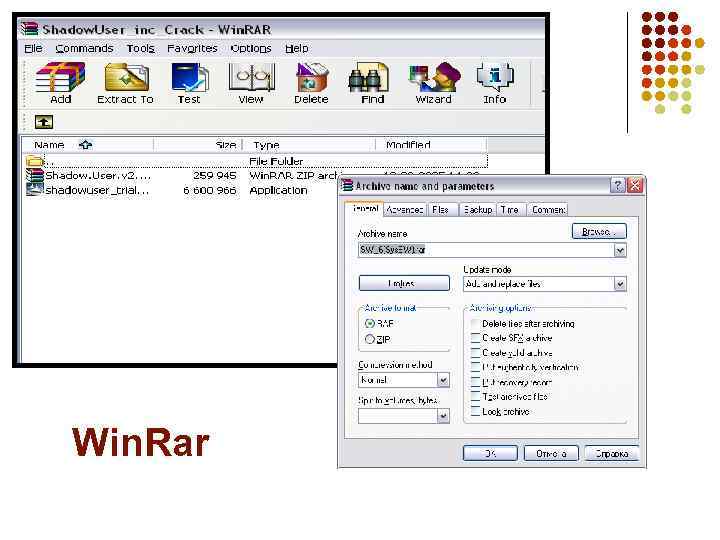

Win. Rar

Вирусы Вирус – враждебная программа или процесс, отличающийся способностью к самовоспроизведению. • Скрытность поведения и распространения • Способность к размножению • Вредоносные функции

История вирусописательства l l l Грегори Бенфорд 1970 год PERVADE (1975). “Pervading Animal” 1969 Arpa. Net вирус «Creeper» «I'M THE CREEPER: CATCH ME IF YOU CAN» антивирус Reaper 1972 программы со «скрытой начинкой» , 1983 Фред Коэн термин вирус

Виды угроз компьютерной безопасности Повреждение данных Нарушение работоспособности компьютера «кража» ресурсов искажение алгоритмов работы программ блокировка процессов Кража и компрометация информации Незаконное использование компьютера во враждебных целях Спамерство

Виды вирусов l По среде обитания и передачи l l l l Почтовый вирус Сетевой червь Троян Файловые Загрузочные Файлово-загрузочные Макровирус По способу заражения l l Резидентные Нерезидентные По степени опасности l Сетевые l l l Не опасные Особо опасные По особенностям алгоритма l l l Паразитические Репликаторы Невидимки Мутанты Троянские

Классические компьютерные вирусы Программы, распространяющие свои копии по ресурсам локального компьютера с целью: l последующего запуска своего кода при каких-либо действиях пользователя; l дальнейшего внедрения в другие ресурсы компьютера.

Черви Вредоносная программа, l распространяющаяся по сетевым каналам l способная к самостоятельному преодолению систем защиты l способная к созданию и дальнейшему распространению своих копий

Сетевые черви Программы, распространяющие свои копии по локальным и/или глобальным сетям с целью: l проникновения на удаленные компьютеры; l запуска своей копии на удаленном компьютере; l дальнейшего распространения на другие компьютеры в сети.

Способы распространения l Сетевые черви l Почтовые черви l IM-черви (системы мгновенного обмена сообщениями) l IRC-черви (по каналам IRC 3) l P 2 P-черви

Троянские программы Программы, осуществляющие различные несанкционированные пользователем действия: l сбор информации и ее передачу злоумышленнику; l ее разрушение или злонамеренную модификацию; l нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

Виды троянов l l l l Клавиатурные шпионы Похитители паролей Утилиты скрытого удаленного управления l скрытая загрузка и запуск программ l уничтожение файлов. Анонимные SMTP-сервера и прокси-сервера (организуют несанкционированную отправку электронной почты) Утилиты дозвона. Модификаторы настроек браузера Логические бомбы: срабатывают при определенных условиях (час «Х» , команда извне)

Последствия заражений компьютерными вирусами l l l l Несанкционированная рассылка электронных писем. Кража конфиденциальной информации. Несанкционированное использование сетевых ресурсов. Удаленное управление компьютером. Несанкционированная атака на чужой сервер. Рассылка спама. Уничтожение информации. Мистификации.

Жизненный цикл вируса Заражение и активация l Размножение l Причинение ущерба l Гибель l

Антивирусные программы Функции l Обнаружение l Дезактивация l Лечение l Прививка

Типичные антивирусные стратегии l l l Детекторы Фаги (доктора) Ревизоры Фильтры (Брандмауэры, файерволы, стражи) Вакцины

Некоторые популярные антивирусные программы l l Norton-Antivirus Антивирус Касперского dr. Web Panda Nod 32 Avast Antvirus

Правила компьютерной гигиены l l l Использование только проверенных источников данных Обязательная проверка на «стерильность» данных из сомнительных источников Регулярные антивирусные проверки Использование детекторов и фильтров при работе в сети Регулярное обновление антивирусных программ и баз к ним

Презентация6.ppt