Лекция 5_часть 3 ОК.ppt

- Количество слайдов: 11

Приложение А к части 2 ОК Замечания по применению функциональных требований безопасности

Приложение А к части 2 ОК Замечания по применению функциональных требований безопасности

Взаимозависимости функциональных требований безопасности

Взаимозависимости функциональных требований безопасности

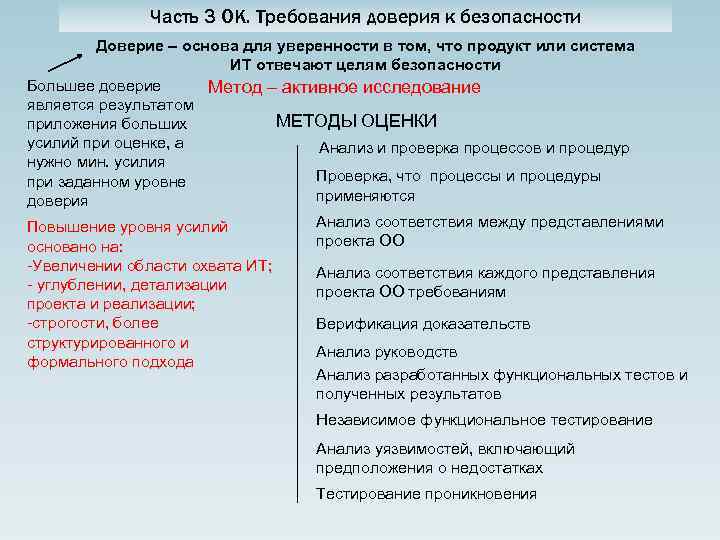

Часть 3 ОК. Требования доверия к безопасности Доверие – основа для уверенности в том, что продукт или система ИТ отвечают целям безопасности Большее доверие Метод – активное исследование является результатом МЕТОДЫ ОЦЕНКИ приложения больших усилий при оценке, а Анализ и проверка процессов и процедур нужно мин. усилия Проверка, что процессы и процедуры при заданном уровне применяются доверия Анализ соответствия между представлениями Повышение уровня усилий проекта ОО основано на: -Увеличении области охвата ИТ; - углублении, детализации проекта и реализации; -строгости, более структурированного и формального подхода Анализ соответствия каждого представления проекта ОО требованиям Верификация доказательств Анализ руководств Анализ разработанных функциональных тестов и полученных результатов Независимое функциональное тестирование Анализ уязвимостей, включающий предположения о недостатках Тестирование проникновения

Часть 3 ОК. Требования доверия к безопасности Доверие – основа для уверенности в том, что продукт или система ИТ отвечают целям безопасности Большее доверие Метод – активное исследование является результатом МЕТОДЫ ОЦЕНКИ приложения больших усилий при оценке, а Анализ и проверка процессов и процедур нужно мин. усилия Проверка, что процессы и процедуры при заданном уровне применяются доверия Анализ соответствия между представлениями Повышение уровня усилий проекта ОО основано на: -Увеличении области охвата ИТ; - углублении, детализации проекта и реализации; -строгости, более структурированного и формального подхода Анализ соответствия каждого представления проекта ОО требованиям Верификация доказательств Анализ руководств Анализ разработанных функциональных тестов и полученных результатов Независимое функциональное тестирование Анализ уязвимостей, включающий предположения о недостатках Тестирование проникновения

Иерархическая структура представления требований доверия: класс-семейство-компонент-элемент

Иерархическая структура представления требований доверия: класс-семейство-компонент-элемент

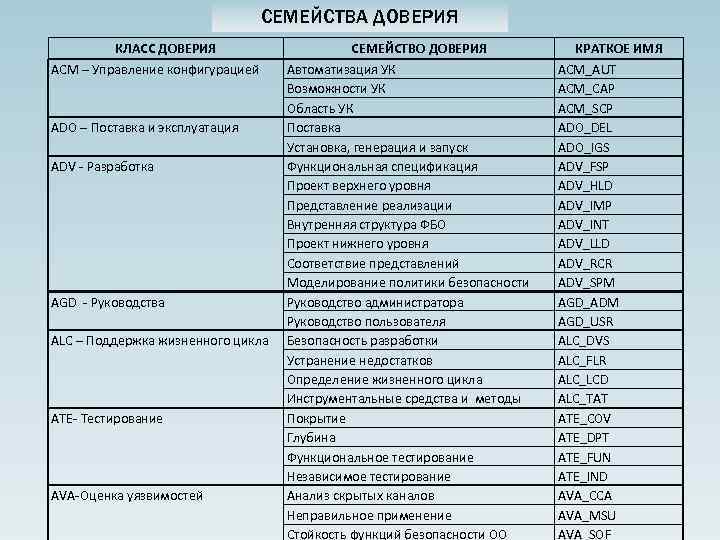

СЕМЕЙСТВА ДОВЕРИЯ КЛАСС ДОВЕРИЯ АСМ – Управление конфигурацией ADO – Поставка и эксплуатация ADV - Разработка AGD - Руководства ALC – Поддержка жизненного цикла ATE- Тестирование AVA-Оценка уязвимостей СЕМЕЙСТВО ДОВЕРИЯ Автоматизация УК Возможности УК Область УК Поставка Установка, генерация и запуск Функциональная спецификация Проект верхнего уровня Представление реализации Внутренняя структура ФБО Проект нижнего уровня Соответствие представлений Моделирование политики безопасности Руководство администратора Руководство пользователя Безопасность разработки Устранение недостатков Определение жизненного цикла Инструментальные средства и методы Покрытие Глубина Функциональное тестирование Независимое тестирование Анализ скрытых каналов Неправильное применение Стойкость функций безопасности ОО КРАТКОЕ ИМЯ ACM_AUT ACM_CAP ACM_SCP ADO_DEL ADO_IGS ADV_FSP ADV_HLD ADV_IMP ADV_INT ADV_LLD ADV_RCR ADV_SPM AGD_ADM AGD_USR ALC_DVS ALC_FLR ALC_LCD ALC_TAT ATE_COV ATE_DPT ATE_FUN ATE_IND AVA_CCA AVA_MSU AVA_SOF

СЕМЕЙСТВА ДОВЕРИЯ КЛАСС ДОВЕРИЯ АСМ – Управление конфигурацией ADO – Поставка и эксплуатация ADV - Разработка AGD - Руководства ALC – Поддержка жизненного цикла ATE- Тестирование AVA-Оценка уязвимостей СЕМЕЙСТВО ДОВЕРИЯ Автоматизация УК Возможности УК Область УК Поставка Установка, генерация и запуск Функциональная спецификация Проект верхнего уровня Представление реализации Внутренняя структура ФБО Проект нижнего уровня Соответствие представлений Моделирование политики безопасности Руководство администратора Руководство пользователя Безопасность разработки Устранение недостатков Определение жизненного цикла Инструментальные средства и методы Покрытие Глубина Функциональное тестирование Независимое тестирование Анализ скрытых каналов Неправильное применение Стойкость функций безопасности ОО КРАТКОЕ ИМЯ ACM_AUT ACM_CAP ACM_SCP ADO_DEL ADO_IGS ADV_FSP ADV_HLD ADV_IMP ADV_INT ADV_LLD ADV_RCR ADV_SPM AGD_ADM AGD_USR ALC_DVS ALC_FLR ALC_LCD ALC_TAT ATE_COV ATE_DPT ATE_FUN ATE_IND AVA_CCA AVA_MSU AVA_SOF

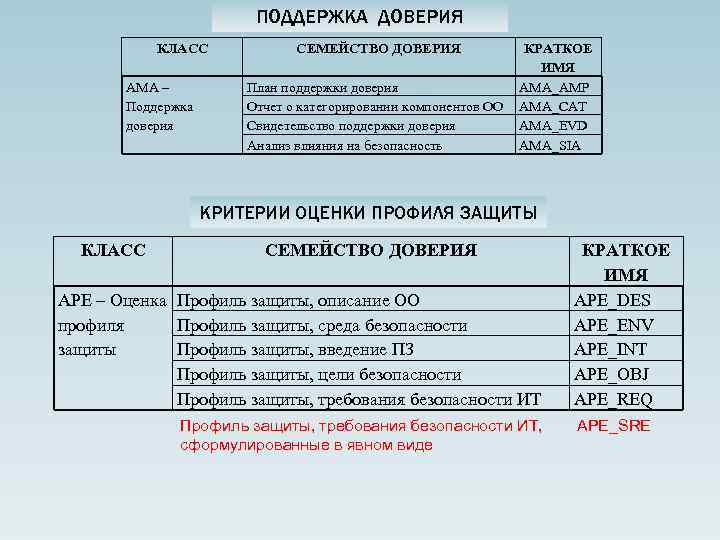

ПОДДЕРЖКА ДОВЕРИЯ КЛАСС АMA – Поддержка доверия СЕМЕЙСТВО ДОВЕРИЯ План поддержки доверия Отчет о категорировании компонентов ОО Свидетельство поддержки доверия Анализ влияния на безопасность КРАТКОЕ ИМЯ AMA_AMP AMA_CAT AMA_EVD AMA_SIA КРИТЕРИИ ОЦЕНКИ ПРОФИЛЯ ЗАЩИТЫ КЛАСС СЕМЕЙСТВО ДОВЕРИЯ АPE – Оценка Профиль защиты, описание ОО профиля Профиль защиты, среда безопасности защиты Профиль защиты, введение ПЗ Профиль защиты, цели безопасности Профиль защиты, требования безопасности ИТ, сформулированные в явном виде КРАТКОЕ ИМЯ APE_DES APE_ENV APE_INT APE_OBJ APE_REQ АРЕ_SRE

ПОДДЕРЖКА ДОВЕРИЯ КЛАСС АMA – Поддержка доверия СЕМЕЙСТВО ДОВЕРИЯ План поддержки доверия Отчет о категорировании компонентов ОО Свидетельство поддержки доверия Анализ влияния на безопасность КРАТКОЕ ИМЯ AMA_AMP AMA_CAT AMA_EVD AMA_SIA КРИТЕРИИ ОЦЕНКИ ПРОФИЛЯ ЗАЩИТЫ КЛАСС СЕМЕЙСТВО ДОВЕРИЯ АPE – Оценка Профиль защиты, описание ОО профиля Профиль защиты, среда безопасности защиты Профиль защиты, введение ПЗ Профиль защиты, цели безопасности Профиль защиты, требования безопасности ИТ, сформулированные в явном виде КРАТКОЕ ИМЯ APE_DES APE_ENV APE_INT APE_OBJ APE_REQ АРЕ_SRE

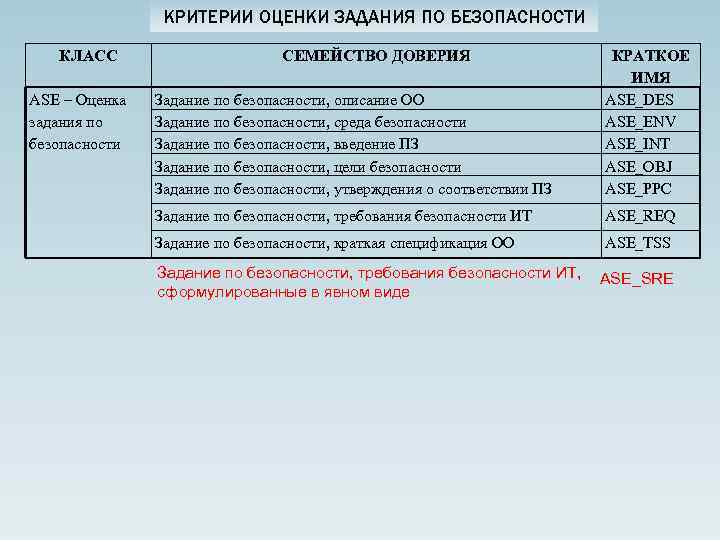

КРИТЕРИИ ОЦЕНКИ ЗАДАНИЯ ПО БЕЗОПАСНОСТИ КЛАСС АSE – Оценка задания по безопасности СЕМЕЙСТВО ДОВЕРИЯ Задание по безопасности, описание ОО Задание по безопасности, среда безопасности Задание по безопасности, введение ПЗ Задание по безопасности, цели безопасности Задание по безопасности, утверждения о соответствии ПЗ КРАТКОЕ ИМЯ ASE_DES ASE_ENV ASE_INT ASE_OBJ ASE_PPC Задание по безопасности, требования безопасности ИТ ASE_REQ Задание по безопасности, краткая спецификация ОО ASE_TSS Задание по безопасности, требования безопасности ИТ, сформулированные в явном виде АSЕ_SRE

КРИТЕРИИ ОЦЕНКИ ЗАДАНИЯ ПО БЕЗОПАСНОСТИ КЛАСС АSE – Оценка задания по безопасности СЕМЕЙСТВО ДОВЕРИЯ Задание по безопасности, описание ОО Задание по безопасности, среда безопасности Задание по безопасности, введение ПЗ Задание по безопасности, цели безопасности Задание по безопасности, утверждения о соответствии ПЗ КРАТКОЕ ИМЯ ASE_DES ASE_ENV ASE_INT ASE_OBJ ASE_PPC Задание по безопасности, требования безопасности ИТ ASE_REQ Задание по безопасности, краткая спецификация ОО ASE_TSS Задание по безопасности, требования безопасности ИТ, сформулированные в явном виде АSЕ_SRE

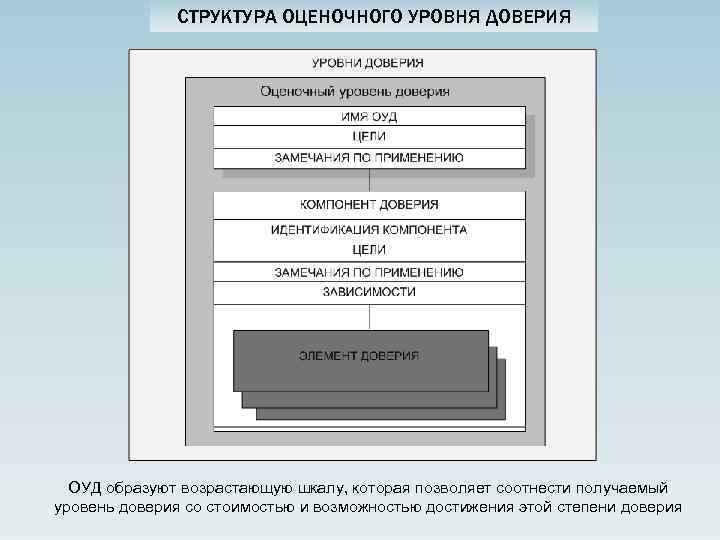

СТРУКТУРА ОЦЕНОЧНОГО УРОВНЯ ДОВЕРИЯ ОУД образуют возрастающую шкалу, которая позволяет соотнести получаемый уровень доверия со стоимостью и возможностью достижения этой степени доверия

СТРУКТУРА ОЦЕНОЧНОГО УРОВНЯ ДОВЕРИЯ ОУД образуют возрастающую шкалу, которая позволяет соотнести получаемый уровень доверия со стоимостью и возможностью достижения этой степени доверия

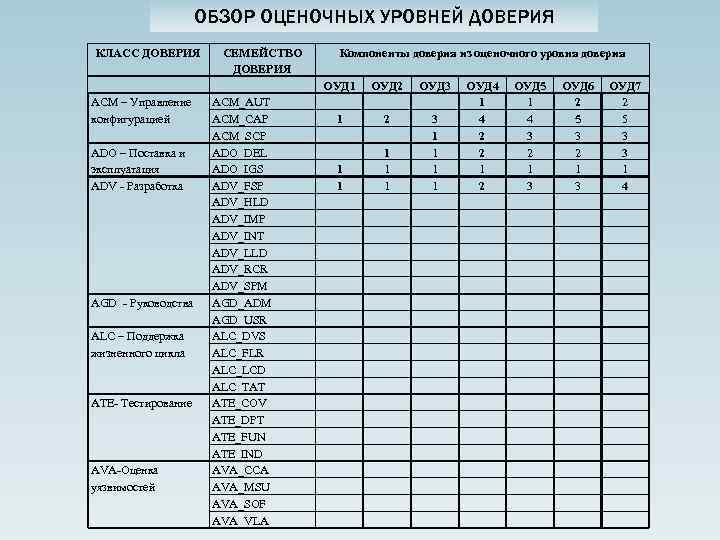

ОБЗОР ОЦЕНОЧНЫХ УРОВНЕЙ ДОВЕРИЯ КЛАСС ДОВЕРИЯ СЕМЕЙСТВО ДОВЕРИЯ Компоненты доверия из оценочного уровня доверия ОУД 1 АСМ – Управление конфигурацией ADO – Поставка и эксплуатация ADV - Разработка AGD - Руководства ALC – Поддержка жизненного цикла ATE- Тестирование AVA-Оценка уязвимостей ACM_AUT ACM_CAP ACM_SCP ADO_DEL ADO_IGS ADV_FSP ADV_HLD ADV_IMP ADV_INT ADV_LLD ADV_RCR ADV_SPM AGD_ADM AGD_USR ALC_DVS ALC_FLR ALC_LCD ALC_TAT ATE_COV ATE_DPT ATE_FUN ATE_IND AVA_CCA AVA_MSU AVA_SOF AVA_VLA ОУД 2 ОУД 3 1 2 1 1 1 3 1 1 ОУД 4 1 4 2 2 1 2 ОУД 5 1 4 3 2 1 3 ОУД 6 2 5 3 2 1 3 ОУД 7 2 5 3 3 1 4

ОБЗОР ОЦЕНОЧНЫХ УРОВНЕЙ ДОВЕРИЯ КЛАСС ДОВЕРИЯ СЕМЕЙСТВО ДОВЕРИЯ Компоненты доверия из оценочного уровня доверия ОУД 1 АСМ – Управление конфигурацией ADO – Поставка и эксплуатация ADV - Разработка AGD - Руководства ALC – Поддержка жизненного цикла ATE- Тестирование AVA-Оценка уязвимостей ACM_AUT ACM_CAP ACM_SCP ADO_DEL ADO_IGS ADV_FSP ADV_HLD ADV_IMP ADV_INT ADV_LLD ADV_RCR ADV_SPM AGD_ADM AGD_USR ALC_DVS ALC_FLR ALC_LCD ALC_TAT ATE_COV ATE_DPT ATE_FUN ATE_IND AVA_CCA AVA_MSU AVA_SOF AVA_VLA ОУД 2 ОУД 3 1 2 1 1 1 3 1 1 ОУД 4 1 4 2 2 1 2 ОУД 5 1 4 3 2 1 3 ОУД 6 2 5 3 2 1 3 ОУД 7 2 5 3 3 1 4

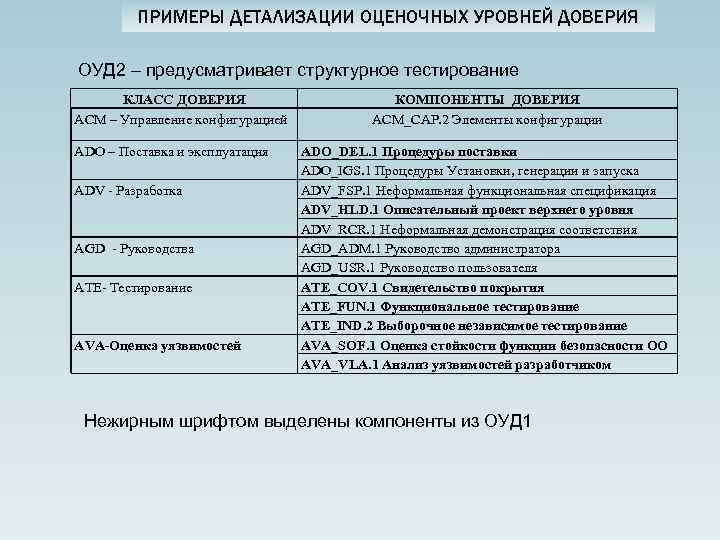

ПРИМЕРЫ ДЕТАЛИЗАЦИИ ОЦЕНОЧНЫХ УРОВНЕЙ ДОВЕРИЯ ОУД 2 – предусматривает структурное тестирование КЛАСС ДОВЕРИЯ АСМ – Управление конфигурацией ADO – Поставка и эксплуатация ADV - Разработка AGD - Руководства ATE- Тестирование AVA-Оценка уязвимостей КОМПОНЕНТЫ ДОВЕРИЯ ACM_CAP. 2 Элементы конфигурации ADO_DEL. 1 Процедуры поставки ADO_IGS. 1 Процедуры Установки, генерации и запуска ADV_FSP. 1 Неформальная функциональная спецификация ADV_HLD. 1 Описательный проект верхнего уровня ADV_RCR. 1 Неформальная демонстрация соответствия AGD_ADM. 1 Руководство администратора AGD_USR. 1 Руководство пользователя ATE_COV. 1 Свидетельство покрытия ATE_FUN. 1 Функциональное тестирование ATE_IND. 2 Выборочное независимое тестирование AVA_SOF. 1 Оценка стойкости функции безопасности ОО AVA_VLA. 1 Анализ уязвимостей разработчиком Нежирным шрифтом выделены компоненты из ОУД 1

ПРИМЕРЫ ДЕТАЛИЗАЦИИ ОЦЕНОЧНЫХ УРОВНЕЙ ДОВЕРИЯ ОУД 2 – предусматривает структурное тестирование КЛАСС ДОВЕРИЯ АСМ – Управление конфигурацией ADO – Поставка и эксплуатация ADV - Разработка AGD - Руководства ATE- Тестирование AVA-Оценка уязвимостей КОМПОНЕНТЫ ДОВЕРИЯ ACM_CAP. 2 Элементы конфигурации ADO_DEL. 1 Процедуры поставки ADO_IGS. 1 Процедуры Установки, генерации и запуска ADV_FSP. 1 Неформальная функциональная спецификация ADV_HLD. 1 Описательный проект верхнего уровня ADV_RCR. 1 Неформальная демонстрация соответствия AGD_ADM. 1 Руководство администратора AGD_USR. 1 Руководство пользователя ATE_COV. 1 Свидетельство покрытия ATE_FUN. 1 Функциональное тестирование ATE_IND. 2 Выборочное независимое тестирование AVA_SOF. 1 Оценка стойкости функции безопасности ОО AVA_VLA. 1 Анализ уязвимостей разработчиком Нежирным шрифтом выделены компоненты из ОУД 1

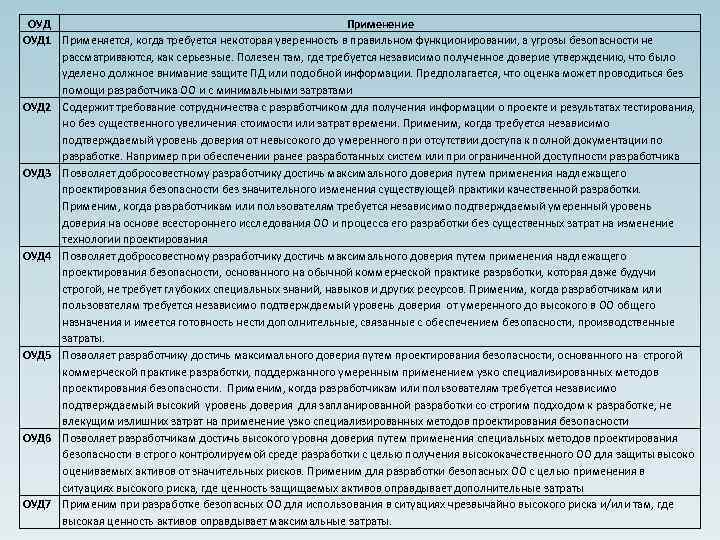

ОУД Применение ОУД 1 Применяется, когда требуется некоторая уверенность в правильном функционировании, а угрозы безопасности не рассматриваются, как серьезные. Полезен там, где требуется независимо полученное доверие утверждению, что было уделено должное внимание защите ПД или подобной информации. Предполагается, что оценка может проводиться без помощи разработчика ОО и с минимальными затратами ОУД 2 Содержит требование сотрудничества с разработчиком для получения информации о проекте и результатах тестирования, но без существенного увеличения стоимости или затрат времени. Применим, когда требуется независимо подтверждаемый уровень доверия от невысокого до умеренного при отсутствии доступа к полной документации по разработке. Например при обеспечении ранее разработанных систем или при ограниченной доступности разработчика ОУД 3 Позволяет добросовестному разработчику достичь максимального доверия путем применения надлежащего проектирования безопасности без значительного изменения существующей практики качественной разработки. Применим, когда разработчикам или пользователям требуется независимо подтверждаемый умеренный уровень доверия на основе всестороннего исследования ОО и процесса его разработки без существенных затрат на изменение технологии проектирования ОУД 4 Позволяет добросовестному разработчику достичь максимального доверия путем применения надлежащего проектирования безопасности, основанного на обычной коммерческой практике разработки, которая даже будучи строгой, не требует глубоких специальных знаний, навыков и других ресурсов. Применим, когда разработчикам или пользователям требуется независимо подтверждаемый уровень доверия от умеренного до высокого в ОО общего назначения и имеется готовность нести дополнительные, связанные с обеспечением безопасности, производственные затраты. ОУД 5 Позволяет разработчику достичь максимального доверия путем проектирования безопасности, основанного на строгой коммерческой практике разработки, поддержанного умеренным применением узко специализированных методов проектирования безопасности. Применим, когда разработчикам или пользователям требуется независимо подтверждаемый высокий уровень доверия для запланированной разработки со строгим подходом к разработке, не влекущим излишних затрат на применение узко специализированных методов проектирования безопасности ОУД 6 Позволяет разработчикам достичь высокого уровня доверия путем применения специальных методов проектирования безопасности в строго контролируемой среде разработки с целью получения высококачественного ОО для защиты высоко оцениваемых активов от значительных рисков. Применим для разработки безопасных ОО с целью применения в ситуациях высокого риска, где ценность защищаемых активов оправдывает дополнительные затраты ОУД 7 Применим при разработке безопасных ОО для использования в ситуациях чрезвычайно высокого риска и/или там, где высокая ценность активов оправдывает максимальные затраты.

ОУД Применение ОУД 1 Применяется, когда требуется некоторая уверенность в правильном функционировании, а угрозы безопасности не рассматриваются, как серьезные. Полезен там, где требуется независимо полученное доверие утверждению, что было уделено должное внимание защите ПД или подобной информации. Предполагается, что оценка может проводиться без помощи разработчика ОО и с минимальными затратами ОУД 2 Содержит требование сотрудничества с разработчиком для получения информации о проекте и результатах тестирования, но без существенного увеличения стоимости или затрат времени. Применим, когда требуется независимо подтверждаемый уровень доверия от невысокого до умеренного при отсутствии доступа к полной документации по разработке. Например при обеспечении ранее разработанных систем или при ограниченной доступности разработчика ОУД 3 Позволяет добросовестному разработчику достичь максимального доверия путем применения надлежащего проектирования безопасности без значительного изменения существующей практики качественной разработки. Применим, когда разработчикам или пользователям требуется независимо подтверждаемый умеренный уровень доверия на основе всестороннего исследования ОО и процесса его разработки без существенных затрат на изменение технологии проектирования ОУД 4 Позволяет добросовестному разработчику достичь максимального доверия путем применения надлежащего проектирования безопасности, основанного на обычной коммерческой практике разработки, которая даже будучи строгой, не требует глубоких специальных знаний, навыков и других ресурсов. Применим, когда разработчикам или пользователям требуется независимо подтверждаемый уровень доверия от умеренного до высокого в ОО общего назначения и имеется готовность нести дополнительные, связанные с обеспечением безопасности, производственные затраты. ОУД 5 Позволяет разработчику достичь максимального доверия путем проектирования безопасности, основанного на строгой коммерческой практике разработки, поддержанного умеренным применением узко специализированных методов проектирования безопасности. Применим, когда разработчикам или пользователям требуется независимо подтверждаемый высокий уровень доверия для запланированной разработки со строгим подходом к разработке, не влекущим излишних затрат на применение узко специализированных методов проектирования безопасности ОУД 6 Позволяет разработчикам достичь высокого уровня доверия путем применения специальных методов проектирования безопасности в строго контролируемой среде разработки с целью получения высококачественного ОО для защиты высоко оцениваемых активов от значительных рисков. Применим для разработки безопасных ОО с целью применения в ситуациях высокого риска, где ценность защищаемых активов оправдывает дополнительные затраты ОУД 7 Применим при разработке безопасных ОО для использования в ситуациях чрезвычайно высокого риска и/или там, где высокая ценность активов оправдывает максимальные затраты.