shpory_33 (1).ppt

- Количество слайдов: 8

Предмет экономической информатики Экономическая информатика - наука об информационных системах, применяемых для подготовки и принятия решений в управлении, экономике и бизнесе, а также об экономике этих систем. Предмет экономической информатики включает, прежде всего, прикладное знание, необходимое для построения ИС в экономике и управлении организациями любой сферы – бизнесом, некоммерческими структурами и государственными органами. Под ИС в экономической информатике понимается система, предназначенная для сбора, передачи, обработки, хранения и выдачи информации потребителям с помощью вычислительного и коммуникационного оборудования, средств программного обеспечения и обслуживающего персонала Обзор типового программного обеспечения Приложение – программное обеспечение, непосредственно обеспечивающее ИТ – сервисов (ИТ– сервис – задача, решение которой востребовано пользователем. ) Инструментальная среда – программное обеспечение, сервисы которого используются для разработки приложений Понятие информационной системы Интерфейсы пользователя Информационные системы – это системы реализации Интерфе йс — совокупность средств и методов информационных процессов электронными средствами взаимодействия между элементами системы. при заданной структуре управления. Интерфейс пользователя: Уровни информационной системы -Графический интерфейс пользователя (Graphical User -ИТ – сервис Interface — GUI) -Приложение -Формальный язык (языки программирования, языки -Инструментальная среда разметки и др. ) -Оборудование и Телеком -Интерфейс командной строки Данные, информация и знания Данные – элементарные сведения о событиях и явлениях. Информация – обработанные данные, представленные в виде, пригодном для принятия решения. Знания – обработанная информация, используемая и ранее использованная для принятия, для производства новой информации. Измерение информации, семиотика информации – субъективные и объективные метрики. Синтаксис, семантика, прагматика. Мера информации как величина уменьшения энтропии. Синтаксическая мера информации – объем данных, семантическая мера – обогащение тезауруса, прагматическая приращение вероятности достижения цели. Прагматическая мера оценивается величина изменения целевой функции. Моделирование Модель — некоторый материальный или мысленно представляемый объект или явление, замещающий оригинальный объект или явление, сохраняя только некоторые важные его свойства, например, в процессе познания (созерцания, анализа и синтеза) или конструирования. ВОПРОСЫ ДЛЯ ПОВТОРЕНИЯ 1. H(p 1, p 2, . . , pn)= -p 1 log 2 p 1 -p 2 log 2 p 2 -. . . - pn log 2 p 1 По формуле информационной энтропии wikipedia – Информационная_энтропия посчитайте неопределённость результатов экспериментов с различными наборами вероятностей исходов (p 1, p 2, . . , pn) H(1; 0) =. . . 0 H (1/2; 1/2). . . 1 H(0, 7; 0, 3). . . 0. 52 H(1/3; 1/3) … 1. 59 Попробуйте посчитать уменьшение энтропии, в следующем случае Первоначально вы предполагали, что монета правильная (с равными вероятностями выпадения сторон), а затем вам сообщили что “орел” выпадает в два раза чаще. Какова будет тем самым информационная ценность этого сообщения по Шеннону? Была 1, стала 0. 92. Сообщение снизило энтропию на 0. 08 г 2. Какие есть интерфейсы командной строки в Windows? Cmd и Power Shell 3. Выучите 2 определения ИС. а)Информационная система (ИС) – связанный набор аппаратных и программных средств, информационных ресурсов, а также управленческого сервиса, осуществляющих информационные процессы для обеспечения подготовки и принятия решений. ИС предпринимательской компании в терминах трансакций можно определить как сеть информационных процессов, обеспечивающих создание, изменение, управление и поддержание в рабочем состоянии всех заключенных компанией контрактов. б) Информационные системы – это системы реализации информационных процессов электронными средствами при заданной структуре управления

9. Если после получения сообщения энтропия (неопределенность) не изменилась, какова информационная ценность этого сообщения? (по К. Шеннону Ценность сообщения равна нулю 10. Почему семантическая мера ценности информации, низка в начале процесса передачи информации, а затем, после достижения максимума, , стремится к нулю? Семантическая мера информации вначале наши знания малы, значит, использовать полученную информацию мы не можем, тезаурус не обогатился. Далее, наш опыт растет и мы можем использовать полученную информацию, обогащение тезауруса, после того как наших знаний станет слишком много новая информация не будет нести смысла, обогащение будет падать. В командной оболочке программы выполняются, и результат выполнения отображается на экране в виде, сходном с интерпретатором Command. com MS-DOS. Командная оболочка Windows XP использует интерпретатор команд Cmd. exe, который загружает приложения и направляет поток данных между приложениями, для перевода введенной команды в понятный системе вид 6. Является ли компьютер, собранный для установления рекорда в скорости вычислений ИТ-сервисом? Нет, не является, так как ИТ – сервис – инф. Процесс, параметры которого значимы для протекания бизнес – процессов или проектов в орган. 7. Метрика информации, измеряющая ее просто по объему текстового представления, относится к какому аспекту изучения знаковых систем (семиотики)? Синтаксический аспект 12. Что такое ТСP/IP ? TCP/IP-Transmission Control Protocol/Internet Protocol(Протокол управления передачей/Интернет Протокол) - это согласованный заранее стандарт, служащий для обмена данных между двумя узлами(компьютерами в сети), причём неважно, на какой платформе эти компьютеры и какая между ними сеть. TCP/IP служит как мост, соединяющий все узлы сети воедино. TCP/IP был задуман, как общий стандарт, который объединит все сети в единую виртуальную "сеть сетей"(internetwork). Но TCP/IP - это целое семейство протоколов, объединенное под одним началом - IP-протоколом. Это сам TCP, а также. UDP, ICMP, telnet, SMTP, FTPи многие другие. 15. Что Вы можете рассказать об XML? Для представления каких данных, наиболее подходит XML – структурированных, полуструктурированных или неструктурированных? XML (англ. e. Xtensible Markup Language — расширяемый язык разметки; произносится [экс-эм-э л]) — рекомендованный Консорциумом Всемирной паутиныязык разметки, фактически представляющий собой свод общих синтаксических правил. XML — текстовый формат, предназначенный для хранения структурированных данных (взамен существующих файлов баз данных), для обмена информацией между программами, а также для создания на его основе более специализированных языков разметки (например, XHTML 8. Какая мера информации использует понятие тезауруса, а какая понятие целевой функции? Для измерения смыслового содержания информации, т. е. ее количества на семантическом уровне, используют тезаурусную меру, которая связывает семантические свойства информации со способностью пользователя принимать поступившее сообщение. Для этого используется понятие тезаурус — это совокупность сведений, которыми располагает пользователь или система. Прагматическая мера информации. Эта мера определяет полезность информации для достижения пользователем поставленной цепи, также величина относительная, обусловленная особенностями использования этой информации в той или иной системе. Ценность информации измеряют в тех же самых единицах, в которых измеряется целевая функция. 13. Что такое Unicode ? Unicode - это уникальный код для любого символа, независимо от платформы, независимо от программы, независимо от языка. 14. Какой тип интерфейса предоставляет операционная система Windows при помощи программы cmd? Командная оболочка — это отдельный программный продукт, который обеспечивает прямую связь между пользователем и операционной системой. Текстовый пользовательский интерфейс командной строки предоставляет среду, в которой выполняются приложения и служебные программы с текстовым интерфейсом. 4. На каких трех дисциплинах основывается экономическая информатика? Экономическая информатика основывается на 3 дисциплинах: -Научный менеджмент -Общая информатика -Экономическая теория 5. Что из перечисленного есть продукт наиболее сильной обработки — знания, данные, информация? Продуктом наиболее сильно обработки являются знания. После обработки данных, задается информация, после анализа которой принимается то или иное решение задачи, которое и становится знаниями. XML является упрощённым подмножеством языка SGML. В последние десять лет фактическим стандартом представления полуструктурированных данных является расширяемый язык разметки XML [56]. XML применяется в качестве формата сообщений в протоколе SOAP [57], являющемся основой технологии Web-сервисов, на XML представляется большинство документов, публикуемых в Web, и т. д. Консорциум World Wide Web [58] разрабатывает и публикует стандарты, определяющие функциональные возможности средств управления XMLданными. Одной из проблем XML является то, что эти стандарты очень часто изменяются, а иногда кажутся перегруженными, как, например, в случае стандарта языка XQuery

17. Для чего применяются языки диаграмм, такие как UML и IDEF 0 ? IDEF 0 — Function Modeling — методология функционального моделирования и графическая нотация, предназначенная для формализации и описания бизнеспроцессов. Отличительной особенностью IDEF 0 является её акцент на соподчинённость объектов. В IDEF 0 рассматриваются логические отношения между работами, а не их временна я последовательность (Work. Flow). UML (англ. Unified Modeling Language — унифицированный язык моделирования) — язык графического описания для объектного моделирования в области разработки программного обеспечения. UML является языком широкого профиля, это открытый стандарт, использующий графические обозначения для создания абстрактной модели системы, называемой UML-моделью. Зачем нужны ИС? Конкурентные преимущества (примеры) и операционная эффективность(примеры) Трудность оценки возврата инвестиций в ИТ. TCO (Total Cost of Ownership) 1. ИС нужны для создания, поддержания и развития конкурентного преимущества и операционной эффективности обладателя ИС. 2. Конкурентное преимущество существенно определяется степенью полноты информации, используемой для подготовки и принятия решений. Доступная полнота информации обеспечивается сервисами информационных систем. UML был создан для определения, визуализации, проектирования и документирования в основном программных систем. UML не является языком программирования, но в средствах выполнения UMLмоделей как интерпретируемого кода возможна кодогенерация. Стандарт IDEF 0 представляет организацию как набор модулей, здесь существует правило — наиболее важная функция находится в верхнем левом углу, кроме того есть правило стороны : — стрелка входа приходит всегда в левую кромку активности, — стрелка управления — в верхнюю кромку, — стрелка механизма — нижняя кромка, — стрелка выхода — правая кромка. Конкурентные преимущества ИС -Структурные преимущества (например, масштаб) -Наличие первоклассных поставщиков и каналов реализации -Накопленные знания в ключевых видах деятельности -Выбор цепи создания стоимости (модели бизнеса) 3. Операционная эффективность: -Удельные затраты -Управление финансами, налоги, бухгалтерский учет -Зрелость бизнес-процессов 4. Совокупная стоимость владения (TCO) — это методика, предназначенная для определения затрат на информационные системы (и не только), рассчитывающихся на всех этапах жизненного цикла системы. Информационные, материальные и финансовые потоки на примере супермаркета Вход: ввод исходных данных — считывание штрих-кодов с выбранных покупателем товаров. (1) front-office расплачиваемся карточкой => следует отслеживать финансовые потоки между банком и магазином. Виды деятельности: расчет с клиентами, учет и управление товарной массой, анализ и прогноз, обеспечение сохранности, рассматриваем финансовые и информационные потоки. , на информационный запрос в процессинговый центр в ответ финансовый поток из банка, информация о истощении запасов в торг зале в ответ материальный поток со склада в торговый зал (2), информационный поток идет в систему бухгалтерии и анализа и заказа товаров(5), Упрощенная методика расчета TCO Методика позволяет понять структуру затрат на информационные технологии. Все затраты разделяются на прямые и косвенные. Прямые затраты — явные — составляют затраты, проходящие через бухгалтерию (заработная плата сотрудников, закупки оборудования и программного обеспечения, оплата услуг консалтинга и др. ). Непрямые затраты — неявные — выявляются сложнее. В них включаются затраты на устранение сбоев или проблем на компьютерах, простои рабочего времени, командировочные, затраты на предотвращение рисков и затраты на устранение их последствий, затраты на обучение персонала и другие подобные затраты. Обычно неявные затраты превышают явные. Value added chain (VAC) – цепочка добавления стоимости. Вспомогат. и основ. процессы. 1. Внедрение ИС на каждом этапе VAC увеличит эффективность 2. Простой эффект внедрение АСУТП и других технологических вещей ROI = (V-TCO)/TCO Исследование, дающее лишь оценку. Бизнес-процессы. 2 определения. Бизнес-процесс — это совокупность различных видов деятельности, в рамках которой на входе используются ресурсы, а в результате этой деятельность, на выходе создается продукт, составляющий ценность для потребителя. БП — это послед работ, характеризующийся единым натуральным или стоимостным критерием результата Как различ. виды деят. Поддерж. IT-сервисами 1. Проведение расчета с клиентами 2. Учет и управления товарной массой – управление запасами Виды бизнес-приложений ERP – Enterprise Resource Planning (Корпоративные информационные системы - КИС) CRM – Customer Relationship Management (системы управления взаимоотношением с клиентами) SCM – Supply Chain Management (управление цепочкой поставок) DSS-BI – Decision Support Systems – Business Intelligence (системы поддержки принятия решений) TEI – Total Enterprise Integration (интегрированные системы управления – ИСУ) Уровни управления, квалификации и функциональные системы. -Верхний уровень ИС – интерфейс АСУ ТП с финансово -экономической системой, уровень сводной технологической информации и принятия решений – MES – системы. -Средний уровень АСУ ТП – уровень ПЛК (Программируемый Логический Контроллер) -Нижний уровень АСУ ТП – КИПи. А, контрольноизмерительные приборы и автоматика Передача данных – локальная сеть, радиоканалы, спутник, коммутируемые каналы общего пользования

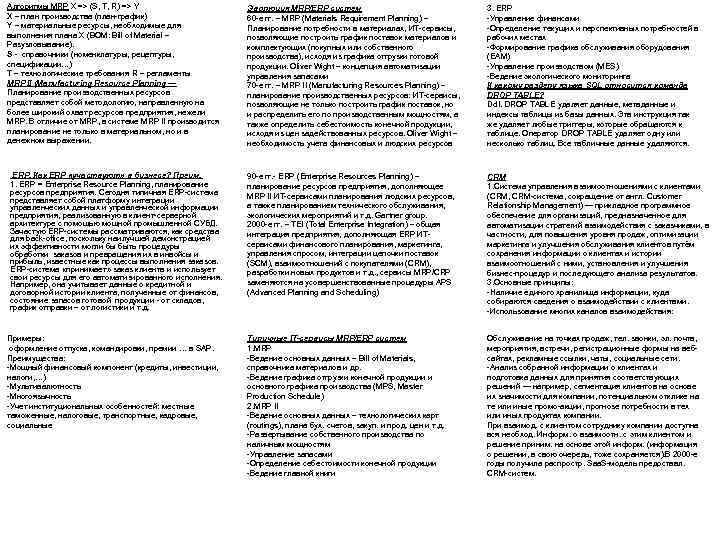

Алгоритмы MRP X => (S, T, R) => Y X – план производства (план-график) Y – материальные ресурсы, необходимые для выполнения плана Х (BOM: Bill of Material – Разузловывание). S - справочники (номенклатуры, рецептуры, спецификации…) T – технологические требования R – регламенты MRP II (Manufacturing Resource Planning — Планирование производственных ресурсов представляет собой методологию, направленную на более широкий охват ресурсов предприятия, нежели MRP. В отличие от MRP, в системе MRP II производится планирование не только в материальном, но и в денежном выражении. ERP. Как ERP «участвуют» в бизнесе? Преим. 1. ERP = Enterprise Resource Planning, планирование ресурсов предприятия. Сегодня типичная ERP-система представляет собой платформу интеграции управленческих данных и управленческой информации предприятия, реализованную в клиент-серверной архитектуре с помощью мощной промышленной СУБД. Зачастую ERP-системы рассматриваются, как средства для back-office, поскольку наилучшей демонстрацией их эффективности могли бы быть процедуры обработки заказов и превращения их в инвойсы и прибыль, известные как процессы выполнения заказов. ERP-система «принимает» заказ клиента и использует свои ресурсы для его автоматизированного исполнения. Например, она учитывает данные о кредитной и договорной истории клиента, полученные от финансов, состояние запасов готовой продукции - от складов, график отправки – от логистики и т. д. Примеры: оформление отпуска, командировки, премии … в SAP. Преимущества: -Мощный финансовый компонент (кредиты, инвестиции, налоги, …) -Мультивалютность -Многоязычность -Учет институциональных особенностей: местные таможенные, налоговые, транспортные, кадровые, социальные Эволюция MRP/ERP систем 60 -е гг. – MRP (Materials Requirement Planning) – Планирование потребности в материалах, ИТ-сервисы, позволяющие построить график поставок материалов и комплектующих (покупных или собственного производства), исходя из графика отгрузки готовой продукции. Oliver Wight – концепция автоматизации управления запасами 70 -е гг. – MRP II (Manufacturing Resources Planning) – планирование производственных ресурсов: ИТ-сервисы, позволяющие не только построить график поставок, но и распределить его по производственным мощностям, а также определить себестоимость конечной продукции, исходя из цен задействованных ресурсов. Oliver Wight – необходимость учета финансовых и людских ресурсов 3. ERP -Управление финансами -Определение текущих и перспективных потребностей в рабочих местах -Формирование графика обслуживания оборудования (EAM) -Управление производством (MES) -Ведение экологического мониторинга К какому разделу языка SQL относится команда DROP TABLE? Ddl. DROP TABLE удаляет данные, метаданные и индексы таблицы из базы данных. Эта инструкция так же удаляет любые триггеры, которые обращаются к таблице. Оператор DROP TABLE удаляет одну или несколько таблиц. Все табличные данные удаляются. 90 -е гг. - ERP (Enterprise Resources Planning) – планирование ресурсов предприятия, дополняющее MRP II ИТ-сервисами планирования людских ресурсов, а также планированием технического обслуживания, экологических мероприятий и т. д. Gartner group. 2000 -е гг. – TEI (Total Enterprise Integration) – общая интеграция предприятия, дополняющая ERP ИТсервисами финансового планирования, маркетинга, управления спросом, интеграции цепочки поставок (SCM), взаимоотношений с покупателями (CRM), разработки новых продуктов и т. д. , сервисы MRP/CRP заменяются на усовершенствованные процедуры APS (Advanced Planning and Scheduling) CRM 1. Система управления взаимоотношениями с клиентами (CRM, CRM-система, сокращение от англ. Customer Relationship Management) — прикладное программное обеспечение для организаций, предназначенное для автоматизации стратегий взаимодействия с заказчиками, в частности, для повышения уровня продаж, оптимизации маркетинга и улучшения обслуживания клиентов путём сохранения информации о клиентах и истории взаимоотношений с ними, установления и улучшения бизнес-процедур и последующего анализа результатов. 3. Основные принципы: -Наличие единого хранилища информации, куда собираются сведения о взаимодействии с клиентами. -Использование многих каналов взаимодействия: Типичные IT-сервисы MRP/ERP систем 1. MRP -Ведение основных данных – Bill of Materials, справочника материалов и др. -Ведение графика отгрузки конечной продукции и основного графика производства (MPS, Master Production Schedule) 2. MRP II -Ведение основных данных – технологических карт (routings), плана бух. счетов, закуп. и прод. цен и т. д. -Развертывание собственного производства по наличным мощностям -Управление запасами -Определение себестоимости конечной продукции -Ведение главной книги Обслуживание на точках продаж, тел. звонки, эл. почта, мероприятия, встречи, регистрационные формы на вебсайтах, рекламные ссылки, чаты, социальные сети. -Анализ собранной информации о клиентах и подготовка данных для принятия соответствующих решений — например, сегментация клиентов на основе их значимости для компании, потенциальном отклике на те или иные промо-акции, прогнозе потребности в тех или иных продуктах компании. При взаимод. с клиентом сотруднику компании доступна вся необход. Информ. о взаимоотн. с этим клиентом и решение приним. на основе этой информ. (информация о решении, в свою очередь, тоже сохраняется). В 2000 -е годы получила распростр. Saa. S-модель предоставл. CRM-систем.

SCP (от англ. secure copy) — протокол RCP копирования файлов, использующий в качестве транспорта не RSH, а SSH. В UNIX-подобных операционных системах существует одноимённая (scp) утилита удалённого копирования файлов (входит в состав openssh). Системы АСУ ТП - автоматизированные системы, обеспечивающие сбор данных с технологических систем и установок и управление ими. Часть систем АСУ ТП обеспечивают только контроль и визуализацию процесса. Зарубежный аналог – SCADA, Supervisory Control And Data Acquisition. Примеры использования: - управление атомным реактором -управление энергосистемой -контроль параметров нефтяной скважины и т. д. Бизнес-логика — это реализация предметной области в инф. системе. К ней относятся, например, формулы расчёта ежемесячных выплат по ссудам (в финансовой индустрии), автомат. отправка сообщений электронной почты руководителю проекта по окончании выполнения частей задания всеми подчиненными (в системах управления проектами), отказ от отеля при отмене рейса авиакомпанией (в туристическом бизнесе) и т. д. База данных — организованная в соответствии с определёнными правилами и поддерживаемая в памяти компьютера совокупность данных, характеризующая актуальное состояние некоторой предметной области и используемая для удовлетворения информационных потребностей пользователей Другое преимущество архитектуры клиент-сервер перед распределённой состоит в том, что на сервере можно сосредоточить программы, обеспечивающие целостность данных, соответствие данных бизнесправилам, что позволяет избежать дублирования программного кода в различных приложениях, использующих общую базу данных. В случае архитектуры клиент-сервер баз данных должен обладать высокой производительностью. В настоящее время все современные прикладные программы ориентированы на работу с такой архитектурой вычислительного процесса. ИТ-интенсивные прикладные системы - системы автоматизации отдельных операций основных бизнеспроцессов, использующие сложные математические модели, требующие больших вычислительных мощностей, предоставляемых суперкомпьютерами. Высокое разнообразие технологий и моделей Примеры – системы автоматизированного проектирования (САПР), системы рендеринга в кинопроизводстве, системы геологического моделирование, прогноз погоды, синтез новых материалов, системы моделирования краш-тестов и т. д. Многозвенная архитектура (N-tier) и архитектура клиент-сервер 1. АРХИТЕКТУРА КЛИЕНТ-СЕРВЕР: Вычислит. сист. , соответств. Архитект. клиент-сервер состоит из трёх компонентов: -сервера баз данных, управл. хранением данных, доступом и защитой, резервным копир. , отслеж. целостность данных в соответствии с бизнес-правилами и, самое главное, выпол. запросы клиента; -клиента, предоставл. интерфейс пользователя, проверяющего допустимость данных, посылающего запросы к серверу; -сети и коммуникац. оборудования. 2. МНОГОЗВЕННАЯ АРХИТЕКТУРА В случае большого числа пользователей возникают проблемы своевременной и синхронной замены версий клиентских приложений на рабочих станциях. Такие проблемы решаются в рамках многозвенной архитектуры. Часть общих приложений переносится на специально выделенный сервер приложений. Тем самым понижаются требования к ресурсам рабочих станций, которые будут называться «тонкими» клиентами. Данный способ организации вычислительного процесса является разновидностью архитектуры клиент-сервер. Компоненты ИС (Пользоват. интерф. , Бизнеслогика, БД. ) ИС называется программно-аппаратный комплекс, функцион. кот. состоит (1) в надежном хранении инф. в памяти комп-а, (2) выполн. специфических для конкретной предметной области преобразований информ. и вычислений, (3) предоставлении пользоват. удобного и легко осваемого интерф. Интерф. по льзоват. (UI — англ. user interface) — разновидность ин-ов, в кот. одна сторона представл. пользоват. , другая — устройством. Представляет собой совокупность средств и методов, при помощи которых пользователь взаимодействует с различными, чаще всего сложными, машинами, устройствами и аппаратурой. Ядром архитектуры клиент-сервер является сервер баз данных. Поскольку многие задачи, связанные с обработкой данных возложены на сервер, то нагрузка на сеть –трафик – резко снижается по сравнению с распределённой архитектурой. Пример: Пусть необходимо найти 5 записей некоторой таблицы, содержащей миллион таких записей. Клиент посылает серверу запрос, в котором указано, какие данные должны быть найдены. Этот запрос обрабатывается сервером, сервер производит поиск и пересылает клиенту необходимые пять записей. Structured Query Language – SQL Structured Query Language — «язык структурированных запросов» — универс. комп. язык, применяемый для созд. , модификации и управл. данными в реляционных базах данных. SQL основ. на исчисл. кортежей. Базы данных. Какие операции над данными упрощаются при хранении данных в базах? Правильная организ. базы данных обеспеч. более быстрые и гибкие возможности выборки данных. Она существенно упрощает реализац. средств поиска и сортировки, а проблемы прав доступа к информации решаются при помощи средств контроля над привилегиями, присутств. во многих системах управления базами данных (СУБД). Кроме того, упрощаются процессы репликации и архивации данных.

Значение NULL соотв. понятию «пустое поле» , то есть «поле, не содержащее никакого значения» . Введено для того, чтобы различать в полях БД пустые (визуально не отображаемые) значения (например, строку нулевой длины) и отсутствующие значения (когда в поле не записано вообще никакого значения, даже пустого). Связь таблиц в базе данных. Первичный ключ (Primary key). Внешний ключ (Foreign key) Связь работает путем сопоставления данных в ключевых столбцах; обычно это столбцы с одним и тем же именем в обеих таблицах. В большинстве случаев связь сопоставляет первич. ключ одной таблицы, явл. уникальным идентификатором каждой строки этой таблицы, с записями внеш. ключа другой таблицы. Data Manipulation Language (DML) (язык управления (манипулирования) данными) — это семейство компьютерных языков, используемых в компьютерных программах или пользователями баз данных для получения, вставки, удаления или изменения данных в базах данных. Transaction Control A Transaction Control Language (TCL) is a computer language and a subset of SQL, used to control transactional processing in a database. оператор управления транзакциями (Transaction Control Language, TCL) Какая команда языка SQL отнимает право у определенного пользователя? Команда REVOKE (отнять, аннулировать) противоположна по действию команде GRANT. Т. е. отнимает у пользователя или роли назначенные ранее роли и привилегии. ПРИМЕНЕНИЕ. REVOKE имя_роли имя_привилегии [, имя_роли имя_привилегии ]FROM пользователь или имя_роли или PUBLIC [, пользователь или имя_роли ] ПРИМЕР. REVOKE CREATE TABLE , accts_rec FROM tsmith ; - пользователь tsmith больше не сможет создавать таблицы и теряет права роли accts_rec. Например, продажи книг можно связать с названиями проданных книг и создать связь между столбцом title_id таблицы titles (первичный ключ) и столбцом title_id таблицы sales (внешний ключ). Первичный ключ (англ. primary key) — основной ключ (ключ по умолчанию). Он представ. собой один из примеров уникальных индексов и применяется для уник. идентификации записей таблицы. Вн. ключ (англ. foreign key) — понятие теории реляционных баз данных, относящееся к огранич. целостности базы данных. Вн. ключ представл. Собой подмножество атрибутов некоторой переменной отношения R 2, знач. кот. должны совпадать со знач. некоторого ключа некоторой переменной отношения R 1 Data Control Language (DCL) — язык баз данных для осуществления администрат. функций, присваивающих или отменяющих право использовать базу данных, таблицы в базе данных, а также выполн. те или иные операторы SQL. Query languages are computer languages used to make queries into databases and information systems. Как называется американский институт выпускающий стандарты языка SQL и множество других стандартов, используемых в ИКТ? Американский национальный институт стандартов (ANSI) Как называется группа операций, которую нужно выполнить целиком, а если это не удалось, то отменить все изменения, которые произвели уже выполненные операции этой группы? Транза кция (англ. transaction) — в информатике, группа последовательных операций, которая представляет собой логическую единицу работы с данными. Транзакция может быть выполнена либо целиком и успешно, соблюдая целостность данных и независимо от параллельно идущих других транзакций, либо не выполнена вообще и тогда она не должна произвести никакого эффекта. Транзакции обрабатываются транзакционными системами, в процессе работы которых создаётся история транзакций. Язык SQL и его подъязыки SQL является, прежде всего, информационнологическим языком, предназначенным для описания, изменения и извлечения данных, хранимых в реляционных базах данных. Data Definition Language (DDL) (язык описания данных) — это семейство компьютерных языков, используемых в компьютерных программах для описания структуры баз данных. Что это декартово произведение или inner join? — SELECT * FROM девочки, мальчики Декартовым (прямым) произв. множеств А и В называется множество всех упорядоченных пар (a; b), таких, что a. EA, b. EB. INNER JOIN Объедин. две табл. , где каждая строка обеих табл. в точности соотв. условию. Если для строки одной таблицы не найдено соответств. в другой таблице, строка не включ. в набор. Какой тип баз данных в настоящее время преимущественно используется? Сетевые, иерархические или реляционные? В последнее время наиболее распространенным типом баз данных стали реляционные БД. Известно, что любую структуру данных можно свести к табличной форме. Что можно сказать о сущности, если известно, что она находится в 1 NF и её первичный ключ состоит из одного поля? Сущность – любой различимый объект (объект, который мы можем отличить от другого), инф. о котором необх. хран. в базе данных. Сущностями могут быть люди, места, рейсы, цвет и т. д. Нормализация – это разбиение табл. на две или более, обладающих лучшими свойствами при включ. , изменении и удалении данных. Окончательная цель нормализац. сводится к получ. такого проекта базы данных, в кот. каждый факт появл. лишь в одном месте (исключена избыточность инф). Это делается не столько с целью экономии памяти, сколько для исключен. Возмож. противореч. хран. данных. Если первич. ключ состоит из одного поля, он считается простым.

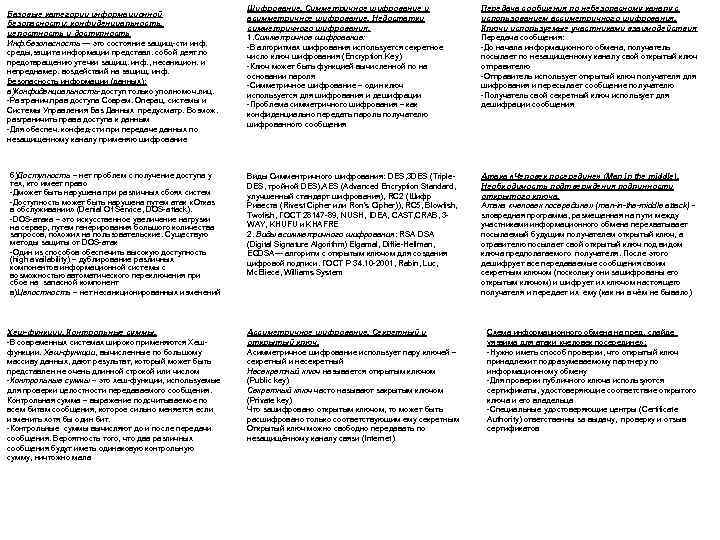

Шифрование. Симметричное шифрование и асимметричное шифрование. Недостатки симметричного шифрования. 1. Симметричное шифрование: -В алгоритмах шифрования используется секретное число ключ шифрования (Encryption Key) -Ключ может быть функцией вычисленной по на основании пароля -Симметричное шифрование – один ключ используется для шифрования и дешифрации -Проблема симметричного шифрования – как конфиденциально передать пароль получателю шифрованного сообщения Передача сообщения по небезопасному каналу с использованием ассиметричного шифрования. Ключи используемые участниками взаимодействия Передача сообщения: -До начала информационного обмена, получатель посылает по незащищенному каналу свой открытый ключ отправителю -Отправитель использует открытый ключ получателя для шифрования и пересылает сообщение получателю -Получатель свой секретный ключ использует для дешифрации сообщения б)Доступность – нет проблем с получение доступа у тех, кто имеет право -Дможет быть нарушена при различных сбоях систем -Доступность может быть нарушена путем атак «Отказ в обслуживании» (Denial Of Service, DOS-attack). -DOS-атака – это искусственное увеличение нагрузки на сервер, путем генерирования большого количества запросов, похожих на пользовательские. Существую методы защиты от DOS-атак -Один из способов обеспечить высокую доступность (high availability) – дублирование различных компонентов информационной системы с возможностью автоматического переключения при сбое на запасной компонент в)Целостность – нет несанкционированных изменений Виды Симментричного шифрования: DES, 3 DES (Triple. DES, тройной DES), AES (Advanced Encryption Standard , улучшенный стандарт шифрования), RC 2 (Шифр Ривеста (Rivest Cipher или Ron's Cipher)), RC 5, Blowfish, Twofish, ГОСТ 28147 -89, NUSH, IDEA, CAST, CRAB, 3 WAY, KHUFU и KHAFRE 2. Виды асимметричного шифрования: RSA DSA (Digital Signature Algorithm) Elgamal, Diffie-Hellman, ECDSA— алгоритм с открытым ключом для создания цифровой подписи. ГОСТ Р 34. 10 -2001, Rabin, Luc, Mc. Eliece, Williams System Атака «Человек посередине» (Man in the middle). Необходимость подтверждения подлинности открытого ключа. Атака «человек посередине» (man-in-the-middle attack) зловредная программа, размещенная на пути между участниками информационного обмена перехватывает посылаемый будущим получателем открытый ключ, а отравителю посылает свой открытый ключ под видом ключа предполагаемого получателя. После этого дешифрует все передаваемые сообщения своим секретным ключом (поскольку они зашифрованы его открытым ключом) и шифрует их ключом настоящего получателя и передает их ему (как ни в чём не бывало) Хеш-функции. Контрольные суммы. -В современных системах широко применяются Хешфункции. Хеш-функции, вычисленные по большому массиву данных, дают результат, который может быть представлен не очень длинной строкой или числом -Контрольные суммы – это хеш-функции, используемые для проверки целостности передаваемого сообщения. Контрольная сумма – выражение подсчитываемое по всем битам сообщения, которое сильно меняется если изменить хотя бы один бит. -Контрольные суммы вычисляют до и после передачи сообщения. Вероятность того, что два различных сообщения будут иметь одинаковую контрольную сумму, ничтожно мала Ассиметричное шифрование. Секретный и открытый ключ. Асимметричное шифрование использует пару ключей – секретный и несекретный Несекретный ключ называется открытым ключом (Public key) Секретный ключ часто называют закрытым ключом (Private key) Что зашифровано открытым ключом, то может быть расшифровано только соответствующим ему секретным Открытый ключ можно свободно передавать по незащищённому каналу связи (Internet) Базовые категории информационной безопасности: конфиденциальность, целостность и доступность Инф. безопасность — это состояние защищ-сти инф. среды, защита информации представл. собой деят. по предотвращению утечки защищ. инф. , несанкцион. и непреднамер. воздействий на защищ. инф. Безопасность информации (данных): а)Конфиденциальность-доступ только уполномоч. лиц. -Разгранич. прав доступа Соврем. Операц. системы и Системы Управления Баз Данных предусматр. Возмож. разграничить права доступа к данным -Для обеспеч. конфед-сти при передаче данных по незащищенному каналу применяю шифрование Схема информационного обмена на пред. слайде уязвима для атаки «человек посередине» : -Нужно иметь способ проверки, что открытый ключ принадлежит подразумеваемому партнеру по информационному обмену -Для проверки публичного ключа используются сертификаты, удостоверяющие соответствие открытого ключа и его владельца -Специальные удостоверяющие центры (Certificate Authority) ответственны за выдачу, проверку и отзыв сертификатов

ЭЦП. Ключ используемый лицом удостоверяющем при помощи своей ЭЦП подлинность документа. Ключ используемый лицом проверяющим подлинность подписанного документа. Электронная цифровая подпись (ЭЦП) или Digital Signature выработанная для сообщения/документа – это дополнительная информация позволяющее удостоверить авторство этого документа и проверить, что его целостность не нарушена ЭЦП - это контрольная сумма вычисленная по документу и зашифрованная секретным ключом, лица удостоверяющего подлинность документа процедура проверки ЭЦП использует открытый ключ лица удостоверяющего подлинность документа -ЭЦП играет ту же роль, что собственноручная подпись на бумажных документах. -Использ. технологии ЭЦП распростр. на все новые области чел. деятельности. -Использование ЭЦП имеет юридическую основу. Целостность сообщения может быть нарушена (могут произойти нежелательные для автора изменения в содержании) при хранении, пересылке. Проверка подлинности сертификатов. Проверка подлинности по цепочке. PKI Процедура проверки ЭЦП использует открытый ключ лица удостовер. подлин. документа. PKI (Public Key Infrastructure) - технология аутентификации с помощью открытых ключей. В осн. PKI лежит использ. Криптограф. сист. с открытым ключом и несколько основ. принципов: -закрытый ключ известен только его владельцу; -удостоверяющий центр создает сертификат открытого ключа, таким образом удостоверяя этот ключ; -никто не доверяет другу, но все доверяют удостоверяющему центру; -удостоверяющий центр подтверждает или опровергает принадлежность открытого ключа заданному лицу, которое владеет соответствующим закрытым ключом. Фактически, PKI представляет собой систему, основным компонентом которой является удостоверяющий центр и пользователи, взаимодействующие между собой посредством удостоверяющего центра. Уязвимости унаследованных протоколов ( legacy protocols): SMTP, FTP, Telnet. Унаслед. системы (Legacy Systems) – это сист. созданные много лет назад, но отказаться от них слишком трудно и дорого (большая стоимость переключения). Унаслед. протоколы такие как SMTP, Telnet имеют врожденные уязвимости SMTP: сведения об авторе сообщения электронной почты легко подделать. Многие протоколы, включая HTTP и FTP, Telnet передают по сети имя пользователя и пароль в открытом (незашифрованном виде). Если Вы заполнили форму на Веб-странице, и для связи с Веб-сервером используюется протокол HTTP (а не HTTPS), то ваши данные передаются по сети в открытом виде. Чем секретный ключ (private key) отличается от открытого (public key)? Для использования асимметричного шифрования вырабатывается сразу два ключа закрытый и открытый. Закрытый ключ никогда не передается по незащищенным каналам, а открытый передается всем заинтересованным сторонам. То, что зашифровано открытым ключом не может быть им расшифровано. Для расшифровки подойдет только закрытый ключ. И наоборот, то, что зашифровано закрытым ключом, может быть расшифровано только, соответствующим открытым ключом. Проблема поддельных авторов в SMTP Унаследованные протоколы, такие как SMTP, Telnet имеют врожденные уязвимости SMTP: сведения об авторе сообщения электронной почты легко подделать Проблема пересылки паролей в открытом виде в HTTP, FTP, Telnet. Использование протокола SSL (https) SSL (Secure Socket Layer protocol) был придуман компанией Netscape Communications В международных стандартах модификация протокола SSL называется TLS. Когда мы пишем в URL протокол https то протокол HTTP будет использоваться поверх SSL HTTPS = HTTP + SSL При использовании асимметричного шифрования если документ зашифрован открытым ключом А, то какой ключ может быть использован для его дешифровки? Для расшифровки подойдет только закрытый ключ. Отправитель А посылает по незащищенному каналу сообщение получателю B и шифрует его ассиметричным методом. Какой ключ он использует при шифровании? Какой ключ использует получатель? Отправитель А шифрует сообщение открытым ключом, а получатель использует закрытый. Протокол SSL используется как прослойка между транспортным и прикладным уровнем и позволяет сделать более безопасным применение унаследованных протоколов SSL организует для незащищенного протокола прикладного уровня защищенный канал, при помощи шифрования SSL проверяет аутентичность участников сетевого взаимодействия при помощи сертификатов При создании цифровой подписи документа лицом А какой ключ он использует? Лицо B проверяет электронную подпись на этом документе. Какой и чей ключ он использует? ЭЦП зашифрована секретным ключом лица удостоверяющего подлинность документа. Процедура проверки ЭЦП использует открытый ключ лица удостоверяющего подлинность документа.

shpory_33 (1).ppt