Практика 1-4.ppt

- Количество слайдов: 70

Практическое занятие 1/4. Информационная безопасность информационных сетей ОВД

Учебные вопросы 1. Основы безопасности компьютерных сетей. 2. Типовые решения по безопасности компьютерных сетей. 3. Организация противодействия вредоносным программам.

Вопрос 1. Основы безопасности компьютерных сетей Преимущества обработки информации в сетях ЭВМ оборачиваются сложностями при организации их защиты. Основные проблемы: - расширение зоны контроля; - комбинация различных программноаппаратных средств; - неизвестный периметр; - множество точек атаки; - сложность управления и контроля доступа к системе

Расширение зоны контроля Администратор или оператор отдельной системы или подсети должен контролировать деятельность пользователей, находящихся вне пределов его досягаемости, возможно, в другой стране. При этом он должен поддерживать рабочий контакт со своими коллегами в других организациях

РАСШИРЕНИЕ ЗОНЫ КОНТРОЛЯ Internet Администратор или оператор отдельной системы или подсети должен контролировать деятельность пользователей, находящихся вне пределов его досягаемости, возможно, в другой стране. При этом он должен поддерживать рабочий контакт со своими коллегами в других организациях.

Комбинация различных программноаппаратных средств Соединение нескольких систем, пусть даже однородных по характеристикам, в сеть увеличивает уязвимость всей системы в целом. Система настроена на выполнение своих специфических требований безопасности, которые могут оказаться несовместимы с требованиями на других системах. В случае соединения разнородных систем риск повышается

Неизвестный периметр Легкая расширяемость сетей ведет к тому, что определить границы сети подчас бывает сложно; один и тот же узел может быть доступен для пользователей различных сетей. Более того, для многих из них не всегда можно точно определить сколько пользователей имеют доступ к определенному узлу и кто они

НЕИЗВЕСТНЫЙ ПЕРИМЕТР Internet Легкая расширяемость сетей ведет к тому, что определить границы сети подчас бывает сложно; один и тот же узел может быть доступен для пользователей различных сетей. Более того, для многих из них не всегда можно точно определить сколько пользователей имеют доступ к определенному узлу и кто они.

Множество точек атаки В сетях набор данных или сообщение могут передаваться через несколько промежуточных узлов, каждый из которых является потенциальным источником угрозы. Кроме того, ко многим современным сетям можно получить доступ с помощью коммутируемых линий связи и модема, что во много раз увеличивает количество возможных точек атаки. Такой способ прост, легко осуществим и трудно контролируем; поэтому он считается одним из наиболее опасных. В списке уязвимых мест сети также фигурируют линии связи и различные виды коммуникационного оборудования: усилители сигнала, ретрансляторы, модемы и т. д.

Сложность управления и контроля доступа к системе Многие атаки на сеть могут осуществляться без получения физического доступа к определенному узлу с помощью сети из удаленных точек. В этом случае идентификация нарушителя может оказаться очень сложной, если не невозможной. Кроме того, время атаки может оказаться слишком мало для принятия адекватных мер

Атака на сеть может осуществляться с двух уровней (возможна их комбинация): Верхнего - злоумышленник использует свойства сети для проникновения на другой узел и выполнения определенных несанкционированных действий. Меры защиты определяются потенциальными возможностями злоумышленника и надежностью средств защиты отдельных узлов. Нижнего - злоумышленник использует свойства сетевых протоколов (правил функционирования сети) для нарушения конфиденциальности или целостности сообщений. Нарушение потока сообщений может привести к утечке информации и даже потере контроля за сетью. Используемые протоколы должны обеспечивать защиту сообщений и их потока в целом.

АТАКА НА СЕТЬ С ДВУХ УРОВНЕЙ Злоумышленник использует свойства сети для проникновения на другой узел и выполнения определенных несанкционированных действий. Злоумышленник использует свойства сетевых протоколов для нарушения конфиденциальности или целостности отдельных сообщений или потока в целом. Атака с верхнего уровня Атака с нижнего уровня

Защита сетей, как и защита отдельных систем, преследует три цели: поддержание конфиденциальности передаваемой и обрабатываемой в сети информации, целостности и доступности ресурсов (компонентов) сети. Эти цели определяют действия по организации защиты от нападений с верхнего уровня. Конкретные задачи, встающие при организации защиты сети, обуславливаются возможностями протоколов высокого уровня: чем шире эти возможности, тем больше задач приходится решать

Защита сети должна планироваться как единый комплекс мер, охватывающий все особенности обработки информации. В этом смысле организация защиты сети, разработка политики безопасности, ее реализация и управление защитой подчиняются общим правилам. Однако необходимо учитывать, что каждый узел сети должен иметь индивидуальную защиту в зависимости от выполняемых функций и от возможностей сети. При этом защита отдельного узла должна являться частью общей защиты

АТАКА ЧЕРЕЗ ИНТЕРНЕТ Internet t

АТАКА ОТ ВНУТРЕННЕГО ЗЛОУМЫШЛЕННИКА Interne t

На каждом отдельном узле необходимо организовать: - контроль доступа ко всем файлам и другим наборам данных, доступным из локальной сети и других сетей; - контроль процессов, активизированных с удаленных узлов; - контроль сетевого трафика; - эффективную идентификацию и аутентификацию пользователей, получающих доступ к данному узлу из сети; - контроль доступа к ресурсам локального узла, доступным для использования пользователями сети; - контроль за распространением информации в пределах локальной сети и связанных с нею других сетей

Классификация угроз Пассивные угрозы (нарушение конфиденциальности данных, циркулирующих в сети) просмотр и/или запись данных, передаваемых по линиям связи; Активные угрозы (нарушение целостности или доступности ресурсов (компонентов) сети) несанкционированное использование устройств, имеющих доступ к сети для изменения отдельных сообщений или потока сообщений

Пассивные угрозы - просмотр сообщения - злоумышленник может просматривать содержание сообщения, передаваемого по сети; - анализ трафика - злоумышленник может просматривать заголовки пакетов, циркулирующих в сети и на основе содержащейся в них служебной информации делать заключения об отправителях и получателях пакета и условиях передачи (время отправления, класс сообщения, категория безопасности и т. д. ); кроме того, он может выяснить длину сообщения и объем трафика

Активные угрозы - отказ служб передачи сообщений - злоумышленник может уничтожать или задерживать отдельные сообщения или весь поток сообщений; - «маскарад» - злоумышленник может присвоить своему узлу или ретранслятору чужой идентификатор и получать или отправлять сообщения от чужого имени; - внедрение сетевых вирусов - передача по сети тепа вируса с его последующей активизацией пользователем удаленного или локального узла, - модификация потока сообщений злоумышленник может выборочно уничтожать, модифицировать, задерживать, переупорядочивать и дублировать сообщения, а также вставлять поддельные сообщения.

Вопрос 2. Типовые решения по безопасности компьютерных сетей Наиболее целесообразной, с точки зрения организации информационного обмена (документооборота) и обеспечения информационной безопасности, является архитектура Интранет - это применение технологии Internet в рамках корпоративных систем

Все полезные качества Internet : Webтехнологии, программа просмотра, которая размещается на рабочем месте пользователей (навигатор), Web-сервер, который выступает в качестве информационного концентратора, и стандарты взаимодействия между клиентом и Web-сервером (протокол TCP/IP) – применимы в архитектуре Интранет. На этой основе можно расширять спектр функций информационной системы, добавляя такие сервисы, как поиск информации, как коллективная работа с единым массивом информации, и ряд других

Архитектура систем Интранет стала естественным завершением очередного витка спирали эволюции информационных систем - от систем с централизованной архитектурой (на основе больших ЭВМ или мэйнфреймов) через системы «клиент-сервер» в традиционном понимании к Интранет

ВИТОК СПИРАЛИ ЭВОЛЮЦИИ ИНТРАНЕТ Системы Интранет Мэйнфреймы Традиционные системы «клиент сервер»

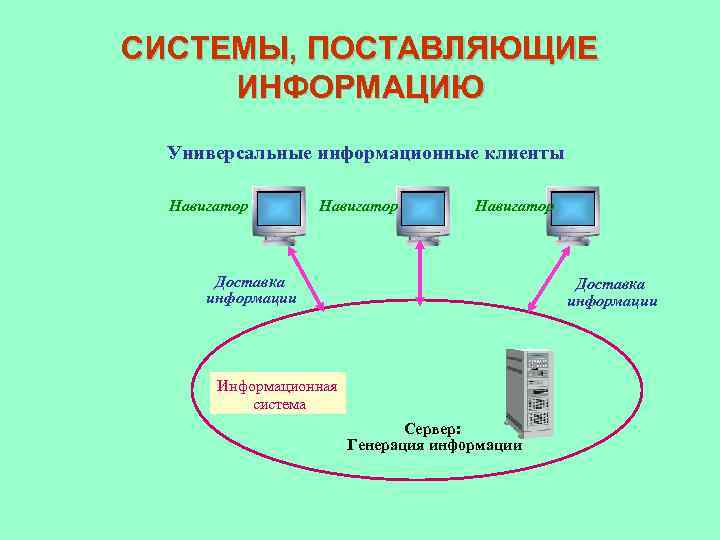

СИСТЕМЫ, ПОСТАВЛЯЮЩИЕ ИНФОРМАЦИЮ Универсальные информационные клиенты Навигатор Доставка информации Информационная система Сервер: Генерация информации

СИСТЕМЫ, ПОСТАВЛЯЮЩИЕ ДАННЫЕ (КЛИЕНТ-СЕРВЕР) Клиенты Интерпретация данных Приложение Доставка данных Сервер: Обработка данных Информационная система Приложение

КОРПОРАТИВНЫЕ ПОТОКИ ДАННЫХ, ПЕРЕДАВАЕМЫЕ ПО ОТКРЫТЫМ СЕТЯМ Мобильный пользователь Площадка 2 Internet Площадка 1 Площадка 3

УРОВНИ БЕЗОПАСНОСТИ КОРПОРАТИВНЫХ СЕТЕЙ РАБОЧЕЕ МЕСТО ПРИЛОЖЕНИЯ СЕРВЕРНАЯ ПЛАТФОРМА СЕТЕВОЙ УРОВЕНЬ ТЕЛЕКОММУНИКАЦИИ Internet

МЕХАНИЗМЫ БЕЗОПАСНОСТИ • ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ • РАЗГРАНИЧЕНИЕ ДОСТУПА • РЕГИСТРАЦИЯ И АУДИТ • КРИПТОГРАФИЯ • ЭКРАНИРОВАНИЕ

1. ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ • ИДЕНТИФИКАЦИЯ - присвоение субъектам и объектам доступа личного идентификатора и сравнение его с заданным перечнем. • АУТЕНТИФИКАЦИЯ (установление подлинности) - проверка принадлежности субъекту доступа представленного им идентификатора и подтверждение его подлинности (т. е. Реализация проверки, является ли субъект тем, за кого он себя выдает).

АУТЕНТИФИКАЦИЯ ID Johnsmith ID Admin ****** ID Internet

2. РАЗГРАНИЧЕНИЕ ДОСТУПА • Разграничение доступа установление полномочий (совокупности прав ) субъекта для последующего контроля санкционированного использования вычислительных ресурсов, доступных в АС.

РАЗГРАНИЧЕНИЕ ДОСТУПА Контроль доступа • Routers • Firewalls Internet

3. РЕГИСТРАЦИЯ И АУДИТ • РЕГИСТРАЦИЯ - механизм фиксации событий, касающихся безопасности • АУДИТ - анализ протоколируемой информации

СИСТЕМА ГЕНЕРАЦИИ ОТЧЕТОВ СРЕДСТВ АУДИТА • Для руководства компании • Для руководителей отделов • Для технических специалистов

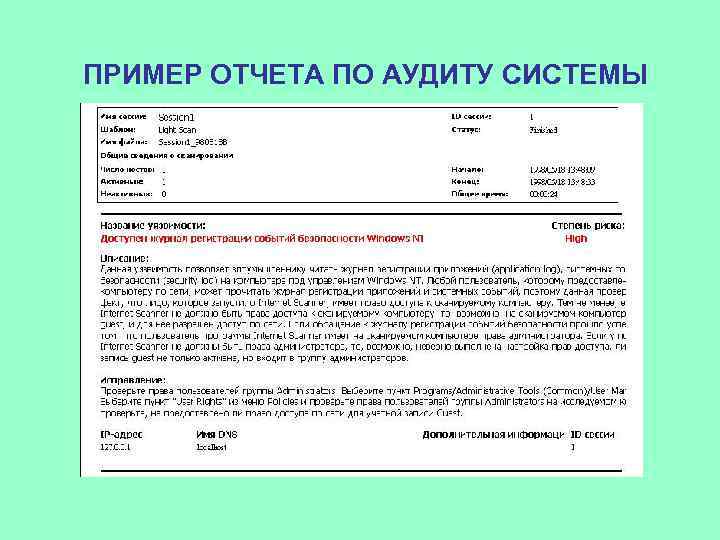

ПРИМЕР ОТЧЕТА ПО АУДИТУ СИСТЕМЫ

ВАРИАНТЫ РЕАГИРОВАНИЯ Печать отчетов Crystal reports, HTML, Text Уведомление на консоль SNMP Alerts, Email, Другие программы Сохранение в ODBC-базе данных ODBC данные могут быть экспортированы

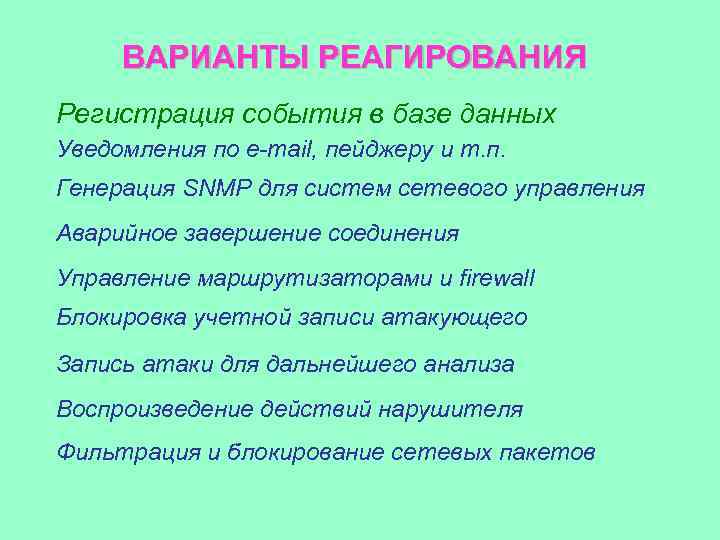

ВАРИАНТЫ РЕАГИРОВАНИЯ Регистрация события в базе данных Уведомления по e-mail, пейджеру и т. п. Генерация SNMP для систем сетевого управления Аварийное завершение соединения Управление маршрутизаторами и firewall Блокировка учетной записи атакующего Запись атаки для дальнейшего анализа Воспроизведение действий нарушителя Фильтрация и блокирование сетевых пакетов

4. КРИПТОГРАФИЯ Криптография - шифрование и расшифрование конфиденциальных данных, а также подтверждение подлинности данных и контроля целостности. АЛГОРИТМОМ ШИФРОВАНИЯ является только такой, который легко выполняется в прямом направлении (например, возведение в степень) и сложно в обратном (например, логарифмирование). Поэтому, например, программы перестановки букв (шифр Цезаря) относятся к кодирующим, а не криптографическим программам.

КРИПТОГРАФИЯ 8573 urtiowjeuqp 082 l 85 urtiowjeuqp 08239574 i 9476 ljbmvnxkdkbmg 4 4 i 9 57 9 23 08 p uq e wj o ti ur Internet 85 76 m jb vn x

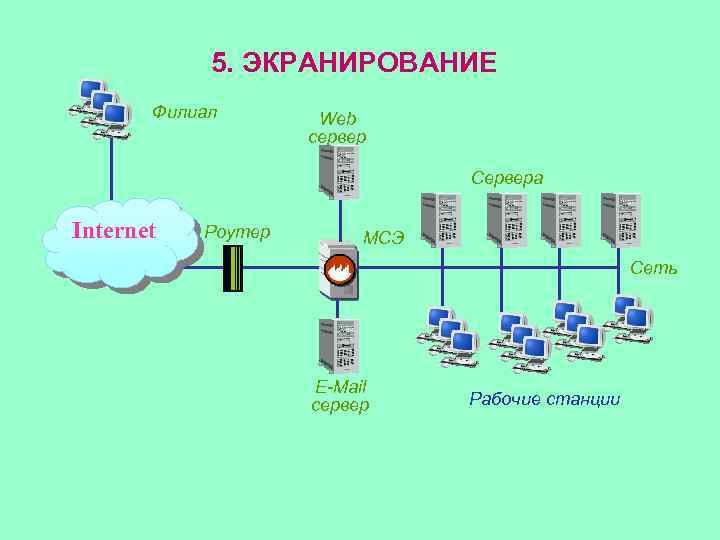

5. ЭКРАНИРОВАНИЕ Филиал Web сервер Сервера Internet Роутер МСЭ Сеть E-Mail сервер Рабочие станции

Вопрос 3. Организация противодействия вредоносным программам

ПОНЯТИЕ О ВРЕДОНОСНЫХ ПРОГРАММАХ

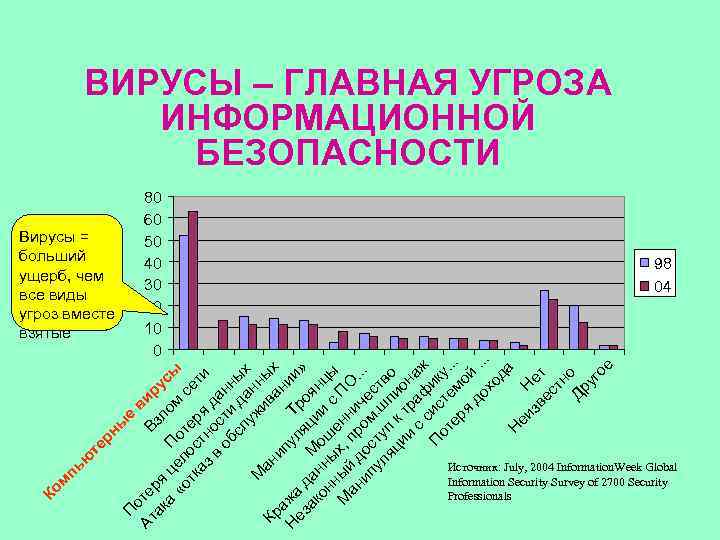

рн те ю пь ы П е от в Ат е Вз ир ак ря у а це П лом сы «о л от тк ос ер сет аз тн я и в ос да об ти нн сл д ых уж ан М ив ны ан Кр ан х ип аж Н ул Тр ии ез а д » ак ан М яци оян он н ош и ц ны ых ен с П ы М ан й д , пр ни О. ип ос ом чес. . ул ту. ш тв яц п к пи о ии тр он с аф аж П сис ик от те у. ер м. . я ой до. . хо. да Н еи Н зв ет ес тн Др о уг ое м Ко ВИРУСЫ – ГЛАВНАЯ УГРОЗА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Вирусы = больший ущерб, чем все виды угроз вместе взятые 80 60 50 40 30 20 10 0 98 04 Источник: July, 2004 Information. Week Global Information Security Survey of 2700 Security Professionals

ЧИСЛО ВИРУСОВ УВЕЛИЧИВАЕТСЯ More than Источник: Trend Micro Boot-вирусы Макро-вирусы Internet/E-mail вирусы

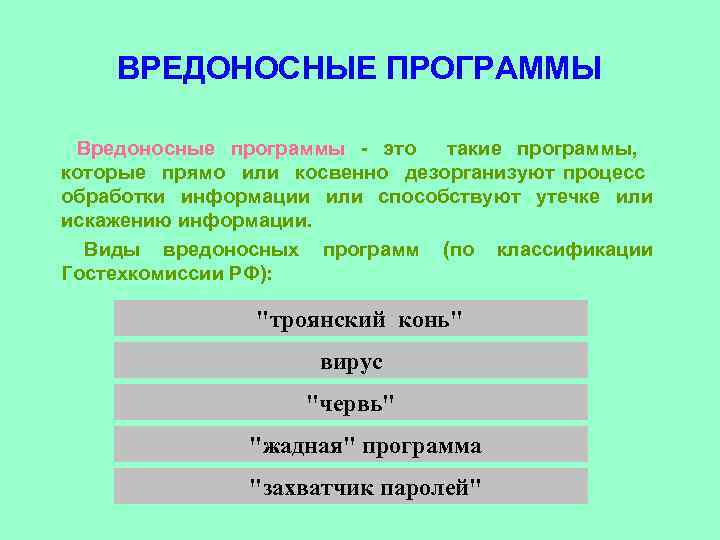

ВРЕДОНОСНЫЕ ПРОГРАММЫ Вредоносные программы - это такие программы, которые прямо или косвенно дезорганизуют процесс обработки информации или способствуют утечке или искажению информации. Виды вредоносных программ (по классификации Гостехкомиссии РФ): "троянский конь" вирус "червь" "жадная" программа "захватчик паролей"

ПРОГРАММНЫЕ ВИРУСЫ И ВОПРОСЫ ИХ НЕЙТРАЛИЗАЦИИ

Идея саморазмножающихся программ впервые изложена в журнале Scientific 1959 Позже она трансформировалась в «войны программ» . была Life в году. идею

Под программным вирусом, понимается автономно функционирующая программа, обладающая способностью к самовключению в тела других программ и последующему самовоспроизведению и самораспространению в информационновычислительных сетях и отдельных ЭВМ. Первичное заражение" происходит в процессе поступления инфицированных программ из памяти одной машины в память другой, причем в качестве средства перемещения этих программ могут использоваться как магнитные носители (дискеты), так и каналы ЛВС. Вирусы, использующие для размножения каналы ЛВС, принято называть сетевыми.

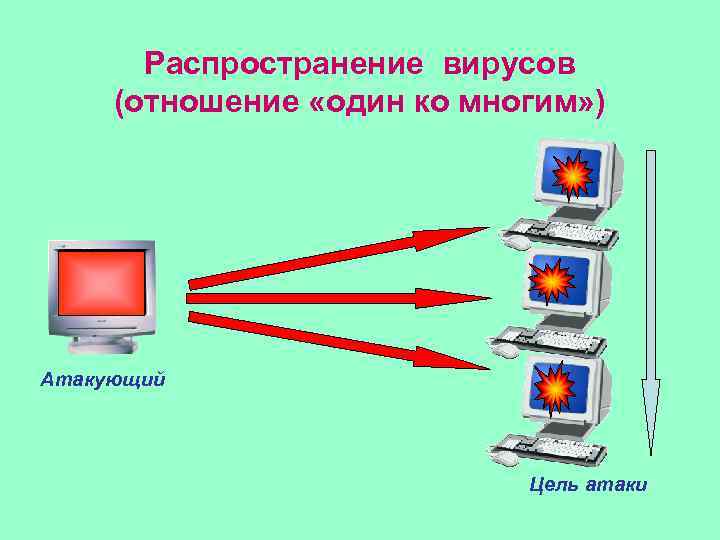

Распространение вирусов (отношение «один ко многим» ) Атакующий Цель атаки

Цикл жизни вируса обычно включает следующие периоды: • внедрения, • инкубационный, • репликации (саморазмножения), • проявления. Физическая структура вируса достаточно проста. Он состоит из "головы" и, возможно, "хвоста". Под головой вируса понимается его компонента, получающая управление первой. Хвост - это часть вируса, расположенная в тексте зараженной программы отдельно от головы. Вирусы, состоящие из одной головы, называют несегментированными, тогда как вирусы, содержащие голову и хвост, - сегментированными.

По характеру размещения в памяти ПЭВМ принято делить на: · файловые нерезидентные, · файловые резидентные, · бутовые, · гибридные, · пакетные.

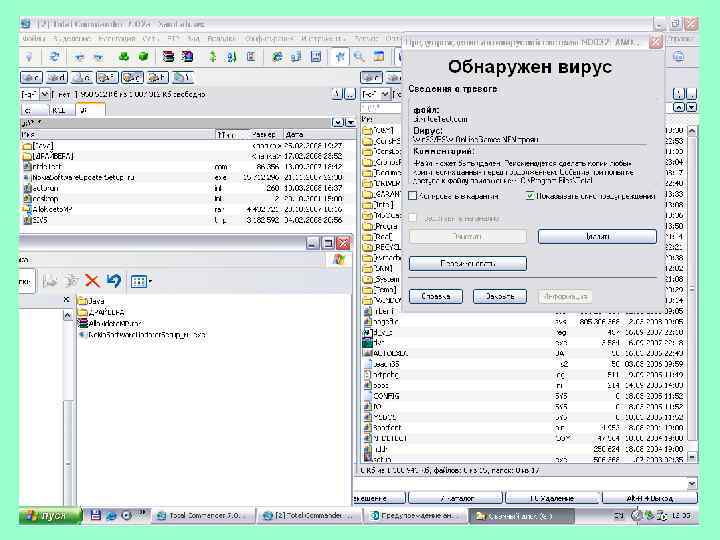

СРЕДСТВА НЕЙТРАЛИЗАЦИИ ВИРУСОВ Наиболее распространенным средством нейтрализации вирусов являются программные антивирусы. Антивирусы, исходя из реализованного в них подхода к выявлению и нейтрализации вирусов, принято делить на следующие группы: детекторы фаги прививки вакцины ревизоры мониторы

ПОТЕРИ ВРЕМЕНИ И ИНФОРМАЦИИ, СВЯЗАННЫЕ С ВИРУСАМИ

ПОТЕРИ ВРЕМЕНИ МОЖНО РАЗДЕЛИТЬ НА СЛЕДУЮЩИЕ ГРУППЫ: Прямые потери времени Косвенные потери времени

ПРИМЕНЕНИЕ АНТИВИРУСНЫХ СРЕДСТВ 1. Критерии выбора антивирусных средств 2. Технические решения по защите от вредоносных программ 3. Рекомендуемые меры по защите сети. 4. Защита от троянских программ в Windows XX.

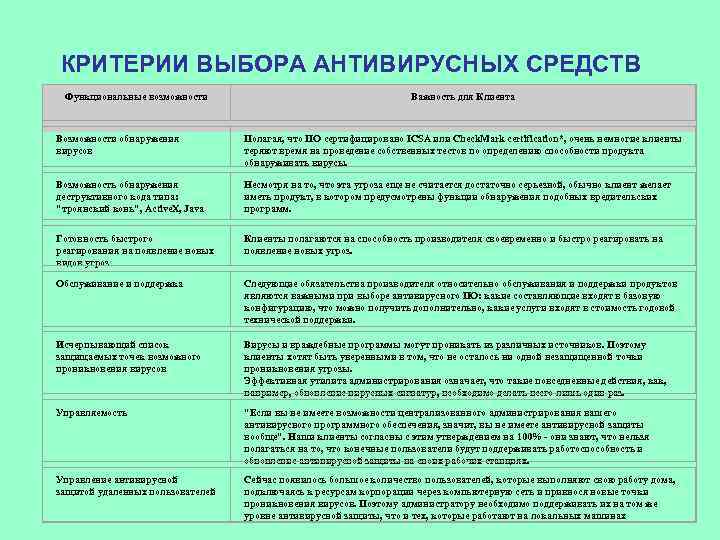

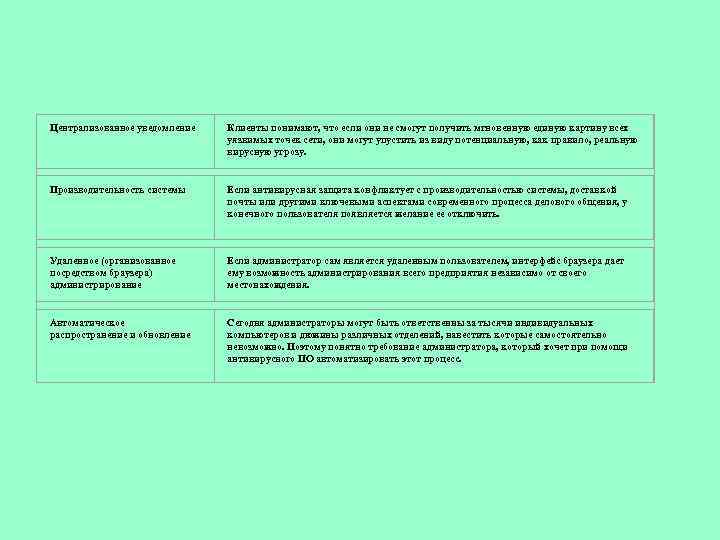

КРИТЕРИИ ВЫБОРА АНТИВИРУСНЫХ СРЕДСТВ Функциональные возможности Важность для Клиента Возможности обнаружения вирусов Полагая, что ПО сертифицировано ICSA или Check. Mark сertification*, очень немногие клиенты теряют время на проведение собственных тестов по определению способности продукта обнаруживать вирусы. Возможность обнаружения деструктивного кода типа: "троянский конь", Active. X, Java Несмотря на то, что эта угроза еще не считается достаточно серьезной, обычно клиент желает иметь продукт, в котором предусмотрены функции обнаружения подобных вредительских программ. Готовность быстрого реагирования на появление новых видов угроз Клиенты полагаются на способность производителя своевременно и быстро реагировать на появление новых угроз. Обслуживание и поддержка Следующие обязательства производителя относительно обслуживания и поддержки продуктов являются важными при выборе антивирусного ПО: какие составляющие входят в базовую конфигурацию, что можно получить дополнительно, какие услуги входят в стоимость годовой технической поддержки. Исчерпывающий список защищаемых точек возможного проникновения вирусов Вирусы и враждебные программы могут проникать из различных источников. Поэтому клиенты хотят быть уверенными в том, что не осталось ни одной незащищенной точки проникновения угрозы. Эффективная утилита администрирования означает, что такие повседневные действия, как, например, обновление вирусных сигнатур, необходимо делать всего лишь один раз. Управляемость "Если вы не имеете возможности централизованного администрирования вашего антивирусного программного обеспечения, значит, вы не имеете антивирусной защиты вообще". Наши клиенты согласны с этим утверждением на 100% - они знают, что нельзя полагаться на то, что конечные пользователи будут поддерживать работоспособность и обновление антивирусной защиты на своих рабочих станциях. Управление антивирусной защитой удаленных пользователей Сейчас появилось большое количество пользователей, которые выполняют свою работу дома, подключаясь к ресурсам корпорации через компьютерную сеть и привнося новые точки проникновения вирусов. Поэтому администратору необходимо поддерживать их на том же уровне антивирусной защиты, что и тех, которые работают на локальных машинах

Централизованное уведомление Клиенты понимают, что если они не смогут получить мгновенную единую картину всех уязвимых точек сети, они могут упустить из виду потенциальную, как правило, реальную вирусную угрозу. Производительность системы Если антивирусная защита конфликтует с производительностью системы, доставкой почты или другими ключевыми аспектами современного процесса делового общения, у конечного пользователя появляется желание ее отключить. Удаленное (организованное посредством браузера) администрирование Если администратор сам является удаленным пользователем, интерфейс браузера дает ему возможность администрирования всего предприятия независимо от своего местонахождения. Автоматическое распространение и обновление Сегодня администраторы могут быть ответственны за тысячи индивидуальных компьютеров и дюжины различных отделений, навестить которые самостоятельно невозможно. Поэтому понятно требование администратора, который хочет при помощи антивирусного ПО автоматизировать этот процесс.

ТЕХНИЧЕСКИЕ РЕШЕНИЯ ПО ЗАЩИТЕ ОТ ВРЕДОНОСНЫХ ПРОГРАММ Систему защиты от вирусов можно считать эффективной, если при ее использовании вероятность потерь времени или информации, связанных с вирусами, не превышает вероятности потерь из за аппаратных отказов. В настоящее время наблюдается тенденция интегрирования различных антивирусных средств с целью обеспечения надежной многоуровневой защиты. На российском рынке наиболее мощными являются антивирусный комплект Dialogue Science's Anti-Virus kit (DSAV) АО "Диалог Наука" и интегрированная антивирусная система Antiviral Toolkit Pro (AVP) ЗАО "Лаборатория Касперского", созданная на базе антивирусного отдела НТЦ "КАМИ". Указанные комплексы хорошо зарекомендовали себя в нашей стране, особенно при обеспечении антивирусной защиты информационных систем малого и среднего офиса. Рассмотрим эти комплексы.

ИНТЕГРИРОВАННАЯ АНТИВИРУСНАЯ СИСТЕМА AVP Система AVP первоначально представляла тандем двух программ: сканера и ревизора В настоящее время AVP претерпела существенные усовершенствования и включает все основные элементы антивирусной программной защиты компьютера и локальной сети. Имеются версии для DOS, Windows 3. 1 x, Windows ХХ, Windows NT, Novell Net. Ware. По мировым оценкам последних нескольких лет система AVP неоднократно входила в число лучших в мире антивирусных продуктов поиска и удаления компьютерных вирусов в автономном компьютере. Система имеет одну из самых больших баз данных сканирования. В настоящее время она обнаруживает практически все полиморфные вирусы. Говоря о достоинствах системы, следует указать, что программный продукт AVP сертифицирован Гостехкомиссмей и фирмой Microsoft. В настоящий момент "Лаборатория Касперского" выпускает следующие про граммные средства антивирусной защиты: 1) сканеры полифаги AVP с эвристическим анализатором (AVP Code Analyzer) для DOS (пакетный вариант AVP Lite), Windows ХХ, Windows NT Workstation, Windows NT Server (AVP F Secure) и Nove. U Netware (AVPN); 2) ревизор диска (CRC сканер) AVP Inspector для Windows ХХ и Windows NT; 3) фильтры (резидентные мониторы) AVP Monitor для Windows ХХ, Windows NT Workstation, Windows NT Server (AVP F Secure) и Novell Netware (AVPN); 4) электронный мультимедийный справочник по вирусологии AVP Virus Encyclopedia; 5) различные утилиты и дополнительные продукты, в том числе макрополифаг AVP Macro Stop (AVP Macro. Killer), сканер сообщений электронной почты на рабочих станциях AVP Mail Checker для Windows ХХ и др.

ОСНОВНЫЕ ХАРАКТЕРИСТИКИ: · Поиск и удаление вирусов и вредоносных программ всех типов в файлах, загрузочных секторах и оперативной памяти. · Надежный контроль за всеми возможными источниками вирусной опасности. · Все известные способы защиты против вирусов: резидентный перехватчик, сканер, ревизор изменений, поведенческий блокиратор. · Обнаружение и удаление вирусов из файлов, упакованных PKLITE, LZEXE, DIET, COM 2 EXE и другими утилитами сжатия. · Проверка архивированных файлов всех наиболее распространенных форматов (ZIP, arj, LHA, RAR и др. ) · Проверка на вирусы локальных почтовых ящиков наиболее распространенных почтовых систем. · Усовершенствованный эвристический механизм поиска неизвестных вирусов (эффективность—до 92%). · Режим избыточного сканирования · Обновления по Интернет в реальном масштабе времени. · Удобный пользовательский интерфейс.

AVP ДЛЯ СЕРВЕРОВ: AVP для Novell Netware — первая российская антивирусная система для компьютерных сетей на базе Novell Net. Ware — является од новременно нтивирусным сканером и фильтром, а постоянно контролирующим хранящиеся на сервере файлы. AVP для Windows NT Server - предназначен для создания надежной системы антивирусной защиты для файловых серверов и сер веров приложений, работающих под управлением Microsoft Windows NT Server. AVP Daemon для Linux — резидентный антивирусный фильтр для ОС Linux. Предназначен, прежде всего, для почтовых серверов и web серверов, работающих под управлением ОС Linux. AVP для Firewall — антивирусный сервер, который проверяет информацию на уровне файлов, поступающих по протоколам HTTP, FTP, SMTP и др. AVP Inspector для Web серверов — дополнительная утилита для защиты web серверов от любых несанкционированных изменений. Этот продукт представляет собой идеальный инструмент для соз дания современной системы полного контроля за web серверами. AVP для MS Exchange Server — версия AVP, специально разработанная для антивирусной защиты почтовых серверов, работающих под управлением Microsoft Exchange Server. Программа позволяет централизованно обнаруживать и удалять компьютерные вирусы и вредоносные коды всех типов из электронной почты. Все вышеуказанные пакеты позволяют эффективно защитить от вирусов локальную сеть и свести к минимуму затраты времени на последующее обслуживание защищаемой системы.

РЕКОМЕНДУЕМЫЕ МЕРЫ ПО ЗАЩИТЕ СЕТИ Ø С учетом политики безопасности, принятой в учреждении, обмен информацией между средами должен осуществляться через контролируемые буферы. В самом простом случае между средой эксплуа тации средой разработчиков создается один общий каталог, который и периодически опрашивается и в случае наполнения автоматически проверяется на наличие вирусов. Ø Все задачи должны быть проанализированы на возможность разделения прав по файлам. Например, пользователю нет необходимости иметь права на изменение ехе файла, когда изменяется файл данных с расширением dot. На ехе файлы устанавливаются всем права на чтение и не более того.

Ø Ежедневный запуск на всех серверах процедуы обнаружения и удаления вирусов (например, автоматически одновременно с процедурой копирования). Для запуска антивирусной программы в определенное время можно использовать, например, стандартную программу Ье. ехе из комплекта утилит Norton или Schedulle Windows. Ø Для своевременного обнаружения зараженной рабочей станции процедура регистрации в сети была дополнена принудительной проверкой на наличие вируса в оперативной памяти компьютера, входящего в сеть. Ø С каждого компьютера, передаваемого в эксплуатацию, необходимо делать копию MBR жесткого диска. Хранится эта база отдельно, как и все архивы. В лучшем случае, когда все компьютеры однотипны, этого можно и не делать. Ø На случай тотального заражения сети должна быть разработана инструкция с четким разграничением обязанностей. Инструкция может включать следующие положения: · временный запрет доступа в сеть всем ее пользователям; · формирование группу специалистов для оказания помощи администратору (из программистов и электронщиков); задача этой группы: определить на своем участке компьютеры, подлежащие лечению в первую очередь по условиям технологического процесса; загрузившись с «чистой» дискеты провести лечение, в случае успеха позвонить администратору и сообщить username проверенного пользователя для разблокировки; предупредить пользователей о запрете на применение любых переносных носителей информации до особого распоряжения.

Ø Проведение ревизии всех локальных задач с целью пере носа их на серверы, так как гораздо легче управлять системой централи зованно. Если позволяют скоростные характеристики сети, то наилучший вариант — это бездисковые рабочие станции. Ø (На усмотрение руководителя). Размещение в общем разделе с правами «только на чтение» несколько простеньких игровых программ, заранее проверенных на отсутствие вирусов. Ø (Дополнительная). Дисководы компьютеров пользователей отключаются в Setup, вход в который закрыли паролем. От «квалифицированного» пользователя в дальнейшем компьютеры опечатывались голографическими наклейками. Одновременно там, где этого не было сделано ранее и где позволяла версия Setup, включается встроенная антивирусная защита.

Важным моментом при обеспечении безопасности от вредоносных программ является выбор способа тиражирования антивирусного обеспечения. Существует три решения: · автономно на каждый компьютер; · через сервер, подключенный к Internet. Наиболее экономичен, с точки зрения оперативности и трудозатрат, последний вариант. При этом, исходя из рекомендаций специалистов, получая регулярно дополнения к установленному антивирусному обеспечению ("штатный" сервис для зарегистрированных пользователей), в сети обновление допустимо производить не чаще раз в полгода.

ЗАЩИТА ОТ ТРОЯНСКИХ ПРОГРАММ В WINDOWS XX Следует отметить, что в большинстве случаев наиболее интересной информацией, находящейся на компьютере, для хакера являются (так как позволяют получить вполне конкретную финансовую выгоду): • имена и пароли для доступа к модемному пулу Интернет провайдера; • идентификационные номера пользователя (UIN) онлайновой службы обмена сообщени ями ICQ (и пароли для их аутентификации, конечно); • имена и пароли для доступа к почтовым ящикам, FTP cepверам и административного доступа к WWW серверам; • иные имена и пароли. Поэтому в большинство троянских коней заложены средства, упрощающие сбор информации этих видов. В частности, ряд троянских коней имеют средства автоматического выделения имен и паролей для доступа в Интернет из реестра Windows, PWL файлов или файлов конфигурации популярных программ дозвона (dialer), а также перехвата информации, вводимой в так называемые «парольные окна» (окна, имеющие атрибут «замещать вводимый текст звездочками» ).

ТРОЯНСКИЕ ПРОГРАММЫ И СОЦИАЛЬНЫЙ ИНЖИНИРИНГ Пример 1 Пример 5 Пример 4 Пример 2 Пример 3

ПЕРВОЙ ЛИНИЕЙ ОБОРОНЫ Поэтому ПЕРВОЙ ЛИНИЕЙ ОБОРОНЫ при защите от троянских коней являются элементарная осторожность и некоторая подозрительность по отношению к тем программам, документам и электронным письмам, которые вы получаете из Интернета (от кого бы они не исходили!). При малейшем подозрении на вирус или троянский конь следует проверить этот файл антивирусом с последними версиями антивирусных баз данных (если это уже не сделал за вас резидентный антивирусный монитор) и„ по возможности, отдать этот файл квалифицированным техническим специалистам на исследование (прежде всего, следует попробовать обратиться к службе безопасности своего Интернет-провайдера). Словом, не уверен - не запускай (не открывай, не отсылай).

Практика 1-4.ppt