909765857cfcb70a8103ee10fefe3bb2.ppt

- Количество слайдов: 36

Практические аспекты защиты персональных данных в пенсионных фондах Виктор Сердюк, к. т. н. , CISSP Генеральный директор ЗАО «Диалог. Наука»

Практические аспекты защиты персональных данных в пенсионных фондах Виктор Сердюк, к. т. н. , CISSP Генеральный директор ЗАО «Диалог. Наука»

Опыт «Диалог. Наука» по работе с ПФ • Информационный центр персонифицированного учета Пенсионного фонда РФ • НПФ «Транс. Нефть» • НПФ «Пенсионный Капитал. Ъ» • НПФ «Промагрофонд» • НПФ «Лукойл Гарант»

Опыт «Диалог. Наука» по работе с ПФ • Информационный центр персонифицированного учета Пенсионного фонда РФ • НПФ «Транс. Нефть» • НПФ «Пенсионный Капитал. Ъ» • НПФ «Промагрофонд» • НПФ «Лукойл Гарант»

Стадии создания системы защиты персональных данных • предпроектная стадия, включающая предпроектное обследование ИСПДн, разработку технического задания на ее создание • стадия проектирования и реализации ИСПДн, включающая разработку СЗПДн в составе ИСПДн; • стадия ввода в действие СЗПДн, включающая опытную эксплуатацию • аттестация ИСПДн по требованиям безопасности информации

Стадии создания системы защиты персональных данных • предпроектная стадия, включающая предпроектное обследование ИСПДн, разработку технического задания на ее создание • стадия проектирования и реализации ИСПДн, включающая разработку СЗПДн в составе ИСПДн; • стадия ввода в действие СЗПДн, включающая опытную эксплуатацию • аттестация ИСПДн по требованиям безопасности информации

Предпроектная стадия • определение необходимости обработки ПДн в ИСПДн; • определение перечня ПДн, подлежащих защите от НСД; • определение условий расположения ИСПДн относительно границ контролируемой зоны; • определение конфигурации и топология ИСПДн; • определение технических средств и систем, которые используются в ИСПДн; • определение класса ИСПДн; • уточнение степени участия персонала в обработке ПДн; • разработка частной модели угроз информационной безопасности ПДн.

Предпроектная стадия • определение необходимости обработки ПДн в ИСПДн; • определение перечня ПДн, подлежащих защите от НСД; • определение условий расположения ИСПДн относительно границ контролируемой зоны; • определение конфигурации и топология ИСПДн; • определение технических средств и систем, которые используются в ИСПДн; • определение класса ИСПДн; • уточнение степени участия персонала в обработке ПДн; • разработка частной модели угроз информационной безопасности ПДн.

Состав исходных данных • Информация об организационной структуре компании • Организационно распорядительная и нормативно методическая документация по вопросам информационной безопасности • Информация об ИС, обрабатывающих персональные данные • Информация об аппаратном, общесистемном и прикладном обеспечении ИСПДн • Информация о средствах защиты, установленных в ИСПДн • Информация о топологии ИСПДн

Состав исходных данных • Информация об организационной структуре компании • Организационно распорядительная и нормативно методическая документация по вопросам информационной безопасности • Информация об ИС, обрабатывающих персональные данные • Информация об аппаратном, общесистемном и прикладном обеспечении ИСПДн • Информация о средствах защиты, установленных в ИСПДн • Информация о топологии ИСПДн

Методы сбора исходных данных • Предоставление опросных листов по определённой тематике, самостоятельно заполняемых сотрудниками Заказчика • Интервьюирование сотрудников Заказчика, обладающих необходимой информацией • Анализ существующей организационно технической документации, используемой Заказчиком • Использование специализированных программных средств

Методы сбора исходных данных • Предоставление опросных листов по определённой тематике, самостоятельно заполняемых сотрудниками Заказчика • Интервьюирование сотрудников Заказчика, обладающих необходимой информацией • Анализ существующей организационно технической документации, используемой Заказчиком • Использование специализированных программных средств

Тест на проникновение (Penetration testing) Тест на проникновение позволяет получить независимую оценку безопасности ИСПДн по отношению к внешнему нарушителю Исходные данные l IP адреса внешних серверов l Анализ проводится с внешнего периметра Собираемая информация l l Топология сети Используемые ОС и версии ПО Запущенные сервисы Открытые порты, конфигурация и т. д.

Тест на проникновение (Penetration testing) Тест на проникновение позволяет получить независимую оценку безопасности ИСПДн по отношению к внешнему нарушителю Исходные данные l IP адреса внешних серверов l Анализ проводится с внешнего периметра Собираемая информация l l Топология сети Используемые ОС и версии ПО Запущенные сервисы Открытые порты, конфигурация и т. д.

Обобщенный план теста на проникновение получение информации из открытых источников взлом внешнего периметра / DMZ сканирование внутренней сети поиск / создание эксплойта взлом узла локальной сети Социальная составляющая поиск / создание эксплойтов Техническая составляющая сканирование внешнего периметра вступление в контакт с персоналом обновление троянской программы атака на человека получение доступа к узлу локальной сети Получение доступа к персональным данным

Обобщенный план теста на проникновение получение информации из открытых источников взлом внешнего периметра / DMZ сканирование внутренней сети поиск / создание эксплойта взлом узла локальной сети Социальная составляющая поиск / создание эксплойтов Техническая составляющая сканирование внешнего периметра вступление в контакт с персоналом обновление троянской программы атака на человека получение доступа к узлу локальной сети Получение доступа к персональным данным

Инструментальный анализ защищенности Для чего предназначен: § Инвентаризация сетевых сервисов ИСПДн (устройства, ОС, службы, ПО) § Идентификация и анализ технологических уязвимостей ИСПДн Типы используемых для анализа средств: § § § Сетевые сканеры безопасности Хостовые сканеры безопасности (проверка ОС и приложений) Утилиты удаленного администрирования Утилиты для верификации найденных уязвимостей Утилиты для инвентаризации ресурсов

Инструментальный анализ защищенности Для чего предназначен: § Инвентаризация сетевых сервисов ИСПДн (устройства, ОС, службы, ПО) § Идентификация и анализ технологических уязвимостей ИСПДн Типы используемых для анализа средств: § § § Сетевые сканеры безопасности Хостовые сканеры безопасности (проверка ОС и приложений) Утилиты удаленного администрирования Утилиты для верификации найденных уязвимостей Утилиты для инвентаризации ресурсов

Инструментальный анализ защищенности • Анализ средств защиты информации • • Анализ антивирусных средств защиты • Анализ систем обнаружения атак IDS/IPS • Анализ межсетевых экранов • • Анализ VPN шлюзов Анализ систем защиты от утечки конфиденциальной информации Анализ безопасности сетевой инфраструктуры • Анализ безопасности коммутаторов • Анализ безопасности маршрутизаторов • Анализ безопасности SAN сетей • Анализ безопасности сетей WLAN

Инструментальный анализ защищенности • Анализ средств защиты информации • • Анализ антивирусных средств защиты • Анализ систем обнаружения атак IDS/IPS • Анализ межсетевых экранов • • Анализ VPN шлюзов Анализ систем защиты от утечки конфиденциальной информации Анализ безопасности сетевой инфраструктуры • Анализ безопасности коммутаторов • Анализ безопасности маршрутизаторов • Анализ безопасности SAN сетей • Анализ безопасности сетей WLAN

Инструментальный анализ защищенности • Анализ безопасности общесистемного программного обеспечения • • Анализ ОС Windows Анализ ОС UNIX Анализ ОС Novell Netware Анализ безопасности прикладного программного обеспечения • • Анализ безопасности баз данных Анализ безопасности почтовых серверов Анализ безопасности Web приложений

Инструментальный анализ защищенности • Анализ безопасности общесистемного программного обеспечения • • Анализ ОС Windows Анализ ОС UNIX Анализ ОС Novell Netware Анализ безопасности прикладного программного обеспечения • • Анализ безопасности баз данных Анализ безопасности почтовых серверов Анализ безопасности Web приложений

Проектирование и создание системы защиты персональных данных • Разработка технического задания на создание системы защиты персональных данных • Разработка технического проекта системы защиты информации • Определение подразделений и назначение лиц, ответственных за эксплуатацию средств защиты информации с их обучением по направлению обеспечения безопасности ПДн • Проведение макетирования и стендовых испытаний средств защиты информации • Разработка эксплуатационной документации на ИСПДн и средства защиты информации, а также организационно распорядительной документа ции по защите информации (приказов, инструкций и других документов)

Проектирование и создание системы защиты персональных данных • Разработка технического задания на создание системы защиты персональных данных • Разработка технического проекта системы защиты информации • Определение подразделений и назначение лиц, ответственных за эксплуатацию средств защиты информации с их обучением по направлению обеспечения безопасности ПДн • Проведение макетирования и стендовых испытаний средств защиты информации • Разработка эксплуатационной документации на ИСПДн и средства защиты информации, а также организационно распорядительной документа ции по защите информации (приказов, инструкций и других документов)

Комплект ОРД • • • Акты классификации Частная модель угроз безопасности Модель нарушителя Перечень обрабатываемых персональных данных, Перечень информационных систем персональных, Перечень подразделений и должностей, допущенных к работе с персональными данными • Положение об обработке персональных данных • Положение об организации и обеспечению защиты персональных данных • Положение о подразделении, осуществляющем функции по организации защиты персональных данных

Комплект ОРД • • • Акты классификации Частная модель угроз безопасности Модель нарушителя Перечень обрабатываемых персональных данных, Перечень информационных систем персональных, Перечень подразделений и должностей, допущенных к работе с персональными данными • Положение об обработке персональных данных • Положение об организации и обеспечению защиты персональных данных • Положение о подразделении, осуществляющем функции по организации защиты персональных данных

Комплект ОРД • Дополнения разделы трудовых договоров о конфиденциальности • Дополнения в разделы должностных инструкций ответственных лиц и сотрудников в части обеспечения безопасности персональных данных • Инструкции пользователям информационных систем персональных данных • Инструкции администраторам информационных систем персональных данных • План внутренних проверок состояния защиты персональных данных

Комплект ОРД • Дополнения разделы трудовых договоров о конфиденциальности • Дополнения в разделы должностных инструкций ответственных лиц и сотрудников в части обеспечения безопасности персональных данных • Инструкции пользователям информационных систем персональных данных • Инструкции администраторам информационных систем персональных данных • План внутренних проверок состояния защиты персональных данных

Ввод в действие системы защиты персональных данных • установка пакета прикладных программ в комплексе с программными средствами защиты информации; • опытная эксплуатация средств защиты информации в комплексе с другими техническими и программными средствами в целях проверки их работоспособности в составе ИСПДн и отработки ПДн; • приемо сдаточные испытания средств защиты информации по результатам опытной эксплуатации; • оценка соответствия ИСПДн требованиям безопасности ПДн.

Ввод в действие системы защиты персональных данных • установка пакета прикладных программ в комплексе с программными средствами защиты информации; • опытная эксплуатация средств защиты информации в комплексе с другими техническими и программными средствами в целях проверки их работоспособности в составе ИСПДн и отработки ПДн; • приемо сдаточные испытания средств защиты информации по результатам опытной эксплуатации; • оценка соответствия ИСПДн требованиям безопасности ПДн.

Аттестация ИСПДн • Для ИСПДн 1 и 2 классов – рекомендуется проведение аттестации по требованиям безопасности информации Преимущества аттестации: • Делегирование рисков несоответствия действующему законодательства органу по аттестации, выдавшему аттестат соответствия • Упрощение процедуры проверки со стороны регуляторов

Аттестация ИСПДн • Для ИСПДн 1 и 2 классов – рекомендуется проведение аттестации по требованиям безопасности информации Преимущества аттестации: • Делегирование рисков несоответствия действующему законодательства органу по аттестации, выдавшему аттестат соответствия • Упрощение процедуры проверки со стороны регуляторов

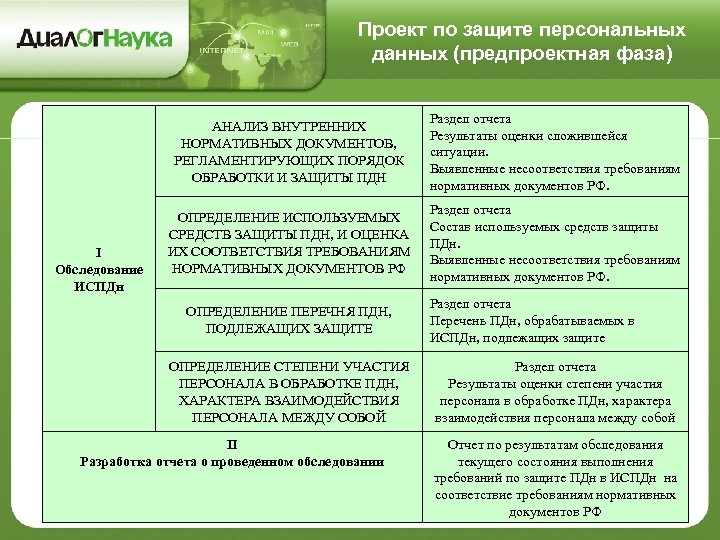

Проект по защите персональных данных (предпроектная фаза) АНАЛИЗ ВНУТРЕННИХ НОРМАТИВНЫХ ДОКУМЕНТОВ, РЕГЛАМЕНТИРУЮЩИХ ПОРЯДОК ОБРАБОТКИ И ЗАЩИТЫ ПДН I Обследование ИСПДн Раздел отчета Результаты оценки сложившейся ситуации. Выявленные несоответствия требованиям нормативных документов РФ. ОПРЕДЕЛЕНИЕ ИСПОЛЬЗУЕМЫХ СРЕДСТВ ЗАЩИТЫ ПДН, И ОЦЕНКА ИХ СООТВЕТСТВИЯ ТРЕБОВАНИЯМ НОРМАТИВНЫХ ДОКУМЕНТОВ РФ Раздел отчета Состав используемых средств защиты ПДн. Выявленные несоответствия требованиям нормативных документов РФ. ОПРЕДЕЛЕНИЕ ПЕРЕЧНЯ ПДН, ПОДЛЕЖАЩИХ ЗАЩИТЕ ОПРЕДЕЛЕНИЕ СТЕПЕНИ УЧАСТИЯ ПЕРСОНАЛА В ОБРАБОТКЕ ПДН, ХАРАКТЕРА ВЗАИМОДЕЙСТВИЯ ПЕРСОНАЛА МЕЖДУ СОБОЙ II Разработка отчета о проведенном обследовании Раздел отчета Перечень ПДн, обрабатываемых в ИСПДн, подлежащих защите Раздел отчета Результаты оценки степени участия персонала в обработке ПДн, характера взаимодействия персонала между собой Отчет по результатам обследования текущего состояния выполнения требований по защите ПДн в ИСПДн на соответствие требованиям нормативных документов РФ

Проект по защите персональных данных (предпроектная фаза) АНАЛИЗ ВНУТРЕННИХ НОРМАТИВНЫХ ДОКУМЕНТОВ, РЕГЛАМЕНТИРУЮЩИХ ПОРЯДОК ОБРАБОТКИ И ЗАЩИТЫ ПДН I Обследование ИСПДн Раздел отчета Результаты оценки сложившейся ситуации. Выявленные несоответствия требованиям нормативных документов РФ. ОПРЕДЕЛЕНИЕ ИСПОЛЬЗУЕМЫХ СРЕДСТВ ЗАЩИТЫ ПДН, И ОЦЕНКА ИХ СООТВЕТСТВИЯ ТРЕБОВАНИЯМ НОРМАТИВНЫХ ДОКУМЕНТОВ РФ Раздел отчета Состав используемых средств защиты ПДн. Выявленные несоответствия требованиям нормативных документов РФ. ОПРЕДЕЛЕНИЕ ПЕРЕЧНЯ ПДН, ПОДЛЕЖАЩИХ ЗАЩИТЕ ОПРЕДЕЛЕНИЕ СТЕПЕНИ УЧАСТИЯ ПЕРСОНАЛА В ОБРАБОТКЕ ПДН, ХАРАКТЕРА ВЗАИМОДЕЙСТВИЯ ПЕРСОНАЛА МЕЖДУ СОБОЙ II Разработка отчета о проведенном обследовании Раздел отчета Перечень ПДн, обрабатываемых в ИСПДн, подлежащих защите Раздел отчета Результаты оценки степени участия персонала в обработке ПДн, характера взаимодействия персонала между собой Отчет по результатам обследования текущего состояния выполнения требований по защите ПДн в ИСПДн на соответствие требованиям нормативных документов РФ

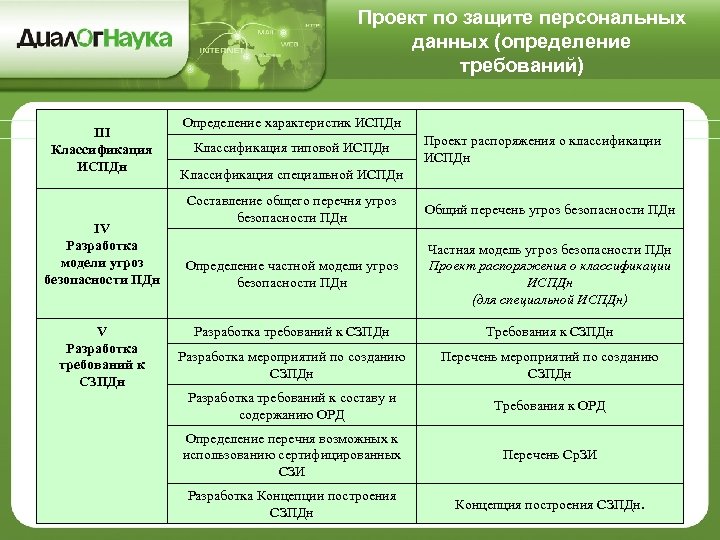

Проект по защите персональных данных (определение требований) III Классификация ИСПДн IV Разработка модели угроз безопасности ПДн V Разработка требований к СЗПДн Определение характеристик ИСПДн Классификация типовой ИСПДн Проект распоряжения о классификации ИСПДн Классификация специальной ИСПДн Составление общего перечня угроз безопасности ПДн Общий перечень угроз безопасности ПДн Определение частной модели угроз безопасности ПДн Частная модель угроз безопасности ПДн Проект распоряжения о классификации ИСПДн (для специальной ИСПДн) Разработка требований к СЗПДн Требования к СЗПДн Разработка мероприятий по созданию СЗПДн Перечень мероприятий по созданию СЗПДн Разработка требований к составу и содержанию ОРД Требования к ОРД Определение перечня возможных к использованию сертифицированных СЗИ Перечень Ср. ЗИ Разработка Концепции построения СЗПДн Концепция построения СЗПДн.

Проект по защите персональных данных (определение требований) III Классификация ИСПДн IV Разработка модели угроз безопасности ПДн V Разработка требований к СЗПДн Определение характеристик ИСПДн Классификация типовой ИСПДн Проект распоряжения о классификации ИСПДн Классификация специальной ИСПДн Составление общего перечня угроз безопасности ПДн Общий перечень угроз безопасности ПДн Определение частной модели угроз безопасности ПДн Частная модель угроз безопасности ПДн Проект распоряжения о классификации ИСПДн (для специальной ИСПДн) Разработка требований к СЗПДн Требования к СЗПДн Разработка мероприятий по созданию СЗПДн Перечень мероприятий по созданию СЗПДн Разработка требований к составу и содержанию ОРД Требования к ОРД Определение перечня возможных к использованию сертифицированных СЗИ Перечень Ср. ЗИ Разработка Концепции построения СЗПДн Концепция построения СЗПДн.

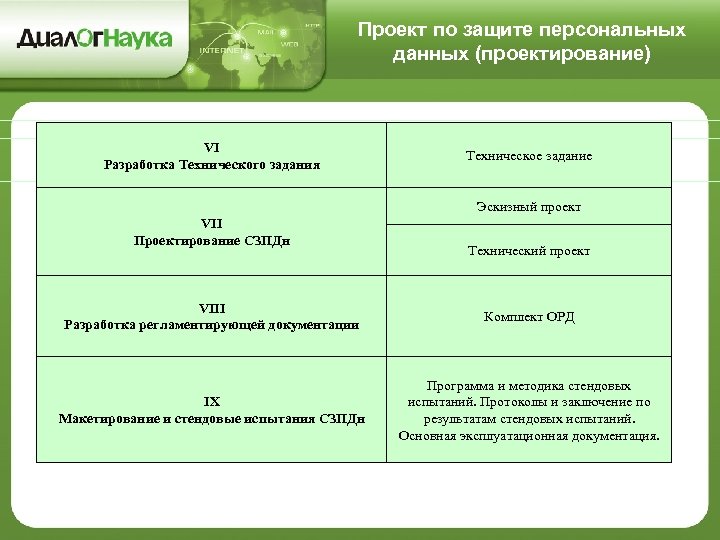

Проект по защите персональных данных (проектирование) VI Разработка Технического задания Техническое задание Эскизный проект VII Проектирование СЗПДн Технический проект VIII Разработка регламентирующей документации Комплект ОРД IX Макетирование и стендовые испытания СЗПДн Программа и методика стендовых испытаний. Протоколы и заключение по результатам стендовых испытаний. Основная эксплуатационная документация.

Проект по защите персональных данных (проектирование) VI Разработка Технического задания Техническое задание Эскизный проект VII Проектирование СЗПДн Технический проект VIII Разработка регламентирующей документации Комплект ОРД IX Макетирование и стендовые испытания СЗПДн Программа и методика стендовых испытаний. Протоколы и заключение по результатам стендовых испытаний. Основная эксплуатационная документация.

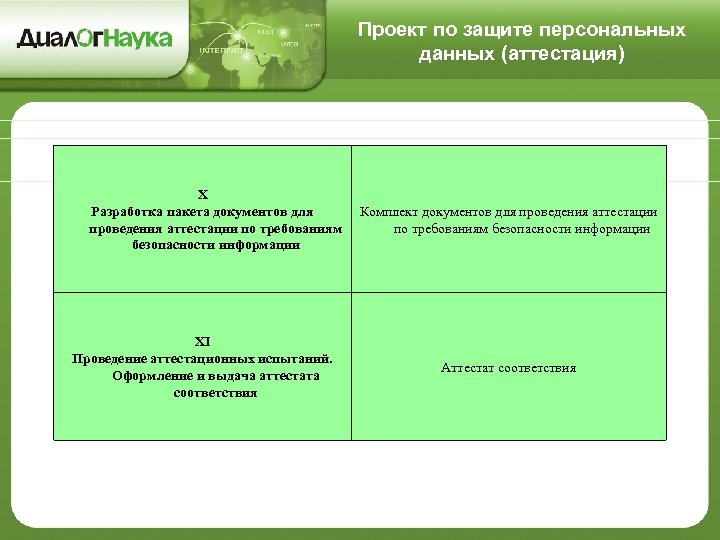

Проект по защите персональных данных (аттестация) X Разработка пакета документов для проведения аттестации по требованиям безопасности информации XI Проведение аттестационных испытаний. Оформление и выдача аттестата соответствия Комплект документов для проведения аттестации по требованиям безопасности информации Аттестат соответствия

Проект по защите персональных данных (аттестация) X Разработка пакета документов для проведения аттестации по требованиям безопасности информации XI Проведение аттестационных испытаний. Оформление и выдача аттестата соответствия Комплект документов для проведения аттестации по требованиям безопасности информации Аттестат соответствия

Состав системы защиты персональных данных • Антивирусная защита • Криптографическая защита ПДн в процессе их хранения и передачи по сети • Защита персональных данных от несанкционированного доступа • Анализ защищённости ПДн • Защита от информационных атак • Мониторинг информационной безопасности

Состав системы защиты персональных данных • Антивирусная защита • Криптографическая защита ПДн в процессе их хранения и передачи по сети • Защита персональных данных от несанкционированного доступа • Анализ защищённости ПДн • Защита от информационных атак • Мониторинг информационной безопасности

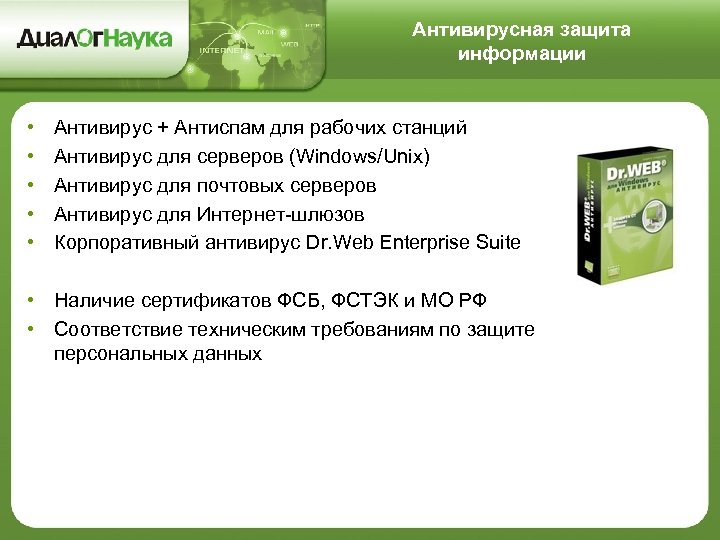

Антивирусная защита информации • • • Антивирус + Антиспам для рабочих станций Антивирус для серверов (Windows/Unix) Антивирус для почтовых серверов Антивирус для Интернет шлюзов Корпоративный антивирус Dr. Web Enterprise Suite • Наличие сертификатов ФСБ, ФСТЭК и МО РФ • Соответствие техническим требованиям по защите персональных данных

Антивирусная защита информации • • • Антивирус + Антиспам для рабочих станций Антивирус для серверов (Windows/Unix) Антивирус для почтовых серверов Антивирус для Интернет шлюзов Корпоративный антивирус Dr. Web Enterprise Suite • Наличие сертификатов ФСБ, ФСТЭК и МО РФ • Соответствие техническим требованиям по защите персональных данных

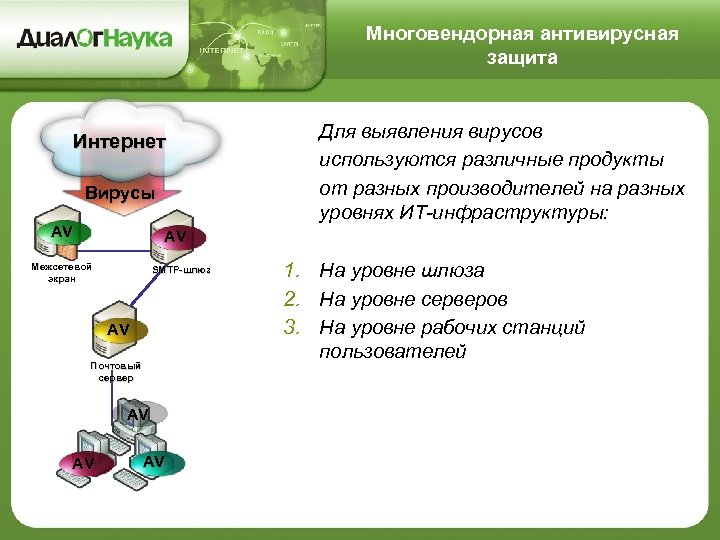

Многовендорная антивирусная защита Интернет Вирусы AV Для выявления вирусов используются различные продукты от разных производителей на разных уровнях ИТ-инфраструктуры: AV Межсетевой экран SMTP-шлюз AV Почтовый сервер AV AV AV 1. На уровне шлюза 2. На уровне серверов 3. На уровне рабочих станций пользователей

Многовендорная антивирусная защита Интернет Вирусы AV Для выявления вирусов используются различные продукты от разных производителей на разных уровнях ИТ-инфраструктуры: AV Межсетевой экран SMTP-шлюз AV Почтовый сервер AV AV AV 1. На уровне шлюза 2. На уровне серверов 3. На уровне рабочих станций пользователей

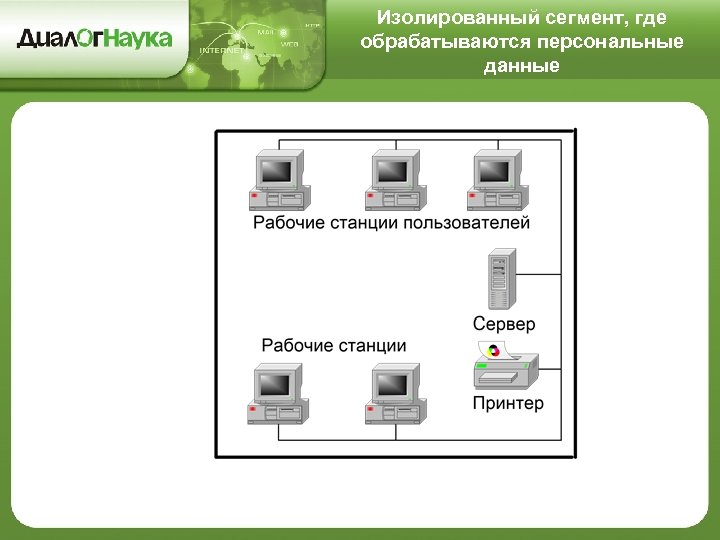

Изолированный сегмент, где обрабатываются персональные данные

Изолированный сегмент, где обрабатываются персональные данные

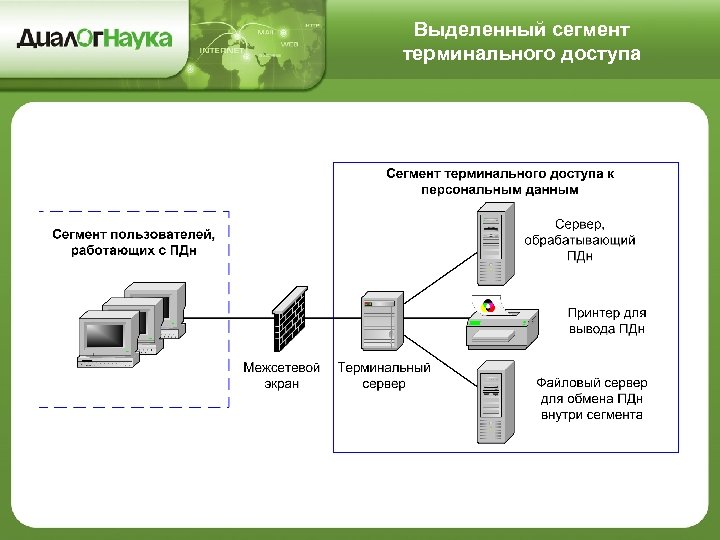

Выделенный сегмент терминального доступа

Выделенный сегмент терминального доступа

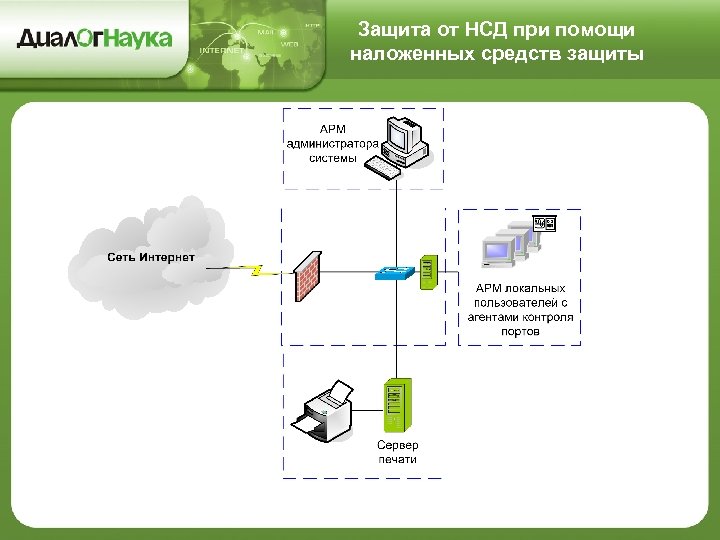

Защита от НСД при помощи наложенных средств защиты

Защита от НСД при помощи наложенных средств защиты

Система защиты от НСД «Панцирь» • Механизмы разграничения доступа к локальным и разделенным в сети ресурсам – к файловым объектам, к объектам реестра ОС, к внешних накопителям, к принтерам, к сетевым хостам и др. ; • Механизм управления подключением устройств; • Механизм обеспечения замкнутости программной среды, ; • Механизмы контроля целостности файловых объектов (программ и данных) и контроля корректности функционирования КСЗИ; • Механизм авторизации, позволяющий подключать аппаратные средства ввода парольных данных (e. Token и др. ); • Механизм шифрования данных, реализующий ключевую политику, обеспечивающую невозможность несанкционированно раскрыть похищенную информацию.

Система защиты от НСД «Панцирь» • Механизмы разграничения доступа к локальным и разделенным в сети ресурсам – к файловым объектам, к объектам реестра ОС, к внешних накопителям, к принтерам, к сетевым хостам и др. ; • Механизм управления подключением устройств; • Механизм обеспечения замкнутости программной среды, ; • Механизмы контроля целостности файловых объектов (программ и данных) и контроля корректности функционирования КСЗИ; • Механизм авторизации, позволяющий подключать аппаратные средства ввода парольных данных (e. Token и др. ); • Механизм шифрования данных, реализующий ключевую политику, обеспечивающую невозможность несанкционированно раскрыть похищенную информацию.

Использование сертифицированных версий ОС Windows • Отсутствие необходимости установки дополнительных сертифицированных «наложенных» средств защиты информации и • ПО проверено на отсутствие НДВ, обеспечено выполнение требований нормативных документов, регламентирующих применение защищенных автоматизированных систем; • Каждый сертифицированный программный продукт имеет оценочный уровень доверия ОУД 1 (усиленный) в соответствии с РД “Безопасность информационных технологий. Критерии оценки безопасности информационных технологий”, утвержденным Гостехкомиссией в 2002 г. • Выданные сертификаты подтверждают, что сертифицированные продукты могут использоваться для построения АС до класса защищенности 1 Г включительно, т. е. это ПО обеспечивает возможность обработки конфиденциальной информации

Использование сертифицированных версий ОС Windows • Отсутствие необходимости установки дополнительных сертифицированных «наложенных» средств защиты информации и • ПО проверено на отсутствие НДВ, обеспечено выполнение требований нормативных документов, регламентирующих применение защищенных автоматизированных систем; • Каждый сертифицированный программный продукт имеет оценочный уровень доверия ОУД 1 (усиленный) в соответствии с РД “Безопасность информационных технологий. Критерии оценки безопасности информационных технологий”, утвержденным Гостехкомиссией в 2002 г. • Выданные сертификаты подтверждают, что сертифицированные продукты могут использоваться для построения АС до класса защищенности 1 Г включительно, т. е. это ПО обеспечивает возможность обработки конфиденциальной информации

Криптографическая защита персональных данных Особенности использования продукта Secret Disk: • Использование методов «прозрачного» шифрования • Отключенный зашифрованный диск выглядит как неформатированный • • Шифрование системного раздела Многопользовательская работа Контроль начальной загрузки Поддержка нескольких ОС Шифрование разделов жесткого диска Шифрование съемных носителей информации Наличие сертификатов ФСТЭК и заключения ФСБ

Криптографическая защита персональных данных Особенности использования продукта Secret Disk: • Использование методов «прозрачного» шифрования • Отключенный зашифрованный диск выглядит как неформатированный • • Шифрование системного раздела Многопользовательская работа Контроль начальной загрузки Поддержка нескольких ОС Шифрование разделов жесткого диска Шифрование съемных носителей информации Наличие сертификатов ФСТЭК и заключения ФСБ

Технология виртуальных частных сетей позволяет: ЛВС 2 Криптошлюз 1 Интернет Криптошлюз 2 ЛВС 1 • создание в инфраструктуре IP –сетей защищенных виртуальных сетей в составе локальных и территориально распределенных структур; • обеспечение контроля над информацией, поступающей в защищаемую сеть или выходящей из защищаемой сети; • встроенные средства криптографической защиты обеспечивают шифрование и имитозащиту данных.

Технология виртуальных частных сетей позволяет: ЛВС 2 Криптошлюз 1 Интернет Криптошлюз 2 ЛВС 1 • создание в инфраструктуре IP –сетей защищенных виртуальных сетей в составе локальных и территориально распределенных структур; • обеспечение контроля над информацией, поступающей в защищаемую сеть или выходящей из защищаемой сети; • встроенные средства криптографической защиты обеспечивают шифрование и имитозащиту данных.

Решение по обнаружению и предотвращению атак • Выявление сетевых атак, направленных на нарушение информационной безопасности автоматизированных систем • Мониторинг сетевого трафика, включающий анализ информационных потоков, используемых сетевых протоколов и т. д. • Выявление аномалий сетевого трафика автоматизированных систем • Выявление распределенных атак типа «отказ в обслуживании» (DDo. S) • Оповещение администратора безопасности о выявленных информационных атаках

Решение по обнаружению и предотвращению атак • Выявление сетевых атак, направленных на нарушение информационной безопасности автоматизированных систем • Мониторинг сетевого трафика, включающий анализ информационных потоков, используемых сетевых протоколов и т. д. • Выявление аномалий сетевого трафика автоматизированных систем • Выявление распределенных атак типа «отказ в обслуживании» (DDo. S) • Оповещение администратора безопасности о выявленных информационных атаках

Решение по анализу уязвимостей • Имитация информационных атак, с целью проверки устойчивости системы к воздействиям злоумышленников • Анализ конфигурационных файлов на предмет выявления ошибок

Решение по анализу уязвимостей • Имитация информационных атак, с целью проверки устойчивости системы к воздействиям злоумышленников • Анализ конфигурационных файлов на предмет выявления ошибок

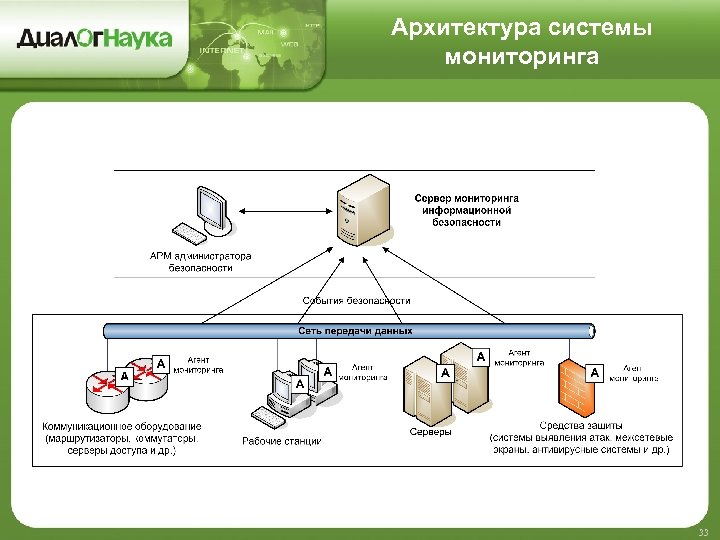

Архитектура системы мониторинга 33

Архитектура системы мониторинга 33

Принцип работы SIEM Антивирусная подсистема Маршрутизаторы, коммутаторы Межсетевые экраны Системы обнаружения вторжений Серверы, операционные системы Фильтрация Нормализация Корреляция Приоретизация Агрегирование Системы аутентификации Десятки сообщений Тысячи сообщений Миллион сообщений

Принцип работы SIEM Антивирусная подсистема Маршрутизаторы, коммутаторы Межсетевые экраны Системы обнаружения вторжений Серверы, операционные системы Фильтрация Нормализация Корреляция Приоретизация Агрегирование Системы аутентификации Десятки сообщений Тысячи сообщений Миллион сообщений

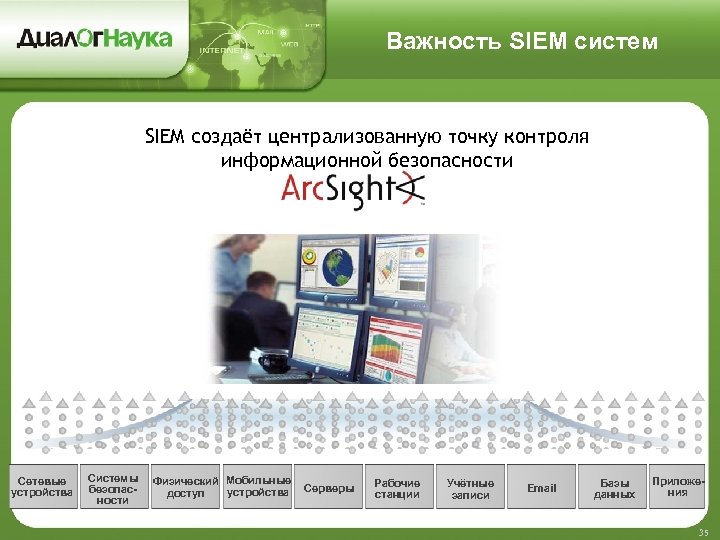

Важность SIEM систем SIEM создаёт централизованную точку контроля информационной безопасности Сетевые устройства Системы безопасности Физический Мобильные устройства доступ Серверы Рабочие станции Учётные записи Email Базы данных Приложения 35

Важность SIEM систем SIEM создаёт централизованную точку контроля информационной безопасности Сетевые устройства Системы безопасности Физический Мобильные устройства доступ Серверы Рабочие станции Учётные записи Email Базы данных Приложения 35

Наши контакты 117105, г. Москва, ул. Нагатинская, д. 1 Телефон: +7 (495) 980 67 76 Факс: +7 (495) 980 67 75 http: //www. Dialog. Nauka. ru e mail: vas@Dialog. Nauka. ru

Наши контакты 117105, г. Москва, ул. Нагатинская, д. 1 Телефон: +7 (495) 980 67 76 Факс: +7 (495) 980 67 75 http: //www. Dialog. Nauka. ru e mail: vas@Dialog. Nauka. ru