Практические аспекты современной ИБ Лекция № 5

Практические аспекты современной ИБ Лекция № 5: Взлом систем Лекция 5. Версия 1.

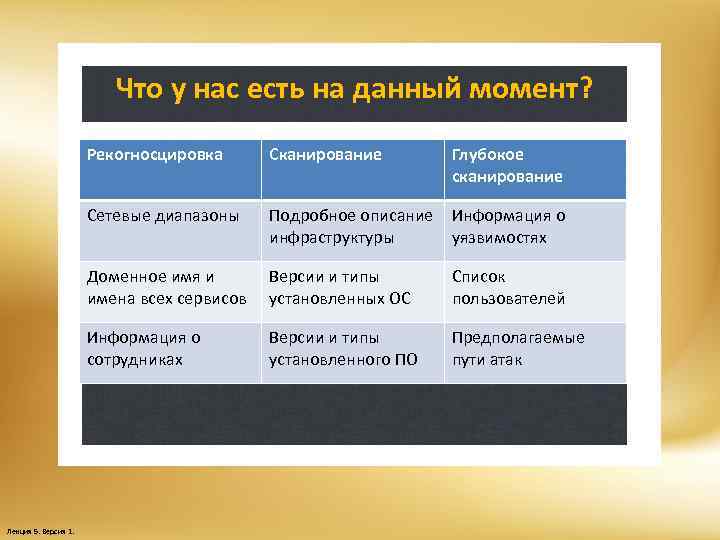

Что у нас есть на данный момент? Рекогносцировка Глубокое сканирование Сетевые диапазоны Подробное описание инфраструктуры Информация о уязвимостях Доменное имя и имена всех сервисов Версии и типы установленных ОС Список пользователей Информация о сотрудниках Лекция 5. Версия 1. Сканирование Версии и типы установленного ПО Предполагаемые пути атак

Стадии взлома Название Используемые методы и техники Получение доступа Получить доступ с любыми правами к одной из систем Получение/перебор пароля; Поиск хостов доступных извне Повышение(эскалация) привелегий Создать!!! пользователя с привилегированными правами Взлом паролей/использование эксплойтов Запуск приложений Лекция 5. Версия 1. Цель Создание и закрепление Трояны/Бэкдоры/Вирус нелегитимного доступа ы к системе

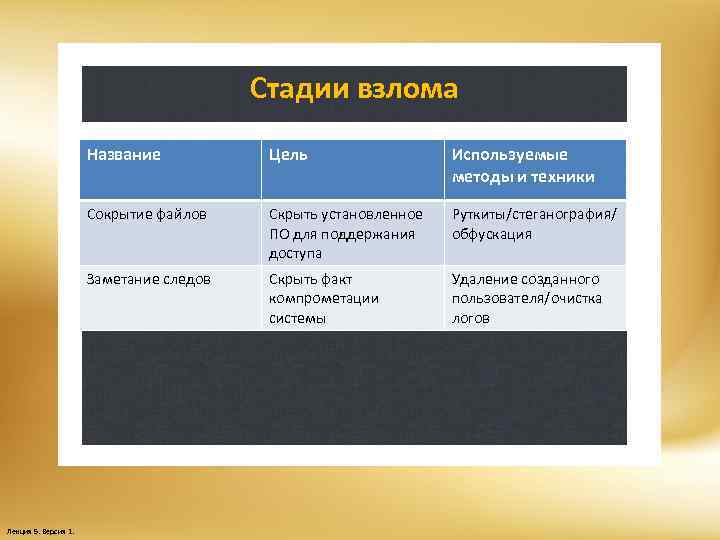

Стадии взлома Название Используемые методы и техники Сокрытие файлов Скрыть установленное ПО для поддержания доступа Руткиты/стеганография/ обфускация Заметание следов Лекция 5. Версия 1. Цель Скрыть факт компрометации системы Удаление созданного пользователя/очистка логов

Параметры влияющие на сложность взлома пароля 1) Длина пароля 2) Алфавит пароля 3) Функция хэширования 4) Наличие капчи/блокировки Лекция 5. Версия 1.

Windows-пароли C: WindowsSystem 32configSAM 1) LM 2) NTLMv 1 3) NTLMv 2 Лекция 5. Версия 1.

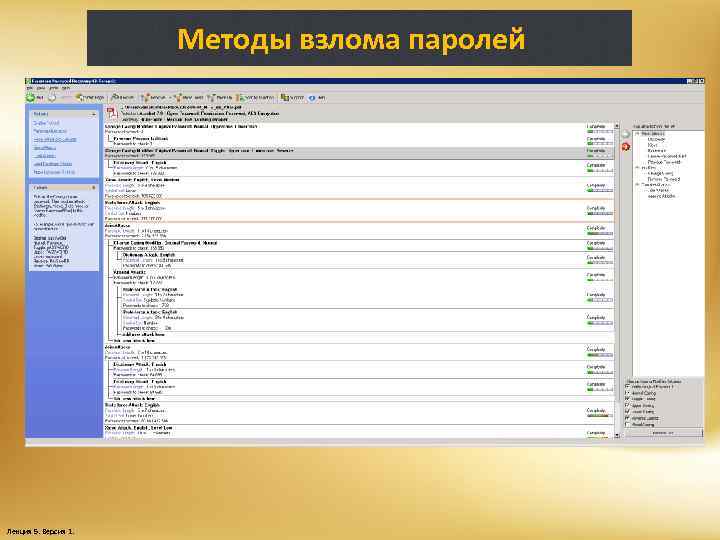

Методы взлома паролей Лекция 5. Версия 1.

Что использовать для перебора паролей? 1) http: //raz 0 r. name/obzory/top-10 -luchshix -onlajn-servisov-po-rasshifrovke-xeshej/ 2) Passware kit Forensic 3) Hydra 4) Самописные скрипты и ПО 5) Pwdump 7/fgdump/Ophcrack 6) Cain&Abel Лекция 5. Версия 1.

Существующие атаки на пароли Пассивные Онлайн Повторение MITM Трояны/кейлогеры Фишинг Брутфорс Оффлайн Лекция 5. Версия 1. Активные Распределенный перебор хэшей Радужные таблицы Подсматривание Копание в мусоре Соц. инженерия

Что использовать? 1) Metasploit 2) Exloit. DB 3) (Мозг) http: //www. youtube. com/watch? v=5 yax UAa. OX-s Лекция 5. Версия 1.

Поддержание доступа 1) Remote. Exec 2) Dameware. NT 3) Meterpreter http: //habrahabr. ru/post/131112/ http: //www. youtube. com/watch? v=gg. D 40 i WVc. EI Лекция 5. Версия 1.

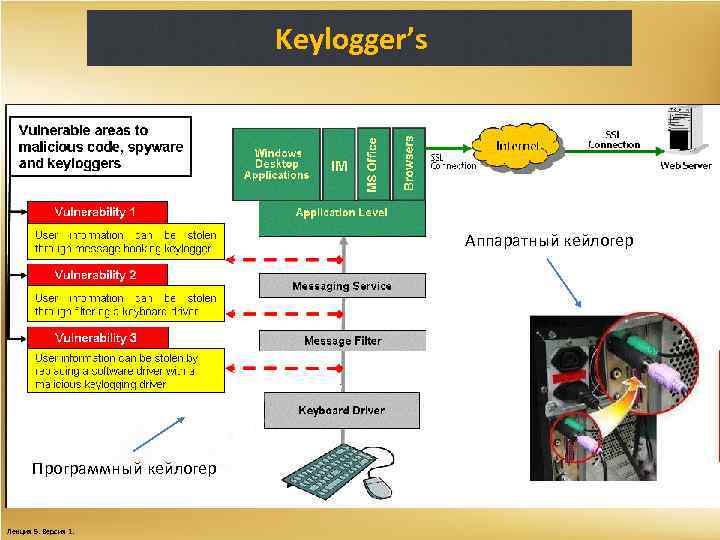

Keylogger’s Аппаратный кейлогер Программный кейлогер Лекция 5. Версия 1.

Что использовать? 1) SC-Key. Log 2) Мозг (собственные разработки) 3) Teensy Лекция 5. Версия 1.