построение системы обнар.атаки.ppt

- Количество слайдов: 85

Построение системы обнаружения атак при отсутствии финансирования Лукацкий Алексей Заместитель технического директора НИП «Информзащита» ISS Certified Security Instructor Check Point Certified Security Engineer

Атаки Атака - любое действие или связанная последовательность действий нарушителя, которые приводят к реализации угрозы путем использования уязвимостей информационной системы.

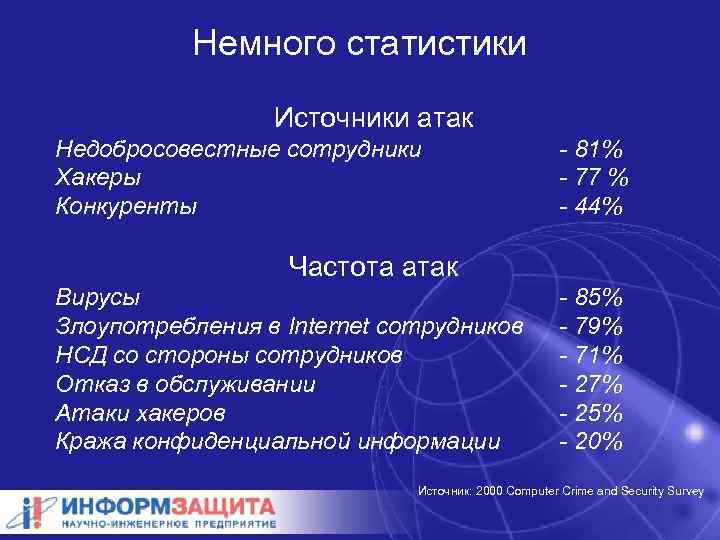

Немного статистики Источники атак Недобросовестные сотрудники Хакеры Конкуренты - 81% - 77 % - 44% Частота атак Вирусы Злоупотребления в Internet сотрудников НСД со стороны сотрудников Отказ в обслуживании Атаки хакеров Кража конфиденциальной информации - 85% - 79% - 71% - 27% - 25% - 20% Источник: 2000 Computer Crime and Security Survey

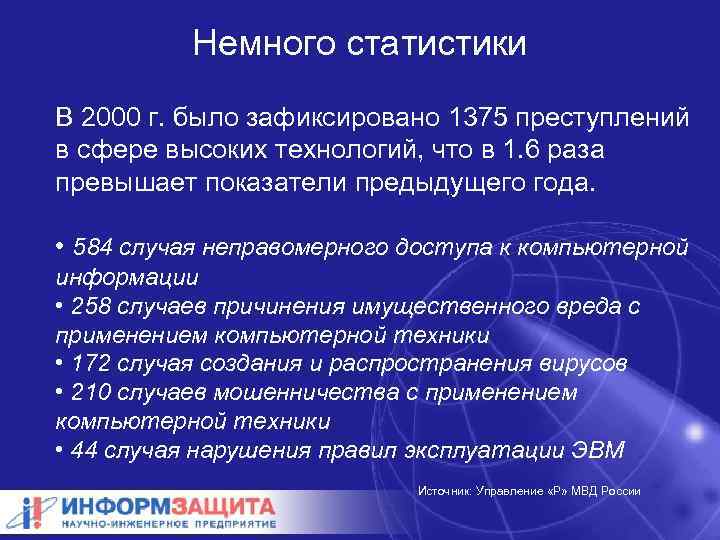

Немного статистики В 2000 г. было зафиксировано 1375 преступлений в сфере высоких технологий, что в 1. 6 раза превышает показатели предыдущего года. • 584 случая неправомерного доступа к компьютерной информации • 258 случаев причинения имущественного вреда с применением компьютерной техники • 172 случая создания и распространения вирусов • 210 случаев мошенничества с применением компьютерной техники • 44 случая нарушения правил эксплуатации ЭВМ Источник: Управление «Р» МВД России

Внутренняя опасность • 1989 г. – Игналинская АЭС – обиженный сотрудник • 1991 г. – Внешэкономбанк – начальник отдела автоматизации • 1996 г. – Нефтеперабатывающий завод Chevron – уволенный сотрудник • 2001 г. – АЭС в Брэдвелле – сотрудник отдела защиты инормации

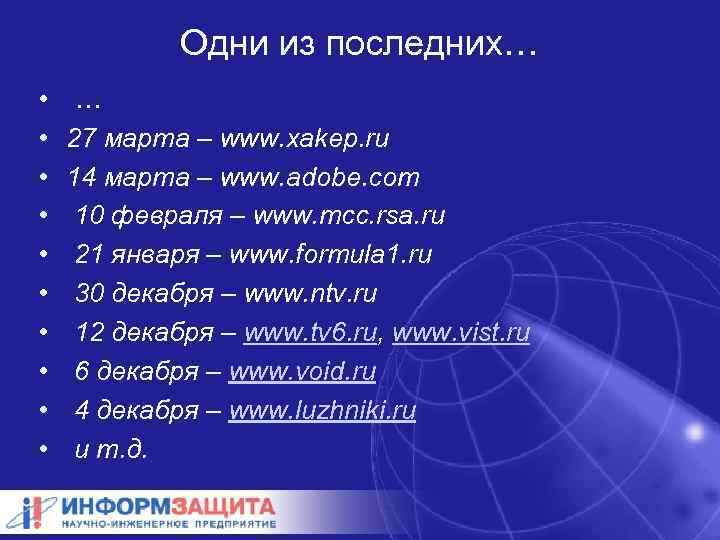

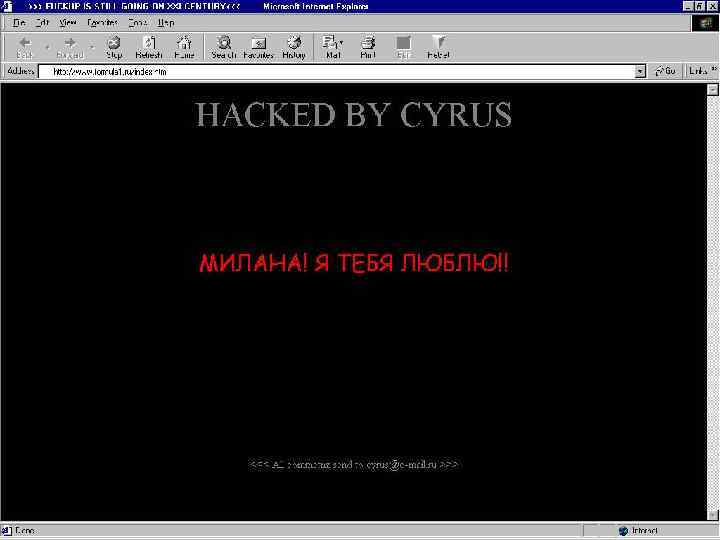

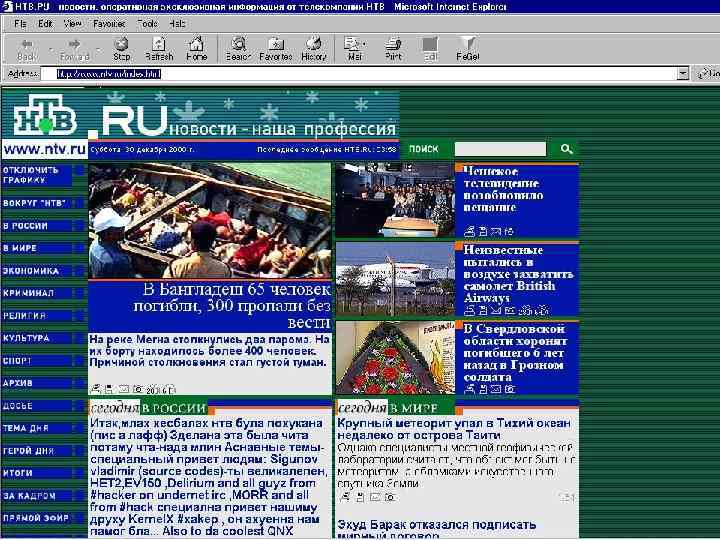

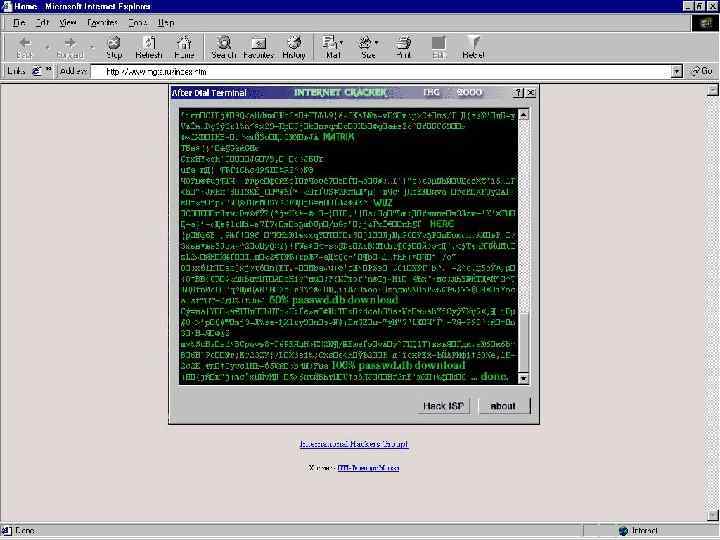

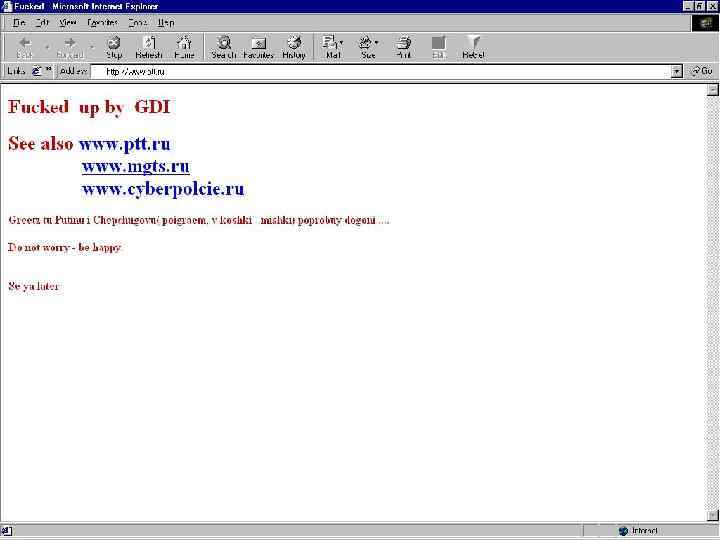

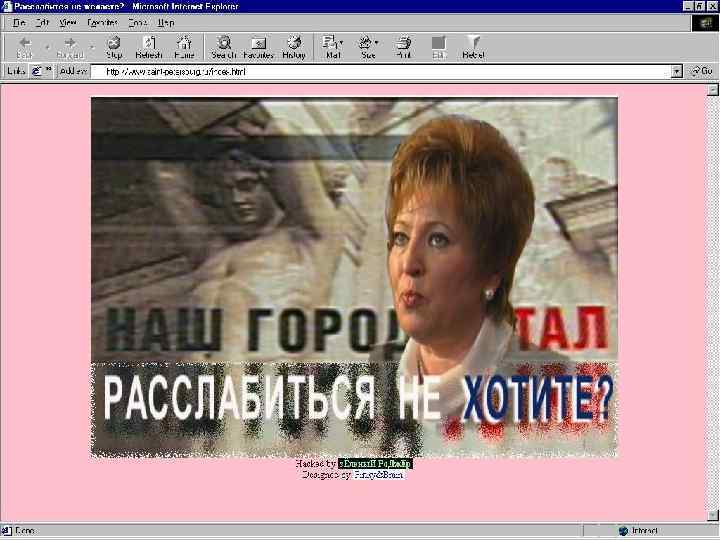

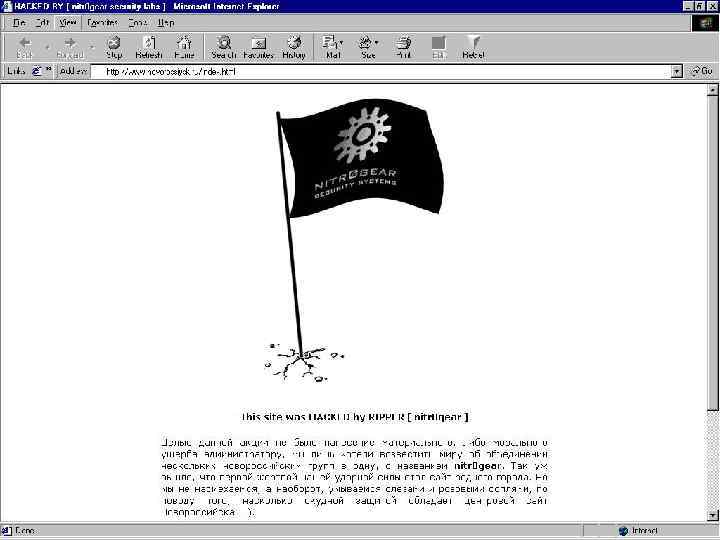

Примеры атакованных российских серверов

Одни из последних… • • • … 27 марта – www. xakep. ru 14 марта – www. adobe. com 10 февраля – www. mcc. rsa. ru 21 января – www. formula 1. ru 30 декабря – www. ntv. ru 12 декабря – www. tv 6. ru, www. vist. ru 6 декабря – www. void. ru 4 декабря – www. luzhniki. ru и т. д.

Недостатки межсетевых экранов

Обход межсетевого экрана Web сервер Сервера МСЭ Роутер Сеть E-Mail сервер Рабочие станции Злоумышленник

Обход межсетевого экрана Web сервер Сервера МСЭ Роутер Сеть E-Mail сервер Рабочие станции

Туннелирование Злоумышленник Web сервер Сервера МСЭ Роутер Сеть E-Mail сервер Рабочие станции Разрешенный протокол

Неправильная конфигурация Злоумышленник Web сервер Сервера МСЭ Роутер Сеть E-Mail сервер Source Internet Рабочие станции Destination Server Service Telnet Action Accept

Атака на межсетевой экран Злоумышленник Web сервер Сервера МСЭ Роутер Сеть E-Mail сервер Рабочие станции

Подмена адреса Злоумышленник Web сервер Сервера МСЭ Роутер Сеть E-Mail сервер Доверенная сеть Source Trusted Рабочие станции Destination Server Service FTP Action Accept

Подмена адреса Злоумышленник Web сервер Сервера МСЭ Роутер Сеть E-Mail сервер Доверенная сеть Source Trusted Рабочие станции Destination Server Service FTP Action Accept

Краденный пароль Злоумышленник Web сервер Сервера МСЭ Роутер Сеть E-Mail сервер Рабочие станции Вася Пупкин ****** Организация

Атака на межсетевой экран Web сервер Роутер Virtual Private Network МСЭ E-Mail сервер

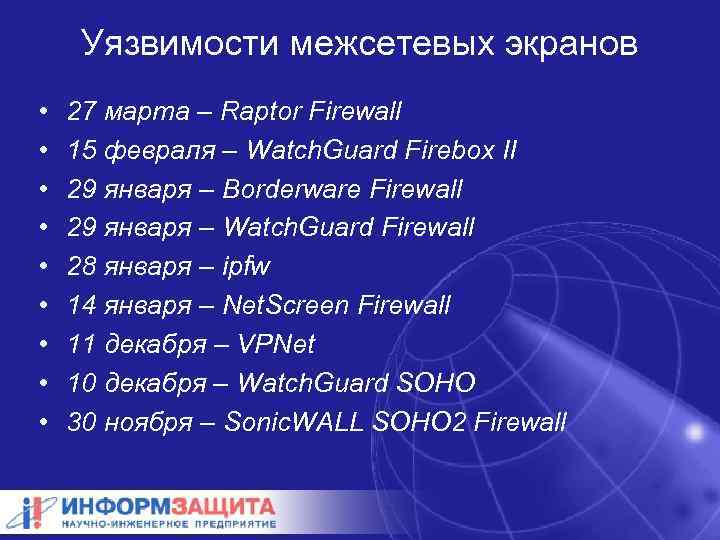

Уязвимости межсетевых экранов • • • 27 марта – Raptor Firewall 15 февраля – Watch. Guard Firebox II 29 января – Borderware Firewall 29 января – Watch. Guard Firewall 28 января – ipfw 14 января – Net. Screen Firewall 11 декабря – VPNet 10 декабря – Watch. Guard SOHO 30 ноября – Sonic. WALL SOHO 2 Firewall

Атаки на Министерство Обороны США 13, 300 БЛОК. (4%) РЕАГИРОВАНИЕ (65%) КОНТРОЛЬ ЛОГОВ МЕЖСЕТЕВЫЕ ЭКРАНЫ 38, 000 АТАК 24, 700 “УДАЧНО” 988 ОБНАРУЖ. 267 ЗАФИКСИР. (27%) 721 НЕ ЗАФИКСИР. (73%) 23, 712 НЕ ОБНАРУЖЕНО (35%) (96%) Источник: US Defense Information Systems Agency

Развитие средств защиты 1 этап – межсетевые экраны (firewalls) 2 этап – средства построения VPN 3 этап – адаптивная безопасность (SVN)

Обнаружение атак

Этапы осуществления атаки Сбор информации Реализация атаки Завершение атаки • изучение окружения • проникновение • чистка логов • топология сети • установление контроля • идентификация узлов • сканирование портов • идентификация ОС • идентификация роли узла • идентификация уязвимостей

Обнаружение атак (intrusion detection) • Процесс идентификации и реагирования на подозрительную деятельность, направленную на вычислительные ресурсы.

Системы обнаружения атак Сбор информации Реализация атаки 1. Анализ защищенности (security scanners) Завершение атаки

Системы обнаружения атак Сбор информации Реализация атаки 1. Обнаружение атак 1. Анализ защищенности 2. Обманные системы (security scanners) (deception systems) Завершение атаки

Системы обнаружения атак Сбор информации Реализация атаки 1. Обнаружение атак 1. Анализ защищенности Контроль целостности 2. Обманные системы 2. (security scanners) Анализ логов (deception systems) Завершение атаки

«Три кита» обнаружения атак 1. Что обнаруживать? 2. Где обнаруживать? 3. Как обнаруживать?

«Три кита» обнаружения атак 1. Признаки атак 2. Источники информации об атаках 3. Методы анализа информации об атаках

Методы анализа информации • «Ручные» методы • Автоматизированные методы – Универсальные системы – Специализированные системы

«Ручные» методы анализа Достоинства: • бесплатны • реализуются при помощи средств, встроенных в операционные системы Недостатки: • не в реальном режиме времени • требуют очень высокой квалификации • рутина

Автоматизированные методы анализа Универсальные Достоинства: • относительно бесплатны • используются средства, встроенные в операционные системы Недостатки: • • не в реальном режиме времени требуют высокой квалификации не настроены на обнаружение атак не масштабируемы

Автоматизированные методы анализа Специализированные бесплатные Достоинства: • • настроены на обнаружение атак в реальном режиме времени требуют средней квалификации бесплатны Недостатки: • неудобство работы • требуют существенной предварительной настройки

Автоматизированные методы анализа Специализированные коммерческие Достоинства: • • • настроены на обнаружение атак в реальном режиме времени не требуют высокой квалификации удобство работы и простота настройки масштабируемость Недостатки: • цена

Средства анализа • TCPdump или Win. Dump – ftp: //ftp. ee. lbl. gov/TCPDump. tar. Z (Unix) – http: //netgroup-serv. polito. it/windump (NT) • Event Viewer, Network Monitor, Sniffer Pro и т. д. • Snort, LIDS, arach. IDS, DTK и т. д. – http: //www. snort. org (Unix) – http: //www. datanerds. net/~mike/ (NT) • Real. Secure Network Sensor, OS Sensor, Server Sensor

Признаки атак • • Повтор определенных событий Неправильные команды Использование уязвимостей Несоответствующие параметры сетевого трафика • Непредвиденные атрибуты • Необъяснимые проблемы • Другие признаки

Повтор определенных событий • Пороговые значения • Временные интервалы • Шаблоны

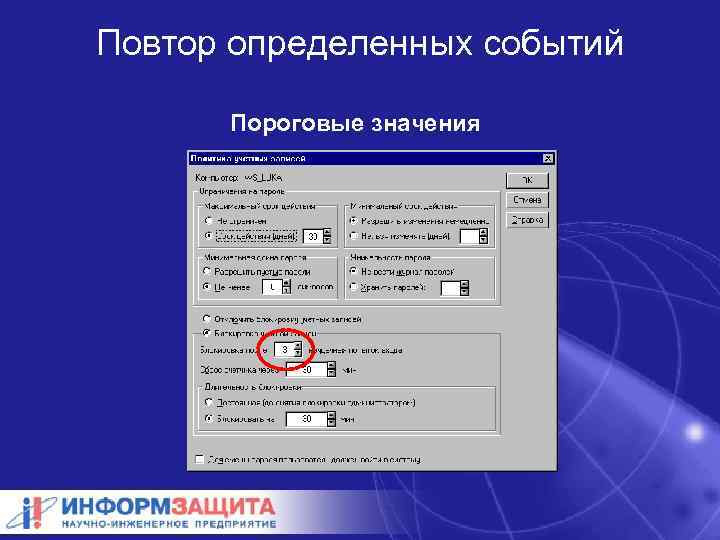

Повтор определенных событий Пороговые значения

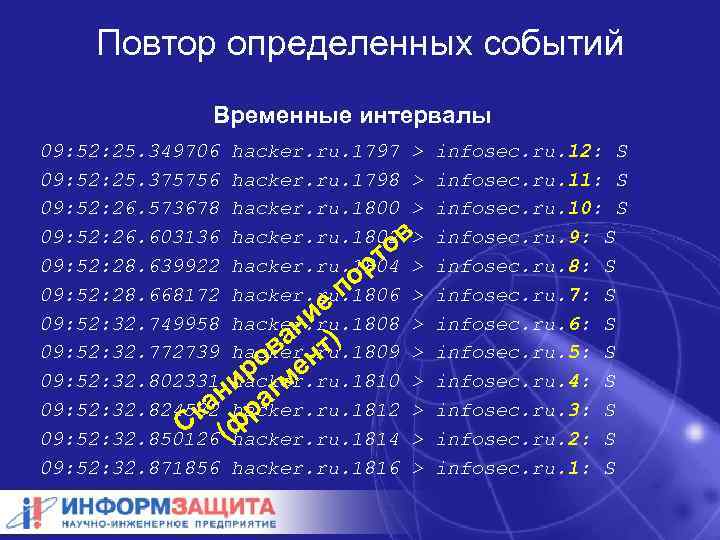

Повтор определенных событий Временные интервалы 09: 52: 25. 349706 hacker. ru. 1797 > 09: 52: 25. 375756 hacker. ru. 1798 > 09: 52: 26. 573678 hacker. ru. 1800 > 09: 52: 26. 603136 hacker. ru. 1802 в о> 09: 52: 28. 639922 hacker. ru. 1804 > рт по 09: 52: 28. 668172 hacker. ru. 1806 > ие 09: 52: 32. 749958 hacker. ru. 1808 > ан т) 09: 52: 32. 772739 hacker. ru. 1809 > ов ен 09: 52: 32. 802331 hacker. ru. 1810 > ир гм ан ра 09: 52: 32. 824582 hacker. ru. 1812 > Ск (hacker. ru. 1814 > 09: 52: 32. 850126 ф 09: 52: 32. 871856 hacker. ru. 1816 > infosec. ru. 12: S infosec. ru. 11: S infosec. ru. 10: S infosec. ru. 9: S infosec. ru. 8: S infosec. ru. 7: S infosec. ru. 6: S infosec. ru. 5: S infosec. ru. 4: S infosec. ru. 3: S infosec. ru. 2: S infosec. ru. 1: S

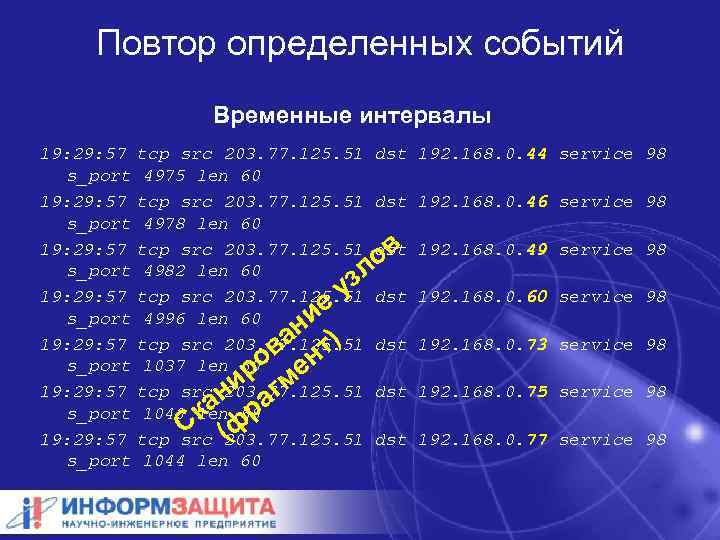

Повтор определенных событий Временные интервалы 19: 29: 57 s_port 19: 29: 57 s_port tcp src 203. 77. 125. 51 dst 4975 len 60 tcp src 203. 77. 125. 51 dst 4978 len 60 tcp src 203. 77. 125. 51 dst ов 4982 len 60 зл у tcp src 203. 77. 125. 51 dst 4996 len 60 ие ан т) dst tcp src 203. 77. 125. 51 в н 1037 len 60 о ир гме tcp src н 203. 77. 125. 51 dst а 60 а 1040 len р Ск 203. 77. 125. 51 dst tcp src (ф 1044 len 60 192. 168. 0. 44 service 98 192. 168. 0. 46 service 98 192. 168. 0. 49 service 98 192. 168. 0. 60 service 98 192. 168. 0. 73 service 98 192. 168. 0. 75 service 98 192. 168. 0. 77 service 98

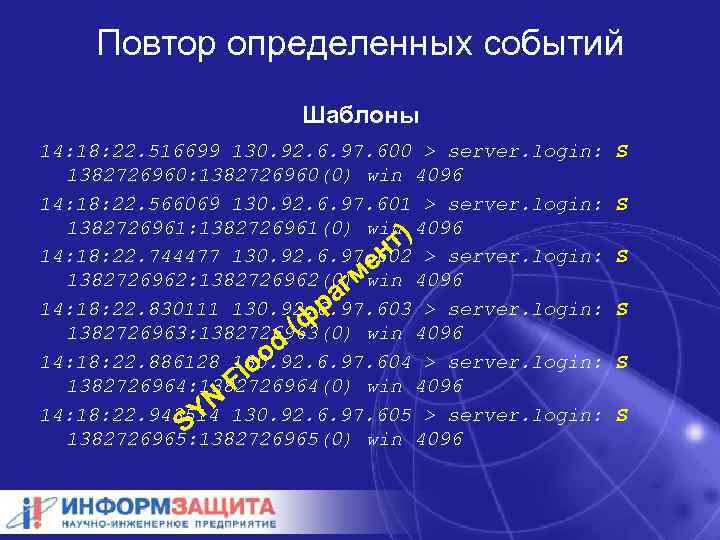

Повтор определенных событий Шаблоны 14: 18: 22. 516699 130. 92. 6. 97. 600 > server. login: 1382726960(0) win 4096 14: 18: 22. 566069 130. 92. 6. 97. 601 > server. login: 1382726961(0) win ) 4096 нт 14: 18: 22. 744477 130. 92. 6. 97. 602 > server. login: е 1382726962: 1382726962(0) м г win 4096 ра 14: 18: 22. 830111 130. 92. 6. 97. 603 > server. login: (ф 1382726963: 1382726963(0) win 4096 od 14: 18: 22. 886128 130. 92. 6. 97. 604 > server. login: lo F 1382726964: 1382726964(0) win 4096 14: 18: 22. 943514 130. 92. 6. 97. 605 > server. login: YN S 1382726965: 1382726965(0) win 4096 S S S

![Использование уязвимостей Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1] Использование уязвимостей Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1]](https://present5.com/presentation/-44352103_133123354/image-50.jpg)

Использование уязвимостей Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1] File does not exist: /web/home/www_home/cgi-bin/aglimpse [Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1] File does not exist: /web/home/www_home/scripts/iisadmin/bdir. htr [Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1] File does not exist: /web/home/www_home/cgi-dos/args. bat [Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1] File does not exist: /web/home/www_home/cgi-bin/Any. Form 2 [Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1] File does not exist: /web/home/www_home/cgi-bin/campas [Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1] File does not exist: /web/home/www_home/cgi-bin/Count. cgi [Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1] File does not exist: /web/home/www_home/carbo. dll [Mon Dec 27 01: 42: 58 1999] [error] [client 172. 20. 1] File does not exist: /web/home/www_home/cgi-bin/finger

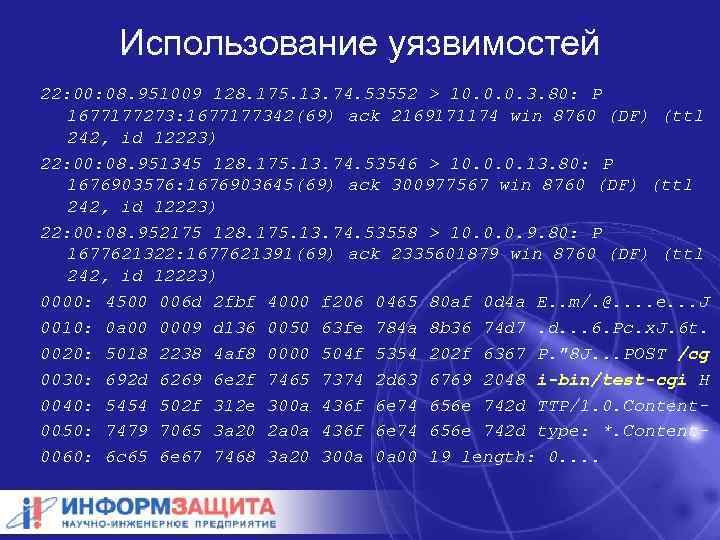

Использование уязвимостей 22: 00: 08. 951009 128. 175. 13. 74. 53552 > 10. 0. 0. 3. 80: P 1677177273: 1677177342(69) ack 2169171174 win 8760 (DF) (ttl 242, id 12223) 22: 00: 08. 951345 128. 175. 13. 74. 53546 > 10. 0. 0. 13. 80: P 1676903576: 1676903645(69) ack 300977567 win 8760 (DF) (ttl 242, id 12223) 22: 00: 08. 952175 128. 175. 13. 74. 53558 > 10. 0. 0. 9. 80: P 1677621322: 1677621391(69) ack 2335601879 win 8760 (DF) (ttl 242, id 12223) 0000: 4500 006 d 2 fbf 4000 f 206 0465 80 af 0 d 4 a E. . m/. @. . e. . . J 0010: 0 a 00 0009 d 136 0050 63 fe 784 a 8 b 36 74 d 7. d. . . 6. Pc. x. J. 6 t. 0020: 5018 2238 4 af 8 0000 504 f 5354 202 f 6367 P. "8 J. . . POST /cg 0030: 692 d 6269 6 e 2 f 7465 7374 2 d 63 6769 2048 i-bin/test-cgi H 0040: 5454 502 f 312 e 300 a 436 f 6 e 74 656 e 742 d TTP/1. 0. Content 0050: 7479 7065 3 a 20 2 a 0 a 436 f 6 e 74 656 e 742 d type: *. Content 0060: 6 c 65 6 e 67 7468 3 a 20 300 a 0 a 00 19 length: 0. .

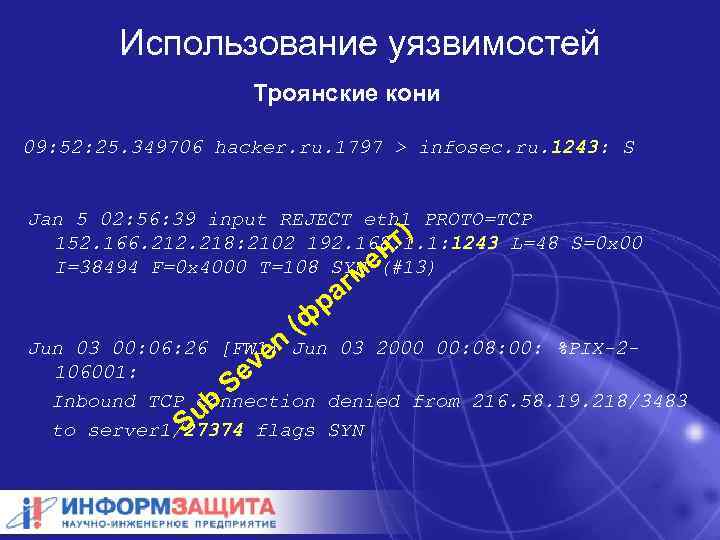

Использование уязвимостей Троянские кони 09: 52: 25. 349706 hacker. ru. 1797 > infosec. ru. 1243: S Jan 5 02: 56: 39 input REJECT eth 1 PROTO=TCP 152. 166. 212. 218: 2102 192. 168. 1. 1: 1243 L=48 S=0 x 00 т) н I=38494 F=0 x 4000 T=108 SYN е (#13) гм ра (ф Jun 03 00: 06: 26 [FW 1]n. Jun 03 2000 00: 08: 00: %PIX-2 ve 106001: Se Inbound TCP connection denied from 216. 58. 19. 218/3483 ub flags SYN S to server 1/27374

![Использование уязвимостей Троянские кони [**] BACKDOOR Attempt- Subseven [**] 12/26 -23: 09: 42. 219109 Использование уязвимостей Троянские кони [**] BACKDOOR Attempt- Subseven [**] 12/26 -23: 09: 42. 219109](https://present5.com/presentation/-44352103_133123354/image-53.jpg)

Использование уязвимостей Троянские кони [**] BACKDOOR Attempt- Subseven [**] 12/26 -23: 09: 42. 219109 0: 90: 27: F: 22: A 2 -> 0: 40: 5: F 6: 34: 51 т) type: 0 x 800 len: 0 x 4 E ен 216. 192. 29. 30: 3216 -> 206. 18. 108. 130: 1243 TCP TTL: 64 гм TOS: 0 x. D 0 ID: 11841 ра ф S***** Seq: 0 x 4908 C 6 Ack: ( 0 x 0 Win: 0 x 2000 en. NOP WS: 0 NOP TS: 0 0 Opt 9 TCP Options => MSS: 536 ev 0000 0000 (40): 0000 S b 0000 u 0000 0000 S

Использование уязвимостей

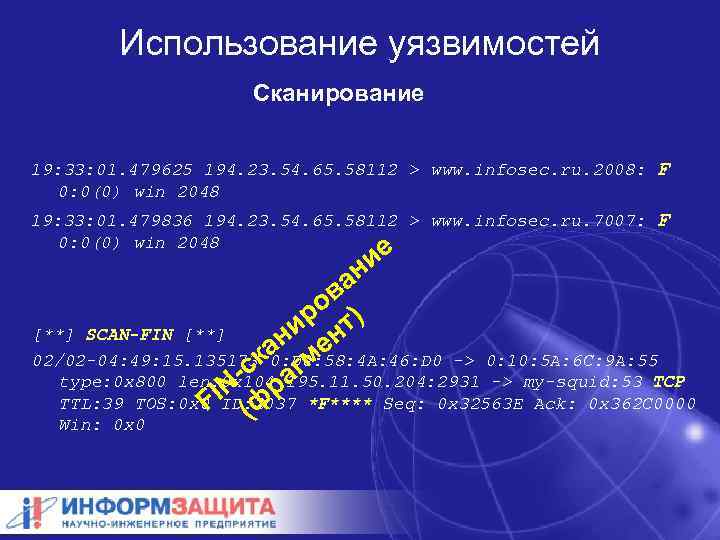

Использование уязвимостей Сканирование 19: 33: 01. 479625 194. 23. 54. 65. 58112 > www. infosec. ru. 2008: F 0: 0(0) win 2048 19: 33: 01. 479836 194. 23. 54. 65. 58112 > www. infosec. ru. 7007: F 0: 0(0) win 2048 ие н ва ро т) [**] SCAN-FIN [**] ни ен а м 02/02 -04: 49: 15. 135173 к 0: D 0: 58: 4 A: 46: D 0 -> 0: 10: 5 A: 6 C: 9 A: 55 -с аг type: 0 x 800 len: 0 x 104 195. 11. 50. 204: 2931 -> my-squid: 53 TCP N р IID: 2037 *F**** Seq: 0 x 32563 E Ack: 0 x 362 C 0000 TTL: 39 TOS: 0 x 0 F (ф Win: 0 x 0

Использование уязвимостей

Несоответствующие параметры сетевого трафика • • • Параметры входящего трафика Параметры исходящего трафика Непредвиденные адреса пакетов Непредвиденные параметры сетевых пакетов Аномалии сетевого трафика Подозрительные характеристики сетевого трафика

Несоответствующие параметры сетевого трафика Параметры входящего трафика Внутренняя сеть (200. 0. 0. 1) Сервера Роутер МСЭ Сеть Адрес отправителя соответствует адресации станции Рабочие внутренней сети (например, 200. 0. 0. 200)

Несоответствующие параметры сетевого трафика Параметры входящего трафика Внутренняя сеть (200. 0. 0. 1) Сервера Роутер МСЭ Сеть Адрес отправителя соответствует адресации внешней сети (например, 194. 33. 67. 98) Рабочие станции

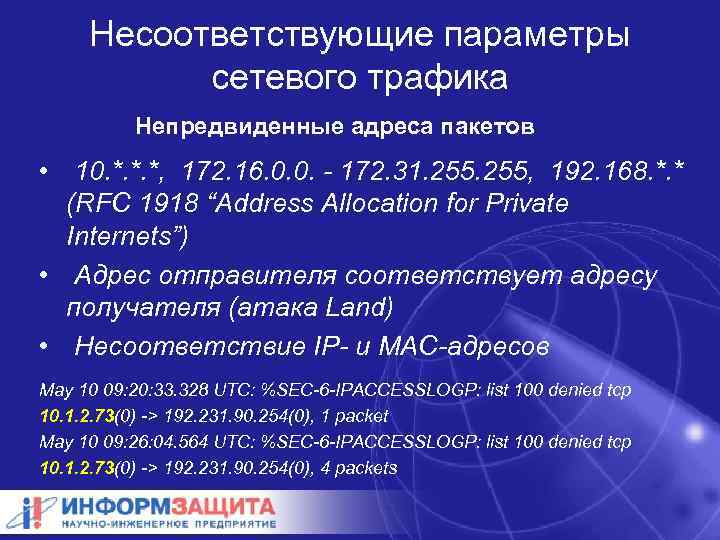

Несоответствующие параметры сетевого трафика Непредвиденные адреса пакетов • 10. *. *. *, 172. 16. 0. 0. - 172. 31. 255, 192. 168. *. * (RFC 1918 “Address Allocation for Private Internets”) • Адрес отправителя соответствует адресу получателя (атака Land) • Несоответствие IP- и MAC-адресов May 10 09: 20: 33. 328 UTC: %SEC-6 -IPACCESSLOGP: list 100 denied tcp 10. 1. 2. 73(0) -> 192. 231. 90. 254(0), 1 packet May 10 09: 26: 04. 564 UTC: %SEC-6 -IPACCESSLOGP: list 100 denied tcp 10. 1. 2. 73(0) -> 192. 231. 90. 254(0), 4 packets

Несоответствующие параметры сетевого трафика Непредвиденные параметры сетевых пакетов • Stealth-сканирование – SYNFIN-, XMAS-, FIN-, NULL-, RESET-сканирование 05/28 -13: 30: 51. 565335 209. 203. 5. 158: 53 -> 192. 168. 1. 255: 53 TCP TTL: 22 ие Ack: 0 x 69 FD 6 C 2 F Win: 0 x 404 TOS: 0 x 0 ID: 39426 **SF**** Seq: 0 x 6 D 3 C 03 A 1 н ва -> 192. 168. 2. 2: 42838 TCP TTL: 48 05/28 -04: 12: 42. 329244 24. 10. 224. 102: 45651 о TOS: 0 x 0 ID: 3795 ***F*P*U Seq: ир 0 x 69 A 5 BDE 3 Ack: 0 x 0 Win: 0 x 1000 ан 02/02 -04: 49: 15. 135173 0: D 0: 58: 4 A: 46: D 0 -> 0: 10: 5 A: 6 C: 9 A: 55 type: 0 x 800 ск т) my-squid: 53 TCP TTL: 39 TOS: 0 x 0 ID: 2037 len: 0 x 104 195. 11. 50. 204: 2931 -> е н *F**** Seq: 0 x 32563 E о Ack: 0 x 362 C 0000 Win: 0 x 0 т ме 05/28 -21: 09: 23. 686988 194. 159. 251. 190: 27025 -> 192. 168. 1. 1: 1186 TCP TTL: 44 ры раг TOS: 0 x 0 ID: 64660 DF **** Seq: 0 x. E 4714 Ack: 0 x. FFFF Win: 0 x 0 Ск (ф

Несоответствующие параметры сетевого трафика Непредвиденные параметры сетевых пакетов • Несоответствие стандартам RFC • Непредвиденные комбинации флагов – SYN + FIN и т. д. ( «Рождественская елка» ) – единственный флаг ( кроме FIN) – TCP-пакет без флага ACK (кроме установления соединения) 01/23 -01: 15: 22. 237103 195. 11. 212. 180: 30975 -> 192. 0. 97. 80: 49708 TCP TTL: 49 TOS: 0 x 0 ID: 12207 DF SFRPAU 21 Seq: 0 x 78 FFC 22 C Ack: 0 x 78 FFC 22 C Win: 0 x. C 22 C

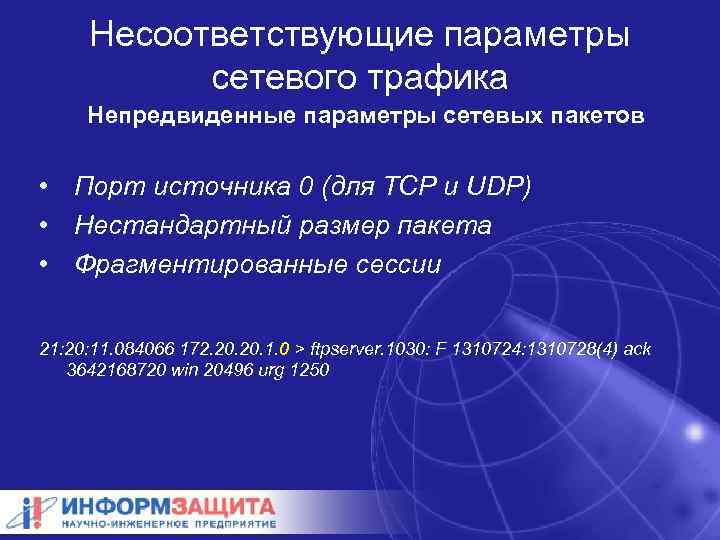

Несоответствующие параметры сетевого трафика Непредвиденные параметры сетевых пакетов • Порт источника 0 (для TCP и UDP) • Нестандартный размер пакета • Фрагментированные сессии 21: 20: 11. 084066 172. 20. 1. 0 > ftpserver. 1030: F 1310724: 1310728(4) ack 3642168720 win 20496 urg 1250

Несоответствующие параметры сетевого трафика Аномалии сетевого трафика • Подозрительный трафик от определенного адресата или к определенному адресату – поиск работы; Telnet-запросы от операциониста банка • Подозрительный трафик независимо от адресата – передача документов с грифом; появление адресов, не принадлежащих внутренней сети • Замедление работы сети

Непредвиденные атрибуты • • • Время и дата Местоположение Системные ресурсы Запросы сервисов и услуг Профили Другие параметры

Необъяснимые проблемы • Проблемы с программно-аппаратным обеспечением – перезагрузка сервера или сбой маршрутизатора • Проблемы с системными ресурсами – нехватка дискового пространства • Проблемы с производительностью системы – замедление отклика от Internet-узлов • Необъяснимое поведение пользователя – доступ к ранее незапрашиваемому ресурсу

Другие нарушения • • Неправильно введенный пароль Обход прав доступа Отказ в обслуживании И т. д.

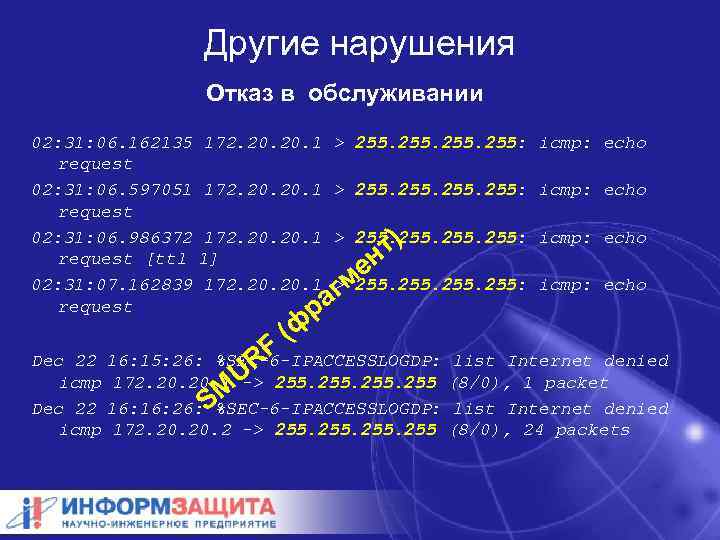

Другие нарушения Отказ в обслуживании 02: 31: 06. 162135 request 02: 31: 06. 597051 request 02: 31: 06. 986372 request [ttl 02: 31: 07. 162839 request Dec 22 icmp 172. 20. 20. 1 > 255: icmp: echo 172. 20. 1 > 255: icmp: echo т) 1] ен 172. 20. 1 > м г 255: icmp: echo ра (ф 16: 15: 26: %SEC-6 -IPACCESSLOGDP: RF 172. 20. 1 U 255 M -> 16: 26: S %SEC-6 -IPACCESSLOGDP: 172. 20. 2 -> 255 list Internet denied (8/0), 1 packet list Internet denied (8/0), 24 packets

Другие признаки • Хакерские журналы – 2600, Phrack, Хакер • Хакерские конференции – DEFCON, Спрыг • Списки рассылки – Usenet, FIDO • Хакерские Web-сервера – rootshell. com, phrack. org, hackcity. com

«ЗА» и «ПРОТИВ» описанных решений • ЗА: – Бесплатны или относительно бесплатны • ПРОТИВ: – – – Требуется высокая квалификация Не работают в реальном режиме времени Немасштабируемы Неудобны в работе Не предназначены для обнаружения атак* Требуют большой предварительной настройки

Система Real. Secure

Категории обнаруживаемых атак • предварительные действия перед атакой – Сканирование портов, SATAN • подозрительная активность – Неизвестный протокол • «отказ в обслуживании» – SYN Flood, Ping of Death, Teardrop, Win. Nuke • попытки неавторизованного доступа – Back Orifice, Netbus, L 0 pht Crack for Windows • системные атаки – Атаки на MS IIS, MS Exchange, MS SQL Server

Семейство Real. Secure • Real. Secure Sensor – сетевой модуль слежения (Network Sensor) – системный агент (OS Sensor) – микро-агент (Server Sensor) – Real. Secure for Nokia • Real. Secure Manager – Real. Secure Work. Group Manager – Real. Secure Enterprise Manager – Real. Secure Manager for HP Open. View – Real. Secure Manager for Tivoli

Варианты использования • Обнаружение атак, позволяющих обойти существующие защитные механизмы • Фильтрация сетевого трафика (подмена межсетевого экрана) • Контроль электронной почты (в т. ч. и на вирусы) • Контроль доступа к заданным файлам • Анализ информационных потоков • Анализ данных от маршрутизаторов, МСЭ

Real. Secure Network Sensor • Поддержка Ethernet, Fast Ethernet, Token Ring, FDDI и Gigabit Ethernet • Поддержка протоколов SMB/Net. BIOS и стека протоколов TCP/IP (IP, TCP, UDP, ICMP и других на их основе) • Функционирование под управлением Windows NT и Solaris

Real. Secure Network Sensor Достоинства: • низкая стоимость эксплуатации • обнаружение сетевых атак • хакеру трудно «замести следы» • обнаружение в реальном режиме времени • независимость от операционной системы • обнаружение атак до достижения ею цели • невозможность обнаружения (Stealth-режим)

Real. Secure for Nokia • IPSO, защищенная ОС на базе BSD от NOKIA • Несколько сетевых интерфейсов • Обеспечение высокой доступности и отказоустойчивости • Высокая скорость работы

Real. Secure OS Sensor Системный агент под управлением Windows NT • Windows NT Security Log • Windows NT Event Log • Windows NT Application Log • Unix Syslog • Cisco Syslog Системный агент под управлением Unix (Solaris, HP UX, AIX) • локальный Syslog • удаленный Syslog • Cisco Syslog • BSM log

Real. Secure OS Sensor Достоинства: • контроль конкретного компьютера • обнаружение системных атак • работают в коммутируемых сетях • последующий анализ данных • возможность работы в Decoy-режиме

Real. Secure Server Sensor Обнаружение атак на всех уровнях на конкретный узел сети Достоинства: • • производительность обнаружение всех атак работа в коммутируемых сетях работают в сетях с шифрованием Функции персонального межсетевого экрана

Возможности Real. Secure • Более 700 контролируемых событий • Задание своих контролируемых событий • Задание различных шаблонов для обнаружения атак • Централизованное управление • Различные варианты реагирования на атаки • Защита от несанкционированного доступа • Удаленное обновление компонентов с консоли • Периодическое обновление сигнатур атак

Варианты реагирования • Регистрация события в базе данных • Уведомления по e-mail, пейджеру и т. п. • Генерация SNMP для систем сетевого управления • Аварийное завершение соединения • Управление маршрутизаторами и firewall • Блокировка учетной записи атакующего • Запись атаки для дальнейшего анализа • Воспроизведение действий нарушителя • Фильтрация и блокирование сетевых пакетов

Сравнение коммерческих и бесплатных решений Задание своих событий Предопределенные шаблоны Централизованное управление Регистрация событий в базе данных Активное реагирование Генерация отчетов Защита всей информации от НСД Удаленное обновление сенсоров Периодическое обновление сигнатур Real. Secure freeware + + + +

Достоинства коммерческих решений (на примере Real. Secure) • Обнаружение и реагирование на атаки в реальном режиме времени • Функционирование на уровне сети, операционной системы, СУБД и прикладного ПО • Анализ сетевого трафика и журналов регистрации • Централизованное управление ВСЕМИ компонентами с единой консоли • Легко масштабируемое решение • Не требует высокой квалификации от персонала • Удобны и просты в настройке и эксплуатации • Применение различных алгоритмов анализа

Построение системы обнаружения атак при отсутствии финансирования Лукацкий Алексей Заместитель технического директора НИП «Информзащита» ISS Certified Security Instructor Check Point Certified Security Engineer

построение системы обнар.атаки.ppt