Построение систем защиты от угроз нарушения конфиденциальности информации

3. Идентификация и аутентификация.ppt

- Количество слайдов: 20

Построение систем защиты от угроз нарушения конфиденциальности информации доцент Соловьева Ю. А.

Построение систем защиты от угроз нарушения конфиденциальности информации доцент Соловьева Ю. А.

Модель системы защиты от угроз конфиденциальности информации

Модель системы защиты от угроз конфиденциальности информации

Организационные меры и меры обеспечения физической безопасности Данные механизмы предусматривают : - развёртывание системы контроля и разграничения физического доступа к элементам автоматизированной системы. - создание службы охраны и физической безопасности. - организацию механизмов контроля за перемещением сотрудников и посетителей; - разработку и внедрение регламентов, должностных инструкций и других регулирующих документов; - регламентацию порядка работы с носителями, содержащими конфиденциальную информацию.

Организационные меры и меры обеспечения физической безопасности Данные механизмы предусматривают : - развёртывание системы контроля и разграничения физического доступа к элементам автоматизированной системы. - создание службы охраны и физической безопасности. - организацию механизмов контроля за перемещением сотрудников и посетителей; - разработку и внедрение регламентов, должностных инструкций и других регулирующих документов; - регламентацию порядка работы с носителями, содержащими конфиденциальную информацию.

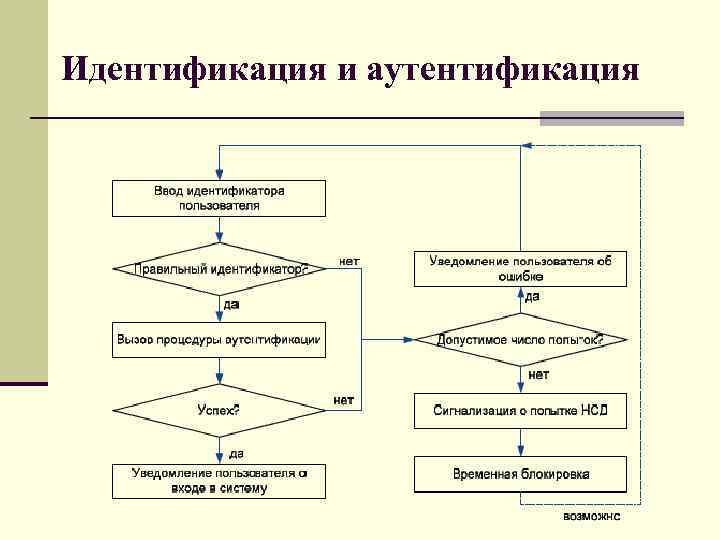

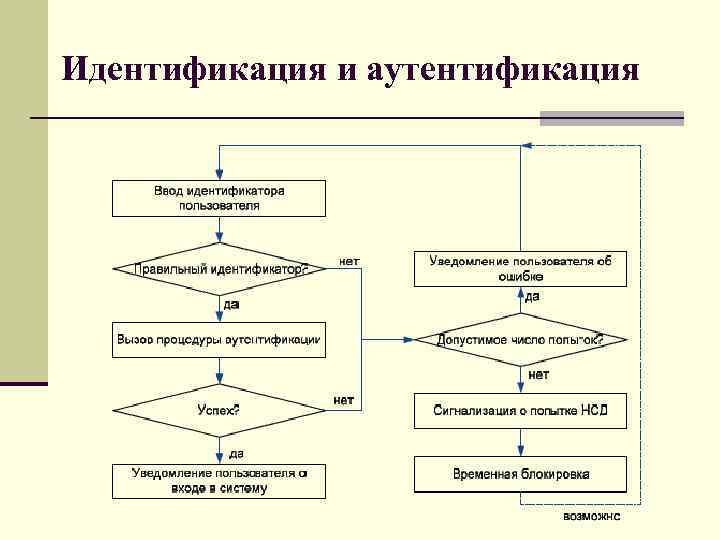

Идентификация и аутентификация

Идентификация и аутентификация

Методы идентификации и аутентификации 1. Методы, основанные на знании некоторой секретной информации ( «Что Вы знаете» ). 2. Методы, основанные на использовании уникального предмета ( «Что у Вас есть» ). 3. Методы, основанные на использовании биометрических данных человека ( «Кто Вы такой» ). Широко распространена практика совместного использования нескольких механизмов – многофакторная аутентификация.

Методы идентификации и аутентификации 1. Методы, основанные на знании некоторой секретной информации ( «Что Вы знаете» ). 2. Методы, основанные на использовании уникального предмета ( «Что у Вас есть» ). 3. Методы, основанные на использовании биометрических данных человека ( «Кто Вы такой» ). Широко распространена практика совместного использования нескольких механизмов – многофакторная аутентификация.

Основные угрозы безопасности парольных систем 1. За счёт использования слабостей человеческого фактора. 2. Путём подбора. При этом используются следующие методы: n Полный перебор. n Подбор по словарю. n Подбор с использованием сведений о пользователе. 3. За счёт использования недостатков реализации парольных систем.

Основные угрозы безопасности парольных систем 1. За счёт использования слабостей человеческого фактора. 2. Путём подбора. При этом используются следующие методы: n Полный перебор. n Подбор по словарю. n Подбор с использованием сведений о пользователе. 3. За счёт использования недостатков реализации парольных систем.

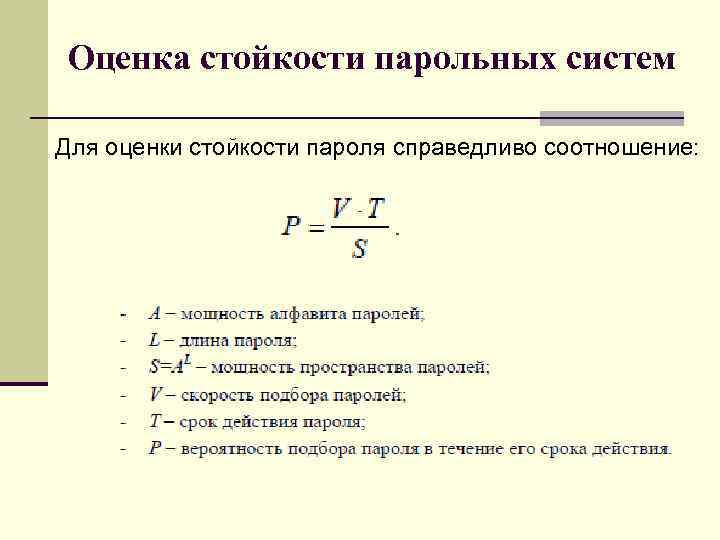

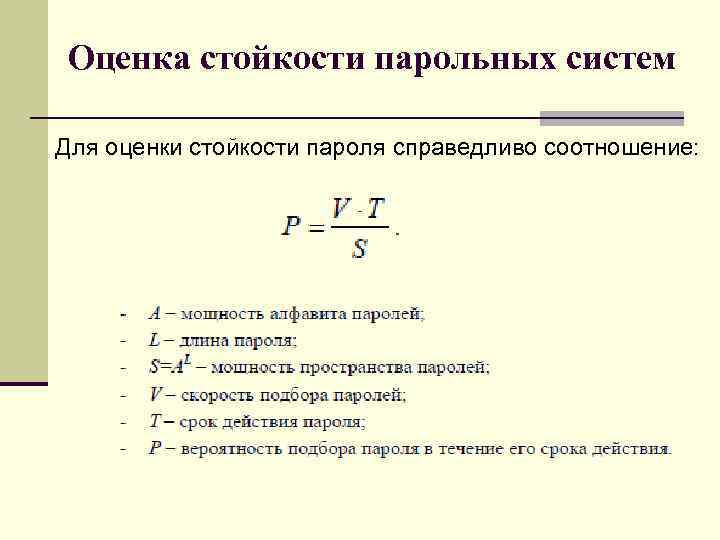

Оценка стойкости парольных систем Для оценки стойкости пароля справедливо соотношение:

Оценка стойкости парольных систем Для оценки стойкости пароля справедливо соотношение:

Рекомендации по практической реализации парольных систем n Установление минимальной длины пароля. n Увеличение мощности алфавита паролей. n Проверка и отбраковка паролей по словарю. n Установка максимального срока действия пароля. n Установка минимального срока действия пароля. n Отбраковка по журналу истории паролей. n Ограничение числа попыток ввода пароля. n Принудительная смена пароля при первом входе пользователя в систему. n Запрет на выбор пароля пользователем и автоматическая генерация пароля.

Рекомендации по практической реализации парольных систем n Установление минимальной длины пароля. n Увеличение мощности алфавита паролей. n Проверка и отбраковка паролей по словарю. n Установка максимального срока действия пароля. n Установка минимального срока действия пароля. n Отбраковка по журналу истории паролей. n Ограничение числа попыток ввода пароля. n Принудительная смена пароля при первом входе пользователя в систему. n Запрет на выбор пароля пользователем и автоматическая генерация пароля.

Методы хранения и передачи паролей по сети В общем случае возможны три механизма хранения и передачи паролей в автоматизированных системах: n В открытом виде. n В виде хэш-значения. n В зашифрованном виде.

Методы хранения и передачи паролей по сети В общем случае возможны три механизма хранения и передачи паролей в автоматизированных системах: n В открытом виде. n В виде хэш-значения. n В зашифрованном виде.

Методы аутентификации с использованием опознавательных знаков доступа Наиболее распространенные опознавательные знаки доступа : 1. i-Botton; 2. Магнитные карты; 3. Смарт-карты; 4. e. Token.

Методы аутентификации с использованием опознавательных знаков доступа Наиболее распространенные опознавательные знаки доступа : 1. i-Botton; 2. Магнитные карты; 3. Смарт-карты; 4. e. Token.

Электронные ключи i. Button (touch memory)— класс электронных устройств, помещённых в стандартный металлический корпус (обычно имеющий вид «таблетки» ). Устройство активизируется в момент контакта со считывателем. Операции чтения и записи осуществляются практически мгновенно во время контакта.

Электронные ключи i. Button (touch memory)— класс электронных устройств, помещённых в стандартный металлический корпус (обычно имеющий вид «таблетки» ). Устройство активизируется в момент контакта со считывателем. Операции чтения и записи осуществляются практически мгновенно во время контакта.

Пластиковые карты применяются: n для идентификации их владельца; n как аналог платёжных средств; n для участия в программах лояльности (подарочные, дисконтные, пропуска/удостоверения, бесконтактные карты и т. п. ); Виды пластиковых карт по технологии: n Карты без носителей цифровой информации; n Карты с магнитной полосой; n Смарт-карты (в карту интегрирован чип). Они подразделяются: бесконтактные карты и контактные карты.

Пластиковые карты применяются: n для идентификации их владельца; n как аналог платёжных средств; n для участия в программах лояльности (подарочные, дисконтные, пропуска/удостоверения, бесконтактные карты и т. п. ); Виды пластиковых карт по технологии: n Карты без носителей цифровой информации; n Карты с магнитной полосой; n Смарт-карты (в карту интегрирован чип). Они подразделяются: бесконтактные карты и контактные карты.

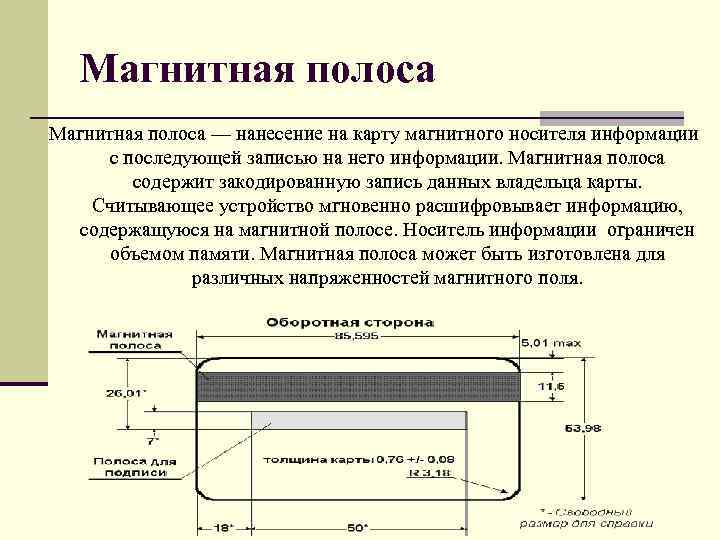

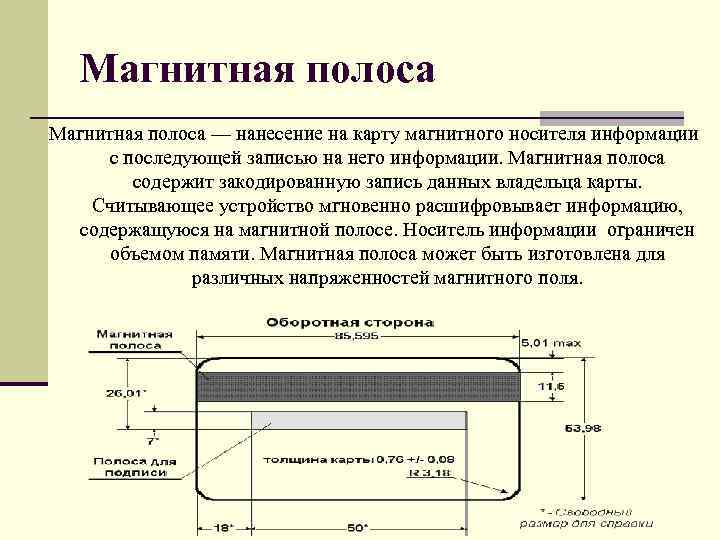

Магнитная полоса — нанесение на карту магнитного носителя информации с последующей записью на него информации. Магнитная полоса содержит закодированную запись данных владельца карты. Считывающее устройство мгновенно расшифровывает информацию, содержащуюся на магнитной полосе. Носитель информации ограничен объемом памяти. Магнитная полоса может быть изготовлена для различных напряженностей магнитного поля.

Магнитная полоса — нанесение на карту магнитного носителя информации с последующей записью на него информации. Магнитная полоса содержит закодированную запись данных владельца карты. Считывающее устройство мгновенно расшифровывает информацию, содержащуюся на магнитной полосе. Носитель информации ограничен объемом памяти. Магнитная полоса может быть изготовлена для различных напряженностей магнитного поля.

Смарт-карта Вместо магнитной ленты с информацией в карту встраивается специальный чип. Карты с чипами позволяют хранить любые виды информации - историю банковских операций, количество и виды полученных услуг и т. д. Смарт-карты многофункциональны и могут содержать в себе информацию одновременно нескольких магнитных карт : кредитных, бонусных, дисконтных. Пластиковые карты с чипами отличаются повышенной безопасностью по сравнению с обычными картами, ведь подделать такой чип совсем непросто.

Смарт-карта Вместо магнитной ленты с информацией в карту встраивается специальный чип. Карты с чипами позволяют хранить любые виды информации - историю банковских операций, количество и виды полученных услуг и т. д. Смарт-карты многофункциональны и могут содержать в себе информацию одновременно нескольких магнитных карт : кредитных, бонусных, дисконтных. Пластиковые карты с чипами отличаются повышенной безопасностью по сравнению с обычными картами, ведь подделать такой чип совсем непросто.

e. Token—линейка персональных средств аутентификации в виде USB брелков и смарт-карт. Функциональные возможности: n USB – накопители. n Смарт-карты. n OTP-токены (устройства для генерации одноразовых паролей)

e. Token—линейка персональных средств аутентификации в виде USB брелков и смарт-карт. Функциональные возможности: n USB – накопители. n Смарт-карты. n OTP-токены (устройства для генерации одноразовых паролей)

Методы аутентификации на основе биометрических характеристик человека На практике обычно используются : - отпечатки пальцев; - рисунок сетчатки или радужной оболочки глаза; - тепловой рисунок кисти руки, уха; - фотография или тепловой рисунок лица; - почерк (роспись), компьютерный почерк; - голос.

Методы аутентификации на основе биометрических характеристик человека На практике обычно используются : - отпечатки пальцев; - рисунок сетчатки или радужной оболочки глаза; - тепловой рисунок кисти руки, уха; - фотография или тепловой рисунок лица; - почерк (роспись), компьютерный почерк; - голос.

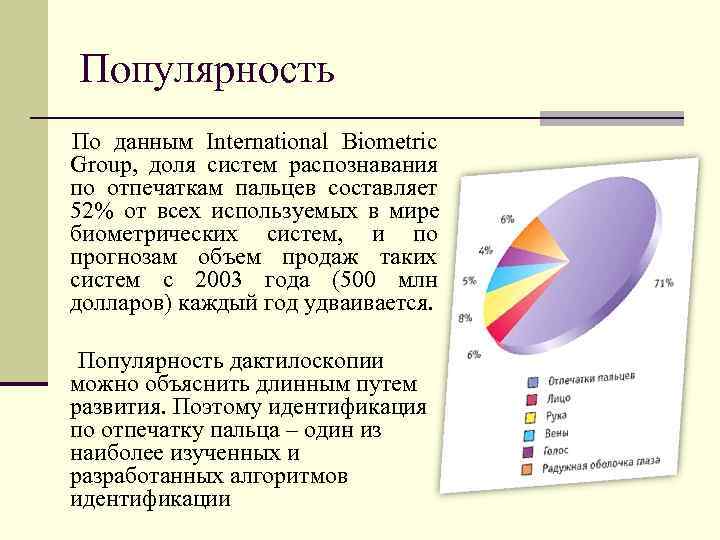

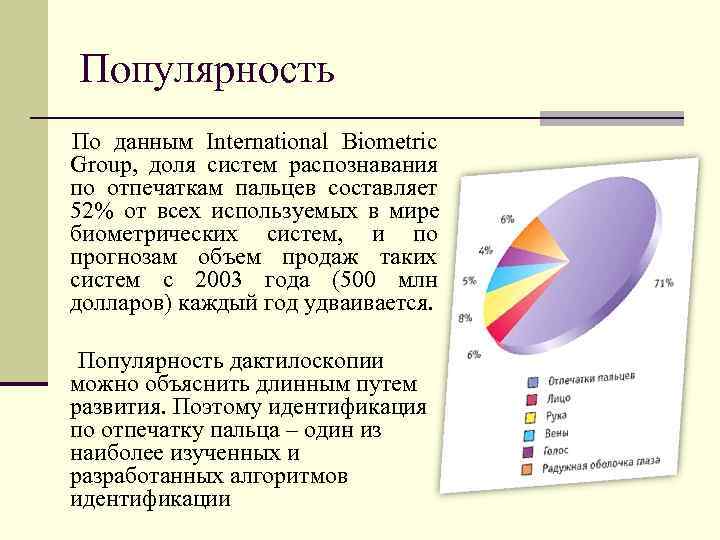

Популярность По данным International Biometric Group, доля систем распознавания по отпечаткам пальцев составляет 52% от всех используемых в мире биометрических систем, и по прогнозам объем продаж таких систем с 2003 года (500 млн долларов) каждый год удваивается. Популярность дактилоскопии можно объяснить длинным путем развития. Поэтому идентификация по отпечатку пальца – один из наиболее изученных и разработанных алгоритмов идентификации

Популярность По данным International Biometric Group, доля систем распознавания по отпечаткам пальцев составляет 52% от всех используемых в мире биометрических систем, и по прогнозам объем продаж таких систем с 2003 года (500 млн долларов) каждый год удваивается. Популярность дактилоскопии можно объяснить длинным путем развития. Поэтому идентификация по отпечатку пальца – один из наиболее изученных и разработанных алгоритмов идентификации

Разграничение доступа Под разграничением доступа принято понимать установление полномочий субъектов для последующего контроля санкционированного использования ресурсов, доступных в системе. Принято выделять два основных метода разграничения доступа: дискреционное и мандатное.

Разграничение доступа Под разграничением доступа принято понимать установление полномочий субъектов для последующего контроля санкционированного использования ресурсов, доступных в системе. Принято выделять два основных метода разграничения доступа: дискреционное и мандатное.

Разграничение доступа Дискреционным называется разграничение доступа между поименованными субъектами и поименованными объектами. На практике формируются списки полномочий: каждому пользователю может быть сопоставлен список доступных ему ресурсов с соответствующими правами, или же каждому ресурсу может быть сопоставлен список пользователей с указанием их прав на доступ к данному ресурсу.

Разграничение доступа Дискреционным называется разграничение доступа между поименованными субъектами и поименованными объектами. На практике формируются списки полномочий: каждому пользователю может быть сопоставлен список доступных ему ресурсов с соответствующими правами, или же каждому ресурсу может быть сопоставлен список пользователей с указанием их прав на доступ к данному ресурсу.

Разграничение доступа Мандатное разграничение доступа обычно реализуется как разграничение доступа по уровням секретности. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. При этом все ресурсы автоматизированной системы должны быть классифицированы по уровням секретности.

Разграничение доступа Мандатное разграничение доступа обычно реализуется как разграничение доступа по уровням секретности. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. При этом все ресурсы автоматизированной системы должны быть классифицированы по уровням секретности.