ICND111S01L02-dk-fixed.pptx

- Количество слайдов: 11

Построение простой сети Обеспечение безопасности сети © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -1

Необходимость обеспечения сетевой безопасности § Сетевая инфраструктура, сервисы и данные являются ключевыми персональными и бизнес активами. § В настоящее время сети должны находить баланс между доступностью ресурсов и защитой данных. § Эффективная политика безопасности описывает набор правил и процедур для защиты сети организации. © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -2

Закрытые сети Остаются уязвимыми к атакам изнутри сети © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -3

Открытые сети © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -4

Средства атак: увеличение опасности и упрощение использования © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -5

Задачи электронного бизнеса © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -6

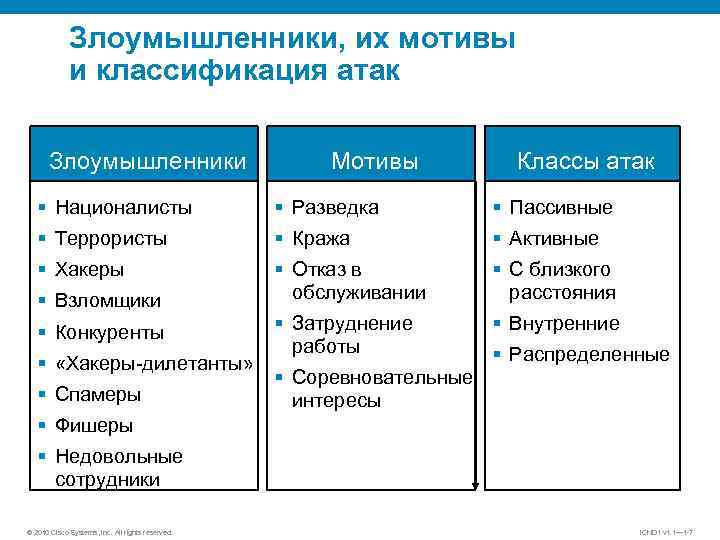

Злоумышленники, их мотивы и классификация атак Злоумышленники Мотивы Классы атак § Националисты § Разведка § Пассивные § Террористы § Кража § Активные § Хакеры § Отказ в обслуживании § С близкого расстояния § Затруднение работы § Внутренние § Взломщики § Конкуренты § «Хакеры-дилетанты» § Спамеры § Распределенные § Соревновательные интересы § Фишеры § Недовольные сотрудники © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -7

Типовые угрозы § Для физических устройств – Угрозы для аппаратного обеспечения – Угрозы со стороны окружающей среды – Электрические угрозы – Эксплуатационные угрозы § Разведка: получение информации о конкретной сети с использованием доступной информации и приложений § С целью получения доступа: атака на сети или системы по следующим мотивам: – Получение данных – Получение доступа – Расширение привилегий доступа § Атака путем подбора пароля: хакеры используют различные инструменты для взлома паролей © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -8

Снижение угрозы атаки подбора пароля Ниже приведены методы уменьшения воздействия атак подбора пароля: § Не используйте пароли по умолчанию § Не позволяйте пользователям применять один пароль в разных системах. § Отключайте учетные записи после определенного числа неудавшихся попыток входа в систему. § Не используйте незашифрованные пароли. § Используйте «сильные» пароли (например, «m. Y 8!Rthd 8 y» вместо «mybirthday» ). © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -9

Резюме § Из-за применения сложных средств атаки и роста открытых сетей растет потребность в политиках и инфраструктуре сетевой безопасности, защищающих организации от атак как извне, так и изнутри. § Организации должны найти компромисс между требованиями безопасности сети и процессами электронного бизнеса, юридическими вопросами и государственными правилами. Первым шагом на пути к созданию безопасной инфраструктуры сети является создание политики сетевой безопасности. § Сетевые атаки могут осуществляться разнообразными злоумышленниками, которые руководствуются разными мотивами § Угрозы безопасности сети включают угрозы физическим устройствам, разведку, получение доступа и парольные атаки. Для предотвращения атак используется набор различных техник от защиты физических устройств до зашиты паролей, использующихся для доступа к ним. © 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -10

© 2010 Cisco Systems, Inc. All rights reserved. ICND 1 v 1. 1— 1 -11

ICND111S01L02-dk-fixed.pptx