Средствазащиты.pptx

- Количество слайдов: 48

Политика безопасности предприятия это совокупность • программных, • аппаратных, • организационных, • административных, • юридических, • физических мер, методов, средств, правил и инструкций, четко регламентирующих все аспекты деятельности компании, включая информационную систему, и обеспечивающих их безопасность.

Отвечает на вопросы • 1 Что защищать? • 2. От чего защищать? • З. Как защищать?

Система информационной безопасности должна обеспечить: 1. Конфиденциальность данных; 2. Целостность и достоверность данных; 3. Доступность данных; 4. Сохранность физических ресурсов; 5. Правильные действия людей.

Основные принципы построения политики безопасности 1. Максимальные ограничения и минимальные необходимые права. «Все, что явно не разрешено, то запрещено» . 2. Непрерывность защитных мероприятий во времени и пространстве. 3. Равнопрочность системы ИБ во всех направлениях. 4. «Многоступенчатость> средств защиты.

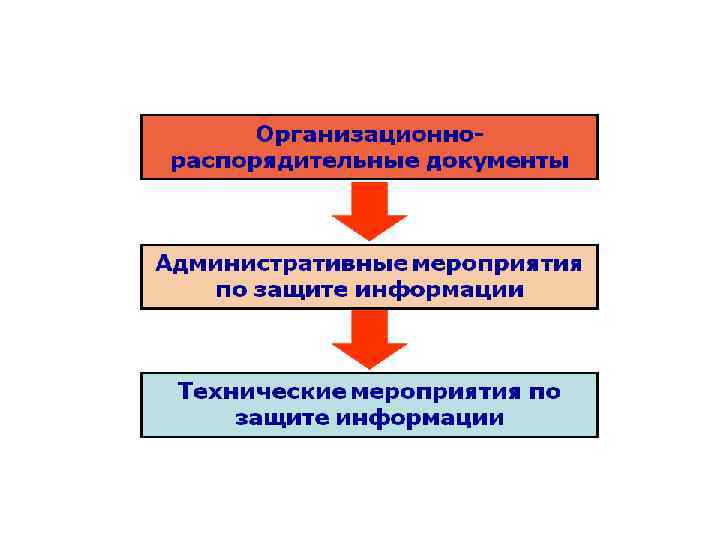

Этапы построения. 1. Комплексный анализ информационной системы предприятия на различных уровнях. Анализ рисков. 2. Разработка организационно распорядительных и регламентирующих документов. 3. Обучение, повышение квалификации и переподготовка специалистов. 4. Ежегодная переоценка состояния информационной безопасности предприятия

Перечень организационно распорядительных документов 1. 2. 3. 4. 5. 6. Положения Кадровые документы Технические политики и регламенты. Инструкции Заявки дополнения в регламентирующие документы.

Положения 1. Положение о государственной и коммерческой тайне на предприятии. 2. Перечень информации, составляющей коммерческую тайну. 3. Положение об информационных ресурсах и средствах вычислительной техники предприятия. Реестр информационных ресурсов. 4. Положение о техническом отделе. Полномочия и права технического отдела. 5. Положение об администраторе информационной безопасности. 6. Положение об администраторе сети и приложений. 7. Положение о программном обеспечении.

Кадровые документы 1. Контракт о допуске к коммерческой тайне (приложение к трудовому договору) и неразглашении конфиденциальной информации. 2. Предупреждение о необходимости сохранения коммерческой тайны при увольнении с предприятия.

Технические политики и регламенты. 1. 2. 3. 4. 5. 6. 7. политика контроля учетных записей. Политика разграничения прав и полномочий в системе. Парольная политика Политика антивирусной защиты ИР предприятия. Политика работы с внешними сетями (Интернет). Политика учета носителей информации (СО, диски и т. п. ) Политика резервного копирования и восстановления информации после сбоев. 8. Контроль над копировальными аппаратами и факсами. 9. Сценарии выхода из критических ситуаций (при пожаре, при обнаружении факта НСд, при вирусном заражении). План восстановления информационных ресурсов после аварии.

Инструкции 1. Инструкция пользователю по соблюдению режима информационной безопасности. 2. Инструкция по работе с внутренними информационными ресурсами. 3. Инструкция по работе с Интернет и электронной почтой. 4. Инструкция по антивирусной защите информационных ресурсов.

Заявки 1. Заявка на получение доступа в корпоративную ЛВС, к внутренним информационным ресурсам. 2. Заявка на получение доступа в Интернет и к электронной почте. 3. Заявка на установку программного обеспечения.

Информационная безопасность ERPсистем 1. Цели и задачи информационной безопасности: 2. уменьшение рисков потери/раскрытия информации; 3. соответствие государственным и внутрикорпоративным нормам защиты информации; 4. защита целостности данных; 5. гарантия конфиденциальности внутренней информации предприятия.

Клиент серверная архитектура ERP системы

Связующей средой для компонентов, находящихся на различных архитектурных уровнях ERP, является сетевая инфраструктура. Основные аспекты информационной безопасности: ü сетевая безопасность; ü безопасность БД; ü ü безопасность на уровне сервера приложений; защита информации на клиентском компьютере.

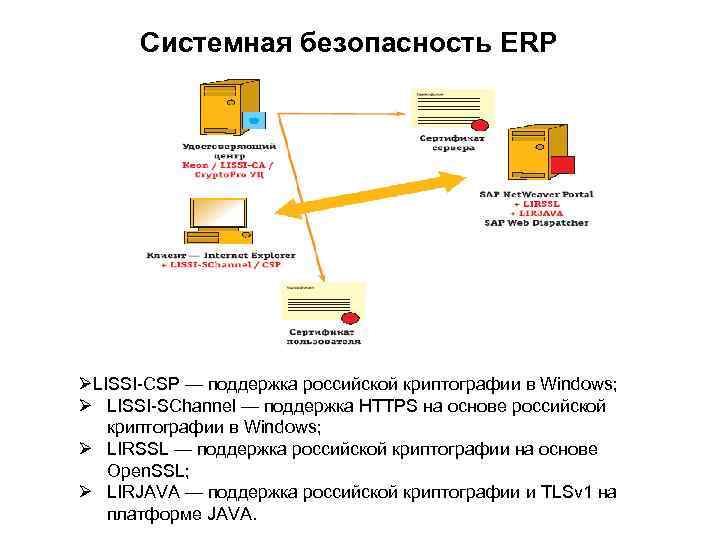

Системная безопасность ERP ØLISSI CSP — поддержка российской криптографии в Windows; Ø LISSI SChannel — поддержка HTTPS на основе российской криптографии в Windows; Ø LIRSSL — поддержка российской криптографии на основе Open. SSL; Ø LIRJAVA — поддержка российской криптографии и TLSv 1 на платформе JAVA.

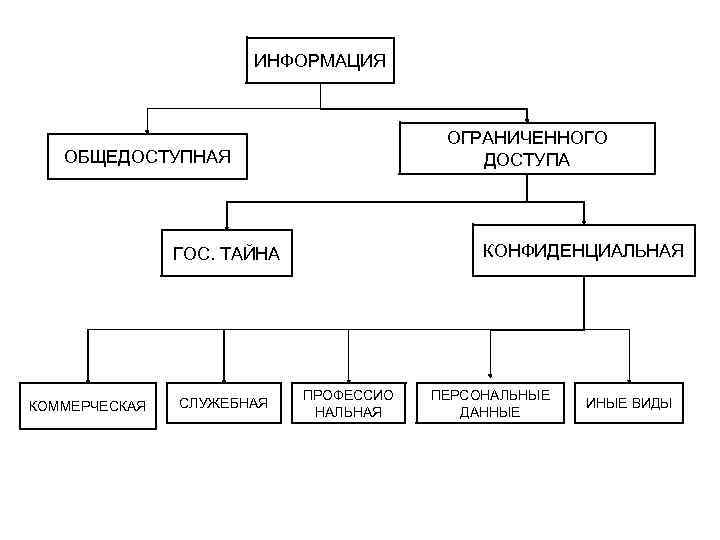

ИНФОРМАЦИЯ ОГРАНИЧЕННОГО ДОСТУПА ОБЩЕДОСТУПНАЯ КОНФИДЕНЦИАЛЬНАЯ ГОС. ТАЙНА КОММЕРЧЕСКАЯ СЛУЖЕБНАЯ ПРОФЕССИО НАЛЬНАЯ ПЕРСОНАЛЬНЫЕ ДАННЫЕ ИНЫЕ ВИДЫ

ОСНОВНЫЕ МЕХАНИЗМЫ ДОСТУПА К РЕСУРСАМ ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ КРИПТОГРАФИЯ РАЗГРАНИЧЕНИЕ ДОСТУПА ЭКРАНИРОВАНИЕ РЕГИСТРАЦИЯ И АУДИТ

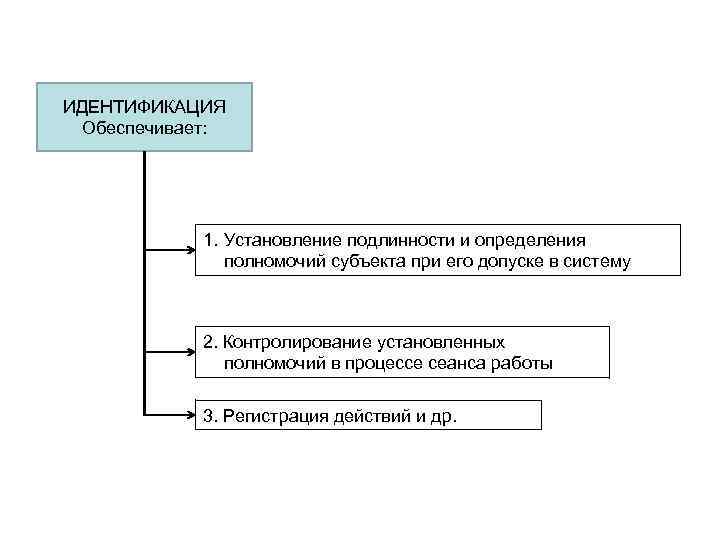

ИДЕНТИФИКАЦИЯ Обеспечивает: 1. Установление подлинности и определения полномочий субъекта при его допуске в систему 2. Контролирование установленных полномочий в процессе сеанса работы 3. Регистрация действий и др.

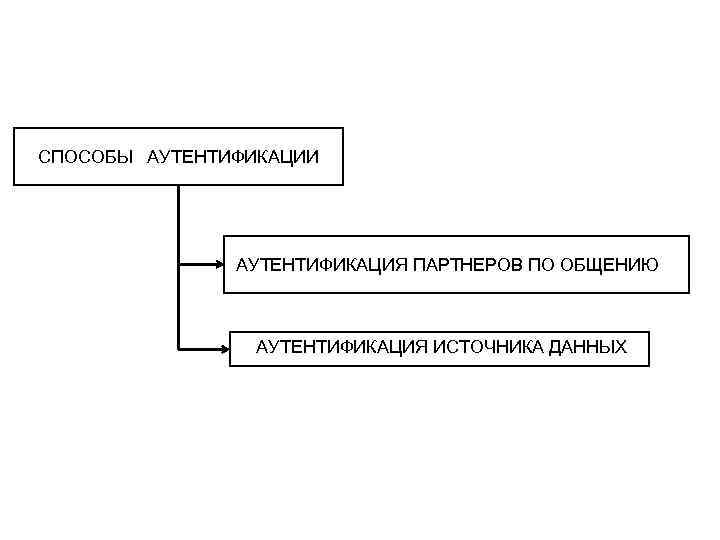

СПОСОБЫ АУТЕНТИФИКАЦИИ АУТЕНТИФИКАЦИЯ ПАРТНЕРОВ ПО ОБЩЕНИЮ АУТЕНТИФИКАЦИЯ ИСТОЧНИКА ДАННЫХ

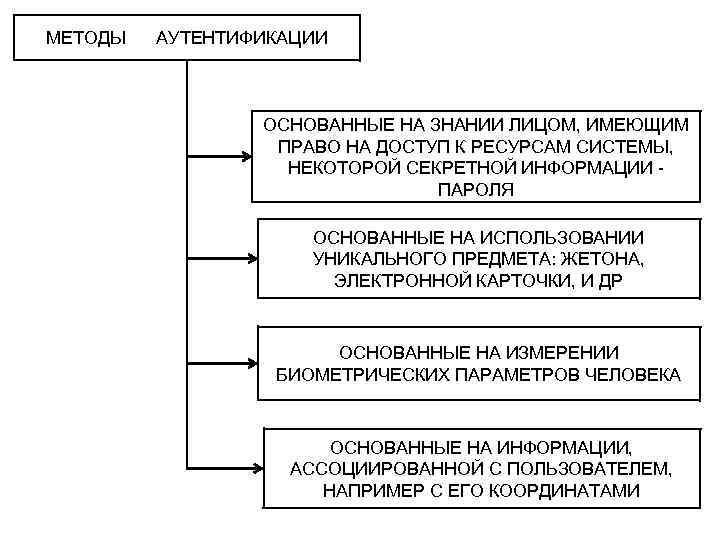

МЕТОДЫ АУТЕНТИФИКАЦИИ ОСНОВАННЫЕ НА ЗНАНИИ ЛИЦОМ, ИМЕЮЩИМ ПРАВО НА ДОСТУП К РЕСУРСАМ СИСТЕМЫ, НЕКОТОРОЙ СЕКРЕТНОЙ ИНФОРМАЦИИ ПАРОЛЯ ОСНОВАННЫЕ НА ИСПОЛЬЗОВАНИИ УНИКАЛЬНОГО ПРЕДМЕТА: ЖЕТОНА, ЭЛЕКТРОННОЙ КАРТОЧКИ, И ДР ОСНОВАННЫЕ НА ИЗМЕРЕНИИ БИОМЕТРИЧЕСКИХ ПАРАМЕТРОВ ЧЕЛОВЕКА ОСНОВАННЫЕ НА ИНФОРМАЦИИ, АССОЦИИРОВАННОЙ С ПОЛЬЗОВАТЕЛЕМ, НАПРИМЕР С ЕГО КООРДИНАТАМИ

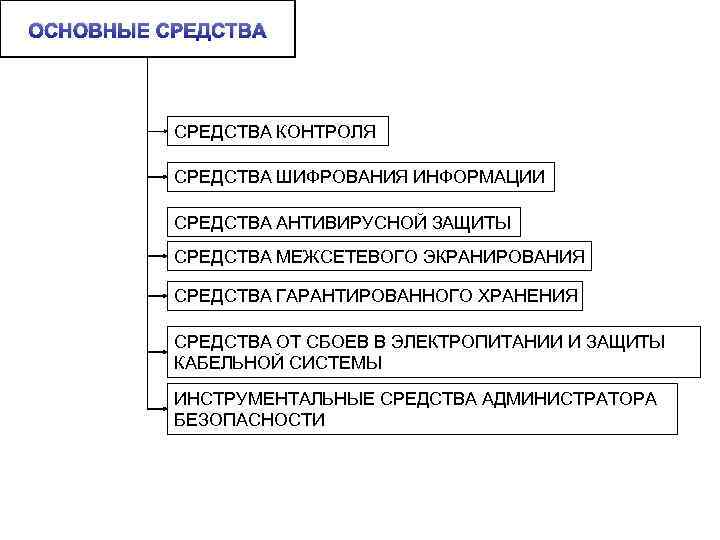

ОСНОВНЫЕ СРЕДСТВА КОНТРОЛЯ СРЕДСТВА ШИФРОВАНИЯ ИНФОРМАЦИИ СРЕДСТВА АНТИВИРУСНОЙ ЗАЩИТЫ СРЕДСТВА МЕЖСЕТЕВОГО ЭКРАНИРОВАНИЯ СРЕДСТВА ГАРАНТИРОВАННОГО ХРАНЕНИЯ СРЕДСТВА ОТ СБОЕВ В ЭЛЕКТРОПИТАНИИ И ЗАЩИТЫ КАБЕЛЬНОЙ СИСТЕМЫ ИНСТРУМЕНТАЛЬНЫЕ СРЕДСТВА АДМИНИСТРАТОРА БЕЗОПАСНОСТИ

ПРОЦЕДУРА ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ

Первое — вход пользователя в систему. Традиционный подход предполагает, что у пользователя есть имя и пароль для входа в ОС и другие имя и пароль для входа в ERP систему. У такого подхода множество недостатков: 1. возможность подсмотреть пароль; 2. сложные пароли пользователи любят записывать где то непосредственно на рабочем месте, и найти такой пароль не составит труда для злоумышленника; 3. пользователю необходимо помнить как минимум два различных пароля (для входа в ОС и в ERP).

Альтернативой традиционному подходу может служить аутентификация пользователя с помощью цифровых сертификатов ГДЕ пользователю хранить свой закрытый ключ к своему сертификату? Целесообразно хранить закрытый ключ на отдельном запоминающем устройстве, которое пользователь будет носить с собой. При входе в OC пользователь предъявляет свой цифровой сертификат и вводит пароль или PIN код для доступа к закрытому ключу. Затем тот же самый сертификат (или другой, находящийся на том же электронном ключе) используется и для входа в ERP систему, причем повторный ввод PIN кода уже не требуется.

Должна иметься возможность централизованно изменять параметры политики безопасности. Такими изменениями могут быть: 1. создание и удаление пользователей ERP; 2. присвоение прав пользователям; 3. обновление ПО на клиентских компьютерах и т. д.

Защита электронных документов Средства электронной цифровой подписи — ЭЦП Применение SSF для обеспечения электронного документооборота в приложениях SAP позволяет добиться следующих целей: 1. гарантированной идентификации людей или компонентов, участвующих в делопроизводстве; 2. «неотказуемость» ; 3. целостность данного документа; 4. пересылки и хранения зашифрованных данных.

Средства защиты от атак из Интернета БРАНДМАУЭРЫ

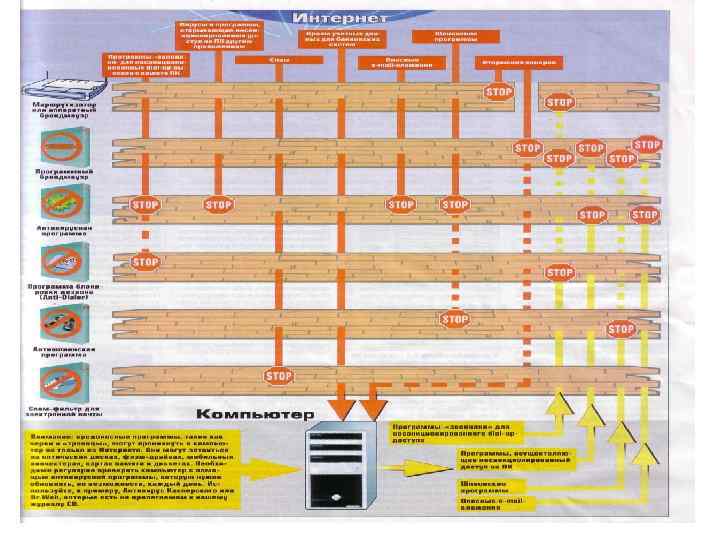

Две основные категории: Ø вредносные Ø и потенциально нежелательные программы. «Вредоносы» созданы специально для того, чтобы наносить компьютерам вред (красть, блокировать, изменять или уничтожать информацию, нарушать работу ЭС или сетей]. Потенциально нежелательные программы не предназначены для нанесения вреда, однако с их помощью можно нарушать безопасность ОС.

Вредоносные программы делят на три класса: 1. Вирусы и черви 2. Трояны 3. Вредоносные утилиты. Вирусы и черви могут создавать свои копии, обладающие способностью самовоспроизведения. Классический вирус заражает какой либо файл, активизируется в нем, выполняет свою вредоносную задачу, а затем добавляет свои копии в другие файлы.

Почтовые черви распространяются через электронную почту зараженное письмо содержит прикрепленный файл с копией червя или ссылку на такой файл на взломанном или хакерском веб сайте. Черви интернет-пейджеров распространяются через системы мгновенного обмена сообщениями, такие как ICQ, MSN Messenger, Yahoo Pager или Skype. Сетевые черви распространяются через компьютерные сети, причем без участия пользователя. Они ищут в локальной сети ПК, на которых используются программы, содержащие уязвимые места, проникают через них в систему и активизируются

Черви файлообменных сетей распространяются через пиринговые сети Kazaa, Grokster, EDonkey, Fast. Track и Gnutella. Червь копирует себя в каталогобмена файлами и распространяется по пиринговой

Троянские программы не • «Архивные бомбы» - архивы » , которые при создают свои копии. распаковке увеличиваются до таких размеров, что нарушают работу компьютера. Они проникают на • Backdoor программы удаленного ПК через администрирования, которые позволяют электронную почту злоумышленнику удаленно управлять системой. или браузер при • Трояны, требующие выкуп, «берут в посещении заложники» файлы на ПК, изменяя их зараженной (например, шифруя) или блокируя. Для веб страницы. Ниже доступа к данным злоумышленник требует перечислены выкуп за программу, которая восстановит данные на ПК. разновидности троянов.

4. «Кликеры» обращаются с зараженного ПК к веб страницам, что позволяет, например, «накручивать счетчик» посещаемости сайта (чтобы увеличить количество показов рекламных баннеров). 5. Шпионы крадут учетные записи пользователей, а также собирают информацию о действиях пользователя на ПК (перехватывают данные, вводимые с клавиатуры, или делают снимки экрана). 6. Руткиты скрывают другие вредоносные программы и их активность. 7. Сборщики электронных адресов собирают адреса электронной почты и передают злоумышленникам для рассылки спама.

Вредоносные утилиты созданы специально для того, чтобы наносить вред. Но в отличие от других «зловредов» они могут безопасно храниться и запускаться на компьютере пользователя. Эти программы необходимы хакерам для организации сетевых атак на удаленные серверы. 1. Конструкторы позволяют создавать новые вирусы, черви и троянские программы. 2. Эксплойты используют уязвимости приложений, чтобы выполнять вредоносные действия, например считывать зараженные файлы или обращаться к зараженным веб страницам. 3. Снифферы программы, которые позволяют просматривать сетевой трафик, например, с целью извлечения паролей. 4. Флудеры программы для «замусоривания» адресов электронной почты письмами, интернет пейджеров сообщениями и мобильных телефонов SMS сообщениями.

Брандмауэр (иногда его называют межсетевым экраном) помогает повысить безопасность компьютера. Он ограничивает информацию, поступающую на компьютер с других компьютеров, позволяя лучше контролировать данные на компьютере и обеспечивая линию обороны компьютера от людей или программ (включая вирусы и «черви» ), которые несанкционированно пытаются подключиться к компьютеру. Можно считать брандмауэр пограничным постом, на котором проверяется информация (часто называемая трафик), приходящая из Интернета или локальной сети. В ходе этой проверки брандмауэр отклоняет или пропускает информацию на компьютер в соответствии с установленными параметрами.

От чего защищает брандмауэр? Брандмауэр МОЖЕТ: 1. Блокировать компьютерным вирусам и «червям» доступ на компьютер. 2. Запросить пользователя о выборе блокировки или разрешения для определенных запросов на подключение. 3. Вести учет (журнал безопасности) — по желанию пользователя — записывая разрешенные и заблокированные попытки подключения к компьютеру.

от чего брандмауэр не защищает? Он не может: 1. Обнаружить или обезвредить компьютерных вирусов и «червей» , если они уже попали на компьютер. 2. Запретить пользователю открывать сообщения электронной почты с опасными вложениями. 3. Блокировать спам или несанкционированные почтовые рассылки, чтобы они не поступали в папку входящих сообщений.

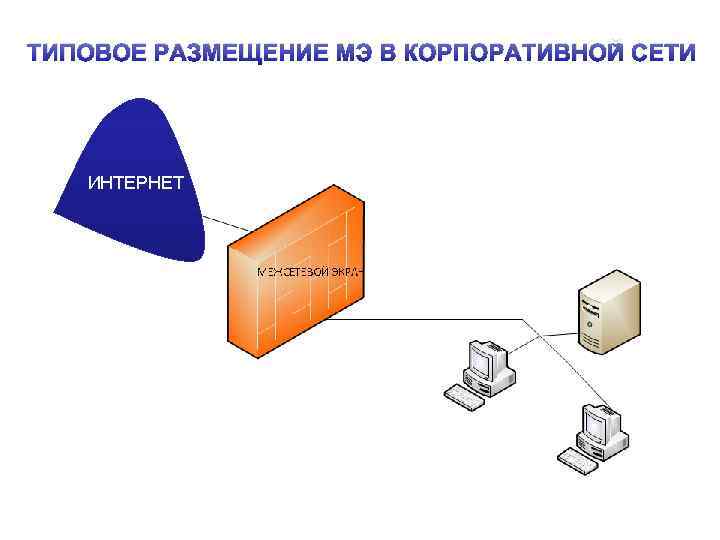

ТИПОВОЕ РАЗМЕЩЕНИЕ МЭ В КОРПОРАТИВНОЙ СЕТИ ИНТЕРНЕТ

СХЕМА ЕДИНОЙ ЗАЩИТЫ ЛОКАЛЬНОЙ СЕТИ

СХЕМА ЗАЩИЩАЕМОЙ ЗАКРЫТОЙ И ОТКРЫТОЙ ПОДСЕТЕЙ

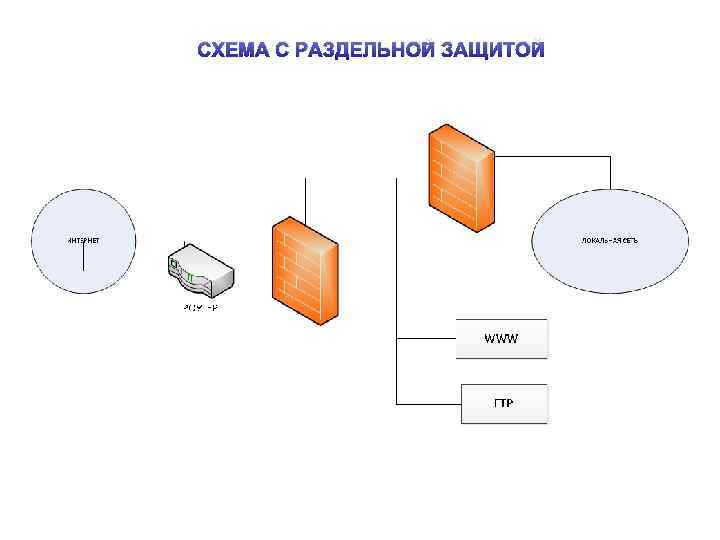

СХЕМА С РАЗДЕЛЬНОЙ ЗАЩИТОЙ

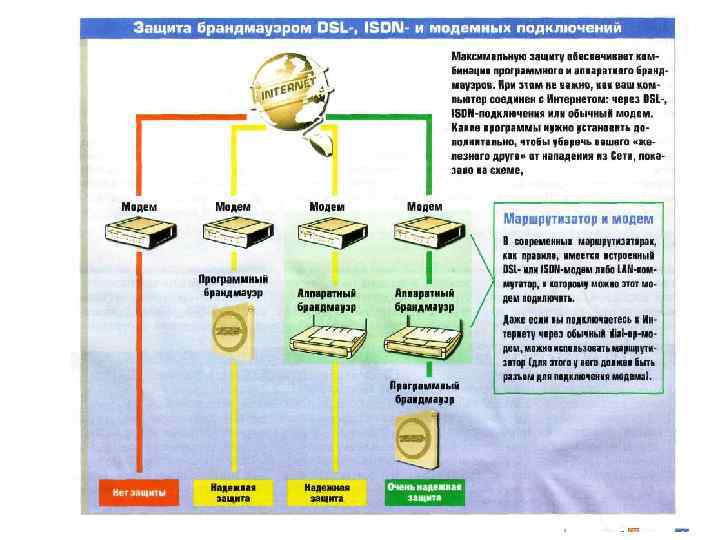

АППАРАТНЫЕ И ПРОГРАММНЫЕ БРАНДМАУЭРЫ Аппаратные брандмауэры отдельные устройства, которые весьма быстры, надежны, но очень дороги, поэтому обычно они используются лишь для защиты крупных вычислительных сетей. Для домашних же пользователей оптимальны межсетевые экраны, встроенные в маршрутизаторы, коммутаторы, беспроводные точки доступа и др. Комбинированные маршрутизаторы брандмауэры обеспечивают двойную защиту от атак.

Программный брандмауэр это защитная программа. По принципу действия она аналогична аппаратному брандмауэру, но более «дружественна» к пользователю: у нее больше готовых настроек и часто есть программы мастера, которые помогают в настройке. С ее помощью вы сможете разрешать или запрещать другим программам доступ в Интернет.

Средствазащиты.pptx