c384ae780c4d8f3eba002f8c62ff0a24.ppt

- Количество слайдов: 48

Piratage informatique Mohammed BEQQI

Plan n n Introduction Hacking : Définitions… Domaines du Hack Pirater des PC à distance Le monde merveilleux des trojans… Opération Delta Les outils indispensables pour un Hacker Que du pratico-pratique… Parlons sécurité… Conclusion

Disclamer « Cet exposé a un but purement informatif. Par conséquent, le présentateur, l’ENCG et M EL KHARRAZ ne seront aucunement tenus pour responsables du fait de l’usage que fera toute personne de cette présentation. »

HACKING

Le Hacking…c’est quoi? Accès par effraction à un système informatique - sans en avoir l'autorisation – en vue d’en modifier ou d’en substituer des informations.

Hackers définitions… Hacker n Crasheur n Phreaker n Lamer n Newbie n Etc. … n

Pour être un grand hacker…il faut connaître de grands hackers Kévin MITNIC alias le CONDOR

Les Grandes Opérations de Hack 1981. . n 1988. . n 1991. . n 1994. . n 1998. . n 1999. . n

Domaines du Hack

Domaines du Hack Piratage de PC à distance n Piratage de site Web n Phreaking n Carding n Cracking n Etc. … n

Hacker des PC à distance

Pourquoi ? Mythe du « Hacker » n Relever un challenge… n Vengeance n Vol et profit personnel, économique n Espionnage industriel n Action politique n Par Jeu n Etc… n

Par qui ? Étudiant subjugué par l’image du Hacker n Vengeance d’un employé licencié n Vol et profit personnel n Etc… n

Comment ? Types d’attaque : n Attaques directes n Attaques indirectes par rebond n Attaques indirectes par réponse

Exemples d’ attaque… Net bios n Attaque FTP n Attaque DOS n En utilisant les trojans n Etc. … n

Le monde merveilleux des Trojans

Notions de base n Un ordinateur connecté à Internet est identifié par : Une Adresse IP : 81. 192. 65. 145 n Une Adresse DNS : Lyon-20 -126. abo. wanado. fr n n Notion de port…

Un trojan…c’est quoi? En langage informatique, le terme trojan désigne toute application destiné a faire effectuer des actions à un ordinateur à l’insu de son utilisateur

Histoire. . C'est l'histoire ancestrale du "cheval de Troie".

Raison d’être. . La principale raison d'être des trojans (le hacking en général) est la recherche d'informations.

Comment marche un Trojan ? Et bien c’est tout simple : Obtenir le Trojan n Parvenir l’ installer sur le PC de la victime n Obtenir l'IP de la victime n Vas-y mon coco!! n

Les fonctionnalités d’un Trojan… Captures d’écran, Webcam. . n Accès aux disques durs de la victime. . n Lancer des sessions Web, fermer des fenêtres, arrêter les processus en cours. . n Contrôler le clavier de la victime, visualiser les touches qu’elle tape. . n Utiliser les messages d’erreurs n Décrypter les mots de passe mémorisés par Windows. . n

Types de trojans Remote Access Trojans (R. A. T. ) n FTP Trojans n Passwords Trojans n Keyloggers trojans n Destructive & Annoyance trojans n

Remote Acces Trojans (R. A. T) n Présentation : largement utilisés sur le net. . plus performants concernant leurs possibilités d’accès. . et très simples à mettre en œuvre. n Principe de fonctionnement : créer une brèche dans la sécurité d’un ordinateur pour permettre d’accéder aux données qu’il contient. . n Exemples: Netbus, Sub 7, Optix, Beast…

FTP Trojans n Présentation : Assez similaires à un RAT mais offrent moins de possibilités, permettent un accés total aux disques dures de la victime. n Principe de fonctionnement : Identique à celui d’un RAT ( structure : client/serveur )…pas besoin d’un programme client spécifique. . n Exemples: Attack FTP, DARKFTP, Fake FTP. .

Passwords Trojans n Présentation : Spécialisé dans une fonction précise…extraire les mots de passe stockés sur un ordinateur. . n Principe de fonctionnement (selon deux modes) : Mode local: exécution manuelle sur le PC de la victime. . Mode distant: récolte les passwords sur un ordinateur et les envoie sur une adresse E-Mail pré-configurée. . n Exemples : Passwords stealer. . Passwords revelator. .

Keyloggers trojans n Présentation : permet de mémoriser tt ce qui est tapé sur le clavier d’un ordinateur. . outil très performant d’espionnage… n Principe de fonctionnement (selon deux modes) : n n n Mode local: implantation manuelle sur le PC cible. . Mode distant (Remote keylogger): identique à celui des RAT. . Exemples: KEYTRAP, KEYLOG, HACK’ 99. .

Destructive & Annuyance trojans n Présentation : assimilé à un virus. . utilisé dans un but unique de destruction… n Principe de fonctionnement : doit être exécuté sur le PC cible, soit manuellement soit à distance… n Exemples : Xal. Naga, Zeraf….

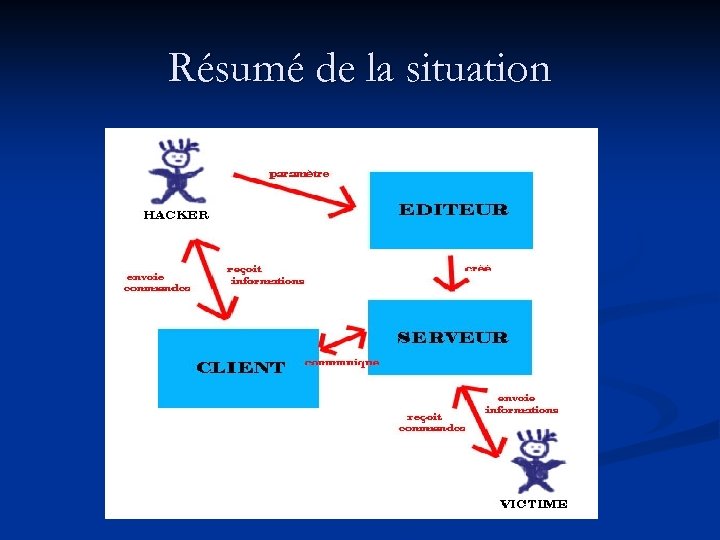

Résumé de la situation

Opération Delta

Opération Delta La préparation n L’attaque n Se procurer l’IP n Éditer le serveur n Envoyer le serveur à sa victime n n Le contrôle

La préparation Apprentissage des moyens de hack n Quelles cibles choisir ? n Localiser la cible : LAN ou FAI ? n Recherche d’informations générales sur la victime n

L’attaque. . Se procurer l’IP n Editer le serveur n Envoyer le serveur à sa cible n

Se procurer l’IP. . Avec un messenger et la commande « netstat » n Avec un messenger et KERIO Firewall n Avec ICQ ou MIRC n Avec une notification n Avec un scanning de ports n Avec un mail n Très simple n Etc. … n

Éditer le serveur Nom du fichier serveur. . n Mot de passe n Protect password n Numéro de port n Notifications. . n Kill AV & FW n Méthodes d’installation (Start-up method) n Etc… n

Envoyer le serveur à sa victime… Quelques astuces : n Nommer le serveur photo. jpg. exe n Envoyer le fichier avec un message d’erreur n Binder le serveur avec un jeu style. . n Changer l’icône du serveur… n Coller le serveur dans des répertoires partagées n Improvisez !!!

Le contrôle Test de vérification n La connexion client-serveur n Utilisation des fonctionnalités du trojan n

Outils indispensables pour un Hacker Super scan 3 n Home Keylogger n Ghostmail (mailleur anonyme) n Néo tracer 1. 33 n Brutus force n RAT Cracker n Etc. … n

Rendre un trojan indétécté… Modifier le code source (C/C++, VB, Java…) n Utiliser un binder. . n Utiliser un packer. . n Modifier la signature hexadécimale du trojan n Fabriquer vos propres trojans. . n

Le côté positif des trojans

Que du pratico-pratique!!

Parlons sécurité…

Précautions majeurs à prendre… Installer un Antivirus à jour… n Se doter d’un Firewall… n Se connecter à un proxy… n Utiliser un Port. Watcher… n La vigilance est la meilleure sécurité qui existe… n

Trop tard…. n Les Indices d’un Hack n Les indices flagrants n Les indices révélateurs

Comment réagir…. Couper la connexion internet n Installer un antivirus à jour n Installer un antitrojan. . n Supprimer le trojan de la base de registre n Retracer votre agresseur… n

Testez vos PC …

Conclusion

Merci de votre aimable attention…

c384ae780c4d8f3eba002f8c62ff0a24.ppt