791d4bb22c0d4926f4c49f9a0940e903.ppt

- Количество слайдов: 29

Phishing Актуальность темы Типовые сценарии атак Статистические данные Методы и средства защиты

Phishing Актуальность темы Типовые сценарии атак Статистические данные Методы и средства защиты

Phishing • Phishing – это вид мошенничества, включающий методы социальной инженерии и различные технические приемы, нацеленный на получение персональных данных пользователей сети с целью их последующего неправомерного использования. • Phishing - результат слияния традиционных методов атак, спама и социальной инженерии.

Phishing • Phishing – это вид мошенничества, включающий методы социальной инженерии и различные технические приемы, нацеленный на получение персональных данных пользователей сети с целью их последующего неправомерного использования. • Phishing - результат слияния традиционных методов атак, спама и социальной инженерии.

Особенности phishing`а • Цель атакующего - аутентификационные данные пользователя поставщика услуг, предлагающего свои услуги через Internet (online-shoping или online-banking). • Жертва phishing-атаки, как правило, сама раскрывает свои персональные данные. • В самом общем случае под phishing-атакой понимают любые методы обмана пользователей путем убеждения в легитимности источника информации.

Особенности phishing`а • Цель атакующего - аутентификационные данные пользователя поставщика услуг, предлагающего свои услуги через Internet (online-shoping или online-banking). • Жертва phishing-атаки, как правило, сама раскрывает свои персональные данные. • В самом общем случае под phishing-атакой понимают любые методы обмана пользователей путем убеждения в легитимности источника информации.

Мнения экспертов • Symantec: 6 место в списке крупнейших видов угроз 2007 года. • Microsoft: 0, 4% пользователей Internet Explorer помещали информацию на сайты мошенников за 2006 -2007 годы. • ЛК: «Вирусы теперь делают всё, что может принести прибыль их создателям - от тривиальной кражи банковских реквизитов до распределённых атак типа «отказ в обслуживании» .

Мнения экспертов • Symantec: 6 место в списке крупнейших видов угроз 2007 года. • Microsoft: 0, 4% пользователей Internet Explorer помещали информацию на сайты мошенников за 2006 -2007 годы. • ЛК: «Вирусы теперь делают всё, что может принести прибыль их создателям - от тривиальной кражи банковских реквизитов до распределённых атак типа «отказ в обслуживании» .

Типовой сценарий phishing-атаки

Типовой сценарий phishing-атаки

Первая стадия атаки: «Поймать на удочку» Нет данных Редко Часто Почти всегда Получение e-mail адреса жертвы Атака по словарю (перебор) Поиск адреса в сети Internet Взлом/кража БД поставщика услуг Другой способ Создание фальшивого письма и отправка его жертве Через специально созданный почтовый ящик Через почтовый сервис жертвы Через взломанный почтовый сервер поставщика услуг Другой способ Жертва получила и открыла письмо ОС жертвы уже взломана. Произведена подмена кэша DNS Использование уязвимостей почтового клиента для запуска вредоносных вложений без ведома пользователя Использование методов соц. инженерии для убеждение пользователя

Первая стадия атаки: «Поймать на удочку» Нет данных Редко Часто Почти всегда Получение e-mail адреса жертвы Атака по словарю (перебор) Поиск адреса в сети Internet Взлом/кража БД поставщика услуг Другой способ Создание фальшивого письма и отправка его жертве Через специально созданный почтовый ящик Через почтовый сервис жертвы Через взломанный почтовый сервер поставщика услуг Другой способ Жертва получила и открыла письмо ОС жертвы уже взломана. Произведена подмена кэша DNS Использование уязвимостей почтового клиента для запуска вредоносных вложений без ведома пользователя Использование методов соц. инженерии для убеждение пользователя

Цели атакующего на первой стадии атаки • Убедить жертву, что письмо отправлено поставщиком услуг с целью заманивания на поддельный сайт. • Используя уязвимости браузера или почтового клиента, или методы убеждения установить шпионское ПО: – trojan; – keylogger; – redirector.

Цели атакующего на первой стадии атаки • Убедить жертву, что письмо отправлено поставщиком услуг с целью заманивания на поддельный сайт. • Используя уязвимости браузера или почтового клиента, или методы убеждения установить шпионское ПО: – trojan; – keylogger; – redirector.

Вторая стадия атаки: получение конфиденциальной информации В зависимости от целей, преследуемых на первой стадии, далее атака может развиваться по нескольким сценариям: • Сценарий 1: выманивание конфиденциальной информации. • Сценарий 2: кража конфиденциальной информации с ПК жертвы. • Сценарий 3: мониторинг и запись действий жертвы.

Вторая стадия атаки: получение конфиденциальной информации В зависимости от целей, преследуемых на первой стадии, далее атака может развиваться по нескольким сценариям: • Сценарий 1: выманивание конфиденциальной информации. • Сценарий 2: кража конфиденциальной информации с ПК жертвы. • Сценарий 3: мониторинг и запись действий жертвы.

Выманивание конфиденциальной информации • Условие: жертва уверена, что письмо отправлено поставщиком услуг. • Метод: заставить жертву саму раскрыть необходимую информацию. • Результат: атакующий получает «запрошенную» информацию. (как правило, это аутентификационные данные жертвы) Получение данных с использованием e-mail • Жертве предлагается отправить конфиденциальную информацию в ответном письме. • В письмо встраивается форма, заполняя которую, жертва отправляет свои данные атакующему. Получение данных с использованием Web • В письмо вставлена ссылка на поддельный сайт. • Жертва переходит по ссылке и вводит данные на сайте атакующего. • Для перенаправления на поддельный сайт может быть использован redirector.

Выманивание конфиденциальной информации • Условие: жертва уверена, что письмо отправлено поставщиком услуг. • Метод: заставить жертву саму раскрыть необходимую информацию. • Результат: атакующий получает «запрошенную» информацию. (как правило, это аутентификационные данные жертвы) Получение данных с использованием e-mail • Жертве предлагается отправить конфиденциальную информацию в ответном письме. • В письмо встраивается форма, заполняя которую, жертва отправляет свои данные атакующему. Получение данных с использованием Web • В письмо вставлена ссылка на поддельный сайт. • Жертва переходит по ссылке и вводит данные на сайте атакующего. • Для перенаправления на поддельный сайт может быть использован redirector.

Кража или мониторинг и запись действий жертвы • Условие: жертва уверена, что письмо отправлено поставщиком услуг. • Метод: заставить жертву установить вредоносное или шпионское программное обеспечение. • Результат: Атакующий получает контроль над ПК жертвы. Получение данных с использованием keylogger`а • Keylogger – вредоносная программа созданная с целью сбора конфиденциальной информации жертвы и слежения за ней. • Отличительная особенность phishingориентированных Keylogger`ов – они имеют функции слежения за Internetактивностью жертвы. Получение данных с использованием троянской программы • Установив троянскую программу, жертва предоставляет атакующему контроль над своим ПК. • Далее возможности атакующего ограничены только возможностями этой программы.

Кража или мониторинг и запись действий жертвы • Условие: жертва уверена, что письмо отправлено поставщиком услуг. • Метод: заставить жертву установить вредоносное или шпионское программное обеспечение. • Результат: Атакующий получает контроль над ПК жертвы. Получение данных с использованием keylogger`а • Keylogger – вредоносная программа созданная с целью сбора конфиденциальной информации жертвы и слежения за ней. • Отличительная особенность phishingориентированных Keylogger`ов – они имеют функции слежения за Internetактивностью жертвы. Получение данных с использованием троянской программы • Установив троянскую программу, жертва предоставляет атакующему контроль над своим ПК. • Далее возможности атакующего ограничены только возможностями этой программы.

Примеры сообщений Примеры электронных писем, отправляемых жертве на первой стадии атаки

Примеры сообщений Примеры электронных писем, отправляемых жертве на первой стадии атаки

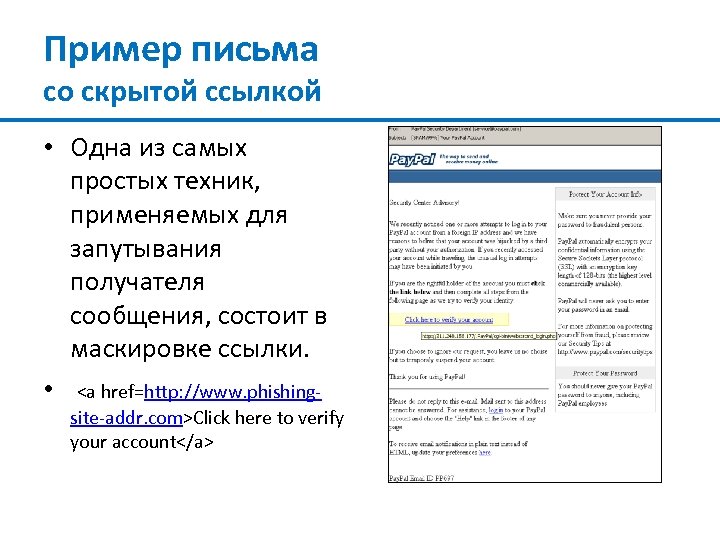

Пример письма со скрытой ссылкой • Одна из самых простых техник, применяемых для запутывания получателя сообщения, состоит в маскировке ссылки. • Click here to verify your account

Пример письма со скрытой ссылкой • Одна из самых простых техник, применяемых для запутывания получателя сообщения, состоит в маскировке ссылки. • Click here to verify your account

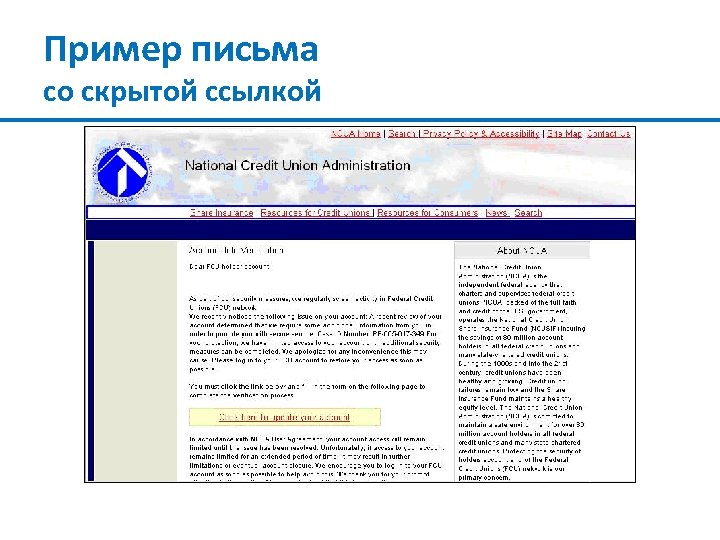

Пример письма со скрытой ссылкой

Пример письма со скрытой ссылкой

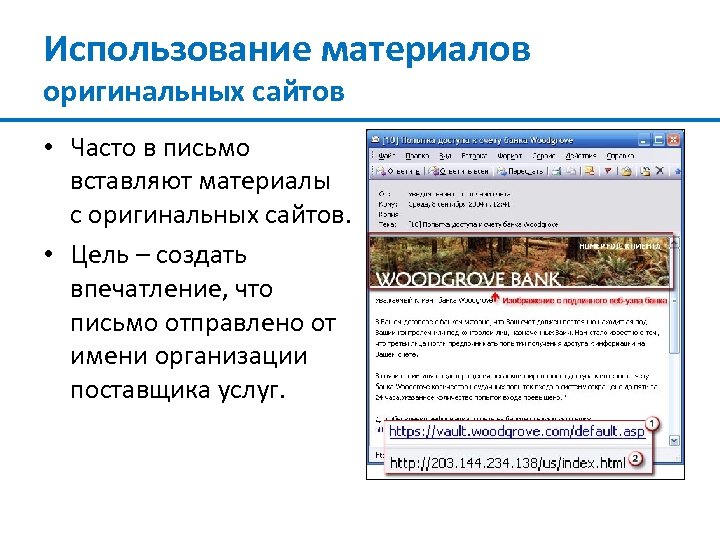

Использование материалов оригинальных сайтов • Часто в письмо вставляют материалы с оригинальных сайтов. • Цель – создать впечатление, что письмо отправлено от имени организации поставщика услуг.

Использование материалов оригинальных сайтов • Часто в письмо вставляют материалы с оригинальных сайтов. • Цель – создать впечатление, что письмо отправлено от имени организации поставщика услуг.

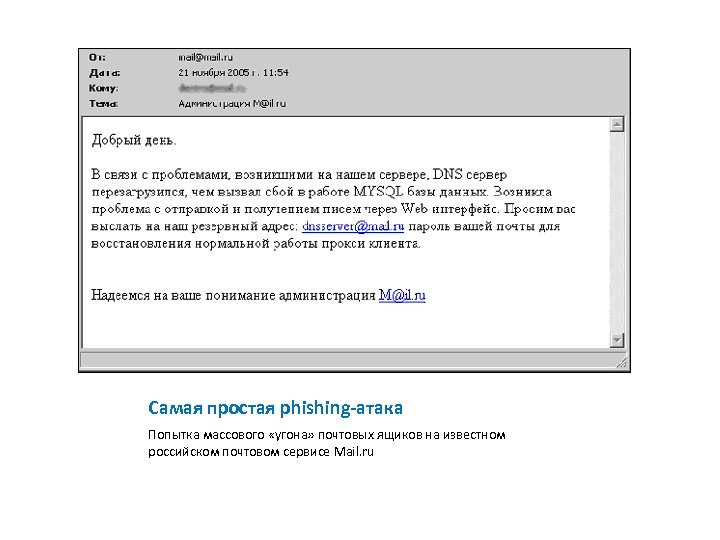

Самая простая phishing-атака Попытка массового «угона» почтовых ящиков на известном российском почтовом сервисе Mail. ru

Самая простая phishing-атака Попытка массового «угона» почтовых ящиков на известном российском почтовом сервисе Mail. ru

Ретроспективный анализ Особенности размещения, тенденции, цели атак. Период: 01. 2005 – 31. 12. 2007

Ретроспективный анализ Особенности размещения, тенденции, цели атак. Период: 01. 2005 – 31. 12. 2007

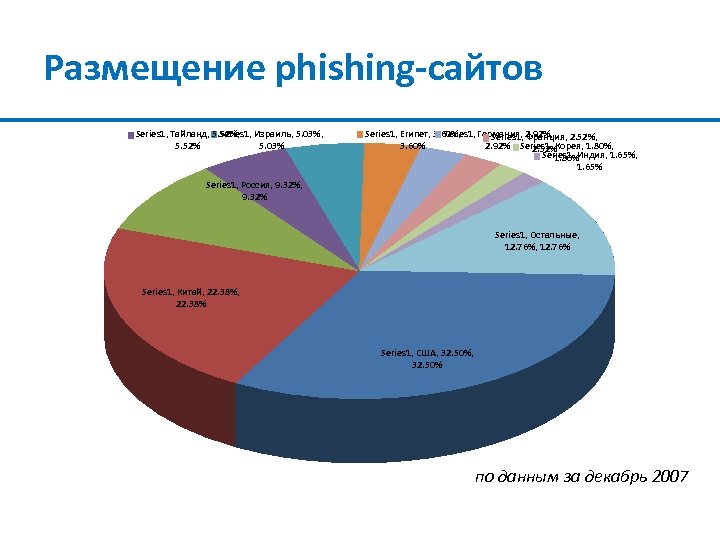

Размещение phishing-сайтов Series 1, Тайланд, 5. 52%, Израиль, 5. 03%, Series 1, 5. 52% 5. 03% Series 1, Египет, 3. 60%, Series 1, Германия, 2. 92%, Series 1, Франция, 2. 52%, 3. 60% 2. 92% Series 1, Корея, 1. 80%, 2. 52% Series 1, Индия, 1. 65%, 1. 80% 1. 65% Series 1, Россия, 9. 32% Series 1, Остальные, 12. 76% Series 1, Китай, 22. 38% Series 1, США, 32. 50% по данным за декабрь 2007

Размещение phishing-сайтов Series 1, Тайланд, 5. 52%, Израиль, 5. 03%, Series 1, 5. 52% 5. 03% Series 1, Египет, 3. 60%, Series 1, Германия, 2. 92%, Series 1, Франция, 2. 52%, 3. 60% 2. 92% Series 1, Корея, 1. 80%, 2. 52% Series 1, Индия, 1. 65%, 1. 80% 1. 65% Series 1, Россия, 9. 32% Series 1, Остальные, 12. 76% Series 1, Китай, 22. 38% Series 1, США, 32. 50% по данным за декабрь 2007

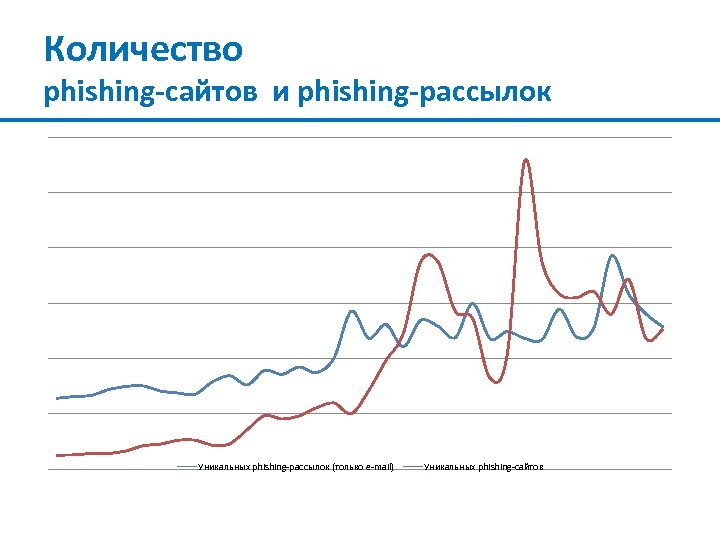

Количество phishing-cайтов и phishing-рассылок Уникальных phishing-рассылок (только e-mail) Уникальных phishing-сайтов

Количество phishing-cайтов и phishing-рассылок Уникальных phishing-рассылок (только e-mail) Уникальных phishing-сайтов

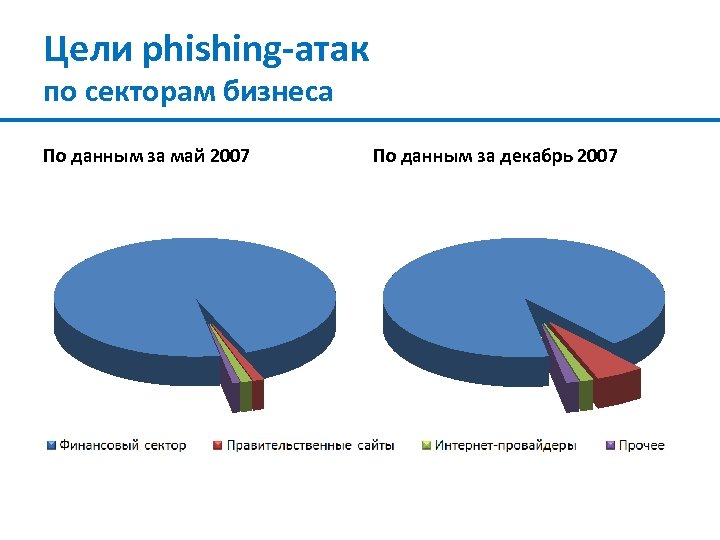

Цели phishing-атак по секторам бизнеса По данным за май 2007 По данным за декабрь 2007

Цели phishing-атак по секторам бизнеса По данным за май 2007 По данным за декабрь 2007

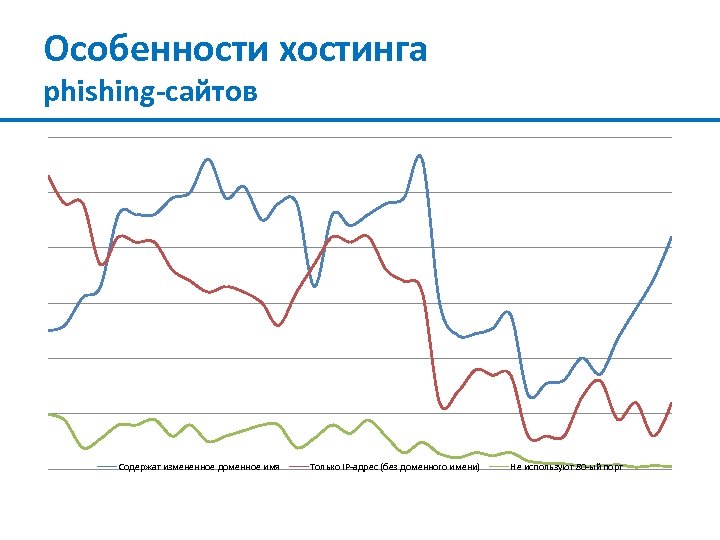

Особенности хостинга phishing-сайтов Содержат измененное доменное имя Только IP-адрес (без доменного имени) Не используют 80 -ый порт

Особенности хостинга phishing-сайтов Содержат измененное доменное имя Только IP-адрес (без доменного имени) Не используют 80 -ый порт

Средства и методы защиты от phishing-атак Предотвращение доставки сообщения Предупреждение воздействия на ОС Предупреждение пользователя

Средства и методы защиты от phishing-атак Предотвращение доставки сообщения Предупреждение воздействия на ОС Предупреждение пользователя

Защита на первой стадии. Предотвращение доставки сообщения • Фильтрация писем спам-фильтрами и антивирусным ПО на сервере электронной почты. • Использование инструментов подтверждения источника сообщения. • Те же средства могут быть встроены в почтовый клиент пользователя.

Защита на первой стадии. Предотвращение доставки сообщения • Фильтрация писем спам-фильтрами и антивирусным ПО на сервере электронной почты. • Использование инструментов подтверждения источника сообщения. • Те же средства могут быть встроены в почтовый клиент пользователя.

Защита на второй стадии. Предотвращение воздействия на ОС • Типы вредоносного и шпионского ПО, применяемые для осуществления phishing-атак: – trojan; – keylogger; – redirector. • Стандартные средства защиты: – – – антивирусное ПО; персональный межсетевой экран; средство обнаружения вторжений; запрет установки драйверов без ведома пользователя; и. т. д.

Защита на второй стадии. Предотвращение воздействия на ОС • Типы вредоносного и шпионского ПО, применяемые для осуществления phishing-атак: – trojan; – keylogger; – redirector. • Стандартные средства защиты: – – – антивирусное ПО; персональный межсетевой экран; средство обнаружения вторжений; запрет установки драйверов без ведома пользователя; и. т. д.

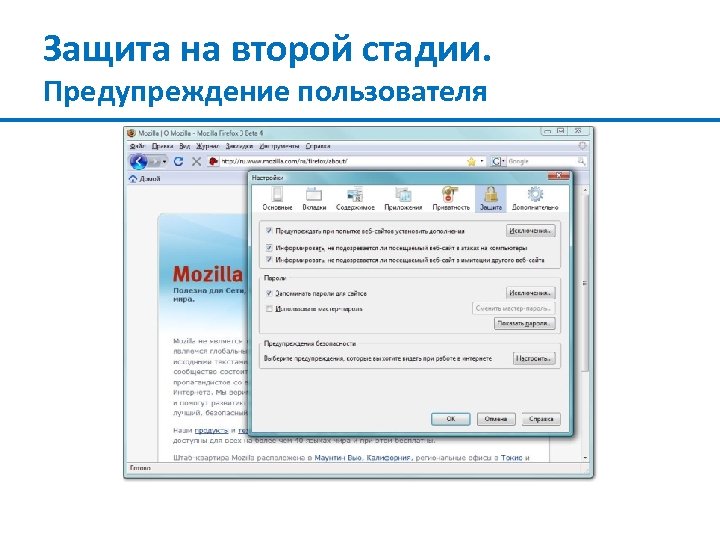

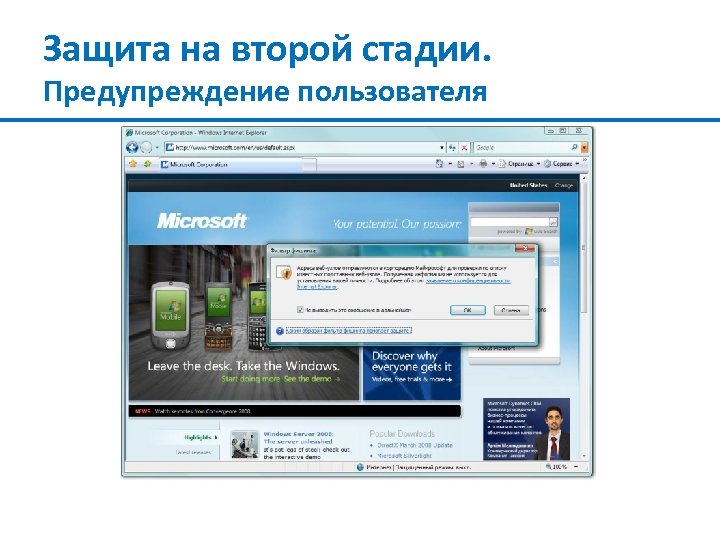

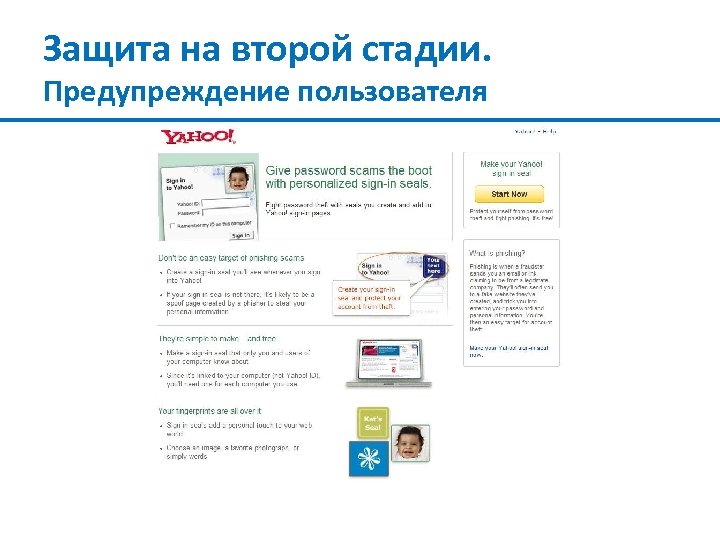

Защита на второй стадии. Предупреждение пользователя • Средства встроенные в браузер или внешние средства верификации сайтов: – Fraud protection в Opera с версии 9. 1; – Phishing Protection в Firefox с версии 2; – Phishing Filter в Internet Explorer с версии 7. • Средства на сайте поставщика услуг: – аутентификация сайта по изображению; – другие методы.

Защита на второй стадии. Предупреждение пользователя • Средства встроенные в браузер или внешние средства верификации сайтов: – Fraud protection в Opera с версии 9. 1; – Phishing Protection в Firefox с версии 2; – Phishing Filter в Internet Explorer с версии 7. • Средства на сайте поставщика услуг: – аутентификация сайта по изображению; – другие методы.

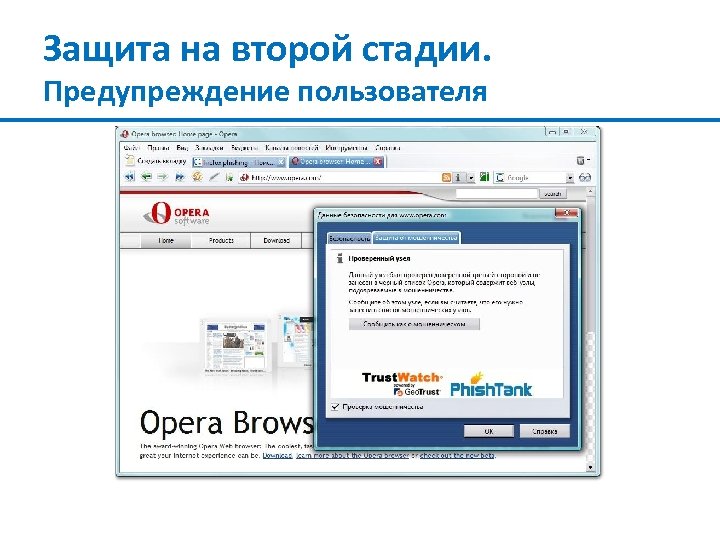

Защита на второй стадии. Предупреждение пользователя

Защита на второй стадии. Предупреждение пользователя

Защита на второй стадии. Предупреждение пользователя

Защита на второй стадии. Предупреждение пользователя

Защита на второй стадии. Предупреждение пользователя

Защита на второй стадии. Предупреждение пользователя

Защита на второй стадии. Предупреждение пользователя

Защита на второй стадии. Предупреждение пользователя

Phishing Вопросы? Докладчик: Котылевский Артур При подготовке доклада использовались материалы: • Anti-Phishing Working Group (http: //www. antiphishing. org/); • Mc. Afee – Anti-Phishing: Best Practices for Institutions and Consumers; • Безмалый В. Ф. «Фишинг-атаки» , , 25. 07 – http: //www. oszone. net/5009/. • Материалы ресурсов CNews и Security. Lab (новостные сводки); • «Доклад о крупнейших видах угроз за 2007 год» , Symantec. • Phish. Tash. org – join the fight against phishing • Opera. com, Mozilla. org, Microsoft. com, yahoo. com, kaspersky. ru и др. Вопросы по слайдам? Введение: phishing, особенности phishing`а, мнения экспертов. Типовой сценарий phishing-атаки: первая стадия атаки, цели атакующего, вторая стадия атаки, выманивание, кража или мониторинг, примеры сообщений. Ретроспективный анализ: размещение, количество, цели, особенности хостинга. Средства и методы защиты от phishing-атак: защита на первой стадии, защита на второй стадии.

Phishing Вопросы? Докладчик: Котылевский Артур При подготовке доклада использовались материалы: • Anti-Phishing Working Group (http: //www. antiphishing. org/); • Mc. Afee – Anti-Phishing: Best Practices for Institutions and Consumers; • Безмалый В. Ф. «Фишинг-атаки» , , 25. 07 – http: //www. oszone. net/5009/. • Материалы ресурсов CNews и Security. Lab (новостные сводки); • «Доклад о крупнейших видах угроз за 2007 год» , Symantec. • Phish. Tash. org – join the fight against phishing • Opera. com, Mozilla. org, Microsoft. com, yahoo. com, kaspersky. ru и др. Вопросы по слайдам? Введение: phishing, особенности phishing`а, мнения экспертов. Типовой сценарий phishing-атаки: первая стадия атаки, цели атакующего, вторая стадия атаки, выманивание, кража или мониторинг, примеры сообщений. Ретроспективный анализ: размещение, количество, цели, особенности хостинга. Средства и методы защиты от phishing-атак: защита на первой стадии, защита на второй стадии.