e5a31289fd543cac54621a051180af59.ppt

- Количество слайдов: 12

Pengamanan Informasi Budi Rahardjo br@paume. itb. ac. id - http: //budi. insan. co. id Seminar Teknologi HIMATIKA ITB “Secure Your Information System” Bandung – 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi

Aspek Keamanan • Confidentiality (Kerahasiaan) • Integrity (Integritas) • Availability (Ketersediaan) 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 2

Evolusi Pengamanan Data • Steganography – Menyamarkan data sehingga seolah-olah tidak ada • Cryptography – Mengacak data; • Mengubah susunan huruf (transposition) • Menggantikan huruf dengan huruf atau kode lainnya (substitution) 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 3

Steganography • Yunani vs Persia – Pesan disembunyikan di meja yang dilapisi lilin • Histalaeus – Pesan ditato di kepala budak yang telah digunduli • Digital watermarking – Menandai kepemilikan gambar digital dengan menyisipkan pesan dalam bit terendah (LSB) 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 4

http: //www. randomhouse. com/doubleday/davinci/ 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 5

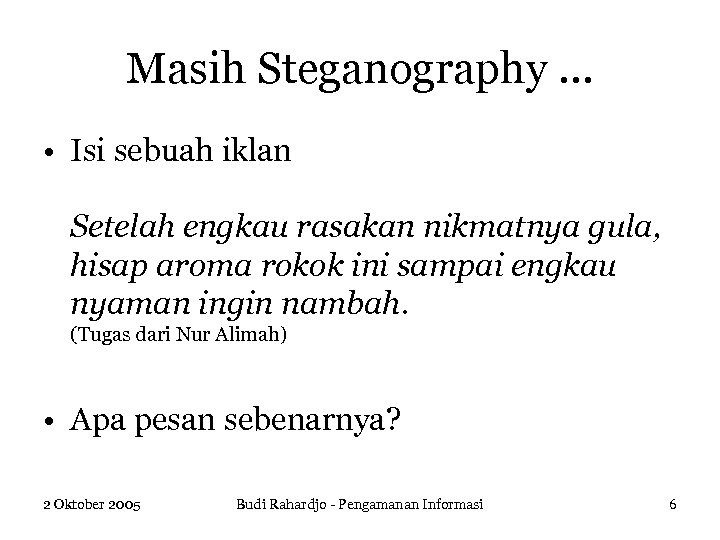

Masih Steganography … • Isi sebuah iklan Setelah engkau rasakan nikmatnya gula, hisap aroma rokok ini sampai engkau nyaman ingin nambah. (Tugas dari Nur Alimah) • Apa pesan sebenarnya? 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 6

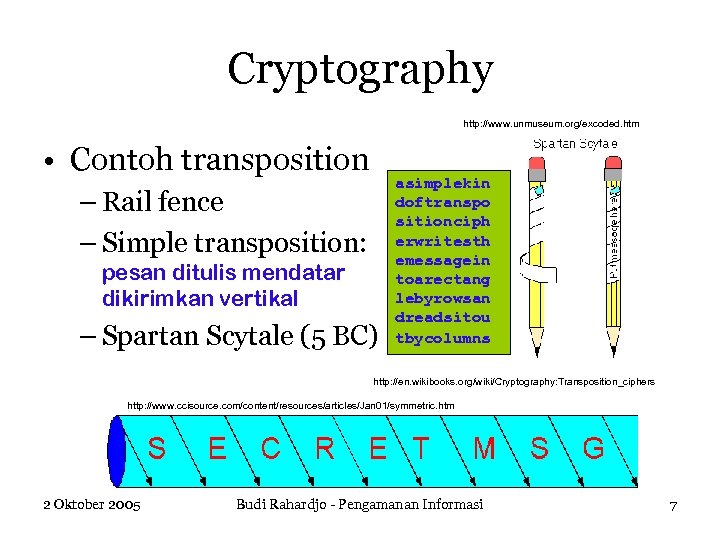

Cryptography http: //www. unmuseum. org/excoded. htm • Contoh transposition – Rail fence – Simple transposition: pesan ditulis mendatar dikirimkan vertikal – Spartan Scytale (5 BC) asimplekin doftranspo sitionciph erwritesth emessagein toarectang lebyrowsan dreadsitou tbycolumns http: //en. wikibooks. org/wiki/Cryptography: Transposition_ciphers http: //www. ccisource. com/content/resources/articles/Jan 01/symmetric. htm 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 7

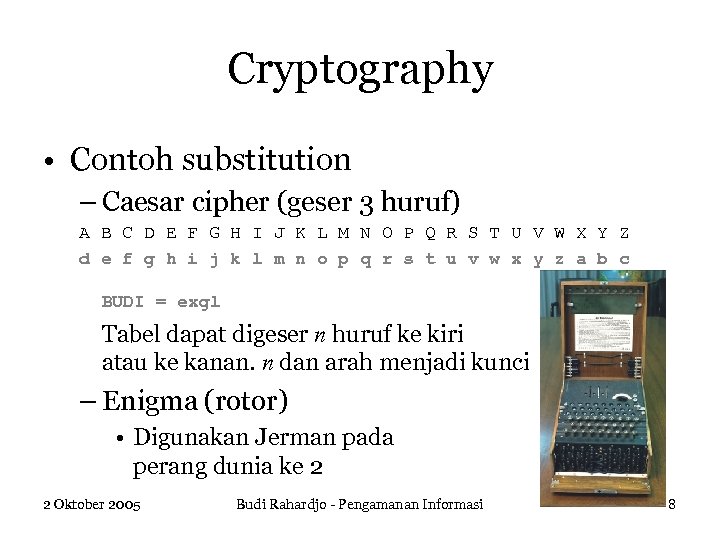

Cryptography • Contoh substitution – Caesar cipher (geser 3 huruf) A B C D E F G H I J K L M N O P Q R S T U V W X Y Z d e f g h i j k l m n o p q r s t u v w x y z a b c BUDI = exgl Tabel dapat digeser n huruf ke kiri atau ke kanan. n dan arah menjadi kunci – Enigma (rotor) • Digunakan Jerman pada perang dunia ke 2 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 8

Komponen Cryptography • Plain text – Sumber berita/pesan/teks asli • Cipher text – Teks yang sudah diproses (diacak, digantikan) • Algoritma & kunci – Misal: subsitusi (algoritma) & number of shift (kunci) – Pemisahan alg & kunci ditemukan oleh Auguste Kerckhoffs von Niewenhof (1883) 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 9

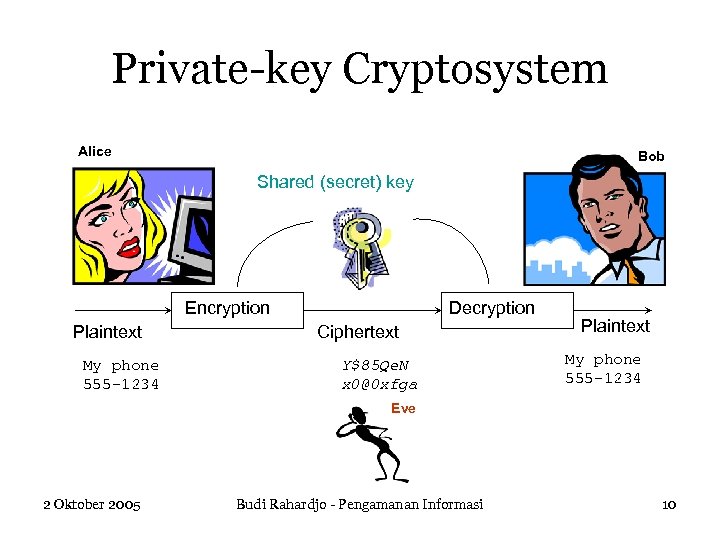

Private-key Cryptosystem Alice Bob Shared (secret) key Encryption Plaintext My phone 555 -1234 Decryption Ciphertext Y$85 Qe. N x 0@0 xfga Plaintext My phone 555 -1234 Eve 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 10

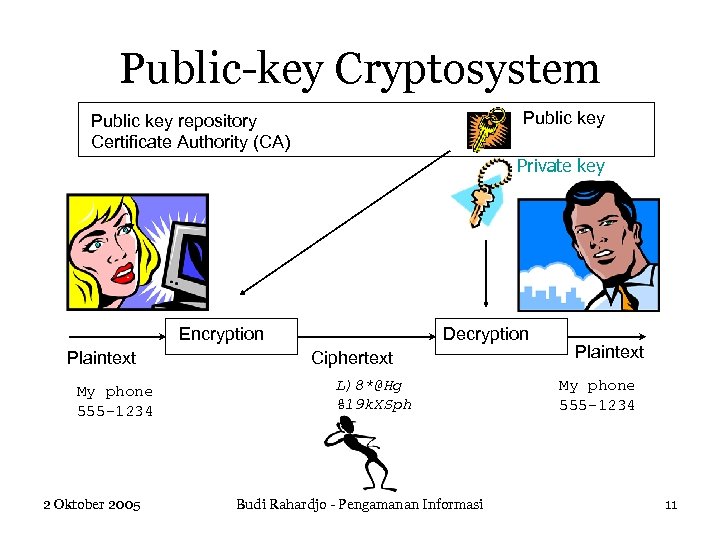

Public-key Cryptosystem Public key repository Certificate Authority (CA) Private key Encryption Plaintext My phone 555 -1234 2 Oktober 2005 Decryption Ciphertext L)8*@Hg %19 k. XSph Budi Rahardjo - Pengamanan Informasi Plaintext My phone 555 -1234 11

Penutup • Masih kurang SDM Indonesia yang menguasai teknis pengamanan data • Bergantung kepada negara lain! Sangat berbahaya 2 Oktober 2005 Budi Rahardjo - Pengamanan Informasi 12

e5a31289fd543cac54621a051180af59.ppt