82052cc22e6d603e1472ca42a36fb85a.ppt

- Количество слайдов: 32

OZ Global Software, Inc. Presentación Bsafe 1

Visión Convertirse en líder del mercado global de soluciones de seguridad y monitoreo sobre las plataformas IBM System i 5 IBM z. Series (Midrange) (Mainframe) Windows/UNIX Servers Administración a través de Una consola única tipo Windows 2

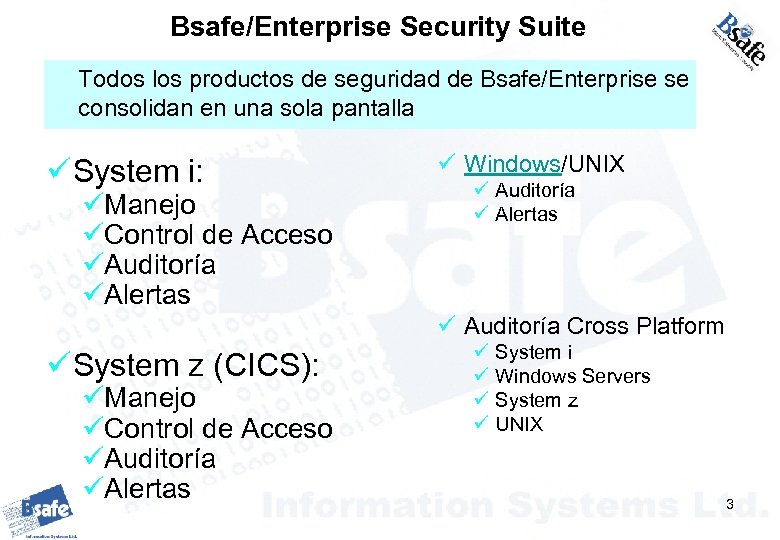

Bsafe/Enterprise Security Suite Todos los productos de seguridad de Bsafe/Enterprise se consolidan en una sola pantalla ü System i: üManejo üControl de Acceso üAuditoría üAlertas ü Windows/UNIX ü Auditoría ü Alertas ü Auditoría Cross Platform ü System z (CICS): üManejo üControl de Acceso üAuditoría üAlertas ü ü System i Windows Servers System z UNIX 3

Perfil de la Compañía Bsafe ü Fundada en 1983 ü New Jersey, Toronto, Israel ü Más de 20 años de experiencia en soluciones de seguridad IBM System i 5 / z ü 80 Revendedores en 50 países ü Contrato global con IBM ü 100+ clientes incl. algunos Fortune 500 4

5

Los Desafíos del Cumplimiento con las Regulaciones Para asegurar el cumplimiento de las regulaciones, los Oficiales de Seguridad deben cuantificar que: üa usuarios sin una necesidad demostrable de accesar los datos, debe impedírseles el acceso a dichos datos üexista un registro de auditoría para las transacciones üse haya implementado un mecanismo de alerta en tiempo real en casos de violación de la seguridad 6

El Problema ü El OS/400 fue construído antes del advenimiento de la conectividad de la PC ü Por tanto, no puede seguir el rastro ni protegerse de las transacciones de un usuario de PC, sin ayuda adicional ü Sin tal ayuda, el usuario puede tener acceso al System i a través de la red, puede cambiar o borrar cualquier información sin ser detectado 7

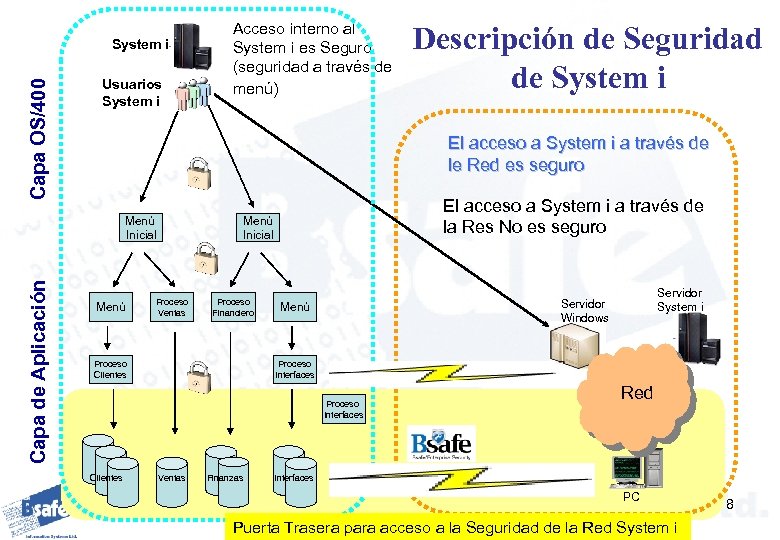

Capa OS/400 System i Usuarios System i Descripción de Seguridad de System i El acceso a System i a través de le Red es seguro Menú Inicial Capa de Aplicación Acceso interno al System i es Seguro (seguridad a través de menú) Menú El acceso a System i a través de la Res No es seguro Menú Inicial Proceso Ventas Proceso Financiero Proceso Clientes Proceso Interfaces Clientes Servidor System i Servidor Windows Menú Ventas Finanzas Red Interfaces PC Puerta Trasera para acceso a la Seguridad de la Red System i 8

Vulnerabilidad de System i no distingue si los accesos de un usuario son a través de la Red o a través del OS 400 internamente Para el acceso interno del OS 400 hay herramientas disponibles para restringir el acceso donde se requiera Este no es el caso para el acceso a través de la red como veremos en los próximos ejemplos 9

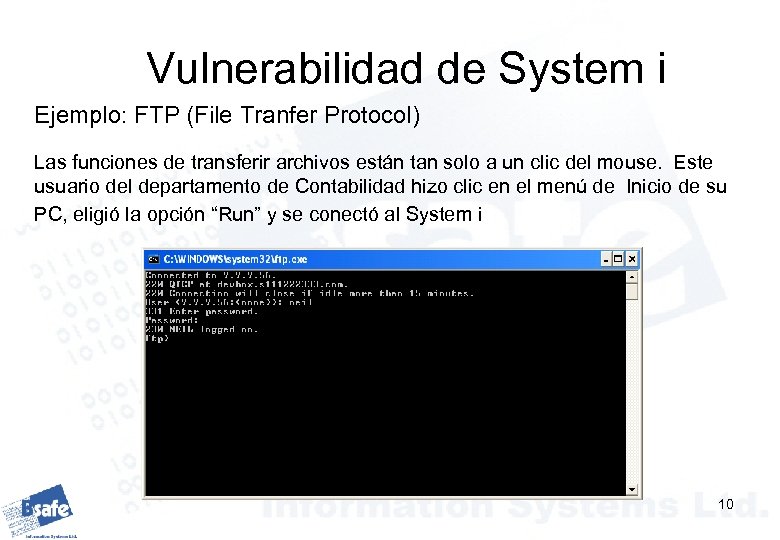

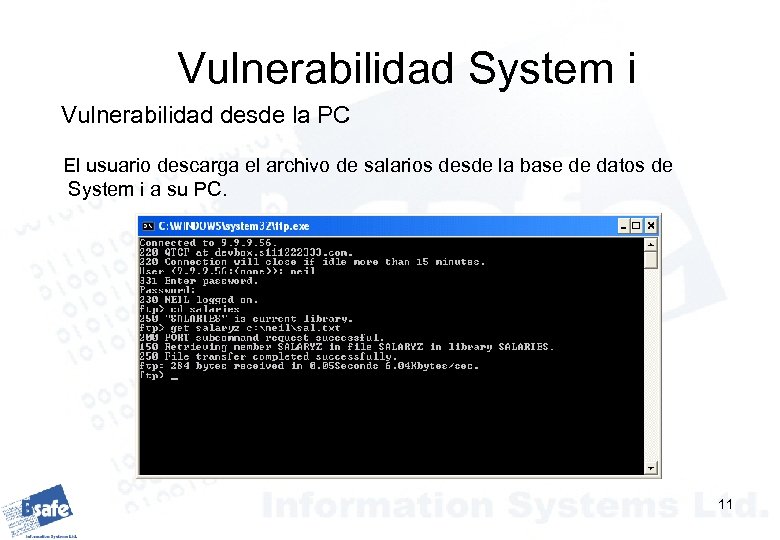

Vulnerabilidad de System i Ejemplo: FTP (File Tranfer Protocol) Las funciones de transferir archivos están tan solo a un clic del mouse. Este usuario del departamento de Contabilidad hizo clic en el menú de Inicio de su PC, eligió la opción “Run” y se conectó al System i 10

Vulnerabilidad System i Vulnerabilidad desde la PC El usuario descarga el archivo de salarios desde la base de datos de System i a su PC. 11

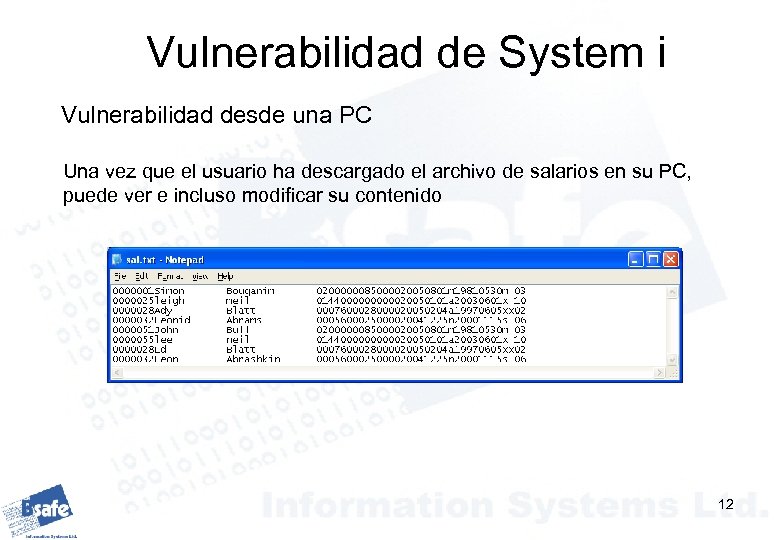

Vulnerabilidad de System i Vulnerabilidad desde una PC Una vez que el usuario ha descargado el archivo de salarios en su PC, puede ver e incluso modificar su contenido 12

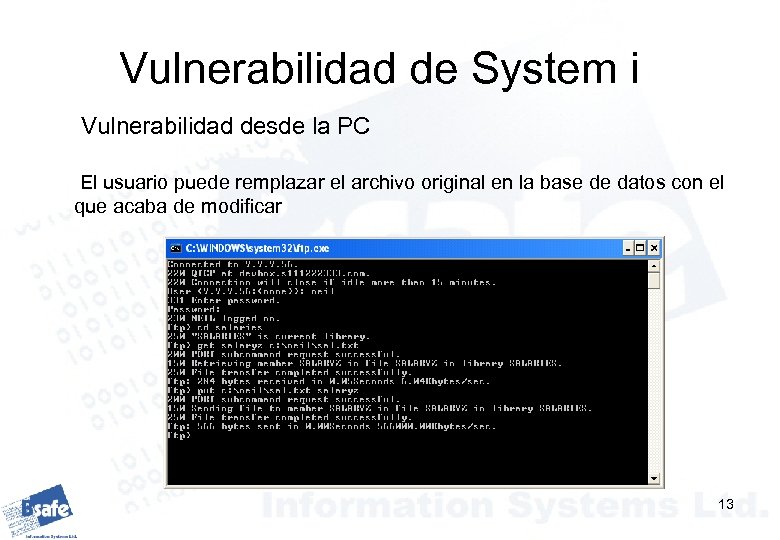

Vulnerabilidad de System i Vulnerabilidad desde la PC El usuario puede remplazar el archivo original en la base de datos con el que acaba de modificar 13

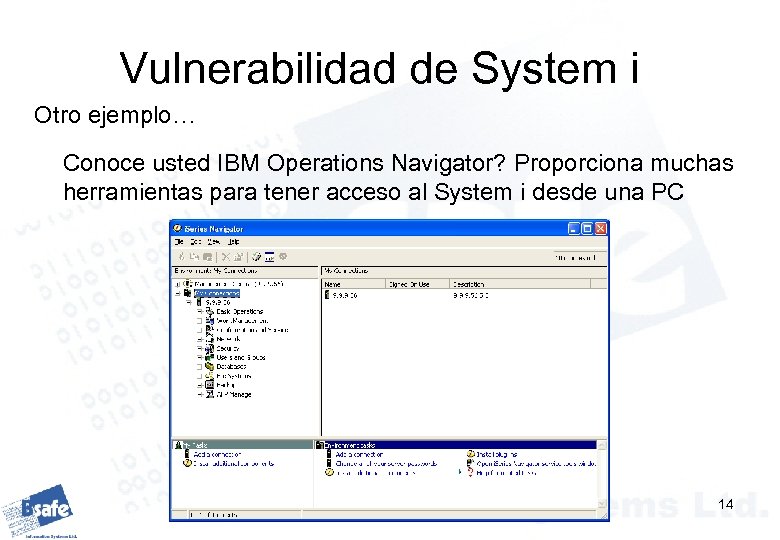

Vulnerabilidad de System i Otro ejemplo… Conoce usted IBM Operations Navigator? Proporciona muchas herramientas para tener acceso al System i desde una PC 14

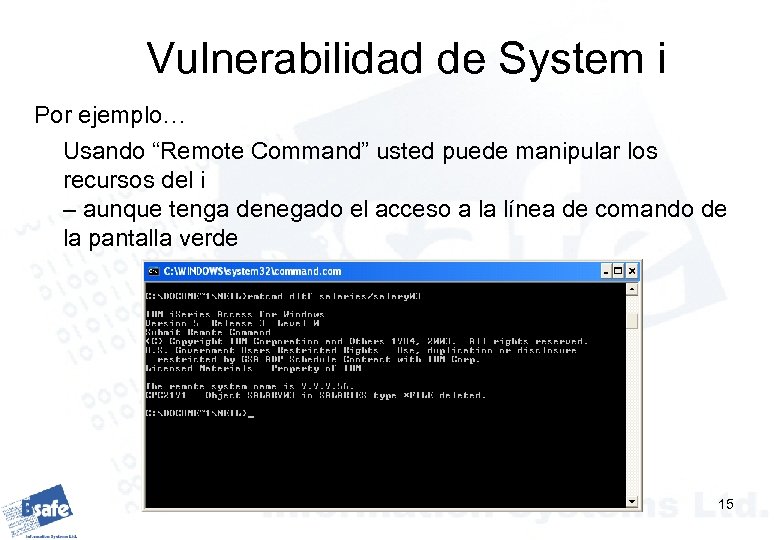

Vulnerabilidad de System i Por ejemplo… Usando “Remote Command” usted puede manipular los recursos del i – aunque tenga denegado el acceso a la línea de comando de la pantalla verde 15

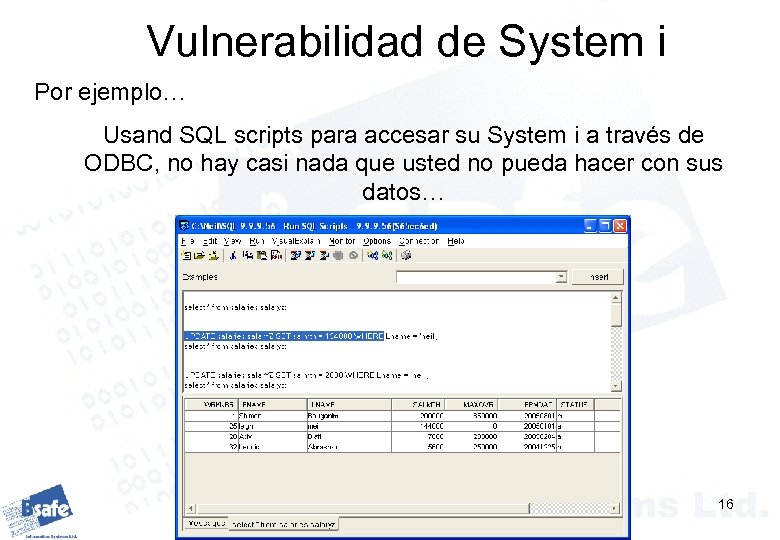

Vulnerabilidad de System i Por ejemplo… Usand SQL scripts para accesar su System i a través de ODBC, no hay casi nada que usted no pueda hacer con sus datos… 16

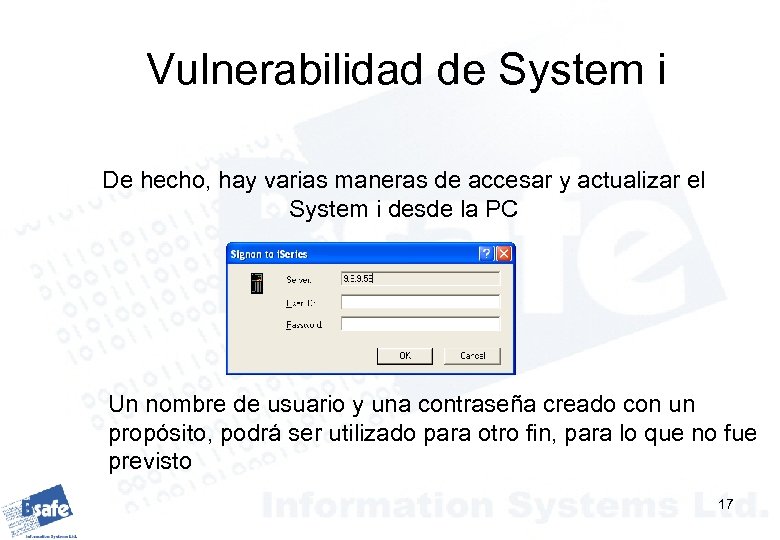

Vulnerabilidad de System i De hecho, hay varias maneras de accesar y actualizar el System i desde la PC Un nombre de usuario y una contraseña creado con un propósito, podrá ser utilizado para otro fin, para lo que no fue previsto 17

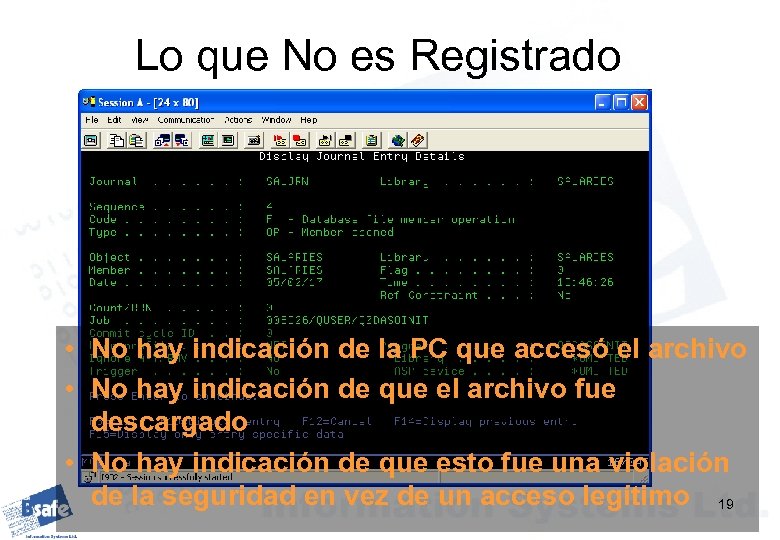

Lo que No es Registrado Vimos cuán fácilmente los usuarios pueden descargar archivos importantes a sus PCs vía FTP El registro de auditoría no guarda acciones de FTP Si el archivo es parte de un “File Journal”, este registrará la acción de apertura del archivo, pero no los resultados de las operaciones FTP Este es el resultado. . . 18

Lo que No es Registrado • No hay indicación de la PC que accesó el archivo • No hay indicación de que el archivo fue descargado • No hay indicación de que esto fue una violación de la seguridad en vez de un acceso legítimo 19

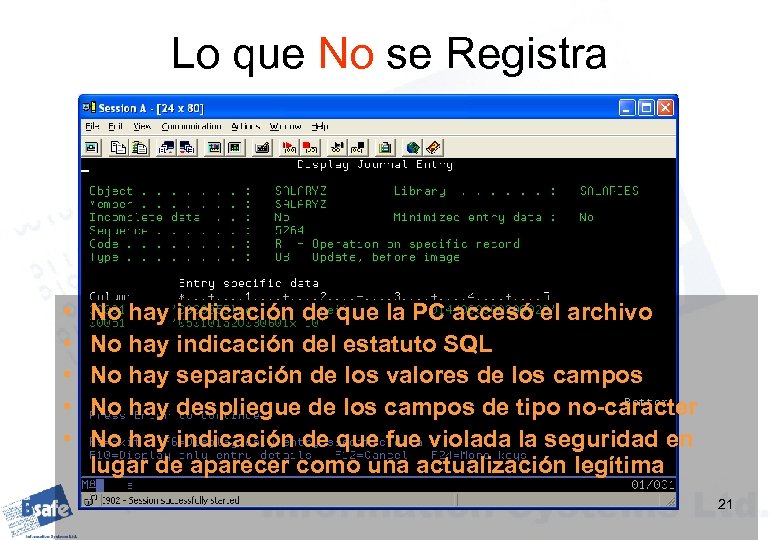

Lo que no es Registrado Vimos lo fácil que los usuarios pueden modificar datos vía ODBC El “System Journal” no registra esta acción Si el archivo forma parte de un “File Journal”, guardará las imágenes del registro, pero un poco más Este es el resultado … 20

Lo que No se Registra • • • No hay indicación de que la PC accesó el archivo No hay indicación del estatuto SQL No hay separación de los valores de los campos No hay despliegue de los campos de tipo no-caracter No hay indicación de que fue violada la seguridad en lugar de aparecer como una actualización legítima 21

Los Desafíos Para asegurar el cumplimiento de las regulaciones, los Oficiales de Seguridad deben cuantificar que: üa usuarios sin una necesidad demostrable de accesar los datos, debe impedírseles el acceso a dichos datos üexista un registro de auditoría para las transacciones üse haya implementado un mecanismo de alerta en tiempo real en casos de violación a la seguridad 22

El Resultado Las Compañías no podrán lograr el cumplimiento de las regulaciones sin una solución de un vendedor de software o bien, mediante el desarrollo en casa de una solución 23

La Solución es: Bsafe/Enterprise Security Bsafe permite que los Administradores de Seguridad y Auditores puedan: üRegular las actividades de los usuarios üMonitorear las actividades de los usuarios üAutomatizar la generación de reportes de Auditoría claros üRecibir alertas de seguridad en tiempo real Diseñado para ser administrado a través de Windows 24

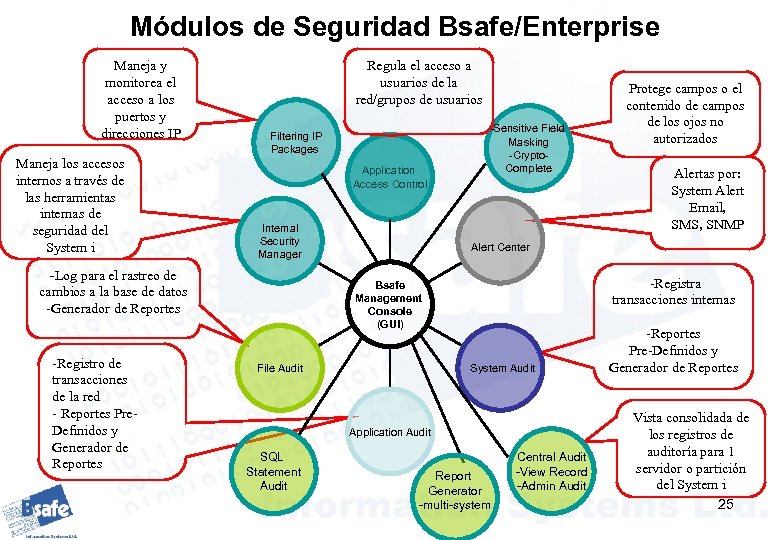

Módulos de Seguridad Bsafe/Enterprise Maneja y monitorea el acceso a los puertos y direcciones IP Maneja los accesos internos a través de las herramientas internas de seguridad del System i Regula el acceso a usuarios de la red/grupos de usuarios Filtering IP Packages Application Access Control Internal Security Manager -Log para el rastreo de cambios a la base de datos -Generador de Reportes -Registro de transacciones de la red - Reportes Pre. Definidos y Generador de Reportes -Sensitive Field Masking -Crypto. Complete Alertas por: System Alert Email, SMS, SNMP Alert Center -Registra transacciones internas Bsafe Management Console (GUI) System Audit File Audit Application Audit SQL Statement Audit Protege campos o el contenido de campos de los ojos no autorizados Report Generator -multi-system Central Audit -View Record -Admin Audit -Reportes Pre-Definidos y Generador de Reportes Vista consolidada de los registros de auditoría para 1 servidor o partición del System i 25

Administrador de la Política de Cumplimiento CORREGIR DESVIACIONES CREACION DE POLITICA DEFINICION GRUPO DE SISTEMA PRODUCIR REPORTES DE VARIACIONES Administrador de Política de Cumplimiento VERIFICAR CUMPLIMIENTO PLANTILLAS DE LA POLITICA 26 © Copyright 2006 Bsafe Information Systems Ltd.

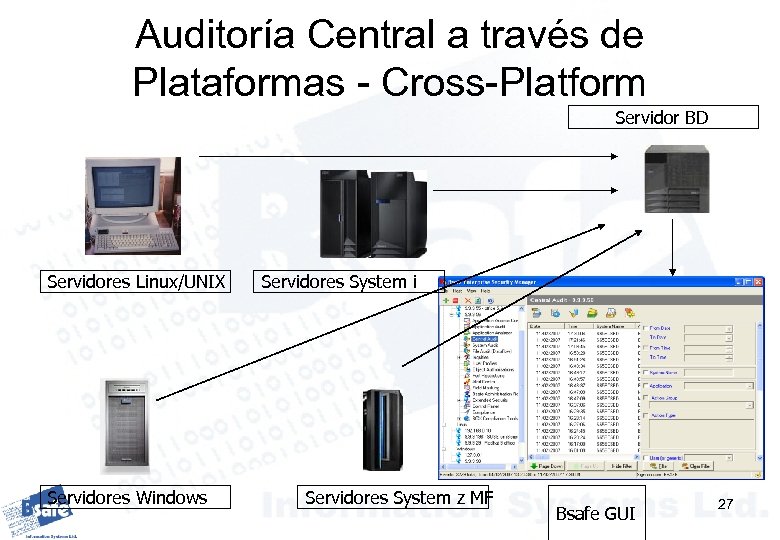

Auditoría Central a través de Plataformas - Cross-Platform Servidor BD Servidores Linux/UNIX Servidores Windows Servidores System i Servidores System z MF Bsafe GUI 27

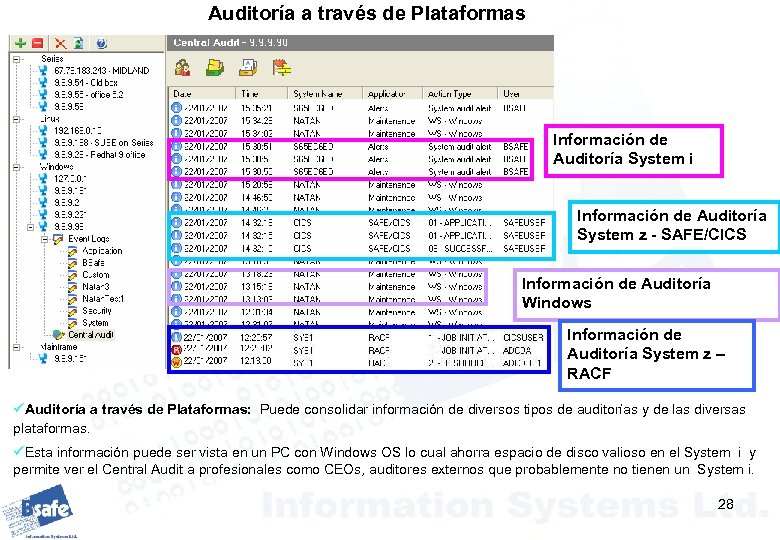

Auditoría a través de Plataformas Información de Auditoría System i Información de Auditoría System z - SAFE/CICS Información de Auditoría Windows Información de Auditoría System z – RACF üAuditoría a través de Plataformas: Puede consolidar información de diversos tipos de auditorías y de las diversas plataformas. üEsta información puede ser vista en un PC con Windows OS lo cual ahorra espacio de disco valioso en el System i y permite ver el Central Audit a profesionales como CEOs, auditores externos que probablemente no tienen un System i. 28

Beneficios ü Enfoque en los clientes que mantienen System i y/o System z como sus sistemas de misión crítica ü Suite completa de Seguridad y Monitoreo del Sistema Operativo Base de Datos ü Una sola consola permite la administración de múltiples plataformas ü Rastro de Auditoría a través de múltiples Plataformas ü Pantalla verde a GUI – habilita a usuarios no acostumbrados a pantallas verdes – permite a los expertos en pantallas verdes más tiempo disponible para ejecutar tareas más críticas ü Alta funcionalidad para asegurar/monitorear las plataformas IBM 29

Proposición de Valor ü Paz Mental – Reduce el estar Expuesto – Mejora la Seguridad • • • Salvaguarda activos Reduce el tiempo invertido en investigar eventos sospechosos. Previene errores que ocasionen serios daños a los sistemas y archivos de misión crítica ü Facilita la Formulación y Cumplimiento de Políticas de Seguridad 30

Proposición de Valor ü Simplifica el Cumplimiento • • • Mejora el cumplimiento de las regulaciones mediante un registro de auditoría completo de las actividades de los usuarios Reduce el Tiempo de Auditoría Mantiene la separación de tareas ü Automatiza tareas antes realizadas manualmente • • Fácil de Usar – no hay que ser experto para conducir las tareas de administración de seguridad Reduce el tiempo de Administración del Sistema 31

¿Por qué es Necesario un Producto como Bsafe? ü Regulaciones y estándares tales como “Sarbanes-Oxley” ü Los ambientes complejos hacen difícil de manejar al 100% la seguridad en la plataforma i (Redes, OS, Hardware, aplicaciones) ü Cambios constantes en usuarios, sistemas y en la forma de accesar las aplicaciones ü Nuevos riesgos introducidos por socios externos, clientes y empleados remotos accesando la red i, usando diversas plataformas y dispositivos ü Disponibilidad de administradores de i con experiencia 32

82052cc22e6d603e1472ca42a36fb85a.ppt