Основы Защиты информации в КИС.pptx

- Количество слайдов: 35

Основы Защиты информации в КИС 1

Основы Защиты информации в КИС 1

Определения Информационная безопасность организации — состояние защищённости информационной среды организации, обеспечивающее её формирование, использование и развитие. Защита информации — представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, то есть процесс, направленный на достижение этого состояния. 2

Определения Информационная безопасность организации — состояние защищённости информационной среды организации, обеспечивающее её формирование, использование и развитие. Защита информации — представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, то есть процесс, направленный на достижение этого состояния. 2

Компоненты информационной безопасности. конфиденциальность (англ. confidentiality) — доступность информации только определённому кругу лиц; целостность (integrity) — гарантия существования информации в исходном виде; доступность (availability) — возможность получения информации авторизованным пользователем в нужное для него время. аутентичность — возможность установления автора информации; апеллируемость — возможность доказать, что автором является именно заявленный человек, и никто другой. 3

Компоненты информационной безопасности. конфиденциальность (англ. confidentiality) — доступность информации только определённому кругу лиц; целостность (integrity) — гарантия существования информации в исходном виде; доступность (availability) — возможность получения информации авторизованным пользователем в нужное для него время. аутентичность — возможность установления автора информации; апеллируемость — возможность доказать, что автором является именно заявленный человек, и никто другой. 3

Модели управления доступом для обеспечения конфиденциальности, целостности и доступности используют : Мандатное управление доступом Избирательное управление доступом Управление доступом на основе ролей 4

Модели управления доступом для обеспечения конфиденциальности, целостности и доступности используют : Мандатное управление доступом Избирательное управление доступом Управление доступом на основе ролей 4

Мандатное управление доступом. Mandatory access control, MAC — разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности. Так же иногда переводится как Принудительный контроль доступа. Это способ, сочетающий защиту и ограничение прав, применяемый по отношению к компьютерным процессам, данным и системным устройствам и предназначенный для предотвращения их нежелательного использования 5

Мандатное управление доступом. Mandatory access control, MAC — разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности. Так же иногда переводится как Принудительный контроль доступа. Это способ, сочетающий защиту и ограничение прав, применяемый по отношению к компьютерным процессам, данным и системным устройствам и предназначенный для предотвращения их нежелательного использования 5

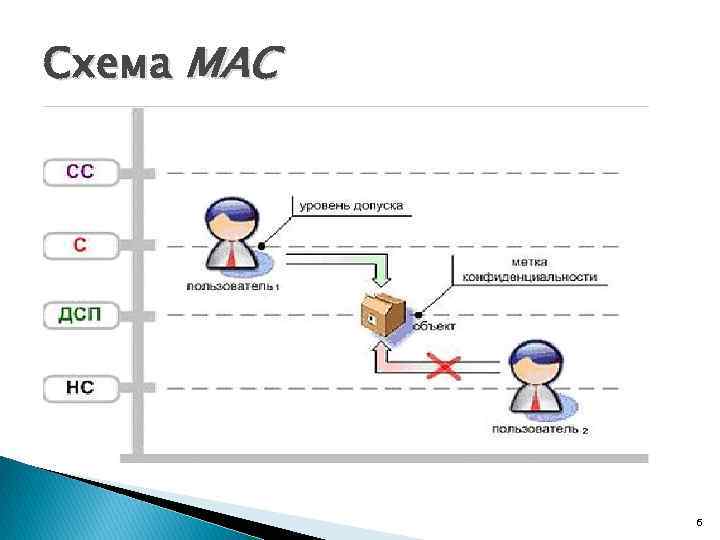

Схема MAC 6

Схема MAC 6

Избирательное управление доступом (Discretionary access control, DAC) — управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа. Для каждой пары (субъект — объект) должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т. д. ), то есть тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу (объекту) 7

Избирательное управление доступом (Discretionary access control, DAC) — управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа. Для каждой пары (субъект — объект) должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т. д. ), то есть тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу (объекту) 7

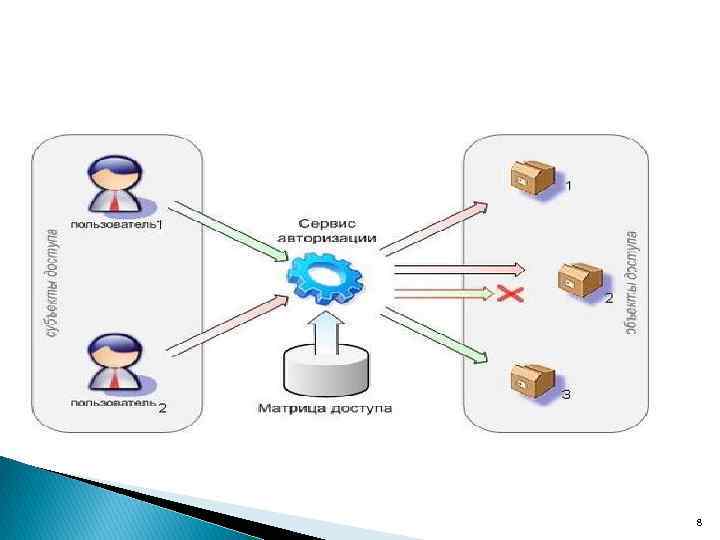

8

8

Управление доступом на основе ролей (Role Based Access Control, RBAC) — развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли, например Администратор, 1 пользователь и т. д. Формирование ролей призвано определить четкие и понятные для пользователей правила разграничения доступа. 9

Управление доступом на основе ролей (Role Based Access Control, RBAC) — развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли, например Администратор, 1 пользователь и т. д. Формирование ролей призвано определить четкие и понятные для пользователей правила разграничения доступа. 9

Обеспечение безопасности при передаче Реализация – Шифрование - способ преобразования информации, применяемый для хранения важной информации в ненадёжных источниках или передачи её по незащищённым каналам связи. Включает 2 процесса, — процесс зашифрования и расшифрования Методологическая база –криптография. 10

Обеспечение безопасности при передаче Реализация – Шифрование - способ преобразования информации, применяемый для хранения важной информации в ненадёжных источниках или передачи её по незащищённым каналам связи. Включает 2 процесса, — процесс зашифрования и расшифрования Методологическая база –криптография. 10

Определение ключа Ключ — секретная информация, используемая криптографическим алгоритмом при шифровании/расшифровке сообщений, постановке и проверке цифровой подписи, вычислении кодов аутентичности (MAC). При использовании одного и того же алгоритма результат шифрования зависит от ключа. Для современных алгоритмов сильной криптографии утрата ключа приводит к практической невозможности расшифровать информацию. Количество информации в ключе, как правило, измеряется в битах. Для современных шифрования алгоритмов основной характеристикой криптостойкости является длина ключа. Шифрование с ключами длиной 128 бит и выше считается сильным, так как для расшифровки информации без ключа требуются годы работы мощных суперкомпьютеров 11

Определение ключа Ключ — секретная информация, используемая криптографическим алгоритмом при шифровании/расшифровке сообщений, постановке и проверке цифровой подписи, вычислении кодов аутентичности (MAC). При использовании одного и того же алгоритма результат шифрования зависит от ключа. Для современных алгоритмов сильной криптографии утрата ключа приводит к практической невозможности расшифровать информацию. Количество информации в ключе, как правило, измеряется в битах. Для современных шифрования алгоритмов основной характеристикой криптостойкости является длина ключа. Шифрование с ключами длиной 128 бит и выше считается сильным, так как для расшифровки информации без ключа требуются годы работы мощных суперкомпьютеров 11

Методы шифрования симметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, но неизвестна небольшая порция секретной информации — ключа, одинакового для отправителя и получателя сообщения; асимметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, и, возможно, открытый ключ, но неизвестен закрытый ключ, известный только получателю. 12

Методы шифрования симметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, но неизвестна небольшая порция секретной информации — ключа, одинакового для отправителя и получателя сообщения; асимметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, и, возможно, открытый ключ, но неизвестен закрытый ключ, известный только получателю. 12

Средства обеспечения аутентичности: Подпись Цифровая подпись Подпись — уникальная совокупность символов, написанных от руки, с применением определенных оформительных приемов, служащая для идентификации человека. Свойства хорошей подписи Устойчивость к подделке. Повторяемость. Идентифицируемость (подпись обычно напоминает имя, фамилию). Быстрота написания 13

Средства обеспечения аутентичности: Подпись Цифровая подпись Подпись — уникальная совокупность символов, написанных от руки, с применением определенных оформительных приемов, служащая для идентификации человека. Свойства хорошей подписи Устойчивость к подделке. Повторяемость. Идентифицируемость (подпись обычно напоминает имя, фамилию). Быстрота написания 13

Электро нная цифрова я по дпись (ЭЦП)— реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе, а также обеспечивает неотказуемость подписавшегося. Поскольку подписываемые документы — переменной (и достаточно большой) длины, в схемах ЭЦП зачастую подпись ставится не на сам документ, а на его хэш. Для вычисления хэша используются криптографические хэш-функции Хеширование (hashing) — преобразование входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями. Любые изменения в документе приводят к изменениям в хеше 14

Электро нная цифрова я по дпись (ЭЦП)— реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе, а также обеспечивает неотказуемость подписавшегося. Поскольку подписываемые документы — переменной (и достаточно большой) длины, в схемах ЭЦП зачастую подпись ставится не на сам документ, а на его хэш. Для вычисления хэша используются криптографические хэш-функции Хеширование (hashing) — преобразование входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями. Любые изменения в документе приводят к изменениям в хеше 14

Схема электронной подписи включает в себя: алгоритм генерации ключей; функцию вычисления подписи; функцию проверки подписи. Функции вычисления на основе документа и секретного ключа пользователя вычисляет собственно подпись. Функция проверки подписи проверяет, соответствует ли данная подпись данному документу и открытому ключу пользователя. Открытый ключ пользователя доступен всем, так что любой может проверить подпись под данным документом 15

Схема электронной подписи включает в себя: алгоритм генерации ключей; функцию вычисления подписи; функцию проверки подписи. Функции вычисления на основе документа и секретного ключа пользователя вычисляет собственно подпись. Функция проверки подписи проверяет, соответствует ли данная подпись данному документу и открытому ключу пользователя. Открытый ключ пользователя доступен всем, так что любой может проверить подпись под данным документом 15

Цифровая подпись обеспечивает Удостоверение источника документа. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор» , «внесённые изменения» , «метка времени» и т. д. Защиту от изменений документа. При любом случайном или преднамеренном изменении документа (или подписи) изменится хэш, следовательно, подпись станет недействительной. Невозможность отказа от авторства. Так как создать корректную подпись можно лишь, зная закрытый ключ, а он известен только владельцу, то владелец не может отказаться от своей подписи под документом. 16

Цифровая подпись обеспечивает Удостоверение источника документа. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор» , «внесённые изменения» , «метка времени» и т. д. Защиту от изменений документа. При любом случайном или преднамеренном изменении документа (или подписи) изменится хэш, следовательно, подпись станет недействительной. Невозможность отказа от авторства. Так как создать корректную подпись можно лишь, зная закрытый ключ, а он известен только владельцу, то владелец не может отказаться от своей подписи под документом. 16

Средства авторизации и аутентификации: Пароль это секретное слово или набор символов, предназначенный для подтверждения личности или полномочий. Взлом паролей — ресурсоёмкая задача, обычно решаемая так называемым методом грубой силы — то есть простым перебором Ключ –секретная информация известная ограниченному кругу лиц, обычно используется в зашифрованном виде. Биометрия — технология идентификации личности, использующая физиологические параметры субъекта (отпечатки пальцев, радужная оболочка глаза и т. д. ). 17

Средства авторизации и аутентификации: Пароль это секретное слово или набор символов, предназначенный для подтверждения личности или полномочий. Взлом паролей — ресурсоёмкая задача, обычно решаемая так называемым методом грубой силы — то есть простым перебором Ключ –секретная информация известная ограниченному кругу лиц, обычно используется в зашифрованном виде. Биометрия — технология идентификации личности, использующая физиологические параметры субъекта (отпечатки пальцев, радужная оболочка глаза и т. д. ). 17

Корпоративные проекты информационной безопас ности.

Корпоративные проекты информационной безопас ности.

Защита данных в компьютерных сетях становится одной из самых открытых проблем в современных информационновычислительных системах. На сегодняшний день сформулировано три базовых принципа информационной безопасности, задачей которой является обеспечение: - целостности данных - защита от сбоев, ведущих к потере информации или ее уничтожения; - конфиденциальности информации; - доступности информации для авторизованных пользователей.

Защита данных в компьютерных сетях становится одной из самых открытых проблем в современных информационновычислительных системах. На сегодняшний день сформулировано три базовых принципа информационной безопасности, задачей которой является обеспечение: - целостности данных - защита от сбоев, ведущих к потере информации или ее уничтожения; - конфиденциальности информации; - доступности информации для авторизованных пользователей.

Средства защиты - средства физической защиты; - программные средства (антивирусные программы, системы разграничения полномочий, программные средства контроля доступа); - административные меры защиты (доступ в помещения, разработка стратегий безопасности фирмы и т. д. ).

Средства защиты - средства физической защиты; - программные средства (антивирусные программы, системы разграничения полномочий, программные средства контроля доступа); - административные меры защиты (доступ в помещения, разработка стратегий безопасности фирмы и т. д. ).

средства физической защиты являются системы архивирования и дублирования информации. В локальных сетях, где установлены один-два сервера, чаще всего система устанавливается непосредственно в свободные слоты серверов. В крупных корпоративных сетях предпочтение отдается выделенному специализированному архивационному серверу, который автоматически архивирует информацию с жестких дисков серверов и рабочих станций в определенное время, установленное администратором сети, выдавая отчет о проведенном резервном копировании. Наиболее распространенными моделями архивированных серверов являются Storage Express System корпорации Intel ARCserve for Windows.

средства физической защиты являются системы архивирования и дублирования информации. В локальных сетях, где установлены один-два сервера, чаще всего система устанавливается непосредственно в свободные слоты серверов. В крупных корпоративных сетях предпочтение отдается выделенному специализированному архивационному серверу, который автоматически архивирует информацию с жестких дисков серверов и рабочих станций в определенное время, установленное администратором сети, выдавая отчет о проведенном резервном копировании. Наиболее распространенными моделями архивированных серверов являются Storage Express System корпорации Intel ARCserve for Windows.

Для борьбы с компьютерными вирусами наиболее часто применяются антивирусные программы, реже - аппаратные средства защиты. Однако, в последнее время наблюдается тенденция к сочетанию программных и аппаратных методов защиты. Среди аппаратных устройств используются специальные антивирусные платы, вставленные в стандартные слоты расширения компьютера. Корпорация Intel предложила перспективную технологию защиты от вирусов в сетях, суть которой заключается в сканировании систем компьютеров еще до их загрузки. Кроме антивирусных программ, проблема защиты информации в компьютерных сетях решается введением контроля доступа и разграничением полномочий пользователя. Для этого используются встроенные средства сетевых операционных систем, крупнейшим производителем которых является корпорация Novell.

Для борьбы с компьютерными вирусами наиболее часто применяются антивирусные программы, реже - аппаратные средства защиты. Однако, в последнее время наблюдается тенденция к сочетанию программных и аппаратных методов защиты. Среди аппаратных устройств используются специальные антивирусные платы, вставленные в стандартные слоты расширения компьютера. Корпорация Intel предложила перспективную технологию защиты от вирусов в сетях, суть которой заключается в сканировании систем компьютеров еще до их загрузки. Кроме антивирусных программ, проблема защиты информации в компьютерных сетях решается введением контроля доступа и разграничением полномочий пользователя. Для этого используются встроенные средства сетевых операционных систем, крупнейшим производителем которых является корпорация Novell.

Для исключения неавторизованного проникновения в компьютер ную сеть используется комбинированный подход - пароль + идентификация пользователя по персональному "ключу". "Ключ" представляет собой пластиковую карту (магнитная или со встроенной микросхемой - смарт-карта) или различные устройства для идентификации личности по биометрической информации - по радужной оболочке глаза, отпечаткам пальцев, размерам кисти руки и т. д. Серверы и сетевые рабочие станции, оснащенные устройствами чтения смарт-карт и специальным программным обеспечением, значительно повышают степень защиты от несанкционированного доступа. Смарт-карты управления доступом позволяют реализовать такие функции, как контроль входа, доступ к устройствам ПК, к программам, файлам и командам.

Для исключения неавторизованного проникновения в компьютер ную сеть используется комбинированный подход - пароль + идентификация пользователя по персональному "ключу". "Ключ" представляет собой пластиковую карту (магнитная или со встроенной микросхемой - смарт-карта) или различные устройства для идентификации личности по биометрической информации - по радужной оболочке глаза, отпечаткам пальцев, размерам кисти руки и т. д. Серверы и сетевые рабочие станции, оснащенные устройствами чтения смарт-карт и специальным программным обеспечением, значительно повышают степень защиты от несанкционированного доступа. Смарт-карты управления доступом позволяют реализовать такие функции, как контроль входа, доступ к устройствам ПК, к программам, файлам и командам.

система Kerberos, - база данных, которая содержит информацию по всем сетевым ресурсам, пользователям, паролям, информационным ключам и т. д. ; - авторизационный сервер (authentication server), задачей которого является обработка запросов пользователей на предоставление того или иного вида сетевых услуг. Получая запрос, он обращается к базе данных и определяет полномочия пользователя на совершение определенной операции. Пароли пользователей по сети не передаются, тем самым, повышая степень защиты информации; - Ticket-granting server (сервер выдачи разрешений) получает от авторизационного сервера "пропуск" с именем пользователя и его сетевым адресом, временем запроса, а также уникальный "ключ". Пакет, содержащий "пропуск", передается также в зашифрованном виде. Сервер выдачи разрешений после получения и расшифровки "пропуска" проверяет запрос, сравнивает "ключи" и при тождественности дает "добро" на использование сетевой аппаратуры или программ.

система Kerberos, - база данных, которая содержит информацию по всем сетевым ресурсам, пользователям, паролям, информационным ключам и т. д. ; - авторизационный сервер (authentication server), задачей которого является обработка запросов пользователей на предоставление того или иного вида сетевых услуг. Получая запрос, он обращается к базе данных и определяет полномочия пользователя на совершение определенной операции. Пароли пользователей по сети не передаются, тем самым, повышая степень защиты информации; - Ticket-granting server (сервер выдачи разрешений) получает от авторизационного сервера "пропуск" с именем пользователя и его сетевым адресом, временем запроса, а также уникальный "ключ". Пакет, содержащий "пропуск", передается также в зашифрованном виде. Сервер выдачи разрешений после получения и расшифровки "пропуска" проверяет запрос, сравнивает "ключи" и при тождественности дает "добро" на использование сетевой аппаратуры или программ.

По мере расширения деятельности предприятий, роста численности абонентов и появления новых филиалов, возникает необходимость организации доступа удаленных пользователей (групп пользователей) к вычислительным или информационным ресурсам к центрам компаний. Для организации удаленного доступа чаще всего используются кабельные линии и радиоканалы. В связи с этим защита информации, передаваемой по каналам удаленного доступа, требует особого подхода. В мостах и маршрутизаторах удаленного доступа применяется сегментация пакетов - их разделение и передача параллельно по двум линиям, - что делает невозможным "перехват" данных при незаконном подключении "хакера" к одной из линий. Используемая при передаче данных процедура сжатия передаваемых пакетов гарантирует невозможность расшифровки "перехваченных" данных. Мосты и маршрутизаторы удаленного доступа могут быть запрограммированы таким образом, что удаленным пользователям не все ресурсы центра компании могут быть доступны

По мере расширения деятельности предприятий, роста численности абонентов и появления новых филиалов, возникает необходимость организации доступа удаленных пользователей (групп пользователей) к вычислительным или информационным ресурсам к центрам компаний. Для организации удаленного доступа чаще всего используются кабельные линии и радиоканалы. В связи с этим защита информации, передаваемой по каналам удаленного доступа, требует особого подхода. В мостах и маршрутизаторах удаленного доступа применяется сегментация пакетов - их разделение и передача параллельно по двум линиям, - что делает невозможным "перехват" данных при незаконном подключении "хакера" к одной из линий. Используемая при передаче данных процедура сжатия передаваемых пакетов гарантирует невозможность расшифровки "перехваченных" данных. Мосты и маршрутизаторы удаленного доступа могут быть запрограммированы таким образом, что удаленным пользователям не все ресурсы центра компании могут быть доступны

В настоящее время разработаны специальные устройства контроля доступа к вычислительным сетям по коммутируемым линиям. Примером может служить, разработанный фирмой AT&T модуль Remote Port Securiti Device (PRSD), состоящий из двух блоков размером с обычный модем: RPSD Lock (замок), устанавливаемый в центральном офисе, и RPSD Key (ключ), подключаемый к модему удаленного пользователя. RPSD Key и Lock позволяют устанавливать несколько уровней защиты и контроля доступа: - шифрование данных, передаваемых по линии при помощи генерируемых цифровых ключей; - контроль доступа с учетом дня недели или времени суток

В настоящее время разработаны специальные устройства контроля доступа к вычислительным сетям по коммутируемым линиям. Примером может служить, разработанный фирмой AT&T модуль Remote Port Securiti Device (PRSD), состоящий из двух блоков размером с обычный модем: RPSD Lock (замок), устанавливаемый в центральном офисе, и RPSD Key (ключ), подключаемый к модему удаленного пользователя. RPSD Key и Lock позволяют устанавливать несколько уровней защиты и контроля доступа: - шифрование данных, передаваемых по линии при помощи генерируемых цифровых ключей; - контроль доступа с учетом дня недели или времени суток

Прямое отношение к теме безопасности имеет стратегия создания резервных копий и восстановления баз данных. Обычно эти операции выполняются в нерабочее время в пакетном режиме. В большинстве СУБД резервное копирование и восстановление данных разрешаются только пользователям с широкими полномочиями (права доступа на уровне системного администратора, либо владельца БД), указывать столь ответственные пароли непосредственно в файлах пакетной обработки нежелательно. Чтобы не хранить пароль в явном виде, рекомендуется написать простенькую прикладную программу, которая сама бы вызывала утилиты копирования/восстановления. В таком случае системный пароль должен быть "зашит" в код указанного приложения. Недостатком данного метода является то, что всякий раз при смене пароля эту программу следует перекомпилировать

Прямое отношение к теме безопасности имеет стратегия создания резервных копий и восстановления баз данных. Обычно эти операции выполняются в нерабочее время в пакетном режиме. В большинстве СУБД резервное копирование и восстановление данных разрешаются только пользователям с широкими полномочиями (права доступа на уровне системного администратора, либо владельца БД), указывать столь ответственные пароли непосредственно в файлах пакетной обработки нежелательно. Чтобы не хранить пароль в явном виде, рекомендуется написать простенькую прикладную программу, которая сама бы вызывала утилиты копирования/восстановления. В таком случае системный пароль должен быть "зашит" в код указанного приложения. Недостатком данного метода является то, что всякий раз при смене пароля эту программу следует перекомпилировать

Методы защиты информа ции: организационноадминистративные и организацион но-технические.

Методы защиты информа ции: организационноадминистративные и организацион но-технические.

На каждом предприятии, независимо от его размеров, вида собствен ности и направления деятельности применяются однотипные методы и способы защиты, реализующие модель системы защиты. Блок методов за щиты - этопрепятствия, регламентация, разграничение доступа, маски ровка, побуждение и принуждение.

На каждом предприятии, независимо от его размеров, вида собствен ности и направления деятельности применяются однотипные методы и способы защиты, реализующие модель системы защиты. Блок методов за щиты - этопрепятствия, регламентация, разграничение доступа, маски ровка, побуждение и принуждение.

Препятствия (физический способ) , например установка ограждений вокруг предприятий, ограничения доступа в здание и помещения, установка сигнализации, охрана Разграничение доступа осуществляется физическим способом и программно — техниче ским Маскировка предусматривает использование криптографических программных средств. Побуждение — соблюдение пользователями этиче ских норм при обработке и использовании информации. Регламентация подразумевает наличие инструкций и регламентов по обработке информа ции, азапрещение предполагает наличие правовых норм, закрепленных в нормативных документах и определяющих юридическую ответственность в случае их нарушения.

Препятствия (физический способ) , например установка ограждений вокруг предприятий, ограничения доступа в здание и помещения, установка сигнализации, охрана Разграничение доступа осуществляется физическим способом и программно — техниче ским Маскировка предусматривает использование криптографических программных средств. Побуждение — соблюдение пользователями этиче ских норм при обработке и использовании информации. Регламентация подразумевает наличие инструкций и регламентов по обработке информа ции, азапрещение предполагает наличие правовых норм, закрепленных в нормативных документах и определяющих юридическую ответственность в случае их нарушения.

Перечисленные выше методы и способы защиты, объединяются в четыре подсистемы, которые устанавливаются в информационных систе мах : Подсистема разграничения доступа Подсистема регистрации и учета Криптографическая подсистема Подсистема обеспечения целостности

Перечисленные выше методы и способы защиты, объединяются в четыре подсистемы, которые устанавливаются в информационных систе мах : Подсистема разграничения доступа Подсистема регистрации и учета Криптографическая подсистема Подсистема обеспечения целостности

Подсистема разграничения доступа осуществляет защиту входа в информационную систему с помощью программных (пароли) и программнотехнических средств (электронные ключи, ключевые дискеты, устройства распознавания пользователей по биометрическим признакам и др. ).

Подсистема разграничения доступа осуществляет защиту входа в информационную систему с помощью программных (пароли) и программнотехнических средств (электронные ключи, ключевые дискеты, устройства распознавания пользователей по биометрическим признакам и др. ).

Подсистема регистрации и учета осуществляет регистрацию в специальном электронном журнале пользователей и программ, получивших доступ в систему, к файлам, программам или базам данных, время входа и выхода из системы и другие операции, выполняемые пользователями.

Подсистема регистрации и учета осуществляет регистрацию в специальном электронном журнале пользователей и программ, получивших доступ в систему, к файлам, программам или базам данных, время входа и выхода из системы и другие операции, выполняемые пользователями.

Криптографическая подсистема набор специальных программ, осуществляющих шифрование и расшифрованние информации. Наличие криптографической подсистемы особенно необходимо в информационных системах, используемых для электронного бизнеса.

Криптографическая подсистема набор специальных программ, осуществляющих шифрование и расшифрованние информации. Наличие криптографической подсистемы особенно необходимо в информационных системах, используемых для электронного бизнеса.

Подсистема обеспечения целостности информации включает в себя наличие физической охраны средств вычислительной техники и носителей, наличие средств тестирования программ и данных, использование сертифицированных средств защиты

Подсистема обеспечения целостности информации включает в себя наличие физической охраны средств вычислительной техники и носителей, наличие средств тестирования программ и данных, использование сертифицированных средств защиты