защита информации.pptx

- Количество слайдов: 21

Основы зациты информации

Информационная безопасность и ее составляющие Государственная тайна - в РФ - защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности государства. Информационная безопасность — это состояние защищённости информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию. Информационная безопасность государства — состояние сохранности информационных ресурсов государства и защищенности законных прав личности и общества в информационной сфере.

Системный подход к описанию информационной безопасности предлагает выделить следующие составляющие информационной безопасности: - Законодательная, нормативно-правовая и научная база. - Структура и задачи органов, обеспечивающих безопасность ИТ. - Организационно-технические и режимные меры и методы (Политика информационной безопасности). - Программно-технические способы и средства обеспечения информационной безопасности. Для построения и эффективной эксплуатации СОИБ необходимо[2]: - выявить требования защиты информации, специфические для данного объекта защиты; - учесть требования национального и международного Законодательства;

- использовать наработанные практики (стандарты, методологии) построения подобных СОИБ; - определить подразделения, ответственные за реализацию и поддержку СОИБ; - распределить между подразделениями области ответственности в осуществлении требований СОИБ; - реализовать требования Политики информационной безопасности, внедрив соответствующие программнотехнические способы и средства защиты информации; - реализовать Систему менеджмента (управления) информационной безопасности (СМИБ); - используя СМИБ организовать регулярный контроль эффективности СОИБ и при необходимости пересмотр и корректировку СОИБ и СМИБ.

Нормативные документы в области информационной безопасности В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся[12] - Акты федерального законодательства: - Международные договоры РФ; - Конституция РФ; - Законы федерального уровня (включая федеральные конституционные законы, кодексы); - Указы Президента РФ; - Постановления правительства РФ; - Нормативные правовые акты федеральных министерств и ведомств; - Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

К нормативно-методическим документам можно отнести - Методические документы государственных органов России: - Доктрина информационной безопасности РФ; - Руководящие документы Гостехкомиссии; - Руководящие документы ФСТЭК; - Приказы ФСБ; - Стандарты информационной безопасности, из которых выделяют: - Международные стандарты; - Государственные (национальные) стандарты РФ; - Рекомендации по стандартизации; - Методические указания.

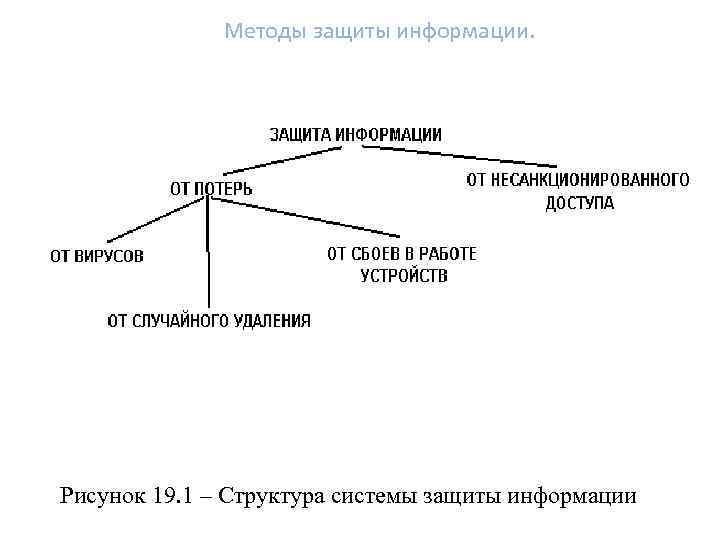

Методы защиты информации. Рисунок 19. 1 – Структура системы защиты информации

Организационно-технические и режимные меры и методы Политика безопасности - совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности. Для построения Политики информационной безопасности рекомендуется отдельно рассматривать следующие направления защиты информационной системы: • Защита объектов информационной системы; • Защита процессов, процедур и программ обработки информации; • Защита каналов связи; • Подавление побочных электромагнитных излучений; • Управление системой защиты.

По каждому из перечисленных выше направлений Политика информационной безопасности должна описывать следующие этапы создания средств защиты информации: §Определение информационных и технических ресурсов, подлежащих защите; §Выявление потенциально возможных угроз и каналов утечки информации; §Проведение оценки уязвимости и рисков информации; §Определение требований к системе защиты; §Осуществление выбора средств защиты информации и их характеристик; §Внедрение и организация использования выбранных мер, способов и средств защиты; §Осуществление контроля целостности и управление системой защиты.

Программно-технические способы и средства обеспечения информационной безопасности • Средства авторизации; • Мандатное управление доступом; • Избирательное управление доступом; • Управление доступом на основе ролей; • Журналирование (так же называется Аудит). • Системы анализа и моделирования информационных потоков (CASE-системы). • Системы мониторинга сетей: • Системы обнаружения и предотвращения вторжений (IDS/IPS). • Анализаторы протоколов. • Антивирусные средства. • Межсетевые экраны.

Криптографические средства: • Шифрование; • Цифровая подпись. • Системы резервного копирования. Наиболее простым и универсальным способом защиты информации является ее резервное дублирование. Если имеется резервная копия какого-то файла, например на дискете, магнитной ленте или магнитооптическом диске, то в случае порчи или потери основного файла его можно будет легко заменить. Резервное дублирование требует дополнительных устройств хранения информации, а значит материальных затрат.

Если вся информация, с которой ведется работа очень ценная, на компьютере иногда устанавливают два винчестерских диска- один точная копия другого. Системы бесперебойного питания: Источники бесперебойного питания; Резервирование нагрузки; Генераторы напряжения. • Системы аутентификации: Пароль; Сертификат; Биометрия. • Средства предотвращения взлома корпусов и краж оборудования. • Средства контроля доступа в помещения. • Инструментальные средства анализа систем защиты. •

В настоящее время известно большое количество программных вирусов, их можно классифицировать по следующим признакам: § Среде обитания; § Способу заражения среды обитания; § Воздействию; § Особенностям алгоритма. В зависимости от среды обитания вирусы бывают: сетевые, файловые, загрузочные и файлово-загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Вирусы-черви снабжают небольшие сообщения электронной почты, так называемым заголовком, который по своей сути есть адрес местонахождения самого вируса. При попытке прочитать такое сообщение вирус начинает считывать через глобальную сеть Internet свое 'тело' и после загрузки начинает деструктивное действие. Очень опасные, так как обнаружить их очень тяжело, в связи с тем, что зараженный файл фактически не содержит кода вируса. Файловые вирусы внедряются главным образом в исполняемые модули, т. Е. В файлы, имеющие расширения сом и ехе. Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению.

Разделяются на: • вирусы, заражающие программы (файлы с расширением. EXE и. COM); • макровирусы, заражающие файлы данных, например, документы Word или рабочие книги Excel; • вирусы-спутники используют имена других файлов; • вирусы семейства DIR искажают системную информацию о файловых структурах; Загрузочные вирусы внедряются в загрузочный сектор диска (boot-сектор) или в сектор, содержащий программу загрузки системного диска (master boot record). Файлово-загрузочные вирусы заражают файлы и загрузочные сектора дисков. По способу заражения вирусы делятся на резидентные и нерезидентные. Вирусы-невидимки или STEALTH-вирусы фальсифицируют информацию прочитанную из диска так, что программа, какой предназначена эта информация получает неверные данные. Эта технология, которую, иногда, так и называют Stealth-технологией, может использоваться как в BOOT-вирусах, так и в файловых вирусах;

Ретровирусы заражают антивирусные программы, стараясь уничтожить их или сделать нетрудоспособными; Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п. ) И внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время. По степени воздействия вирусы можно разделить на следующие виды: – Неопасные, не мешающие работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах; – Опасные вирусы, которые могут привести к различным нарушениям в работе пк; – Очень опасные, воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска. По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия.

Простейшие вирусы – паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы-репликаторы, называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Известны вирусы-невидимки, называемые стелс-вирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска. Наиболее трудно обнаружить вирусы-мутанты, содержащие алгоритмы шифровкирасшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. Имеются и так называемые квазивирусные или «троянские» программы, которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

• • • При этом развитие вируса проходит следующие стадии: Скрытый этап, когда действие вируса не проявляется и остается незамеченным; Этап лавинообразного размножения, но его действия при этом еще не активизированы; Этап активного действия, когда вирус начинает выполнять вредные действия, заложенные программистом. Первые два этапа хорошо маскируют вирусы и позволяют им быть скрытыми. В это время они проникают в состав определенных файлов, вызывая те или иные нарушения. Особую опасность представляют самошифрующиеся вирусы, вирусы-невидимки, мутирующие, полиморфные вирусы и многие другие, высокоорганизованные и качественно программируемые.

• • Для защиты от такого множества вирусов необходимо применять и использовать специальные меры предосторожности, чтобы сохранить информацию. К основным методам защиты от вирусов относятся: Наличие многофункциональной антивирусной программы, включающейся автоматически при загрузке компьютера; Периодический поиск вирусов и антивирусная профилактика всех внешних носителей информации; Уничтожение обнаруженных вирусных программ; Резервирование на диске областей системных файлов; Общее резервирование существующих файлов; Дефрагментация дисков. Не запускать программы непонятного вам и подозрительного назначения. Ограничьте доступ других лиц к пк.

• • • • Наличие вирусной программы в файловой системе можно определить по ряду косвенных признаков: Резкий без особой причины рост числа файлов; Периодическое появление системных обращений при работе с программой; Изменение объема оперативной памяти в сторону уменьшения; Самопроизвольное изменение атрибутов файлов; Увеличение длины программных файлов; Возникновение на дисках зарегистрированных дефектных областей; Нехарактерная работа программ; Уменьшение быстродействия программы; Загорание индикаторной лампочки дисковода при отсутствии обращения к нему; Увеличение времени обращения к винчестеру; Частое зависание операционной системы; Отказы при загрузке dos; Изменение структуры файловой системы; Искажение имен и содержания каталогов; Исчезновение файлов и целых программ.

Различают следующие виды антивирусных программ: • Программы-детекторы: предназначены для нахождения зараженных файлов одним из известных вирусов. Некоторые программы-детекторы могут также лечить файлы от вирусов или уничтожать зараженные файлы. Существуют специализированные, то есть предназначенные для борьбы с одним вирусом детекторы и полифаги, которые могут бороться с многими вирусами. • Программы-лекари (фаги): предназначены для лечения зараженных дисков и программ. Лечение программы состоит в изъятии из зараженной программы тела вируса. Также могут быть как полифагами, так и специализированными; • Программы-ревизоры: предназначены для выявления заражения вирусом файлов, а также нахождение поврежденных файлов. Эти программы запоминают данные о состоянии программы и системных областей дисков в нормальном состоянии (до заражения) и сравнивают эти данные в процессе работы компьютера. В случае несоответствия данных выводится сообщение о возможности заражения.

• Лекари-ревизоры: предназначены для выявления изменений в файлах и системных областях дисков и, в случае изменений, возвращают их в начальное состояние. • Программы-фильтры: предназначены для перехвата обращений к операционной системе, которые используются вирусами для размножения и сообщают об этом пользователя. Пользователь может разрешить или запретить выполнение соответствующей операции. Такие программы являются резидентными, то есть они находятся в оперативной памяти компьютера. • Программы-вакцины: используются для обработки файлов и bootсекторов с целью предупреждения заражения известными вирусами (в последнее время этот метод используется все чаще). Вакцины применяют, если отсутствуют программы-доктора, «лечащие» этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

защита информации.pptx