Лекция_1_Основы ИБ_ГЕО.pptx

- Количество слайдов: 54

ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕПОДАВАТЕЛЬ: СТ. ПРЕП. КАФ. ПИИМ ОМГПУ БАСГАЛЬ ВИКТОРИЯ ВИКТОРОВНА

Лекция 1. 2 ВВЕДЕНИЕ В ИНФОРМАЦИОННУЮ БЕЗОПАСНОСТЬ.

ПЛАН ЛЕКЦИИ 1. Актуальность информационной безопасности. 2. Информационная безопасность (ИБ): основные понятия, составляющие, парадигмы. Угрозы ИБ: определение, виды. 4. Классификация каналов утечки информации. 5. Основные направления нарушения ИБ. 6. Уровни обеспечения ИБ. 3 3.

ОСНОВНЫЕ ПОНЯТИЯ Информационная безопасность – состояние защищенности информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений (собственникам, владельцам и пользователям информации). 4 Защита информации – комплекс мероприятий, направленных на обеспечение информационной безопасности.

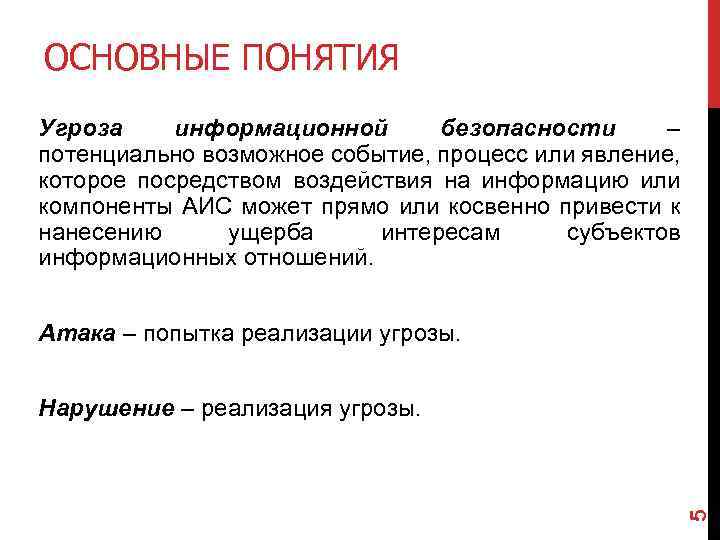

ОСНОВНЫЕ ПОНЯТИЯ Угроза информационной безопасности – потенциально возможное событие, процесс или явление, которое посредством воздействия на информацию или компоненты АИС может прямо или косвенно привести к нанесению ущерба интересам субъектов информационных отношений. Атака – попытка реализации угрозы. 5 Нарушение – реализация угрозы.

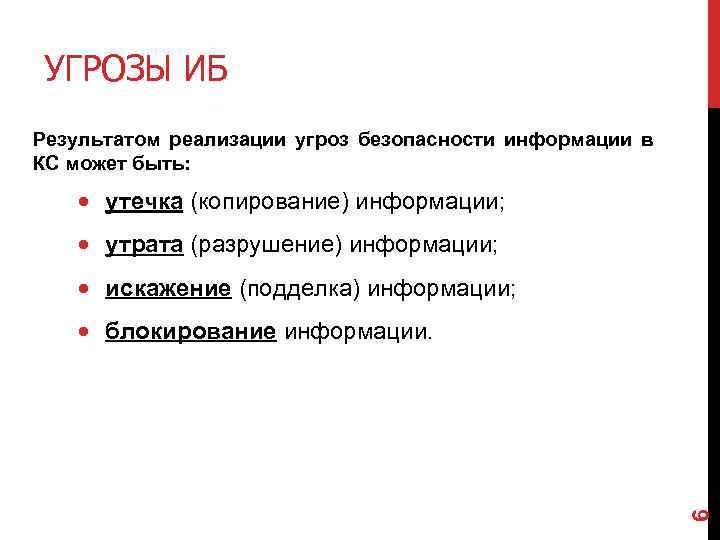

УГРОЗЫ ИБ Результатом реализации угроз безопасности информации в КС может быть: утечка (копирование) информации; утрата (разрушение) информации; искажение (подделка) информации; 6 блокирование информации.

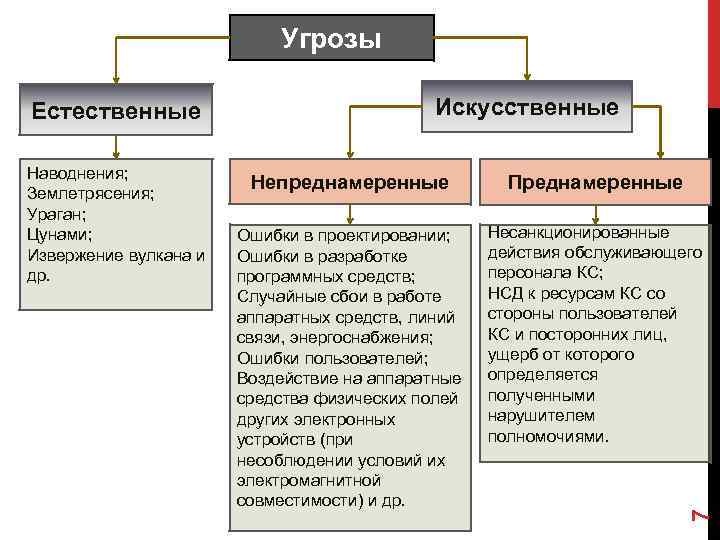

Угрозы Наводнения; Землетрясения; Ураган; Цунами; Извержение вулкана и др. Искусственные Непреднамеренные Преднамеренные Ошибки в проектировании; Ошибки в разработке программных средств; Случайные сбои в работе аппаратных средств, линий связи, энергоснабжения; Ошибки пользователей; Воздействие на аппаратные средства физических полей других электронных устройств (при несоблюдении условий их электромагнитной совместимости) и др. Несанкционированные действия обслуживающего персонала КС; НСД к ресурсам КС со стороны пользователей КС и посторонних лиц, ущерб от которого определяется полученными нарушителем полномочиями. 7 Естественные

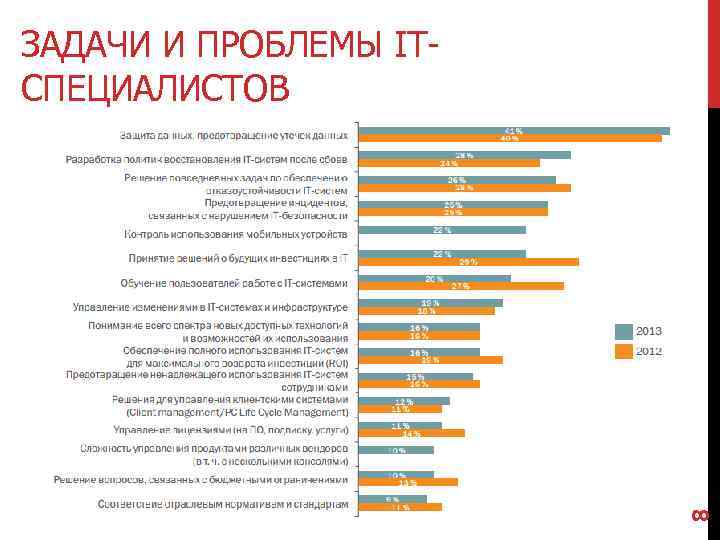

8 ЗАДАЧИ И ПРОБЛЕМЫ ITСПЕЦИАЛИСТОВ

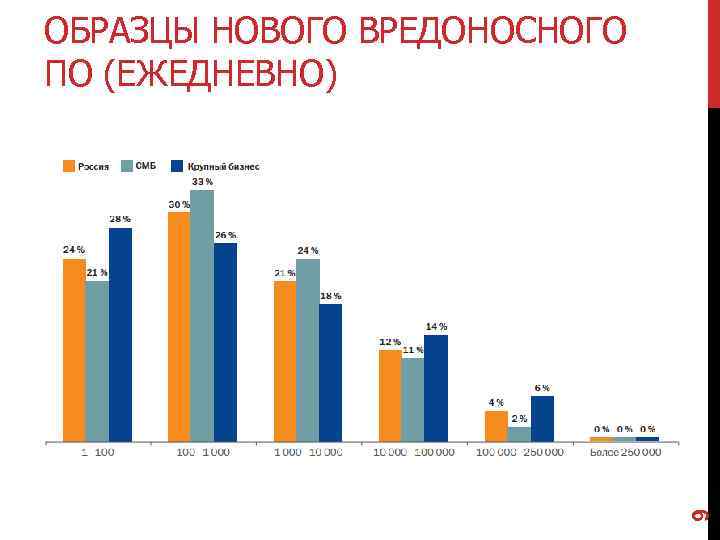

9 ОБРАЗЦЫ НОВОГО ВРЕДОНОСНОГО ПО (ЕЖЕДНЕВНО)

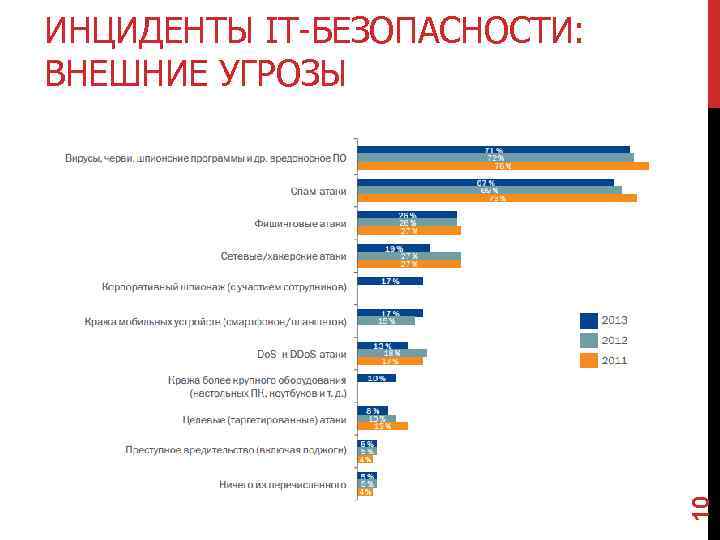

10 ИНЦИДЕНТЫ IT-БЕЗОПАСНОСТИ: ВНЕШНИЕ УГРОЗЫ

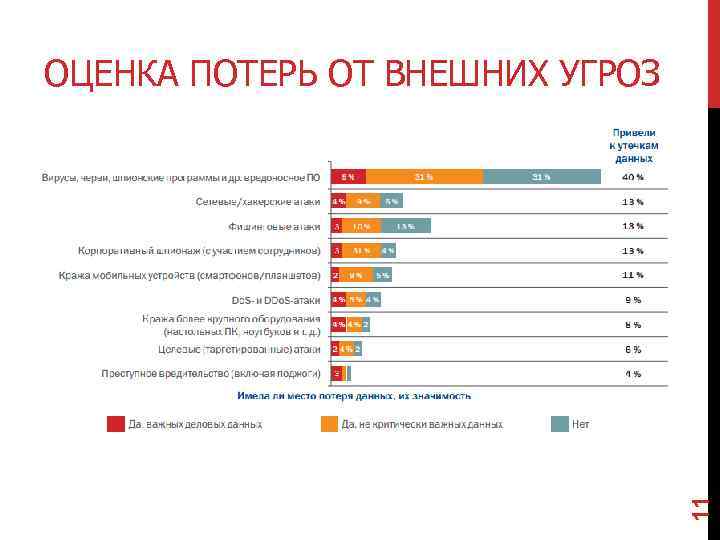

11 ОЦЕНКА ПОТЕРЬ ОТ ВНЕШНИХ УГРОЗ

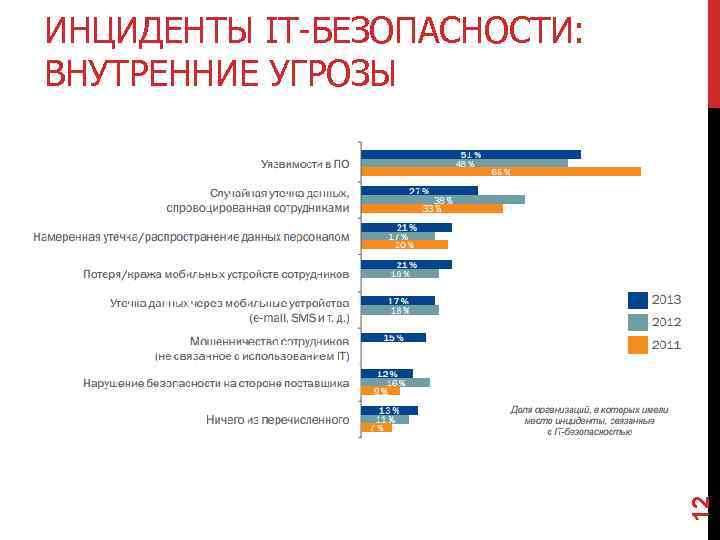

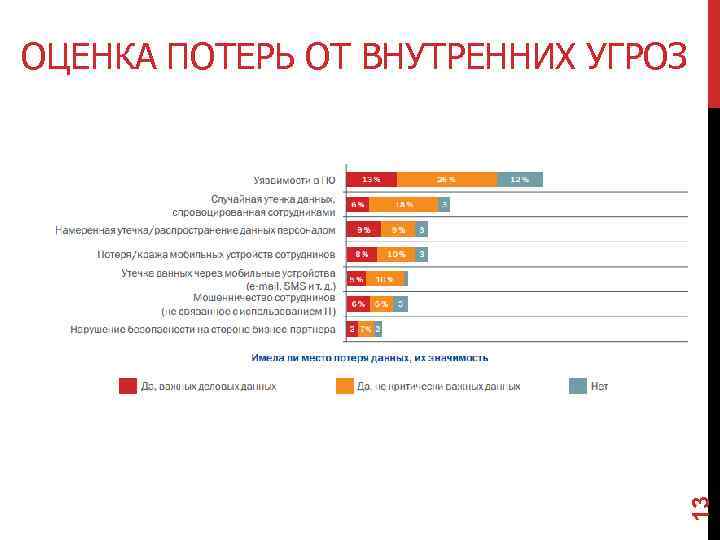

12 ИНЦИДЕНТЫ IT-БЕЗОПАСНОСТИ: ВНУТРЕННИЕ УГРОЗЫ

13 ОЦЕНКА ПОТЕРЬ ОТ ВНУТРЕННИХ УГРОЗ

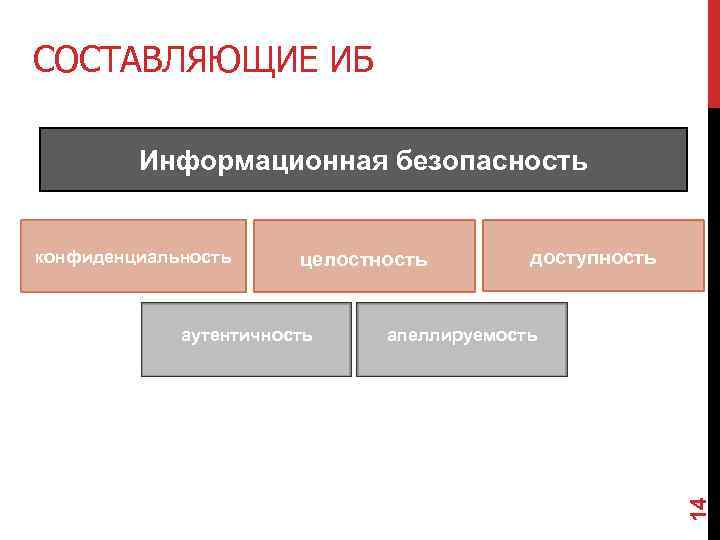

СОСТАВЛЯЮЩИЕ ИБ Информационная безопасность целостность аутентичность доступность апеллируемость 14 конфиденциальность

Каналы утечки информации Непосредственные Косвенные Не требуют изменения Предполагают изменение Хищение носителей информации; сбор производственных отходов с информацией (бумажных и магнитных носителей); намеренное копирование файлов других пользователей КС; обход средств разграничения доступа к ИР вследствие недостатков в их ПО и др. Подключение специальной регистрирующей аппаратуры; злоумышленное изменение ПО для выполнения несанкционированного копирования информации при ее обработке; злоумышленный вывод из строя средств защиты информации. 15 Использование подслушивающих устройств; Дистанционное видеонаблюдение; Перехват побочных электромагнитных излучений и наводок (ПЭМИН).

ПАРАДИГМЫ ИБ Уязвимая система 16 Цифровая крепость

ДАННЫЕ ОТЧЕТА VERIZON DATA BREACH INVESTIGATIONS REPORT FOR 2011 Кражи информации извне 11% взлом КС 39% вредоносное ПО социальная инженерия 17 50%

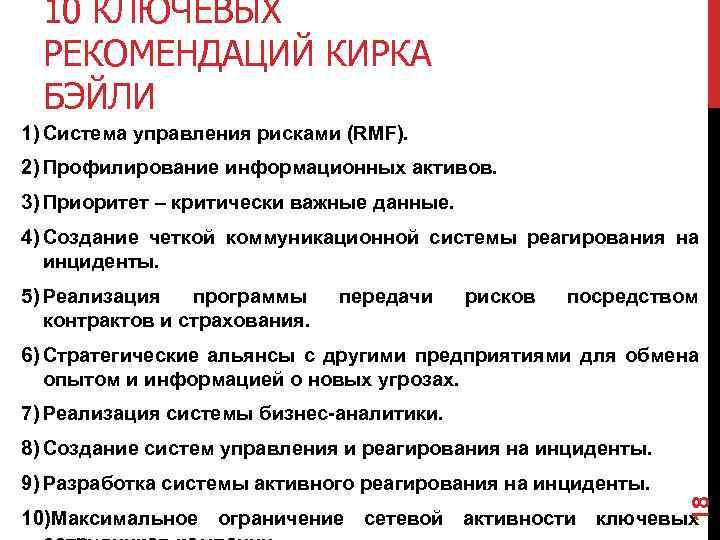

10 КЛЮЧЕВЫХ РЕКОМЕНДАЦИЙ КИРКА БЭЙЛИ 1) Система управления рисками (RMF). 2) Профилирование информационных активов. 3) Приоритет – критически важные данные. 4) Создание четкой коммуникационной системы реагирования на инциденты. 5) Реализация программы контрактов и страхования. передачи рисков посредством 6) Стратегические альянсы с другими предприятиями для обмена опытом и информацией о новых угрозах. 7) Реализация системы бизнес-аналитики. 8) Создание систем управления и реагирования на инциденты. 18 9) Разработка системы активного реагирования на инциденты. 10)Максимальное ограничение сетевой активности ключевых

ОСНОВНЫЕ НАПРАВЛЕНИЯ НАРУШЕНИЯ ИБ Фрикер Пираты Хакер Трояны badware Скиммер Крэкер Спам Фарминг Руткит drive-by adware Черви Фишинг Кардер botnet malware 19 Вирусы

ХАКЕР Компьютерный хакер (от англ. hack – взлом) – высококвалифицированный программист, способный продемонстрировать незаурядный подход в решении сложных технологических задач. 20 В настоящее время хакер – лицо, совершающее различного рода незаконные действия в сфере информационных технологий.

ТИПОЛОГИЯ ХАКЕРОВ ОТ ЛАБОРАТОРИИ КАСПЕРСКОГО Белые шляпы (white hat) Чёрные шляпы (black hat) 21 Серые хакеры (grey hat)

ТИПОЛОГИЯ ХАКЕРОВ ОТ BUGTRAQ. RU Исследователи Взломщики Вандалы Кракеры (крэкеры) Пираты Кибертеррористы 22 Санитары

ТИПОЛОГИЯ ХАКЕРОВ ОТ BUGTRAQ. RU Вирмейкеры (вексеры, технокрысы): Трейдеры Деструкторы Кодеры Фанатики Исследователи Вирмейкеры-хакеры Рядовые вирмейкеры 23 1. 2. 3. 4. 5. 6. 7.

24 КАРДИНГ

ФРИКИНГ 25 USB-кодграббер

ОПРЕДЕЛЕНИЕ (УК РФ) 26 Вредоносное программное обеспечение – программы для ЭВМ или внесение изменений в существующие программы, заведомо приводящие к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети.

ОПРЕДЕЛЕНИЕ (MICROSOFT) 27 Вредоносная программа (malware) – mal(icious) - злонамеренный, (soft)ware – программное обеспечение), обычно используемое как общепринятый термин для обозначения любого программного обеспечения, специально созданного для того, чтобы причинять ущерб отдельному компьютеру, серверу, или компьютерной сети, независимо от того, является ли оно вирусом, шпионской программой и т. д.

ВРЕДОНОСНОЕ ПО (MALWARE) Черви Троянские программы 28 Компьютерные вирусы

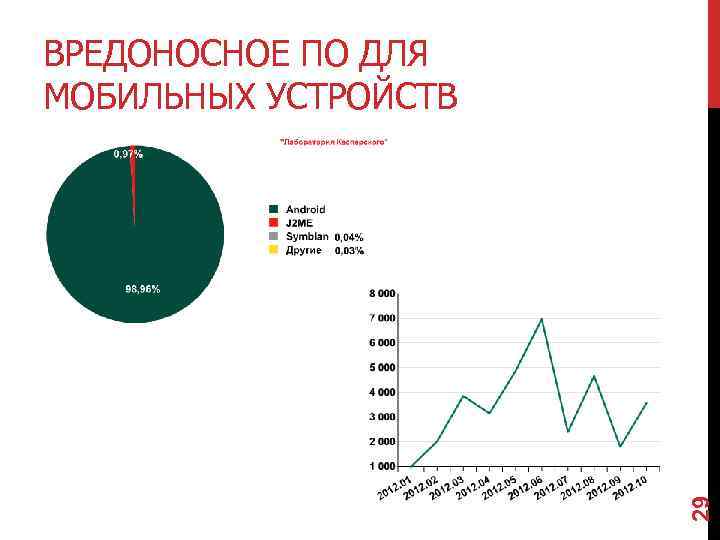

29 ВРЕДОНОСНОЕ ПО ДЛЯ МОБИЛЬНЫХ УСТРОЙСТВ

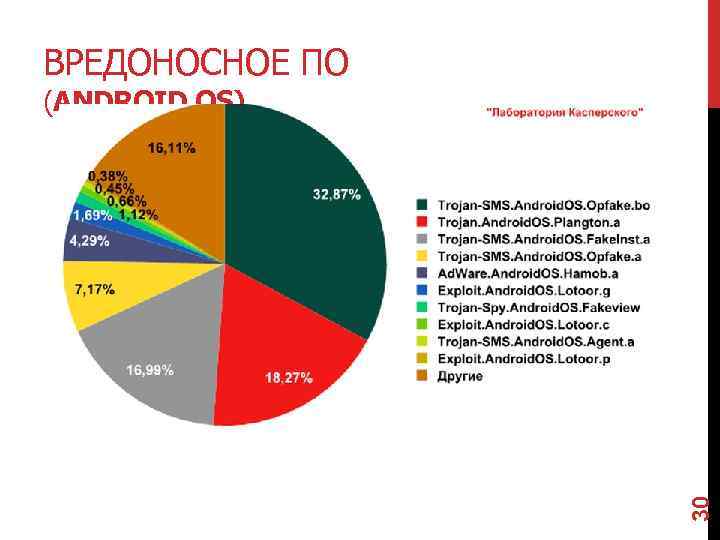

ВРЕДОНОСНОЕ ПО 30 (ANDROID OS)

ОПРЕДЕЛЕНИЕ Эксплойт, эксплоит, сплоит (англ. exploit, эксплуатировать) – компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему. Виды: 1. Удалённый эксплойт; 31 2. Локальный эксплойт.

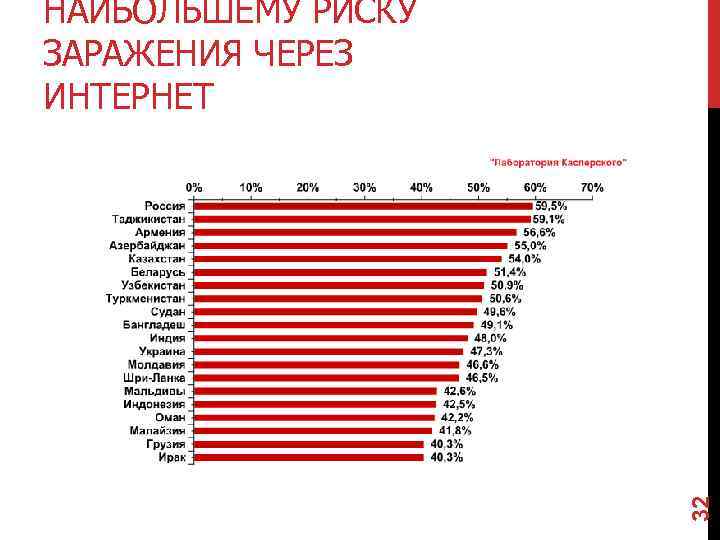

32 НАИБОЛЬШЕМУ РИСКУ ЗАРАЖЕНИЯ ЧЕРЕЗ ИНТЕРНЕТ

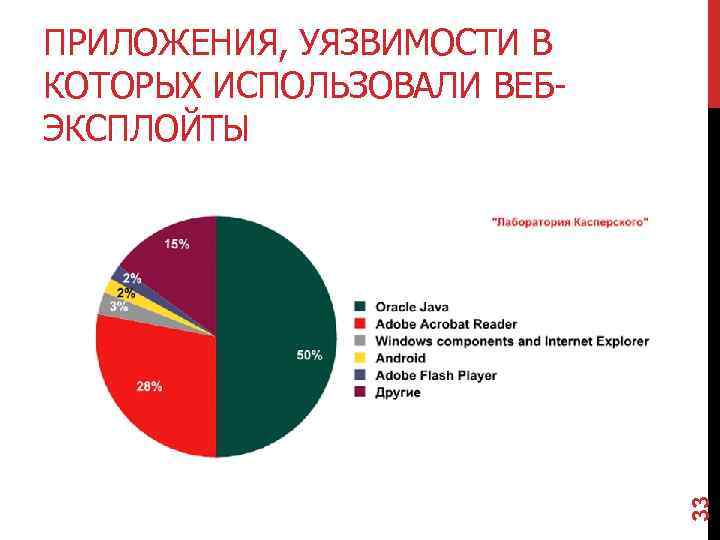

33 ПРИЛОЖЕНИЯ, УЯЗВИМОСТИ В КОТОРЫХ ИСПОЛЬЗОВАЛИ ВЕБЭКСПЛОЙТЫ

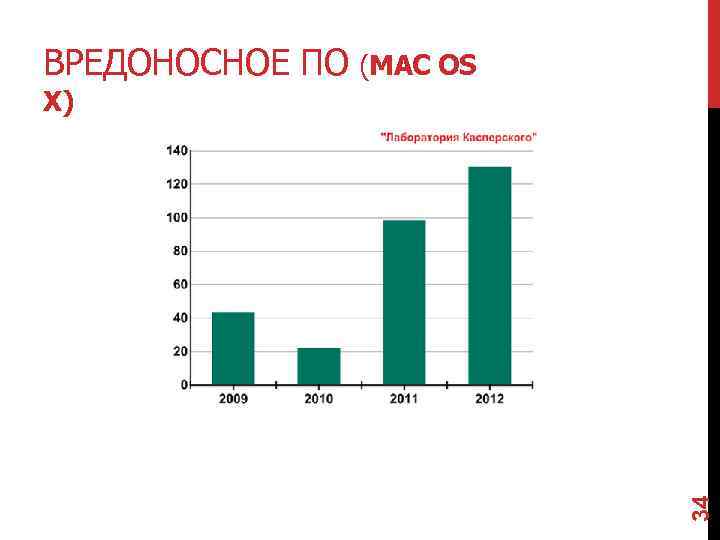

ВРЕДОНОСНОЕ ПО (MAC OS 34 X)

BADWARE 35 Badware (bad – плохое и (soft)ware – программное обеспечение) – автоматически устанавливающиеся рекламные модули, троянские программы и др.

ADWARE 36 Программы, запускающие рекламу (часто в виде всплывающих окон) или перенаправляющие поисковые запросы на рекламные веб-сайты.

37 КОМПЬЮТЕРНЫЕ ИГРЫ

38 КОМПЬЮТЕРНОЕ ПИРАТСТВО

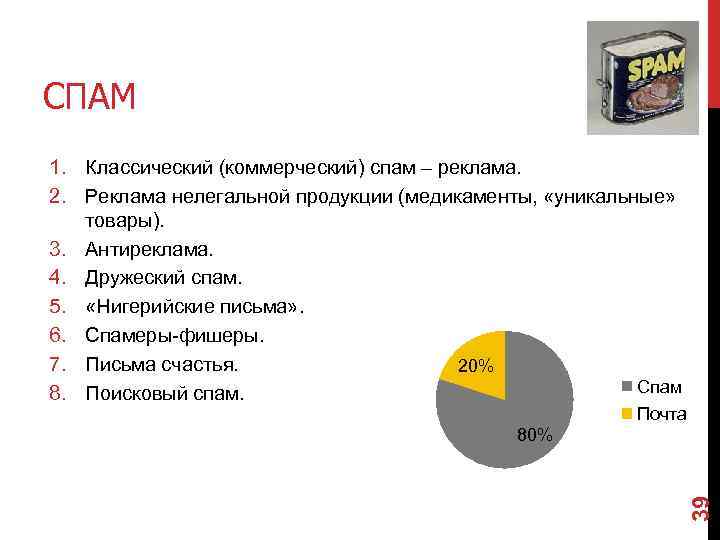

СПАМ 1. Классический (коммерческий) спам – реклама. 2. Реклама нелегальной продукции (медикаменты, «уникальные» товары). 3. Антиреклама. 4. Дружеский спам. 5. «Нигерийские письма» . 6. Спамеры-фишеры. 7. Письма счастья. 20% Спам 8. Поисковый спам. Почта 39 80%

40 ТЕМАТИЧЕСКОЕ РАСПРЕДЕЛЕНИЕ СПАМА В РУНЕТЕ

СПОСОБЫ РАССЫЛКИ СПАМА 41 1. Электронная почта (вручную, заказать «специальной» службе, специальное ПО, технология DHA, вредоносные программы). 2. ICQ (используя уязвимости, специальные программы и сервисы). 3. SMS (специальное ПО для рассылки). 4. Форумы, блоги. 5. Доски объявлений. 6. Социальные сети (сообщения со ссылкой на вредоносную программу). 7. Поисковые системы (дорвеи).

ФИШИНГ Фишинг – попытка выуживания у посетителей сети конфиденциальной информации (кодов, паролей по электронной почте и другой личной информации) со стороны злоумышленников, выдающих себя за лица или организации, заслуживающие доверия. 42 Разновидность фишинга – вишинг (необходимо позвонить на указанный номер).

ФАРМИНГ 43 Фарминг – это перенаправление жертвы по ложному адресу.

КЛИКДЖЕКИНГ 44 Кликджекинг – механизм обмана пользователей, при котором переход по ссылке на каком-либо сайте перенаправляет пользователя на вредоносную страницу.

КИБЕРСКВОТТИНГ Киберсквоттинг – перепродажа доменных имен. Виды киберсквоттинга: 1. Тайпсквоттинг (wwwsite. ru http: //www. dinseyland. com/). 2. Брендовый киберсквоттинг (kamaz. ru). 3. Защитный киберсквоттинг (www. firma. ru, firmamsk. ru, firma-spb. ru, firma. org). 45 4. Киберсквоттинг для шантажа и запугивания (lugkov. ru).

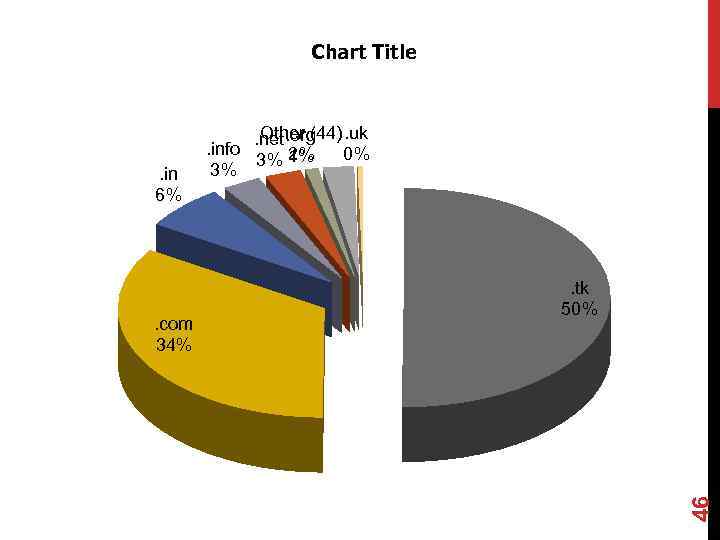

Chart Title . com 34% . tk 50% 46 . in 6% Other (44). uk. net. org. info 2% 0% 3% 1% 3%

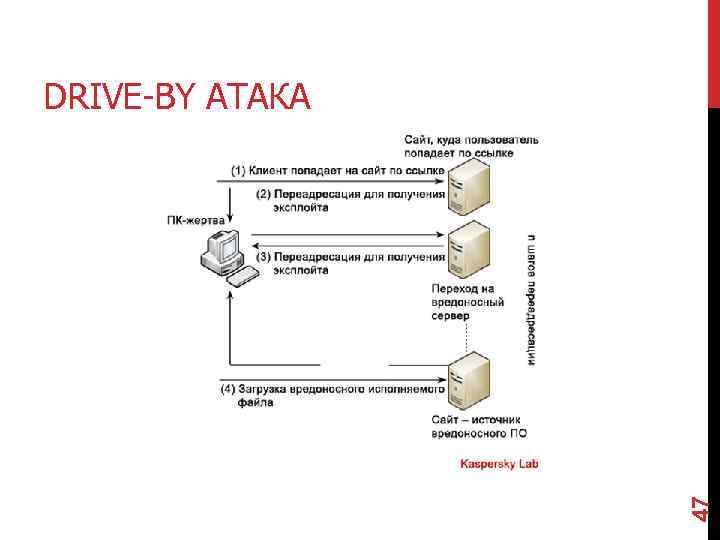

47 DRIVE-BY АТАКА

БОТНЕТЫ 48 Ботнеты (зомби-сети) создаются троянцами или другими специальными вредоносными программами и централизованно управляются хозяином, который получает доступ к ресурсам всех зараженных компьютеров и использует их в своих интересах.

Руткит набор программ, используемый хакерами для сокрытия своего присутствия в системе при попытках неавторизованного доступа к компьютеру. 49 РУТКИТ

УРОВНИ ОБЕСПЕЧЕНИЯ ИБ 1. методы и средства организационно-правовой защиты информации; 2. методы и средства инженерно-технической защиты информации; 3. программно-аппаратные методы и средства защиты информации; методы Информационная безопасность и средства защиты 50 4. криптографические информации.

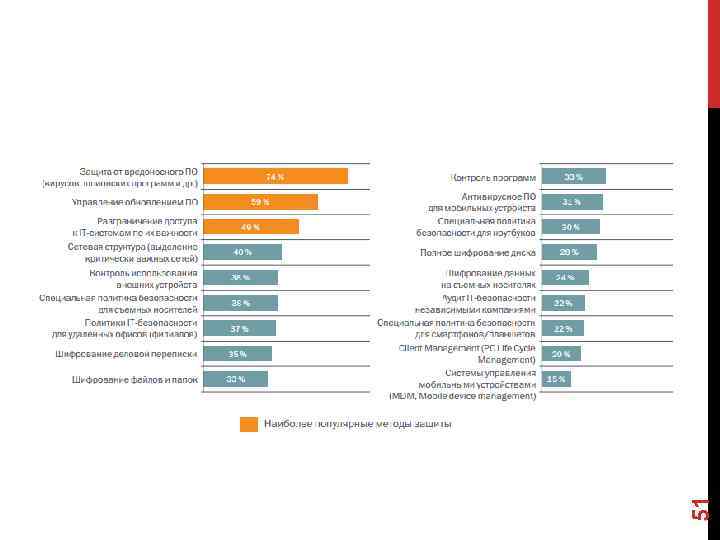

51

РЕКОМЕНДУЕМАЯ ЛИТЕРАТУРА 1) Защита информации в компьютерных системах и сетях. / В. Ф. Шаньгин, Москва: ДМК Пресс, 2012. 2) Информационная безопасность : учеб. пособие для студ. образовательных учреждений сред. проф. образования / П. Н. Башлы. - Ростов н/Д. : Феникс, 2006. 52 3) Хорев, П. Б. Методы и средства защиты информации в компьютерных системах: Учеб. пособие для студ. высш. учеб. заведений. – М. : Издательский центр «Академия» , 2005.

ДОПОЛНИТЕЛЬНЫЕ ИСТОЧНИКИ 1) Галатенко, В. А. Основы информационной безопасности: Электронный учебный курс. – ИНТУИТ: http: //www. intuit. ru/department/security/secbasics/ 1/. Защита 53 2) Информационная безопасность. информации // http: //all-ib. ru.

ЛЕКЦИЯ 1 «ВВЕДЕНИЕ В ИНФОРМАЦИОННУЮ БЕЗОПАСНОСТЬ» ОКОНЧЕНА. 54 Спасибо за внимание

Лекция_1_Основы ИБ_ГЕО.pptx