Security_L5.pptx

- Количество слайдов: 73

Основы информационной безопасности Лекция 5. Нормативно-правовое поле ИБ. Лектор: А. С. Лысяк E-mail: accemt@gmail. com Лекции: http: //www. slideshare. net/Accemt/presentations

Федеральный закон «О персональных данных» ФЗ № 152 от 26 июля 2006

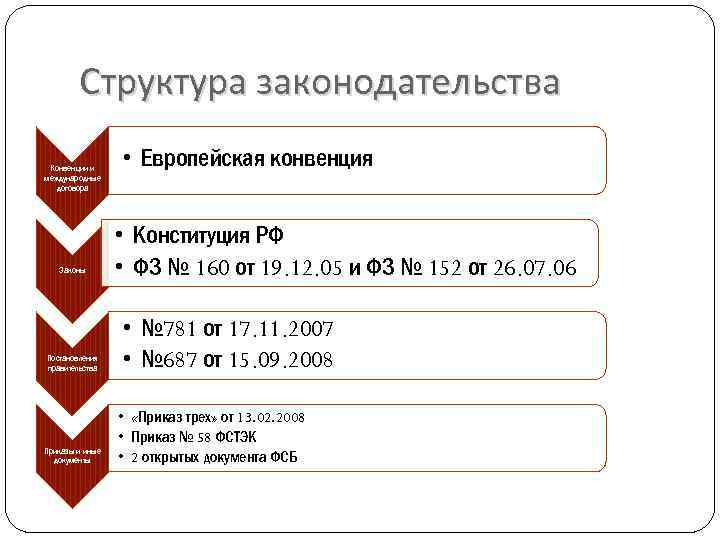

Структура законодательства Конвенции и международные договора Законы Постановления правительства Приказы и иные документы • Европейская конвенция • Конституция РФ • ФЗ № 160 от 19. 12. 05 и ФЗ № 152 от 26. 07. 06 • № 781 от 17. 11. 2007 • № 687 от 15. 09. 2008 • «Приказ трех» от 13. 02. 2008 • Приказ № 58 ФСТЭК • 2 открытых документа ФСБ

Типовые требования по криптозащите ФСТЭК Методические рекомендации по криптозащите Порядок проведения классификации Рекомендации при обработке в ИС Методика определения угроз © Пермяков Р. А. Базовая модель Порядок проведения классификации Основные мероприятия Приказ № 58 Структура нормативных документов ФЗ-152 «О персональных данных» ФСБ

ФЗ «О персональных данных» Целью настоящего Федерального закона является обеспечение защиты прав и свобод человека и гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну.

Персональные данные любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация

Принципы обработки ПД соблюдение законности целей и способов обработки персональных данных и добросовестности; соответствия целей обработки персональных данных целям, заранее определенным и заявленным при сборе персональных данных, а также полномочиям оператора; соответствия объема и характера обрабатываемых персональных данных, способов обработки персональных данных целям обработки персональных данных;

Специальные категории ПД Обработка специальных категорий персональных данных, касающихся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья, интимной жизни, не допускается, за исключением случаев, предусмотренных федеральным закнодательством.

Категории ПД категория 1 - персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни; категория 2 - персональные данные, позволяющие идентифицировать субъекта персональных данных и получить о нем дополнительную информацию, за исключением персональных данных, относящихся к категории 1; категория 3 - персональные данные, позволяющие идентифицировать субъекта персональных данных; категория 4 - обезличенные и (или) общедоступные персональные данные.

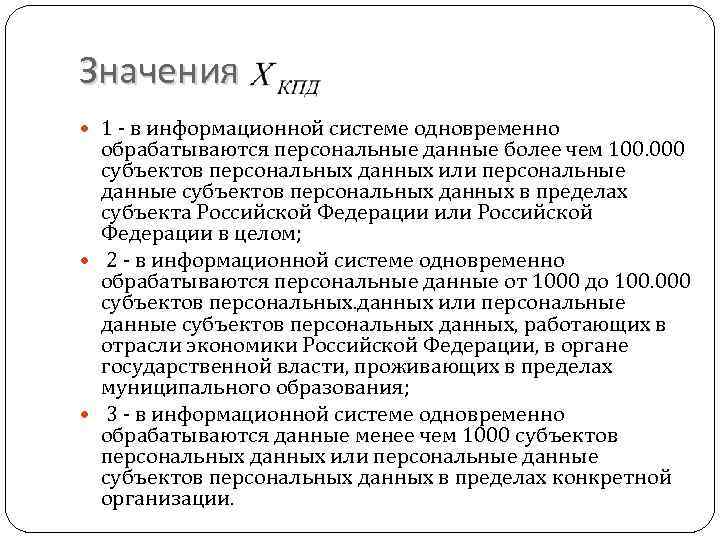

Значения 1 - в информационной системе одновременно обрабатываются персональные данные более чем 100. 000 субъектов персональных данных или персональные данные субъектов персональных данных в пределах субъекта Российской Федерации или Российской Федерации в целом; 2 - в информационной системе одновременно обрабатываются персональные данные от 1000 до 100. 000 субъектов персональных. данных или персональные данные субъектов персональных данных, работающих в отрасли экономики Российской Федерации, в органе государственной власти, проживающих в пределах муниципального образования; 3 - в информационной системе одновременно обрабатываются данные менее чем 1000 субъектов персональных данных или персональные данные субъектов персональных данных в пределах конкретной организации.

Классы 3 2 1 Категория 4 К 4 Категория 3 К 3 К 2 Категория 2 К 3 К 2 К 1 Категория 1 К 1 К 1

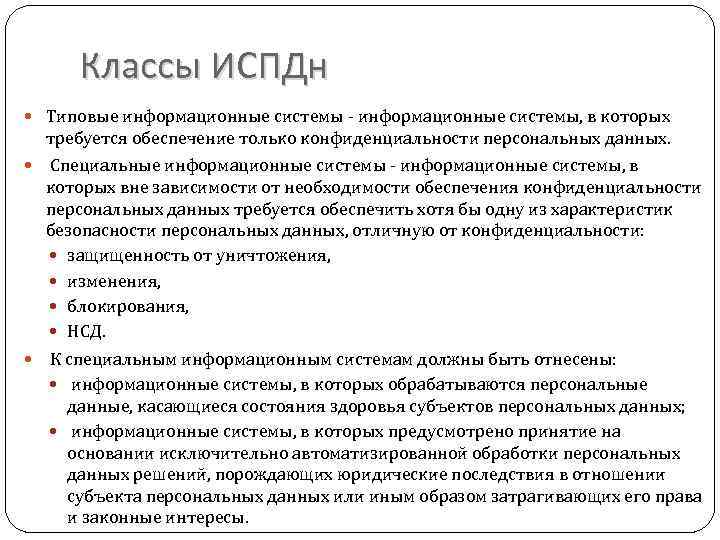

Классы ИСПДн Типовые информационные системы - информационные системы, в которых требуется обеспечение только конфиденциальности персональных данных. Специальные информационные системы - информационные системы, в которых вне зависимости от необходимости обеспечения конфиденциальности персональных данных требуется обеспечить хотя бы одну из характеристик безопасности персональных данных, отличную от конфиденциальности: защищенность от уничтожения, изменения, блокирования, НСД. К специальным информационным системам должны быть отнесены: информационные системы, в которых обрабатываются персональные данные, касающиеся состояния здоровья субъектов персональных данных; информационные системы, в которых предусмотрено принятие на основании исключительно автоматизированной обработки персональных данных решений, порождающих юридические последствия в отношении субъекта персональных данных или иным образом затрагивающих его права и законные интересы.

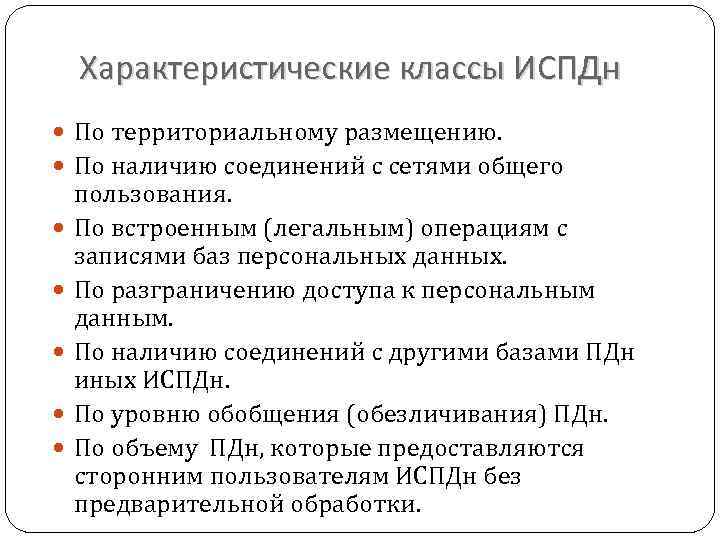

Характеристические классы ИСПДн По территориальному размещению. По наличию соединений с сетями общего пользования. По встроенным (легальным) операциям с записями баз персональных данных. По разграничению доступа к персональным данным. По наличию соединений с другими базами ПДн иных ИСПДн. По уровню обобщения (обезличивания) ПДн. По объему ПДн, которые предоставляются сторонним пользователям ИСПДн без предварительной обработки.

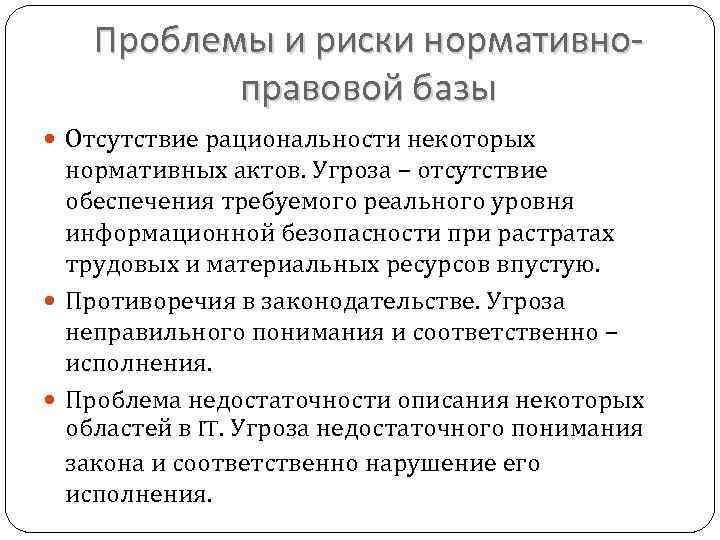

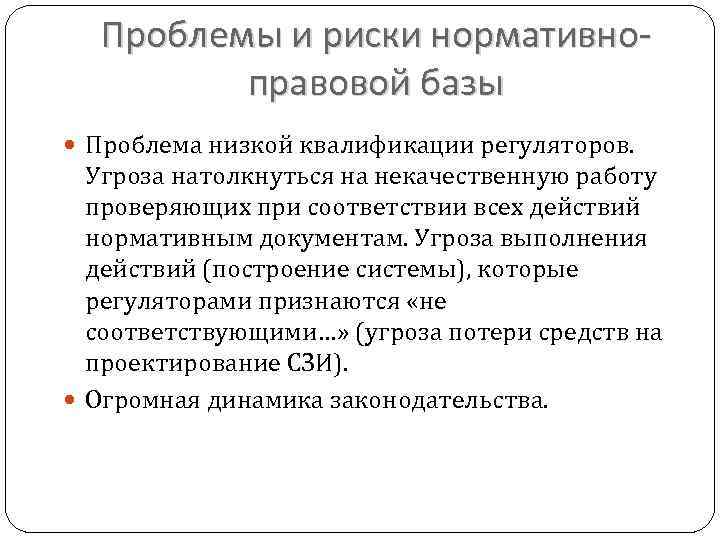

Проблемы и риски нормативноправовой базы Отсутствие рациональности некоторых нормативных актов. Угроза – отсутствие обеспечения требуемого реального уровня информационной безопасности при растратах трудовых и материальных ресурсов впустую. Противоречия в законодательстве. Угроза неправильного понимания и соответственно – исполнения. Проблема недостаточности описания некоторых областей в IT. Угроза недостаточного понимания закона и соответственно нарушение его исполнения.

Проблемы и риски нормативноправовой базы Проблема низкой квалификации регуляторов. Угроза натолкнуться на некачественную работу проверяющих при соответствии всех действий нормативным документам. Угроза выполнения действий (построение системы), которые регуляторами признаются «не соответствующими…» (угроза потери средств на проектирование СЗИ). Огромная динамика законодательства.

Лицензирование В области ИБ, в частности.

Структура требований ФЗ-128 ПП РФ № 504 Приказ ФСТЭК № 181

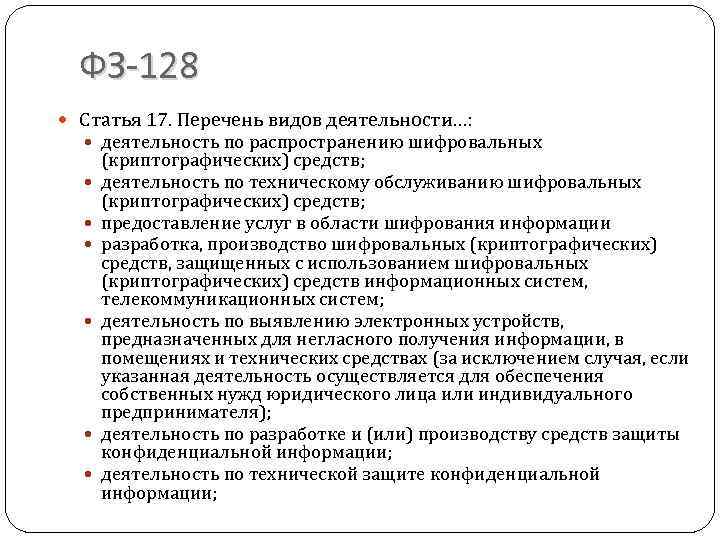

ФЗ-128 Статья 17. Перечень видов деятельности…: деятельность по распространению шифровальных (криптографических) средств; деятельность по техническому обслуживанию шифровальных (криптографических) средств; предоставление услуг в области шифрования информации разработка, производство шифровальных (криптографических) средств, защищенных с использованием шифровальных (криптографических) средств информационных систем, телекоммуникационных систем; деятельность по выявлению электронных устройств, предназначенных для негласного получения информации, в помещениях и технических средствах (за исключением случая, если указанная деятельность осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя); деятельность по разработке и (или) производству средств защиты конфиденциальной информации; деятельность по технической защите конфиденциальной информации;

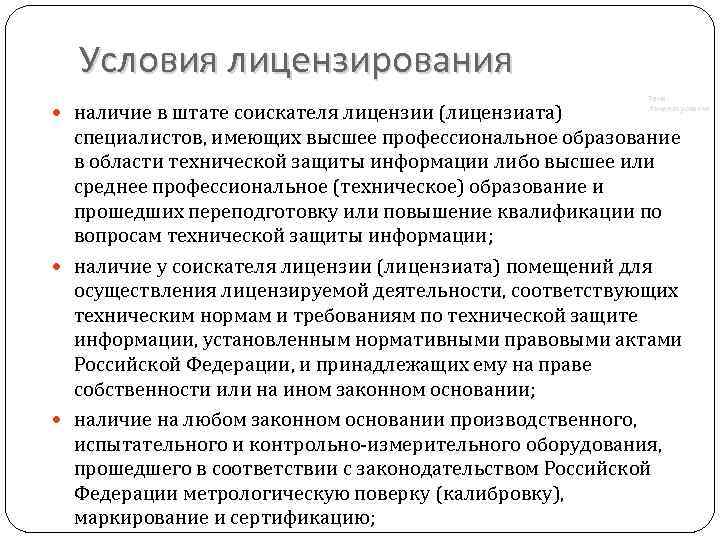

Условия лицензирования наличие в штате соискателя лицензии (лицензиата) Тема: Лицензирование специалистов, имеющих высшее профессиональное образование в области технической защиты информации либо высшее или среднее профессиональное (техническое) образование и прошедших переподготовку или повышение квалификации по вопросам технической защиты информации; наличие у соискателя лицензии (лицензиата) помещений для осуществления лицензируемой деятельности, соответствующих техническим нормам и требованиям по технической защите информации, установленным нормативными правовыми актами Российской Федерации, и принадлежащих ему на праве собственности или на ином законном основании; наличие на любом законном основании производственного, испытательного и контрольно-измерительного оборудования, прошедшего в соответствии с законодательством Российской Федерации метрологическую поверку (калибровку), маркирование и сертификацию;

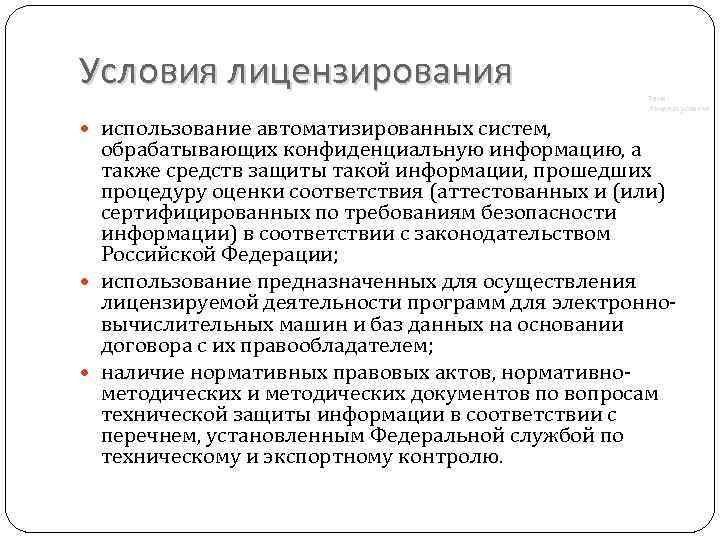

Условия лицензирования использование автоматизированных систем, Тема: Лицензирование обрабатывающих конфиденциальную информацию, а также средств защиты такой информации, прошедших процедуру оценки соответствия (аттестованных и (или) сертифицированных по требованиям безопасности информации) в соответствии с законодательством Российской Федерации; использование предназначенных для осуществления лицензируемой деятельности программ для электронновычислительных машин и баз данных на основании договора с их правообладателем; наличие нормативных правовых актов, нормативнометодических и методических документов по вопросам технической защиты информации в соответствии с перечнем, установленным Федеральной службой по техническому и экспортному контролю.

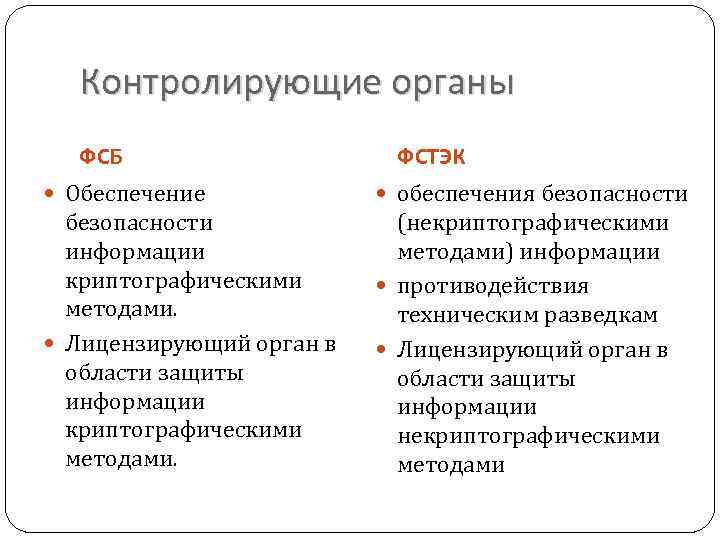

Контролирующие органы ФСБ ФСТЭК Обеспечение обеспечения безопасности информации криптографическими методами. Лицензирующий орган в области защиты информации криптографическими методами. (некриптографическими методами) информации противодействия техническим разведкам Лицензирующий орган в области защиты информации некриптографическими методами

Угрозы Основные определения. Базовая модель угроз в ИСПДн.

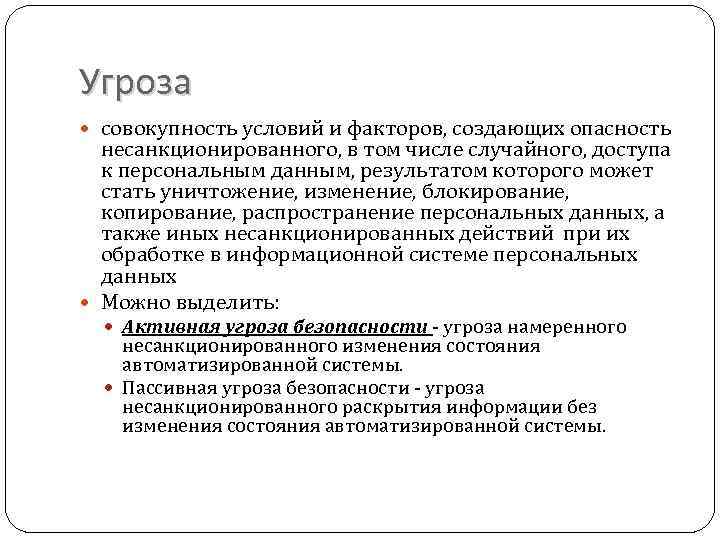

Угроза совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе персональных данных Можно выделить: Активная угроза безопасности - угроза намеренного несанкционированного изменения состояния автоматизированной системы. Пассивная угроза безопасности - угроза несанкционированного раскрытия информации без изменения состояния автоматизированной системы.

Виды угроз Угрозы конфиденциальности Угрозы доступности Угрозы целостности Угрозы раскрытия параметров защищенной компьютерной системы

Примеры угроз наблюдение за источниками информации; подслушивание конфиденциальных разговоров и акустических сигналов работающих механизмов; перехват электрических, магнитных и электромагнитных полей, электрических сигналов и радиоактивных излучений; несанкционированное распространение материальных носителей за пределами организации; разглашение информации компетентными людьми; утеря носителей информации; несанкционированное распространение информации через поля и электрические сигналы случайно возникшие в аппаратуре; воздействие стихийных сил; сбои в аппаратуре сбора, обработки и передачи информации; воздействие мощных электромагнитных и электрических помех промышленных и природных.

Пример списка угроз Угрозы обусловленные действиями субъекта (антропогенные угрозы). Угрозы, обусловленные техническими средствами (техногенные угрозы). Угрозы, обусловленные стихийными источниками (стихийные угрозы).

Антропогенные угрозы Внешние: 1. Криминальные структуры. 2. Рецидивисты и потенциальные преступники. 3. Недобросовестные партнёры. 4. Конкуренты. 5. Политические противники. Внутренние: 1. Персонал учреждения. 2. Персонал филиалов. 3. Специально внедрённые агенты.

Техногенные угрозы Внутренние: 1. Некачественные технические, средства обработки информации - некачественные программное средства. 2. Некачественные программные средства обработки. 3. Вспомогательные средства. 4. Другие технические средства. Внешние: 1. 2. 3. 4. Средства связи. Близко расположенные опасные производства. Сети инженерных коммуникаций (канализация, энерго-, тепло и водоснабжение). Транспорт.

Стихийные источники Пожары, молнии, включая шаровые. Землетрясения. Ураганы. Наводнения. Другие форс-мажорные обстоятельства. Различные непредвиденные обстоятельства. Необъяснимые явления.

Возможные реализации Внутренние: 1. Некачественные технические, средства обработки информации - некачественные программное средства. 2. Некачественные программные средства обработки. 3. Вспомогательные средства. 4. Другие технические средства. Внешние: 1. 2. 3. 4. Средства связи. Близко расположенные опасные производства. Сети инженерных коммуникаций (канализация, энерго-, тепло и водоснабжение). Транспорт.

Компьютерная атака Целенаправленное несанкционированное воздействие на информацию, на ресурс автоматизированной информационной системы или получение несанкционированного доступа к ним с применением программных или программноаппаратных средств.

Виды атак Mailbombing Переполнение буфера Вирусы, троянские кони, почтовые черви, снифферы, Rootkit-ы и другие специальные программы Сетевая разведка Сниффинг пакетов IP-спуфинг Man-in-the-Middle Инъекция Социальная инженерия Отказ в обслуживании

Классификация угроз

Зачем нужна классификация Позволяет сократить количество рассматриваемых одновременно объектов Упорядочить процесс рассмотрения объектов Выделить общие характеристики

Базовая модель угроз безопасности ПДн В качестве примера рассмотрим классификацию приведенную в руководящем документе ФСТЭК РФ.

Основные понятия Состав угроз Состав и содержание угроз определяется совокупностью условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к данным. Характеристики категорию и объем данных структуру ИС, наличие подключений ИС к сетям связи общего пользования характеристики подсистемы безопасности, режимы обработки данных, режимы разграничения прав доступа пользователей местонахождение и условия размещения технических средств ИС

Основные элементы ИС данные, содержащиеся в БД, как совокупность информации и ее носителей, используемых в ИС; информационные технологии, применяемые при обработке данных; технические средства, осуществляющие обработку данных ( средства вычислительной техники информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки данных, средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации); программные средства (операционные системы, системы управления базами данных и т. п. ); средства защиты информации; вспомогательные технические средства и системы.

Условия реализации угрозы Угроза безопасности реализуется в результате образования канала реализации угрозы между источником угрозы и носителем (источником) защищаемых данных, что создает условия для нарушения безопасности данных (несанкционированный или случайный доступ).

Основные элементы канала источник– субъект, материальный объект или физическое явление, создающие угрозу; среда распространения, в которой физическое поле, сигнал, данные или программы могут распространяться и воздействовать на защищаемые свойства; Носитель – физическое лицо или материальный объект, в том числе физическое поле, в котором данные находят свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Классификация по виду носителя акустическая (речевая) информация (РИ), содержащаяся непосредственно в произносимой речи пользователя ИС при осуществлении им функции голосового ввода данных в ИС, либо воспроизводимая акустическими средствами ИС , а также содержащаяся в электромагнитных полях и электрических сигналах, которые возникают за счет преобразований акустической информации; видовая информация (ВИ), представленная в виде текста и изображений различных устройств отображения информации средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИС; информация, обрабатываемая (циркулирующая) в ИС, в виде электрических, электромагнитных, оптических сигналов; информация, обрабатываемая в ИС, представленная в виде бит, байт, файлов и других логических структур.

Классификационные признаки по виду защищаемой от угроз информации; по видам возможных источников угроз; по типу ИС, на которые направлена реализация угроз; по способу реализации угроз; по виду нарушаемого свойства информации (виду несанкционированных действий, осуществляемых с данными); по используемой уязвимости; по объекту воздействия.

Возможные источники угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, имеющих доступ к ИС, включая пользователей ИС, реализующих угрозы непосредственно в ИС (внутренний нарушитель); угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, не имеющих доступа к ИС, реализующих угрозы из внешних сетей связи общего пользования (внешний нарушитель). угрозы возникающие в результате внедрения аппаратных закладок и вредоносных программ.

Классификация по типу ИС угрозы безопасности данных, обрабатываемых в ИС на базе автономного (АРМ); угрозы безопасности данных, обрабатываемых в ИС на базе АРМ, подключенного к сети общего пользования; угрозы безопасности данных, обрабатываемых в ИС на базе локальных информационных систем без подключения к сети общего пользования; угрозы безопасности данных, обрабатываемых в ИС на базе локальных информационных систем с подключением к сети общего пользования; угрозы безопасности данных, обрабатываемых в ИС на базе распределенных информационных систем без подключения к сети общего пользования; угрозы безопасности данных, обрабатываемых в ИС на базе распределенных информационных систем с подключением к сети общего пользования

Способы реализации угрозы, связанные с НСД к данным (в том числе угрозы внедрения вредоносных программ); угрозы утечки данных по техническим каналам утечки информации; угрозы специальных воздействий на ИС.

Классификация по виду воздействия угрозы, приводящие к нарушению конфиденциальности (копированию или несанкционированному распространению), при реализации которых не осуществляется непосредственного воздействия на содержание информации; угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на содержание информации, в результате которого осуществляется ее изменение или уничтожение; угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на программные или программно-аппаратные элементы ИС, в результате которого осуществляется блокирование системы.

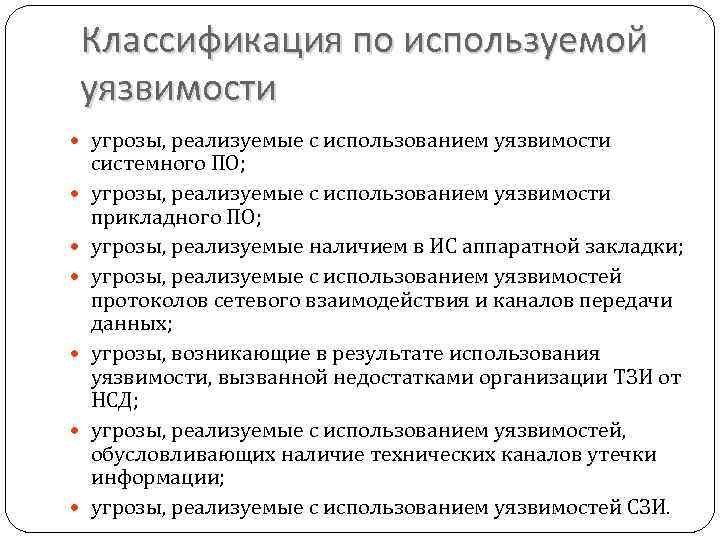

Классификация по используемой уязвимости угрозы, реализуемые с использованием уязвимости системного ПО; угрозы, реализуемые с использованием уязвимости прикладного ПО; угрозы, реализуемые наличием в ИС аппаратной закладки; угрозы, реализуемые с использованием уязвимостей протоколов сетевого взаимодействия и каналов передачи данных; угрозы, возникающие в результате использования уязвимости, вызванной недостатками организации ТЗИ от НСД; угрозы, реализуемые с использованием уязвимостей, обусловливающих наличие технических каналов утечки информации; угрозы, реализуемые с использованием уязвимостей СЗИ.

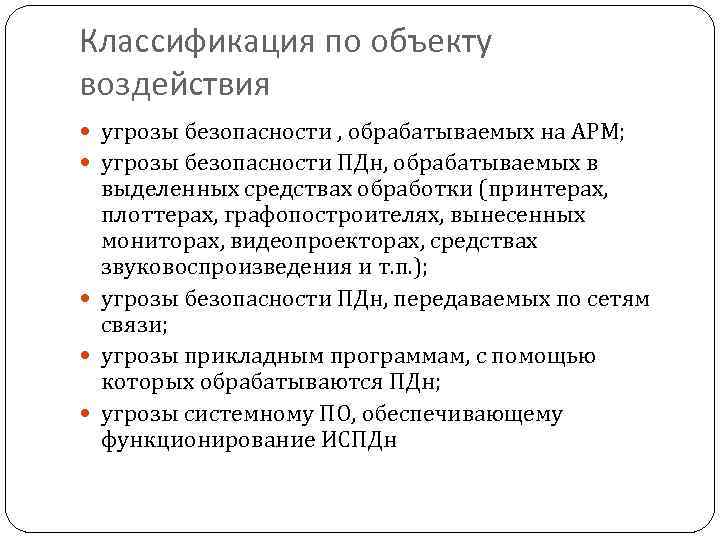

Классификация по объекту воздействия угрозы безопасности , обрабатываемых на АРМ; угрозы безопасности ПДн, обрабатываемых в выделенных средствах обработки (принтерах, плоттерах, графопостроителях, вынесенных мониторах, видеопроекторах, средствах звуковоспроизведения и т. п. ); угрозы безопасности ПДн, передаваемых по сетям связи; угрозы прикладным программам, с помощью которых обрабатываются ПДн; угрозы системному ПО, обеспечивающему функционирование ИСПДн

Наиболее часто реализуемые угрозы

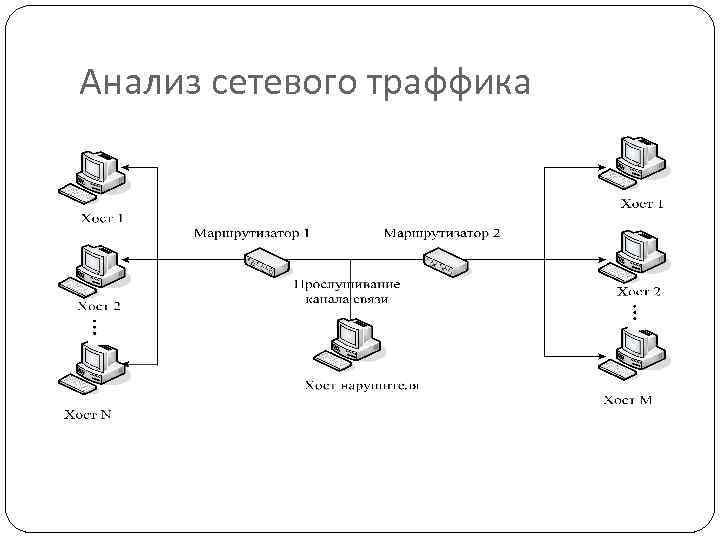

Анализ сетевого траффика

Сканирование сети Сущность процесса реализации угрозы заключается в передаче запросов сетевым службам хостов и анализе ответов от них. Цель – выявление используемых протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, определение активных сетевых сервисов, подбор идентификаторов и паролей пользователей.

Угроза выявления пароля Цель реализации угрозы состоит в получении НСД путем преодоления парольной защиты. Злоумышленник может реализовывать угрозу с помощью целого ряда методов, например: простой перебор, перебор с использованием специальных словарей, установка вредоносной программы для перехвата пароля, подмена доверенного объекта сети (IP-spoofing) и перехват пакетов (sniffing). В основном для реализации угрозы используются специальные программы, которые пытаются получить доступ к хосту путем последовательного подбора паролей. В случае успеха, злоумышленник может создать для себя «проход» для будущего доступа, который будет действовать, даже если на хосте изменить пароль доступа.

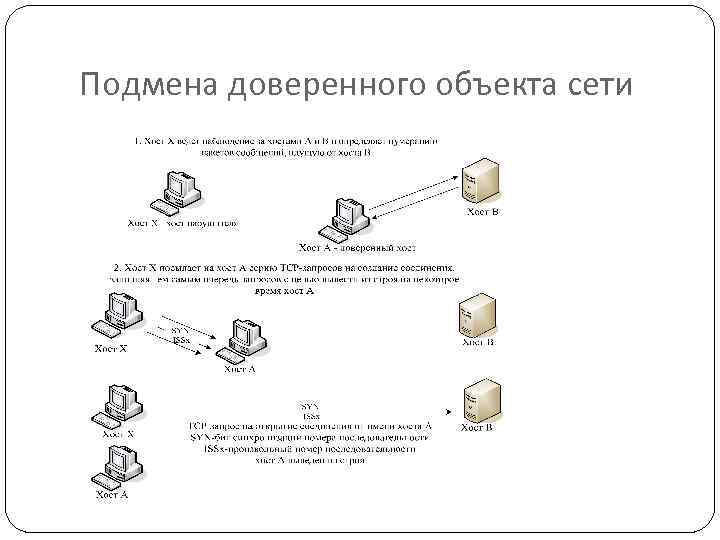

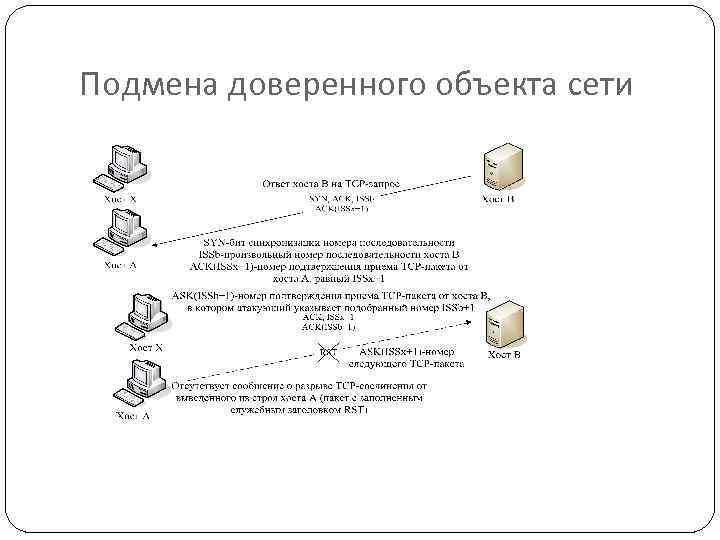

Подмена доверенного объекта сети

Подмена доверенного объекта сети

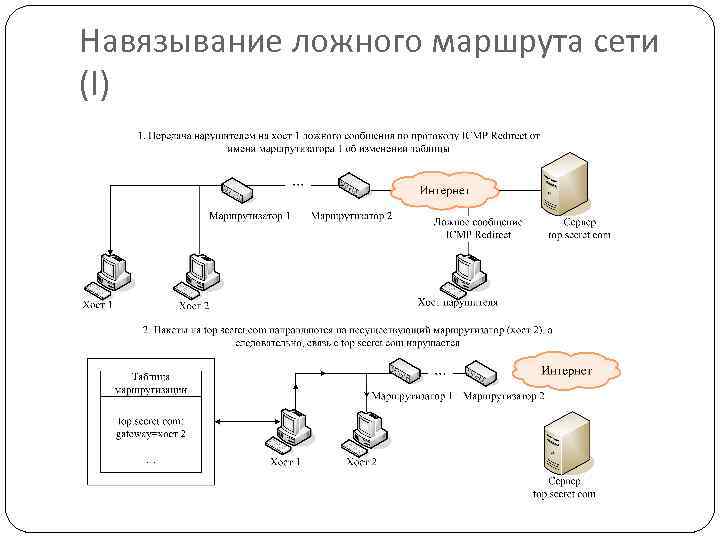

Навязывание ложного маршрута сети (I)

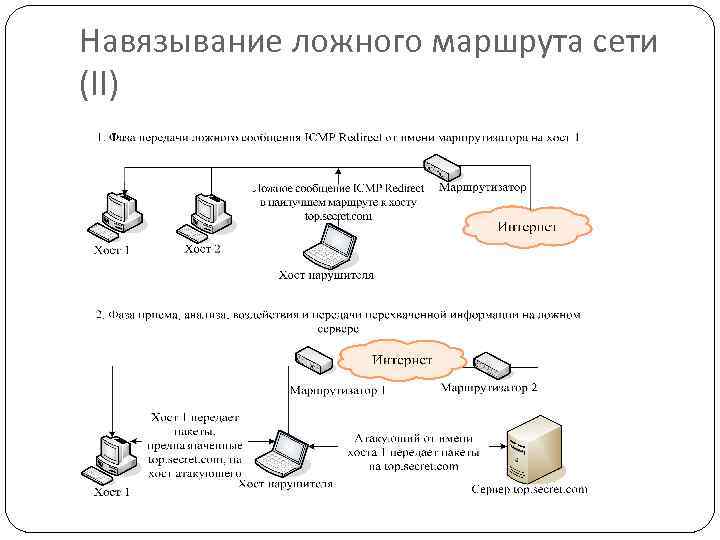

Навязывание ложного маршрута сети (II)

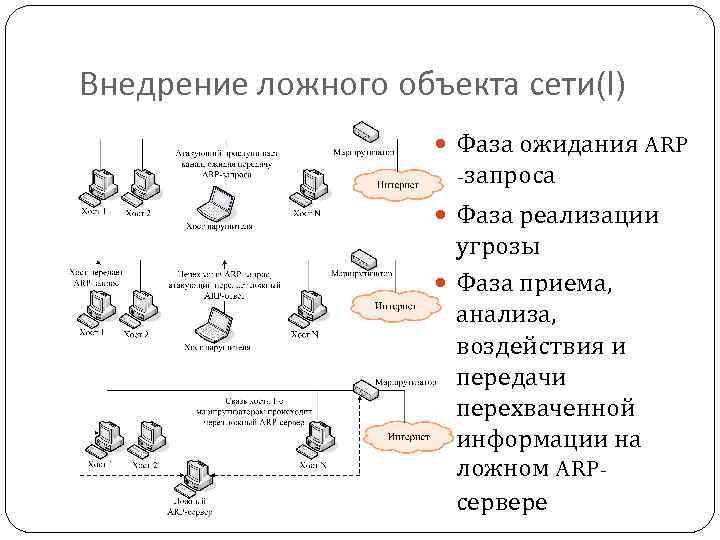

Внедрение ложного объекта сети(I) Фаза ожидания ARP -запроса Фаза реализации угрозы Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном ARPсервере

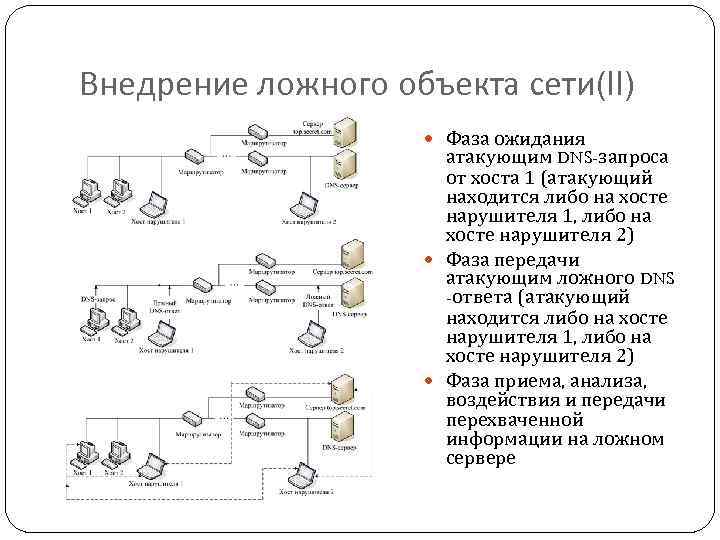

Внедрение ложного объекта сети(II) Фаза ожидания атакующим DNS-запроса от хоста 1 (атакующий находится либо на хосте нарушителя 1, либо на хосте нарушителя 2) Фаза передачи атакующим ложного DNS -ответа (атакующий находится либо на хосте нарушителя 1, либо на хосте нарушителя 2) Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном сервере

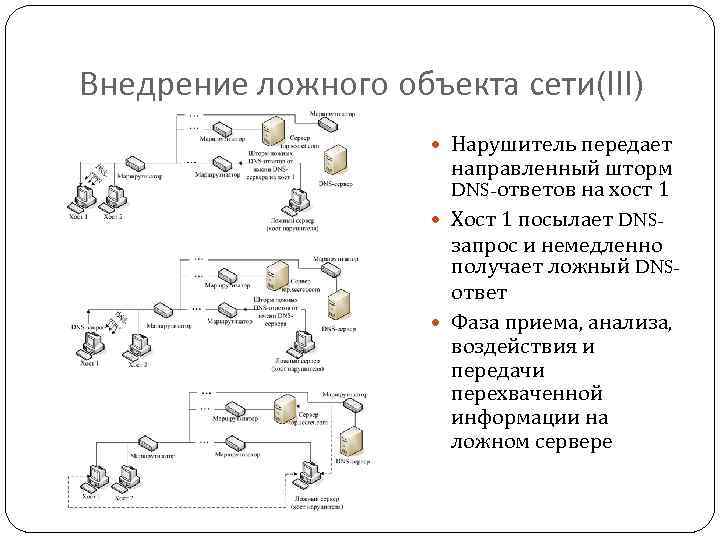

Внедрение ложного объекта сети(III) Нарушитель передает направленный шторм DNS-ответов на хост 1 Хост 1 посылает DNSзапрос и немедленно получает ложный DNSответ Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном сервере

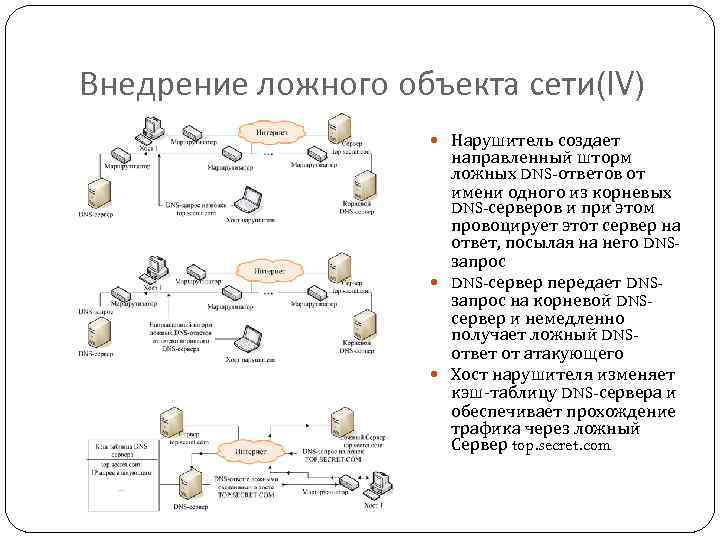

Внедрение ложного объекта сети(IV) Нарушитель создает направленный шторм ложных DNS-ответов от имени одного из корневых DNS-серверов и при этом провоцирует этот сервер на ответ, посылая на него DNSзапрос DNS-сервер передает DNSзапрос на корневой DNSсервер и немедленно получает ложный DNSответ от атакующего Хост нарушителя изменяет кэш-таблицу DNS-сервера и обеспечивает прохождение трафика через ложный Сервер top. secret. com

Отказ в обслуживании. Эти угрозы основаны на недостатках сетевого программного обеспечения, его уязвимостях, позволяющих нарушителю создавать условия, когда операционная система оказывается не в состоянии обрабатывать поступающие пакеты. Могут быть выделены несколько разновидностей таких угроз: скрытый отказ в обслуживании явный отказ в обслуживании вызванный исчерпанием ресурсов ИС вызванный нарушением логической связности между техническими средствами вызванный передачей злоумышленником пакетов с нестандартными атрибутами

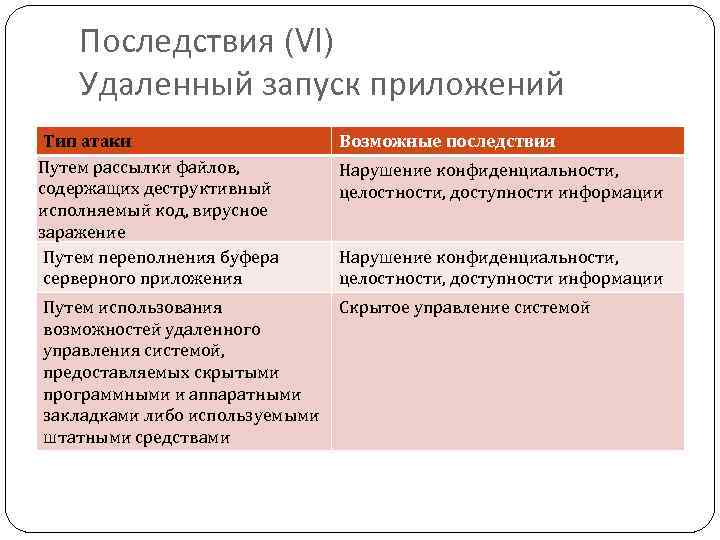

Удаленный запуск приложений Угроза заключается в стремлении запустить на хосте различные предварительно внедренные вредоносные программы. Выделяют три подкласса: распространение файлов, содержащих несанкционированный исполняемый код; удаленный запуск приложения путем переполнения буфера приложений-серверов; удаленный запуск приложения путем использования возможностей удаленного управления системой, предоставляемых скрытыми программными и аппаратными закладками либо используемыми штатными средствами.

Удаленный запуск приложений Основные этапы работы этих программ выглядят следующим образом: инсталляция в памяти; ожидание запроса с удаленного хоста, на котором запущена клиент-программа, и обмен с ней сообщениями о готовности; передача перехваченной информации клиенту или предоставление ему контроля над атакуемым компьютером

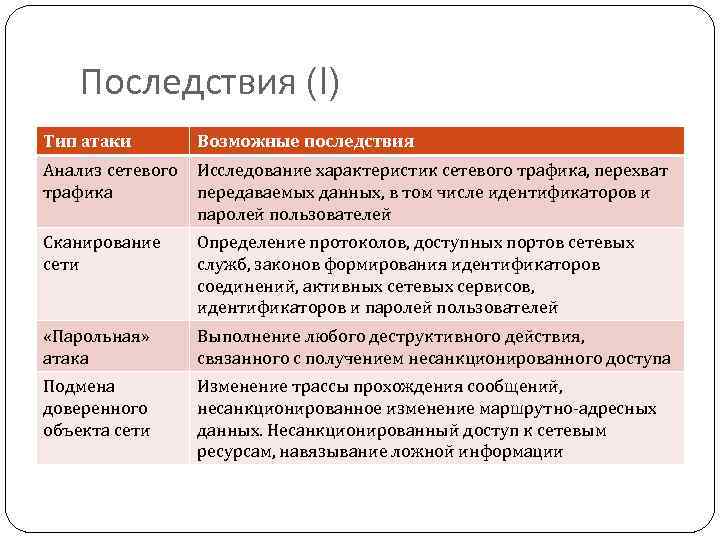

Последствия (I) Тип атаки Возможные последствия Анализ сетевого трафика Исследование характеристик сетевого трафика, перехват передаваемых данных, в том числе идентификаторов и паролей пользователей Сканирование сети Определение протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, активных сетевых сервисов, идентификаторов и паролей пользователей «Парольная» атака Выполнение любого деструктивного действия, связанного с получением несанкционированного доступа Подмена доверенного объекта сети Изменение трассы прохождения сообщений, несанкционированное изменение маршрутно-адресных данных. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации

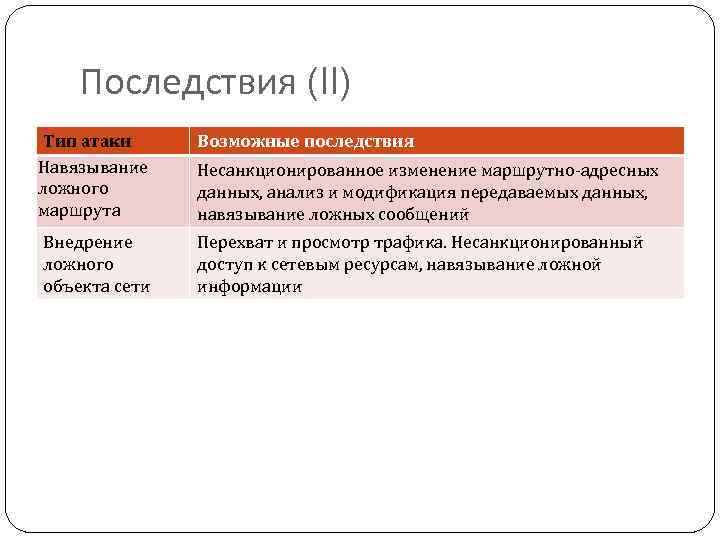

Последствия (II) Тип атаки Навязывание ложного маршрута Возможные последствия Внедрение ложного объекта сети Перехват и просмотр трафика. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации Несанкционированное изменение маршрутно-адресных данных, анализ и модификация передаваемых данных, навязывание ложных сообщений

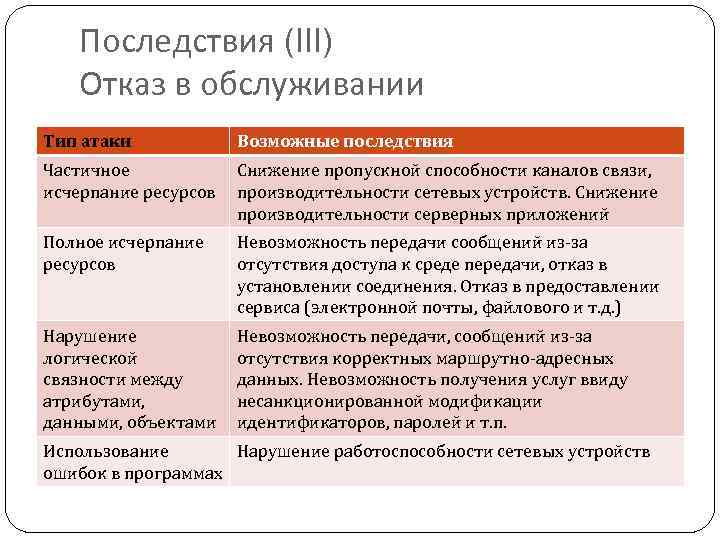

Последствия (III) Отказ в обслуживании Тип атаки Возможные последствия Частичное исчерпание ресурсов Снижение пропускной способности каналов связи, производительности сетевых устройств. Снижение производительности серверных приложений Полное исчерпание ресурсов Невозможность передачи сообщений из-за отсутствия доступа к среде передачи, отказ в установлении соединения. Отказ в предоставлении сервиса (электронной почты, файлового и т. д. ) Нарушение логической связности между атрибутами, данными, объектами Невозможность передачи, сообщений из-за отсутствия корректных маршрутно-адресных данных. Невозможность получения услуг ввиду несанкционированной модификации идентификаторов, паролей и т. п. Использование Нарушение работоспособности сетевых устройств ошибок в программах

Последствия (VI) Удаленный запуск приложений Тип атаки Путем рассылки файлов, содержащих деструктивный исполняемый код, вирусное заражение Путем переполнения буфера серверного приложения Возможные последствия Путем использования возможностей удаленного управления системой, предоставляемых скрытыми программными и аппаратными закладками либо используемыми штатными средствами Скрытое управление системой Нарушение конфиденциальности, целостности, доступности информации

Цели киберпреступности

Причины возникновения проблемы Совершенно сложная система Ошибки проектирования Ошибки настройки и сопровождения Ошибки персонала Машина Тьюринга Информация может быть как данными, так и программой Информация рассматривается как товар

Ресурс, как объект защиты Ресурсы: Денежные средства пользователя Процессорное время системы Дисковое пространство Пропускная способность канала подключения к сетям общего пользования Информационные

Современные цели Построение бот сетей Кража персональной информации Кража персональной банковской информации Аукцион в электронной форме при проведении государственных закупок

Подсистемы Физической защиты Криптографическая защиты Авторизации Управления Пользователями Сетью Резервирования Антивирусная Управления знаниями

Задание № 1 Прочитать следующие РД ФСТЭК (http: //www. fstec. ru/_spravs/_spec. htm ): «Базовая модель угроз безопасности ПДн при их обработке в ИСПДн» . «Методика определения актуальных угроз безопасности ПДн при их обработке в ИСПДн» . Приказ ФСТЭК № 58 «О методах и способах защиты ПДн» . Составить модель нарушителя и модель угроз для одной из следующих систем (являются ИСПДн (учесть), но модель общая): СЭД ВУЗа (локальная система в множественными внешними каналами). Корпоративная ИС Intel (распределённая ИС). Корпоративная ИС компании по производству компьютерных игр. СЭД завода ЖБИ (есть филиалы). Интернет-магазин с филиалами (складской учёт автоматизирован). Сеть магазинов электроники «Эльдорадо» . Единая СЭД и распределённая ИС ФСБ РФ.

Спасибо за внимание!

Security_L5.pptx