Основы безопасной работы на компьютере.ppt

- Количество слайдов: 32

Основы безопасной работы на компьютере Павлоградский Виктор Васильевич Пермский национальный исследовательский политехнический университет 1

Вредоносные программы malware сокращение от malicious software Классификация • троянские кони (Trojan); • черви (Worm); • классические вирусы (Virus). 2

Троянские кони (Trojan) Trojan отдельное специально написанное приложение Цель программ этого рода: • хищение информации; • блокировка работы Windows; • вымогание денег за восстановление предварительно зашифрованных пользовательских данных • и т. д. 3

Черви (Worm) Worm отдельное специально написанное приложение Цель программ этого рода – нанесение вреда системе: • удаление системных файлов; • модификация/повреждение реестра; • и т. д. Conficker 4

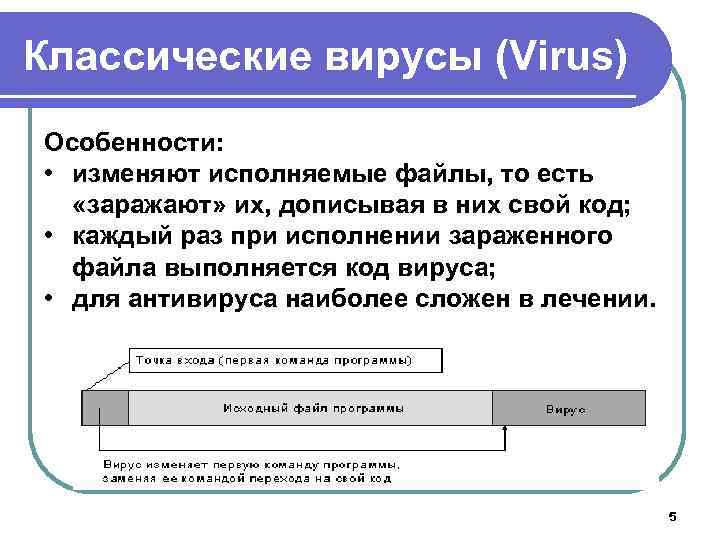

Классические вирусы (Virus) Особенности: • изменяют исполняемые файлы, то есть «заражают» их, дописывая в них свой код; • каждый раз при исполнении зараженного файла выполняется код вируса; • для антивируса наиболее сложен в лечении. 5

Примечание • технически неграмотно говорить о лечении троянцев и червей; • вредоносные программы родов Trojan и Worm не могут заражать файлы, они являются отдельными специально написанными приложениями их код вредоносен на 100%, поэтому лечить там нечего. Такие файлы просто удаляются антивирусом; • термин «лечение» традиционно понимается как удаление из полезного файла вредоносного кода, т. е. он может быть применен только по отношению к malware рода Virus. 6

Способы проникновения вирусов • флеш диски, CD диски, дискеты; • по электронной почте; • Internet браузеры (переход по ссылке, или посещение сайта); • устанавливая программу с CD диска или скачанную из Интернета; • выход в сеть без защиты. 7

Программные средства защиты • антивирусы; • брандмауэры – (firewalls), или сетевые экраны средства защиты компьютера от взломов, сетевых атак и нежелательных подключений; • пакеты типа Internet Security (антивирус + брандмауэр) 8

Принцип работы брандмауэра 9

Критические точки системы Файлы и папки • Documents and Settings (Windows 7 Users); • WindowsSystem 32; • корень диска; • Program Files; • WindowsSystem. 10

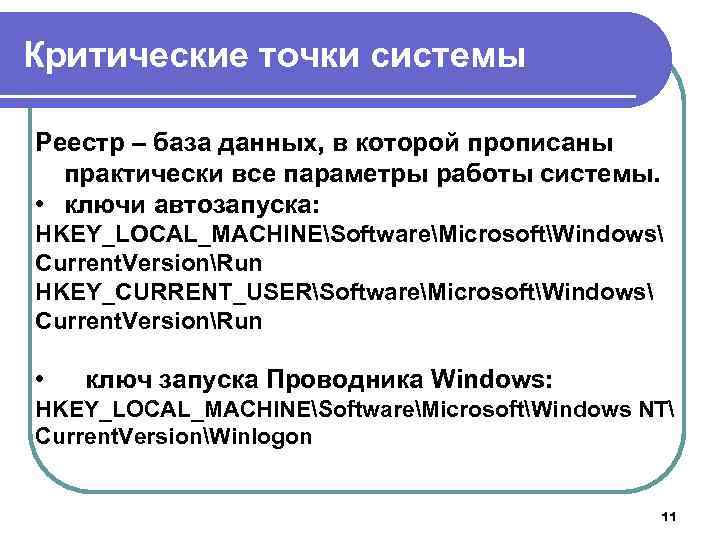

Критические точки системы Реестр – база данных, в которой прописаны практически все параметры работы системы. • ключи автозапуска: HKEY_LOCAL_MACHINESoftwareMicrosoftWindows Current. VersionRun HKEY_CURRENT_USERSoftwareMicrosoftWindows Current. VersionRun • ключ запуска Проводника Windows: HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NT Current. VersionWinlogon 11

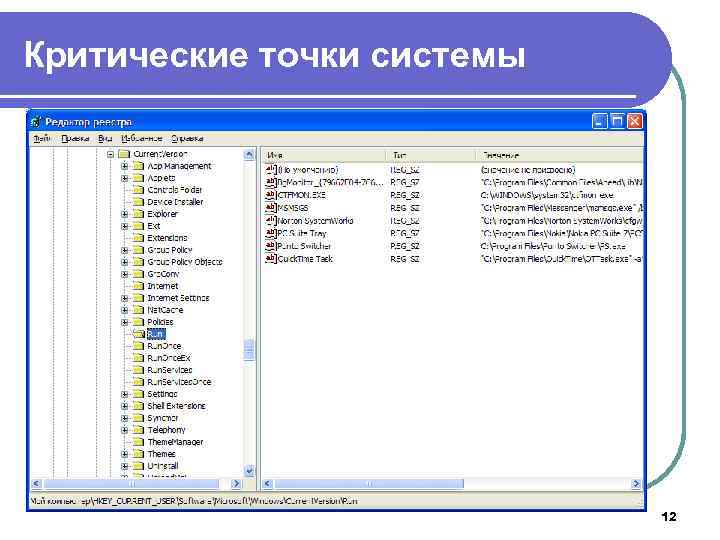

Критические точки системы 12

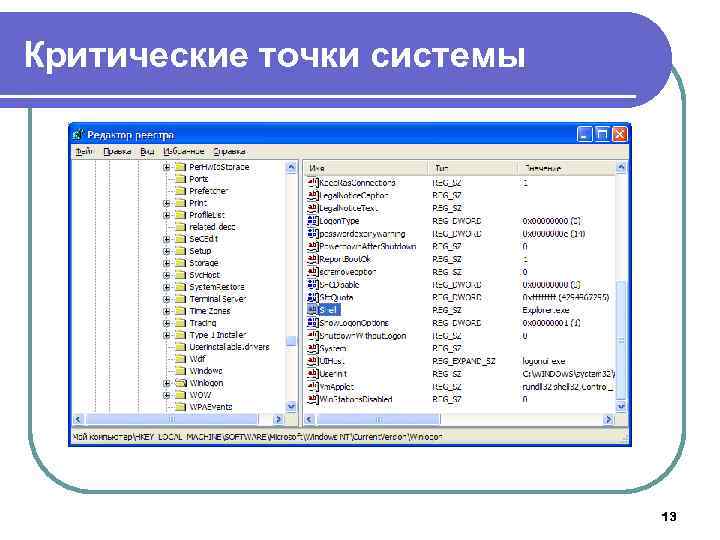

Критические точки системы 13

Критические точки системы Браузер Скрипты – это небольшие программы, встраиваемые в веб страницу, чаще всего на языке Java. Script (раскрывающиеся меню, счетчики, гостевые книги и т. д. ). Active. X. Технология Microsoft, позволяющая сайту взаимодействовать с вашим компьютером: загружать к вам файлы без вашего ведома. Элементы Active. X обычно используются для расширения функциональности браузера. 14

Общие рекомендации 1. Нельзя запускать файлы, пришедшие в письме. 2. Нельзя переходить по ссылкам, присланным в письме. 3. Отключить автозапуск для сменных и компакт дисков. 4. Скачивать программы только с официального сайта разработчика. 5. Включить отображение расширений всех файлов. 6. Не открывать доступ из сети к папкам на компьютере. 7. Отключить возможности удаленного управления. 8. Отключить учетную запись «Гость» . 15

Общие рекомендации 9. Удалить или отключить учетные записи, которые не используются. 10. Учетную запись встроенного Администратора желательно переименовать и задать надежный пароль. 11. Не работайте на компьютере с учетной записью, имеющей права администратора. 16

Советы по созданию надежных паролей 1. Старайтесь не использовать никаких слов (ни русских, ни английских). 2. Не используйте в пароле только цифры. 3. Используйте в пароле буквы (строчные и прописные), цифры и специальные символы. 4. Не записывайте пароли на бумажках. 5. Создавайте длинный пароль (желательно 18 знаков или больше). Такой пароль нельзя взломать, благодаря ошибке программистов Microsoft – он сохраняется как пароль нулевой длины. 17

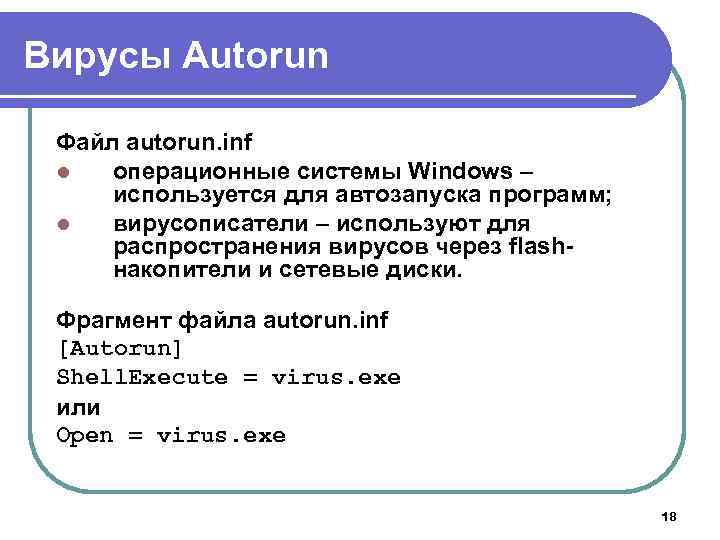

Вирусы Autorun Файл autorun. inf l операционные системы Windows – используется для автозапуска программ; l вирусописатели – используют для распространения вирусов через flash накопители и сетевые диски. Фрагмент файла autorun. inf [Autorun] Shell. Execute = virus. exe или Open = virus. exe 18

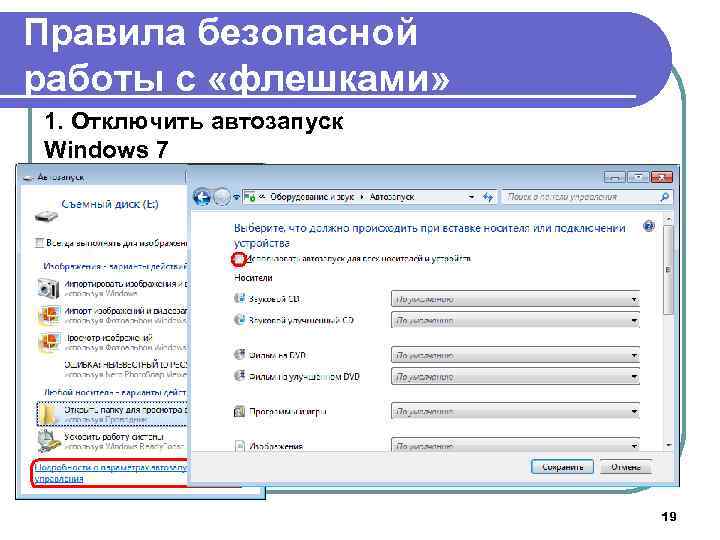

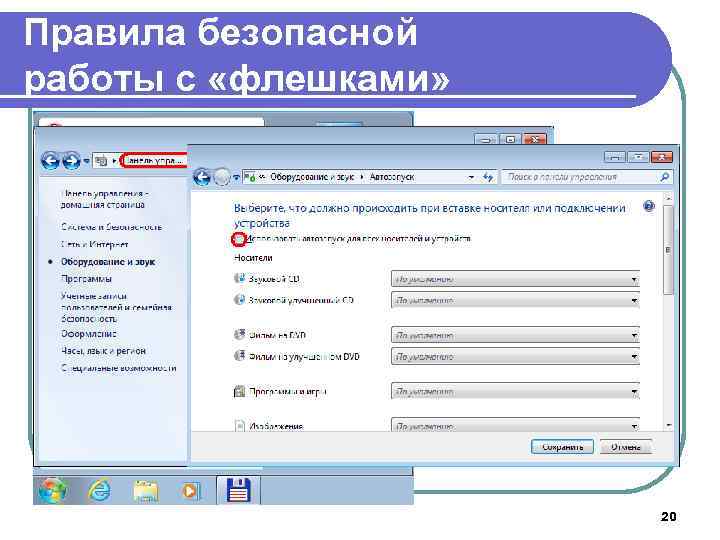

Правила безопасной работы с «флешками» 1. Отключить автозапуск Windows 7 19

Правила безопасной работы с «флешками» 1. Отключить автозапуск Windows 7 20

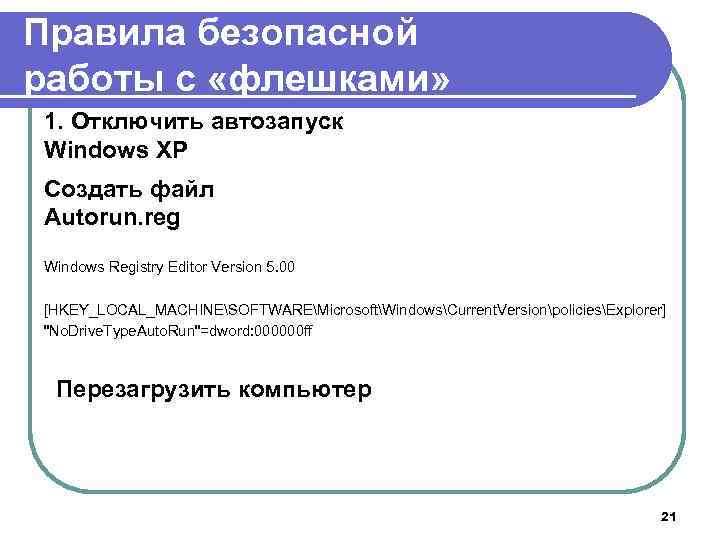

Правила безопасной работы с «флешками» 1. Отключить автозапуск Windows XP Создать файл Autorun. reg Windows Registry Editor Version 5. 00 [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrent. VersionpoliciesExplorer] "No. Drive. Type. Auto. Run"=dword: 000000 ff Перезагрузить компьютер 21

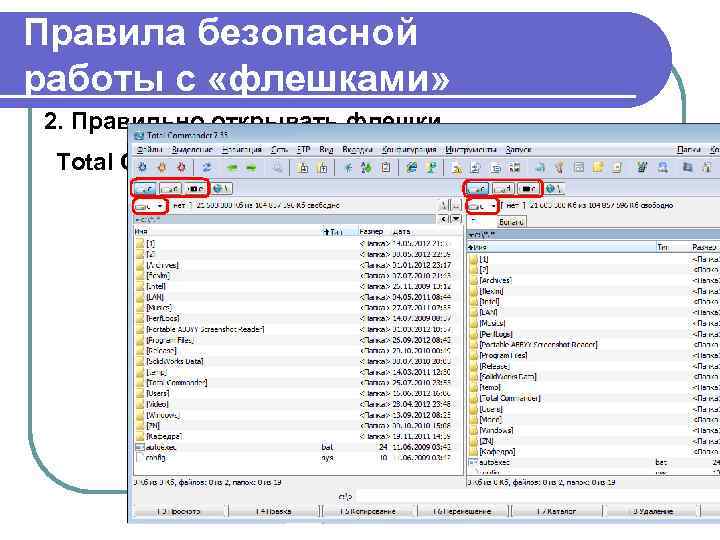

Правила безопасной работы с «флешками» 2. Правильно открывать флешки Total Commander 22

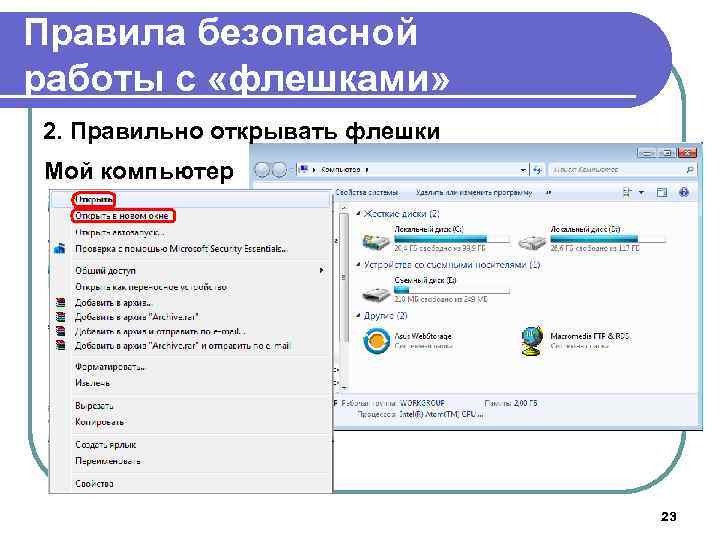

Правила безопасной работы с «флешками» 2. Правильно открывать флешки Мой компьютер 23

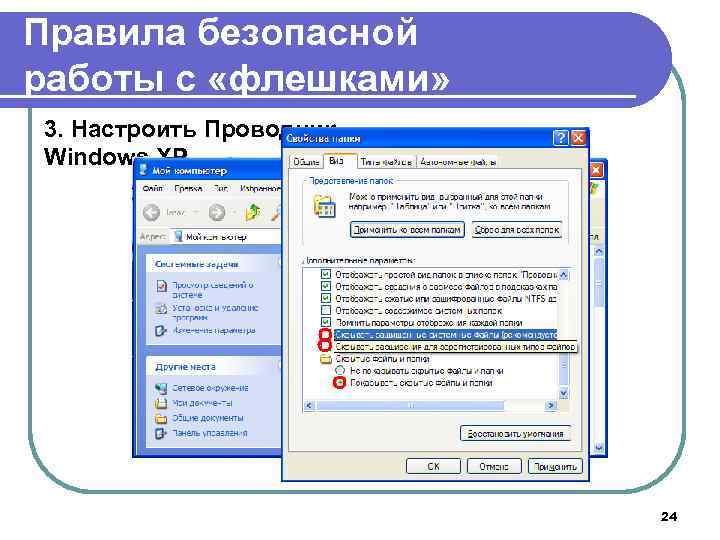

Правила безопасной работы с «флешками» 3. Настроить Проводник Windows XP 24

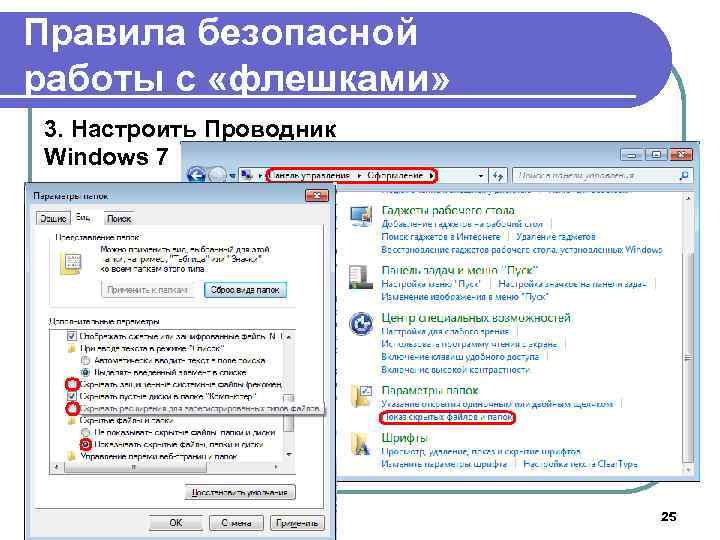

Правила безопасной работы с «флешками» 3. Настроить Проводник Windows 7 25

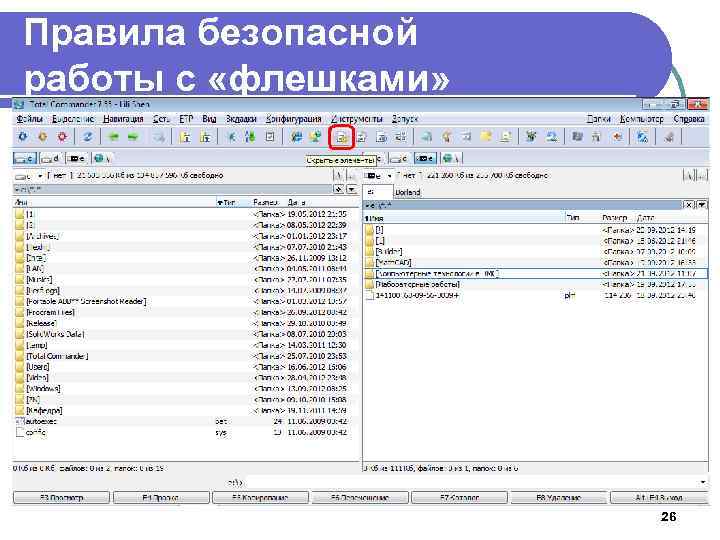

Правила безопасной работы с «флешками» 3. Настроить Total Commander 26

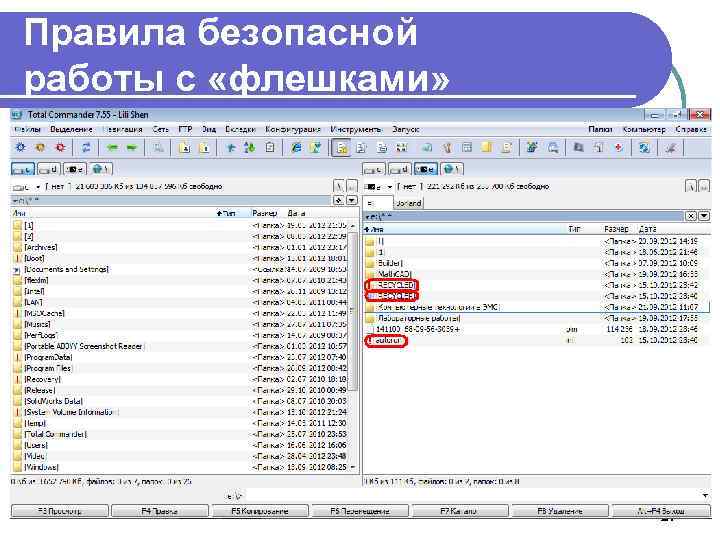

Правила безопасной работы с «флешками» 3. Настроить Total Commander 27

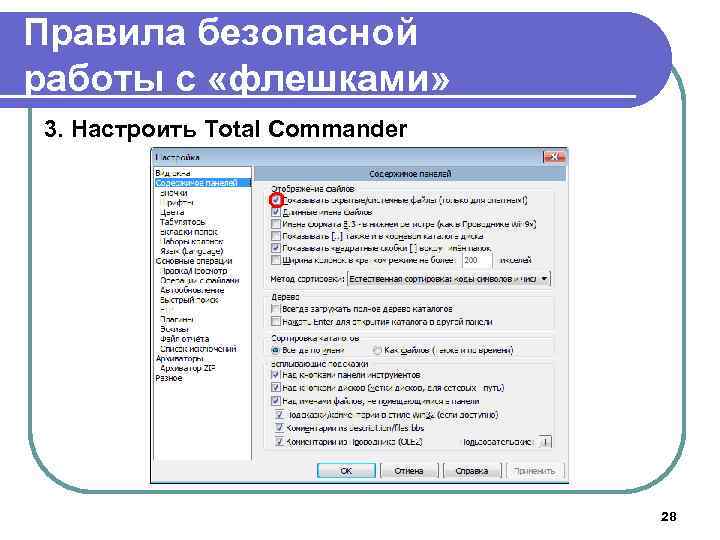

Правила безопасной работы с «флешками» 3. Настроить Total Commander 28

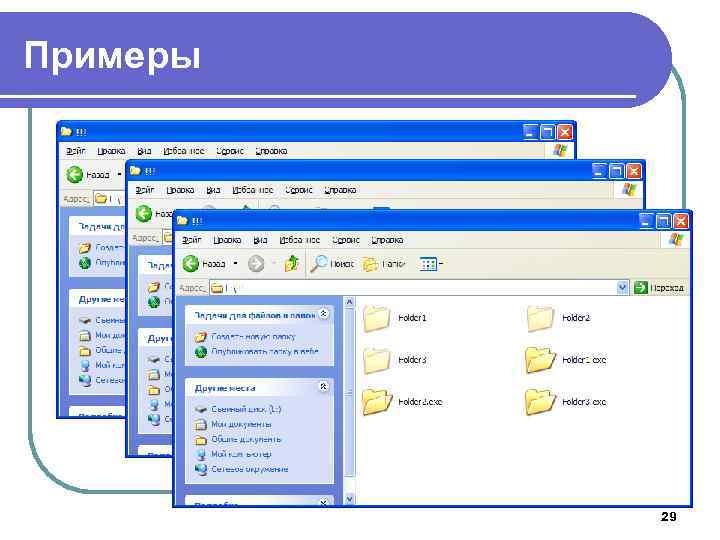

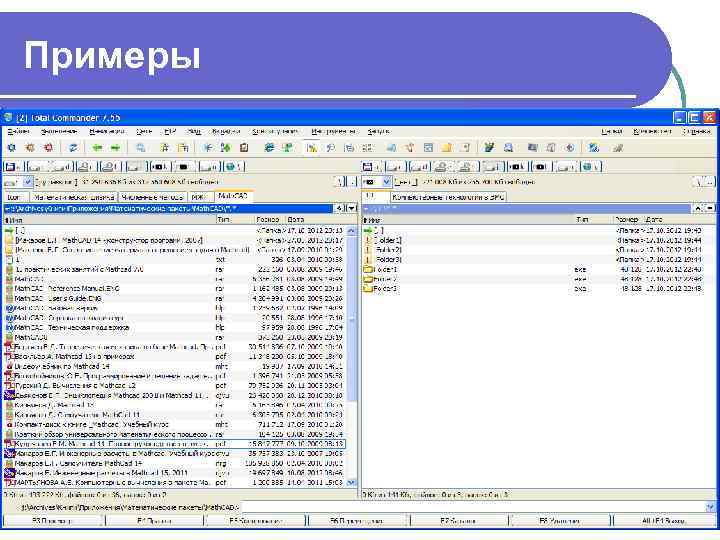

Примеры 29

Примеры 30

Правила безопасной работы с «флешками» 4. Не работайте на компьютере с учетной записью, имеющей права администратора. 31

Благодарю за внимание! 32

Основы безопасной работы на компьютере.ppt