Лекция 4 ОСН ПОНЯТИЯ ЗАЩИТЫ ИНФОРМАЦИИ.ppt

- Количество слайдов: 28

ОСНОВНЫЕ ПОНЯТИЯ ЗАЩИТЫ ИНФОРМАЦИИ «Информатика и математика» 1 курс «Юриспруденция» , «Информационные технологии управления» 3 курс «Менеджмент»

ОСНОВНЫЕ ПОНЯТИЯ ЗАЩИТЫ ИНФОРМАЦИИ «Информатика и математика» 1 курс «Юриспруденция» , «Информационные технологии управления» 3 курс «Менеджмент»

Основные понятия • Информация – это отражение реального мира с помощью знаков или сигналов или, в более узком смысле, любые сведения, являющиеся объектом хранения, передачи и преобразования. • Информационная сфера – сфера (среда) деятельности субъектов, связанная с созданием, преобразованием и потреблением информации. (ФЗ № 85 от 04 июля 1996 г. «Об участии в международном информационном обмене» ) • Информационная среда – совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом общественных отношений. ( «Доктрина информационной безопасности РФ» , Пр-18955 от 09 сентября 2000 г. )

Основные понятия • Информация – это отражение реального мира с помощью знаков или сигналов или, в более узком смысле, любые сведения, являющиеся объектом хранения, передачи и преобразования. • Информационная сфера – сфера (среда) деятельности субъектов, связанная с созданием, преобразованием и потреблением информации. (ФЗ № 85 от 04 июля 1996 г. «Об участии в международном информационном обмене» ) • Информационная среда – совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом общественных отношений. ( «Доктрина информационной безопасности РФ» , Пр-18955 от 09 сентября 2000 г. )

• Информационная безопасность – состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства. (ФЗ № 85 от 04 июля 1996 г. «Об участии в международном информационном обмене» ). Закон признан утратившим силу в связи с принятием Федерального закона от 27. 07. 2006 № 149 «Об информации, информатизации и защите информации» ). • Информационная безопасность РФ – это состояние защищенности национальных интересов РФ в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства. . ( «Доктрина информационной безопасности РФ» , Пр-18955 от 09 сентября 2000 г. ) • Информационная безопасность – защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. (мат-лы Гостехкомиссии РФ)

• Информационная безопасность – состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства. (ФЗ № 85 от 04 июля 1996 г. «Об участии в международном информационном обмене» ). Закон признан утратившим силу в связи с принятием Федерального закона от 27. 07. 2006 № 149 «Об информации, информатизации и защите информации» ). • Информационная безопасность РФ – это состояние защищенности национальных интересов РФ в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства. . ( «Доктрина информационной безопасности РФ» , Пр-18955 от 09 сентября 2000 г. ) • Информационная безопасность – защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. (мат-лы Гостехкомиссии РФ)

• В качестве стандартной модели безопасности часто приводят модель CIA: • конфиденциальность (англ. confidentiality); • целостность (integrity); • доступность (availability). • Под конфиденциальностью понимается доступность информации только определённому кругу лиц, под целостностью — гарантия существования информации в исходном виде, под доступностью — возможность получение информации авторизованным пользователем в нужное для него время. • Выделяют и другие категории: • аутентичность — возможность установления автора информации; • апеллируемость — возможность доказать что автором является именно заявленный человек, и никто другой.

• В качестве стандартной модели безопасности часто приводят модель CIA: • конфиденциальность (англ. confidentiality); • целостность (integrity); • доступность (availability). • Под конфиденциальностью понимается доступность информации только определённому кругу лиц, под целостностью — гарантия существования информации в исходном виде, под доступностью — возможность получение информации авторизованным пользователем в нужное для него время. • Выделяют и другие категории: • аутентичность — возможность установления автора информации; • апеллируемость — возможность доказать что автором является именно заявленный человек, и никто другой.

• • История создания единых стандартов информационной безопасности компьютерных систем Радужная серия (США) – основа для дальнейших исследований и разработок: 1983 г. – «Оранжевая книга» ( «Критерии безопасности компьютерных систем» Мин-ва обороны США); 1987 г. – «Красная книга» (Критерии безопасности для надежных сетей); 1991 г. – «Розовая книга» (Критерии безопасности для сисатем управления БД). 1992 г. – «Федеральные критерии безопасности информационных технологий» (США) впервые определили требования к средствам защиты информации. 1991 г. – «Европейские критерии безопасности информационных технологий» . 1999 г. - «Единые общие критерии оценки безопасности информационных технологий» соответствуют современному состоянию информационных технологий.

• • История создания единых стандартов информационной безопасности компьютерных систем Радужная серия (США) – основа для дальнейших исследований и разработок: 1983 г. – «Оранжевая книга» ( «Критерии безопасности компьютерных систем» Мин-ва обороны США); 1987 г. – «Красная книга» (Критерии безопасности для надежных сетей); 1991 г. – «Розовая книга» (Критерии безопасности для сисатем управления БД). 1992 г. – «Федеральные критерии безопасности информационных технологий» (США) впервые определили требования к средствам защиты информации. 1991 г. – «Европейские критерии безопасности информационных технологий» . 1999 г. - «Единые общие критерии оценки безопасности информационных технологий» соответствуют современному состоянию информационных технологий.

Государственная концепция защиты информации в России (1992 г. – материалы Гостехкомиссии РФ) • «Концепция защиты средств вычислительной техники от НСД к информации» ; • «Средства вычислительной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации» ; • «Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации» ; • Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от НСД в АС и СВТ» ; • «Защита от НСД к информации. Термины и определения»

Государственная концепция защиты информации в России (1992 г. – материалы Гостехкомиссии РФ) • «Концепция защиты средств вычислительной техники от НСД к информации» ; • «Средства вычислительной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации» ; • «Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации» ; • Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от НСД в АС и СВТ» ; • «Защита от НСД к информации. Термины и определения»

Основные характеристики информационных стандартов • Универсальность – определяется множеством типов вычислительных систем, на которые ориентирован стандарт. • Гибкость – возможность применения стандарта к постоянно развивающимся информационным технологиям. • Гарантированность – определяется мощностью предусмотренных стандартом методов и средств подтверждения надежности результатов квалификационного анализа. • Реализуемость – возможность адекватной реализации на практике. • Актуальность – требования и критерии стандарта должны соответствовать постоянно развивающемуся множеству угроз безопасности.

Основные характеристики информационных стандартов • Универсальность – определяется множеством типов вычислительных систем, на которые ориентирован стандарт. • Гибкость – возможность применения стандарта к постоянно развивающимся информационным технологиям. • Гарантированность – определяется мощностью предусмотренных стандартом методов и средств подтверждения надежности результатов квалификационного анализа. • Реализуемость – возможность адекватной реализации на практике. • Актуальность – требования и критерии стандарта должны соответствовать постоянно развивающемуся множеству угроз безопасности.

Уровни информационной защиты • Законодательный (законы, нормативные акты, стандарты и т. п. ). • Административный (действия общего характера, предпринимаемые руководством организации). • Процедурный (конкретные меры безопасности, имеющие дело с людьми). • Программно-технический (конкретные технические меры).

Уровни информационной защиты • Законодательный (законы, нормативные акты, стандарты и т. п. ). • Административный (действия общего характера, предпринимаемые руководством организации). • Процедурный (конкретные меры безопасности, имеющие дело с людьми). • Программно-технический (конкретные технические меры).

Административный уровень • Политика безопасности – совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. Она определяет стратегию организации в области ИБ, а также меру внимания и количество ресурсов, которые руководство считает целесообразным выделить. • В документе, описывающем политику безопасности организации, необходимо: - зафиксировать границы и структуру подлежащей защите информационной системы; - перечислить ресурсы (технические и программные средства, базы данных), подлежащие защите; - дать систему критериев для оценки их ценности.

Административный уровень • Политика безопасности – совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. Она определяет стратегию организации в области ИБ, а также меру внимания и количество ресурсов, которые руководство считает целесообразным выделить. • В документе, описывающем политику безопасности организации, необходимо: - зафиксировать границы и структуру подлежащей защите информационной системы; - перечислить ресурсы (технические и программные средства, базы данных), подлежащие защите; - дать систему критериев для оценки их ценности.

Политика безопасности на практике 1. 2. • • • 3. 4. 5. Определение используемых руководящих документов и стандартов в области ИБ. Определение основных положений политики безопасности: управление доступом к СВТ, системным и прикладным программам и данным; антивирусную защиту; вопросы резервного копирования; проведение ремонтных и восстановительных работ; Информирование руководства об инцидентах в области ИБ. Определение подходов к управлению рисками: является ли достаточным базовый уровень защищенности или требуется проводить полный вариант анализа рисков. Распределение защитных мер по уровням управления; Порядок сертификации на соответствие стандартам в области ИБ (порядок обучения пользователей по вопросам ИБ, периодический пересмотр положений политики безопасности, периодичность проведения совещаний по вопросам ИБ на уровне руководства).

Политика безопасности на практике 1. 2. • • • 3. 4. 5. Определение используемых руководящих документов и стандартов в области ИБ. Определение основных положений политики безопасности: управление доступом к СВТ, системным и прикладным программам и данным; антивирусную защиту; вопросы резервного копирования; проведение ремонтных и восстановительных работ; Информирование руководства об инцидентах в области ИБ. Определение подходов к управлению рисками: является ли достаточным базовый уровень защищенности или требуется проводить полный вариант анализа рисков. Распределение защитных мер по уровням управления; Порядок сертификации на соответствие стандартам в области ИБ (порядок обучения пользователей по вопросам ИБ, периодический пересмотр положений политики безопасности, периодичность проведения совещаний по вопросам ИБ на уровне руководства).

Процедурный (организационный) уровень • Управление персоналом - для каждой должности д. б. квалификационные требования по ИБ; - в должностные инструкции должны входить разделы по ИБ; - каждого работника необходимо научить мерам безопасности теоретически и на практике. • Физическая защита - экранирование электронных каналов утечек информации; - защита от воровства СВТ. • Планирование восстановительных работ - слаженность действий персонала во время и после аварии; - наличие заранее подготовленных резервных производственных площадок; - д. б. официально утвержденная схема переноса на резервные площадки основных информационных ресурсов; - д. б. схема возвращения к нормальному режиму работы.

Процедурный (организационный) уровень • Управление персоналом - для каждой должности д. б. квалификационные требования по ИБ; - в должностные инструкции должны входить разделы по ИБ; - каждого работника необходимо научить мерам безопасности теоретически и на практике. • Физическая защита - экранирование электронных каналов утечек информации; - защита от воровства СВТ. • Планирование восстановительных работ - слаженность действий персонала во время и после аварии; - наличие заранее подготовленных резервных производственных площадок; - д. б. официально утвержденная схема переноса на резервные площадки основных информационных ресурсов; - д. б. схема возвращения к нормальному режиму работы.

Программно-технический уровень • • 1. 2. Идентификация и проверка подлинности (аутентификация) пользователей при входе в систему; Протоколирование и аудит; Криптографические методы защиты информации; Обеспечение целостности программных и технических средств ВТ и средств защиты информации. Два основных направления: Защита информации от утечки(уничтожения или искажения) по техническим каналам; Защита информации от несанкционированного доступа (НСД).

Программно-технический уровень • • 1. 2. Идентификация и проверка подлинности (аутентификация) пользователей при входе в систему; Протоколирование и аудит; Криптографические методы защиты информации; Обеспечение целостности программных и технических средств ВТ и средств защиты информации. Два основных направления: Защита информации от утечки(уничтожения или искажения) по техническим каналам; Защита информации от несанкционированного доступа (НСД).

Защита информации от НСД • • • СИСТЕМА ПАРОЛЬНОЙ ЗАЩИТЫ; СИСТЕМА «ПРИВЯЗКИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ К КОМПЬЮТЕРУ ПОЛЬЗОВАТЕЛЯ; АППАРАТНО-ПРОГРАММНЫЕ СИСТЕМЫ С ЭЛЕКТРОННЫМИ КЛЮЧАМИ; Электронный ключ С памятью (без микропроцессора) С микропроцессором и памятью

Защита информации от НСД • • • СИСТЕМА ПАРОЛЬНОЙ ЗАЩИТЫ; СИСТЕМА «ПРИВЯЗКИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ К КОМПЬЮТЕРУ ПОЛЬЗОВАТЕЛЯ; АППАРАТНО-ПРОГРАММНЫЕ СИСТЕМЫ С ЭЛЕКТРОННЫМИ КЛЮЧАМИ; Электронный ключ С памятью (без микропроцессора) С микропроцессором и памятью

Компьютерные вирусы • Классический компьютерный вирус – это программа, которая не существует самостоятельно, а может работать только вместе с программой, зараженной этим вирусом. Это фрагмент машинного кода, обладающий способностью присоединяться к машинному коду зараженной программы. Когда такая программа начинает работать, управление сначала получает вирус, он либо создает свои копии, либо выполняет вредоносные действия (форматирует диски, удаляет информацию, редактирует документы и т. д. ).

Компьютерные вирусы • Классический компьютерный вирус – это программа, которая не существует самостоятельно, а может работать только вместе с программой, зараженной этим вирусом. Это фрагмент машинного кода, обладающий способностью присоединяться к машинному коду зараженной программы. Когда такая программа начинает работать, управление сначала получает вирус, он либо создает свои копии, либо выполняет вредоносные действия (форматирует диски, удаляет информацию, редактирует документы и т. д. ).

Типы компьютерных вирусов по видам объектов заражения: Компьютерные вирусы Загрузочные (бутовые) Вредоносные программы Файловые Полиморфные вирусы Макровирусы Черви DOS-вирусы Вирусы-невидимки Логические бомбы Трояны

Типы компьютерных вирусов по видам объектов заражения: Компьютерные вирусы Загрузочные (бутовые) Вредоносные программы Файловые Полиморфные вирусы Макровирусы Черви DOS-вирусы Вирусы-невидимки Логические бомбы Трояны

Эволюция вирусов и антивирусов. Эпохи Do. S и Интернет (Википедия) • Преистория. Конец 80 -х. Время примитивных вирусов. Обычно вирусы начального периода заражали исполняемые файлы типа COM, чуть более сложные EXE файлы заражались реже. Появившиеся антивирусные программы также были довольно примитивными. Обычно появлялось несколько вирусов в месяц, никаких сложностей с точки зрения программирования антивируса не было. Все антивирусы того периода отличались лишь алгоритмами обхода дерева каталога, и скорость работы антивируса зависела именно от этого. Некоторые разработчики даже не утруждали себя шифрованием сигнатур, поэтому в то время были не редки случаи, когда один антивирус находил вирус в другом антивирусе. Кроме антивирусных сканеров ничего другого тогда не было.

Эволюция вирусов и антивирусов. Эпохи Do. S и Интернет (Википедия) • Преистория. Конец 80 -х. Время примитивных вирусов. Обычно вирусы начального периода заражали исполняемые файлы типа COM, чуть более сложные EXE файлы заражались реже. Появившиеся антивирусные программы также были довольно примитивными. Обычно появлялось несколько вирусов в месяц, никаких сложностей с точки зрения программирования антивируса не было. Все антивирусы того периода отличались лишь алгоритмами обхода дерева каталога, и скорость работы антивируса зависела именно от этого. Некоторые разработчики даже не утруждали себя шифрованием сигнатур, поэтому в то время были не редки случаи, когда один антивирус находил вирус в другом антивирусе. Кроме антивирусных сканеров ничего другого тогда не было.

• Каменный век. Начало 90 -х. В 1990 г. появилось новое поколение вирусов — сейчас их называют полиморфные вирусы. Первый представитель Chameleon «эволюционировал» ; из двух других ранее известных вирусов — Vienna и Cascade. Chameleon изменял внешний вид как тела вируса, так и самого расшифровщика, ни оставляя ни одного постоянного байта. В Chameleon отсутствовал постоянный вирусный код, что делало разработку новых принципов антивирусной защиты приоритетной задачей. Вскоре антивирусные эксперты изобрели специальные алгоритмические языки, способные распознать в зараженном файле даже полиморфный вирус. Параллельно с разработкой сканеров, шли и эксперименты с другими лекарствами. В начале 90 -х были популярны программы вакцины (или вакцинаторы). Они работали по тому же принципу, что и медицинские вакцины — делалась некая «прививка» и вирус больше не мог заражать «привитый» или вакцинированный файл. Дело в том, что все болееменее разумно написанные вирусы проверяли файл жертву на наличие своей копии, что бы избежать повторного заражения. Для этого обычно применялась некая метка, говорящая о том, что файл уже заражен. Например, знаменитый Иерусалимский вирус добавлял 5 байт к концу зараженного файла "Ms. Do. S". Программы вакцинаторы делали то же самое. Но вирусописатели нашли и против этого убийственное оружие — они не ставили метки, они просто искали свое тело в жертве и сравнивали все тело, байт в байт. Т. е. меткой становилось все тело вируса. Против этого вакцины были бессильны. Вторым аргументом, который добил вакцины, стало… количество вирусов. Вакцина против 10 -ти или даже 100 вирусов реальна, а против 10000 уже нет.

• Каменный век. Начало 90 -х. В 1990 г. появилось новое поколение вирусов — сейчас их называют полиморфные вирусы. Первый представитель Chameleon «эволюционировал» ; из двух других ранее известных вирусов — Vienna и Cascade. Chameleon изменял внешний вид как тела вируса, так и самого расшифровщика, ни оставляя ни одного постоянного байта. В Chameleon отсутствовал постоянный вирусный код, что делало разработку новых принципов антивирусной защиты приоритетной задачей. Вскоре антивирусные эксперты изобрели специальные алгоритмические языки, способные распознать в зараженном файле даже полиморфный вирус. Параллельно с разработкой сканеров, шли и эксперименты с другими лекарствами. В начале 90 -х были популярны программы вакцины (или вакцинаторы). Они работали по тому же принципу, что и медицинские вакцины — делалась некая «прививка» и вирус больше не мог заражать «привитый» или вакцинированный файл. Дело в том, что все болееменее разумно написанные вирусы проверяли файл жертву на наличие своей копии, что бы избежать повторного заражения. Для этого обычно применялась некая метка, говорящая о том, что файл уже заражен. Например, знаменитый Иерусалимский вирус добавлял 5 байт к концу зараженного файла "Ms. Do. S". Программы вакцинаторы делали то же самое. Но вирусописатели нашли и против этого убийственное оружие — они не ставили метки, они просто искали свое тело в жертве и сравнивали все тело, байт в байт. Т. е. меткой становилось все тело вируса. Против этого вакцины были бессильны. Вторым аргументом, который добил вакцины, стало… количество вирусов. Вакцина против 10 -ти или даже 100 вирусов реальна, а против 10000 уже нет.

• Эра полиморфиков. Смерть простых антивирусов. 19921995 годы. В 92 -м появился первый генератор полиморфного кода — Mt. E (Mutation Engine). После появления Mt. E таких вирусов стало несколько десятков и появлялись они чуть ли ни каждый день. 1992 г. стал переломным годом в эволюции антивирусных средств, появился эмулятор кода. Полиморфные вирусы после расшифровки всегда одинаковы, нужно было придумать способы «снять» зашифрованную часть и добраться до постоянного тела вируса. Такую операцию делали антивирусные эксперты при анализе вируса при помощи отладчика. Они добавили возможности отладчика (трассировку исполняемого кода) в свои программы. Однако вирусописатели довольно быстро научились ускользать из-под отладчиков. Получилось, что авторы антивирусов добились обратного эффекта — их программы сами способствовали запуску вирусов. Требовалось что-то другое и этим другим стал эмулятор. Первым антивирусом с эмулятором стал AVP (в 2000 году название программы изменено на Антивирус Касперского). Сейчас без эмулятора не мыслим современный антивирус. Использование эмулятора позволяло обнаружить любой полиморфный вирус того периода. Задача написания эмулятора была под силу только очень квалифицированным программистам.

• Эра полиморфиков. Смерть простых антивирусов. 19921995 годы. В 92 -м появился первый генератор полиморфного кода — Mt. E (Mutation Engine). После появления Mt. E таких вирусов стало несколько десятков и появлялись они чуть ли ни каждый день. 1992 г. стал переломным годом в эволюции антивирусных средств, появился эмулятор кода. Полиморфные вирусы после расшифровки всегда одинаковы, нужно было придумать способы «снять» зашифрованную часть и добраться до постоянного тела вируса. Такую операцию делали антивирусные эксперты при анализе вируса при помощи отладчика. Они добавили возможности отладчика (трассировку исполняемого кода) в свои программы. Однако вирусописатели довольно быстро научились ускользать из-под отладчиков. Получилось, что авторы антивирусов добились обратного эффекта — их программы сами способствовали запуску вирусов. Требовалось что-то другое и этим другим стал эмулятор. Первым антивирусом с эмулятором стал AVP (в 2000 году название программы изменено на Антивирус Касперского). Сейчас без эмулятора не мыслим современный антивирус. Использование эмулятора позволяло обнаружить любой полиморфный вирус того периода. Задача написания эмулятора была под силу только очень квалифицированным программистам.

Криптоанализ По известному базовому коду вируса и по известному зашифрованному коду (или по "подозрительному" коду, похожему на зашифрованное тело вируса) восстанавливаются ключи и алгоритм программырасшифровщика. Затем этот алгоритм применяется к зашифрованному участку, результатом чего является расшифрованное тело вируса. При решении этой задачи приходится иметь дело с системой уравнений. + Как правило, этот способ работает значительно быстрее и занимает гораздо меньше памяти, чем эмуляция инструкций вируса. - Решение подобных систем часто является задачей высокой сложности. Причем основная проблема — это математический анализ полученного уравнения или полученной системы уравнений. Т. е. требовалась очень серьезная математическая и криптографическая подготовка эксперта.

Криптоанализ По известному базовому коду вируса и по известному зашифрованному коду (или по "подозрительному" коду, похожему на зашифрованное тело вируса) восстанавливаются ключи и алгоритм программырасшифровщика. Затем этот алгоритм применяется к зашифрованному участку, результатом чего является расшифрованное тело вируса. При решении этой задачи приходится иметь дело с системой уравнений. + Как правило, этот способ работает значительно быстрее и занимает гораздо меньше памяти, чем эмуляция инструкций вируса. - Решение подобных систем часто является задачей высокой сложности. Причем основная проблема — это математический анализ полученного уравнения или полученной системы уравнений. Т. е. требовалась очень серьезная математическая и криптографическая подготовка эксперта.

Статистический анализ Программа-сканер анализирует частоту использования команд процессора, строит таблицу встречающихся команд процессора (опкодов) и на основе этой информации делает вывод о заражении файла вирусом. Данный метод эффективен для поиска некоторых полиморфных вирусов т. к. эти вирусы используют ограниченный набор команд в декрипторе, тогда как «чистые» файлы используют совершенно другие команды с другой частотой. - Основной недостаток этого метода в том, что есть ряд сложных полиморфных вирусов, которые используют почти все команды процессора, и от копии к копии набор используемых команд сильно изменяется, т. е. по построенной таблице частот не представляется возможным обнаружить вирус. +Криптоанализ и статистический анализ применяется для обнаружения вредоносных программ и по сей день.

Статистический анализ Программа-сканер анализирует частоту использования команд процессора, строит таблицу встречающихся команд процессора (опкодов) и на основе этой информации делает вывод о заражении файла вирусом. Данный метод эффективен для поиска некоторых полиморфных вирусов т. к. эти вирусы используют ограниченный набор команд в декрипторе, тогда как «чистые» файлы используют совершенно другие команды с другой частотой. - Основной недостаток этого метода в том, что есть ряд сложных полиморфных вирусов, которые используют почти все команды процессора, и от копии к копии набор используемых команд сильно изменяется, т. е. по построенной таблице частот не представляется возможным обнаружить вирус. +Криптоанализ и статистический анализ применяется для обнаружения вредоносных программ и по сей день.

Эвристический анализатор • Эвристики первого поколения. На рубеже 1992 -1993 гг. количество вирусов перевалило за 1000. Первым антивирусом, который мог обнаруживать неизвестные вирусы стал Lie Detector Евгения Сусликова . Принцип работы LD был довольно просто — каждый вирус во время своей работы должен совершить ряд действий — найти файл жертву, открыть файл для записи, заразить ее (модифицировать), закрыть файл. Любое из этих действий можно сделать ограниченным количеством методов. Соответственно ограничен и набор команд процессора и сигнатур. Эти команды и искал LD. Затем происходит анализ найденных сигнатур и если найдено некоторое количество необходимых и достаточных «подозрительных команд» , то принимается решение о том, что файл инфицирован. + плюс этого метода — простота реализации и скорость работы, - уровень обнаружения новых вредоносных программ довольно низок, невозможно обнаруживать новые полиморфные вирусы. • Эвристические анализаторы второго поколения - совмещение эвристического анализатора и эмулятора. Суть работы такого эвристика состоит в эмуляции исполнения программы и протоколировании всех «подозрительных» ее действий. На основе этого протокола принимается решение о возможном заражении программы вирусом. + появилась возможность эмулирования не только процессора, но и ОС, уровень обнаружения у них вируса значительно выше. . - новые эвристики более требовательны к ресурсам компьютера. К сожалению, задача создания 100% эмулятора нереализуема из-за сложности современных ОС.

Эвристический анализатор • Эвристики первого поколения. На рубеже 1992 -1993 гг. количество вирусов перевалило за 1000. Первым антивирусом, который мог обнаруживать неизвестные вирусы стал Lie Detector Евгения Сусликова . Принцип работы LD был довольно просто — каждый вирус во время своей работы должен совершить ряд действий — найти файл жертву, открыть файл для записи, заразить ее (модифицировать), закрыть файл. Любое из этих действий можно сделать ограниченным количеством методов. Соответственно ограничен и набор команд процессора и сигнатур. Эти команды и искал LD. Затем происходит анализ найденных сигнатур и если найдено некоторое количество необходимых и достаточных «подозрительных команд» , то принимается решение о том, что файл инфицирован. + плюс этого метода — простота реализации и скорость работы, - уровень обнаружения новых вредоносных программ довольно низок, невозможно обнаруживать новые полиморфные вирусы. • Эвристические анализаторы второго поколения - совмещение эвристического анализатора и эмулятора. Суть работы такого эвристика состоит в эмуляции исполнения программы и протоколировании всех «подозрительных» ее действий. На основе этого протокола принимается решение о возможном заражении программы вирусом. + появилась возможность эмулирования не только процессора, но и ОС, уровень обнаружения у них вируса значительно выше. . - новые эвристики более требовательны к ресурсам компьютера. К сожалению, задача создания 100% эмулятора нереализуема из-за сложности современных ОС.

Поведенческие блокираторы • Существуют более 13 лет. Основная идея — анализ поведения программ и блокировка выполнения любых опасных действий. Теоретически, блокиратор может предотвратить распространение любого, как известного, так и неизвестного (написанного после блокиратора) вируса. В этом направлении и движется сегодня большинство разработчиков антивирусного ПО. Так, большинство систем предотвращения распространения почтовых червей по механизму являются поведенческими блокираторами. • Первое поколение поведенческих блокираторов - середина 90 -х годов (в самый разгар эпохи DOS-вирусов). Принцип их работы — при обнаружении потенциально опасного действия задавался вопрос пользователю — разрешить или запретить действие. Если пользователь не обладал должной квалификацией, вопросы антивируса вызывали непонимание. • Второе поколение поведенческих блокираторов: анализируются не отдельные действия, а последовательность действий, и на основании этого делается заключение о вредоносности той или иной программы. Это значительно сокращает количество запросов к пользователю и повышает надежность детектирования. • На эволюцию антивирусов влияет квалификация пользователя. На заре эры ПК большинство пользователей были довольно опытными, но с увеличением количества ПК их средний уровень снижался. Также менялась сложность и интерфейс антивирусных программ в сторону упрощения. И если поведенческие блокираторы сначала стали жертвой усложнения, а потом восстали из пепла, то ревизорам изменения диска не так повезло —суперпопулярный вид антивирусного ПО 90 -х сейчас практически никем не используется изза сложности и необходимости понимать природу происходящего в компьютере. Вывод К середине 90 -х были придуманы и разработаны все основные технологии, которые применяются до сих пор.

Поведенческие блокираторы • Существуют более 13 лет. Основная идея — анализ поведения программ и блокировка выполнения любых опасных действий. Теоретически, блокиратор может предотвратить распространение любого, как известного, так и неизвестного (написанного после блокиратора) вируса. В этом направлении и движется сегодня большинство разработчиков антивирусного ПО. Так, большинство систем предотвращения распространения почтовых червей по механизму являются поведенческими блокираторами. • Первое поколение поведенческих блокираторов - середина 90 -х годов (в самый разгар эпохи DOS-вирусов). Принцип их работы — при обнаружении потенциально опасного действия задавался вопрос пользователю — разрешить или запретить действие. Если пользователь не обладал должной квалификацией, вопросы антивируса вызывали непонимание. • Второе поколение поведенческих блокираторов: анализируются не отдельные действия, а последовательность действий, и на основании этого делается заключение о вредоносности той или иной программы. Это значительно сокращает количество запросов к пользователю и повышает надежность детектирования. • На эволюцию антивирусов влияет квалификация пользователя. На заре эры ПК большинство пользователей были довольно опытными, но с увеличением количества ПК их средний уровень снижался. Также менялась сложность и интерфейс антивирусных программ в сторону упрощения. И если поведенческие блокираторы сначала стали жертвой усложнения, а потом восстали из пепла, то ревизорам изменения диска не так повезло —суперпопулярный вид антивирусного ПО 90 -х сейчас практически никем не используется изза сложности и необходимости понимать природу происходящего в компьютере. Вывод К середине 90 -х были придуманы и разработаны все основные технологии, которые применяются до сих пор.

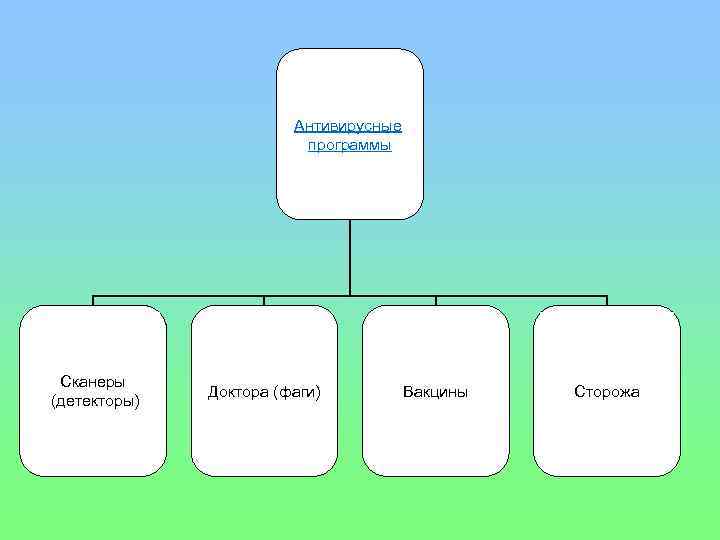

Антивирусные программы Сканеры (детекторы) Доктора (фаги) Вакцины Сторожа

Антивирусные программы Сканеры (детекторы) Доктора (фаги) Вакцины Сторожа

Как защитить свой компьютер от хакерских атак, Троянов и вирусов: • Используйте антивирус! Периодически обновляйте его. • • Периодически обновляйте операционную систему и программное обеспечение. • • Используйте Firewall! Периодически обновляйте его. • • Не открывайте доступ к дискам и папкам, либо закрывайте после использования. • • Выключайте виртуальный сервер после работы, если используете его локально. • • Не сохраняйте личную информацию на компьютере.

Как защитить свой компьютер от хакерских атак, Троянов и вирусов: • Используйте антивирус! Периодически обновляйте его. • • Периодически обновляйте операционную систему и программное обеспечение. • • Используйте Firewall! Периодически обновляйте его. • • Не открывайте доступ к дискам и папкам, либо закрывайте после использования. • • Выключайте виртуальный сервер после работы, если используете его локально. • • Не сохраняйте личную информацию на компьютере.

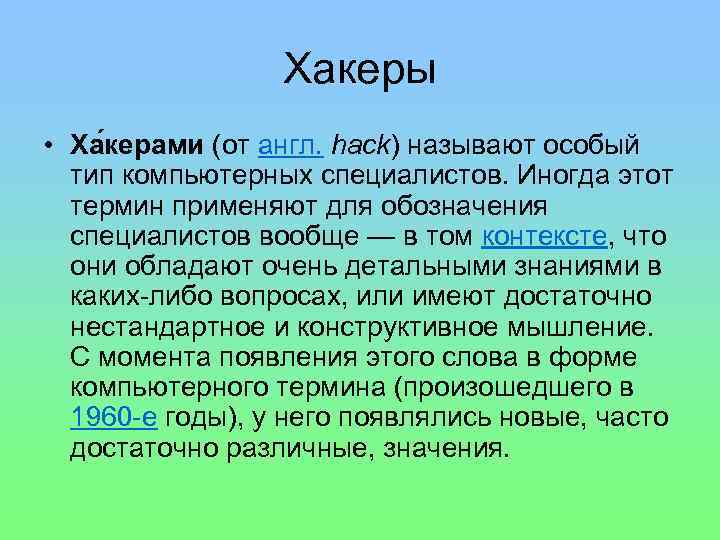

Хакеры • Ха керами (от англ. hack) называют особый тип компьютерных специалистов. Иногда этот термин применяют для обозначения специалистов вообще — в том контексте, что они обладают очень детальными знаниями в каких-либо вопросах, или имеют достаточно нестандартное и конструктивное мышление. С момента появления этого слова в форме компьютерного термина (произошедшего в 1960 -е годы), у него появлялись новые, часто достаточно различные, значения.

Хакеры • Ха керами (от англ. hack) называют особый тип компьютерных специалистов. Иногда этот термин применяют для обозначения специалистов вообще — в том контексте, что они обладают очень детальными знаниями в каких-либо вопросах, или имеют достаточно нестандартное и конструктивное мышление. С момента появления этого слова в форме компьютерного термина (произошедшего в 1960 -е годы), у него появлялись новые, часто достаточно различные, значения.

• Хакер (изначально — кто-либо, делающий мебель при помощи топора): • Человек, любящий исследование деталей программируемых систем, изучение вопроса повышения их возможностей, в противоположность большинству пользователей, которые предпочитают ограничиваться изучением необходимого минимума. • «Человек, наслаждающийся доскональным пониманием внутренних действий систем, компьютеров и компьютерных сетей в особенности» . • Кто-либо программирующий с энтузиазмом (даже одержимо), или любящий программировать, а не просто теоретизировать о программировании. • Человек, способный ценить и понимать хакерские ценности. • Человек, который силён в быстром программировании. • Эксперт по отношению к определённой компьютерной программе, или кто-либо часто работающий с ней; пример: «хакер Unix» . • Эксперт или энтузиаст любого рода. ( «Хакер астрономии» ) • Кто-либо любящий интеллектуальные испытания, заключающиеся в творческом преодолении или обходе ограничений.

• Хакер (изначально — кто-либо, делающий мебель при помощи топора): • Человек, любящий исследование деталей программируемых систем, изучение вопроса повышения их возможностей, в противоположность большинству пользователей, которые предпочитают ограничиваться изучением необходимого минимума. • «Человек, наслаждающийся доскональным пониманием внутренних действий систем, компьютеров и компьютерных сетей в особенности» . • Кто-либо программирующий с энтузиазмом (даже одержимо), или любящий программировать, а не просто теоретизировать о программировании. • Человек, способный ценить и понимать хакерские ценности. • Человек, который силён в быстром программировании. • Эксперт по отношению к определённой компьютерной программе, или кто-либо часто работающий с ней; пример: «хакер Unix» . • Эксперт или энтузиаст любого рода. ( «Хакер астрономии» ) • Кто-либо любящий интеллектуальные испытания, заключающиеся в творческом преодолении или обходе ограничений.

Хакеры – компьютерные преступники • В последнее время слово «хакер» имеет менее общее определение — этим термином называют сетевых взломщиков и других сетевых преступников, таких как кардеры, крякеры, скрипт-кидди и сетевые пираты. • В настоящее время частым является употребление слова именно в последнем значении — «компьютерный злоумышленник» . Более того, в к/ф хакер обычно подаётся как человек, который способен с ходу «взломать» любую систему, что на самом деле невозможно в принципе. Например, в фильме «Пароль Рыба-меч программист взламывает шифр Вернама — единственную из существующих в мире систем шифрования, для которой теоретически доказана абсолютная криптографическая стойкость.

Хакеры – компьютерные преступники • В последнее время слово «хакер» имеет менее общее определение — этим термином называют сетевых взломщиков и других сетевых преступников, таких как кардеры, крякеры, скрипт-кидди и сетевые пираты. • В настоящее время частым является употребление слова именно в последнем значении — «компьютерный злоумышленник» . Более того, в к/ф хакер обычно подаётся как человек, который способен с ходу «взломать» любую систему, что на самом деле невозможно в принципе. Например, в фильме «Пароль Рыба-меч программист взламывает шифр Вернама — единственную из существующих в мире систем шифрования, для которой теоретически доказана абсолютная криптографическая стойкость.

Эмблема хакерского движения «Планёр» , неофициальный символ движения хакеров » (glider) из игры «Жизнь» Известные хакеры (в первоначальном смысле слова): Линус Торвальдс, создатель ядра Linux

Эмблема хакерского движения «Планёр» , неофициальный символ движения хакеров » (glider) из игры «Жизнь» Известные хакеры (в первоначальном смысле слова): Линус Торвальдс, создатель ядра Linux