Лекция_1_Основные понятия безопасности сетей.pptx

- Количество слайдов: 26

Основные понятия сетевой безопасности Центр информационных технологий Белгосуниверситет Крутых Александра Николаевна тел. 209 -50 -98 E-mail: krutykh@bsu. by

Сеть организации Корпоративная сеть – это мультисервисная сеть передачи голоса и данных, принадлежащая и управляемая единой организацией в соответствии с правилами этой организации, предназначенная для обеспечения доступа к единому информационному пространству данной организации. Сетевая безопасность (анг. Network Security) - это набор требований, предъявляемых к элементам корпоративной сети и политикам работы в ней, при выполнении которых обеспечивается защита сетевых ресурсов от: Ø несанкционированного доступа; Ø случайного или преднамеренного вмешательства в нормальные действия сети; Ø попыток разрушения компонентов инфраструктуры.

Функциональные элементы корпоративной сети

Базовые понятия безопасности Угроза (Threat). Потенциально возможное событие, действие, процесс или явление, которое может вызвать нанесение ущерба (материального, морального или иного) ресурсам компьютерной системы, а также информации, функционирующей в ней. Уязвимость (Vulnerability). Любая характеристика или свойство информационной системы, использование которой нарушителем может привести к реализации угрозы. Атака (Attack). Действие или последовательность связанных между собой действий нарушителя, которые приводят к реализации угрозы путем использования уязвимостей компьютерной системы.

Классификация угроз Модель безопасности CIA (Confidentiality, Integrity, Availability) 1) конфиденциальность (сonfidentiality) 2) целостность (integrity) 3) доступность (availability)

Классификация угроз Конфиденциальность – обеспечение работы с данными только для лиц, имеющих на это право Типы угроз: • утечка информации из сети по каналам связи (e-mail, web) • прослушивание каналов связи • перехват информации путем использования различных анализаторов • раскрытие паролей, использование чужих идентификационных данных • несанкционированный доступ к информационным ресурсам

Классификация угроз Целостность - гарантия правильности и точности данных. Данные защищены от несанкционированного изменения, удаления, создания и дублирования, а также обеспечивается обнаружение такой несанкционированной деятельности Типы угроз: • несанкционированный доступ к данным (повышение привилегий, взлом паролей) • внедрение вредоносных программ и кодов • скрытие признаков присутствия в системе • переконфигурирование коммуникационного оборудования

Классификация угроз Доступность – отсутствие какого-либо ограничения на санкционированный доступ к элементам сети, хранимой информации, потокам данных, к услугам и приложениям изза событий, влияющих на сеть Типы угроз: • отказ в обслуживании (Denial of Service – Do. S) • сбой оборудования, каналов связи • недоступность сервисов и информации по причине сбоя в системах электропитания • повреждение носителей информации • умышленное разрушение критической информации как со стороны инсайдеров, так и внешних злоумышленников

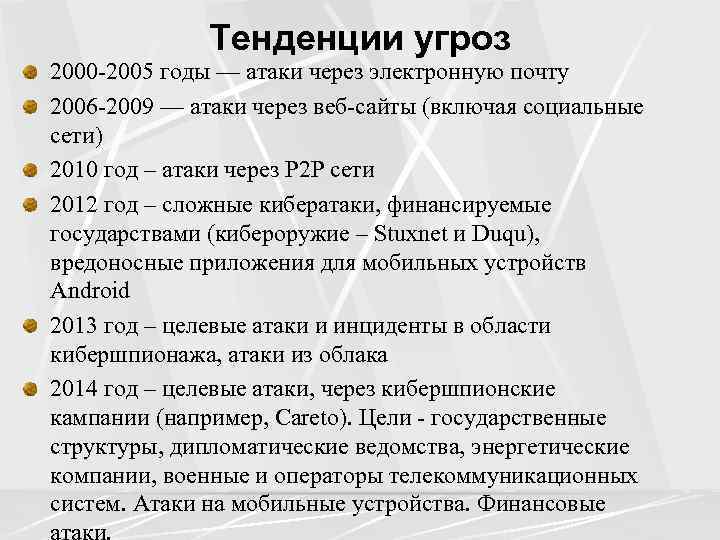

Тенденции угроз 2000 -2005 годы — атаки через электронную почту 2006 -2009 — атаки через веб-сайты (включая социальные сети) 2010 год – атаки через P 2 P сети 2012 год – сложные кибератаки, финансируемые государствами (кибероружие – Stuxnet и Duqu), вредоносные приложения для мобильных устройств Android 2013 год – целевые атаки и инциденты в области кибершпионажа, атаки из облака 2014 год – целевые атаки, через кибершпионские кампании (например, Careto). Цели - государственные структуры, дипломатические ведомства, энергетические компании, военные и операторы телекоммуникационных систем. Атаки на мобильные устройства. Финансовые

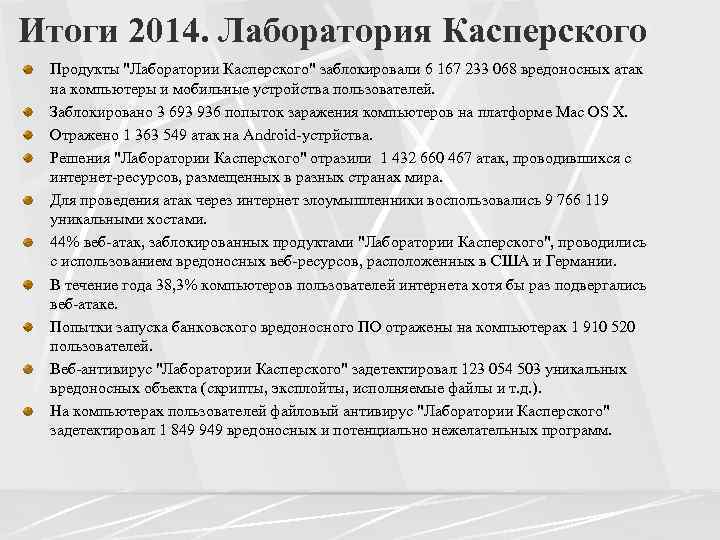

Итоги 2014. Лаборатория Касперского Продукты "Лаборатории Касперского" заблокировали 6 167 233 068 вредоносных атак на компьютеры и мобильные устройства пользователей. Заблокировано 3 693 936 попыток заражения компьютеров на платформе Mac OS X. Отражено 1 363 549 атак на Android-устрйства. Решения "Лаборатории Касперского" отразили 1 432 660 467 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира. Для проведения атак через интернет злоумышленники воспользовались 9 766 119 уникальными хостами. 44% веб-атак, заблокированных продуктами "Лаборатории Касперского", проводились с использованием вредоносных веб-ресурсов, расположенных в США и Германии. В течение года 38, 3% компьютеров пользователей интернета хотя бы раз подвергались веб-атаке. Попытки запуска банковского вредоносного ПО отражены на компьютерах 1 910 520 пользователей. Веб-антивирус "Лаборатории Касперского" задетектировал 123 054 503 уникальных вредоносных объекта (скрипты, эксплойты, исполняемые файлы и т. д. ). На компьютерах пользователей файловый антивирус "Лаборатории Касперского" задетектировал 1 849 949 вредоносных и потенциально нежелательных программ.

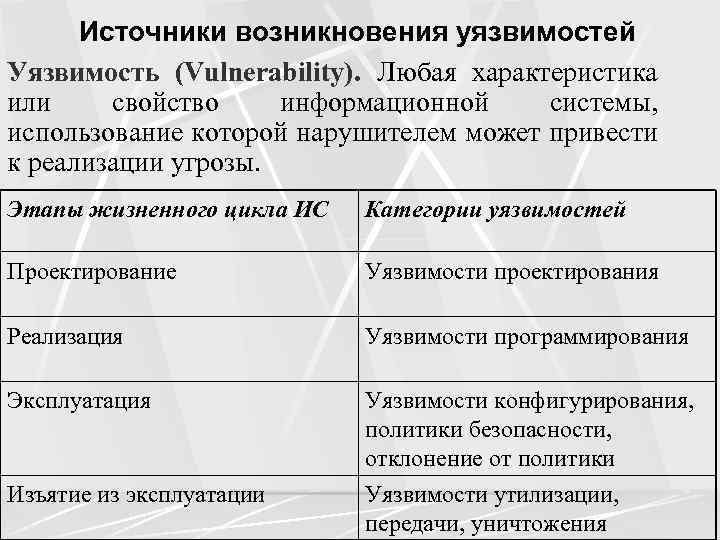

Источники возникновения уязвимостей Уязвимость (Vulnerability). Любая характеристика или свойство информационной системы, использование которой нарушителем может привести к реализации угрозы. Этапы жизненного цикла ИС Категории уязвимостей Проектирование Уязвимости проектирования Реализация Уязвимости программирования Эксплуатация Уязвимости конфигурирования, политики безопасности, отклонение от политики Изъятие из эксплуатации Уязвимости утилизации, передачи, уничтожения

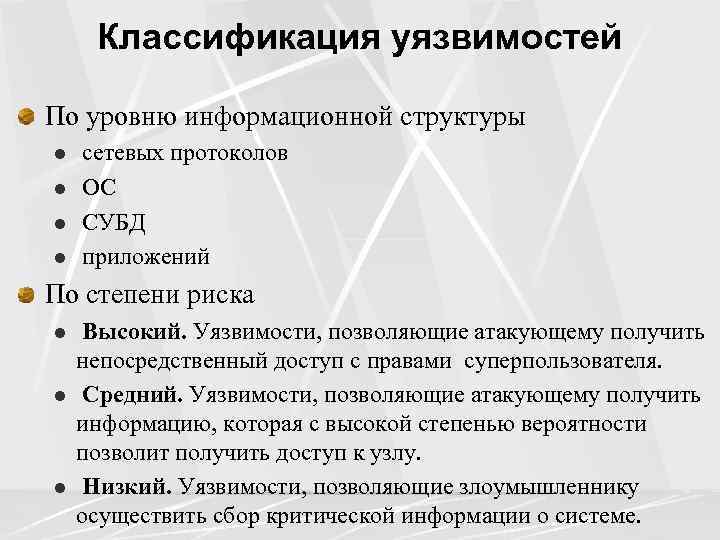

Классификация уязвимостей По уровню информационной структуры l l сетевых протоколов ОС СУБД приложений По степени риска l l l Высокий. Уязвимости, позволяющие атакующему получить непосредственный доступ с правами суперпользователя. Средний. Уязвимости, позволяющие атакующему получить информацию, которая с высокой степенью вероятности позволит получить доступ к узлу. Низкий. Уязвимости, позволяющие злоумышленнику осуществить сбор критической информации о системе.

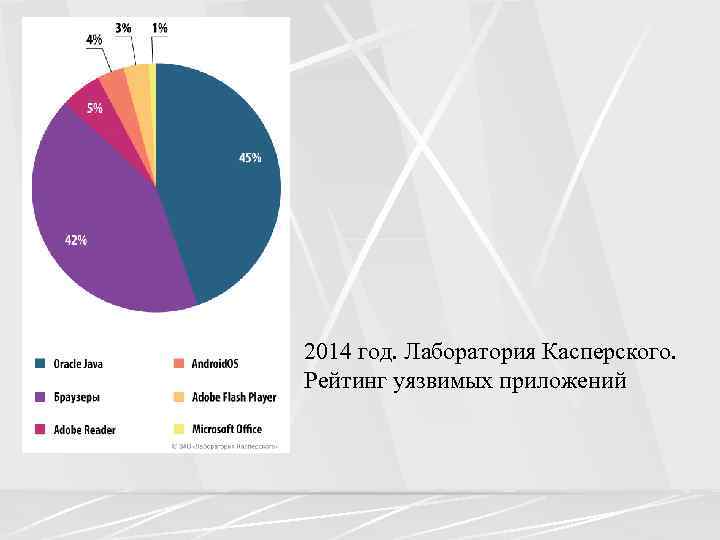

2014 год. Лаборатория Касперского. Рейтинг уязвимых приложений

Сетевая атака Атака (Attack). Действие или последовательность связанных между собой действий нарушителя, которые приводят к реализации угрозы путем использования уязвимостей Сетевая атака - действие, целью которого является захват контроля (повышение прав) над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании, а также получение данных пользователей пользующихся этой удалённой/локальной вычислительной системой.

Классификация атак 1. По характеру воздействия • • пассивное активное 2. По цели воздействия • • • нарушение конфиденциальности информации нарушение целостности информации нарушение работоспособности (доступности) системы 3. По условию начала осуществления воздействия • • • атака по запросу от атакуемого объекта атака по наступлению ожидаемого события на атакуемом объекте безусловная атака

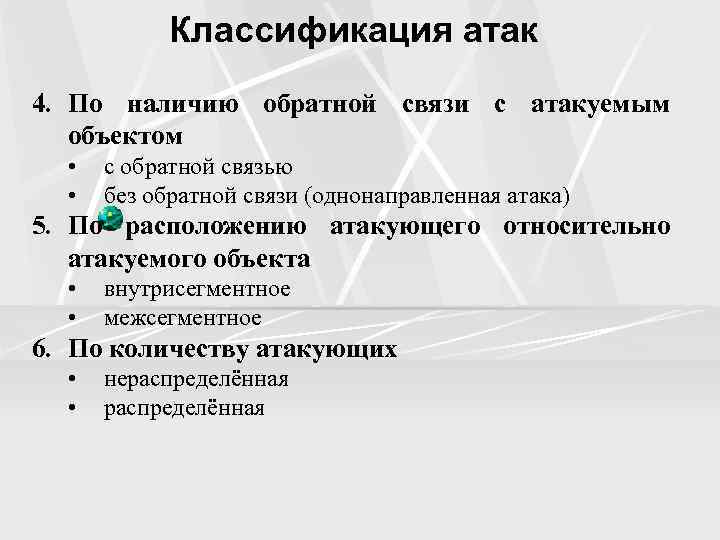

Классификация атак 4. По наличию обратной связи с атакуемым объектом • • с обратной связью без обратной связи (однонаправленная атака) 5. По расположению атакующего относительно атакуемого объекта • • внутрисегментное межсегментное 6. По количеству атакующих • • нераспределённая

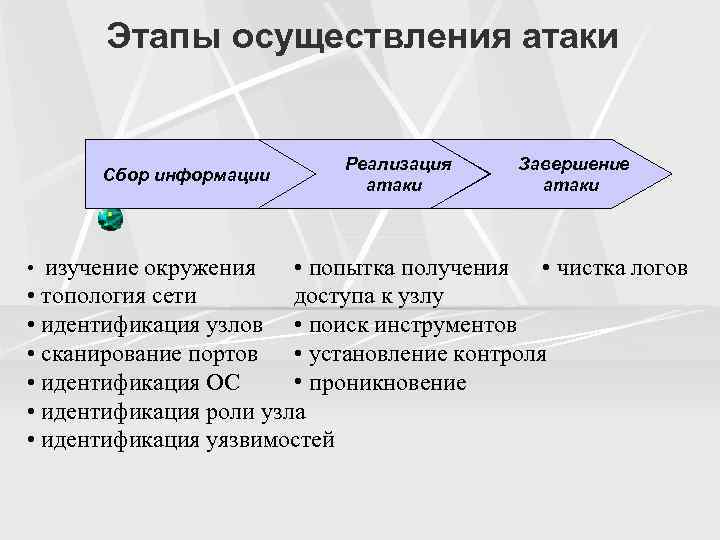

Этапы осуществления атаки Сбор информации Реализация атаки Завершение атаки • попытка получения • чистка логов • топология сети доступа к узлу • идентификация узлов • поиск инструментов • сканирование портов • установление контроля • идентификация ОС • проникновение • идентификация роли узла • идентификация уязвимостей • изучение окружения

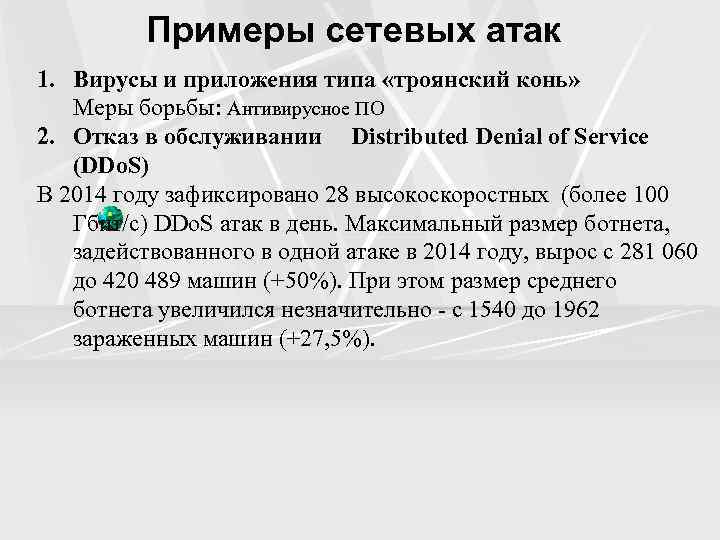

Примеры сетевых атак 1. Вирусы и приложения типа «троянский конь» Меры борьбы: Антивирусное ПО 2. Отказ в обслуживании Distributed Denial of Service (DDo. S) В 2014 году зафиксировано 28 высокоскоростных (более 100 Гбит/с) DDo. S атак в день. Максимальный размер ботнета, задействованного в одной атаке в 2014 году, вырос с 281 060 до 420 489 машин (+50%). При этом размер среднего ботнета увеличился незначительно - с 1540 до 1962 зараженных машин (+27, 5%).

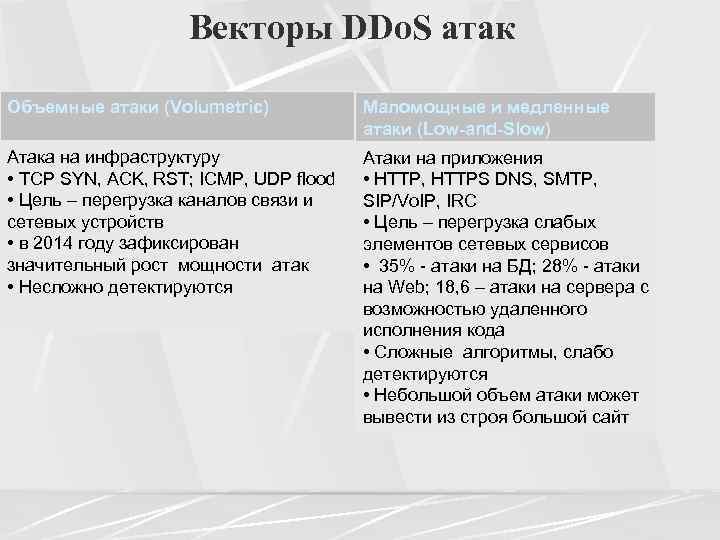

Векторы DDo. S атак Объемные атаки (Volumetric) Маломощные и медленные атаки (Low-and-Slow) Атака на инфраструктуру • TCP SYN, ACK, RST; ICMP, UDP flood • Цель – перегрузка каналов связи и сетевых устройств • в 2014 году зафиксирован значительный рост мощности атак • Несложно детектируются Атаки на приложения • HTTP, HTTPS DNS, SMTP, SIP/Vo. IP, IRC • Цель – перегрузка слабых элементов сетевых сервисов • 35% - атаки на БД; 28% - атаки на Web; 18, 6 – атаки на сервера с возможностью удаленного исполнения кода • Сложные алгоритмы, слабо детектируются • Небольшой объем атаки может вывести из строя большой сайт

Защита от DDo. S атак • Фильтрация нежелательного трафика • Детектирование аномалий • Детектирование трафика на уровне приложений

Технологии защиты корпоративной сети Межсетевые экраны Виртуальные частные сети Защита электронной почты Защита Web контента Обнаружение и предотвращение вторжений Поиск уязвимостей Антивирусная защита

Лекция_1_Основные понятия безопасности сетей.pptx