4509d2c549163c1d5f180ac3cf7d3a9e.ppt

- Количество слайдов: 104

ОКБ САПР Если Вам есть что скрывать. ОКБ САПР www. accord. ru 1@accord. ru Москва, 2007

Почему так бывает — используешь СЗИ, а информация все равно попадает в чужие руки ?

Для того, чтобы обеспе чить защищенность, а не только защищать, необходимо понимать, что является ОБЪЕКТОМ ЗАЩИТЫ.

Объекты защиты информации определяются тем, на что могут быть направлены действия злоумышленника: ü средства вычислительной техники (СВТ); ü данные, хранящиеся и обрабатывающиеся СВТ; ü технологии обработки данных; ü каналы передачи данных.

Задачи защиты информации определяются в соответствии с объектами: ü защита компьютера от несанкционированного доступа (НСД); ü разграничение прав доступа к данным; ü обеспечение неизменности технологии обработки данных; ü передача данных в защищенном виде.

Задачи защиты информации решаются применением комплексов защиты информации на основе Аккорд-АМДЗ

Защищенность компьютера от НСД ü достигается обеспечением режима доверенной загрузки ОС , при котором подтверждено, что: üпользователь именно тот который имеет , право работать на данном компьютере; üкомпьютер именно тот на котором имеет , право работать данный пользователь.

Аккорд-АМДЗ: Аппаратный модуль доверенной загрузки Обеспечивает доверенную загрузку различных ОС для аутентифицированного пользователя.

Что такое доверенная загрузка? Загрузка ОС производится только после успешного завершения процедур: ü блокировка загрузки ОС с внешних носителей информации; ü идентификация/аутентификация пользователя; üпроверка целостности технических и программных средств ПК с использованием алгоритма пошагового контроля целостности.

Аккорд-АМДЗ — защита от НСД Аккорд-АМДЗ обеспечивает доверенную загрузку ОС, поддерживающих файловые системы: ü FAT 12, FAT 16, FAT 32, ü NTFS, HPFS, ü EXT 2 FS, EXT 3 FS, Free. BSD, Sol 86 FS, ü QNXFS, MINIX.

Аккорд-АМДЗ — защита от НСД В частности, режим доверенной загрузки обеспечивается для ОС семейств: ü MS DOS, ü Windows, ü OS/2, ü UNIX, ü LINUX, ü BSD и др.

СЗИ НСД Аккорд-АМДЗ состоит из аппаратных и программных средств: Аппаратные средства: ü Контроллер; ü Контактное устройство; ü Идентификатор; Программные средства: ü BIOS контроллера комплекса Аккорд-АМДЗ; ü Firmware, в котором реализованы функции МДЗ.

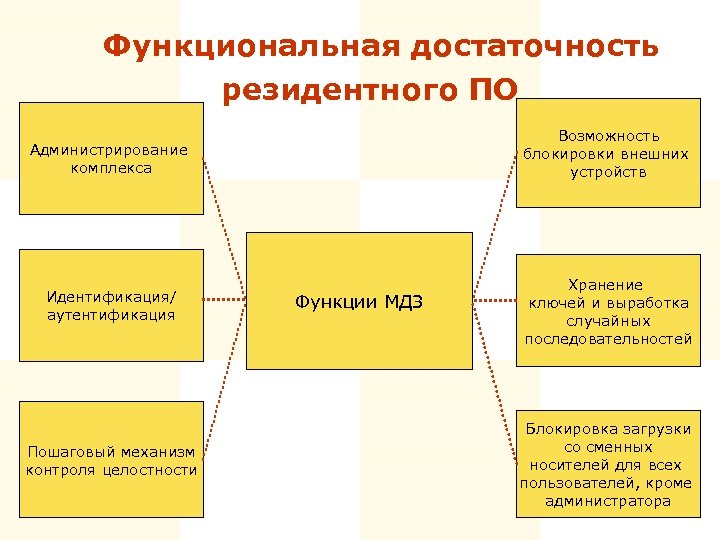

Функциональная достаточность резидентного ПО Администрирование комплекса Возможность блокировки внешних устройств Идентификация/ аутентификация Хранение ключей и выработка случайных последовательностей Пошаговый механизм контроля целостности Функции МДЗ Блокировка загрузки со сменных носителей для всех пользователей, кроме администратора

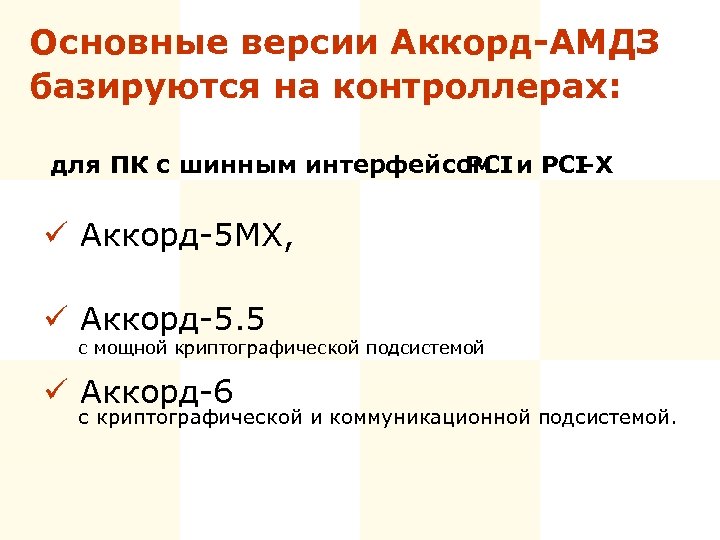

Основные версии Аккорд-АМДЗ базируются на контроллерах: для ПК с шинным интерфейсом и PCI -Х ü Аккорд-5 МХ, ü Аккорд-5. 5 с мощной криптографической подсистемой ü Аккорд-6 с криптографической и коммуникационной подсистемой.

Аккорд-АМДЗ на базе контроллера Аккорд-5 МХ ü Для ПЭВМ с шинным интерфейсом PCI. ü Класс защиты до 1 Б включительно. ü Регистрация пользователей – до 128.

Аккорд-АМДЗ на базе контроллера Аккорд-5. 5 Дополнительно к характеристикам Аккорд-5 МХ имеет аппаратную криптографическую подсистему: ü Мощный криптографический вычислитель ü Средство хранения и мониторинга ключевой информации

Аккорд-АМДЗ на базе контроллера Аккорд 6 Универсальное решение для защиты информации, сочетающее функции защиты от НСД с функциями криптографической и сетевой защиты информации:

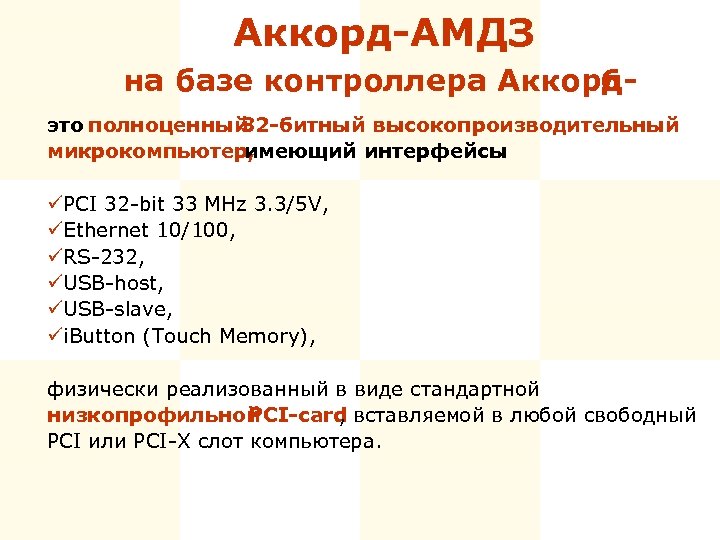

Аккорд-АМДЗ на базе контроллера Аккорд 6 это полноценный 32 -битный высокопроизводительный микрокомпьютер, имеющий интерфейсы üPCI 32 -bit 33 MHz 3. 3/5 V, üEthernet 10/100, üRS-232, üUSB-host, üUSB-slave, üi. Button (Touch Memory), физически реализованный в виде стандартной низкопрофильной PCI-card , вставляемой в любой свободный PCI или PCI-X слот компьютера.

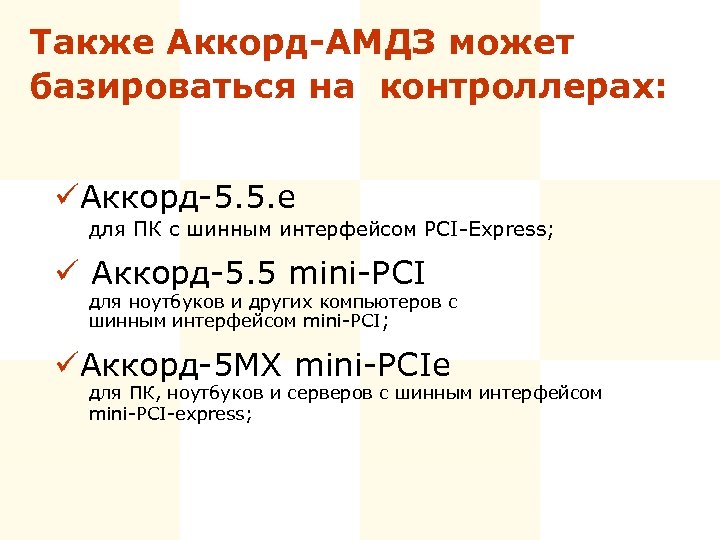

Также Аккорд-АМДЗ может базироваться на контроллерах: üАккорд-5. 5. е для ПК с шинным интерфейсом PCI-Express; ü Аккорд-5. 5 mini-PCI для ноутбуков и других компьютеров с шинным интерфейсом mini-PCI; üАккорд-5 МХ mini-PCIe для ПК, ноутбуков и серверов с шинным интерфейсом mini-PCI-express;

Аккорд-АМДЗ на базе контроллера Аккорд-5. 5. е ü для компьютеров с современным шинным интерфейсом PCI-Express. ü все характеристики аналогичны Аккорд-5. 5

Аккорд-АМДЗ на основе контроллера Аккорд -5. 5 mini. PCI ü для ноутбуков, низкопрофильных серверов и других компьютеров с шинным интерфейсом mini -PCI ü все характеристики аналогичны Аккорд-5. 5 ü 4, 5 x 6 см

Аккорд-АМДЗ на основе контроллера Аккорд -5. 5 mini. PCI е ü для ноутбуков, низкопрофильных серверов и других компьютеров с шинным интерфейсом mini -PCI -express ü все характеристики аналогичны Аккорд-5. 5 ü 3 x 5 см

Индивидуальная комплектация: в соответствии с требованиями заказчика в Аккорд-АМДЗ и в системах на его основе могут использоваться различные идентификаторы: üТМ-идентификаторы (стандартная комплектация), üсмарт-карты, üПСКЗИ ШИПКА.

Все модификации Аккорд-АМДЗ : ü могут использоваться на любом ПК 486+, имеющем свободный PCI (ISA) слот; ü используют для идентификации пользователей персональные ТМ-идентификаторы DS 1992 – DS 1996 с объемом памяти до 64 Кбит (или другие идентификаторы по запросу заказчика) и предусматривают регистрацию до 128 пользователей на ПК; ü используют для аутентификации пользователей пароль до 12 символов, вводимый с клавиатуры;

Все модификации Аккорд-АМДЗ : ü работают с файловыми системами следующих типов: FAT 12, FAT 16, FAT 32, NTFS, HPFS, Free. BSD, Ext 2 FS, Sol 86 FS, QNXFS, MINIX; ü обеспечивают контроль целостности аппаратных средств ПК до загрузки ОС; ü обеспечивают контроль целостности программ и данных до загрузки ОС (для ОС семейства Windows возможен контроль целостности отдельных ветвей реестра);

Все модификации Аккорд-АМДЗ : ü блокируют загрузку с отчуждаемых носителей (FDD, CD ROM, ZIP-drive); ü осуществляют регистрацию действий пользователей в системном журнале, размещенном в энергонезависимой памяти контроллера; ü обеспечивают администрирование системы.

Администрирование системы: ü назначение общих установок системы; ü регистрация пользователей; ü назначение прав доступа пользователей и групп пользователей; ü выбор объектов, подлежащих контролю целостности: ü ü файлов и каталогов, ветвей и ключей реестров, служебных областей жесткого диска, аппаратных средств; ü работа с журналом регистрации событий.

Особенности архитектуры СЗИ НСД Аккорд-АМДЗ Энергонезависимая память ПО АМДЗ пользователь Журнал регистрации событий АБИ пользователь ПО микропроцессора АБИ Базы данных (пользователей, аппаратуры, контролируемых объектов) Микропроцессор Считыватель идентификаторов контроллер ПК Системная шина R only Оперативная память ПК R/W Add only АБИ - администратор безопасности информации ПО АМДЗ Датчик случайных чисел

Надежность в ненадежном мире: Архитектура Аккорд-АМДЗ обеспечивает ü невозможность внесения изменений в firmware; ü невозможность сокрытия попытки НСД от администратора безопасности информации; ü возможность построения системы управления защитой информации (при установке специального ПО Аккорд-РАУ. )

Разграничение прав доступ к данным ü обеспечивают программно-аппаратные комплексы на базе Аккорд-АМДЗ и специального ПО ü Аккорд-1. 95 – для операционных систем MS DOS, Windows 9 x, Windows Millenium; ü Аккорд. NT/2000 – для операционных систем Windows NT, Windows 2000, Windows XP, Windows 2003, Vista; в том числе для терминальных систем.

Аппаратная защита терминальных решений ОКБ САПР http: // www. accord. ru e-mail: 1@accord. ru Аккорд. Надежность в ненадежном мире.

Еще не забытое старое становится новым: терминальные решения снова востребованы , поскольку они ü дешевле – как установка, так и дальнейшее обслуживание; ü удобнее – проще администрирование, ниже требования к производительности оборудования; ü надежнее – дольше служат, реже ломаются, при инциденте с терминалом данные сохраняются на сервере.

Старое или новое? Суть терминальной сессии осталась прежней: ü на сервере хранятся и обрабатываются данные; ü на сервер от пользователя передаются нажатия клавиш и манипуляции с мышью; ü на терминал к пользователю передаются изменения изображения на экране.

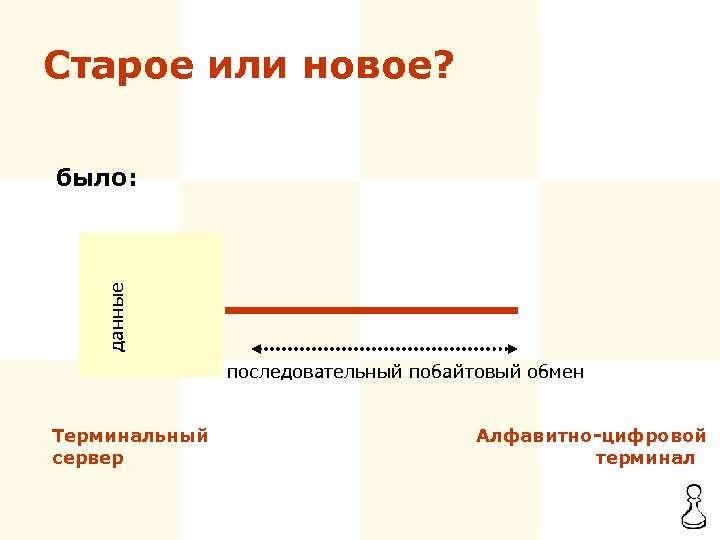

Старое или новое? было: ü серверы – только «большие» ЭВМ; ü «алфавитно-цифровые терминалы » – только монитор, клавиатура и блок соединения с сервером.

Старое или новое? данные было: последовательный побайтовый обмен Терминальный сервер Алфавитно-цифровой терминал

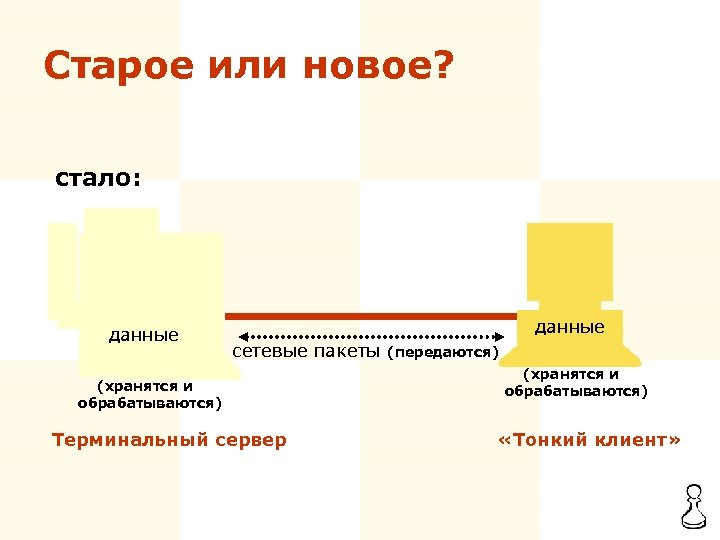

Старое или новое? стало: ü серверное ПО – может работать на специализированных серверах, обычных персональных компьютерах и даже notebook’ах; ü «тонкие клиенты » – имеют собственную ОС, загрузочный диск, периферию.

Старое или новое? стало: данные сетевые пакеты (передаются) (хранятся и обрабатываются) Терминальный сервер (хранятся и обрабатываются) «Тонкий клиент»

Смена поколений Защита терминальных сессий, достаточно надежная в идеологии «длинных данные проводов » - это защита терминального сервера и коммуникаций.

Смена поколений Защита терминальных сессий, достаточно надежная в идеологии «длинных проводов » , - недостаточна для современных решений с «тонкими клиентами » . ?

Как обеспечить защищенность терминальных решений? Использовать навесные средства защиты на каждом «тонком клиенте? » Превратить «тонкого клиента в «алфавитно » -цифровой терминал » ?

Как обеспечить защищенность терминальных решений? Защищена ли сессия, если üзащищен терминальный сервер и üзащищены «тонкие клиенты» ?

Защищенность терминальных решений достигается обеспечением режима взаимодействия, при котором подтверждено, что ü пользователь работает только с защищенным терминальным сервером; ü с терминальным сервером работает пользователь только с защищенного «тонкого клиента» .

Защищенность терминальных решений достигается, если ü со стороны сервера в момент создания терминальной сессии проверяется не только пользователь , но и «тонкий клиент; » ü со стороны «тонкого клиента» проверяется, что сервер именно тот, с которым должен работать данный пользователь.

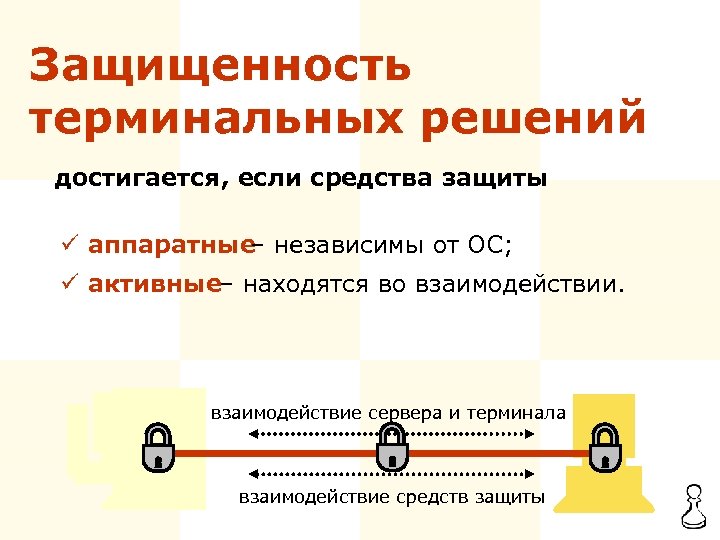

Защищенность терминальных решений достигается, если средства защиты ü аппаратные – независимы от ОС; ü активные – находятся во взаимодействии. взаимодействие сервера и терминала взаимодействие средств защиты

Защищенность терминальных решений достигается применением ПАК СЗИ НСД Аккорд. NT/2000 3. 0, V сертифицированного ФСТЭК России (сертификат № 1161)

Аккорд. NT/2000 V 3. 0 на терминальном сервере или на «тонком клиенте» ü проводит процедуры идентификации/аутентификации пользователей; ü обеспечивает изолированную программную среду на сервере (запуск только разрешенных данному пользователю программ); ü в момент создания терминальной сессии проводится взаимная проверка подлинности «тонких клиентов» и терминальных серверов.

В Аккорд- T/2000 3. 0 N V добавлены следующие специфические возможности: ü усиленная аутентификация терминальных станций с помощью контроллера Аккорд или ПСКЗИ ШИПКА; ü идентификация/аутентификация пользователей, подключающихся к терминальному серверу (с использованием ТМ-идентификатора или ПСКЗИ ШИПКА); ü управление терминальными сессиями,

В Аккорд- T/2000 3. 0 N V добавлены следующие специфические возможности: ü опциональная автоматическая идентификация в системе Windows NT+ и на терминальном сервере пользователей, аутентифицированных защитными механизмами контроллера АМДЗ, ü контроль печати на принтерах, подключенных как к терминальным серверам, так и к пользовательским терминалам, который позволяет протоколировать вывод документов на печать и маркировать эти документы.

Аккорд. NT/2000 3. 0 V функционирует: ü на всех версиях операционных систем (ОС) Microsoft NT+ , ü на терминальных серверах, построенных на базе ОС Windows 2000 Advanced Server и на базе серверов семейства Windows 2003, ü на ПО Citrix Metaframe XP, работающем на этих ОС.

ПАК Аккорд- T/2000 3. 0 N V установленные на терминальных серверах и пользовательских терминалах взаимодействуют в рамках виртуальных каналов, построенных на протоколах: ü RDP и ü ICA, что позволяет использовать для взаимодействия СЗИ уже установленный канал , а не организовывать новый.

Защищенность терминальных решений достигается применением ПАК СЗИ НСД Аккорд -NT/2000 V 3. 0, обеспечивающим ü защищенность терминальных серверов; ü защищенность «тонких клиентов» ; ü взаимодействие этих защитных механизмов. взаимодействие сервера и терминала взаимодействие средств защиты

Управление защитой информации ü будет эффективным , если руководствоваться тремя принципами: 1. Управление системой – эффективнее, чем управление разрозненными элементами. 2. Управление защитой информации должно осуществляться на базе защищенного обмена данными , иначе уязвимость АС только увеличивается. 3. Управление защитой информации в системах разного уровня не может быть построено одинаково – необходима иерархия уровней управления.

Управление защитой информации на базе ащищенного обмена данными по сети з обеспечивается подсистемой Аккорд-РАУ , объединяющей автоматизированное рабочее место администратора безопасности информации (АРМ АБИ ) и рабочие станции, оснащенные ПАК Аккорд-1. 95 или Аккорд. NT/2000.

Подсистема Аккорд-РАУ ПО АРМ АБИ позволяет администратору безопасности информации, не вставая со своего рабочего места , осуществлять функции ü оперативного наблюдения и управления ü удаленного администрирования.

Подсистема Аккорд-РАУ оперативное наблюдение за работой пользователя: ü получение информации о пользователе, о версии ОС, под управлением которой идет работа, о списке выполняющихся задач; ü просмотр всех событий подсистемы разграничения доступа со всех станций в одном окне; ü получение всех событий одной станции в отдельное окно; ü выбор для просмотра отдельных станций или отдельных событий; ü оперативное изменение уровня детальности журнала на рабочих станциях; ü просмотр экрана выбранной рабочей станции; ü просмотр дисков рабочих станций (до уровня файлов).

Подсистема Аккорд-РАУ оперативное управление работой пользователя: ü отправка пользователю сообщений; ü обмен с пользователем файлами; ü блокировка экрана и клавиатуры рабочей станции, которую можно снять только TM-идентификатором АБИ; ü управление «мышью» и клавиатурой рабочих станций; ü остановка любого запущенного на рабочей станции процесса; ü перезагрузка рабочих станций.

Подсистема Аккорд-РАУ удаленное администрирование - это: ü Централизованный сбор журналов регистрации СЗИ НСД Аккорд (с выбранных рабочих станций; систематизировано по соответствующим каталогам с делением по датам сбора) - получение журналов подсистемы разграничения доступа с рабочих станций; - получение журналов контроллеров АМДЗ с рабочих станций; - осуществление очистки журналов регистрации. ü Работа со писком с зарегистрированных рабочих станциях: - редактирование списка станций на АРМ; - рассылка обновленного списка по рабочим станциям. ü Работа с азами пользователей б и файлами конфигурации на рабочих станциях.

Подсистема Аккорд-РАУ Работа с азами пользователей б и файлами конфигурации на рабочих станциях включает: ü получение файлов конфигурации с выбранной станции; ü редактирование и замену файлов конфигурации выбранной станции; ü редактирование базы пользователей рабочих станций на АРМ: ü удаление пользователей станции или изменение настроек их полномочий, ü добавление новых пользователей станции и назначение им полномочий; ü синхронизация баз пользователей на рабочих станциях (в том числе, находящиеся в контроллерах) q сразу после изменения базы или q в момент начала работы рабочей станции.

Подсистема Аккорд-РАУ построена на основе специально разработанного комплекса для защищенного обмена данными по сети Аккорд-Ac. XNet. За счет своей архитектуры Аккорд-Ac. XNet обеспечивает конфиденциальный и аутентифицированный обмен данными между приложениями через сеть.

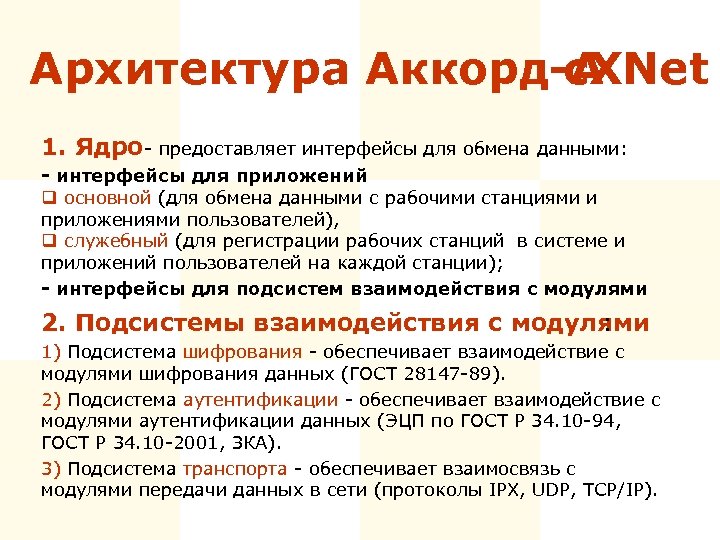

Архитектура Аккорд-А c. XNet 1. Ядро - предоставляет интерфейсы для обмена данными: - интерфейсы для приложений q основной (для обмена данными с рабочими станциями и приложениями пользователей), q служебный (для регистрации рабочих станций в системе и приложений пользователей на каждой станции); - интерфейсы для подсистем взаимодействия с модулями. 2. Подсистемы взаимодействия с модулями : 1) Подсистема шифрования - обеспечивает взаимодействие с модулями шифрования данных (ГОСТ 28147 -89). 2) Подсистема аутентификации - обеспечивает взаимодействие с модулями аутентификации данных (ЭЦП по ГОСТ Р 34. 10 -94, ГОСТ Р 34. 10 -2001, ЗКА). 3) Подсистема транспорта - обеспечивает взаимосвязь с модулями передачи данных в сети (протоколы IPX, UDP, TCP/IP).

протокол DP U модуль передачи данных в сети протокол TCP/IP Приложение N интерфейсы для приложений Подсистема взаимодействия с модулями передачи данных в сети основной служебный Подсистема взаимодействия с модулями диспетчер интерфейсы для подсистем взаимодействия с модулями шифрования данных Подсистема взаимодействия с модулями аутентификации данных модуль аутентификации ЭЦП по ГОСТ Р 34. 10 -2001 ГОСТ Р 34. 10 -94 база зарегистрированных станций и приложений модуль шифрования модуль передачи данных в сети Ac. XNet ЯДРО протокол PX I Служебное ПО алгоритмы ЗКА ГОСТ 28147 -89 модуль передачи данных в сети Приложение 2 Приложение 1 Архитектура Аккорд-А c. XNet

Подсистема Аккорд-РАУ предназначена для управления защитой информации в локальной сети В крупных системах, где количество сообщений может быть слишком велико для конечного числа администраторов, необходима система обработки инцидентов , и реагирования на попытки НСД. Такую функциональность Аккорд-РАУ получает за счет интеграции, например, с Open. View , при которой попытка НСД будет представлена как инцидент Open. View.

Подсистема Аккорд-РАУ может интегрироваться не только с Open. View по нашему неизменному правилу мы работаем с реальными условиями заказчика.

Криптографические алгоритмы ü для защиты информационных технологий и передачи данных в защищенном виде реализованы в контроллерах Аккорд ерий 5. 5 и 6 и с ПСКЗИ ШИПКА , с использованием которых можно шифровать данные, подписывать их ЭЦП и защищать информационные технологии с помощью защитных кодов аутентификации (ЗКА).

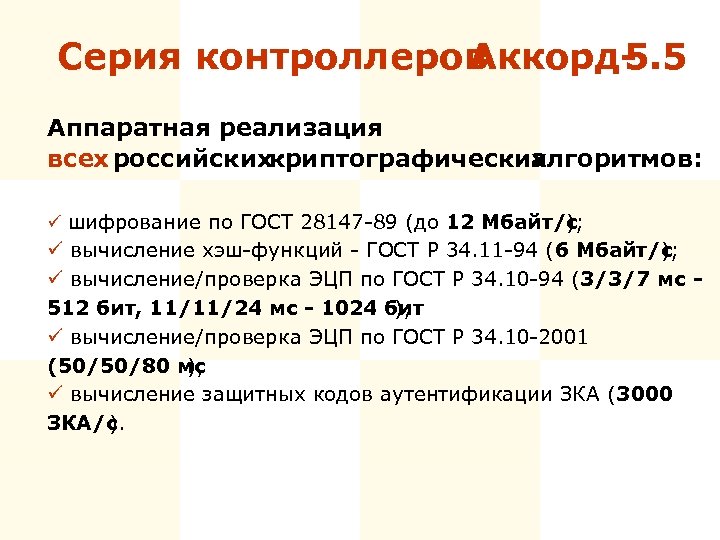

Серия контроллеров Аккорд- 5. 5 Аппаратная реализация всех российских криптографических алгоритмов: ü шифрование по ГОСТ 28147 -89 (до 12 Мбайт/с; ) ü вычисление хэш-функций - ГОСТ Р 34. 11 -94 (6 Мбайт/с; ) ü вычисление/проверка ЭЦП по ГОСТ Р 34. 10 -94 (3/3/7 мс - 512 бит, 11/11/24 мс - 1024 бит ); ü вычисление/проверка ЭЦП по ГОСТ Р 34. 10 -2001 (50/50/80 мс ); ü вычисление защитных кодов аутентификации ЗКА (3000 ЗКА/с ).

Серия контроллеров Аккорд- 5. 5 Аппаратная реализация зарубежных криптографических алгоритмов : ü шифрование RC 2 (около 4 Мбайт/с, DES (24 Мбайт/с, ) ) DESX (22 Мбайт/с, Triple. DES (8 Мбайт/с; ) ) ü хэш-функции MD 5 (15 Мбайт/с и SHA-1 (12 Мбайт/с; ) ) ü ЭЦП (RSA (2048 бит - 350/350 мс, 1024 бит - 45/45 мс, 512 бит - 6/6 мс, 256 бит - 1/1 мс ), DSA (12/15/27 мс 1024 бит)).

ОКБ САПР http: // www. accord. ru e-mail: 1@accord. ru ПЕРСОНАЛЬНОЕ СКЗИ ШИПКА

Идеальное информационное взаимодействие: Ü Мобильное Ü Дружественное И Ü Защищённое

Реальная жизнь ставит перед выбором: Ü Мобильное Ü Дружественное ИЛИ Ü Защищённое

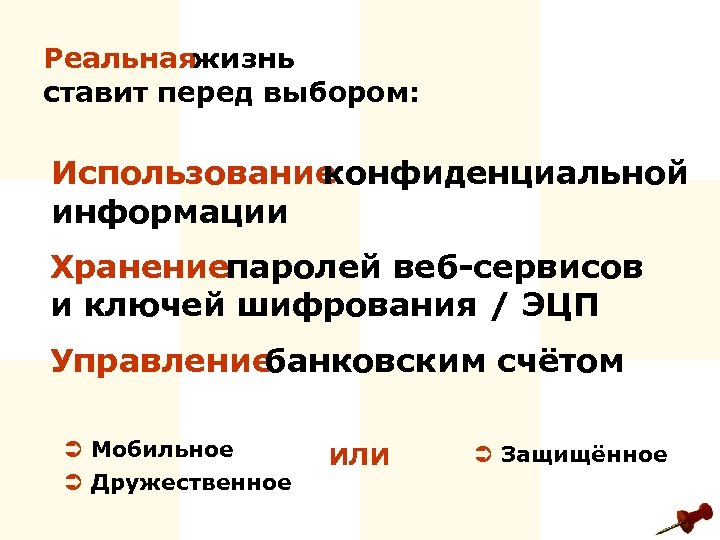

Реальная жизнь ставит перед выбором: Использование конфиденциальной информации Хранение паролей веб-сервисов и ключей шифрования / ЭЦП Управление банковским счётом Ü Мобильное Ü Дружественное ИЛИ Ü Защищённое

Из двух зол выбирай меньшее!

Из двух зол выбирай меньшее!

Для того чтобы иметь все необходимое, достаточно иметь с собой ПСКЗИ ШИПКА

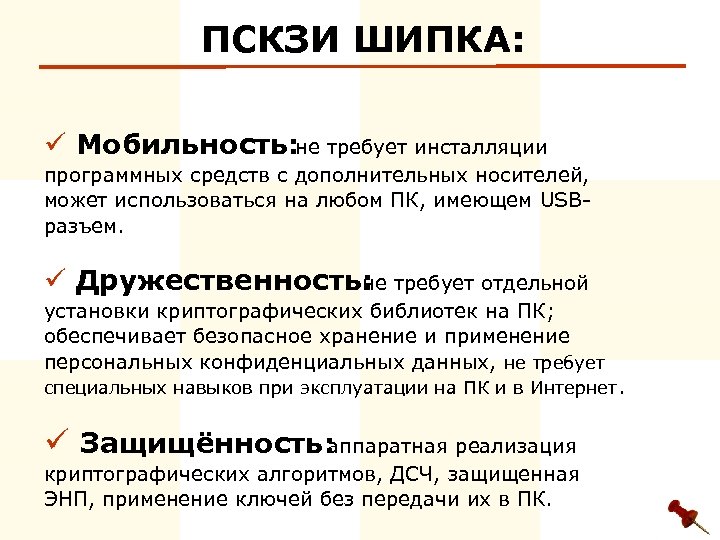

ПСКЗИ ШИПКА: ü Мобильность: не требует инсталляции программных средств с дополнительных носителей, может использоваться на любом ПК, имеющем USBразъем. ü Дружественность: не требует отдельной установки криптографических библиотек на ПК; обеспечивает безопасное хранение и применение персональных конфиденциальных данных, не требует специальных навыков при эксплуатации на ПК и в Интернет. ü Защищённость: аппаратная реализация криптографических алгоритмов, ДСЧ, защищенная ЭНП, применение ключей без передачи их в ПК.

ШИПКА: ardware h (транспортный Уровень ) USB-контроллер защищённый MCU ядро (ALU) аппаратный датчик случайных чисел • криптографическая библиотека • функции файловой системы (ФС), подобной ISO 7816 -4 память критичных данных Память данных ФС Data Flash (функциональный Уровень ) SPI память команд firmware:

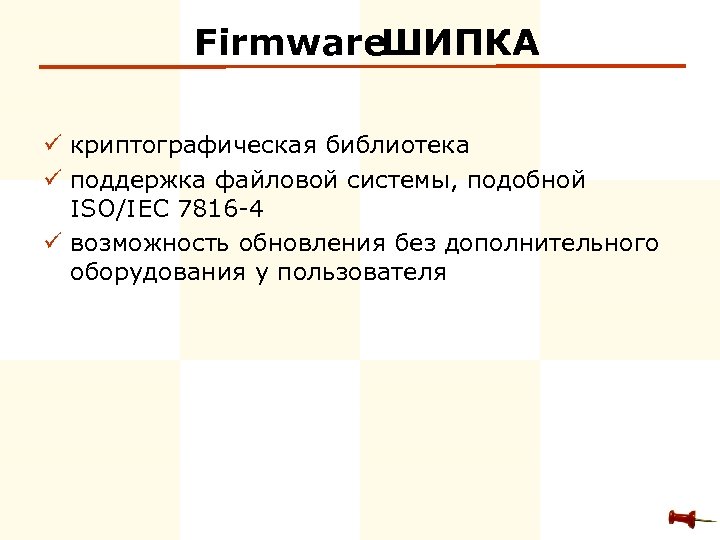

Firmware ШИПКА ü криптографическая библиотека ü поддержка файловой системы, подобной ISO/IEC 7816 -4 ü возможность обновления без дополнительного оборудования у пользователя

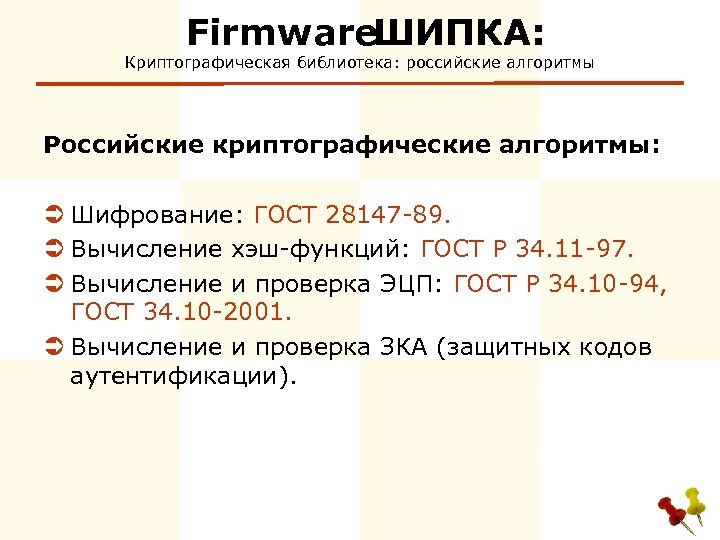

Firmware ШИПКА: Криптографическая библиотека: российские алгоритмы Российские криптографические алгоритмы: Ü Шифрование: ГОСТ 28147 -89. Ü Вычисление хэш-функций: ГОСТ Р 34. 11 -97. Ü Вычисление и проверка ЭЦП: ГОСТ Р 34. 10 -94, ГОСТ 34. 10 -2001. Ü Вычисление и проверка ЗКА (защитных кодов аутентификации).

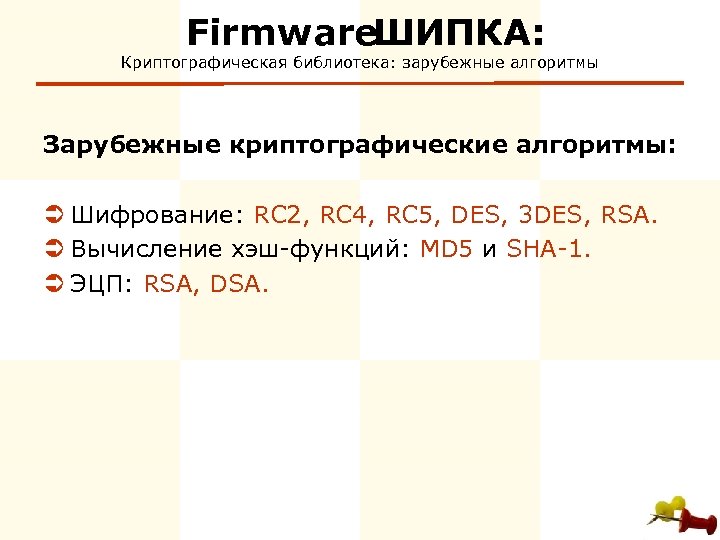

Firmware ШИПКА: Криптографическая библиотека: зарубежные алгоритмы Зарубежные криптографические алгоритмы: Ü Шифрование: RC 2, RC 4, RC 5, DES, 3 DES, RSA. Ü Вычисление хэш-функций: MD 5 и SHA-1. Ü ЭЦП: RSA, DSA.

Firmware ШИПКА: Поддержка файловой системы, подобной ISO/IEC 7816 -4 Поддержка файловой системы, подобной ISO/IEC 7816 -4 Ü Позволяет структурировать и организовать обработку в виде файлов разнородных данных - ключей, сертификатов, личных данных пользователя.

Firmware ШИПКА: Возможность обновления без доп. оборудования у пользователя Возможность обновления ( upgrade) Ü Устройство является полностью программируемым , поэтому, когда в ходе разработок у ПСКЗИ ШИПКА появятся новые возможности, не нужно будет покупать новый экземпляр , достаточно провести upgrade без использования дополнительного оборудования.

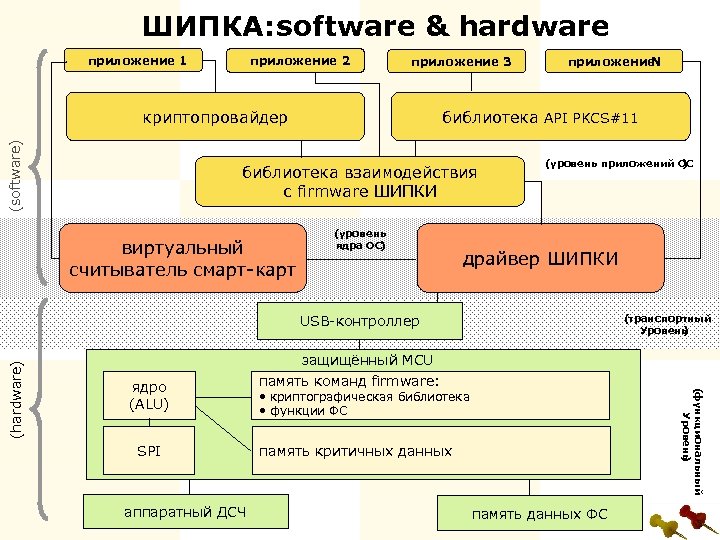

ШИПКА: oftware s приложение 1 приложение 2 криптопровайдер (уровень приложений ОС) приложение 3 приложение N библиотека API PKCS#11 библиотека взаимодействия с firmware ШИПКИ (уровень ядра ОС) виртуальный считыватель смарт-карт драйвер ШИПКИ

Software ИПКА Ш ü ü ü драйвер устройства динамическая библиотека криптопровайдер ОКБ САПР для ПСКЗИ ШИПКА библиотека API PKCS#11 драйвер виртуального считывателя смарт-карт

Software ИПКА: Ш Драйвер устройства и динамическая библиотека Ü Обеспечивают связь между прикладным ПО и USB-устройством «ШИПКА» .

Software ИПКА: Ш Криптопровайдер ОКБ САПР для ПСКЗИ ШИПКА Ü Обеспечивает интерфейс между криптографическими алгоритмами, реализованными в ШИПКЕ и использующими их прикладными программами. Ü Подписан Microsoft.

Software ИПКА: Ш Библиотека PKCS#11 Библиотека API PKCS#11 Ü Обеспечивает интерфейс к приложениям, поддерживающим этот стандарт, в частности, к криптосистеме PGP и др.

Software ИПКА: Ш Драйвер виртуального считывателя смарт-карт Ü Обеспечивает интерфейс к приложениям, требующим наличия считывателя смарт-карт.

ШИПКА: oftware & hardware s приложение 1 приложение 2 приложение 3 (software) криптопровайдер библиотека API PKCS#11 библиотека взаимодействия с firmware ШИПКИ виртуальный считыватель смарт-карт приложение N (уровень ядра ОС ) (уровень приложений ОС ) драйвер ШИПКИ (транспортный Уровень ) защищённый MCU ядро (ALU) SPI аппаратный ДСЧ память команд firmware: (функциональный Уровень ) (hardware) USB-контроллер • криптографическая библиотека • функции ФС память критичных данных память данных ФС

ПСКЗИ ШИПКА не в формате USB ШИПКА- ard. Bus C ШИПКАExpress ШИПКА -Compact Flash

ПСКЗИ ШИПКА не в формате USB ШИПКА-модуль ü 25 x 15 mm ü интерфейсы I 2 C и UART ü 5 В для питания ядра и 1. 5… 5 В для питания интерфейса ввода-вывода

Задачи, решаемые ПСКЗИ ШИПКА делятся на РИ Т большие группы: ü создание защищенной и одновременно мобильной персональной информационной среды и защита информационного взаимодействия граждан и организаций, ü создание корпоративных систем защищенного электронного документооборота разного уровня сложности, внедрения и использования ЭЦП и работа с Удостоверяющими центрами и пространством PKI, ü разработка специализированных приборов и устройств, включающих криптографическую подсистему.

1 группа : решения ОКБ САПР с использованием ШИПКА ОКБ САПР предлагает использовать ПСКЗИ ШИПКА: ü для шифрования и / или подписи файлов ;

1 группа : решения ОКБ САПР с использованием ШИПКА ОКБ САПР предлагает использовать ПСКЗИ ШИПКА: ü для автоматического заполнения WEB форм различных WEB-сервисов и для хранения паролей и других необходимых для этого данных;

1 группа : решения ОКБ САПР с использованием ШИПКА ОКБ САПР предлагает использовать ПСКЗИ ШИПКА: ü для аппаратной идентификации и аутентификации на ПК и ноутбуках при загрузке ОС Windows, а также в терминальных решениях;

1 группа : решения ОКБ САПР с использованием ШИПКА ОКБ САПР предлагает использовать ПСКЗИ ШИПКА: ü в качестве хранилища ключей и аппаратного датчика случайных чисел для криптографических приложений;

1 группа : решения ОКБ САПР с использованием ШИПКА ОКБ САПР предлагает использовать ПСКЗИ ШИПКА: ü В качестве «смарт-карты» в типовых решениях, например, авторизация при входе в домен Windows, шифрование и/или подпись сообщений в почтовых программах (Outlook Express и др. ), для получения сертификатов Удостоверяющего Центра;

1 группа : решения ОКБ САПР с использованием ШИПКА ОКБ САПР предлагает использовать ПСКЗИ ШИПКА: ü для защиты информационных технологий с помощью ЗКА.

2 группа: для корпоративных систем üорганизация с помощью ШИПКИ доступа к тем или иным приложениям и прочая функциональность стандартных смарт-карт üобеспечение подтверждения авторства и целостности электронных сообщений и документов в ЛВС или при использовании технологий терминального доступа : üключевая информация и криптографические библиотеки сосредоточены в одном устройстве, доступны на исполнение только авторизованному пользователю и технологически защищены от чтения и модификации; üсобственные ресурсы устройства достаточны для организации защиты виртуальных каналов.

2 группа: для корпоративных систем внутреннее ПО ПСКЗИ ШИПКА не нуждается ü в адаптации для терминального либо локального использования ü в дополнительной настройке процедур взаимодействия для работы с ПО различных производителей (благодаря поддержке стандартных интерфейсов).

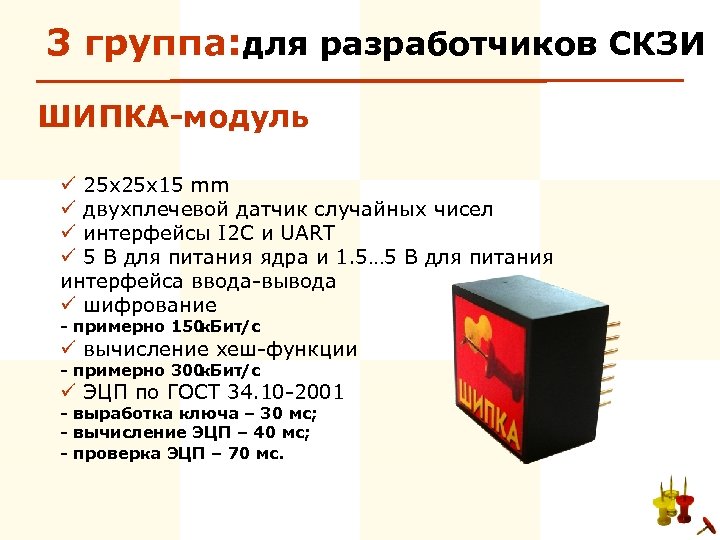

3 группа: для разработчиков СКЗИ ШИПКА-модуль ü 25 x 15 mm ü двухплечевой датчик случайных чисел ü интерфейсы I 2 C и UART ü 5 В для питания ядра и 1. 5… 5 В для питания интерфейса ввода-вывода ü шифрование - примерно 150 к. Бит/с ü вычисление хеш-функции - примерно 300 к. Бит/с ü ЭЦП по ГОСТ 34. 10 -2001 - выработка ключа – 30 мс; - вычисление ЭЦП – 40 мс; - проверка ЭЦП – 70 мс.

Преимущества использования ШИПКА в качестве смарт-карты Ü Будучи USB-устройством (Vendor ID USBассоциации — 17 e 4), ШИПКА не требует применения card-reader’ ов. Ü Характеристики изделия ШИПКА ни в чём не уступают характеристикам смарт-карт. Ü Использование в качестве смарт-карты — не исчерпывает возможностей ПСКЗИ ШИПКА.

Преимущества ШИПКИ перед другими USB-ключами Сравнения показателей стандартных версий СЗИ e. Token , ru. Token и ШИПКА-1. 5 по наиболее важным для пользователя характеристикам ü Количество аппаратно реализованных криптографических алгоритмов: из них российских — в e. Token PRO: 0 в e. Token RIC: 1 в ru. Token PRO: 1 в ШИПКА-1. 5 : 4 ü Скорость шифрования по ГОСТ 28147 -89 у ШИПКА-1. 5 в 10 раз выше, чем у e. Token RIC и в 100 -200 раз выше, чем у ru. Token ü Скорость обмена данным изделия ШИПКА-1. 5 по USB-интерфейсу превышает показатели всех упомянутых ключей в 25 раз.

Всё своё носи с собой!

Сертификаты Уровень защиты, обеспечиваемый СЗИ ТМ ТМ семейств АККОРД и ШИПКА , подтвержден 30 сертификатами соответствия, выданными üФАПСИ, üГостехкомиссией России и ФСТЭК России, üМинистерством обороны РФ, üГосстандартом России, üСЭС РФ.

ОКБ САПР Если Вам есть что скрывать. ОКБ САПР www. accord. ru 1@accord. ru Москва, 2007

4509d2c549163c1d5f180ac3cf7d3a9e.ppt