1 Обзор проблем беопасности.ppt

- Количество слайдов: 51

Обзор проблем IT-безопасности 1. Причины возникновения проблем с ИТбезопасностью 2. Значимость различных проблем ИТбезопасности 1

• Ощущение полной безопасности наиболее опасно. • И. Шевелев • Везде, где есть жизнь, есть и опасность. • Эмеpсон 2

1. Причины возникновения проблем с ИТбезопасностью • На рисунке изображена схема взаимосвязи между • нуждами бизнеса, • требованиями безопасности • принципами приватности 3

Схема взаимосвязи между нуждами бизнеса, требованиями безопасности и принципами приватности 4

• нужды бизнеса, безопасности и приватности неизбежно входят в противоречие – в природе бизнеса заложена необходимость информационного обмена. • Руководство компании, озабоченное увеличением прибыли компании, вынуждено обеспечивать поставщикам, клиентам и партнерам доступ к корпоративной информации. 5

• Корпоративная информация имеет конфиденциальную составляющую, и утечка этой информации - это потери в бизнесе. • Конкуренты всегда будут стараться получать и накапливать информацию о других предприятиях. 6

• Информация должна передаваться только доверенным лицам. • Необходима система авторизации доступа к корпоративной информации: • известно, • кто получает информацию, • и ясно, что получатель информации - именно тот, за кого он себя выдает. • В силу необходимости авторизации стали создаваться системы мониторинга действий сотрудников, партнеров и клиентов. 7

• Накапливание информации о партнерах и клиентах позволяет получать о них дополнительную информацию и обеспечивать лучший сервис. • Однако накапливание данных о клиентах и партнерах приводит к нарушению их права приватности. • В частности, многие клиенты Интернет-магазинов выражают опасения, что информация о совершенных ими заказах может быть использована третьими лицами. • Службы безопасности постоянно вступают в конфликты с сотрудниками и клиентами при внедрении систем управления цифровыми правами, по сути позволяющих шпионить за действиями последних. 8

• Конфликт между работодателем и сотрудником может привести к проблеме "обиженных сотрудников", которые готовы уйти к конкуренту, что может обернуться утечкой информации. 9

• Другой пример • Компании пытаются навязать свою рекламу путем использования информационной системы потребителя. • И чем больше будет появляться средств массовой рассылки, тем больше будет соблазна у недобросовестных рекламодателей злоупотреблять временем клиента. 10

• многим свойственно желание просто самоутвердиться за счет разрушения чужой информационной системы, чужого бизнеса. • Яркий пример тому - разного рода вирусы и атаки, которые приносят компаниям миллионные убытки. • Важно также отметить просто неграмотные действия пользователей в корпоративной сети, в результате которых происходят потери файлов или утечка информации. 11

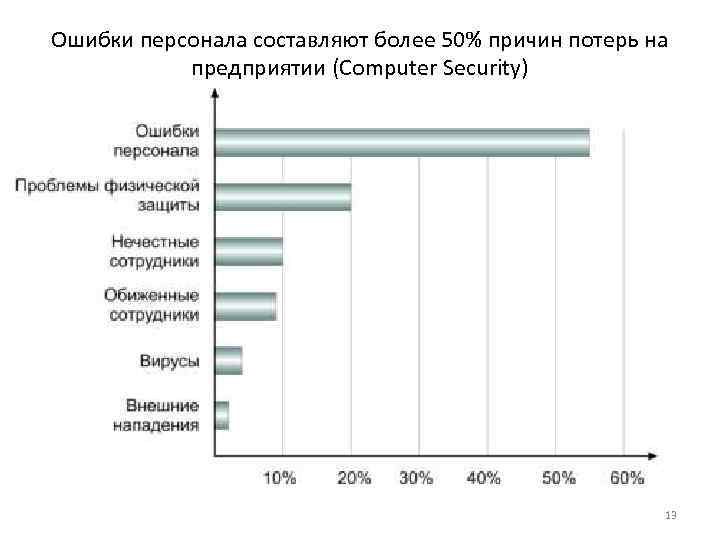

2. Значимость различных проблем ИТбезопасности • Как показывает статистика, именно ошибки и неграмотные действия персонала становятся причиной наибольших потерь предприятий. • Недаром популярна • фраза: "Пользователь еще более непредсказуем, чем хакер". 12

Ошибки персонала составляют более 50% причин потерь на предприятии (Computer Security) 13

• Современная сеть - это многокомпонентная структура, включающая рабочие станции, мобильные компьютеры, доступ в Интернет и другие компоненты. • Так что универсального решения по обеспечению защиты некой абстрактной организации не существует. • Защиту различных компонентов можно строить на разных принципах, и выбор оптимальной стратегии защиты корпоративных данных - задача такая же сложная, как и любая иная задача комплексной информатизации. 14

• Сотрудники офиса, не занимающиеся вопросами безопасности профессионально, не обязаны обладать знаниями, достаточными для защиты корпоративной сети, однако должны иметь представление о том, какие системы безопасности применяются, в чем их суть и, главное, как необходимо взаимодействовать с этими системами, чтобы работа в офисе была безопасной. 15

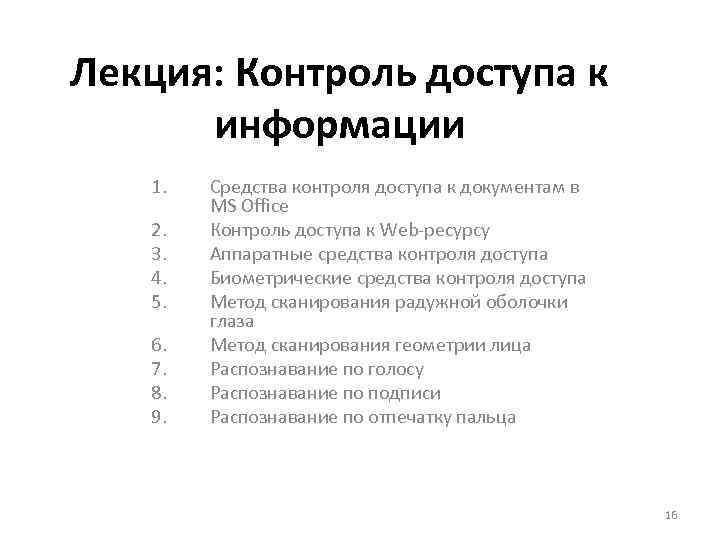

Лекция: Контроль доступа к информации 1. 2. 3. 4. 5. 6. 7. 8. 9. Средства контроля доступа к документам в MS Office Контроль доступа к Web-ресурсу Аппаратные средства контроля доступа Биометрические средства контроля доступа Метод сканирования радужной оболочки глаза Метод сканирования геометрии лица Распознавание по голосу Распознавание по подписи Распознавание по отпечатку пальца 16

• Вероятность того, что пользователь забудет свой пароль доступа в сеть, прямо пропорциональна частоте изменения паролей в сети. 17

1. Средства контроля доступа к документам в MS Office • Пакет Microsoft Office имеет встроенные средства защиты. • В приложениях Word, Excel, Access и Power. Point имеются функции защиты документов от несанкционированного доступа. • Пользователи могут управлять доступом к документам, применяя функцию защиты доступа к файлам. • Автор документа может задать пароль, позволяющий открывать документ или вносить в него изменения 18

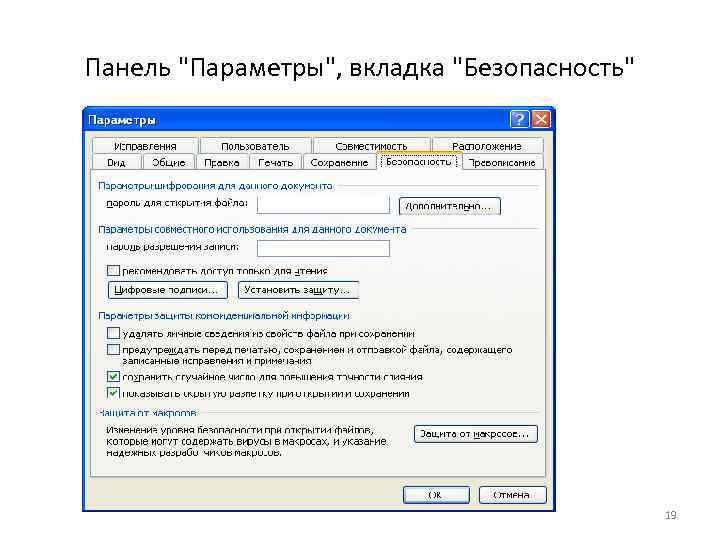

Панель "Параметры", вкладка "Безопасность" 19

• При открытии файла запрашивается пароль и при сохранении файла документ шифруется. • При шифровании происходит полное изменение исходного текста. • Если просмотреть содержимое такого файла, то увидеть можно будет только несвязную мешанину символов. • При открытии такого документа программа запрашивает пароль, и если он верен, то документ расшифровывается. 20

Возможен запрет • на открытие файла, • на изменение информации в нем, • на изменение только отдельных элементов документа. В зависимости режима пользователи • не смогут вообще просматривать документ • или смогут просматривать его в режиме "только для чтения" до тех пор, пока не введут правильный пароль. 21

• Соблюдение правил составления пароля заметно влияет на его устойчивость к взлому. • Существуют программы для подбора паролей, которые используют три основных способа: 1. прямой перебор, 2. перебор по маске 3. перебор по словарю. 22

• 1. Прямой перебор - перебор всех возможных комбинаций символов. • При длине пароля в шесть символов время перебора всех возможных комбинаций на современном персональном компьютере исчисляется днями. 23

• 2. Перебор по маске применяется, если известна какая-либо часть пароля. Например, известно, что в начало всех паролей пользователь вставляет дату своего рождения. • В этом случае время перебора сильно сокращается. 24

• 3. Перебор по словарю основан на желании пользователей создавать легко запоминающиеся пароли, содержащие слова. • При этом количество возможных комбинаций резко сокращается. 25

• Длина пароля к важному документу должна составлять не менее десяти символов, • в пароле должны присутствовать спецсимволы (%^&*!@#$и т. д. ), • цифры, • прописные и строчные буквы; • пароль не должен состоять из словарных слов, написанных в прямом или в обратном порядке, • не должен содержать какую-либо информацию о пользователе (имя, год рождения и др. ). 26

2. Контроль доступа к Web-ресурсу • Для внесения изменений в свои Webстранички система требовала ввести логин и пароль. • Для чего это нужно? • для того чтобы любой желающий не имел возможности испортить ваш ресурс, изменить на нем информацию. 27

Это общее правило. • Для безопасности ИС необходимо проверять, • кто обращается к информации, • убедиться, что этот человек имеет право доступа, а также определить, какие еще права он имеет. Например, • владелец Web-странички может изменять в ней информацию, • зарегистрированный пользователь ресурса может только читать ее содержимое, • а человек, не являющийся зарегистрированным пользователем, не должен получать доступа к ресурсу. 28

• Рассмотрим процедуру контроля доступа подробно. • На первом этапе происходит аутентификация пользователя - проверка подлинности входящего в систему пользователя. Аутентификация пользователя: • пользователь вводит правильное имя пользователя или логин • пароль 29

• Сервер сравнивает аутентификационные данные пользователя с теми, что хранятся в базе, и если они совпадают, пользователю предоставляется доступ в сеть. 30

• Термины "аутентификация" и "идентификация" не синонимы. • Идентификация - это установление тождества объектов на основе совпадения их признаков. • Аутентификация - это процедура проверки подлинности данных и субъектов информационного взаимодействия. 31

• Например, при входе в ИС пользователь идентифицируется именем (идентификатором), • а потом аутентифицируется паролем. • В данном случае аутентификацией является проверка пароля, доказывающая, что идентифицированное лицо является именно тем, за кого себя выдает. 32

• Следующий после аутентификации шаг – авторизация пользователя. • Авторизация – это определения полномочий, которыми обладает пользователь - т. е. к каким типам действий, ресурсов и служб он допускается. • Уровень прав доступа (привилегий) определяется администратором. 33

3. Аппаратные средства контроля доступа • Существуют системы с усиленной или двухфакторной аутентификацией, при которой пользователь • должен иметь аппаратные средства - смарт -карту или идентификационный токен 1) • и знать идентификационный номер (PINкод). 34

Электронный ключ e. Token 35

• Токены используют двухфакторный механизм аутентификации: пользователь знает свой PIN, с помощью которого система опознает определенного владельца токена; в свою очередь токен, получая сигнал от системы, выдает код, который позволяет провести авторизацию. 36

• Двойная защита 1. Если токен или карта попадает к постороннему лицу, то после нескольких попыток набрать неверный PIN-код карта блокируется. 2. Если кто-то перехватит PIN, то, кроме этого знания, ему надо еще иметь на руках саму карточку. 37

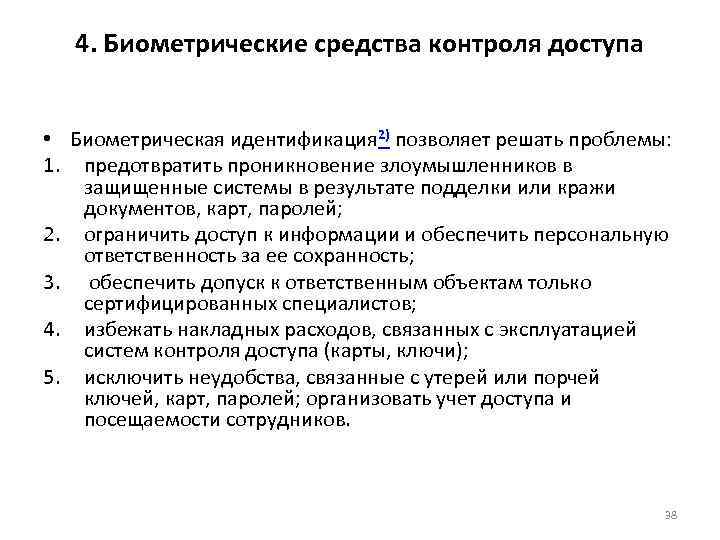

4. Биометрические средства контроля доступа • Биометрическая идентификация 2) позволяет решать проблемы: 1. предотвратить проникновение злоумышленников в защищенные системы в результате подделки или кражи документов, карт, паролей; 2. ограничить доступ к информации и обеспечить персональную ответственность за ее сохранность; 3. обеспечить допуск к ответственным объектам только сертифицированных специалистов; 4. избежать накладных расходов, связанных с эксплуатацией систем контроля доступа (карты, ключи); 5. исключить неудобства, связанные с утерей или порчей ключей, карт, паролей; организовать учет доступа и посещаемости сотрудников. 38

• Доступные по цене микропроцессорные системы, основанные на принципе биометрического контроля, появились в начале 90 -х годов XX столетия. • Сегодня можно привести достаточно много примеров успешной работы устройств, построенных на биометрическом принципе. • В США уже используются банкоматы, которые распознают лица клиентов. Сотни и тысячи подобных устройств работают в различных организациях по всему миру. • В качестве уникального биологического кода человека используется целый ряд параметров. 39

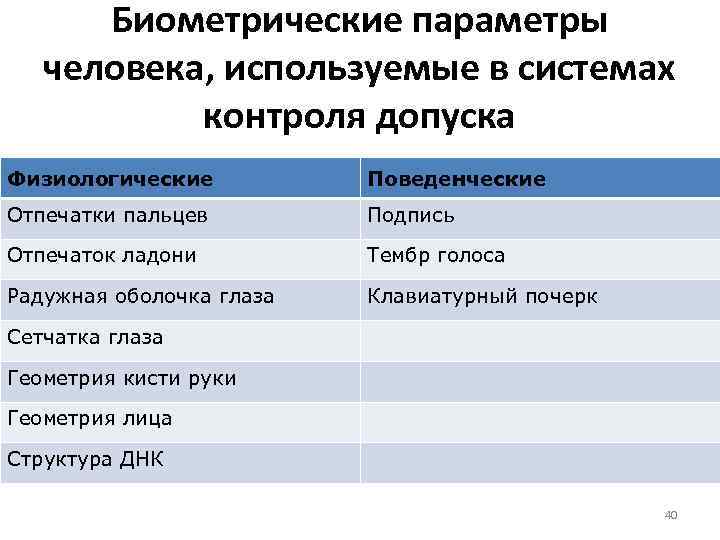

Биометрические параметры человека, используемые в системах контроля допуска Физиологические Поведенческие Отпечатки пальцев Подпись Отпечаток ладони Тембр голоса Радужная оболочка глаза Клавиатурный почерк Сетчатка глаза Геометрия кисти руки Геометрия лица Структура ДНК 40

• Биометрические параметры можно разделить на • физиологические - анатомическая уникальность • поведенческие - специфика действий человека. 41

• Каждый из параметров имеет свои достоинства и недостатки с точки зрения его использования в качестве критерия идентификации. • Рассмотрим подробнее перспективы применения некоторых биологических параметров для организации систем контроля допуска. 42

5. Метод сканирования радужной оболочки глаза • доказано, что нет двух человек с одинаковой радужной оболочкой глаза. • ПО, способное выполнять поиск и устанавливать соответствие образцов и отсканированного изображения, появилось только в конце XX века. • Технология уже несколько лет применяется в государственных организациях и учреждениях с высоким уровнем секретности. 43

6. Метод сканирования геометрии лица • О качестве современных систем распознавания лица можно судить по высказыванию вице-президента компании Polaroid, который в качестве доступа к своему ноутбуку использует систему распознавания по лицу Face. It, разработанную компанией Visionics. • "Я все время забывал свой пароль, но Face. It мое лицо не забывает. Она узнает меня в очках и без очков, с бородой и без нее". 44

7. Распознавание по голосу • голос зависит от настроения, состояния здоровья, меняется с возрастом и даже может "ломаться". • В связи с этим устройства идентификации по голосу пока не получили широкого распространения. 45

8. Распознавание по подписи • Компьютерная система учитывает несколько параметров: • саму форму начертания, • динамику движения пера, • степень нажима, Позволяет установить высокую степень точности при распознавании личности. 46

9. Распознавание по отпечатку пальца Преимущества: отпечаток пальца компактен, уникален, давно используется как средство дактилоскопического контроля (около 100 лет), • не изменяется в течение всей жизни человека, Поэтому получил массовое распространение. • • 47

• Недостатком, сдерживающим развитие метода, является предубеждение, что не следует оставлять информацию о своих отпечатках пальцев. • Разработчики аппаратуры на это возражают, что информация об узоре отпечатка пальца в памяти аппаратуры контроля доступа не хранится - хранится лишь короткий идентификационный код, построенный на базе характерных особенностей отпечатка. • По данному коду нельзя воссоздать узор и сравнить его с отпечатками пальца, оставленными, например, на месте преступления. 48

• Основным элементом устройства является сканер, считывающий папиллярный узор, который затем обрабатывается с помощью специального алгоритма, и полученный код сравнивается с шаблоном, хранящимся в памяти. • Сканер отпечатка пальцев может быть встроен в мышь или клавиатуру. 49

Мышь со встроенным сканером отпечатка пальца пользователя 50

• • Компании T-NETIX, American Biometric Company, Attel Communication, National Registry, Strartek. Identix, "Биолинк". 51

1 Обзор проблем беопасности.ppt