ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ.ppt

- Количество слайдов: 42

ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

1. Политика ФТС России в области обеспечения информационной безопасности. Информационная сфера, являясь системообразующим фактором жизни общества, активно влияет на состояние политической, экономической, оборонной и других состовляющих безопасности РФ. Национальная безопасность РФ существенным образом зависит от обеспечения информационной безопасности, и в ходе технического прогресса эта зависимость постоянно растет. Под информационной безопасностью РФ понимается состояние защищенности её национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

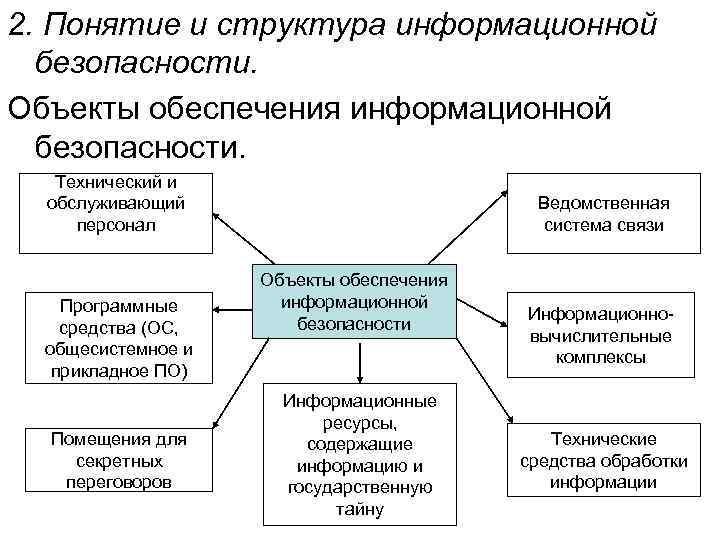

2. Понятие и структура информационной безопасности. Объекты обеспечения информационной безопасности. Технический и обслуживающий персонал Программные средства (ОС, общесистемное и прикладное ПО) Помещения для секретных переговоров Ведомственная система связи Объекты обеспечения информационной безопасности Информационные ресурсы, содержащие информацию и государственную тайну Информационновычислительные комплексы Технические средства обработки информации

Основные факторы, влияющие на обеспечение информационной безопасности. Происходящие в настоящее время процессы преобразования в политической жизни и экономике России оказывают непосредственное влияние на состояние информационной безопасности РФ. Характер и формы угроз. Угроза информационной безопасностицеленаправленное действие, которое повышает уязвимость накапливаемой, хранимой и обрабатываемой информации и приводит к её случайному или предумышленному изменению или уничтожению. Основными угрозами информационной безопасности РФ являются: 1. Деятельность человека, непосредственно и

опосредованно влияющая на информационную безопасность и являющаяся основным источником угроз. 2. Отказы и неисправности средств информатизации. 3. Стихийные бедствия и катастрофы. Источники угроз информационной безопасности РФ делятся на внешние и внутренние. Внешние угрозы исходят от природных явлений, катастроф, а также от субъектов, не входящих в состав пользователей и обслуживающего персонала системы, разработчиков системы, и не имеющих непосредственного контакта с информационными системами и ресурсами. Источники внешних угроз: -Недружественная политика иностранных государств в области распространения информации и новых информационных технологий;

-Деятельность иностранных разведывательных и специальных служб; -Деятельность иностранных политических и экономических структур, направленная против экономических интересов РФ; -Преступные действия международных групп, формирований и отдельных лиц, направленные против экономических интересов государства; -Стихийные бедствия и катастрофы. Внутренние угрозы исходят от пользователей и обслуживающего персонала системы, разработчиков системы, других объектов, имеющих непосредственный контакт с информационными системами и ресурсами, как допущенных, так и не допущенных к секретным(конфиденциальным) сведениям.

Информационные способы нарушения информационной безопасности: - Противозаконный сбор, распространение и использование информации; - Манипулирование информацией(дезинформация, сокрытие или искажение информации) - Незаконное копирование, уничтожение данных и программ; - Хищение информации из баз и банков данных; - Нарушение адресности и оперативности информационного обмена; -нарушение технологии обработки данных и информационного обмена. Программно-математические способы нарушения информационной безопасности: - Внедрение программ-вирусов; - внедрение программных закладок на стадии

проектирования или эксплуатации системы и приводящих к компрометации системы защиты информации. Физические способы нарушения информационной безопасности: -уничтожение, хищение и разрушение средств обработки и защиты информации, средств связи, целенаправленное внесение в них неисправностей; -уничтожение, хищение и разрушение машинных или других оригиналов носителей информации; -хищение ключей(ключевых документов) средств криптографической защиты информации, программных или аппаратных ключей средств зашиты информации от несанкционированного доступа; -воздействие на обслуживающий персонал и пользователей системы с целью создания

благоприятных условий для реализации угроз информационной безопасности; -диверсионные действия по отношению к объектам информационной безопасности. Радиоэлектронные способы нарушения информационной безопасности: -перехват информации в технических каналах её утечки; -перехват и дешифрование информации в сетях передачи данных и линиях связи; -внедрение электронных устройств перехвата информации в технические средства и помещения; -навязывание ложной информации по сетям передачи данных и линиям связи; -радиоэлектронное подавление линий связи и систем управления с использованием одноразовых

и многоразовых генераторов различных видов электромагнитной энергии(взрывомагнитные, пучково-плазменные и др. ) Организационно-правовые способы нарушения информационной безопасности: -закупка несовершенных, устаревших или неперспективных средств информатизации и информационных технологий; -невыполнение требований законодательства и задержки в разработке и принятии необходимых нормативных, правовых и технических документов в области информационной безопасности. Результатами реализации угроз информационной безопасности и осуществления посягательств(способов воздействия) на информационные ресурсы и информационные системы и процессы в общем случае являются: - нарушение секретности(конфиденциальности)

информации(разглашение, утрата, хищение, утечка и перехват) - Нарушение целостности информации(уничтожение, искажение, подделка и т. д. ) - нарушение доступности информации и работоспособности информационных систем(блокирование данных и информационных систем, разрушение элементов информационных систем, компрометация системы защиты информации). 3. Формы обеспечения информационной безопасности. Для предохранения информации от несанкционированного доступа выделяют следующие формы защиты:

-физические(препятствие); -законодательные; -управление доступом; -криптографическое закрытие. Физические формы защиты основаны на создании физических препятствий для злоумышленника, преграждающих ему путь к защищаемой информации(строгая система пропуска на территорию и в помещения с аппаратурой или с носителями информации). Управление доступом предусматривает следующие функции защиты: - идентификацию пользователей, персонала и ресурсов системы(присвоение каждому объекту персонального идентификатора: имени, кода, пароля и т. п. ); - аутентификация- опознание(установление подлинности)

объекта или субъекта по предъявляемому им идентификатору; - авторизацию- проверку полномочий(проверку соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту); - разрешение и создание условий работы в пределах установленного регламента; - регистрацию(протоколирование) обращений к защищаемым ресурсам; - реагирование(сигнализация, отключение, задержка работ, отказ в запросе ) при попытках несанкционированных действий.

Установление подлинности пользователя. Самым распространенным методом установления пользователя является метод паролей. Пароль представляет собой строку символов, которую пользователь должен внести в систему каким-либо способом(напечатать, набрать на клавиатуре и т. п. ). 4. Методы криптографической защиты информации. Симметричное шифрование, применяемое в классической криптографии , предполагает использование всего лишь одной секретной единицы – ключа, который позволяет отправителю зашифровать сообщение, а получателю расшифровать его. в случае шифрования данных, хранимых на магнитных или иных носителях информации, ключ позволяет зашифровать информацию при записи на носитель и расшифровать при чтении с него. Стойкость хорошей шифровальной системы определяется лишь секретностью ключа.

Вопрос из теста: Криптографическое преобразование информации – это… • шифрование данных • ограничение доступа к информации • введение системы паролей • резервное копирование информации Ответ: 1

Все многообразие существующих криптографических методов сводят к следующим классам преобразований: -Моно- и многоалфавитные подстановки - наиболее простой вид преобразований, заключающийся в замене символов исходного текста на другие(того же алфавита) по более или менее сложному правилу. Для обеспечения высокой криптостойкости требуется использование больших ключей. -Перестановки - несложный метод криптографического преобразования, используемый, как правило, в сочетании с др. методами. - Гаммирование - метод, который заключается в

наложении на открытые данные некоторой псевдослучайной последовательности, генерируемой на основе ключа. -Блочные шифры – представляют собой последовательность(с возможным повторением и чередованием) методов преобразования, применяемую к блоку шифруемого текста. Блочные шифры на практике встречаются чаще, чем чистые преобразования того или иного класса в силу их более высокой криптостойкости. Российский и американский стандарты шифрования основаны именно на этом классе шифров. Метод гаммирования достаточно легко реализуем и заключается в генерации гаммы шифра с помощью генератора псевдослучайных чисел при определенном ключе и наложении полученной гаммы на открытые данные обратимым способом.

Под гаммой шифра понимается псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму, для шифрования открытых данных и расшифровывания зашифрованных. Для генерации гаммы применяют программы для ЭВМ, которые называются генераторами случайных чисел. При этом требуется, чтобы, даже зная закон формирования, но не зная ключа в виде начальных условий, никто не смог бы отличить числовой ряд от случайного. 5. Электронная цифровая подпись: алгоритмы, открытый и секретный Ключи, сертификаты. Закон «Об электронной цифровой подписи» определяет, что «электронная цифровая подписьреквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, с использованием закрытого ключа электронной

цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения в документе» . Из этого определения видно, что электронная цифровая подпись(ЭЦП) формируется при помощи специальных математических алгоритмов на основе собственно документа и некого «закрытого ключа» , позволяющего однозначно идентифицировать отправителя сообщения. Открытый и закрытый ключи в ЭЦП функционирует на основе криптоалгоритмов с асимметричными(открытыми) ключами и инфраструктуры открытых ключей. В криптосхемах на основе асимметричных ключей для шифрования и дешифрования используется пара ключей – секретный и публичный ключи, уникальные для

шифрования и дешифрования используется пара ключей – секретный и публичный ключи, уникальные для каждого пользователя, и цифровой сертификат. Вопрос из теста: Для создания электронно-цифровой подписи обычно используют. . . 1 сжатый образ исходного текста 1 метод гаммирования 1 пароль, вводимый пользователем 1 шифрование исходного текста симметричными алгоритмом Ответ: 1

Основные термины, применяемые при работе с ЭЦП: закрытый ключ – это некоторая информация, обычно длиной 256 бит, хранится в недоступном другим лицам месте на дискете, смарт-карте, touch memory. Работает закрытый ключ только в паре с открытым. Открытый ключ – используется для проверки ЭЦП получаемых документов-файлов, технически: это некоторая информация длиной 1024 бита. Открытый ключ работает только в паре с закрытым.

• Закон об электронной цифровой подписи

Суть закона об электронной цифровой подписи можно свести к следующему. • 1. Электроннная цифровая подпись в электронном документе признается равнозначной собственноручной подписи в документе на бумажном носителе, т. е. он выравнивает юридическую силу цифровой подписи и традиционной собственноручной подписи на бумаге.

• 2. Участник информационной системы при этом может быть владельцем любого количества сертификатов ключей подписей. При этом электронный документ с ЭЦП имеет юридическое значение в рамках отношений указанных в сертификате ключа подписи.

• 3. В сертификате ключа подписи должна содержаться следующая информация: • - уникальный индикационный номер сертификата ключа подписи, дата начала и окончания срока действия сертификата ключа подписи, находящегося в реестре удостоверяющего центра.

• - ФИО или псевдоним владельца сертификата ключа подписи • - открытый ключ электронной цифровой подписи • - наименование средств электронной цифровой подписи, с которым используется данный открытый ключ электронной цифровой подписи • - сведения об отношениях при осуществлении которых электронный документ с электронной цифровой подписью будет иметь юридическое значение • - наименование и местонахождение удостоверяющего центра, выдавшего сертификат ключа подписи

Организационно правовые основы обеспечения информационной безопасности.

• Особенность компьютерной информации, т. е. информации зафиксированной на машинном носителе или передаваемой по телекоммуникационным каналам в форме, доступной восприятию ЭВМ –в ее относительно простых пересылке, преобразований , размножений, при изъятии информации в отличие от изъятия вещи , она легко сохраняется в первоисточнике, доступ к одному и тому же файлу, содержащему информацию, могут одновременно иметь несколько пользователей.

• Под доступом к компьютерной информации подразумевается всякая форма проникновения к ней с использованием средств электронно-вычислительной техники, позволяющая манипулировать информацией. • Несанкционированное проникновение к пульту управления ЭВМ или их системой следует рассматривать как приготовление к доступу к компьютерной информации.

• Доступ считается неправомерным: • - лицо не имеет права на доступ к данной информации • - лицо имеет права на доступ к данной информации, однако осуществляет его по мимо установленного порядка , с нарушением правил ее защиты.

• Уничтожение компьютерной информации – это стирание ее в памяти ЭВМ. • Блокирование компьютерной информации- искусственное затруднение доступа пользователей к компьютерной информации, не связанное с ее уничтожением.

• От уничтожения и блокирования следует отличать вывод из строя компьютерной программы, в последнем случае программа для ЭВМ может быть доступна как организованная в виде файла информация, но не как объект взаимодействия с пользователем.

• Модификация компьютерной программывнесение в нее любых изменений , кроме связанных с адаптацией программы ЭВМ или базы данных. • Адаптация программы для ЭВМ или базы данных – внесение изменений , осуществляемых исключительно в целях функционирования программы ЭВМ или базы данных на компьютерных технических средствах пользователя.

• Копирование компьютерной информации – это повторение и устойчивое запечатление ее на машинном или ином устройстве. Может быть осуществлено копированием на файла на дискету, его распечатки и т. д. • Под несанкционированным уничтожением, блокированием, модификацией, копированием информации понимаются не разрешенные законом или собственником.

• Вредность или полезность соответствующих программ для ЭВМ определяется не в зависимости от их назначения, а в связи с тем, предполагает ли их действие предварительное уведомление собственника компьютерной информации или другого добросовестного пользователя о характере действия программы. Получение его согласия на реализацию программы. Нарушение этих требований делает программу для ЭВМ вредоносной.

• Использование программ ЭВМ - это выпуск ее в свет воспроизведение и другие действия вводимые ее в хозяйственны оборот. Самостоятельное применение программы по назначению. • Распространение программы для ЭВМ – это предоставление доступа к воспроизведенной в любой форме программе для ЭВМ, в том числе сетевыми и иными способами, а также путем продажи, проката, сдачи в наем, предоставление взаймы, создание условий для самораспространения программы.

• Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети: • Нарушение правил эксплуатации ЭВМ, систем ЭВМ или их сети лицом, имеющим доступ к ЭВМ , системе ЭВМ или их сети , повлекающее уничтожение, блокирование или модификацию данной информации, охраняемой законом, если деяние причинило существенный вред наказывается лишением права занимать определенные должности или заниматься определенной деятельностью сроком до 5 лет, либо обязательными работами на срок от 180 -240 часов, лишение свободы до 2 лет.

• Тоже деяние повлекшее по неосторожности тяжкие последствия , наказываются лишением свободы сроком до 4 лет.

• Вопросы: • В чем состоит политика обеспечения информационной безопасности в органах РФ, какие нормативные документы ее определяют? • Что является объектами обеспечения информационной безопасности в органах РФ? • Какие факторы влияют на обеспечение информационной безопасности в органах РФ?

• • • Каковы угрозы нарушения обеспечения информационной безопасности РФ? Как строится модель нарушителя информационной безопасности органов РФ? Какие существуют способы обеспечения информационной безопасности в органах РФ?

• • • Какие существуют виды паролей , каковы их особенности применения? В чем состоит метод симметричного шифрования , каковы его разновидности? В чем состоит механизм ассиметричного шифрования, как он связан с формированием ЭЦП?

• • • Какова роль открытого и закрытого ключей в формировании ЭЦП? Какие программные средства используются для формирования ЭЦП, в чем их особенности? В чем состоят организационноправовые основы обеспечения информационной безопасности?

ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ.ppt