ТЕМА 4 БЕЗОПАСНОСТЬ СЕТЕВОГО ВЗАИМОДЕЙСТВИЯ.pptx

- Количество слайдов: 28

ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ ТЕЛЕОБРАБОТКИ ДАННЫХ ПРИ МЕЖСЕТЕВОМ ВЗАИМОДЕЙСТВИИ n БЕЗОПАСНОСТЬ систем телеобработки данных (на примере БИС) n Проф. В. А. Григорьев

СОДЕРЖАНИЕ Виды безопастности n Фрагментарный и комплексный подходы к обеспечению безопастности n Анализ риска n n n Современные программно-аппаратные технологии защиты Межсетевые экраны Виртуальные сети VPN с удаленным доступом пользователей Intranet VPN

Под безопасностью банковской электронной системы будем понимать ее свойство, выражающееся в способности противодействовать попыткам нанесения ущерба владельцам и пользователям системы при различных возмущающих (умышленных и неумышленных) воздействиях на нее.

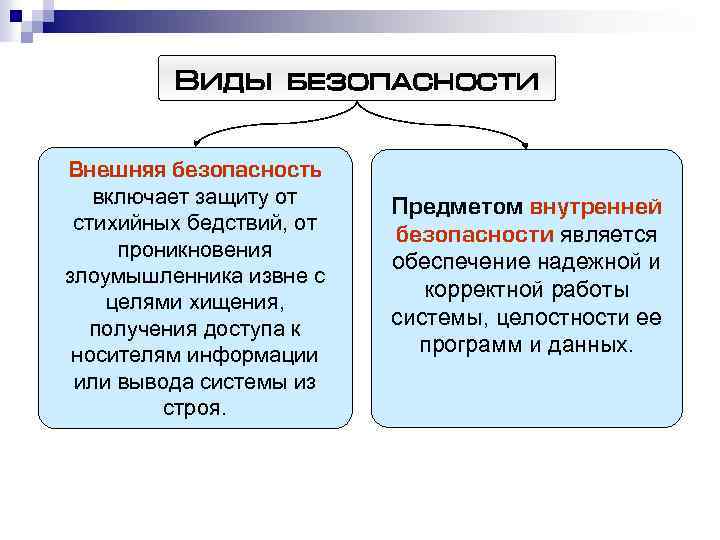

Виды безопасности Внешняя безопасность включает защиту от стихийных бедствий, от проникновения злоумышленника извне с целями хищения, получения доступа к носителям информации или вывода системы из строя. Предметом внутренней безопасности является обеспечение надежной и корректной работы системы, целостности ее программ и данных.

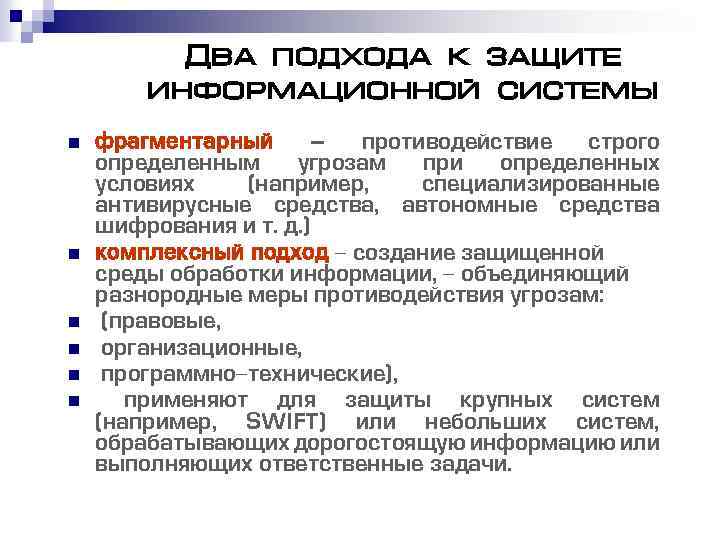

Два подхода к защите информационной системы n n n фрагментарный – противодействие строго определенным угрозам при определенных условиях (например, специализированные антивирусные средства, автономные средства шифрования и т. д. ) комплексный подход - создание защищенной среды обработки информации, - объединяющий разнородные меры противодействия угрозам: (правовые, организационные, программно-технические), применяют для защиты крупных систем (например, SWIFT) или небольших систем, обрабатывающих дорогостоящую информацию или выполняющих ответственные задачи.

Политика безопасности - это совокупность: норм, правил и методик, на основе которых в дальнейшем строится деятельность информационной системы в области обращения, хранения и распределения критичной информации.

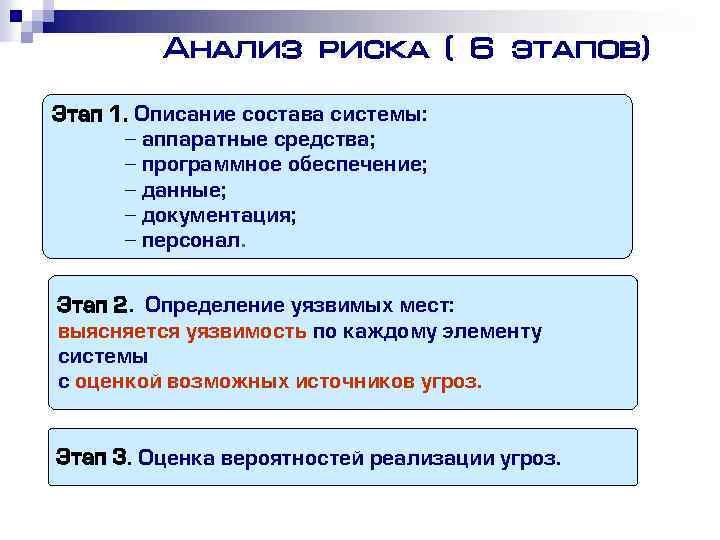

Анализ риска ( 6 этапов) Этап 1. Описание состава системы: - аппаратные средства; - программное обеспечение; - данные; - документация; - персонал. Этап 2. Определение уязвимых мест: выясняется уязвимость по каждому элементу системы с оценкой возможных источников угроз. Этап 3. Оценка вероятностей реализации угроз.

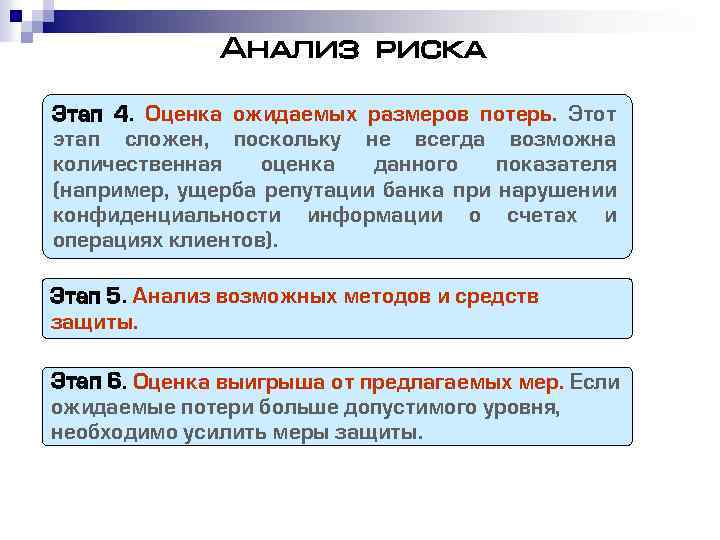

Анализ риска Этап 4. Оценка ожидаемых размеров потерь. Этот этап сложен, поскольку не всегда возможна количественная оценка данного показателя (например, ущерба репутации банка при нарушении конфиденциальности информации о счетах и операциях клиентов). Этап 5. Анализ возможных методов и средств защиты. Этап 6. Оценка выигрыша от предлагаемых мер. Если ожидаемые потери больше допустимого уровня, необходимо усилить меры защиты.

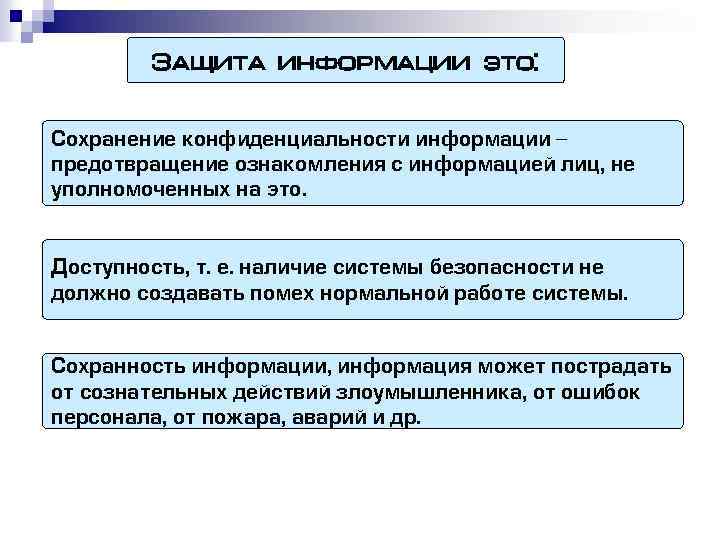

Защита информации это: Сохранение конфиденциальности информации предотвращение ознакомления с информацией лиц, не уполномоченных на это. Доступность, т. е. наличие системы безопасности не должно создавать помех нормальной работе системы. Сохранность информации, информация может пострадать от сознательных действий злоумышленника, от ошибок персонала, от пожара, аварий и др.

Угрозы конфиденциальности данных и программ: Угрозы доступности данных Угрозы целостности данных, программ, аппаратуры Угрозы отказа от выполнения транзакций

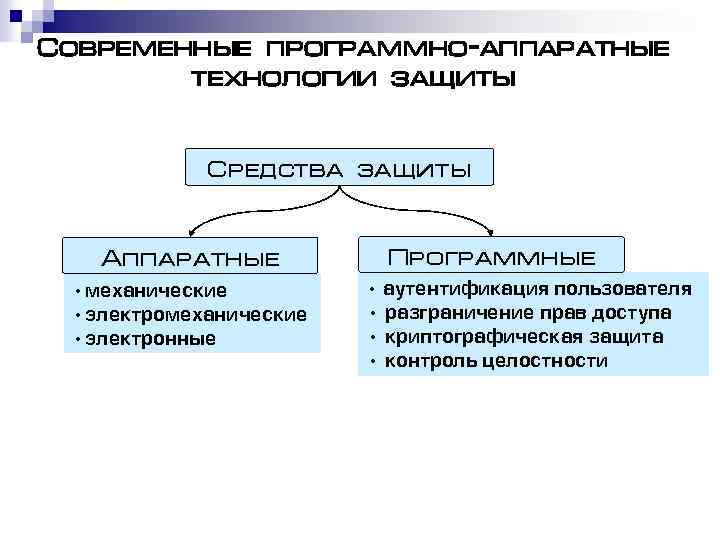

Современные программно-аппаратные технологии защиты Средства защиты Аппаратные • механические • электронные Программные • аутентификация пользователя • разграничение прав доступа • криптографическая защита • контроль целостности

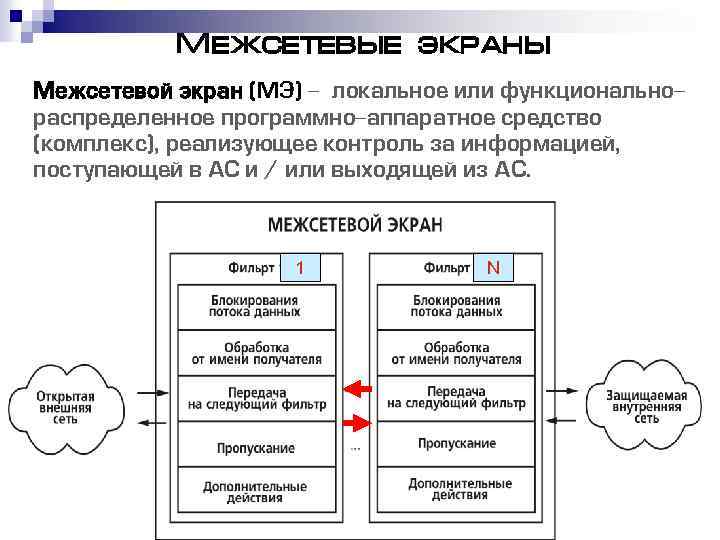

Межсетевые экраны Межсетевой экран (МЭ) - локальное или функциональнораспределенное программно-аппаратное средство (комплекс), реализующее контроль за информацией, поступающей в АС и / или выходящей из АС. 1 N

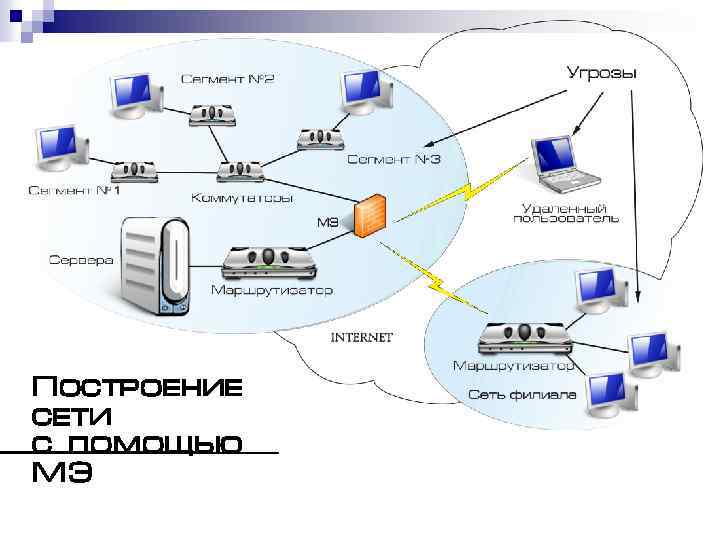

Построение сети с помощью МЭ

Преимущества использования МЭ 1. Управляемый доступ к сетевым ресурсам; 2. Защита сетевых ресурсов от внешних угроз; 3. Обнаружение и защита от типовых атак, отказа в обслуживании; 4. Скрытие структуры локальной сети; 5. Использование технологии виртуальных частных сетей; 6. Аудит событий безопасности; 7. Управление сетевым трафиком.

Виртуальные сети VPN Виртуальной частной сетью (VPN) называют объединение локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи информации в единую виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных.

Виртуальный защищенный туннель Механизм туннелирования широко применяется в различных протоколах формирования защищенного канала. Обычно туннель создается только на участке открытой сети, где существует угроза нарушения конфиденциальности и целостности данных, например между точками входа в открытый Internet и в корпоративную сеть.

VPN с удаленным доступом пользователей Принцип их работы прост: пользователи устанавливают соединения с местной точкой доступа к глобальной сети, после чего их вызовы туннелируются через Internet,

что позволяет избежать платы за междугороднюю и международную связь или выставления счетов владельцам бесплатных междугородних номеров (Toll-free Numbers). Затем все вызовы концентрируются на соответствующих узлах и передаются в корпоративные сети.

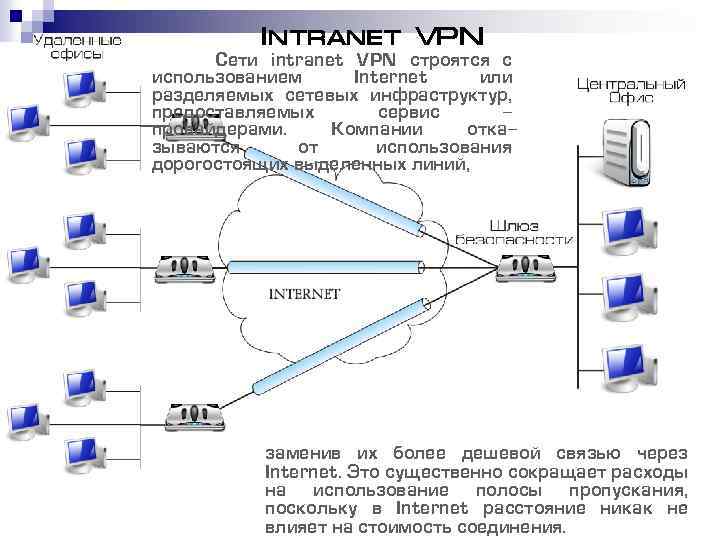

Intranet VPN Сети intranet VPN строятся с использованием Internet или разделяемых сетевых инфраструктур, предоставляемых сервис провайдерами. Компании отказываются от использования дорогостоящих выделенных линий, заменив их более дешевой связью через Internet. Это существенно сокращает расходы на использование полосы пропускания, поскольку в Internet расстояние никак не влияет на стоимость соединения.

n n Использование технологии intranet сломало привычные пропорции внутреннего и внешнего трафика предприятия в целом и его подразделений — старое правило, гласящее, что 80% трафика является внутренним и только 20% идет вовне, сейчас не отражает истинного положения дел. Интенсивное обращение к Web-сайтам внешних организаций и других подразделений предприятия резко повысило долю внешнего трафика и, соответственно, увеличило нагрузку на пограничные маршрутизаторы и брандмауэры корпоративной сети.

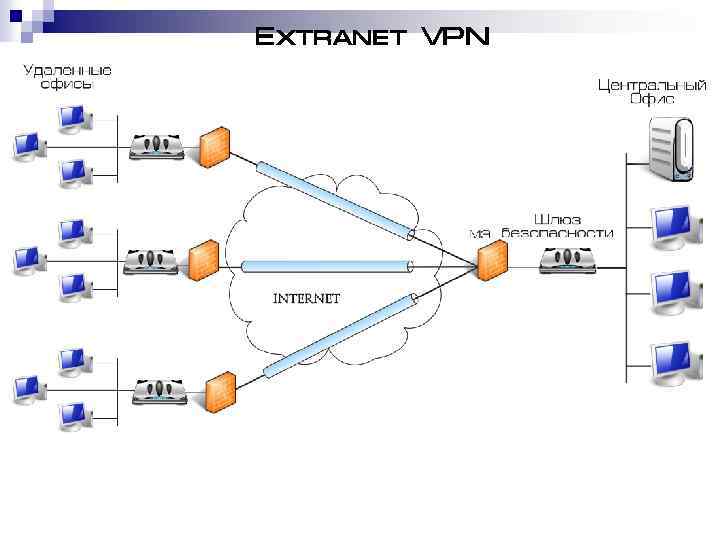

Extranet VPN

Для extranet VPN характерно использование стандартизированных VPNпродуктов, гарантирующих способность к взаимодействию с различными VPNрешениями, которые деловые партнеры могли бы применять в своих сетях. Сети extranet VPN в целом похожи на внутрикорпоративные виртуальные частные сети с той лишь разницей, что проблема защиты информации является для них более острой.

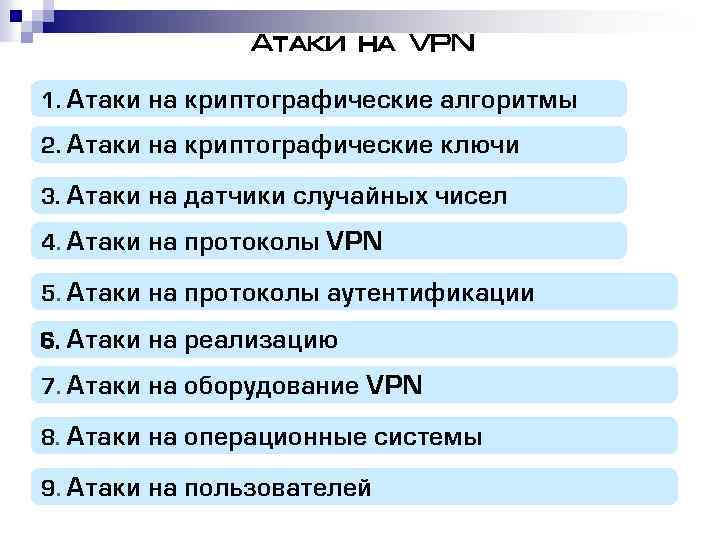

Атаки на VPN 1. Атаки на криптографические алгоритмы 2. Атаки на криптографические ключи 3. Атаки на датчики случайных чисел 4. Атаки на протоколы VPN 5. Атаки на протоколы аутентификации 6. Атаки на реализацию 7. Атаки на оборудование VPN 8. Атаки на операционные системы 9. Атаки на пользователей

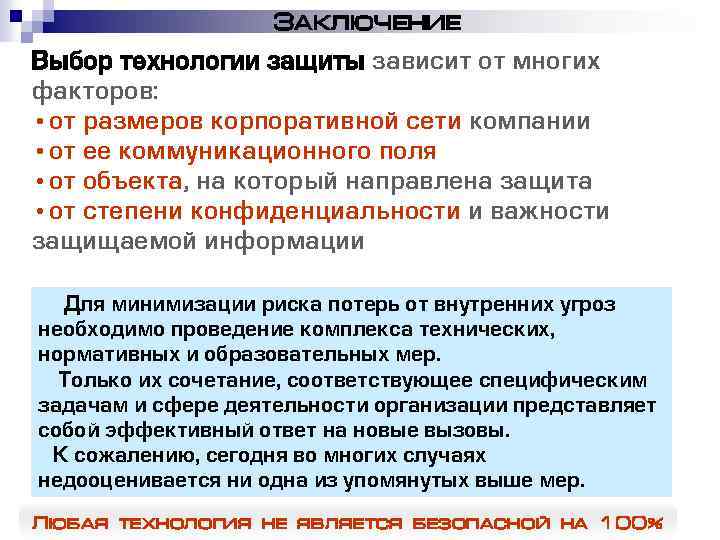

Заключение Выбор технологии защиты зависит от многих факторов: • от размеров корпоративной сети компании • от ее коммуникационного поля • от объекта, на который направлена защита • от степени конфиденциальности и важности защищаемой информации Для минимизации риска потерь от внутренних угроз необходимо проведение комплекса технических, нормативных и образовательных мер. Только их сочетание, соответствующее специфическим задачам и сфере деятельности организации представляет собой эффективный ответ на новые вызовы. К сожалению, сегодня во многих случаях недооценивается ни одна из упомянутых выше мер. Любая технология не является безопасной на 100%

«Инсайдеры» Утечка конфиденциальной информации со стороны сотрудников приносит колоссальный ущерб компаниям. • Многие руководители понимают опасность, которую таит в себе эти угроза, но не предпринимают конкретных мер по ее предотвращению. • Сегодня этот вопрос перешёл из разряда теоретических в разряд практических, и от его решения зависит эффективная работа информационных систем и, следовательно, функционирование организации в целом.

Объем потерь по видам атак, $ млн. По данным совместного исследования Computer Security Institute и ФБР (CSI/FBI Computer Crime and Security Survey), объем потерь от утечки информации 1000 участвовавших в опросе предприятий США, составил более $170 млн.

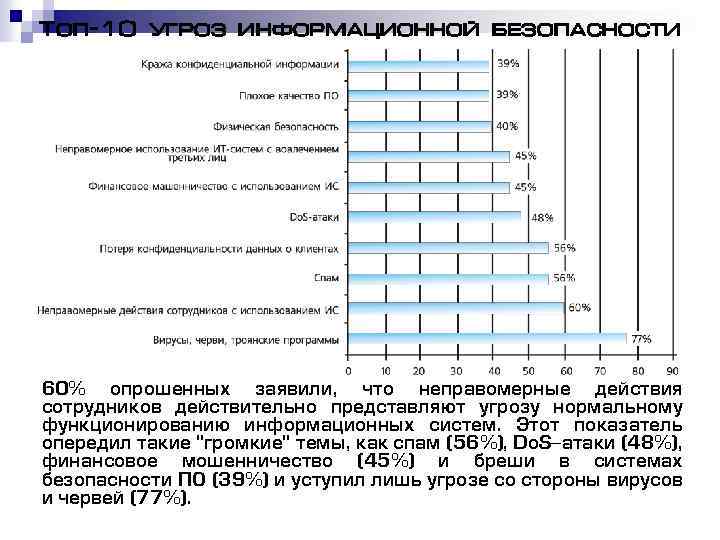

Топ-10 угроз информационной безопасности 60% опрошенных заявили, что неправомерные действия сотрудников действительно представляют угрозу нормальному функционированию информационных систем. Этот показатель опередил такие "громкие" темы, как спам (56%), Do. S-атаки (48%), финансовое мошенничество (45%) и бреши в системах безопасности ПО (39%) и уступил лишь угрозе со стороны вирусов и червей (77%).

Компания Ernst&Young подтверждает наметившиеся тенденции данными ежегодного исследования проблем ИТбезопасности (Global Information Security Survey 2006). n Именно в области внутренних угроз наблюдается наибольший рост озабоченности ИТ профессионалов. Респонденты поставили эту проблему на второе место в списке наиболее серьезных опасностей. n

ТЕМА 4 БЕЗОПАСНОСТЬ СЕТЕВОГО ВЗАИМОДЕЙСТВИЯ.pptx