Нормативная база.ppt

- Количество слайдов: 35

Нормативная база Сергеев А. И.

Вопросы: 1 Обзор стандартов безопасности 2 Стандарты безопасности в Интернет 3 Информационная безопасность в САПР

Обзор стандартов безопасности Стандарты в области информационной безопасности призваны выработать четкий набор критериев, следуя которым можно свести к минимуму возможные угрозы системе. При оценке безопасности информационных систем (ИС) следует учитывать мнение трех групп специалистов: разработчиков ИС, заказчиков или пользователей ИС, специалистов — аналитиков по информационной безопасности. Кратко остановимся на некоторых разработанных в мире стандартах. Оранжевая книга ("Критерии оценки доверенных компьютерных систем" — стандарт Министерства обороны США). Стандарт был принят в 1983 году. Для адаптации стандарта изменяющимся аппаратно программным условиям впоследствии было принято большое количество сопутствующих документов, приспосабливающих стандарт современным условиям. В Оранжевой книге безопасная компьютерная система — это система, поддерживающая управление доступом к обрабатываемой в ней информации так, что только соответствующим образом авторизованные пользователи или процессы, действующие от их имени, получают возможность читать, писать, создавать и удалять информацию.

Обзор стандартов безопасности В Оранжевой книге предложены три критерия требований безопасности — политика безопасности, аудит и корректность, сформулированы шесть базовых требований безопасности: • политика безопасности. Система должна поддерживать точно определенную политику безопасности; • метки. С объектами должны быть ассоциированы метки безопасности, используемые в качестве атрибутов контроля доступа; • идентификация и аутентификации. Все субъекты должны иметь уникальные идентификаторы; • регистрация и учет. Все события, значимые с точки зрения безопасности, должны отслеживаться и регистрироваться в защищенном журнале; • контроль корректности. Средства защиты должны иметь независимые аппаратные и программные компоненты, обеспечивающие работоспособность функций защиты; • непрерывность защиты. Все средства защиты должны быть защищены от несанкционированного вмешательства.

Обзор стандартов безопасности В Оранжевой книге определяются четыре уровня доверия: D, С, В и А. Уровень D соответствует системам, признанным неудовлетворительными с точки зрения безопасности. По мере продвижения от уровня С к уровню А к системе предъявляются все более жесткие требования. Уровни С и В подразделяются также на классы, с постепенным возрастанием степени доверия. Всего имеется шесть таких классов (вместе с уровнем A): C 1, С 2, В 1, В 2, ВЗ, А.

Обзор стандартов безопасности ISO/IEC 15408 «Информационная технология – методы защиты – критерии оценки информационной безопасности» Принятый в 1998 году базовый стандарт информационной безопасности ISO 15408, безусловно, очень важен для российских разработчиков. Международная организация по стандартизации (ISO) приступила к разработке Международного стандарта по критериям оценки безопасности информационных технологий для общего использования "Common Criteria" ("Общие критерии оценки безопасности ИТ") в 1990 году. В его создании участвовали: Национальный институт стандартов и технологии и Агентство национальной безопасности (США), Учреждение безопасности коммуникаций (Канада), Агентство информационной безопасности (Германия), Агентство национальной безопасности коммуникаций (Голландия), органы исполнения Программы безопасности и сертификации ИТ (Англия), Центр обеспечения безопасности систем (Франция). Общие критерии (ОК) созданы для взаимного признания результатов оценки безопасности ИТ в мировом масштабе и представляют собой ее основу. Они позволяют сравнить результаты независимых оценок информационной безопасности и допустимых рисков на основе множества общих требований к функциям безопасности средств и систем ИТ, а также гарантий, применяемых к ним в процессе тестирования.

Обзор стандартов безопасности Главные преимущества ОК полнота требований к информационной безопасности, гибкость в применении и открытость для последующего развития с учетом новейших достижений науки и техники. Критерии разработаны таким образом, чтобы удовлетворить потребности всех трех групп пользователей (потребителей, разработчиков и оценщиков) при исследовании свойств безопасности средства или системы (объекта оценки). Этот стандарт полезен в качестве руководства при разработке функций безопасности ИТ, а также приобретении коммерческих продуктов с подобными свойствами. Основное направление оценки это угрозы, появляющиеся при злоумышленных действиях человека, но ОК также могут использоваться и при оценке угроз, вызванных другими факторами. В будущем ожидается создание специализированных требований для коммерческой кредитно финансовой сферы. В отличии от зарубежных аналогов отечественные и зарубежные документы такого типа были привязаны к условиям правительственной или военной системы, обрабатывающей секретную информацию, в которой может содержаться государственная тайна.

Обзор стандартов безопасности Выпуск и внедрение этого стандарта за рубежом сопровождается разработкой новой, стандартизуемой архитектуры, которая призвана обеспечить информационную безопасность вычислительных систем. Иными словами, создаются технические и программные средства ЭВМ, отвечающие Общим критериям. Например, международная организация "Open Group", объединяющая около 200 ведущих фирм производителей вычислительной техники и телекоммуникаций из различных стран мира, выпустила новую архитектуру безопасности информации для коммерческих автоматизированных систем с учетом указанных критериев. Кроме того, "Open Group" создает учебные программы, способствующие быстрому и качественному внедрению документов по стандартизации.

Обзор стандартов безопасности При разработке политики безопасности можно использовать следующую модель (рис. 1), основанную на адаптации Общих Критериев (ISO 15408) и проведении анализа риска (ISO 17799). Эта модель соответствует специальным нормативным документам по обеспечению информационной безопасности, принятым в Российской Федерации, международному стандарту ISO/IEC 15408 «Информационная технология – методы защиты – критерии оценки информационной безопасности» , стандарту ISO/IEC 17799 «Управление информационной безопасностью» .

Обзор стандартов безопасности Представленная модель – это совокупность объективных внешних и внутренних факторов и их влияние на состояние информационной безопасности на объекте и на сохранность материальных или информационных ресурсов.

Обзор стандартов безопасности Руководящие документы Гостсхкомиссии России. Данные документы были опубликованы в 1992 году. Всего было пять руководящих документов, посвященных вопросам защиты от несанкционированного доступа к информации. Основным документом является "Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации".

Обзор стандартов безопасности В документе выделяются следующие принципы защиты. • Защита автоматизированных систем обеспечивается комплексом программно технических средств и поддерживающих их организационных мер. • Защита должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ. • Программно технические средства защиты не должны существенно ухудшать основные функциональные характеристики системы. • Неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, которая учитывает всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств зашиты. • Защита автоматизированных систем должна предусматривать контроль эффективности средств защиты. Этот контроль может быть либо периодическим, либо инициироваться по мере необходимости пользователем автоматизированной системы или контролирующим органом.

Обзор стандартов безопасности В указанных документах предлагается разбить все автоматизированные системы на девять классов, по уровню защищенности от несанкционированного доступа к информации. Каждый класс характеризуется определенной совокупностью требований к средствам зашиты. Классы подразделяются на три группы, отличающиеся спецификой обработки информации в системе. Группы определяются на основе следующих признаков: • наличие в системе различного уровня конфиденциальной информации; • уровень полномочий пользователя на доступ к конфиденциальной информации; • режим обработки данных (коллективный или индивидуальный).

Стандарты безопасности в Интернете В качестве средств обеспечения безопасности в сети Интернет популярны протоколы защищенной передачи данных, а именно SSL (TLS), SET, IP v. 6. Они появились сравнительно недавно, и сразу стали стандартами де факто. SSL (TLS) SSL (secure socet layer) представляет из себя довольно мощную, 128 битовую систему шифрования данных, передаваемых через интернет. Наиболее популярный сейчас сетевой протокол шифрования данных для безопасной передачи по сети представляет собой набор криптографических алгоритмов, методов и правил их применения. Позволяет устанавливать защищенное соединение, производить контроль целостности данных и решать различные сопутствующие задачи.

Стандарты безопасности в Интернет Для каждого сервера в Интернете, использующего данную систему шифрования, создаются 2 ключа, один общественный, который доступен пользователям, получающим и вводящим информацию на сайте, второй устанавливается специальным образом на Вашем Web сервере и недоступен. Работать эти 2 ключа могут только в единой связке. Данные ключи выпускаются несколькими компаниями, совместно с сертификатом. Сертификат удостоверяет принадлежность применяемых ключей данному серверу и домену. Сертификаты платные. Их нужно покупать. В зависимости от вида сертификата, его стоимость колеблется примерно от 50 до 300 долларов в год. Персональный сертификат может установить на сервер только Ваш хостинг провайдер. К сожалению, не все серверы имеют возможность для установки SSL. При размещении сайта у провайдера, необходимо узнать, есть ли такая возможность, и сколько это будет стоить. Часто провайдеры предлагают так называемый общий (Shared) SSL. Он конечно шифрует так же хорошо, но одним и тем же ключём пользуются все сайты, размещенные у этого провайдера, а это могут быть сотни и тысячи сайтов.

Стандарты безопасности в Интернете SET (Security Electronics Transaction) перспективный протокол, обеспечивающий безопасные электронные транзакции в Интернете. Он основан на использовании цифровых сертификатов по стандарту Х. 509 и предназначен для организации электронной торговли через сеть. Данный протокол является стандартом, разработанным компаниями "Master. Card" и "Visa" при участии "IBM", "Globe. Set" и других партнеров. С его помощью покупатели могут приобретать товары через Интернет, используя самый защищенный на сегодняшний день механизм выполнения платежей. SET это открытый стандартный многосторонний протокол для проведения платежей в Интернете с использованием пластиковых карточек. Он обеспечивает кросс аутентификацию счета держателя карты, продавца и банка продавца для проверки готовности оплаты, а также целостность и секретность сообщения, шифрование ценных и уязвимых данных. SET можно считать стандартной технологией или системой протоколов выполнения безопасных платежей на основе пластиковых карт через Интернет.

Стандарты безопасности в Интернете IPSec Спецификация IPSec входит в стандарт IP v. 6 и является дополнительной по отношению к текущей версии протоколов TCP/IP. Она разрабатывается Рабочей группой IP Security IETF. В настоящее время IPSec включает три алгоритмо независимых базовых спецификации, представляющих соответствующие RFC стандарты. Протокол IPSec обеспечивает стандартный способ шифрования трафика на сетевом (третьем) уровне IP и защищает информацию на основе сквозного шифрования: независимо от работающего приложения, шифруется каждый пакет данных, проходящий по каналу. Это позволяет организациям создавать в Интернете виртуальные частные сети. IPSec работает поверх обычных протоколов связи, поддерживая DES, MD 5 и ряд других криптографических алгоритмов.

Стандарты безопасности в Интернете Обеспечение информационной безопасности на сетевом уровне с помощью IPSec включает: поддержку немодифицированных конечных систем; поддержку транспортных протоколов, отличных от ТСР; поддержку виртуальных сетей в незащищенных сетях; защиту заголовка транспортного уровня от перехвата (предохранение от несанкционированного анализа трафика); защиту от атак типа "отказ в обслуживании". Кроме того, IPSec имеет два важных преимущества: его применение не требует изменений в промежуточных устройствах сети; рабочие места и серверы не обязательно должны поддерживать IPSec.

Особенности российского рынка Исторически сложилось, что в России проблемы безопасности ИТ изучались и своевременно решались только в сфере охраны государственной тайны. Аналогичные, но имеющие собственную специфику задачи коммерческого сектора экономики долгое время не находили соответствующих решений. Данный факт до сих пор существенно замедляет появление и развитие безопасных ИТ средств на отечественном рынке, который интегрируется с мировой системой. Тем более что у защиты информации в коммерческой автоматизированной системе есть свои особенности, которые просто необходимо учитывать, ведь они оказывают серьезное влияние на технологию информационной безопасности. Перечислим основные из них :

Особенности российского рынка Перечислим основные из них : Приоритет экономических факторов. Для коммерческой автоматизированной системы очень важно снизить либо исключить финансовые потери и обеспечить получение прибыли владельцем и пользователями данного инструментария в условиях реальных рисков. Важным условием при этом, в частности, является минимизация типично банковских рисков (например, потерь за счет ошибочных направлений платежей, фальсификации платежных документов и т. п. ); Открытость проектирования, предусматривающая создание подсистемы защиты информации из средств, широко доступных на рынке и работающих в открытых системах; Юридическая значимость коммерческой информации, которую можно определить как свойство безопасной информации, позволяющее обеспечить юридическую силу электронным документам или информационным процессам в соответствии с правовым режимом информационных ресурсов, установленным законодательством Российской Федерации. Это условие в последнее время приобретает все большую значимость в нашей стране наряду с созданием нормативно правовой базы безопасности ИТ (особенно при взаимодействии автоматизированных систем разных юридических лиц).

Особенности российского рынка Очевидно, что создание безопасных ИТ, обрабатывающих конфиденциальную информацию, не содержащую государственной тайны, исключительно важно для экономико финансовой жизни современной России. Применение в России гармонизированного стандарта ISO 15408 ("Common Criteria"), отражающего новейшие мировые достижения оценки информационной безопасности, позволит: приобщить российские ИТ к современным международным требованиям по информационной безопасности, что упростит, например, применение зарубежной продукции и экспорт собственной; облегчить разработку соответствующих российских специализированных нормативно методических материалов для испытаний, оценки (контроля) и сертификации средств и систем безопасных банковских и других ИТ; создать основу для качественной и количественной оценки информационных рисков, необходимую при страховании автоматизированных систем; снизить общие расходы на поддержание режима информационной безопасности в банках и корпорациях за счет типизации и унификации методов, мер и средств защиты информации.

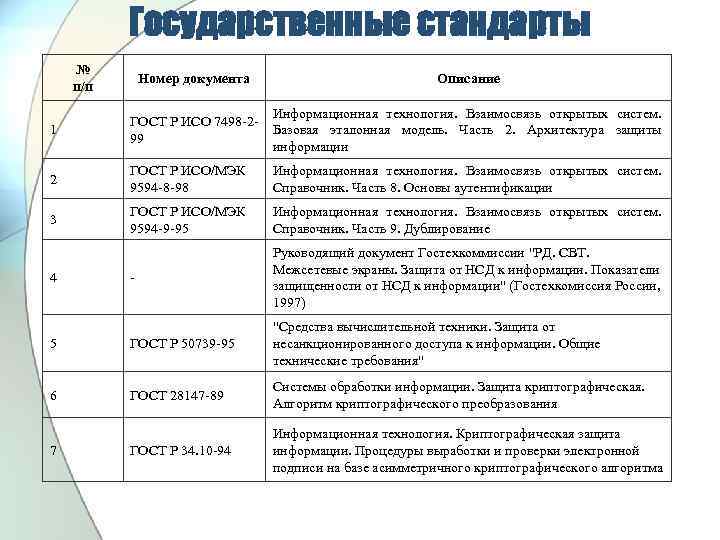

Государственные стандарты № п/п Номер документа Описание 1 ГОСТ Р ИСО 7498 -299 Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации 2 ГОСТ Р ИСО/МЭК 9594 -8 -98 Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 8. Основы аутентификации 3 ГОСТ Р ИСО/МЭК 9594 -9 -95 Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 9. Дублирование - Руководящий документ Гостехкоммиссии "РД. СВТ. Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации" (Гостехкомиссия России, 1997) 5 ГОСТ Р 50739 -95 "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования" 6 ГОСТ 28147 -89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования ГОСТ Р 34. 10 -94 Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной подписи на базе асимметричного криптографического алгоритма 4 7

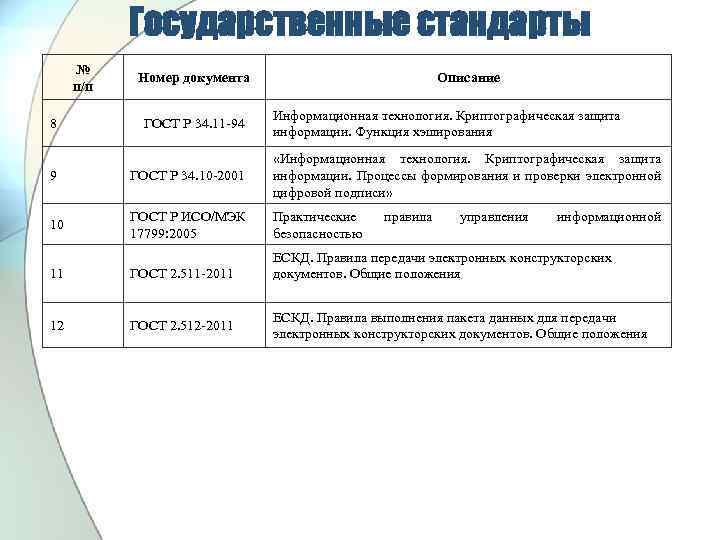

Государственные стандарты № п/п 8 Номер документа ГОСТ Р 34. 11 -94 Описание Информационная технология. Криптографическая защита информации. Функция хэширования 9 ГОСТ Р 34. 10 -2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи» 10 ГОСТ Р ИСО/МЭК 17799: 2005 Практические безопасностью 11 ГОСТ 2. 511 -2011 ЕСКД. Правила передачи электронных конструкторских документов. Общие положения 12 ГОСТ 2. 512 -2011 правила управления информационной ЕСКД. Правила выполнения пакета данных для передачи электронных конструкторских документов. Общие положения

Информационная безопасность в САПР В новых экономических условиях растущее давление со стороны конкурентов, риски, связанные с кадровыми преобразованиями в компаниях, и забота о сохранении репутации заставляют компании повышать расходы в этой сфере. В рамках проведенного в 2009 году исследования (опрошены руководители около 1900 компаний из 60 стран) специалисты компании «Эрнст энд Янг» выяснили, что 40% респондентов намерены увеличить свои расходы на информационную безопасность. Учитывая относительную легкость реализации подобных преступлений и серьезный уровень последствий для национальной экономики, государство уделяет большое внимание этой сфере, справедливо соотнося информационную безопасность экономических субъектов с вопросами национальной безопасности. Во всех промышленно развитых странах на законодательном уровне обеспечивается защита интересов государственных и экономических структур от подобных угроз.

Информационная безопасность в САПР В частности, в России в последнее время много внимания уделяется ужесточению правил обработки персональных данных граждан. В целом при системном подходе к описанию информационной безопасности можно выделить следующие уровни: законодательная, нормативно правовая и научная база, структура и задачи органов (подразделений), обеспечивающих безопасность ИТ; организационно технические и режимные меры и методы (политика информационной безопасности); программно технические способы и средства обеспечения информационной безопасности. Заострим внимание на программно технической составляющей в контексте экономической и национальной безопасности.

Информационная безопасность в САПР На ИТ рынке существует большое количество компаний, занимающихся разработкой программно технических решений для предотвращения утечек, однако специализированных решений в сфере САПР практически нет. CAD система — главный инструмент конструктора и проектировщика, с помощью которого создается вся основная техническая документация. Одно из наиболее эффективных решений в данном случае — встроить средства обеспечения конфиденциальности непосредственно в САПР. Успешный пример подобного решения на рынке есть — это разработанная компанией АСКОН система безопасности данных КОМПАС ЗАЩИТА, предохраняющая от несанкционированного доступа к электронным документам (чертежи, модели, спецификации и т. д. ), разработанным в КОМПАС 3 D.

Информационная безопасность в САПР При этом система работает совершенно прозрачно для пользователя и не влияет на производительность: если включена опция «Защищать файлы» , любой документ КОМПАС при сохранении будет защищен. Последующее его открытие станет возможным только на тех рабочих местах, где установлена система безопасности, а код, хранимый на персональном ключе пользователя, совпадает с кодом, которым защищен файл. Электронный ключ — гарантия защищенности. Без него невозможен доступ к защищенному документу. Но, даже имея ключ, без знания кода невозможно изменить конфигурацию системы КОМПАС ЗАЩИТА, что запрещает опасные действия. К тому же это избавляет от затрат на специальную утилизацию физических носителей информации. Использование в качестве носителя кода электронного ключа HASP, по своим свойствам являющегося аналогом идентификатора пользователя, обеспечит упорядочение применения автоматизированных рабочих мест в целом.

Информационная безопасность в САПР По отношению к определенным предприятиям за внешним интересом к техническим разработкам и ноу хау могут стоять не коммерческие цели или удовлетворение амбиций в сфере взлома корпоративных сетей, а некие структуры зарубежных государств, целенаправленно собирающие сведения об уровне технических разработок в Российской Федерации в определенных областях. В первую очередь речь идет о предприятиях оборонно промышленного комплекса, для которых вопросы информационной безопасности являются час тью повседневной деятельности и тесно связаны с вопросами национальной безопасности.

Информационная безопасность в САПР Проблема осознается на государственном уровне, что однозначно демонстрирует, например, Указ Президента РФ «О концепции национальной безопасности РФ» : «. . . Усиливаются угрозы национальной безопасности Российской Федерации в информационной сфере. Серьезную опасность представляют собой стремление ряда стран к доминированию в мировом информационном пространстве, вытеснению России с внешнего и внутреннего информационного рынка; разработка рядом государств концепции информационных войн, предусматривающей создание средств опасного воздействия на информационные сферы других стран мира; нарушение нормального функционирования информационных и телекоммуникационных систем, а также сохранности информационных ресурсов, получение несанкционированного доступа к ним. . . »

Информационная безопасность в САПР Именно поэтому многие государственные учреждения и организации в России, работающие в военной, энергетической, транспортной, нефтегазовой и других секторах российской экономики, предъявляют жесткие требования к используемым программно техническим комплексам. Отдельного внимания заслуживают риски, связанные с наличием неизвестных исполняемых кодов в используемом программном обеспечении. Речь идет о так называемых недекларированных возможностях (НДВ) и защите от НСД в программных продуктах. Одна из разновидностей недекларированных возможностей — программные закладки, представляющие собой совокупность команд, преднамеренно включенных в программные продукты. При определенных условиях они инициируют выполнение функций ПО, не описанных в сопутствующей документации, что может привести как к изменению функционирования вычислительной системы, так и к несанкционированному считыванию и модификации информации вплоть до ее уничтожения. CAD и DM системы P , как информационные среды, обрабатывающие конфиденциальную информацию, являются в этом плане потенциально уязвимыми объектами.

Информационная безопасность в САПР Сертификация программно технических средств Соответствие ПО требованиям безопасного применения обеспечивается системой сертификации. Для обеспечения контроля над информацией определенной категории, в первую очередь связанной с национальной безопасностью, государство предъявляет определенные требования к производителям ПО. Сегодня в мире существует достаточно большое количество систем сертификации программного обеспечения — как национальных, так и международных. Российская система сертификации ПО для госсектора заметно отличается от зарубежных систем и имеет более высокие требования. На соответствие проверяется каждая копия ПО с целью обеспечения полной идентичности образцу, прошедшему проверку и испытания при сертификации, то есть существует возможность в любое время проконтролировать продукты на отсутствие несертифицированных изменений.

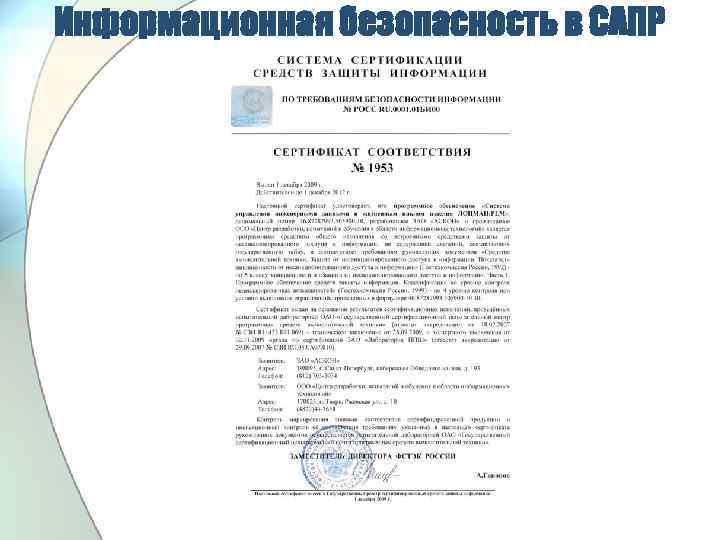

Информационная безопасность в САПР Для сравнения: по условиям международной системы сертификации Common Сriteria идентичность каждого продаваемого экземпляра не контролируется и используемый экземпляр ПО может, в принципе, не соответствовать протестированному. Внутри РФ действует несколько систем сертификации, ориентированных на различные предметные области. Так, сертификация ФСБ сфокусирована на проверке криптографических алгоритмов. Что касается системы сертификации Федеральной службой по техническому и экспортному контролю (ФСТЭК), то она исследует весь функционал ПО, за исключением его криптографической части. Требования системы сертификации ФСТЭК являются открытыми и опубликованы на официальном сайте организации (www. fstek. ru).

Информационная безопасность в САПР В настоящее время единственными в РФ CAD и DM системами P , имеющими документальное подтверждение принципиальной возможности работы с конфиденциальными данными, являются программные продукты КОМПАС 3 D и ЛОЦМАН: PLM. В декабре 2009 года компания АСКОН завершила работы по сертификации этих систем, и данное ПО можно безопасно использовать для разработки продукции военного назначения, ракетной техники, ядерных и любых других объектов, связанных с необходимостью обеспечения конфиденциальности обрабатываемых данных, а также для выпуска соответствующей технической документации.

Информационная безопасность в САПР

Спасибо за внимание!

Нормативная база.ppt