ead78dbb0c815e333832bf1bfc619caa.ppt

- Количество слайдов: 21

Network Security - Wireless Sniffing 실습 경희대학교 조응준 ejcho@networking. khu. ac. kr NETWORKING LAB.

Outline • Wired/Wireless Network environment • Packet Capturing • Wireless LAN Security – Weakness – Hacking Episode – Weakness – War Driving • FON Community • Traffic Analyzer 사용법 • 실습

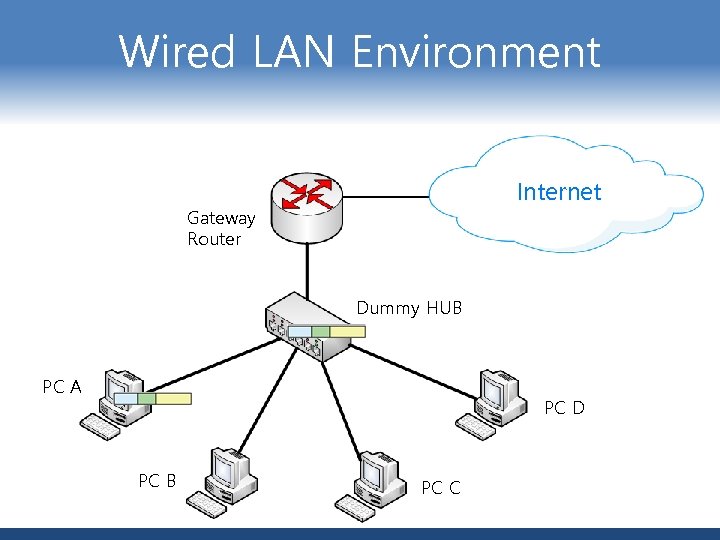

Wired LAN Environment Internet Gateway Router Dummy HUB PC A PC D PC B PC C

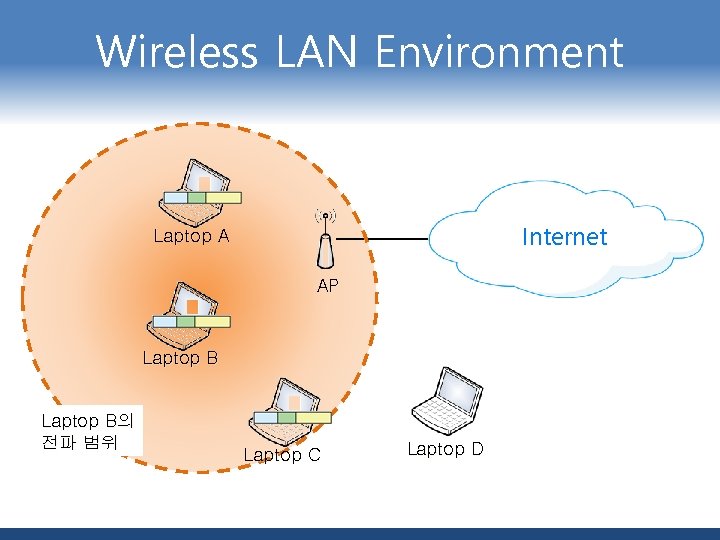

Wireless LAN Environment Internet Laptop A AP Laptop B의 전파 범위 Laptop C Laptop D

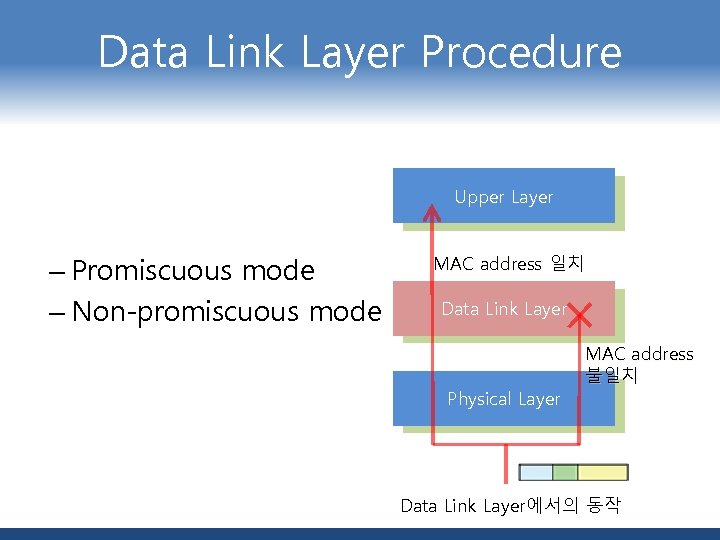

Data Link Layer Procedure Upper Layer – Promiscuous mode – Non-promiscuous mode MAC address 일치 Data Link Layer Physical Layer MAC address 불일치 Data Link Layer에서의 동작

Wireless LAN Weakness • 취약점 – 물리적인 보안이 이루어지지 않는다 – WEP(Wired Equivalent Privacy)의 취약성 • 100 MB에서 1 GB 분량의 packet 수집시 key 추출 가능 • 다수의 hacking utility – Airsnort : http: //airsnort. shmoo. com – WEPCrack : http: //sourceforge. net/projects/wepcrack • 대안 – IEEE 802. 1 x – IPSEC

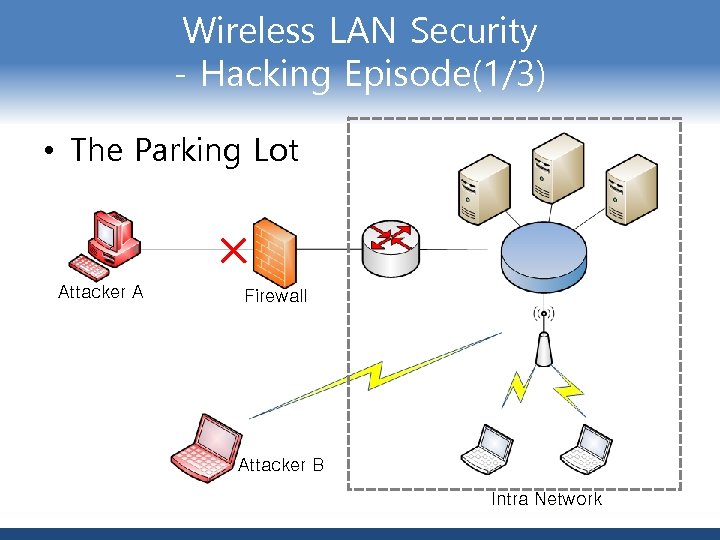

Wireless LAN Security - Hacking Episode(1/3) • The Parking Lot Attacker A Firewall Attacker B Intra Network

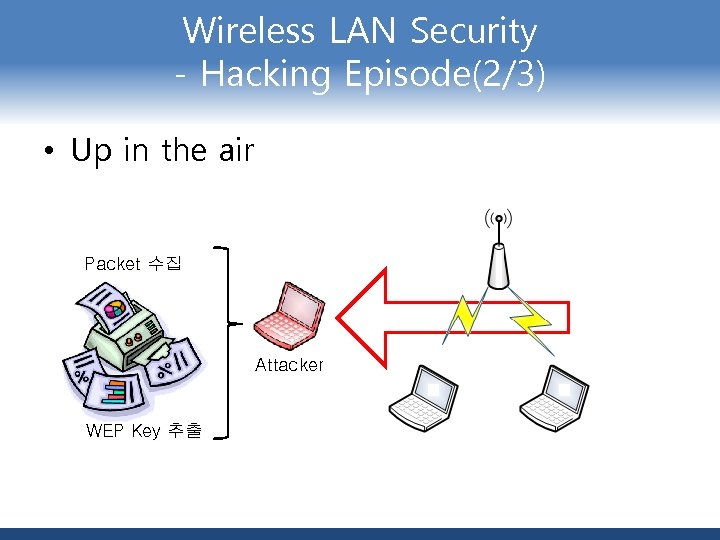

Wireless LAN Security - Hacking Episode(2/3) • Up in the air Packet 수집 Attacker WEP Key 추출

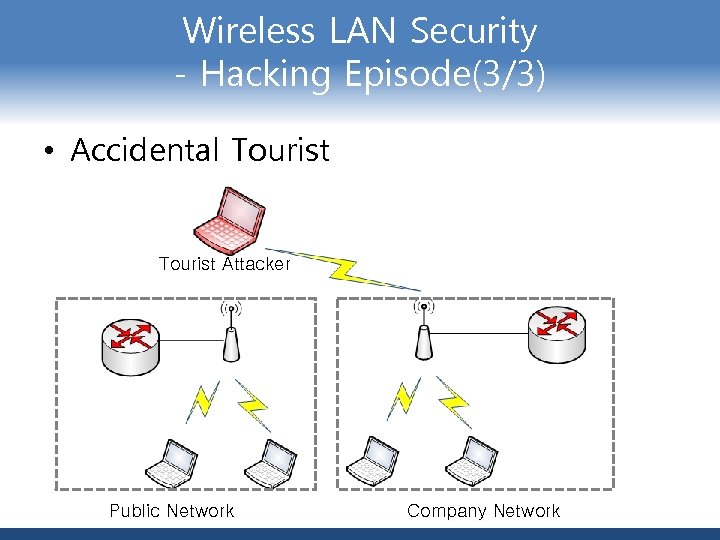

Wireless LAN Security - Hacking Episode(3/3) • Accidental Tourist Attacker Public Network Company Network

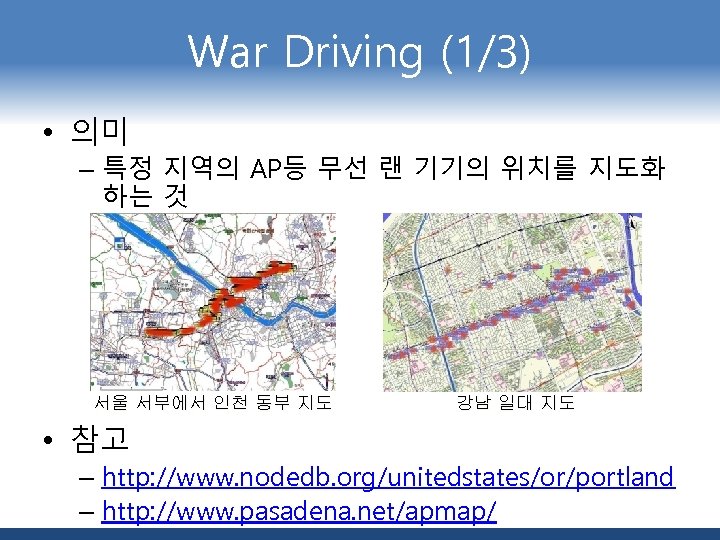

War Driving (1/3) • 의미 – 특정 지역의 AP등 무선 랜 기기의 위치를 지도화 하는 것 서울 서부에서 인천 동부 지도 • 참고 강남 일대 지도 – http: //www. nodedb. org/unitedstates/or/portland – http: //www. pasadena. net/apmap/

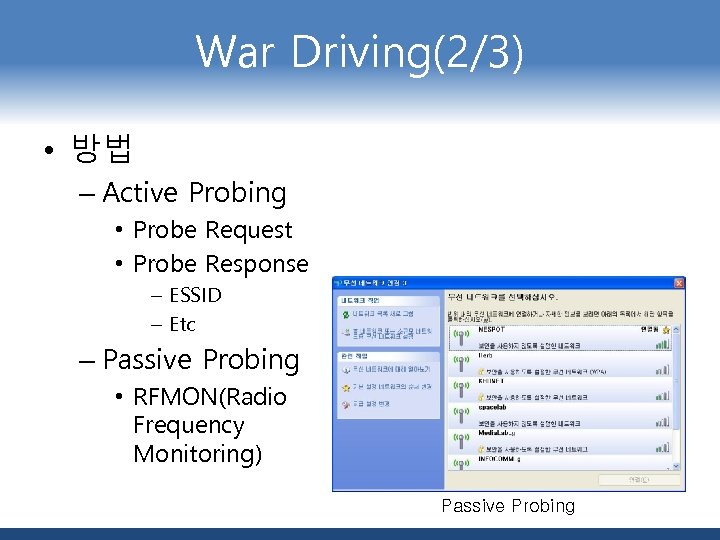

War Driving(2/3) • 방법 – Active Probing • Probe Request • Probe Response – ESSID – Etc – Passive Probing • RFMON(Radio Frequency Monitoring) Passive Probing

War Driving(3/3) • Cantenna – 내장된 antenna는 넓은 범위의 미세한 신호를 수신하기에 부적합 – 외장 antenna 필요 • 참조 – http: //www. oreillynet. com/cs/weblog/ view/wlg/448 – http: //www. radioactive. net. au/web/80211/pringles. htm l – http: //www. radioactive. net. au/web/80211/betterpringl es. html – http: //www. turnpoint. net/wireless/has. html – http: //me. jeremiahwhite. com/pringles. html

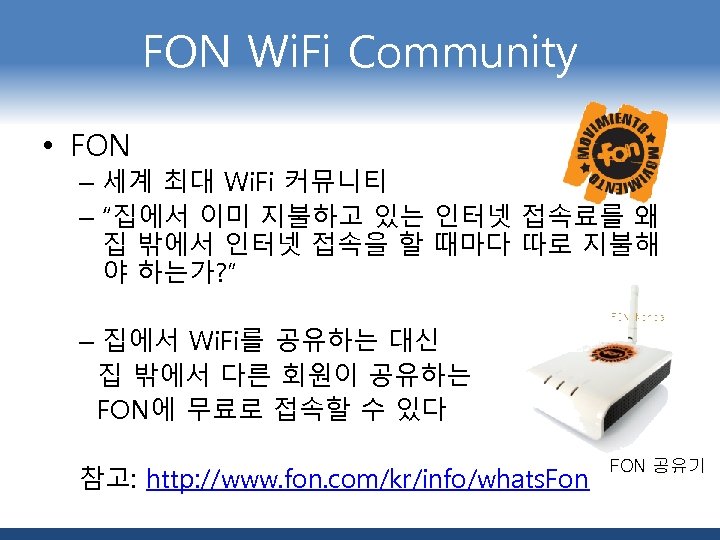

FON Wi. Fi Community • FON – 세계 최대 Wi. Fi 커뮤니티 – “집에서 이미 지불하고 있는 인터넷 접속료를 왜 집 밖에서 인터넷 접속을 할 때마다 따로 지불해 야 하는가? ” – 집에서 Wi. Fi를 공유하는 대신 집 밖에서 다른 회원이 공유하는 FON에 무료로 접속할 수 있다 참고: http: //www. fon. com/kr/info/whats. Fon FON 공유기

Tools Introduction(1/2) • Win. PCAP(Windows Packet CAPture library) – Win 32 platform용 packet capture tool – Network analyze library – 오픈 소스 – lib. PCAP(UNIX library)의 windows 버전 – http: //www. winpcap. org

Tools Introduction(2/2) • Ethereal – – – 가장 대표적인 Network Analyzer IEEE 802. 11 abg 지원 오픈 소스 강력한 필터 기능이 특징 Win. PCAP library와 driver 이용 http: //www. ethereal. com • Airo. Peek(Omni. Peek) – – – Wireless traffic analyzer로 유명하다 IEEE 802. 11 abgn, Vo. IP 지원 GUI와 graphic indicator로 사용법이 쉽다 Win. PCAP library와 driver 이용 http: //www. wildpackets. com

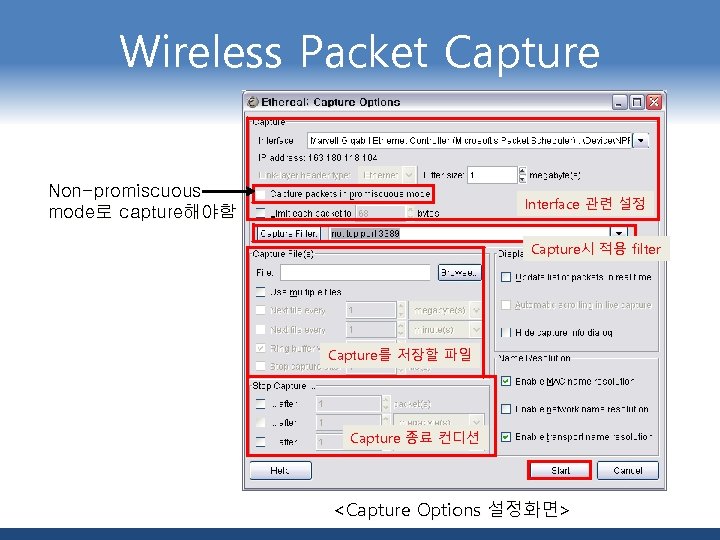

Wireless Packet Capture Non-promiscuous mode로 capture해야함 Interface 관련 설정 Capture시 적용 filter Capture를 저장할 파일 Capture 종료 컨디션 <Capture Options 설정화면>

실습 #1 1. 현 위치에서 간단히 war-driving을 시도해보 고, 각 AP마다 보안을 사용하는지 여부와 어 떤 보안을 사용하는지 여부를 조사해보자 2. NESPOT login시 packet을 capture해보고 어 떤 protocol을 쓰는지, 어떤 인증 방식으로 login을 하는지에 대해 추론해보자 (NESPOT CM 필요)

실습 #2 1. NESPOT login시 packet을 capture해보고 어떤 protocol을 쓰는지, 어떤 인증 방식으로 login을 하는지에 대해 추론해보자(NESPOT CM 필요) 2. FTP의 login을 추적하여 ID/password가 보호되는 지 여부를 추론해보자 3. ‘Super. Scan’을 사용하여 옆자리의 사람과 서로 port scan을 시도하고 port scan이 어떻게 이루어 지는지 추론해보자

스니핑에 취약한 프로토콜 • 대부분 프로토콜이 공개되어 있음 • Telnet, Rlogin – ID뿐만 아니라 패스워드를 비롯한 모든 통신의 내용 이 암호화되지 않음 • HTTP – HTTP의 사용자 인증으로 사용되는 basic authentication 방법은 매우 기본적인 방법으로 encode되기 때문에 손쉽게 해독이 가능함 • SNMP – 이름 그대로 단순 네트워크 관리 프로토콜이라 보안 을 고려하지 않음 버전 업에 따라 보안이 강화되었으 나 아직 v 1이 가장 많이 쓰여 보안에 취약함 • NNTP, POP, FTP, IMAP, SMTP 등

스니핑의 방어 • 다른 사용자가 패킷을 가로채는 시도의 원천 봉쇄는 불가능 • 따라서, 암호화를 통해 비밀성을 유지하는 것이 최선 • SSL 적용 – HTTP, IMAP, POP, SMTP, Telnet 등은 SSL을 적용하여 HTTPS, IMAPS, POPS, SMTPS, Telnets 등으로 보안을 강화 할 수 있다 SSL은 HTTP의 전자 상거래 결제 등에 가장 많 이 활용된다 • PGP, S/MIME – 단순 텍스트의 전자메일에 다양한 기능과 암호화 기능을 제공한다 • SSH – 암호화 통신을 제공하여 Telnet, FTP, RCP, Rlogin 등을 대 체한다

결론 • 스니핑은 다양한 형태로 네트워크 상에서 이루어진다 – 패킷 가로채기 – 가로챈 패킷을 통한 주요 정보 획득 • 스니핑의 시도를 차단하기 불가능하며, 패 킷을 통해 주요 정보 누출을 막기 위해 암 호화 프로토콜을 사용한다 – SSL, SSH, PGP

ead78dbb0c815e333832bf1bfc619caa.ppt