Network.pptx

- Количество слайдов: 35

Network Forensics Матвеева Веста ведущий специалист по компьютерной криминалистике Group-IB

Network Forensics Матвеева Веста ведущий специалист по компьютерной криминалистике Group-IB

Сетевые расследования Цели сетевого взлома: 1. Перехват информации (передаваемых файлов, сведений в запросах, головой связи и т. д. ) 2. Подмена информации 3. Внедрение вредоносных программ, программ удаленного администрирования и т. д. 4. Промышленный шпионаж 5. Выведывание государственных секретов 6. Do. S/DDo. S атаки

Сетевые расследования Цели сетевого взлома: 1. Перехват информации (передаваемых файлов, сведений в запросах, головой связи и т. д. ) 2. Подмена информации 3. Внедрение вредоносных программ, программ удаленного администрирования и т. д. 4. Промышленный шпионаж 5. Выведывание государственных секретов 6. Do. S/DDo. S атаки

Сетевые расследования Признаки сетевого взлома: 1. Отклонения в трафике

Сетевые расследования Признаки сетевого взлома: 1. Отклонения в трафике

2. Сигнализация сетевых средств защиты (IPS, IDS)

2. Сигнализация сетевых средств защиты (IPS, IDS)

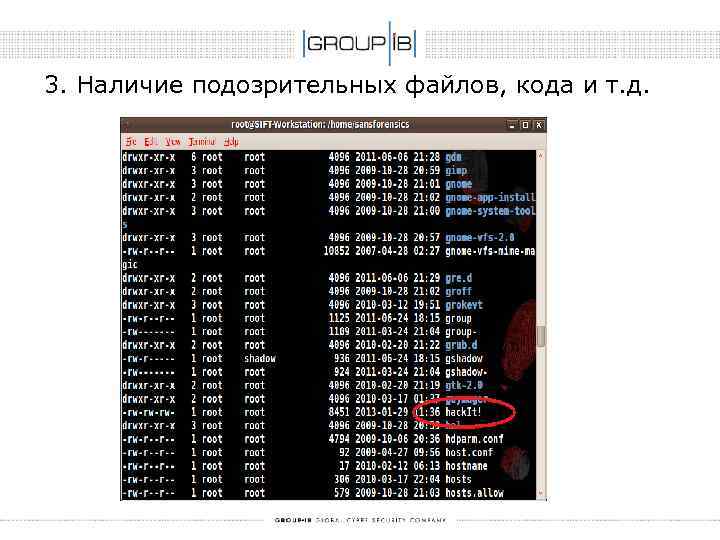

3. Наличие подозрительных файлов, кода и т. д.

3. Наличие подозрительных файлов, кода и т. д.

4. Наличие подозрительных IP-адресов или интернетресурсов

4. Наличие подозрительных IP-адресов или интернетресурсов

Сетевые расследования Что не нужно делать при сетевом взломе: 1. Не выключать рабочие станции, сервер 2. Не производить антивирусное сканирование 3. Записать всю возможную информацию с сетевого оборудования, соблюдая ее целостность для дальнейшего исследования 4. Опросить сотрудников 5. По возможности изолировать источник взлома

Сетевые расследования Что не нужно делать при сетевом взломе: 1. Не выключать рабочие станции, сервер 2. Не производить антивирусное сканирование 3. Записать всю возможную информацию с сетевого оборудования, соблюдая ее целостность для дальнейшего исследования 4. Опросить сотрудников 5. По возможности изолировать источник взлома

Сетевые расследования Источники доказательств при сетевом взломе: 1. Сетевое оборудование (маршрутизаторы, коммутаторы, оборудование интернет-провайдера, межсетевой экран) 2. IPS/IDS 3. Журналы прокси-сервера 4. Дамп сетевого трафика 5. Журналы с контроллера домена и иного оборудования/программ, которые следят за активностью пользователей в сети

Сетевые расследования Источники доказательств при сетевом взломе: 1. Сетевое оборудование (маршрутизаторы, коммутаторы, оборудование интернет-провайдера, межсетевой экран) 2. IPS/IDS 3. Журналы прокси-сервера 4. Дамп сетевого трафика 5. Журналы с контроллера домена и иного оборудования/программ, которые следят за активностью пользователей в сети

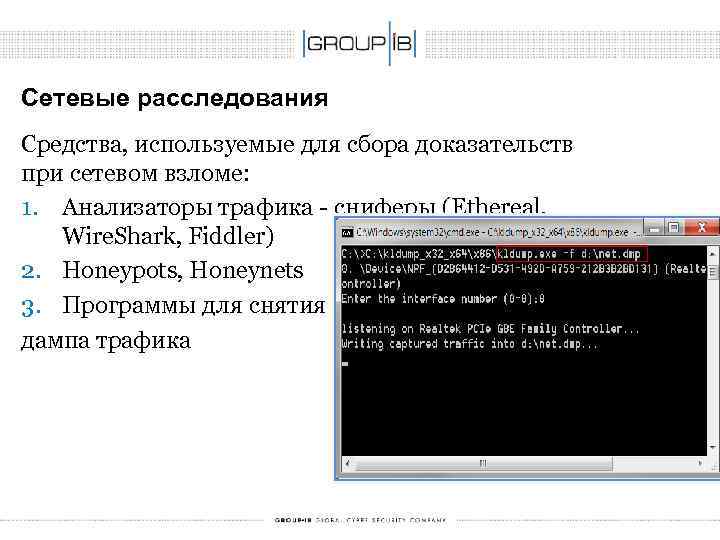

Сетевые расследования Средства, используемые для сбора доказательств при сетевом взломе: 1. Анализаторы трафика - сниферы (Ethereal, Wire. Shark, Fiddler) 2. Honeypots, Honeynets 3. Программы для снятия дампа трафика

Сетевые расследования Средства, используемые для сбора доказательств при сетевом взломе: 1. Анализаторы трафика - сниферы (Ethereal, Wire. Shark, Fiddler) 2. Honeypots, Honeynets 3. Программы для снятия дампа трафика

Сетевые расследования Средства противодействия при сетевом взломе: 1. Шифрование и сжатие передаваемой информации 2. Стеганография 3. Внесение изменений в систему 4. Скрытые каналы

Сетевые расследования Средства противодействия при сетевом взломе: 1. Шифрование и сжатие передаваемой информации 2. Стеганография 3. Внесение изменений в систему 4. Скрытые каналы

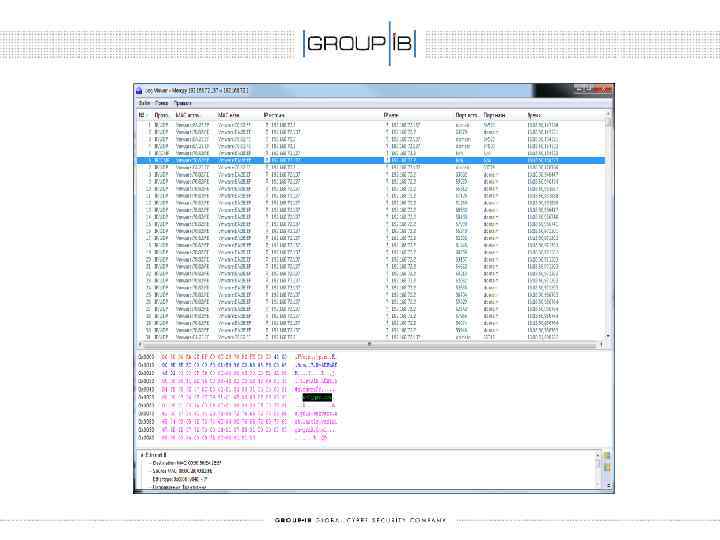

Инцидент № 1 Происходит обращение в компанию Group-IB от IT-организации: на веб-сервере обнаружено изменение кода, а также замечено изменение интерфейса сайта компании В Group-IB предоставлено: 1. Логи прокси-сервера 2. Логи межсетевого экрана

Инцидент № 1 Происходит обращение в компанию Group-IB от IT-организации: на веб-сервере обнаружено изменение кода, а также замечено изменение интерфейса сайта компании В Group-IB предоставлено: 1. Логи прокси-сервера 2. Логи межсетевого экрана

Инцидент № 1 Анализ файла: вредоносное ПО, которое обеспечивает возможность удаленного доступа к содержимому веб-сервера Анализ логов межсетевого экрана: трафик в ночь на 22. 03. 2012 г. превышает обычный объем сетевых соединений, причем на 80 -й порт Настройки: разрешение входящих соединений по протоколу HTTP

Инцидент № 1 Анализ файла: вредоносное ПО, которое обеспечивает возможность удаленного доступа к содержимому веб-сервера Анализ логов межсетевого экрана: трафик в ночь на 22. 03. 2012 г. превышает обычный объем сетевых соединений, причем на 80 -й порт Настройки: разрешение входящих соединений по протоколу HTTP

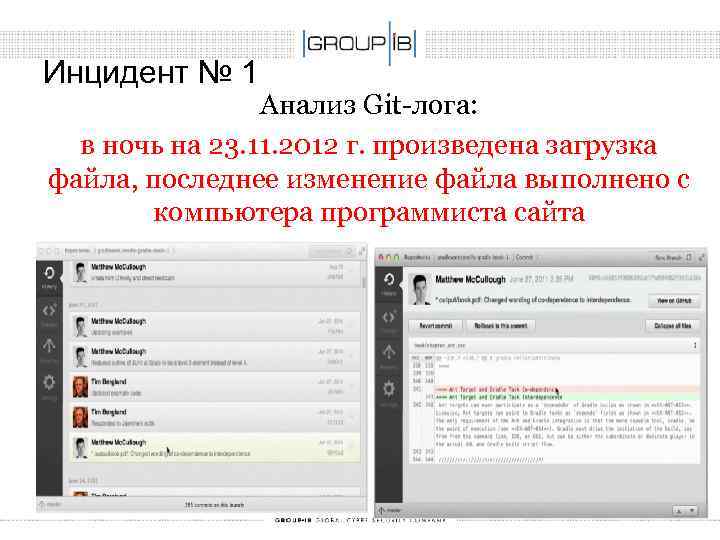

Инцидент № 1 Анализ Git-лога: в ночь на 23. 11. 2012 г. произведена загрузка файла, последнее изменение файла выполнено с компьютера программиста сайта

Инцидент № 1 Анализ Git-лога: в ночь на 23. 11. 2012 г. произведена загрузка файла, последнее изменение файла выполнено с компьютера программиста сайта

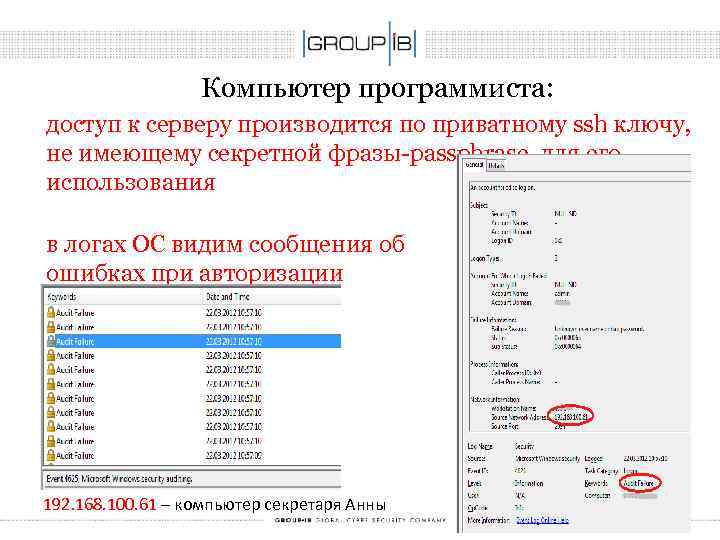

Компьютер программиста: доступ к серверу производится по приватному ssh ключу, не имеющему секретной фразы-passphrase для его использования в логах ОС видим сообщения об ошибках при авторизации 192. 168. 100. 61 – компьютер секретаря Анны

Компьютер программиста: доступ к серверу производится по приватному ssh ключу, не имеющему секретной фразы-passphrase для его использования в логах ОС видим сообщения об ошибках при авторизации 192. 168. 100. 61 – компьютер секретаря Анны

Инцидент № 1 Компьютер секретаря: Вредоносная программа, хорошо закриптованная и обфусцированная, которая предоставляет возможность удаленного управления компьютером Программа загружена 22. 03. 2012 г. Компьютер секретаря – работа под учетной записью администратора

Инцидент № 1 Компьютер секретаря: Вредоносная программа, хорошо закриптованная и обфусцированная, которая предоставляет возможность удаленного управления компьютером Программа загружена 22. 03. 2012 г. Компьютер секретаря – работа под учетной записью администратора

Инцидент № 1 Анализ программы: Вредоносная программа, хорошо закриптованная и обфусцированная, которая предоставляет возможность удаленного управления компьютером Программа загружена 22. 03. 2012 г. Компьютер секретаря – работа под учетной записью администратора Производится отправка уведомлений о работе на jabber-аккаунт Анализ логов прокси сервера: Зафиксированы исходящие сетевые соединения с интернет-ресурсом, который прописан во вредоносной программе Зафиксированы входящие сетевые соединения с подозрительным интернет-ресурсом

Инцидент № 1 Анализ программы: Вредоносная программа, хорошо закриптованная и обфусцированная, которая предоставляет возможность удаленного управления компьютером Программа загружена 22. 03. 2012 г. Компьютер секретаря – работа под учетной записью администратора Производится отправка уведомлений о работе на jabber-аккаунт Анализ логов прокси сервера: Зафиксированы исходящие сетевые соединения с интернет-ресурсом, который прописан во вредоносной программе Зафиксированы входящие сетевые соединения с подозрительным интернет-ресурсом

Инцидент № 1 1. 2. 3. 4. 5. 6. 7. 8. Хронология событий: Во время работы секретаря в сети Интернет, произошла загрузка вредоносной программы Под ее учетной записью администратора произведено удаленное подключение с компьютера злоумышленника Произведена установка необходимых программ для анализа сети В сети обнаружен компьютер программиста веб-сервера Произведен подбор пароля методом «брутфорс» Произведено изменение исходных текстов веб-сайта с последующей его загрузкой через Git-репозитарий Доступ к веб-серверу получен через шелл Злоумышленником скачана база данных более миллиона аккаунтов, а также доказан низкий уровень защиты сети у ITкомпании

Инцидент № 1 1. 2. 3. 4. 5. 6. 7. 8. Хронология событий: Во время работы секретаря в сети Интернет, произошла загрузка вредоносной программы Под ее учетной записью администратора произведено удаленное подключение с компьютера злоумышленника Произведена установка необходимых программ для анализа сети В сети обнаружен компьютер программиста веб-сервера Произведен подбор пароля методом «брутфорс» Произведено изменение исходных текстов веб-сайта с последующей его загрузкой через Git-репозитарий Доступ к веб-серверу получен через шелл Злоумышленником скачана база данных более миллиона аккаунтов, а также доказан низкий уровень защиты сети у ITкомпании

Инцидент № 1 Дальнейшее расследование: 1. Во время анализа программы обнаружен jabberаккаунт, на который отправлялись логи работы программы 2. На закрытых форумах в объявлениях обнаружен данный аккаунт 3. С помощью honeypot Group-IB выявлены IP-адреса, с которых работает данный пользователь 4. По IP-адресам найден Максим Никифоров, проживающий в городе Краснодар, к которому немедленно направилась полиция.

Инцидент № 1 Дальнейшее расследование: 1. Во время анализа программы обнаружен jabberаккаунт, на который отправлялись логи работы программы 2. На закрытых форумах в объявлениях обнаружен данный аккаунт 3. С помощью honeypot Group-IB выявлены IP-адреса, с которых работает данный пользователь 4. По IP-адресам найден Максим Никифоров, проживающий в городе Краснодар, к которому немедленно направилась полиция.

Операция ‘Red October’ По почте приходило фишинговое письмо, с приаттаченном документов Microsoft Word или Excel Использовалась уязвимость в Microsoft Office Загрузка дроппера Загрузка остальных функциональных модулей

Операция ‘Red October’ По почте приходило фишинговое письмо, с приаттаченном документов Microsoft Word или Excel Использовалась уязвимость в Microsoft Office Загрузка дроппера Загрузка остальных функциональных модулей

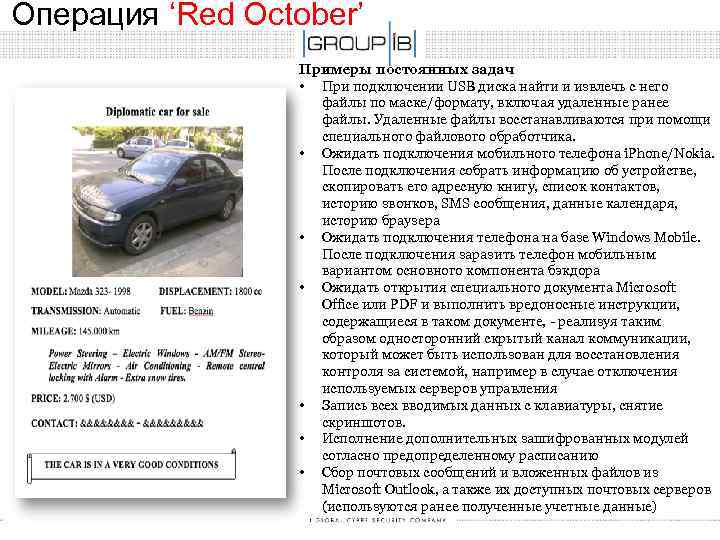

Операция ‘Red October’ Примеры постоянных задач • При подключении USB диска найти и извлечь с него файлы по маске/формату, включая удаленные ранее файлы. Удаленные файлы восстанавливаются при помощи специального файлового обработчика. • Ожидать подключения мобильного телефона i. Phone/Nokia. После подключения собрать информацию об устройстве, скопировать его адресную книгу, список контактов, историю звонков, SMS сообщения, данные календаря, историю браузера • Ожидать подключения телефона на базе Windows Mobile. После подключения заразить телефон мобильным вариантом основного компонента бэкдора • Ожидать открытия специального документа Microsoft Office или PDF и выполнить вредоносные инструкции, содержащиеся в таком документе, - реализуя таким образом односторонний скрытый канал коммуникации, который может быть использован для восстановления контроля за системой, например в случае отключения используемых серверов управления • Запись всех вводимых данных с клавиатуры, снятие скриншотов. • Исполнение дополнительных зашифрованных модулей согласно предопределенному расписанию • Сбор почтовых сообщений и вложенных файлов из Microsoft Outlook, а также их доступных почтовых серверов (используются ранее полученные учетные данные)

Операция ‘Red October’ Примеры постоянных задач • При подключении USB диска найти и извлечь с него файлы по маске/формату, включая удаленные ранее файлы. Удаленные файлы восстанавливаются при помощи специального файлового обработчика. • Ожидать подключения мобильного телефона i. Phone/Nokia. После подключения собрать информацию об устройстве, скопировать его адресную книгу, список контактов, историю звонков, SMS сообщения, данные календаря, историю браузера • Ожидать подключения телефона на базе Windows Mobile. После подключения заразить телефон мобильным вариантом основного компонента бэкдора • Ожидать открытия специального документа Microsoft Office или PDF и выполнить вредоносные инструкции, содержащиеся в таком документе, - реализуя таким образом односторонний скрытый канал коммуникации, который может быть использован для восстановления контроля за системой, например в случае отключения используемых серверов управления • Запись всех вводимых данных с клавиатуры, снятие скриншотов. • Исполнение дополнительных зашифрованных модулей согласно предопределенному расписанию • Сбор почтовых сообщений и вложенных файлов из Microsoft Outlook, а также их доступных почтовых серверов (используются ранее полученные учетные данные)

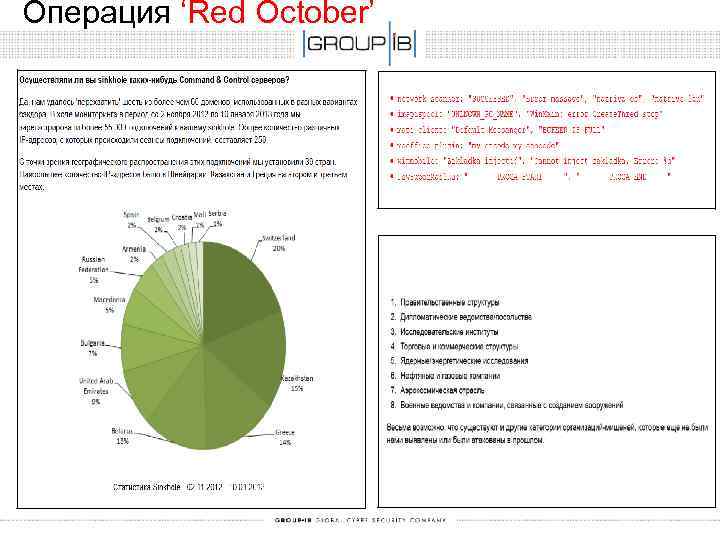

Операция ‘Red October’

Операция ‘Red October’

Кевин Митник

Кевин Митник

Создание дампа сетевого трафика • • RAWCAP (http: //www. netresec. com/? page=Raw. Cap) TCPDUMP (WINDUMP) (http: //www. tcpdump. org/) TCPFLOW (http: //www. forensicswiki. org/wiki/Tcpflow) Wireshark (http: //www. wireshark. org/download. html)

Создание дампа сетевого трафика • • RAWCAP (http: //www. netresec. com/? page=Raw. Cap) TCPDUMP (WINDUMP) (http: //www. tcpdump. org/) TCPFLOW (http: //www. forensicswiki. org/wiki/Tcpflow) Wireshark (http: //www. wireshark. org/download. html)

Используемые средства ® Wireshark (http: //www. wireshark. org/download. html) ® P 0 f (http: //lcamtuf. coredump. cx/p 0 f 3/, http: //packetstormsecurity. com/files/109101/p 0 f-3. 03 b-Windows. Port. html) ® Snort (http: //www. snort. org/) ® TCPXTRACT (http: //tcpxtract. sourceforge. net/) ® NETWORKMINER (http: //www. netresec. com/? page=Network. Miner) ® XPLICO (http: //www. xplico. org/) ® CLOUDSHARK (http: //cloudshark. org/) ® Bulk_extractor ( http: //www. digitalcorpora. org/downloads/bulk_extractor/bulk_extracto r-1. 4. 1 -windowsinstaller. exe)

Используемые средства ® Wireshark (http: //www. wireshark. org/download. html) ® P 0 f (http: //lcamtuf. coredump. cx/p 0 f 3/, http: //packetstormsecurity. com/files/109101/p 0 f-3. 03 b-Windows. Port. html) ® Snort (http: //www. snort. org/) ® TCPXTRACT (http: //tcpxtract. sourceforge. net/) ® NETWORKMINER (http: //www. netresec. com/? page=Network. Miner) ® XPLICO (http: //www. xplico. org/) ® CLOUDSHARK (http: //cloudshark. org/) ® Bulk_extractor ( http: //www. digitalcorpora. org/downloads/bulk_extractor/bulk_extracto r-1. 4. 1 -windowsinstaller. exe)

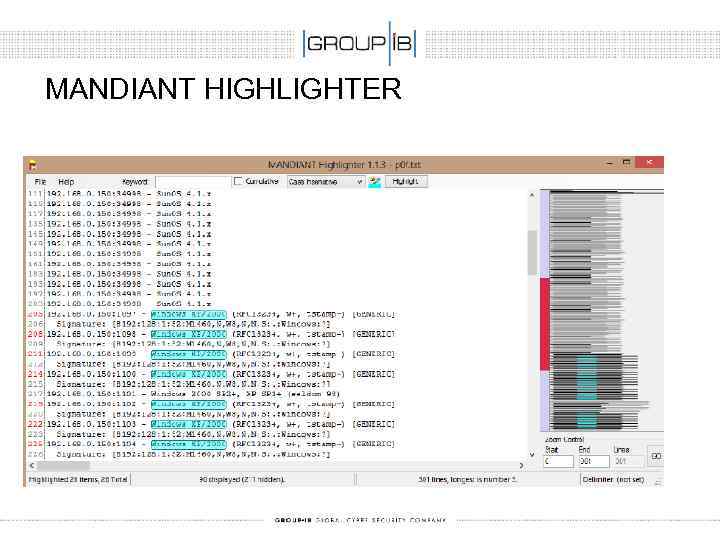

MANDIANT HIGHLIGHTER

MANDIANT HIGHLIGHTER

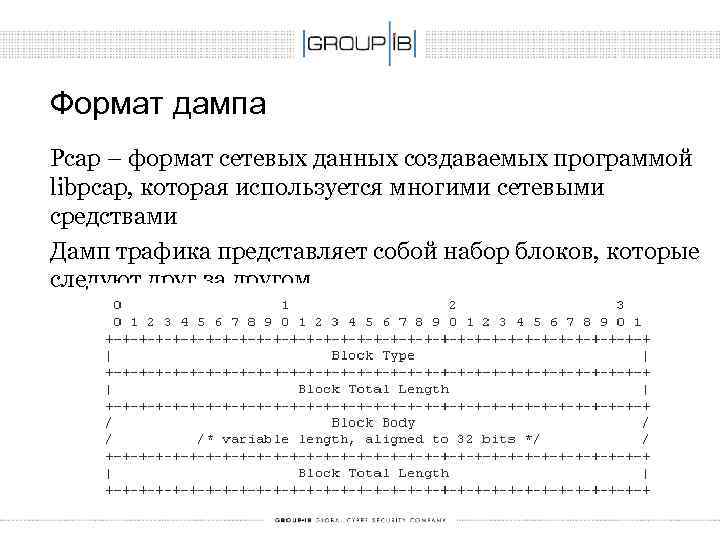

Формат дампа Pcap – формат сетевых данных создаваемых программой libpcap, которая используется многими сетевыми средствами Дамп трафика представляет собой набор блоков, которые следуют друг за другом

Формат дампа Pcap – формат сетевых данных создаваемых программой libpcap, которая используется многими сетевыми средствами Дамп трафика представляет собой набор блоков, которые следуют друг за другом

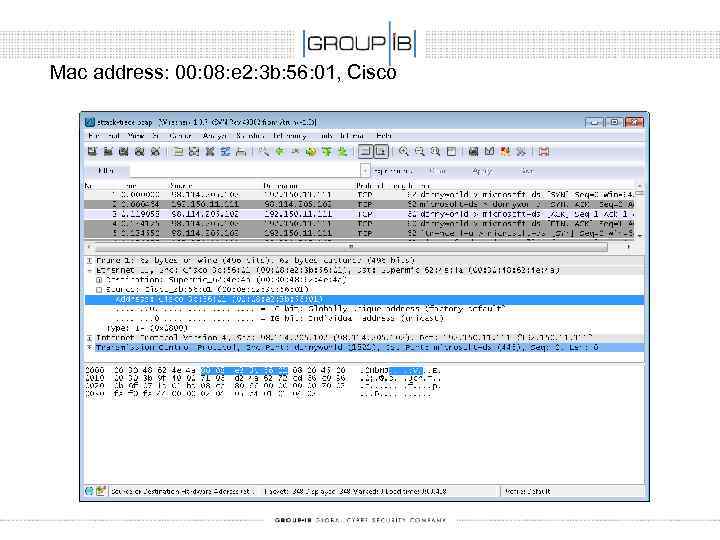

Mac address: 00: 08: e 2: 3 b: 56: 01, Cisco

Mac address: 00: 08: e 2: 3 b: 56: 01, Cisco

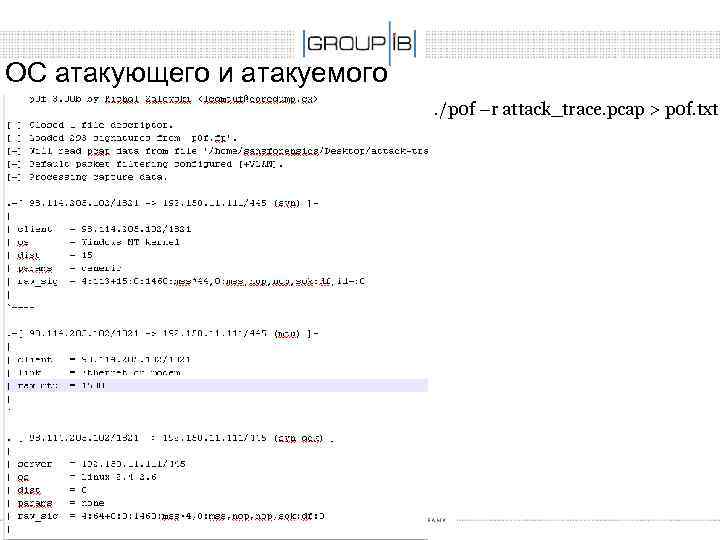

ОС атакующего и атакуемого. /p 0 f –r attack_trace. pcap > p 0 f. txt

ОС атакующего и атакуемого. /p 0 f –r attack_trace. pcap > p 0 f. txt

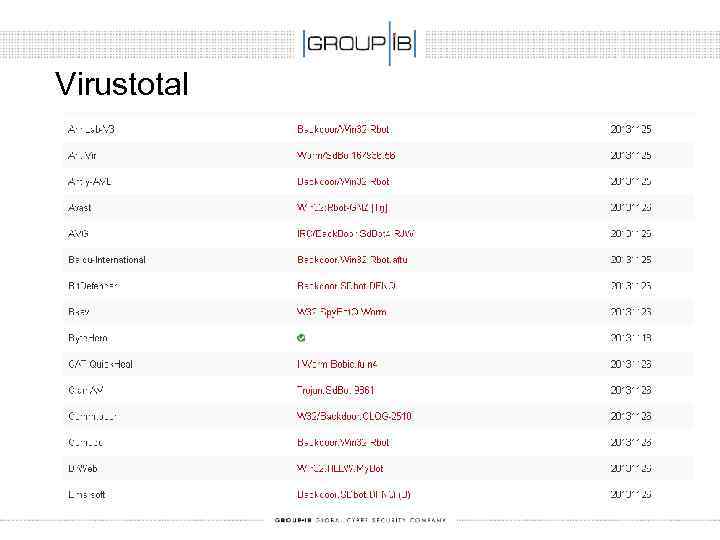

Virustotal

Virustotal

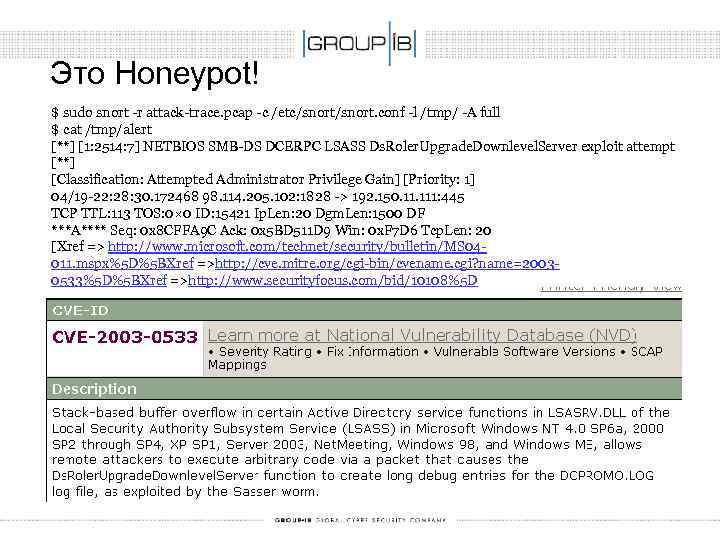

Это Honeypot! $ sudo snort -r attack-trace. pcap -c /etc/snort. conf -l /tmp/ -A full $ cat /tmp/alert [**] [1: 2514: 7] NETBIOS SMB-DS DCERPC LSASS Ds. Roler. Upgrade. Downlevel. Server exploit attempt [**] [Classification: Attempted Administrator Privilege Gain] [Priority: 1] 04/19 -22: 28: 30. 172468 98. 114. 205. 102: 1828 -> 192. 150. 111: 445 TCP TTL: 113 TOS: 0× 0 ID: 15421 Ip. Len: 20 Dgm. Len: 1500 DF ***A**** Seq: 0 x 8 CFFA 9 C Ack: 0 x 5 BD 511 D 9 Win: 0 x. F 7 D 6 Tcp. Len: 20 [Xref => http: //www. microsoft. com/technet/security/bulletin/MS 04011. mspx%5 D%5 BXref =>http: //cve. mitre. org/cgi-bin/cvename. cgi? name=20030533%5 D%5 BXref =>http: //www. securityfocus. com/bid/10108%5 D

Это Honeypot! $ sudo snort -r attack-trace. pcap -c /etc/snort. conf -l /tmp/ -A full $ cat /tmp/alert [**] [1: 2514: 7] NETBIOS SMB-DS DCERPC LSASS Ds. Roler. Upgrade. Downlevel. Server exploit attempt [**] [Classification: Attempted Administrator Privilege Gain] [Priority: 1] 04/19 -22: 28: 30. 172468 98. 114. 205. 102: 1828 -> 192. 150. 111: 445 TCP TTL: 113 TOS: 0× 0 ID: 15421 Ip. Len: 20 Dgm. Len: 1500 DF ***A**** Seq: 0 x 8 CFFA 9 C Ack: 0 x 5 BD 511 D 9 Win: 0 x. F 7 D 6 Tcp. Len: 20 [Xref => http: //www. microsoft. com/technet/security/bulletin/MS 04011. mspx%5 D%5 BXref =>http: //cve. mitre. org/cgi-bin/cvename. cgi? name=20030533%5 D%5 BXref =>http: //www. securityfocus. com/bid/10108%5 D

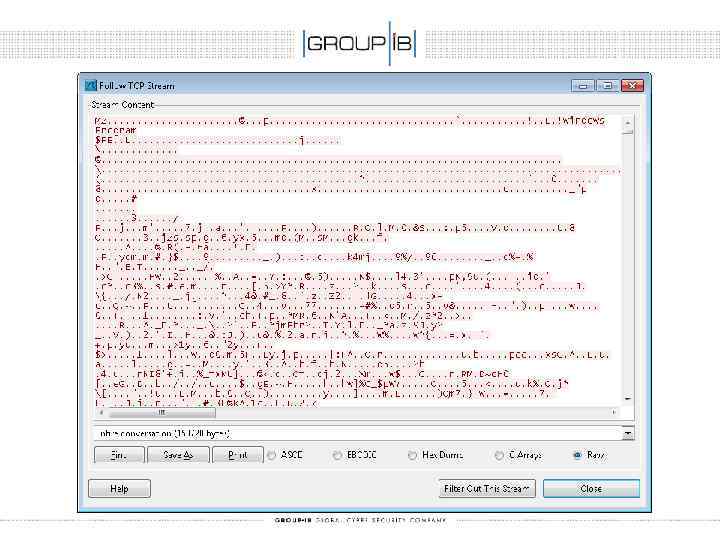

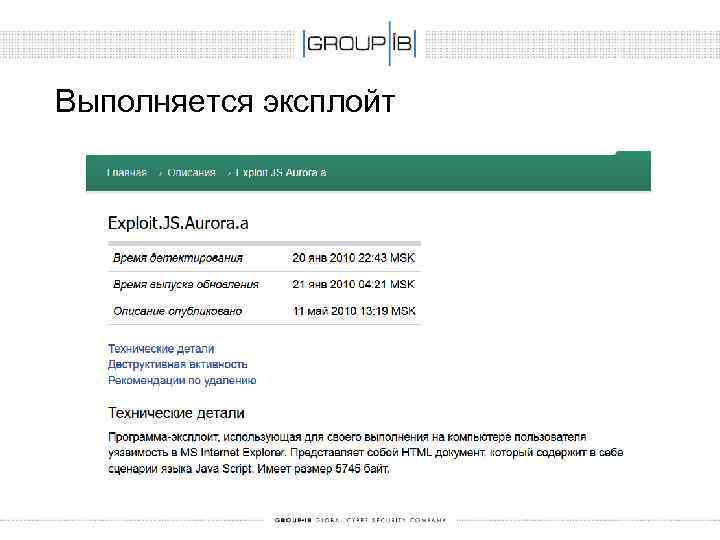

Выполняется эксплойт

Выполняется эксплойт

Фильтр ® (tcp. port==4444)&&(tcp. flags==0 x 011) – конец сессии ® (tcp. port==4444)&&(tcp. flags==0 x 012) – начало сессии Восстановление файлов foremost –t exe image. dd –o /output

Фильтр ® (tcp. port==4444)&&(tcp. flags==0 x 011) – конец сессии ® (tcp. port==4444)&&(tcp. flags==0 x 012) – начало сессии Восстановление файлов foremost –t exe image. dd –o /output

Веста Матвеева +7 (495) 984 -33 -64 доб. 313 matveeva@group-ib. ru +7 (495) 984 33 64 www. group-ib. ru info@group-ib. ru facebook. com/groupib twitter. com/groupib youtube. com/groupib linkedin. com/company/group-ib 35

Веста Матвеева +7 (495) 984 -33 -64 доб. 313 matveeva@group-ib. ru +7 (495) 984 33 64 www. group-ib. ru info@group-ib. ru facebook. com/groupib twitter. com/groupib youtube. com/groupib linkedin. com/company/group-ib 35