5695d441f20d1a43c77c885203e584ee.ppt

- Количество слайдов: 163

Musterfolien für Schulungen zur Einführung in die Vorgehensweise nach IT-Grundschutz Bundesamt für Sicherheit in der Informationstechnik (BSI)

Musterfolien für Schulungen zur Einführung in die Vorgehensweise nach IT-Grundschutz Bundesamt für Sicherheit in der Informationstechnik (BSI)

Hinweis r Das BSI stellt hiermit eine Sammlung von Folien zur Verfügung, den IT-Sicherheitsbeauftragte oder ITGrundschutz-Berater verwenden können, um hieraus Vorträge zum IT-Grundschutz zusammenzustellen. Daher ist dieser Foliensatz sehr umfangreich. Einige Folien enthalten überlappende Aussagen, damit aus diesen für das jeweilige Zielpublikum die jeweils geeigneten Folien ausgewählt werden können.

Hinweis r Das BSI stellt hiermit eine Sammlung von Folien zur Verfügung, den IT-Sicherheitsbeauftragte oder ITGrundschutz-Berater verwenden können, um hieraus Vorträge zum IT-Grundschutz zusammenzustellen. Daher ist dieser Foliensatz sehr umfangreich. Einige Folien enthalten überlappende Aussagen, damit aus diesen für das jeweilige Zielpublikum die jeweils geeigneten Folien ausgewählt werden können.

Überblick r Sensibilisierung r IT-Grundschutz-Konzept r Strukturanalyse r IT-Grundschutz-Werke r Schutzbedarfsfeststellung r IT-Grundschutz-Vorgehensweise r BSI-Sicherheitsstandards r Modellierung r IT-Grundschutz-Kataloge r Basis-Sicherheitscheck r Ergänzende Risikoanalyse r Realisierung r r

Überblick r Sensibilisierung r IT-Grundschutz-Konzept r Strukturanalyse r IT-Grundschutz-Werke r Schutzbedarfsfeststellung r IT-Grundschutz-Vorgehensweise r BSI-Sicherheitsstandards r Modellierung r IT-Grundschutz-Kataloge r Basis-Sicherheitscheck r Ergänzende Risikoanalyse r Realisierung r r

IT-Sicherheit ist. . . gefährdet r Höhere Gewalt: Feuer, Wasser, Blitzschlag, Krankheit, . . . r Organisatorische Mängel: Fehlende oder unklare Regelungen, fehlende Konzepte, . . . r Menschliche Fehlhandlungen: "Die größte Sicherheitslücke sitzt oft vor der Tastatur" r Technisches Versagen: Systemabsturz, Plattencrash, . . . r Vorsätzliche Handlungen: Hacker, Viren, Trojaner, . . .

IT-Sicherheit ist. . . gefährdet r Höhere Gewalt: Feuer, Wasser, Blitzschlag, Krankheit, . . . r Organisatorische Mängel: Fehlende oder unklare Regelungen, fehlende Konzepte, . . . r Menschliche Fehlhandlungen: "Die größte Sicherheitslücke sitzt oft vor der Tastatur" r Technisches Versagen: Systemabsturz, Plattencrash, . . . r Vorsätzliche Handlungen: Hacker, Viren, Trojaner, . . .

Bedrohungen in der Praxis Beispiele r Irrtum und Nachlässigkeit r Malware r Internetdienste (WWW, E-Mail, …) r Hacking und Cracking r Wirtschaftsspionage r Diebstahl von IT-Einrichtungen r. . .

Bedrohungen in der Praxis Beispiele r Irrtum und Nachlässigkeit r Malware r Internetdienste (WWW, E-Mail, …) r Hacking und Cracking r Wirtschaftsspionage r Diebstahl von IT-Einrichtungen r. . .

KES-Studie 2006 Bedeutung der Gefahrenbereiche

KES-Studie 2006 Bedeutung der Gefahrenbereiche

Unzureichende Software-Tests Beispiel: British Airways Informationweek, April 2001 Chaos bei British Airways Ein Fehler beim Software-Update führte zum Systemabsturz: Weltweit mussten Fluggäste warten. Das British Airways Booking-System (BABS) brach am 13. März 2001 zusammen. Bildschirme flackerten – Flüge fielen aus. Das Bodenpersonal war gezwungen, die Tickets per Hand auszustellen.

Unzureichende Software-Tests Beispiel: British Airways Informationweek, April 2001 Chaos bei British Airways Ein Fehler beim Software-Update führte zum Systemabsturz: Weltweit mussten Fluggäste warten. Das British Airways Booking-System (BABS) brach am 13. März 2001 zusammen. Bildschirme flackerten – Flüge fielen aus. Das Bodenpersonal war gezwungen, die Tickets per Hand auszustellen.

Schutz von Informationen… r … sind Werte, die (wie auch die übrigen Geschäftswerte) wertvoll für eine Organisation sind und deshalb in geeigneter Weise geschützt werden müssen. r … sollten deshalb - unabhängig von ihren Erscheinungsform sowie Art der Nutzung und Speicherung - immer angemessen geschützt werden. Quelle: ISO/IEC 17799: 2005, Einleitung

Schutz von Informationen… r … sind Werte, die (wie auch die übrigen Geschäftswerte) wertvoll für eine Organisation sind und deshalb in geeigneter Weise geschützt werden müssen. r … sollten deshalb - unabhängig von ihren Erscheinungsform sowie Art der Nutzung und Speicherung - immer angemessen geschützt werden. Quelle: ISO/IEC 17799: 2005, Einleitung

Nachgewiesene IT-Sicherheit lohnt sich. . . r Optimierung der internen Prozesse führt zu einem geordneten, effektiven und effizienten IT-Betrieb è mittelfristige Kosteneinsparungen r IT-Sicherheitsniveau ist messbar r Erhöhung der Attraktivität für Kunden und Geschäftspartner mit hohen Sicherheitsanforderungen r Mitarbeiter und Unternehmensleitung identifizieren sich mit IT-Sicherheitszielen und sind stolz auf das Erreichte r Versicherungen honorieren zunehmend IT-Sicherheit

Nachgewiesene IT-Sicherheit lohnt sich. . . r Optimierung der internen Prozesse führt zu einem geordneten, effektiven und effizienten IT-Betrieb è mittelfristige Kosteneinsparungen r IT-Sicherheitsniveau ist messbar r Erhöhung der Attraktivität für Kunden und Geschäftspartner mit hohen Sicherheitsanforderungen r Mitarbeiter und Unternehmensleitung identifizieren sich mit IT-Sicherheitszielen und sind stolz auf das Erreichte r Versicherungen honorieren zunehmend IT-Sicherheit

Typische Probleme in der Praxis r Resignation, Fatalismus und Verdrängung r Kommunikationsprobleme r Sicherheit wird als technisches Problem mit technischen Lösungen gesehen r Zielkonflikte: Sicherheit, Bequemlichkeit, Kosten r unsystematisches Vorgehen bzw. falsche Methodik r Management: fehlendes Interesse, schlechtes Vorbild r Sicherheitskonzepte richten sich an Experten, die IT- Benutzer werden vergessen

Typische Probleme in der Praxis r Resignation, Fatalismus und Verdrängung r Kommunikationsprobleme r Sicherheit wird als technisches Problem mit technischen Lösungen gesehen r Zielkonflikte: Sicherheit, Bequemlichkeit, Kosten r unsystematisches Vorgehen bzw. falsche Methodik r Management: fehlendes Interesse, schlechtes Vorbild r Sicherheitskonzepte richten sich an Experten, die IT- Benutzer werden vergessen

Konsequenzen fehlender Regelungen. . . oder: Jeder tut, was er will! r Konfusion im Notfall r Was ist zu tun? Wer hilft? r lückenhafte Datensicherung r Notebooks, Telearbeitsplätze, lokale Datenhaltung r fehlende Klassifizierung von Informationen r Verschlüsselung, Weitergabe und Austausch von Informationen r gefährliche Internetnutzung r Was alle machen, kann doch nicht unsicher sein? r Disziplinlosigkeit r Ignoranz und Arroganz statt geregelter Prozesse r Konsequenzen bleiben aus, sind zu hart, sind willkürlich

Konsequenzen fehlender Regelungen. . . oder: Jeder tut, was er will! r Konfusion im Notfall r Was ist zu tun? Wer hilft? r lückenhafte Datensicherung r Notebooks, Telearbeitsplätze, lokale Datenhaltung r fehlende Klassifizierung von Informationen r Verschlüsselung, Weitergabe und Austausch von Informationen r gefährliche Internetnutzung r Was alle machen, kann doch nicht unsicher sein? r Disziplinlosigkeit r Ignoranz und Arroganz statt geregelter Prozesse r Konsequenzen bleiben aus, sind zu hart, sind willkürlich

Irrtum und Nachlässigkeit r Die meisten Datenverluste entstehen durch Irrtum und/oder Nachlässigkeit r Ergebnisse einer Befragung von 300 Windows Netz- und Systemadministratoren 1): r 70% der Befragten schätzen die Gefahr durch unbeabsichtigtes Löschen von wichtigen Daten höher ein als durch Virenbefall r 90% davon erklären dies durch einfache Anwenderfehler 1) Quelle: Broadcasters Res. International Information Security

Irrtum und Nachlässigkeit r Die meisten Datenverluste entstehen durch Irrtum und/oder Nachlässigkeit r Ergebnisse einer Befragung von 300 Windows Netz- und Systemadministratoren 1): r 70% der Befragten schätzen die Gefahr durch unbeabsichtigtes Löschen von wichtigen Daten höher ein als durch Virenbefall r 90% davon erklären dies durch einfache Anwenderfehler 1) Quelle: Broadcasters Res. International Information Security

KES-Studie Stellenwert der Sicherheit r …beim Top-Management: Quelle: KES 2006

KES-Studie Stellenwert der Sicherheit r …beim Top-Management: Quelle: KES 2006

Stellenwert der Sicherheit „IT-Sicherheit ist Chefsache“

Stellenwert der Sicherheit „IT-Sicherheit ist Chefsache“

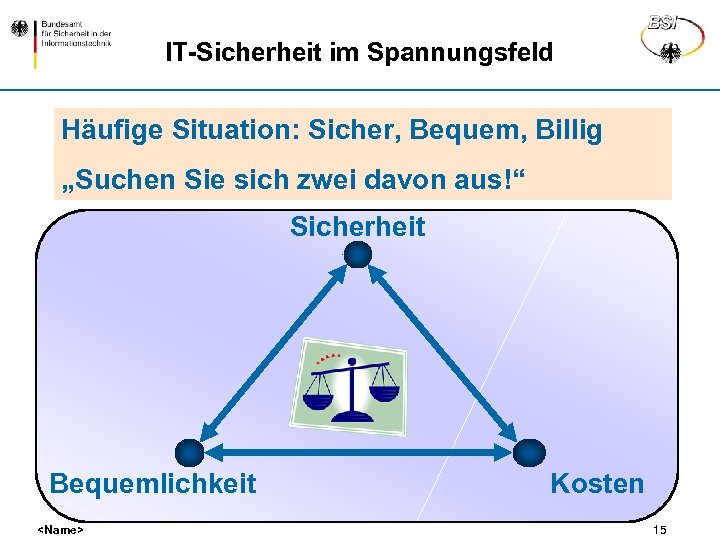

IT-Sicherheit im Spannungsfeld Häufige Situation: Sicher, Bequem, Billig „Suchen Sie sich zwei davon aus!“ Sicherheit Bequemlichkeit

IT-Sicherheit im Spannungsfeld Häufige Situation: Sicher, Bequem, Billig „Suchen Sie sich zwei davon aus!“ Sicherheit Bequemlichkeit

Methodik für IT-Sicherheit? Viele Wege führen zur IT-Sicherheit. . . Welcher Weg ist der effektivste?

Methodik für IT-Sicherheit? Viele Wege führen zur IT-Sicherheit. . . Welcher Weg ist der effektivste?

IT-Grundschutz Die Idee. . . r Typische Abläufe und IT-Komponenten überall ähnlich r Wichtig: r Wiederverwendbarkeit r Anpassbarkeit r Erweiterbarkeit r Typische Gefährdungen, Schwachstellen und Risiken r Typische Geschäftsprozesse und Anwendungen r Typische IT-Komponenten r Gerüst für das IT-Sicherheitsmanagement wird gebildet

IT-Grundschutz Die Idee. . . r Typische Abläufe und IT-Komponenten überall ähnlich r Wichtig: r Wiederverwendbarkeit r Anpassbarkeit r Erweiterbarkeit r Typische Gefährdungen, Schwachstellen und Risiken r Typische Geschäftsprozesse und Anwendungen r Typische IT-Komponenten r Gerüst für das IT-Sicherheitsmanagement wird gebildet

IT-Grundschutz Prinzipien r Typische Abläufe von Geschäftsprozessen und Komponenten, bei denen geschäftsrelevante Informationen verarbeitet werden, werden betrachtet (Server, Client, Rechenzentrum, Datenbanken, aber auch organisatorische und personelle Aspekte, physische Infrastruktur, . . . ) r Typische Schadensszenarien für die Ermittlung des Schutzbedarfs werden vorgegeben r Standard-Sicherheitsmaßnahmen aus der Praxis werden empfohlen r Ein Soll-Ist-Vergleich zeigt den aktuellen Status der IT-Sicherheit r Als Ergebnis kann das IT-Sicherheitskonzept erstellt werden

IT-Grundschutz Prinzipien r Typische Abläufe von Geschäftsprozessen und Komponenten, bei denen geschäftsrelevante Informationen verarbeitet werden, werden betrachtet (Server, Client, Rechenzentrum, Datenbanken, aber auch organisatorische und personelle Aspekte, physische Infrastruktur, . . . ) r Typische Schadensszenarien für die Ermittlung des Schutzbedarfs werden vorgegeben r Standard-Sicherheitsmaßnahmen aus der Praxis werden empfohlen r Ein Soll-Ist-Vergleich zeigt den aktuellen Status der IT-Sicherheit r Als Ergebnis kann das IT-Sicherheitskonzept erstellt werden

Ziel des IT-Grundschutzes r IT-Grundschutz verfolgt einen ganzheitlichen Ansatz. r Infrastrukturelle, organisatorische, personelle und technische Standard-Sicherheitsmaßnahmen helfen, ein Standard-Sicherheitsniveau aufzubauen, um geschäftsrelevante Informationen zu schützen. r An vielen Stellen werden bereits höherwertige Maßnahmen geliefert, die Basis für sensiblere Bereiche sind.

Ziel des IT-Grundschutzes r IT-Grundschutz verfolgt einen ganzheitlichen Ansatz. r Infrastrukturelle, organisatorische, personelle und technische Standard-Sicherheitsmaßnahmen helfen, ein Standard-Sicherheitsniveau aufzubauen, um geschäftsrelevante Informationen zu schützen. r An vielen Stellen werden bereits höherwertige Maßnahmen geliefert, die Basis für sensiblere Bereiche sind.

Ziel des IT-Grundschutzes Durch infrastrukturelle, organisatorische, personelle und technische Standard-Sicherheitsmaßnahmen ein Standard-Sicherheitsniveau aufbauen, das auch für sensiblere Bereiche ausbaufähig ist.

Ziel des IT-Grundschutzes Durch infrastrukturelle, organisatorische, personelle und technische Standard-Sicherheitsmaßnahmen ein Standard-Sicherheitsniveau aufbauen, das auch für sensiblere Bereiche ausbaufähig ist.

Verschiedene Facetten von IT-Grundschutz Vorgehensweise zur Erstellung von IT-Sicherheitskonzepten (Methode für ein „Information Security Management System“) r Sammlung von Standard. Sicherheitsmaßnahmen r ganzheitlicher Ansatz r Nachschlagewerk r Referenz und Standard für ITSicherheit rg on O al r is at Pe rs an io uk t ch ni In fr k as tr Te ur n

Verschiedene Facetten von IT-Grundschutz Vorgehensweise zur Erstellung von IT-Sicherheitskonzepten (Methode für ein „Information Security Management System“) r Sammlung von Standard. Sicherheitsmaßnahmen r ganzheitlicher Ansatz r Nachschlagewerk r Referenz und Standard für ITSicherheit rg on O al r is at Pe rs an io uk t ch ni In fr k as tr Te ur n

IT-Grundschutz - Vorteile r arbeitsökonomische Anwendungsweise durch Soll-Ist-Vergleich r kompakte IT-Sicherheitskonzepte durch Verweis auf Referenzquelle r praxiserprobte, meist kostengünstige Maßnahmen mit hoher Wirksamkeit r Erweiterbarkeit und Aktualisierbarkeit

IT-Grundschutz - Vorteile r arbeitsökonomische Anwendungsweise durch Soll-Ist-Vergleich r kompakte IT-Sicherheitskonzepte durch Verweis auf Referenzquelle r praxiserprobte, meist kostengünstige Maßnahmen mit hoher Wirksamkeit r Erweiterbarkeit und Aktualisierbarkeit

Empfehlungen für IT-Grundschutz r Der Bundesbeauftragte für den Datenschutz r Bundesregierung (zur Sicherheit im elektronischen Rechts- und Geschäftsverkehr mit der Bundesverwaltung) r Die Rechnungshöfe des Bundes und der Länder r Landesverwaltung Rheinland-Pfalz für Behörden, Gerichte und sonstige Stellen der Landesverwaltung r Rheinischer Sparkassen- und Giroverband, Prüfungsstelle r Deutsche Genossenschafts-Revision Wirtschaftsprüfungsgesellschaft Gmb. H r über 3. 000 registrierte Anwender weltweit r über 10. 000 Lizenzen für das GSTOOL

Empfehlungen für IT-Grundschutz r Der Bundesbeauftragte für den Datenschutz r Bundesregierung (zur Sicherheit im elektronischen Rechts- und Geschäftsverkehr mit der Bundesverwaltung) r Die Rechnungshöfe des Bundes und der Länder r Landesverwaltung Rheinland-Pfalz für Behörden, Gerichte und sonstige Stellen der Landesverwaltung r Rheinischer Sparkassen- und Giroverband, Prüfungsstelle r Deutsche Genossenschafts-Revision Wirtschaftsprüfungsgesellschaft Gmb. H r über 3. 000 registrierte Anwender weltweit r über 10. 000 Lizenzen für das GSTOOL

Sicherheitsniveau Erreichbares Sicherheitsniveau normaler Schutzbedarf Sicherheitsaspekte

Sicherheitsniveau Erreichbares Sicherheitsniveau normaler Schutzbedarf Sicherheitsaspekte

Erreichbares Sicherheitsniveau Schutzwirkung von Standard-Sicherheitsmaßnahmen nach IT-Grundschutz sind r für die Schutzbedarfskategorie "normal" r r im Allgemeinen ausreichend und angemessen für die Schutzbedarfskategorie "hoch" und "sehr hoch" r r

Erreichbares Sicherheitsniveau Schutzwirkung von Standard-Sicherheitsmaßnahmen nach IT-Grundschutz sind r für die Schutzbedarfskategorie "normal" r r im Allgemeinen ausreichend und angemessen für die Schutzbedarfskategorie "hoch" und "sehr hoch" r r

IT-Grundschutz Historie IT-Grundschutzhandbuch 1995 r 18 Bausteine r 200 Maßnahmen r 150 Seiten IT-Grundschutzhandbuch 2004 r 58 Bausteine r 720 Maßnahmen r 2550 Seiten

IT-Grundschutz Historie IT-Grundschutzhandbuch 1995 r 18 Bausteine r 200 Maßnahmen r 150 Seiten IT-Grundschutzhandbuch 2004 r 58 Bausteine r 720 Maßnahmen r 2550 Seiten

IT-Grundschutz Aktuell seit 2005 BSI-Standards

IT-Grundschutz Aktuell seit 2005 BSI-Standards

BSI-Sicherheitsstandards BSI-Standard 100 -1: Managementsysteme für Informationssicherheit BSI-Standard 100 -2: Vorgehensweise nach IT-Grundschutz BSI-Standard 100 -3: Risikoanalyse auf der Basis von IT-Grundschutz sowie Zertifizierung nach ISO 27001 auf der Basis von IT-Grundschutz Prüfschema für Auditoren

BSI-Sicherheitsstandards BSI-Standard 100 -1: Managementsysteme für Informationssicherheit BSI-Standard 100 -2: Vorgehensweise nach IT-Grundschutz BSI-Standard 100 -3: Risikoanalyse auf der Basis von IT-Grundschutz sowie Zertifizierung nach ISO 27001 auf der Basis von IT-Grundschutz Prüfschema für Auditoren

BSI-Standard 100 -1 - BSI-Standard zur IT Sicherheit BSI-Standards zur IT-Sicherheit - Bereich IT-Sicherheitsmanagement - IT-Grundschutz-Kataloge Kapitel 1: Einleitung Kapitel 2: Schichtenmodell und Modellierung BSI Standard 100 -1: ISMS: Managementsysteme für Informationssicherheit BSI Standard 100 -2: IT-Grundschutz-Vorgehensweise BSI Standard 100 -3: Risikoanalyse auf der Basis von IT-Grundschutz

BSI-Standard 100 -1 - BSI-Standard zur IT Sicherheit BSI-Standards zur IT-Sicherheit - Bereich IT-Sicherheitsmanagement - IT-Grundschutz-Kataloge Kapitel 1: Einleitung Kapitel 2: Schichtenmodell und Modellierung BSI Standard 100 -1: ISMS: Managementsysteme für Informationssicherheit BSI Standard 100 -2: IT-Grundschutz-Vorgehensweise BSI Standard 100 -3: Risikoanalyse auf der Basis von IT-Grundschutz

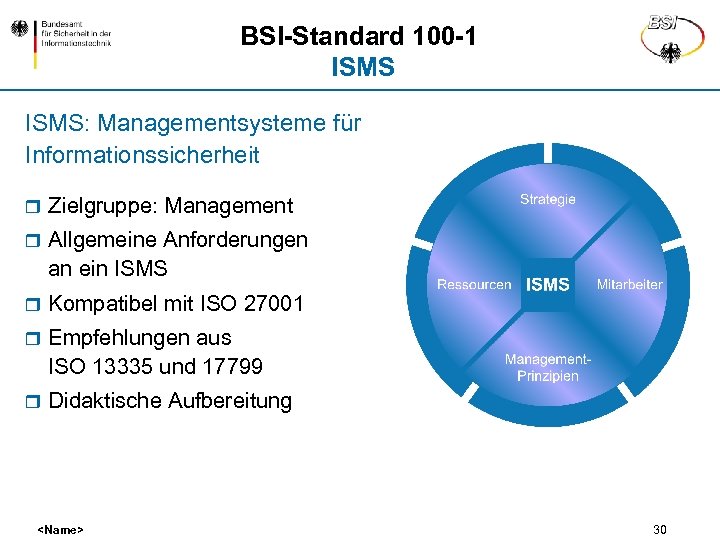

BSI-Standard 100 -1 ISMS: Managementsysteme für Informationssicherheit r Zielgruppe: Management r Allgemeine Anforderungen an ein ISMS r Kompatibel mit ISO 27001 r Empfehlungen aus ISO 13335 und 17799 r Didaktische Aufbereitung

BSI-Standard 100 -1 ISMS: Managementsysteme für Informationssicherheit r Zielgruppe: Management r Allgemeine Anforderungen an ein ISMS r Kompatibel mit ISO 27001 r Empfehlungen aus ISO 13335 und 17799 r Didaktische Aufbereitung

BSI-Standard 100 -1 Komponenten eines ISMS r Komponenten: r Management-Prinzipien r Ressourcen r Mitarbeiter r IT-Sicherheitsprozess r IT-Sicherheitsleitlinie (einschl. IT-Sicherheitsziele und -strategie) r IT-Sicherheitskonzept r IT-Sicherheitsorganisation

BSI-Standard 100 -1 Komponenten eines ISMS r Komponenten: r Management-Prinzipien r Ressourcen r Mitarbeiter r IT-Sicherheitsprozess r IT-Sicherheitsleitlinie (einschl. IT-Sicherheitsziele und -strategie) r IT-Sicherheitskonzept r IT-Sicherheitsorganisation

BSI-Standard 100 -1 Inhalte 1. Einleitung 2. Einführung in Informationssicherheit 3. ISMS-Definition und Prozessbeschreibung 4. Management-Prinzipien 5. Ressourcen für IT-Betrieb und IT-Sicherheit 6. Einbindung der Mitarbeiter in den IT-Sicherheitsprozess 7. Der IT-Sicherheitsprozess 8. IT-Sicherheitskonzept 9. Das ISMS des BSI: IT-Grundschutz

BSI-Standard 100 -1 Inhalte 1. Einleitung 2. Einführung in Informationssicherheit 3. ISMS-Definition und Prozessbeschreibung 4. Management-Prinzipien 5. Ressourcen für IT-Betrieb und IT-Sicherheit 6. Einbindung der Mitarbeiter in den IT-Sicherheitsprozess 7. Der IT-Sicherheitsprozess 8. IT-Sicherheitskonzept 9. Das ISMS des BSI: IT-Grundschutz

BSI-Standard 100 -1 Managementsystem

BSI-Standard 100 -1 Managementsystem

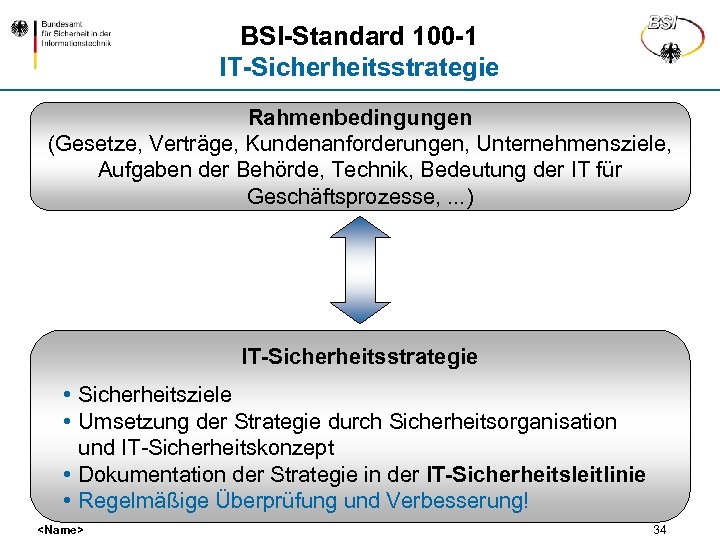

BSI-Standard 100 -1 IT-Sicherheitsstrategie Rahmenbedingungen (Gesetze, Verträge, Kundenanforderungen, Unternehmensziele, Aufgaben der Behörde, Technik, Bedeutung der IT für Geschäftsprozesse, . . . ) IT-Sicherheitsstrategie • Sicherheitsziele • Umsetzung der Strategie durch Sicherheitsorganisation und IT-Sicherheitskonzept • Dokumentation der Strategie in der IT-Sicherheitsleitlinie • Regelmäßige Überprüfung und Verbesserung!

BSI-Standard 100 -1 IT-Sicherheitsstrategie Rahmenbedingungen (Gesetze, Verträge, Kundenanforderungen, Unternehmensziele, Aufgaben der Behörde, Technik, Bedeutung der IT für Geschäftsprozesse, . . . ) IT-Sicherheitsstrategie • Sicherheitsziele • Umsetzung der Strategie durch Sicherheitsorganisation und IT-Sicherheitskonzept • Dokumentation der Strategie in der IT-Sicherheitsleitlinie • Regelmäßige Überprüfung und Verbesserung!

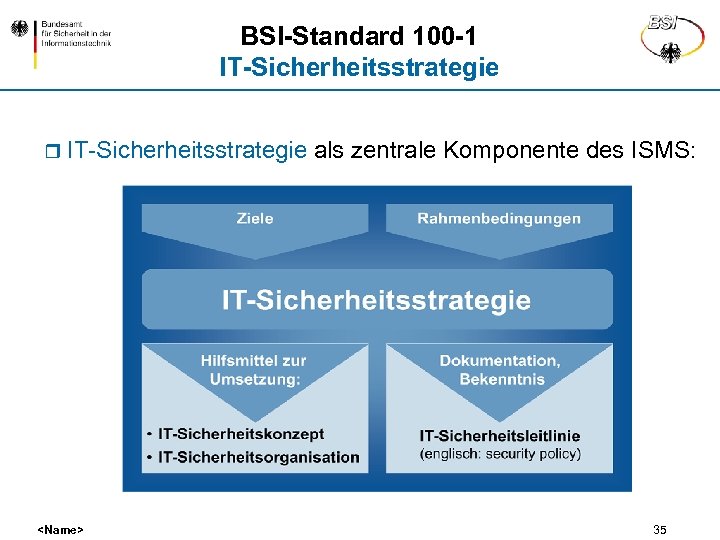

BSI-Standard 100 -1 IT-Sicherheitsstrategie r IT-Sicherheitsstrategie als zentrale Komponente des ISMS:

BSI-Standard 100 -1 IT-Sicherheitsstrategie r IT-Sicherheitsstrategie als zentrale Komponente des ISMS:

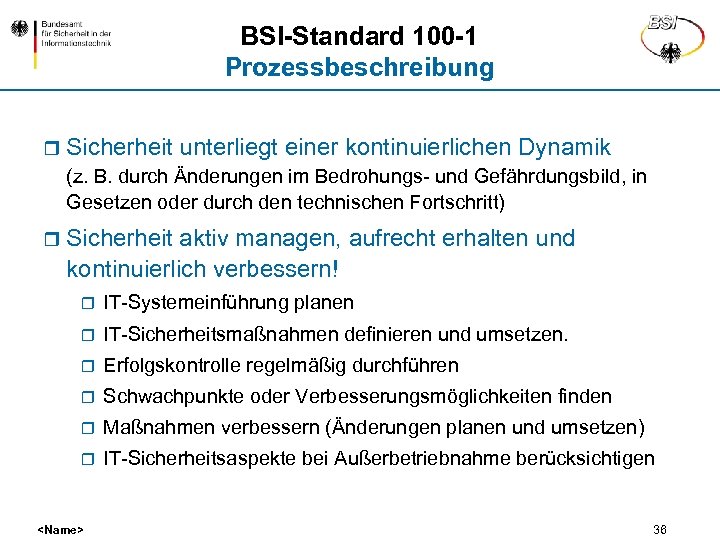

BSI-Standard 100 -1 Prozessbeschreibung r Sicherheit unterliegt einer kontinuierlichen Dynamik (z. B. durch Änderungen im Bedrohungs- und Gefährdungsbild, in Gesetzen oder durch den technischen Fortschritt) r Sicherheit aktiv managen, aufrecht erhalten und kontinuierlich verbessern! r IT-Systemeinführung planen r IT-Sicherheitsmaßnahmen definieren und umsetzen. r Erfolgskontrolle regelmäßig durchführen r Schwachpunkte oder Verbesserungsmöglichkeiten finden r Maßnahmen verbessern (Änderungen planen und umsetzen) r IT-Sicherheitsaspekte bei Außerbetriebnahme berücksichtigen

BSI-Standard 100 -1 Prozessbeschreibung r Sicherheit unterliegt einer kontinuierlichen Dynamik (z. B. durch Änderungen im Bedrohungs- und Gefährdungsbild, in Gesetzen oder durch den technischen Fortschritt) r Sicherheit aktiv managen, aufrecht erhalten und kontinuierlich verbessern! r IT-Systemeinführung planen r IT-Sicherheitsmaßnahmen definieren und umsetzen. r Erfolgskontrolle regelmäßig durchführen r Schwachpunkte oder Verbesserungsmöglichkeiten finden r Maßnahmen verbessern (Änderungen planen und umsetzen) r IT-Sicherheitsaspekte bei Außerbetriebnahme berücksichtigen

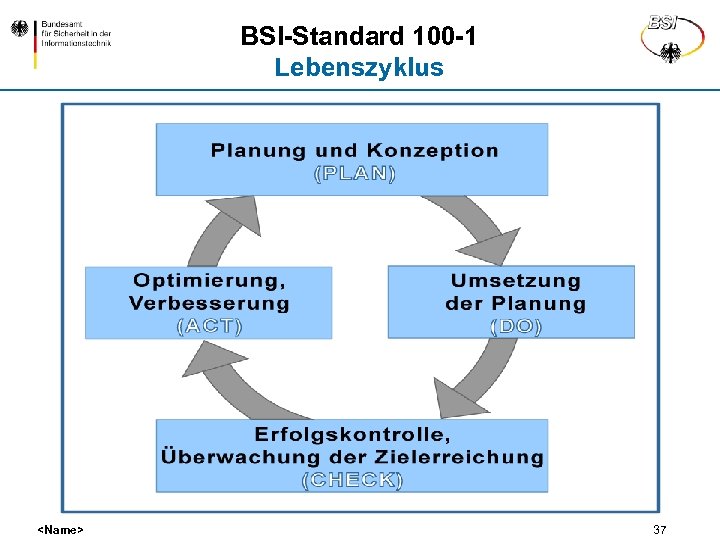

BSI-Standard 100 -1 Lebenszyklus

BSI-Standard 100 -1 Lebenszyklus

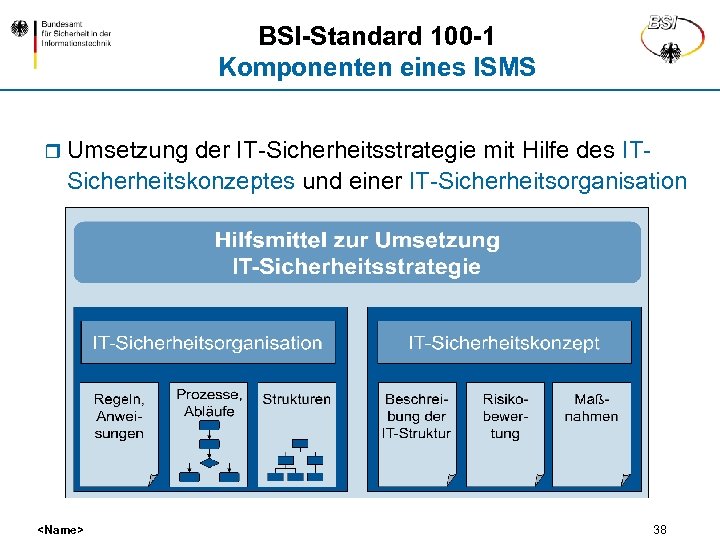

BSI-Standard 100 -1 Komponenten eines ISMS r Umsetzung der IT-Sicherheitsstrategie mit Hilfe des IT- Sicherheitskonzeptes und einer IT-Sicherheitsorganisation

BSI-Standard 100 -1 Komponenten eines ISMS r Umsetzung der IT-Sicherheitsstrategie mit Hilfe des IT- Sicherheitskonzeptes und einer IT-Sicherheitsorganisation

BSI-Standard 100 -1 ISMS des BSI: IT-Grundschutz r Beschreibungstiefe des ISMS in diesem Dokument und den ISO-Standards 27001 und 13335 ist r generisch r als Rahmenvorgaben zu verstehen Gestaltungsspielraum in der Praxis r Herausforderung: r ISMS effektiv und effizient gestalten r Schlüsselfrage: r Risikobewertung

BSI-Standard 100 -1 ISMS des BSI: IT-Grundschutz r Beschreibungstiefe des ISMS in diesem Dokument und den ISO-Standards 27001 und 13335 ist r generisch r als Rahmenvorgaben zu verstehen Gestaltungsspielraum in der Praxis r Herausforderung: r ISMS effektiv und effizient gestalten r Schlüsselfrage: r Risikobewertung

BSI-Standard 100 -1 ISMS des BSI: IT-Grundschutz r IT-Grundschutz-Vorgehensweise: r Anwendungsansatz für die Etablierung und Aufrechterhaltung eines ISMS basierend auf die IT-Grundschutzmethode (BSI-Standard 100 -2) und den IT-Grundschutz-Katalogen r Vorteile der IT-Grundschutzmethode: r für die meisten Anwendungsfälle geeignet r Kostengünstig r Praxiserprobt r konkret r vollständig kompatibel zu ISO 27001

BSI-Standard 100 -1 ISMS des BSI: IT-Grundschutz r IT-Grundschutz-Vorgehensweise: r Anwendungsansatz für die Etablierung und Aufrechterhaltung eines ISMS basierend auf die IT-Grundschutzmethode (BSI-Standard 100 -2) und den IT-Grundschutz-Katalogen r Vorteile der IT-Grundschutzmethode: r für die meisten Anwendungsfälle geeignet r Kostengünstig r Praxiserprobt r konkret r vollständig kompatibel zu ISO 27001

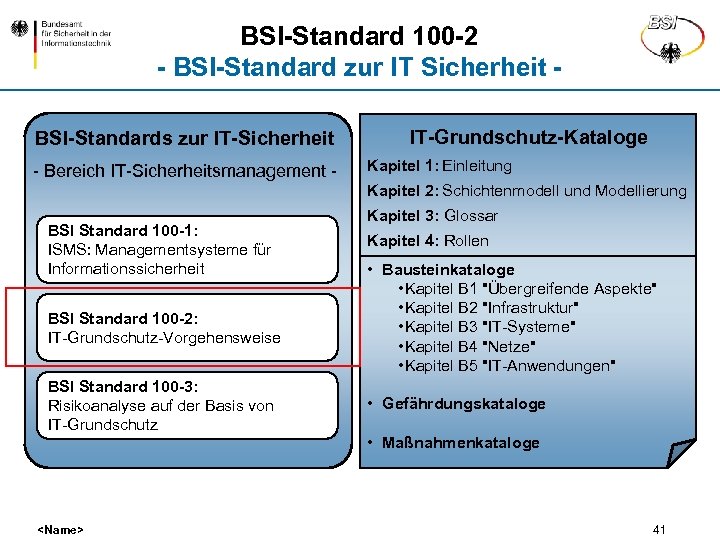

BSI-Standard 100 -2 - BSI-Standard zur IT Sicherheit BSI-Standards zur IT-Sicherheit - Bereich IT-Sicherheitsmanagement - IT-Grundschutz-Kataloge Kapitel 1: Einleitung Kapitel 2: Schichtenmodell und Modellierung BSI Standard 100 -1: ISMS: Managementsysteme für Informationssicherheit BSI Standard 100 -2: IT-Grundschutz-Vorgehensweise BSI Standard 100 -3: Risikoanalyse auf der Basis von IT-Grundschutz

BSI-Standard 100 -2 - BSI-Standard zur IT Sicherheit BSI-Standards zur IT-Sicherheit - Bereich IT-Sicherheitsmanagement - IT-Grundschutz-Kataloge Kapitel 1: Einleitung Kapitel 2: Schichtenmodell und Modellierung BSI Standard 100 -1: ISMS: Managementsysteme für Informationssicherheit BSI Standard 100 -2: IT-Grundschutz-Vorgehensweise BSI Standard 100 -3: Risikoanalyse auf der Basis von IT-Grundschutz

BSI-Standard 100 -2 Wesentliche Merkmale r Aufbau und Betrieb eines IT-Sicherheitsmanagements (ISMS) in der Praxis r Anleitungen zu: r Aufgaben des IT-Sicherheitsmanagements r Etablierung einer IT-Sicherheitsorganisation r Erstellung eines IT-Sicherheitskonzepts r Auswahl angemessener IT-Sicherheitsmaßnahmen r IT-Sicherheit aufrecht erhalten und verbessern

BSI-Standard 100 -2 Wesentliche Merkmale r Aufbau und Betrieb eines IT-Sicherheitsmanagements (ISMS) in der Praxis r Anleitungen zu: r Aufgaben des IT-Sicherheitsmanagements r Etablierung einer IT-Sicherheitsorganisation r Erstellung eines IT-Sicherheitskonzepts r Auswahl angemessener IT-Sicherheitsmaßnahmen r IT-Sicherheit aufrecht erhalten und verbessern

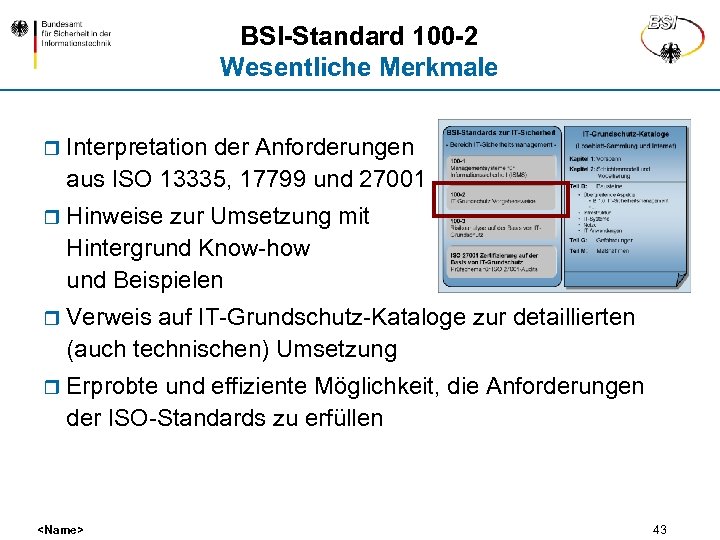

BSI-Standard 100 -2 Wesentliche Merkmale r Interpretation der Anforderungen aus ISO 13335, 17799 und 27001 r Hinweise zur Umsetzung mit Hintergrund Know-how und Beispielen r Verweis auf IT-Grundschutz-Kataloge zur detaillierten (auch technischen) Umsetzung r Erprobte und effiziente Möglichkeit, die Anforderungen der ISO-Standards zu erfüllen

BSI-Standard 100 -2 Wesentliche Merkmale r Interpretation der Anforderungen aus ISO 13335, 17799 und 27001 r Hinweise zur Umsetzung mit Hintergrund Know-how und Beispielen r Verweis auf IT-Grundschutz-Kataloge zur detaillierten (auch technischen) Umsetzung r Erprobte und effiziente Möglichkeit, die Anforderungen der ISO-Standards zu erfüllen

BSI-Standard 100 -2 Inhalte r Einleitung r IT-Sicherheitsmanagement mit IT-Grundschutz r Initiierung des IT-Sicherheitsprozesses r Erstellung einer IT-Sicherheitskonzeption nach IT-Grundschutz r Aufrechterhaltung der IT-Sicherheit und kontinuierliche Verbesserung

BSI-Standard 100 -2 Inhalte r Einleitung r IT-Sicherheitsmanagement mit IT-Grundschutz r Initiierung des IT-Sicherheitsprozesses r Erstellung einer IT-Sicherheitskonzeption nach IT-Grundschutz r Aufrechterhaltung der IT-Sicherheit und kontinuierliche Verbesserung

Übersicht über den IT-Sicherheitsprozess 1 Initiative der Geschäftsführung 2 3 • Informationen, IT-Systeme, Anwendungen • Schutzbedarf (Szenarien) Analyse der Rahmenbedingungen Sicherheitscheck

Übersicht über den IT-Sicherheitsprozess 1 Initiative der Geschäftsführung 2 3 • Informationen, IT-Systeme, Anwendungen • Schutzbedarf (Szenarien) Analyse der Rahmenbedingungen Sicherheitscheck

Übersicht über den IT-Sicherheitsprozess 4 Planung von Maßnahmen 5 6 • Liste geeigneter Maßnahmen • Kosten- und Nutzenanalyse • Auswahl umzusetzender Maßnahmen • Dokumentation des Restrisikos • Implementierung • Test • Notfallvorsorge Umsetzung von Maßnahmen Sicherheit im laufenden Betrieb

Übersicht über den IT-Sicherheitsprozess 4 Planung von Maßnahmen 5 6 • Liste geeigneter Maßnahmen • Kosten- und Nutzenanalyse • Auswahl umzusetzender Maßnahmen • Dokumentation des Restrisikos • Implementierung • Test • Notfallvorsorge Umsetzung von Maßnahmen Sicherheit im laufenden Betrieb

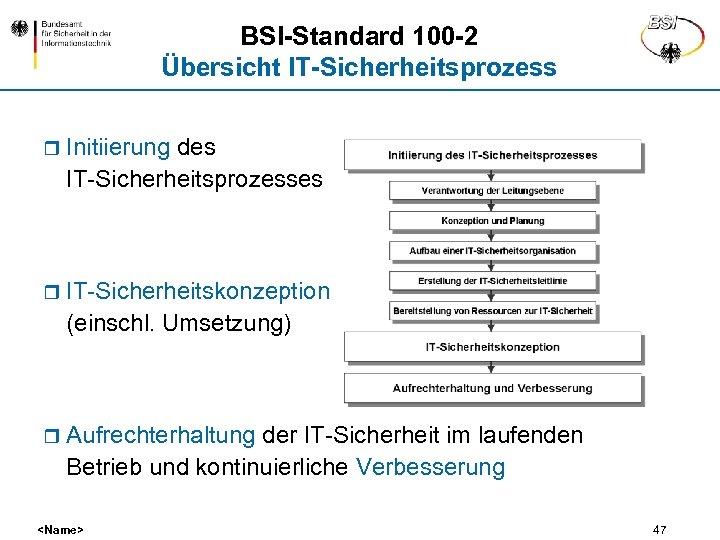

BSI-Standard 100 -2 Übersicht IT-Sicherheitsprozess r Initiierung des IT-Sicherheitsprozesses r IT-Sicherheitskonzeption (einschl. Umsetzung) r Aufrechterhaltung der IT-Sicherheit im laufenden Betrieb und kontinuierliche Verbesserung

BSI-Standard 100 -2 Übersicht IT-Sicherheitsprozess r Initiierung des IT-Sicherheitsprozesses r IT-Sicherheitskonzeption (einschl. Umsetzung) r Aufrechterhaltung der IT-Sicherheit im laufenden Betrieb und kontinuierliche Verbesserung

BSI-Standard 100 -2 IT-Sicherheitsorganisation

BSI-Standard 100 -2 IT-Sicherheitsorganisation

BSI-Standard 100 -2 Verantwortung der Leitungsebene r Verantwortung der Leitungsebene: r Kontinuierlichen IT-Sicherheitsprozess etablieren, d. h. u. a. r r Angemessenes IT-Sicherheitsniveau basierend auf Geschäftszielen und Fachaufgaben festlegen r IT-Sicherheitsstrategie zur Erreichung der ITSicherheitsziele entwickeln r IT-Sicherheitsorganisation aufbauen r Erforderliche Mittel bereitstellen r

BSI-Standard 100 -2 Verantwortung der Leitungsebene r Verantwortung der Leitungsebene: r Kontinuierlichen IT-Sicherheitsprozess etablieren, d. h. u. a. r r Angemessenes IT-Sicherheitsniveau basierend auf Geschäftszielen und Fachaufgaben festlegen r IT-Sicherheitsstrategie zur Erreichung der ITSicherheitsziele entwickeln r IT-Sicherheitsorganisation aufbauen r Erforderliche Mittel bereitstellen r

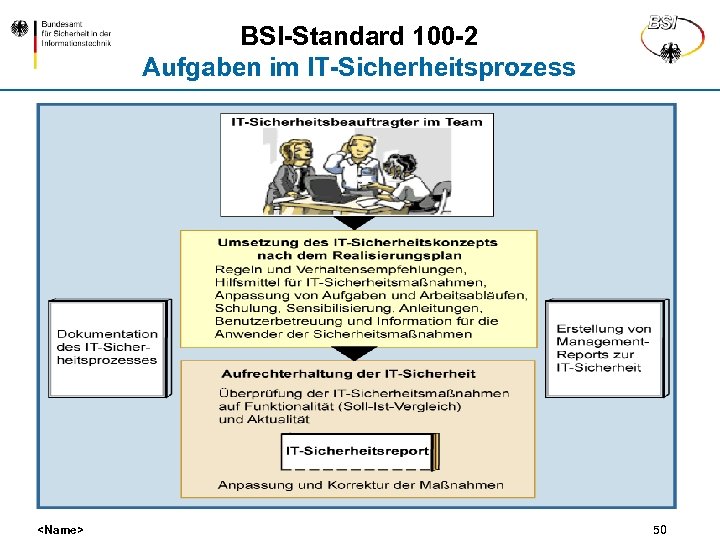

BSI-Standard 100 -2 Aufgaben im IT-Sicherheitsprozess

BSI-Standard 100 -2 Aufgaben im IT-Sicherheitsprozess

BSI-Standard 100 -2 Einrichtung des IT-Sicherheitsmanagements Der IT-Sicherheitsbeauftragte r ist verantwortlich für die Wahrnehmung aller Belange der IT-Sicherheit innerhalb der Organisation r koordiniert die Erstellung des IT-Sicherheitskonzepts, des Notfallvorsorgekonzepts etc. r erstellt den Realisierungsplan für IT-Sicherheitsmaß- nahmen und prüft die Realisierung r stellt den Informationsfluss zur Leitungsebene und zu den IT-Verantwortlichen sicher r etc.

BSI-Standard 100 -2 Einrichtung des IT-Sicherheitsmanagements Der IT-Sicherheitsbeauftragte r ist verantwortlich für die Wahrnehmung aller Belange der IT-Sicherheit innerhalb der Organisation r koordiniert die Erstellung des IT-Sicherheitskonzepts, des Notfallvorsorgekonzepts etc. r erstellt den Realisierungsplan für IT-Sicherheitsmaß- nahmen und prüft die Realisierung r stellt den Informationsfluss zur Leitungsebene und zu den IT-Verantwortlichen sicher r etc.

BSI-Standard 100 -2 Einrichtung des IT-Sicherheitsmanagements Das IT-Sicherheitsmanagement-Team r unterstützt den IT-Sicherheitsbeauftragten bei der Wahrnehmung seiner Aufgaben r bestimmt IT-Sicherheitsziele und -strategien r entwickelt die IT-Sicherheitsleitlinie und prüft deren Umsetzung r wirkt mit bei der Erstellung des IT-Sicherheitskonzepts r prüft die Wirksamkeit der IT-Sicherheitsmaßnahmen r erstellt Schulungs- und Sensibilisierungsprogramme r etc.

BSI-Standard 100 -2 Einrichtung des IT-Sicherheitsmanagements Das IT-Sicherheitsmanagement-Team r unterstützt den IT-Sicherheitsbeauftragten bei der Wahrnehmung seiner Aufgaben r bestimmt IT-Sicherheitsziele und -strategien r entwickelt die IT-Sicherheitsleitlinie und prüft deren Umsetzung r wirkt mit bei der Erstellung des IT-Sicherheitskonzepts r prüft die Wirksamkeit der IT-Sicherheitsmaßnahmen r erstellt Schulungs- und Sensibilisierungsprogramme r etc.

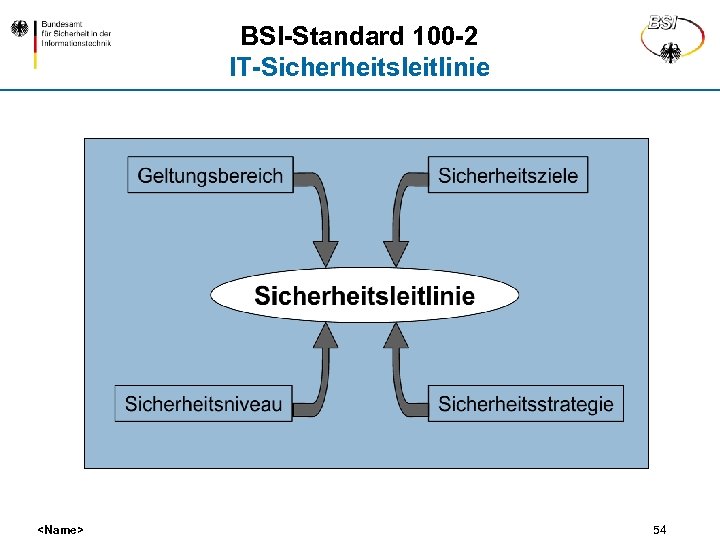

BSI-Standard 100 -2 IT-Sicherheitsleitlinie (Policy) Die IT-Sicherheitsleitlinie sollte mindestens enthalten: r Stellenwert der IT-Sicherheit r Bedeutung der IT für die Aufgabenerfüllung r Begr. : Gesetze, Kundenanforderung, Konkurrenzsituation r Sicherheitsziele und Sicherheitsstrategie r Beschreibung der Organisationsstruktur für die Umsetzung des IT-Sicherheitsprozesses r Zusicherung, dass die IT-Sicherheitsleitlinie von der Leitungsebene durchgesetzt wird: Sicherheit ist Chefsache!

BSI-Standard 100 -2 IT-Sicherheitsleitlinie (Policy) Die IT-Sicherheitsleitlinie sollte mindestens enthalten: r Stellenwert der IT-Sicherheit r Bedeutung der IT für die Aufgabenerfüllung r Begr. : Gesetze, Kundenanforderung, Konkurrenzsituation r Sicherheitsziele und Sicherheitsstrategie r Beschreibung der Organisationsstruktur für die Umsetzung des IT-Sicherheitsprozesses r Zusicherung, dass die IT-Sicherheitsleitlinie von der Leitungsebene durchgesetzt wird: Sicherheit ist Chefsache!

BSI-Standard 100 -2 IT-Sicherheitsleitlinie

BSI-Standard 100 -2 IT-Sicherheitsleitlinie

BSI-Standard 100 -2 IT-Grundschutz-Vorgehensweise

BSI-Standard 100 -2 IT-Grundschutz-Vorgehensweise

BSI-Standard 100 -2 Erstellung eines IT-Sicherheitskonzeptes r Methodik für ein effektives IT-Sicherheitsmanagement r Aufwand im ITSicherheitsprozess reduzieren‚ durch Anwendung von Standard. Sicherheitsmaßnahmen r Integration einer Methode zur Risikobetrachtung, unter anderem für hohen und sehr hohen Schutzbedarf

BSI-Standard 100 -2 Erstellung eines IT-Sicherheitskonzeptes r Methodik für ein effektives IT-Sicherheitsmanagement r Aufwand im ITSicherheitsprozess reduzieren‚ durch Anwendung von Standard. Sicherheitsmaßnahmen r Integration einer Methode zur Risikobetrachtung, unter anderem für hohen und sehr hohen Schutzbedarf

BSI-Standard 100 -2 Aufrechterhaltung und Verbesserung r Aufrechterhaltung der IT-Sicherheit und kontinuierliche Verbesserung: r IT-Sicherheitsprozess regelmäßig auf seine Effektivität und Effizienz hin überprüfen r Erfolgskontrolle und Bewertung des ITSicherheitsprozesses durch die Leitungsebene r Erfolgskontrolle im Rahmen interner Audits (Unabhängigkeit!)

BSI-Standard 100 -2 Aufrechterhaltung und Verbesserung r Aufrechterhaltung der IT-Sicherheit und kontinuierliche Verbesserung: r IT-Sicherheitsprozess regelmäßig auf seine Effektivität und Effizienz hin überprüfen r Erfolgskontrolle und Bewertung des ITSicherheitsprozesses durch die Leitungsebene r Erfolgskontrolle im Rahmen interner Audits (Unabhängigkeit!)

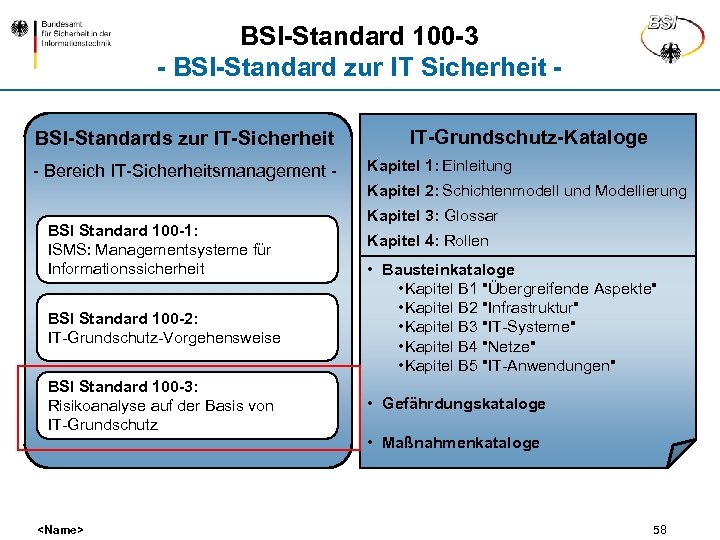

BSI-Standard 100 -3 - BSI-Standard zur IT Sicherheit BSI-Standards zur IT-Sicherheit - Bereich IT-Sicherheitsmanagement - IT-Grundschutz-Kataloge Kapitel 1: Einleitung Kapitel 2: Schichtenmodell und Modellierung BSI Standard 100 -1: ISMS: Managementsysteme für Informationssicherheit BSI Standard 100 -2: IT-Grundschutz-Vorgehensweise BSI Standard 100 -3: Risikoanalyse auf der Basis von IT-Grundschutz

BSI-Standard 100 -3 - BSI-Standard zur IT Sicherheit BSI-Standards zur IT-Sicherheit - Bereich IT-Sicherheitsmanagement - IT-Grundschutz-Kataloge Kapitel 1: Einleitung Kapitel 2: Schichtenmodell und Modellierung BSI Standard 100 -1: ISMS: Managementsysteme für Informationssicherheit BSI Standard 100 -2: IT-Grundschutz-Vorgehensweise BSI Standard 100 -3: Risikoanalyse auf der Basis von IT-Grundschutz

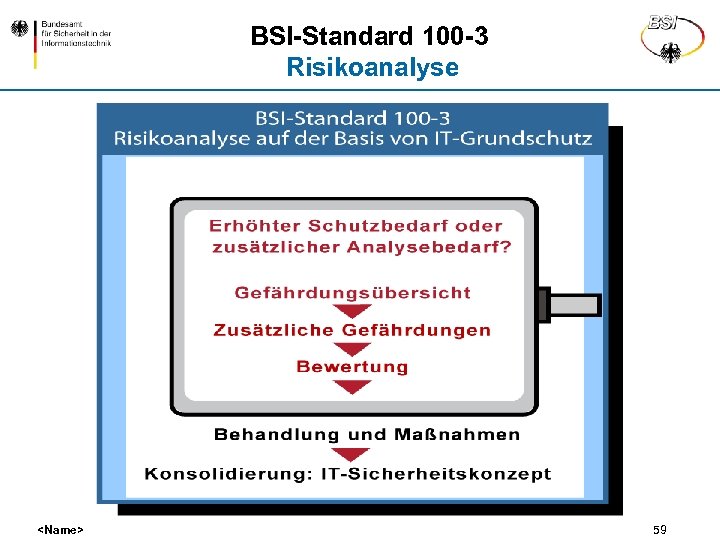

BSI-Standard 100 -3 Risikoanalyse

BSI-Standard 100 -3 Risikoanalyse

BSI-Standard 100 -3 Risikoanalyse r Als Methoden stehen zur Verfügung: r BSI-Standard 100 -3: Risikoanalyse auf der Basis von ITGrundschutz r klassische Risikoanalyse r Penetrationstest r Differenz-Sicherheitsanalyse

BSI-Standard 100 -3 Risikoanalyse r Als Methoden stehen zur Verfügung: r BSI-Standard 100 -3: Risikoanalyse auf der Basis von ITGrundschutz r klassische Risikoanalyse r Penetrationstest r Differenz-Sicherheitsanalyse

Risikoanalyse-Ansatz Zusätzliche Maßnahmen der Ergänzende Risikoanalyse Maßnahmen der IT-Grundschutz-Kataloge

Risikoanalyse-Ansatz Zusätzliche Maßnahmen der Ergänzende Risikoanalyse Maßnahmen der IT-Grundschutz-Kataloge

Risikoanalyse Das zweistufige BSI-Modell (1) Für normalen Schutzbedarf, übliche Einsatzszenarien und existierende Bausteine: r qualitative Methode zur Risikoanalyse und -bewertung in der IT-Grundschutz-Vorgehensweise enthalten r beim Einsatz ähnlicher IT-Umgebungen und vergleichbarer Umfeldbedingungen meistens vergleichbare Bedrohungen (2) Für den höheren Schutzbedarf, unübliche Einsatzszenarien, unzureichende Abdeckung mit Bausteinen und durch Management festgestellten Bedarf: r

Risikoanalyse Das zweistufige BSI-Modell (1) Für normalen Schutzbedarf, übliche Einsatzszenarien und existierende Bausteine: r qualitative Methode zur Risikoanalyse und -bewertung in der IT-Grundschutz-Vorgehensweise enthalten r beim Einsatz ähnlicher IT-Umgebungen und vergleichbarer Umfeldbedingungen meistens vergleichbare Bedrohungen (2) Für den höheren Schutzbedarf, unübliche Einsatzszenarien, unzureichende Abdeckung mit Bausteinen und durch Management festgestellten Bedarf: r

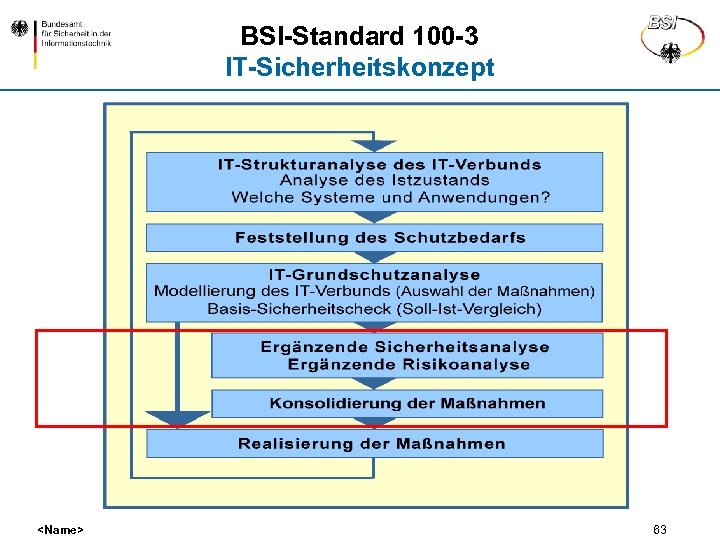

BSI-Standard 100 -3 IT-Sicherheitskonzept

BSI-Standard 100 -3 IT-Sicherheitskonzept

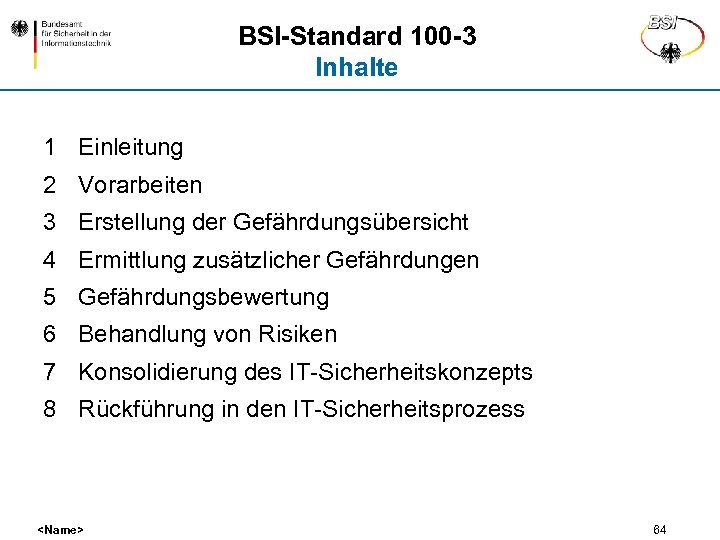

BSI-Standard 100 -3 Inhalte 1 Einleitung 2 Vorarbeiten 3 Erstellung der Gefährdungsübersicht 4 Ermittlung zusätzlicher Gefährdungen 5 Gefährdungsbewertung 6 Behandlung von Risiken 7 Konsolidierung des IT-Sicherheitskonzepts 8 Rückführung in den IT-Sicherheitsprozess

BSI-Standard 100 -3 Inhalte 1 Einleitung 2 Vorarbeiten 3 Erstellung der Gefährdungsübersicht 4 Ermittlung zusätzlicher Gefährdungen 5 Gefährdungsbewertung 6 Behandlung von Risiken 7 Konsolidierung des IT-Sicherheitskonzepts 8 Rückführung in den IT-Sicherheitsprozess

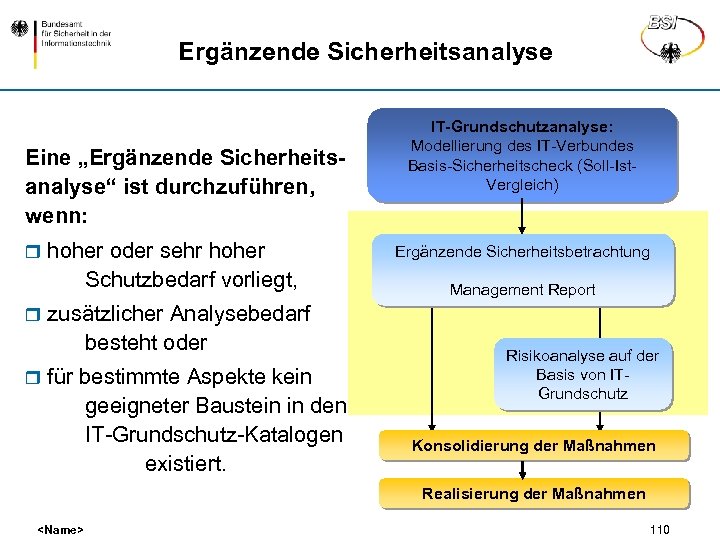

BSI-Standard 100 -3 Ergänzende Sicherheitsanalyse Eine „Ergänzende Sicherheitsanalyse“ ist durchzuführen, wenn: r hoher oder sehr hoher Schutzbedarf vorliegt, r zusätzlicher Analysebedarf IT-Grundschutzanalyse: Modellierung des IT-Verbundes Basis-Sicherheitscheck (Soll-Ist. Vergleich) Ergänzende Sicherheitsbetrachtung Management Report besteht oder r für bestimmte Aspekte kein geeigneter Baustein in den IT-Grundschutz-Katalogen existiert. Risikoanalyse auf der Basis von ITGrundschutz Konsolidierung der Maßnahmen Realisierung der Maßnahmen

BSI-Standard 100 -3 Ergänzende Sicherheitsanalyse Eine „Ergänzende Sicherheitsanalyse“ ist durchzuführen, wenn: r hoher oder sehr hoher Schutzbedarf vorliegt, r zusätzlicher Analysebedarf IT-Grundschutzanalyse: Modellierung des IT-Verbundes Basis-Sicherheitscheck (Soll-Ist. Vergleich) Ergänzende Sicherheitsbetrachtung Management Report besteht oder r für bestimmte Aspekte kein geeigneter Baustein in den IT-Grundschutz-Katalogen existiert. Risikoanalyse auf der Basis von ITGrundschutz Konsolidierung der Maßnahmen Realisierung der Maßnahmen

BSI-Standard 100 -3 Risikoanalyse nach IT-Grundschutz 1 2 Ermittlung zusätzlicher Gefährdungen 3 Gefährdungsbewertung 4 Maßnahmenauswahl zur Behandlung von Risiken 5

BSI-Standard 100 -3 Risikoanalyse nach IT-Grundschutz 1 2 Ermittlung zusätzlicher Gefährdungen 3 Gefährdungsbewertung 4 Maßnahmenauswahl zur Behandlung von Risiken 5

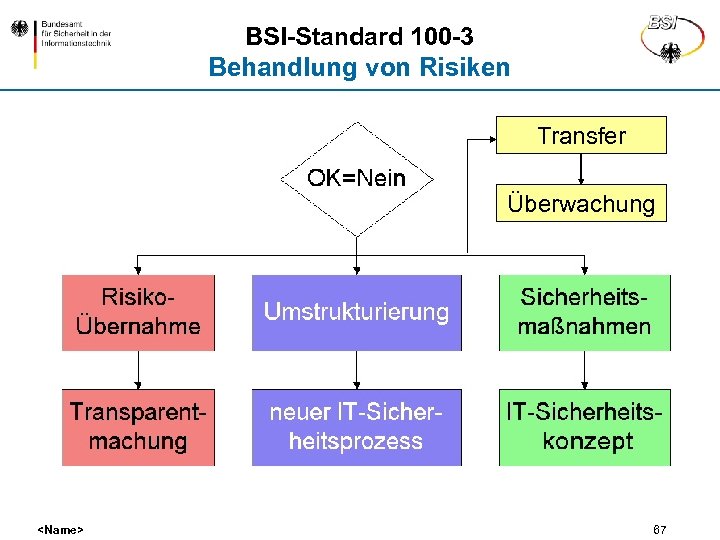

BSI-Standard 100 -3 Behandlung von Risiken Transfer Überwachung

BSI-Standard 100 -3 Behandlung von Risiken Transfer Überwachung

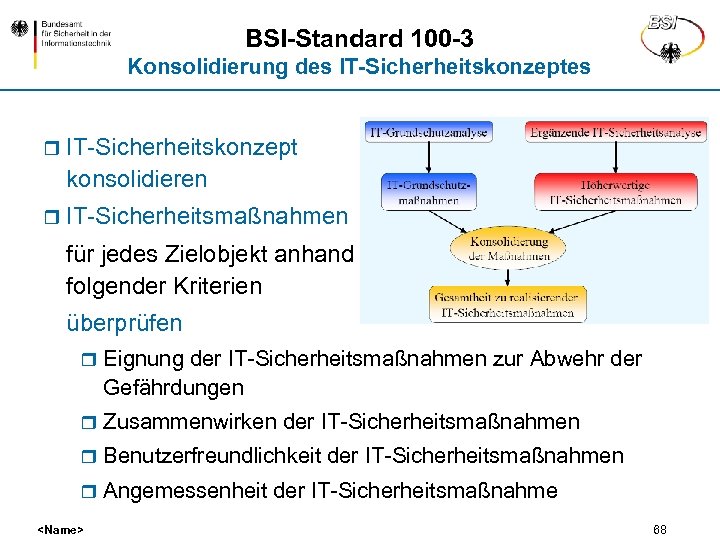

BSI-Standard 100 -3 Konsolidierung des IT-Sicherheitskonzeptes r IT-Sicherheitskonzept konsolidieren r IT-Sicherheitsmaßnahmen für jedes Zielobjekt anhand folgender Kriterien überprüfen r Eignung der IT-Sicherheitsmaßnahmen zur Abwehr der Gefährdungen r Zusammenwirken der IT-Sicherheitsmaßnahmen r Benutzerfreundlichkeit der IT-Sicherheitsmaßnahmen r Angemessenheit der IT-Sicherheitsmaßnahme

BSI-Standard 100 -3 Konsolidierung des IT-Sicherheitskonzeptes r IT-Sicherheitskonzept konsolidieren r IT-Sicherheitsmaßnahmen für jedes Zielobjekt anhand folgender Kriterien überprüfen r Eignung der IT-Sicherheitsmaßnahmen zur Abwehr der Gefährdungen r Zusammenwirken der IT-Sicherheitsmaßnahmen r Benutzerfreundlichkeit der IT-Sicherheitsmaßnahmen r Angemessenheit der IT-Sicherheitsmaßnahme

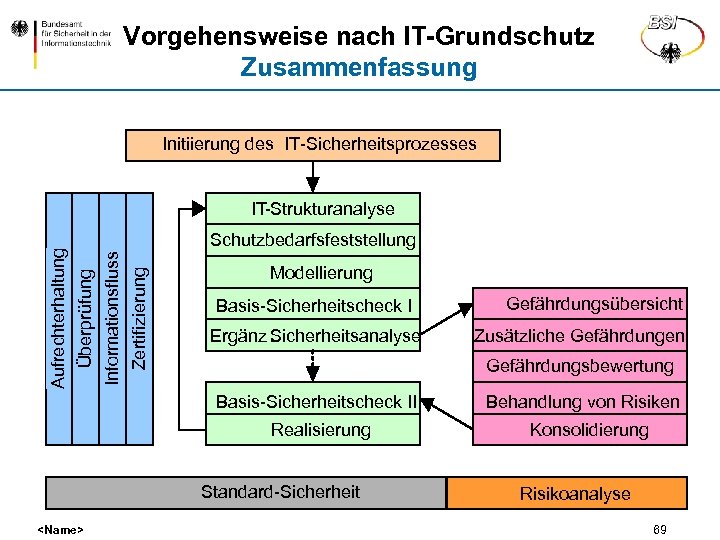

Vorgehensweise nach IT-Grundschutz Zusammenfassung Initiierung des IT-Sicherheitsprozesses Aufrechterhaltung Überprüfung Informationsfluss Zertifizierung IT-Strukturanalyse Schutzbedarfsfeststellung Modellierung Basis-Sicherheitscheck I Ergänz. Sicherheitsanalyse Zusätzliche Gefährdungen Gefährdungsbewertung Basis-Sicherheitscheck II Realisierung Standard-Sicherheit

Vorgehensweise nach IT-Grundschutz Zusammenfassung Initiierung des IT-Sicherheitsprozesses Aufrechterhaltung Überprüfung Informationsfluss Zertifizierung IT-Strukturanalyse Schutzbedarfsfeststellung Modellierung Basis-Sicherheitscheck I Ergänz. Sicherheitsanalyse Zusätzliche Gefährdungen Gefährdungsbewertung Basis-Sicherheitscheck II Realisierung Standard-Sicherheit

IT-Grundschutz-Kataloge Übersicht

IT-Grundschutz-Kataloge Übersicht

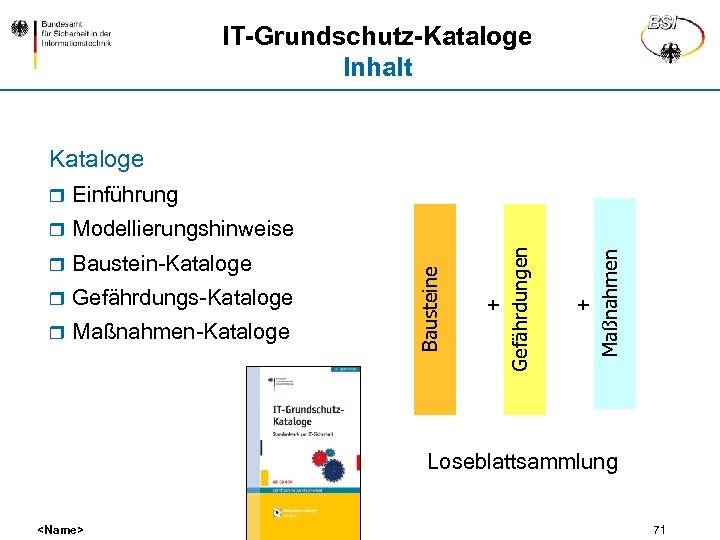

IT-Grundschutz-Kataloge Inhalt Kataloge Modellierungshinweise r Baustein-Kataloge r Gefährdungs-Kataloge r Maßnahmen-Kataloge + Maßnahmen r Gefährdungen Einführung Bausteine r + Loseblattsammlung

IT-Grundschutz-Kataloge Inhalt Kataloge Modellierungshinweise r Baustein-Kataloge r Gefährdungs-Kataloge r Maßnahmen-Kataloge + Maßnahmen r Gefährdungen Einführung Bausteine r + Loseblattsammlung

IT-Grundschutz-Kataloge Aufbau

IT-Grundschutz-Kataloge Aufbau

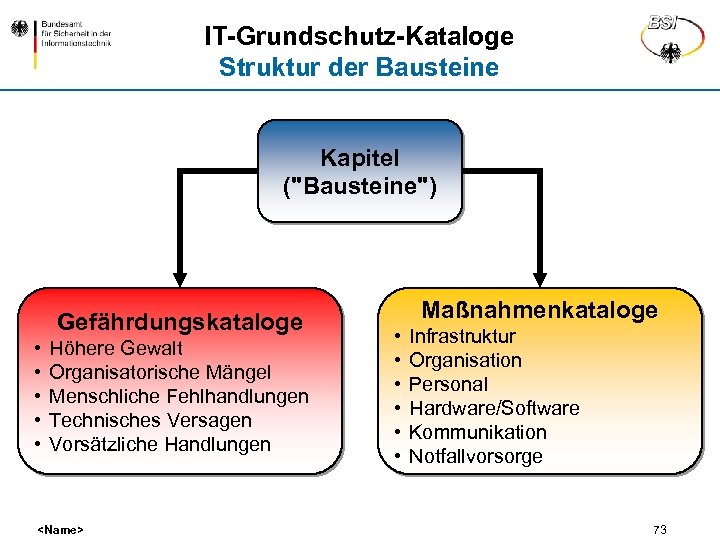

IT-Grundschutz-Kataloge Struktur der Bausteine Kapitel ("Bausteine") Gefährdungskataloge • • • Höhere Gewalt Organisatorische Mängel Menschliche Fehlhandlungen Technisches Versagen Vorsätzliche Handlungen

IT-Grundschutz-Kataloge Struktur der Bausteine Kapitel ("Bausteine") Gefährdungskataloge • • • Höhere Gewalt Organisatorische Mängel Menschliche Fehlhandlungen Technisches Versagen Vorsätzliche Handlungen

IT-Grundschutz-Kataloge Schichtenmodell SCHICHT II INFRASTRUKTUR SCHICHT III IT-SYSTEME SCHICHT IV NETZE SCHICHT V

IT-Grundschutz-Kataloge Schichtenmodell SCHICHT II INFRASTRUKTUR SCHICHT III IT-SYSTEME SCHICHT IV NETZE SCHICHT V

IT-Grundschutz-Kataloge Schicht 1: Übergreifende Aspekte r Betreffen den gesamten IT-Verbund r Bausteine: r IT-Sicherheitsmanagement r Incident Handling r Organisation r Hard- und Software- r Personal r Notfall-Vorsorgekonzept r Standardsoftware r Datensicherungskonzept r Outsourcing r Computer-Virenschutzkonzept r Archivierung r Kryptokonzept r IT-Sicherheitssensibilisierung

IT-Grundschutz-Kataloge Schicht 1: Übergreifende Aspekte r Betreffen den gesamten IT-Verbund r Bausteine: r IT-Sicherheitsmanagement r Incident Handling r Organisation r Hard- und Software- r Personal r Notfall-Vorsorgekonzept r Standardsoftware r Datensicherungskonzept r Outsourcing r Computer-Virenschutzkonzept r Archivierung r Kryptokonzept r IT-Sicherheitssensibilisierung

IT-Grundschutz-Kataloge Schicht 2: Infrastruktur r Betreffen bauliche Gegebenheiten r Bausteine: r Gebäude r Verkabelung r Büroraum r Serverraum r Datenträgerarchiv r Raum für technische Veranstaltungs- und Infrastruktur Schulungsräume

IT-Grundschutz-Kataloge Schicht 2: Infrastruktur r Betreffen bauliche Gegebenheiten r Bausteine: r Gebäude r Verkabelung r Büroraum r Serverraum r Datenträgerarchiv r Raum für technische Veranstaltungs- und Infrastruktur Schulungsräume

IT-Grundschutz-Kataloge Schicht 3: IT-Systeme SCHICHT III IT-SYSTEME B 3. 1 XX B 3. 2 XX CLIENTS B 3. 3 XX NETZKOMPONENTEN B 3. 4 XX

IT-Grundschutz-Kataloge Schicht 3: IT-Systeme SCHICHT III IT-SYSTEME B 3. 1 XX B 3. 2 XX CLIENTS B 3. 3 XX NETZKOMPONENTEN B 3. 4 XX

IT-Grundschutz-Kataloge Schicht 3: IT-Systeme r Bausteine: Server: r Client unter Windows XP. . . r Allgemeiner Server r r Server unter Unix Netzkomponenten: r Windows Server 2003 r Sicherheitsgateway (Firewall) r s/390 & z. Series-Mainframe r . . . Sonstige: Clients: r Faxgerät r Allgemeiner Client r Anrufbeantworter r Allg. nicht vernetztes IT-System r Mobiltelefon r Client unter Unix r PDA r Laptop r . . .

IT-Grundschutz-Kataloge Schicht 3: IT-Systeme r Bausteine: Server: r Client unter Windows XP. . . r Allgemeiner Server r r Server unter Unix Netzkomponenten: r Windows Server 2003 r Sicherheitsgateway (Firewall) r s/390 & z. Series-Mainframe r . . . Sonstige: Clients: r Faxgerät r Allgemeiner Client r Anrufbeantworter r Allg. nicht vernetztes IT-System r Mobiltelefon r Client unter Unix r PDA r Laptop r . . .

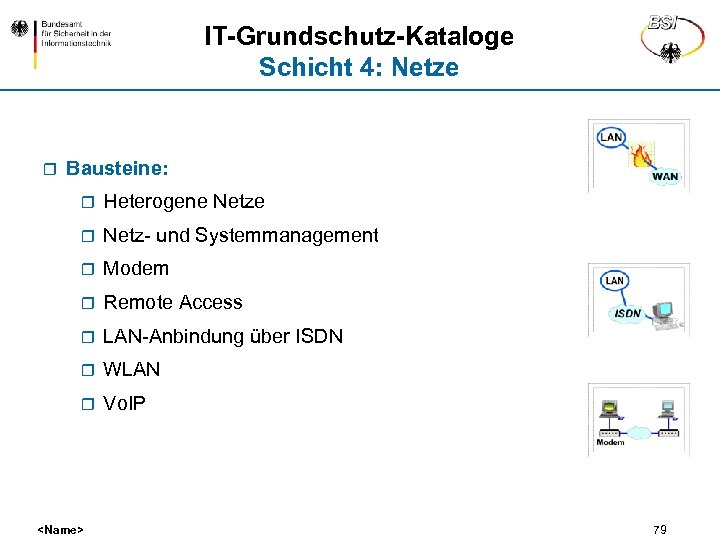

IT-Grundschutz-Kataloge Schicht 4: Netze r Bausteine: r Heterogene Netze r Netz- und Systemmanagement r Modem r Remote Access r LAN-Anbindung über ISDN r WLAN r Vo. IP

IT-Grundschutz-Kataloge Schicht 4: Netze r Bausteine: r Heterogene Netze r Netz- und Systemmanagement r Modem r Remote Access r LAN-Anbindung über ISDN r WLAN r Vo. IP

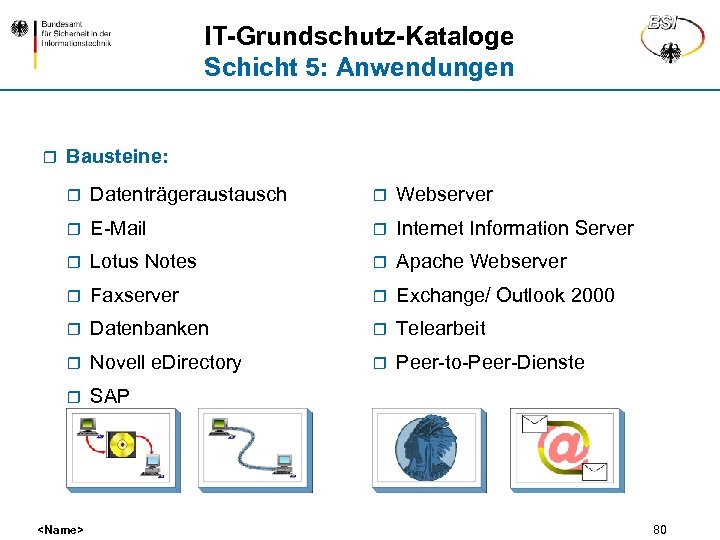

IT-Grundschutz-Kataloge Schicht 5: Anwendungen r Bausteine: r Datenträgeraustausch r Webserver r E-Mail r Internet Information Server r Lotus Notes r Apache Webserver r Faxserver r Exchange/ Outlook 2000 r Datenbanken r Telearbeit r Novell e. Directory r Peer-to-Peer-Dienste r SAP

IT-Grundschutz-Kataloge Schicht 5: Anwendungen r Bausteine: r Datenträgeraustausch r Webserver r E-Mail r Internet Information Server r Lotus Notes r Apache Webserver r Faxserver r Exchange/ Outlook 2000 r Datenbanken r Telearbeit r Novell e. Directory r Peer-to-Peer-Dienste r SAP

IT-Grundschutz-Kataloge Lebenszyklus der IT-Grundschutz-Bausteine

IT-Grundschutz-Kataloge Lebenszyklus der IT-Grundschutz-Bausteine

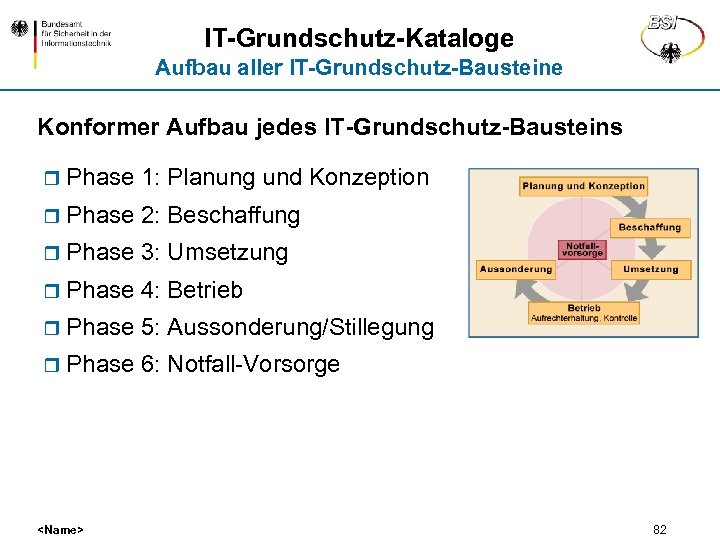

IT-Grundschutz-Kataloge Aufbau aller IT-Grundschutz-Bausteine Konformer Aufbau jedes IT-Grundschutz-Bausteins r Phase 1: Planung und Konzeption r Phase 2: Beschaffung r Phase 3: Umsetzung r Phase 4: Betrieb r Phase 5: Aussonderung/Stillegung r Phase 6: Notfall-Vorsorge

IT-Grundschutz-Kataloge Aufbau aller IT-Grundschutz-Bausteine Konformer Aufbau jedes IT-Grundschutz-Bausteins r Phase 1: Planung und Konzeption r Phase 2: Beschaffung r Phase 3: Umsetzung r Phase 4: Betrieb r Phase 5: Aussonderung/Stillegung r Phase 6: Notfall-Vorsorge

IT-Grundschutz-Kataloge Gefährdungs-Kataloge r G 1 Höhere Gewalt r G 2 Organisatorische Mängel r G 3 Menschliche Fehlhandlungen r G 4 Technisches Versagen r G 5 Vorsätzliche Handlungen r Beispiel: r

IT-Grundschutz-Kataloge Gefährdungs-Kataloge r G 1 Höhere Gewalt r G 2 Organisatorische Mängel r G 3 Menschliche Fehlhandlungen r G 4 Technisches Versagen r G 5 Vorsätzliche Handlungen r Beispiel: r

IT-Grundschutz-Kataloge Typische Maßnahmen I M 1: Infrastruktur r Schutz vor Einbrechern r Brandschutzmaßnahmen r Energieversorgung M 2: Organisation r Zuständigkeiten r Dokumentationen r Arbeitsanweisungen M 3: Personal r Vertretungsregelungen r Schulung r Maßnahmen beim Ausscheiden von Mitarbeitern

IT-Grundschutz-Kataloge Typische Maßnahmen I M 1: Infrastruktur r Schutz vor Einbrechern r Brandschutzmaßnahmen r Energieversorgung M 2: Organisation r Zuständigkeiten r Dokumentationen r Arbeitsanweisungen M 3: Personal r Vertretungsregelungen r Schulung r Maßnahmen beim Ausscheiden von Mitarbeitern

IT-Grundschutz-Kataloge Typische Maßnahmen II M 4: Hardware/Software r Passwortgebrauch r Protokollierung r Vergabe von Berechtigungen M 5: Kommunikation r Konfiguration r Datenübertragung r E-Mail, SSL, Firewall M 6: Notfallvorsorge r Notfallpläne r Datensicherung r Vorsorgemaßnahmen (z. B. redundante Systemauslegung)

IT-Grundschutz-Kataloge Typische Maßnahmen II M 4: Hardware/Software r Passwortgebrauch r Protokollierung r Vergabe von Berechtigungen M 5: Kommunikation r Konfiguration r Datenübertragung r E-Mail, SSL, Firewall M 6: Notfallvorsorge r Notfallpläne r Datensicherung r Vorsorgemaßnahmen (z. B. redundante Systemauslegung)

IT-Grundschutz-Kataloge Gefährdungen vs. Maßnahmen r Kreuztabellen: Gefährdungen vs. Maßnahmen r Beispiel: Baustein B 2. 10 Mobiler Arbeitsplatz

IT-Grundschutz-Kataloge Gefährdungen vs. Maßnahmen r Kreuztabellen: Gefährdungen vs. Maßnahmen r Beispiel: Baustein B 2. 10 Mobiler Arbeitsplatz

IT-Grundschutz-Kataloge Zusammenfassung r Allgemeine Hilfestellungen für die Umsetzung von IT-Grundschutz r besteht aus insgesamt ca. 3. 600 Seiten. . . r Baustein-Kataloge (ca. 70 Bausteine) r an Gefährdungs-Kataloge (ca. 420 Gefährdungen) r St Maßnahmen-Kataloge (ca. 1. 040 Maßnahmen) d 20 06 r Inhalte haben Empfehlungscharakter und sind keine "Gesetze" r keine Garantie auf Vollständigkeit IT-Grundschutz-Maßnahmen müssen individuell angepasst und angewandt werden

IT-Grundschutz-Kataloge Zusammenfassung r Allgemeine Hilfestellungen für die Umsetzung von IT-Grundschutz r besteht aus insgesamt ca. 3. 600 Seiten. . . r Baustein-Kataloge (ca. 70 Bausteine) r an Gefährdungs-Kataloge (ca. 420 Gefährdungen) r St Maßnahmen-Kataloge (ca. 1. 040 Maßnahmen) d 20 06 r Inhalte haben Empfehlungscharakter und sind keine "Gesetze" r keine Garantie auf Vollständigkeit IT-Grundschutz-Maßnahmen müssen individuell angepasst und angewandt werden

IT-Grundschutz-Vorgehensweise

IT-Grundschutz-Vorgehensweise

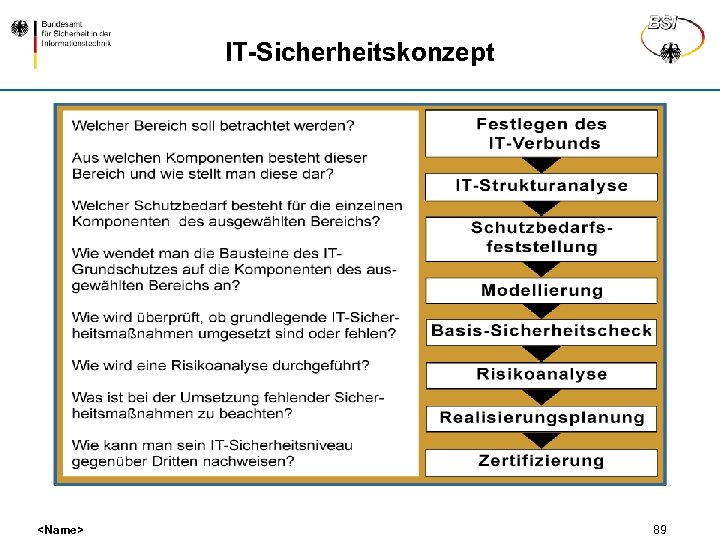

IT-Sicherheitskonzept

IT-Sicherheitskonzept

Der IT-Verbund Definition Unter einem IT-Verbund ist die Gesamtheit von r infrastrukturellen, r organisatorischen, r personellen und r technischen Komponenten zu verstehen, die der Aufgabenerfüllung in einem bestimmten Anwendungsbereich der Informationsverarbeitung dienen. Ein IT-Verbund kann dabei als Ausprägung die gesamte IT einer Institution oder einzelne Bereiche, die durch organisatorische Strukturen (z. B. Abteilungsnetz) oder gemeinsame IT-Anwendungen (z. B. Personalinformationssystem) gegliedert sind, umfassen.

Der IT-Verbund Definition Unter einem IT-Verbund ist die Gesamtheit von r infrastrukturellen, r organisatorischen, r personellen und r technischen Komponenten zu verstehen, die der Aufgabenerfüllung in einem bestimmten Anwendungsbereich der Informationsverarbeitung dienen. Ein IT-Verbund kann dabei als Ausprägung die gesamte IT einer Institution oder einzelne Bereiche, die durch organisatorische Strukturen (z. B. Abteilungsnetz) oder gemeinsame IT-Anwendungen (z. B. Personalinformationssystem) gegliedert sind, umfassen.

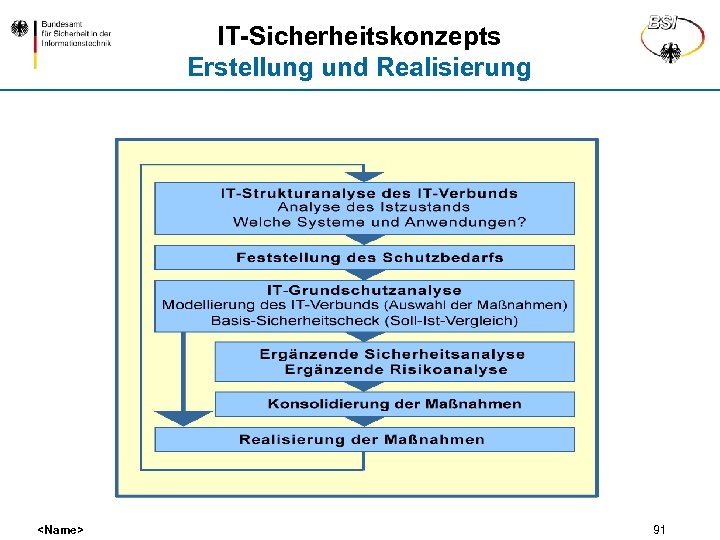

IT-Sicherheitskonzepts Erstellung und Realisierung

IT-Sicherheitskonzepts Erstellung und Realisierung

IT-Strukturanalyse Teilaufgaben r Erstellung bzw. Aktualisierung eines Netzplans (grafische Übersicht) Komplexitätsreduktion durch Gruppenbildung r Erhebung der IT-Systeme (Tabelle) r Erfassung der IT-Anwendungen und der zugehörigen Informationen (Tabelle)

IT-Strukturanalyse Teilaufgaben r Erstellung bzw. Aktualisierung eines Netzplans (grafische Übersicht) Komplexitätsreduktion durch Gruppenbildung r Erhebung der IT-Systeme (Tabelle) r Erfassung der IT-Anwendungen und der zugehörigen Informationen (Tabelle)

IT-Strukturanalyse Komplexitätsreduktion im Netzplan Gleichartige Komponenten sollten zu einer Gruppe zusammengefasst werden. Voraussetzungen: r gleicher Typ r gleiche oder nahezu gleiche Konfiguration r gleiche oder nahezu gleiche Netzanbindung (z. B. Anschluss am gleichen Switch) r gleiche Rahmenbedingungen (Administration und Infrastruktur) r gleiche Anwendungen

IT-Strukturanalyse Komplexitätsreduktion im Netzplan Gleichartige Komponenten sollten zu einer Gruppe zusammengefasst werden. Voraussetzungen: r gleicher Typ r gleiche oder nahezu gleiche Konfiguration r gleiche oder nahezu gleiche Netzanbindung (z. B. Anschluss am gleichen Switch) r gleiche Rahmenbedingungen (Administration und Infrastruktur) r gleiche Anwendungen

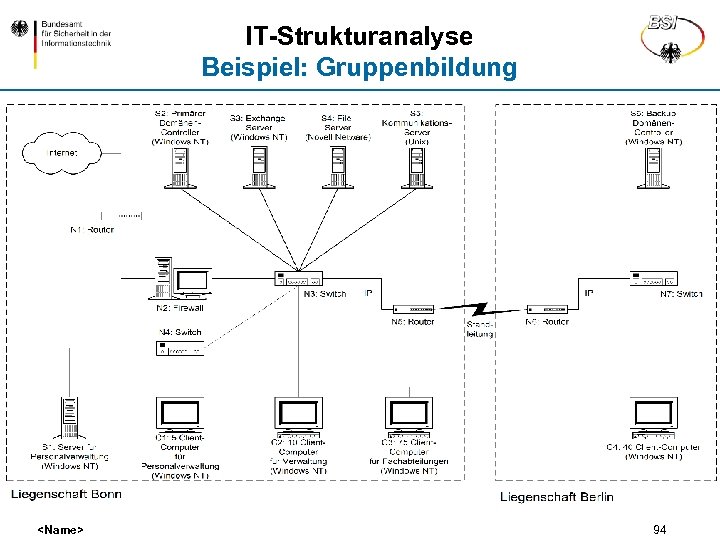

IT-Strukturanalyse Beispiel: Gruppenbildung

IT-Strukturanalyse Beispiel: Gruppenbildung

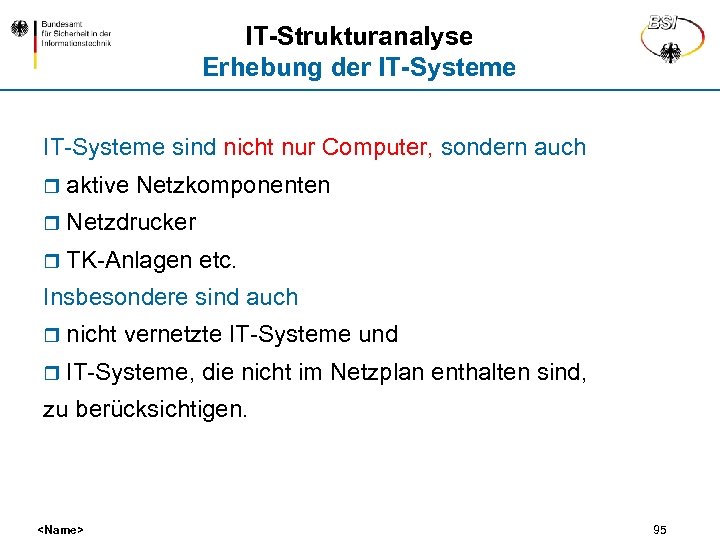

IT-Strukturanalyse Erhebung der IT-Systeme sind nicht nur Computer, sondern auch r aktive Netzkomponenten r Netzdrucker r TK-Anlagen etc. Insbesondere sind auch r nicht vernetzte IT-Systeme und r IT-Systeme, die nicht im Netzplan enthalten sind, zu berücksichtigen.

IT-Strukturanalyse Erhebung der IT-Systeme sind nicht nur Computer, sondern auch r aktive Netzkomponenten r Netzdrucker r TK-Anlagen etc. Insbesondere sind auch r nicht vernetzte IT-Systeme und r IT-Systeme, die nicht im Netzplan enthalten sind, zu berücksichtigen.

IT-Strukturanalyse Darstellung der IT-Systeme notwendige Informationen Nr. Beschreibung Plattform S 1 Server für Personalverwaltung S 2 Primärer Domänen. Controller C 6 Gruppe der Laptops für den Standort Berlin N 1 Router zum Internet-Zugang T 1 TK-Anlage für Bonn Windows NT Server 1 Bonn, R 1. 01 in Betrieb Anwender/ Admin. Personalreferat Windows NT Server 1 Bonn, R 3. 10 in Betrieb alle IT-Anwender Laptop unter Windows 95 2 Berlin, R 2. 01 in Betrieb Router 1 Bonn, R 3. 09 1 Bonn, B. 02 in Betrieb alle IT-Anwender in Berlin alle IT-Anwender alle Mitarb. in Bonn

IT-Strukturanalyse Darstellung der IT-Systeme notwendige Informationen Nr. Beschreibung Plattform S 1 Server für Personalverwaltung S 2 Primärer Domänen. Controller C 6 Gruppe der Laptops für den Standort Berlin N 1 Router zum Internet-Zugang T 1 TK-Anlage für Bonn Windows NT Server 1 Bonn, R 1. 01 in Betrieb Anwender/ Admin. Personalreferat Windows NT Server 1 Bonn, R 3. 10 in Betrieb alle IT-Anwender Laptop unter Windows 95 2 Berlin, R 2. 01 in Betrieb Router 1 Bonn, R 3. 09 1 Bonn, B. 02 in Betrieb alle IT-Anwender in Berlin alle IT-Anwender alle Mitarb. in Bonn

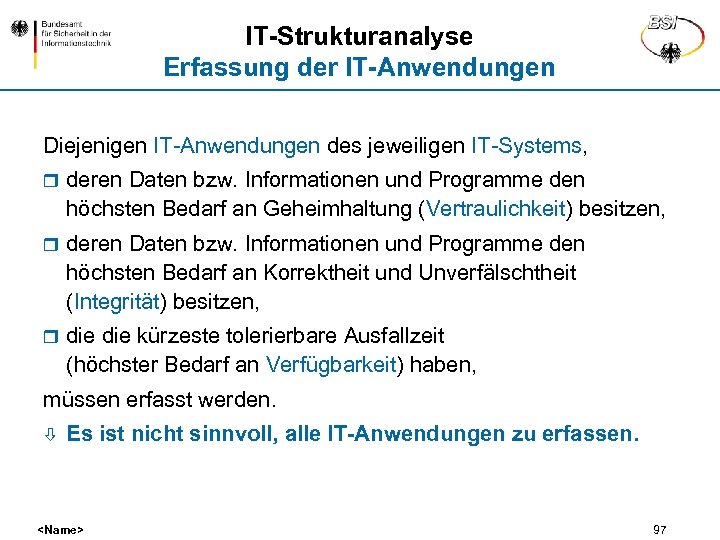

IT-Strukturanalyse Erfassung der IT-Anwendungen Diejenigen IT-Anwendungen des jeweiligen IT-Systems, r deren Daten bzw. Informationen und Programme den höchsten Bedarf an Geheimhaltung (Vertraulichkeit) besitzen, r deren Daten bzw. Informationen und Programme den höchsten Bedarf an Korrektheit und Unverfälschtheit (Integrität) besitzen, r die kürzeste tolerierbare Ausfallzeit (höchster Bedarf an Verfügbarkeit) haben, müssen erfasst werden. ò Es ist nicht sinnvoll, alle IT-Anwendungen zu erfassen.

IT-Strukturanalyse Erfassung der IT-Anwendungen Diejenigen IT-Anwendungen des jeweiligen IT-Systems, r deren Daten bzw. Informationen und Programme den höchsten Bedarf an Geheimhaltung (Vertraulichkeit) besitzen, r deren Daten bzw. Informationen und Programme den höchsten Bedarf an Korrektheit und Unverfälschtheit (Integrität) besitzen, r die kürzeste tolerierbare Ausfallzeit (höchster Bedarf an Verfügbarkeit) haben, müssen erfasst werden. ò Es ist nicht sinnvoll, alle IT-Anwendungen zu erfassen.

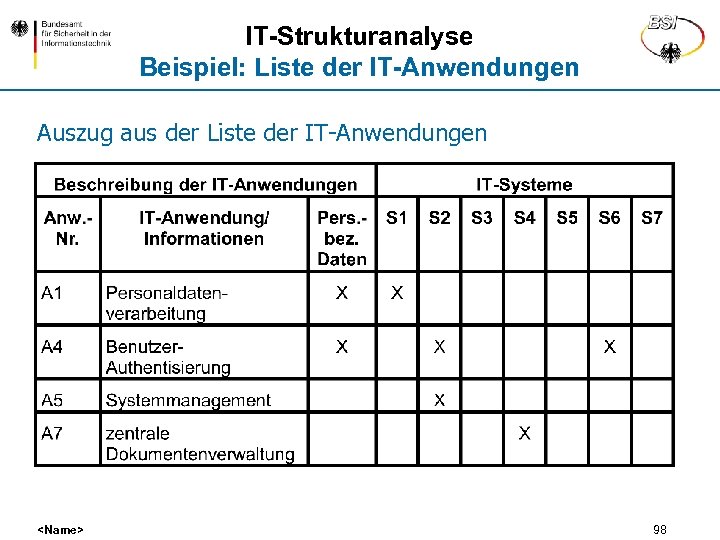

IT-Strukturanalyse Beispiel: Liste der IT-Anwendungen Auszug aus der Liste der IT-Anwendungen

IT-Strukturanalyse Beispiel: Liste der IT-Anwendungen Auszug aus der Liste der IT-Anwendungen

Schutzbedarfsfeststellung Teilaufgaben r Definition der Schutzbedarfskategorien r Schutzbedarfsfeststellung für r IT-Anwendungen einschließlich ihrer Daten r IT-Systeme r Kommunikationsverbindungen r IT-Räume anhand von typischen Schadensszenarien r Dokumentation der Ergebnisse

Schutzbedarfsfeststellung Teilaufgaben r Definition der Schutzbedarfskategorien r Schutzbedarfsfeststellung für r IT-Anwendungen einschließlich ihrer Daten r IT-Systeme r Kommunikationsverbindungen r IT-Räume anhand von typischen Schadensszenarien r Dokumentation der Ergebnisse

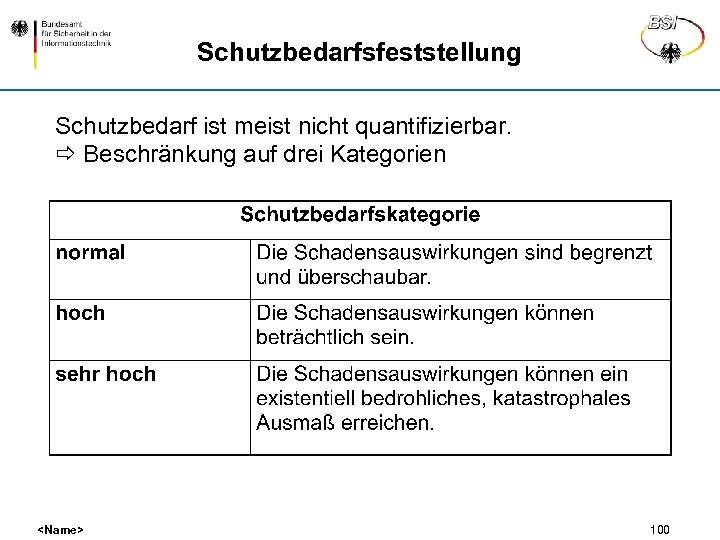

Schutzbedarfsfeststellung Schutzbedarf ist meist nicht quantifizierbar. Beschränkung auf drei Kategorien

Schutzbedarfsfeststellung Schutzbedarf ist meist nicht quantifizierbar. Beschränkung auf drei Kategorien

Schutzbedarfsfeststellung r Schutzbedarfsfeststellung erfolgt immer bezüglich der Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit. r Betrachtung von typischen Schadensszenarien aus Sicht der Anwender ("Was wäre, wenn. . . ? ") r Verstoß gegen Gesetze, Vorschriften, Verträge r Beeinträchtigung des informationellen Selbstbestimmungsrechts r Beeinträchtigung der persönlichen Unversehrtheit r Beeinträchtigung der Aufgabenerfüllung r negative Außenwirkung r finanzielle Auswirkungen r Individualisierung der Zuordnungstabelle!

Schutzbedarfsfeststellung r Schutzbedarfsfeststellung erfolgt immer bezüglich der Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit. r Betrachtung von typischen Schadensszenarien aus Sicht der Anwender ("Was wäre, wenn. . . ? ") r Verstoß gegen Gesetze, Vorschriften, Verträge r Beeinträchtigung des informationellen Selbstbestimmungsrechts r Beeinträchtigung der persönlichen Unversehrtheit r Beeinträchtigung der Aufgabenerfüllung r negative Außenwirkung r finanzielle Auswirkungen r Individualisierung der Zuordnungstabelle!

Schutzbedarfsfeststellung Beispiel: IT-Anwendungen

Schutzbedarfsfeststellung Beispiel: IT-Anwendungen

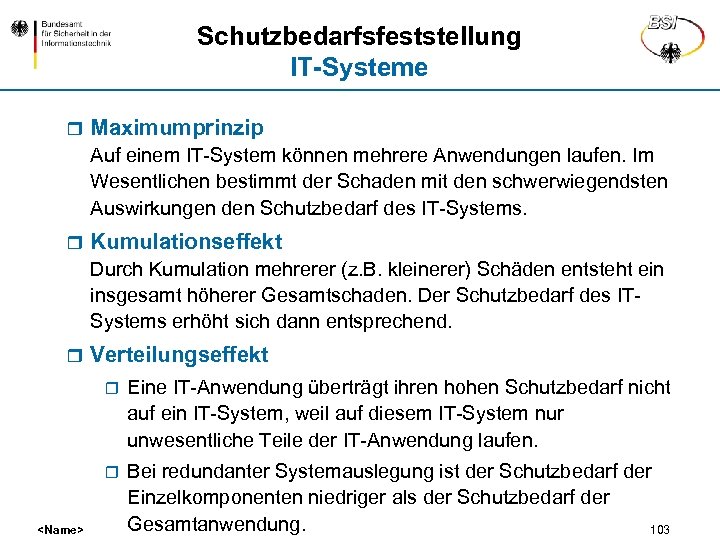

Schutzbedarfsfeststellung IT-Systeme r Maximumprinzip Auf einem IT-System können mehrere Anwendungen laufen. Im Wesentlichen bestimmt der Schaden mit den schwerwiegendsten Auswirkungen den Schutzbedarf des IT-Systems. r Kumulationseffekt Durch Kumulation mehrerer (z. B. kleinerer) Schäden entsteht ein insgesamt höherer Gesamtschaden. Der Schutzbedarf des ITSystems erhöht sich dann entsprechend. r Verteilungseffekt r r

Schutzbedarfsfeststellung IT-Systeme r Maximumprinzip Auf einem IT-System können mehrere Anwendungen laufen. Im Wesentlichen bestimmt der Schaden mit den schwerwiegendsten Auswirkungen den Schutzbedarf des IT-Systems. r Kumulationseffekt Durch Kumulation mehrerer (z. B. kleinerer) Schäden entsteht ein insgesamt höherer Gesamtschaden. Der Schutzbedarf des ITSystems erhöht sich dann entsprechend. r Verteilungseffekt r r

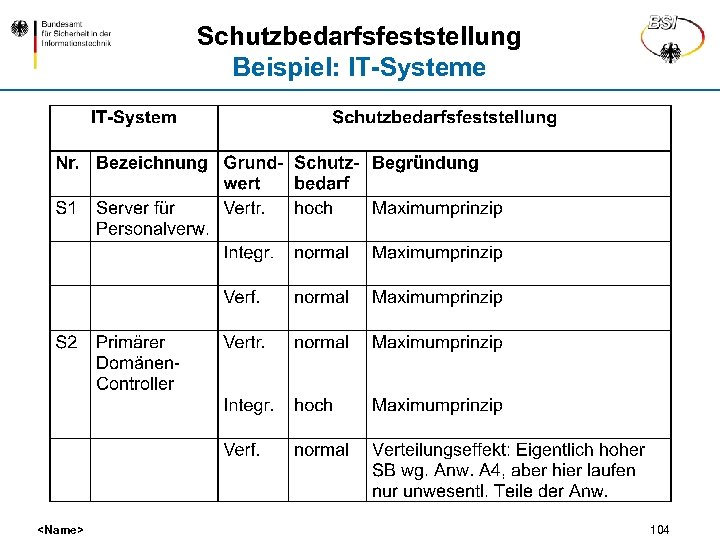

Schutzbedarfsfeststellung Beispiel: IT-Systeme

Schutzbedarfsfeststellung Beispiel: IT-Systeme

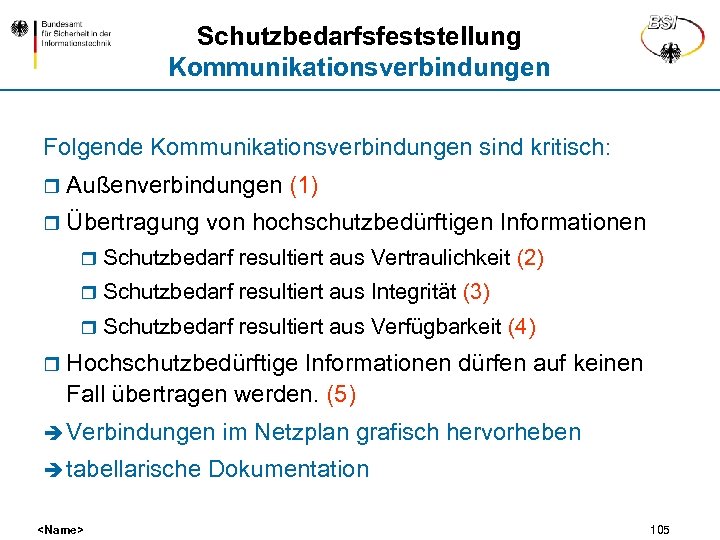

Schutzbedarfsfeststellung Kommunikationsverbindungen Folgende Kommunikationsverbindungen sind kritisch: r Außenverbindungen (1) r Übertragung von hochschutzbedürftigen Informationen r Schutzbedarf resultiert aus Vertraulichkeit (2) r Schutzbedarf resultiert aus Integrität (3) r Schutzbedarf resultiert aus Verfügbarkeit (4) r Hochschutzbedürftige Informationen dürfen auf keinen Fall übertragen werden. (5) è Verbindungen im Netzplan grafisch hervorheben è tabellarische Dokumentation

Schutzbedarfsfeststellung Kommunikationsverbindungen Folgende Kommunikationsverbindungen sind kritisch: r Außenverbindungen (1) r Übertragung von hochschutzbedürftigen Informationen r Schutzbedarf resultiert aus Vertraulichkeit (2) r Schutzbedarf resultiert aus Integrität (3) r Schutzbedarf resultiert aus Verfügbarkeit (4) r Hochschutzbedürftige Informationen dürfen auf keinen Fall übertragen werden. (5) è Verbindungen im Netzplan grafisch hervorheben è tabellarische Dokumentation

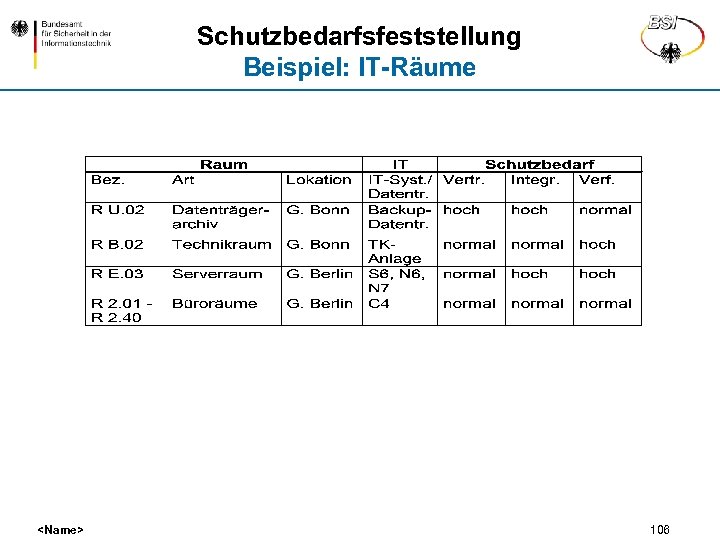

Schutzbedarfsfeststellung Beispiel: IT-Räume

Schutzbedarfsfeststellung Beispiel: IT-Räume

Modellierung nach IT-Grundschutz Nachbildung des IT-Verbunds durch Bausteine der IT-Grundschutz-Kataloge

Modellierung nach IT-Grundschutz Nachbildung des IT-Verbunds durch Bausteine der IT-Grundschutz-Kataloge

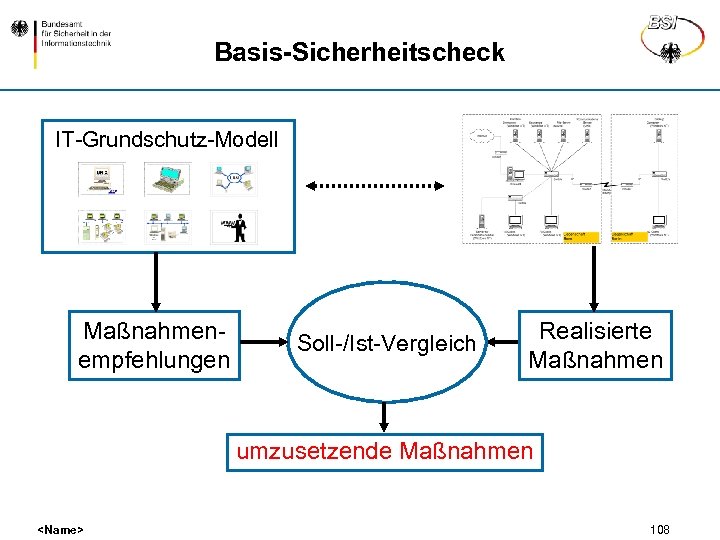

Basis-Sicherheitscheck IT-Grundschutz-Modell Maßnahmenempfehlungen Soll-/Ist-Vergleich Realisierte Maßnahmen umzusetzende Maßnahmen

Basis-Sicherheitscheck IT-Grundschutz-Modell Maßnahmenempfehlungen Soll-/Ist-Vergleich Realisierte Maßnahmen umzusetzende Maßnahmen

Basis-Sicherheitscheck Umsetzungsstatus Mögliche Umsetzungsstatus einzelner Maßnahmen: r "entbehrlich" r Umsetzung ist nicht notwendig, da Gefährdungen durch andere adäquate Maßnahmen entgegengewirkt wird. r nicht relevant, weil z. B. Dienste nicht aktiv r "ja" r Alle Empfehlungen sind vollständig und wirksam umgesetzt. r "teilweise" r "nein"

Basis-Sicherheitscheck Umsetzungsstatus Mögliche Umsetzungsstatus einzelner Maßnahmen: r "entbehrlich" r Umsetzung ist nicht notwendig, da Gefährdungen durch andere adäquate Maßnahmen entgegengewirkt wird. r nicht relevant, weil z. B. Dienste nicht aktiv r "ja" r Alle Empfehlungen sind vollständig und wirksam umgesetzt. r "teilweise" r "nein"

Ergänzende Sicherheitsanalyse Eine „Ergänzende Sicherheitsanalyse“ ist durchzuführen, wenn: r hoher oder sehr hoher Schutzbedarf vorliegt, IT-Grundschutzanalyse: Modellierung des IT-Verbundes Basis-Sicherheitscheck (Soll-Ist. Vergleich) Ergänzende Sicherheitsbetrachtung Management Report r zusätzlicher Analysebedarf besteht oder r für bestimmte Aspekte kein geeigneter Baustein in den IT-Grundschutz-Katalogen existiert. Risikoanalyse auf der Basis von ITGrundschutz Konsolidierung der Maßnahmen Realisierung der Maßnahmen

Ergänzende Sicherheitsanalyse Eine „Ergänzende Sicherheitsanalyse“ ist durchzuführen, wenn: r hoher oder sehr hoher Schutzbedarf vorliegt, IT-Grundschutzanalyse: Modellierung des IT-Verbundes Basis-Sicherheitscheck (Soll-Ist. Vergleich) Ergänzende Sicherheitsbetrachtung Management Report r zusätzlicher Analysebedarf besteht oder r für bestimmte Aspekte kein geeigneter Baustein in den IT-Grundschutz-Katalogen existiert. Risikoanalyse auf der Basis von ITGrundschutz Konsolidierung der Maßnahmen Realisierung der Maßnahmen

Konsolidierung der Maßnahmen IT-Grundschutz-Analyse Konsolidieren der Maßnahmen der IT -Grundschutz-Kataloge mit den zusätzlichen Maßnahmen aus der Ergänzenden Risikoanalyse => zu realisierende Maßnahmen ergänzende Sicherheitsanalyse Risikoanalyse IT-Grundschutz. Maßnahmen höherwertige Maßnahmen Konsolidierung der Maßnahmen Gesamtheit zu realisierender IT-Sicherheitsmaßnahmen

Konsolidierung der Maßnahmen IT-Grundschutz-Analyse Konsolidieren der Maßnahmen der IT -Grundschutz-Kataloge mit den zusätzlichen Maßnahmen aus der Ergänzenden Risikoanalyse => zu realisierende Maßnahmen ergänzende Sicherheitsanalyse Risikoanalyse IT-Grundschutz. Maßnahmen höherwertige Maßnahmen Konsolidierung der Maßnahmen Gesamtheit zu realisierender IT-Sicherheitsmaßnahmen

Realisierung von IT-Sicherheitsmaßnahmen I Schritt 1: Sichtung der Untersuchungsergebnisse r Welche Maßnahmen sind nicht oder nur teilweise umgesetzt? Schritt 2: Konsolidierung der Maßnahmen r Welche IT-Grundschutzmaßnahmen werden durch höher- oder gleichwertige Maßnahmen ersetzt? r Welche Maßnahmenempfehlungen müssen noch an die individuellen Gegebenheiten angepasst werden? Schritt 3: Kosten- und Aufwandsschätzung r r

Realisierung von IT-Sicherheitsmaßnahmen I Schritt 1: Sichtung der Untersuchungsergebnisse r Welche Maßnahmen sind nicht oder nur teilweise umgesetzt? Schritt 2: Konsolidierung der Maßnahmen r Welche IT-Grundschutzmaßnahmen werden durch höher- oder gleichwertige Maßnahmen ersetzt? r Welche Maßnahmenempfehlungen müssen noch an die individuellen Gegebenheiten angepasst werden? Schritt 3: Kosten- und Aufwandsschätzung r r

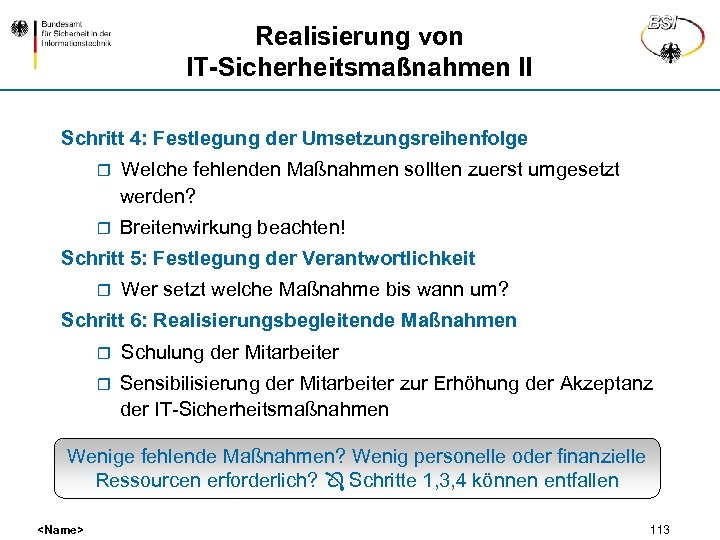

Realisierung von IT-Sicherheitsmaßnahmen II Schritt 4: Festlegung der Umsetzungsreihenfolge r Welche fehlenden Maßnahmen sollten zuerst umgesetzt werden? r Breitenwirkung beachten! Schritt 5: Festlegung der Verantwortlichkeit r Wer setzt welche Maßnahme bis wann um? Schritt 6: Realisierungsbegleitende Maßnahmen r Schulung der Mitarbeiter r Sensibilisierung der Mitarbeiter zur Erhöhung der Akzeptanz der IT-Sicherheitsmaßnahmen Wenige fehlende Maßnahmen? Wenig personelle oder finanzielle Ressourcen erforderlich? Schritte 1, 3, 4 können entfallen

Realisierung von IT-Sicherheitsmaßnahmen II Schritt 4: Festlegung der Umsetzungsreihenfolge r Welche fehlenden Maßnahmen sollten zuerst umgesetzt werden? r Breitenwirkung beachten! Schritt 5: Festlegung der Verantwortlichkeit r Wer setzt welche Maßnahme bis wann um? Schritt 6: Realisierungsbegleitende Maßnahmen r Schulung der Mitarbeiter r Sensibilisierung der Mitarbeiter zur Erhöhung der Akzeptanz der IT-Sicherheitsmaßnahmen Wenige fehlende Maßnahmen? Wenig personelle oder finanzielle Ressourcen erforderlich? Schritte 1, 3, 4 können entfallen

IT-Grundschutz bedeutet. . . Wissen 4 Systeme, Anwendungen, Kommunikationsverbindungen, Räume 4 Schutzbedarf Management und Organisation 4 Sicherheitsmanagement 4 Sicherheitskonzept 4 Organisation 4 Personal 4 Notfallvorsorge Technik 4 Sicherung der Infrastruktur 4 Standardsicherheitsmaßnahmen für Standardkomponenten

IT-Grundschutz bedeutet. . . Wissen 4 Systeme, Anwendungen, Kommunikationsverbindungen, Räume 4 Schutzbedarf Management und Organisation 4 Sicherheitsmanagement 4 Sicherheitskonzept 4 Organisation 4 Personal 4 Notfallvorsorge Technik 4 Sicherung der Infrastruktur 4 Standardsicherheitsmaßnahmen für Standardkomponenten

ISO/IEC 27001 auf einen Blick ISO/IEC 27001: 2005 r “Information Security Management Systems – Requirements“ r spezifiziert Anforderungen an Informationssicherheits. Managementsysteme (ISMS) r ist anwendbar in Organisationen jeglicher Art, Ausprägung und Größe r kann als Grundlage für Vertragsbeziehungen zwischen Organisationen benutzt werden r erlaubt die Implementierung und den Betrieb von integrierten Managementsystemen für Informationssicherheit (ISO 27001), Qualität (ISO 9001) und Umwelt (ISO 14001) r

ISO/IEC 27001 auf einen Blick ISO/IEC 27001: 2005 r “Information Security Management Systems – Requirements“ r spezifiziert Anforderungen an Informationssicherheits. Managementsysteme (ISMS) r ist anwendbar in Organisationen jeglicher Art, Ausprägung und Größe r kann als Grundlage für Vertragsbeziehungen zwischen Organisationen benutzt werden r erlaubt die Implementierung und den Betrieb von integrierten Managementsystemen für Informationssicherheit (ISO 27001), Qualität (ISO 9001) und Umwelt (ISO 14001) r

ISO/IEC 27002 auf einen Blick r ISO/IEC 27002 (bisher ISO/IEC 17799: 2005) r “Code of practice for information security management“ r ist ein Leitfaden (keine Spezifikation und kein Zertifizierungsstandard) r Ergänzung zur ISO 27001 r Detaillierung der normativen Anlage A der ISO 27001) r dient zum besseren Verständnis der in der ISO 27001 definierten Anforderungen (insbesondere aus Anhang A) r Basis zur Entwicklung von organisationseigenen Verfahren und Regelungen

ISO/IEC 27002 auf einen Blick r ISO/IEC 27002 (bisher ISO/IEC 17799: 2005) r “Code of practice for information security management“ r ist ein Leitfaden (keine Spezifikation und kein Zertifizierungsstandard) r Ergänzung zur ISO 27001 r Detaillierung der normativen Anlage A der ISO 27001) r dient zum besseren Verständnis der in der ISO 27001 definierten Anforderungen (insbesondere aus Anhang A) r Basis zur Entwicklung von organisationseigenen Verfahren und Regelungen

BSI-Zertifizierung Unterstützt durch • lizenzierte Auditoren • internationale Komitees für - Kriterien-Entwicklung und -Harmonisierung - gegenseitige Anerkennung Produkt ITGrundschutz BSI-Zertifikat Unterstützt durch • akkreditierte Prüfstellen • internationale Komitees für - Kriterienentwicklung und -Harmonisierung - gegenseitige Anerkennung Bundesamt für Sicherheit in der Informationstechnik Produktzertifikat IT-Grundschutz-Zertifikat bestätigt funktionierendes und effektives ITSicherheitsmanagement Kunde, Nutzer, Anwender bestätigt produktspezifische Sicherheitsfunktionalität und -qualität Im BSI-Zertifizierungsschema ergänzen sich IT-Grundschutz und Produktzertifizierung.

BSI-Zertifizierung Unterstützt durch • lizenzierte Auditoren • internationale Komitees für - Kriterien-Entwicklung und -Harmonisierung - gegenseitige Anerkennung Produkt ITGrundschutz BSI-Zertifikat Unterstützt durch • akkreditierte Prüfstellen • internationale Komitees für - Kriterienentwicklung und -Harmonisierung - gegenseitige Anerkennung Bundesamt für Sicherheit in der Informationstechnik Produktzertifikat IT-Grundschutz-Zertifikat bestätigt funktionierendes und effektives ITSicherheitsmanagement Kunde, Nutzer, Anwender bestätigt produktspezifische Sicherheitsfunktionalität und -qualität Im BSI-Zertifizierungsschema ergänzen sich IT-Grundschutz und Produktzertifizierung.

ISO 27001 Zertifizierung auf Basis von IT-Grundschutz ISO 27001 IT-Grundschutz

ISO 27001 Zertifizierung auf Basis von IT-Grundschutz ISO 27001 IT-Grundschutz

Zertifizierungsablauf vergibt / veröffentlicht Zertifikat Antragsteller prüft IT-Verbund erstellt Prüfbericht gibt Prüfbericht an BSI Zertifizierungsstelle beauftragt Prüfung der Umsetzung von IT-Grundschutz überprüft / lizenziert Auditor prüft Prüfbericht ISO-27001 Auditor auf Basis von IT-Grundschutz

Zertifizierungsablauf vergibt / veröffentlicht Zertifikat Antragsteller prüft IT-Verbund erstellt Prüfbericht gibt Prüfbericht an BSI Zertifizierungsstelle beauftragt Prüfung der Umsetzung von IT-Grundschutz überprüft / lizenziert Auditor prüft Prüfbericht ISO-27001 Auditor auf Basis von IT-Grundschutz

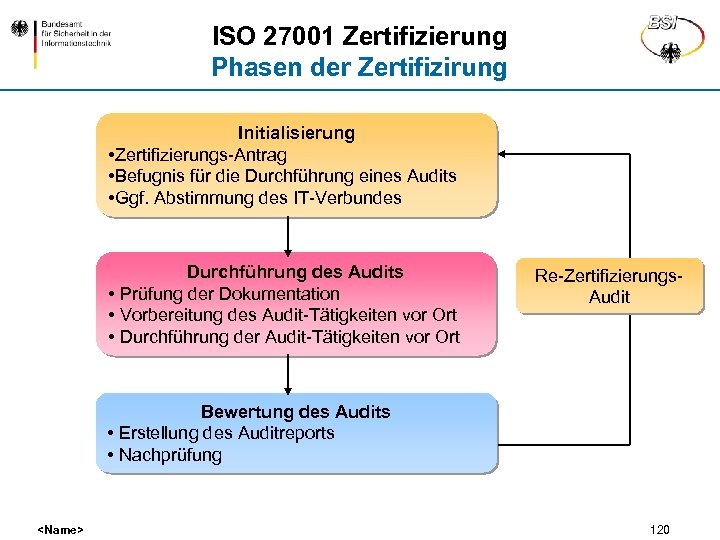

ISO 27001 Zertifizierung Phasen der Zertifizirung Initialisierung • Zertifizierungs-Antrag • Befugnis für die Durchführung eines Audits • Ggf. Abstimmung des IT-Verbundes Durchführung des Audits • Prüfung der Dokumentation • Vorbereitung des Audit-Tätigkeiten vor Ort • Durchführung der Audit-Tätigkeiten vor Ort Re-Zertifizierungs. Audit Bewertung des Audits • Erstellung des Auditreports • Nachprüfung

ISO 27001 Zertifizierung Phasen der Zertifizirung Initialisierung • Zertifizierungs-Antrag • Befugnis für die Durchführung eines Audits • Ggf. Abstimmung des IT-Verbundes Durchführung des Audits • Prüfung der Dokumentation • Vorbereitung des Audit-Tätigkeiten vor Ort • Durchführung der Audit-Tätigkeiten vor Ort Re-Zertifizierungs. Audit Bewertung des Audits • Erstellung des Auditreports • Nachprüfung

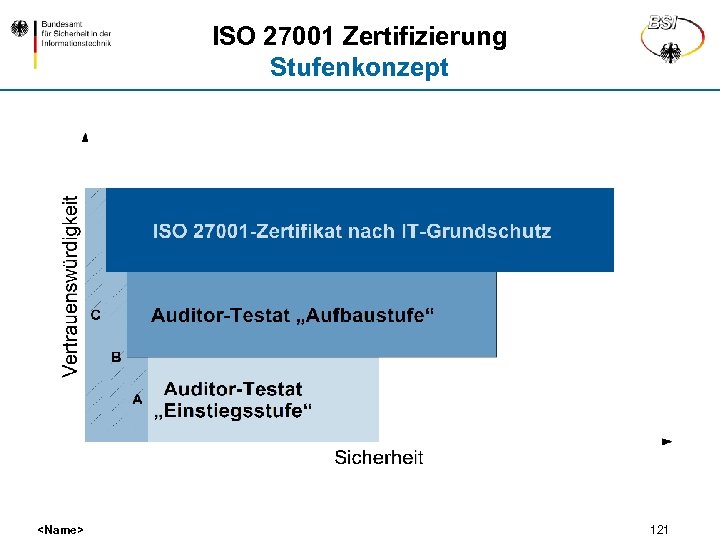

ISO 27001 Zertifizierung Stufenkonzept

ISO 27001 Zertifizierung Stufenkonzept

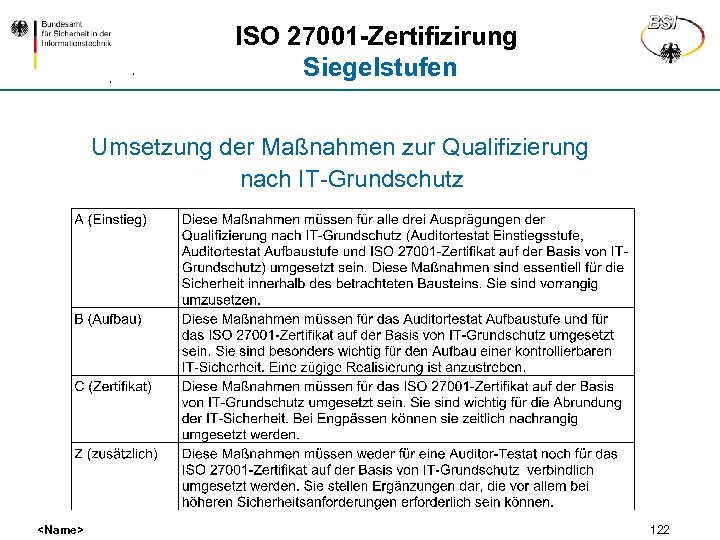

ISO 27001 -Zertifizirung Siegelstufen Umsetzung der Maßnahmen zur Qualifizierung nach IT-Grundschutz

ISO 27001 -Zertifizirung Siegelstufen Umsetzung der Maßnahmen zur Qualifizierung nach IT-Grundschutz

ISO 2701 Zertifizierung Siegelstufen Kategorisierung der Maßnahmen für die Grundschutz. Qualifizierung r Das Auditor-Testat "Einstiegsstufe" (Maßnahmen der Stufe A) r Das Auditor-Testat "Aufbaustufe" (Maßnahmen der Stufe A und B) r ISO 27001 Zertifikat auf der Basis von IT-Grundschutz (Maßnahmen der Stufe A, B und C sowie Maßnahmen aus Risikoanalyse)

ISO 2701 Zertifizierung Siegelstufen Kategorisierung der Maßnahmen für die Grundschutz. Qualifizierung r Das Auditor-Testat "Einstiegsstufe" (Maßnahmen der Stufe A) r Das Auditor-Testat "Aufbaustufe" (Maßnahmen der Stufe A und B) r ISO 27001 Zertifikat auf der Basis von IT-Grundschutz (Maßnahmen der Stufe A, B und C sowie Maßnahmen aus Risikoanalyse)

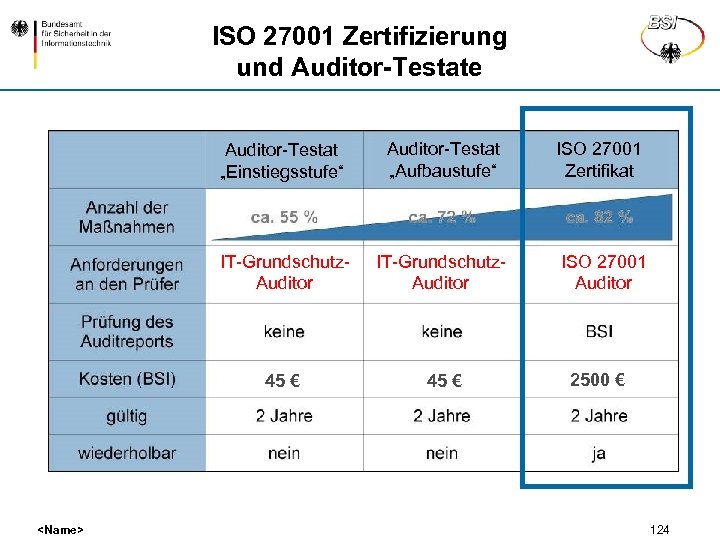

ISO 27001 Zertifizierung und Auditor-Testate Auditor-Testat „Einstiegsstufe“ ISO 27001 Zertifikat IT-Grundschutz. Auditor ISO 27001 Auditor 45 €

ISO 27001 Zertifizierung und Auditor-Testate Auditor-Testat „Einstiegsstufe“ ISO 27001 Zertifikat IT-Grundschutz. Auditor ISO 27001 Auditor 45 €

ISO 27001 Zertifikate auf der Basis von IT-Grundschutz Die BSI-Zertifizierung r umfaßt sowohl eine Prüfung des ISMS als auch der konkreten IT-Sicherheitsmaßnahmen auf Basis von IT-Grundschutz r beinhaltet immer eine offizielle ISO-Zertifizierung nach ISO 27001 r zertifiziert zugleich nach deutschen und nach internationalen Standards r ist aufgrund der zusätzlich geprüften technischen Aspekte wesentlich aussagekräftiger als eine reine ISO-Zertifizierung r Seit Anfang 2006 „ISO 27001 -Zertifikate auf der Basis von IT-Grundschutz“ (Realisierung einer nationale Ausprägung der ISO 27001)

ISO 27001 Zertifikate auf der Basis von IT-Grundschutz Die BSI-Zertifizierung r umfaßt sowohl eine Prüfung des ISMS als auch der konkreten IT-Sicherheitsmaßnahmen auf Basis von IT-Grundschutz r beinhaltet immer eine offizielle ISO-Zertifizierung nach ISO 27001 r zertifiziert zugleich nach deutschen und nach internationalen Standards r ist aufgrund der zusätzlich geprüften technischen Aspekte wesentlich aussagekräftiger als eine reine ISO-Zertifizierung r Seit Anfang 2006 „ISO 27001 -Zertifikate auf der Basis von IT-Grundschutz“ (Realisierung einer nationale Ausprägung der ISO 27001)

Warum Zertifizierung? r Optimierung interner Prozesse r r r geordneter effektiver IT-Betrieb mittelfristige Kosteneinsparungen IT-Sicherheitsniveau ist messbar r Erhöhung der Attraktivität für Kunden und Geschäftspartner mit hohen Sicherheitsanforderungen r Mitarbeiter und Unternehmensleitung identifizieren sich mit IT-Sicherheitszielen und sind stolz auf das Erreichte

Warum Zertifizierung? r Optimierung interner Prozesse r r r geordneter effektiver IT-Betrieb mittelfristige Kosteneinsparungen IT-Sicherheitsniveau ist messbar r Erhöhung der Attraktivität für Kunden und Geschäftspartner mit hohen Sicherheitsanforderungen r Mitarbeiter und Unternehmensleitung identifizieren sich mit IT-Sicherheitszielen und sind stolz auf das Erreichte

Erfahrungen mit der Zertifizierung Die Zertifizierung ist gleichermaßen für kleine Unternehmen wie auch für großen Rechenzentren geeignet! r Umsetzung IT-Grundschutz: 6 - 12 Monate r Aufwand des Auditors: 15 - 30 Tage Erfolgsfaktoren: r Unterstützung durch die Geschäftsleitung r Verständnis, Kooperationsbereitschaft und aktive Unterstützung durch die IT- und TK-Verantwortlichen r konsequente Gruppenbildung r Tool-Unterstützung

Erfahrungen mit der Zertifizierung Die Zertifizierung ist gleichermaßen für kleine Unternehmen wie auch für großen Rechenzentren geeignet! r Umsetzung IT-Grundschutz: 6 - 12 Monate r Aufwand des Auditors: 15 - 30 Tage Erfolgsfaktoren: r Unterstützung durch die Geschäftsleitung r Verständnis, Kooperationsbereitschaft und aktive Unterstützung durch die IT- und TK-Verantwortlichen r konsequente Gruppenbildung r Tool-Unterstützung

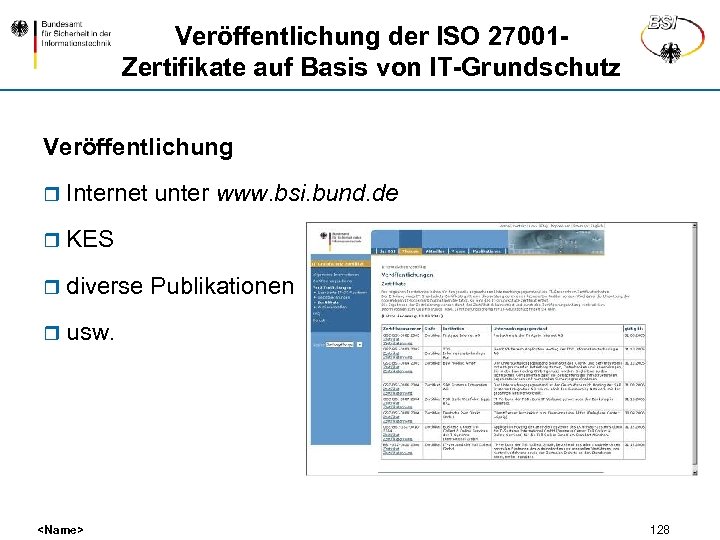

Veröffentlichung der ISO 27001 Zertifikate auf Basis von IT-Grundschutz Veröffentlichung r Internet unter www. bsi. bund. de r KES r diverse Publikationen r usw.

Veröffentlichung der ISO 27001 Zertifikate auf Basis von IT-Grundschutz Veröffentlichung r Internet unter www. bsi. bund. de r KES r diverse Publikationen r usw.

Lizenzierung ISO 27001 -Auditor Das BSI lizenziert den Auditor r Für das Lizenzierungsverfahren wird vom BSI eine Pauschalgebühr erhoben r Eine Lizenz als Auditor ist 5 Jahre gültig. r Jährliche Weiterbildung auf den kostenlosen Auditoren-Treffen r Eine Verlängerung der Gültigkeit ist durch eine neue Antragstellung möglich zum Download von der Webseite: www. bsi. bund. de/gshb/zert/auditoren/lizensierungsschema. htm

Lizenzierung ISO 27001 -Auditor Das BSI lizenziert den Auditor r Für das Lizenzierungsverfahren wird vom BSI eine Pauschalgebühr erhoben r Eine Lizenz als Auditor ist 5 Jahre gültig. r Jährliche Weiterbildung auf den kostenlosen Auditoren-Treffen r Eine Verlängerung der Gültigkeit ist durch eine neue Antragstellung möglich zum Download von der Webseite: www. bsi. bund. de/gshb/zert/auditoren/lizensierungsschema. htm

Voraussetzungen für die Lizenzierung r Zeugnis über Berufsabschluss r 5 -jährige Berufserfahrung im Bereich Informationstechnik r 2 -jährige IT-Sicherheitserfahrung r 4 Audits von zusammen mindestens 20 Personentagen r 5 -tägige Schulungsveranstaltung von insgesamt 40 Stunden r Abschlußprüfung r Der Lizenzierungsvertrag zwischen BSI und Auditor ist unterzeichnet (Personenlizenz)

Voraussetzungen für die Lizenzierung r Zeugnis über Berufsabschluss r 5 -jährige Berufserfahrung im Bereich Informationstechnik r 2 -jährige IT-Sicherheitserfahrung r 4 Audits von zusammen mindestens 20 Personentagen r 5 -tägige Schulungsveranstaltung von insgesamt 40 Stunden r Abschlußprüfung r Der Lizenzierungsvertrag zwischen BSI und Auditor ist unterzeichnet (Personenlizenz)

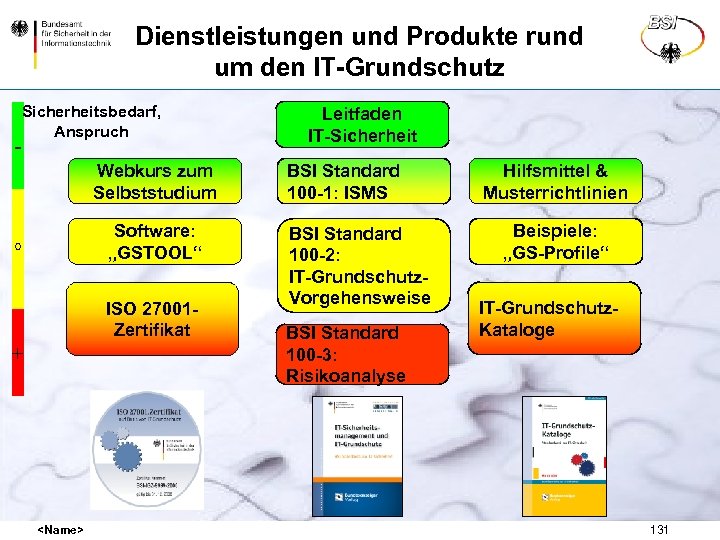

Dienstleistungen und Produkte rund um den IT-Grundschutz - Sicherheitsbedarf, Anspruch Leitfaden IT-Sicherheit Webkurs zum Selbststudium BSI Standard 100 -1: ISMS Software: „GSTOOL“ ° BSI Standard 100 -2: IT-Grundschutz. Vorgehensweise ISO 27001 Zertifikat BSI Standard 100 -3: Risikoanalyse +

Dienstleistungen und Produkte rund um den IT-Grundschutz - Sicherheitsbedarf, Anspruch Leitfaden IT-Sicherheit Webkurs zum Selbststudium BSI Standard 100 -1: ISMS Software: „GSTOOL“ ° BSI Standard 100 -2: IT-Grundschutz. Vorgehensweise ISO 27001 Zertifikat BSI Standard 100 -3: Risikoanalyse +

Dienstleistungen und Produkte rund um den IT-Grundschutz Sicherheitsbedarf, Anspruch Leitfaden IT-Sicherheit - Webkurs zum Selbststudium Hilfsmittel & Musterrichtlinien ° Software: "GSTOOL" Beispiele: "GS-Profile" Biometrie E-Government Mobilfunk Kryptographie kritische Infrastrukturen Internet CERT Viren 132 . . .

Dienstleistungen und Produkte rund um den IT-Grundschutz Sicherheitsbedarf, Anspruch Leitfaden IT-Sicherheit - Webkurs zum Selbststudium Hilfsmittel & Musterrichtlinien ° Software: "GSTOOL" Beispiele: "GS-Profile" Biometrie E-Government Mobilfunk Kryptographie kritische Infrastrukturen Internet CERT Viren 132 . . .

Hilfsmittel Leitfaden IT-Sicherheit

Hilfsmittel Leitfaden IT-Sicherheit

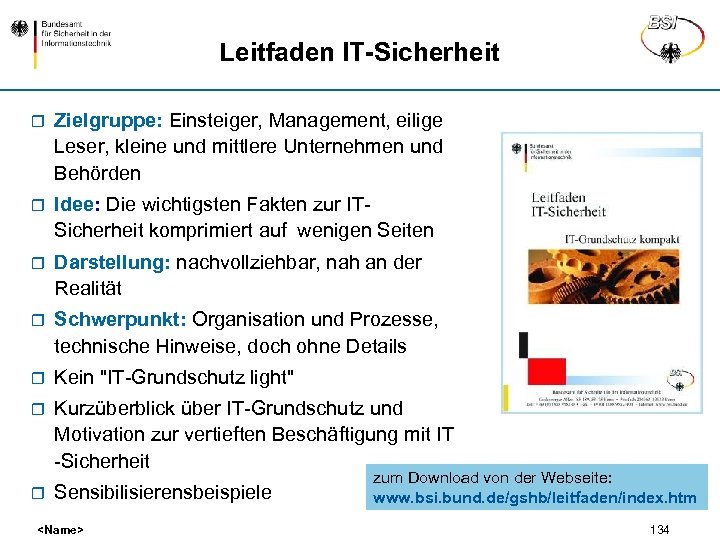

Leitfaden IT-Sicherheit r Zielgruppe: Einsteiger, Management, eilige Leser, kleine und mittlere Unternehmen und Behörden r Idee: Die wichtigsten Fakten zur ITSicherheit komprimiert auf wenigen Seiten r Darstellung: nachvollziehbar, nah an der Realität r Schwerpunkt: Organisation und Prozesse, technische Hinweise, doch ohne Details r Kein "IT-Grundschutz light" r Kurzüberblick über IT-Grundschutz und Motivation zur vertieften Beschäftigung mit IT -Sicherheit r Sensibilisierensbeispiele

Leitfaden IT-Sicherheit r Zielgruppe: Einsteiger, Management, eilige Leser, kleine und mittlere Unternehmen und Behörden r Idee: Die wichtigsten Fakten zur ITSicherheit komprimiert auf wenigen Seiten r Darstellung: nachvollziehbar, nah an der Realität r Schwerpunkt: Organisation und Prozesse, technische Hinweise, doch ohne Details r Kein "IT-Grundschutz light" r Kurzüberblick über IT-Grundschutz und Motivation zur vertieften Beschäftigung mit IT -Sicherheit r Sensibilisierensbeispiele

Hilfsmittel Webkurs IT-Grundschutz

Hilfsmittel Webkurs IT-Grundschutz

Webkurs IT-Grundschutz r Webkurs 2006 aktualisiert r Schneller Einstieg (Ersatz für 1 - bis 2 -tägige Schulung) r Zielgruppe: IT-Sicherheitsbeauftragte, IT- Mitarbeiter r Lernmodule mit Anleitungen, Beispielen, Übungen und Tests r Demonstration der Vorgehensweise anhand eines fiktiven Unternehmens zum Download von der Webseite: www. bsi. bund. de/gshb/webkurs/index. htm

Webkurs IT-Grundschutz r Webkurs 2006 aktualisiert r Schneller Einstieg (Ersatz für 1 - bis 2 -tägige Schulung) r Zielgruppe: IT-Sicherheitsbeauftragte, IT- Mitarbeiter r Lernmodule mit Anleitungen, Beispielen, Übungen und Tests r Demonstration der Vorgehensweise anhand eines fiktiven Unternehmens zum Download von der Webseite: www. bsi. bund. de/gshb/webkurs/index. htm

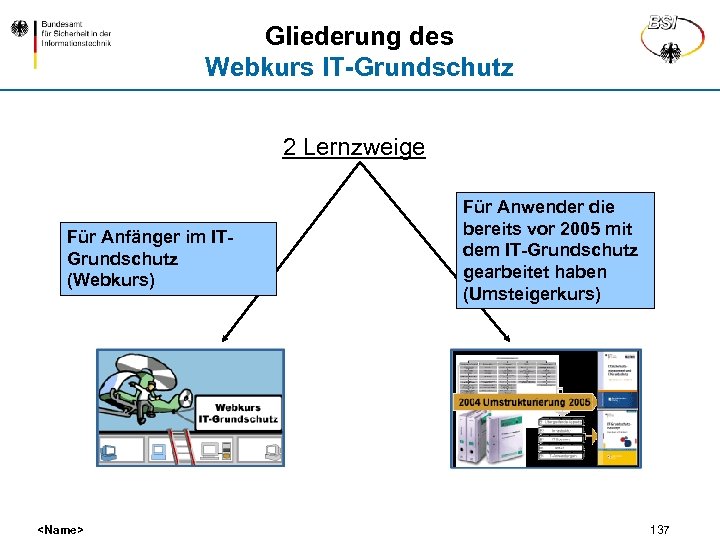

Gliederung des Webkurs IT-Grundschutz 2 Lernzweige Für Anfänger im ITGrundschutz (Webkurs)

Gliederung des Webkurs IT-Grundschutz 2 Lernzweige Für Anfänger im ITGrundschutz (Webkurs)

Hilfsmittel Musterrichtlinien & Beispielkonzepte

Hilfsmittel Musterrichtlinien & Beispielkonzepte

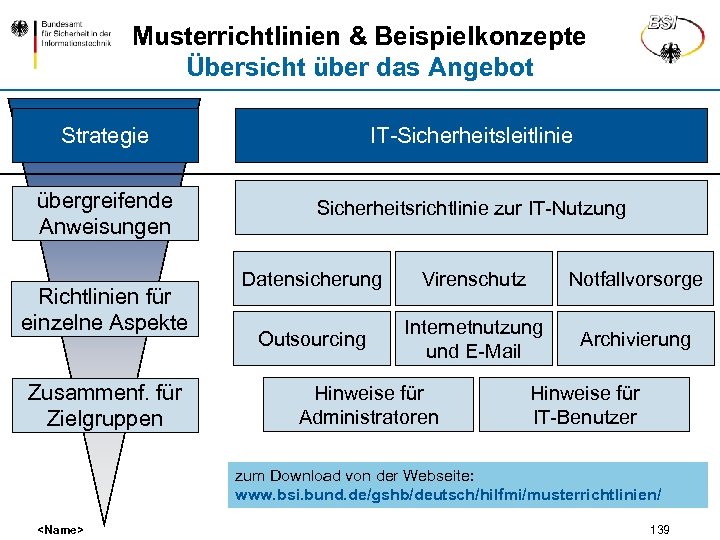

Musterrichtlinien & Beispielkonzepte Übersicht über das Angebot Strategie IT-Sicherheitsleitlinie übergreifende Anweisungen Sicherheitsrichtlinie zur IT-Nutzung Datensicherung Zusammenf. für Zielgruppen Notfallvorsorge Outsourcing Richtlinien für einzelne Aspekte Virenschutz Internetnutzung und E-Mail Archivierung Hinweise für Administratoren Hinweise für IT-Benutzer zum Download von der Webseite: www. bsi. bund. de/gshb/deutsch/hilfmi/musterrichtlinien/

Musterrichtlinien & Beispielkonzepte Übersicht über das Angebot Strategie IT-Sicherheitsleitlinie übergreifende Anweisungen Sicherheitsrichtlinie zur IT-Nutzung Datensicherung Zusammenf. für Zielgruppen Notfallvorsorge Outsourcing Richtlinien für einzelne Aspekte Virenschutz Internetnutzung und E-Mail Archivierung Hinweise für Administratoren Hinweise für IT-Benutzer zum Download von der Webseite: www. bsi. bund. de/gshb/deutsch/hilfmi/musterrichtlinien/

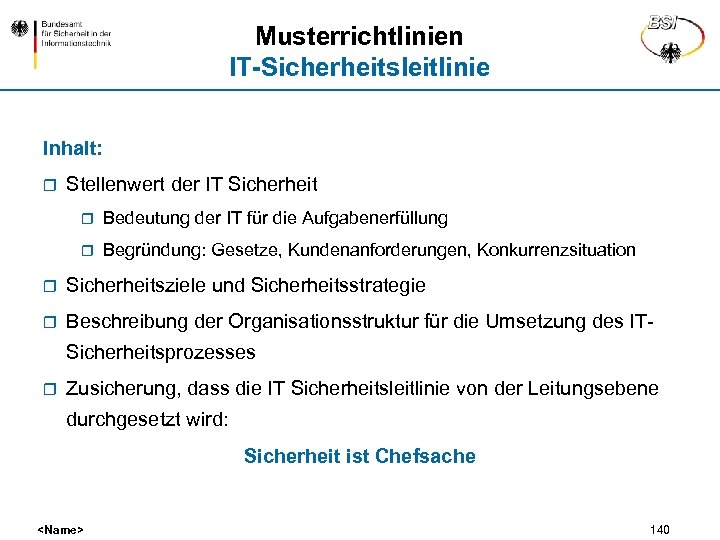

Musterrichtlinien IT-Sicherheitsleitlinie Inhalt: r Stellenwert der IT Sicherheit r Bedeutung der IT für die Aufgabenerfüllung r Begründung: Gesetze, Kundenanforderungen, Konkurrenzsituation r Sicherheitsziele und Sicherheitsstrategie r Beschreibung der Organisationsstruktur für die Umsetzung des ITSicherheitsprozesses r Zusicherung, dass die IT Sicherheitsleitlinie von der Leitungsebene durchgesetzt wird: Sicherheit ist Chefsache

Musterrichtlinien IT-Sicherheitsleitlinie Inhalt: r Stellenwert der IT Sicherheit r Bedeutung der IT für die Aufgabenerfüllung r Begründung: Gesetze, Kundenanforderungen, Konkurrenzsituation r Sicherheitsziele und Sicherheitsstrategie r Beschreibung der Organisationsstruktur für die Umsetzung des ITSicherheitsprozesses r Zusicherung, dass die IT Sicherheitsleitlinie von der Leitungsebene durchgesetzt wird: Sicherheit ist Chefsache

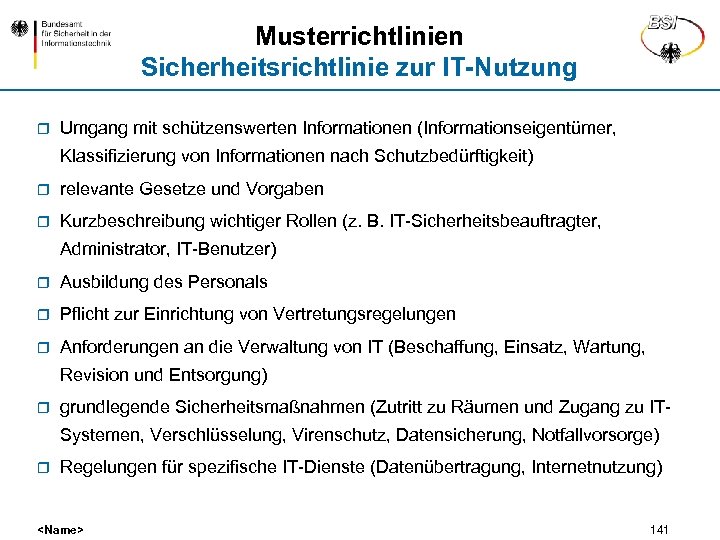

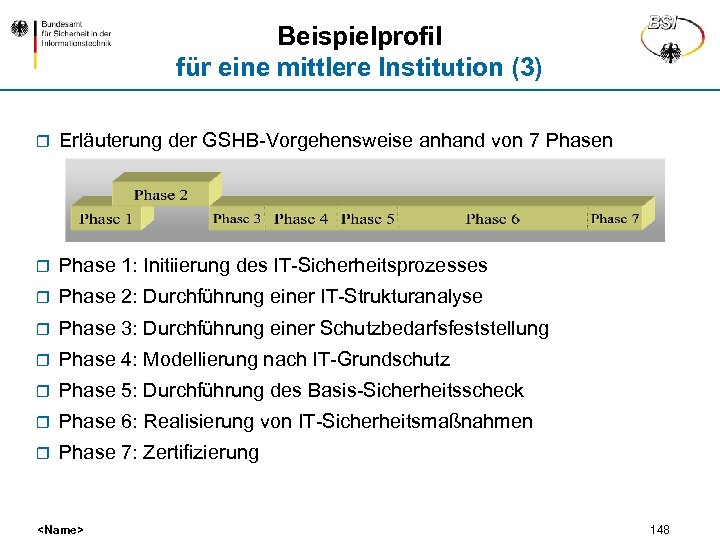

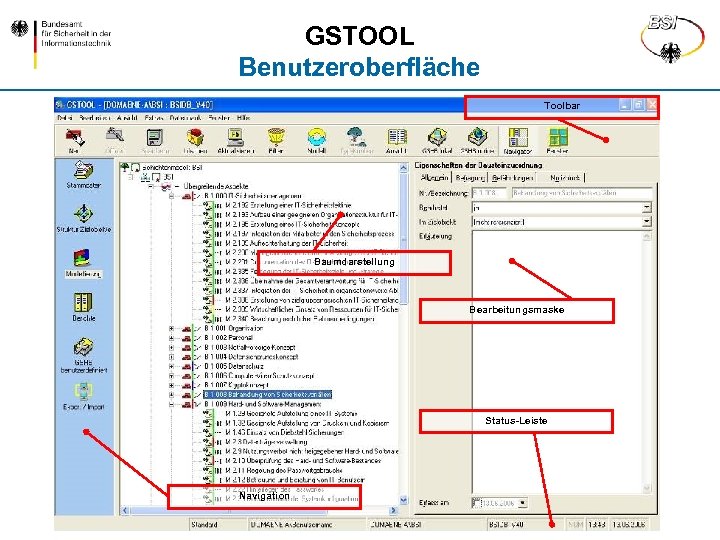

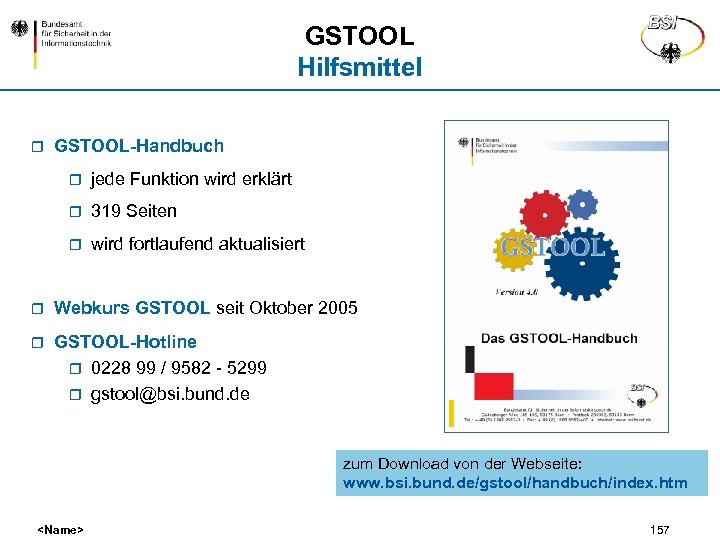

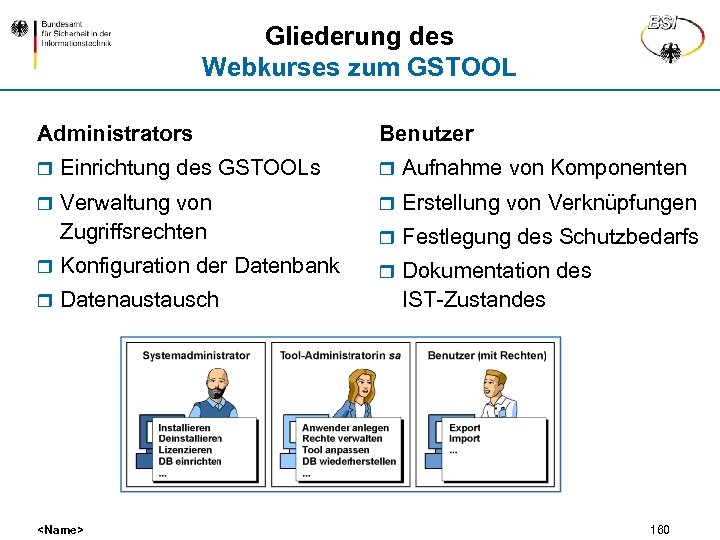

Musterrichtlinien Sicherheitsrichtlinie zur IT-Nutzung r Umgang mit schützenswerten Informationen (Informationseigentümer, Klassifizierung von Informationen nach Schutzbedürftigkeit) r relevante Gesetze und Vorgaben r Kurzbeschreibung wichtiger Rollen (z. B. IT-Sicherheitsbeauftragter, Administrator, IT-Benutzer) r Ausbildung des Personals r Pflicht zur Einrichtung von Vertretungsregelungen r Anforderungen an die Verwaltung von IT (Beschaffung, Einsatz, Wartung, Revision und Entsorgung) r grundlegende Sicherheitsmaßnahmen (Zutritt zu Räumen und Zugang zu ITSystemen, Verschlüsselung, Virenschutz, Datensicherung, Notfallvorsorge) r Regelungen für spezifische IT-Dienste (Datenübertragung, Internetnutzung)