Модели сетевой политики безопасности.ppt

- Количество слайдов: 54

Модели разграничения доступа в сетевых компьютерных системах 1

Модели разграничения доступа в сетевых компьютерных системах 1

Модели разграничения доступа в сетевых компьютерных системах Сетевая компьютерная система состоит из двух сегментов: локального, который включает в себя один компьютер или сегмент локальной вычислительной сети; внешнего, который представляет собой компьютеры либо сегменты локальной вычислительной сети, не включенные в локальный сегмент. Удаленным субъектом называется субъект, принадлежащий множеству субъектов внешнего сегмента компьютерной сети. Удаленным объектом называется объект, принадлежащий множеству объектов внешнего сегмента компьютерной сети. 2

Модели разграничения доступа в сетевых компьютерных системах Сетевая компьютерная система состоит из двух сегментов: локального, который включает в себя один компьютер или сегмент локальной вычислительной сети; внешнего, который представляет собой компьютеры либо сегменты локальной вычислительной сети, не включенные в локальный сегмент. Удаленным субъектом называется субъект, принадлежащий множеству субъектов внешнего сегмента компьютерной сети. Удаленным объектом называется объект, принадлежащий множеству объектов внешнего сегмента компьютерной сети. 2

Модели разграничения доступа в сетевых компьютерных системах • • В сетевой компьютерной системе существует следующие потоки: потоки между локальными субъектами и локальными объектами; потоки между удаленными субъектами и локальными объектами; потоки между локальными субъектами и удалёнными объектами; потоки между удаленными субъектами и удаленными объектами. Примечание: Поток между субъектом и объектом означает поток между ассоциированным объектом субъекта и объектом. 3

Модели разграничения доступа в сетевых компьютерных системах • • В сетевой компьютерной системе существует следующие потоки: потоки между локальными субъектами и локальными объектами; потоки между удаленными субъектами и локальными объектами; потоки между локальными субъектами и удалёнными объектами; потоки между удаленными субъектами и удаленными объектами. Примечание: Поток между субъектом и объектом означает поток между ассоциированным объектом субъекта и объектом. 3

Модели разграничения доступа в сетевых компьютерных системах Передача данных на расстояние требует использования телекоммуникационного программного обеспечения (ТПО), с помощью которого осуществляется совместная работа прикладных программных средств и аппаратуры передачи данных. В объектно-субъектной модели телекоммуникационное программное обеспечение рассматривается как субъект sком, относящийся к подмножеству субъектов локального сегмента компьютерной системы. 4

Модели разграничения доступа в сетевых компьютерных системах Передача данных на расстояние требует использования телекоммуникационного программного обеспечения (ТПО), с помощью которого осуществляется совместная работа прикладных программных средств и аппаратуры передачи данных. В объектно-субъектной модели телекоммуникационное программное обеспечение рассматривается как субъект sком, относящийся к подмножеству субъектов локального сегмента компьютерной системы. 4

Модели разграничения доступа в сетевых компьютерных системах Обозначим поток от ассоциированного объекта оуд удаленного субъекта sуд к ассоциированному объекту оком субъекта sком как Stream (sуд, оуд) оком. 5

Модели разграничения доступа в сетевых компьютерных системах Обозначим поток от ассоциированного объекта оуд удаленного субъекта sуд к ассоциированному объекту оком субъекта sком как Stream (sуд, оуд) оком. 5

![Модели разграничения доступа в сетевых компьютерных системах Обозначим Р = [pi], i = 1, Модели разграничения доступа в сетевых компьютерных системах Обозначим Р = [pi], i = 1,](https://present5.com/presentation/2717171_378415835/image-6.jpg) Модели разграничения доступа в сетевых компьютерных системах Обозначим Р = [pi], i = 1, …m как множество пользователей локального сегмента компьютерной системы. Множеством доступных пользователю pi субъектов Spi называется множество субъектов, которые этот пользователь может активизировать в изолированной программной среде (ИПС) из произвольного множества объектов-источников. Множеством доступных пользователю pi объектов Opi относительно прав read и write называется множество объектов, относительно которых могут быть реализованы потоки, соответствующие указанным правам при активизации субъектов множества Spi. 6

Модели разграничения доступа в сетевых компьютерных системах Обозначим Р = [pi], i = 1, …m как множество пользователей локального сегмента компьютерной системы. Множеством доступных пользователю pi субъектов Spi называется множество субъектов, которые этот пользователь может активизировать в изолированной программной среде (ИПС) из произвольного множества объектов-источников. Множеством доступных пользователю pi объектов Opi относительно прав read и write называется множество объектов, относительно которых могут быть реализованы потоки, соответствующие указанным правам при активизации субъектов множества Spi. 6

Модели разграничения доступа в сетевых компьютерных системах В сетевых компьютерных системах могут быть использованы две политики разграничения доступа субъектов внешнего сегмента к объектам локального сегмента компьютерной сети: политика разграничения доступа с полным проецированием прав пользователя pi на объекты локального сегмента компьютерной системы, политика расщепления прав пользователя к объектам локального сегмента компьютерной системы. 14

Модели разграничения доступа в сетевых компьютерных системах В сетевых компьютерных системах могут быть использованы две политики разграничения доступа субъектов внешнего сегмента к объектам локального сегмента компьютерной сети: политика разграничения доступа с полным проецированием прав пользователя pi на объекты локального сегмента компьютерной системы, политика расщепления прав пользователя к объектам локального сегмента компьютерной системы. 14

Модели разграничения доступа в сетевых компьютерных системах Рассмотрим политику разграничения доступа с полным проецированием прав пользователя pi на объекты локального сегмента компьютерной системы. Эта политика разграничения доступа в период работы пользователя pi должна обеспечивать любому субъекту из Spi право доступа read или write к любому объекту из Opi при выполнении соответствующего потока. Следовательно, потоки типа Stream (si, оi) оj Stream (si, оj) оi должны быть разрешены, если si Spi, оj Opi. 15

Модели разграничения доступа в сетевых компьютерных системах Рассмотрим политику разграничения доступа с полным проецированием прав пользователя pi на объекты локального сегмента компьютерной системы. Эта политика разграничения доступа в период работы пользователя pi должна обеспечивать любому субъекту из Spi право доступа read или write к любому объекту из Opi при выполнении соответствующего потока. Следовательно, потоки типа Stream (si, оi) оj Stream (si, оj) оi должны быть разрешены, если si Spi, оj Opi. 15

Модели разграничения доступа в сетевых компьютерных системах Сформулируем утверждение, позволяющее определить потоки в локальном сегменте компьютерной системы в присутствии телекоммуникационного субъекта sком. Утверждение. В условиях действия политики разграничения доступа с полным проецированием прав пользователя pi на локальные объекты компьютерной системы субъект sуд имеет право доступа Write к любому объекту множества Opi при условии существования потока: Stream (sуд, оуд) оком и доступности субъекта sком для пользователя pi. 16

Модели разграничения доступа в сетевых компьютерных системах Сформулируем утверждение, позволяющее определить потоки в локальном сегменте компьютерной системы в присутствии телекоммуникационного субъекта sком. Утверждение. В условиях действия политики разграничения доступа с полным проецированием прав пользователя pi на локальные объекты компьютерной системы субъект sуд имеет право доступа Write к любому объекту множества Opi при условии существования потока: Stream (sуд, оуд) оком и доступности субъекта sком для пользователя pi. 16

Формальные модели разграничения доступа в сетевых компьютерных системах Доказательство. Пусть у пользователя pi есть право доступа Write к объекту oj. В условиях полного проецирования прав доступа на любой объект локального сегмента компьютерной системы это означает, что для любого субъекта si, принадлежащего множеству Spi возможен поток: Stream (si, oi) o j, где oi – ассоциированный объект субъекта si. 17

Формальные модели разграничения доступа в сетевых компьютерных системах Доказательство. Пусть у пользователя pi есть право доступа Write к объекту oj. В условиях полного проецирования прав доступа на любой объект локального сегмента компьютерной системы это означает, что для любого субъекта si, принадлежащего множеству Spi возможен поток: Stream (si, oi) o j, где oi – ассоциированный объект субъекта si. 17

Формальные модели разграничения доступа в сетевых компьютерных системах По условию доказываемого утверждения sком входит в Spi, следовательно существует поток Stream (sком, oком) o j. По условию утверждения существует и поток Stream (sуд, oуд) oком. По свойству транзитивности потоков существует и поток: Stream (sуд, oком) o j. Поскольку oj выбран произвольно из множества Opi, то утверждение верно для всех объектов Opi. Аналогично доказывается утверждение в случае, если пользователь имеет право доступа Read к объекту o j. 18

Формальные модели разграничения доступа в сетевых компьютерных системах По условию доказываемого утверждения sком входит в Spi, следовательно существует поток Stream (sком, oком) o j. По условию утверждения существует и поток Stream (sуд, oуд) oком. По свойству транзитивности потоков существует и поток: Stream (sуд, oком) o j. Поскольку oj выбран произвольно из множества Opi, то утверждение верно для всех объектов Opi. Аналогично доказывается утверждение в случае, если пользователь имеет право доступа Read к объекту o j. 18

Формальные модели разграничения доступа в сетевых компьютерных системах Из утверждения следует весьма важный факт, заключающийся в том, что в рассматриваемом случае не выполняется условие базовой теоремы и ИПС размыкается. Следовательно, система защиты от несанкционированного доступа любого локального сегмента компьютерной сети, в которой гарантировано выполнение политики разграничения доступа с полным проецированием прав доступа пользователей является потенциально ненадёжной при подключении к внешним сетям, т. е. при дополнении множества субъектов телекоммуникационным субъектом для взаимодействия с внешним сегментом компьютерной системы. 19

Формальные модели разграничения доступа в сетевых компьютерных системах Из утверждения следует весьма важный факт, заключающийся в том, что в рассматриваемом случае не выполняется условие базовой теоремы и ИПС размыкается. Следовательно, система защиты от несанкционированного доступа любого локального сегмента компьютерной сети, в которой гарантировано выполнение политики разграничения доступа с полным проецированием прав доступа пользователей является потенциально ненадёжной при подключении к внешним сетям, т. е. при дополнении множества субъектов телекоммуникационным субъектом для взаимодействия с внешним сегментом компьютерной системы. 19

Формальные модели разграничения доступа в сетевых компьютерных системах К системам с такой политикой разграничения доступа относится подавляющее большинство программно-аппаратных систем защиты локальных ресурсов, а также практически все штатные средства защиты в ОС. Поэтому необходима коррекция методов составления правил разграничения доступа в системах, где возможно воздействие внешнего злоумышленника. 20

Формальные модели разграничения доступа в сетевых компьютерных системах К системам с такой политикой разграничения доступа относится подавляющее большинство программно-аппаратных систем защиты локальных ресурсов, а также практически все штатные средства защиты в ОС. Поэтому необходима коррекция методов составления правил разграничения доступа в системах, где возможно воздействие внешнего злоумышленника. 20

Формальные модели разграничения доступа в сетевых компьютерных системах Политика расщепления прав пользователя по отношению к множеству доступных ему объектов называется такой порядок составления правил разграничения доступа, при котором права пользователя pi к объектам локального сегмента задаются отдельно для каждого доступного пользователю субъекта, принадлежащего множеству Spi. 21

Формальные модели разграничения доступа в сетевых компьютерных системах Политика расщепления прав пользователя по отношению к множеству доступных ему объектов называется такой порядок составления правил разграничения доступа, при котором права пользователя pi к объектам локального сегмента задаются отдельно для каждого доступного пользователю субъекта, принадлежащего множеству Spi. 21

Формальные модели разграничения доступа в сетевых компьютерных системах Утверждение (о разграничении доступе в компьютерной системе с расщеплением прав) В условиях расщепления прав субъект sуд получает тот же доступ к объекту оj, что и субъект sком при условии существования потоков: Stream(sуд, оуд) оком или Stream(sуд, оком) оуд и отсутствии в локальном сегменте компьютерной сети других субъектов, для которых существуют потоки между их ассоциированными объектами и объектом оуд. 22

Формальные модели разграничения доступа в сетевых компьютерных системах Утверждение (о разграничении доступе в компьютерной системе с расщеплением прав) В условиях расщепления прав субъект sуд получает тот же доступ к объекту оj, что и субъект sком при условии существования потоков: Stream(sуд, оуд) оком или Stream(sуд, оком) оуд и отсутствии в локальном сегменте компьютерной сети других субъектов, для которых существуют потоки между их ассоциированными объектами и объектом оуд. 22

Формальные модели разграничения доступа в сетевых компьютерных системах Доказательство Потоки к объекту oj возможны только через ассоциированный объект оком субъекта sком, так как других субъектов, связанных с внешним субъектом sуд, в компьютерной системе не существует. Поскольку между объектами оком и oj возможен только поток, соответствующий праву доступа sком, то и между объектами oуд и oj возможен только такой же поток. Утверждение доказано. 23

Формальные модели разграничения доступа в сетевых компьютерных системах Доказательство Потоки к объекту oj возможны только через ассоциированный объект оком субъекта sком, так как других субъектов, связанных с внешним субъектом sуд, в компьютерной системе не существует. Поскольку между объектами оком и oj возможен только поток, соответствующий праву доступа sком, то и между объектами oуд и oj возможен только такой же поток. Утверждение доказано. 23

Формальные модели разграничения доступа в сетевых компьютерных системах Следствие. В условиях расщепления прав доступа субъект sуд не получит доступ к объекту oj в том случае, если субъект sком не имеет доступа к oj и не существует другого субъекта sr в локальном сегменте компьютерной системы, для которого существуют потоки между ассоциированными объектами субъекта sr и объектом оуд. 24

Формальные модели разграничения доступа в сетевых компьютерных системах Следствие. В условиях расщепления прав доступа субъект sуд не получит доступ к объекту oj в том случае, если субъект sком не имеет доступа к oj и не существует другого субъекта sr в локальном сегменте компьютерной системы, для которого существуют потоки между ассоциированными объектами субъекта sr и объектом оуд. 24

Формальные модели разграничения доступа в сетевых компьютерных системах Доказанные утверждения позволяют сформулировать методику проектирования защиты локального сегмента компьютерной системы при условии попарной корректности всех субъектов, включая телекоммуникационный субъект, и гарантированным выполнением политики разграничения доступа. 25

Формальные модели разграничения доступа в сетевых компьютерных системах Доказанные утверждения позволяют сформулировать методику проектирования защиты локального сегмента компьютерной системы при условии попарной корректности всех субъектов, включая телекоммуникационный субъект, и гарантированным выполнением политики разграничения доступа. 25

Формальные модели разграничения доступа в сетевых компьютерных системах Методика проектирования защиты описывается следующей последовательностью шагов: 1. Формулируется политика разграничения прав доступа с расщеплением прав пользователей. Допускаетсяформирование двух множеств субъектов (локальных и телекоммуникационных). После чего устанавливаются раздельные права для этих групп. 26

Формальные модели разграничения доступа в сетевых компьютерных системах Методика проектирования защиты описывается следующей последовательностью шагов: 1. Формулируется политика разграничения прав доступа с расщеплением прав пользователей. Допускаетсяформирование двух множеств субъектов (локальных и телекоммуникационных). После чего устанавливаются раздельные права для этих групп. 26

Формальные модели разграничения доступа в сетевых компьютерных системах 2. Относительно каждого субъекта или групп субъектов формируется множество прав доступа к конкретным объектам ( или группам объектов). 3. Разрабатывается монитор безопасности объектов, выполняющий рассмотренную политику безопасности. 4. Субъекты локального сегмента компьютерной системы замыкаются в изолированную программную среду с контролем целостности объектов-источников. 27

Формальные модели разграничения доступа в сетевых компьютерных системах 2. Относительно каждого субъекта или групп субъектов формируется множество прав доступа к конкретным объектам ( или группам объектов). 3. Разрабатывается монитор безопасности объектов, выполняющий рассмотренную политику безопасности. 4. Субъекты локального сегмента компьютерной системы замыкаются в изолированную программную среду с контролем целостности объектов-источников. 27

Формальные модели разграничения доступа в сетевых компьютерных системах Пример одной из возможных политик разграничения доступа, связанной с группированием объектов. Пусть объекты разделяются на три подмножества: о 1 - доступные только пользователям локального сегмента компьютерной системы (относительно о 1 все пользователи имеют доступ Read и Write), 28

Формальные модели разграничения доступа в сетевых компьютерных системах Пример одной из возможных политик разграничения доступа, связанной с группированием объектов. Пусть объекты разделяются на три подмножества: о 1 - доступные только пользователям локального сегмента компьютерной системы (относительно о 1 все пользователи имеют доступ Read и Write), 28

Формальные модели разграничения доступа в сетевых компьютерных системах о 2 - множество доступных для внешних пользователей объектов с правом доступа Read (например, объекты типа электронных объявлений), о 3 - множество доступных для внешних пользователей объектов с правом доступа Write (например, почтовые ящики для входящих писем). 29

Формальные модели разграничения доступа в сетевых компьютерных системах о 2 - множество доступных для внешних пользователей объектов с правом доступа Read (например, объекты типа электронных объявлений), о 3 - множество доступных для внешних пользователей объектов с правом доступа Write (например, почтовые ящики для входящих писем). 29

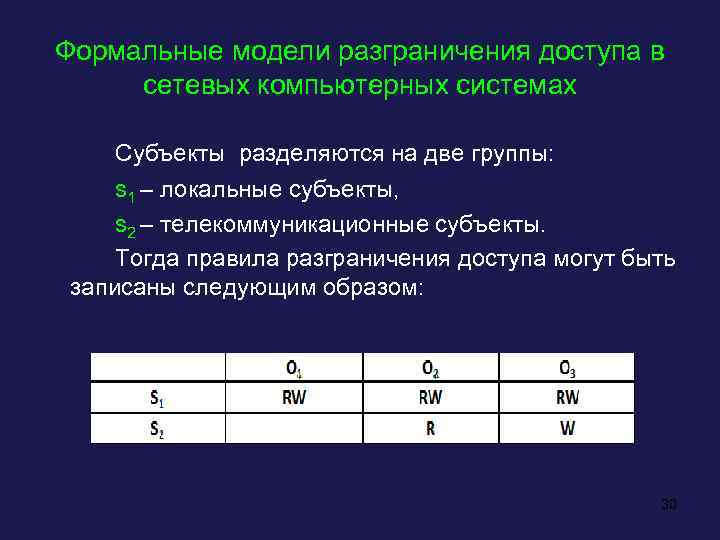

Формальные модели разграничения доступа в сетевых компьютерных системах Субъекты разделяются на две группы: s 1 – локальные субъекты, s 2 – телекоммуникационные субъекты. Тогда правила разграничения доступа могут быть записаны следующим образом: 30

Формальные модели разграничения доступа в сетевых компьютерных системах Субъекты разделяются на две группы: s 1 – локальные субъекты, s 2 – телекоммуникационные субъекты. Тогда правила разграничения доступа могут быть записаны следующим образом: 30

Межсетевое экранирование Недостатки политики разграничения доступа с полным проецированием прав пользователя на всё множество субъектов привели к появлению методов защиты, связанных с «экранированием» локального сегмента компьютерной системы от внешнего сегмента. Суть экранирования состоит в том, что поток между удаленным субъектом sуд и телекоммуникационным субъектом sком осуществляется через дополнительный объект of, ассоциированный с субъектом-анализатором sf. 31

Межсетевое экранирование Недостатки политики разграничения доступа с полным проецированием прав пользователя на всё множество субъектов привели к появлению методов защиты, связанных с «экранированием» локального сегмента компьютерной системы от внешнего сегмента. Суть экранирования состоит в том, что поток между удаленным субъектом sуд и телекоммуникационным субъектом sком осуществляется через дополнительный объект of, ассоциированный с субъектом-анализатором sf. 31

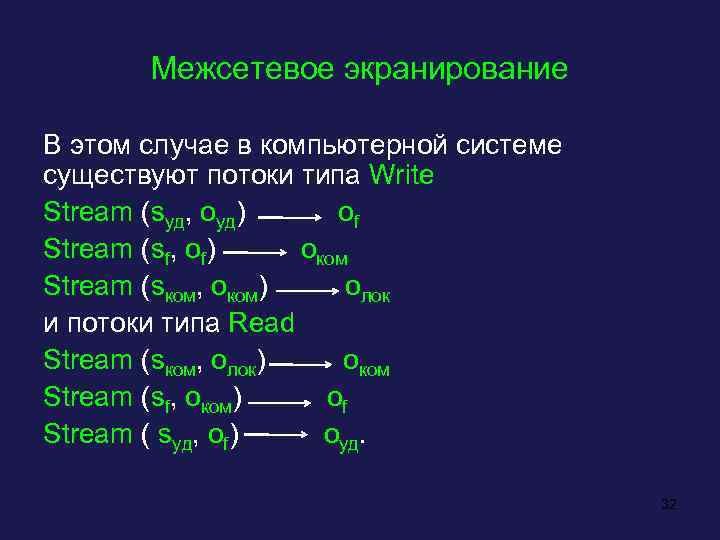

Межсетевое экранирование В этом случае в компьютерной системе существуют потоки типа Write Stream (sуд, оуд) of Stream (sf, оf) oком Stream (sком, оком) oлок и потоки типа Read Stream (sком, олок) oком Stream (sf, оком) of Stream ( sуд, оf) oуд. 32

Межсетевое экранирование В этом случае в компьютерной системе существуют потоки типа Write Stream (sуд, оуд) of Stream (sf, оf) oком Stream (sком, оком) oлок и потоки типа Read Stream (sком, олок) oком Stream (sf, оком) of Stream ( sуд, оf) oуд. 32

Межсетевое экранирование При межсетевом экранировании субъект sf рассматривается как некоторый фильтр, который может определить факт доступа субъекта sуд к объекту олок, или зафиксировать поток между оуд и оком. Допускается, что поток может рассматриваться на различном уровне (одном из семи) относительно объекта олок. 33

Межсетевое экранирование При межсетевом экранировании субъект sf рассматривается как некоторый фильтр, который может определить факт доступа субъекта sуд к объекту олок, или зафиксировать поток между оуд и оком. Допускается, что поток может рассматриваться на различном уровне (одном из семи) относительно объекта олок. 33

Межсетевое экранирование Рассмотрим случай передачи объекта oj удаленному субъекту sуд. При использовании режима пакетной передачи данных объект oj разбивается на подобъекты: oj = { ojt 1, ojt 2, … ojti, … ojtk} (осуществляется декомпозиция объектов на последовательность подобъектов). 34

Межсетевое экранирование Рассмотрим случай передачи объекта oj удаленному субъекту sуд. При использовании режима пакетной передачи данных объект oj разбивается на подобъекты: oj = { ojt 1, ojt 2, … ojti, … ojtk} (осуществляется декомпозиция объектов на последовательность подобъектов). 34

Межсетевое экранирование Тогда телекоммуникационный субъект sком должен инициализировать поток: Stream (sком, ojti) ofti, где ti – промежуток времени ti T = {t 1, t 2, … ti, … tk}. При чем объекты ojti и ofti должны быть тождественными, а за период времени Т через субъект sком должен пройти весь объект oj. 35

Межсетевое экранирование Тогда телекоммуникационный субъект sком должен инициализировать поток: Stream (sком, ojti) ofti, где ti – промежуток времени ti T = {t 1, t 2, … ti, … tk}. При чем объекты ojti и ofti должны быть тождественными, а за период времени Т через субъект sком должен пройти весь объект oj. 35

Межсетевое экранирование При пакетной передаче данных объект ojti представляется в виде: ojti = ojti(адр) || ojti(инф), где ojti(адр) – называется адресной частью подобъекта ojti, ojti(инф) – информационной частью подобъекта ojti. 36

Межсетевое экранирование При пакетной передаче данных объект ojti представляется в виде: ojti = ojti(адр) || ojti(инф), где ojti(адр) – называется адресной частью подобъекта ojti, ojti(инф) – информационной частью подобъекта ojti. 36

Межсетевое экранирование Тогда объект oj можно представить в виде: oj = (ojt 1(адр), ojt 2(адр), …ojti(адр), …ojt 1(инф), ojt 2(инф), … ojti(инф), …) (как последовательность слов, определяющих адресные и информационные составляющие подобъектов). Очевидно, что только последовательность подобъектов ojti(инф), ti T представляет объект oj, а дополнительные подобъекты ojti(адр), ti T необходимы для передачи информационной части подобъекта по соответствующему адресу. 37

Межсетевое экранирование Тогда объект oj можно представить в виде: oj = (ojt 1(адр), ojt 2(адр), …ojti(адр), …ojt 1(инф), ojt 2(инф), … ojti(инф), …) (как последовательность слов, определяющих адресные и информационные составляющие подобъектов). Очевидно, что только последовательность подобъектов ojti(инф), ti T представляет объект oj, а дополнительные подобъекты ojti(адр), ti T необходимы для передачи информационной части подобъекта по соответствующему адресу. 37

Межсетевое экранирование Утверждение (о существовании декомпозиции на подобъекты). Если существует поток Stream (sуд, ojti) oуд, где oуд – ассоциированный объект удаленного субъекта sуд и объекты ojti и oуд тождественны, то для любого субъекта sуд существует декомпозиция каждого объекта ojti = ojti(адр) || ojti(инф), при которой || ojti(инф) (конкатенация всех информационных подобъектов) составляет целый объект oj. 38

Межсетевое экранирование Утверждение (о существовании декомпозиции на подобъекты). Если существует поток Stream (sуд, ojti) oуд, где oуд – ассоциированный объект удаленного субъекта sуд и объекты ojti и oуд тождественны, то для любого субъекта sуд существует декомпозиция каждого объекта ojti = ojti(адр) || ojti(инф), при которой || ojti(инф) (конкатенация всех информационных подобъектов) составляет целый объект oj. 38

Межсетевое экранирование Доказательство. Рассмотрим ситуацию, когда конкатенация ojti(инф) составляет некоторый объект D, который включает объект oj или oуд (которые тождественны по условию утверждения). В этом случае некоторые подобъекты ojti(инф) редуцируются так, чтобы объекты D и oj стали тождественными. 39

Межсетевое экранирование Доказательство. Рассмотрим ситуацию, когда конкатенация ojti(инф) составляет некоторый объект D, который включает объект oj или oуд (которые тождественны по условию утверждения). В этом случае некоторые подобъекты ojti(инф) редуцируются так, чтобы объекты D и oj стали тождественными. 39

Межсетевое экранирование Рассмотрим ситуацию, когда конкатенация oj(инф) составляет объект oj. От противного. Предположим, что существует субъект, для которого при любом разбиении на oj(адр) и oj(инф) конкатенация oj(инф) составляет объект D, нетождественный oj. Это, в свою очередь, означает, что нетождественны объекты oj и oуд, что противоречит условию утверждения. 40

Межсетевое экранирование Рассмотрим ситуацию, когда конкатенация oj(инф) составляет объект oj. От противного. Предположим, что существует субъект, для которого при любом разбиении на oj(адр) и oj(инф) конкатенация oj(инф) составляет объект D, нетождественный oj. Это, в свою очередь, означает, что нетождественны объекты oj и oуд, что противоречит условию утверждения. 40

Межсетевое экранирование Из утверждения следует, что на произвольном уровне r (одном из семи) поток подобъектов, проходящих через субъектфилтьр, содержит полную информацию о всем объекте oj. Однако структура объекта ojti зависит от конкретного субъекта. Смысл утверждения состоит в том, что на языке субъектно-объектной модели сборкиразборки пакетов из последовательности пакетов всегда полностью восстанавливается передаваемый объект. 41

Межсетевое экранирование Из утверждения следует, что на произвольном уровне r (одном из семи) поток подобъектов, проходящих через субъектфилтьр, содержит полную информацию о всем объекте oj. Однако структура объекта ojti зависит от конкретного субъекта. Смысл утверждения состоит в том, что на языке субъектно-объектной модели сборкиразборки пакетов из последовательности пакетов всегда полностью восстанавливается передаваемый объект. 41

Межсетевое экранирование При рассмотрении любого множества подобъектов, составляющих oj, получение полной информации о том, к какому именно объекту локального сегмента компьютерной сети происходит доступ, не представляется возможным. В связи с этим как минимально необходимая задача реализации политики разграничения доступа в субъекте-фильтре рассматривается сборка полного пакета (объекта) из подпакетов (подобъектов). Для этого вводится понятие корректного экранирования на уровне r. Политика безопасности реализуется на уровне целого объекта, а не составляющих его подобъектов. 42

Межсетевое экранирование При рассмотрении любого множества подобъектов, составляющих oj, получение полной информации о том, к какому именно объекту локального сегмента компьютерной сети происходит доступ, не представляется возможным. В связи с этим как минимально необходимая задача реализации политики разграничения доступа в субъекте-фильтре рассматривается сборка полного пакета (объекта) из подпакетов (подобъектов). Для этого вводится понятие корректного экранирования на уровне r. Политика безопасности реализуется на уровне целого объекта, а не составляющих его подобъектов. 42

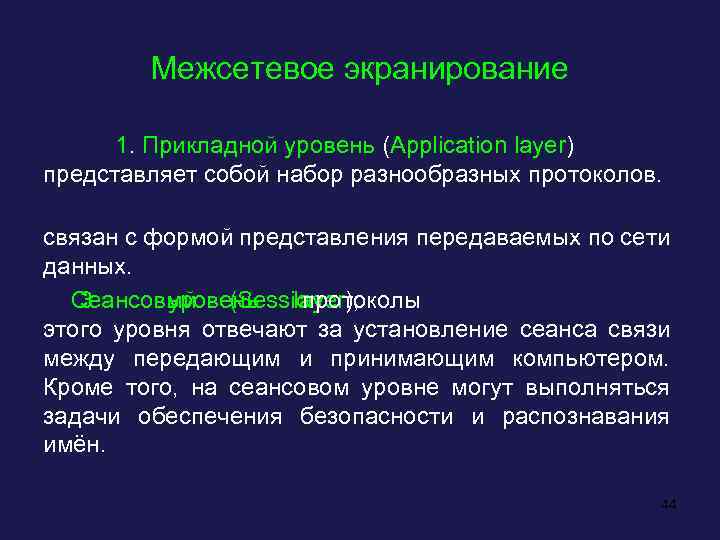

Межсетевое экранирование Передающий компьютер Принимающий компьютер Прикладной Представления Сеансовый Транспортный Сетевой Канальный Физический 43

Межсетевое экранирование Передающий компьютер Принимающий компьютер Прикладной Представления Сеансовый Транспортный Сетевой Канальный Физический 43

Межсетевое экранирование 1. Прикладной уровень (Application layer) представляет собой набор разнообразных протоколов. связан с формой представления передаваемых по сети данных. Сеансовый (Session 3. уровень layer); протоколы этого уровня отвечают за установление сеанса связи между передающим и принимающим компьютером. Кроме того, на сеансовом уровне могут выполняться задачи обеспечения безопасности и распознавания имён. 44

Межсетевое экранирование 1. Прикладной уровень (Application layer) представляет собой набор разнообразных протоколов. связан с формой представления передаваемых по сети данных. Сеансовый (Session 3. уровень layer); протоколы этого уровня отвечают за установление сеанса связи между передающим и принимающим компьютером. Кроме того, на сеансовом уровне могут выполняться задачи обеспечения безопасности и распознавания имён. 44

Межсетевое экранирование 4. Транспортный уровень (Transport Layer); обеспечивает приложениям или верхним уровням – прикладному и сеансовому – передачу данных с заданной степенью надежности. 5. Сетевой уровень отвечает за доставку пакетов по адресу. Он служит для образования единой транспортной системы, объединяющей несколько сетей. 45

Межсетевое экранирование 4. Транспортный уровень (Transport Layer); обеспечивает приложениям или верхним уровням – прикладному и сеансовому – передачу данных с заданной степенью надежности. 5. Сетевой уровень отвечает за доставку пакетов по адресу. Он служит для образования единой транспортной системы, объединяющей несколько сетей. 45

Межсетевое экранирование 6. Канальный уровень осуществляет проверку доступности среды передачи данных, а также реализацию механизма обнаружения и коррекции ошибок. 7. Физический уровень обеспечивает передачу данных (битов) по физическим каналам связи. 46

Межсетевое экранирование 6. Канальный уровень осуществляет проверку доступности среды передачи данных, а также реализацию механизма обнаружения и коррекции ошибок. 7. Физический уровень обеспечивает передачу данных (битов) по физическим каналам связи. 46

Межсетевое экранирование Субъект sf называется корректно экранирующим (или корректно фильтрующим) на вход относительно субъекта sком, если для любого объекта oj при возникновении потока Stream(sком, of) oj по последовательности oft 1, oft 2, …, ofti, …, oftk можно однозначно восстановить объект oj. 47

Межсетевое экранирование Субъект sf называется корректно экранирующим (или корректно фильтрующим) на вход относительно субъекта sком, если для любого объекта oj при возникновении потока Stream(sком, of) oj по последовательности oft 1, oft 2, …, ofti, …, oftk можно однозначно восстановить объект oj. 47

Межсетевое экранирование Субъект sf называется корректно экранирующим (или корректно фильтрующим) на выход относительно субъекта sком, если для любого объекта oj при возникновении потока Stream(sком, oj) of по последовательности oft 1, oft 2, …ofti, …oftk можно однозначно восстановить oj. Субъект sf называется корректным фильтром, если он является корректно фильтрующим как на вход, так и на выход. 48

Межсетевое экранирование Субъект sf называется корректно экранирующим (или корректно фильтрующим) на выход относительно субъекта sком, если для любого объекта oj при возникновении потока Stream(sком, oj) of по последовательности oft 1, oft 2, …ofti, …oftk можно однозначно восстановить oj. Субъект sf называется корректным фильтром, если он является корректно фильтрующим как на вход, так и на выход. 48

Межсетевое экранирование Утверждение (основная теорема о корректном экранировании) Экранирующий субъект sf, участвующий в потоке подобъектов уровня r, будет корректным на вход и на выход тогда и только тогда, когда для любого sком и для любого oj по последовательности ojt 1, ojt 2, …, ojti, …, ojtk уровня r однозначно определяется объект oj. 49

Межсетевое экранирование Утверждение (основная теорема о корректном экранировании) Экранирующий субъект sf, участвующий в потоке подобъектов уровня r, будет корректным на вход и на выход тогда и только тогда, когда для любого sком и для любого oj по последовательности ojt 1, ojt 2, …, ojti, …, ojtk уровня r однозначно определяется объект oj. 49

Межсетевое экранирование Доказательство Достаточность утверждения следует из определения корректности на вход и на выход. Необходимость доказывается от противного. Если экранирующий субъект является корректным фильтром относительно любого объекта, но по последовательности подобъектов неоднозначно определяется объект oj, то возникает противоречие с условием. Утверждение доказано. 50

Межсетевое экранирование Доказательство Достаточность утверждения следует из определения корректности на вход и на выход. Необходимость доказывается от противного. Если экранирующий субъект является корректным фильтром относительно любого объекта, но по последовательности подобъектов неоднозначно определяется объект oj, то возникает противоречие с условием. Утверждение доказано. 50

Межсетевое экранирование Следует отметить, что субъект-фильтр не производит разделения потоков на легальные и нелегальные. Однако, - субъект-фильтр должен иметь информацию о самих объектах oj для осуществления сравнения; - субъект-фильтр должен иметь информацию о разрешенных и запрещенных потоках между объектами oуд и oком. 51

Межсетевое экранирование Следует отметить, что субъект-фильтр не производит разделения потоков на легальные и нелегальные. Однако, - субъект-фильтр должен иметь информацию о самих объектах oj для осуществления сравнения; - субъект-фильтр должен иметь информацию о разрешенных и запрещенных потоках между объектами oуд и oком. 51

Межсетевое экранирование Определение фильтра, учитывающего разделение потоков на легальные и нелегальные: Гарантированно изолирующим фильтром называется корректный фильтр, который разрешает порождение потоков Stream (sуд, oj) oуд и Stream (sуд, oуд) oj только для потоков, принадлежащих множеству легальных потоков. 52

Межсетевое экранирование Определение фильтра, учитывающего разделение потоков на легальные и нелегальные: Гарантированно изолирующим фильтром называется корректный фильтр, который разрешает порождение потоков Stream (sуд, oj) oуд и Stream (sуд, oуд) oj только для потоков, принадлежащих множеству легальных потоков. 52

Межсетевое экранирование На практике субъект-фильтр не имеет доступа к множеству объектов локального сегмента компьютерной системы. В этом случае задача восстановления объекта oj по последовательности подобъектов ojti не может быть решена в явном виде. В связи с этим необходимо доказать следующее утверждение. 53

Межсетевое экранирование На практике субъект-фильтр не имеет доступа к множеству объектов локального сегмента компьютерной системы. В этом случае задача восстановления объекта oj по последовательности подобъектов ojti не может быть решена в явном виде. В связи с этим необходимо доказать следующее утверждение. 53

Межсетевое экранирование Утверждение (необходимое условие гарантированной изоляции для субъекта-фильтра) Для того чтобы фильтр был гарантировано изолирующим, необходимо обеспечить существование потока Stream(sf, oj) of и выполнить условие тождественности объектов oj и of, где of – ассоциированный объект субъекта sf, который служит для сравнения с объектом, восстановленным по последовательности подобъектов объекта oj. 54

Межсетевое экранирование Утверждение (необходимое условие гарантированной изоляции для субъекта-фильтра) Для того чтобы фильтр был гарантировано изолирующим, необходимо обеспечить существование потока Stream(sf, oj) of и выполнить условие тождественности объектов oj и of, где of – ассоциированный объект субъекта sf, который служит для сравнения с объектом, восстановленным по последовательности подобъектов объекта oj. 54

Межсетевое экранирование Доказательство От противного. Пусть указанный в условии поток отсутствует либо отображение, задаваемое потоком, нетождественно, тогда невозможно восстановить по последовательности подобъектов весь объект из-за отсутствия эталона сравнения. 55

Межсетевое экранирование Доказательство От противного. Пусть указанный в условии поток отсутствует либо отображение, задаваемое потоком, нетождественно, тогда невозможно восстановить по последовательности подобъектов весь объект из-за отсутствия эталона сравнения. 55

Межсетевое экранирование В зарубежных разработках вводится понятие сервиса – субъекта, в котором реализованы конкретные алгоритмы декомпозиции. При чём эти алгоритмы порождают последовательности подобъектов, свойственные только данному субъекту. 56

Межсетевое экранирование В зарубежных разработках вводится понятие сервиса – субъекта, в котором реализованы конкретные алгоритмы декомпозиции. При чём эти алгоритмы порождают последовательности подобъектов, свойственные только данному субъекту. 56

Межсетевое экранирование Для описания доступа из внешнего сегмента компьютерной системы к объектам локального сегмента компьютерной системы с помощью фильтра сервисов выделяется множество доступных сервисов. Эти сервисы определяют субъекты, для которых разрешается поток к объекту локального сегмента компьютерной системы. 57

Межсетевое экранирование Для описания доступа из внешнего сегмента компьютерной системы к объектам локального сегмента компьютерной системы с помощью фильтра сервисов выделяется множество доступных сервисов. Эти сервисы определяют субъекты, для которых разрешается поток к объекту локального сегмента компьютерной системы. 57

Межсетевое экранирование Утверждение (о тождестве фильтра сервисов и изолированной программной среды в рамках локального сегмента компьютерной системы). Возможности внешнего злоумышленника по отношению к объектам локального сегмента компьютерной системы одинаковы, как в случае существования фильтрующего субъекта sf (фильтра сервисов), допускающего существование только сервисов s 1, …sm из множества sn, так и генерации изолированной программной среды с включением субъектов s 1, …sm. 61

Межсетевое экранирование Утверждение (о тождестве фильтра сервисов и изолированной программной среды в рамках локального сегмента компьютерной системы). Возможности внешнего злоумышленника по отношению к объектам локального сегмента компьютерной системы одинаковы, как в случае существования фильтрующего субъекта sf (фильтра сервисов), допускающего существование только сервисов s 1, …sm из множества sn, так и генерации изолированной программной среды с включением субъектов s 1, …sm. 61

Межсетевое экранирование Из утверждения следует, что методы защиты, связанные с разрешенными сервисами, в принципе эквивалентны методу генерации изолированной программной среды для локального сегмента компьютерной системы, в которую включены локальные субъекты, обеспечивающие телекоммуникационное взаимодействие. 63

Межсетевое экранирование Из утверждения следует, что методы защиты, связанные с разрешенными сервисами, в принципе эквивалентны методу генерации изолированной программной среды для локального сегмента компьютерной системы, в которую включены локальные субъекты, обеспечивающие телекоммуникационное взаимодействие. 63

Межсетевое экранирование В России вопросы разработки и сертификации средств межсетевой защиты регулируются руководящим документом «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» , разработанным рядом ведущих специалистов и экспертов в области сетевой безопасности. Документ был принят Гостехкомиссией РФ в 1997 году. 72

Межсетевое экранирование В России вопросы разработки и сертификации средств межсетевой защиты регулируются руководящим документом «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» , разработанным рядом ведущих специалистов и экспертов в области сетевой безопасности. Документ был принят Гостехкомиссией РФ в 1997 году. 72

Межсетевое экранирование При подключении локальной или корпоративной сети к глобальным сетям администратор сетевой безопасности должен решать следующие задачи: • Защита локальной или корпоративной сети от несанкционированного удаленного доступа со стороны глобальной сети. • Скрытие информации о структуре сети и её компонент от пользователей глобальной сети. • Разграничение доступа из/в защищаемой локальной сети в/из незащищенную глобальную сеть. 73

Межсетевое экранирование При подключении локальной или корпоративной сети к глобальным сетям администратор сетевой безопасности должен решать следующие задачи: • Защита локальной или корпоративной сети от несанкционированного удаленного доступа со стороны глобальной сети. • Скрытие информации о структуре сети и её компонент от пользователей глобальной сети. • Разграничение доступа из/в защищаемой локальной сети в/из незащищенную глобальную сеть. 73