03. модели доверия pki.ppt

- Количество слайдов: 22

Модели доверия PKI © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Содержание лекции 1. 2. 3. 4. 5. 6. 7. Доверие в PKI Модели доверия Сравнительный анализ моделей доверия Построение пути сертификации Проверка пути сертификации Примеры моделей доверия Библиография © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Понятие доверия в PKI Доверие – интуитивное понятие, отражающее степень уверенности в том, что некая сущность будет вести себя предполагаемым образом. Уровень доверия определяется мерой определенности во взаимоотношениях доверяющих сторон. Включает: – Домен доверия – Модель доверия – “Якорь” доверия – Отношения доверия © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Домены доверия Домен доверия – множество PKI-систем, объединенных единым управлением или являющихся субъектами некоторого общего набора политик безопасности. Выделение доменов доверия и их границ – один из первых этапов в построении PKI. Формирование доменов по: – географическому признаку – организационному признаку – структуре бизнес-процессов © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI “Якорь” доверия Мы доверяем некоторому цифровому удостоверению на основании того, что оно, или его издатель, в свою очередь, сертифицированы заслуживающим доверия органом. Этот орган называется “якорем” доверия. Идентификация “якоря” доверия: – На основе прямой проверки – На основе рекомендаций авторитетных лиц – Доверие по отношению к самому себе – Транзитивное доверие © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Отношения доверия устанавливаются между двумя ЦС, когда один или оба из них выпускают сертификат открытого ключа другого ЦС. Типы отношений доверия: – односторонние: имеют место при переходе из домена с более высоким уровнем безопасности и в домен с более низким уровнем – двусторонние: имеют место при связывании ЦС различных доменов с эквивалентным уровнем безопасности © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Классификация моделей доверия • Вероятностные модели доверия – Модель PGP – Модель Маурера – Модель Джосанга • Детерминированные модели доверия – Иерархическая модель – Сетевая модель – Мостовая модель – Списки доверия © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Иерархическая модель © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

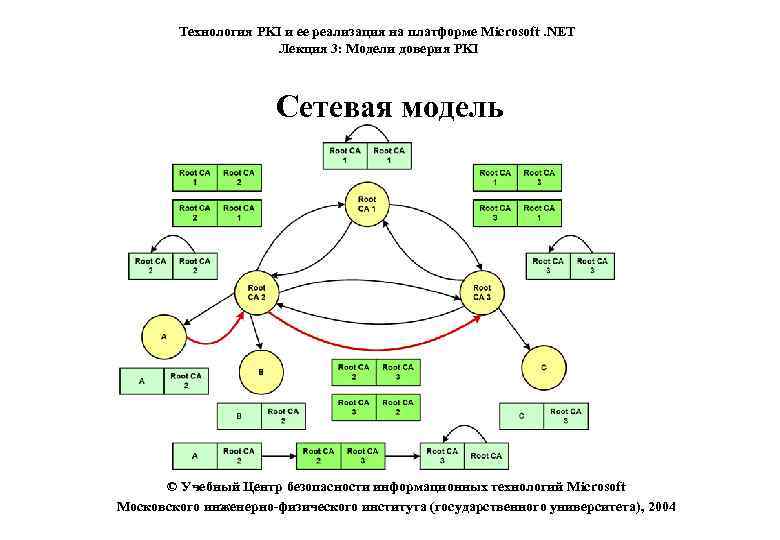

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Сетевая модель © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

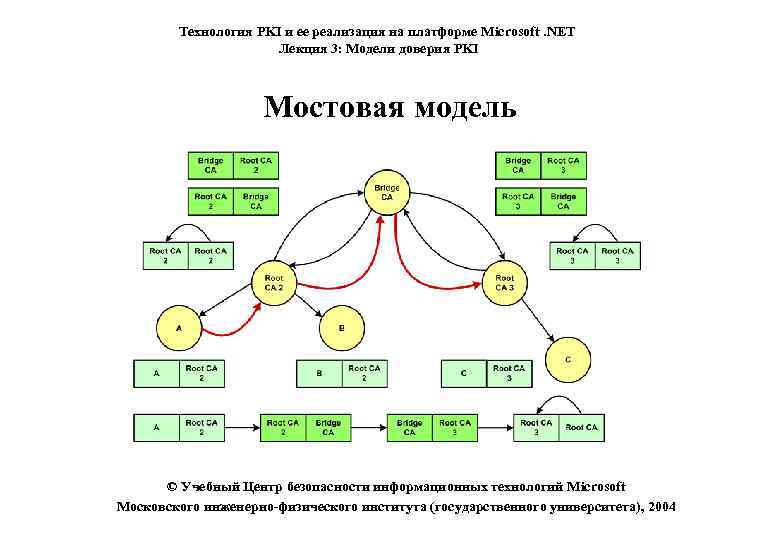

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Мостовая модель © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

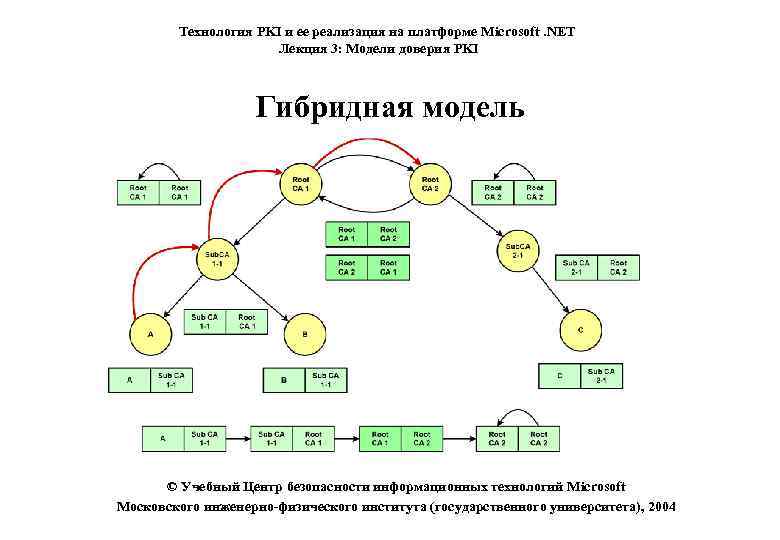

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Гибридная модель © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Сравнительный анализ моделей доверия Иерархическая Сетевая Гибридная Мостовая “Якорь” доверия Корневой ЦС Локальный ЦС Корневой или локальный ЦС Локальный ЦС Междоменное взаимодействие Слабое вне общего корня Хорошее независимо от числа доменов Очень хорошее Реконструкция пути сертификации Простая (вниз от корня) Сложная (может существовать неколько путей) Средней сложности (несколько путей, но среди них есть простой) Простая (все нелокальные пути проходят через мостовой ЦС) Зависимость от каталога Низкая Высокая Средняя Модель роста Сверху вниз Парное связывание Сверху вниз или парное связывание Парное связывание через мост © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

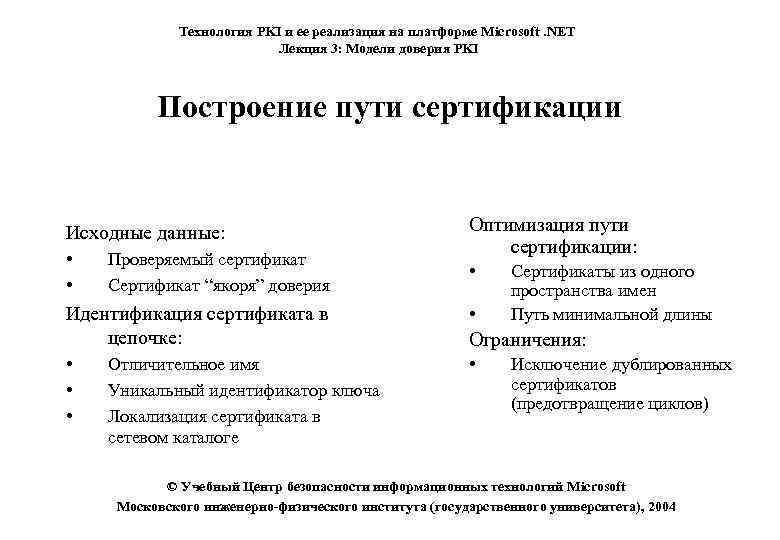

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Построение пути сертификации осуществляется в прямом (для иерархических моделей) и обратном (для сетевых моделей) направлении Оптимизация пути Исходные данные: сертификации: • • Проверяемый сертификат Сертификат “якоря” доверия • Идентификация сертификата в цепочке: • • • Отличительное имя Уникальный идентификатор ключа Локализация сертификата в сетевом каталоге Сертификаты из одного пространства имен Путь минимальной длины Ограничения: Исключение дублированных сертификатов (предотвращение циклов) © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

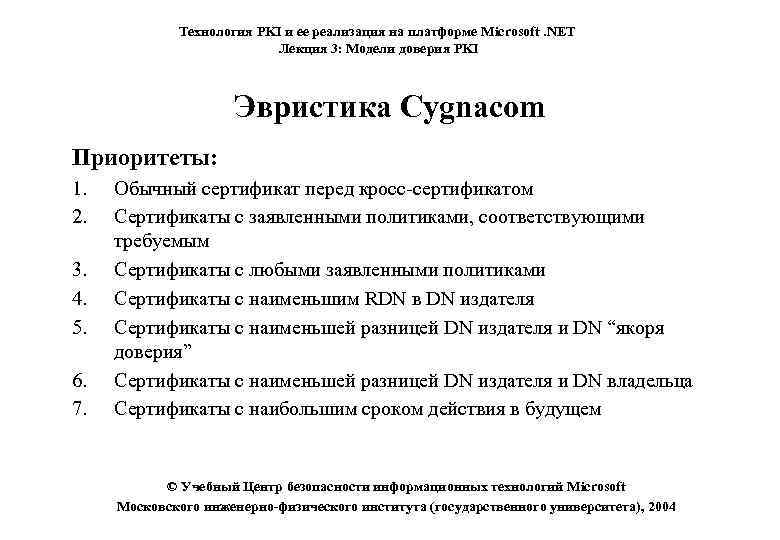

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Эвристика Cygnacom Приоритеты: 1. 2. 3. 4. 5. 6. 7. Обычный сертификат перед кросс-сертификатом Сертификаты с заявленными политиками, соответствующими требуемым Сертификаты с любыми заявленными политиками Сертификаты с наименьшим RDN в DN издателя Сертификаты с наименьшей разницей DN издателя и DN “якоря доверия” Сертификаты с наименьшей разницей DN издателя и DN владельца Сертификаты с наибольшим сроком действия в будущем © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Проверка пути сертификации © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Ограничения на пространство имен При переходе в другой домен доверия доверие уменьшается. © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

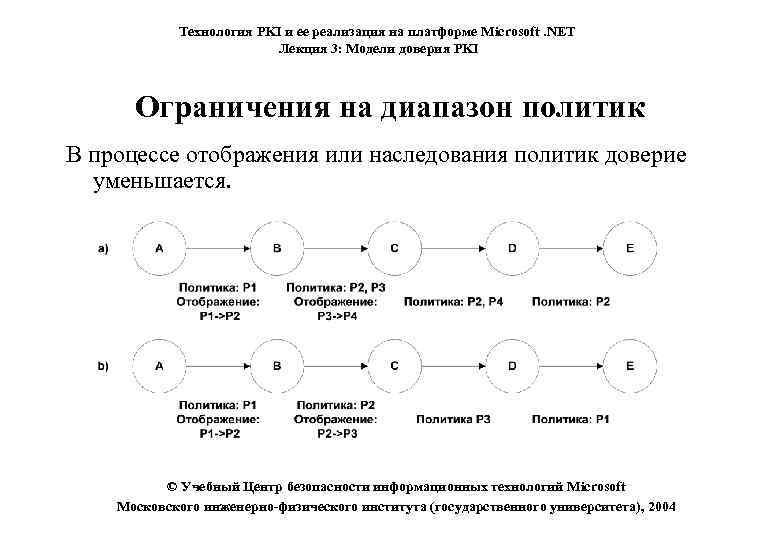

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Ограничения на диапазон политик В процессе отображения или наследования политик доверие уменьшается. © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

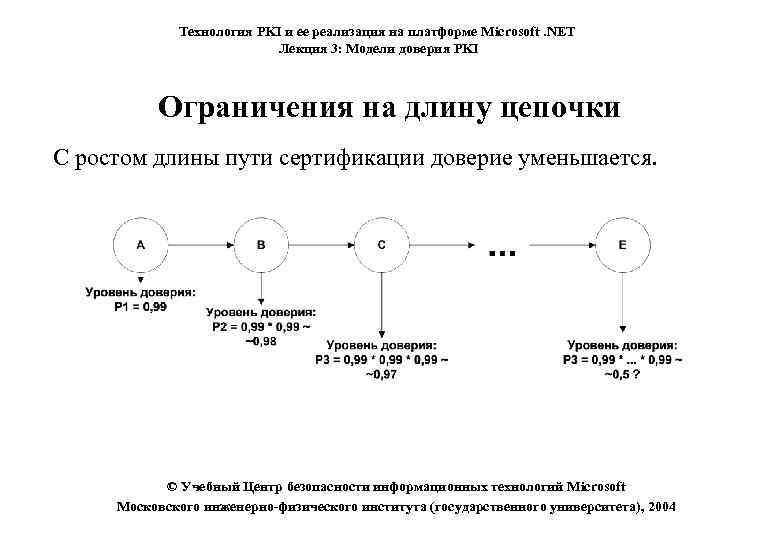

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Ограничения на длину цепочки С ростом длины пути сертификации доверие уменьшается. © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

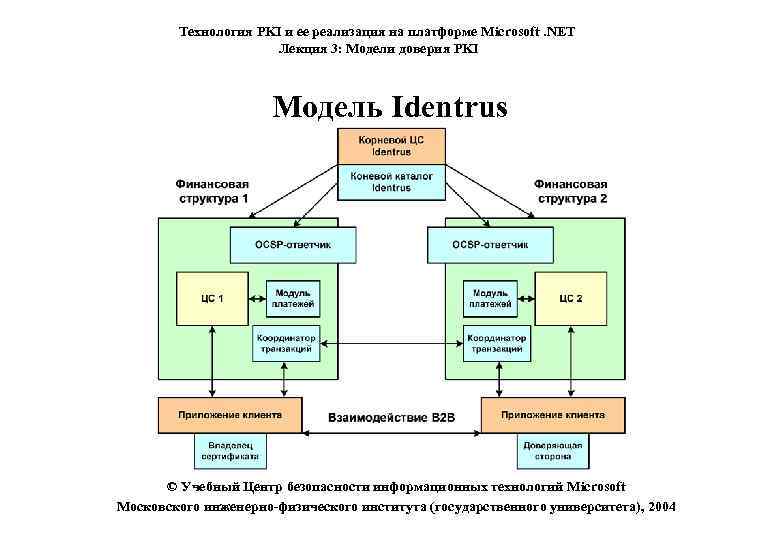

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Модель Identrus © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

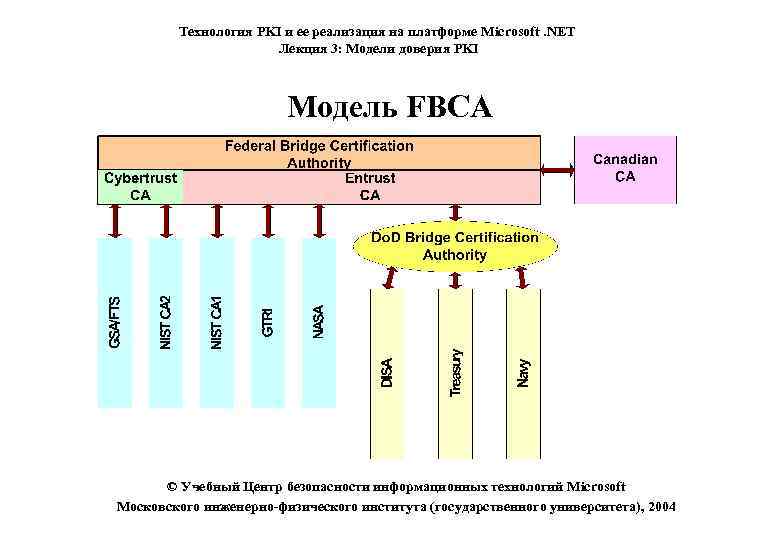

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Модель FBCA © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Библиография (1) • J. Linn. Trust Models and Management in Public-Key Infrastructures. RAS Technical Report, November, 2000 • U. Maurer. Modelling a public-key infrastructure. In E. Bertino, H. Kurth, G. Martella, E. Montolivo. Computer Security –ESORICS '96, LNCS 1146, Springer Verlag, 1996 • Cross-Certification and PKI Policy Networking. http: //www. entrust. com/resourcecenter/pdf/cross_certification. pdf • Identrus LLC: Identrus Public Key Infrastructure and Certificate Profiles. Version 4. 7 of March, 27 th, 2001 © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 3: Модели доверия PKI Библиография (2) • Moses T. PKI trust models. IT University of Copenhagen, Courses, updated February 20, 2004 • S. Lloyd. Understanding Certification Path Construction. Whitepaper, September, 2002. http: //www. pkiforum. com • Path Development API – Interface Control Document, Cygnacom Solutions. http: //www. entrust. com/entrustcygnacom/cert/CPL_1_3_ICD. doc • B. Komar. Troubleshooting Certificate Status and Revocation, Microsoft Technical Paper. http: //www. microsoft. com/technet/treeview/default. asp? url=/technet/se curity/prodtech/tshtcrl. asp © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

03. модели доверия pki.ppt