2. угрозы и атаки.ppt

- Количество слайдов: 33

Модель сетевой безопасности доцент Соловьева Ю. А.

Модель информационной безопасности

Основные аспекты информационной безопасности n Уязвимость - слабое место в системе, с использованием которого может n n n быть осуществлена атака. Риск - вероятность того, что конкретная атака будет осуществлена с использованием конкретной уязвимости. Политика безопасности – правила и директивы, которые определяют то, как информационные ценности обрабатываются, защищаются и распространяются в организации; набор критериев для предоставления сервисов безопасности. Атака - преднамеренные действия злоумышленника, использующие уязвимости информационной системы и приводящие к нарушению доступности, целостности и конфиденциальности обрабатываемой информации. . Механизм безопасности - программное и/или аппаратное средство, которое определяет и/или предотвращает атаку. Сервис безопасности - сервис, который обеспечивает задаваемую политикой безопасность систем и/или передаваемых данных, либо определяет осуществление атаки. Сервис использует один или более механизмов безопасности.

Угроза - это потенциальная возможность нарушить информационную безопасность. Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, связанным с данным уязвимым местом. Пока существует окно опасности, возможны успешные атаки на ИС.

Классификация угроз n По аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь; n По природе возникновения принято выделять естественные и искусственные угрозы. n По компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура); n По способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

Классификация угроз n По расположению источника угроз (внутри/вне рассматриваемой ИС). n Источником угроз может быть природная среда, человек, санкционированные программно- аппаратные средства, несанкционированные программноаппаратные средства. n По способу доступа к ресурсам АС выделяют: - Угрозы, использующие стандартный доступ. - Угрозы, использующие нестандартный путь доступа.

Классификация сетевых атак

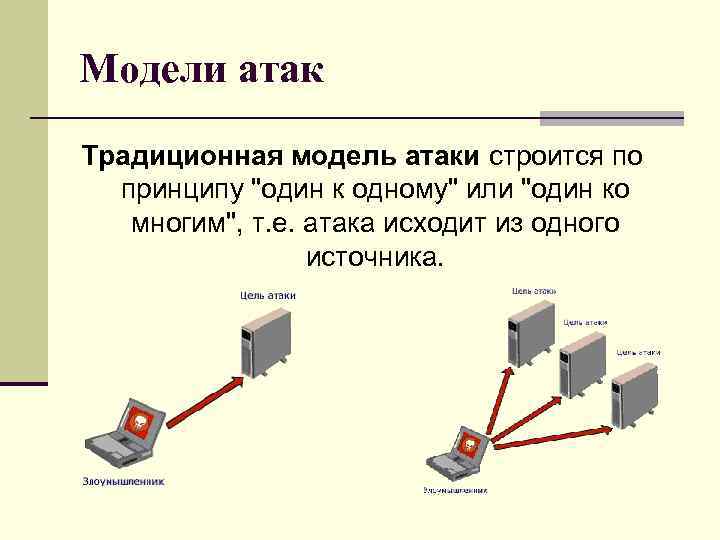

Модели атак Традиционная модель атаки строится по принципу "один к одному" или "один ко многим", т. е. атака исходит из одного источника.

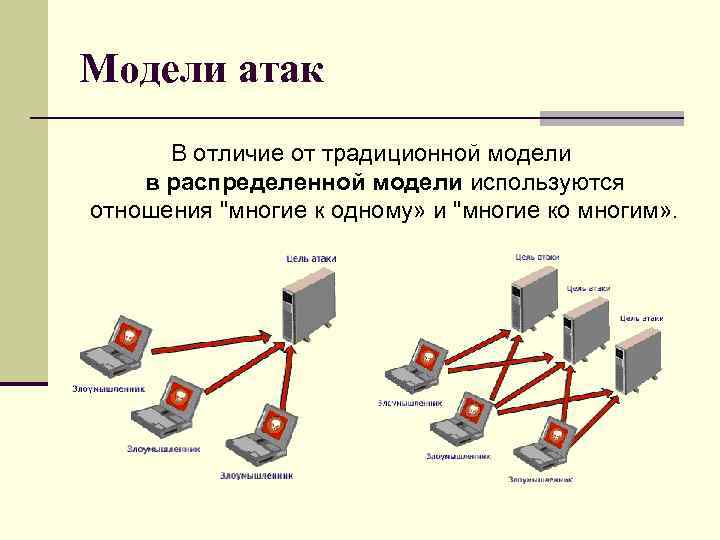

Модели атак В отличие от традиционной модели в распределенной модели используются отношения "многие к одному» и "многие ко многим» .

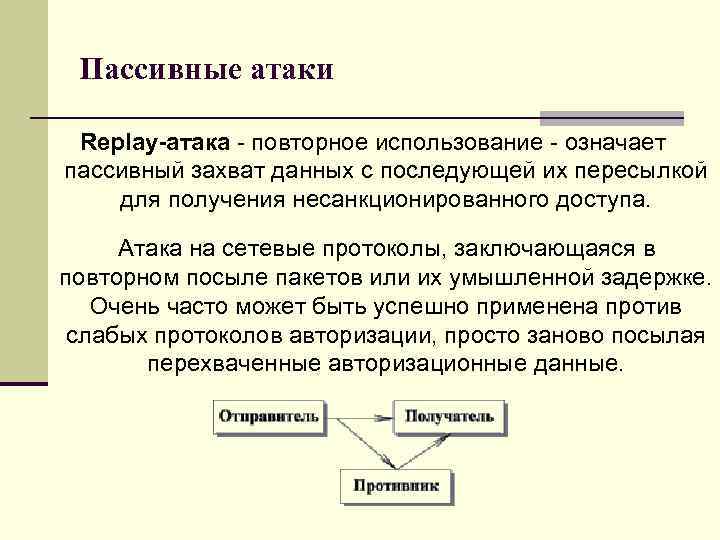

Пассивные атаки Replay-атака - повторное использование - означает пассивный захват данных с последующей их пересылкой для получения несанкционированного доступа. Атака на сетевые протоколы, заключающаяся в повторном посыле пакетов или их умышленной задержке. Очень часто может быть успешно применена против слабых протоколов авторизации, просто заново посылая перехваченные авторизационные данные.

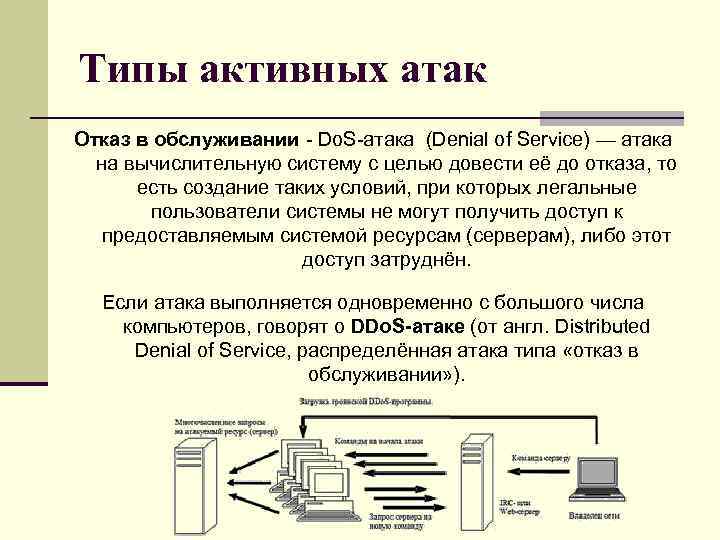

Типы активных атак Отказ в обслуживании - Do. S-атака (Denial of Service) — атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднён. Если атака выполняется одновременно с большого числа компьютеров, говорят о DDo. S-атаке (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании» ).

Виды Do. S-атак n Эксплуатация ошибок Эксплойтом называют программу или последовательность программных команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на киберсистему. Из эксплойтов, ведущих к Do. S-атаке, наиболее известны Win. Nuke и Ping of death (Пинг смерти). n Флуд (Flood-атаки или Storm-атаки ) Флудом называют огромный поток бессмысленных запросов с разных компьютеров с целью занять «вражескую» систему (процессор, ОЗУ или канал связи) работой и этим временно вывести её из строя. По такому принципу работают атаки SYN -Flood, Smurf, UDP Flood, Targa 3 и т. д.

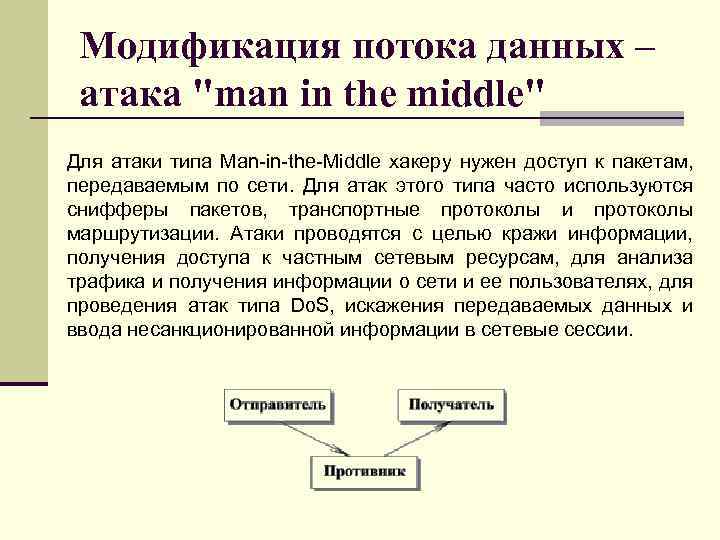

Модификация потока данных – атака "man in the middle" Для атаки типа Man-in-the-Middle хакеру нужен доступ к пакетам, передаваемым по сети. Для атак этого типа часто используются снифферы пакетов, транспортные протоколы и протоколы маршрутизации. Атаки проводятся с целью кражи информации, получения доступа к частным сетевым ресурсам, для анализа трафика и получения информации о сети и ее пользователях, для проведения атак типа Do. S, искажения передаваемых данных и ввода несанкционированной информации в сетевые сессии.

Создание ложного потока (фальсификация) Фальсификация (нарушение аутентичности) означает попытку одного субъекта выдать себя за другого. Хакеры могут проводить парольные атаки с помощью целого ряда методов, таких как простой перебор (brute force attack), троянский конь, IP-спуфинг и сниффинг пакетов, а также с помощью простого перебора (brute force attack).

Классификация атак n Удаленное проникновение (remote penetration). Атаки, которые позволяют реализовать удаленное управление компьютером через сеть. Например, Net. Bus или Back. Orifice. n Локальное проникновение (local penetration). Атака, которая приводит к получению несанкционированного доступа к узлу, на котором она запущена. Например, Get. Admin. n Удаленный отказ в обслуживании (remote denial of service). Атаки, которые позволяют нарушить функционирование или перегрузить компьютер через Internet. Например, Teardrop или trin 00. n Локальный отказ в обслуживании (local denial of service). Атаки, которые позволяют нарушить функционирование или перегрузить компьютер, на котором они реализуются. Примером такой атаки является "враждебный" апплет, который загружает центральный процессор бесконечным циклом, что приводит к невозможности обработки запросов других приложений.

n Сетевые сканеры (network scanners). Программы, которые анализируют топологию сети и обнаруживают сервисы, доступные для атаки. Например, система nmap. n Сканеры уязвимостей (vulnerability scanners). Программы, которые ищут уязвимости на узлах сети. Например, система SATAN или Shadow. Security. Scanner. n Взломщики паролей (password crackers). Программы, которые "подбирают" пароли пользователей. Например, L 0 pht. Crack для Windows или Crack для Unix. n Анализаторы протоколов (sniffers). Программы, которые "прослушивают" сетевой трафик. При помощи этих программ можно искать такую информацию, как идентификаторы и пароли пользователей, и т. д. Например, Microsoft Network Monitor, Net. XRay компании Network Associates или Lan. Explorer.

Жизненный цикл типовой атаки

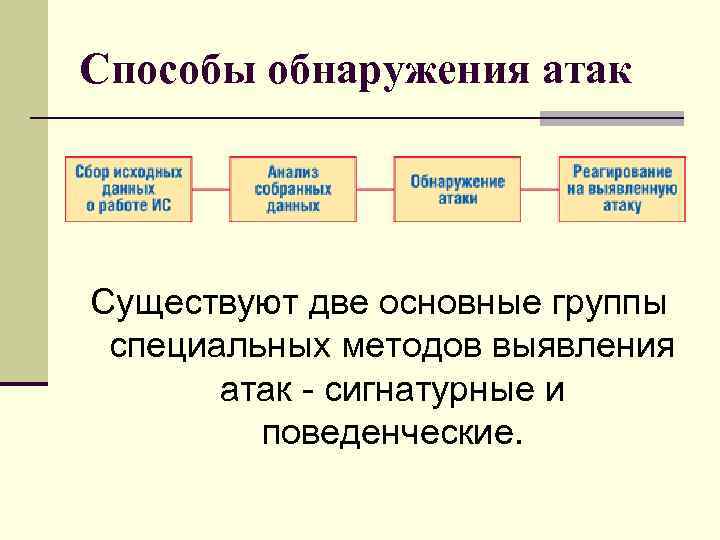

Способы обнаружения атак Существуют две основные группы специальных методов выявления атак - сигнатурные и поведенческие.

Сигнатурные методы описывают каждую атаку особой моделью или сигнатурой, в качестве которой могут применяться строка символов, семантическое выражение на специальном языке, формальная математическая модель и т. д. Преимущество данных методов - высокая точность определения факта атаки, а очевидный недостаток - невозможность обнаружения атак, сигнатуры которых пока не определены.

Сигнатурные методы n Метод контекстного поиска. n Метод анализа состояний. n Методы, базирующиеся на экспертных системах. n Методы, основанные на биологических моделях.

Поведенческие методы базируются на моделях штатного функционирования ИС. Принцип работы любого из таких методов состоит в обнаружении несоответствия между текущим режимом работы ИС и режимом работы, отвечающим штатной модели данного метода. Преимущество методов данного типа - возможность обнаружения новых атак без модификации или обновления параметров модели.

Системы обнаружения вторжений (IDS) Система обнаружения вторжений (Intrusion Detection System, IDS) — программное или аппаратное средство, предназначенное для обнаружения некоторых типов вредоносной активности, которая может нарушить безопасность компьютерной системы. К такой активности относятся сетевые атаки против уязвимых сервисов, атаки, направленные на повышение привилегий, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения.

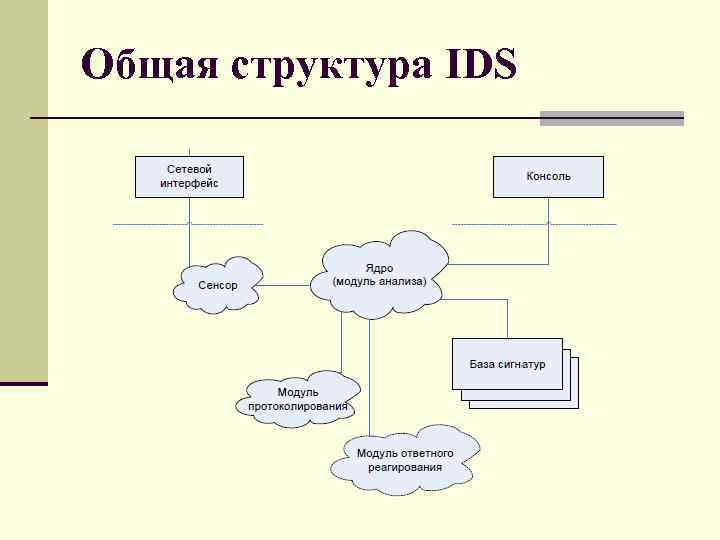

Общая структура IDS

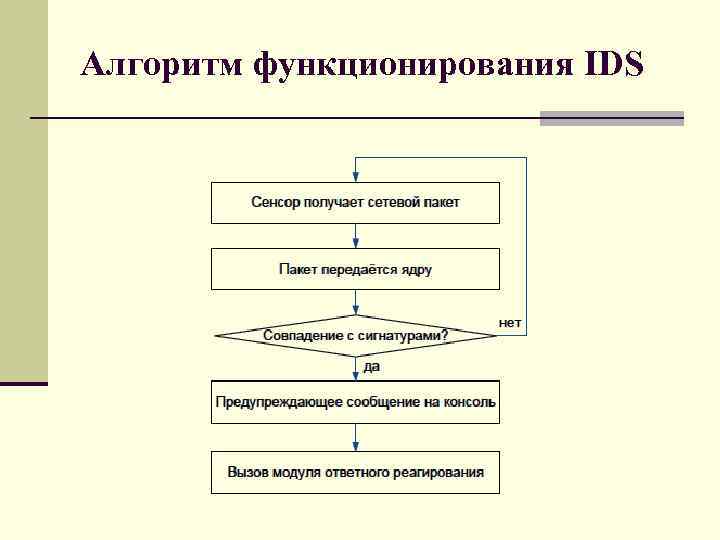

Алгоритм функционирования IDS

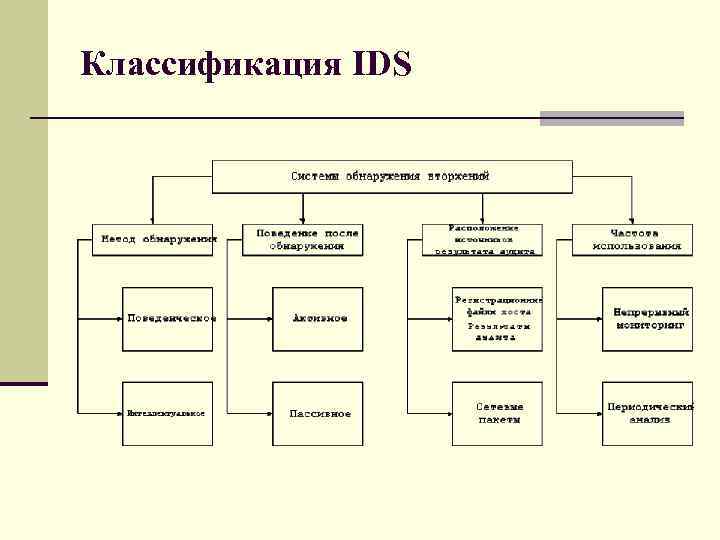

Классификация IDS

Архитектура СОВ n сенсорная подсистема, предназначенная для сбора событий. n подсистема анализа, предназначенная для выявления атак и подозрительных действий на основе данных сенсоров. n хранилище, обеспечивающее накопление первичных событий и результатов анализа n консоль управления.

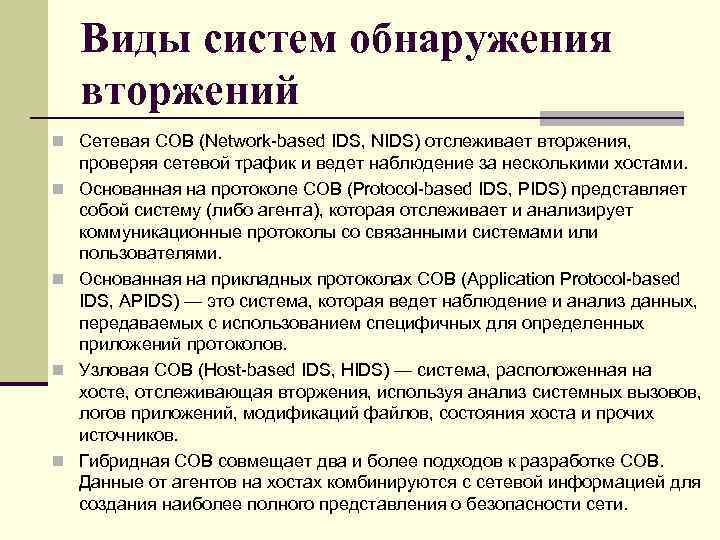

Виды систем обнаружения вторжений n Сетевая СОВ (Network-based IDS, NIDS) отслеживает вторжения, n n проверяя сетевой трафик и ведет наблюдение за несколькими хостами. Основанная на протоколе СОВ (Protocol-based IDS, PIDS) представляет собой систему (либо агента), которая отслеживает и анализирует коммуникационные протоколы со связанными системами или пользователями. Основанная на прикладных протоколах СОВ (Application Protocol-based IDS, APIDS) — это система, которая ведет наблюдение и анализ данных, передаваемых с использованием специфичных для определенных приложений протоколов. Узловая СОВ (Host-based IDS, HIDS) — система, расположенная на хосте, отслеживающая вторжения, используя анализ системных вызовов, логов приложений, модификаций файлов, состояния хоста и прочих источников. Гибридная СОВ совмещает два и более подходов к разработке СОВ. Данные от агентов на хостах комбинируются с сетевой информацией для создания наиболее полного представления о безопасности сети.

Свободно распространяемые СОВ n Snort NIDS n Bro NIDS n Prelude Hybrid IDS n OSSEC HIDS n Samhain HIDS n Suricata n Open Source Tripwire

Коммерческие СОВ n CATNET n Check Point IPS Blade n Check Point IPS n Mc. Afee IPS n IBM ISS Proventia IPS

Системы предотвращения вторжений Система предотвращения вторжений (англ. Intrusion Prevention System) — программная или аппаратная система сетевой и компьютерной безопасности, обнаруживающая вторжения или нарушения безопасности и автоматически защищающая от них.

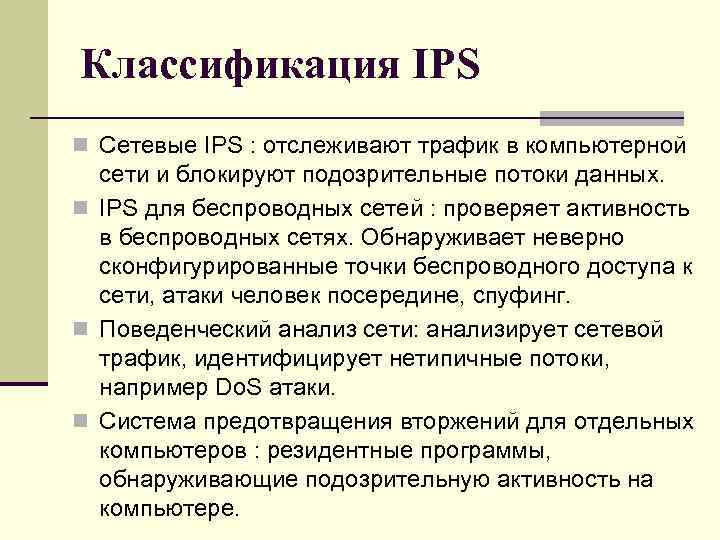

Классификация IPS n Сетевые IPS : отслеживают трафик в компьютерной сети и блокируют подозрительные потоки данных. n IPS для беспроводных сетей : проверяет активность в беспроводных сетях. Обнаруживает неверно сконфигурированные точки беспроводного доступа к сети, атаки человек посередине, спуфинг. n Поведенческий анализ сети: анализирует сетевой трафик, идентифицирует нетипичные потоки, например Do. S атаки. n Система предотвращения вторжений для отдельных компьютеров : резидентные программы, обнаруживающие подозрительную активность на компьютере.

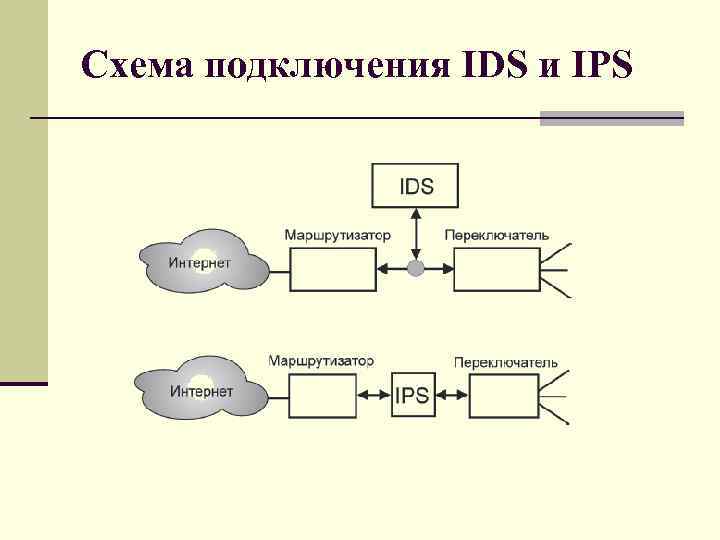

Схема подключения IDS и IPS

Структура системы защиты от угроз нарушения доступности

2. угрозы и атаки.ppt