bcb2970c0d56c738158dbe7f0b831a8d.ppt

- Количество слайдов: 23

MLA Multi Level Architecture NÍZKO-ÚROVŇOVÉ PŘÍSTUPY K ŘEŠENÍ BEZPEČNOSTI Ing. Jitka POLATOVÁ ředitelka pro vědu a výkzm Positron. Labs s. r. o. 2009

MLA Multi Level Architecture NÍZKO-ÚROVŇOVÉ PŘÍSTUPY K ŘEŠENÍ BEZPEČNOSTI Ing. Jitka POLATOVÁ ředitelka pro vědu a výkzm Positron. Labs s. r. o. 2009

Obsah prezentace Úvod, o společnosti Historie a budoucnost bezpečnosti Aplikace Vernamovy šifry MLA datové diody a MLA switche Realizace MLS pomocí MLA produktů Závěr

Obsah prezentace Úvod, o společnosti Historie a budoucnost bezpečnosti Aplikace Vernamovy šifry MLA datové diody a MLA switche Realizace MLS pomocí MLA produktů Závěr

Představení společnosti společnost založena 1995 směřování společnosti výzkum vývoj ICT výzkum vývoj v oblasti bezpečnosti vlastnictví několika podaných patentů ISO 9001: 2001 v procesu certifikace na stupeň „T“

Představení společnosti společnost založena 1995 směřování společnosti výzkum vývoj ICT výzkum vývoj v oblasti bezpečnosti vlastnictví několika podaných patentů ISO 9001: 2001 v procesu certifikace na stupeň „T“

Historie, současnost a budoucnost

Historie, současnost a budoucnost

Historie bezpečnosti V dobách Arpanetu či prvních procesorů bezpečnost vlastně neexistovala k základu jsme pak přidali další vrstvy bráníme se na N-té vrstvě útočník je vždy napřed

Historie bezpečnosti V dobách Arpanetu či prvních procesorů bezpečnost vlastně neexistovala k základu jsme pak přidali další vrstvy bráníme se na N-té vrstvě útočník je vždy napřed

Armádní systémy V současné době nejsme schopni efektivně řešit bezpečnost rozsáhlých, distribuovaných a zároveň heterogenních systémů jako celku

Armádní systémy V současné době nejsme schopni efektivně řešit bezpečnost rozsáhlých, distribuovaných a zároveň heterogenních systémů jako celku

Dnešní řešení Doménový model bezpečnosti = v podstatě uzavření a izolace + bez vnitřního rozlišení stupně citlivosti => obtížné propojování IEG brány, datové diody, oddělovací bloky … Realizace NEC, I-GRID …? JEDNOZNAČNĚ Multi Level Security Návrat k původním myšlenkám IT

Dnešní řešení Doménový model bezpečnosti = v podstatě uzavření a izolace + bez vnitřního rozlišení stupně citlivosti => obtížné propojování IEG brány, datové diody, oddělovací bloky … Realizace NEC, I-GRID …? JEDNOZNAČNĚ Multi Level Security Návrat k původním myšlenkám IT

Aplikace Vernamovy šifry

Aplikace Vernamovy šifry

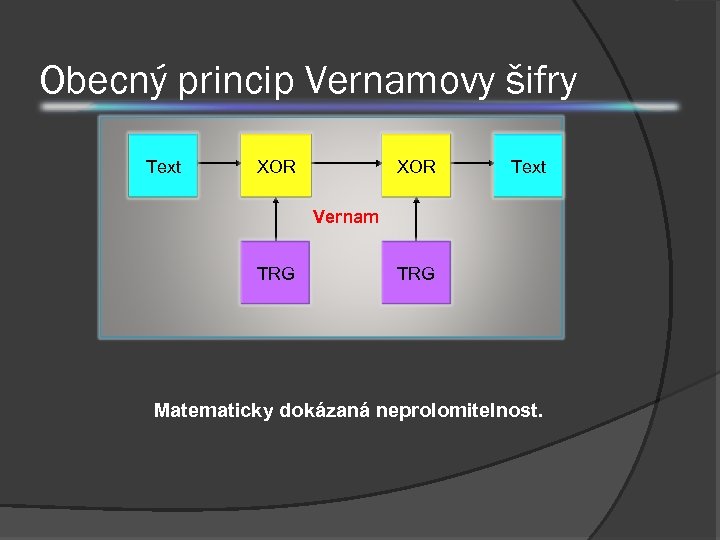

Obecný princip Vernamovy šifry N Text N CXOR N Text Vernam K TRG Matematicky dokázaná neprolomitelnost.

Obecný princip Vernamovy šifry N Text N CXOR N Text Vernam K TRG Matematicky dokázaná neprolomitelnost.

Základní problémy při implementaci Dostatečné množství náhodných klíčů. Nemožnost použít klíč opakovaně. Cíl algoritmu – nalezení principu distribuce dostatečného množství klíčů pro reálné nasazení šifry.

Základní problémy při implementaci Dostatečné množství náhodných klíčů. Nemožnost použít klíč opakovaně. Cíl algoritmu – nalezení principu distribuce dostatečného množství klíčů pro reálné nasazení šifry.

Shannonova věta Věta (C. E. Shannon) Budiž m zpráva (Text) náhodná veličina, budiž p klíč (z TRG) náhodná veličina s rovnoměrným rozložením nezávislá na náhodné veličině zpráva, pak zašifrovaná zpráva je rovněž náhodná veličina s rovnoměrným rozložením nezávislá na náhodné veličině zpráva.

Shannonova věta Věta (C. E. Shannon) Budiž m zpráva (Text) náhodná veličina, budiž p klíč (z TRG) náhodná veličina s rovnoměrným rozložením nezávislá na náhodné veličině zpráva, pak zašifrovaná zpráva je rovněž náhodná veličina s rovnoměrným rozložením nezávislá na náhodné veličině zpráva.

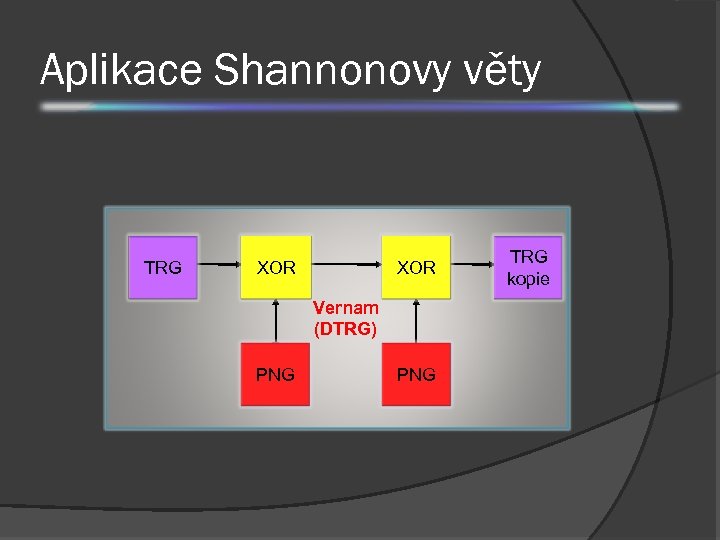

Aplikace Shannonovy věty N TRG CXOR Vernam (DTRG) K PNG TRG kopie N

Aplikace Shannonovy věty N TRG CXOR Vernam (DTRG) K PNG TRG kopie N

Předpoklady a výsledky TRG je opravdu TRG, PNG – generuje znaky se stejnou mírou výskytu, tj. všechny možné kombinace mají stejný smysl. Výsledkem je možnost získání kopie TRG na straně příjemce, aniž by byla umožněna zpětná frekvenční analýza vedoucí k rozluštění.

Předpoklady a výsledky TRG je opravdu TRG, PNG – generuje znaky se stejnou mírou výskytu, tj. všechny možné kombinace mají stejný smysl. Výsledkem je možnost získání kopie TRG na straně příjemce, aniž by byla umožněna zpětná frekvenční analýza vedoucí k rozluštění.

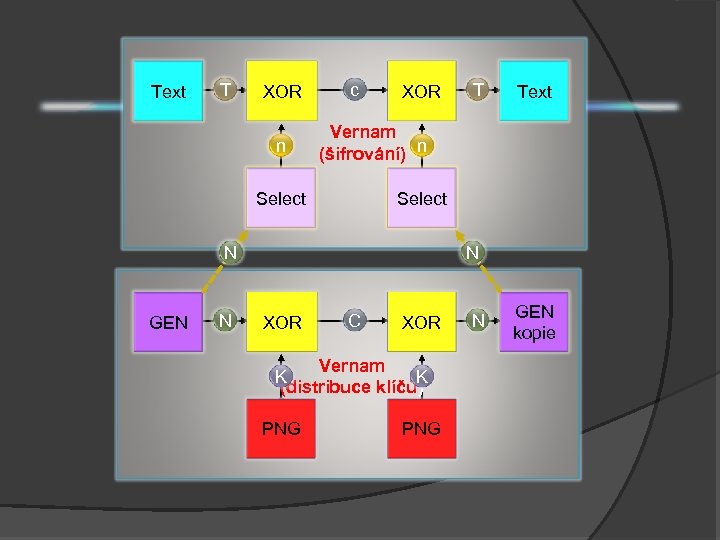

Text T T c XOR n c XOR T Text Vernam (šifrování) n N Select N N GEN N N CXOR C XOR Vernam K K (distribuce klíčů) K PNG N GEN kopie N

Text T T c XOR n c XOR T Text Vernam (šifrování) n N Select N N GEN N N CXOR C XOR Vernam K K (distribuce klíčů) K PNG N GEN kopie N

MLA produkty

MLA produkty

MLA Data Diode jednosměrný přenos dat ze systému do systému nasazována v AČR klasifikovaný systém v testech zvláštní složky ČR

MLA Data Diode jednosměrný přenos dat ze systému do systému nasazována v AČR klasifikovaný systém v testech zvláštní složky ČR

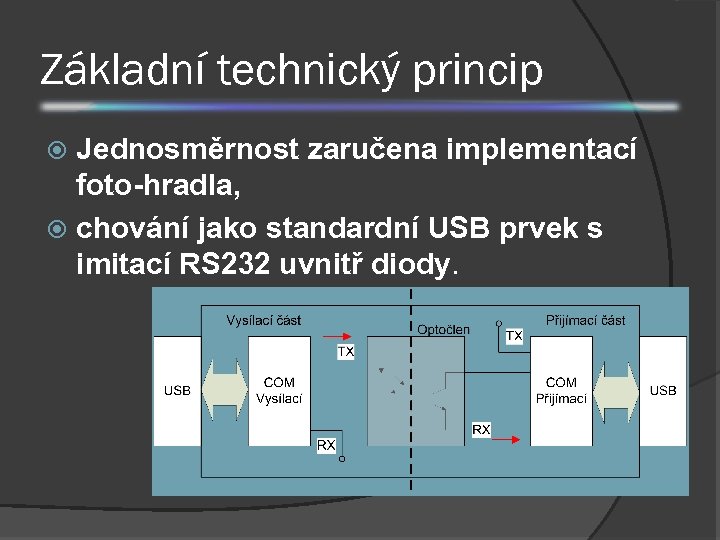

Základní technický princip Jednosměrnost zaručena implementací foto-hradla, chování jako standardní USB prvek s imitací RS 232 uvnitř diody.

Základní technický princip Jednosměrnost zaručena implementací foto-hradla, chování jako standardní USB prvek s imitací RS 232 uvnitř diody.

MLA Switch Bezpečné propojení práce ve dvou sítích Testováno v AČR s kladným výsledkem Interní i externí verze

MLA Switch Bezpečné propojení práce ve dvou sítích Testováno v AČR s kladným výsledkem Interní i externí verze

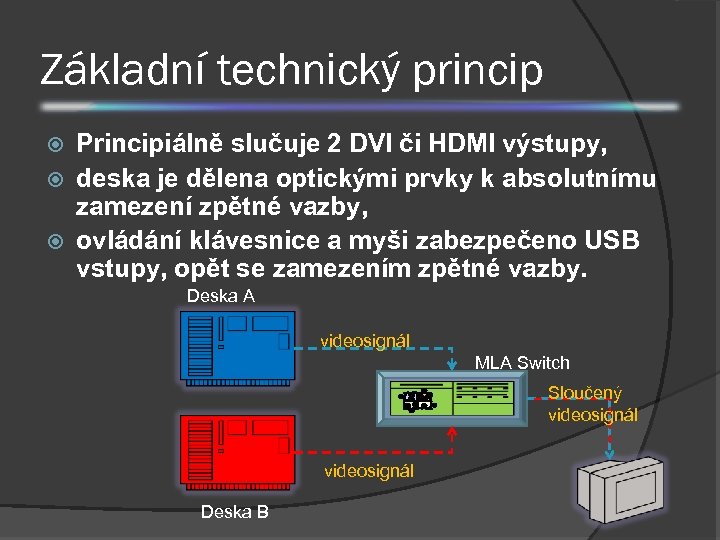

Základní technický princip Principiálně slučuje 2 DVI či HDMI výstupy, deska je dělena optickými prvky k absolutnímu zamezení zpětné vazby, ovládání klávesnice a myši zabezpečeno USB vstupy, opět se zamezením zpětné vazby. Deska A videosignál MLA Switch Sloučený videosignál Deska B

Základní technický princip Principiálně slučuje 2 DVI či HDMI výstupy, deska je dělena optickými prvky k absolutnímu zamezení zpětné vazby, ovládání klávesnice a myši zabezpečeno USB vstupy, opět se zamezením zpětné vazby. Deska A videosignál MLA Switch Sloučený videosignál Deska B

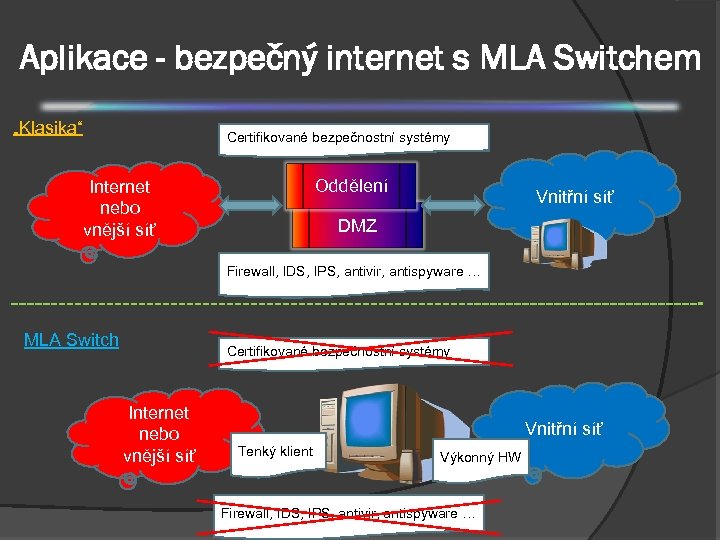

Aplikace - bezpečný internet s MLA Switchem „Klasika“ Certifikované bezpečnostní systémy Oddělení Internet nebo vnější síť Vnitřní síť DMZ Firewall, IDS, IPS, antivir, antispyware … MLA Switch Internet nebo vnější síť Certifikované bezpečnostní systémy Vnitřní síť Tenký klient Výkonný HW Firewall, IDS, IPS, antivir, antispyware …

Aplikace - bezpečný internet s MLA Switchem „Klasika“ Certifikované bezpečnostní systémy Oddělení Internet nebo vnější síť Vnitřní síť DMZ Firewall, IDS, IPS, antivir, antispyware … MLA Switch Internet nebo vnější síť Certifikované bezpečnostní systémy Vnitřní síť Tenký klient Výkonný HW Firewall, IDS, IPS, antivir, antispyware …

Realizace MLS pomocí MLA produktů

Realizace MLS pomocí MLA produktů

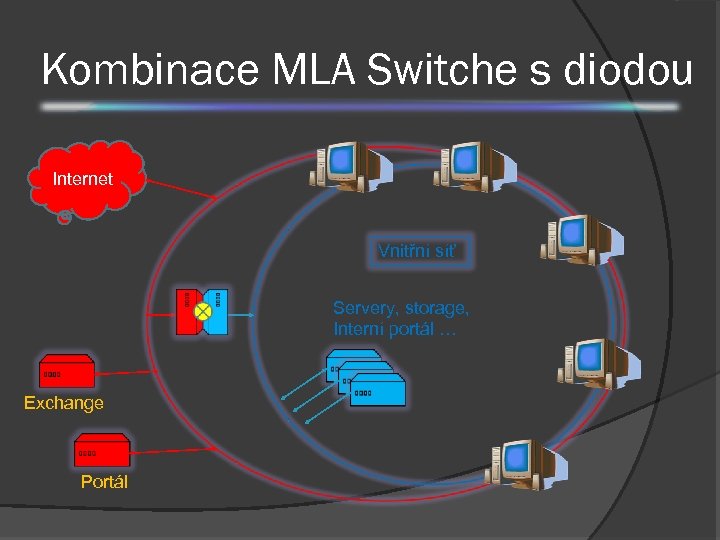

Kombinace MLA Switche s diodou Internet Vnitřní síť Servery, storage, Interní portál … Exchange Portál

Kombinace MLA Switche s diodou Internet Vnitřní síť Servery, storage, Interní portál … Exchange Portál

Děkuji za pozornost Závěr Neviditelná bezpečnost – neviditelná data

Děkuji za pozornost Závěr Neviditelná bezpečnost – neviditelná data