Защита на канальном и сеансовом уровнях.ppt

- Количество слайдов: 29

«Михайловский профессионально-педагогический колледж» Защита на канальном и сеансовом уровнях. Выполнил: Гергель В. А. Студент группы 41 Т Проверил: Калашников В. Ю. Калашников Ю. И.

«Михайловский профессионально-педагогический колледж» Защита на канальном и сеансовом уровнях. Выполнил: Гергель В. А. Студент группы 41 Т Проверил: Калашников В. Ю. Калашников Ю. И.

Защита на канальном и сеансовом уровнях. n Протоколы РРТР, L 2 F и L 2 TP — это протоколы туннелирования канального уровня модели OSI. n Все три протокола — РРТР, L 2 F и L 2 TP — обычно относят к протоколам формирования защищенного канала. n Протоколы L 2 F и L 2 TP поддерживают только функции туннелирования.

Защита на канальном и сеансовом уровнях. n Протоколы РРТР, L 2 F и L 2 TP — это протоколы туннелирования канального уровня модели OSI. n Все три протокола — РРТР, L 2 F и L 2 TP — обычно относят к протоколам формирования защищенного канала. n Протоколы L 2 F и L 2 TP поддерживают только функции туннелирования.

Пакеты, передаваемые в рамках сессии РРТР, имеют следующую структуру: n n Заголовок канального уровня, используемый внутри Интернета - это Ethernet; Заголовок IP, содержащий адреса отправителя и получателя пакета; Заголовок общего метода инкапсуляции для маршрутизации GRE ; Исходный пакет РРР, включающий пакет IP, IPX или Net. BEUI.

Пакеты, передаваемые в рамках сессии РРТР, имеют следующую структуру: n n Заголовок канального уровня, используемый внутри Интернета - это Ethernet; Заголовок IP, содержащий адреса отправителя и получателя пакета; Заголовок общего метода инкапсуляции для маршрутизации GRE ; Исходный пакет РРР, включающий пакет IP, IPX или Net. BEUI.

Протокол РРТР Заголо вок. Кад рапере дачи IPGREРРРЗашиф заголов рованн ок ок ок ыеданн ые PPP Оконча ние. Кад рапере дачи

Протокол РРТР Заголо вок. Кад рапере дачи IPGREРРРЗашиф заголов рованн ок ок ок ыеданн ые PPP Оконча ние. Кад рапере дачи

Протокол РРТР

Протокол РРТР

Для протокола РРТР определены две основные схемы применения: n n 1) Схема туннелирования при прямом соединении удаленного компьютера с Интернетом; 2) Схема туннелирования при подключении удаленного компьютера к Интернету по телефонной линии через провайдера.

Для протокола РРТР определены две основные схемы применения: n n 1) Схема туннелирования при прямом соединении удаленного компьютера с Интернетом; 2) Схема туннелирования при подключении удаленного компьютера к Интернету по телефонной линии через провайдера.

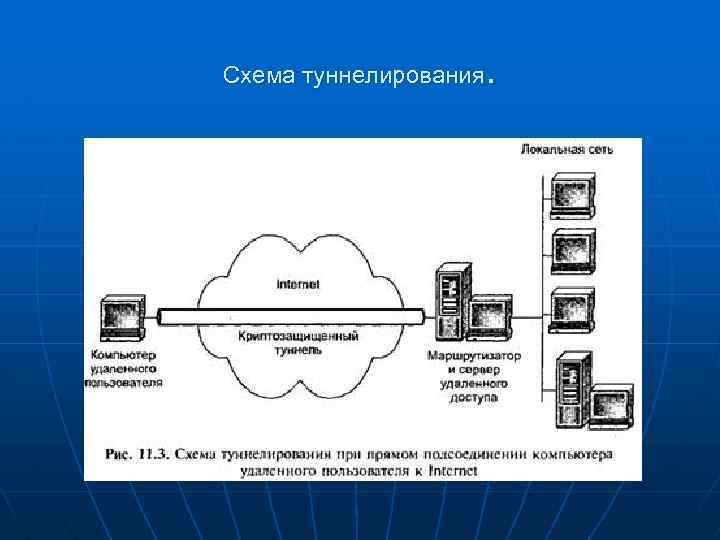

Реализация при прямом соединении удаленного компьютера с Интернетом; n Удаленный пользователь устанавливает удаленное соединение с локальной сетью с помощью клиентской части сервиса удаленного доступа RAS. Затем пользователь обращается к серверу удаленного доступа локальной сети, указывая его IP-адрес, и устанавливает с ним связь по протоколу РРТР.

Реализация при прямом соединении удаленного компьютера с Интернетом; n Удаленный пользователь устанавливает удаленное соединение с локальной сетью с помощью клиентской части сервиса удаленного доступа RAS. Затем пользователь обращается к серверу удаленного доступа локальной сети, указывая его IP-адрес, и устанавливает с ним связь по протоколу РРТР.

. Схема туннелирования

. Схема туннелирования

Протокол L 2 TP (Layer-2 Tunneling Protocol) разработан в организации IETF (Internet Engineering Task Force) при поддержке компаний Microsoft и Cisco. Systems. Протокол L 2 TP разрабатывался как протокол защищенного туннелирования РРР-трафика через сети общего назначения с произвольной средой. Работа над этим протоколом велась на основе протоколов РРТР и L 2 F, и в результате он вобрал в себя лучшие качества исходных протоколов.

Протокол L 2 TP (Layer-2 Tunneling Protocol) разработан в организации IETF (Internet Engineering Task Force) при поддержке компаний Microsoft и Cisco. Systems. Протокол L 2 TP разрабатывался как протокол защищенного туннелирования РРР-трафика через сети общего назначения с произвольной средой. Работа над этим протоколом велась на основе протоколов РРТР и L 2 F, и в результате он вобрал в себя лучшие качества исходных протоколов.

Протокол L 2 TP

Протокол L 2 TP

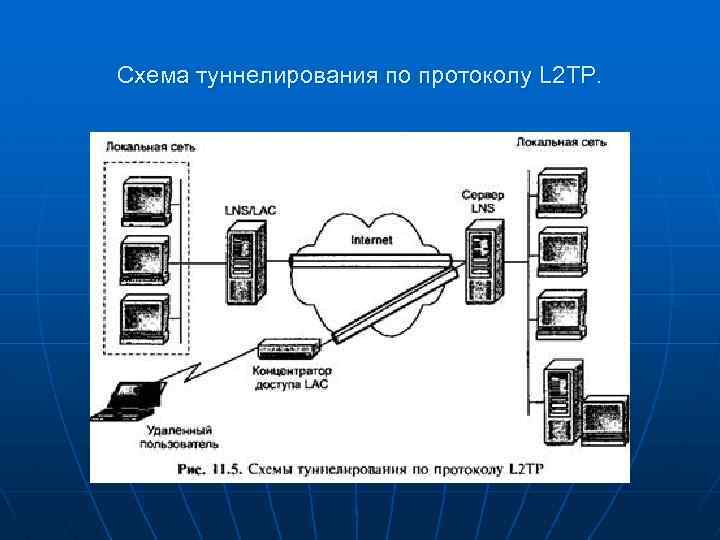

Схема туннелирования по протоколу L 2 TP.

Схема туннелирования по протоколу L 2 TP.

Формирование защищенного виртуального канала в протоколе L 2 TP осуществляется в три этапа: • установление соединения с сервером удаленного доступа локальной сети; • аутентификация пользователя; • конфигурирование защищенного туннеля.

Формирование защищенного виртуального канала в протоколе L 2 TP осуществляется в три этапа: • установление соединения с сервером удаленного доступа локальной сети; • аутентификация пользователя; • конфигурирование защищенного туннеля.

Однако при всех своих достоинствах протокол L 2 TP не смог преодолеть ряд недостатков туннельной передачи данных на канальном уровне: • для реализации протокола L 2 TP необходима поддержка провайдеров ISP; • протокол L 2 TP ограничивает трафик рамками выбранного туннеля и лишает пользователей доступа к другим частям Интернета; • спецификация L 2 TP обеспечивает стандартное шифрование только в IP-сетях с помощью протокола IPSec.

Однако при всех своих достоинствах протокол L 2 TP не смог преодолеть ряд недостатков туннельной передачи данных на канальном уровне: • для реализации протокола L 2 TP необходима поддержка провайдеров ISP; • протокол L 2 TP ограничивает трафик рамками выбранного туннеля и лишает пользователей доступа к другим частям Интернета; • спецификация L 2 TP обеспечивает стандартное шифрование только в IP-сетях с помощью протокола IPSec.

Протоколы формирования защищенных каналов на сеансовом уровне n Самым высоким уровнем модели OSI, на котором возможно формирование защищенных виртуальных каналов, является пятый — сеансовый уровень, При построении защищенных виртуальных сетей на сеансовом уровне появляется возможность криптографической защиты информационного обмена, включая аутентификацию, а также реализации ряда функций посредничества между взаимодействующими сторонами.

Протоколы формирования защищенных каналов на сеансовом уровне n Самым высоким уровнем модели OSI, на котором возможно формирование защищенных виртуальных каналов, является пятый — сеансовый уровень, При построении защищенных виртуальных сетей на сеансовом уровне появляется возможность криптографической защиты информационного обмена, включая аутентификацию, а также реализации ряда функций посредничества между взаимодействующими сторонами.

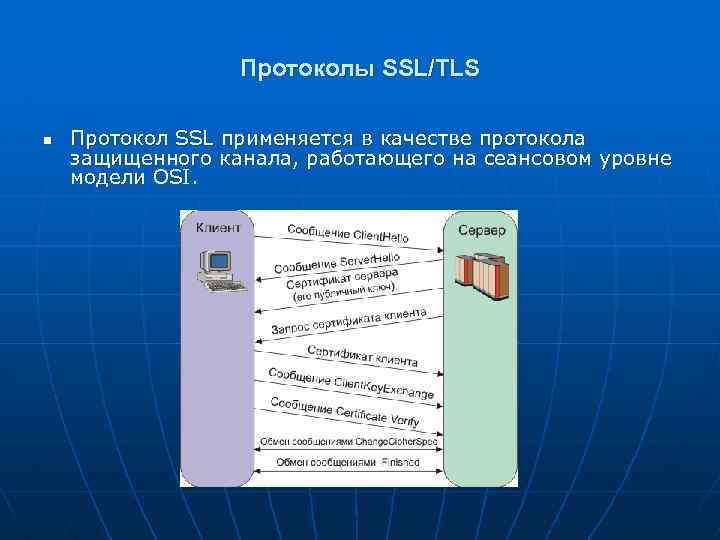

Протоколы SSL/TLS n Протокол SSL применяется в качестве протокола защищенного канала, работающего на сеансовом уровне модели OSI.

Протоколы SSL/TLS n Протокол SSL применяется в качестве протокола защищенного канала, работающего на сеансовом уровне модели OSI.

. Криптозащищенные туннели, сформированные на основе протокола SSL

. Криптозащищенные туннели, сформированные на основе протокола SSL

Протокол SSL предусматривает следующие этапы взаимодействия клиента и сервера при формировании и поддержке защищаемого соединения: n установление SSL-сессии; n • защищенное взаимодействие.

Протокол SSL предусматривает следующие этапы взаимодействия клиента и сервера при формировании и поддержке защищаемого соединения: n установление SSL-сессии; n • защищенное взаимодействие.

В процессе установления SSL-сессии решаются следующие задачи: n n аутентификация сторон; согласование криптографических алгоритмов и алгоритмов сжатия, которые будут использоваться при защищенном информационном обмене; формирование общего секретного мастерключа; генерация на основе сформированного мастерключа общих секретных сеансовых ключей для криптозащиты информационного обмена.

В процессе установления SSL-сессии решаются следующие задачи: n n аутентификация сторон; согласование криптографических алгоритмов и алгоритмов сжатия, которые будут использоваться при защищенном информационном обмене; формирование общего секретного мастерключа; генерация на основе сформированного мастерключа общих секретных сеансовых ключей для криптозащиты информационного обмена.

Протокол SSL 3. 0 поддерживает три режима аутентификации: n n n взаимную аутентификацию сторон; одностороннюю аутентификацию сервера без аутентификации клиента; полную анонимность.

Протокол SSL 3. 0 поддерживает три режима аутентификации: n n n взаимную аутентификацию сторон; одностороннюю аутентификацию сервера без аутентификации клиента; полную анонимность.

Протокол SOCKS n Протокол SOCKS организует процедуру взаимодействия клиент-серверных приложений на сеансовом уровне модели OSI через серверпосредник, или proxy-сервер.

Протокол SOCKS n Протокол SOCKS организует процедуру взаимодействия клиент-серверных приложений на сеансовом уровне модели OSI через серверпосредник, или proxy-сервер.

В общем случае программы-посредники, которые традиционно используются в МЭ, могут выполнять следующие функции: • идентификацию и аутентификацию пользователей; • криптозащиту передаваемых данных; • разграничение доступа к ресурсам внутренней сети; • разграничение доступа к ресурсам внешней сети; • фильтрацию и преобразование потока сообщений, например поиск вирусов и прозрачное шифрование информации; • трансляцию внутренних сетевых адресов для исходящих потоков сообщений

В общем случае программы-посредники, которые традиционно используются в МЭ, могут выполнять следующие функции: • идентификацию и аутентификацию пользователей; • криптозащиту передаваемых данных; • разграничение доступа к ресурсам внутренней сети; • разграничение доступа к ресурсам внешней сети; • фильтрацию и преобразование потока сообщений, например поиск вирусов и прозрачное шифрование информации; • трансляцию внутренних сетевых адресов для исходящих потоков сообщений

Протокол SOCKS n n n Благодаря протоколу SOCKS МЭ частные сети могут организовать безопасное взаимодействие и обмен информацией между разными сетями. Протокол SOCKS позволяет реализовать безопасное управление этими системами на основе унифицированной стратегии. Следует отметить, что на основе протокола SOCKS могут создаваться защищенные туннели для каждого приложения и сеанса в отдельности.

Протокол SOCKS n n n Благодаря протоколу SOCKS МЭ частные сети могут организовать безопасное взаимодействие и обмен информацией между разными сетями. Протокол SOCKS позволяет реализовать безопасное управление этими системами на основе унифицированной стратегии. Следует отметить, что на основе протокола SOCKS могут создаваться защищенные туннели для каждого приложения и сеанса в отдельности.

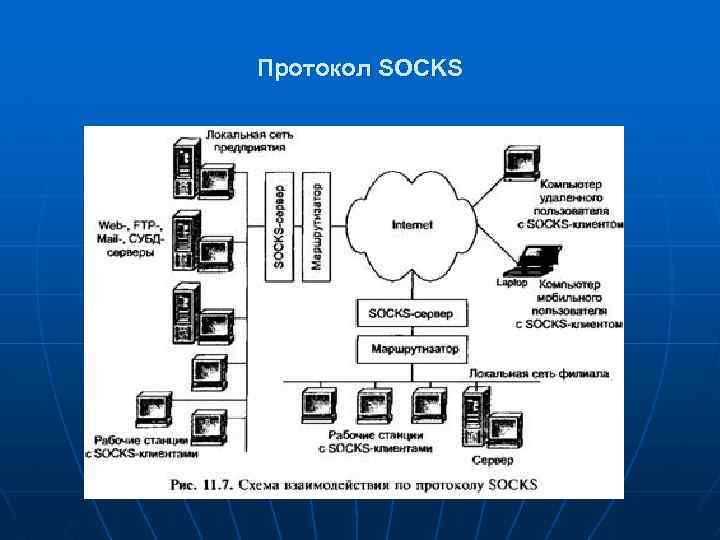

Протокол SOCKS

Протокол SOCKS

Защита беспроводных сетей n Беспроводные сети начинают использоваться практически во всем мире.

Защита беспроводных сетей n Беспроводные сети начинают использоваться практически во всем мире.

Обеспечение безопасности беспроводных сетей

Обеспечение безопасности беспроводных сетей

Обеспечение безопасности беспроводных сетей n Система защиты беспроводных сетей WLAN, основанная на протоколе WEP (Wired Equivalent Privacy) первоначального стандарта 802. 11, имеет существенные недостатки.

Обеспечение безопасности беспроводных сетей n Система защиты беспроводных сетей WLAN, основанная на протоколе WEP (Wired Equivalent Privacy) первоначального стандарта 802. 11, имеет существенные недостатки.