3a43400ff3b5c616113c621950906c19.ppt

- Количество слайдов: 11

Методы шифрования SSL/TLS: история Secure Sockets Layer (SSL) – протокол защищённых сокетов первоначально разрабатывался Netscape. Версия 2. 0 была опубликована в 1994 г. Однако из-за обнаруженных уязвимостей в 1996 г. была разработана модификация SSLv 3. Эта версия была взята за основу IETF для разработки свободного протокола Transport Layer Security (TLS) – протокол безопасности транспортного уровня. TLS v. 1. 0 – RFC 2246 – 1999 г. TLS v. 1. 1 – RFC 4346 – 2006 г. Основное назначение: аутентификация сервера (+клиента) и защищённая передача данных (предотвращение подслушивания, подмены данных при передаче, контроль целостности данных) на основе криптоалгоритмов. Сырлыбаев Ерлан Методы шифрования

Методы шифрования SSL/TLS: история Secure Sockets Layer (SSL) – протокол защищённых сокетов первоначально разрабатывался Netscape. Версия 2. 0 была опубликована в 1994 г. Однако из-за обнаруженных уязвимостей в 1996 г. была разработана модификация SSLv 3. Эта версия была взята за основу IETF для разработки свободного протокола Transport Layer Security (TLS) – протокол безопасности транспортного уровня. TLS v. 1. 0 – RFC 2246 – 1999 г. TLS v. 1. 1 – RFC 4346 – 2006 г. Основное назначение: аутентификация сервера (+клиента) и защищённая передача данных (предотвращение подслушивания, подмены данных при передаче, контроль целостности данных) на основе криптоалгоритмов. Сырлыбаев Ерлан Методы шифрования

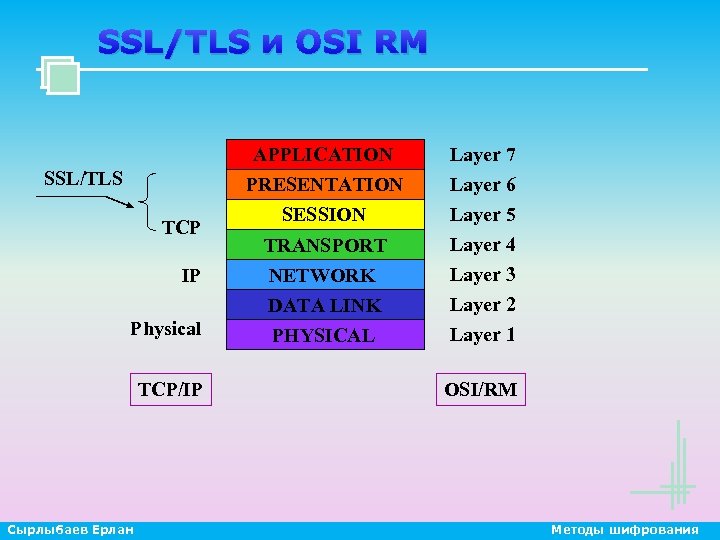

SSL/TLS и OSI RM APPLICATION SSL/TLS TCP IP Physical TCP/IP Сырлыбаев Ерлан PRESENTATION SESSION TRANSPORT NETWORK DATA LINK PHYSICAL Layer 7 Layer 6 Layer 5 Layer 4 Layer 3 Layer 2 Layer 1 OSI/RM Методы шифрования

SSL/TLS и OSI RM APPLICATION SSL/TLS TCP IP Physical TCP/IP Сырлыбаев Ерлан PRESENTATION SESSION TRANSPORT NETWORK DATA LINK PHYSICAL Layer 7 Layer 6 Layer 5 Layer 4 Layer 3 Layer 2 Layer 1 OSI/RM Методы шифрования

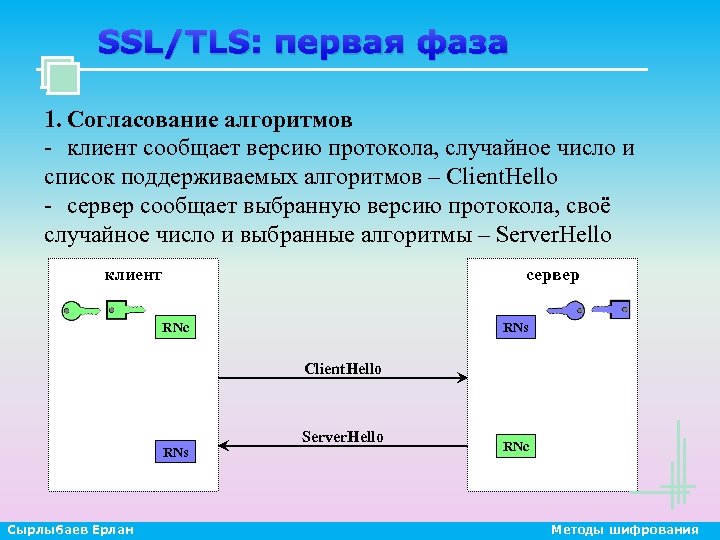

SSL/TLS: первая фаза 1. Согласование алгоритмов - клиент сообщает версию протокола, случайное число и список поддерживаемых алгоритмов – Client. Hello - сервер сообщает выбранную версию протокола, своё случайное число и выбранные алгоритмы – Server. Hello клиент сервер RNc RNs Client. Hello RNs Сырлыбаев Ерлан Server. Hello RNc Методы шифрования

SSL/TLS: первая фаза 1. Согласование алгоритмов - клиент сообщает версию протокола, случайное число и список поддерживаемых алгоритмов – Client. Hello - сервер сообщает выбранную версию протокола, своё случайное число и выбранные алгоритмы – Server. Hello клиент сервер RNc RNs Client. Hello RNs Сырлыбаев Ерлан Server. Hello RNc Методы шифрования

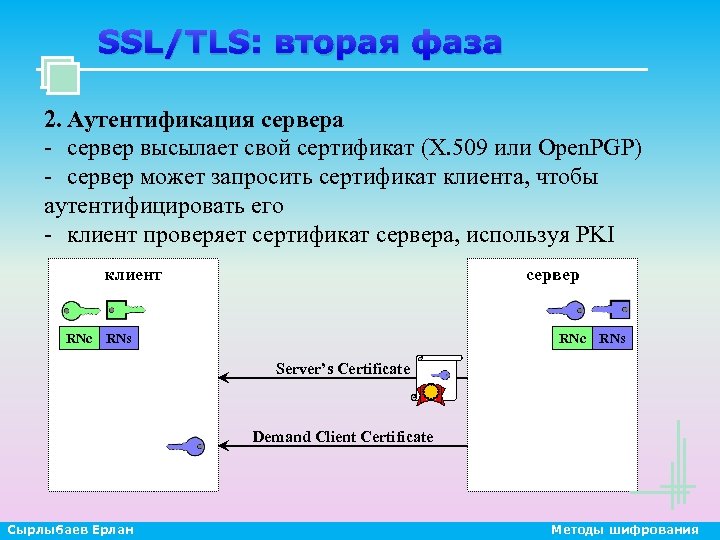

SSL/TLS: вторая фаза 2. Аутентификация сервера - сервер высылает свой сертификат (X. 509 или Open. PGP) - сервер может запросить сертификат клиента, чтобы аутентифицировать его - клиент проверяет сертификат сервера, используя PKI клиент сервер RNc RNs Server’s Certificate Demand Client Certificate Сырлыбаев Ерлан Методы шифрования

SSL/TLS: вторая фаза 2. Аутентификация сервера - сервер высылает свой сертификат (X. 509 или Open. PGP) - сервер может запросить сертификат клиента, чтобы аутентифицировать его - клиент проверяет сертификат сервера, используя PKI клиент сервер RNc RNs Server’s Certificate Demand Client Certificate Сырлыбаев Ерлан Методы шифрования

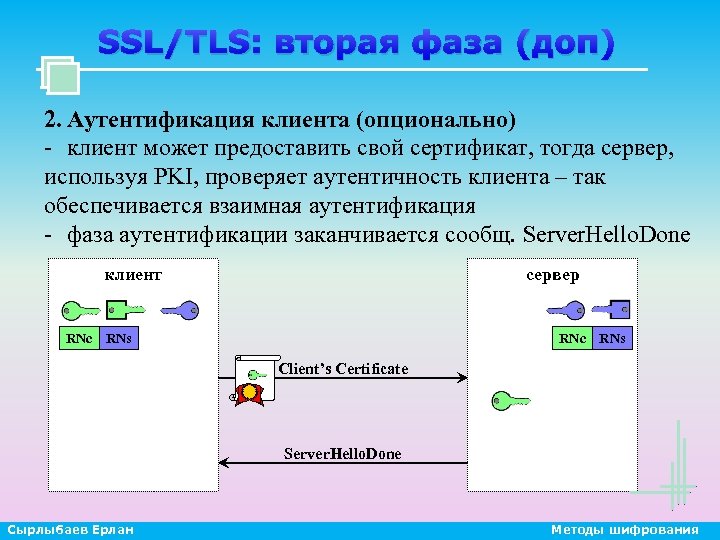

SSL/TLS: вторая фаза (доп) 2. Аутентификация клиента (опционально) - клиент может предоставить свой сертификат, тогда сервер, используя PKI, проверяет аутентичность клиента – так обеспечивается взаимная аутентификация - фаза аутентификации заканчивается сообщ. Server. Hello. Done клиент сервер RNc RNs Client’s Certificate Server. Hello. Done Сырлыбаев Ерлан Методы шифрования

SSL/TLS: вторая фаза (доп) 2. Аутентификация клиента (опционально) - клиент может предоставить свой сертификат, тогда сервер, используя PKI, проверяет аутентичность клиента – так обеспечивается взаимная аутентификация - фаза аутентификации заканчивается сообщ. Server. Hello. Done клиент сервер RNc RNs Client’s Certificate Server. Hello. Done Сырлыбаев Ерлан Методы шифрования

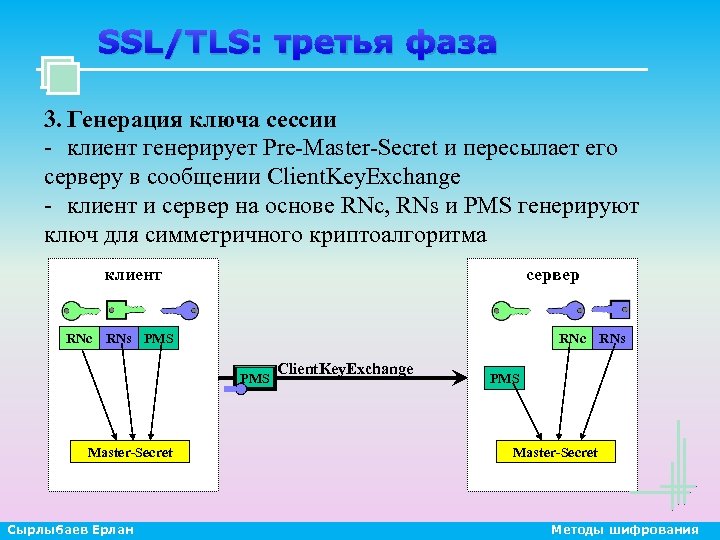

SSL/TLS: третья фаза 3. Генерация ключа сессии - клиент генерирует Pre-Master-Secret и пересылает его серверу в сообщении Client. Key. Exchange - клиент и сервер на основе RNc, RNs и PMS генерируют ключ для симметричного криптоалгоритма клиент сервер RNc RNs PMS Master-Secret Сырлыбаев Ерлан Client. Key. Exchange PMS Master-Secret Методы шифрования

SSL/TLS: третья фаза 3. Генерация ключа сессии - клиент генерирует Pre-Master-Secret и пересылает его серверу в сообщении Client. Key. Exchange - клиент и сервер на основе RNc, RNs и PMS генерируют ключ для симметричного криптоалгоритма клиент сервер RNc RNs PMS Master-Secret Сырлыбаев Ерлан Client. Key. Exchange PMS Master-Secret Методы шифрования

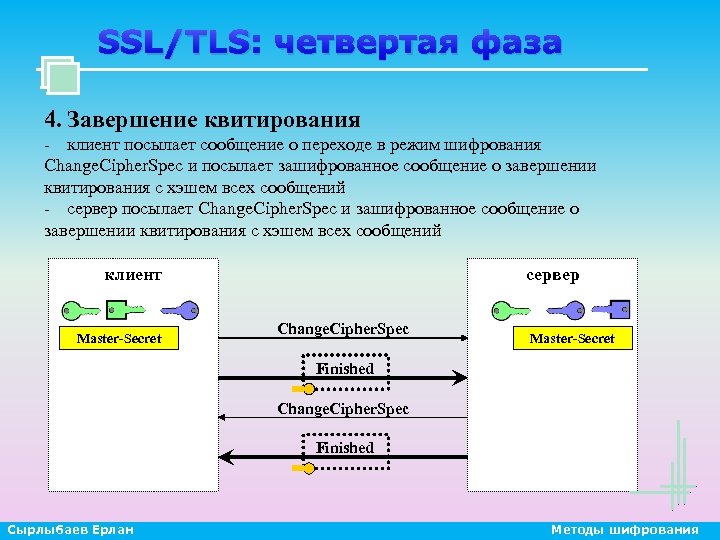

SSL/TLS: четвертая фаза 4. Завершение квитирования - клиент посылает сообщение о переходе в режим шифрования Change. Cipher. Spec и посылает зашифрованное сообщение о завершении квитирования с хэшем всех сообщений - сервер посылает Change. Cipher. Spec и зашифрованное сообщение о завершении квитирования с хэшем всех сообщений клиент Master-Secret сервер Change. Cipher. Spec Master-Secret Finished Change. Cipher. Spec Finished Сырлыбаев Ерлан Методы шифрования

SSL/TLS: четвертая фаза 4. Завершение квитирования - клиент посылает сообщение о переходе в режим шифрования Change. Cipher. Spec и посылает зашифрованное сообщение о завершении квитирования с хэшем всех сообщений - сервер посылает Change. Cipher. Spec и зашифрованное сообщение о завершении квитирования с хэшем всех сообщений клиент Master-Secret сервер Change. Cipher. Spec Master-Secret Finished Change. Cipher. Spec Finished Сырлыбаев Ерлан Методы шифрования

SSL/TLS: алгоритмы Алгоритмы обмена ключами: • RSA (Ron Rivest, Adi Shamir, Leonard Adleman – MIT, 1977) • Diffie-Hellman (Whitfield Diffie, Martin Hellman / Ralph Merkle – 1976) • DSA (Digital Signature Algorithm / David W. Kravitz – 1991) • SRP (Secure Remote Password Protocol) • PSK (Pre-shared key) Симметричные криптоалгоритмы: • RC 4 TM (Ron Rivest/RSA Security – 1987) или ARCFOUR (1994) • 3 DES (Triple Data Encryption Standard – IBM, 1973 -74) • AES (Advanced Encryption Standard AKA “Rijndael” – Joan Daemen and Vincent Rijmen ~1997) • Camellia (European Union's NESSIE project, Japanese CRYPTREC project – Mitsubishi & NTT, 2000) • IDEATM (International Data Encryption Algorithm – Xuejia Lai&James Massey/ ETH Zurich, 1991) Алгоритмы хэширования: • HMAC-MD 5 (Message-Digest algorithm 5 – Ron Rivest, 1991) • HMAC-SHA (Secure Hash Algorithm, 1993) Сырлыбаев Ерлан Методы шифрования

SSL/TLS: алгоритмы Алгоритмы обмена ключами: • RSA (Ron Rivest, Adi Shamir, Leonard Adleman – MIT, 1977) • Diffie-Hellman (Whitfield Diffie, Martin Hellman / Ralph Merkle – 1976) • DSA (Digital Signature Algorithm / David W. Kravitz – 1991) • SRP (Secure Remote Password Protocol) • PSK (Pre-shared key) Симметричные криптоалгоритмы: • RC 4 TM (Ron Rivest/RSA Security – 1987) или ARCFOUR (1994) • 3 DES (Triple Data Encryption Standard – IBM, 1973 -74) • AES (Advanced Encryption Standard AKA “Rijndael” – Joan Daemen and Vincent Rijmen ~1997) • Camellia (European Union's NESSIE project, Japanese CRYPTREC project – Mitsubishi & NTT, 2000) • IDEATM (International Data Encryption Algorithm – Xuejia Lai&James Massey/ ETH Zurich, 1991) Алгоритмы хэширования: • HMAC-MD 5 (Message-Digest algorithm 5 – Ron Rivest, 1991) • HMAC-SHA (Secure Hash Algorithm, 1993) Сырлыбаев Ерлан Методы шифрования

Public Key Infrastructure Задачи: определение политики выпуска цифровых сертификатов, выдача их и аннулирование, хранение информации, необходимой для последующей проверки правильности сертификатов. Центр сертификации (Certification Authority) является основной структурой, формирующей цифровые сертификаты подчиненных центров сертификации и конечных пользователей. Центр сертификации сам генерирует собственный секретный ключ и сертификат, содержащий открытый ключ данного центра. v Удостоверяет аутентичность открытого ключа пользователя своей электронно-цифровой подписью. v Формирует список отозванных сертификатов. v Ведет базы всех изготовленных сертификатов и списков отозванных сертификатов. Сырлыбаев Ерлан Методы шифрования

Public Key Infrastructure Задачи: определение политики выпуска цифровых сертификатов, выдача их и аннулирование, хранение информации, необходимой для последующей проверки правильности сертификатов. Центр сертификации (Certification Authority) является основной структурой, формирующей цифровые сертификаты подчиненных центров сертификации и конечных пользователей. Центр сертификации сам генерирует собственный секретный ключ и сертификат, содержащий открытый ключ данного центра. v Удостоверяет аутентичность открытого ключа пользователя своей электронно-цифровой подписью. v Формирует список отозванных сертификатов. v Ведет базы всех изготовленных сертификатов и списков отозванных сертификатов. Сырлыбаев Ерлан Методы шифрования

Сертификат X. 509 ITU-T/CCITT X. 509, RFC 3280 Сертификат привязывается к Distinguished Name (отличительное имя): C=RU, ST=Karelia, L=Petrozavodsk, O=Petrozavodsk State University, OU=DIMS, CN=afs. dims. prv/email. Address=root@mx. dims. prv Структура сертификата: версия, серийный номер, ID алгоритма, издатель, срок действия, субъект, публичный ключ субъекта, ID алгоритма подписи сертификата, подпись сертификата Популярные Интернет-центры сертификации: Verisign - http: //www. verisign. com/ Thawte - http: //www. thawte. com/ Правила безопасности SSL/TLS Ø Клиент проверяет ЭЦП сертификата сервера при помощи публичного ключа доверенного центра сертификации. Ø Клиент проверяет срок действия сертификата. Ø Клиент проверяет, что доменное имя сервера совпадает с именем в сертификате. Сырлыбаев Ерлан Методы шифрования

Сертификат X. 509 ITU-T/CCITT X. 509, RFC 3280 Сертификат привязывается к Distinguished Name (отличительное имя): C=RU, ST=Karelia, L=Petrozavodsk, O=Petrozavodsk State University, OU=DIMS, CN=afs. dims. prv/email. Address=root@mx. dims. prv Структура сертификата: версия, серийный номер, ID алгоритма, издатель, срок действия, субъект, публичный ключ субъекта, ID алгоритма подписи сертификата, подпись сертификата Популярные Интернет-центры сертификации: Verisign - http: //www. verisign. com/ Thawte - http: //www. thawte. com/ Правила безопасности SSL/TLS Ø Клиент проверяет ЭЦП сертификата сервера при помощи публичного ключа доверенного центра сертификации. Ø Клиент проверяет срок действия сертификата. Ø Клиент проверяет, что доменное имя сервера совпадает с именем в сертификате. Сырлыбаев Ерлан Методы шифрования

Приложения SSL/TLS Ø HTTPS Ø POP 3 S, IMAPS Ø ESMTP Ø stunnel В стандартных приложениях возможно выделение отдельного порта для организации защищённого соединения SSL/TLS (например, POP 3 S – 995, IMAPS – 993), так и использование того же порта с возможностью переключения на защищённое соединение посредством команды START TLS (например, ESMTP) Сырлыбаев Ерлан Методы шифрования

Приложения SSL/TLS Ø HTTPS Ø POP 3 S, IMAPS Ø ESMTP Ø stunnel В стандартных приложениях возможно выделение отдельного порта для организации защищённого соединения SSL/TLS (например, POP 3 S – 995, IMAPS – 993), так и использование того же порта с возможностью переключения на защищённое соединение посредством команды START TLS (например, ESMTP) Сырлыбаев Ерлан Методы шифрования