През СЗИ НСД.ppt

- Количество слайдов: 42

Методы и средства защиты компьютерных систем от несанкционированно го доступа (НСД)

Методы и средства защиты компьютерных систем от несанкционированно го доступа (НСД)

Введение n Цель занятия: ознакомиться с современными методами и средствами защиты компьютерных средств от НСД

Введение n Цель занятия: ознакомиться с современными методами и средствами защиты компьютерных средств от НСД

Темы для обсуждения n n n n Законодательная база РФ в области информационной безопасности Уголовный кодекс РФ о преступлениях в сфере компьютерной информации Международная классификация компьютерных преступлений Пример проведения типовой удаленной атаки – нарушение конфиденциальности Пример удаленного заражения компьютера с помощью троянской программы Использование средств защиты от НСД для создания замкнутой программной среды Использование средств шифрования с открытыми ключами для электронной почты Методы борьбы с скрытыми каналами передачи

Темы для обсуждения n n n n Законодательная база РФ в области информационной безопасности Уголовный кодекс РФ о преступлениях в сфере компьютерной информации Международная классификация компьютерных преступлений Пример проведения типовой удаленной атаки – нарушение конфиденциальности Пример удаленного заражения компьютера с помощью троянской программы Использование средств защиты от НСД для создания замкнутой программной среды Использование средств шифрования с открытыми ключами для электронной почты Методы борьбы с скрытыми каналами передачи

Политическая безопасность Военная безопасность Экономическая безопасность Национальная безопасность РФ Социальная безопасность Информационная безопасность Техническая защита информации Экологическая безопасность

Политическая безопасность Военная безопасность Экономическая безопасность Национальная безопасность РФ Социальная безопасность Информационная безопасность Техническая защита информации Экологическая безопасность

Информационные ресурсы по категориям доступа (ФЗ «Об информации, информатизации и защите информации» ) Информация с ограниченным доступом Открытая информация Информация, отнесенная к гостайне • законодательные и другие нормативные акты… • документы, содержащие информацию о чрезвычайных ситуациях… Перечень сведений, отнесенных к государственной тайне • документы, содержащие информацию о деятельности органов государственной власти и органов местного самоуправления… • документы, накапливаемые в открытых фондах библиотек и архивов Конфиденциальная информация Перечень сведений конфиденциального характера

Информационные ресурсы по категориям доступа (ФЗ «Об информации, информатизации и защите информации» ) Информация с ограниченным доступом Открытая информация Информация, отнесенная к гостайне • законодательные и другие нормативные акты… • документы, содержащие информацию о чрезвычайных ситуациях… Перечень сведений, отнесенных к государственной тайне • документы, содержащие информацию о деятельности органов государственной власти и органов местного самоуправления… • документы, накапливаемые в открытых фондах библиотек и архивов Конфиденциальная информация Перечень сведений конфиденциального характера

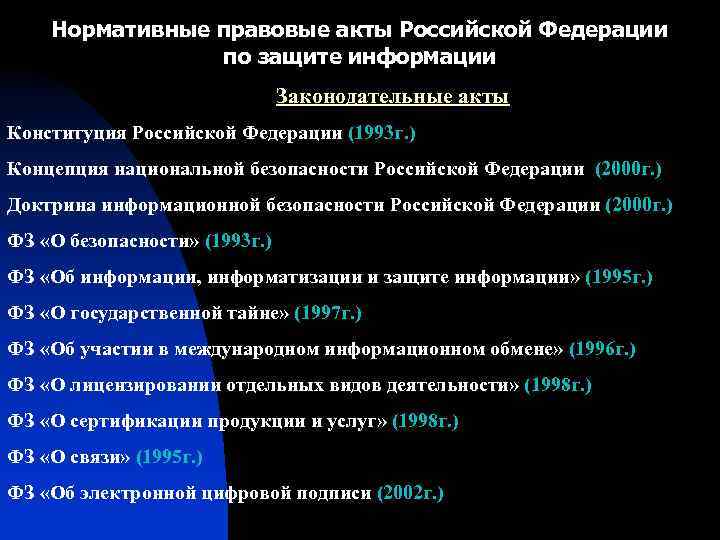

Нормативные правовые акты Российской Федерации по защите информации Законодательные акты Конституция Российской Федерации (1993 г. ) Концепция национальной безопасности Российской Федерации (2000 г. ) Доктрина информационной безопасности Российской Федерации (2000 г. ) ФЗ «О безопасности» (1993 г. ) ФЗ «Об информации, информатизации и защите информации» (1995 г. ) ФЗ «О государственной тайне» (1997 г. ) ФЗ «Об участии в международном информационном обмене» (1996 г. ) ФЗ «О лицензировании отдельных видов деятельности» (1998 г. ) ФЗ «О сертификации продукции и услуг» (1998 г. ) ФЗ «О связи» (1995 г. ) ФЗ «Об электронной цифровой подписи (2002 г. )

Нормативные правовые акты Российской Федерации по защите информации Законодательные акты Конституция Российской Федерации (1993 г. ) Концепция национальной безопасности Российской Федерации (2000 г. ) Доктрина информационной безопасности Российской Федерации (2000 г. ) ФЗ «О безопасности» (1993 г. ) ФЗ «Об информации, информатизации и защите информации» (1995 г. ) ФЗ «О государственной тайне» (1997 г. ) ФЗ «Об участии в международном информационном обмене» (1996 г. ) ФЗ «О лицензировании отдельных видов деятельности» (1998 г. ) ФЗ «О сертификации продукции и услуг» (1998 г. ) ФЗ «О связи» (1995 г. ) ФЗ «Об электронной цифровой подписи (2002 г. )

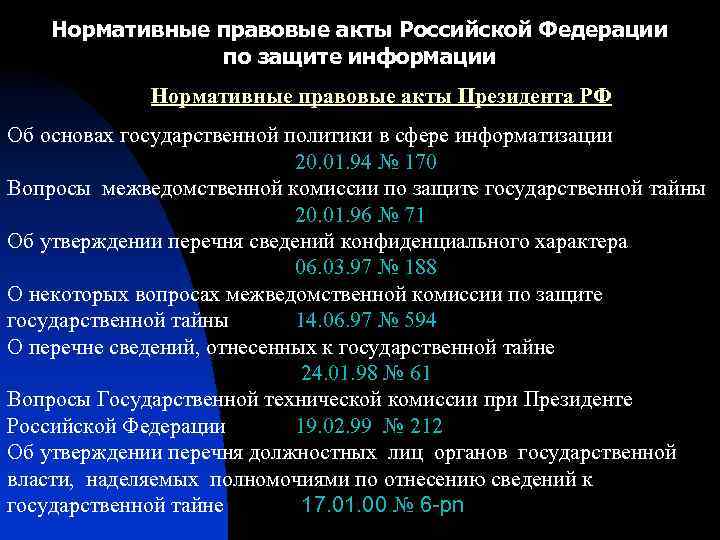

Нормативные правовые акты Российской Федерации по защите информации Нормативные правовые акты Президента РФ Об основах государственной политики в сфере информатизации 20. 01. 94 № 170 Вопросы межведомственной комиссии по защите государственной тайны 20. 01. 96 № 71 Об утверждении перечня сведений конфиденциального характера 06. 03. 97 № 188 О некоторых вопросах межведомственной комиссии по защите государственной тайны 14. 06. 97 № 594 О перечне сведений, отнесенных к государственной тайне 24. 01. 98 № 61 Вопросы Государственной технической комиссии при Президенте Российской Федерации 19. 02. 99 № 212 Об утверждении перечня должностных лиц органов государственной власти, наделяемых полномочиями по отнесению сведений к государственной тайне 17. 01. 00 № 6 -pn

Нормативные правовые акты Российской Федерации по защите информации Нормативные правовые акты Президента РФ Об основах государственной политики в сфере информатизации 20. 01. 94 № 170 Вопросы межведомственной комиссии по защите государственной тайны 20. 01. 96 № 71 Об утверждении перечня сведений конфиденциального характера 06. 03. 97 № 188 О некоторых вопросах межведомственной комиссии по защите государственной тайны 14. 06. 97 № 594 О перечне сведений, отнесенных к государственной тайне 24. 01. 98 № 61 Вопросы Государственной технической комиссии при Президенте Российской Федерации 19. 02. 99 № 212 Об утверждении перечня должностных лиц органов государственной власти, наделяемых полномочиями по отнесению сведений к государственной тайне 17. 01. 00 № 6 -pn

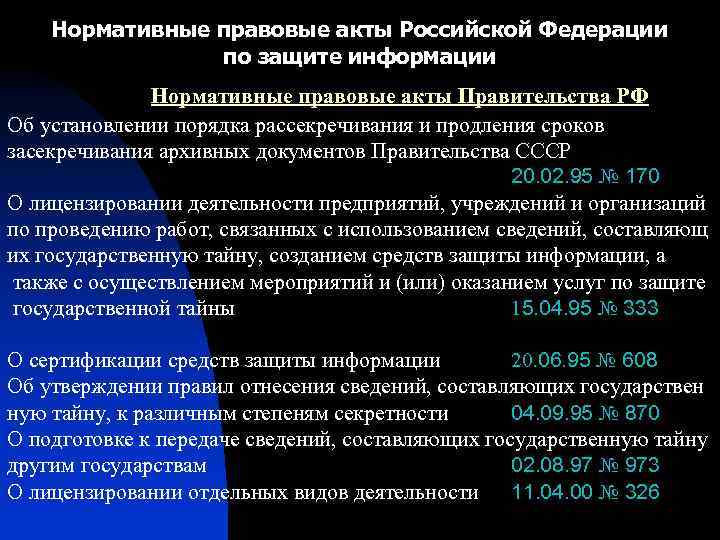

Нормативные правовые акты Российской Федерации по защите информации Нормативные правовые акты Правительства РФ Об установлении порядка рассекречивания и продления сроков засекречивания архивных документов Правительства СССР 20. 02. 95 № 170 О лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющ их государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны 15. 04. 95 № 333 О сертификации средств защиты информации 20. 06. 95 № 608 Об утверждении правил отнесения сведений, составляющих государствен ную тайну, к различным степеням секретности 04. 09. 95 № 870 О подготовке к передаче сведений, составляющих государственную тайну другим государствам 02. 08. 97 № 973 О лицензировании отдельных видов деятельности 11. 04. 00 № 326

Нормативные правовые акты Российской Федерации по защите информации Нормативные правовые акты Правительства РФ Об установлении порядка рассекречивания и продления сроков засекречивания архивных документов Правительства СССР 20. 02. 95 № 170 О лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющ их государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны 15. 04. 95 № 333 О сертификации средств защиты информации 20. 06. 95 № 608 Об утверждении правил отнесения сведений, составляющих государствен ную тайну, к различным степеням секретности 04. 09. 95 № 870 О подготовке к передаче сведений, составляющих государственную тайну другим государствам 02. 08. 97 № 973 О лицензировании отдельных видов деятельности 11. 04. 00 № 326

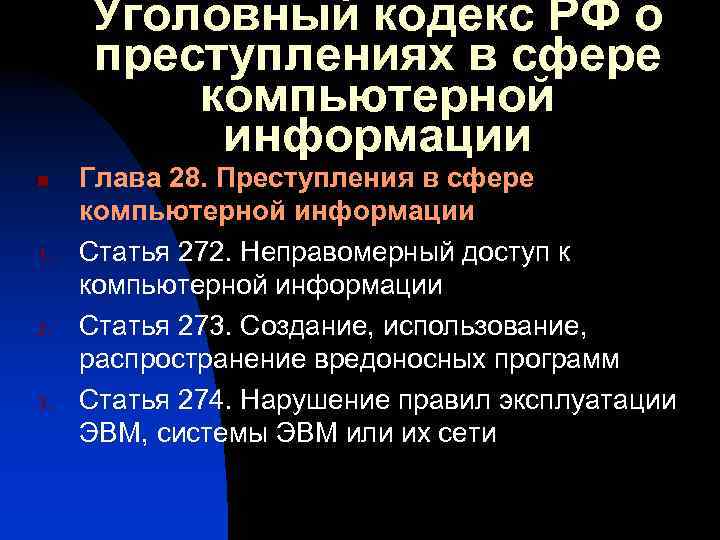

Уголовный кодекс РФ о преступлениях в сфере компьютерной информации n 1. 2. 3. Глава 28. Преступления в сфере компьютерной информации Статья 272. Неправомерный доступ к компьютерной информации Статья 273. Создание, использование, распространение вредоносных программ Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

Уголовный кодекс РФ о преступлениях в сфере компьютерной информации n 1. 2. 3. Глава 28. Преступления в сфере компьютерной информации Статья 272. Неправомерный доступ к компьютерной информации Статья 273. Создание, использование, распространение вредоносных программ Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

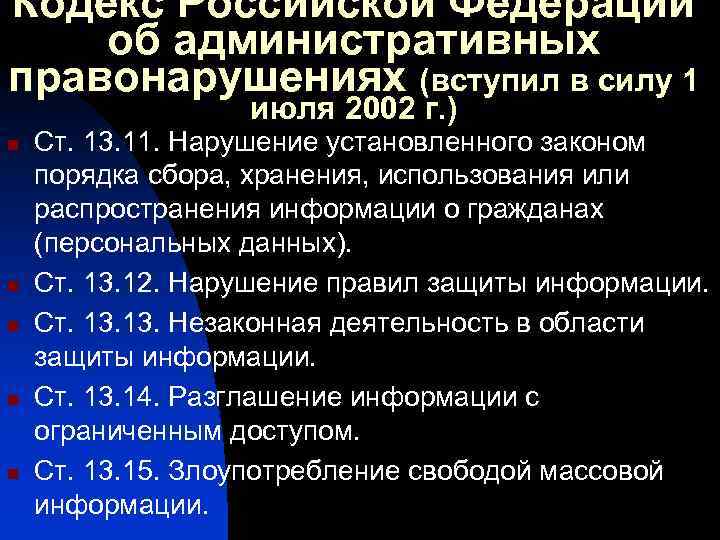

Кодекс Российской Федерации об административных правонарушениях (вступил в силу 1 июля 2002 г. ) n n n Ст. 13. 11. Нарушение установленного законом порядка сбора, хранения, использования или распространения информации о гражданах (персональных данных). Ст. 13. 12. Нарушение правил защиты информации. Ст. 13. Незаконная деятельность в области защиты информации. Ст. 13. 14. Разглашение информации с ограниченным доступом. Ст. 13. 15. Злоупотребление свободой массовой информации.

Кодекс Российской Федерации об административных правонарушениях (вступил в силу 1 июля 2002 г. ) n n n Ст. 13. 11. Нарушение установленного законом порядка сбора, хранения, использования или распространения информации о гражданах (персональных данных). Ст. 13. 12. Нарушение правил защиты информации. Ст. 13. Незаконная деятельность в области защиты информации. Ст. 13. 14. Разглашение информации с ограниченным доступом. Ст. 13. 15. Злоупотребление свободой массовой информации.

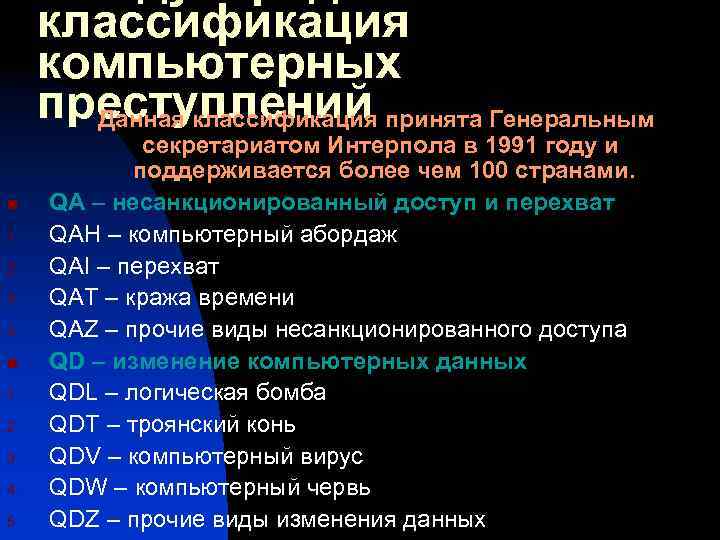

классификация компьютерных преступлений принята Генеральным Данная классификация n 1. 2. 3. 4. 5. секретариатом Интерпола в 1991 году и поддерживается более чем 100 странами. QA – несанкционированный доступ и перехват QAH – компьютерный абордаж QAI – перехват QAT – кража времени QAZ – прочие виды несанкционированного доступа QD – изменение компьютерных данных QDL – логическая бомба QDT – троянский конь QDV – компьютерный вирус QDW – компьютерный червь QDZ – прочие виды изменения данных

классификация компьютерных преступлений принята Генеральным Данная классификация n 1. 2. 3. 4. 5. секретариатом Интерпола в 1991 году и поддерживается более чем 100 странами. QA – несанкционированный доступ и перехват QAH – компьютерный абордаж QAI – перехват QAT – кража времени QAZ – прочие виды несанкционированного доступа QD – изменение компьютерных данных QDL – логическая бомба QDT – троянский конь QDV – компьютерный вирус QDW – компьютерный червь QDZ – прочие виды изменения данных

n 1. 2. 3. 4. 5. 6. 7. n 1. 2. 3. 4. классификация компьютерных преступлений QF – компьютерное мошенничество QFC – мошенничество с банкоматами QFF – компьютерная подделка QFG – мошенничество с игровыми автоматами QFM – манипуляции с программами ввода-вывода QFP – мошенничество с платежными средствами QFT – телефонное мошенничество QFZ – прочие компьютерные мошенничества QR – незаконное копирование QRG – компьютерные игры QRS – прочее программное обеспечение QRT – топография полупроводниковых изделий QRZ – прочее незаконное копирование

n 1. 2. 3. 4. 5. 6. 7. n 1. 2. 3. 4. классификация компьютерных преступлений QF – компьютерное мошенничество QFC – мошенничество с банкоматами QFF – компьютерная подделка QFG – мошенничество с игровыми автоматами QFM – манипуляции с программами ввода-вывода QFP – мошенничество с платежными средствами QFT – телефонное мошенничество QFZ – прочие компьютерные мошенничества QR – незаконное копирование QRG – компьютерные игры QRS – прочее программное обеспечение QRT – топография полупроводниковых изделий QRZ – прочее незаконное копирование

классификация компьютерных преступлений n 1. 2. 3. n 1. 2. 3. 4. QS – компьютерный саботаж QSH – с аппаратным обеспечением QSS – с программным обеспечением QSZ – прочие виды саботажа QZ – прочие компьютерные преступления QZB – с использованием BBS QZE – хищение информации, составляющей коммерческую тайну QZS – передача информации конфиденциального характера QZZ – прочие компьютерные преступления

классификация компьютерных преступлений n 1. 2. 3. n 1. 2. 3. 4. QS – компьютерный саботаж QSH – с аппаратным обеспечением QSS – с программным обеспечением QSZ – прочие виды саботажа QZ – прочие компьютерные преступления QZB – с использованием BBS QZE – хищение информации, составляющей коммерческую тайну QZS – передача информации конфиденциального характера QZZ – прочие компьютерные преступления

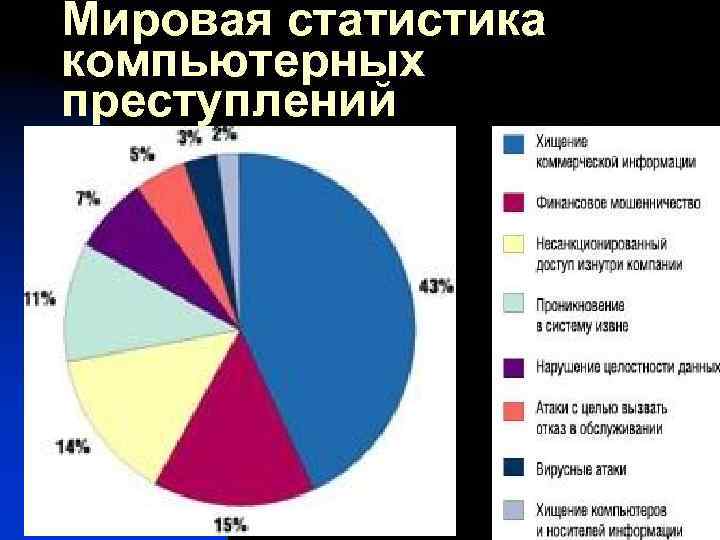

Мировая статистика компьютерных преступлений

Мировая статистика компьютерных преступлений

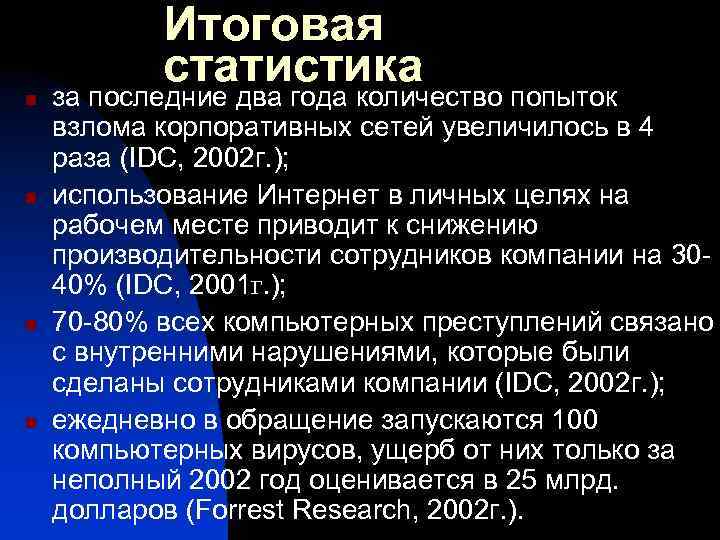

n n Итоговая статистика за последние два года количество попыток взлома корпоративных сетей увеличилось в 4 раза (IDC, 2002 г. ); использование Интернет в личных целях на рабочем месте приводит к снижению производительности сотрудников компании на 3040% (IDC, 2001 г. ); 70 -80% всех компьютерных преступлений связано с внутренними нарушениями, которые были сделаны сотрудниками компании (IDC, 2002 г. ); ежедневно в обращение запускаются 100 компьютерных вирусов, ущерб от них только за неполный 2002 год оценивается в 25 млрд. долларов (Forrest Research, 2002 г. ).

n n Итоговая статистика за последние два года количество попыток взлома корпоративных сетей увеличилось в 4 раза (IDC, 2002 г. ); использование Интернет в личных целях на рабочем месте приводит к снижению производительности сотрудников компании на 3040% (IDC, 2001 г. ); 70 -80% всех компьютерных преступлений связано с внутренними нарушениями, которые были сделаны сотрудниками компании (IDC, 2002 г. ); ежедневно в обращение запускаются 100 компьютерных вирусов, ущерб от них только за неполный 2002 год оценивается в 25 млрд. долларов (Forrest Research, 2002 г. ).

Пример общего вида интерфейса вредоносной программы

Пример общего вида интерфейса вредоносной программы

Пример проведения типовой удаленной атаки – нарушение конфиденциальности

Пример проведения типовой удаленной атаки – нарушение конфиденциальности

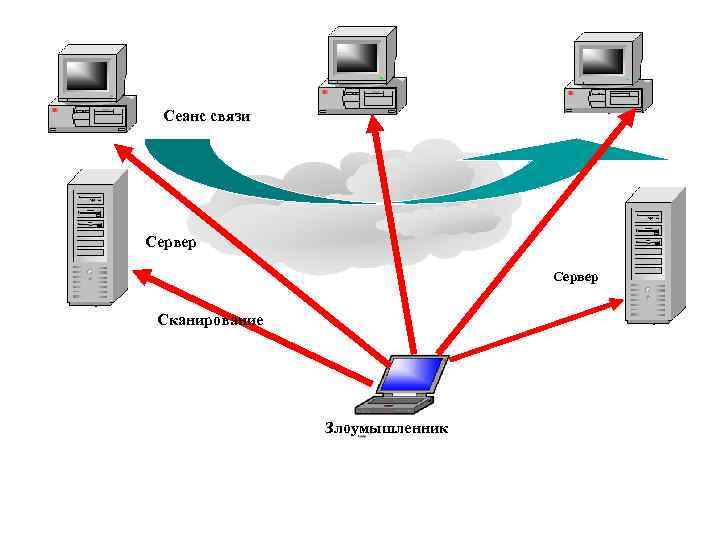

Сеанс связи Сервер Сканирование Злоумышленник

Сеанс связи Сервер Сканирование Злоумышленник

Пример удаленного заражения компьютера с помощью троянской программы

Пример удаленного заражения компьютера с помощью троянской программы

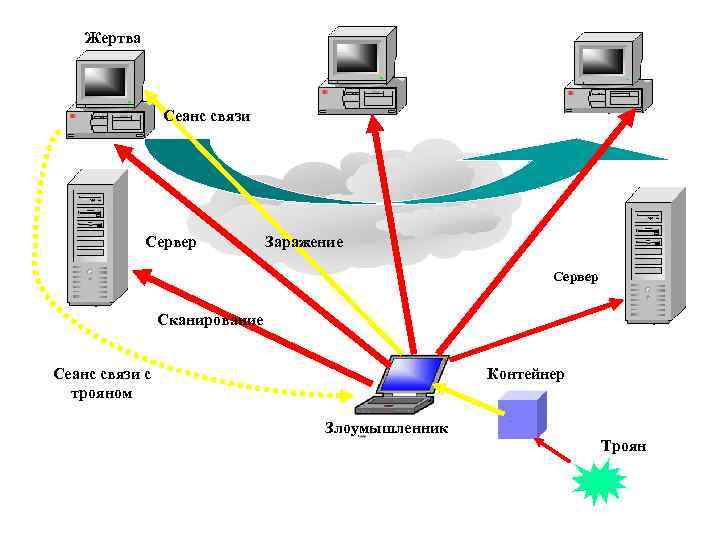

Жертва Сеанс связи Сервер Заражение Сервер Сканирование Сеанс связи с трояном Контейнер Злоумышленник Троян

Жертва Сеанс связи Сервер Заражение Сервер Сканирование Сеанс связи с трояном Контейнер Злоумышленник Троян

Использование средств защиты от НСД для создания замкнутой программной среды

Использование средств защиты от НСД для создания замкнутой программной среды

Механизмы формирования замкнутой программной среды Белый список n Черный список n Контроль целостности системы n

Механизмы формирования замкнутой программной среды Белый список n Черный список n Контроль целостности системы n

Программный продукт для формирования замкнутой программной среды Блокпост

Программный продукт для формирования замкнутой программной среды Блокпост

Программный продукт для контроля целостности программной среды – Фикс

Программный продукт для контроля целостности программной среды – Фикс

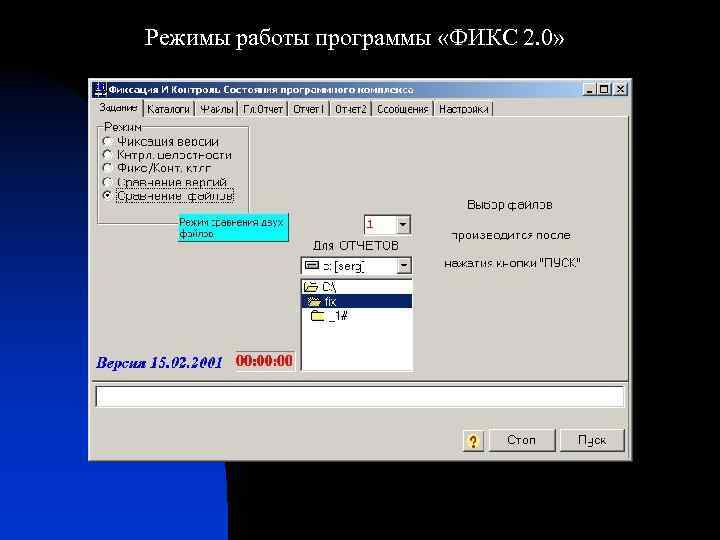

Режимы работы программы «ФИКС 2. 0»

Режимы работы программы «ФИКС 2. 0»

Использование средств шифрования с открытыми ключами для шифрования сообщений

Использование средств шифрования с открытыми ключами для шифрования сообщений

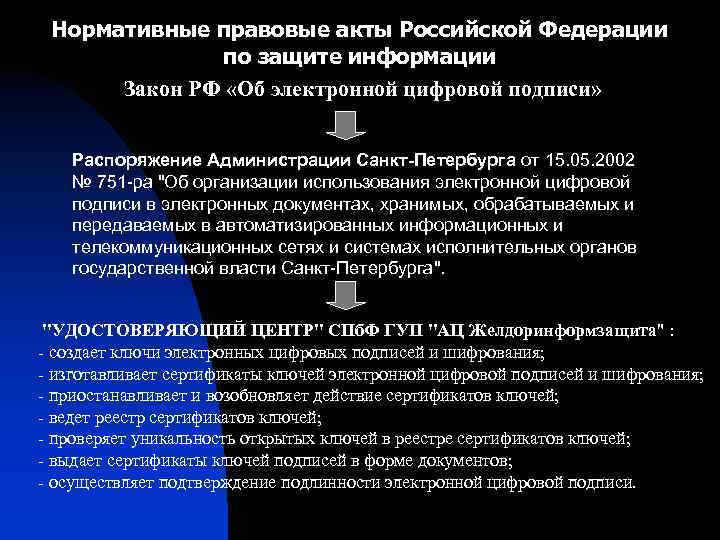

Нормативные правовые акты Российской Федерации по защите информации Закон РФ «Об электронной цифровой подписи» Распоряжение Администрации Санкт-Петербурга от 15. 05. 2002 № 751 -ра "Об организации использования электронной цифровой подписи в электронных документах, хранимых, обрабатываемых и передаваемых в автоматизированных информационных и телекоммуникационных сетях и системах исполнительных органов государственной власти Санкт-Петербурга". "УДОСТОВЕРЯЮЩИЙ ЦЕНТР" СПб. Ф ГУП "АЦ Желдоринформзащита" : - создает ключи электронных цифровых подписей и шифрования; - изготавливает сертификаты ключей электронной цифровой подписей и шифрования; - приостанавливает и возобновляет действие сертификатов ключей; - ведет реестр сертификатов ключей; - проверяет уникальность открытых ключей в реестре сертификатов ключей; - выдает сертификаты ключей подписей в форме документов; - осуществляет подтверждение подлинности электронной цифровой подписи.

Нормативные правовые акты Российской Федерации по защите информации Закон РФ «Об электронной цифровой подписи» Распоряжение Администрации Санкт-Петербурга от 15. 05. 2002 № 751 -ра "Об организации использования электронной цифровой подписи в электронных документах, хранимых, обрабатываемых и передаваемых в автоматизированных информационных и телекоммуникационных сетях и системах исполнительных органов государственной власти Санкт-Петербурга". "УДОСТОВЕРЯЮЩИЙ ЦЕНТР" СПб. Ф ГУП "АЦ Желдоринформзащита" : - создает ключи электронных цифровых подписей и шифрования; - изготавливает сертификаты ключей электронной цифровой подписей и шифрования; - приостанавливает и возобновляет действие сертификатов ключей; - ведет реестр сертификатов ключей; - проверяет уникальность открытых ключей в реестре сертификатов ключей; - выдает сертификаты ключей подписей в форме документов; - осуществляет подтверждение подлинности электронной цифровой подписи.

Сообщение Шифрация и отправка Текст сообщения 011. . 10 Расшифровка Закрытый ключ У отправителя и получателя одна и та же программа шифрования. 1 Чтобы послать зашифрованное сообщение, отправитель генерирует шифровальный ключ. 2 Он пересылает ключ получателю по каналу, отличному от того, которым пойдет сообщение. 3 Программа шифрования превращает открытый текст в зашифрованный. 4 Зашифрованный текст пересылается получателю. 5 Получатель прочитывает его, используя имеющийся у него ключ.

Сообщение Шифрация и отправка Текст сообщения 011. . 10 Расшифровка Закрытый ключ У отправителя и получателя одна и та же программа шифрования. 1 Чтобы послать зашифрованное сообщение, отправитель генерирует шифровальный ключ. 2 Он пересылает ключ получателю по каналу, отличному от того, которым пойдет сообщение. 3 Программа шифрования превращает открытый текст в зашифрованный. 4 Зашифрованный текст пересылается получателю. 5 Получатель прочитывает его, используя имеющийся у него ключ.

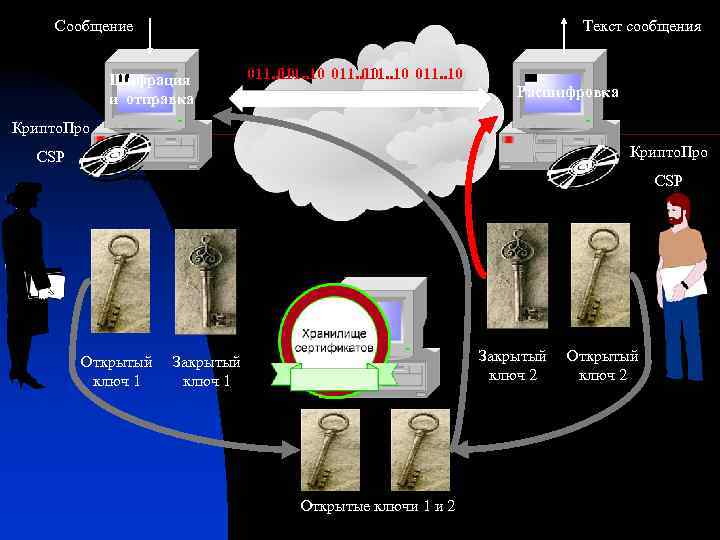

Сообщение Текст сообщения Шифрация и отправка 011. . 10 Расшифровка Крипто. Про CSP Открытый ключ 1 Закрытый ключ 2 Закрытый ключ 1 Открытые ключи 1 и 2 Открытый ключ 2

Сообщение Текст сообщения Шифрация и отправка 011. . 10 Расшифровка Крипто. Про CSP Открытый ключ 1 Закрытый ключ 2 Закрытый ключ 1 Открытые ключи 1 и 2 Открытый ключ 2

Использование средств шифрования с открытыми ключами для электронной подписи сообщений

Использование средств шифрования с открытыми ключами для электронной подписи сообщений

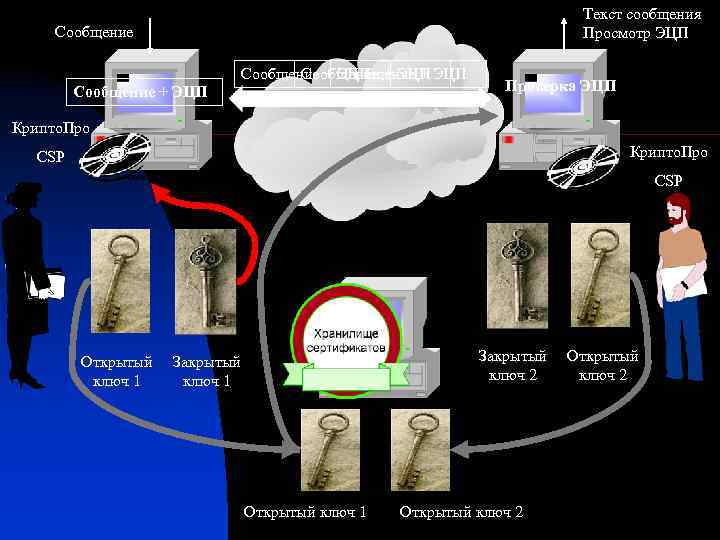

Текст сообщения Просмотр ЭЦП Сообщение + ЭЦП Сообщение + ЭЦП Проверка ЭЦП Крипто. Про CSP Открытый ключ 1 Закрытый ключ 1 Открытый ключ 1 Закрытый ключ 2 Открытый ключ 2

Текст сообщения Просмотр ЭЦП Сообщение + ЭЦП Сообщение + ЭЦП Проверка ЭЦП Крипто. Про CSP Открытый ключ 1 Закрытый ключ 1 Открытый ключ 1 Закрытый ключ 2 Открытый ключ 2

Методы борьбы с скрытыми каналами передачи

Методы борьбы с скрытыми каналами передачи

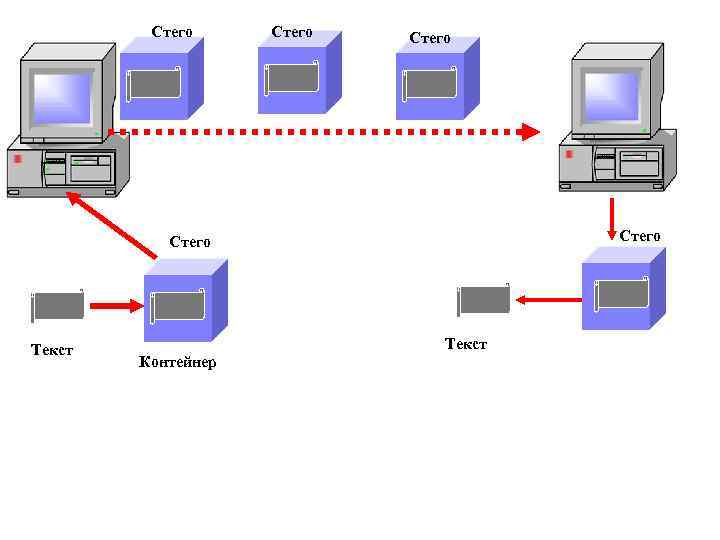

Стего Стего Текст Контейнер

Стего Стего Текст Контейнер