ТЗИ - Лекция 3_2011.pptx

- Количество слайдов: 43

МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ В КС ОТ ТРАДИЦИОННОГО ШПИОНАЖА И ДИВЕРСИЙ Лекция 3 Технологии защиты информации

МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ В КС ОТ ТРАДИЦИОННОГО ШПИОНАЖА И ДИВЕРСИЙ Лекция 3 Технологии защиты информации

Система охраны объекта КС Задачи защиты объектов КС от традиционного шпионажа и диверсий • создание системы охраны объекта; • организация работ с конфиденциальными информационными ресурсами на объекте КС; • противодействие наблюдению; • противодействие подслушиванию; • защита от злоумышленных действий персонала. Рубежи защиты объекта охраны • 1) контролируемая территория; • 2) здание; • 3) помещение; • 4) устройство, носитель информации; • 5) программа; • 6) информационные ресурсы.

Система охраны объекта КС Задачи защиты объектов КС от традиционного шпионажа и диверсий • создание системы охраны объекта; • организация работ с конфиденциальными информационными ресурсами на объекте КС; • противодействие наблюдению; • противодействие подслушиванию; • защита от злоумышленных действий персонала. Рубежи защиты объекта охраны • 1) контролируемая территория; • 2) здание; • 3) помещение; • 4) устройство, носитель информации; • 5) программа; • 6) информационные ресурсы.

Система охраны объекта КС инженерные конструкции охранная сигнализация средства наблюдения подсистема доступа на объект дежурная смена охраны

Система охраны объекта КС инженерные конструкции охранная сигнализация средства наблюдения подсистема доступа на объект дежурная смена охраны

Инженерные конструкции Заборы › бетонные и кирпичные заборы имеют обычно высоту в пределах 1, 8 -2, 5 м, сеточные - до 2, 2 м › колючая проволока, острые стержни, армированная колючая лента Двери › Механические замки › Кодовые замки › Электронные замки (Touch Memory, I-Button, Rf. ID)

Инженерные конструкции Заборы › бетонные и кирпичные заборы имеют обычно высоту в пределах 1, 8 -2, 5 м, сеточные - до 2, 2 м › колючая проволока, острые стержни, армированная колючая лента Двери › Механические замки › Кодовые замки › Электронные замки (Touch Memory, I-Button, Rf. ID)

Touch Memory

Touch Memory

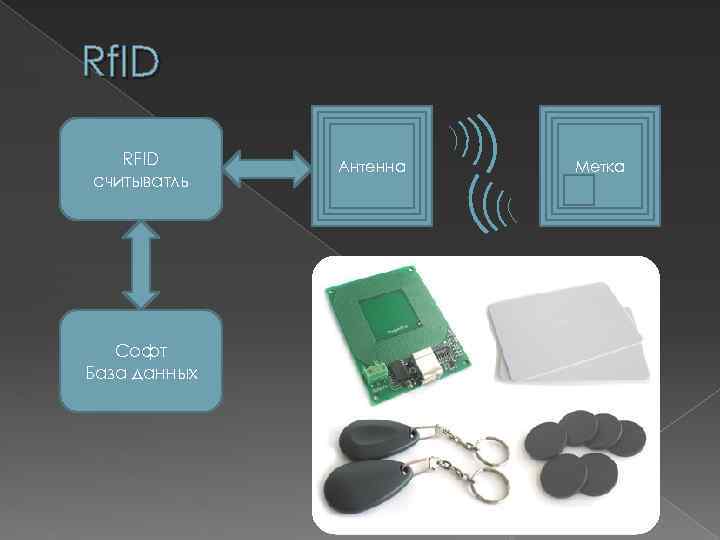

Rf. ID RFID считыватль Софт База данных Антенна Метка

Rf. ID RFID считыватль Софт База данных Антенна Метка

Rf. ID

Rf. ID

Rf. ID

Rf. ID

Инженерные конструкции Окна › установка оконных решеток › применение стекол, устойчивых к механическому воздействию закаливание стекол; изготовление многослойных стекол; применение защитных пленок.

Инженерные конструкции Окна › установка оконных решеток › применение стекол, устойчивых к механическому воздействию закаливание стекол; изготовление многослойных стекол; применение защитных пленок.

Охранная сигнализация Требования к охранной сигнализации • охват контролируемой зоны по всему периметру; • высокая чувствительность к действиям злоумышленника; • надежная работа в любых погодных и временных условиях; • устойчивость к естественным помехам; • быстрота и точность определения места нарушения; • возможность централизованного контроля событий.

Охранная сигнализация Требования к охранной сигнализации • охват контролируемой зоны по всему периметру; • высокая чувствительность к действиям злоумышленника; • надежная работа в любых погодных и временных условиях; • устойчивость к естественным помехам; • быстрота и точность определения места нарушения; • возможность централизованного контроля событий.

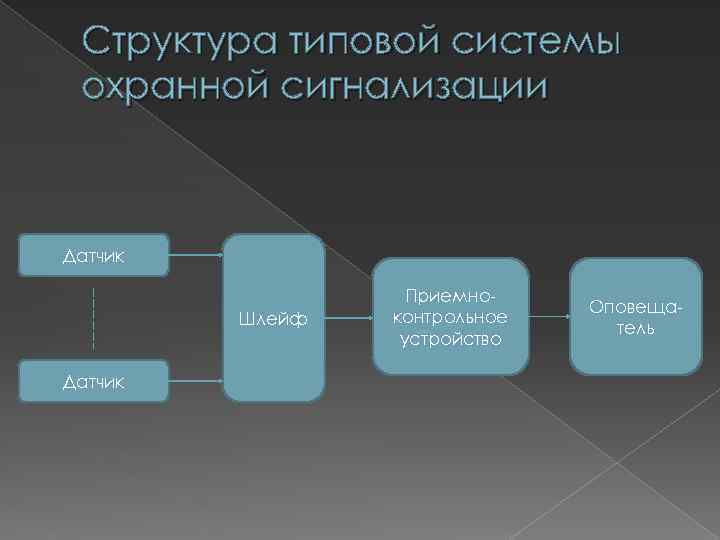

Структура типовой системы охранной сигнализации Датчик Шлейф Датчик Приемноконтрольное устройство Оповещатель

Структура типовой системы охранной сигнализации Датчик Шлейф Датчик Приемноконтрольное устройство Оповещатель

Классификация датчиков Контактны е Акустические Оптикоэлектронн ые Микроволновые Вибрацио н-ные Емкостны е Телевизионные

Классификация датчиков Контактны е Акустические Оптикоэлектронн ые Микроволновые Вибрацио н-ные Емкостны е Телевизионные

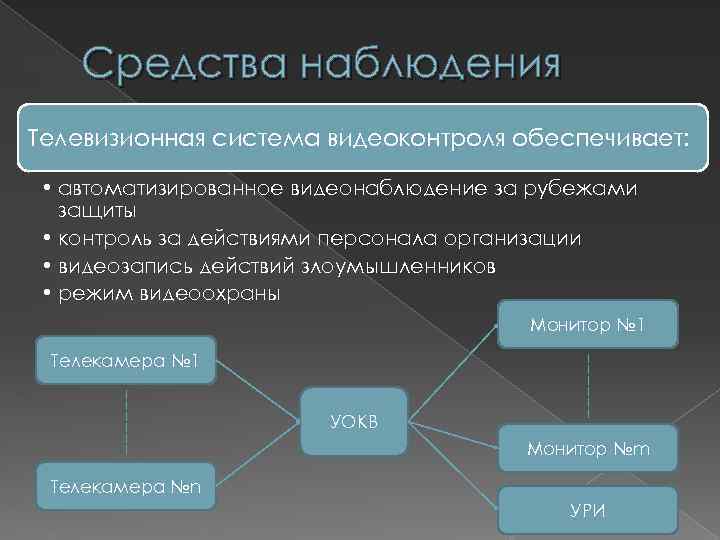

Средства наблюдения Телевизионная система видеоконтроля обеспечивает: • автоматизированное видеонаблюдение за рубежами защиты • контроль за действиями персонала организации • видеозапись действий злоумышленников • режим видеоохраны Монитор № 1 Телекамера № 1 УОКВ Монитор №m Телекамера №n УРИ

Средства наблюдения Телевизионная система видеоконтроля обеспечивает: • автоматизированное видеонаблюдение за рубежами защиты • контроль за действиями персонала организации • видеозапись действий злоумышленников • режим видеоохраны Монитор № 1 Телекамера № 1 УОКВ Монитор №m Телекамера №n УРИ

Средства наблюдения Устройства обработки и коммутации видеоинформации • коммутаторы • квадраторы • мультиплексоры • детекторы движения

Средства наблюдения Устройства обработки и коммутации видеоинформации • коммутаторы • квадраторы • мультиплексоры • детекторы движения

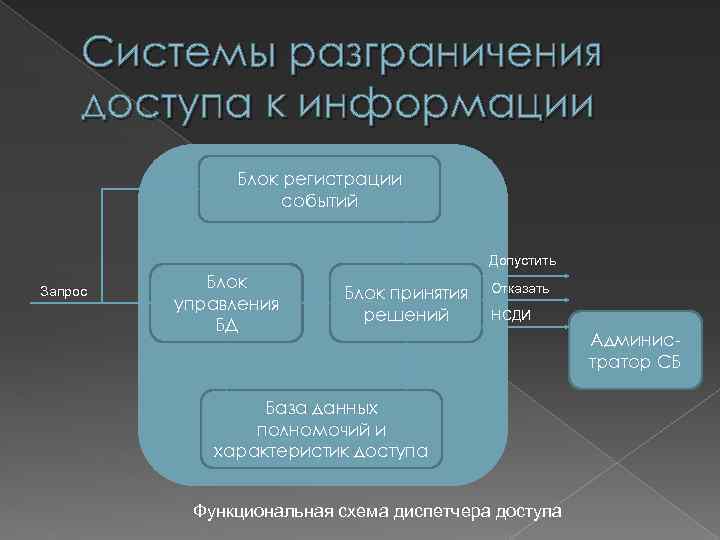

Системы разграничения доступа к информации Блок регистрации событий Допустить Запрос Блок управления БД Блок принятия решений Отказать НСДИ База данных полномочий и характеристик доступа Функциональная схема диспетчера доступа Администратор СБ

Системы разграничения доступа к информации Блок регистрации событий Допустить Запрос Блок управления БД Блок принятия решений Отказать НСДИ База данных полномочий и характеристик доступа Функциональная схема диспетчера доступа Администратор СБ

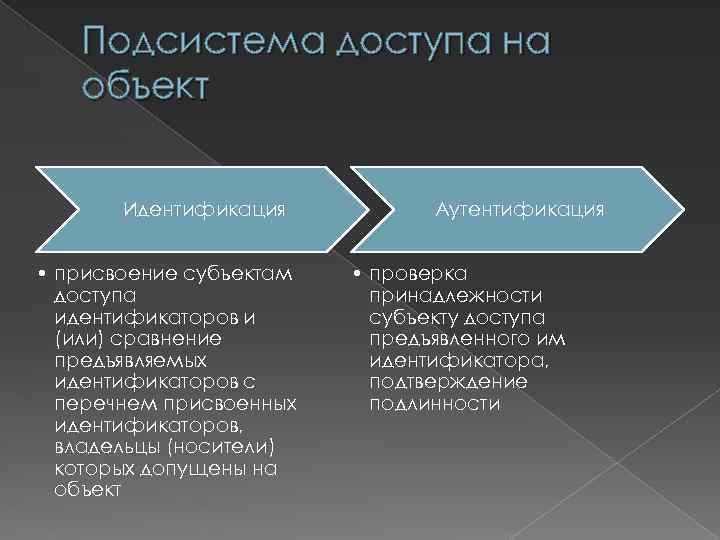

Подсистема доступа на объект Идентификация • присвоение субъектам доступа идентификаторов и (или) сравнение предъявляемых идентификаторов с перечнем присвоенных идентификаторов, владельцы (носители) которых допущены на объект Аутентификация • проверка принадлежности субъекту доступа предъявленного им идентификатора, подтверждение подлинности

Подсистема доступа на объект Идентификация • присвоение субъектам доступа идентификаторов и (или) сравнение предъявляемых идентификаторов с перечнем присвоенных идентификаторов, владельцы (носители) которых допущены на объект Аутентификация • проверка принадлежности субъекту доступа предъявленного им идентификатора, подтверждение подлинности

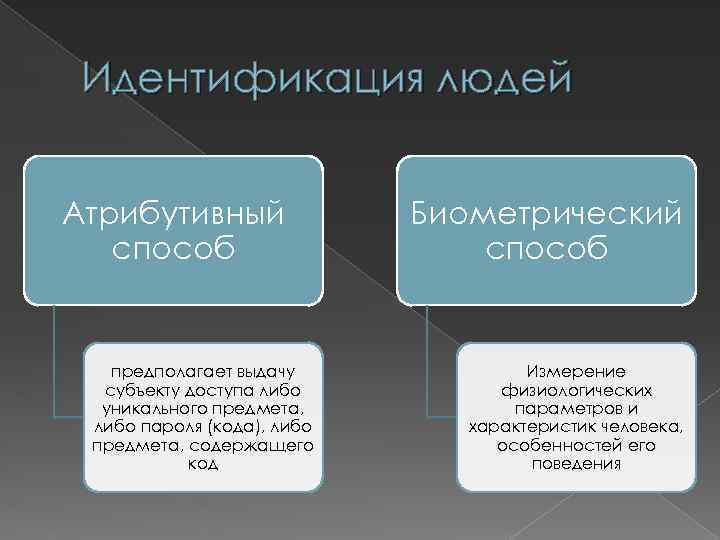

Идентификация людей Атрибутивный способ предполагает выдачу субъекту доступа либо уникального предмета, либо пароля (кода), либо предмета, содержащего код Биометрический способ Измерение физиологических параметров и характеристик человека, особенностей его поведения

Идентификация людей Атрибутивный способ предполагает выдачу субъекту доступа либо уникального предмета, либо пароля (кода), либо предмета, содержащего код Биометрический способ Измерение физиологических параметров и характеристик человека, особенностей его поведения

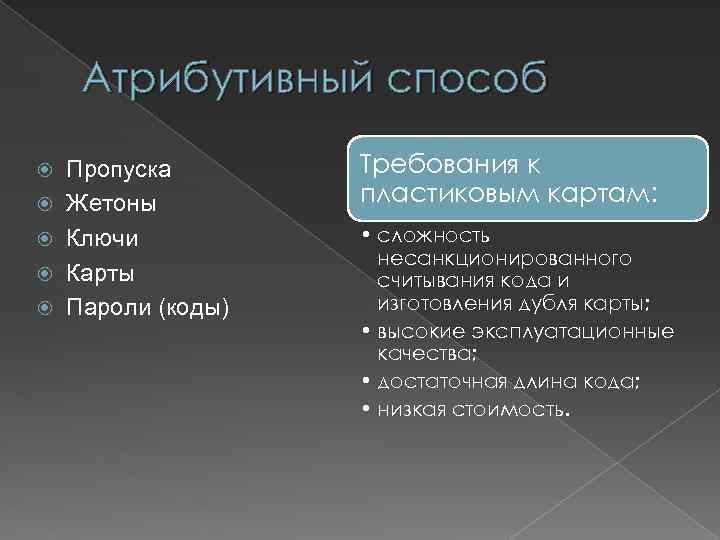

Атрибутивный способ Пропуска Жетоны Ключи Карты Пароли (коды) Требования к пластиковым картам: • сложность несанкционированного считывания кода и изготовления дубля карты; • высокие эксплуатационные качества; • достаточная длина кода; • низкая стоимость.

Атрибутивный способ Пропуска Жетоны Ключи Карты Пароли (коды) Требования к пластиковым картам: • сложность несанкционированного считывания кода и изготовления дубля карты; • высокие эксплуатационные качества; • достаточная длина кода; • низкая стоимость.

Карты для идентификации магнитные инфракрасные карты оптической памяти штриховые карты ≪Виганд≫ (Wiegand) полупроводниковые

Карты для идентификации магнитные инфракрасные карты оптической памяти штриховые карты ≪Виганд≫ (Wiegand) полупроводниковые

Биометрическая идентификация и аутентификация пользователя Основные достоинства биометрических методов идентификации и аутентификации пользователя по сравнению с традиционными: • высокая степень достоверности идентификации по биометрическим признакам из-за их уникальности; • неотделимость биометрических признаков от дееспособной личности; • трудность фальсификации биометрических признаков.

Биометрическая идентификация и аутентификация пользователя Основные достоинства биометрических методов идентификации и аутентификации пользователя по сравнению с традиционными: • высокая степень достоверности идентификации по биометрическим признакам из-за их уникальности; • неотделимость биометрических признаков от дееспособной личности; • трудность фальсификации биометрических признаков.

Биометрическая идентификация и аутентификация пользователя Биометрические признаки, используемые при идентификации потенциального пользователя • узор радужной оболочки и сетчатки глаз; • папиллярные узоры пальцев (отпечатки пальцев); • геометрическая форма руки; • форма и размеры лица; • особенности голоса; • биомеханические характеристики рукописной подписи; • биомеханические характеристики "клавиатурного почерка". • запах тела; • термические характеристики тела.

Биометрическая идентификация и аутентификация пользователя Биометрические признаки, используемые при идентификации потенциального пользователя • узор радужной оболочки и сетчатки глаз; • папиллярные узоры пальцев (отпечатки пальцев); • геометрическая форма руки; • форма и размеры лица; • особенности голоса; • биомеханические характеристики рукописной подписи; • биомеханические характеристики "клавиатурного почерка". • запах тела; • термические характеристики тела.

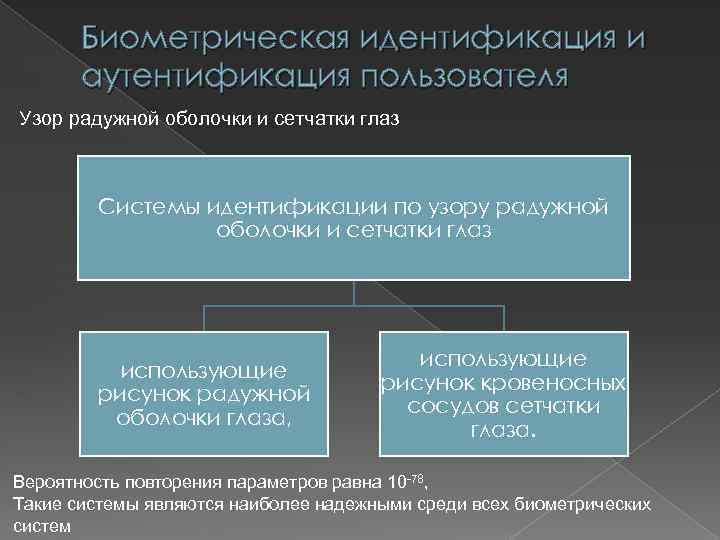

Биометрическая идентификация и аутентификация пользователя Узор радужной оболочки и сетчатки глаз Системы идентификации по узору радужной оболочки и сетчатки глаз использующие рисунок радужной оболочки глаза, использующие рисунок кровеносных сосудов сетчатки глаза. Вероятность повторения параметров равна 10 -78, Такие системы являются наиболее надежными среди всех биометрических систем

Биометрическая идентификация и аутентификация пользователя Узор радужной оболочки и сетчатки глаз Системы идентификации по узору радужной оболочки и сетчатки глаз использующие рисунок радужной оболочки глаза, использующие рисунок кровеносных сосудов сетчатки глаза. Вероятность повторения параметров равна 10 -78, Такие системы являются наиболее надежными среди всех биометрических систем

Биометрическая идентификация и аутентификация пользователя Узор радужной оболочки и сетчатки глаз

Биометрическая идентификация и аутентификация пользователя Узор радужной оболочки и сетчатки глаз

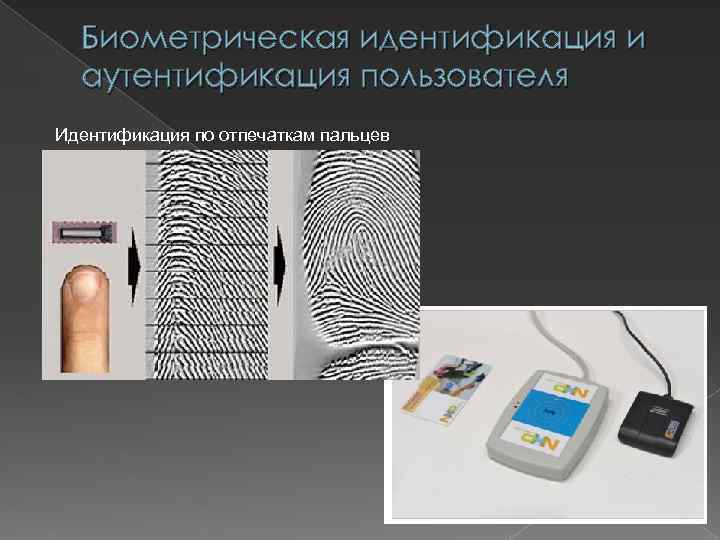

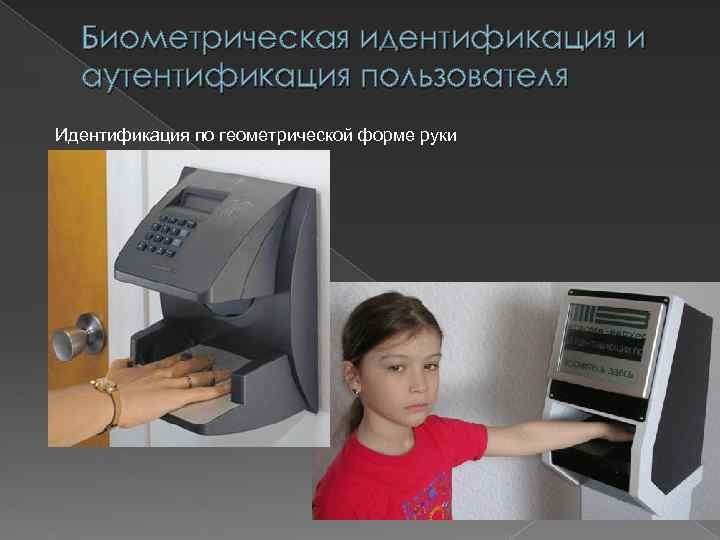

Биометрическая идентификация и аутентификация пользователя Системы идентификации по отпечаткам пальцев являются самыми распространенными. • Основными пользователями систем являются государственные и банковские организации. полиция, различные Системы идентификации по геометрической форме руки используют сканеры формы руки, обычно устанавливаемые на стенах. Системы идентификации по лицу и голосу наиболее доступными из-за их дешевизны являются • большинство современных компьютеров имеют видео- и аудиосредства. • применяются при удаленной идентификации субъекта доступа в телекоммуникационных сетях.

Биометрическая идентификация и аутентификация пользователя Системы идентификации по отпечаткам пальцев являются самыми распространенными. • Основными пользователями систем являются государственные и банковские организации. полиция, различные Системы идентификации по геометрической форме руки используют сканеры формы руки, обычно устанавливаемые на стенах. Системы идентификации по лицу и голосу наиболее доступными из-за их дешевизны являются • большинство современных компьютеров имеют видео- и аудиосредства. • применяются при удаленной идентификации субъекта доступа в телекоммуникационных сетях.

Биометрическая идентификация и аутентификация пользователя Идентификация по отпечаткам пальцев

Биометрическая идентификация и аутентификация пользователя Идентификация по отпечаткам пальцев

Биометрическая идентификация и аутентификация пользователя Идентификация по геометрической форме руки

Биометрическая идентификация и аутентификация пользователя Идентификация по геометрической форме руки

Биометрическая идентификация и аутентификация пользователя Системы идентификации личностей динамике рукописной подписи по • учитывают интенсивность каждого усилия подписывающего, частотные характеристики написания каждого элемента подписи и начертание подписи в целом. Системы идентификации по биомеханическим характеристикам "клавиатурного почерка" • основываются на том, что моменты нажатия и отпускания клавиш при наборе текста на клавиатуре существенно различаются у разных пользователей.

Биометрическая идентификация и аутентификация пользователя Системы идентификации личностей динамике рукописной подписи по • учитывают интенсивность каждого усилия подписывающего, частотные характеристики написания каждого элемента подписи и начертание подписи в целом. Системы идентификации по биомеханическим характеристикам "клавиатурного почерка" • основываются на том, что моменты нажатия и отпускания клавиш при наборе текста на клавиатуре существенно различаются у разных пользователей.

Кривая роста относительного уровня обеспечения безопасности от наращивания средств контроля доступа

Кривая роста относительного уровня обеспечения безопасности от наращивания средств контроля доступа

ИДЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ КССУБЪЕКТОВ ДОСТУПА К ДАННЫМ

ИДЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ КССУБЪЕКТОВ ДОСТУПА К ДАННЫМ

Основные понятия и концепции С каждым объектом компьютерной системы связана некоторая информация, однозначно идентифицирующая его Это может быть число строка символов алгоритм Идентификатор объекта Если объект имеет некоторый идентификатор, зарегистрированный в сети, он называется законным (легальным) объектом; остальные объекты относятся к незаконным (нелегальным).

Основные понятия и концепции С каждым объектом компьютерной системы связана некоторая информация, однозначно идентифицирующая его Это может быть число строка символов алгоритм Идентификатор объекта Если объект имеет некоторый идентификатор, зарегистрированный в сети, он называется законным (легальным) объектом; остальные объекты относятся к незаконным (нелегальным).

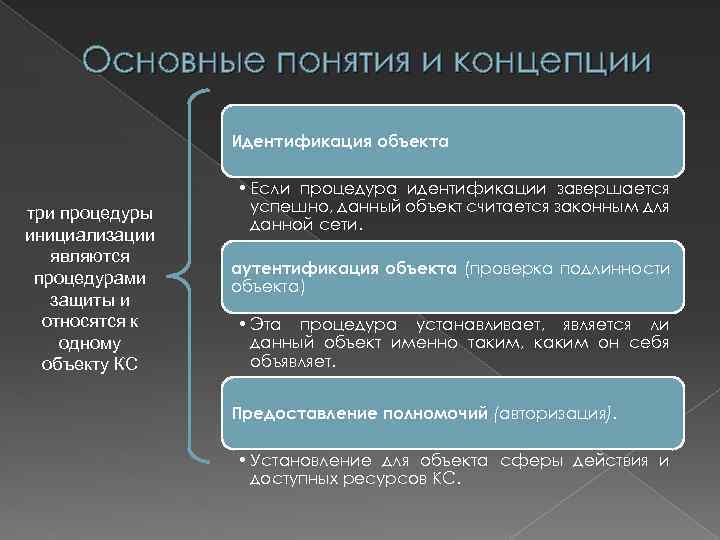

Основные понятия и концепции Идентификация объекта три процедуры инициализации являются процедурами защиты и относятся к одному объекту КС • Если процедура идентификации завершается успешно, данный объект считается законным для данной сети. аутентификация объекта (проверка подлинности объекта) • Эта процедура устанавливает, является ли данный объект именно таким, каким он себя объявляет. Предоставление полномочий (авторизация). • Установление для объекта сферы действия и доступных ресурсов КС.

Основные понятия и концепции Идентификация объекта три процедуры инициализации являются процедурами защиты и относятся к одному объекту КС • Если процедура идентификации завершается успешно, данный объект считается законным для данной сети. аутентификация объекта (проверка подлинности объекта) • Эта процедура устанавливает, является ли данный объект именно таким, каким он себя объявляет. Предоставление полномочий (авторизация). • Установление для объекта сферы действия и доступных ресурсов КС.

Идентификация и аутентификация пользователя Для проведения процедур идентификации и аутентификации пользователя необходимы: • наличие соответствующего субъекта (модуля) аутентификации; • наличие аутентифицирующего объекта, хранящего уникальную информацию для аутентификации пользователя.

Идентификация и аутентификация пользователя Для проведения процедур идентификации и аутентификации пользователя необходимы: • наличие соответствующего субъекта (модуля) аутентификации; • наличие аутентифицирующего объекта, хранящего уникальную информацию для аутентификации пользователя.

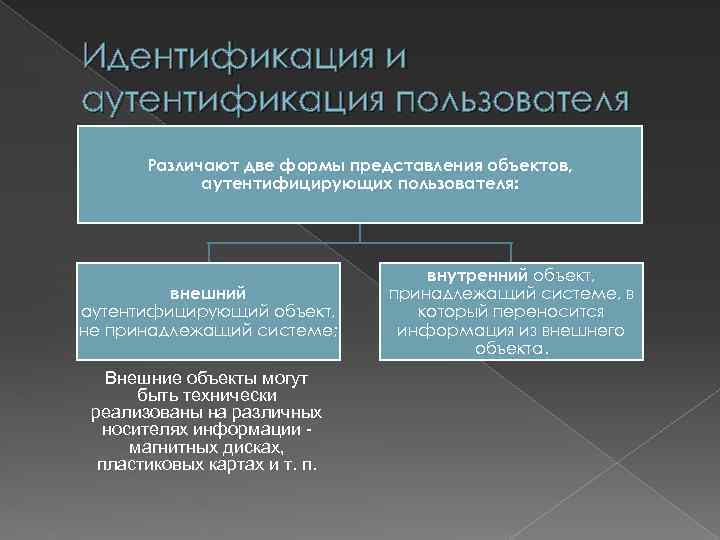

Идентификация и аутентификация пользователя Различают две формы представления объектов, аутентифицирующих пользователя: внешний аутентифицирующий объект, не принадлежащий системе; Внешние объекты могут быть технически реализованы на различных носителях информации магнитных дисках, пластиковых картах и т. п. внутренний объект, принадлежащий системе, в который переносится информация из внешнего объекта.

Идентификация и аутентификация пользователя Различают две формы представления объектов, аутентифицирующих пользователя: внешний аутентифицирующий объект, не принадлежащий системе; Внешние объекты могут быть технически реализованы на различных носителях информации магнитных дисках, пластиковых картах и т. п. внутренний объект, принадлежащий системе, в который переносится информация из внешнего объекта.

Типовые схемы идентификации и аутентификации пользователя Допустим, что в компьютерной системе зарегистрировано n пользователей. Пусть i-й аутентифицирующий объект i-гo пользователя содержит два информационных поля: › IDi - неизменный идентификатор i-гo пользователя, который является аналогом имени и используется для идентификации пользователя; › Ki - аутентифицирующая информация пользователя, которая может изменяться и служит для аутентификации (например, пароль Рi=Кi).

Типовые схемы идентификации и аутентификации пользователя Допустим, что в компьютерной системе зарегистрировано n пользователей. Пусть i-й аутентифицирующий объект i-гo пользователя содержит два информационных поля: › IDi - неизменный идентификатор i-гo пользователя, который является аналогом имени и используется для идентификации пользователя; › Ki - аутентифицирующая информация пользователя, которая может изменяться и служит для аутентификации (например, пароль Рi=Кi).

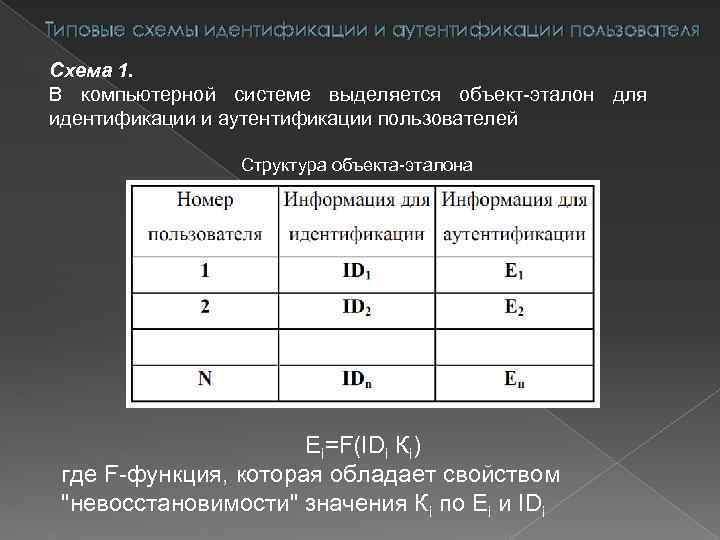

Типовые схемы идентификации и аутентификации пользователя Схема 1. В компьютерной системе выделяется объект-эталон для идентификации и аутентификации пользователей Структура объекта-эталона Ei=F(IDi Кi) где F-функция, которая обладает свойством "невосстановимости" значения Кi по Еi и IDi

Типовые схемы идентификации и аутентификации пользователя Схема 1. В компьютерной системе выделяется объект-эталон для идентификации и аутентификации пользователей Структура объекта-эталона Ei=F(IDi Кi) где F-функция, которая обладает свойством "невосстановимости" значения Кi по Еi и IDi

Типовые схемы идентификации и аутентификации пользователя Схема 1. «Невосстановимость» Ki оценивается некоторой пороговой трудоемкостью Т 0 решения задачи восстановления аутентифицирующей информации Кi по Еi и IDi. Для пары Ki и Kj возможно соответствующих значений Е. совпадение Вероятность ложной аутентификации пользователя не должна быть больше некоторого порогового значения Р 0. На практике задают Т 0=1020… 1030, Р 0=10 -7. . . 10 -9

Типовые схемы идентификации и аутентификации пользователя Схема 1. «Невосстановимость» Ki оценивается некоторой пороговой трудоемкостью Т 0 решения задачи восстановления аутентифицирующей информации Кi по Еi и IDi. Для пары Ki и Kj возможно соответствующих значений Е. совпадение Вероятность ложной аутентификации пользователя не должна быть больше некоторого порогового значения Р 0. На практике задают Т 0=1020… 1030, Р 0=10 -7. . . 10 -9

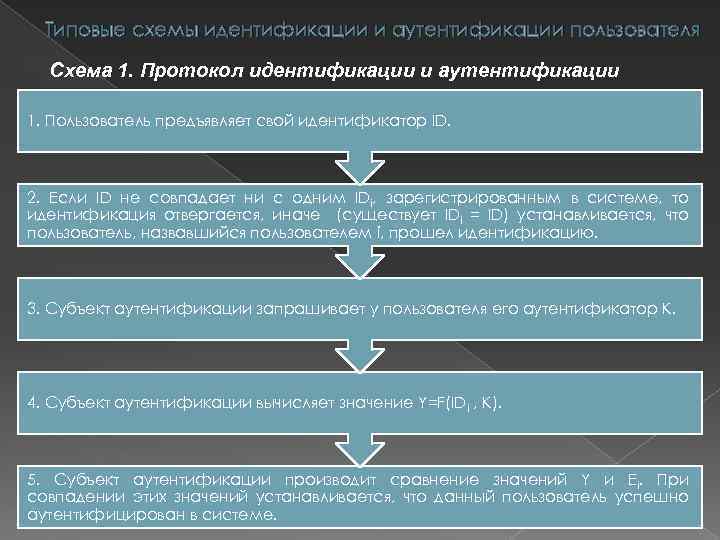

Типовые схемы идентификации и аутентификации пользователя Схема 1. Протокол идентификации и аутентификации 1. Пользователь предъявляет свой идентификатор ID. 2. Если ID не совпадает ни с одним IDi, зарегистрированным в системе, то идентификация отвергается, иначе (существует IDi = ID) устанавливается, что пользователь, назвавшийся пользователем i, прошел идентификацию. 3. Субъект аутентификации запрашивает у пользователя его аутентификатор К. 4. Субъект аутентификации вычисляет значение Y=F(IDi , К). 5. Субъект аутентификации производит сравнение значений Y и Еi. При совпадении этих значений устанавливается, что данный пользователь успешно аутентифицирован в системе.

Типовые схемы идентификации и аутентификации пользователя Схема 1. Протокол идентификации и аутентификации 1. Пользователь предъявляет свой идентификатор ID. 2. Если ID не совпадает ни с одним IDi, зарегистрированным в системе, то идентификация отвергается, иначе (существует IDi = ID) устанавливается, что пользователь, назвавшийся пользователем i, прошел идентификацию. 3. Субъект аутентификации запрашивает у пользователя его аутентификатор К. 4. Субъект аутентификации вычисляет значение Y=F(IDi , К). 5. Субъект аутентификации производит сравнение значений Y и Еi. При совпадении этих значений устанавливается, что данный пользователь успешно аутентифицирован в системе.

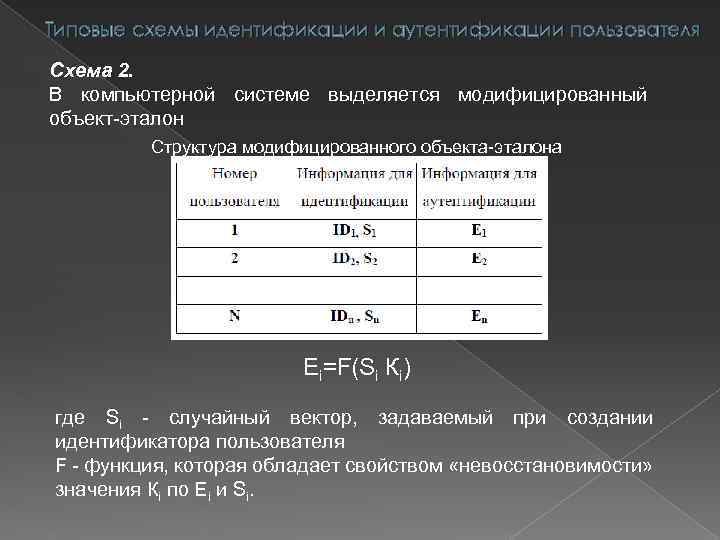

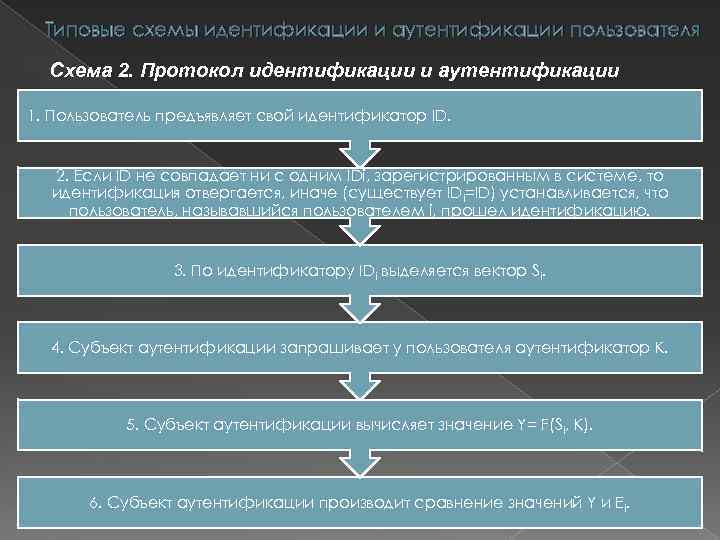

Типовые схемы идентификации и аутентификации пользователя Схема 2. В компьютерной системе выделяется модифицированный объект-эталон Структура модифицированного объекта-эталона Еi=F(Si Кi) где Si - случайный вектор, задаваемый при создании идентификатора пользователя F - функция, которая обладает свойством «невосстановимости» значения Кi по Ei и Si.

Типовые схемы идентификации и аутентификации пользователя Схема 2. В компьютерной системе выделяется модифицированный объект-эталон Структура модифицированного объекта-эталона Еi=F(Si Кi) где Si - случайный вектор, задаваемый при создании идентификатора пользователя F - функция, которая обладает свойством «невосстановимости» значения Кi по Ei и Si.

Типовые схемы идентификации и аутентификации пользователя Схема 2. Протокол идентификации и аутентификации 1. Пользователь предъявляет свой идентификатор ID. 2. Если ID не совпадает ни с одним IDi, зарегистрированным в системе, то идентификация отвергается, иначе (существует IDi=ID) устанавливается, что пользователь, называвшийся пользователем i, прошел идентификацию. 3. По идентификатору IDi выделяется вектор Si. 4. Субъект аутентификации запрашивает у пользователя аутентификатор К. 5. Субъект аутентификации вычисляет значение Y= F(Si, К). 6. Субъект аутентификации производит сравнение значений Y и Е i.

Типовые схемы идентификации и аутентификации пользователя Схема 2. Протокол идентификации и аутентификации 1. Пользователь предъявляет свой идентификатор ID. 2. Если ID не совпадает ни с одним IDi, зарегистрированным в системе, то идентификация отвергается, иначе (существует IDi=ID) устанавливается, что пользователь, называвшийся пользователем i, прошел идентификацию. 3. По идентификатору IDi выделяется вектор Si. 4. Субъект аутентификации запрашивает у пользователя аутентификатор К. 5. Субъект аутентификации вычисляет значение Y= F(Si, К). 6. Субъект аутентификации производит сравнение значений Y и Е i.

Особенности применения пароля для аутентификации пользователя Простейший метод подтверждения подлинности с использованием пароля основан на сравнении представляемого пользователем пароля РА С исходным значением РА', хранящимся в компьютере Схема простой аутентификации с помощью пароля

Особенности применения пароля для аутентификации пользователя Простейший метод подтверждения подлинности с использованием пароля основан на сравнении представляемого пользователем пароля РА С исходным значением РА', хранящимся в компьютере Схема простой аутентификации с помощью пароля

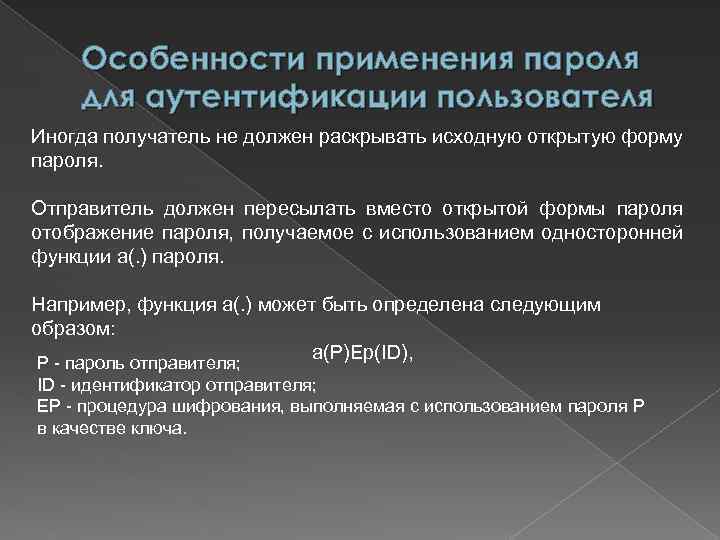

Особенности применения пароля для аутентификации пользователя Иногда получатель не должен раскрывать исходную открытую форму пароля. Отправитель должен пересылать вместо открытой формы пароля отображение пароля, получаемое с использованием односторонней функции a(. ) пароля. Например, функция a(. ) может быть определена следующим образом: a(P)Ep(ID), Р - пароль отправителя; ID - идентификатор отправителя; ЕР - процедура шифрования, выполняемая с использованием пароля Р в качестве ключа.

Особенности применения пароля для аутентификации пользователя Иногда получатель не должен раскрывать исходную открытую форму пароля. Отправитель должен пересылать вместо открытой формы пароля отображение пароля, получаемое с использованием односторонней функции a(. ) пароля. Например, функция a(. ) может быть определена следующим образом: a(P)Ep(ID), Р - пароль отправителя; ID - идентификатор отправителя; ЕР - процедура шифрования, выполняемая с использованием пароля Р в качестве ключа.

Особенности применения пароля для аутентификации пользователя Пароли состоят только из нескольких букв. Короткие пароли уязвимы к атаке полного перебора всех вариантов. Для предотвращения такой атаки, функцию а(Р) определяют иначе: а(Р)=Ерр+к(ID), К и ID-соответственно ключ и идентификатор отправителя.

Особенности применения пароля для аутентификации пользователя Пароли состоят только из нескольких букв. Короткие пароли уязвимы к атаке полного перебора всех вариантов. Для предотвращения такой атаки, функцию а(Р) определяют иначе: а(Р)=Ерр+к(ID), К и ID-соответственно ключ и идентификатор отправителя.

Особенности применения пароля для аутентификации пользователя значение а(Р) вычисляется заранее и хранится в виде a'(Р) в идентификационной таблице у получателя Схема аутентификации с помощью пароля с использованием идентификационной таблицы

Особенности применения пароля для аутентификации пользователя значение а(Р) вычисляется заранее и хранится в виде a'(Р) в идентификационной таблице у получателя Схема аутентификации с помощью пароля с использованием идентификационной таблицы