3f5f8f3c2e2e93ff92981927f1c63bc4.ppt

- Количество слайдов: 30

Medidas de Protección de datos Pub Priv José Casado Meléndez – Consulting Engineer Public Sector Presentation_ID © 2008 Cisco Systems, Inc. All rights reserved. Cisco Confidential 1

Agenda • ¿Necesidad de proteger los datos? • Ley Orgánica de Protección de datos • Cifrado de las Comunicaciones • Detección de Intrusión Pub Priv Presentation_ID © 2008 Cisco Systems, Inc. All rights reserved. Cisco Confidential Pub Priv 2

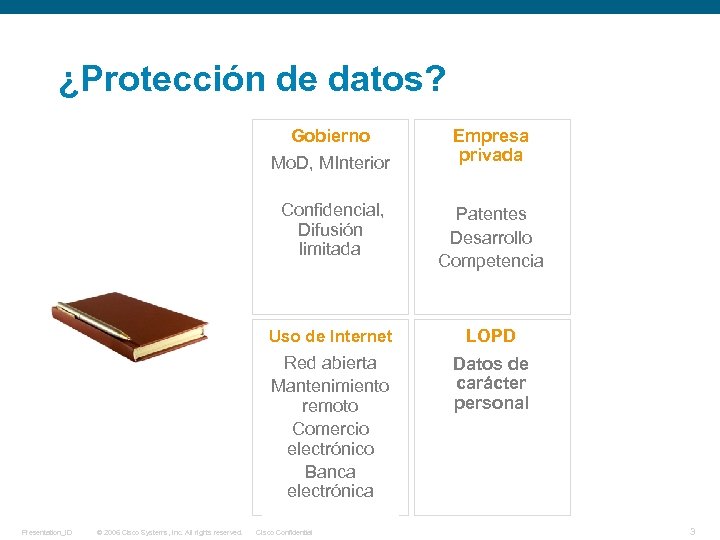

¿Protección de datos? Gobierno Mo. D, MInterior Empresa privada Confidencial, Difusión limitada Uso de Internet © 2006 Cisco Systems, Inc. All rights reserved. LOPD Red abierta Mantenimiento remoto Comercio electrónico Banca electrónica Presentation_ID Patentes Desarrollo Competencia Datos de carácter personal Cisco Confidential 3

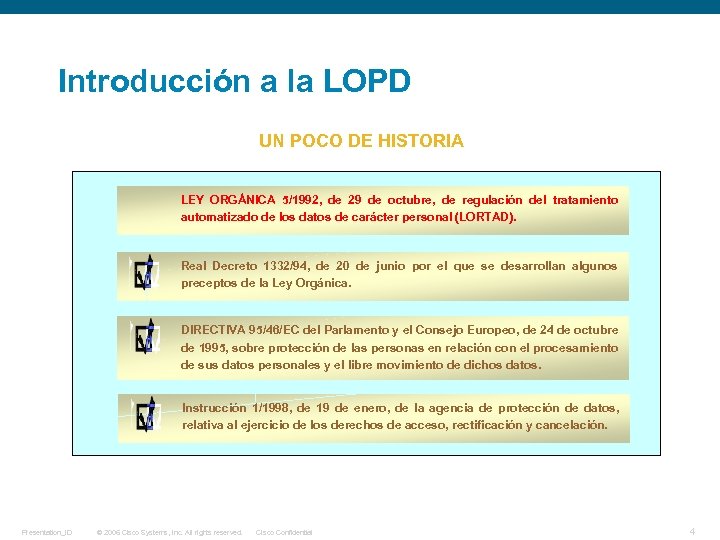

Introducción a la LOPD UN POCO DE HISTORIA LEY ORGÁNICA 5/1992, de 29 de octubre, de regulación del tratamiento automatizado de los datos de carácter personal (LORTAD). Real Decreto 1332/94, de 20 de junio por el que se desarrollan algunos preceptos de la Ley Orgánica. DIRECTIVA 95/46/EC del Parlamento y el Consejo Europeo, de 24 de octubre de 1995, sobre protección de las personas en relación con el procesamiento de sus datos personales y el libre movimiento de dichos datos. Instrucción 1/1998, de 19 de enero, de la agencia de protección de datos, relativa al ejercicio de los derechos de acceso, rectificación y cancelación. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 4

Introducción a la LOPD 1 LOPD, EL OBJETO ü El objeto de la LOPD es “Garantizar y proteger, en lo que concierne al tratamiento de los datos personales, las libertades públicas y los derechos fundamentales de las personas físicas, y especialmente de su honor e intimidad personal y familiar”. ü Prácticamente el cien por cien de las empresas manejan datos personales en el desarrollo de su actividad y están sometidas a la Ley Orgánica de Protección de Datos (LOPD). La protección de datos ha recibido un importante impulso a lo largo de estos últimos años, si bien desde 2005 es más acusado, debido a su inclusión en la nueva Constitución Europea como derecho fundamental y a la aprobación de un nuevo reglamento para la LOPD, que regulará formalmente todo lo dispuesto por la ley orgánica de 1999. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 5

Introducción a la LOPD 2 OBJETIVOS Confidencialidad Limitación del acceso a la información de personas internas o externas Integridad Seguridad de control sobre las modificaciones y supresiones realizadas en los datos, garantizando que la información no se pierda o deteriore Disponibilidad Garantía de la disponibilidad a tiempo de la información Auditabilidad Garantía de completa revisión y comprobación de los medios utilizados para tratar y controlar los datos. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 6

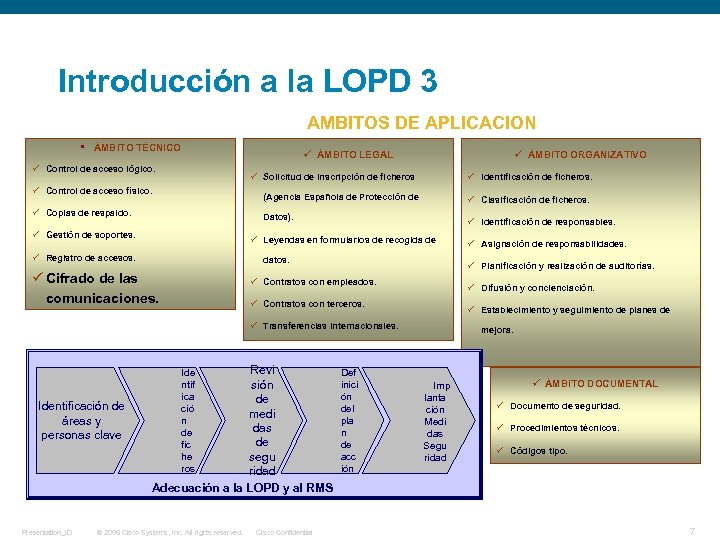

Introducción a la LOPD 3 AMBITOS DE APLICACION § ÁMBITO TÉCNICO ü Control de acceso lógico. ü ÁMBITO LEGAL ü ÁMBITO ORGANIZATIVO ü Solicitud de inscripción de ficheros ü Control de acceso físico. ü Identificación de ficheros. (Agencia Española de Protección de Datos). ü Copias de respaldo. ü Gestión de soportes. ü Clasificación de ficheros. ü Identificación de responsables. ü Leyendas en formularios de recogida de ü Registro de accesos. datos. ü Cifrado de las comunicaciones. ü Planificación y realización de auditorías. ü Contratos con empleados. ü Difusión y concienciación. ü Contratos con terceros. ü Establecimiento y seguimiento de planes de ü Transferencias internacionales. Identificación de áreas y personas clave Presentation_ID Revi sión de medi das de segu ridad Adecuación a la LOPD y al RMS Ide ntif ica ció n de fic he ros © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential ü Asignación de responsabilidades. Def inici ón del pla n de acc ión mejora. Imp lanta ción Medi das Segu ridad ü ÁMBITO DOCUMENTAL ü Documento de seguridad. ü Procedimientos técnicos. ü Códigos tipo. 7

Agenda • ¿Necesidad de proteger los datos? • Ley Orgánica de Protección de datos • Cifrado de las Comunicaciones • Concepto de Comunicaciones seguras • Detección Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. de Intrusión Cisco Confidential 8

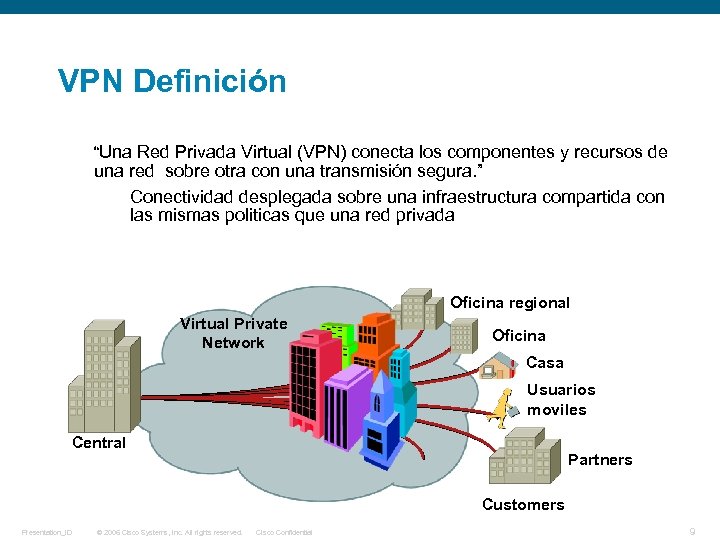

VPN Definición “Una Red Privada Virtual (VPN) conecta los componentes y recursos de una red sobre otra con una transmisión segura. ” Conectividad desplegada sobre una infraestructura compartida con las mismas politicas que una red privada Oficina regional Virtual Private Network Oficina Casa Usuarios moviles Central Partners Customers Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 9

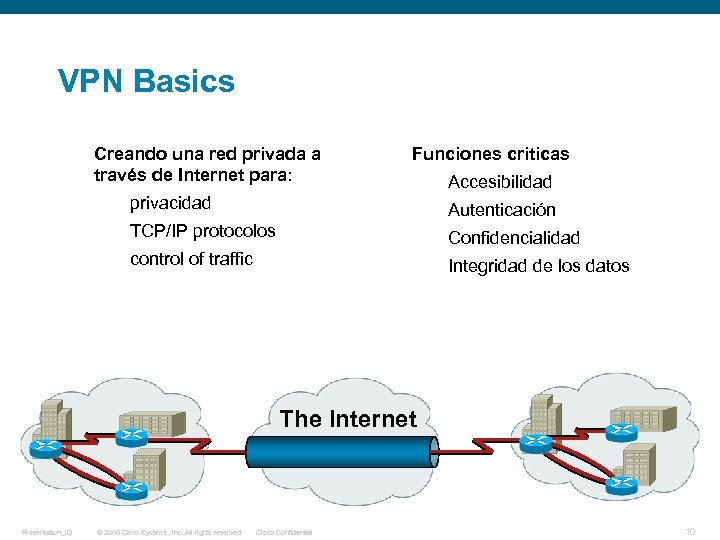

VPN Basics Creando una red privada a través de Internet para: Funciones criticas Accesibilidad privacidad Autenticación TCP/IP protocolos Confidencialidad control of traffic Integridad de los datos The Internet Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 10

VPNs de Acceso remoto y oficina a oficina § Oficina a oficina (LAN-to. LAN) Entre las redes de entidades Las redes son más confiables § Acceso remoto Acceso a central de usuarios remotos Las redes no son tan confiables Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 11

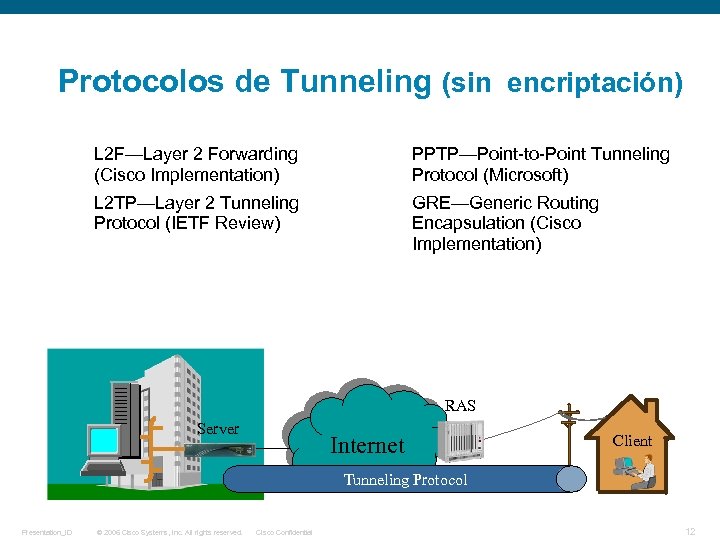

Protocolos de Tunneling (sin encriptación) L 2 F—Layer 2 Forwarding (Cisco Implementation) PPTP—Point-to-Point Tunneling Protocol (Microsoft) L 2 TP—Layer 2 Tunneling Protocol (IETF Review) GRE—Generic Routing Encapsulation (Cisco Implementation) RAS Server Internet Client Tunneling Protocol Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 12

IPsec VPN (Protocolo de tunneling con encriptación) Una VPN que usa IPSec para asegurar la autenticidad, integridad y confidencialidad de los datos. Host A Router B Host B IPSec Tunnel El tunel se autentica Se asegura la integridad de los datos Se asegura la confidencialidad de los datos Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 13

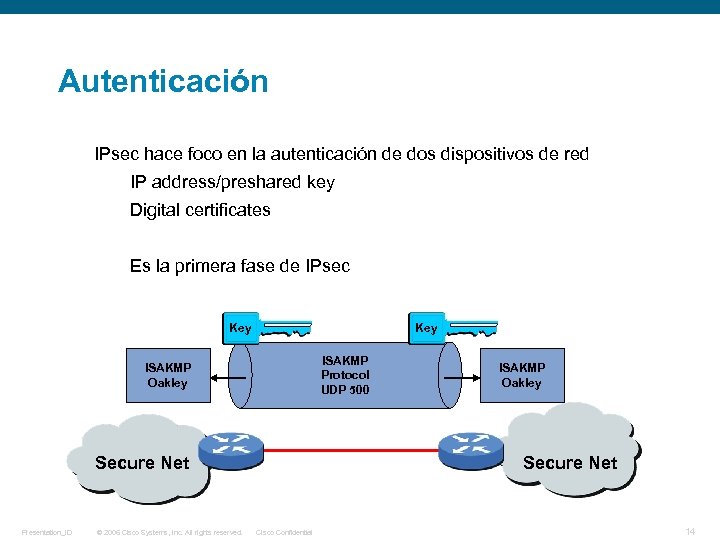

Autenticación IPsec hace foco en la autenticación de dos dispositivos de red IP address/preshared key Digital certificates Es la primera fase de IPsec Key ISAKMP Protocol UDP 500 ISAKMP Oakley Secure Net Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. ISAKMP Oakley Secure Net Cisco Confidential 14

AH Integridad IP header + Data Hash Authentication data (00 ABCDEF) IP HDR Router A Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. AH Data Router B Cisco Confidential 15

Encapsulating Security Payload (Confidencialidad) Router A Data payload is encrypted Router B § Data confidentiality (encryption) § Algoritmos DES, 3 DES, AES IP HDR Data ESP HDR ESP Trailer Auth Encrypted Authenticated Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 16

Agenda • ¿Necesidad de proteger los datos? • Ley Orgánica de Protección de datos • Cifrado de las Comunicaciones • Concepto de Comunicaciones seguras • Concepto avanzado de identidad • Certificado digital Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 17

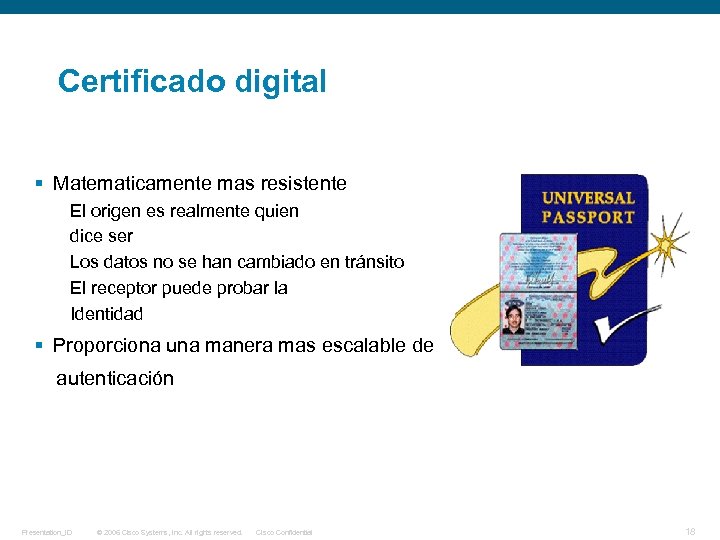

Certificado digital § Matematicamente mas resistente El origen es realmente quien dice ser Los datos no se han cambiado en tránsito El receptor puede probar la Identidad § Proporciona una manera mas escalable de autenticación Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 18

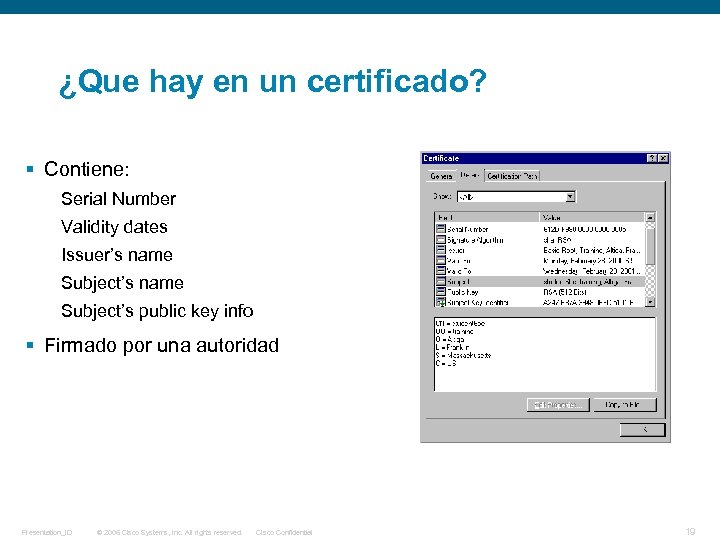

¿Que hay en un certificado? § Contiene: Serial Number Validity dates Issuer’s name Subject’s public key info § Firmado por una autoridad Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 19

Claves asimétricas RSA Bob Alice Key public key De Alice Pay to Terry Smith $100. 00 One Hundred and xx/100 Dollars private key De Alice Decrypt Encrypt Pay to Terry Smith $100. 00 One Hundred and xx/100 Dollars KJklze. Aid. Jfdlwiej 47 Dl. Itfd 578 MNSb. Xo. E Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 20

Validación común con CA • Bob y Alice tienen una copia de la clave pública de la CA. LDAP CA Certificate/CRL Database 2. Check CRL for Validity of Bob’s Certificate • Bob y Alice verifican la firma del certificado con la clave pública de la CA • Bob y Alice verifican que el certificado no esté en una lista de revocación 1. Verify Bob’s Certificate with CA Public Key Internet Alice Bob Key PUB CA Public Key Alice’s Certificate Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 21

Agenda • ¿Necesidad de proteger los datos? • Ley Orgánica de Protección de datos • Cifrado de las Comunicaciones • Concepto de Comunicaciones seguras • Detección Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. de Intrusión Cisco Confidential 22

La evolución de los ataques Hacia motivos económicos Threat Severity Las amenazas son cada vez mas difíciles de detectar y mitigar Financiero: Robo y daño Fama: Virus y Malware Notoriedad: Intrusión básica y Virus 1990 Presentation_ID 1995 © 2006 Cisco Systems, Inc. All rights reserved. 2000 Cisco Confidential 2005 2007 2010 23

Servicios de detección de Intrusión § Detección Inteligente Firmas especificas de vulnerabilidades Detección de anomalías Filtros de reputación § Precisión en la respuesta Nivel de riesgo de la amenaza Correlación global § Despliegue flexible Despliegue en modo IDS/IPS Virtualización del sensor Software y Hardware bypass Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 24

Despliegue de IDS Interface de gestión. El tráfico de la red no pasa por el Red de gestión IPS Sensor Internet Host El interface de monitorización recibe copia del tráfico de red, pero no está en línea con el mismo. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 25

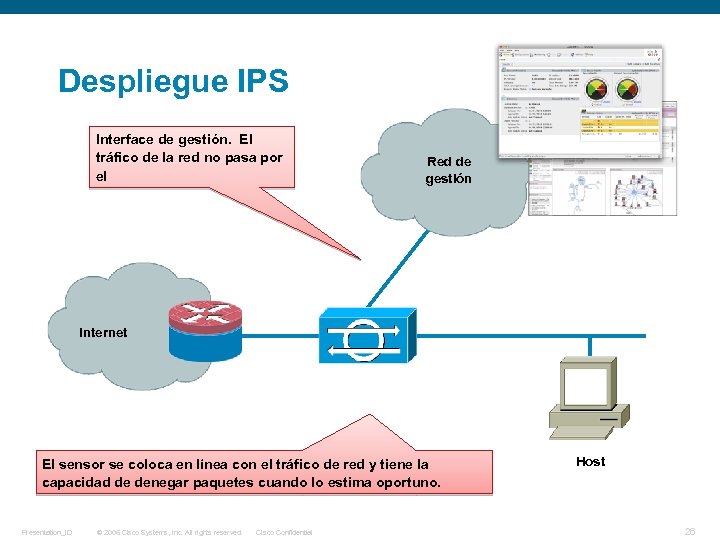

Despliegue IPS Interface de gestión. El tráfico de la red no pasa por el Red de gestión Internet El sensor se coloca en línea con el tráfico de red y tiene la capacidad de denegar paquetes cuando lo estima oportuno. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential Host 26

Detección de Anomalia A B Potencial ataque de Buffer Overflow Transaction A B C Internet C Detección de anomalía protege de ataques de día-cero sobre vulnerabilidades no conocidas. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential Web Server Cluster 27

Detección de Anomalías en tiempo real por amenazas de dia cero § Algoritmos de detección de anomalía para detectar y parar amenazas de día cero § Aprendizaje en tiempo real del comportamiento normal de red § Detección automática protección de comportamientos anomalos en la red § Resultado: Protección contra ataques que aún no se conocen Tráfico en baseline Traffic en baseline Internet Detectada actividad anomala, indicando un potencial ataque de día cero. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 28

Política en tiempo real del nivel de riesgo Una medida cuantitativa de cada amenaza antes de la mitigación Risk Rating IPS Policy Action Event Severity Urgencia de la amenaza? + Signature Fidelity Cuanta probabilidad de ser un falso positivo? + Attack Relevancy Relevante para el destino OS? + Asset Value of Target Es un host crítico? + Network Context Alarma RR >35 and < 84 Alarma y Log Paquetes RR > 85 Deniega el ataque Que otra información de riesgo tenemos? = Risk Rating Presentation_ID RR < 34 © 2006 Cisco Systems, Inc. All rights reserved. = IPS Policy Action Cisco Confidential 29

Cisco Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 30

3f5f8f3c2e2e93ff92981927f1c63bc4.ppt