Лекция 6. ПАЗИ. E-Token pro смарт-карты .pptx

- Количество слайдов: 32

LOGO Cмарт-карты E-Token PRO Лекция № 6

LOGO Cмарт-карты E-Token PRO Лекция № 6

Основные сведения о ключах e. Token Pro v e. Token – персональное средство аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и ЭЦП. e. Token выпускается в форм-факторах USB-ключа или смарт-карты. Модель e. Token NG-OTP имеет встроенный генератор одноразовых паролей. e. Token поддерживает работу и интегрируется со всеми основными системами и приложениями, использующими технологии смарт-карт или PKI.

Основные сведения о ключах e. Token Pro v e. Token – персональное средство аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и ЭЦП. e. Token выпускается в форм-факторах USB-ключа или смарт-карты. Модель e. Token NG-OTP имеет встроенный генератор одноразовых паролей. e. Token поддерживает работу и интегрируется со всеми основными системами и приложениями, использующими технологии смарт-карт или PKI.

Назначение e. Token Pro v двухфакторная аутентификация пользователей при доступе к защищённым ресурсам по сертификатам X. 509, хранимым в памяти ключа и одноразовым паролям; v аппаратное выполнение криптографических операций в доверенной среде (в электронном ключе: генерация ключей шифрования, симметричное и асимметричное шифрование, вычисление хэшфункции, формирование ЭЦП); v безопасное хранение криптографических ключей, профилей пользователей, цифровых сертификатов и пр. в энергонезависимой памяти ключа.

Назначение e. Token Pro v двухфакторная аутентификация пользователей при доступе к защищённым ресурсам по сертификатам X. 509, хранимым в памяти ключа и одноразовым паролям; v аппаратное выполнение криптографических операций в доверенной среде (в электронном ключе: генерация ключей шифрования, симметричное и асимметричное шифрование, вычисление хэшфункции, формирование ЭЦП); v безопасное хранение криптографических ключей, профилей пользователей, цифровых сертификатов и пр. в энергонезависимой памяти ключа.

Применение смарт-карт e-Token Pro Возможноые пути применения смарт-карт: • двухфакторная аутентификация пользователей при доступе к серверам, базам данных, разделам веб сайтов; • безопасное хранение секретной информации: паролей, ключей ЭЦП и шифрования, цифровых сертификатов; • защита электронной почты (цифровая подпись и шифрование, доступ); • защита компьютеров; • защита сетей, VPN; • клиент-банк, домашний банк; • электронная торговля.

Применение смарт-карт e-Token Pro Возможноые пути применения смарт-карт: • двухфакторная аутентификация пользователей при доступе к серверам, базам данных, разделам веб сайтов; • безопасное хранение секретной информации: паролей, ключей ЭЦП и шифрования, цифровых сертификатов; • защита электронной почты (цифровая подпись и шифрование, доступ); • защита компьютеров; • защита сетей, VPN; • клиент-банк, домашний банк; • электронная торговля.

Основные характеристики e. Token Pro Характеристика e. Token PRO/16 K e. Token PRO/32 K e. Token PRO/64 K Тип смарт-карты Infineon SLE 66 CX 160 S Infineon SLE 66 CX 320 P Infineon SLE 66 CX 640 P Размер EEPROM Размер RAM Частота процессора Время хранения информации 16 КБ 32 КБ 64 КБ 3004 байт 6 МГц Не менее 10 лет Количество циклов перезаписи одной ячейки памяти EEPROM Операционная система 64 КБ 136 КБ 5052 байт Не менее 500000 раз Siemens Card. OS/M 4. 01 Siemens Card. OS/M 4. 2 Файловая система Siemens Card. OS/M 4 Криптографические возможности Асимметричные криптографические алгоритмы: RSA, DSA. Симметричные алгоритмы шифрования: DES, 3 DES. Хэш-функции: SHA-1. Дополнительно: Аппаратный генератор случайных чисел (ГСЧ). Подпись RSA/1024 результата Не более 1 с операции хэширования (128 бит) Генерация RSA ключа (1024 бит) Не более 15 с

Основные характеристики e. Token Pro Характеристика e. Token PRO/16 K e. Token PRO/32 K e. Token PRO/64 K Тип смарт-карты Infineon SLE 66 CX 160 S Infineon SLE 66 CX 320 P Infineon SLE 66 CX 640 P Размер EEPROM Размер RAM Частота процессора Время хранения информации 16 КБ 32 КБ 64 КБ 3004 байт 6 МГц Не менее 10 лет Количество циклов перезаписи одной ячейки памяти EEPROM Операционная система 64 КБ 136 КБ 5052 байт Не менее 500000 раз Siemens Card. OS/M 4. 01 Siemens Card. OS/M 4. 2 Файловая система Siemens Card. OS/M 4 Криптографические возможности Асимметричные криптографические алгоритмы: RSA, DSA. Симметричные алгоритмы шифрования: DES, 3 DES. Хэш-функции: SHA-1. Дополнительно: Аппаратный генератор случайных чисел (ГСЧ). Подпись RSA/1024 результата Не более 1 с операции хэширования (128 бит) Генерация RSA ключа (1024 бит) Не более 15 с

Преимущества смарт-карт e. Token обеспечивает: • двухфакторную аутентификацию пользователей за счет использования криптографических методов; • безопасное хранение ключей шифрования и ЭЦП (электронной цифровой подписи), а также цифровых сертификатов для доступа к защищенным корпоративным сетям и информационным ресурсам; • генерацию одноразовых паролей для двухфакторной аутентификации пользователей при VPN доступе; • мобильность для пользователя и возможность работы в «недоверенной среде» (например, с чужого компьютера) – за счет того, что ключи шифрования и ЭЦП генерируются в памяти e. Token аппаратно и не могут быть перехвачены; • безопасное использование – воспользоваться им может только его владелец, знающий PINкод; • реализацию как российских, так и западных стандартов шифрования и ЭЦП; • удобство работы – USB-ключ выполнен в виде брелока со световой индикацией режимов работы и напрямую подключается к USB-портам, которыми сейчас оснащаются 100% компьютеров, не требует специальных считывателей, блоков питания, проводов и т. п. ; • использование одного ключа для решения множества различных задач – входа в компьютер, входа в сеть, защиты канала, шифрования информации, ЭЦП, безопасного доступа к защищённым разделам Web-сайтов, информационных порталов и т. п.

Преимущества смарт-карт e. Token обеспечивает: • двухфакторную аутентификацию пользователей за счет использования криптографических методов; • безопасное хранение ключей шифрования и ЭЦП (электронной цифровой подписи), а также цифровых сертификатов для доступа к защищенным корпоративным сетям и информационным ресурсам; • генерацию одноразовых паролей для двухфакторной аутентификации пользователей при VPN доступе; • мобильность для пользователя и возможность работы в «недоверенной среде» (например, с чужого компьютера) – за счет того, что ключи шифрования и ЭЦП генерируются в памяти e. Token аппаратно и не могут быть перехвачены; • безопасное использование – воспользоваться им может только его владелец, знающий PINкод; • реализацию как российских, так и западных стандартов шифрования и ЭЦП; • удобство работы – USB-ключ выполнен в виде брелока со световой индикацией режимов работы и напрямую подключается к USB-портам, которыми сейчас оснащаются 100% компьютеров, не требует специальных считывателей, блоков питания, проводов и т. п. ; • использование одного ключа для решения множества различных задач – входа в компьютер, входа в сеть, защиты канала, шифрования информации, ЭЦП, безопасного доступа к защищённым разделам Web-сайтов, информационных порталов и т. п.

Микросхема e. Token PRO Микросхема смарт-карты в составе e. Token PRO обеспечивает: • хранение информации во внутренней защищённой памяти EEPROM; • аппаратную реализацию асимметричного алгоритма RSA с 1024/2048*- битным ключом (* в модели 64 КБ); • аппаратную реализацию симметричных алгоритмов DES, 3 DES; • аппаратную реализацию алгоритма хэширования SHA-1; аппаратную реализацию генератора ключевой пары на основе аппаратно сгенерированных случайных чисел, с закрытыми ключами, никогда не покидающими e. Token.

Микросхема e. Token PRO Микросхема смарт-карты в составе e. Token PRO обеспечивает: • хранение информации во внутренней защищённой памяти EEPROM; • аппаратную реализацию асимметричного алгоритма RSA с 1024/2048*- битным ключом (* в модели 64 КБ); • аппаратную реализацию симметричных алгоритмов DES, 3 DES; • аппаратную реализацию алгоритма хэширования SHA-1; аппаратную реализацию генератора ключевой пары на основе аппаратно сгенерированных случайных чисел, с закрытыми ключами, никогда не покидающими e. Token.

Аппаратная архитектура e. Token Pro e. Token PRO выполнен на процессорной микросхеме смарт-карты семейства SLE 66 C Infineon, обеспечивающей высокий уровень безопасности. Он предназначен для безопасного хранения секретных данных, выполнения вычислений и работы с асимметричными ключами. e. Token PRO выпускается в двух вариантах конструктивного оформления: • в виде USB-ключа; • в виде смарт-карты стандартного формата. Для использования смарт-карты e. Token PRO необходимо наличие устройства чтения смарткарт. Рассмотрим функциональную модель смарт-карты e. Token Pro, представленную на рис. 1 и содержащую микросхему смарт-карты (1).

Аппаратная архитектура e. Token Pro e. Token PRO выполнен на процессорной микросхеме смарт-карты семейства SLE 66 C Infineon, обеспечивающей высокий уровень безопасности. Он предназначен для безопасного хранения секретных данных, выполнения вычислений и работы с асимметричными ключами. e. Token PRO выпускается в двух вариантах конструктивного оформления: • в виде USB-ключа; • в виде смарт-карты стандартного формата. Для использования смарт-карты e. Token PRO необходимо наличие устройства чтения смарткарт. Рассмотрим функциональную модель смарт-карты e. Token Pro, представленную на рис. 1 и содержащую микросхему смарт-карты (1).

Уровни доступа к информации (1) Память e. Token PRO условно можно разделить на четыре области: системная, открытая, закрытая, свободная. Системная область содержит файловую и операционную системы. В ней хранятся имя e. Token и данные, необходимые для проверки правильности вводимых PIN-кодов и паролей администратора. Закрытая область памяти содержит данные, для доступа к которым требуется ввод PINкода или пароля администратора. Открытая область памяти содержит данные, для доступа к которым требуется только подключение e. Token. Свободная область памяти не содержит никаких данных. Открытая, закрытая и свободная области не имеют фиксированных границ. Возможность доступа к той или иной области памяти электронного ключа e. Token PRO зависит от наличия необходимых прав. Можно выделить четыре уровня доступа к областям памяти и функциональности электронного ключа e. Token PRO: гостевой, пользовательский, административный, эмитента.

Уровни доступа к информации (1) Память e. Token PRO условно можно разделить на четыре области: системная, открытая, закрытая, свободная. Системная область содержит файловую и операционную системы. В ней хранятся имя e. Token и данные, необходимые для проверки правильности вводимых PIN-кодов и паролей администратора. Закрытая область памяти содержит данные, для доступа к которым требуется ввод PINкода или пароля администратора. Открытая область памяти содержит данные, для доступа к которым требуется только подключение e. Token. Свободная область памяти не содержит никаких данных. Открытая, закрытая и свободная области не имеют фиксированных границ. Возможность доступа к той или иной области памяти электронного ключа e. Token PRO зависит от наличия необходимых прав. Можно выделить четыре уровня доступа к областям памяти и функциональности электронного ключа e. Token PRO: гостевой, пользовательский, административный, эмитента.

Уровни доступа к информации (2) Гостевой уровень доступа предоставляет: • возможность просматривать объекты в открытой области памяти; • возможность получения из системной области памяти общей информации относительно e. Token PRO. Для того чтобы воспользоваться гостевым правом доступа, не надо знать ни PIN-код, ни какие-либо иные параметры, достаточно подключить e. Token PRO. Гостевой уровень доступа может быть использован, к примеру, для чтения уникального идентификатора e. Token (использования e. Token для однофакторной аутентификации). Пользовательский уровень доступа предоставляет: • право просматривать, изменять и удалять объекты в открытой области памяти, а также защищённые PIN-кодом объекты в закрытой области памяти; • возможность получения общей информации относительно электронного ключа e. Token PRO; • право выполнять криптографические операции; • право менять PIN-код. Пользовательский доступ возможен только после правильного ввода PIN-кода. (Предустановленный PIN-код, используемый по умолчанию в новых e. Token: 1234567890). Административный уровень доступа предоставляет: • право просматривать, изменять и удалять защищённые паролем администратора объекты в закрытой области памяти; • право менять PIN-код, не зная его (даже если PIN-код заблокирован); • право смены пароля администратора; • право настраивать параметры безопасности e. Token PRO, а также возможность делать эти настройки доступными в пользовательском режиме. Административный доступ возможен только после правильного ввода пароля администратора. Возможно сочетание административного и пользовательского доступа – смешанный доступ.

Уровни доступа к информации (2) Гостевой уровень доступа предоставляет: • возможность просматривать объекты в открытой области памяти; • возможность получения из системной области памяти общей информации относительно e. Token PRO. Для того чтобы воспользоваться гостевым правом доступа, не надо знать ни PIN-код, ни какие-либо иные параметры, достаточно подключить e. Token PRO. Гостевой уровень доступа может быть использован, к примеру, для чтения уникального идентификатора e. Token (использования e. Token для однофакторной аутентификации). Пользовательский уровень доступа предоставляет: • право просматривать, изменять и удалять объекты в открытой области памяти, а также защищённые PIN-кодом объекты в закрытой области памяти; • возможность получения общей информации относительно электронного ключа e. Token PRO; • право выполнять криптографические операции; • право менять PIN-код. Пользовательский доступ возможен только после правильного ввода PIN-кода. (Предустановленный PIN-код, используемый по умолчанию в новых e. Token: 1234567890). Административный уровень доступа предоставляет: • право просматривать, изменять и удалять защищённые паролем администратора объекты в закрытой области памяти; • право менять PIN-код, не зная его (даже если PIN-код заблокирован); • право смены пароля администратора; • право настраивать параметры безопасности e. Token PRO, а также возможность делать эти настройки доступными в пользовательском режиме. Административный доступ возможен только после правильного ввода пароля администратора. Возможно сочетание административного и пользовательского доступа – смешанный доступ.

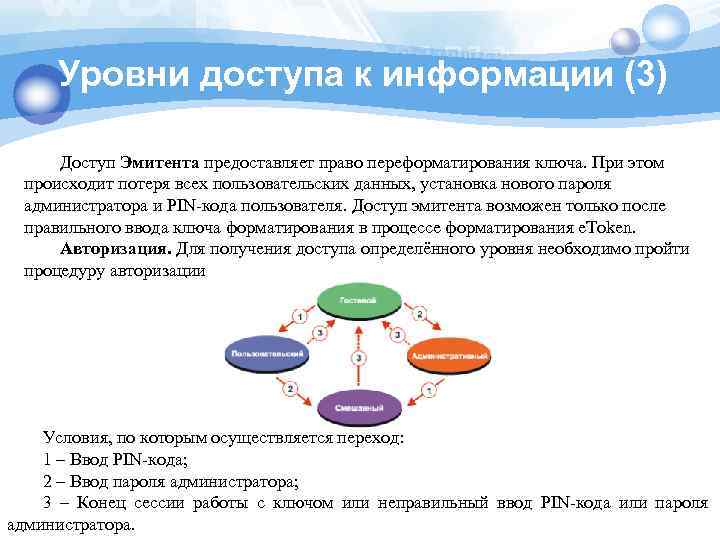

Уровни доступа к информации (3) Доступ Эмитента предоставляет право переформатирования ключа. При этом происходит потеря всех пользовательских данных, установка нового пароля администратора и PIN-кода пользователя. Доступ эмитента возможен только после правильного ввода ключа форматирования в процессе форматирования e. Token. Авторизация. Для получения доступа определённого уровня необходимо пройти процедуру авторизации Условия, по которым осуществляется переход: 1 – Ввод PIN-кода; 2 – Ввод пароля администратора; 3 – Конец сессии работы с ключом или неправильный ввод PIN-кода или пароля администратора.

Уровни доступа к информации (3) Доступ Эмитента предоставляет право переформатирования ключа. При этом происходит потеря всех пользовательских данных, установка нового пароля администратора и PIN-кода пользователя. Доступ эмитента возможен только после правильного ввода ключа форматирования в процессе форматирования e. Token. Авторизация. Для получения доступа определённого уровня необходимо пройти процедуру авторизации Условия, по которым осуществляется переход: 1 – Ввод PIN-кода; 2 – Ввод пароля администратора; 3 – Конец сессии работы с ключом или неправильный ввод PIN-кода или пароля администратора.

Защита PIN-кода от перебора v Для защиты PIN-кода пользователя от перебора в e. Token PRO предусмотрен счетчик неудачных обращений, определяющий, по истечении какого количества попыток ввода неправильного PIN-кода доступ блокируется. По умолчанию счетчик неудачных обращений установлен на 15 попыток. v Авторизация для каждого из уровней доступа проходит средствами системы безопасности операционной системы Card. OS/M 4, при передаче данных между e. Token PRO и компьютером используется протокол Запрос-Ответ.

Защита PIN-кода от перебора v Для защиты PIN-кода пользователя от перебора в e. Token PRO предусмотрен счетчик неудачных обращений, определяющий, по истечении какого количества попыток ввода неправильного PIN-кода доступ блокируется. По умолчанию счетчик неудачных обращений установлен на 15 попыток. v Авторизация для каждого из уровней доступа проходит средствами системы безопасности операционной системы Card. OS/M 4, при передаче данных между e. Token PRO и компьютером используется протокол Запрос-Ответ.

Безопасность e. Token PRO Основными факторами, определяющими безопасность e. Token PRO, являются: -Операционная система. Устойчивость ко взлому операционной системы процессорной смарт-карты (включая механизмы идентификации, аутентификации, контроля доступа, обмена данными и проч. ), подтверждённая международной сертификацией ITSEC. -Микросхема смарт-карты. Защищённость микросхемы смарт-карты от физического считывания содержимого внутренней памяти EEPROM. -Логическая организация данных. Дополнительная защита секретных данных от считывания благодаря шифрованию при хранении. -Корпус USB-ключа. Конструкция, не поддающаяся необнаруживаемому вскрытию корпуса. - Защита трафика от USB-прослушивания. Защита передаваемых данных с помощью механизма Secure Messaging.

Безопасность e. Token PRO Основными факторами, определяющими безопасность e. Token PRO, являются: -Операционная система. Устойчивость ко взлому операционной системы процессорной смарт-карты (включая механизмы идентификации, аутентификации, контроля доступа, обмена данными и проч. ), подтверждённая международной сертификацией ITSEC. -Микросхема смарт-карты. Защищённость микросхемы смарт-карты от физического считывания содержимого внутренней памяти EEPROM. -Логическая организация данных. Дополнительная защита секретных данных от считывания благодаря шифрованию при хранении. -Корпус USB-ключа. Конструкция, не поддающаяся необнаруживаемому вскрытию корпуса. - Защита трафика от USB-прослушивания. Защита передаваемых данных с помощью механизма Secure Messaging.

Архитектура программного обеспечения Стандарт PC/SC определяет состав архитектуры, протоколов, компонентов и программных интерфейсов, которые должны предоставлять производители в своих продуктах для обеспечения взаимодействия между смарт-картами. Архитектура e. Token была изначально разработана согласно данному стандарту, и реализует все необходимые программные компоненты в рамках e. Token RTE (Run Time Environment). Согласно стандарту PC/SC, архитектура для работы со смарт-картами должна состоять из следующих компонент: • ICC (Integrated Circuitry Card) – cмарт-карта; • IFD (Interface Device) – устройство для связи с смарт-картой, устройство чтения смарт-карт; • IFD Handler – программное обеспечение для IFD, драйвер считывателя; • менеджер ресурсов (Resource manager) – системный компонент, управляющий ресурсами, связанными со смарт-картами (считывателями и картами); • приложения, поддерживающие ICC – приложения, которые используют смарт-карты; • поставщик услуг – программная библиотека, используемая приложениями для работы со смарт-картой.

Архитектура программного обеспечения Стандарт PC/SC определяет состав архитектуры, протоколов, компонентов и программных интерфейсов, которые должны предоставлять производители в своих продуктах для обеспечения взаимодействия между смарт-картами. Архитектура e. Token была изначально разработана согласно данному стандарту, и реализует все необходимые программные компоненты в рамках e. Token RTE (Run Time Environment). Согласно стандарту PC/SC, архитектура для работы со смарт-картами должна состоять из следующих компонент: • ICC (Integrated Circuitry Card) – cмарт-карта; • IFD (Interface Device) – устройство для связи с смарт-картой, устройство чтения смарт-карт; • IFD Handler – программное обеспечение для IFD, драйвер считывателя; • менеджер ресурсов (Resource manager) – системный компонент, управляющий ресурсами, связанными со смарт-картами (считывателями и картами); • приложения, поддерживающие ICC – приложения, которые используют смарт-карты; • поставщик услуг – программная библиотека, используемая приложениями для работы со смарт-картой.

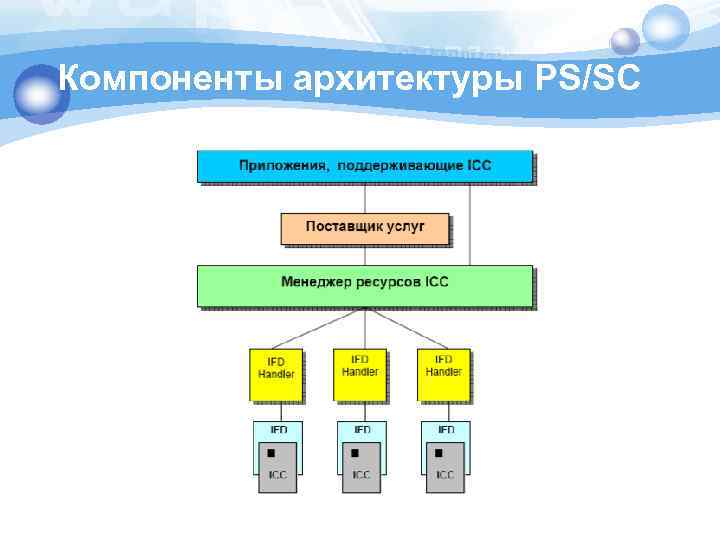

Компоненты архитектуры PS/SC

Компоненты архитектуры PS/SC

e. Token RTE (Run Time Environment) v e. Token RTE — это набор необходимых программных компонентов для поддержки e. Token в различных операционных системах и приложениях. e. Token RTE должен быть установлен на каждом компьютере, где будет использоваться e. Token RTE предназначен для обеспечения поддержки всех моделей e. Token в операционных системах семейства Microsoft Windows. Для поддержки функционирования e. Token в других операционных системах компания Aladdin предлагает отдельные программные решения.

e. Token RTE (Run Time Environment) v e. Token RTE — это набор необходимых программных компонентов для поддержки e. Token в различных операционных системах и приложениях. e. Token RTE должен быть установлен на каждом компьютере, где будет использоваться e. Token RTE предназначен для обеспечения поддержки всех моделей e. Token в операционных системах семейства Microsoft Windows. Для поддержки функционирования e. Token в других операционных системах компания Aladdin предлагает отдельные программные решения.

e. Token RTE В e. Token RTE реализована: поддержка операционных систем Microsoft: • Windows 95 OSR 2; • Windows 98; • Windows ME; • Windows NT 4 (Service Pack 4 и позже); • Windows 2000; • Windows XP; • Windows 2003 Server; • Windows Vista

e. Token RTE В e. Token RTE реализована: поддержка операционных систем Microsoft: • Windows 95 OSR 2; • Windows 98; • Windows ME; • Windows NT 4 (Service Pack 4 и позже); • Windows 2000; • Windows XP; • Windows 2003 Server; • Windows Vista

Интерфейсы, обеспечиваемые в e. Token RTE обеспечивает несколько высокоуровневых интерфейсов прикладного программирования (API) для использования e. Token, начиная с высокоуровневых стандартов, таких как PKCS #11, Microsoft Crypto. API и Supplimentary API для доступа к специфичным функциям различных моделей e. Token. Интерфейсы для доступа к e. Token: • стандартные API высокого уровня: PKCS#11 версии 2. 01; MS Crypto. API версии 2. 0 (работа с сертификатами, хранящимися в e. Token и CSP, использующий e. Token); • дополнительные API: Supplimentary API (SAPI) - библиотека для использования функциональности e. Token, не входящей в возможности стандартных интерфейсов.

Интерфейсы, обеспечиваемые в e. Token RTE обеспечивает несколько высокоуровневых интерфейсов прикладного программирования (API) для использования e. Token, начиная с высокоуровневых стандартов, таких как PKCS #11, Microsoft Crypto. API и Supplimentary API для доступа к специфичным функциям различных моделей e. Token. Интерфейсы для доступа к e. Token: • стандартные API высокого уровня: PKCS#11 версии 2. 01; MS Crypto. API версии 2. 0 (работа с сертификатами, хранящимися в e. Token и CSP, использующий e. Token); • дополнительные API: Supplimentary API (SAPI) - библиотека для использования функциональности e. Token, не входящей в возможности стандартных интерфейсов.

Разработка приложений с использованием функций смарт-карт e. Token Pro v e. Token PKI Client 4. 5 устанавливает все необходимые файлы и драйвера для интеграции e. Token в различные защитные приложения, делает e. Token доступным операционной системе и приложениям. v При разработке программного обеспечения, использующего e. Token, имеется возможность использования одной из трёх методологий: v PKCS#11; CAPI; SAPI.

Разработка приложений с использованием функций смарт-карт e. Token Pro v e. Token PKI Client 4. 5 устанавливает все необходимые файлы и драйвера для интеграции e. Token в различные защитные приложения, делает e. Token доступным операционной системе и приложениям. v При разработке программного обеспечения, использующего e. Token, имеется возможность использования одной из трёх методологий: v PKCS#11; CAPI; SAPI.

Методология PKCS#11 v PKCS#11 (Public-Key Cryptography Standard) – стандарт криптографии с открытым ключом, разработанный лабораторией RSA. Это промышленный стандарт, определяющий технологически-независимый программный интерфейс для таких криптографических устройств как смарт-карты. Данный стандарт определяет application program interface (API), называемый Cryptoki (Cryptographic Token Interface) для устройств, которые содержат криптографическую информацию (ключи и прочие данные), а так же осуществляют криптографические функции.

Методология PKCS#11 v PKCS#11 (Public-Key Cryptography Standard) – стандарт криптографии с открытым ключом, разработанный лабораторией RSA. Это промышленный стандарт, определяющий технологически-независимый программный интерфейс для таких криптографических устройств как смарт-карты. Данный стандарт определяет application program interface (API), называемый Cryptoki (Cryptographic Token Interface) для устройств, которые содержат криптографическую информацию (ключи и прочие данные), а так же осуществляют криптографические функции.

Методология PKCS#11 v Данный API используется на различных платформах и является достаточно мощным инструментом для создания приложений, направленных на обеспечение безопасности. Aladdin использует PKCS#11 как главный API для программирования e. Token. v Вся определяемая поставщиком функциональность e. Token доступна с помощью средств PKCS#11 API или разработанных на его основе расширений.

Методология PKCS#11 v Данный API используется на различных платформах и является достаточно мощным инструментом для создания приложений, направленных на обеспечение безопасности. Aladdin использует PKCS#11 как главный API для программирования e. Token. v Вся определяемая поставщиком функциональность e. Token доступна с помощью средств PKCS#11 API или разработанных на его основе расширений.

Microsoft Crypto. API Поддерживаемые e. Token операционные системы семейства Windows используют криптографический интерфейс программирования Microsoft Crypto. API. Он применяется как пользовательскими приложениями, так и самой системой для проведения криптографических операций. Криптографический интерфейс Microsoft имеет две основные ветви в функциональности: • механизм шифрования и хранилище ключевых контейнеров; • работу с цифровыми сертификатами X. 509.

Microsoft Crypto. API Поддерживаемые e. Token операционные системы семейства Windows используют криптографический интерфейс программирования Microsoft Crypto. API. Он применяется как пользовательскими приложениями, так и самой системой для проведения криптографических операций. Криптографический интерфейс Microsoft имеет две основные ветви в функциональности: • механизм шифрования и хранилище ключевых контейнеров; • работу с цифровыми сертификатами X. 509.

Microsoft Crypto. API v Для поддержки e. Token в рамках Crypto. API используется поставщик средств криптографии (CSP) для e. Token – e. Token Base Cryptographic Provider, и поставщик хранилища сертификатов e. TCert. Store для подключения физического хранилища сертификатов на e. Token. Они функционируют как единый компонент и не могут быть разделены. v e. TCAPI поддерживает все модели e. Token, при этом: • e. Token R 2 используется для хранения ключей; • e. Token PRO/NG-OTP используется для создания ключевых пар, хранения ключей и их применения.

Microsoft Crypto. API v Для поддержки e. Token в рамках Crypto. API используется поставщик средств криптографии (CSP) для e. Token – e. Token Base Cryptographic Provider, и поставщик хранилища сертификатов e. TCert. Store для подключения физического хранилища сертификатов на e. Token. Они функционируют как единый компонент и не могут быть разделены. v e. TCAPI поддерживает все модели e. Token, при этом: • e. Token R 2 используется для хранения ключей; • e. Token PRO/NG-OTP используется для создания ключевых пар, хранения ключей и их применения.

Microsoft Crypto. API v. Операции, которые не могут быть выполнены e. Token аппаратно, перенаправляются наиболее функциональному поставщику средств криптографии, найденному в системе. Библиотека e. TCAPI поддерживает хранение нескольких ключевых контейнеров на одном e. Token.

Microsoft Crypto. API v. Операции, которые не могут быть выполнены e. Token аппаратно, перенаправляются наиболее функциональному поставщику средств криптографии, найденному в системе. Библиотека e. TCAPI поддерживает хранение нескольких ключевых контейнеров на одном e. Token.

Методология CAPI v CAPI (Crypto. API) – это API, разработанный компанией Microsoft как часть Microsoft Windows. Предназначен он для использования разработчиками Windowsприложений. CAPI делает возможным сосуществование на одном персональном компьютере множества криптографических поставщиков услуг (cryptographic service providers – CSP), которые могут быть использованы одним и тем же приложением. Кроме того существует возможность ассоциации CSP с конкретной смарткартой таким образом, что работающие с ней Windows-прилож. будут вызывать корректный CSP.

Методология CAPI v CAPI (Crypto. API) – это API, разработанный компанией Microsoft как часть Microsoft Windows. Предназначен он для использования разработчиками Windowsприложений. CAPI делает возможным сосуществование на одном персональном компьютере множества криптографических поставщиков услуг (cryptographic service providers – CSP), которые могут быть использованы одним и тем же приложением. Кроме того существует возможность ассоциации CSP с конкретной смарткартой таким образом, что работающие с ней Windows-прилож. будут вызывать корректный CSP.

Методология CAPI v CAPI имеет множество вспомогательных функций. Это позволяет программисту сконцентрировать своё внимание на логике работы приложения и избавляет его от необходимости иметь дело с низкоуровневыми деталями. v При всём этом важно отметить, что все CAPI объекты доступны при использовании PKCS#11 и наоборот. Тем не менее могут существовать некоторые ограничения, накладываемые на взаимодействие двух API, и настоятельно рекомендуется использовать в приложении лишь один из них.

Методология CAPI v CAPI имеет множество вспомогательных функций. Это позволяет программисту сконцентрировать своё внимание на логике работы приложения и избавляет его от необходимости иметь дело с низкоуровневыми деталями. v При всём этом важно отметить, что все CAPI объекты доступны при использовании PKCS#11 и наоборот. Тем не менее могут существовать некоторые ограничения, накладываемые на взаимодействие двух API, и настоятельно рекомендуется использовать в приложении лишь один из них.

ВЫБОР API (1) v Выбор того, какой API использовать при разработке приложений, зависит от конкретного приложения. Здесь приведены лишь несколько советов: • PKCS#11 позволяет легко управлять сразу несколькими e. Token. CAPI не имеет представления о физическом токене. • PKCS#11 имеет API (C_Wait. For. Slot. Event функцию), которая ждёт уведомления о подключении/удалении токена. • PKCS#11 – это API, а не архитектура. CAPI – это часть MS Windows.

ВЫБОР API (1) v Выбор того, какой API использовать при разработке приложений, зависит от конкретного приложения. Здесь приведены лишь несколько советов: • PKCS#11 позволяет легко управлять сразу несколькими e. Token. CAPI не имеет представления о физическом токене. • PKCS#11 имеет API (C_Wait. For. Slot. Event функцию), которая ждёт уведомления о подключении/удалении токена. • PKCS#11 – это API, а не архитектура. CAPI – это часть MS Windows.

ВЫБОР API (2) • PKCS#11 позволяет сохранять на e. Token оба ключа RSA, сертификаты и объекты данных, CAPI - лишь ключи RSA и соответствующие им сертификаты. • PKCS#11 не имеет вспомогательных функций для работы с сертификатами. • Большинство дополнительных функций и расширений предусмотрены в PKCS#11, e. Token CAPI имеет очень маленький набор предусмотрен. производителем расширений.

ВЫБОР API (2) • PKCS#11 позволяет сохранять на e. Token оба ключа RSA, сертификаты и объекты данных, CAPI - лишь ключи RSA и соответствующие им сертификаты. • PKCS#11 не имеет вспомогательных функций для работы с сертификатами. • Большинство дополнительных функций и расширений предусмотрены в PKCS#11, e. Token CAPI имеет очень маленький набор предусмотрен. производителем расширений.

Методология SAPI v. SAPI (Supplementary API) впервые применён в e. Token RTE 3. 60 с целью внедрения в приложения низкоуровневых API. Он предоставляет доступ к специфическим функциям e. Token, не охваченным стандартом PKCS#11. SAPI поддерживается в PKI Client.

Методология SAPI v. SAPI (Supplementary API) впервые применён в e. Token RTE 3. 60 с целью внедрения в приложения низкоуровневых API. Он предоставляет доступ к специфическим функциям e. Token, не охваченным стандартом PKCS#11. SAPI поддерживается в PKI Client.

Функции PKCS#11 (Cryptoki) v Функции Cryptoki подразделяются на следующие категории: v Функции общего назначения (4 функции); v Функции управления слотами и токенами (9 функций); v Функции управления сессией (8 функций); v Функции управления объектами (9 функций); v Функции зашифрования (4 функции); v Функции расшифрования (4 функции);

Функции PKCS#11 (Cryptoki) v Функции Cryptoki подразделяются на следующие категории: v Функции общего назначения (4 функции); v Функции управления слотами и токенами (9 функций); v Функции управления сессией (8 функций); v Функции управления объектами (9 функций); v Функции зашифрования (4 функции); v Функции расшифрования (4 функции);

Функции PKCS#11 (Cryptoki) v Функции хеширования (message digesting) (5 функций); v Функции подписи и MAC-функции (Message Authentication Code) (6 функций); v Функции для проверки подписей и MAC (6 функций); v Криптографические функции двойного назначения (4 функции); v Функции управления ключами (5 функций); v Функции генерации случайных чисел (2 функции);

Функции PKCS#11 (Cryptoki) v Функции хеширования (message digesting) (5 функций); v Функции подписи и MAC-функции (Message Authentication Code) (6 функций); v Функции для проверки подписей и MAC (6 функций); v Криптографические функции двойного назначения (4 функции); v Функции управления ключами (5 функций); v Функции генерации случайных чисел (2 функции);

Функции PKCS#11 (Cryptoki) Если функции Cryptoki завершаются успешно, они возвращают значение CKR_OK. Если нет, возвращается какое-то другое значение, а токен остаётся в том состоянии, в котором он был до вызова функции. В некоторых случаях вызов функции может вернуть значение CKR_GENERAL_ERROR. Если такое случается, токен и/или хост-компьютер могут находиться в нестабильном состоянии, а цели функции могут быть достигнуты частично.

Функции PKCS#11 (Cryptoki) Если функции Cryptoki завершаются успешно, они возвращают значение CKR_OK. Если нет, возвращается какое-то другое значение, а токен остаётся в том состоянии, в котором он был до вызова функции. В некоторых случаях вызов функции может вернуть значение CKR_GENERAL_ERROR. Если такое случается, токен и/или хост-компьютер могут находиться в нестабильном состоянии, а цели функции могут быть достигнуты частично.