krypto1_s.ppt

- Количество слайдов: 10

ЛИТЕРАТУРА 1. Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. Учебное пособие. М. : КУДИЦ-ОБРАЗ 2. Столлингс В. Криптография и защита сетей: принципы и практика. М. : Издательский дом «Вильямс» , 2001. – 672 с. 3. Анин Б. Ю. Защита компьютерной информации. – СПб. : БХВ-Петербург, 2000. – 384 с. 4. Замула А. А. и др. Информационная безопасность в каналах телекоммуникаций. Учебное пособие / Под ред. А. В. Королева. – Харьков: «Регион-информ» , 2000. – 216 с. 5. Блэк У. Интернет: протоколы безопасности. Учебный курс. – СПб: Питер, 2001. – 288 с. 6. Домашев А. В. и др. Программирование алгоритмов защиты информации. Учебное пособие. – М. : «Нолидж» , 2000. – 288 с.

ЛИТЕРАТУРА 1. Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. Учебное пособие. М. : КУДИЦ-ОБРАЗ 2. Столлингс В. Криптография и защита сетей: принципы и практика. М. : Издательский дом «Вильямс» , 2001. – 672 с. 3. Анин Б. Ю. Защита компьютерной информации. – СПб. : БХВ-Петербург, 2000. – 384 с. 4. Замула А. А. и др. Информационная безопасность в каналах телекоммуникаций. Учебное пособие / Под ред. А. В. Королева. – Харьков: «Регион-информ» , 2000. – 216 с. 5. Блэк У. Интернет: протоколы безопасности. Учебный курс. – СПб: Питер, 2001. – 288 с. 6. Домашев А. В. и др. Программирование алгоритмов защиты информации. Учебное пособие. – М. : «Нолидж» , 2000. – 288 с.

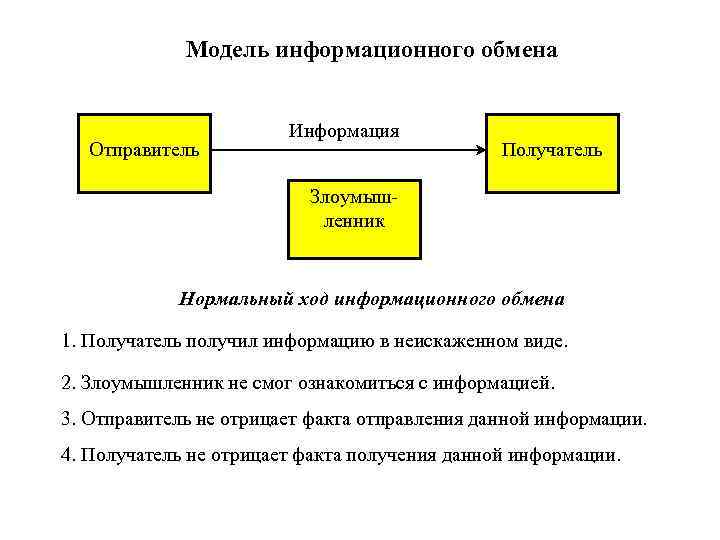

Модель информационного обмена Отправитель Информация Получатель Злоумышленник Нормальный ход информационного обмена 1. Получатель получил информацию в неискаженном виде. 2. Злоумышленник не смог ознакомиться с информацией. 3. Отправитель не отрицает факта отправления данной информации. 4. Получатель не отрицает факта получения данной информации.

Модель информационного обмена Отправитель Информация Получатель Злоумышленник Нормальный ход информационного обмена 1. Получатель получил информацию в неискаженном виде. 2. Злоумышленник не смог ознакомиться с информацией. 3. Отправитель не отрицает факта отправления данной информации. 4. Получатель не отрицает факта получения данной информации.

1. Угрозы со стороны злоумышленника: 1. 1. Ознакомление с содержанием переданного сообщения. 1. 2. Навязывание получателю ложного сообщения - как полная его фабрикация, так и внесение искажений в действительно переданное сообщение. 1. 3. Изъятие переданного отправителем сообщения из системы таким образом, чтобы получатель не узнал о факте передачи сообщения. 1. 4. Создание помех для нормальной работы канала передачи связи, то есть нарушение работоспособности канала связи.

1. Угрозы со стороны злоумышленника: 1. 1. Ознакомление с содержанием переданного сообщения. 1. 2. Навязывание получателю ложного сообщения - как полная его фабрикация, так и внесение искажений в действительно переданное сообщение. 1. 3. Изъятие переданного отправителем сообщения из системы таким образом, чтобы получатель не узнал о факте передачи сообщения. 1. 4. Создание помех для нормальной работы канала передачи связи, то есть нарушение работоспособности канала связи.

2. Угрозы со стороны законного отправителя сообщения: 2. 1. Разглашение переданного сообщения. 2. 2. Отказ от авторства в действительности переданного им сообщения. 2. 3. Утверждение, что некоторое сообщение отправлено получателю когда в действительности отправка не производилась. 3. Угрозы со стороны законного получателя сообщения: 3. 1. Разглашение полученного сообщения. 3. 2. Отказ от факта получения некоторого сообщения когда в действительности оно было им получено. 3. 3. Утверждение, что некоторое сообщение получено от отправителя когда в действительности предъявленное сообщение сфабриковано самим получателем.

2. Угрозы со стороны законного отправителя сообщения: 2. 1. Разглашение переданного сообщения. 2. 2. Отказ от авторства в действительности переданного им сообщения. 2. 3. Утверждение, что некоторое сообщение отправлено получателю когда в действительности отправка не производилась. 3. Угрозы со стороны законного получателя сообщения: 3. 1. Разглашение полученного сообщения. 3. 2. Отказ от факта получения некоторого сообщения когда в действительности оно было им получено. 3. 3. Утверждение, что некоторое сообщение получено от отправителя когда в действительности предъявленное сообщение сфабриковано самим получателем.

Задачи, решаемые криптографическими методами: · "классическая задача криптографии" - защита данных от разглашения и искажения при передаче по открытому каналу связи; · "подпись электронного документа" - защита от отказа от авторства сообщения; · "вручение заказного письма" - защита от отказа от факта получения сообщения;

Задачи, решаемые криптографическими методами: · "классическая задача криптографии" - защита данных от разглашения и искажения при передаче по открытому каналу связи; · "подпись электронного документа" - защита от отказа от авторства сообщения; · "вручение заказного письма" - защита от отказа от факта получения сообщения;

·алфавит – конечное множество используемых для шифрования информации знаков; ·текст – упорядоченный набор из элементов алфавита; ·шифр – совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, заданных алгоритмом преобразования (криптоалгоритмом); ·ключ – сменный элемент шифра, применяемый для закрытия отдельного сообщения, т. е. конкретное секретное состояние параметров криптоалгоритма, обеспечивающее выбор одного варианта преобразования из совокупности возможных; ·зашифрование – преобразование открытых данных в закрытые (зашифрованные) с помощью определенных правил, содержащихся в шифре; ·расшифрование – процесс, обратный зашифрованию; ·шифрование – процесс зашифрования или расшифрования;

·алфавит – конечное множество используемых для шифрования информации знаков; ·текст – упорядоченный набор из элементов алфавита; ·шифр – совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, заданных алгоритмом преобразования (криптоалгоритмом); ·ключ – сменный элемент шифра, применяемый для закрытия отдельного сообщения, т. е. конкретное секретное состояние параметров криптоалгоритма, обеспечивающее выбор одного варианта преобразования из совокупности возможных; ·зашифрование – преобразование открытых данных в закрытые (зашифрованные) с помощью определенных правил, содержащихся в шифре; ·расшифрование – процесс, обратный зашифрованию; ·шифрование – процесс зашифрования или расшифрования;

·криптосистема – состоит из пространства открытых текстов, пространства зашифрованных текстов, пространства ключей и алгоритмов зашифрования и расшифрования; ·дешифрование – процесс преобразования закрытых данных в открытые при неизвестном ключе и/или неизвестном алгоритме (вскрытие или взламывание шифра); ·стойкость криптоалгоритма – способность шифра противостоять всевозможным попыткам его раскрытия, т. е. атакам на него.

·криптосистема – состоит из пространства открытых текстов, пространства зашифрованных текстов, пространства ключей и алгоритмов зашифрования и расшифрования; ·дешифрование – процесс преобразования закрытых данных в открытые при неизвестном ключе и/или неизвестном алгоритме (вскрытие или взламывание шифра); ·стойкость криптоалгоритма – способность шифра противостоять всевозможным попыткам его раскрытия, т. е. атакам на него.

Открытый текст (Т) Зашифрование Шифротекст (Т') Расшифрование Открытый текст (Т)

Открытый текст (Т) Зашифрование Шифротекст (Т') Расшифрование Открытый текст (Т)

Разделы современной криптографии 1. Симметричные криптосистемы. 2. Криптосистемы с открытым ключом. 3. Системы электронной подписи. 4. Управление ключами. 5. Криптографические протоколы.

Разделы современной криптографии 1. Симметричные криптосистемы. 2. Криптосистемы с открытым ключом. 3. Системы электронной подписи. 4. Управление ключами. 5. Криптографические протоколы.

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования: 1) зашифрованное сообщение должно поддаваться чтению только при наличии ключа; 2) число операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста, должно быть не меньше общего числа возможных ключей; 3) число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможности использования сетевых вычислений), или требовать неприемлемо высоких затрат на эти вычисления; 4) знание алгоритма шифрования не должно влиять на надежность защиты; 5) незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения; 6) незначительное изменение исходного текста должно приводить к существенному изменению вида зашифрованного сообщения; 7) не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования; 8) любой ключ из множества возможных должен обеспечивать надежную защиту информации; 9) алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования: 1) зашифрованное сообщение должно поддаваться чтению только при наличии ключа; 2) число операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста, должно быть не меньше общего числа возможных ключей; 3) число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможности использования сетевых вычислений), или требовать неприемлемо высоких затрат на эти вычисления; 4) знание алгоритма шифрования не должно влиять на надежность защиты; 5) незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения; 6) незначительное изменение исходного текста должно приводить к существенному изменению вида зашифрованного сообщения; 7) не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования; 8) любой ключ из множества возможных должен обеспечивать надежную защиту информации; 9) алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.