ЛЕКЦИЯ 8. Криптосистемы с открытым ключом 8. 1.

lekciya_8.ppt

- Размер: 160.5 Кб

- Автор: Любовь Частухина

- Количество слайдов: 11

Описание презентации ЛЕКЦИЯ 8. Криптосистемы с открытым ключом 8. 1. по слайдам

ЛЕКЦИЯ 8. Криптосистемы с открытым ключом 8. 1. Общая схема шифрования с открытым ключом. 8. 2. Электронная цифровая подпись и аутентификация в криптосистемах с открытым ключом. 8. 3. Особенности применения криптосистем с открытым ключом. 8. 4. Криптоанализ систем с открытым ключом.

ЛЕКЦИЯ 8. Криптосистемы с открытым ключом 8. 1. Общая схема шифрования с открытым ключом. 8. 2. Электронная цифровая подпись и аутентификация в криптосистемах с открытым ключом. 8. 3. Особенности применения криптосистем с открытым ключом. 8. 4. Криптоанализ систем с открытым ключом.

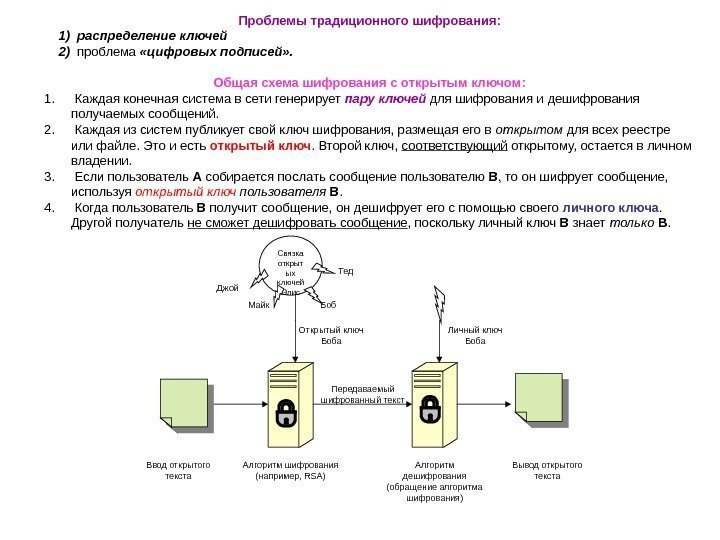

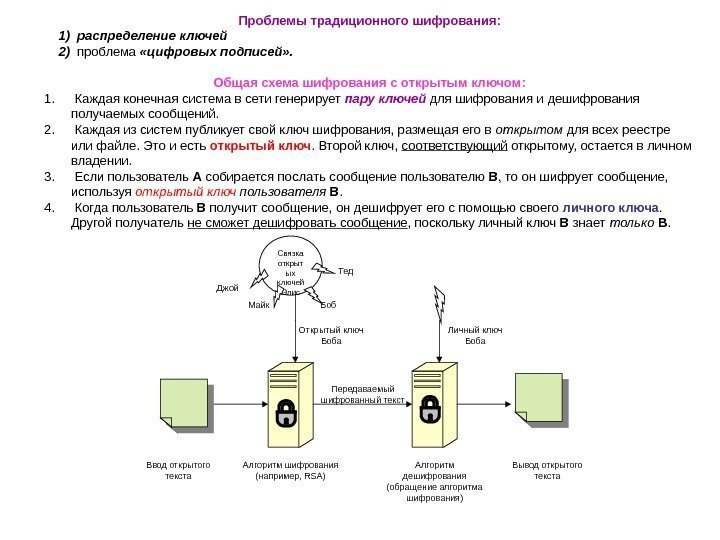

Проблемы традиционного шифрования: 1) распределение ключей 2) проблема «цифровых подписей» . Общая схема шифрования с открытым ключом: 1. Каждая конечная система в сети генерирует пару ключей для шифрования и дешифрования получаемых сообщений. 2. Каждая из систем публикует свой ключ шифрования, размещая его в открытом для всех реестре или файле. Это и есть открытый ключ. Второй ключ, соответствующий открытому, остается в личном владении. 3. Если пользователь А собирается послать сообщение пользователю В , то он шифрует сообщение, используя открытый ключ пользователя В. 4. Когда пользователь В получит сообщение, он дешифрует его с помощью своего личного ключа. Другой получатель не сможет дешифровать сообщение , поскольку личный ключ В знает только В. Передаваемый шифрованный текст. Джой Боб. Майк Тед. Связка открыт ых ключей Элис Личный ключ Боба Вывод открытого текста. Алгоритм дешифрования (обращение алгоритма шифрования)Открытый ключ Боба Ввод открытого текста Алгоритм шифрования (например, RSA )

Проблемы традиционного шифрования: 1) распределение ключей 2) проблема «цифровых подписей» . Общая схема шифрования с открытым ключом: 1. Каждая конечная система в сети генерирует пару ключей для шифрования и дешифрования получаемых сообщений. 2. Каждая из систем публикует свой ключ шифрования, размещая его в открытом для всех реестре или файле. Это и есть открытый ключ. Второй ключ, соответствующий открытому, остается в личном владении. 3. Если пользователь А собирается послать сообщение пользователю В , то он шифрует сообщение, используя открытый ключ пользователя В. 4. Когда пользователь В получит сообщение, он дешифрует его с помощью своего личного ключа. Другой получатель не сможет дешифровать сообщение , поскольку личный ключ В знает только В. Передаваемый шифрованный текст. Джой Боб. Майк Тед. Связка открыт ых ключей Элис Личный ключ Боба Вывод открытого текста. Алгоритм дешифрования (обращение алгоритма шифрования)Открытый ключ Боба Ввод открытого текста Алгоритм шифрования (например, RSA )

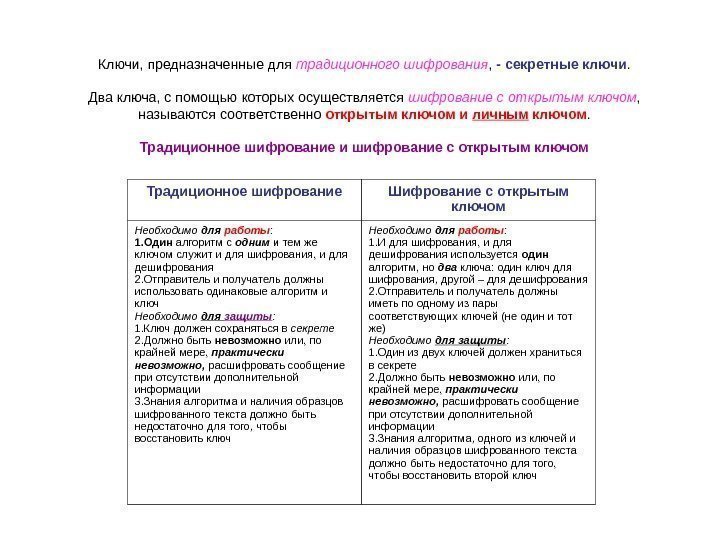

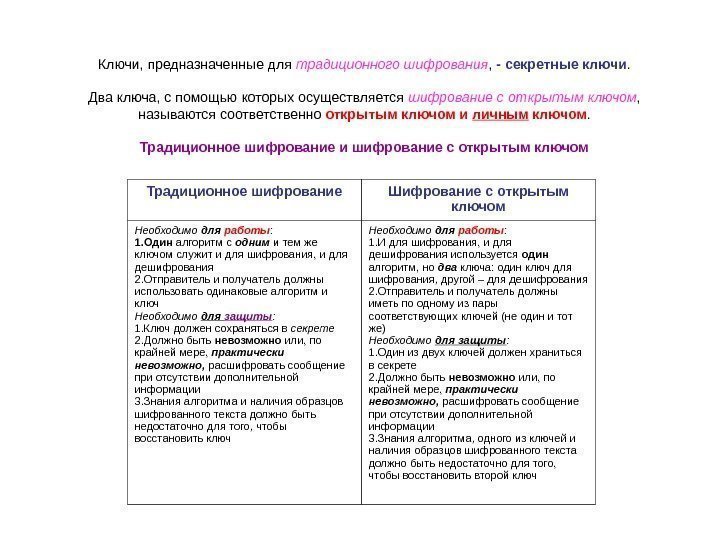

Ключи, предназначенные для традиционного шифрования , — секретные ключи. Два ключа, с помощью которых осуществляется шифрование с открытым ключом , называются соответственно открытым ключом и личным ключом. Традиционное шифрование и шифрование с открытым ключом Традиционное шифрование Шифрование с открытым ключом Необходимо для работы : 1. Один алгоритм с одним и тем же ключом служит и для шифрования, и для дешифрования 2. Отправитель и получатель должны использовать одинаковые алгоритм и ключ Необходимо для защиты : 1. Ключ должен сохраняться в секрете 2. Должно быть невозможно или, по крайней мере, практически невозможно, расшифровать сообщение при отсутствии дополнительной информации 3. Знания алгоритма и наличия образцов шифрованного текста должно быть недостаточно для того, чтобы восстановить ключ Необходимо для работы : 1. И для шифрования, и для дешифрования используется один алгоритм, но два ключа: один ключ для шифрования, другой – для дешифрования 2. Отправитель и получатель должны иметь по одному из пары соответствующих ключей (не один и тот же) Необходимо для защиты : 1. Один из двух ключей должен храниться в секрете 2. Должно быть невозможно или, по крайней мере, практически невозможно, расшифровать сообщение при отсутствии дополнительной информации 3. Знания алгоритма, одного из ключей и наличия образцов шифрованного текста должно быть недостаточно для того, чтобы восстановить второй ключ

Ключи, предназначенные для традиционного шифрования , — секретные ключи. Два ключа, с помощью которых осуществляется шифрование с открытым ключом , называются соответственно открытым ключом и личным ключом. Традиционное шифрование и шифрование с открытым ключом Традиционное шифрование Шифрование с открытым ключом Необходимо для работы : 1. Один алгоритм с одним и тем же ключом служит и для шифрования, и для дешифрования 2. Отправитель и получатель должны использовать одинаковые алгоритм и ключ Необходимо для защиты : 1. Ключ должен сохраняться в секрете 2. Должно быть невозможно или, по крайней мере, практически невозможно, расшифровать сообщение при отсутствии дополнительной информации 3. Знания алгоритма и наличия образцов шифрованного текста должно быть недостаточно для того, чтобы восстановить ключ Необходимо для работы : 1. И для шифрования, и для дешифрования используется один алгоритм, но два ключа: один ключ для шифрования, другой – для дешифрования 2. Отправитель и получатель должны иметь по одному из пары соответствующих ключей (не один и тот же) Необходимо для защиты : 1. Один из двух ключей должен храниться в секрете 2. Должно быть невозможно или, по крайней мере, практически невозможно, расшифровать сообщение при отсутствии дополнительной информации 3. Знания алгоритма, одного из ключей и наличия образцов шифрованного текста должно быть недостаточно для того, чтобы восстановить второй ключ

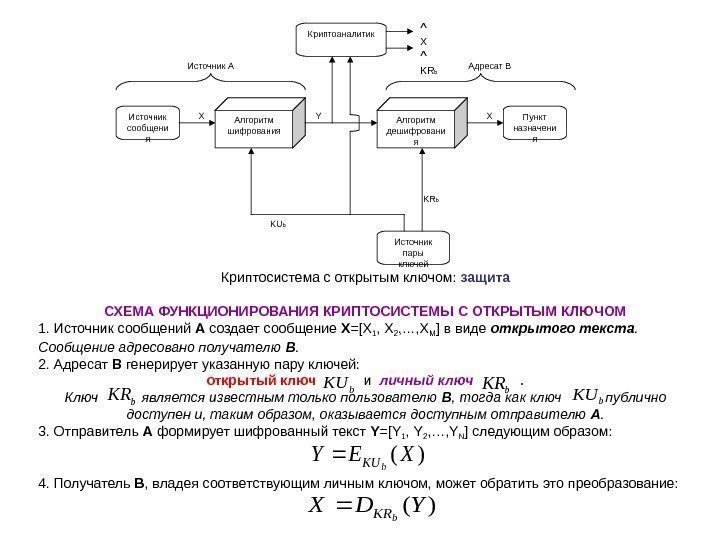

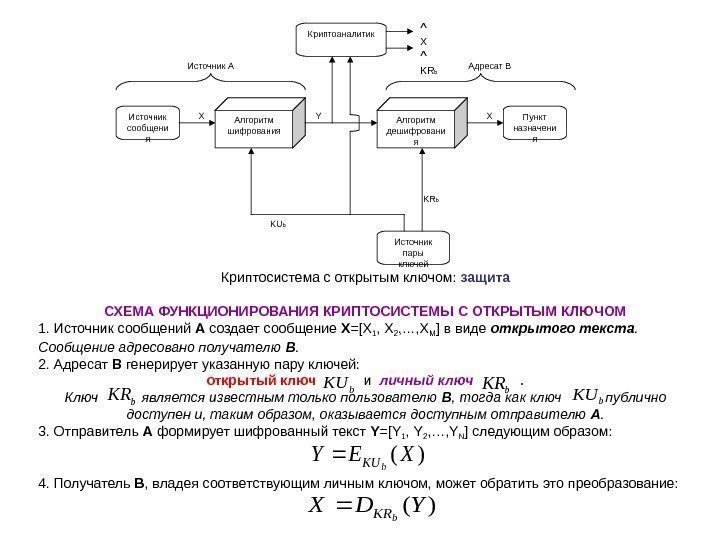

KU b KR b. YX XИсточник А Адресат В Источник сообщени я Алгоритм шифрования Алгоритм дешифровани я Пункт назначени я Источник пары ключей ^ X ^ KR b. Криптоаналитик Криптосистема с открытым ключом: защита СХЕМА ФУНКЦИОНИРОВАНИЯ КРИПТОСИСТЕМЫ С ОТКРЫТЫМ КЛЮЧОМ 1. Источник сообщений А создает сообщение X =[ X 1 , X 2 , …, X M ] в виде открытого текста. Сообщение адресовано получателю В. 2. Адресат В генерирует указанную пару ключей: открытый ключ и личный ключ . Ключ является известным только пользователю В , тогда как ключ публично доступен и, таким образом, оказывается доступным отправителю А. 3. Отправитель А формирует шифрованный текст Y =[ Y 1 , Y 2 , …, Y N ] следующим образом: 4. Получатель В , владея соответствующим личным ключом, может обратить это преобразование: b. KUb. KRb. KU )(XEYb. KU )(YDXb. KR

KU b KR b. YX XИсточник А Адресат В Источник сообщени я Алгоритм шифрования Алгоритм дешифровани я Пункт назначени я Источник пары ключей ^ X ^ KR b. Криптоаналитик Криптосистема с открытым ключом: защита СХЕМА ФУНКЦИОНИРОВАНИЯ КРИПТОСИСТЕМЫ С ОТКРЫТЫМ КЛЮЧОМ 1. Источник сообщений А создает сообщение X =[ X 1 , X 2 , …, X M ] в виде открытого текста. Сообщение адресовано получателю В. 2. Адресат В генерирует указанную пару ключей: открытый ключ и личный ключ . Ключ является известным только пользователю В , тогда как ключ публично доступен и, таким образом, оказывается доступным отправителю А. 3. Отправитель А формирует шифрованный текст Y =[ Y 1 , Y 2 , …, Y N ] следующим образом: 4. Получатель В , владея соответствующим личным ключом, может обратить это преобразование: b. KUb. KRb. KU )(XEYb. KU )(YDXb. KR

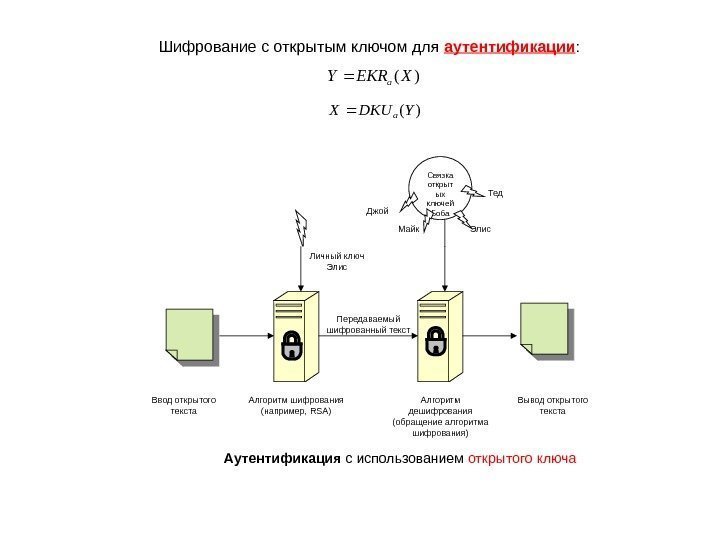

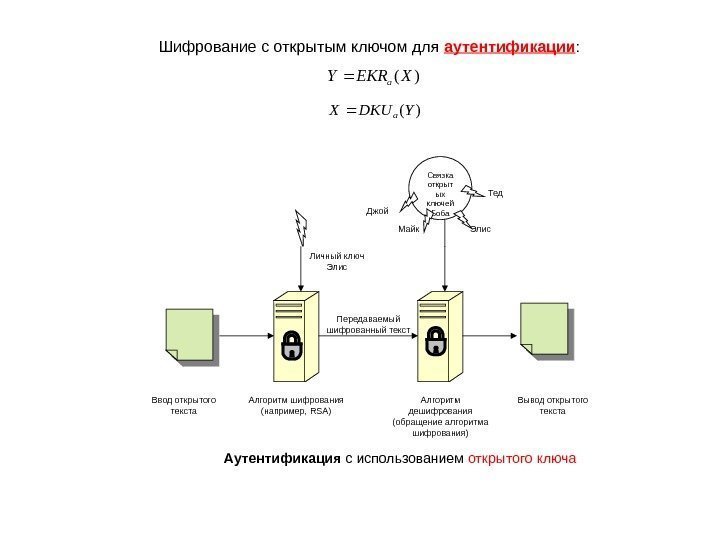

Шифрование с открытым ключом для аутентификации : Передаваемый шифрованный текст Джой Элис. Майк Тед. Связка открыт ых ключей Боба Вывод открытого текста. Алгоритм дешифрования (обращение алгоритма шифрования)Личный ключ Элис Ввод открытого текста Алгоритм шифрования (например, RSA ) Аутентификация с использованием открытого ключа)(YDKUXa )(XEKRYa

Шифрование с открытым ключом для аутентификации : Передаваемый шифрованный текст Джой Элис. Майк Тед. Связка открыт ых ключей Боба Вывод открытого текста. Алгоритм дешифрования (обращение алгоритма шифрования)Личный ключ Элис Ввод открытого текста Алгоритм шифрования (например, RSA ) Аутентификация с использованием открытого ключа)(YDKUXa )(XEKRYa

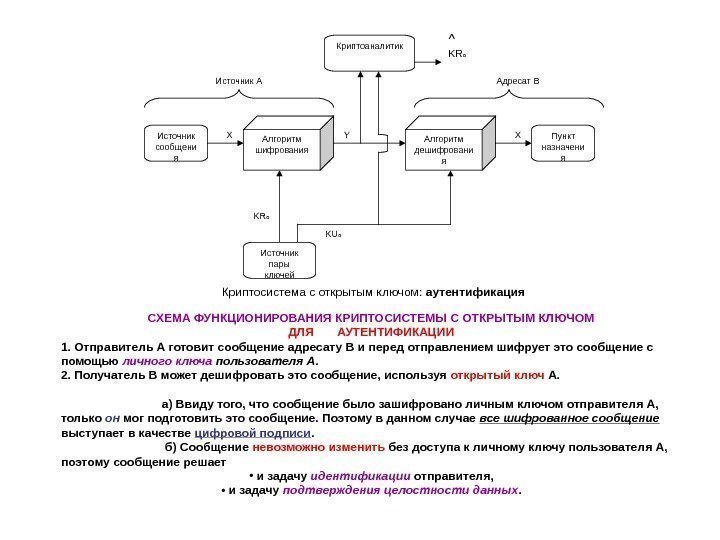

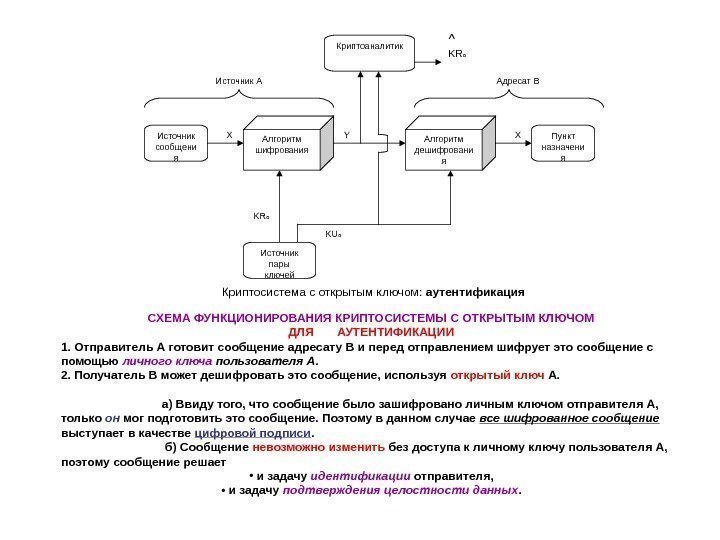

^ KR a KU a. KR a YX XИсточник А Адресат В Источник сообщени я Алгоритм шифрования Алгоритм дешифровани я Пункт назначени я Источник пары ключей Криптоаналитик Криптосистема с открытым ключом: аутентификация СХЕМА ФУНКЦИОНИРОВАНИЯ КРИПТОСИСТЕМЫ С ОТКРЫТЫМ КЛЮЧОМ ДЛЯ АУТЕНТИФИКАЦИИ 1. Отправитель А готовит сообщение адресату В и перед отправлением шифрует это сообщение с помощью личного ключа пользователя А. 2. Получатель В может дешифровать это сообщение, используя открытый ключ А. а) Ввиду того, что сообщение было зашифровано личным ключом отправителя А, только он мог подготовить это сообщение. Поэтому в данном случае все шифрованное сообщение выступает в качестве цифровой подписи. б) Сообщение невозможно изменить без доступа к личному ключу пользователя А, поэтому сообщение решает • и задачу идентификации отправителя, • и задачу подтверждения целостности данных.

^ KR a KU a. KR a YX XИсточник А Адресат В Источник сообщени я Алгоритм шифрования Алгоритм дешифровани я Пункт назначени я Источник пары ключей Криптоаналитик Криптосистема с открытым ключом: аутентификация СХЕМА ФУНКЦИОНИРОВАНИЯ КРИПТОСИСТЕМЫ С ОТКРЫТЫМ КЛЮЧОМ ДЛЯ АУТЕНТИФИКАЦИИ 1. Отправитель А готовит сообщение адресату В и перед отправлением шифрует это сообщение с помощью личного ключа пользователя А. 2. Получатель В может дешифровать это сообщение, используя открытый ключ А. а) Ввиду того, что сообщение было зашифровано личным ключом отправителя А, только он мог подготовить это сообщение. Поэтому в данном случае все шифрованное сообщение выступает в качестве цифровой подписи. б) Сообщение невозможно изменить без доступа к личному ключу пользователя А, поэтому сообщение решает • и задачу идентификации отправителя, • и задачу подтверждения целостности данных.

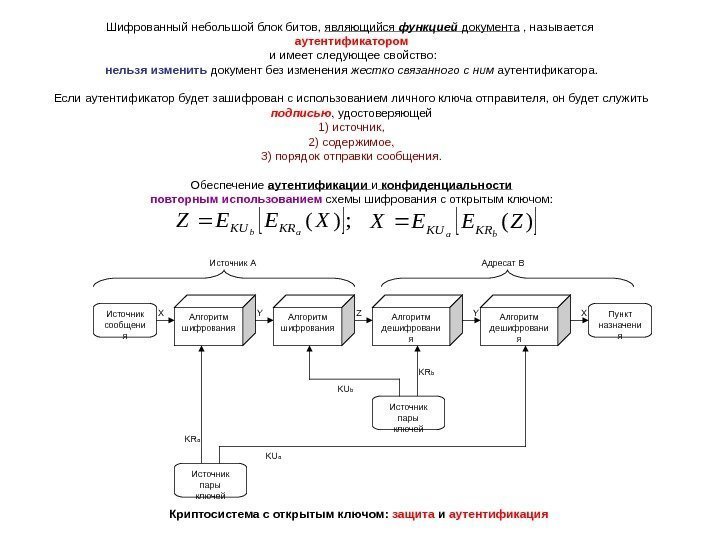

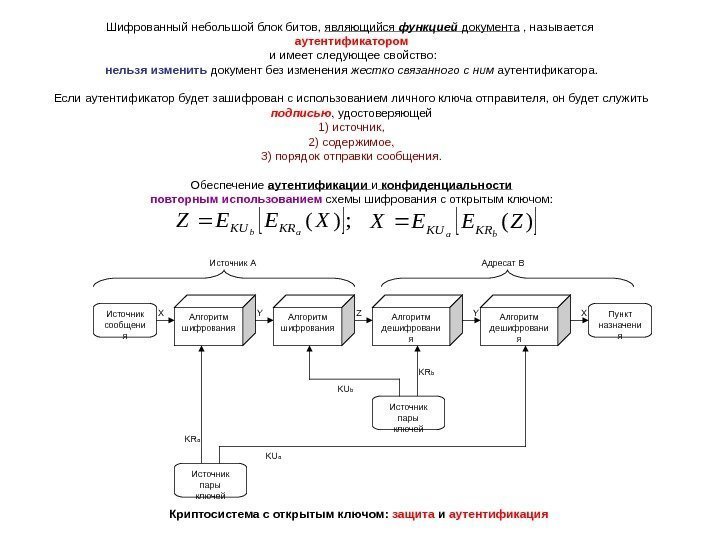

Шифрованный небольшой блок битов, являющийся функцией документа , называется аутентификатором и имеет следующее свойство: нельзя изменить документ без изменения жестко связанного с ним аутентификатора. Если аутентификатор будет зашифрован с использованием личного ключа отправителя, он будет служить подписью , удостоверяющей 1) источник, 2) содержимое, 3) порядок отправки сообщения. Обеспечение аутентификации и конфиденциальности повторным использованием схемы шифрования с открытым ключом: KR b KU b KR a Y Z YX XИсточник А Адресат В KU a Алгоритм дешифровани я Пункт назначени я Источник пары ключей Алгоритм дешифровани я Источник пары ключей. Источник сообщени я Алгоритм шифрования Криптосистема с открытым ключом: защита и аутентификация; )(XEEZab. KRKU)(ZEEXba. KRKU

Шифрованный небольшой блок битов, являющийся функцией документа , называется аутентификатором и имеет следующее свойство: нельзя изменить документ без изменения жестко связанного с ним аутентификатора. Если аутентификатор будет зашифрован с использованием личного ключа отправителя, он будет служить подписью , удостоверяющей 1) источник, 2) содержимое, 3) порядок отправки сообщения. Обеспечение аутентификации и конфиденциальности повторным использованием схемы шифрования с открытым ключом: KR b KU b KR a Y Z YX XИсточник А Адресат В KU a Алгоритм дешифровани я Пункт назначени я Источник пары ключей Алгоритм дешифровани я Источник пары ключей. Источник сообщени я Алгоритм шифрования Криптосистема с открытым ключом: защита и аутентификация; )(XEEZab. KRKU)(ZEEXba. KRKU

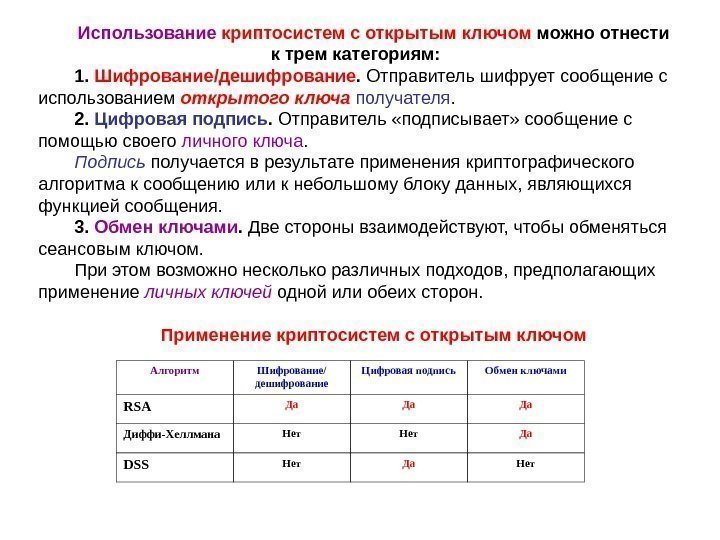

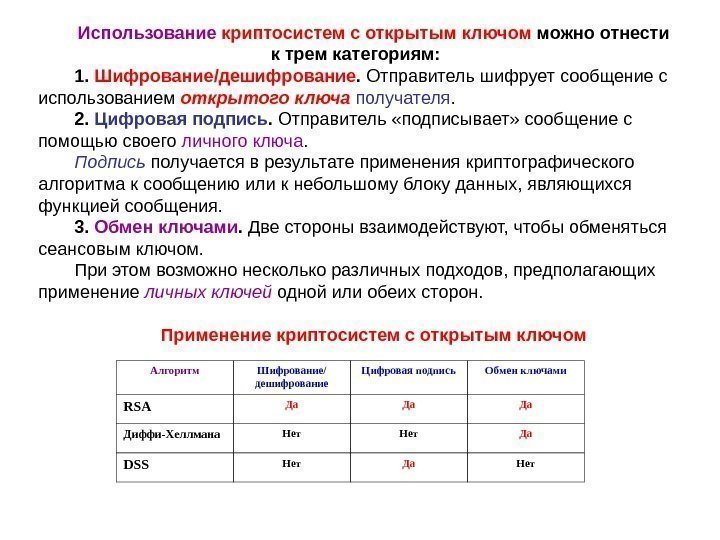

Использование криптосистем с открытым ключом можно отнести к трем категориям: 1. Шифрование/дешифрование. Отправитель шифрует сообщение с использованием открытого ключа получателя. 2. Цифровая подпись. Отправитель «подписывает» сообщение с помощью своего личного ключа. Подпись получается в результате применения криптографического алгоритма к сообщению или к небольшому блоку данных, являющихся функцией сообщения. 3. Обмен ключами. Две стороны взаимодействуют, чтобы обменяться сеансовым ключом. При этом возможно несколько различных подходов, предполагающих применение личных ключей одной или обеих сторон. Применение криптосистем с открытым ключом Алгоритм Шифрование/ дешифрование Цифровая подпись Обмен ключами RSA Да Да Да Диффи-Хеллмана Нет Да DSS Нет Да Нет

Использование криптосистем с открытым ключом можно отнести к трем категориям: 1. Шифрование/дешифрование. Отправитель шифрует сообщение с использованием открытого ключа получателя. 2. Цифровая подпись. Отправитель «подписывает» сообщение с помощью своего личного ключа. Подпись получается в результате применения криптографического алгоритма к сообщению или к небольшому блоку данных, являющихся функцией сообщения. 3. Обмен ключами. Две стороны взаимодействуют, чтобы обменяться сеансовым ключом. При этом возможно несколько различных подходов, предполагающих применение личных ключей одной или обеих сторон. Применение криптосистем с открытым ключом Алгоритм Шифрование/ дешифрование Цифровая подпись Обмен ключами RSA Да Да Да Диффи-Хеллмана Нет Да DSS Нет Да Нет

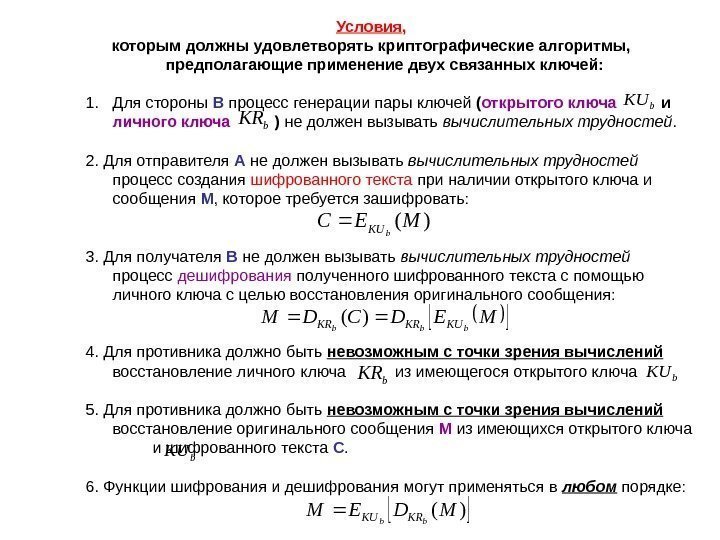

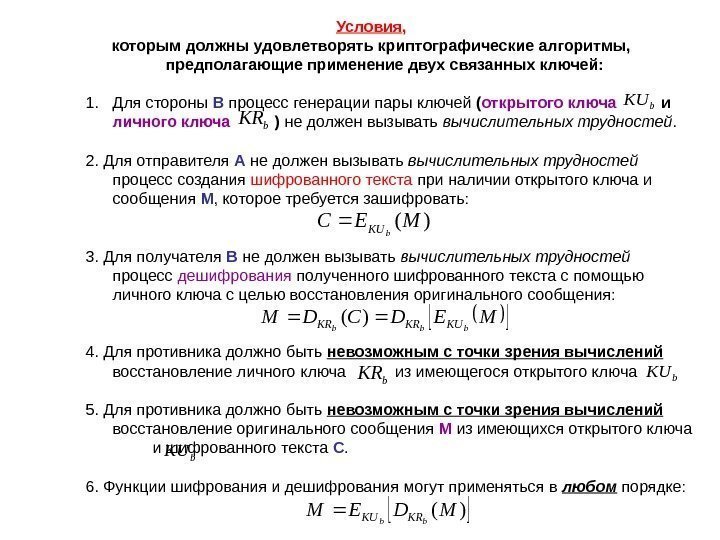

Условия , которым должны удовлетворять криптографические алгоритмы, предполагающие применение двух связанных ключей: 1. Для стороны В процесс генерации пары ключей ( открытого ключа и личного ключа ) не должен вызывать вычислительных трудностей. 2. Для отправителя А не должен вызывать вычислительных трудностей процесс создания шифрованного текста при наличии открытого ключа и сообщения М , которое требуется зашифровать: 3. Для получателя В не должен вызывать вычислительных трудностей процесс дешифрования полученного шифрованного текста с помощью личного ключа с целью восстановления оригинального сообщения: 4. Для противника должно быть невозможным с точки зрения вычислений восстановление личного ключа из имеющегося открытого ключа 5. Для противника должно быть невозможным с точки зрения вычислений восстановление оригинального сообщения М из имеющихся открытого ключа и шифрованного текста С. 6. Функции шифрования и дешифрования могут применяться в любом порядке: b. KU b. KR )(MECb. KU MEDCDMbbb. KUKRKR)( b. KRb. KU )(MDEMbb. KRKU

Условия , которым должны удовлетворять криптографические алгоритмы, предполагающие применение двух связанных ключей: 1. Для стороны В процесс генерации пары ключей ( открытого ключа и личного ключа ) не должен вызывать вычислительных трудностей. 2. Для отправителя А не должен вызывать вычислительных трудностей процесс создания шифрованного текста при наличии открытого ключа и сообщения М , которое требуется зашифровать: 3. Для получателя В не должен вызывать вычислительных трудностей процесс дешифрования полученного шифрованного текста с помощью личного ключа с целью восстановления оригинального сообщения: 4. Для противника должно быть невозможным с точки зрения вычислений восстановление личного ключа из имеющегося открытого ключа 5. Для противника должно быть невозможным с точки зрения вычислений восстановление оригинального сообщения М из имеющихся открытого ключа и шифрованного текста С. 6. Функции шифрования и дешифрования могут применяться в любом порядке: b. KU b. KR )(MECb. KU MEDCDMbbb. KUKRKR)( b. KRb. KU )(MDEMbb. KRKU

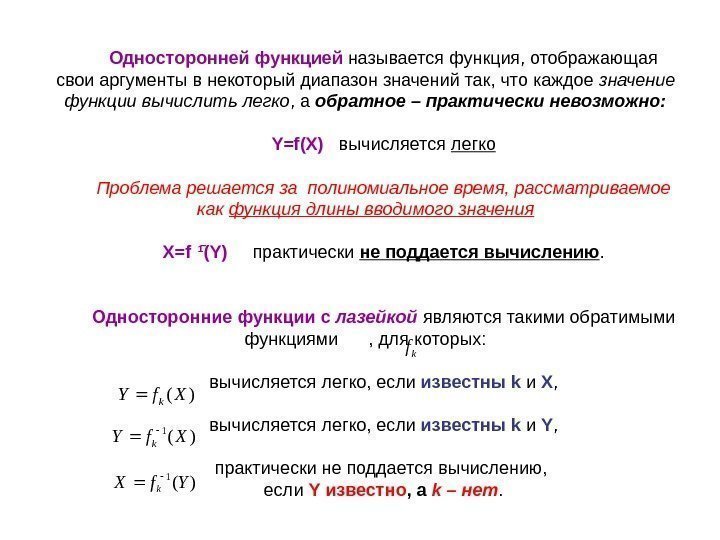

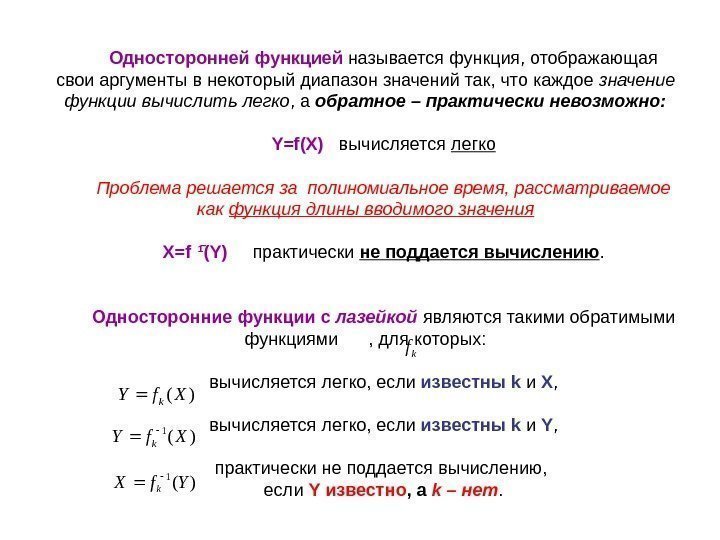

Односторонней функцией называется функция, отображающая свои аргументы в некоторый диапазон значений так, что каждое значение функции вычислить легко , а обратное – практически невозможно: Y = f ( X ) вычисляется легко Проблема решается за полиномиальное время, рассматриваемое как функция длины вводимого значения Х= f ¹( Y ) практически не поддается вычислению. Односторонние функции с лазейкой являются такими обратимыми функциями , для которых: вычисляется легко, если известны k и X , вычисляется легко, если известны k и Y , практически не поддается вычислению, если Y известно , а k – нет. )(Xf. Yk )(1 Yf. Xk kf

Односторонней функцией называется функция, отображающая свои аргументы в некоторый диапазон значений так, что каждое значение функции вычислить легко , а обратное – практически невозможно: Y = f ( X ) вычисляется легко Проблема решается за полиномиальное время, рассматриваемое как функция длины вводимого значения Х= f ¹( Y ) практически не поддается вычислению. Односторонние функции с лазейкой являются такими обратимыми функциями , для которых: вычисляется легко, если известны k и X , вычисляется легко, если известны k и Y , практически не поддается вычислению, если Y известно , а k – нет. )(Xf. Yk )(1 Yf. Xk kf

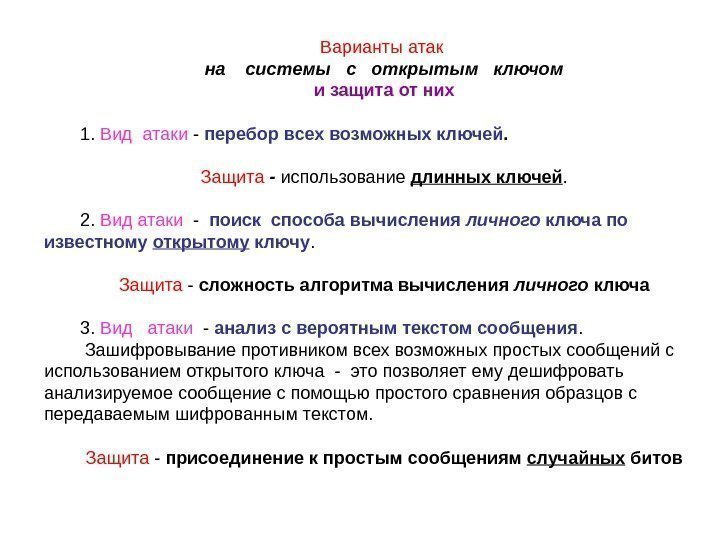

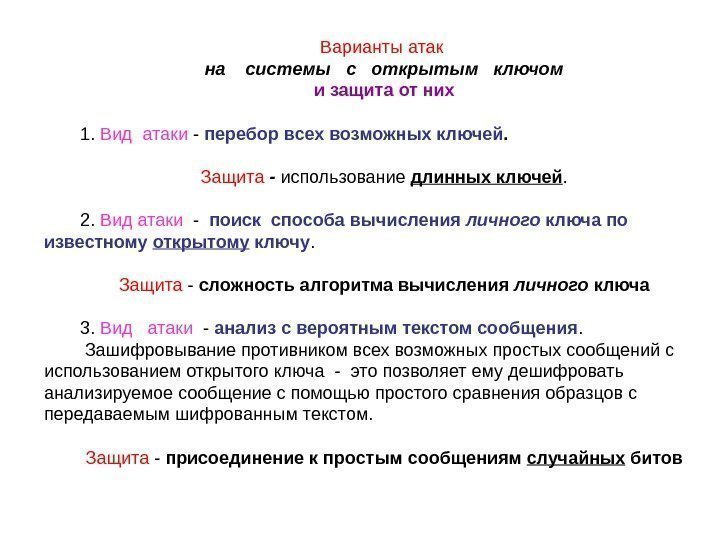

Варианты атак на системы с открытым ключом и защита от них 1. Вид атаки — перебор всех возможных ключей. Защита — использование длинных ключей. 2. Вид атаки — поиск способа вычисления личного ключа по известному открытому ключу. Защита — сложность алгоритма вычисления личного ключа 3. Вид атаки — анализ с вероятным текстом сообщения. Зашифровывание противником всех возможных простых сообщений с использованием открытого ключа — это позволяет ему дешифровать анализируемое сообщение с помощью простого сравнения образцов с передаваемым шифрованным текстом. Защита — присоединение к простым сообщениям случайных битов

Варианты атак на системы с открытым ключом и защита от них 1. Вид атаки — перебор всех возможных ключей. Защита — использование длинных ключей. 2. Вид атаки — поиск способа вычисления личного ключа по известному открытому ключу. Защита — сложность алгоритма вычисления личного ключа 3. Вид атаки — анализ с вероятным текстом сообщения. Зашифровывание противником всех возможных простых сообщений с использованием открытого ключа — это позволяет ему дешифровать анализируемое сообщение с помощью простого сравнения образцов с передаваемым шифрованным текстом. Защита — присоединение к простым сообщениям случайных битов