Л09 Физич.и логич.стр.ЛС(СД-11)-25.10.11.ppt

- Количество слайдов: 34

ЛЕКЦИЯ 8: «Физическая и логическая структуризация компьютерных сетей» 1. Структуризация локальных компьютерный сетей. 1. 1. Физическая структуризация сети. 1. 2. Логическая структуризация сети на разделяемой среде. 2. Функции мостов и коммутаторов в структуризации компьютерных сетей. 2. 1. Дейтаграммная передача. 2. 2. Виртуальные каналы в сетях с коммутацией пакетов. 2. 3. Алгоритм прозрачного моста IEEE 802. D

ЛЕКЦИЯ 8: «Физическая и логическая структуризация компьютерных сетей» 1. Структуризация локальных компьютерный сетей. 1. 1. Физическая структуризация сети. 1. 2. Логическая структуризация сети на разделяемой среде. 2. Функции мостов и коммутаторов в структуризации компьютерных сетей. 2. 1. Дейтаграммная передача. 2. 2. Виртуальные каналы в сетях с коммутацией пакетов. 2. 3. Алгоритм прозрачного моста IEEE 802. D

1. Структуризация локальных компьютерный сетей. Все известные топологии локальных сетей обладают свойством однородности, что означает неразличимость узлов сети, в том числе и ПК на уровне физических связей. Это удобно с точки зрения наращивания числа узлов в сети, облегчает обслуживание, сокращает расходы на эксплуатацию и модернизацию сети. Однако, однородная структура связей в больших сетях порождает следующие ограничения: 1. На длину связей между узлами; 2. На максимальное количество узлов в сети; 3. На интенсивность трафика, порождаемого узлами сети. Для снятия этих ограничений производится структуризация сетей с помощью специального (структурообразующего) коммуникационного оборудования, в том числе повторителей, концентраторов, мостов и коммутаторов. 1. 1. Физическая структуризация сети. Простейшее из коммуникационных устройств - повторитель (repeater) - используется для физического соединения сегментов кабеля локальной сети с целью увеличения общей протяженности сети. Повторитель передает сигналы, приходящие из одного сегмента сети, в другие ее сегменты (Рис. 1. а). )

1. Структуризация локальных компьютерный сетей. Все известные топологии локальных сетей обладают свойством однородности, что означает неразличимость узлов сети, в том числе и ПК на уровне физических связей. Это удобно с точки зрения наращивания числа узлов в сети, облегчает обслуживание, сокращает расходы на эксплуатацию и модернизацию сети. Однако, однородная структура связей в больших сетях порождает следующие ограничения: 1. На длину связей между узлами; 2. На максимальное количество узлов в сети; 3. На интенсивность трафика, порождаемого узлами сети. Для снятия этих ограничений производится структуризация сетей с помощью специального (структурообразующего) коммуникационного оборудования, в том числе повторителей, концентраторов, мостов и коммутаторов. 1. 1. Физическая структуризация сети. Простейшее из коммуникационных устройств - повторитель (repeater) - используется для физического соединения сегментов кабеля локальной сети с целью увеличения общей протяженности сети. Повторитель передает сигналы, приходящие из одного сегмента сети, в другие ее сегменты (Рис. 1. а). )

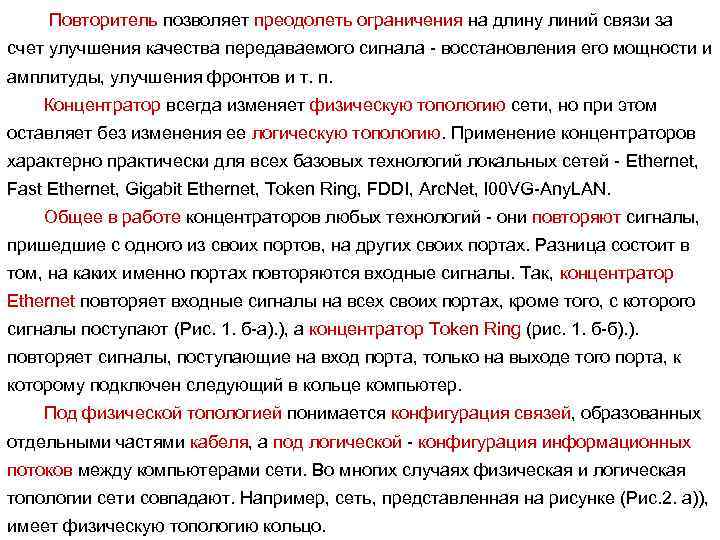

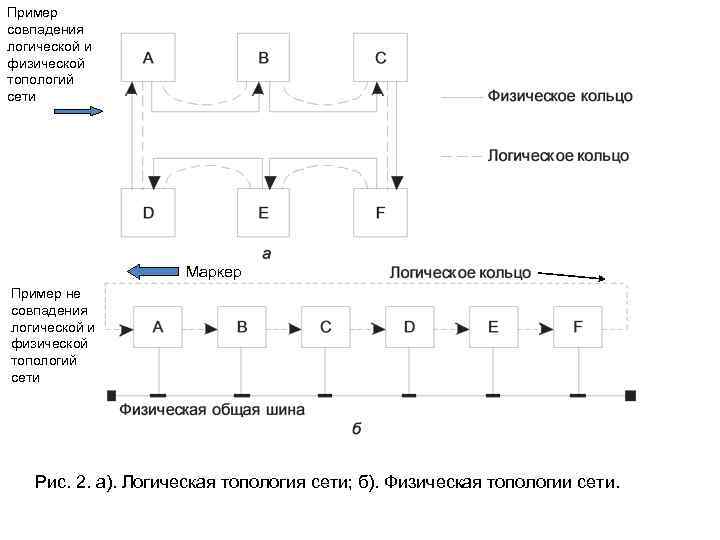

Повторитель позволяет преодолеть ограничения на длину линий связи за счет улучшения качества передаваемого сигнала - восстановления его мощности и амплитуды, улучшения фронтов и т. п. Концентратор всегда изменяет физическую топологию сети, но при этом оставляет без изменения ее логическую топологию. Применение концентраторов характерно практически для всех базовых технологий локальных сетей - Ethernet, Fast Ethernet, Gigabit Ethernet, Token Ring, FDDI, Arc. Net, l 00 VG-Any. LAN. Общее в работе концентраторов любых технологий - они повторяют сигналы, пришедшие с одного из своих портов, на других своих портах. Разница состоит в том, на каких именно портах повторяются входные сигналы. Так, концентратор Ethernet повторяет входные сигналы на всех своих портах, кроме того, с которого сигналы поступают (Рис. 1. б-а). ), а концентратор Token Ring (рис. 1. б-б). ). повторяет сигналы, поступающие на вход порта, только на выходе того порта, к которому подключен следующий в кольце компьютер. Под физической топологией понимается конфигурация связей, образованных отдельными частями кабеля, а под логической - конфигурация информационных потоков между компьютерами сети. Во многих случаях физическая и логическая топологии сети совпадают. Например, сеть, представленная на рисунке (Рис. 2. а)), имеет физическую топологию кольцо.

Повторитель позволяет преодолеть ограничения на длину линий связи за счет улучшения качества передаваемого сигнала - восстановления его мощности и амплитуды, улучшения фронтов и т. п. Концентратор всегда изменяет физическую топологию сети, но при этом оставляет без изменения ее логическую топологию. Применение концентраторов характерно практически для всех базовых технологий локальных сетей - Ethernet, Fast Ethernet, Gigabit Ethernet, Token Ring, FDDI, Arc. Net, l 00 VG-Any. LAN. Общее в работе концентраторов любых технологий - они повторяют сигналы, пришедшие с одного из своих портов, на других своих портах. Разница состоит в том, на каких именно портах повторяются входные сигналы. Так, концентратор Ethernet повторяет входные сигналы на всех своих портах, кроме того, с которого сигналы поступают (Рис. 1. б-а). ), а концентратор Token Ring (рис. 1. б-б). ). повторяет сигналы, поступающие на вход порта, только на выходе того порта, к которому подключен следующий в кольце компьютер. Под физической топологией понимается конфигурация связей, образованных отдельными частями кабеля, а под логической - конфигурация информационных потоков между компьютерами сети. Во многих случаях физическая и логическая топологии сети совпадают. Например, сеть, представленная на рисунке (Рис. 2. а)), имеет физическую топологию кольцо.

а). A B C D I J Концентратор Ethernet A B C D I J Концентратор Token Ring б). Рис. 1. а). Повторители для увеличения физической протяженности сети; б). Концентраторы для создания различных топологий сетей.

а). A B C D I J Концентратор Ethernet A B C D I J Концентратор Token Ring б). Рис. 1. а). Повторители для увеличения физической протяженности сети; б). Концентраторы для создания различных топологий сетей.

Пример совпадения логической и физической топологий сети Маркер Пример не совпадения логической и физической топологий сети Рис. 2. а). Логическая топология сети; б). Физическая топологии сети.

Пример совпадения логической и физической топологий сети Маркер Пример не совпадения логической и физической топологий сети Рис. 2. а). Логическая топология сети; б). Физическая топологии сети.

Компьютеры этой сети получают доступ к кабелям кольца за счет передачи другу специального кадра (пакета) - маркера, причем этот маркер также передается последовательно от компьютера к компьютеру в том же порядке, в котором компьютеры образуют физическое кольцо. Сети, показанные на рисунке (Рис. 2. а). и Рис. 2. б). ), демонстрируют пример несовпадения физической и логической топологии. Физически компьютеры соединены по топологии общая шина. Доступ же к шине происходит не по алгоритму случайного доступа, применяемому в технологии Ethernet, а путем передачи маркера в кольцевом порядке: от компьютера А - компьютеру В, от компьютера В - компьютеру С и т. д. Здесь порядок передачи маркера уже не повторяет физические связи, а определяется логическим конфигурированием драйверов сетевых адаптеров. Ничто не мешает настроить сетевые адаптеры и их драйверы так, чтобы компьютеры образовали кольцо в другом порядке, например: В, А, С. . . При этом физическая структура сети никак не изменяется. Другим примером несовпадения физической и логической топологий сети является уже рассмотренная сеть (Рис. 2 б). ). Концентратор Ethernet поддерживает в сети физическую топологию звезда. Однако логическая топология сети осталась без изменений - это общая шина. Поскольку концентратор повторяет данные на всех остальных портах, которые

Компьютеры этой сети получают доступ к кабелям кольца за счет передачи другу специального кадра (пакета) - маркера, причем этот маркер также передается последовательно от компьютера к компьютеру в том же порядке, в котором компьютеры образуют физическое кольцо. Сети, показанные на рисунке (Рис. 2. а). и Рис. 2. б). ), демонстрируют пример несовпадения физической и логической топологии. Физически компьютеры соединены по топологии общая шина. Доступ же к шине происходит не по алгоритму случайного доступа, применяемому в технологии Ethernet, а путем передачи маркера в кольцевом порядке: от компьютера А - компьютеру В, от компьютера В - компьютеру С и т. д. Здесь порядок передачи маркера уже не повторяет физические связи, а определяется логическим конфигурированием драйверов сетевых адаптеров. Ничто не мешает настроить сетевые адаптеры и их драйверы так, чтобы компьютеры образовали кольцо в другом порядке, например: В, А, С. . . При этом физическая структура сети никак не изменяется. Другим примером несовпадения физической и логической топологий сети является уже рассмотренная сеть (Рис. 2 б). ). Концентратор Ethernet поддерживает в сети физическую топологию звезда. Однако логическая топология сети осталась без изменений - это общая шина. Поскольку концентратор повторяет данные на всех остальных портах, которые

пришли с одного любого порта, то они появляются одновременно на всех физических сегментах сети, как и в сети с физической общей шиной. Логика доступа к сети совершенно не меняется: все компоненты алгоритма случайного доступа - определение незанятости среды, захват среды, распознавание и отработка коллизий - остаются в силе. Физическая структуризация сети с помощью концентраторов полезна не только для увеличения расстояния между узлами сети, но и для повышения ее надежности. Например, если какой-либо компьютер сети Ethernet с физической общей шиной из-за сбоя начинает непрерывно передавать данные по общему кабелю, то вся сеть выходит из строя, и для решения этой проблемы остается только один выход - вручную отсоединить сетевой адаптер этого компьютера от кабеля. В сети Ethernet, построенной с использованием концентратора, эта проблема может быть решена автоматически - концентратор отключает свой порт, если обнаруживает, что присоединенный к нему узел слишком долго монопольно занимает сеть. Концентратор может блокировать некорректно работающий узел и в других случаях, выполняя роль некоторого управляющего узла.

пришли с одного любого порта, то они появляются одновременно на всех физических сегментах сети, как и в сети с физической общей шиной. Логика доступа к сети совершенно не меняется: все компоненты алгоритма случайного доступа - определение незанятости среды, захват среды, распознавание и отработка коллизий - остаются в силе. Физическая структуризация сети с помощью концентраторов полезна не только для увеличения расстояния между узлами сети, но и для повышения ее надежности. Например, если какой-либо компьютер сети Ethernet с физической общей шиной из-за сбоя начинает непрерывно передавать данные по общему кабелю, то вся сеть выходит из строя, и для решения этой проблемы остается только один выход - вручную отсоединить сетевой адаптер этого компьютера от кабеля. В сети Ethernet, построенной с использованием концентратора, эта проблема может быть решена автоматически - концентратор отключает свой порт, если обнаруживает, что присоединенный к нему узел слишком долго монопольно занимает сеть. Концентратор может блокировать некорректно работающий узел и в других случаях, выполняя роль некоторого управляющего узла.

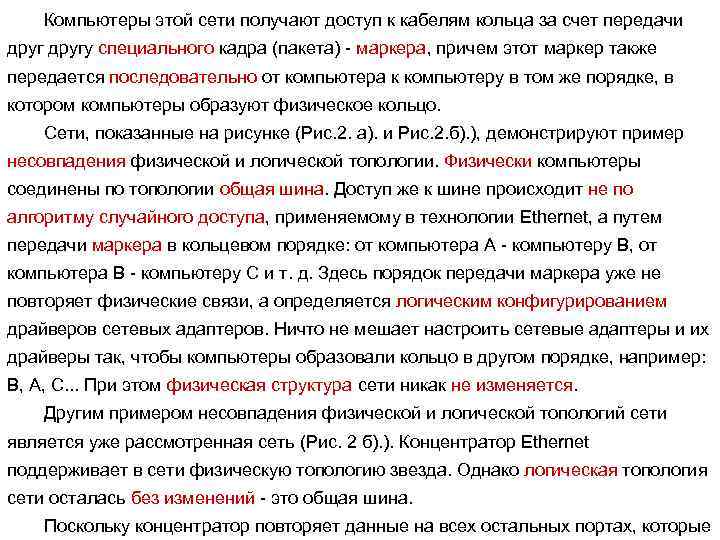

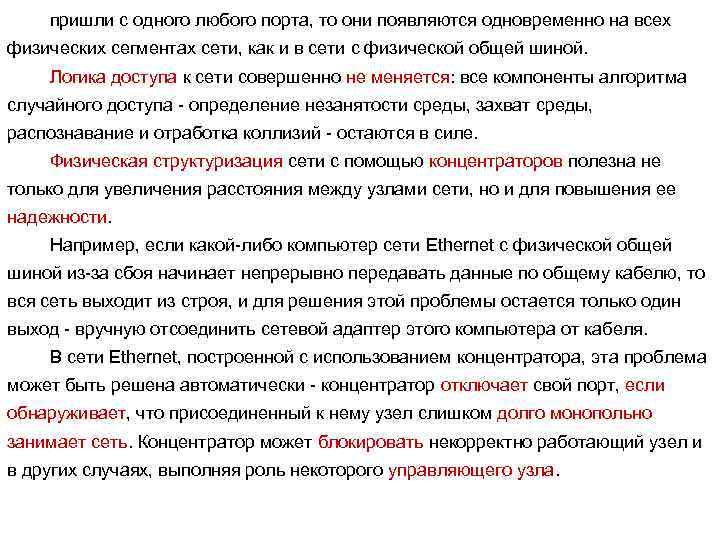

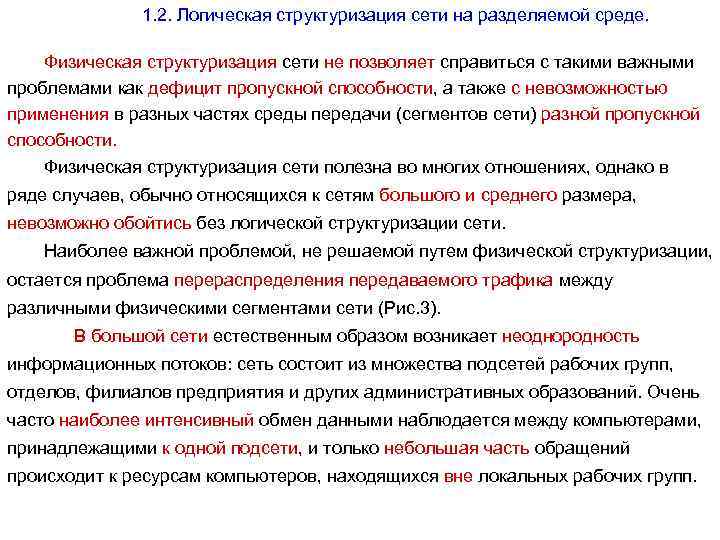

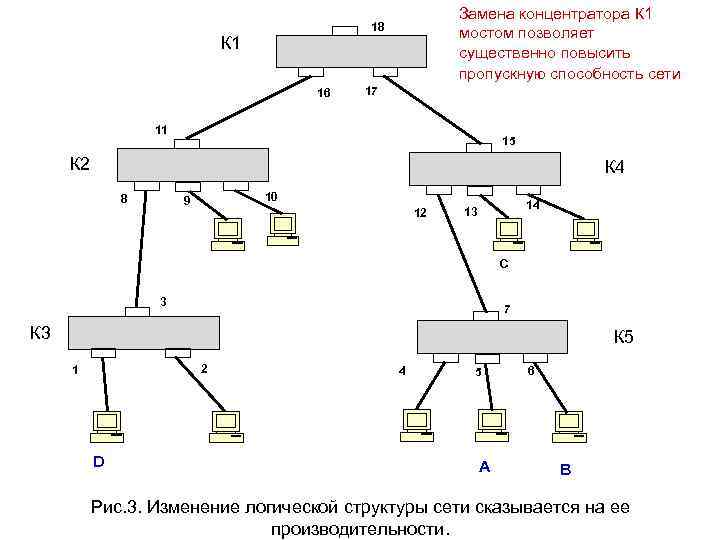

1. 2. Логическая структуризация сети на разделяемой среде. Физическая структуризация сети не позволяет справиться с такими важными проблемами как дефицит пропускной способности, а также с невозможностью применения в разных частях среды передачи (сегментов сети) разной пропускной способности. Физическая структуризация сети полезна во многих отношениях, однако в ряде случаев, обычно относящихся к сетям большого и среднего размера, невозможно обойтись без логической структуризации сети. Наиболее важной проблемой, не решаемой путем физической структуризации, остается проблема перераспределения передаваемого трафика между различными физическими сегментами сети (Рис. 3). В большой сети естественным образом возникает неоднородность информационных потоков: сеть состоит из множества подсетей рабочих групп, отделов, филиалов предприятия и других административных образований. Очень часто наиболее интенсивный обмен данными наблюдается между компьютерами, принадлежащими к одной подсети, и только небольшая часть обращений происходит к ресурсам компьютеров, находящихся вне локальных рабочих групп.

1. 2. Логическая структуризация сети на разделяемой среде. Физическая структуризация сети не позволяет справиться с такими важными проблемами как дефицит пропускной способности, а также с невозможностью применения в разных частях среды передачи (сегментов сети) разной пропускной способности. Физическая структуризация сети полезна во многих отношениях, однако в ряде случаев, обычно относящихся к сетям большого и среднего размера, невозможно обойтись без логической структуризации сети. Наиболее важной проблемой, не решаемой путем физической структуризации, остается проблема перераспределения передаваемого трафика между различными физическими сегментами сети (Рис. 3). В большой сети естественным образом возникает неоднородность информационных потоков: сеть состоит из множества подсетей рабочих групп, отделов, филиалов предприятия и других административных образований. Очень часто наиболее интенсивный обмен данными наблюдается между компьютерами, принадлежащими к одной подсети, и только небольшая часть обращений происходит к ресурсам компьютеров, находящихся вне локальных рабочих групп.

Сейчас характер нагрузки сетей во многом изменился, широко внедряется технология intranet, имеются централизованные хранилища корпоративных данных, активно используемые всеми сотрудниками предприятия. И теперь не редки ситуации, когда интенсивность внешних обращений выше интенсивности обмена между «соседними» ПК. Но независимо от того, в какой пропорции распределяются внешний и внутренний трафик, для повышения эффективности работы сети неоднородность информационных потоков необходимо учитывать. Сеть с типовой топологией (шина, кольцо, звезда), в которой все физические сегменты рассматриваются в качестве одной разделяемой среды, (Рис. 1. б)) оказывается неадекватной структуре информационных потоков в большой сети. Например, в сети с общей шиной взаимодействие любой пары компьютеров занимает ее на все время обмена, поэтому при увеличении числа компьютеров в сети шина становится узким местом. Например, при подключении большого числа пользователей к общей шине компьютеры одного отдела вынуждены ждать, когда пара компьютеров другого отдела окончит обмен, и это при том, что необходимость в связи между компьютерами двух разных отделов на практике возникает гораздо реже и требует совсем небольшой пропускной способности. Этот случай иллюстрирует рисунок (Рис. 3), на котором показана сеть, построенная с использованием концентраторов

Сейчас характер нагрузки сетей во многом изменился, широко внедряется технология intranet, имеются централизованные хранилища корпоративных данных, активно используемые всеми сотрудниками предприятия. И теперь не редки ситуации, когда интенсивность внешних обращений выше интенсивности обмена между «соседними» ПК. Но независимо от того, в какой пропорции распределяются внешний и внутренний трафик, для повышения эффективности работы сети неоднородность информационных потоков необходимо учитывать. Сеть с типовой топологией (шина, кольцо, звезда), в которой все физические сегменты рассматриваются в качестве одной разделяемой среды, (Рис. 1. б)) оказывается неадекватной структуре информационных потоков в большой сети. Например, в сети с общей шиной взаимодействие любой пары компьютеров занимает ее на все время обмена, поэтому при увеличении числа компьютеров в сети шина становится узким местом. Например, при подключении большого числа пользователей к общей шине компьютеры одного отдела вынуждены ждать, когда пара компьютеров другого отдела окончит обмен, и это при том, что необходимость в связи между компьютерами двух разных отделов на практике возникает гораздо реже и требует совсем небольшой пропускной способности. Этот случай иллюстрирует рисунок (Рис. 3), на котором показана сеть, построенная с использованием концентраторов

Замена концентратора К 1 мостом позволяет существенно повысить пропускную способность сети 18 К 1 16 17 11 15 К 2 К 4 8 10 9 12 14 13 C 3 7 К 3 К 5 2 1 D 4 5 A 6 B Рис. 3. Изменение логической структуры сети сказывается на ее производительности.

Замена концентратора К 1 мостом позволяет существенно повысить пропускную способность сети 18 К 1 16 17 11 15 К 2 К 4 8 10 9 12 14 13 C 3 7 К 3 К 5 2 1 D 4 5 A 6 B Рис. 3. Изменение логической структуры сети сказывается на ее производительности.

Пусть компьютер А, находящийся в одной подсети с компьютером В, посылает ему данные. Несмотря на сегментированную физическую структуру сети, концентраторы распространяют любой кадр по всем ее сегментам. Поэтому кадр, посылаемый компьютером А компьютеру В, хотя и не нужен компьютерам отделов 2 и 3, в соответствии с логикой работы концентраторов поступает на эти сегменты тоже. И до тех пор, пока компьютер В не получит адресованный ему кадр, ни один из компьютеров этой сети не сможет передавать данные. Такая ситуация возникает из-за того, что логическая структура данной сети осталась однородной - она никак не учитывает увеличение интенсивности трафика внутри отдела и предоставляет всем парам компьютеров равные возможности по обмену информацией (Рис. 3). Решение проблемы состоит в отказе от идеи единой однородной разделяемой среды. Например, в рассмотренном выше примере желательно было бы сделать так, чтобы кадры, которые передают компьютеры отдела 1, выходили бы за пределы этой части сети в том и только в том случае, если эти кадры направлены какому-либо компьютеру из другого отдела. С другой стороны, в сеть каждого из отделов должны попадать те и только те кадры, которые адресованы узлам этой сети.

Пусть компьютер А, находящийся в одной подсети с компьютером В, посылает ему данные. Несмотря на сегментированную физическую структуру сети, концентраторы распространяют любой кадр по всем ее сегментам. Поэтому кадр, посылаемый компьютером А компьютеру В, хотя и не нужен компьютерам отделов 2 и 3, в соответствии с логикой работы концентраторов поступает на эти сегменты тоже. И до тех пор, пока компьютер В не получит адресованный ему кадр, ни один из компьютеров этой сети не сможет передавать данные. Такая ситуация возникает из-за того, что логическая структура данной сети осталась однородной - она никак не учитывает увеличение интенсивности трафика внутри отдела и предоставляет всем парам компьютеров равные возможности по обмену информацией (Рис. 3). Решение проблемы состоит в отказе от идеи единой однородной разделяемой среды. Например, в рассмотренном выше примере желательно было бы сделать так, чтобы кадры, которые передают компьютеры отдела 1, выходили бы за пределы этой части сети в том и только в том случае, если эти кадры направлены какому-либо компьютеру из другого отдела. С другой стороны, в сеть каждого из отделов должны попадать те и только те кадры, которые адресованы узлам этой сети.

При такой организации работы сети ее производительность существенно повыситься, так компьютеры одного отдела не будут простаивать в то время, когда обмениваются данными компьютеры других отделов. Нетрудно заметить, в предложенном решении отказ от идеи разделяемой среды в пределах всей сети, хотя ее оставили для сегментов в пределах каждого отдела. В связи с неравномерностью компьютерного трафика пропускная способность каналов связи между отделами не должна совпадать с пропускной способностью каналов внутри отделов. Если трафик между отделами составляет только 20 % трафика внутри отдела (эта величина может быть меньше), то и пропускная способность линий связи и коммуникационного оборудования, соединяющего отделы, может быть выбрана менее быстродействующей из-за низкого внешнего трафика сети отдела. Распространение трафика, предназначенного для компьютеров некоторого сегмента сети, только в пределах этого сегмента, называется локализацией трафика. Логическая структуризация сети - это процесс разбиения сети на сегменты с локализованным трафиком. Для логической структуризации сети используются такие коммуникационные устройства, как мосты (см. Рис. 3), коммутаторы, маршрутизаторы и шлюзы.

При такой организации работы сети ее производительность существенно повыситься, так компьютеры одного отдела не будут простаивать в то время, когда обмениваются данными компьютеры других отделов. Нетрудно заметить, в предложенном решении отказ от идеи разделяемой среды в пределах всей сети, хотя ее оставили для сегментов в пределах каждого отдела. В связи с неравномерностью компьютерного трафика пропускная способность каналов связи между отделами не должна совпадать с пропускной способностью каналов внутри отделов. Если трафик между отделами составляет только 20 % трафика внутри отдела (эта величина может быть меньше), то и пропускная способность линий связи и коммуникационного оборудования, соединяющего отделы, может быть выбрана менее быстродействующей из-за низкого внешнего трафика сети отдела. Распространение трафика, предназначенного для компьютеров некоторого сегмента сети, только в пределах этого сегмента, называется локализацией трафика. Логическая структуризация сети - это процесс разбиения сети на сегменты с локализованным трафиком. Для логической структуризации сети используются такие коммуникационные устройства, как мосты (см. Рис. 3), коммутаторы, маршрутизаторы и шлюзы.

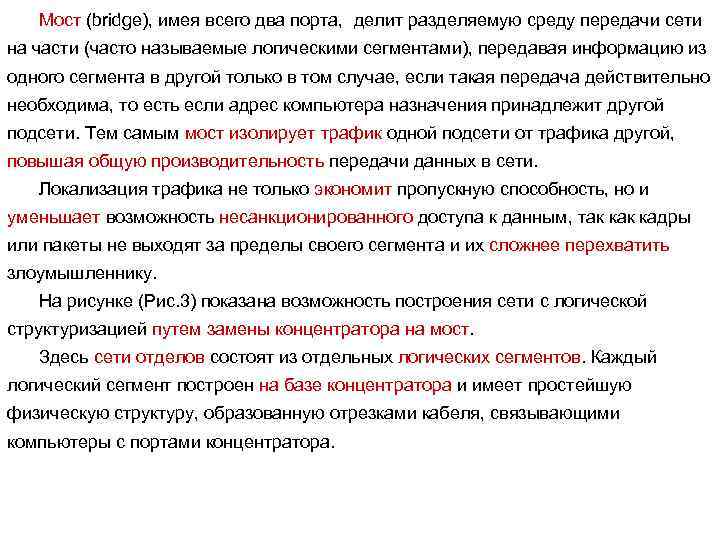

Мост (bridge), имея всего два порта, делит разделяемую среду передачи сети на части (часто называемые логическими сегментами), передавая информацию из одного сегмента в другой только в том случае, если такая передача действительно необходима, то есть если адрес компьютера назначения принадлежит другой подсети. Тем самым мост изолирует трафик одной подсети от трафика другой, повышая общую производительность передачи данных в сети. Локализация трафика не только экономит пропускную способность, но и уменьшает возможность несанкционированного доступа к данным, так кадры или пакеты не выходят за пределы своего сегмента и их сложнее перехватить злоумышленнику. На рисунке (Рис. 3) показана возможность построения сети с логической структуризацией путем замены концентратора на мост. Здесь сети отделов состоят из отдельных логических сегментов. Каждый логический сегмент построен на базе концентратора и имеет простейшую физическую структуру, образованную отрезками кабеля, связывающими компьютеры с портами концентратора.

Мост (bridge), имея всего два порта, делит разделяемую среду передачи сети на части (часто называемые логическими сегментами), передавая информацию из одного сегмента в другой только в том случае, если такая передача действительно необходима, то есть если адрес компьютера назначения принадлежит другой подсети. Тем самым мост изолирует трафик одной подсети от трафика другой, повышая общую производительность передачи данных в сети. Локализация трафика не только экономит пропускную способность, но и уменьшает возможность несанкционированного доступа к данным, так кадры или пакеты не выходят за пределы своего сегмента и их сложнее перехватить злоумышленнику. На рисунке (Рис. 3) показана возможность построения сети с логической структуризацией путем замены концентратора на мост. Здесь сети отделов состоят из отдельных логических сегментов. Каждый логический сегмент построен на базе концентратора и имеет простейшую физическую структуру, образованную отрезками кабеля, связывающими компьютеры с портами концентратора.

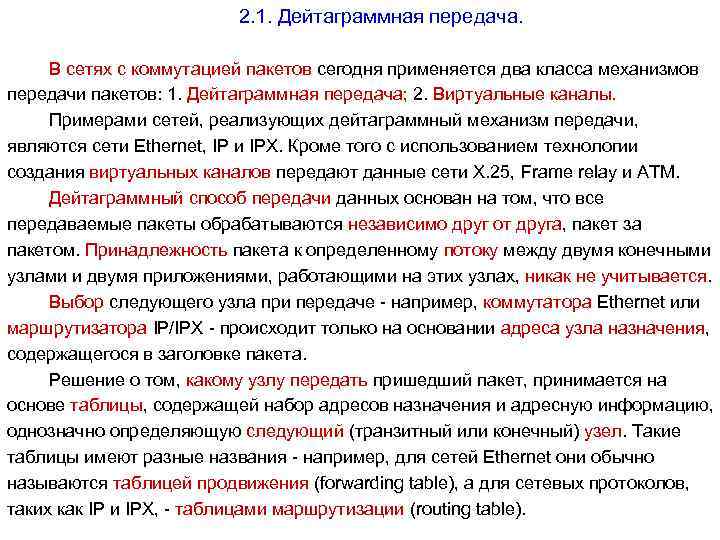

2. 1. Дейтаграммная передача. В сетях с коммутацией пакетов сегодня применяется два класса механизмов передачи пакетов: 1. Дейтаграммная передача; 2. Виртуальные каналы. Примерами сетей, реализующих дейтаграммный механизм передачи, являются сети Ethernet, IP и IPX. Кроме того с использованием технологии создания виртуальных каналов передают данные сети X. 25, Frame relay и ATM. Дейтаграммный способ передачи данных основан на том, что все передаваемые пакеты обрабатываются независимо друг от друга, пакет за пакетом. Принадлежность пакета к определенному потоку между двумя конечными узлами и двумя приложениями, работающими на этих узлах, никак не учитывается. Выбор следующего узла при передаче - например, коммутатора Ethernet или маршрутизатора IP/IPX - происходит только на основании адреса узла назначения, содержащегося в заголовке пакета. Решение о том, какому узлу передать пришедший пакет, принимается на основе таблицы, содержащей набор адресов назначения и адресную информацию, однозначно определяющую следующий (транзитный или конечный) узел. Такие таблицы имеют разные названия - например, для сетей Ethernet они обычно называются таблицей продвижения (forwarding table), а для сетевых протоколов, таких как IP и IPX, - таблицами маршрутизации (routing table).

2. 1. Дейтаграммная передача. В сетях с коммутацией пакетов сегодня применяется два класса механизмов передачи пакетов: 1. Дейтаграммная передача; 2. Виртуальные каналы. Примерами сетей, реализующих дейтаграммный механизм передачи, являются сети Ethernet, IP и IPX. Кроме того с использованием технологии создания виртуальных каналов передают данные сети X. 25, Frame relay и ATM. Дейтаграммный способ передачи данных основан на том, что все передаваемые пакеты обрабатываются независимо друг от друга, пакет за пакетом. Принадлежность пакета к определенному потоку между двумя конечными узлами и двумя приложениями, работающими на этих узлах, никак не учитывается. Выбор следующего узла при передаче - например, коммутатора Ethernet или маршрутизатора IP/IPX - происходит только на основании адреса узла назначения, содержащегося в заголовке пакета. Решение о том, какому узлу передать пришедший пакет, принимается на основе таблицы, содержащей набор адресов назначения и адресную информацию, однозначно определяющую следующий (транзитный или конечный) узел. Такие таблицы имеют разные названия - например, для сетей Ethernet они обычно называются таблицей продвижения (forwarding table), а для сетевых протоколов, таких как IP и IPX, - таблицами маршрутизации (routing table).

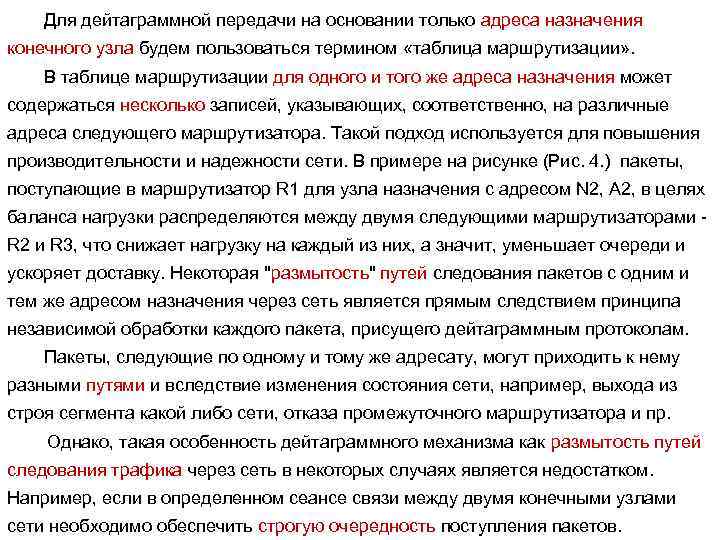

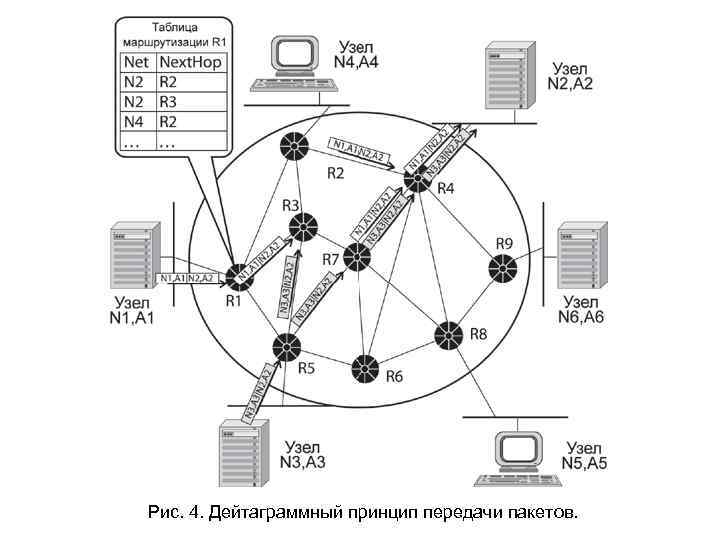

Для дейтаграммной передачи на основании только адреса назначения конечного узла будем пользоваться термином «таблица маршрутизации» . В таблице маршрутизации для одного и того же адреса назначения может содержаться несколько записей, указывающих, соответственно, на различные адреса следующего маршрутизатора. Такой подход используется для повышения производительности и надежности сети. В примере на рисунке (Рис. 4. ) пакеты, поступающие в маршрутизатор R 1 для узла назначения с адресом N 2, А 2, в целях баланса нагрузки распределяются между двумя следующими маршрутизаторами R 2 и R 3, что снижает нагрузку на каждый из них, а значит, уменьшает очереди и ускоряет доставку. Некоторая "размытость" путей следования пакетов с одним и тем же адресом назначения через сеть является прямым следствием принципа независимой обработки каждого пакета, присущего дейтаграммным протоколам. Пакеты, следующие по одному и тому же адресату, могут приходить к нему разными путями и вследствие изменения состояния сети, например, выхода из строя сегмента какой либо сети, отказа промежуточного маршрутизатора и пр. Однако, такая особенность дейтаграммного механизма как размытость путей следования трафика через сеть в некоторых случаях является недостатком. Например, если в определенном сеансе связи между двумя конечными узлами сети необходимо обеспечить строгую очередность поступления пакетов.

Для дейтаграммной передачи на основании только адреса назначения конечного узла будем пользоваться термином «таблица маршрутизации» . В таблице маршрутизации для одного и того же адреса назначения может содержаться несколько записей, указывающих, соответственно, на различные адреса следующего маршрутизатора. Такой подход используется для повышения производительности и надежности сети. В примере на рисунке (Рис. 4. ) пакеты, поступающие в маршрутизатор R 1 для узла назначения с адресом N 2, А 2, в целях баланса нагрузки распределяются между двумя следующими маршрутизаторами R 2 и R 3, что снижает нагрузку на каждый из них, а значит, уменьшает очереди и ускоряет доставку. Некоторая "размытость" путей следования пакетов с одним и тем же адресом назначения через сеть является прямым следствием принципа независимой обработки каждого пакета, присущего дейтаграммным протоколам. Пакеты, следующие по одному и тому же адресату, могут приходить к нему разными путями и вследствие изменения состояния сети, например, выхода из строя сегмента какой либо сети, отказа промежуточного маршрутизатора и пр. Однако, такая особенность дейтаграммного механизма как размытость путей следования трафика через сеть в некоторых случаях является недостатком. Например, если в определенном сеансе связи между двумя конечными узлами сети необходимо обеспечить строгую очередность поступления пакетов.

Рис. 4. Дейтаграммный принцип передачи пакетов.

Рис. 4. Дейтаграммный принцип передачи пакетов.

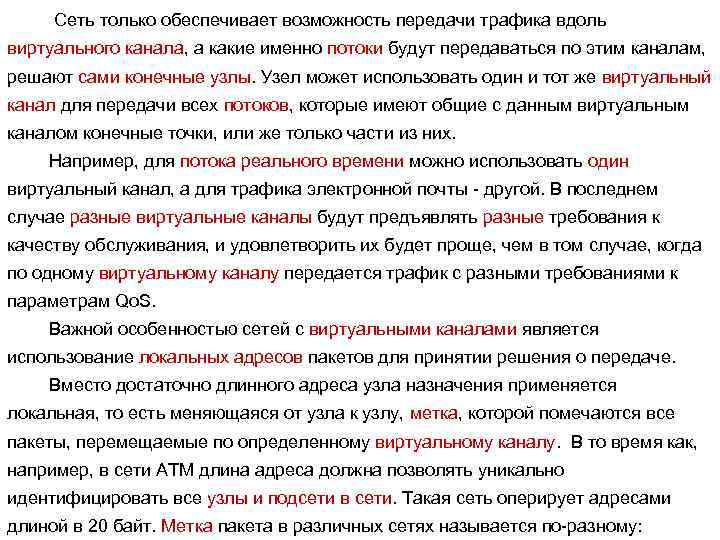

Современные методы обеспечения стандартов качества обслуживания Qo. S работают эффективней, когда трафик, которому нужно обеспечить гарантии обслуживания, всегда проходит через одни и те же промежуточные узлы. 2. 2. Виртуальные каналы в сетях с коммутацией пакетов. Механизм виртуальных каналов (virtual circuit или virtual channel) создает в сети устойчивые пути следования трафика через сеть с коммутацией пакетов. Этот механизм учитывает существование в сети потоков данных. Если целью является прокладка для всех пакетов потока единого пути через сеть, то необходимым (но не всегда единственным) признаком такого потока должно быть наличие для всех его пакетов общих точек входа и выхода из сети. Именно для передачи таких потоков в сети создаются виртуальные каналы. На рисунке (Рис. 5) показан фрагмент сети, в которой проложены два виртуальных канала. Первый проходит от конечного узла с адресом N 1, A 1 до конечного узла с адресом N 2, A 2 через промежуточные коммутаторы сети R 1, R 3, R 7 и R 4. Второй обеспечивает продвижение данных по пути N 3, A 3 - R 5 - R 7 - R 4 - N 2, A 2. Между двумя конечными узлами может быть проложено несколько виртуальных каналов, как полностью совпадающих в отношении пути следования через транзитные узлы, так и отличающихся.

Современные методы обеспечения стандартов качества обслуживания Qo. S работают эффективней, когда трафик, которому нужно обеспечить гарантии обслуживания, всегда проходит через одни и те же промежуточные узлы. 2. 2. Виртуальные каналы в сетях с коммутацией пакетов. Механизм виртуальных каналов (virtual circuit или virtual channel) создает в сети устойчивые пути следования трафика через сеть с коммутацией пакетов. Этот механизм учитывает существование в сети потоков данных. Если целью является прокладка для всех пакетов потока единого пути через сеть, то необходимым (но не всегда единственным) признаком такого потока должно быть наличие для всех его пакетов общих точек входа и выхода из сети. Именно для передачи таких потоков в сети создаются виртуальные каналы. На рисунке (Рис. 5) показан фрагмент сети, в которой проложены два виртуальных канала. Первый проходит от конечного узла с адресом N 1, A 1 до конечного узла с адресом N 2, A 2 через промежуточные коммутаторы сети R 1, R 3, R 7 и R 4. Второй обеспечивает продвижение данных по пути N 3, A 3 - R 5 - R 7 - R 4 - N 2, A 2. Между двумя конечными узлами может быть проложено несколько виртуальных каналов, как полностью совпадающих в отношении пути следования через транзитные узлы, так и отличающихся.

Рис. 5. Принцип работы виртуального канала.

Рис. 5. Принцип работы виртуального канала.

Сеть только обеспечивает возможность передачи трафика вдоль виртуального канала, а какие именно потоки будут передаваться по этим каналам, решают сами конечные узлы. Узел может использовать один и тот же виртуальный канал для передачи всех потоков, которые имеют общие с данным виртуальным каналом конечные точки, или же только части из них. Например, для потока реального времени можно использовать один виртуальный канал, а для трафика электронной почты - другой. В последнем случае разные виртуальные каналы будут предъявлять разные требования к качеству обслуживания, и удовлетворить их будет проще, чем в том случае, когда по одному виртуальному каналу передается трафик с разными требованиями к параметрам Qo. S. Важной особенностью сетей с виртуальными каналами является использование локальных адресов пакетов для принятии решения о передаче. Вместо достаточно длинного адреса узла назначения применяется локальная, то есть меняющаяся от узла к узлу, метка, которой помечаются все пакеты, перемещаемые по определенному виртуальному каналу. В то время как, например, в сети АТМ длина адреса должна позволять уникально идентифицировать все узлы и подсети в сети. Такая сеть оперирует адресами длиной в 20 байт. Метка пакета в различных сетях называется по-разному:

Сеть только обеспечивает возможность передачи трафика вдоль виртуального канала, а какие именно потоки будут передаваться по этим каналам, решают сами конечные узлы. Узел может использовать один и тот же виртуальный канал для передачи всех потоков, которые имеют общие с данным виртуальным каналом конечные точки, или же только части из них. Например, для потока реального времени можно использовать один виртуальный канал, а для трафика электронной почты - другой. В последнем случае разные виртуальные каналы будут предъявлять разные требования к качеству обслуживания, и удовлетворить их будет проще, чем в том случае, когда по одному виртуальному каналу передается трафик с разными требованиями к параметрам Qo. S. Важной особенностью сетей с виртуальными каналами является использование локальных адресов пакетов для принятии решения о передаче. Вместо достаточно длинного адреса узла назначения применяется локальная, то есть меняющаяся от узла к узлу, метка, которой помечаются все пакеты, перемещаемые по определенному виртуальному каналу. В то время как, например, в сети АТМ длина адреса должна позволять уникально идентифицировать все узлы и подсети в сети. Такая сеть оперирует адресами длиной в 20 байт. Метка пакета в различных сетях называется по-разному:

В технологии X. 25 – это номер логического канала (Logical Channel number, LCN); В технологии Frame relay - идентификатор соединения уровня канала данных (Data Link Connection Identifier, DLCI); В технологии АТМ - идентификатор виртуального канала (Virtual Channel Identifier, VCI). Однако, назначение метки везде одинаково - промежуточный узел, называемый в этих технологиях коммутатором, читает значение метки из заголовка пришедшего пакета и просматривает свою таблицу коммутации, в которой указывается, на какой выходной порт нужно передать пакет с данной меткой. Таблица коммутации содержит записи только о проходящих через данный коммутатор виртуальных каналах, а не обо всех имеющихся в сети узлах (или подсетях, если применяется иерархический способ адресации). Обычно в крупной сети количество проложенных через узел виртуальных каналов существенно меньше количества узлов и подсетей, поэтому по размерам таблица коммутации намного меньше таблицы маршрутизации, а, следовательно, просмотр занимает гораздо меньше времени и не требует от коммутатора большой вычислительной мощности. Идентификатор виртуального канала (метка) также намного короче адреса конечного узла. Поэтому избыточность заголовка пакета, который теперь не содержит длинного адреса, существенно меньше.

В технологии X. 25 – это номер логического канала (Logical Channel number, LCN); В технологии Frame relay - идентификатор соединения уровня канала данных (Data Link Connection Identifier, DLCI); В технологии АТМ - идентификатор виртуального канала (Virtual Channel Identifier, VCI). Однако, назначение метки везде одинаково - промежуточный узел, называемый в этих технологиях коммутатором, читает значение метки из заголовка пришедшего пакета и просматривает свою таблицу коммутации, в которой указывается, на какой выходной порт нужно передать пакет с данной меткой. Таблица коммутации содержит записи только о проходящих через данный коммутатор виртуальных каналах, а не обо всех имеющихся в сети узлах (или подсетях, если применяется иерархический способ адресации). Обычно в крупной сети количество проложенных через узел виртуальных каналов существенно меньше количества узлов и подсетей, поэтому по размерам таблица коммутации намного меньше таблицы маршрутизации, а, следовательно, просмотр занимает гораздо меньше времени и не требует от коммутатора большой вычислительной мощности. Идентификатор виртуального канала (метка) также намного короче адреса конечного узла. Поэтому избыточность заголовка пакета, который теперь не содержит длинного адреса, существенно меньше.

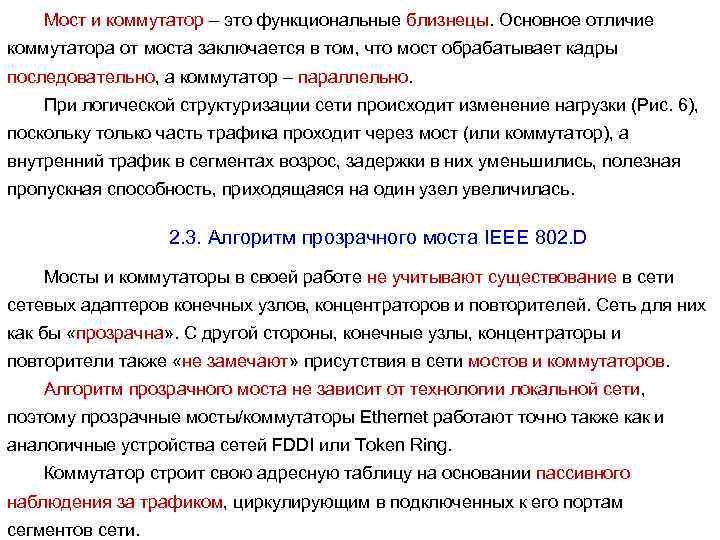

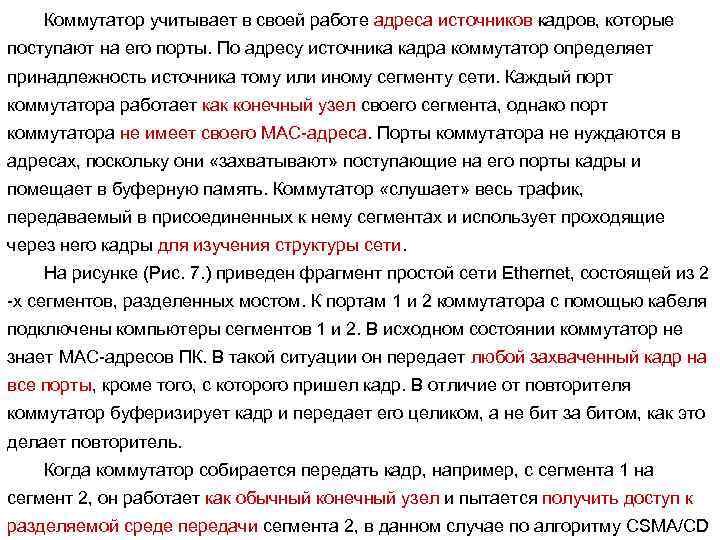

Мост и коммутатор – это функциональные близнецы. Основное отличие коммутатора от моста заключается в том, что мост обрабатывает кадры последовательно, а коммутатор – параллельно. При логической структуризации сети происходит изменение нагрузки (Рис. 6), поскольку только часть трафика проходит через мост (или коммутатор), а внутренний трафик в сегментах возрос, задержки в них уменьшились, полезная пропускная способность, приходящаяся на один узел увеличилась. 2. 3. Алгоритм прозрачного моста IEEE 802. D Мосты и коммутаторы в своей работе не учитывают существование в сети сетевых адаптеров конечных узлов, концентраторов и повторителей. Сеть для них как бы «прозрачна» . С другой стороны, конечные узлы, концентраторы и повторители также «не замечают» присутствия в сети мостов и коммутаторов. Алгоритм прозрачного моста не зависит от технологии локальной сети, поэтому прозрачные мосты/коммутаторы Ethernet работают точно также как и аналогичные устройства сетей FDDI или Token Ring. Коммутатор строит свою адресную таблицу на основании пассивного наблюдения за трафиком, циркулирующим в подключенных к его портам сегментов сети.

Мост и коммутатор – это функциональные близнецы. Основное отличие коммутатора от моста заключается в том, что мост обрабатывает кадры последовательно, а коммутатор – параллельно. При логической структуризации сети происходит изменение нагрузки (Рис. 6), поскольку только часть трафика проходит через мост (или коммутатор), а внутренний трафик в сегментах возрос, задержки в них уменьшились, полезная пропускная способность, приходящаяся на один узел увеличилась. 2. 3. Алгоритм прозрачного моста IEEE 802. D Мосты и коммутаторы в своей работе не учитывают существование в сети сетевых адаптеров конечных узлов, концентраторов и повторителей. Сеть для них как бы «прозрачна» . С другой стороны, конечные узлы, концентраторы и повторители также «не замечают» присутствия в сети мостов и коммутаторов. Алгоритм прозрачного моста не зависит от технологии локальной сети, поэтому прозрачные мосты/коммутаторы Ethernet работают точно также как и аналогичные устройства сетей FDDI или Token Ring. Коммутатор строит свою адресную таблицу на основании пассивного наблюдения за трафиком, циркулирующим в подключенных к его портам сегментов сети.

Рис. 6. Изменение нагрузки при делении сети на сегменты

Рис. 6. Изменение нагрузки при делении сети на сегменты

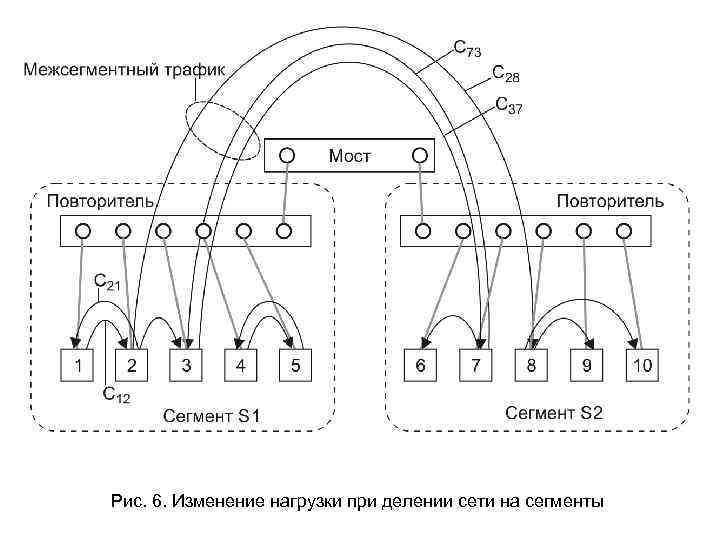

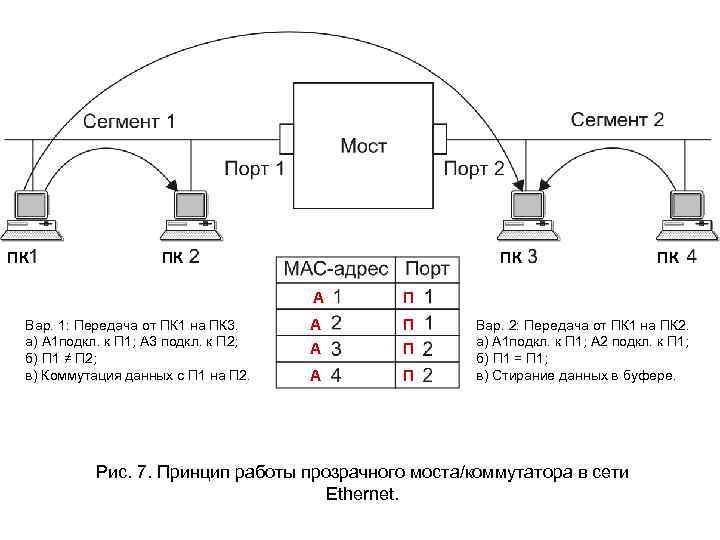

Коммутатор учитывает в своей работе адреса источников кадров, которые поступают на его порты. По адресу источника кадра коммутатор определяет принадлежность источника тому или иному сегменту сети. Каждый порт коммутатора работает как конечный узел своего сегмента, однако порт коммутатора не имеет своего МАС-адреса. Порты коммутатора не нуждаются в адресах, поскольку они «захватывают» поступающие на его порты кадры и помещает в буферную память. Коммутатор «слушает» весь трафик, передаваемый в присоединенных к нему сегментах и использует проходящие через него кадры для изучения структуры сети. На рисунке (Рис. 7. ) приведен фрагмент простой сети Ethernet, состоящей из 2 -х сегментов, разделенных мостом. К портам 1 и 2 коммутатора с помощью кабеля подключены компьютеры сегментов 1 и 2. В исходном состоянии коммутатор не знает МАС-адресов ПК. В такой ситуации он передает любой захваченный кадр на все порты, кроме того, с которого пришел кадр. В отличие от повторителя коммутатор буферизирует кадр и передает его целиком, а не бит за битом, как это делает повторитель. Когда коммутатор собирается передать кадр, например, с сегмента 1 на сегмент 2, он работает как обычный конечный узел и пытается получить доступ к разделяемой среде передачи сегмента 2, в данном случае по алгоритму CSMA/CD

Коммутатор учитывает в своей работе адреса источников кадров, которые поступают на его порты. По адресу источника кадра коммутатор определяет принадлежность источника тому или иному сегменту сети. Каждый порт коммутатора работает как конечный узел своего сегмента, однако порт коммутатора не имеет своего МАС-адреса. Порты коммутатора не нуждаются в адресах, поскольку они «захватывают» поступающие на его порты кадры и помещает в буферную память. Коммутатор «слушает» весь трафик, передаваемый в присоединенных к нему сегментах и использует проходящие через него кадры для изучения структуры сети. На рисунке (Рис. 7. ) приведен фрагмент простой сети Ethernet, состоящей из 2 -х сегментов, разделенных мостом. К портам 1 и 2 коммутатора с помощью кабеля подключены компьютеры сегментов 1 и 2. В исходном состоянии коммутатор не знает МАС-адресов ПК. В такой ситуации он передает любой захваченный кадр на все порты, кроме того, с которого пришел кадр. В отличие от повторителя коммутатор буферизирует кадр и передает его целиком, а не бит за битом, как это делает повторитель. Когда коммутатор собирается передать кадр, например, с сегмента 1 на сегмент 2, он работает как обычный конечный узел и пытается получить доступ к разделяемой среде передачи сегмента 2, в данном случае по алгоритму CSMA/CD

ПК ПК ПК А Вар. 1: Передача от ПК 1 на ПК 3. а) А 1 подкл. к П 1; А 3 подкл. к П 2; б) П 1 ≠ П 2; в) Коммутация данных с П 1 на П 2. П А А П ПК Вар. 2: Передача от ПК 1 на ПК 2. а) А 1 подкл. к П 1; А 2 подкл. к П 1; б) П 1 = П 1; в) Стирание данных в буфере. Рис. 7. Принцип работы прозрачного моста/коммутатора в сети Ethernet.

ПК ПК ПК А Вар. 1: Передача от ПК 1 на ПК 3. а) А 1 подкл. к П 1; А 3 подкл. к П 2; б) П 1 ≠ П 2; в) Коммутация данных с П 1 на П 2. П А А П ПК Вар. 2: Передача от ПК 1 на ПК 2. а) А 1 подкл. к П 1; А 2 подкл. к П 1; б) П 1 = П 1; в) Стирание данных в буфере. Рис. 7. Принцип работы прозрачного моста/коммутатора в сети Ethernet.

Одновременно с передачей кадра на все порты коммутатор изучает адрес источника кадра и делает в своей адресной таблице маршрутизации (фильтрации) запись о принадлежности источника к тому или иному сегменту. Например, получив кадр на порт 1 от ПК 1 в таблице (Рис. 7. ) коммутатор делает запись МАСадрес 1 – порт 1. Если все ПК в сети посылают другу кадры, то скоро коммутатор заполнит адресную таблицу сети, по одной записи на узел. При каждом поступлении кадра на порт коммутатора он, прежде всего, пытается найти в своей таблице адрес назначения кадра. Например, при получении кадра от ПК 1 с МАС-адресом 3 (для ПК 3) коммутатор обнаружит его в адресной таблице и направит данный кадр на порт 2. Коммутатор также проверяет, не находятся ли источник и получатель в одном сегменте. В данном случае они принадлежат разным сегментам и коммутатор выполнит операцию продвижения (forwarding) кадра с порта 1 на порт 2. Если бы оказалось, что компьютеры принадлежат одному сегменту, например, ПК 1 и ПК 2 (Рис. 7. ), то кадр был бы удален из буфера (отфильтрован - filtering). Если бы запись МАС-адреса 3 отсутствовала в таблице адресов, то коммутатор передал бы кадр на все порты, кроме того, откуда он поступил, и приступил бы к анализу адреса кадра, как и на начальной стадии обучения.

Одновременно с передачей кадра на все порты коммутатор изучает адрес источника кадра и делает в своей адресной таблице маршрутизации (фильтрации) запись о принадлежности источника к тому или иному сегменту. Например, получив кадр на порт 1 от ПК 1 в таблице (Рис. 7. ) коммутатор делает запись МАСадрес 1 – порт 1. Если все ПК в сети посылают другу кадры, то скоро коммутатор заполнит адресную таблицу сети, по одной записи на узел. При каждом поступлении кадра на порт коммутатора он, прежде всего, пытается найти в своей таблице адрес назначения кадра. Например, при получении кадра от ПК 1 с МАС-адресом 3 (для ПК 3) коммутатор обнаружит его в адресной таблице и направит данный кадр на порт 2. Коммутатор также проверяет, не находятся ли источник и получатель в одном сегменте. В данном случае они принадлежат разным сегментам и коммутатор выполнит операцию продвижения (forwarding) кадра с порта 1 на порт 2. Если бы оказалось, что компьютеры принадлежат одному сегменту, например, ПК 1 и ПК 2 (Рис. 7. ), то кадр был бы удален из буфера (отфильтрован - filtering). Если бы запись МАС-адреса 3 отсутствовала в таблице адресов, то коммутатор передал бы кадр на все порты, кроме того, откуда он поступил, и приступил бы к анализу адреса кадра, как и на начальной стадии обучения.

Определил бы МАС-адрес ПК 3, занес его в таблицу, указав порт, к которому подключен ПК 3 (Рис. 7. ). Процесс обучения коммутатора никогда не заканчивается и происходит одновременно с продвижением и фильтрацией кадров. Таким образом коммутатор приспосабливается ко всем изменениям, происходящим в сети. В таблице коммутации могут находиться статические записи, созданные администратором сети. Они не имеют конечного срока жизни, до тех пор, пока их не устранит администратор. Динамические записи в таблице адресов имеют конечный срок жизни. При создании или обновлении в таблице записей с ними связываются метки времени. По истечении отведенного времени (тайм-аута) запись помечается как недействительная, если за это время коммутатор не принял ни одного кадра с данным адресом, записанным в таблице. Это дает возможность коммутатору автоматически реагировать на возможные перемещения ПК из одного сегмента в другой, изменения состояния сети и пр. Кадры с широковещательными МАС-адресами передаются на все его порты. Такой режим называется «затоплением» сети (flooding).

Определил бы МАС-адрес ПК 3, занес его в таблицу, указав порт, к которому подключен ПК 3 (Рис. 7. ). Процесс обучения коммутатора никогда не заканчивается и происходит одновременно с продвижением и фильтрацией кадров. Таким образом коммутатор приспосабливается ко всем изменениям, происходящим в сети. В таблице коммутации могут находиться статические записи, созданные администратором сети. Они не имеют конечного срока жизни, до тех пор, пока их не устранит администратор. Динамические записи в таблице адресов имеют конечный срок жизни. При создании или обновлении в таблице записей с ними связываются метки времени. По истечении отведенного времени (тайм-аута) запись помечается как недействительная, если за это время коммутатор не принял ни одного кадра с данным адресом, записанным в таблице. Это дает возможность коммутатору автоматически реагировать на возможные перемещения ПК из одного сегмента в другой, изменения состояния сети и пр. Кадры с широковещательными МАС-адресами передаются на все его порты. Такой режим называется «затоплением» сети (flooding).

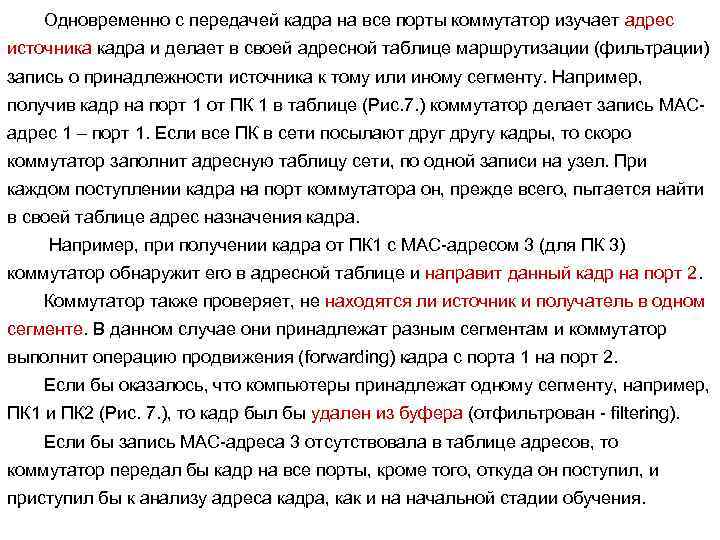

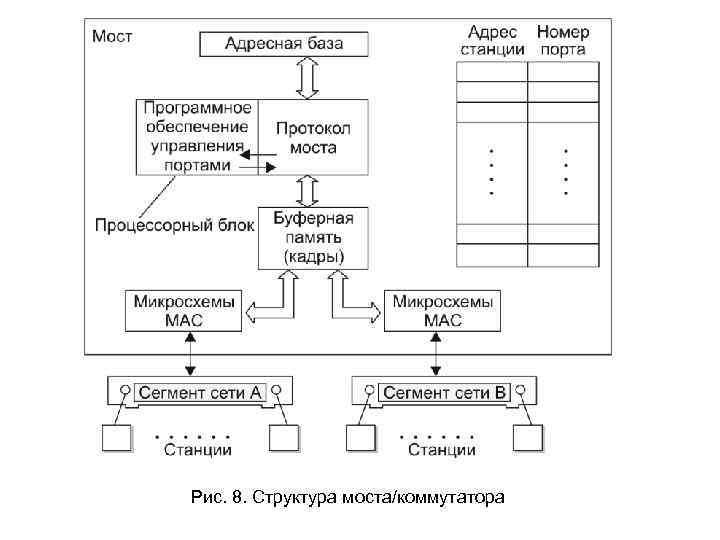

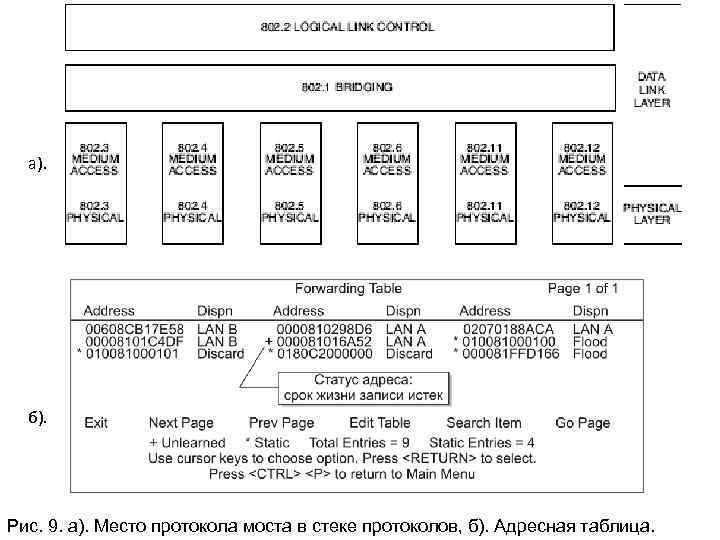

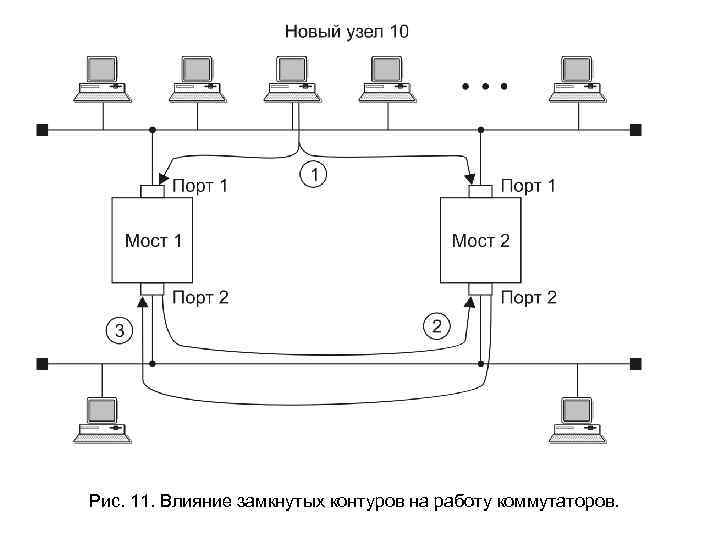

Иногда в результате сбоев аппаратных или программных средств узлов сети могут генерироваться кадры с широковещательными адресами, а коммутатор передает их на все порты. Такая ситуация называется широковещательным штормом и коммутаторы в отличие от маршрутизаторов от нее не защищены. На рисунке (Рис. 8. ) приведена типичная структура коммутатора. Функции доступа к среде передачи выполняют микросхемы МАС, которые идентичны микросхемам сетевого адаптера. Протокол, реализующий алгоритм работы коммутатора располагается между уровнями МАС и LLC (Рис. 9. а), а на рисунке (Рис. 9. б) приведена копия экрана терминала с адресной таблицей модуля локального коммутатора. Серьезным ограничением функциональных возможностей мостов и коммутаторов является отсутствие поддержки петлеобразных конфигураций сети. На рисунке (Рис. 10. ) показано параллельное соединение двух сегментов сети Ethernet коммутаторами. Наличие петли в сети приводит к следующим последствиям: 1. Размножение кадра (появление нескольких его копий); 2. Бесконечная циркуляция обеих копий кадра по петле в противоположных направлениях и засорение сети ненужным трафиком; 3. Постоянная перестройка коммутаторами своих адресных таблиц, поскольку циркулирующий кадр будет появляться то на одном порту, то на другом.

Иногда в результате сбоев аппаратных или программных средств узлов сети могут генерироваться кадры с широковещательными адресами, а коммутатор передает их на все порты. Такая ситуация называется широковещательным штормом и коммутаторы в отличие от маршрутизаторов от нее не защищены. На рисунке (Рис. 8. ) приведена типичная структура коммутатора. Функции доступа к среде передачи выполняют микросхемы МАС, которые идентичны микросхемам сетевого адаптера. Протокол, реализующий алгоритм работы коммутатора располагается между уровнями МАС и LLC (Рис. 9. а), а на рисунке (Рис. 9. б) приведена копия экрана терминала с адресной таблицей модуля локального коммутатора. Серьезным ограничением функциональных возможностей мостов и коммутаторов является отсутствие поддержки петлеобразных конфигураций сети. На рисунке (Рис. 10. ) показано параллельное соединение двух сегментов сети Ethernet коммутаторами. Наличие петли в сети приводит к следующим последствиям: 1. Размножение кадра (появление нескольких его копий); 2. Бесконечная циркуляция обеих копий кадра по петле в противоположных направлениях и засорение сети ненужным трафиком; 3. Постоянная перестройка коммутаторами своих адресных таблиц, поскольку циркулирующий кадр будет появляться то на одном порту, то на другом.

Рис. 8. Структура моста/коммутатора

Рис. 8. Структура моста/коммутатора

а). б). Рис. 9. а). Место протокола моста в стеке протоколов, б). Адресная таблица.

а). б). Рис. 9. а). Место протокола моста в стеке протоколов, б). Адресная таблица.

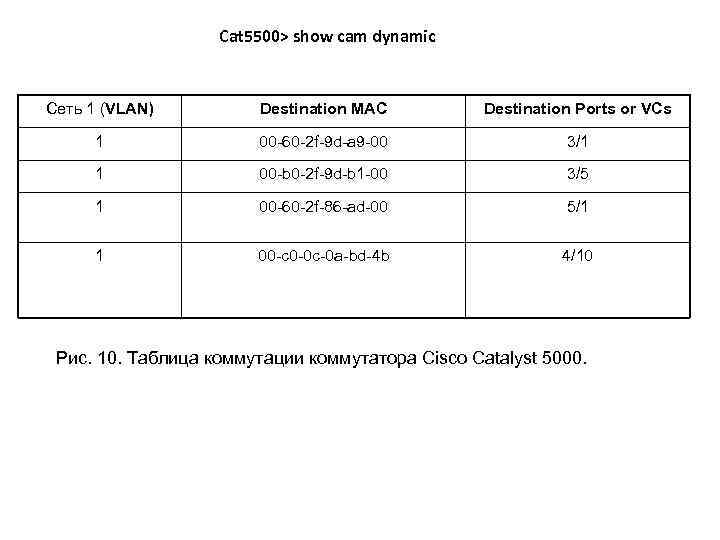

Cat 5500> show cam dynamic Сеть 1 (VLAN) Destination MAC Destination Ports or VCs 1 00 -60 -2 f-9 d-a 9 -00 3/1 1 00 -b 0 -2 f-9 d-b 1 -00 3/5 1 00 -60 -2 f-86 -ad-00 5/1 1 00 -c 0 -0 c-0 a-bd-4 b 4/10 Рис. 10. Таблица коммутации коммутатора Cisco Catalyst 5000.

Cat 5500> show cam dynamic Сеть 1 (VLAN) Destination MAC Destination Ports or VCs 1 00 -60 -2 f-9 d-a 9 -00 3/1 1 00 -b 0 -2 f-9 d-b 1 -00 3/5 1 00 -60 -2 f-86 -ad-00 5/1 1 00 -c 0 -0 c-0 a-bd-4 b 4/10 Рис. 10. Таблица коммутации коммутатора Cisco Catalyst 5000.

Рис. 11. Влияние замкнутых контуров на работу коммутаторов.

Рис. 11. Влияние замкнутых контуров на работу коммутаторов.