Лекция 3 - Сети.pptx

- Количество слайдов: 41

Лекция 3. Компьютерные сети

Лекция 3. Компьютерные сети

Построение локальных компьютерных сетей Любая сеть – это структура, состоящая из узлов, выполняющих определенный вид обработки информации, которые объединены с помощью каналов связи.

Построение локальных компьютерных сетей Любая сеть – это структура, состоящая из узлов, выполняющих определенный вид обработки информации, которые объединены с помощью каналов связи.

Компьютерные сети: преимущества и недостатки Согласно общепринятого определения, локальная вычислительная сеть – это совокупность компьютеров, расположенных, как правило, в пределах одного здания, которые объединены с помощью каналов передачи данных. Глобальную сеть образуют локальные сети, объединенные с помощью каналов передачи данных.

Компьютерные сети: преимущества и недостатки Согласно общепринятого определения, локальная вычислительная сеть – это совокупность компьютеров, расположенных, как правило, в пределах одного здания, которые объединены с помощью каналов передачи данных. Глобальную сеть образуют локальные сети, объединенные с помощью каналов передачи данных.

Преимущества компьютерных сетей возможность совместного использования периферийных устройств (таких как сканеры, принтеры, Web-камеры и т. д. ); повышение эффективности и скорости обработки информации в группе сотрудников; обеспечение совместного доступа к Internet; быстрое получение доступа к корпоративным хранилищам информации (базы данных).

Преимущества компьютерных сетей возможность совместного использования периферийных устройств (таких как сканеры, принтеры, Web-камеры и т. д. ); повышение эффективности и скорости обработки информации в группе сотрудников; обеспечение совместного доступа к Internet; быстрое получение доступа к корпоративным хранилищам информации (базы данных).

Недостатки компьютерных сетей Основной недостаток, связанный с применением компьютерных сетей заключается в том, что использование компьютерных сетей несет потенциальную угрозу безопасности для данных, передаваемых по этим сетям, существует также опасность "паралича" деятельности всей фирмы в случае нарушения работоспособности сети.

Недостатки компьютерных сетей Основной недостаток, связанный с применением компьютерных сетей заключается в том, что использование компьютерных сетей несет потенциальную угрозу безопасности для данных, передаваемых по этим сетям, существует также опасность "паралича" деятельности всей фирмы в случае нарушения работоспособности сети.

Топология компьютерных сетей Различают физическую и логическую топологии. Физическая топология определяет тип применяемого кабеля, а также способ его прокладки. Логическая топология описывает путь, по которому передаются сигналы в сети.

Топология компьютерных сетей Различают физическую и логическую топологии. Физическая топология определяет тип применяемого кабеля, а также способ его прокладки. Логическая топология описывает путь, по которому передаются сигналы в сети.

Топология компьютерных сетей Наиболее распространенные топологии локальных сетей: шинная; кольцевая; звездообразная; ячеистая; смешанная.

Топология компьютерных сетей Наиболее распространенные топологии локальных сетей: шинная; кольцевая; звездообразная; ячеистая; смешанная.

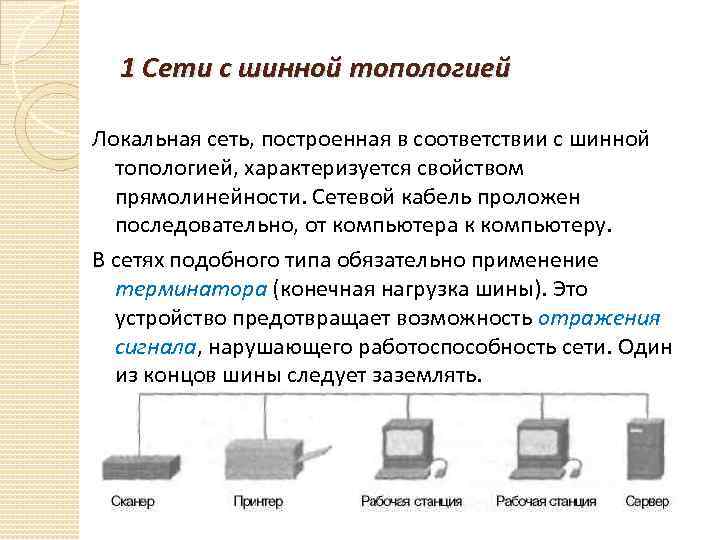

1 Сети с шинной топологией Локальная сеть, построенная в соответствии с шинной топологией, характеризуется свойством прямолинейности. Сетевой кабель проложен последовательно, от компьютера к компьютеру. В сетях подобного типа обязательно применение терминатора (конечная нагрузка шины). Это устройство предотвращает возможность отражения сигнала, нарушающего работоспособность сети. Один из концов шины следует заземлять.

1 Сети с шинной топологией Локальная сеть, построенная в соответствии с шинной топологией, характеризуется свойством прямолинейности. Сетевой кабель проложен последовательно, от компьютера к компьютеру. В сетях подобного типа обязательно применение терминатора (конечная нагрузка шины). Это устройство предотвращает возможность отражения сигнала, нарушающего работоспособность сети. Один из концов шины следует заземлять.

Сети с шинной топологией В процессе функционирования сетей этого типа сообщения, отсылаемые каждым компьютером, принимаются всеми компьютерами, подключенными к шине. Заголовки сообщений анализируются сетевыми адаптерами. В процессе анализа определяется компьютер-адресат для данного сообщения.

Сети с шинной топологией В процессе функционирования сетей этого типа сообщения, отсылаемые каждым компьютером, принимаются всеми компьютерами, подключенными к шине. Заголовки сообщений анализируются сетевыми адаптерами. В процессе анализа определяется компьютер-адресат для данного сообщения.

Преимущества и недостатки сетей с шинной топологией Преимущества: простота реализации; относительная дешевизна. Недостатки: пассивный характер, приводящий к значительному затуханию сигнала; уязвимость сети (одна общая шина).

Преимущества и недостатки сетей с шинной топологией Преимущества: простота реализации; относительная дешевизна. Недостатки: пассивный характер, приводящий к значительному затуханию сигнала; уязвимость сети (одна общая шина).

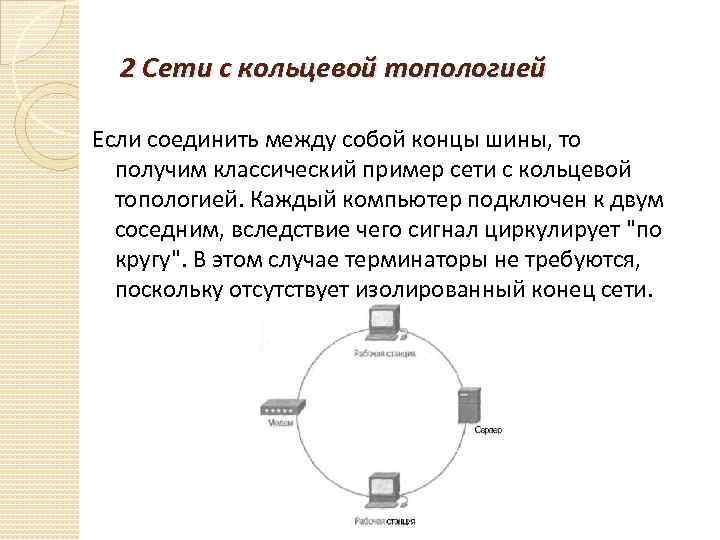

2 Сети с кольцевой топологией Если соединить между собой концы шины, то получим классический пример сети с кольцевой топологией. Каждый компьютер подключен к двум соседним, вследствие чего сигнал циркулирует "по кругу". В этом случае терминаторы не требуются, поскольку отсутствует изолированный конец сети.

2 Сети с кольцевой топологией Если соединить между собой концы шины, то получим классический пример сети с кольцевой топологией. Каждый компьютер подключен к двум соседним, вследствие чего сигнал циркулирует "по кругу". В этом случае терминаторы не требуются, поскольку отсутствует изолированный конец сети.

Сети с кольцевой топологией В кольцевой сети передача сигнала происходит в одном направлении. Каждый компьютер принимает сигнал от соседа слева и передает его соседу справа. Подобный вид топологии именуется активным, поскольку в процессе передачи происходит дополнительное усиление сигнала.

Сети с кольцевой топологией В кольцевой сети передача сигнала происходит в одном направлении. Каждый компьютер принимает сигнал от соседа слева и передает его соседу справа. Подобный вид топологии именуется активным, поскольку в процессе передачи происходит дополнительное усиление сигнала.

Преимущества и недостатки сетей с кольцевой топологией Преимущества: простота физической реализации; легкость при устранении различного рода неполадок. Недостатки: невысокая степень надежности (при разрыве кольца вся сеть выходит из строя); трудность добавления новых компьютеров.

Преимущества и недостатки сетей с кольцевой топологией Преимущества: простота физической реализации; легкость при устранении различного рода неполадок. Недостатки: невысокая степень надежности (при разрыве кольца вся сеть выходит из строя); трудность добавления новых компьютеров.

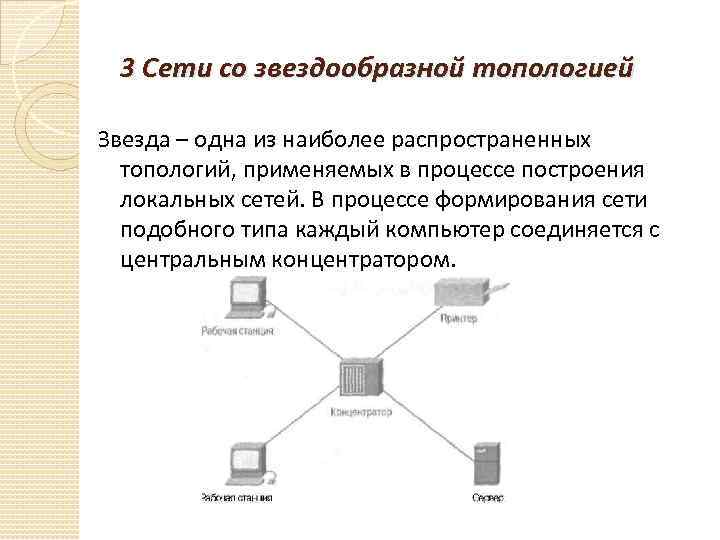

3 Сети со звездообразной топологией Звезда – одна из наиболее распространенных топологий, применяемых в процессе построения локальных сетей. В процессе формирования сети подобного типа каждый компьютер соединяется с центральным концентратором.

3 Сети со звездообразной топологией Звезда – одна из наиболее распространенных топологий, применяемых в процессе построения локальных сетей. В процессе формирования сети подобного типа каждый компьютер соединяется с центральным концентратором.

Сети со звездообразной топологией В звездообразной сети сигнал передается от сетевых адаптеров, установленных в компьютерах, к концентраторам. Затем производится усиление сигнала с последующей его обратной передачей сетевым адаптерам.

Сети со звездообразной топологией В звездообразной сети сигнал передается от сетевых адаптеров, установленных в компьютерах, к концентраторам. Затем производится усиление сигнала с последующей его обратной передачей сетевым адаптерам.

Преимущества и недостатки сетей со звездообразной топологией Преимущества: повышенная устойчивость сети; легкость добавления/исключения нового компьютера в сети; простота диагностики и устранения неполадок. Недостатки: повышенный расход кабеля при прокладке сети; необходимость приобретения дорогостоящего концентратора.

Преимущества и недостатки сетей со звездообразной топологией Преимущества: повышенная устойчивость сети; легкость добавления/исключения нового компьютера в сети; простота диагностики и устранения неполадок. Недостатки: повышенный расход кабеля при прокладке сети; необходимость приобретения дорогостоящего концентратора.

4 Сети с ячеистой топологией По сравнению с рассмотренными ранее, эта топология не столь распространена. В процессе физической реализации данной топологии каждый компьютер сети соединяется непосредственно с другим компьютером.

4 Сети с ячеистой топологией По сравнению с рассмотренными ранее, эта топология не столь распространена. В процессе физической реализации данной топологии каждый компьютер сети соединяется непосредственно с другим компьютером.

Преимущества и недостатки сетей с ячеистой топологией Этот вид топологии более устойчив к сбоям благодаря наличию различных путей прохождения сигнала. Но данное преимущество практически полностью уничтожается необходимостью огромного количества кабелей (в случае большого количества компьютеров) и сложностью самой сети. Добавление каждого нового компьютера в состав сети приводит к значительному росту количества необходимых сетевых соединений.

Преимущества и недостатки сетей с ячеистой топологией Этот вид топологии более устойчив к сбоям благодаря наличию различных путей прохождения сигнала. Но данное преимущество практически полностью уничтожается необходимостью огромного количества кабелей (в случае большого количества компьютеров) и сложностью самой сети. Добавление каждого нового компьютера в состав сети приводит к значительному росту количества необходимых сетевых соединений.

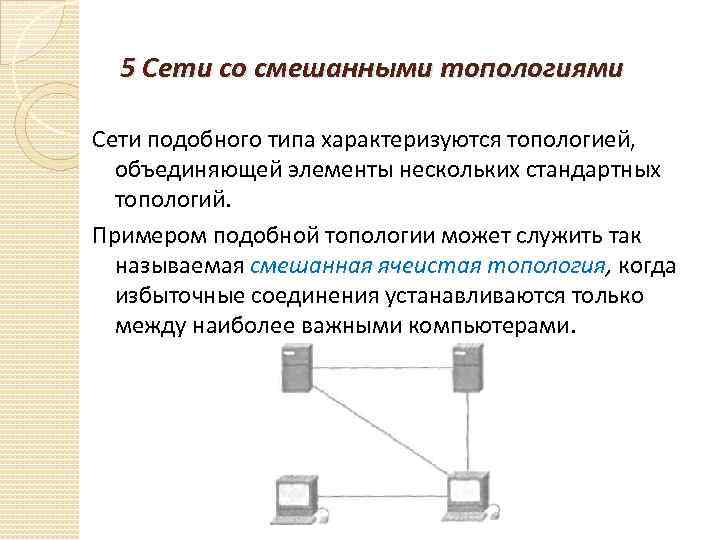

5 Сети со смешанными топологиями Сети подобного типа характеризуются топологией, объединяющей элементы нескольких стандартных топологий. Примером подобной топологии может служить так называемая смешанная ячеистая топология, когда избыточные соединения устанавливаются только между наиболее важными компьютерами.

5 Сети со смешанными топологиями Сети подобного типа характеризуются топологией, объединяющей элементы нескольких стандартных топологий. Примером подобной топологии может служить так называемая смешанная ячеистая топология, когда избыточные соединения устанавливаются только между наиболее важными компьютерами.

СЕТЕВАЯ АРХИТЕКТУРА И ПРОТОКОЛЫ

СЕТЕВАЯ АРХИТЕКТУРА И ПРОТОКОЛЫ

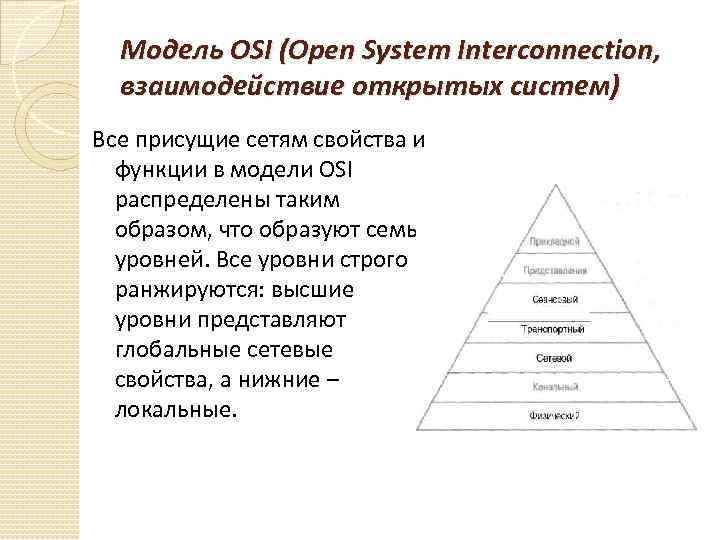

Модель OSI (Open System Interconnection, взаимодействие открытых систем) Все присущие сетям свойства и функции в модели OSI распределены таким образом, что образуют семь уровней. Все уровни строго ранжируются: высшие уровни представляют глобальные сетевые свойства, а нижние – локальные.

Модель OSI (Open System Interconnection, взаимодействие открытых систем) Все присущие сетям свойства и функции в модели OSI распределены таким образом, что образуют семь уровней. Все уровни строго ранжируются: высшие уровни представляют глобальные сетевые свойства, а нижние – локальные.

1 Прикладной уровень Задача этого уровня заключается в обеспечении поддержки пользовательских приложений, носящих самый различный характер. К этим приложениям можно отнести утилиты, реализующие передачу данных, обеспечение доступа к базам данных, работу с электронной почтой, а также многие другие функции. На уровне функционируют следующие протоколы: FTP (File Transfer Protocol, протокол передачи данных). SMTP (Simple Mail Transfer Protocol, простой протокол передачи почты). Telnet. SNMP (Simple Network Management Protocol, простой протокол сетевого управления).

1 Прикладной уровень Задача этого уровня заключается в обеспечении поддержки пользовательских приложений, носящих самый различный характер. К этим приложениям можно отнести утилиты, реализующие передачу данных, обеспечение доступа к базам данных, работу с электронной почтой, а также многие другие функции. На уровне функционируют следующие протоколы: FTP (File Transfer Protocol, протокол передачи данных). SMTP (Simple Mail Transfer Protocol, простой протокол передачи почты). Telnet. SNMP (Simple Network Management Protocol, простой протокол сетевого управления).

2 Уровень представления Уровень получает данные пользовательского приложения, которые передаются ему протоколом прикладного уровня. Здесь реализуются функции представления данных (формирование пакетов данных). На этом уровне выполняется сжатие, кодирование/декодирование данных, а также трансляция протоколов.

2 Уровень представления Уровень получает данные пользовательского приложения, которые передаются ему протоколом прикладного уровня. Здесь реализуются функции представления данных (формирование пакетов данных). На этом уровне выполняется сжатие, кодирование/декодирование данных, а также трансляция протоколов.

3 Сеансовый уровень Уровень отвечает за установку и проведение сеансов связи между передающим и принимающим компьютерами. Здесь же проверяются права доступа взаимодействующих сторон, распознаются их логические имена, а также устанавливается режим связи. На данном уровне функционируют протоколы: Интерфейс Net. BIOS (базовая сетевая система ввода/вывода) отвечает за установку соединения между двумя компьютерами, а также за обработку данных сообщений, обнаружение и дальнейшее устранение ошибок. Интерфейс Winsock (сокеты Windows) отвечает за обработку запросов на ввод/вывод, поступающих от Internet-приложений, которые функционируют в среде Windows.

3 Сеансовый уровень Уровень отвечает за установку и проведение сеансов связи между передающим и принимающим компьютерами. Здесь же проверяются права доступа взаимодействующих сторон, распознаются их логические имена, а также устанавливается режим связи. На данном уровне функционируют протоколы: Интерфейс Net. BIOS (базовая сетевая система ввода/вывода) отвечает за установку соединения между двумя компьютерами, а также за обработку данных сообщений, обнаружение и дальнейшее устранение ошибок. Интерфейс Winsock (сокеты Windows) отвечает за обработку запросов на ввод/вывод, поступающих от Internet-приложений, которые функционируют в среде Windows.

4 Транспортный уровень На этом уровне производится "разбор" данных на пакеты, передача пакетов по месту назначения, а также последующая "сборка" данных на основе полученных пакетов. Здесь же реализуется сквозной контроль ошибок, которые могут возникать в процессе передачи данных. Также происходит установка соответствия между именами и логическими сетевыми адресами. Функции разрешения имен может выполнять служба DNS (Domain Name System, система доменных имен). На данном уровне функционируют протоколы: TCP (Transport Control Protocol). UDP (User Datagram Protocol).

4 Транспортный уровень На этом уровне производится "разбор" данных на пакеты, передача пакетов по месту назначения, а также последующая "сборка" данных на основе полученных пакетов. Здесь же реализуется сквозной контроль ошибок, которые могут возникать в процессе передачи данных. Также происходит установка соответствия между именами и логическими сетевыми адресами. Функции разрешения имен может выполнять служба DNS (Domain Name System, система доменных имен). На данном уровне функционируют протоколы: TCP (Transport Control Protocol). UDP (User Datagram Protocol).

5 Сетевой уровень Уровень отвечает за адресацию пакетов данных, а также за их доставку адресату. На этом уровне работает большинство маршрутизаторов. Здесь также выполняются службы Qo. S (Quality of Service, качество услуг), которые отвечают за выделение сетевых ресурсов широковещательным приложениям.

5 Сетевой уровень Уровень отвечает за адресацию пакетов данных, а также за их доставку адресату. На этом уровне работает большинство маршрутизаторов. Здесь также выполняются службы Qo. S (Quality of Service, качество услуг), которые отвечают за выделение сетевых ресурсов широковещательным приложениям.

6 Канальный уровень Уровень отвечает за управление линией передачи данных.

6 Канальный уровень Уровень отвечает за управление линией передачи данных.

7 Физический уровень Выполняет кодирование/декодирование передаваемых данных, а также определяет уровни сигналов, принятые в сетевой среде. На этом уровне функционируют сетевые устройства (концентраторы, повторители и сетевые адаптеры).

7 Физический уровень Выполняет кодирование/декодирование передаваемых данных, а также определяет уровни сигналов, принятые в сетевой среде. На этом уровне функционируют сетевые устройства (концентраторы, повторители и сетевые адаптеры).

Стандартные сетевые протоколы Протокол – это набор правил и методик, с помощью которых определяется порядок установления связи между компьютерами. Рассмотрим протоколы, имеющие отношение к сетевому и транспортному уровню модели OSI. Именно они несут основную "нагрузку" по передаче данных в локальных сетях. К ним относятся: Net. BEUI; IPX/SPX; TCP/IP.

Стандартные сетевые протоколы Протокол – это набор правил и методик, с помощью которых определяется порядок установления связи между компьютерами. Рассмотрим протоколы, имеющие отношение к сетевому и транспортному уровню модели OSI. Именно они несут основную "нагрузку" по передаче данных в локальных сетях. К ним относятся: Net. BEUI; IPX/SPX; TCP/IP.

1 Набор протоколов Net. BIOS/Net. BEUI С помощью службы Net. BIOS приложения осуществляют сообщения с распространенными программными интерфейсами, реализуя совместное использование данных с программами, работающими с протоколами нижних уровней модели OSI. Благодаря простоте реализации достигается высокая скорость, но это преимущество может превратиться в недостаток: поскольку возможность назначения логических адресов на сетевом уровне отсутствует, маршрутизация между различными сетями невыполнима. Однако этот недостаток легко устраним, поскольку возможности маршрутизации могут быть активизированы с помощью набора протокола TCP/IP.

1 Набор протоколов Net. BIOS/Net. BEUI С помощью службы Net. BIOS приложения осуществляют сообщения с распространенными программными интерфейсами, реализуя совместное использование данных с программами, работающими с протоколами нижних уровней модели OSI. Благодаря простоте реализации достигается высокая скорость, но это преимущество может превратиться в недостаток: поскольку возможность назначения логических адресов на сетевом уровне отсутствует, маршрутизация между различными сетями невыполнима. Однако этот недостаток легко устраним, поскольку возможности маршрутизации могут быть активизированы с помощью набора протокола TCP/IP.

2 Набор протоколов IPX/SPX Протокол обеспечивает хорошую производительность, его применение позволяет повысить степень безопасности. Сети, работающие в соответствии с этим протоколом, будут недоступны из Internet.

2 Набор протоколов IPX/SPX Протокол обеспечивает хорошую производительность, его применение позволяет повысить степень безопасности. Сети, работающие в соответствии с этим протоколом, будут недоступны из Internet.

3 Набор протоколов TCP/IP Набор протоколов представляет особый интерес, поскольку на его основе построена всемирная сеть. В этот набор входят не только протоколы сетевого и транспортного уровней, но и многие другие протоколы, охватывающие практически все уровни модели OSI.

3 Набор протоколов TCP/IP Набор протоколов представляет особый интерес, поскольку на его основе построена всемирная сеть. В этот набор входят не только протоколы сетевого и транспортного уровней, но и многие другие протоколы, охватывающие практически все уровни модели OSI.

3. 1 Протокол IP Одна из основных задач, выполняемых на сетевом уровне, – маршрутизация. В данном случае маршрутизация осуществляется на основе IP-адресов, присваиваемых устройствам в сети.

3. 1 Протокол IP Одна из основных задач, выполняемых на сетевом уровне, – маршрутизация. В данном случае маршрутизация осуществляется на основе IP-адресов, присваиваемых устройствам в сети.

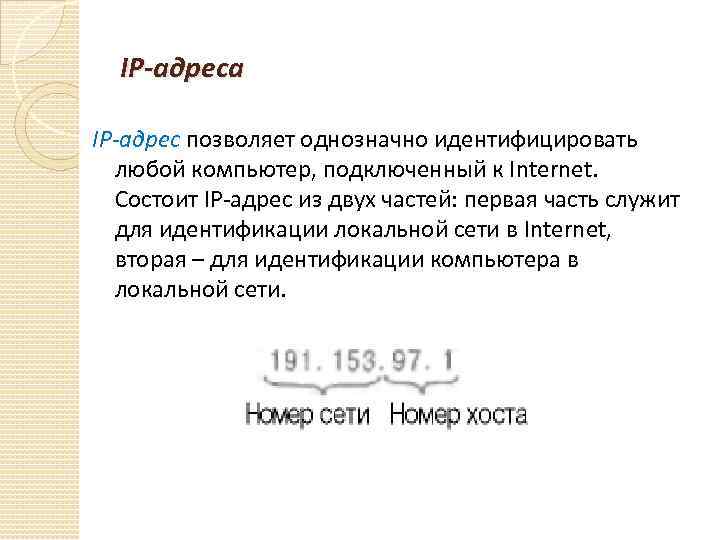

IP-адреса IP-адрес позволяет однозначно идентифицировать любой компьютер, подключенный к Internet. Состоит IP-адрес из двух частей: первая часть служит для идентификации локальной сети в Internet, вторая – для идентификации компьютера в локальной сети.

IP-адреса IP-адрес позволяет однозначно идентифицировать любой компьютер, подключенный к Internet. Состоит IP-адрес из двух частей: первая часть служит для идентификации локальной сети в Internet, вторая – для идентификации компьютера в локальной сети.

3. 2 Протокол TCP Основная задача протокола TCP – установка сеанса соединения между двумя компьютерами. При этом используются сообщения уведомления и ответа. Каждому пакету данных присваивается своя нумерация, что позволяет собирать их в правильной последовательности на принимающем конце. Благодаря нумерации принимающий компьютер обнаруживает "недостачу" пакетов данных, в результате надежность протокола TCP значительно повышается.

3. 2 Протокол TCP Основная задача протокола TCP – установка сеанса соединения между двумя компьютерами. При этом используются сообщения уведомления и ответа. Каждому пакету данных присваивается своя нумерация, что позволяет собирать их в правильной последовательности на принимающем конце. Благодаря нумерации принимающий компьютер обнаруживает "недостачу" пакетов данных, в результате надежность протокола TCP значительно повышается.

Администрирование сетей Различают сети с выделенным сервером и одноранговые сети.

Администрирование сетей Различают сети с выделенным сервером и одноранговые сети.

Сеть с выделенным сервером включает централизованный сервер. В качестве сервера назначается компьютер, обладающий достаточным объемом вычислительных ресурсов. Для сетей с выделенным сервером характерна архитектура клиент/сервер. Большинство сетевых ОС предоставляют в распоряжение администратора специальные утилиты, позволяющие управлять учетными записями пользователей, а также организовывать совместное использование в сети файлов и сетевых устройств. Существуют приложения типа клиент/сервер, при написании которых учитываются особенности этой архитектуры. Обычно эти приложения ориентированы на обработку запросов к базам данных

Сеть с выделенным сервером включает централизованный сервер. В качестве сервера назначается компьютер, обладающий достаточным объемом вычислительных ресурсов. Для сетей с выделенным сервером характерна архитектура клиент/сервер. Большинство сетевых ОС предоставляют в распоряжение администратора специальные утилиты, позволяющие управлять учетными записями пользователей, а также организовывать совместное использование в сети файлов и сетевых устройств. Существуют приложения типа клиент/сервер, при написании которых учитываются особенности этой архитектуры. Обычно эти приложения ориентированы на обработку запросов к базам данных

Одноранговые сети обычно объединяют небольшое количество компьютеров и служат для разделения файлов и совместного использования периферийных устройств. В качестве протокола, как правило, применяется Net. BIOS/Net. BEUI.

Одноранговые сети обычно объединяют небольшое количество компьютеров и служат для разделения файлов и совместного использования периферийных устройств. В качестве протокола, как правило, применяется Net. BIOS/Net. BEUI.

ЗАЩИТА ИНФОРМАЦИИ В ЛОКАЛЬНЫХ СЕТЯХ

ЗАЩИТА ИНФОРМАЦИИ В ЛОКАЛЬНЫХ СЕТЯХ

Основные опасности Физические атаки. Кража паролей. Вирусы, черви и др.

Основные опасности Физические атаки. Кража паролей. Вирусы, черви и др.

Основные меры безопасности Технические средства – сигнализация, устройства, препятствующие дистанционному "проникновению" в локальную сеть (аппаратные брандмауэры). Программные средства – специальные программы, предназначенные для идентификации пользователей, кодирования сетевых данных, а также исключения возможности несанкционированного доступа. Организационные меры – подготовка помещений перед установкой локальной сети, выбор сетевого оборудования, отвечающего требованиям сетевых стандартов, а также проведение политики, направленной на ограничение доступа к локальной сети.

Основные меры безопасности Технические средства – сигнализация, устройства, препятствующие дистанционному "проникновению" в локальную сеть (аппаратные брандмауэры). Программные средства – специальные программы, предназначенные для идентификации пользователей, кодирования сетевых данных, а также исключения возможности несанкционированного доступа. Организационные меры – подготовка помещений перед установкой локальной сети, выбор сетевого оборудования, отвечающего требованиям сетевых стандартов, а также проведение политики, направленной на ограничение доступа к локальной сети.