ade04a7d364f065bf9afb53eb1c04eed.ppt

- Количество слайдов: 14

Лекция № 1 НСД

Лекция № 1 НСД

Несанкционированный доступ к информации, хранящейся на различных типах носителей (бумажных, магнитных, оптических и т. д. ) вкомпьютерных базах данных, файловых хранилищах, архивах, секретных частях и т. д. различных организаций путём изменения (повышения, фальсификации) своих прав доступа. Другими словами, это доступ к информации в нарушение должностных полномочий сотрудника, доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения на доступ к этой информации. Так же иногда несанкционированным доступом называют получение доступа к информации лицом, имеющим право на доступ к этой информации в объёме, превышающем необходимый для выполнения служебных обязанностей. Это активные действия по созданию возможности распоряжаться информацией без согласия собственника. Такие действия могут быть квалифицированы с использованием ст. 183, 272 УК РФ. Изменения уровня доступа достигаются путём использования методов социальной инженерии, ошибок и просчётов в системах безопасности, ошибок в программном обеспечении, а также подделки различных документов и удостоверений личности.

Несанкционированный доступ к информации, хранящейся на различных типах носителей (бумажных, магнитных, оптических и т. д. ) вкомпьютерных базах данных, файловых хранилищах, архивах, секретных частях и т. д. различных организаций путём изменения (повышения, фальсификации) своих прав доступа. Другими словами, это доступ к информации в нарушение должностных полномочий сотрудника, доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения на доступ к этой информации. Так же иногда несанкционированным доступом называют получение доступа к информации лицом, имеющим право на доступ к этой информации в объёме, превышающем необходимый для выполнения служебных обязанностей. Это активные действия по созданию возможности распоряжаться информацией без согласия собственника. Такие действия могут быть квалифицированы с использованием ст. 183, 272 УК РФ. Изменения уровня доступа достигаются путём использования методов социальной инженерии, ошибок и просчётов в системах безопасности, ошибок в программном обеспечении, а также подделки различных документов и удостоверений личности.

Причины несанкционированного доступа к информации ошибки конфигурации (прав доступа, файрволов, ограничений на массовость запросов к базам данных) слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохоохраняемому оборудованию, доступ к незаблокированным рабочим местам сотрудников в отсутствие сотрудников) ошибки в программном обеспечении злоупотребление служебными полномочиями (воровство резервных копий, копирование информации на внешние носители праве доступа к информации) Прослушивание каналов связи при использовании незащищённых соединений внутри ЛВС Использование клавиатурных шпионов, вирусов и троянов на компьютерах сотрудников для имперсонализации.

Причины несанкционированного доступа к информации ошибки конфигурации (прав доступа, файрволов, ограничений на массовость запросов к базам данных) слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохоохраняемому оборудованию, доступ к незаблокированным рабочим местам сотрудников в отсутствие сотрудников) ошибки в программном обеспечении злоупотребление служебными полномочиями (воровство резервных копий, копирование информации на внешние носители праве доступа к информации) Прослушивание каналов связи при использовании незащищённых соединений внутри ЛВС Использование клавиатурных шпионов, вирусов и троянов на компьютерах сотрудников для имперсонализации.

Приемы несанкционированного доступа к информации За дураком - физическое проникновение в производственные помещения - злоумышленник ожидает у закрытого помещения, держа в руках предметы связанные с работой на компьютерной технике (элементы маскировки), пока не появится кто-либо, имеющий легальный доступ в него, затем остается только войти внутрь вместе с ним или попросить его помочь занести якобы необходимые для работы на компьютере предметы. Другой вариант - электронное проникновение в СВТ - подключение дополнительного компьютерного терминала к каналам связи с использованием шлейфа "шнурка" в тот момент времени, когда законный пользователь кратковременно покидает свое рабочее место, оставляя свой терминал или персональный компьютер в активном режиме. За хвост - злоумышленник подключается к линии связи законного пользователя и терпеливо дожидается сигнала, обозначающего конец работы, перехватывает его на себя, а потом, когда законный пользователь заканчивает активный режим, осуществляет доступ к системе. Подобными свойствами обладают телефонные аппараты с функцией удержания номера, вызываемого абонентом. Компьютерный абордаж - злоумышленник вручную или с использованием автоматической программы подбирает код (пароль) доступа к системе с использованием обычного телефонного аппарата. Неспешный выбор - злоумышленник изучает и исследует систему защиты от несанкционированного доступа, используемую в компьютерной системе, ее слабые места, выявляет участки, имеющие ошибки или неудачную логику программного строения, разрывы программы (брешь, люк) и вводит дополнительные команды, разрешающие доступ. Маскарад - злоумышленник проникает в компьютерную систему, выдавая себя за законного пользователя с применением его кодов (паролей) и других идентифицирующих шифров. Мистификация - злоумышленник создает условия, когда законный пользователь банковской системы осуществляет связь с нелегальным терминалом, будучи абсолютно уверенным в том, что он работает с нужным ему законным абонентом. Формируя правдоподобные ответы на запросы законного пользователя и поддерживая его заблуждения некоторое время, злоумышленник добывает коды (пароли) доступа или отклик на пароль. Аварийный - злоумышленник создает условия для возникновения сбоев или других отклонений в работе СВТ банковской компьютерной системы. При этом включается особая программа, позволяющая в аварийном режиме получать доступ к наиболее ценным данным. В этом режиме возможно “отключение” всех имеющихся в банковской компьютерной системе средств защиты информации, что облегчает доступ к ним злоумышленника.

Приемы несанкционированного доступа к информации За дураком - физическое проникновение в производственные помещения - злоумышленник ожидает у закрытого помещения, держа в руках предметы связанные с работой на компьютерной технике (элементы маскировки), пока не появится кто-либо, имеющий легальный доступ в него, затем остается только войти внутрь вместе с ним или попросить его помочь занести якобы необходимые для работы на компьютере предметы. Другой вариант - электронное проникновение в СВТ - подключение дополнительного компьютерного терминала к каналам связи с использованием шлейфа "шнурка" в тот момент времени, когда законный пользователь кратковременно покидает свое рабочее место, оставляя свой терминал или персональный компьютер в активном режиме. За хвост - злоумышленник подключается к линии связи законного пользователя и терпеливо дожидается сигнала, обозначающего конец работы, перехватывает его на себя, а потом, когда законный пользователь заканчивает активный режим, осуществляет доступ к системе. Подобными свойствами обладают телефонные аппараты с функцией удержания номера, вызываемого абонентом. Компьютерный абордаж - злоумышленник вручную или с использованием автоматической программы подбирает код (пароль) доступа к системе с использованием обычного телефонного аппарата. Неспешный выбор - злоумышленник изучает и исследует систему защиты от несанкционированного доступа, используемую в компьютерной системе, ее слабые места, выявляет участки, имеющие ошибки или неудачную логику программного строения, разрывы программы (брешь, люк) и вводит дополнительные команды, разрешающие доступ. Маскарад - злоумышленник проникает в компьютерную систему, выдавая себя за законного пользователя с применением его кодов (паролей) и других идентифицирующих шифров. Мистификация - злоумышленник создает условия, когда законный пользователь банковской системы осуществляет связь с нелегальным терминалом, будучи абсолютно уверенным в том, что он работает с нужным ему законным абонентом. Формируя правдоподобные ответы на запросы законного пользователя и поддерживая его заблуждения некоторое время, злоумышленник добывает коды (пароли) доступа или отклик на пароль. Аварийный - злоумышленник создает условия для возникновения сбоев или других отклонений в работе СВТ банковской компьютерной системы. При этом включается особая программа, позволяющая в аварийном режиме получать доступ к наиболее ценным данным. В этом режиме возможно “отключение” всех имеющихся в банковской компьютерной системе средств защиты информации, что облегчает доступ к ним злоумышленника.

Гениальный документ Руководящий документ Средства вычислительной техники Защита от несанкционированного доступа к информации Показатели защищенности от несанкционированного доступа к информации Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.

Гениальный документ Руководящий документ Средства вычислительной техники Защита от несанкционированного доступа к информации Показатели защищенности от несанкционированного доступа к информации Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.

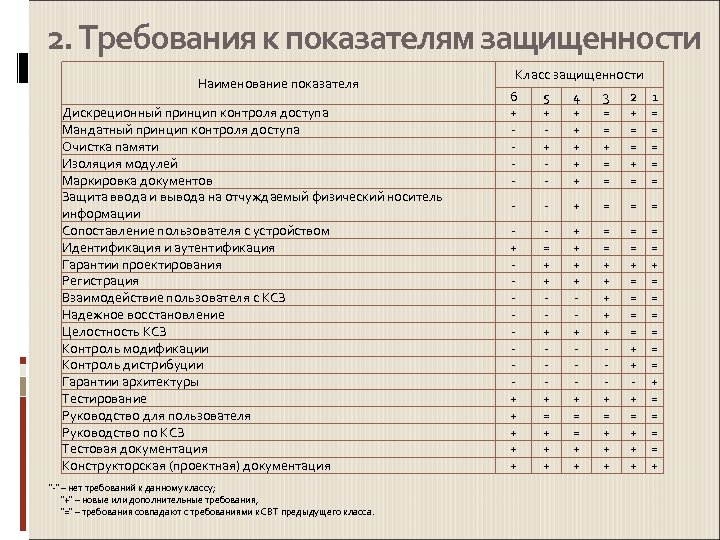

2. Требования к показателям защищенности Наименование показателя Дискреционный принцип контроля доступа Мандатный принцип контроля доступа Очистка памяти Изоляция модулей Маркировка документов Защита ввода и вывода на отчуждаемый физический носитель информации Сопоставление пользователя с устройством Идентификация и аутентификация Гарантии проектирования Регистрация Взаимодействие пользователя с КСЗ Надежное восстановление Целостность КСЗ Контроль модификации Контроль дистрибуции Гарантии архитектуры Тестирование Руководство для пользователя Руководство по КСЗ Тестовая документация Конструкторская (проектная) документация "-" – нет требований к данному классу; "+" – новые или дополнительные требования, "=" – требования совпадают с требованиями к СВТ предыдущего класса. Класс защищенности 6 + - 5 + + - 4 + + + 3 = = + = = 2 + = = + = 1 = = = - - + = = = + + + + + + + = = + + + + = = = = + + + = = = = +

2. Требования к показателям защищенности Наименование показателя Дискреционный принцип контроля доступа Мандатный принцип контроля доступа Очистка памяти Изоляция модулей Маркировка документов Защита ввода и вывода на отчуждаемый физический носитель информации Сопоставление пользователя с устройством Идентификация и аутентификация Гарантии проектирования Регистрация Взаимодействие пользователя с КСЗ Надежное восстановление Целостность КСЗ Контроль модификации Контроль дистрибуции Гарантии архитектуры Тестирование Руководство для пользователя Руководство по КСЗ Тестовая документация Конструкторская (проектная) документация "-" – нет требований к данному классу; "+" – новые или дополнительные требования, "=" – требования совпадают с требованиями к СВТ предыдущего класса. Класс защищенности 6 + - 5 + + - 4 + + + 3 = = + = = 2 + = = + = 1 = = = - - + = = = + + + + + + + = = + + + + = = = = + + + = = = = +

КРИПТОН-ЗАМОК Изделия М-526, М-526 А, М-526 Б (АПМДЗ «КРИПТОН-ЗАМОК» ) - это комплексы аппаратно-программных средств, который предназначены для обеспечения разграничения и контроля доступа пользователей к техническим средствам вычислительной сети (сервера и рабочие станции), на которых будет обрабатываться информация, в том числе и с высоким грифом секретности, разграничения доступа к аппаратным ресурсам компьютеров, а также контроля целостности установленной на компьютере программной среды под любые ОС, использующие файловые системы FAT 12, FAT 16, FAT 32 и NTFS (Windows NT 4. 0 и Windows 2000/XP/2003), а так же Ext 2, Ext 3 (Unix-системы). Изделия М-526, М-526 А, М-526 Б ( «КРИПТОН-ЗАМОК» ) обладают следующими возможностями: Идентификация и аутентификация пользователей до запуска BIOS компьютера. Создание нескольких профилей защиты, надежное разграничение ресурсов компьютера, принудительная загрузка операционной системы (ОС) с выбранного устройства в соответствии с индивидуальными настройками администратора для каждого пользователя. Блокировка компьютера при НСД, накопление и ведение электронного журнала событий (в собственной энергонезависимой памяти). Подсчет эталонных значений контрольных сумм объектов и проверка текущих значений контрольных сумм (рассчитываются по алгоритму вычисления хэш-функции по ГОСТ Р 34. 11 -94), экспорт/импорт списка проверяемых объектов на гибкий магнитный диск. Интеграция в другие системы безопасности (сигнализация, пожарная охрана и пр. ). Организация бездисковых рабочих мест на основе встроенного Флеш-диска 16 Мбайт. Алгоритм кодирования аутентифицирующей информации в Изделиях М-526, М-526 А, М-526 Б ( «КРИПТОН-ЗАМОК» ) - в соответствии с требованиями ГОСТ 28147 -89. Администратор имеет возможность разрешить некоторым пользователям осуществлять загрузку ОС с накопителя на гибком магнитном диске (НГМД) или CD ROM. Во всех других случаях Изделия М-526, М-526 А, М-526 Б ( «КРИПТОНЗАМОК» ) загружают ОС только через сетевой адаптер, произведенный фирмой «АНКАД» , или с одного из накопителей на жёстком магнитном диске (НЖМД) компьютера, который специально подготовлен администратором. Одна из главных отличительных особенностей Изделий М-526, М-526 А, М-526 Б ( «КРИПТОН-ЗАМОК» ) - это их модульная структура, которая позволяет настраивать и дорабатывать его под разнообразные требования заказчиков.

КРИПТОН-ЗАМОК Изделия М-526, М-526 А, М-526 Б (АПМДЗ «КРИПТОН-ЗАМОК» ) - это комплексы аппаратно-программных средств, который предназначены для обеспечения разграничения и контроля доступа пользователей к техническим средствам вычислительной сети (сервера и рабочие станции), на которых будет обрабатываться информация, в том числе и с высоким грифом секретности, разграничения доступа к аппаратным ресурсам компьютеров, а также контроля целостности установленной на компьютере программной среды под любые ОС, использующие файловые системы FAT 12, FAT 16, FAT 32 и NTFS (Windows NT 4. 0 и Windows 2000/XP/2003), а так же Ext 2, Ext 3 (Unix-системы). Изделия М-526, М-526 А, М-526 Б ( «КРИПТОН-ЗАМОК» ) обладают следующими возможностями: Идентификация и аутентификация пользователей до запуска BIOS компьютера. Создание нескольких профилей защиты, надежное разграничение ресурсов компьютера, принудительная загрузка операционной системы (ОС) с выбранного устройства в соответствии с индивидуальными настройками администратора для каждого пользователя. Блокировка компьютера при НСД, накопление и ведение электронного журнала событий (в собственной энергонезависимой памяти). Подсчет эталонных значений контрольных сумм объектов и проверка текущих значений контрольных сумм (рассчитываются по алгоритму вычисления хэш-функции по ГОСТ Р 34. 11 -94), экспорт/импорт списка проверяемых объектов на гибкий магнитный диск. Интеграция в другие системы безопасности (сигнализация, пожарная охрана и пр. ). Организация бездисковых рабочих мест на основе встроенного Флеш-диска 16 Мбайт. Алгоритм кодирования аутентифицирующей информации в Изделиях М-526, М-526 А, М-526 Б ( «КРИПТОН-ЗАМОК» ) - в соответствии с требованиями ГОСТ 28147 -89. Администратор имеет возможность разрешить некоторым пользователям осуществлять загрузку ОС с накопителя на гибком магнитном диске (НГМД) или CD ROM. Во всех других случаях Изделия М-526, М-526 А, М-526 Б ( «КРИПТОНЗАМОК» ) загружают ОС только через сетевой адаптер, произведенный фирмой «АНКАД» , или с одного из накопителей на жёстком магнитном диске (НЖМД) компьютера, который специально подготовлен администратором. Одна из главных отличительных особенностей Изделий М-526, М-526 А, М-526 Б ( «КРИПТОН-ЗАМОК» ) - это их модульная структура, которая позволяет настраивать и дорабатывать его под разнообразные требования заказчиков.

Система Dallas Lock 7. 5 «Dallas Lock 7. 5» для Windows 2000/XP/2003 (сертификат ФСТЭК Система Dallas Lock 7. 5 представляет собой программное средство защиты от России № 1685 от 18. 09. 08); несанкционированного доступа к информации в персональном компьютере с Сертификат удостоверяет, что флагманская версия является возможностью подключения аппаратных идентификаторов. программным средством защиты информации от Основные возможности СЗИ от НСД «Dallas Lock 7. 5» : несанкционированного доступа к информационным ресурсам Запрет загрузки компьютера посторонними лицам. компьютеров и соответствуют требованиям руководящих Двухфакторная авторизация по паролю и аппаратным идентификаторам (USB e. Token, Touch Memory) до загрузки ОС. документов Гостехкомиссии России по 2 -му уровню контроля Разграничение прав пользователей на доступ к локальным и сетевым ресурсам. отсутствия недекларированных возможностей и 3 -му классу Контроль работы пользователей со сменными накопителями. защищенности от НСД. Версия продукта может использоваться Мандатный и дискреционный принципы разграничения прав. Организация замкнутой программной среды. для защиты государственной тайны категории «совершенно Аудит действий пользователей. секретно» (АС до класса защищенности "1 Б" включительно), а Контроль целостности ресурсов компьютера. также для защиты информации (персональных данных) в ИСПДн Очистка остаточной информации. Возможность автоматической печати штампов (меток конфиденциальности) на всех до 1 класса включительно. распечатываемых документах. Защита содержимого дисков путем прозрачного преобразования. Удаленное администрирование, выделенный центр управления, работа в составе домена безопасности. Возможна установка на портативные компьютеры (Notebook). Отсутствие обязательной аппаратной части. Удобные интерфейс, установка и настройка. Защита данных путем преобразования диска (кодирования) Поддержка различных аппаратных идентификаторов (USB_e Token, TM, Proximity)

Система Dallas Lock 7. 5 «Dallas Lock 7. 5» для Windows 2000/XP/2003 (сертификат ФСТЭК Система Dallas Lock 7. 5 представляет собой программное средство защиты от России № 1685 от 18. 09. 08); несанкционированного доступа к информации в персональном компьютере с Сертификат удостоверяет, что флагманская версия является возможностью подключения аппаратных идентификаторов. программным средством защиты информации от Основные возможности СЗИ от НСД «Dallas Lock 7. 5» : несанкционированного доступа к информационным ресурсам Запрет загрузки компьютера посторонними лицам. компьютеров и соответствуют требованиям руководящих Двухфакторная авторизация по паролю и аппаратным идентификаторам (USB e. Token, Touch Memory) до загрузки ОС. документов Гостехкомиссии России по 2 -му уровню контроля Разграничение прав пользователей на доступ к локальным и сетевым ресурсам. отсутствия недекларированных возможностей и 3 -му классу Контроль работы пользователей со сменными накопителями. защищенности от НСД. Версия продукта может использоваться Мандатный и дискреционный принципы разграничения прав. Организация замкнутой программной среды. для защиты государственной тайны категории «совершенно Аудит действий пользователей. секретно» (АС до класса защищенности "1 Б" включительно), а Контроль целостности ресурсов компьютера. также для защиты информации (персональных данных) в ИСПДн Очистка остаточной информации. Возможность автоматической печати штампов (меток конфиденциальности) на всех до 1 класса включительно. распечатываемых документах. Защита содержимого дисков путем прозрачного преобразования. Удаленное администрирование, выделенный центр управления, работа в составе домена безопасности. Возможна установка на портативные компьютеры (Notebook). Отсутствие обязательной аппаратной части. Удобные интерфейс, установка и настройка. Защита данных путем преобразования диска (кодирования) Поддержка различных аппаратных идентификаторов (USB_e Token, TM, Proximity)

Secret. Net 5. 1 Secret Net 5. 1 – это комплексное решение, сочетающее в себе С помощью средств аппаратной поддержки можно запретить функционируют. пользователю загрузку ОС с внешних съёмных необходимые возможности по защите информации, носителей. В качестве аппаратной поддержки система средства централизованного управления, средства Защита информации в процессе хранения Secret Net 5. 1 использует программно-аппаратный оперативного реагирования и возможность комплекс «Соболь“ и Secret Net Touch Memory Card. мониторинга безопасности информационной системы Шифрование файлов Плату аппаратной поддержки невозможно обойти в реальном времени. средствами BIOS: если в течение определённого для усиления защищенности Тесная интеграция защитных механизмов Secret Net с времени после включения питания на плату не было Предназначено информационных ресурсов компьютера. В системе механизмами управления сетевой инфраструктурой, передано управление, она блокирует работу всей Secret Net 5. 1 управление шифрованием файлов и повышает защищенность информационной системы. доступ к зашифрованным файлам осуществляется на компании в целом. уровне каталога. Пользователь, создавший Замкнутая программная среда зашифрованный ресурс, является его владельцем, он Скрыть все. Разграничение доступа может пользоваться им не только индивидуально, но и Для каждого пользователя компьютера формируется предоставлять доступ к этому ресурсу другим Усиленная идентификация и аутентификация пользователей определённый перечень программ, разрешенных для пользователям. запуска. Он может быть задан как индивидуально для Система Secret Net 5. 1 совместно с ОС Windows обеспечивает Шифрование файлов производится по алгоритму каждого пользователя, так и определен на уровне идентификацию и аутентификацию пользователя с ГОСТ 28147– 89. групп пользователей. Применение этого режима помощью программно-аппаратных средств при его позволяет исключить распространение вирусов, входе в систему. В качестве устройств для ввода в нее «червей“ и шпионского ПО, а также использования ПК Контроль печати конфиденциальной информации. идентификационных признаков могут быть в качестве игровой приставки. Печать осуществляется под контролем системы защиты. При использованы: разрешённом выводе конфиденциальной информации i. Button; Контроль целостности на печать документы автоматически маркируются в e. Token Pro. соответствии с принятыми в организации стандартами. Используется для слежения за неизменностью Управление доступом пользователей к конфиденциальным Факт печати отображается в журнале защиты Secret контролируемых объектов с целью защиты их от данным Net 5. 1. модификации. Контроль проводится в автоматическом режиме в соответствии с некоторым Функция управления доступом пользователей к заданным расписанием. Гарантированное уничтожение данных конфиденциальной информации. Каждому Объектами контроля могут быть файлы, каталоги, информационному ресурсу назначается один их трёх элементы системного реестра и секторы дисков. Уничтожение достигается путем записи случайной уровней конфиденциальности: «Не последовательности на место удаленной информации Каждый тип объектов имеет свой набор конфиденциально”, „Конфиденциально”, „Строго в освобождаемую область диска. Для большей контролируемых параметров. Так, файлы могут конфиденциально”, а каждому пользователю – надежности может быть выполнено до 10 циклов контролироваться на целостность содержимого, прав уровень допуска. Доступ осуществляется по (проходов) затирания. доступа, атрибутов, а также на их существование, т. е. результатам сравнения уровня допуска с категорией на наличие файлов по заданному пути. При конфиденциальности информации. обнружении несоответствия предусмотрены Регистрация событий следующие варианты реакции на возникающие Система Secret Net 5. 1 регистрирует все события, Разграничение доступа к устройствам ситуации нарушения целостности: происходящие на компьютере: включение Функция обеспечивает разграничение доступа к устройствам с регистрация события в журнале Secret Net; выключение компьютера, вход выход пользователей, целью предотвращения несанкционированного события НСД, запуск приложений, обращения к копирования информации с защищаемого компьютера. блокировка компьютера; конфиденциальной информации, контроль вывода Существует возможность запретить, либо разрешить конфиденциальной информации на печать и пользователям работу с любыми портами восстановление отчуждаемые носители и т. п. повреждённой/модифицированной устройствами. информации; Разграничивается доступ к следующим Удобство управления и настроек портам/устройствам: отклонение или принятие изменений. последовательные и параллельные порты; сменные, логические и оптические диски; USB-порты. Контроль аппаратной конфигурации компьютера Импорт и экспорт параметров Осуществляет своевременное обнаружение изменений в В Secret Net 5. 1 реализована возможность экспорта и импорта Поддерживается контроль подключения устройств на шинах различных параметров системы. После проверки аппаратной конфигурации компьютера и USB, PCMCIA, IEEE 1394 по типу и серийному номеру, корректности работы защитных механизмов на реагирования на эти изменения. Предусмотрено два права доступа на эти устройства задаются не только компьютере, принимаемом за эталонный, вида реакций: для отдельных пользователей, но и для групп выполняется экспорт значений параметров в файл. регистрация события в журнале Secret Net; пользователей. Далее значения импортируются на необходимое блокировка компьютера. Также существует возможность запретить количество компьютеров. использование сетевых интерфейсов — Ethernet, 1394 Функциональный самоконтроль подсистем Fire. Wire, Bluetooth, Ir. DA, Wi. Fi. Самоконтроль производится перед входом пользователя в Доверенная информационная среда систему и предназначен для обеспечения гарантии того, что к моменту завершения загрузки ОС все Защита от загрузки с внешних носителей ключевые компоненты Secret Net 5. 1 загружены и

Secret. Net 5. 1 Secret Net 5. 1 – это комплексное решение, сочетающее в себе С помощью средств аппаратной поддержки можно запретить функционируют. пользователю загрузку ОС с внешних съёмных необходимые возможности по защите информации, носителей. В качестве аппаратной поддержки система средства централизованного управления, средства Защита информации в процессе хранения Secret Net 5. 1 использует программно-аппаратный оперативного реагирования и возможность комплекс «Соболь“ и Secret Net Touch Memory Card. мониторинга безопасности информационной системы Шифрование файлов Плату аппаратной поддержки невозможно обойти в реальном времени. средствами BIOS: если в течение определённого для усиления защищенности Тесная интеграция защитных механизмов Secret Net с времени после включения питания на плату не было Предназначено информационных ресурсов компьютера. В системе механизмами управления сетевой инфраструктурой, передано управление, она блокирует работу всей Secret Net 5. 1 управление шифрованием файлов и повышает защищенность информационной системы. доступ к зашифрованным файлам осуществляется на компании в целом. уровне каталога. Пользователь, создавший Замкнутая программная среда зашифрованный ресурс, является его владельцем, он Скрыть все. Разграничение доступа может пользоваться им не только индивидуально, но и Для каждого пользователя компьютера формируется предоставлять доступ к этому ресурсу другим Усиленная идентификация и аутентификация пользователей определённый перечень программ, разрешенных для пользователям. запуска. Он может быть задан как индивидуально для Система Secret Net 5. 1 совместно с ОС Windows обеспечивает Шифрование файлов производится по алгоритму каждого пользователя, так и определен на уровне идентификацию и аутентификацию пользователя с ГОСТ 28147– 89. групп пользователей. Применение этого режима помощью программно-аппаратных средств при его позволяет исключить распространение вирусов, входе в систему. В качестве устройств для ввода в нее «червей“ и шпионского ПО, а также использования ПК Контроль печати конфиденциальной информации. идентификационных признаков могут быть в качестве игровой приставки. Печать осуществляется под контролем системы защиты. При использованы: разрешённом выводе конфиденциальной информации i. Button; Контроль целостности на печать документы автоматически маркируются в e. Token Pro. соответствии с принятыми в организации стандартами. Используется для слежения за неизменностью Управление доступом пользователей к конфиденциальным Факт печати отображается в журнале защиты Secret контролируемых объектов с целью защиты их от данным Net 5. 1. модификации. Контроль проводится в автоматическом режиме в соответствии с некоторым Функция управления доступом пользователей к заданным расписанием. Гарантированное уничтожение данных конфиденциальной информации. Каждому Объектами контроля могут быть файлы, каталоги, информационному ресурсу назначается один их трёх элементы системного реестра и секторы дисков. Уничтожение достигается путем записи случайной уровней конфиденциальности: «Не последовательности на место удаленной информации Каждый тип объектов имеет свой набор конфиденциально”, „Конфиденциально”, „Строго в освобождаемую область диска. Для большей контролируемых параметров. Так, файлы могут конфиденциально”, а каждому пользователю – надежности может быть выполнено до 10 циклов контролироваться на целостность содержимого, прав уровень допуска. Доступ осуществляется по (проходов) затирания. доступа, атрибутов, а также на их существование, т. е. результатам сравнения уровня допуска с категорией на наличие файлов по заданному пути. При конфиденциальности информации. обнружении несоответствия предусмотрены Регистрация событий следующие варианты реакции на возникающие Система Secret Net 5. 1 регистрирует все события, Разграничение доступа к устройствам ситуации нарушения целостности: происходящие на компьютере: включение Функция обеспечивает разграничение доступа к устройствам с регистрация события в журнале Secret Net; выключение компьютера, вход выход пользователей, целью предотвращения несанкционированного события НСД, запуск приложений, обращения к копирования информации с защищаемого компьютера. блокировка компьютера; конфиденциальной информации, контроль вывода Существует возможность запретить, либо разрешить конфиденциальной информации на печать и пользователям работу с любыми портами восстановление отчуждаемые носители и т. п. повреждённой/модифицированной устройствами. информации; Разграничивается доступ к следующим Удобство управления и настроек портам/устройствам: отклонение или принятие изменений. последовательные и параллельные порты; сменные, логические и оптические диски; USB-порты. Контроль аппаратной конфигурации компьютера Импорт и экспорт параметров Осуществляет своевременное обнаружение изменений в В Secret Net 5. 1 реализована возможность экспорта и импорта Поддерживается контроль подключения устройств на шинах различных параметров системы. После проверки аппаратной конфигурации компьютера и USB, PCMCIA, IEEE 1394 по типу и серийному номеру, корректности работы защитных механизмов на реагирования на эти изменения. Предусмотрено два права доступа на эти устройства задаются не только компьютере, принимаемом за эталонный, вида реакций: для отдельных пользователей, но и для групп выполняется экспорт значений параметров в файл. регистрация события в журнале Secret Net; пользователей. Далее значения импортируются на необходимое блокировка компьютера. Также существует возможность запретить количество компьютеров. использование сетевых интерфейсов — Ethernet, 1394 Функциональный самоконтроль подсистем Fire. Wire, Bluetooth, Ir. DA, Wi. Fi. Самоконтроль производится перед входом пользователя в Доверенная информационная среда систему и предназначен для обеспечения гарантии того, что к моменту завершения загрузки ОС все Защита от загрузки с внешних носителей ключевые компоненты Secret Net 5. 1 загружены и

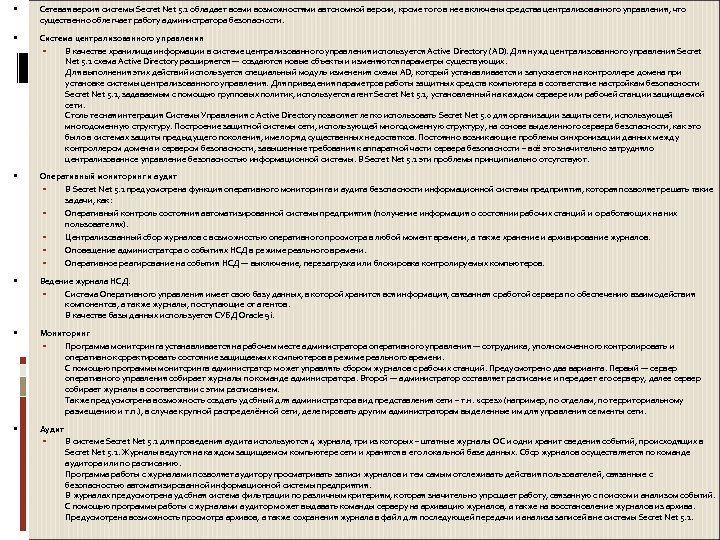

Сетевая версия системы Secret Net 5. 1 обладает всеми возможностями автономной версии, кроме того в нее включены средства централизованного управления, что существенно облегчает работу администратора безопасности. Система централизованного управления В качестве хранилища информации в системе централизованного управления используется Active Directory (AD). Для нужд централизованного управления Secret Net 5. 1 схема Active Directory расширяется — создаются новые объекты и изменяются параметры существующих. Для выполнения этих действий используется специальный модуль изменения схемы AD, который устанавливается и запускается на контроллере домена при установке системы централизованного управления. Для приведения параметров работы защитных средств компьютера в соответствие настройкам безопасности Secret Net 5. 1, задаваемым с помощью групповых политик, используется агент Secret Net 5. 1, установленный на каждом сервере или рабочей станции защищаемой сети. Столь тесная интеграция Системы Управления с Active Directory позволяет легко использовать Secret Net 5. 0 для организации защиты сети, использующей многодоменную структуру. Построение защитной системы сети, использующей многодоменную структуру, на основе выделенного сервера безопасности, как это было в системах защиты предыдущего поколения, имело ряд существенных недостатков. Постоянно возникающие проблемы синхронизации данных между контроллером домена и сервером безопасности, завышенные требования к аппаратной части сервера безопасности – всё это значительно затрудняло централизованное управление безопасностью информационной системы. В Secret Net 5. 1 эти проблемы принципиально отсутствуют. Оперативный мониторинг и аудит В Secret Net 5. 1 предусмотрена функция оперативного мониторинга и аудита безопасности информационной системы предприятия, которая позволяет решать такие задачи, как: Оперативный контроль состояния автоматизированной системы предприятия (получение информация о состоянии рабочих станций и о работающих на них пользователях). Централизованный сбор журналов с возможностью оперативного просмотра в любой момент времени, а также хранение и архивирование журналов. Оповещение администратора о событиях НСД в режиме реального времени. Оперативное реагирование на события НСД — выключение, перезагрузка или блокировка контролируемых компьютеров. Ведение журнала НСД. Система Оперативного управления имеет свою базу данных, в которой хранится вся информация, связанная с работой сервера по обеспечению взаимодействия компонентов, а также журналы, поступающие от агентов. В качестве базы данных используется СУБД Oracle 9 i. Мониторинг Программа мониторинга устанавливается на рабочем месте администратора оперативного управления — сотрудника, уполномоченного контролировать и оперативно корректировать состояние защищаемых компьютеров в режиме реального времени. С помощью программы мониторинга администратор может управлять сбором журналов с рабочих станций. Предусмотрено два варианта. Первый — сервер оперативного управления собирает журналы по команде администратора. Второй — администратор составляет расписание и передает его серверу, далее сервер собирает журналы в соответствии с этим расписанием. Также предусмотрена возможность создать удобный для администратора вид представления сети – т. н. «срез» (например, по отделам, по территориальному размещению и т. п. ), в случае крупной распределённой сети, делегировать другим администраторам выделенные им для управления сегменты сети. Аудит В системе Secret Net 5. 1 для проведения аудита используются 4 журнала, три из которых – штатные журналы ОС и одни хранит сведения событий, происходящих в Secret Net 5. 1. Журналы ведутся на каждом защищаемом компьютере сети и хранятся в его локальной базе данных. Сбор журналов осуществляется по команде аудитора или по расписанию. Программа работы с журналами позволяет аудитору просматривать записи журналов и тем самым отслеживать действия пользователей, связанные с безопасностью автоматизированной информационной системы предприятия. В журналах предусмотрена удобная система фильтрации по различным критериям, которая значительно упрощает работу, связанную с поиском и анализом событий. С помощью программы работы с журналами аудитор может выдавать команды серверу на архивацию журналов, а также на восстановление журналов из архива. Предусмотрена возможность просмотра архивов, а также сохранения журнала в файл для последующей передачи и анализа записей вне системы Secret Net 5. 1.

Сетевая версия системы Secret Net 5. 1 обладает всеми возможностями автономной версии, кроме того в нее включены средства централизованного управления, что существенно облегчает работу администратора безопасности. Система централизованного управления В качестве хранилища информации в системе централизованного управления используется Active Directory (AD). Для нужд централизованного управления Secret Net 5. 1 схема Active Directory расширяется — создаются новые объекты и изменяются параметры существующих. Для выполнения этих действий используется специальный модуль изменения схемы AD, который устанавливается и запускается на контроллере домена при установке системы централизованного управления. Для приведения параметров работы защитных средств компьютера в соответствие настройкам безопасности Secret Net 5. 1, задаваемым с помощью групповых политик, используется агент Secret Net 5. 1, установленный на каждом сервере или рабочей станции защищаемой сети. Столь тесная интеграция Системы Управления с Active Directory позволяет легко использовать Secret Net 5. 0 для организации защиты сети, использующей многодоменную структуру. Построение защитной системы сети, использующей многодоменную структуру, на основе выделенного сервера безопасности, как это было в системах защиты предыдущего поколения, имело ряд существенных недостатков. Постоянно возникающие проблемы синхронизации данных между контроллером домена и сервером безопасности, завышенные требования к аппаратной части сервера безопасности – всё это значительно затрудняло централизованное управление безопасностью информационной системы. В Secret Net 5. 1 эти проблемы принципиально отсутствуют. Оперативный мониторинг и аудит В Secret Net 5. 1 предусмотрена функция оперативного мониторинга и аудита безопасности информационной системы предприятия, которая позволяет решать такие задачи, как: Оперативный контроль состояния автоматизированной системы предприятия (получение информация о состоянии рабочих станций и о работающих на них пользователях). Централизованный сбор журналов с возможностью оперативного просмотра в любой момент времени, а также хранение и архивирование журналов. Оповещение администратора о событиях НСД в режиме реального времени. Оперативное реагирование на события НСД — выключение, перезагрузка или блокировка контролируемых компьютеров. Ведение журнала НСД. Система Оперативного управления имеет свою базу данных, в которой хранится вся информация, связанная с работой сервера по обеспечению взаимодействия компонентов, а также журналы, поступающие от агентов. В качестве базы данных используется СУБД Oracle 9 i. Мониторинг Программа мониторинга устанавливается на рабочем месте администратора оперативного управления — сотрудника, уполномоченного контролировать и оперативно корректировать состояние защищаемых компьютеров в режиме реального времени. С помощью программы мониторинга администратор может управлять сбором журналов с рабочих станций. Предусмотрено два варианта. Первый — сервер оперативного управления собирает журналы по команде администратора. Второй — администратор составляет расписание и передает его серверу, далее сервер собирает журналы в соответствии с этим расписанием. Также предусмотрена возможность создать удобный для администратора вид представления сети – т. н. «срез» (например, по отделам, по территориальному размещению и т. п. ), в случае крупной распределённой сети, делегировать другим администраторам выделенные им для управления сегменты сети. Аудит В системе Secret Net 5. 1 для проведения аудита используются 4 журнала, три из которых – штатные журналы ОС и одни хранит сведения событий, происходящих в Secret Net 5. 1. Журналы ведутся на каждом защищаемом компьютере сети и хранятся в его локальной базе данных. Сбор журналов осуществляется по команде аудитора или по расписанию. Программа работы с журналами позволяет аудитору просматривать записи журналов и тем самым отслеживать действия пользователей, связанные с безопасностью автоматизированной информационной системы предприятия. В журналах предусмотрена удобная система фильтрации по различным критериям, которая значительно упрощает работу, связанную с поиском и анализом событий. С помощью программы работы с журналами аудитор может выдавать команды серверу на архивацию журналов, а также на восстановление журналов из архива. Предусмотрена возможность просмотра архивов, а также сохранения журнала в файл для последующей передачи и анализа записей вне системы Secret Net 5. 1.

Клиент Secret Net 5. 1 следит за соблюдением настроенной политики безопасности на рабочих станциях и серверах, обеспечивает регистрацию событий безопасности и передачу журналов на Сервер Безопасности, а также приём от него оперативных команд и их выполнение. Сервер Безопасности производит сбор журналов от зарегистрированных на нем агентов, накапливает полученную информацию в базе данных и обеспечивает выдачу команд оперативного управления клиентам (например, блокировку рабочей станции при выявлении попытки НСД). Программа оперативного управления, мониторинга и аудита ( «Монитор» ) Монитор является программой, которая отображает администратору оперативную информацию от Сервера Безопасности о состоянии рабочих станций и дает возможность отслеживать: какие компьютеры сети в данный момент включены; какие пользователи на них работают (как локально, так и в терминальном режиме). «Монитор» в режиме реального времени отображает оперативную информацию о происходящих событиях НСД, позволяет осуществлять просмотр журналов всех рабочих станций, а также выдавать на защищаемые рабочие станции команды оперативного управления. Модификатор схемы Active Directory Модификатор схемы AD используется для подготовки схемы Active Directory ОС Windows к развертыванию Secret Net 5. 1. т. к. в качестве хранилища информации о настройках безопасности Secret Net 5. 1 использует AD, данный модуль создаёт новые объекты и изменяет параметры существующих. Программы управления объектами и параметрами групповых политик, входящие в состав этого модуля, обеспечивают управление параметрами работы доменных пользователей и применение централизованных настроек безопасности Secret Net 5. 1.

Клиент Secret Net 5. 1 следит за соблюдением настроенной политики безопасности на рабочих станциях и серверах, обеспечивает регистрацию событий безопасности и передачу журналов на Сервер Безопасности, а также приём от него оперативных команд и их выполнение. Сервер Безопасности производит сбор журналов от зарегистрированных на нем агентов, накапливает полученную информацию в базе данных и обеспечивает выдачу команд оперативного управления клиентам (например, блокировку рабочей станции при выявлении попытки НСД). Программа оперативного управления, мониторинга и аудита ( «Монитор» ) Монитор является программой, которая отображает администратору оперативную информацию от Сервера Безопасности о состоянии рабочих станций и дает возможность отслеживать: какие компьютеры сети в данный момент включены; какие пользователи на них работают (как локально, так и в терминальном режиме). «Монитор» в режиме реального времени отображает оперативную информацию о происходящих событиях НСД, позволяет осуществлять просмотр журналов всех рабочих станций, а также выдавать на защищаемые рабочие станции команды оперативного управления. Модификатор схемы Active Directory Модификатор схемы AD используется для подготовки схемы Active Directory ОС Windows к развертыванию Secret Net 5. 1. т. к. в качестве хранилища информации о настройках безопасности Secret Net 5. 1 использует AD, данный модуль создаёт новые объекты и изменяет параметры существующих. Программы управления объектами и параметрами групповых политик, входящие в состав этого модуля, обеспечивают управление параметрами работы доменных пользователей и применение централизованных настроек безопасности Secret Net 5. 1.

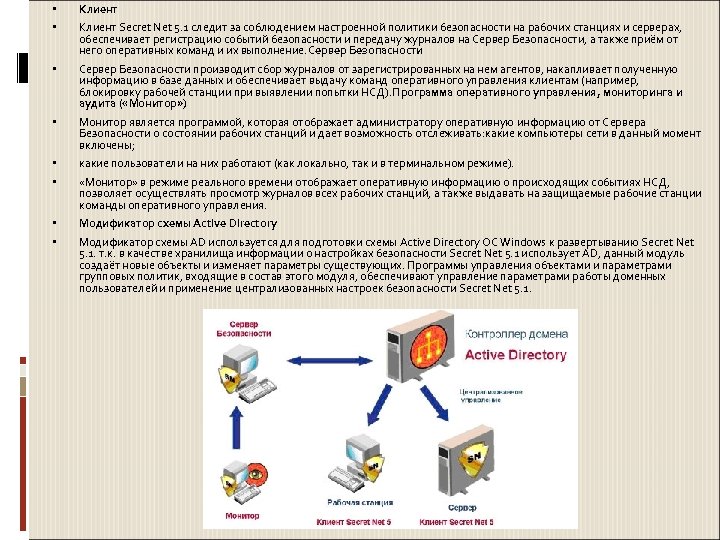

Соболь Доступ к информации на компьютере получили только те сотрудники, которые имеют на это право. В случае повреждения ОС или важных информационных массивов, хранящихся на компьютере, администратор мог вовремя принять меры по восстановлению информации. Возможности Поддержка платы PCI-Express Аутентификация пользователей Идентификация и усиленная (двухфакторная) аутентификация пользователей с использованием персональных идентификаторов. В качестве персональных идентификаторов пользователей могут применяться: i. Button e. Token PRO i. Key 2032 Rutoken S Rutoken RF S Блокировка загрузки ОС со съемных носителей После успешной загрузки штатной копии ОС доступ к этим устройствам восстанавливается. Запрет распространяется на всех пользователей компьютера, за исключением администратора. Контроль целостности функционирует под управлением операционных систем, использующих следующие файловые системы: NTFS 5, NTFS, FAT 32, FAT 16 и FAT 12. Администратор имеет возможность задать режим работы электронного замка, при котором будет блокирован вход пользователей в систему при нарушении целостности контролируемых файлов. Электронный замок «Соболь» обеспечивает запрет загрузки операционной системы со съемных носителей на аппаратном уровне для всех пользователей компьютера, кроме администратора. Контроль целостности Используемый в комплексе "Соболь" механизм контроля целостности позволяет контролировать неизменность файлов и физических секторов жесткого диска до загрузки операционной системы. Для этого вычисляются некоторые контрольные значения проверяемых объектов и сравниваются с ранее рассчитанными для каждого из этих объектов эталонными значениями. Формирование списка подлежащих контролю объектов с указанием пути к каждому контролируемому файлу и координат каждого контролируемого сектора производится с помощью программы управления шаблонами контроля целостности. Сторожевой таймер Механизм сторожевого таймера обеспечивает блокировку доступа к компьютеру при условии, что после включения компьютера и по истечении заданного интервала времени управление не передано расширению BIOS комплекса "Соболь". Регистрация попыток доступа к ПЭВМ Электронный замок «Соболь» осуществляет ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти. Таким образом, электронный замок «Соболь» предоставляет администратору информацию обо всех попытках доступа к ПЭВМ. В системном журнале фиксируются следующие события: Факт входа пользователя и имя пользователя; Предъявление незарегистрированного идентификатора пользователя; Введение неправильного пароля; Превышение числа попыток входа в систему; Число и дата НСД.

Соболь Доступ к информации на компьютере получили только те сотрудники, которые имеют на это право. В случае повреждения ОС или важных информационных массивов, хранящихся на компьютере, администратор мог вовремя принять меры по восстановлению информации. Возможности Поддержка платы PCI-Express Аутентификация пользователей Идентификация и усиленная (двухфакторная) аутентификация пользователей с использованием персональных идентификаторов. В качестве персональных идентификаторов пользователей могут применяться: i. Button e. Token PRO i. Key 2032 Rutoken S Rutoken RF S Блокировка загрузки ОС со съемных носителей После успешной загрузки штатной копии ОС доступ к этим устройствам восстанавливается. Запрет распространяется на всех пользователей компьютера, за исключением администратора. Контроль целостности функционирует под управлением операционных систем, использующих следующие файловые системы: NTFS 5, NTFS, FAT 32, FAT 16 и FAT 12. Администратор имеет возможность задать режим работы электронного замка, при котором будет блокирован вход пользователей в систему при нарушении целостности контролируемых файлов. Электронный замок «Соболь» обеспечивает запрет загрузки операционной системы со съемных носителей на аппаратном уровне для всех пользователей компьютера, кроме администратора. Контроль целостности Используемый в комплексе "Соболь" механизм контроля целостности позволяет контролировать неизменность файлов и физических секторов жесткого диска до загрузки операционной системы. Для этого вычисляются некоторые контрольные значения проверяемых объектов и сравниваются с ранее рассчитанными для каждого из этих объектов эталонными значениями. Формирование списка подлежащих контролю объектов с указанием пути к каждому контролируемому файлу и координат каждого контролируемого сектора производится с помощью программы управления шаблонами контроля целостности. Сторожевой таймер Механизм сторожевого таймера обеспечивает блокировку доступа к компьютеру при условии, что после включения компьютера и по истечении заданного интервала времени управление не передано расширению BIOS комплекса "Соболь". Регистрация попыток доступа к ПЭВМ Электронный замок «Соболь» осуществляет ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти. Таким образом, электронный замок «Соболь» предоставляет администратору информацию обо всех попытках доступа к ПЭВМ. В системном журнале фиксируются следующие события: Факт входа пользователя и имя пользователя; Предъявление незарегистрированного идентификатора пользователя; Введение неправильного пароля; Превышение числа попыток входа в систему; Число и дата НСД.

СТРАЖ NT 3. 0 СЗИ от НСД Страж NТ (версия 3. 0) предназначена для комплексной и многофункциональной защиты информационных ресурсов от несанкционированного доступа при работе в многопользовательских автоматизированных системах (АС) и информационных системах персональных данных (ИСПДн). СЗИ от НСД Страж NТ (версия 3. 0) функционирует в среде 32 -разрядных операционных систем MS Windows 2000 (Server и Professional), MS Windows XP (Professional и Home Edition), MS Windows Server 2003, MS Windows Vista, MS Windows Server 2008, MS Windows 7 и устанавливается как на автономных рабочих местах, так и на рабочих станциях и серверах локальной вычислительной сети. СЗИ от НСД Страж NT (версия 3. 0) в настоящий момент проходит сертификационные испытания на соответствие требованиям руководящих документов Гостехкомиссии России "Средства вычислительной техники. Защита информации от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации" по 3 классу защищенности, "Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств информации. Классификация по уровню контроля отсутствия недекларированных возможностей" по 2 уровню контроля. После окончания сертификационных испытаний СЗИ от НСД Страж NТ (версия 3. 0) можно будет использовать для организации защиты информации в АС класса защищенности до 1 Б включительнои при создании ИСПДн до 1 класса включительно; Основные отличия от предыдущих версий: Поддержка современных операционных систем компании Microsoft СЗИ от НСД Страж NТ (версия 3. 0) может устанавливаться на автономных рабочих станциях, рабочих станциях в составе рабочей группы или домена, серверах, в том числе в составе кластера. СЗИ от НСДСтраж NТ (версия 3. 0) может функционировать на одно- и многопроцессорных компьютерных системах на базе архитектуры x 86 под управлением 32 -хразрядных операционных систем Windows Vista, Windows Server 2008, Windows 7. Подсистема контроля устройств Возможность контроля устройств, подключенных к компьютеру путём задания дескрипторов безопасности для групп однотипных устройств. Подсистема преобразования информации на отчуждаемых носителях Дополнительный механизм защиты съемных носителей (дискет и флэш-накопителей) путем прозрачного преобразования всей информации, записываемой на носитель. Преобразование информации осуществляется с применением функции гаммирования с обратной связью алгоритма криптографического преобразования ГОСТ 28147 -89. Подсистема создания и применения шаблонов настроек Новый механизм, предназначенный для облегчения настройки СЗИ. Механизм позволяет создавать списки настроек и свободно тиражировать их на другие компьютеры. Поддержка в качестве персональных идентификаторов USBключей Rutoken и флэш-накопителей Помимо уже используемых ранее гибких магнитных дисков, идентификаторов i. Button, USB-ключей e. Token и Guardant ID, в новой версии реализована поддержка ключей Rutoken. Дополнительно реализована возможность использования в качестве идентификаторов пользователей флэш-накопителей. Подсистема учёта носителей информации Полностью переработана подсистема работы с носителями информации. В новой версии существует возможность регистрировать как отчуждаемые носители, так и отдельные тома жестких дисков. Подсистема регистрации Все события СЗИ доступны для просмотра из одной программы. Усовершенствованы функции сортировки и поиска отдельных событий СЗИ. Подсистема маркировки и учёта документов, выдаваемых на печать Новая программа настройки маркировки документов позволяет более гибко задавать состав и порядок служебной информации, выводимой на печать. Подсистема управления пользователями Добавлены новые функции работы с идентификаторами и возможность редактировать пользователей на удалённых рабочих станциях. Подсистема настройки системы защиты Настройка системы защиты реализована в виде единого центра настройки.

СТРАЖ NT 3. 0 СЗИ от НСД Страж NТ (версия 3. 0) предназначена для комплексной и многофункциональной защиты информационных ресурсов от несанкционированного доступа при работе в многопользовательских автоматизированных системах (АС) и информационных системах персональных данных (ИСПДн). СЗИ от НСД Страж NТ (версия 3. 0) функционирует в среде 32 -разрядных операционных систем MS Windows 2000 (Server и Professional), MS Windows XP (Professional и Home Edition), MS Windows Server 2003, MS Windows Vista, MS Windows Server 2008, MS Windows 7 и устанавливается как на автономных рабочих местах, так и на рабочих станциях и серверах локальной вычислительной сети. СЗИ от НСД Страж NT (версия 3. 0) в настоящий момент проходит сертификационные испытания на соответствие требованиям руководящих документов Гостехкомиссии России "Средства вычислительной техники. Защита информации от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации" по 3 классу защищенности, "Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств информации. Классификация по уровню контроля отсутствия недекларированных возможностей" по 2 уровню контроля. После окончания сертификационных испытаний СЗИ от НСД Страж NТ (версия 3. 0) можно будет использовать для организации защиты информации в АС класса защищенности до 1 Б включительнои при создании ИСПДн до 1 класса включительно; Основные отличия от предыдущих версий: Поддержка современных операционных систем компании Microsoft СЗИ от НСД Страж NТ (версия 3. 0) может устанавливаться на автономных рабочих станциях, рабочих станциях в составе рабочей группы или домена, серверах, в том числе в составе кластера. СЗИ от НСДСтраж NТ (версия 3. 0) может функционировать на одно- и многопроцессорных компьютерных системах на базе архитектуры x 86 под управлением 32 -хразрядных операционных систем Windows Vista, Windows Server 2008, Windows 7. Подсистема контроля устройств Возможность контроля устройств, подключенных к компьютеру путём задания дескрипторов безопасности для групп однотипных устройств. Подсистема преобразования информации на отчуждаемых носителях Дополнительный механизм защиты съемных носителей (дискет и флэш-накопителей) путем прозрачного преобразования всей информации, записываемой на носитель. Преобразование информации осуществляется с применением функции гаммирования с обратной связью алгоритма криптографического преобразования ГОСТ 28147 -89. Подсистема создания и применения шаблонов настроек Новый механизм, предназначенный для облегчения настройки СЗИ. Механизм позволяет создавать списки настроек и свободно тиражировать их на другие компьютеры. Поддержка в качестве персональных идентификаторов USBключей Rutoken и флэш-накопителей Помимо уже используемых ранее гибких магнитных дисков, идентификаторов i. Button, USB-ключей e. Token и Guardant ID, в новой версии реализована поддержка ключей Rutoken. Дополнительно реализована возможность использования в качестве идентификаторов пользователей флэш-накопителей. Подсистема учёта носителей информации Полностью переработана подсистема работы с носителями информации. В новой версии существует возможность регистрировать как отчуждаемые носители, так и отдельные тома жестких дисков. Подсистема регистрации Все события СЗИ доступны для просмотра из одной программы. Усовершенствованы функции сортировки и поиска отдельных событий СЗИ. Подсистема маркировки и учёта документов, выдаваемых на печать Новая программа настройки маркировки документов позволяет более гибко задавать состав и порядок служебной информации, выводимой на печать. Подсистема управления пользователями Добавлены новые функции работы с идентификаторами и возможность редактировать пользователей на удалённых рабочих станциях. Подсистема настройки системы защиты Настройка системы защиты реализована в виде единого центра настройки.