1979a89fdb05582abcea7d8e30c8c412.ppt

- Количество слайдов: 94

Kryptologie Klaus Becker 2014

Kryptologie 2 An: b@ob. de Von: a@lice. de Hallo Bob!

3 Teil 1 Einführung

4 Big brother liest mit! Spätestens seit der NSA-Affäre weiß jeder, dass Kommunikationsvorgänge von Nachrichtendiensten weltweit überwacht werden. Die digitale Übertragung von Nachrichten macht es recht einfach, diese abzufangen und automatisiert auszuwerten.

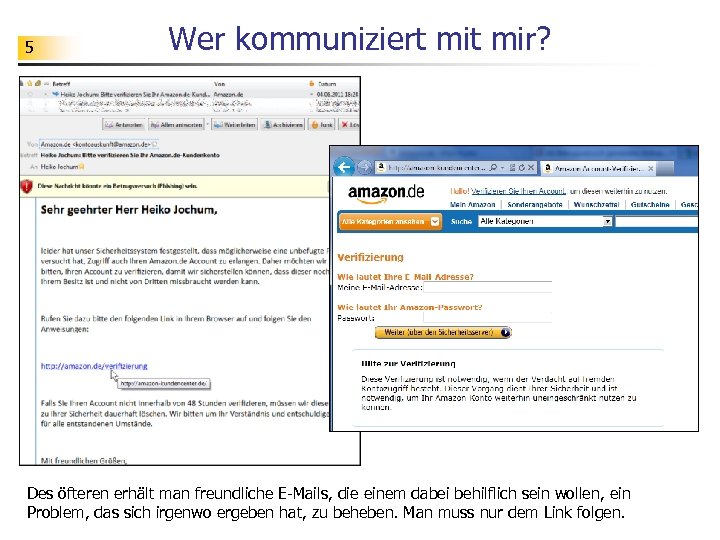

5 Wer kommuniziert mir? Des öfteren erhält man freundliche E-Mails, die einem dabei behilflich sein wollen, ein Problem, das sich irgenwo ergeben hat, zu beheben. Man muss nur dem Link folgen.

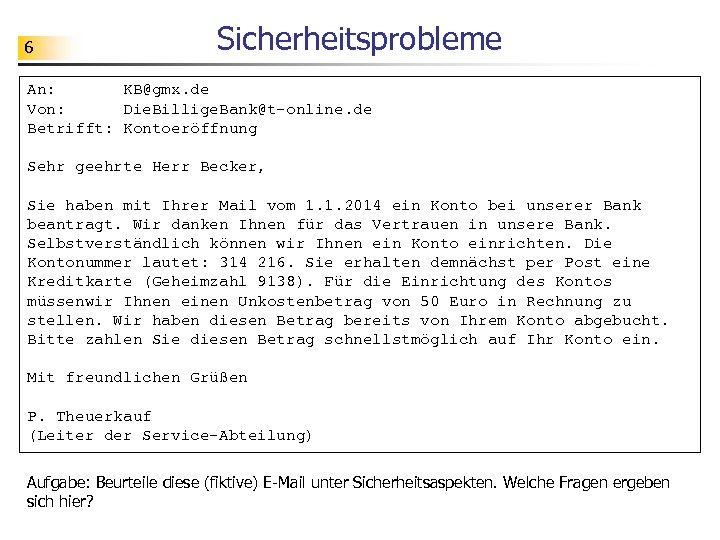

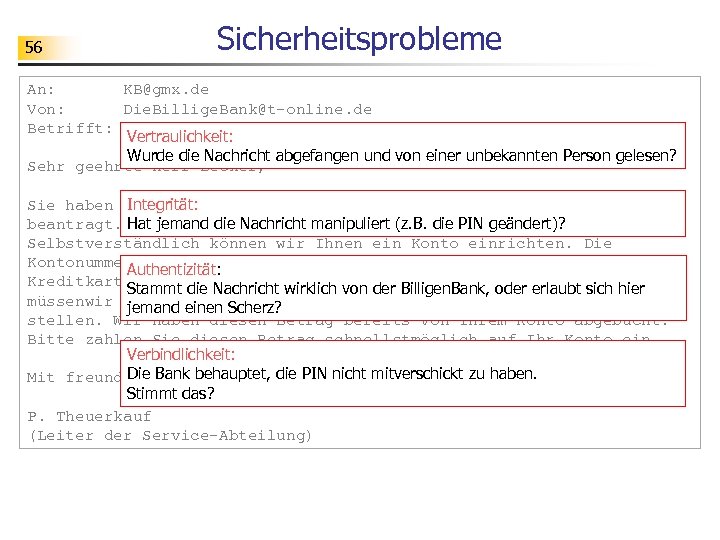

6 Sicherheitsprobleme An: KB@gmx. de Von: Die. Billige. Bank@t-online. de Betrifft: Kontoeröffnung Sehr geehrte Herr Becker, Sie haben mit Ihrer Mail vom 1. 1. 2014 ein Konto bei unserer Bank beantragt. Wir danken Ihnen für das Vertrauen in unsere Bank. Selbstverständlich können wir Ihnen ein Konto einrichten. Die Kontonummer lautet: 314 216. Sie erhalten demnächst per Post eine Kreditkarte (Geheimzahl 9138). Für die Einrichtung des Kontos müssenwir Ihnen einen Unkostenbetrag von 50 Euro in Rechnung zu stellen. Wir haben diesen Betrag bereits von Ihrem Konto abgebucht. Bitte zahlen Sie diesen Betrag schnellstmöglich auf Ihr Konto ein. Mit freundlichen Grüßen P. Theuerkauf (Leiter der Service-Abteilung) Aufgabe: Beurteile diese (fiktive) E-Mail unter Sicherheitsaspekten. Welche Fragen ergeben sich hier?

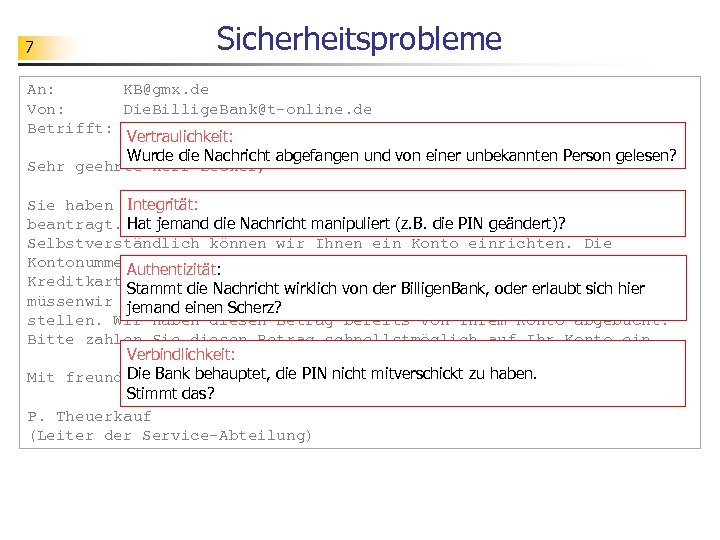

7 Sicherheitsprobleme An: KB@gmx. de Von: Die. Billige. Bank@t-online. de Betrifft: Kontoeröffnung Vertraulichkeit: Wurde die Nachricht abgefangen und von einer unbekannten Person gelesen? Sehr geehrte Herr Becker, Sie haben mit Ihrer Mail vom 1. 1. 2014 ein Konto bei unserer Bank Integrität: beantragt. Hat jemand die Ihnen für das Vertrauen. PIN geändert)? Bank. Wir danken Nachricht manipuliert (z. B. die in unsere Selbstverständlich können wir Ihnen ein Konto einrichten. Die Kontonummer lautet: 314 216. Sie erhalten demnächst per Post eine Authentizität: Kreditkarte (Geheimzahl 9138). Für die Billigen. Bank, oder erlaubt sich hier Stammt die Nachricht wirklich von der Einrichtung des Kontos müssenwir Ihnen einen. Scherz? jemand einen Unkostenbetrag von 50 Euro in Rechnung zu stellen. Wir haben diesen Betrag bereits von Ihrem Konto abgebucht. Bitte zahlen Sie diesen Betrag schnellstmöglich auf Ihr Konto ein. Verbindlichkeit: Die Bank behauptet, die PIN nicht mitverschickt zu haben. Mit freundlichen Grüßen Stimmt das? P. Theuerkauf (Leiter der Service-Abteilung)

8 Sicherheitsziele Vertraulichkeit: Die Nachricht, die man erhält, ist nicht von dritten Personen gelesen worden. Integrität: Die Nachricht, die man erhält, ist von keiner dritten Person manipuliert worden. Authentizität: Die Nachricht, die man erhält, stammt von der Person, die als Absender angegeben ist. Verbindlichkeit: Der Absender kann nachträglich nicht bestreiten, die Nachricht verfasst zu haben.

9 Teil 2 Klassische Chiffrierverfahren

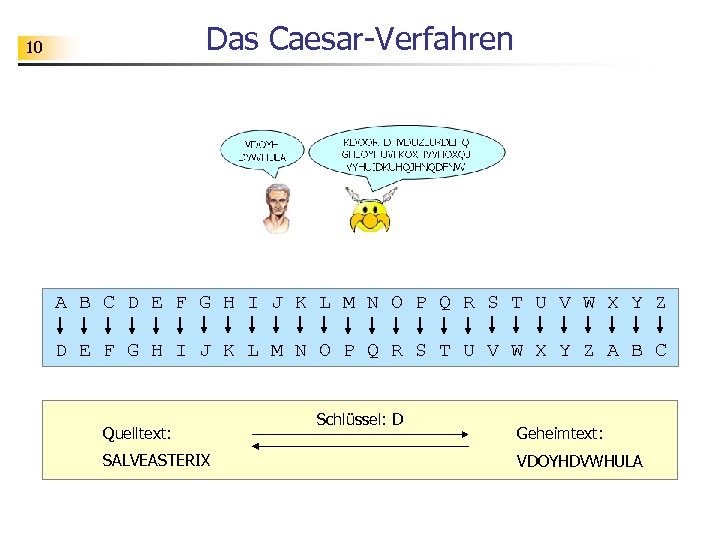

Das Caesar-Verfahren 10 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C Quelltext: SALVEASTERIX Schlüssel: D Geheimtext: VDOYHDVWHULA

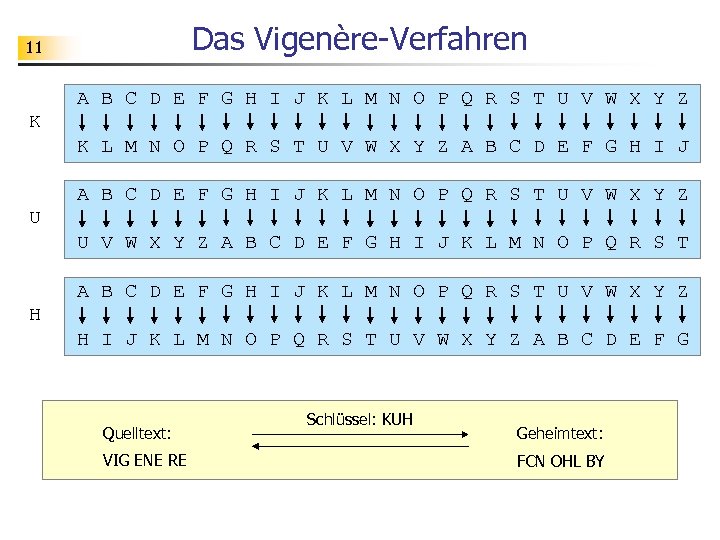

Das Vigenère-Verfahren 11 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z K K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z U U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z H H I J K L M N O P Q R S T U V W X Y Z A B C D E F G Quelltext: VIG ENE RE Schlüssel: KUH Geheimtext: FCN OHL BY

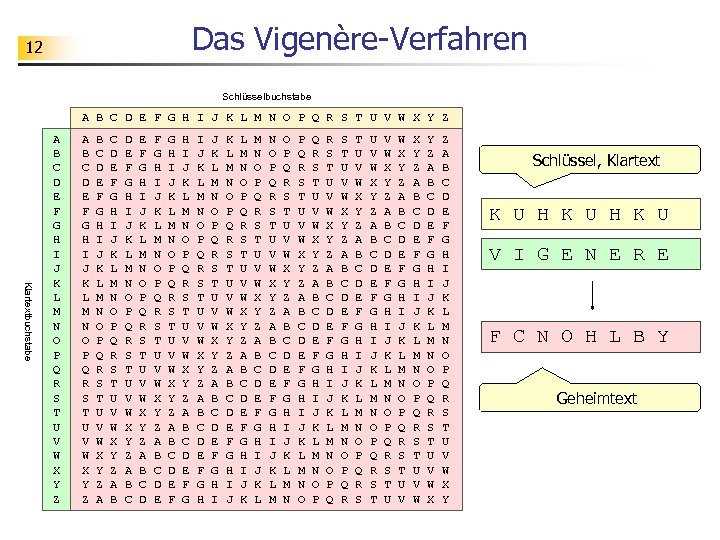

Das Vigenère-Verfahren 12 Schlüsselbuchstabe A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Klartextbuchstabe A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Schlüssel, Klartext K U H K U V I G E N E R E F C N O H L B Y Geheimtext

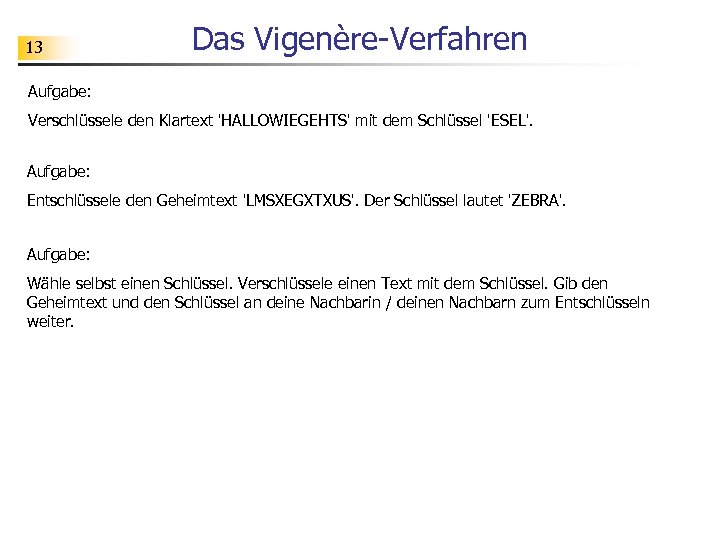

13 Das Vigenère-Verfahren Aufgabe: Verschlüssele den Klartext 'HALLOWIEGEHTS' mit dem Schlüssel 'ESEL'. Aufgabe: Entschlüssele den Geheimtext 'LMSXEGXTXUS'. Der Schlüssel lautet 'ZEBRA'. Aufgabe: Wähle selbst einen Schlüssel. Verschlüssele einen Text mit dem Schlüssel. Gib den Geheimtext und den Schlüssel an deine Nachbarin / deinen Nachbarn zum Entschlüsseln weiter.

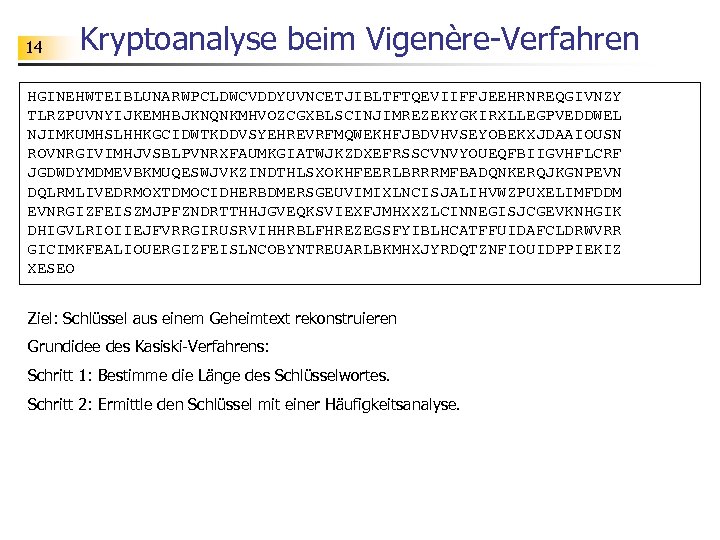

14 Kryptoanalyse beim Vigenère-Verfahren HGINEHWTEIBLUNARWPCLDWCVDDYUVNCETJIBLTFTQEVIIFFJEEHRNREQGIVNZY TLRZPUVNYIJKEMHBJKNQNKMHVOZCGXBLSCINJIMREZEKYGKIRXLLEGPVEDDWEL NJIMKUMHSLHHKGCIDWTKDDVSYEHREVRFMQWEKHFJBDVHVSEYOBEKXJDAAIOUSN ROVNRGIVIMHJVSBLPVNRXFAUMKGIATWJKZDXEFRSSCVNVYOUEQFBIIGVHFLCRF JGDWDYMDMEVBKMUQESWJVKZINDTHLSXOKHFEERLBRRRMFBADQNKERQJKGNPEVN DQLRMLIVEDRMOXTDMOCIDHERBDMERSGEUVIMIXLNCISJALIHVWZPUXELIMFDDM EVNRGIZFEISZMJPFZNDRTTHHJGVEQKSVIEXFJMHXXZLCINNEGISJCGEVKNHGIK DHIGVLRIOIIEJFVRRGIRUSRVIHHRBLFHREZEGSFYIBLHCATFFUIDAFCLDRWVRR GICIMKFEALIOUERGIZFEISLNCOBYNTREUARLBKMHXJYRDQTZNFIOUIDPPIEKIZ XESEO Ziel: Schlüssel aus einem Geheimtext rekonstruieren Grundidee des Kasiski-Verfahrens: Schritt 1: Bestimme die Länge des Schlüsselwortes. Schritt 2: Ermittle den Schlüssel mit einer Häufigkeitsanalyse.

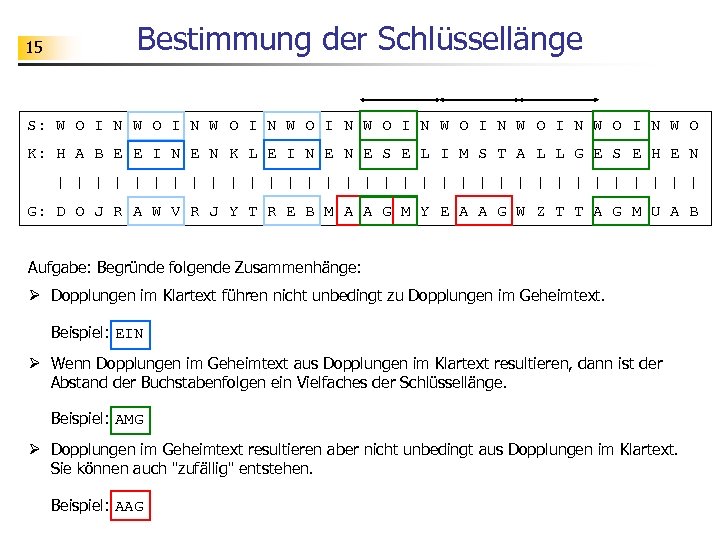

15 Bestimmung der Schlüssellänge S: W O I N W O I N W O K: H A B E E I N E N K L E I N E S E L I M S T A L L G E S E H E N | | | | | | | | | G: D O J R A W V R J Y T R E B M A A G M Y E A A G W Z T T A G M U A B Aufgabe: Begründe folgende Zusammenhänge: Ø Dopplungen im Klartext führen nicht unbedingt zu Dopplungen im Geheimtext. Beispiel: EIN Ø Wenn Dopplungen im Geheimtext aus Dopplungen im Klartext resultieren, dann ist der Abstand der Buchstabenfolgen ein Vielfaches der Schlüssellänge. Beispiel: AMG Ø Dopplungen im Geheimtext resultieren aber nicht unbedingt aus Dopplungen im Klartext. Sie können auch "zufällig" entstehen. Beispiel: AAG

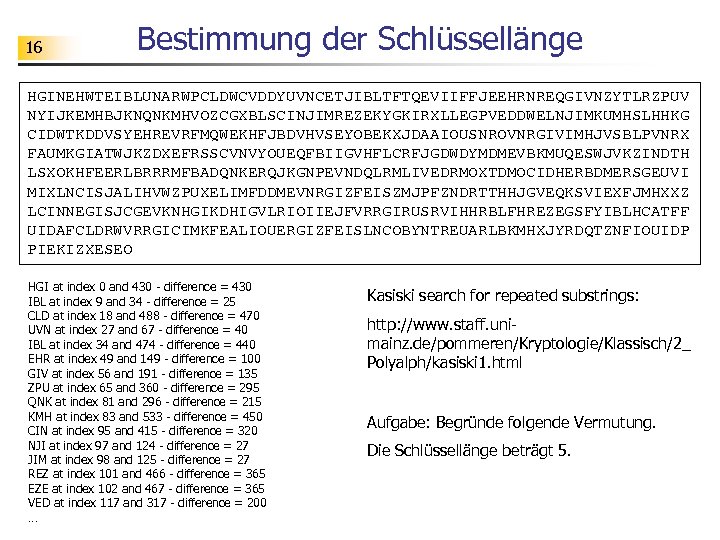

16 Bestimmung der Schlüssellänge HGINEHWTEIBLUNARWPCLDWCVDDYUVNCETJIBLTFTQEVIIFFJEEHRNREQGIVNZYTLRZPUV NYIJKEMHBJKNQNKMHVOZCGXBLSCINJIMREZEKYGKIRXLLEGPVEDDWELNJIMKUMHSLHHKG CIDWTKDDVSYEHREVRFMQWEKHFJBDVHVSEYOBEKXJDAAIOUSNROVNRGIVIMHJVSBLPVNRX FAUMKGIATWJKZDXEFRSSCVNVYOUEQFBIIGVHFLCRFJGDWDYMDMEVBKMUQESWJVKZINDTH LSXOKHFEERLBRRRMFBADQNKERQJKGNPEVNDQLRMLIVEDRMOXTDMOCIDHERBDMERSGEUVI MIXLNCISJALIHVWZPUXELIMFDDMEVNRGIZFEISZMJPFZNDRTTHHJGVEQKSVIEXFJMHXXZ LCINNEGISJCGEVKNHGIKDHIGVLRIOIIEJFVRRGIRUSRVIHHRBLFHREZEGSFYIBLHCATFF UIDAFCLDRWVRRGICIMKFEALIOUERGIZFEISLNCOBYNTREUARLBKMHXJYRDQTZNFIOUIDP PIEKIZXESEO HGI at index 0 and 430 - difference = 430 IBL at index 9 and 34 - difference = 25 CLD at index 18 and 488 - difference = 470 UVN at index 27 and 67 - difference = 40 IBL at index 34 and 474 - difference = 440 EHR at index 49 and 149 - difference = 100 GIV at index 56 and 191 - difference = 135 ZPU at index 65 and 360 - difference = 295 QNK at index 81 and 296 - difference = 215 KMH at index 83 and 533 - difference = 450 CIN at index 95 and 415 - difference = 320 NJI at index 97 and 124 - difference = 27 JIM at index 98 and 125 - difference = 27 REZ at index 101 and 466 - difference = 365 EZE at index 102 and 467 - difference = 365 VED at index 117 and 317 - difference = 200 … Kasiski search for repeated substrings: http: //www. staff. unimainz. de/pommeren/Kryptologie/Klassisch/2_ Polyalph/kasiski 1. html Aufgabe: Begründe folgende Vermutung. Die Schlüssellänge beträgt 5.

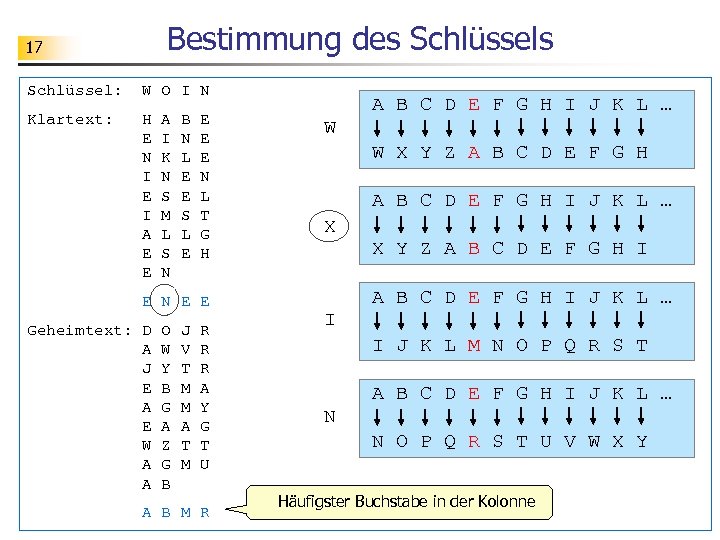

Bestimmung des Schlüssels 17 Schlüssel: W O I N Klartext: H E N I E I A E E A I K N S M L S N B N L E E S L E E N L T G H E N E E Geheimtext: D A J E A E W A A O W Y B G A Z G B J V T M M A T M R R R A Y G T U A B M R A B C D E F G H I J K L … W W X Y Z A B C D E F G H I J K L … X X Y Z A B C D E F G H I J K L … I I J K L M N O P Q R S T A B C D E F G H I J K L … N N O P Q R S T U V W X Y Häufigster Buchstabe in der Kolonne

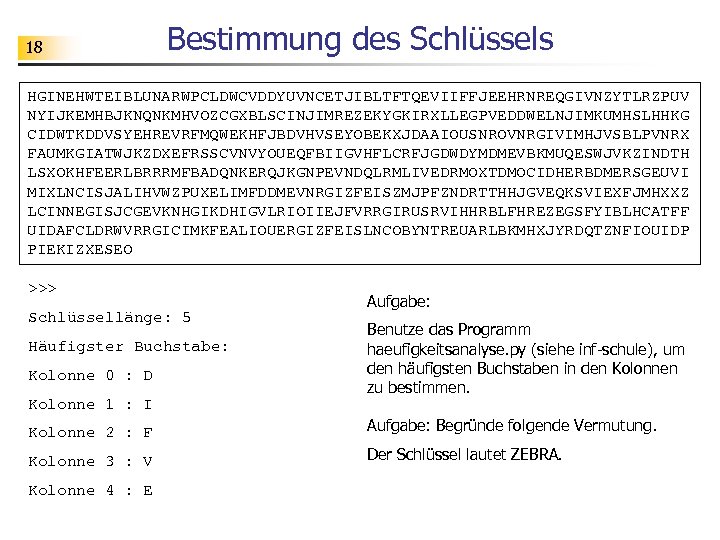

18 Bestimmung des Schlüssels HGINEHWTEIBLUNARWPCLDWCVDDYUVNCETJIBLTFTQEVIIFFJEEHRNREQGIVNZYTLRZPUV NYIJKEMHBJKNQNKMHVOZCGXBLSCINJIMREZEKYGKIRXLLEGPVEDDWELNJIMKUMHSLHHKG CIDWTKDDVSYEHREVRFMQWEKHFJBDVHVSEYOBEKXJDAAIOUSNROVNRGIVIMHJVSBLPVNRX FAUMKGIATWJKZDXEFRSSCVNVYOUEQFBIIGVHFLCRFJGDWDYMDMEVBKMUQESWJVKZINDTH LSXOKHFEERLBRRRMFBADQNKERQJKGNPEVNDQLRMLIVEDRMOXTDMOCIDHERBDMERSGEUVI MIXLNCISJALIHVWZPUXELIMFDDMEVNRGIZFEISZMJPFZNDRTTHHJGVEQKSVIEXFJMHXXZ LCINNEGISJCGEVKNHGIKDHIGVLRIOIIEJFVRRGIRUSRVIHHRBLFHREZEGSFYIBLHCATFF UIDAFCLDRWVRRGICIMKFEALIOUERGIZFEISLNCOBYNTREUARLBKMHXJYRDQTZNFIOUIDP PIEKIZXESEO >>> Schlüssellänge: 5 Häufigster Buchstabe: Kolonne 0 : D Kolonne 1 : I Aufgabe: Benutze das Programm haeufigkeitsanalyse. py (siehe inf-schule), um den häufigsten Buchstaben in den Kolonnen zu bestimmen. Kolonne 2 : F Aufgabe: Begründe folgende Vermutung. Kolonne 3 : V Der Schlüssel lautet ZEBRA. Kolonne 4 : E

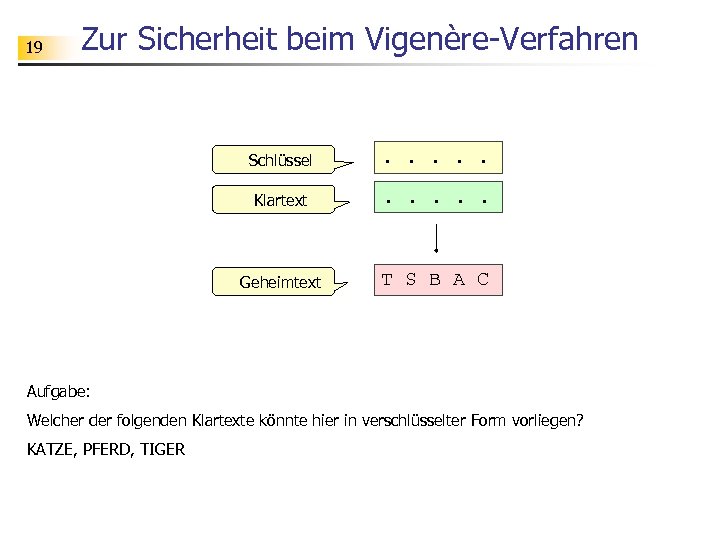

19 Zur Sicherheit beim Vigenère-Verfahren Schlüssel . . . Klartext . . . Geheimtext T S B A C Aufgabe: Welcher der folgenden Klartexte könnte hier in verschlüsselter Form vorliegen? KATZE, PFERD, TIGER

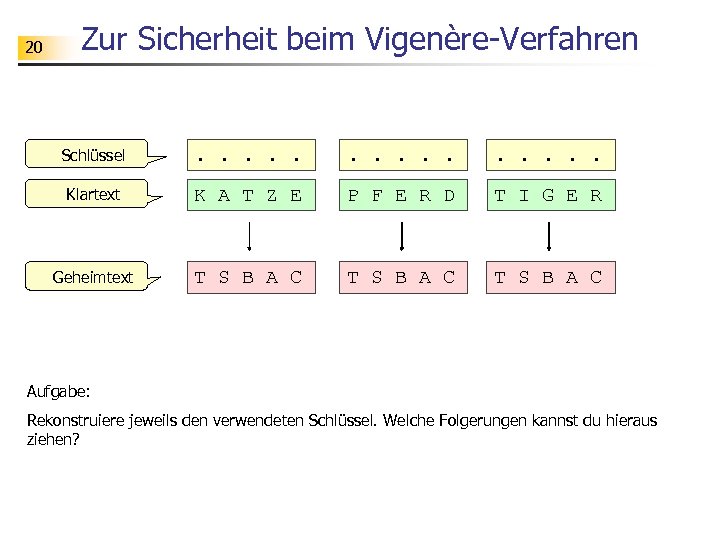

20 Zur Sicherheit beim Vigenère-Verfahren Schlüssel . . . . Klartext K A T Z E P F E R D T I G E R Geheimtext T S B A C Aufgabe: Rekonstruiere jeweils den verwendeten Schlüssel. Welche Folgerungen kannst du hieraus ziehen?

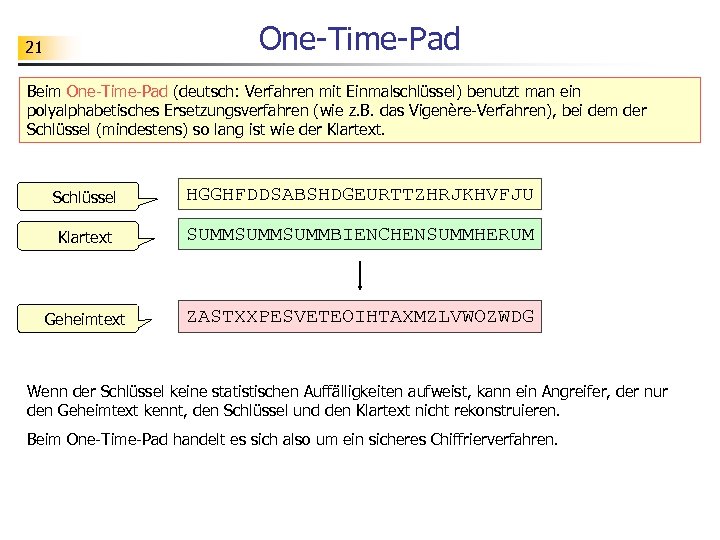

One-Time-Pad 21 Beim One-Time-Pad (deutsch: Verfahren mit Einmalschlüssel) benutzt man ein polyalphabetisches Ersetzungsverfahren (wie z. B. das Vigenère-Verfahren), bei dem der Schlüssel (mindestens) so lang ist wie der Klartext. Schlüssel HGGHFDDSABSHDGEURTTZHRJKHVFJU Klartext SUMMSUMMBIENCHENSUMMHERUM Geheimtext ZASTXXPESVETEOIHTAXMZLVWOZWDG Wenn der Schlüssel keine statistischen Auffälligkeiten aufweist, kann ein Angreifer, der nur den Geheimtext kennt, den Schlüssel und den Klartext nicht rekonstruieren. Beim One-Time-Pad handelt es sich also um ein sicheres Chiffrierverfahren.

22 One-Time-Pad Beim One-Time-Pad (deutsch: Verfahren mit Einmalschlüssel) benutzt man ein polyalphabetisches Ersetzungsverfahren (wie z. B. das Vigenère-Verfahren), bei dem der Schlüssel (mindestens) so lang ist wie der Klartext. Quelle: http: //www. cryptomuseum. com/crypto/otp. htm Im praktischen Einsatz hat das One-Time-Pad aber einige gewaltige Nachteile: Man darf den Schlüssel nur einmal zum Verschlüsseln eines Textes benutzen. Wenn man ihn mehrfach benutzt, liefert man dem Angreifer Möglichkeiten zu einem erfolgreichen Angriff. Man kann sich den Schlüssel nicht merken. Er muss auf einem Medium festgehalten werden und auf sicherem Weg zwischen den Kommunikationspartnern überbracht werden.

23 Teil 3 Moderne Chiffriersysteme

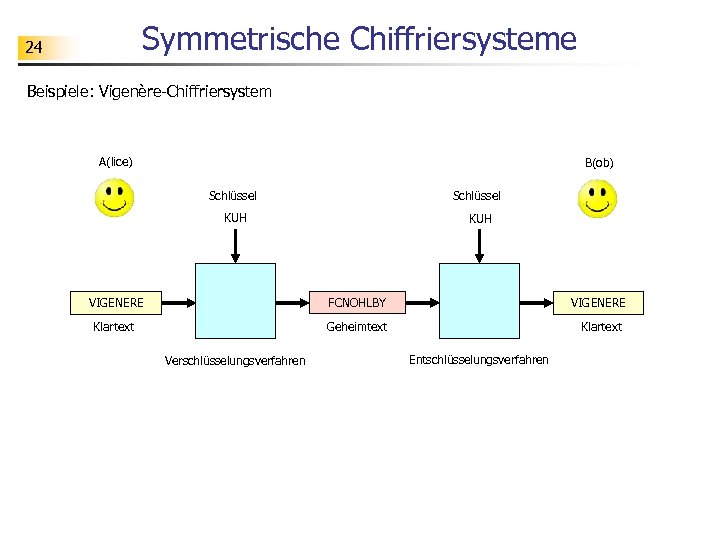

Symmetrische Chiffriersysteme 24 Beispiele: Vigenère-Chiffriersystem A(lice) B(ob) Schlüssel KUH VIGENERE FCNOHLBY VIGENERE Klartext Geheimtext Klartext Verschlüsselungsverfahren Entschlüsselungsverfahren

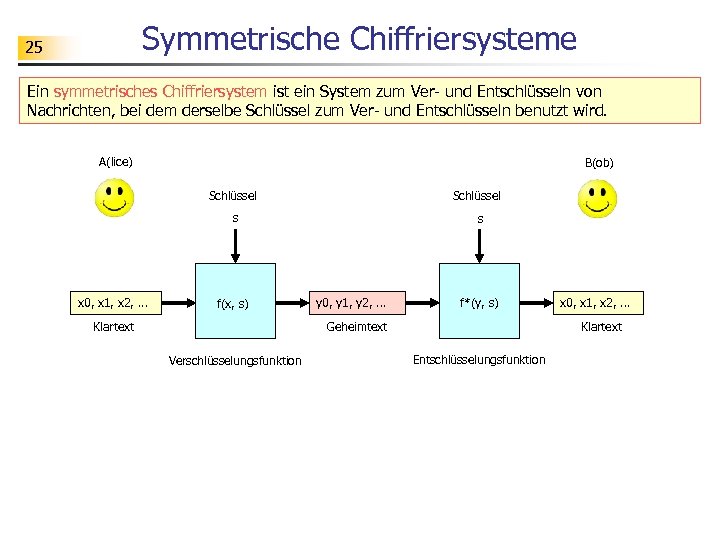

Symmetrische Chiffriersysteme 25 Ein symmetrisches Chiffriersystem ist ein System zum Ver- und Entschlüsseln von Nachrichten, bei dem derselbe Schlüssel zum Ver- und Entschlüsseln benutzt wird. A(lice) B(ob) Schlüssel s x 0, x 1, x 2, . . . f(x, s) Klartext s y 0, y 1, y 2, . . . f*(y, s) Geheimtext Verschlüsselungsfunktion x 0, x 1, x 2, . . . Klartext Entschlüsselungsfunktion

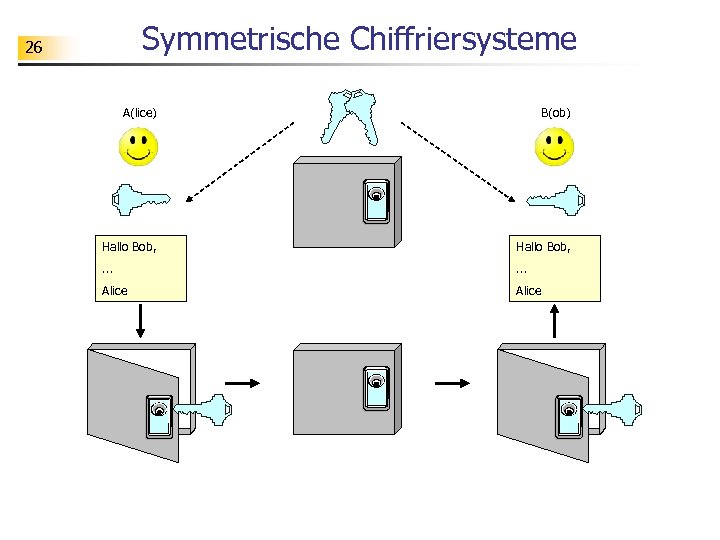

Symmetrische Chiffriersysteme 26 A(lice) B(ob) Hallo Bob, . . . Alice

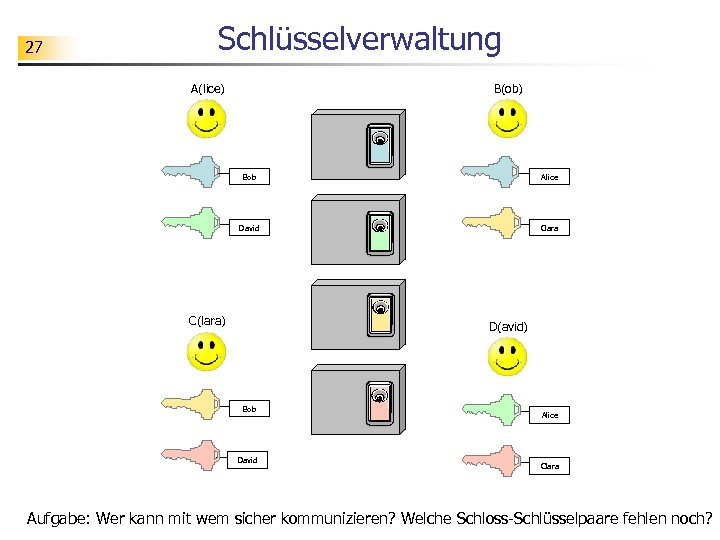

27 Schlüsselverwaltung B(ob) A(lice) Bob Alice David Clara C(lara) D(avid) Bob David Alice Clara Aufgabe: Wer kann mit wem sicher kommunizieren? Welche Schloss-Schlüsselpaare fehlen noch?

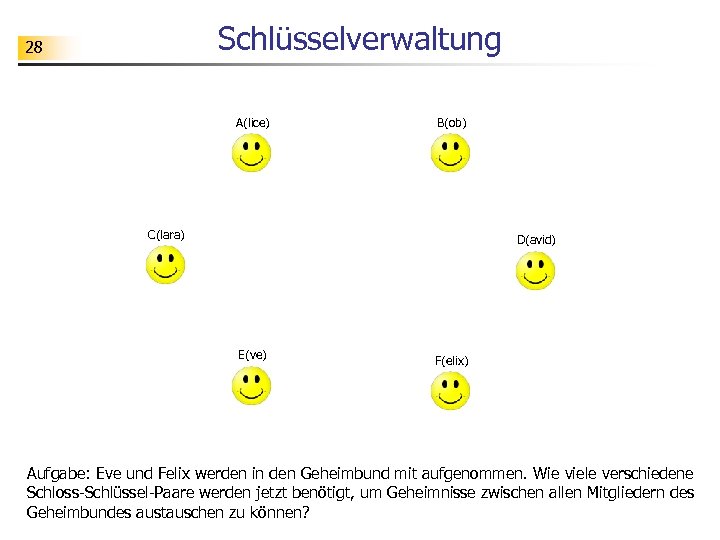

Schlüsselverwaltung 28 A(lice) B(ob) C(lara) D(avid) E(ve) F(elix) Aufgabe: Eve und Felix werden in den Geheimbund mit aufgenommen. Wie viele verschiedene Schloss-Schlüssel-Paare werden jetzt benötigt, um Geheimnisse zwischen allen Mitgliedern des Geheimbundes austauschen zu können?

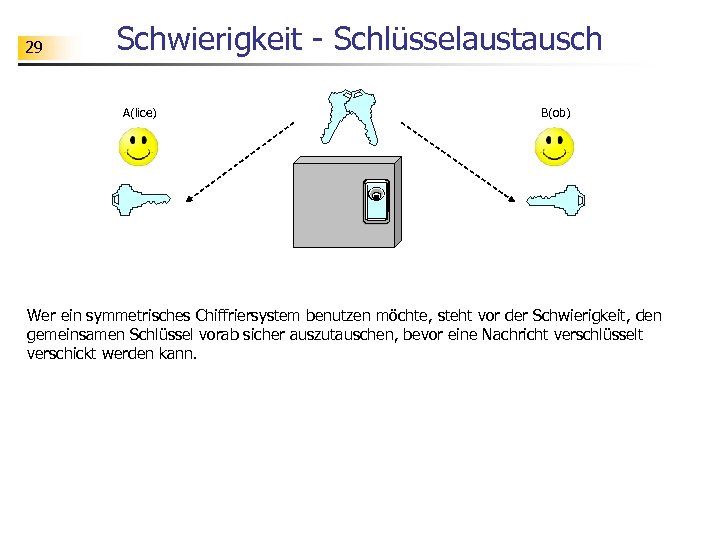

29 Schwierigkeit - Schlüsselaustausch A(lice) B(ob) Wer ein symmetrisches Chiffriersystem benutzen möchte, steht vor der Schwierigkeit, den gemeinsamen Schlüssel vorab sicher auszutauschen, bevor eine Nachricht verschlüsselt verschickt werden kann.

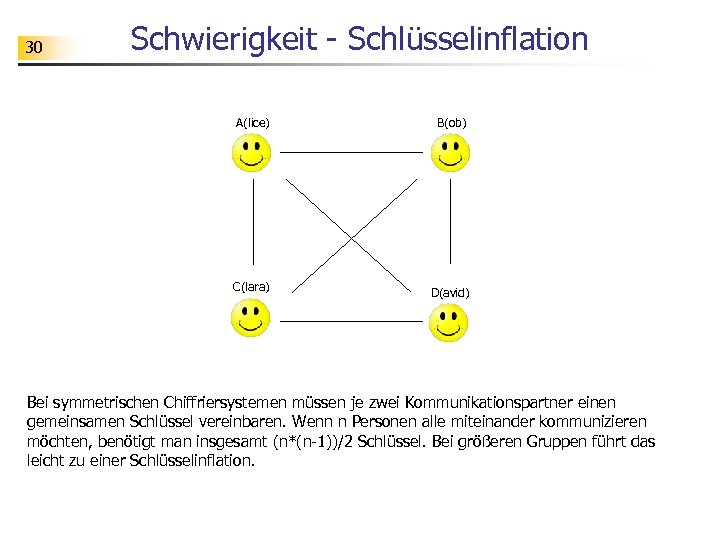

30 Schwierigkeit - Schlüsselinflation A(lice) B(ob) C(lara) D(avid) Bei symmetrischen Chiffriersystemen müssen je zwei Kommunikationspartner einen gemeinsamen Schlüssel vereinbaren. Wenn n Personen alle miteinander kommunizieren möchten, benötigt man insgesamt (n*(n-1))/2 Schlüssel. Bei größeren Gruppen führt das leicht zu einer Schlüsselinflation.

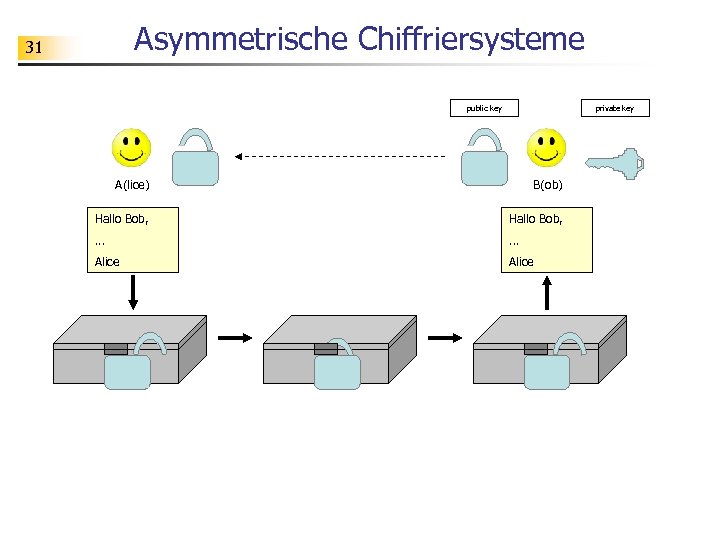

Asymmetrische Chiffriersysteme 31 public key private key A(lice) B(ob) Hallo Bob, . . . Alice

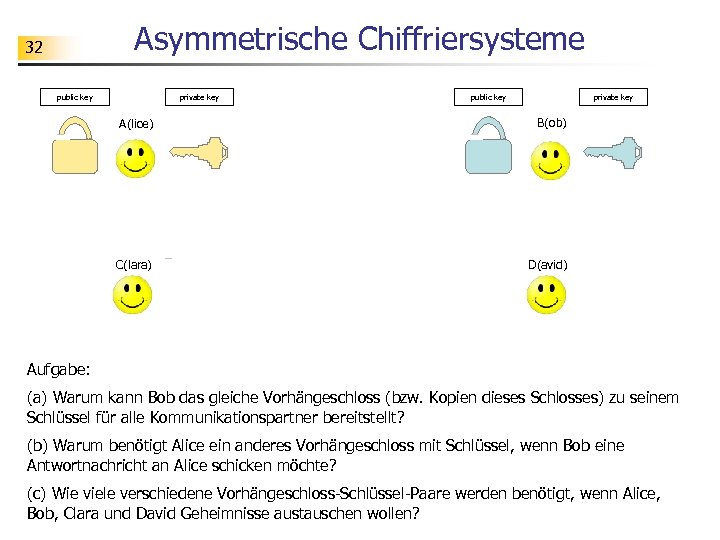

Asymmetrische Chiffriersysteme 32 public key private key A(lice) B(ob) C(lara) D(avid) Aufgabe: (a) Warum kann Bob das gleiche Vorhängeschloss (bzw. Kopien dieses Schlosses) zu seinem Schlüssel für alle Kommunikationspartner bereitstellt? (b) Warum benötigt Alice ein anderes Vorhängeschloss mit Schlüssel, wenn Bob eine Antwortnachricht an Alice schicken möchte? (c) Wie viele verschiedene Vorhängeschloss-Schlüssel-Paare werden benötigt, wenn Alice, Bob, Clara und David Geheimnisse austauschen wollen?

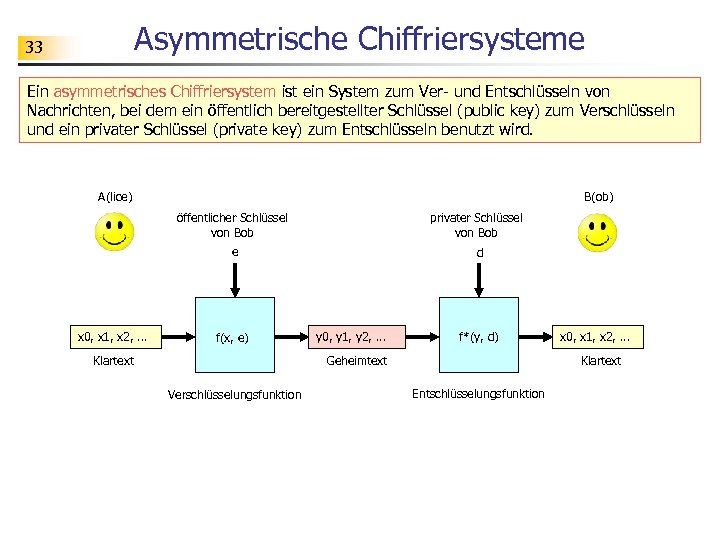

Asymmetrische Chiffriersysteme 33 Ein asymmetrisches Chiffriersystem ist ein System zum Ver- und Entschlüsseln von Nachrichten, bei dem ein öffentlich bereitgestellter Schlüssel (public key) zum Verschlüsseln und ein privater Schlüssel (private key) zum Entschlüsseln benutzt wird. A(lice) B(ob) öffentlicher Schlüssel von Bob privater Schlüssel von Bob e x 0, x 1, x 2, . . . f(x, e) Klartext d y 0, y 1, y 2, . . . f*(y, d) Geheimtext Verschlüsselungsfunktion x 0, x 1, x 2, . . . Klartext Entschlüsselungsfunktion

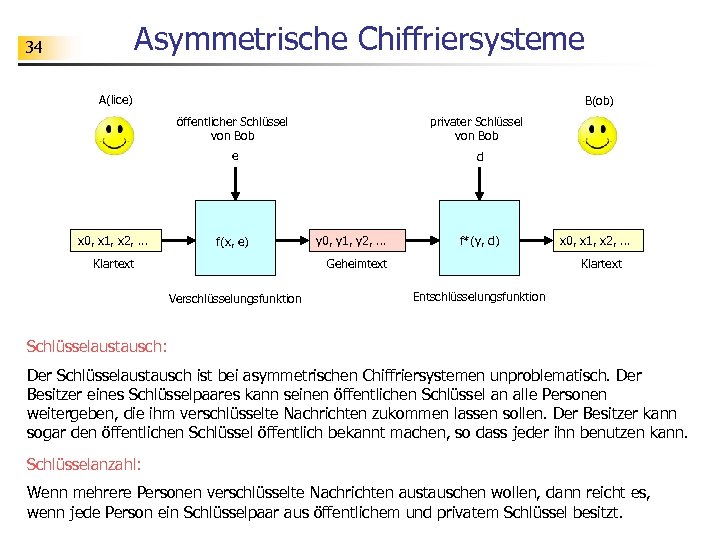

Asymmetrische Chiffriersysteme 34 A(lice) B(ob) öffentlicher Schlüssel von Bob privater Schlüssel von Bob e x 0, x 1, x 2, . . . f(x, e) Klartext d y 0, y 1, y 2, . . . f*(y, d) Geheimtext Verschlüsselungsfunktion x 0, x 1, x 2, . . . Klartext Entschlüsselungsfunktion Schlüsselaustausch: Der Schlüsselaustausch ist bei asymmetrischen Chiffriersystemen unproblematisch. Der Besitzer eines Schlüsselpaares kann seinen öffentlichen Schlüssel an alle Personen weitergeben, die ihm verschlüsselte Nachrichten zukommen lassen sollen. Der Besitzer kann sogar den öffentlichen Schlüssel öffentlich bekannt machen, so dass jeder ihn benutzen kann. Schlüsselanzahl: Wenn mehrere Personen verschlüsselte Nachrichten austauschen wollen, dann reicht es, wenn jede Person ein Schlüsselpaar aus öffentlichem und privatem Schlüssel besitzt.

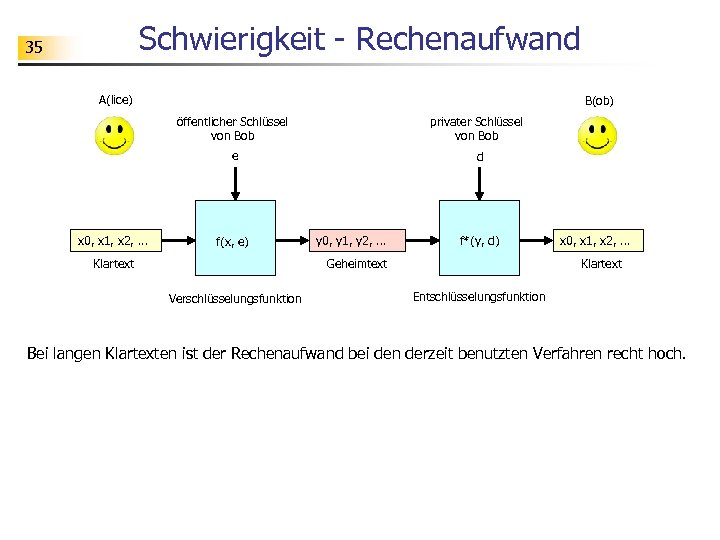

Schwierigkeit - Rechenaufwand 35 A(lice) B(ob) öffentlicher Schlüssel von Bob privater Schlüssel von Bob e x 0, x 1, x 2, . . . f(x, e) Klartext d y 0, y 1, y 2, . . . f*(y, d) Geheimtext Verschlüsselungsfunktion x 0, x 1, x 2, . . . Klartext Entschlüsselungsfunktion Bei langen Klartexten ist der Rechenaufwand bei den derzeit benutzten Verfahren recht hoch.

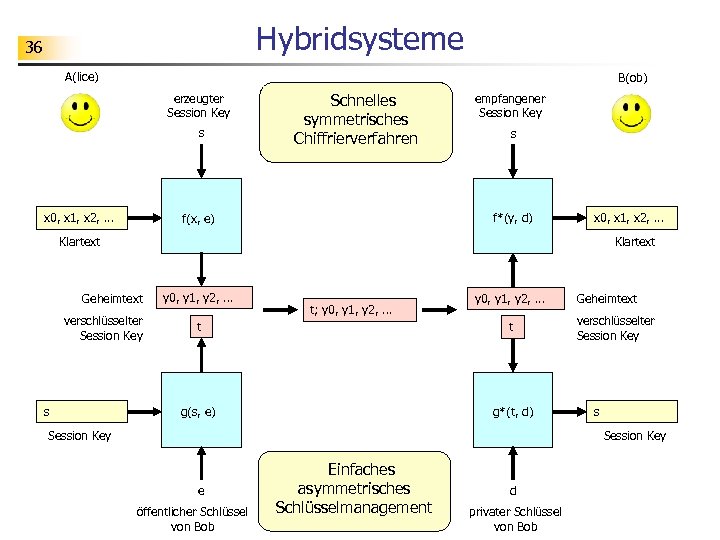

Hybridsysteme 36 A(lice) B(ob) erzeugter Session Key s x 0, x 1, x 2, . . . Schnelles symmetrisches Chiffrierverfahren empfangener Session Key s f*(y, d) f(x, e) x 0, x 1, x 2, . . . Klartext Geheimtext verschlüsselter Session Key s y 0, y 1, y 2, . . . t; y 0, y 1, y 2, . . . t t g(s, e) g*(t, d) Session Key Geheimtext verschlüsselter Session Key s Session Key e öffentlicher Schlüssel von Bob Einfaches asymmetrisches Schlüsselmanagement d privater Schlüssel von Bob

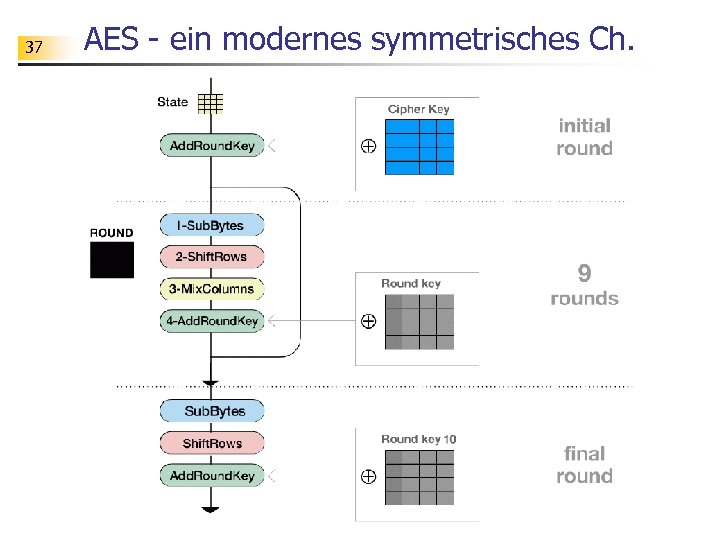

37 AES - ein modernes symmetrisches Ch.

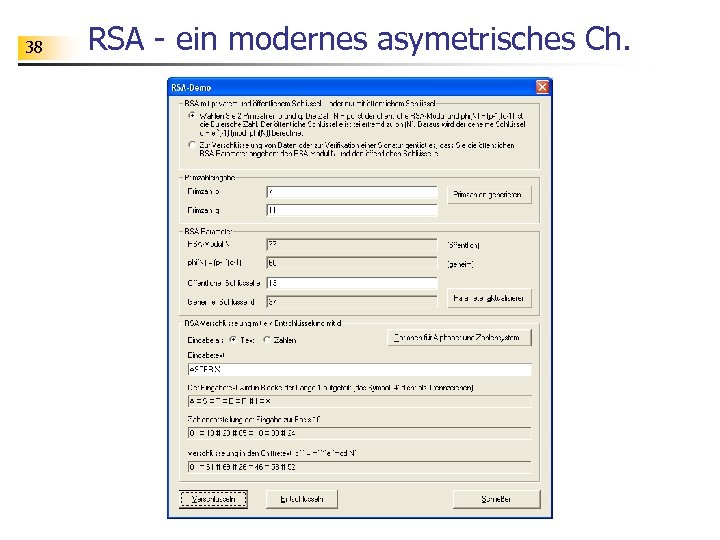

38 RSA - ein modernes asymetrisches Ch.

39 Entwicklung neuer Verfahren Am 2. Januar 1997 wurde die Entwicklung eines neuen Chiffriersystems vom amerikanische Handelsministerium ausgeschrieben. Insgesamt wurden bis zum Abgabeschluss am 15. Juni 1998 fünfzehn Vorschläge aus aller Welt eingereicht. Auf einer Konferenz wurden die Chiffrierverfahren dann vorgestellt und öffentlich diskutiert. Fünf der Kandidaten (MARS, RC 6, Rijndael, Serpent, Twofish) kamen in die nächste Runde. Weitere Analysen führten dazu, dass der Rijndael-Algorithmus zum Sieger erklärt wurde und heute im AES-Verfahren benutzt wird. Interessant ist hier, dass man bei der Entwicklung neuer Verfahren gar nicht erst versucht, die Verfahren selbst geheim zu halten. Im Gegenteil, die Verfahren werden zur öffentlichen Diskussion allen Experten zur Verfügung gestellt. Nur die Verfahren, die eine solche Prüfung bestehen, haben eine Chance, in moderen Chiffriersystemen verwendet zu werden.

Das Prinzip von Kerckhoff 40 Das Prinzip von Kerckhoff ist ein grundlegendes Prinzip, das bei der Entwicklung moderner Chiffriersysteme benutzt wird. Es besagt: Die Sicherheit eines Chiffriersystems darf nicht davon abhängen, ob das benutzte Verfahren zum Ver- und Entschlüsseln bekannt ist. Die Sicherheit soll nur auf der Geheimhaltung von Schlüsseln beruhen. Kerckhoff: „security by obscurity“: Die Sicherheit beruht auf der Geheimhaltung des Schlüssels, nicht des Verschlüsselungsverfahrens Die Sicherheit beruht auf der Geheimhaltung des verwendeten Verschlüsselungsverfahrens Kriterien für gute Chiffrierverfahren: Ø Sie beruhen auf dem Kerckhoffs-Prinzip. Ø Sie werden von Kryptologen (bzw. -analytikern) weltweit untersucht. Ø Sie durchlaufen erfolgreich alle möglichen Angriffszenarien.

41 Teil 4 Experimente mit Gnu. PG

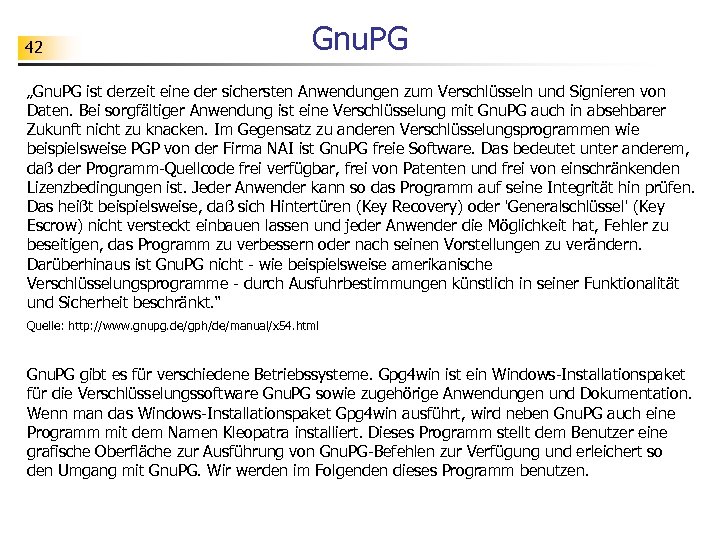

42 Gnu. PG „Gnu. PG ist derzeit eine der sichersten Anwendungen zum Verschlüsseln und Signieren von Daten. Bei sorgfältiger Anwendung ist eine Verschlüsselung mit Gnu. PG auch in absehbarer Zukunft nicht zu knacken. Im Gegensatz zu anderen Verschlüsselungsprogrammen wie beispielsweise PGP von der Firma NAI ist Gnu. PG freie Software. Das bedeutet unter anderem, daß der Programm-Quellcode frei verfügbar, frei von Patenten und frei von einschränkenden Lizenzbedingungen ist. Jeder Anwender kann so das Programm auf seine Integrität hin prüfen. Das heißt beispielsweise, daß sich Hintertüren (Key Recovery) oder 'Generalschlüssel' (Key Escrow) nicht versteckt einbauen lassen und jeder Anwender die Möglichkeit hat, Fehler zu beseitigen, das Programm zu verbessern oder nach seinen Vorstellungen zu verändern. Darüberhinaus ist Gnu. PG nicht - wie beispielsweise amerikanische Verschlüsselungsprogramme - durch Ausfuhrbestimmungen künstlich in seiner Funktionalität und Sicherheit beschränkt. “ Quelle: http: //www. gnupg. de/gph/de/manual/x 54. html Gnu. PG gibt es für verschiedene Betriebssysteme. Gpg 4 win ist ein Windows-Installationspaket für die Verschlüsselungssoftware Gnu. PG sowie zugehörige Anwendungen und Dokumentation. Wenn man das Windows-Installationspaket Gpg 4 win ausführt, wird neben Gnu. PG auch eine Programm mit dem Namen Kleopatra installiert. Dieses Programm stellt dem Benutzer eine grafische Oberfläche zur Ausführung von Gnu. PG-Befehlen zur Verfügung und erleichert so den Umgang mit Gnu. PG. Wir werden im Folgenden dieses Programm benutzen.

Zielsetzung 43 A(lice) B(ob) öffentlicher Schlüssel von Bob privater Schlüssel von Bob Hallo Bob, können wir uns heute Abend um 8 Uhr treffen? … LG Alice Klartext LG Alice Verschlüsselungsfunktion Geheimtext Entschlüsselungsfunktion Klartext Wir benutzen ein modernes asymmetrisches Chiffriersystem, um verschlüsselte Nachrichten (wie in der Abbildung gezeigt) auszutauschen.

![44 Schlüssel erzeugen Mit den Menüpunkten [Datei][Neues Zertifikat. . . ][Persönliches Open. PGP-Schlüsselpaar erzeugen] 44 Schlüssel erzeugen Mit den Menüpunkten [Datei][Neues Zertifikat. . . ][Persönliches Open. PGP-Schlüsselpaar erzeugen]](https://present5.com/presentation/1979a89fdb05582abcea7d8e30c8c412/image-44.jpg)

44 Schlüssel erzeugen Mit den Menüpunkten [Datei][Neues Zertifikat. . . ][Persönliches Open. PGP-Schlüsselpaar erzeugen] wird man aufgefordert, Namen und E-Mail-Adresse einzugeben. Gib den Namen in der Form Vorname Name (z. B. Alice Schwarz) ein.

![45 Schlüssel erzeugen Mit den Menüpunkten [Weiter][Schlüssel erzeugen] wird man aufgefordert, eine Passphrase festzulegen. 45 Schlüssel erzeugen Mit den Menüpunkten [Weiter][Schlüssel erzeugen] wird man aufgefordert, eine Passphrase festzulegen.](https://present5.com/presentation/1979a89fdb05582abcea7d8e30c8c412/image-45.jpg)

45 Schlüssel erzeugen Mit den Menüpunkten [Weiter][Schlüssel erzeugen] wird man aufgefordert, eine Passphrase festzulegen. Damit der geheime Schlüssel nicht von anderen missbraucht werden kann, wird er von Gnu. PG mit einem symmetrischen Verfahren verschlüsselt. Den Schlüssel gibt man als Passphrase selbst ein. z. B. I. d. M. g. e. h. K! In der Mensa gibt es heute Kartoffelbrei.

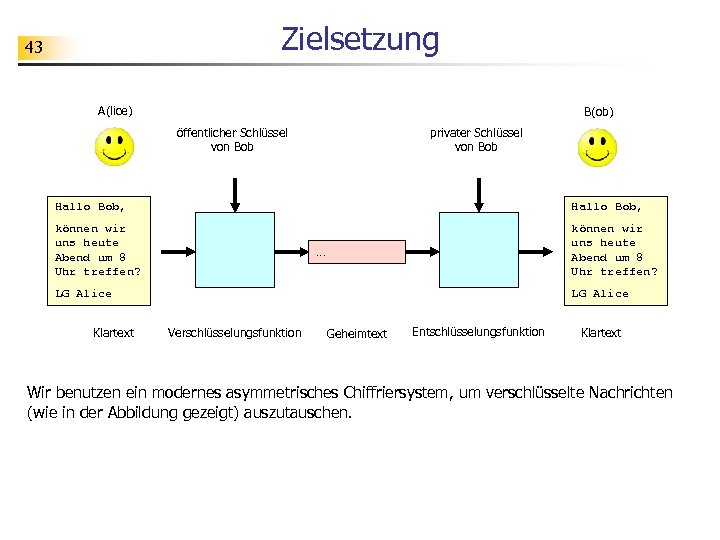

46 Schlüssel erzeugen Nach Eingabe der Passphrase werden die Schlüssel erzeugt. Genau genommen werden hier Zertifikate erstellt. Jetzt sollte man eine Sicherheitskopie des geheimen Zertifikats (mit dem geheimen Schlüssel) anfertigen. Damit er nicht in falsche Hände gerät, sollte man diese Sicherheitskopie auf einem externen Datenträger speichern.

![47 Öffentlichen Schlüssel exportieren Mit [Zertifikate exportieren …] kann Bob jetzt seinen öffentlichen Schlüssel 47 Öffentlichen Schlüssel exportieren Mit [Zertifikate exportieren …] kann Bob jetzt seinen öffentlichen Schlüssel](https://present5.com/presentation/1979a89fdb05582abcea7d8e30c8c412/image-47.jpg)

47 Öffentlichen Schlüssel exportieren Mit [Zertifikate exportieren …] kann Bob jetzt seinen öffentlichen Schlüssel exportieren und ihn an Alice weitergeben oder an einem vereinbarten Ort hinterlegen.

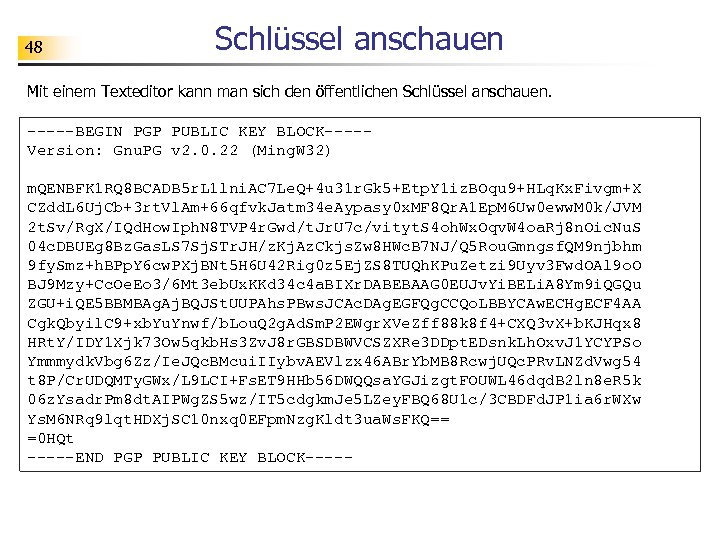

48 Schlüssel anschauen Mit einem Texteditor kann man sich den öffentlichen Schlüssel anschauen. -----BEGIN PGP PUBLIC KEY BLOCK----Version: Gnu. PG v 2. 0. 22 (Ming. W 32) m. QENBFK 1 RQ 8 BCADB 5 r. L 1 lni. AC 7 Le. Q+4 u 31 r. Gk 5+Etp. Y 1 iz. BOqu 9+HLq. Kx. Fivgm+X CZdd. L 6 Uj. Cb+3 rt. Vl. Am+66 qfvk. Jatm 34 e. Aypasy 0 x. MF 8 Qr. A 1 Ep. M 6 Uw 0 eww. M 0 k/JVM 2 t. Sv/Rg. X/IQd. How. Iph. N 8 TVP 4 r. Gwd/t. Jr. U 7 c/vityt. S 4 oh. Wx. Oqv. W 4 oa. Rj 8 n. Oic. Nu. S 04 c. DBUEg 8 Bz. Gas. LS 7 Sj. STr. JH/z. Kj. Az. Ckjs. Zw 8 HWc. B 7 NJ/Q 5 Rou. Gmngsf. QM 9 njbhm 9 fy. Smz+h. BPp. Y 6 cw. PXj. BNt 5 H 6 U 42 Rig 0 z 5 Ej. ZS 8 TUQh. KPu. Zetzi 9 Uyv 3 Fwd. OAl 9 o. O BJ 9 Mzy+Cc. Oe. Eo 3/6 Mt 3 eb. Ux. KKd 34 c 4 a. BIXr. DABEBAAG 0 EUJv. Yi. BELi. A 8 Ym 9 i. QGQu ZGU+i. QE 5 BBMBAg. Aj. BQJSt. UUPAhs. PBws. JCAc. DAg. EGFQg. CCQo. LBBYCAw. ECHg. ECF 4 AA Cgk. Qbyil. C 9+xb. Yu. Ynwf/b. Lou. Q 2 g. Ad. Sm. P 2 EWgr. XVe. Zff 88 k 8 f 4+CXQ 3 v. X+b. KJHqx 8 HRt. Y/IDY 1 Xjk 73 Ow 5 qkb. Hs 3 Zv. J 8 r. GBSDBWVCSZXRe 3 DDpt. EDsnk. Lh. Oxv. J 1 YCYPSo Ymmmydk. Vbg 6 Zz/Ie. JQc. BMcui. IIybv. AEVlzx 46 ABr. Yb. MB 8 Rcwj. UQc. PRv. LNZd. Vwg 54 t 8 P/Cr. UDQMTy. GWx/L 9 LCI+Fs. ET 9 HHb 56 DWQQsa. YGJizgt. FOUWL 46 dqd. B 2 ln 8 e. R 5 k 06 z. Ysadr. Pm 8 dt. AIPWg. ZS 5 wz/IT 5 cdgkm. Je 5 LZey. FBQ 68 U 1 c/3 CBDFd. JP 1 ia 6 r. WXw Ys. M 6 NRq 9 lqt. HDXj. SC 10 nxq 0 EFpm. Nzg. Kldt 3 ua. Ws. FKQ== =0 HQt -----END PGP PUBLIC KEY BLOCK-----

![49 Öffentlichen Schlüssel importieren Mit [Datei] [Zertifikate importieren …] kann der Alice jetzt den 49 Öffentlichen Schlüssel importieren Mit [Datei] [Zertifikate importieren …] kann der Alice jetzt den](https://present5.com/presentation/1979a89fdb05582abcea7d8e30c8c412/image-49.jpg)

49 Öffentlichen Schlüssel importieren Mit [Datei] [Zertifikate importieren …] kann der Alice jetzt den öffentlichen Schlüssel von Bob importieren.

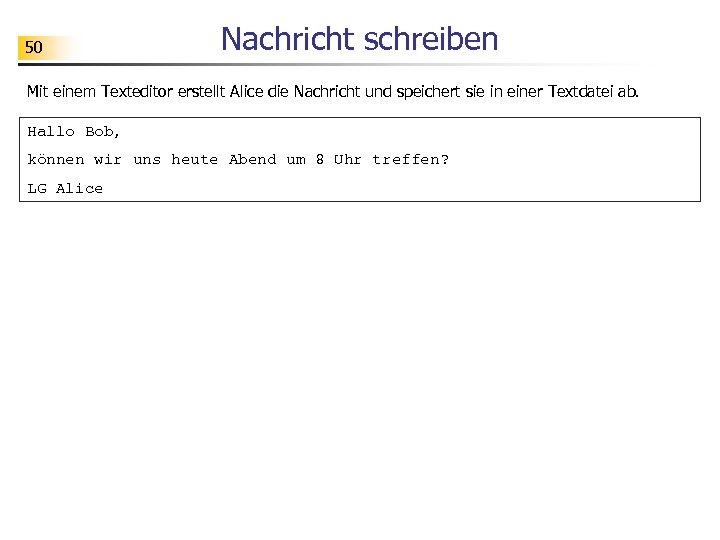

50 Nachricht schreiben Mit einem Texteditor erstellt Alice die Nachricht und speichert sie in einer Textdatei ab. Hallo Bob, können wir uns heute Abend um 8 Uhr treffen? LG Alice

![51 Datei verschlüsseln Mit [Dateien signieren/verschlüsseln …] verschlüsselt Alice die Datei mit der Nachricht. 51 Datei verschlüsseln Mit [Dateien signieren/verschlüsseln …] verschlüsselt Alice die Datei mit der Nachricht.](https://present5.com/presentation/1979a89fdb05582abcea7d8e30c8c412/image-51.jpg)

51 Datei verschlüsseln Mit [Dateien signieren/verschlüsseln …] verschlüsselt Alice die Datei mit der Nachricht.

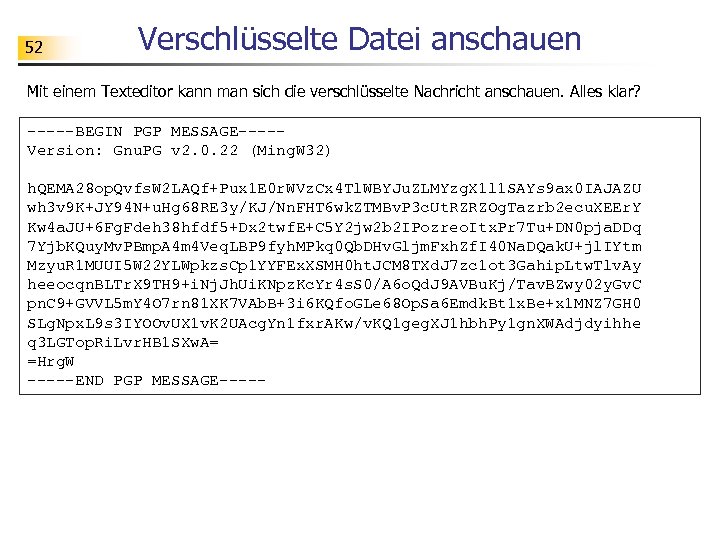

52 Verschlüsselte Datei anschauen Mit einem Texteditor kann man sich die verschlüsselte Nachricht anschauen. Alles klar? -----BEGIN PGP MESSAGE----Version: Gnu. PG v 2. 0. 22 (Ming. W 32) h. QEMA 28 op. Qvfs. W 2 LAQf+Pux 1 E 0 r. WVz. Cx 4 Tl. WBYJu. ZLMYzg. X 1 l 1 SAYs 9 ax 0 IAJAZU wh 3 v 9 K+JY 94 N+u. Hg 68 RE 3 y/KJ/Nn. FHT 6 wk. ZTMBv. P 3 c. Ut. RZRZOg. Tazrb 2 ecu. XEEr. Y Kw 4 a. JU+6 Fg. Fdeh 38 hfdf 5+Dx 2 twf. E+C 5 Y 2 jw 2 b 2 IPozreo. Itx. Pr 7 Tu+DN 0 pja. DDq 7 Yjb. KQuy. Mv. PBmp. A 4 m 4 Veq. LBP 9 fyh. MPkq 0 Qb. DHv. Gljm. Fxh. Zf. I 40 Na. DQak. U+jl. IYtm Mzyu. R 1 MUUI 5 W 22 YLWpkzs. Cp 1 YYFEx. XSMH 0 ht. JCM 8 TXd. J 7 zc 1 ot 3 Gahip. Ltw. Tlv. Ay heeocqn. BLTr. X 9 TH 9+i. Nj. Jh. Ui. KNpz. Kc. Yr 4 s. S 0/A 6 o. Qd. J 9 AVBu. Kj/Tav. BZwy 02 y. Gv. C pn. C 9+GVVL 5 m. Y 4 O 7 rn 81 XK 7 VAb. B+3 i 6 KQfo. GLe 68 Op. Sa 6 Emdk. Bt 1 x. Be+x 1 MNZ 7 GH 0 SLg. Npx. L 9 s 3 IYOOv. UX 1 v. K 2 UAcg. Yn 1 fxr. AKw/v. KQ 1 geg. XJ 1 hbh. Py 1 gn. XWAdjdyihhe q 3 LGTop. Ri. Lvr. HB 1 SXw. A= =Hrg. W -----END PGP MESSAGE-----

![53 Datei entschlüsseln Mit [Dateien entschlüsseln/überprüfen …] kann Bob die von Alice verschlüsselte und 53 Datei entschlüsseln Mit [Dateien entschlüsseln/überprüfen …] kann Bob die von Alice verschlüsselte und](https://present5.com/presentation/1979a89fdb05582abcea7d8e30c8c412/image-53.jpg)

53 Datei entschlüsseln Mit [Dateien entschlüsseln/überprüfen …] kann Bob die von Alice verschlüsselte und an Bob geschickte Nachricht entschlüsseln.

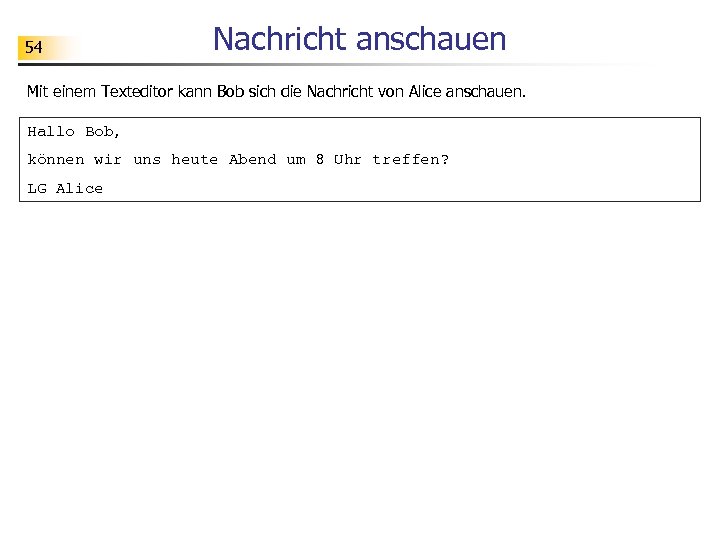

54 Nachricht anschauen Mit einem Texteditor kann Bob sich die Nachricht von Alice anschauen. Hallo Bob, können wir uns heute Abend um 8 Uhr treffen? LG Alice

55 Teil 5 Digitale Signatur

56 Sicherheitsprobleme An: KB@gmx. de Von: Die. Billige. Bank@t-online. de Betrifft: Kontoeröffnung Vertraulichkeit: Wurde die Nachricht abgefangen und von einer unbekannten Person gelesen? Sehr geehrte Herr Becker, Sie haben mit Ihrer Mail vom 1. 1. 2014 ein Konto bei unserer Bank Integrität: beantragt. Hat jemand die Ihnen für das Vertrauen. PIN geändert)? Bank. Wir danken Nachricht manipuliert (z. B. die in unsere Selbstverständlich können wir Ihnen ein Konto einrichten. Die Kontonummer lautet: 314 216. Sie erhalten demnächst per Post eine Authentizität: Kreditkarte (Geheimzahl 9138). Für die Billigen. Bank, oder erlaubt sich hier Stammt die Nachricht wirklich von der Einrichtung des Kontos müssenwir Ihnen einen. Scherz? jemand einen Unkostenbetrag von 50 Euro in Rechnung zu stellen. Wir haben diesen Betrag bereits von Ihrem Konto abgebucht. Bitte zahlen Sie diesen Betrag schnellstmöglich auf Ihr Konto ein. Verbindlichkeit: Die Bank behauptet, die PIN nicht mitverschickt zu haben. Mit freundlichen Grüßen Stimmt das? P. Theuerkauf (Leiter der Service-Abteilung)

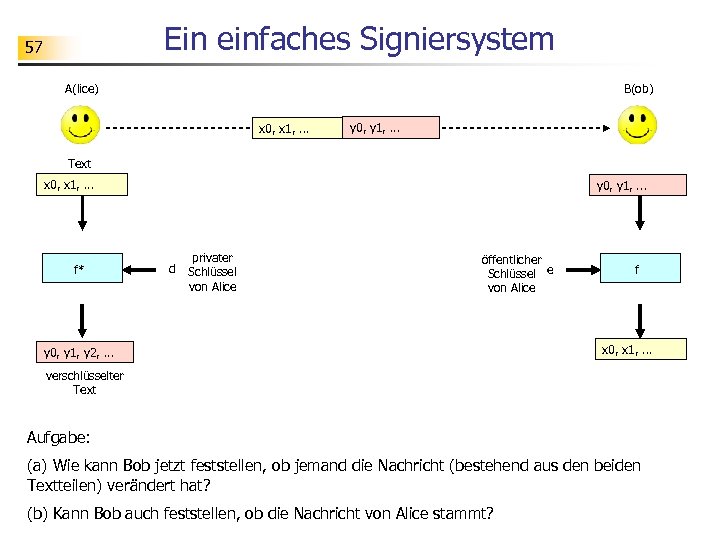

Ein einfaches Signiersystem 57 A(lice) B(ob) x 0, x 1, . . . y 0, y 1, . . . Text x 0, x 1, . . . f* y 0, y 1, . . . d privater Schlüssel von Alice öffentlicher Schlüssel e von Alice y 0, y 1, y 2, . . . f x 0, x 1, . . . verschlüsselter Text Aufgabe: (a) Wie kann Bob jetzt feststellen, ob jemand die Nachricht (bestehend aus den beiden Textteilen) verändert hat? (b) Kann Bob auch feststellen, ob die Nachricht von Alice stammt?

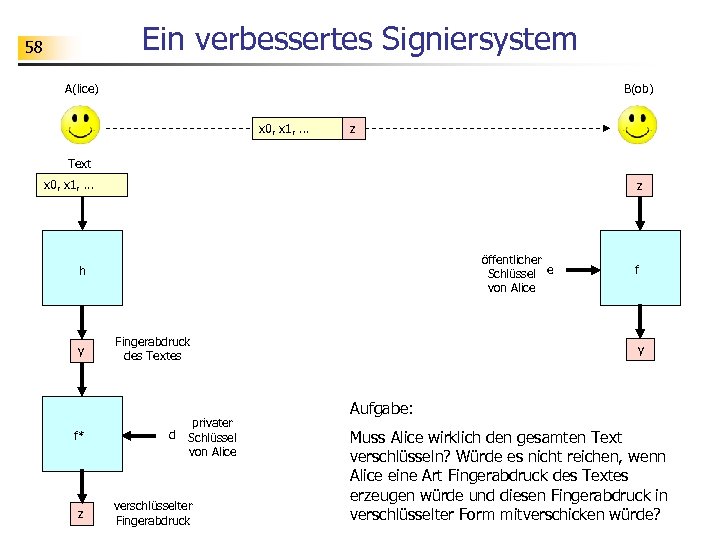

Ein verbessertes Signiersystem 58 A(lice) B(ob) x 0, x 1, . . . z Text x 0, x 1, . . . z öffentlicher Schlüssel e von Alice h y f* z Fingerabdruck des Textes d privater Schlüssel von Alice verschlüsselter Fingerabdruck f y Aufgabe: Muss Alice wirklich den gesamten Text verschlüsseln? Würde es nicht reichen, wenn Alice eine Art Fingerabdruck des Textes erzeugen würde und diesen Fingerabdruck in verschlüsselter Form mitverschicken würde?

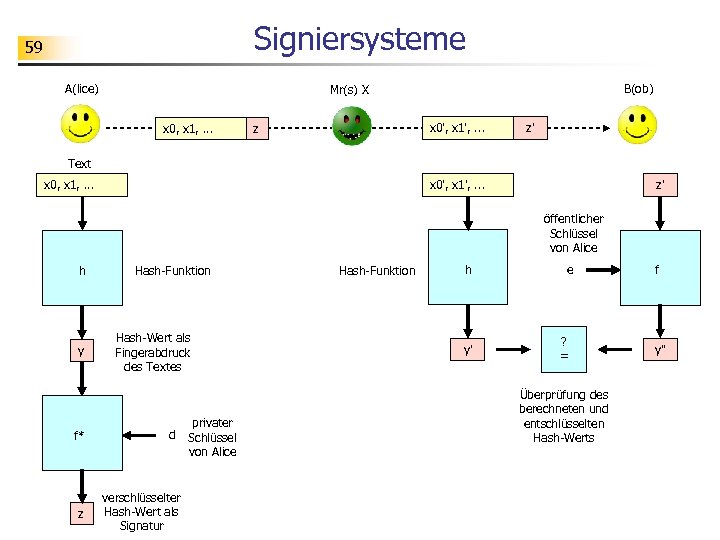

Signiersysteme 59 A(lice) B(ob) Mr(s) X x 0, x 1, . . . x 0', x 1', . . . z z' Text x 0, x 1, . . . x 0', x 1', . . . z' öffentlicher Schlüssel von Alice h y f* z Hash-Funktion Hash-Wert als Fingerabdruck des Textes d verschlüsselter Hash-Wert als Signatur privater Schlüssel von Alice Hash-Funktion h y' e ? = Überprüfung des berechneten und entschlüsselten Hash-Werts f y''

60 Signiersysteme Ein Signiersystem ist ein System zur Erzeugung einer digitalen Signatur. Mit deren Hilfe kann ein Empfänger feststellen, ob eine Nachricht tatsächlich vom angegebenen Absender stammt und ob sie unverändert beim Empfänger angekommen ist. Alice will eine signierte Nachricht an Bob senden. In einem ersten Schritt erzeugt sie mit Hilfe einer Hash-Funktion einen Fingerabdruck des zu versendenden Textes. Bei dem Fingerabdruck handelt es sich um ein Bitmuster, das dem Text zugeordnet wird. Diesen Fingerabdruck verschlüsselt Alice mit ihrem privaten Schlüssel. Das Ergebnis ist ein Bitmuster, das die digitale Signatur zum vorgegebenen Text bildet. Alice sendet jetzt den Text mit der digitalen Signatur an Bob. Wie überprüft Bob die Authentizität und Integrität der erhaltenen Nachricht? Bob benutzt dieselbe Hash-Funktion wie Alice, um einen Fingerabdruck zum übermittelten Text zu erzeugen. Bob ist im Besitz des öffentlichen Schlüssels von Alice und benutzt ihn, um die übermittelte Signatur zu entschlüsseln. Wenn die Nachricht nicht verändert wurde, dann erhält Bob durch die Entschlüsselung der Signatur den von Alice erzeugten Fingerabdruck zum versendeten Text. Dieser ist dann identisch mit dem von Bob bestimmten Fingerabdruck zum empfangenen Text. Wenn die Nachricht in Teilen verändert wurde, dann müsste das Bob beim Vergleich der Fingerabdrücke auffallen. Wenn X. z. B. den Text abändert, dann ändert sich auch der Fingerabdruck zum Text. X. kann zwar einen Fingerabdruck zum veränderten Text erzeugen, X. kann ihn aber nicht passend verschlüsseln, da X. keinen Zugang zum privaten Schlüssel von Alice hat (davon gehen wir hier natürlich aus). X. ist demnach nicht in der Lage, ein stimmiges Paar bestehend aus einem veränderten Text und einer hierzu passenden mit dem privaten schlüssel von Alice erzeugten Signatur zu erzeugen.

61 Fingerabdruck im Alltag Fingerabdrücke werden benutzt, um Personen mit wenigen Eigenschaften zu identifizieren. Wenn zwei Fingerabdrücke identisch sind, dann geht man davon aus, dass sie von derselben Person stammen.

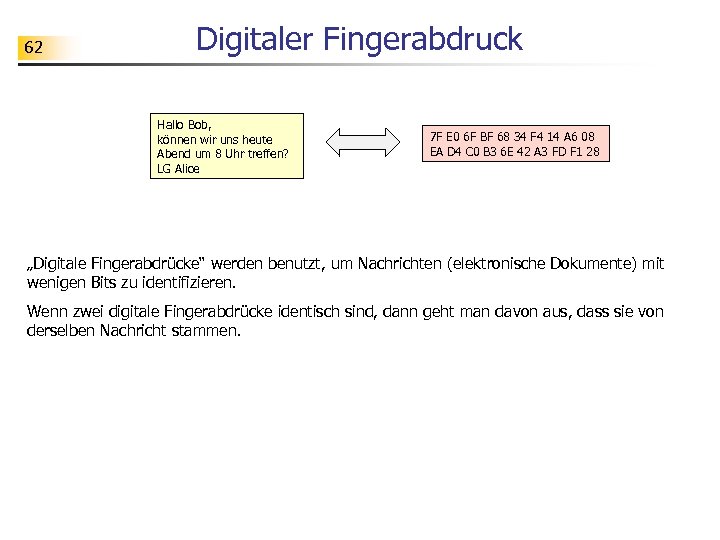

62 Digitaler Fingerabdruck Hallo Bob, können wir uns heute Abend um 8 Uhr treffen? LG Alice 7 F E 0 6 F BF 68 34 F 4 14 A 6 08 EA D 4 C 0 B 3 6 E 42 A 3 FD F 1 28 „Digitale Fingerabdrücke“ werden benutzt, um Nachrichten (elektronische Dokumente) mit wenigen Bits zu identifizieren. Wenn zwei digitale Fingerabdrücke identisch sind, dann geht man davon aus, dass sie von derselben Nachricht stammen.

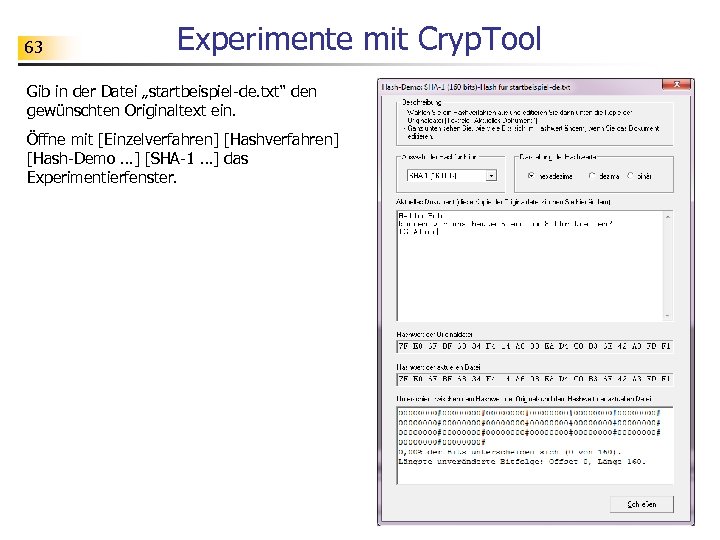

63 Experimente mit Cryp. Tool Gib in der Datei „startbeispiel-de. txt“ den gewünschten Originaltext ein. Öffne mit [Einzelverfahren] [Hash-Demo …] [SHA-1 …] das Experimentierfenster.

64 Experimente mit Cryp. Tool Aufgaben: (a) Erzeuge entsprechend einen digitalen Fingerabdruck zu verschiedenen vorgegebenen Texten. Überzeuge dich, dass der erzeugte Fingerabdruck immer dieselbe Größe hat. (b) Ändere den vorgegebenen Text geringfügig ab (z. B. durch Einfügen eines Leerzeichens) und beobachte, wie sich der digitale Fingerabdruck verändert. (c) Hier ein digitaler Fingerabdruck zum Antworttext von Alice: 38 8 C D 5 4 E B 5 59 99 60 95 13 48 74 17 78 C 3 04 68 5 A 64 0 D Kannst du den Text zu diesem Fingerabdruck rekonstruieren (d) Versuche einmal, noch einen Text zu erzeugen, der den oben gezeigten Fingerabdruck hat. 7 F E 0 6 F BF 68 34 F 4 14 A 6 08 EA D 4 C 0 B 3 6 E 42 A 3 FD F 1 28 (e) Begründe: Es muss verschiedene Texte geben, die den gleichen digitalen Fingerabdruck haben.

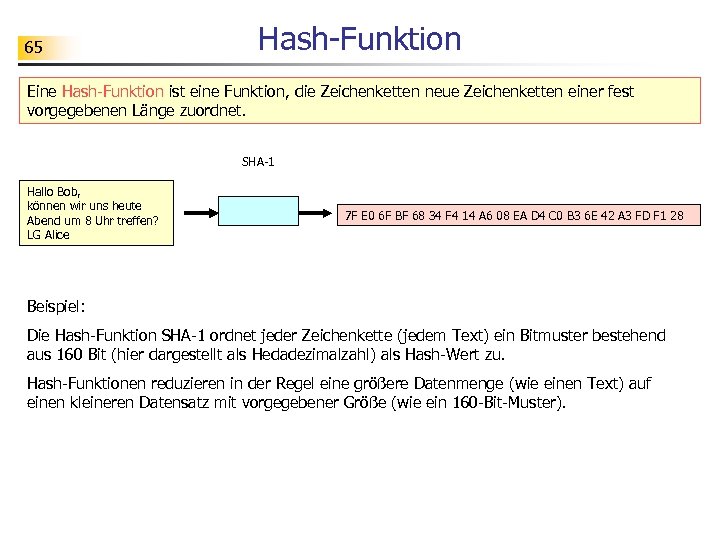

65 Hash-Funktion Eine Hash-Funktion ist eine Funktion, die Zeichenketten neue Zeichenketten einer fest vorgegebenen Länge zuordnet. SHA-1 Hallo Bob, können wir uns heute Abend um 8 Uhr treffen? LG Alice 7 F E 0 6 F BF 68 34 F 4 14 A 6 08 EA D 4 C 0 B 3 6 E 42 A 3 FD F 1 28 Beispiel: Die Hash-Funktion SHA-1 ordnet jeder Zeichenkette (jedem Text) ein Bitmuster bestehend aus 160 Bit (hier dargestellt als Hedadezimalzahl) als Hash-Wert zu. Hash-Funktionen reduzieren in der Regel eine größere Datenmenge (wie einen Text) auf einen kleineren Datensatz mit vorgegebener Größe (wie ein 160 -Bit-Muster).

66 Anforderungen an Hash-Funktionen Eine Hash-Funktion sollte eine Einwegfunktion sein. Bei einer Einwegfunktion ist es praktisch unmöglich, aus einem möglichen Zielwert einen Ausgangswert so zu bestimmen, dass der Zielwert Funktionswert zum Ausgangswert ist. Eine Hash-Funktion sollte kollisionsresistent sein. Eine Funktion ist kollisionsresistent, wenn es praktisch unmöglich ist, zwei verschiedene Ausgangswerte zu finden, die denselben Funktionswert haben.

67 Teil 6 Experimente zum sicheren E-Mail-Austausch

68 Thunderbird Wir benutzen hier das E-Mail-Programm Thunderbird (in einer Portable-Version) mit den Erweiterungen Gnu. PG und Enigmail (siehe http: //www. thunderbirdmail. de/wiki/Enigmail_Open. PGP).

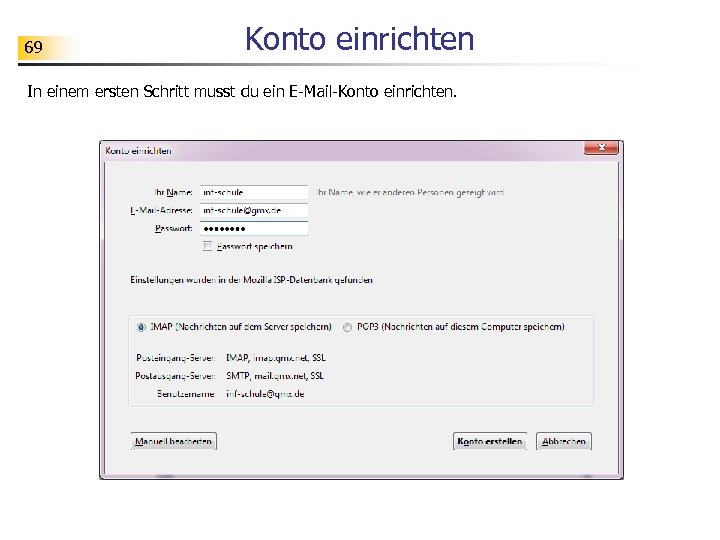

69 Konto einrichten In einem ersten Schritt musst du ein E-Mail-Konto einrichten.

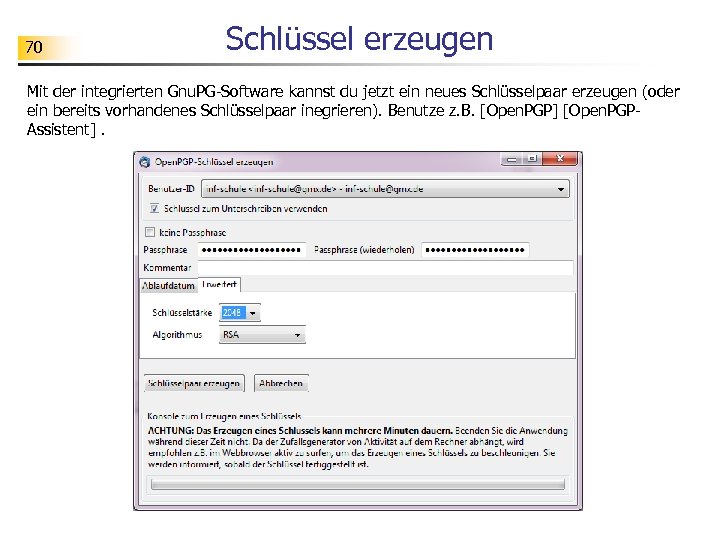

70 Schlüssel erzeugen Mit der integrierten Gnu. PG-Software kannst du jetzt ein neues Schlüsselpaar erzeugen (oder ein bereits vorhandenes Schlüsselpaar inegrieren). Benutze z. B. [Open. PGP] [Open. PGPAssistent].

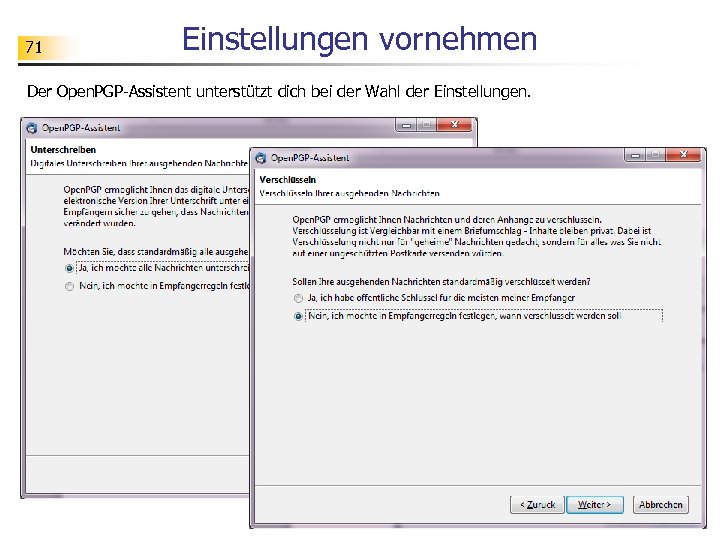

71 Einstellungen vornehmen Der Open. PGP-Assistent unterstützt dich bei der Wahl der Einstellungen.

![72 Schlüssel exportieren Rufe [Schlüssel verwalten …] auf und wähle deinen Schlüssel aus. Mit 72 Schlüssel exportieren Rufe [Schlüssel verwalten …] auf und wähle deinen Schlüssel aus. Mit](https://present5.com/presentation/1979a89fdb05582abcea7d8e30c8c412/image-72.jpg)

72 Schlüssel exportieren Rufe [Schlüssel verwalten …] auf und wähle deinen Schlüssel aus. Mit der rechten Maustaste die Menupunkte [in Datei exportieren] [Nur öffentlichen Schlüssel exportieren] auswählen. Veröffentliche deinen öffentlichen Schlüssel an einem vereinbarten Ort.

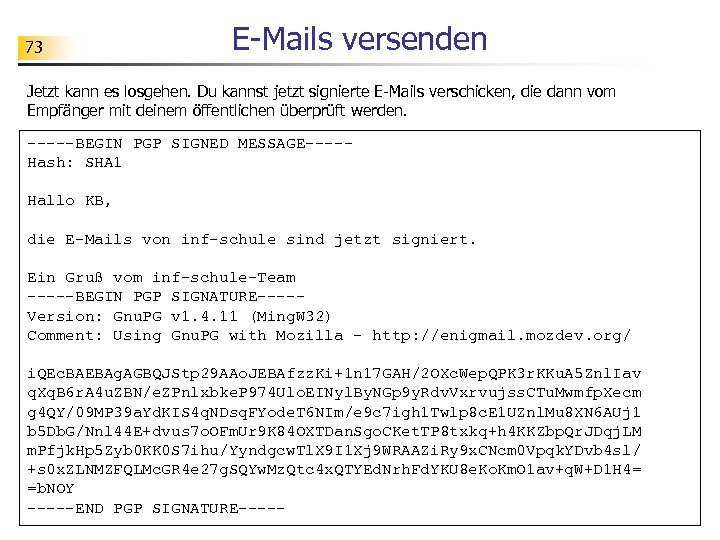

73 E-Mails versenden Jetzt kann es losgehen. Du kannst jetzt signierte E-Mails verschicken, die dann vom Empfänger mit deinem öffentlichen überprüft werden. -----BEGIN PGP SIGNED MESSAGE----Hash: SHA 1 Hallo KB, die E-Mails von inf-schule sind jetzt signiert. Ein Gruß vom inf-schule-Team -----BEGIN PGP SIGNATURE----Version: Gnu. PG v 1. 4. 11 (Ming. W 32) Comment: Using Gnu. PG with Mozilla - http: //enigmail. mozdev. org/ i. QEc. BAEBAg. AGBQJStp 29 AAo. JEBAfzz. Ki+1 n 17 GAH/2 OXc. Wep. QPK 3 r. KKu. A 5 Znl. Iav q. Xq. B 6 r. A 4 u. ZBN/e. ZPnlxbke. P 974 Ulo. EINyl. By. NGp 9 y. Rdv. Vxrvujss. CTu. Mwmfp. Xecm g 4 QY/09 MP 39 a. Yd. KIS 4 q. NDsq. FYode. T 6 NIm/e 9 c 7 igh 1 Twlp 8 c. E 1 UZnl. Mu 8 XN 6 AUj 1 b 5 Db. G/Nnl 44 E+dvus 7 o. OFm. Ur 9 K 84 OXTDan. Sgo. CKet. TP 8 txkq+h 4 KKZbp. Qr. JDqj. LM m. Pfjk. Hp 5 Zyb 0 KK 0 S 7 ihu/Yyndgcw. Tl. X 9 I 1 Xj 9 WRAAZi. Ry 9 x. CNcm 0 Vpqk. YDvb 4 sl/ +s 0 x. ZLNMZFQLMc. GR 4 e 27 g. SQYw. Mz. Qtc 4 x. QTYEd. Nrh. Fd. YKU 8 e. Ko. Km. O 1 av+q. W+D 1 H 4= =b. NOY -----END PGP SIGNATURE-----

74 Aufgaben Erzeuge zunächst ein E-Mail-Konto. Verwende als Benutzernamen den Nachnamen. Erzeuge ein Schlüsselpaar und veröffentliche den öffentlichen Schlüssel im Verzeichnis …. Teste das E-Mail-Programm. Schicke hierzu dem Nachbarn eine signierte Nachricht. Schicke dem Nachbarn auch eine verschlüsselte Nachricht.

75 Teil 7 Sicherheitsinfrastruktur

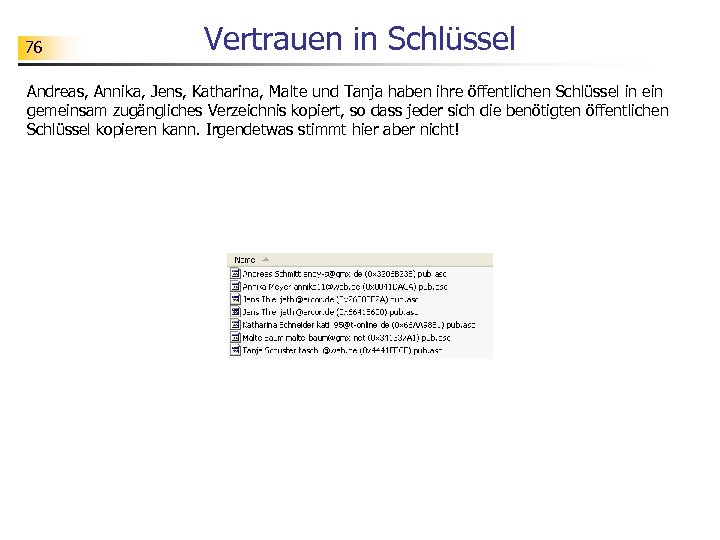

76 Vertrauen in Schlüssel Andreas, Annika, Jens, Katharina, Malte und Tanja haben ihre öffentlichen Schlüssel in ein gemeinsam zugängliches Verzeichnis kopiert, so dass jeder sich die benötigten öffentlichen Schlüssel kopieren kann. Irgendetwas stimmt hier aber nicht!

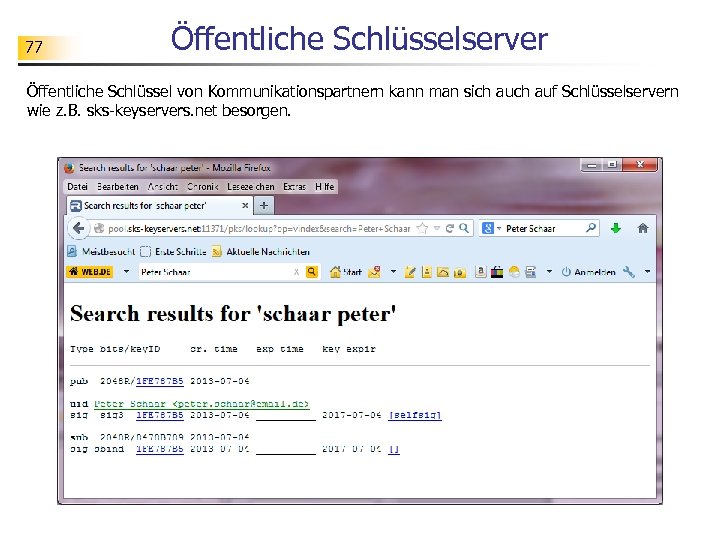

77 Öffentliche Schlüsselserver Öffentliche Schlüssel von Kommunikationspartnern kann man sich auf Schlüsselservern wie z. B. sks-keyservers. net besorgen.

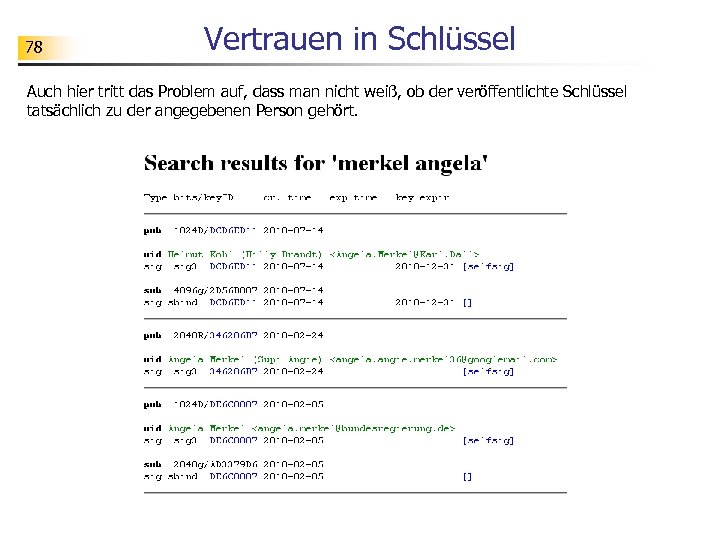

78 Vertrauen in Schlüssel Auch hier tritt das Problem auf, dass man nicht weiß, ob der veröffentlichte Schlüssel tatsächlich zu der angegebenen Person gehört.

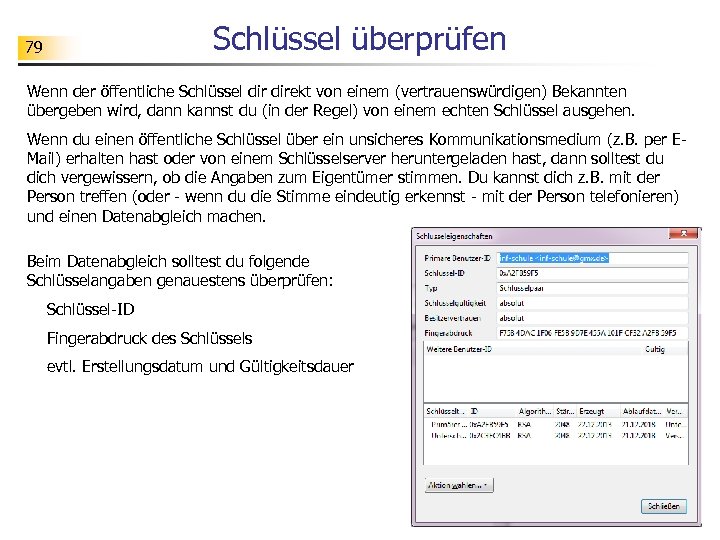

Schlüssel überprüfen 79 Wenn der öffentliche Schlüssel direkt von einem (vertrauenswürdigen) Bekannten übergeben wird, dann kannst du (in der Regel) von einem echten Schlüssel ausgehen. Wenn du einen öffentliche Schlüssel über ein unsicheres Kommunikationsmedium (z. B. per EMail) erhalten hast oder von einem Schlüsselserver heruntergeladen hast, dann solltest du dich vergewissern, ob die Angaben zum Eigentümer stimmen. Du kannst dich z. B. mit der Person treffen (oder - wenn du die Stimme eindeutig erkennst - mit der Person telefonieren) und einen Datenabgleich machen. Beim Datenabgleich solltest du folgende Schlüsselangaben genauestens überprüfen: Schlüssel-ID Fingerabdruck des Schlüssels evtl. Erstellungsdatum und Gültigkeitsdauer

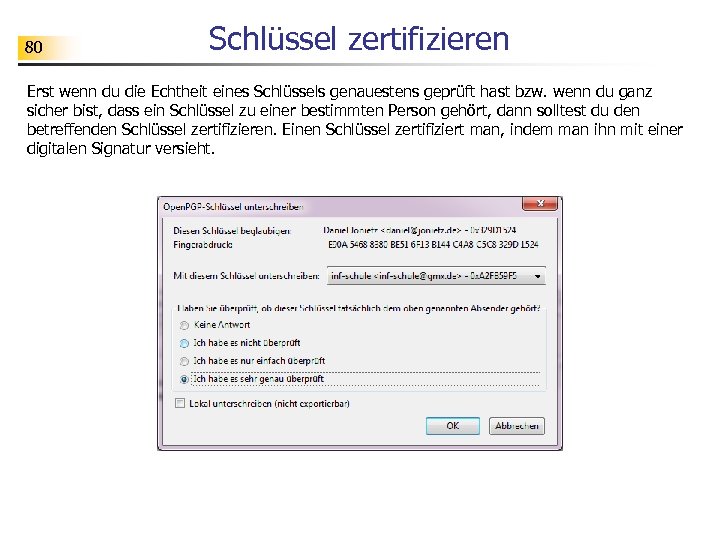

80 Schlüssel zertifizieren Erst wenn du die Echtheit eines Schlüssels genauestens geprüft hast bzw. wenn du ganz sicher bist, dass ein Schlüssel zu einer bestimmten Person gehört, dann solltest du den betreffenden Schlüssel zertifizieren. Einen Schlüssel zertifiziert man, indem man ihn mit einer digitalen Signatur versieht.

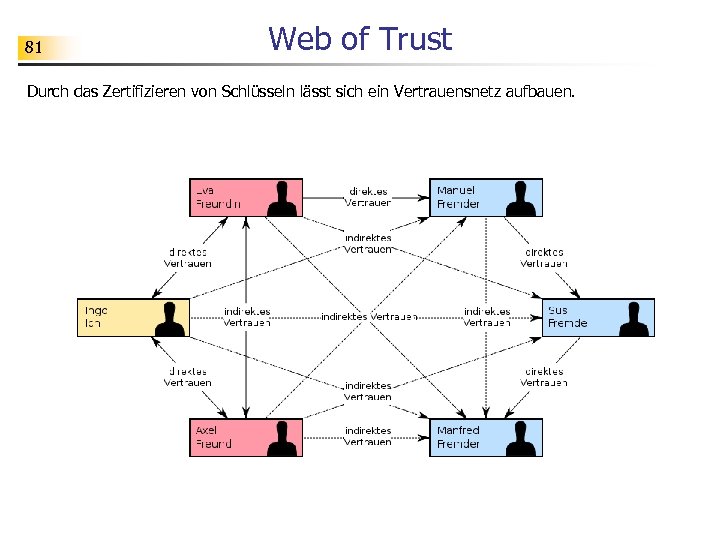

81 Web of Trust Durch das Zertifizieren von Schlüsseln lässt sich ein Vertrauensnetz aufbauen.

82 Übungen Im E-Mail-Programm lässt sich die Vertrauenswürdigkeit von Schlüsseln festlegen. Experimentiere mit den Möglichkeiten, die das E-Mail-Programm bietet.

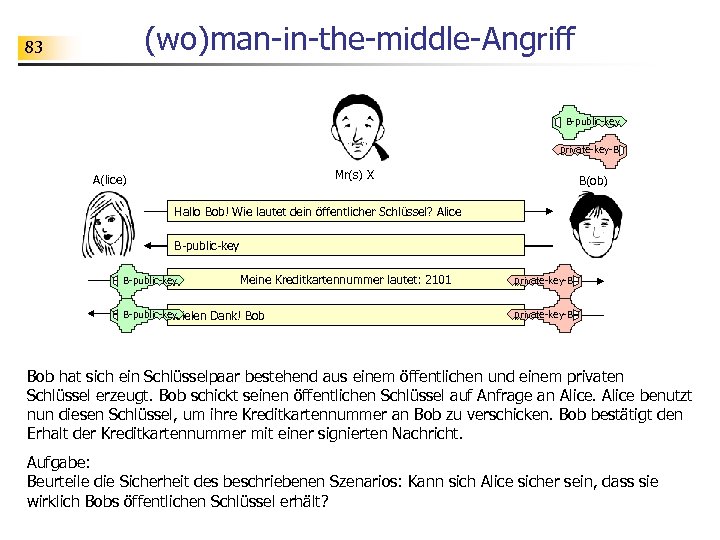

(wo)man-in-the-middle-Angriff 83 B-public-key private-key-B Mr(s) X A(lice) B(ob) Hallo Bob! Wie lautet dein öffentlicher Schlüssel? Alice B-public-key Vielen Meine Kreditkartennummer lautet: 2101 Dank! Bob private-key-B Bob hat sich ein Schlüsselpaar bestehend aus einem öffentlichen und einem privaten Schlüssel erzeugt. Bob schickt seinen öffentlichen Schlüssel auf Anfrage an Alice benutzt nun diesen Schlüssel, um ihre Kreditkartennummer an Bob zu verschicken. Bob bestätigt den Erhalt der Kreditkartennummer mit einer signierten Nachricht. Aufgabe: Beurteile die Sicherheit des beschriebenen Szenarios: Kann sich Alice sicher sein, dass sie wirklich Bobs öffentlichen Schlüssel erhält?

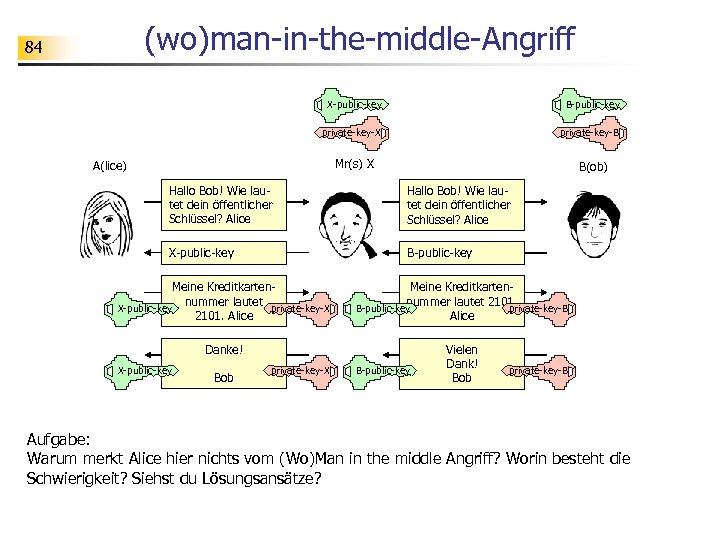

(wo)man-in-the-middle-Angriff 84 X-public-key B-public-key private-key-X private-key-B Mr(s) X A(lice) B(ob) Hallo Bob! Wie lautet dein öffentlicher Schlüssel? Alice X-public-key B-public-key Meine Kreditkartennummer lautet X-public-key private-key-X 2101. Alice Meine Kreditkartennummer lautet 2101. private-key-B B-public-key Alice Danke! Vielen Dank! Bob X-public-key Bob private-key-X B-public-key private-key-B Aufgabe: Warum merkt Alice hier nichts vom (Wo)Man in the middle Angriff? Worin besteht die Schwierigkeit? Siehst du Lösungsansätze?

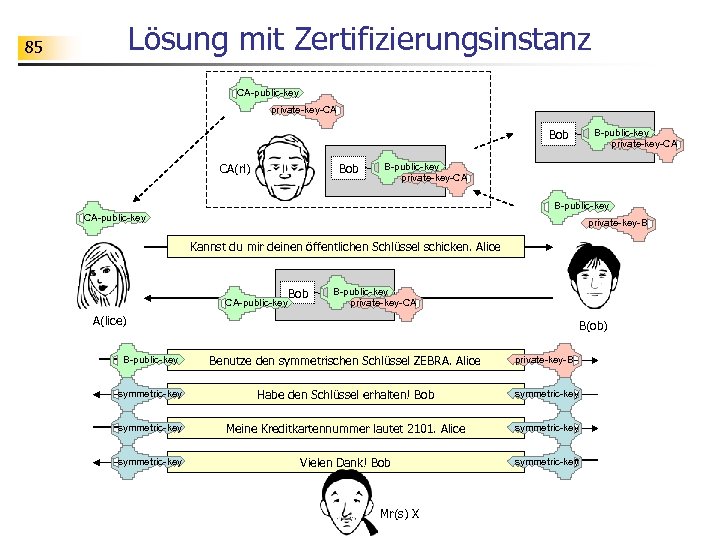

Lösung mit Zertifizierungsinstanz 85 CA-public-key private-key-CA Bob Bob CA(rl) B-public-key private-key-CA B-public-key CA-public-key private-key-B Kannst du mir deinen öffentlichen Schlüssel schicken. Alice CA-public-key Bob B-public-key private-key-CA A(lice) B(ob) B-public-key Benutze den symmetrischen Schlüssel ZEBRA. Alice private-key-B symmetric-key Habe den Schlüssel erhalten! Bob symmetric-key Meine Kreditkartennummer lautet 2101. Alice symmetric-key Vielen Dank! Bob symmetric-key Mr(s) X

86 Lösung mit Zertifizierungsinstanz Aufgabe: Alice und Bob benutzen hier ein symmetrisches Chiffrierverfahren, um ihre geheimen Nachrichten vor Mr(s) X zu verbergen. Hat Mr(s) X eine Chance, die Nachrichten mitzulesen?

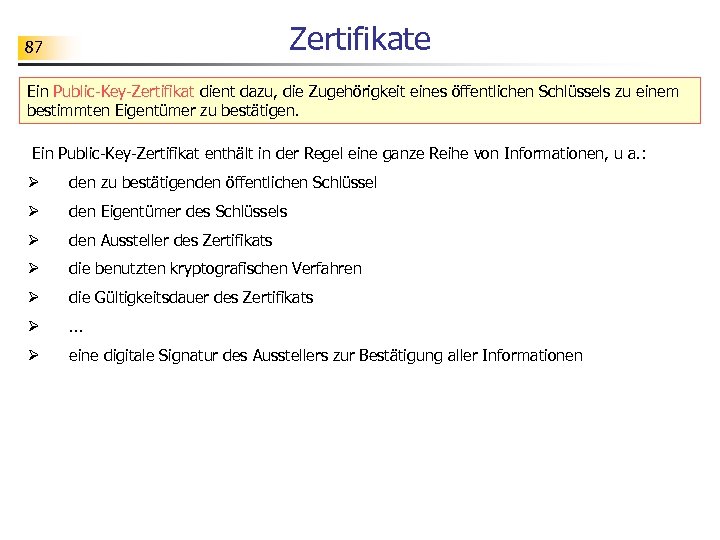

Zertifikate 87 Ein Public-Key-Zertifikat dient dazu, die Zugehörigkeit eines öffentlichen Schlüssels zu einem bestimmten Eigentümer zu bestätigen. Ein Public-Key-Zertifikat enthält in der Regel eine ganze Reihe von Informationen, u a. : Ø den zu bestätigenden öffentlichen Schlüssel Ø den Eigentümer des Schlüssels Ø den Aussteller des Zertifikats Ø die benutzten kryptografischen Verfahren Ø die Gültigkeitsdauer des Zertifikats Ø . . . Ø eine digitale Signatur des Ausstellers zur Bestätigung aller Informationen

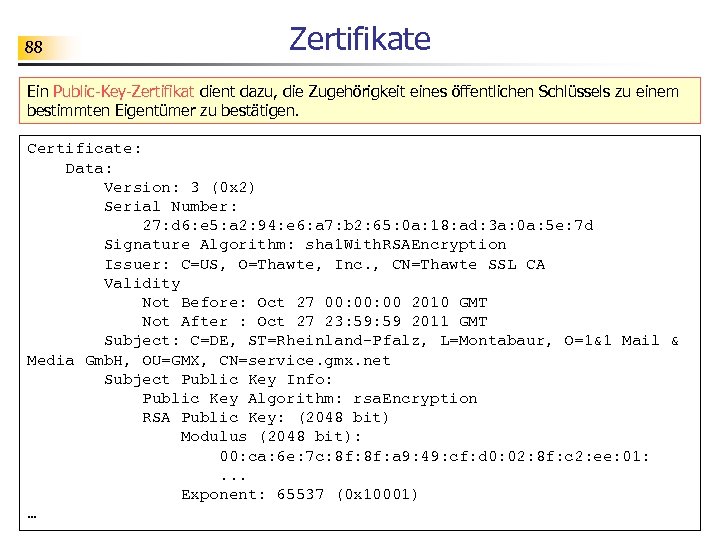

88 Zertifikate Ein Public-Key-Zertifikat dient dazu, die Zugehörigkeit eines öffentlichen Schlüssels zu einem bestimmten Eigentümer zu bestätigen. Certificate: Data: Version: 3 (0 x 2) Serial Number: 27: d 6: e 5: a 2: 94: e 6: a 7: b 2: 65: 0 a: 18: ad: 3 a: 0 a: 5 e: 7 d Signature Algorithm: sha 1 With. RSAEncryption Issuer: C=US, O=Thawte, Inc. , CN=Thawte SSL CA Validity Not Before: Oct 27 00: 00 2010 GMT Not After : Oct 27 23: 59 2011 GMT Subject: C=DE, ST=Rheinland-Pfalz, L=Montabaur, O=1&1 Mail & Media Gmb. H, OU=GMX, CN=service. gmx. net Subject Public Key Info: Public Key Algorithm: rsa. Encryption RSA Public Key: (2048 bit) Modulus (2048 bit): 00: ca: 6 e: 7 c: 8 f: a 9: 49: cf: d 0: 02: 8 f: c 2: ee: 01: . . . Exponent: 65537 (0 x 10001) …

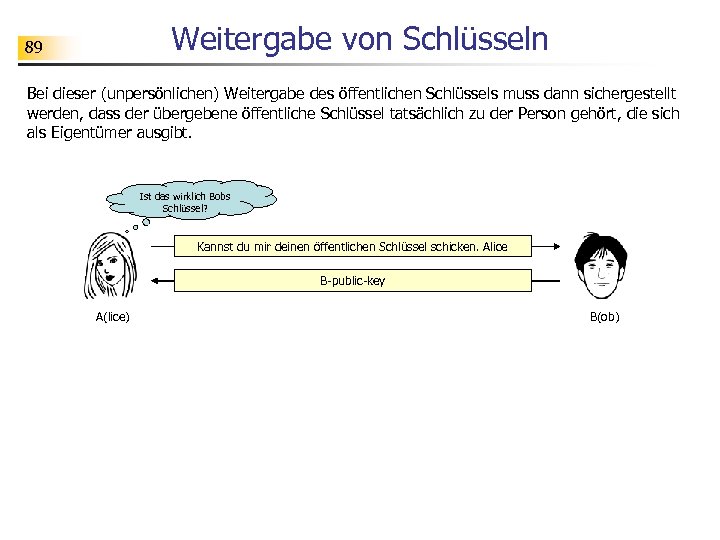

Weitergabe von Schlüsseln 89 Bei dieser (unpersönlichen) Weitergabe des öffentlichen Schlüssels muss dann sichergestellt werden, dass der übergebene öffentliche Schlüssel tatsächlich zu der Person gehört, die sich als Eigentümer ausgibt. Ist das wirklich Bobs Schlüssel? Kannst du mir deinen öffentlichen Schlüssel schicken. Alice B-public-key A(lice) B(ob)

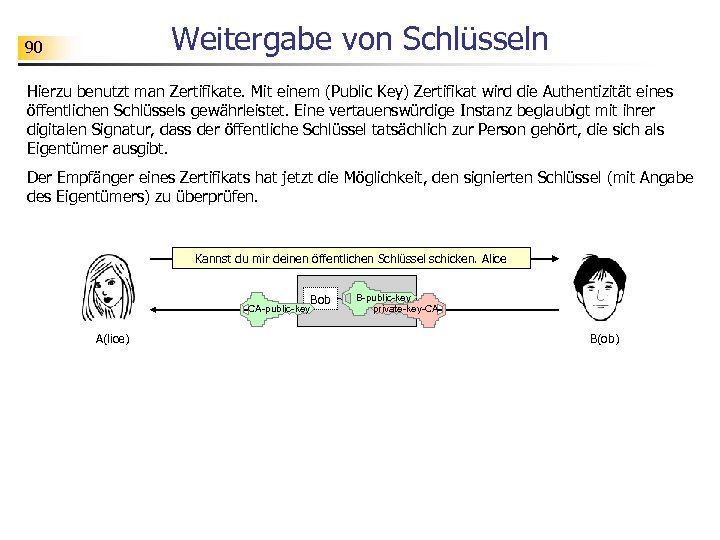

Weitergabe von Schlüsseln 90 Hierzu benutzt man Zertifikate. Mit einem (Public Key) Zertifikat wird die Authentizität eines öffentlichen Schlüssels gewährleistet. Eine vertauenswürdige Instanz beglaubigt mit ihrer digitalen Signatur, dass der öffentliche Schlüssel tatsächlich zur Person gehört, die sich als Eigentümer ausgibt. Der Empfänger eines Zertifikats hat jetzt die Möglichkeit, den signierten Schlüssel (mit Angabe des Eigentümers) zu überprüfen. Kannst du mir deinen öffentlichen Schlüssel schicken. Alice CA-public-key A(lice) Bob B-public-key private-key-CA B(ob)

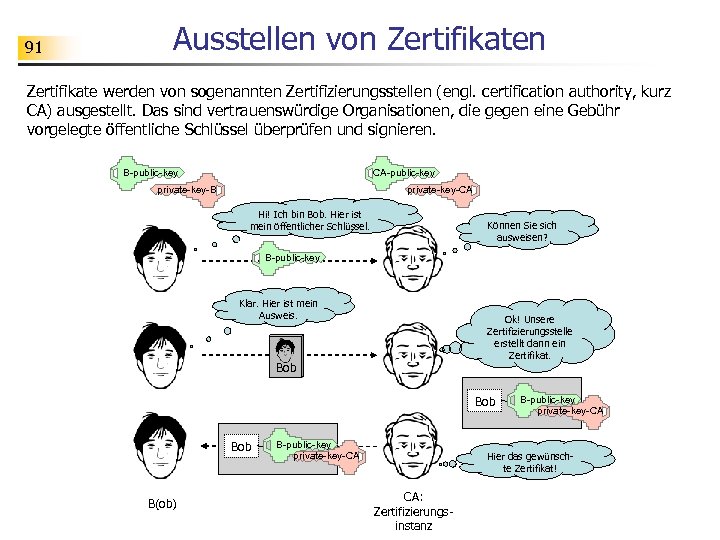

91 Ausstellen von Zertifikate werden von sogenannten Zertifizierungsstellen (engl. certification authority, kurz CA) ausgestellt. Das sind vertrauenswürdige Organisationen, die gegen eine Gebühr vorgelegte öffentliche Schlüssel überprüfen und signieren. B-public-key CA-public-key private-key-B private-key-CA Hi! Ich bin Bob. Hier ist mein öffentlicher Schlüssel. Können Sie sich ausweisen? B-public-key Klar. Hier ist mein Ausweis. Ok! Unsere Zertifizierungsstelle erstellt dann ein Zertifikat. Bob Bob B(ob) B-public-key private-key-CA Hier das gewünschte Zertifikat! CA: Zertifizierungsinstanz

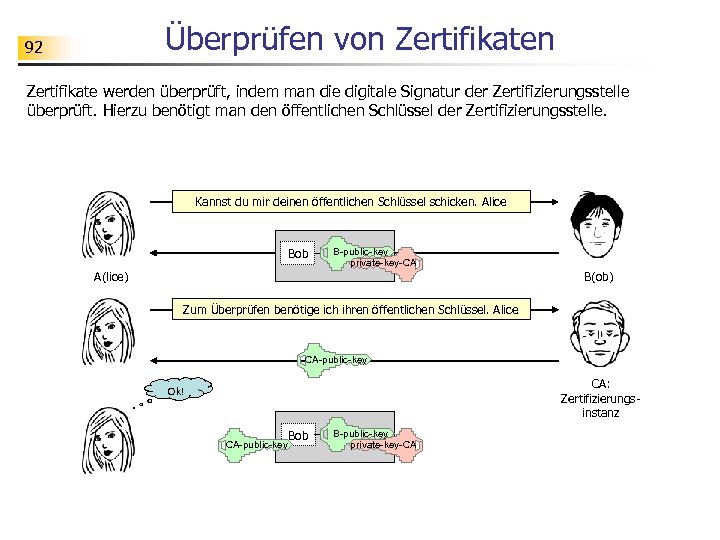

Überprüfen von Zertifikaten 92 Zertifikate werden überprüft, indem man die digitale Signatur der Zertifizierungsstelle überprüft. Hierzu benötigt man den öffentlichen Schlüssel der Zertifizierungsstelle. Kannst du mir deinen öffentlichen Schlüssel schicken. Alice Bob B-public-key private-key-CA A(lice) B(ob) Zum Überprüfen benötige ich ihren öffentlichen Schlüssel. Alice CA-public-key CA: Zertifizierungsinstanz Ok! CA-public-key Bob B-public-key private-key-CA

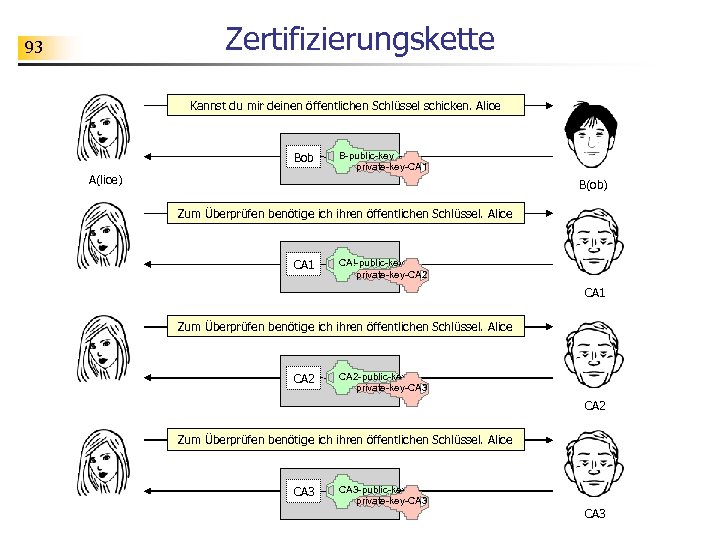

Zertifizierungskette 93 Kannst du mir deinen öffentlichen Schlüssel schicken. Alice Bob A(lice) B-public-key private-key-CA 1 B(ob) Zum Überprüfen benötige ich ihren öffentlichen Schlüssel. Alice CA 1 CA!-public-key private-key-CA 2 CA 1 Zum Überprüfen benötige ich ihren öffentlichen Schlüssel. Alice CA 2 -public-key private-key-CA 3 CA 2 Zum Überprüfen benötige ich ihren öffentlichen Schlüssel. Alice CA 3 -public-key private-key-CA 3

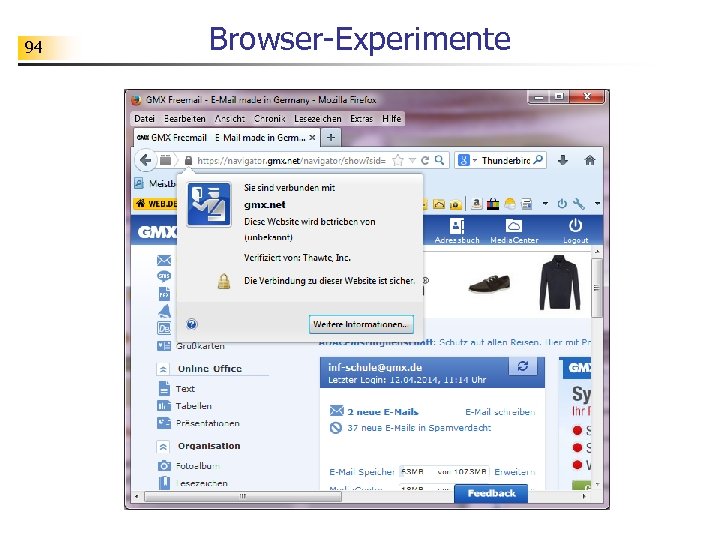

94 Browser-Experimente

1979a89fdb05582abcea7d8e30c8c412.ppt