КРИПТОСИСТЕМА ГОСТ 28147 -89

КРИПТОСИСТЕМА ГОСТ 28147 -89

Достоинства шифросистемы: - Удобство программной реализации на 32 -разрядных компьютерах - Регулярная структура устройства, реализующего алгоритм. - Высокая криптостойкость - Оригинальный качественный генератор псевдослучайных кодов - Большой запас «прочности» за счет значительного объема ключевой информации

Достоинства шифросистемы: - Удобство программной реализации на 32 -разрядных компьютерах - Регулярная структура устройства, реализующего алгоритм. - Высокая криптостойкость - Оригинальный качественный генератор псевдослучайных кодов - Большой запас «прочности» за счет значительного объема ключевой информации

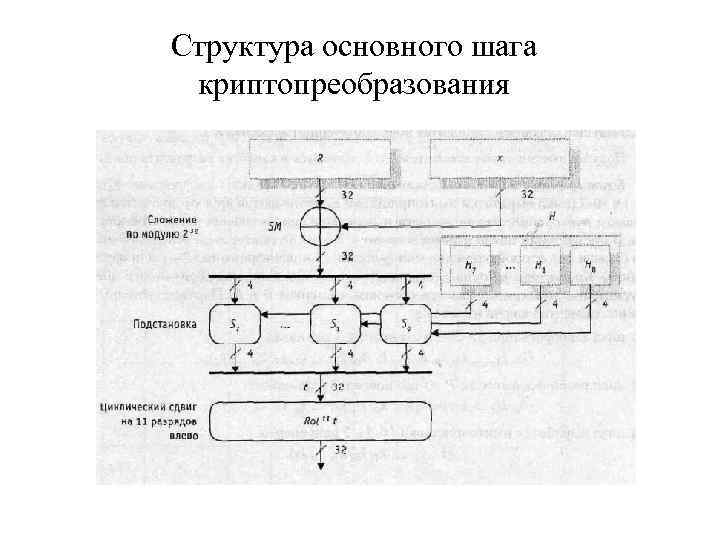

Структура основного шага криптопреобразования

Структура основного шага криптопреобразования

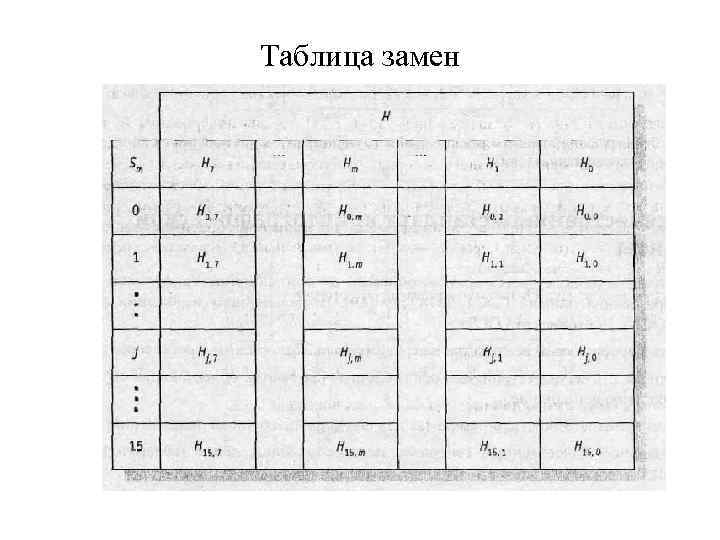

Таблица замен

Таблица замен

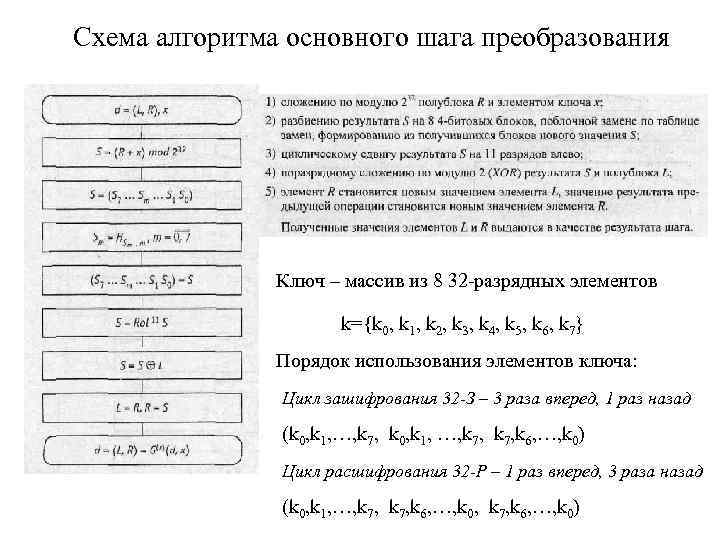

Схема алгоритма основного шага преобразования Ключ – массив из 8 32 -разрядных элементов k={k 0, k 1, k 2, k 3, k 4, k 5, k 6, k 7} Порядок использования элементов ключа: Цикл зашифрования 32 -З – 3 раза вперед, 1 раз назад (k 0, k 1, …, k 7, k 6, …, k 0) Цикл расшифрования 32 -Р – 1 раз вперед, 3 раза назад (k 0, k 1, …, k 7, k 6, …, k 0, k 7, k 6, …, k 0)

Схема алгоритма основного шага преобразования Ключ – массив из 8 32 -разрядных элементов k={k 0, k 1, k 2, k 3, k 4, k 5, k 6, k 7} Порядок использования элементов ключа: Цикл зашифрования 32 -З – 3 раза вперед, 1 раз назад (k 0, k 1, …, k 7, k 6, …, k 0) Цикл расшифрования 32 -Р – 1 раз вперед, 3 раза назад (k 0, k 1, …, k 7, k 6, …, k 0, k 7, k 6, …, k 0)

Имитоприставка – это добавляемая к зашифрованным данным контрольная комбинация, зависящая от открытых данных и ключевой информации. Для противника две следующие задачи неразрешимы: 1) Вычисление имитоприставки для заданной незашифрованной информационной последовательности. 2) Подбор открытых данных под заданную имитоприставку.

Имитоприставка – это добавляемая к зашифрованным данным контрольная комбинация, зависящая от открытых данных и ключевой информации. Для противника две следующие задачи неразрешимы: 1) Вычисление имитоприставки для заданной незашифрованной информационной последовательности. 2) Подбор открытых данных под заданную имитоприставку.

Схема алгоритма формирования имитоприставки Начало (T) S 0=0 i=1. . . n Si=E 16(Si-1 Ti) 16 раундов зашифрования k 0, k 1, . . . , k 7 k 0 k 1, . . . , k 7 I=(sn 0, sn 1, . . . , sn(r-1)) r младших разрядов (в ГОСТ – 32) Конец (I)

Схема алгоритма формирования имитоприставки Начало (T) S 0=0 i=1. . . n Si=E 16(Si-1 Ti) 16 раундов зашифрования k 0, k 1, . . . , k 7 k 0 k 1, . . . , k 7 I=(sn 0, sn 1, . . . , sn(r-1)) r младших разрядов (в ГОСТ – 32) Конец (I)

Стандарт AES В 1998 году был объявлен открытый конкурс на криптостандарт США на несколько первых Требования, предъявленные к кандидитам на AES в 1998 году, были предельно просты: 1. алгоритм должен быть симметричным, 2. алгоритм должен быть блочным шифром, 3. алгоритм должен иметь длину блока 128 бит, и поддерживать три длины ключа : 128, 192 и 256 бит. Дополнительно кандидатам рекомендовалось: 1. - использовать операции, легко реализуемые как аппаратно (в микрочипах), так и программно (на персональных компьютерах и серверах), 2. - ориентироваться на 32 -разрядные процессоры, 3. - не усложнять без необходимости структуру шифра для того, чтобы все заинтересованные стороны были в состоянии самостоятельно провести независимый криптоанализ алгоритма и убедиться, что в нем не заложено каких-либо недокументированных возможностей.

Стандарт AES В 1998 году был объявлен открытый конкурс на криптостандарт США на несколько первых Требования, предъявленные к кандидитам на AES в 1998 году, были предельно просты: 1. алгоритм должен быть симметричным, 2. алгоритм должен быть блочным шифром, 3. алгоритм должен иметь длину блока 128 бит, и поддерживать три длины ключа : 128, 192 и 256 бит. Дополнительно кандидатам рекомендовалось: 1. - использовать операции, легко реализуемые как аппаратно (в микрочипах), так и программно (на персональных компьютерах и серверах), 2. - ориентироваться на 32 -разрядные процессоры, 3. - не усложнять без необходимости структуру шифра для того, чтобы все заинтересованные стороны были в состоянии самостоятельно провести независимый криптоанализ алгоритма и убедиться, что в нем не заложено каких-либо недокументированных возможностей.