754fa87c476f4e4f2765759a3dd93e28.ppt

- Количество слайдов: 30

Контроль учетных записей пользователей: повышенная безопасность и управляемость Ф. И. О. Должность Корпорация Майкрософт

Контроль учетных записей пользователей Недостатки Большинство пользователей все время работает с полными административными полномочиями Опасность со стороны вредоносных программ Невозможно управлять рабочими станциями и применять политики Дорогостоящая поддержка Неудобство работы в режиме обычного пользователя Пользователь не может выполнять многие задачи Многие приложения не запускаются Решение Windows Vista Проще работать в качестве обычного пользователя Пользователи могут выполнять многие действия самостоятельно Изменение часового пояса, параметров управления пита-нием, настройка виртуальной частной сети и т. д. Установка одобренных устройств Команды администрирования четко обозначены Улучшенная совместимость приложений Виртуализация системных файлов и реестра Улучшенная защита для администраторов По умолчанию программное обеспечение выполняется с меньшим количеством прав Расширение полномочий нужно согласовывать с администратором

Преимущества для обычного пользователя Безопасность Предотвращение установки вредоносных программ Снижение опасности вредоносных программ за счет того, что ПО запускается с меньшим объемом прав Применение политик безопасности Совокупная стоимость владения ПК поддерживается в известном состоянии Уменьшение потребности в создании образов системы Применение общих параметров политик Сокращение простоев и более высокая производительность Соблюдение нормативных требований Безопасная инфраструктура — требования законодательных актов SOX и HIPAA Защита интеллектуальной собственности и личных данных Предотвращение установки нелицензированного ПО 3

Совокупная стоимость владения По данным исследовательской компании Gartner: «. . . эксплуатация блокированного и хорошо управляемого ПК обходится на 40% дешевле» «Реже возникает необходимость в отправке специалиста для удаления червя или восстановления/создания образа поврежденной системы» «В сумме это приводит к сокращению незапланированных простоев и повышению производительности труда» «Блокированный и хорошо управляемый профиль предполагает свободное использование средств, технологий и процессов для управления персональными компьютерами. . . » Передовой опыт в области снижения совокупной стоимости владения ПК, 2005 -2006 год (обновление) 8 декабря 2005 г. , Gartner, Inc.

Факторы, определяющие возможность развертывания в качестве обычного пользователя Может ли пользователь эффективно выполнять повседневные задачи, не обращаясь в службу поддержки? (Подключение к сети, добавление принтеров и пр. ) Сможет ли обычный пользователь работать с существующими сторонними программами и бизнесприложениями? Имеются ли у компании необходимые средства, процессы и политики для поддержки и обслуживания настольных систем, пользователи которых не имеют административных полномочий?

Предназначение функции UAC в составе Windows Vista Обеспечивается эффективное функционирование системы для обычных пользователей По умолчанию все пользователи работают с обычным уровнем полномочий, даже если вход в систему был выполнен с помощью учетной записи администратора! Типичные пользовательские задачи переработаны и могут выполняться обычными пользователями Улучшенная совместимость приложений Администраторы используют полные права только для административных задач и приложений Для получения расширенных прав пользователь в явном виде дает согласие

Обычным пользователям доступно больше возможностей Просмотр системных часов и календаря Изменение часового пояса Настройка безопасного беспроводного подключения (WEP/WPA) Изменение параметров управления электропитанием Создание и настройка подключения к виртуальной частной сети Добавление принтеров и других устройств, для которых установлены необходимые драйверы, или разрешенных ИТ-политикой Дефрагментация диска — это планируемый фоновый процесс Значок в виде щита служит для маркировки действий, которые доступны или не доступны обычному пользователю 7

Модель повышения полномочий Административные полномочия Как запросить повышенные права Маркировка приложений Обнаружение программы установки Исправление для обеспечения совместимости (прослойка) Помощник по совместимости Запуск с помощью учетной записи администратора Учет Права обычного пользователя (по умолчанию) Учетна ная я запись сь обычно адми го нист пользо

Интерфейс предоставления согласия Приложение ОС Подписанное приложение Неподписанное приложение

Интерфейс обычного пользователя демонстрация Ф. И. О. Должность Группа

Волновой эффект Совместимость Многие приложения разрабатывались для Win 9 x Все пользователи являются администраторами Многие приложения никогда не тестировались с точки зрения их использования с обычными правами Майкрософт и сторонние разработчики Большинство неработающих приложений имеет одни и те же основные проблемы Доступ к общим файлам Доступ к общим разделам реестра

Волновой эффект Совместимость Выход: виртуализация Запись: перенаправление операций записи в файлы и реестр для всего компьютера в эквивалентные папки для текущего пользователя Чтение: в первую очередь из папок текущего пользователя, затем — из общих папок В настоящее время по умолчанию включена для всех маркеров обычных пользователей и выключена для маркеров администратора

Папки, в которые перенаправляются данные Устаревшие приложения осуществляют запись в административные папки HLKMSoftware %System. Drive%Program Files и т. д. Перенаправление позволяет обходиться без повышения полномочий Операции записи в куст HKLM перенаправляются в куст HKCU HKU->(user SID)_classes->Virtual. Store Операции записи в системные папки перенаправляются в папки текущего пользователя (%localappdata%virtualstore) Это позволяет функционировать устаревшим приложениям

Виртуализация файлов/реестра демонстрация Ф. И. О. Должность Группа

Настройка функции UAC Многие параметры можно настроить с помощью оснастки Secpol. msc ( «Локальные политики/Параметры безопасности» ) Запрос на повышение полномочий для администраторов (согласие/учетные данные/без запроса) Запрос на повышение полномочий для обычных пользователей (учетные данные/без запроса) Обнаружение установщика (вкл/выкл) Режим административного утверждения (вкл/выкл) Разрешать только подписанные/доверенные административные приложения (вкл/выкл) Виртуализация файлов/реестра (вкл/выкл) Кроме того, контроль над типами и путями к файлам Пример набора доступных обычному пользователю действий Изменение часового пояса Права оператора сети Добавление принтеров и драйверов других устройств

Уровни контроля Безопасность и управляемость Вариант Рекомендуется для Обычный пользователь + политики ограниченного использования программ Среда с высочайшим уровнем безопасности Обычный пользователь Настольные и переносные ПК (в офисе) Обычный пользователь с доступом к паролю администратора Переносные ПК (не подключенные к сети) Режим административного утверждения с возможностью расширения полномочий только для доверенного ПО Временное решение Режим административного утверждения Наименее предпочтительный Администратор в Windows XP/2000

Настройка функции UAC демонстрация Ф. И. О. Должность Группа

Администратор с ограниченными возможностями для повышения полномочий Настраивается через групповую политику Список разрешенных приложений, основанный на наличии подписи Verisign, ограничивает повышение полномочий: Программный код, подписанный ИТ-отделом Доверенные поставщики (Майкрософт, Adobe и пр. ) Сценарии использования: Установка только доверенных приложений Блокирование всех программ (за исключением наиболее важных), которым необходимы административные полномочия Временное решение

Обычный пользователь с доступом к паролю Возможность временного повышения полномочий Решение для пользователей переносных ПК, не подключенных к сети Аудит использования по журналу событий Требуется ПО для подготовки паролей или создание нескольких учетных записей Служба поддержки может взять на себя проверку процесса подготовки паролей

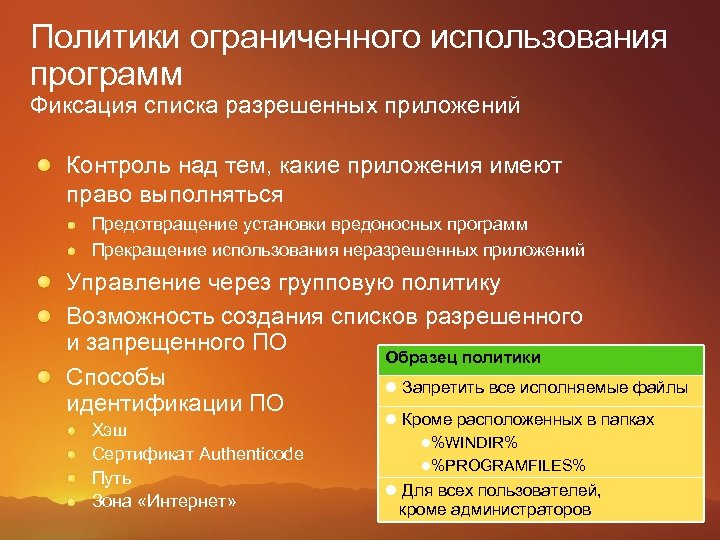

Политики ограниченного использования программ Фиксация списка разрешенных приложений Контроль над тем, какие приложения имеют право выполняться Предотвращение установки вредоносных программ Прекращение использования неразрешенных приложений Управление через групповую политику Возможность создания списков разрешенного и запрещенного ПО Образец политики Способы l Запретить все исполняемые файлы идентификации ПО Хэш Сертификат Authenticode Путь Зона «Интернет» l Кроме расположенных в папках l%WINDIR% l%PROGRAMFILES% l Для всех пользователей, кроме администраторов

Политики ограниченного использования программ демонстрация Ф. И. О. Должность Группа

План выпуска средств, обеспечивающих совместимость с функцией UAC Для разработчиков Для ИТ-специалистов Windows XP с пакетом обновления 2 (SP 2) Вторая бета-версия Windows Vista Бета-версия набора средств Application Compatibility Toolkit 4. 1 • Позволяет создавать исправления для прило жений ( «прослойки» ) Бета-версия набора средств Application Compatibility Toolkit 5. 0 • Включает в себя агенты контроля учетных записей пользователей Средство проверки приложений • Включает в себя средство проверки учетных записей пользователей с ограниченными правами Анализатор обычных пользователей заменяет средство проверки учетных записей пользователей с ограниченными правами • Удобнее в использовании, обнаруживает большее количество проблем Windows Vista RTM Набор средств Application Compatibility Toolkit 5. 0 RTM • Содержит средства как для ИТ-специалистов, так и для разработчиков • Агенты контроля учетных записей пользователей • Анализатор обычных пользователей

Все пользователи работают с обычным уровнем полномочий Режим административного утверждения для привилегированных пользователей После входа в систему маркер администратора обрабатывается путем отключения привилегированных идентификаторов SID и удаления повышенных полномочий Важное примечание! Пользователь продолжает оставаться администратором

Административные приложения Все приложения сопоставлены обычному пользователю, кроме тех, которые имеют специальную отметку Новое свойство Run. Level в манифесте приложения Флаг в базе данных совместимости приложений Эвристическое обнаружение установщика Рядом с приложениями, которые выполняются с административными полномочиями, автоматически отображается значок в виде щита

Как запустить приложение с повышенными полномочиями Установите в файле манифеста отметку о том, что приложению необходимы административные полномочия Обнаружение установщика «Прослойки» для обеспечения совместимости приложений Вкладка «Совместимость» в окне свойств программы Щелкните правой кнопкой мыши «Запуск от имени администратора»

Маркировка административных приложений и режим утверждения демонстрация Ф. И. О. Должность Группа

Изоляция процессов Административные и обычные пользовательские приложения выполняются на одном компьютере Основные угрозы Межпроцессные сообщения Windows Вставка DLL и создание удаленного потока Механизм изоляции приложений Уровень целостности процессов Изоляция пользовательских полномочий Процесс с низким приоритетом не может вмешиваться в деятельность процессов с более высоким приоритетом

Вопросы и ответы Если сделать приложение административным, то можно ли обойти диалоговое окно предоставления согласия на повышение полномочий? — Нет. Можно ли изменить полномочия запущенного приложения? — Нет. Будут ли расширяться полномочия ограниченных учетных записей при использовании привилегированного интерфейса API? — Нет, полномочия повышаются (или нет) для всего процесса. Как долго выполняется процесс с повышенными полномочиями? Истекает ли срок его действия? — На протяжении периода существования процесса. Можно ли включить UAC для отдельных пользователей? — На сегодняшний день это параметр уровня компьютера. Функция UAC воздействует на все процессы и службы? — Только на интерактивные процессы. Какие части реестра и файловой системы перенаправляются? — HKLMSoftware, %System. Root%, %Program. Files% Не приведет ли перенаправление к тому, что у разработчиков не будет стимула вносить изменения в свои приложения? — Это временное решение, которого не будет в 64 -разрядных версиях. Что происходит в случае сбоя функции обнаружения установщика? — Приложение выполняется без административных полномочий. Будет ли функция UAC внедряться в ПО более ранних версий? — Нет.

Дополнительные сведения http: //www. microsoft. com/windowsvista/uac http: //blogs. msdn. com/uac/

754fa87c476f4e4f2765759a3dd93e28.ppt