Конфигурирование сети.pptx

- Количество слайдов: 52

Конфигурирование сети

Модель OSI Для того, чтобы устройства вычислительной сети могли взаимодействовать, они должны друга понимать. То есть, устройства должны использовать единый набор правил, протокол, для взаимодействия. Международная Организация по Стандартам (International Standards Organization, ISO) разработала модель, которая четко определяет различные уровни взаимодействия систем, дает им стандартные имена и указывает, какую работу должен делать каждый уровень. Эта модель называется моделью взаимодействия открытых систем (Open System Interconnection, OSI) или моделью ISO/OSI.

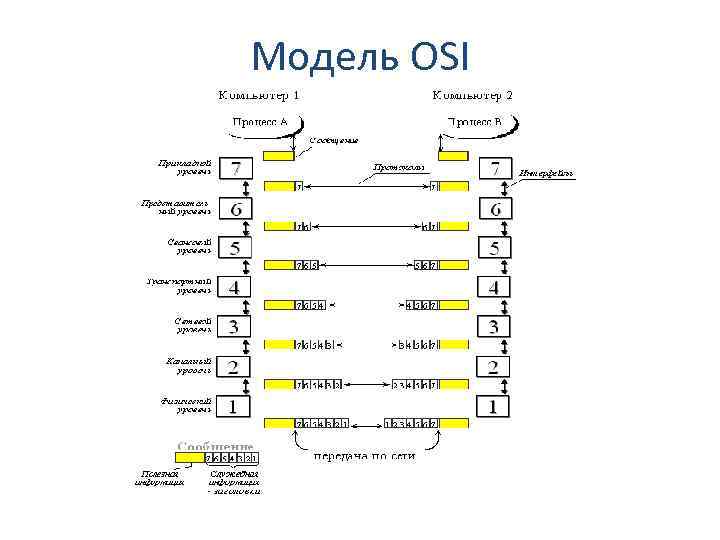

Модель OSI В модели OSI сетевое взаимодействие делится на семь уровней. Каждый уровень имеет дело с одним определенным видом взаимодействия. Таким образом, проблема сетевого взаимодействия разделяется на 7 меньших проблем, каждая из которых может быть решена независимо от других. Каждый уровень поддерживает интерфейсы с выше- и нижележащими уровнями.

Модель OSI

Модель OSI Физический уровень. Этот уровень имеет дело с передачей битов по физическим каналам, таким, например, как коаксиальный кабель, витая пара или оптоволоконный кабель. Кроме прочего, здесь стандартизуются типы разъемов и назначение каждого контакта. Функции физического уровня реализуются во всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня выполняются сетевым адаптером или последовательным портом. Примером протокола физического уровня может служить спецификация Gigabit Ethernet, которая определяет в качестве используемого кабеля неэкранированную витую пару категории 5 e, разъем RJ-45, максимальную длину физического сегмента 100 метров и другие характеристики среды и электрических сигналов.

Модель OSI Канальный уровень. Задачи канального уровня: проверка доступности среды передачи, а также обнаружение и коррекция ошибок. Для этого на канальном уровне биты группируются в кадры. Канальный уровень обеспечивает корректность передачи каждого кадра. Канальный уровень обеспечивает доставку кадра между любыми двумя узлами локальной сети, он это делает только в сети с той топологией, для которой он был разработан. К таким типовым топологиям локальных сетей относятся общая шина, кольцо и звезда. Пример протокола канального уровня - Ethernet. В локальных сетях протоколы канального уровня используются компьютерами, мостами, коммутаторами и маршрутизаторами. В компьютерах функции канального уровня реализуются сетевыми адаптерами. В глобальных сетях канальный уровень обеспечивает обмен сообщениями между двумя соседними компьютерами, соединенными индивидуальной линией связи. Пример протокола «точка-точка» – PPP.

Модель OSI Сетевой уровень. Служит для образования единой транспортной системы, объединяющей несколько сетей с различными принципами передачи информации между конечными узлами. Внутри сети доставка данных регулируется канальным уровнем, а за доставку данных между сетями отвечает сетевой уровень. Сообщения сетевого уровня называются пакетами. При организации доставки пакетов на сетевом уровне используется понятие «номер сети» . В этом случае адрес получателя состоит из номера сети и номера компьютера в этой сети. Сети соединяются между собой маршрутизаторами. Маршрутизатор устройство, которое собирает информацию о топологии межсетевых соединений и на ее основании пересылает пакеты сетевого уровня в сеть назначения. Протоколы сетевого уровня реализуются модулями операционной системы, а также программными и аппаратными средствами маршрутизаторов. Пример протокола сетевого уровня - протокол межсетевого взаимодействия IP стека TCP/IP.

Модель OSI Транспортный уровень. Работа транспортного уровня заключается в том, чтобы обеспечить приложениям или верхним уровням стека - прикладному и сеансовому - передачу данных с той степенью надежности, которая им требуется. Модель OSI определяет пять классов сервиса, предоставляемых транспортным уровнем. Эти виды сервиса отличаются качеством предоставляемых услуг: срочностью, возможностью восстановления прерванной связи, наличием средств мультиплексирования нескольких соединений между различными прикладными протоколами через общий транспортный протокол, а главное - способностью к обнаружению и исправлению ошибок передачи, таких как искажение, потеря и дублирование пакетов. Выбор класса сервиса транспортного уровня определяется, с одной стороны решается самими приложениями и протоколами более высоких уровней, а с другой стороны, этот выбор зависит от надежности транспортировки данных в сети. Как правило, все протоколы, начиная с транспортного уровня и выше, реализуются средствами конечных узлов сети - компонентами их сетевых операционных систем. Пример транспортных протоколов - протоколы TCP и UDP стека TCP/IP

Модель OSI Сеансовый уровень. Этот уровень обеспечивает управление сетевым взаимодействием для того, чтобы фиксировать, какая из сторон является активной в настоящий момент, а также предоставляет средства синхронизации. Последние позволяют вставлять контрольные точки в длинные передачи, чтобы в случае отказа можно было вернуться назад к последней контрольной точке, вместо того, чтобы начинать все с начала. На практике немногие приложения используют сеансовый уровень, и он редко реализуется.

Модель OSI Уровень представления. Обеспечивает гарантию того, что информация, передаваемая прикладным уровнем, будет понятна прикладному уровню в другой системе. При необходимости уровень представления выполняет преобразование форматов данных в некоторый общий формат представления, а на приеме, соответственно, выполняет обратное преобразование. Таким образом, прикладные уровни могут преодолеть, например, синтаксические различия в представлении данных. На этом уровне может выполняться шифрование и дешифрование данных, благодаря которому секретность обмена данными обеспечивается сразу для всех прикладных сервисов. Пример протокола уровня представления - Secure Socket Layer (SSL), который обеспечивает секретный обмен сообщениями для протоколов прикладного уровня стека TCP/IP.

Модель OSI Прикладной уровень - набор разнообразных протоколов, с помощью которых пользователи сети получают доступ к разделяемым ресурсам, таким как файлы, принтеры или Web-страницы, а также организуют свою совместную работу, например, с помощью протокола электронной почты. Единица данных, которой оперирует прикладной уровень, обычно называется сообщением. Существует очень много протоколов прикладного уровня. Для примера - несколько распространенных файловых сервисов: NFS, FTP и TFTP из стека TCP/IP

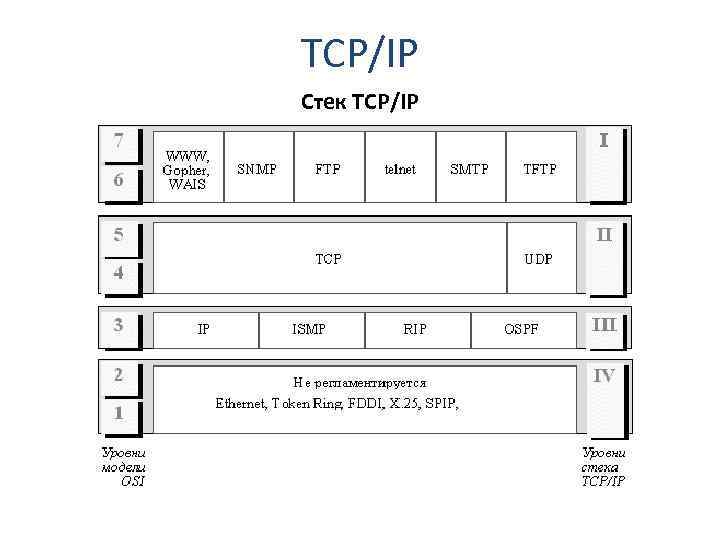

TCP/IP Стек TCP/IP

TCP/IP Стек TCP/IP. – Уровень IV - уровень межсетевых интерфейсов - соответствует физическому и канальному уровням модели OSI. В протоколах TCP/IP не регламентируется. – Уровень III - уровень межсетевого взаимодействия, который занимается передачей дейтаграмм с использованием различных сетей. В качестве основного протокола сетевого уровня (в терминах модели OSI) в стеке используется протокол IP, который спроектирован для передачи пакетов в составных сетях, состоящих из большого количества объединенных локальных сетей. IP является дейтаграммным протоколом. К уровню межсетевого взаимодействия относятся протоколы, предназначенные для маршрутизации RIP (Routing Internet Protocol) и OSPF (Open Shortest Path First), а также протокол межсетевых управляющих сообщений ICMP (Internet Control Message Protocol). Последний предназначен для организации обратной связи. – Уровень II называется основным. Здесь функционируют протокол управления передачей TCP (Transmission Control Protocol) и протокол дейтаграмм пользователя UDP (User Datagram Protocol). TCP обеспечивает устойчивое виртуальное соединение между удаленными прикладными процессами. UDP обеспечивает передачу прикладных пакетов дейтаграммным методом, то есть без установления виртуального соединения, и поэтому требует меньших накладных расходов, чем TCP. – Уровень I - прикладной. Для стека TCP/IP имеется множество протоколов и сервисов прикладного уровня: FTP, telnet, SMTP, WWW и многие другие.

TCP/IP IPv 4 адреса. Протокол IPv 4 на сегодня - основной протокол, использующийся на третьем уровне модели OSI. В IPv 4 устройства адресуются при помощи IP адресов. IP-адреса имеют иерархическую структуру, которая позволяет определить, относятся ли два IP-адреса к одной и той же сети или к разным. На объединении устройств в сети и иерархической IPадресации основывается маршрутизация. IP адрес представляет из себя 4 байта, каждый из которых представляется обычно в десятичном или двоичном виде. В случае двоичного представления каждый байт (8 бит) называют октетом. В любом случае байты отделяют друг от друга точками. Например, адрес 10. 0. 0. 50 может быть записан в двоичном виде как 00001010. 00000000. 00110010, для этого каждый байт переводится отдельно в двоичный вид и получаем четыре октета. Чтобы отделить идентификатор компьютера от идентификатора подсети, используется маска подсети — двоичное число, полностью состоящее из единиц, за которыми следуют ноли. Например, число 255. 0, записанное в двоичном представлении, имеет вид: 11111111 0000 Для этого числа важно не его значение, а то, сколько в нем единиц и нолей. Единица означает, что соответствующий ей бит в IPv 4 -адресе является битом адреса сети. Ноль означает, что соответствующий бит в IPv 4 -адресе представляет собой бит адреса компьютера или хоста.

TCP/IP Подсети и надсети. Подсеть может быть разделена на меньшие подсети добавлением в маске подсети дополнительных единиц. Если у имеется несколько смежных подсетей, можно объединить их в одну подсеть, заменив одну или более единиц в маске на нули. Это называется, соответственно, разбиением на подсети и созданием надсетей (subnet & supernet). Если в сеть организации включено значительное количество компьютеров или несколько географических расположений, в такой организации целесообразно рассмотреть вопрос о создании нескольких подсетей. Если в подсети слишком много компьютеров и прочих устройств, ее работа замедлится. Велика вероятность того, что два компьютера одновременно будут передавать в сеть данные, что приведет к конфликтам. Разделение сети на несколько подсетей снижает вероятность конфликтов. С другой стороны, в маршрутизаторе, обеспечивающем подключение к Интернету, для объединения сетей создаются надсети. Объединенная подсеть определяется одним сетевым адресом, который затем будет преобразован в публичный (открытый, белый) адрес Интернета. .

Сетевые службы • DHCP Назначение IPv 4 -адресов компьютерам, настроенным на автоматическое получение параметров конфигурации. Служба отвечает за назначение IPv 4 -адресов из одного или нескольких пулов, а также за аренду и обновление IPv 4 -адресов. Для компьютеров, на которых служба DHCP не используется, определяются диапазоны исключений. Для конкретных МАС-адресов можно также сделать статические назначения. При помощи DHCP можно задать IPv 4 -адрес основного шлюза (шлюзов) и DNS-сервера (серверов). • DNS Разрешение (преобразование) имен локальных компьютеров и полных доменных имен в IPv 4 -адреса и обратно. • APIPA Настройка внутренней частной сети в отсутствие DHCP-сервера. APIPA позволяет настраивать параметры IPv 4 компьютеров с присвоением IPv 4 -адреса в диапазоне от 169. 254. 0. 1 до 169. 254. 255. 254 и маской подсети 255. 0. 0. APIPA не применяется для настройки шлюза по умолчанию, так как сеть, настроенная с его помощью, не посылает и не получает пакеты IPv 4 из других сетей. • NAT Cлужит для двустороннего преобразования частных IPv 4 -адресов локальной сети в публичные адреса Интернет.

Конфигурирование сети Windows

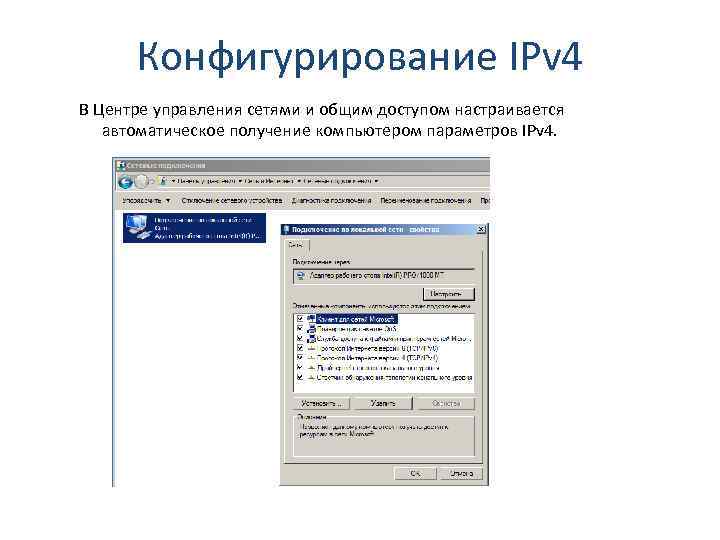

Конфигурирование IPv 4 В Центре управления сетями и общим доступом настраивается автоматическое получение компьютером параметров IPv 4.

Конфигурирование IPv 4 В свойствах Протокол Интернета версии 4 (TCP/IPv 4) если не установлен переключатель Использовать следующий IP-адрес, протокол IPv 4 настраивается автоматически. На вкладке Альтернативная конфигурация указано, что по умолчанию в отсутствие информации DHCP используется APIPA. Чтобы установить беспроводное подключение (Wi-Fi), в Центре управления сетями и общим доступом выбирается Подключиться к сети. После чего следует выбрать беспроводную сеть в списке Чтобы вручную задать статический IPv 4 -адрес, маску подсети и шлюз по умолчанию, включается Использовать следующий IP-адрес в диалоговом окне Свойства: Протокол Интернета версии 4 (TCP/IPv 4).

Net. BIOS поверх TCP/IP (NBT) Net. BIOS был разработан в 1983 году. Он включает в себя интерфейс сеансового уровня (Net. BIOS interface) и протокол транспортного уровня модели OSI. Интерфейс Net. BIOS представляет собой стандартный интерфейс для обеспечения сетевых операций ввода/вывода и управления нижележащим транспортным протоколом. Приложения, использующие Net. BIOS интерфейс, могут работать только при наличии протокола, допускающего использование такого интерфейса. Net. BIOS сам не поддерживает выполнение файловых операций. Эта функция возлагается на протоколы нижележащих уровней, а Net. BIOS обеспечивает только связь с этими протоколами и интерфейс. Net. BIOS обеспечивает: – – – Регистрацию и проверку сетевых имен Установление и разрыв соединений Cвязь с гарантированной доставкой информации Связь с негарантированной доставкой информации Поддержку управления и мониторина драйвера и сетевой карты Имена Net. BIOS – – Имя Net. BIOS - это уникальный 16 -байтный адрес, использующийся для идентификации Net. BIOS ресурса в сети. Net. BIOS имена используются сетевыми сервисами Windows для их идентификации. Все имена Net. BIOS состоят из 15 символов имени плюс 16 -ый символ, идентифицирующий сервис. Имена Net. BIOS не используются TCP/IP

Net. BIOS поверх TCP/IP (NBT) Регистрация имени – Когда NBT-хост иницализируется, он регистрирует свое Net. BIOS имя используя запрос на регистрацию имени. Регистрация может производится широковещательным сообщением или непосредственной пересылкой запроса на WINS сервер. Поиск имени – Если регистрируемое имя уже существует, то хост или WINS сервер информируют хост, приславший запрос, о невозможности регистрации Net. BIOS имени. В результате возникает ошибка инициализации имени. Поиск Net. BIOS имени в локальной сети производится широковещательным сообщением или непосредственной пересылкой запроса на WINS сервер. Освобождение имени – Хост, зарегистрированный с этим именем, или WINS сервер, отвечают на запрос. Освобождение имени осуществляется когда Net. BIOS приложение или сервис заканчивают свою работу. После освобождения имя становится доступным для регистрации другим хостом. Разрешение Net. BIOS имен - это процесс определения IP адреса хоста, по известному Net. BIOS имени. В Windows для разрешения имен Net. BIOS используются: – – – Net. BIOS кэш WINS Широковещательное сообщение LMHOSTS файл (Если фключен флажок Enable DNS for Windows Resolution) DNS сервер

Диагностика сетевого подключения Первичная диагностика Множество причин неполадок: – обрыв кабеля или его неправильное подключение – интерфейсы, которые должны динамически получать параметры IP, имеют статическую конфигурацию. – Удалены интерфейсы. – Некорректная работа DHCP или DNS – неверная настройка брандмауэра. – … Поиск причины следует начинать с самой примитивной. – Убедиться, что все кабели надежно присоединены – Убедиться, что сетевое оборудование включено и исправно – При неполадках с Wi-Fi отключить точку доступа, затем выключить все компьютеры, подключенные к ней по Ethernet-кабелю, через несколько минут, повторно включить точку доступа и компьютеры

Диагностика сетевого подключения Проверка подключения между компьютерами Прежде чем использовать инструментам проверки подключения Windows 7, следует убедиться, что удаленный хост. В проводной сети проверяется подключение компьютера к сети. Чтобы подключить компьютер Windows 7 к другим компьютерам ЛВС, как на исходном, так и на целевом компьютере должно быть включено Сетевое обнаружение. По умолчанию сетевое обнаружение включено, но в случае неполадок следует проверить соответствующий параметр в Центре управления сетями и общим доступом, выбрав Изменить дополнительные параметры общего доступа. Если сетевое подключение работает с перебоями, иногда достаточно отключить и снова включить драйвер. Если это не помогло, что неполадки связаны с некорректной версией драйвера сетевого адаптера.

Диагностика сетевого подключения Диагностика IP-конфигурации Команда Ping (часто брандмауэры блокируют эхо-пакеты ICMP). Чтобы проверить работоспособность протокола IPv 4 - ping localhost. Затем проверяется связь с IPv 4 -адресом компьютера (Ipconfig). Если на компьютере имеется несколько интерфейсов, объединенных в мост, проверяется связь с IPv 4 -адресом сетевого моста. Далее проверяется работа DNS: ping <remote_host>. Ipconfig также применяется для диагностики неполадок в сети. Далее проверяется связь со шлюзом по умолчанию со всех хостов. В небольшой сети после этого можно также проверить подключение к DNS-серверу провайдера. В сетях предприятия проверяется связь с контроллерами домена и с компьютерами из других подсетей. При неработоспособности Ping убедитесь, что протокол ICMP не блокируется внутренними брандмауэрами. Если вам не удается решить проблему, изменив параметры или отключив брандмауэр, следует проверить параметры IP на компьютере, с которым не удается установить связь, при помощи Ipconfig. Чтобы перенастроить IP на клиентском компьютере, освободите старые параметры конфигурации и получите новые: ipconfig /release, затем ipconfig /renew и перезагрузите компьютер. При изменении конфигурации компьютера новые параметры регистрируются в DNS не сразу, что мешает проверить связь с компьютером по его имени. В этом случае выполняется принудительная регистрация: ipconfig /registerdns. Если служба DNS не может разрешить имя компьютера или URL, информация неудачного запроса кешируется. Кеш DNS сбрасывается вручную: ipconfig /flushdns. Чтобы проследить маршрут IP-пакета по сетям, используется Tracert, который показывает путь пакета с указанием задержек на каждом переходе. Pathping как и Tracert прослеживает маршрут пакета, но выдает более подробную информацию о каждом переходе.

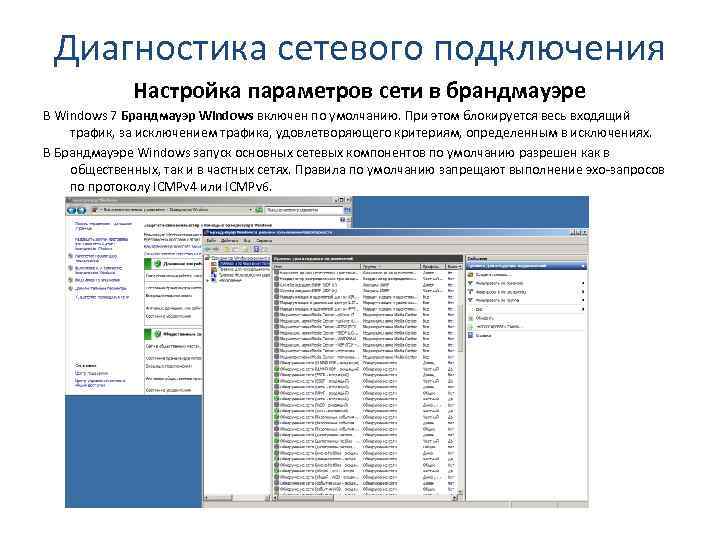

Диагностика сетевого подключения Настройка параметров сети в брандмауэре В Windows 7 Брандмауэр Windows включен по умолчанию. При этом блокируется весь входящий трафик, за исключением трафика, удовлетворяющего критериям, определенным в исключениях. В Брандмауэре Windows запуск основных сетевых компонентов по умолчанию разрешен как в общественных, так и в частных сетях. Правила по умолчанию запрещают выполнение эхо-запросов по протоколу ICMPv 4 или ICMPv 6.

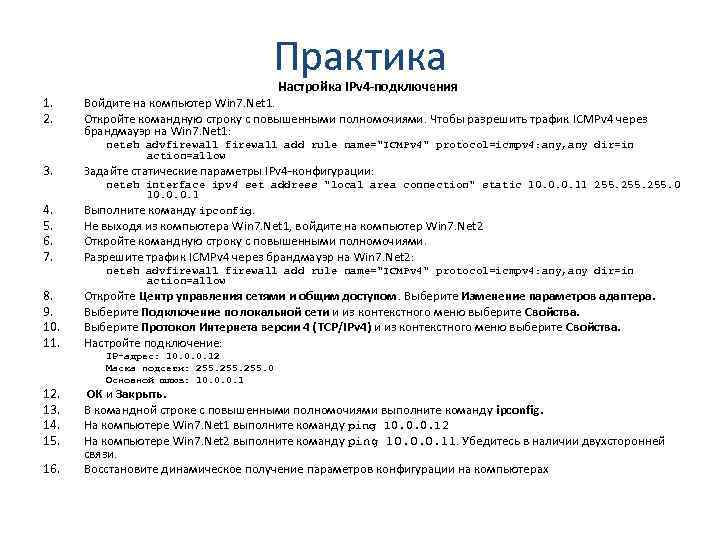

Практика 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. Настройка IPv 4 -подключения Войдите на компьютер Win 7. Net 1. Откройте командную строку с повышенными полномочиями. Чтобы разрешить трафик ICMPv 4 через брандмауэр на Win 7. Net 1: netsh advfirewall add rule name="ICMPv 4" protocol=icmpv 4: any, any dir=in action=allow Задайте статические параметры IPv 4 -конфигурации: netsh interface ipv 4 set address "local area connection" static 10. 0. 0. 11 255. 0 10. 0. 0. 1 Выполните команду ipconfig. Не выходя из компьютера Win 7. Net 1, войдите на компьютер Win 7. Net 2 Откройте командную строку с повышенными полномочиями. Разрешите трафик ICMPv 4 через брандмауэр на Win 7. Net 2: netsh advfirewall add rule name="ICMPv 4" protocol=icmpv 4: any, any dir=in action=allow Откройте Центр управления сетями и общим доступом. Выберите Изменение параметров адаптера. Выберите Подключение по локальной сети и из контекстного меню выберите Свойства. Выберите Протокол Интернета версии 4 (TCP/IPv 4) и из контекстного меню выберите Свойства. Настройте подключение: IP-адрес: 10. 0. 0. 12 Маска подсети: 255. 0 Основной шлюз: 10. 0. 0. 1 ОК и Закрыть. В командной строке с повышенными полномочиями выполните команду ipconfig. На компьютере Win 7. Net 1 выполните команду ping 10. 0. 0. 12 На компьютере Win 7. Net 2 выполните команду ping 10. 0. 0. 11. Убедитесь в наличии двухсторонней связи. Восстановите динамическое получение параметров конфигурации на компьютерах

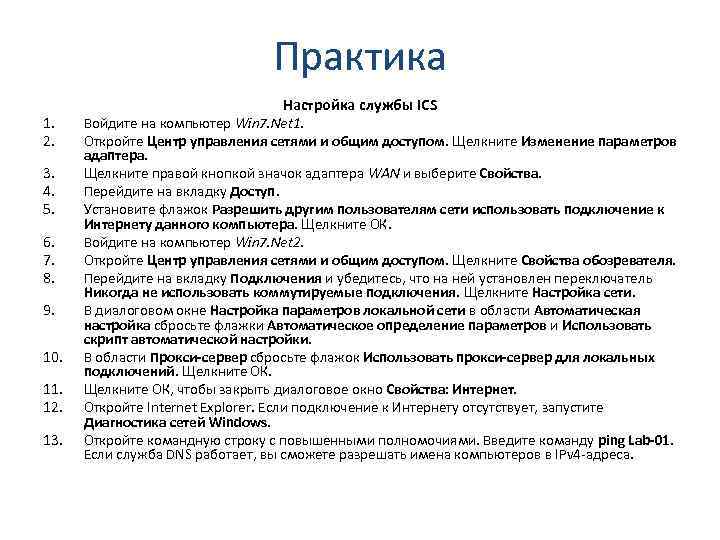

Практика 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. Настройка службы ICS Войдите на компьютер Win 7. Net 1. Откройте Центр управления сетями и общим доступом. Щелкните Изменение параметров адаптера. Щелкните правой кнопкой значок адаптера WAN и выберите Свойства. Перейдите на вкладку Доступ. Установите флажок Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера. Щелкните ОК. Войдите на компьютер Win 7. Net 2. Откройте Центр управления сетями и общим доступом. Щелкните Свойства обозревателя. Перейдите на вкладку Подключения и убедитесь, что на ней установлен переключатель Никогда не использовать коммутируемые подключения. Щелкните Настройка сети. В диалоговом окне Настройка параметров локальной сети в области Автоматическая настройка сбросьте флажки Автоматическое определение параметров и Использовать скрипт автоматической настройки. В области Прокси-сервер сбросьте флажок Использовать прокси-сервер для локальных подключений. Щелкните ОК, чтобы закрыть диалоговое окно Свойства: Интернет. Откройте Internet Explorer. Если подключение к Интернету отсутствует, запустите Диагностика сетей Windows. Откройте командную строку с повышенными полномочиями. Введите команду ping Lab-01. Если служба DNS работает, вы сможете разрешать имена компьютеров в IPv 4 -адреса.

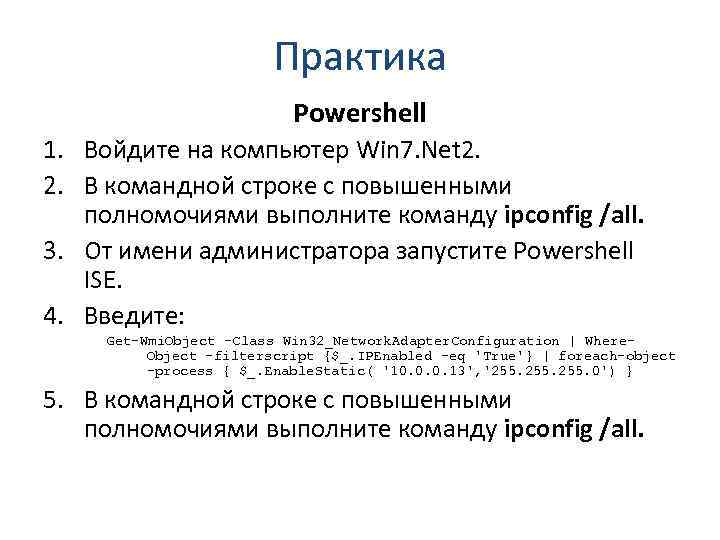

Практика Powershell 1. Войдите на компьютер Win 7. Net 2. 2. В командной строке с повышенными полномочиями выполните команду ipconfig /all. 3. От имени администратора запустите Powershell ISE. 4. Введите: Get-Wmi. Object -Class Win 32_Network. Adapter. Configuration | Where. Object -filterscript {$_. IPEnabled -eq 'True'} | foreach-object -process { $_. Enable. Static( '10. 0. 0. 13', '255. 0') } 5. В командной строке с повышенными полномочиями выполните команду ipconfig /all.

Конфигурирование IPv 6 Адрес протокола IPv 6 состоит из 128 бит, то есть, он в 4 раза длиннее 32 -битного IPv 4 адреса. Подобно IPv 4, в этом адресе можно выделить две части: сеть и хост. Часть, ответственная за хранение информации о хосте называется идентификатор интерфейса (interface id). В отличие от предыдущей версии протокола, в IPv 6 не применяются маски подсети, так как они получились бы очень длинными, вместо этого используется префикс, который записывается так же через слеш после адреса. Например, префикс /64 означает, что из 128 бит, первые 64 – это сеть, а оставшаяся часть (в данном случае вторые 64) – это хост. Префикс описывает, сколько бит в адресе используется под хранение информации о сети. Сам адрес записывают не в десятичном, а в шестнадцатеричном виде – так короче. Адрес разбивается на группы по 16 бит (хекстеты) и каждая группа представляется четырьмя шестнадцатеричными цифрами. Хекстеты отделяются друг от друга знаком двоеточия. Таким образом, адрес состоит из 8 хекстетов ([8 хекстетов]*[16 бит в хекстете]=[128 бит] – общая длина адреса). Пример шестнадцатеричного адреса: 2001: 0 DB 8: AA 10: 0001: 0000: 00 FB. С таким длинным адресом работать неудобно, поэтому применяют сокращённую запись.

Конфигурирование IPv 6 Сокращение IPv 6 адресов Адрес протокола IPv 6 состоит из 128 бит и записывается обычно в шестнадцатеричном виде. Адрес разбиваются на блоки по 16 бит (хекстеты) и каждый блок представляется четырьмя шестнадцатеричными цифрами. Хекстеты разделяются знаком двоеточия. Таким образом, адрес получается длинным – он состоит из 32 шестнадцатеричных цифр и 7 знаков двоеточия. Пример IPv 6 адреса 2001: 0 DB 0: 0000: 123 A: 0000: 0030. Чтобы упростить запись адресов, используется сокращенная запись. Для этого последовательно применяются два правила: 1. 2. В каждом хекстете (группе из 4 -х цифр) ведущие нули удаляются. Если хекстет состоит из одних нулей, то он заменяется на один нуль. Таким образом адрес 2001: 0 DB 0: 0000: 123 A: 0000: 0030 преобразуется в 2001: DB 0: 0: 123 A: 0: 0: 0: 30. Применяется только после первого. В адрес выбирается одна самая длинная группа, состоящая из полностью нулевых хекстетов, то есть самая длинная последовательность «: 0: 0: 0: » и заменяется на двоеточия «: : » . Эту замену можно произвести только один раз и только с самой длинной последовательностью, так как, если сделать такую замену в двух местах адреса, то потом нельзя восстановить, сколько именно хекстетов было заменено в первом и во втором случае. Нельзя заменять одну группу из : 0: на : : , второе правило применимо только если есть более одной нулевой группы. Получение исходного адреса по сокращённой записи: Сначала надо посчитать, сколько хекстетов в адресе осталось. В адресе 2001: DB 0: 0: 123 A: : 30 осталось 5 хекстетов. Известно, что адрес должен состоять из восьми хекстетов – значит вместо «: : » подставляются три недостающих нулевых: 2001: DB 0: 0: 123 A: 0: 0: 0: 30. Теперь в каждой группе, где меньше четырёх цифр слева дописываются нули так, чтобы в группе стало четыре цифры. В результате получается исходный адрес 2001: 0 DB 0: 0000: 123 A: 0000: 0030.

Конфигурирование IPv 6 При использовании IPv 6 адреса в качестве URL, его необходимо заключать в квадратные скобки, при этом, если необходимо указать в URL-е порт, то его следует писать за пределами скобок – http: //[2001: 0 db 8: 11 a 3: 09 d 7: 1 f 34: 8 a 2 e: 07 a 0: 765 d]: 8080/. Выделяется несколько типов адресов: 1. Глобальный юникаст (Global unicast) – это аналог публичных адресов в IPv 4. Большая часть всех адресов 2. 3. 4. 5. 6. 7. относятся именно к этому классу. Эти адреса должны быть уникальными в пределах всего интернета, они выдаются IANA региональным регистраторам, те выдают их провайдерам, а провайдеры – выдают клиентам. Диапазон – все адреса, у которых первые три бита равны « 001» , что означает все адреса, у которых первый хекстет лежит в диапазоне от 2000 до 3 FFF. Из этой группы выделяется сеть 2001: 0 DB 8: : /32, которая используется для примеров и документации. Локальные адреса (Link-local) – для взаимодействия с другими устройствами в той же локальной сети. Трафик «с» или «на» эти адреса не маршрутизируется и не может выйти за пределы той сети, в которой он был создан. Уникальность от этих адресов не требуется, в каждой сети они могут быть одними и теми же. Адреса применяются для разных специальных целей, например, для процедуры обнаружения соседей (аналог ARP в IPv 6). Диапазон таких адресов FE 80: : /10 – что означает все адреса у которых первый хекстет в диапазоне от FE 80 до FEBF. Мультикастовые адресе (Multicast) – для мультикастовой рассылки. Находятся в диапазоне FF 00: : /8, То есть, всё, что начинается с FF. Мультикаст в IPv 6 используется для рассылок, так как в нём нет широковещательных пакетов. Петля (Loopback )– специальный адрес : : 1. Аналогичен 127. 0. 0. 1 в IPv 4. Командой ping : : 1 можно проверить, установлен ли на компьютере стек протоколов TCP/IP и IPv 6 в частности. Неопределённый адрес (Unspecified address) – состоит из одних нулей. Не может быть назначен интерфейсу, но может использоваться в некоторых пакетах в качестве адреса отправителя. Например, когда устройство ещё не получило IP адрес с помощью автоматической конфигурации. Уникальные локальные адреса (Unique local) – аналог приватных адресов в IPv 4, то есть они могут маршрутизироваться в пределах внутренней сети, но в интернет их анонсировать нельзя. В IPv 6 нет приватных адресов в том смысле, в котором они использовались до этого. В IPv 4 приватные адреса применяются в основном из-за нехватки публичных и только иногда из соображений безопасности. В IPv 6 локальные адреса следует использовать, если по соображениям безопасности трафик из данной сети и в неё не должен уходить за пределы нашей зоны ответственности. Во всех остальных случаях следует использовать глобальные юникастовые адреса. Адреса IPv 4, отображенные в IPv 6 (IPv 4 embedded) – это адреса вида : : ffff: xxxx, где xxxx: xxxx – это некоторый IPv 4 адрес, переведённый в шестнадцатеричный вид. Эти адреса используются для устройств, не поддерживающих IPv 6 и обеспечивают способ отображения адресного пространства старой версии протокола в адресное пространство новой.

Преимущества IPv 6 • • Увеличенное адресное пространство. Протокол IPv 6 обладает достаточным количеством адресов для присвоения каждому устройству уникального открытого IPv 6 -адреса. Более того, 64 -разрядная часть, определяющая узел (идентификатор интерфейса) в IPv 6 -адресе может быть сгенерирована автоматически на основе оборудования сетевого адаптера. Автоматическое конфигурирование адреса. Автоматическое конфигурирование (автонастройка) через APIPA применяется для изолированных подсетей, маршрутизация из которых в другие сети не выполняется. Для настройки IPv 6 -адреса используется более простая и автоматизированная процедура за счет поддержки конфигурирования как с сохранением, так и без сохранения информации о состоянии. Безопасность на уровне сети. В протоколе IPv 6 обязательно использование IPsec для шифрования подключения через Интернет. Доставка данных в реальном времени. В IPv 4 при использовании компонента Qo. S (Quality of Service) ширина канала для трафика в реальном времени гарантирована, только если полезные данные IPv 4 -пакета не зашифрованы. В случае IPv 6 идентификатор полезной нагрузки находится в поле Flow Label заголовка, поэтому шифрование полезной нагрузки не влияет на работу Qo. S. Размер таблицы маршрутизации. В IPv 6 -Интернете сильно уменьшен размер таблиц маршрутизации базовых маршрутизаторов, применяющих агрегацию маршрутов. Это позволяет объединять и суммировать смежные адресные блоки в более крупные блоки. Размер заголовка и заголовки расширения. Заголовки IPv 4 и IPv 6 несовместимы. Чтобы распознавать и обрабатывать заголовки обоих форматов узел или маршрутизатор должны использовать обе реализации — IPv 4 и IPv 6. Поэтому заголовок IPv 6 имеет минимально допустимый размер. Необязательные поля перемещены в заголовки расширений, которые расположены после заголовка IPv 6. Удаление широковещательного трафика. В протоколе IPv 4 для разрешения МАС-адресов сетевых адаптеров используются широковещательные передачи по протоколу ARP. В протоколе обнаружения соседнего узла (ND) используются серии IСМРv 6 -сообщений. В проколе ND вместо широковещательных передач ARP, обнаружения маршрутизатора ICMPv 4 и сообщений о перенаправлении ICMPv 4 применяются эффективные групповые и индивидуальные ND-сообщения.

Разрешение адресов IPv 6 Разрешение IPv 6 -адресов в МАС-адреса выполняется при помощи протокола ND. Обычно это весьма эффективный процесс. Например, в глобальных unicast-адресах IPv 6 64 -разрядная часть выводится из МАС-адреса сетевого адаптера. Разрешение имен хоста в IPv 6 -адреса выполняется через DNS (кроме локальных адресов канала, которые не хранятся в DNS и разрешаются автоматически). Процедура разрешения идентична процедуре разрешения IPv 4 -адреса: имя компьютера и адресная пара IPv 6 хранятся в DNS-записи ресурса АААА, эквивалентной А-записи в IPv 4. Обратный поиск DNS, в процессе которого по IPv 6 -адресу возвращается имя компьютера, реализован при помощи DNS-записи ресурса PTR, которая ссылается на зону (или структуру) обратного просмотра IPv 6 — ipv 6. arpa, эквивалент зоны обратного просмотра in-addr. arpa в IPv 4. В одноранговой сети, где нет DNS, динамическая регистрация имен и разрешение имен выполняются при помощи протокола однорангового разрешения имен PNRP (Peer Name Resolution Protocol). Протокол PNRP позволяет применять одноранговые имена к компьютерам или отдельным приложениям и службам, выполняющимся на них. Одноранговое разрешение имен включает адрес, порт и, возможно, расширенные полезные данные. Одноранговые имена можно публиковать. Они могут быть безопасными (защищенными) или небезопасными (незащищенными). В протоколе PNRP для защиты одноранговых имен от спуфинга применено шифрование открытого ключа.

Совместимость IPv 4 и IPv 6 • • • Адрес совместимости с IPv 4 0: 0: 0: w. x. y. z (или : : w. x. y. z) используется на узлах с двойным стеком протоколов для связи с IPv 6 через инфраструктуру IPv 4. Последние четыре октета (w. x. y. z) обозначают десятичное представление IPv 4 -адреса с точками. Когда в качестве IPv 6 адресата используется адрес, совместимый с IPv 4, трафик IPv 6 автоматически инкапсулируется с IPv 4 -зaголовком и отправляется адресату через инфраструктуру IPv 4. Адреса сопоставления IPv 4 0: 0: 0: ffff: w. x. y. z (или : : fffff: w. x. y. z) служат для представления узла, поддерживающего только IPv 4, в узле IPv 6, и следовательно, для сопоставления IPv 4 устройств, несовместимых с IPv 6, с адресным пространством IPv 6. Адрес 6 to 4 позволяет передавать пакеты IPv 6 через IPv 4 -сеть (как правило, через Интернет IPv 4) без настройки явных туннелей. Хосты 6 to 4 способны взаимодействовать с узлами в Интернете IPv 4. Как правило, 6 to 4 -адреса применяются, когда пользователю нужно подключиться к глобальной сети IPv 6, используя подключение по протоколу IPv 4. Они занимают область от 2002: <два первых байта IPv 4 -адреса>: <два вторых байта IPv 4 адреса>: : /16. Для работы с 6 to 4 -адресом, не нужна настройка и поддержка IPv 6 ни на одном сетевом устройстве, связанном с хостом. В результате, протокол 6 to 4 может применяться от начальных этапов развертывания и до полной возможности соединения по протоколу IPv 6. Он создан только как механизм перехода и не рассчитан на постоянное использование. Он не облегчает взаимодействие между узлами, работающими только по протоколу IPv 4 или только по протоколу IPv 6.

Настройка подключения по протоколу IPv 6 Инструменты командной строки: Ipconfig, Tracert, Netstat, Route. Для проверки связи с другими хостами, нужно разрешить ICMPv 6 на брандмауэре на каждом компьютере. Ipconfig /all выводит параметры конфигурации как для IPv 6, так и для IPv 4. Для просмотра конфигурации только IPv 6 -интерфейсов: netsh interface ipv 6 show address Если имеется доменная сеть AD с несколькими сайтами, то для просмотра идентификатора сайта используется netsh interface ipv 6 show address level=verbose. IPv 6 -адрес задается вручную командой (от имени администратора) netsh interface ipv 6 set address, например: netsh interface ipv 6 set address "local area connection" fec 0: 0: 0: ffee: : 2 Чтобы добавить шлюз по умолчанию, нужно выполнить команду Netsh interface ipv 6 add route, за которой указывается метрика, например: netsh interface ipv 6 add route : : /0 "local area connection" fec 0: 0: 0: ffee: : 1 Чтобы изменить свойства интерфейсов IPv 6, используется команда Netsh interface ipv 6 set interface, например: netsh interface ipv 6 set interface "local area connection" forwarding=enabled

Проверка IPv 6 -подключения Проверка подключения к соседним узлам начинается с очистки кеша разрешенных адресов канального уровня (MAC-адресов). Проверка содержимого кеша: netsh interface ipv 6 show neighbors Очистка содержимого кеша: netsh interface ipv 6 delete neighbors Проверка подключения к локальному узлу в подсети и шлюзу по умолчанию - ping. (ICMPv 6 трафик должен быть предварительно разрешен). Проверка подключения к узлам удаленной сети начинается с очистки кеша получателя. Проверка содержимого кеша удаленного получателя: netsh interface ipv 6 show destinationcache. Очистка содержимого кеша: netsh interface ipv 6 delete destinationcache. Затем выполняется проверка подключения к шлюзу по умолчанию. Идентификация IPv 6 -адреса шлюза по умолчанию - с помощью Ipconfig, Netsh interface ipv 6 show routes или Route print. Если шлюз по умолчанию доступен, проверяется связь с удаленным узлом по IPv 6 -адресу. Выполнить проверку удаленного узла (или интерфейса маршрутизатора) по его локальному адресу канала IPv 6 нельзя, так как локальные адреса каналов не маршрутизируемы. Если возможно подключиться к шлюзу по умолчанию, но нет доступа к удаленному компьютеру, следует проверить маршрут к удаленному хосту, используя команду tracert -d <IPv 6 адрес получателя>. Параметр -d используется для ускорения отображения пути, так как отключает выполнение обратного запроса DNS на интерфейсах пути маршрутизации.

Практика 1. 2. 3. 4. 5. 6. Настройка IPv 6 -подключения Войдите на компьютер Win 7. Net 1. Откройте командную строку с повышенными полномочиями. Чтобы разрешить трафик ICMPv 6 через брандмауэр на Win 7. Net 1: netsh advfirewall add rule name="ICMPv 6" protocol=icmpv 6: any, any dir=in action=allow. Откройте Центр управления сетями и общим доступом. Выберите Изменение параметров адаптера. Выберите Подключение по локальной сети и из контекстного меню выберите Свойства. Выберите Протокол Интернета версии 6 (TCP/IPv 6) и из контекстного меню выберите Свойства. Настройте подключение: IP-адрес: fec 0: 0: 0: ffee: : 1 7. 8. 9. 10. 11. 12. 13. 14. 15. Выберите поле Длина префикса подсети. Значение 64 подставляется автоматически В командной строке наберите ping fec 0: 0: 0: ffee: : 1 Не выходя из компьютера Win 7. Net 1, войдите на компьютер Win 7. Net 2 Откройте командную строку с повышенными полномочиями. Разрешите трафик ICMPv 6 через брандмауэр на Win 7. Net 2: netsh advfirewall add rule name="ICMPv 6" protocol=icmpv 6: any, any dir=in action=allow. Настройте статический IPv 6 адрес: netsh interface ipv 6 set address "local area connection" fec 0: 0: 0: ffee: : a. В командной строке с повышенными полномочиями выполните команду ipconfig. На компьютере Win 7. Net 2 выполните команду ping fec 0: 0: 0: ffee: : 1 На компьютере Win 7. Net 2 выполните команду ping fec 0: 0: 0: ffee: : a. Убедитесь в наличии двухсторонней связи. Выполните netsh interface ipv 6 show neighbors.

Конфигурирование сети Добавление компьютера к беспроводной сети Если у компьютера есть беспроводной адаптер, выберите значок сети на панели задач в правом нижнем углу экрана. Будут отображены беспроводные сети, в зоне действия которых находится компьютер. После необходимо выбрать нужную сеть. Другой способ: в Центре управления сетями и общим доступом выберите Подключиться к сети. Для просмотра и изменения состояния подключения в Центре управления сетями и общим доступом в разделе Просмотр активных сетей выберите Подключение или отключение. Список доступных беспроводных сетей откроется снова. Подключить компьютер к беспроводной сети можно и из командной строки. Для просмотра беспроводных интерфейсов: netsh wlan show interfaces Чтобы подключится к беспроводной сети, выполните следующую команду: netsh wlan connect name=default Если в одном профиле содержится несколько беспроводных сетей, необходимо указать идентификатор SSID беспроводной сети, к которой следует подключиться. Например, чтобы подключиться к сети «компьютер-компьютер» By. Fly, выполните следующую команду: netsh wlan connect name=default ssid=By. Fly Эта команда приедет к отключению от другой беспроводной сети, если компьютер был к ней подключен. Чтобы отключиться от сети без подключения к другой сети, если на компьютере установлен только один сетевой адаптер, выполните команду: netsh wlan disconnect Если в системе есть несколько беспроводных интерфейсов, укажите интерфейс, который нужно отключить, при помощи команды: netsh wlan disconnect interface="Wireless Network Connection" Чтобы отключится от всех интерфейсов, выполните следующую команду: netsh wlan disconnect interfaces

Конфигурирование сети При включенном режиме Подключаться к более подходящей сети, если она есть, включается автоматическая смена сети в зоне досягаемости. Следует учесть, что это может привести к сбоям, если сети перекрываются. Список беспроводных сетей, к которым уже настраивались подключения, называется списком предпочтительных сетей. Для просмотра сохраненных беспроводных сетей в Центре управления сетями и общим доступом нужно выбрать Управление беспроводными сетями. Порядок, в котором будут предприниматься попытки подключения к предпочтительным сетям, настраивается перемещением сети по списку вверх или вниз. Для изменения параметров сети выбираются ее Свойства. Чтобы добавить к сети другие беспроводные компьютеры, можно воспользоваться флэшкой и Мастером беспроводных сетей. Можно также вручную добавить компьютер к сети, выбрав в Центре управления сетями и общим доступом команду Подключиться к сети и выполнив ту же процедуру, что и при подключении первого компьютера. Для подключения к беспроводной сети, не передающей SSID, необходимо знать ее имя и тип безопасности. В Центре управления сетями и общим доступом перейдите по ссылке Настройка нового подключения или сети, выберите Подключение к беспроводной сети вручную и щелкните Далее. Нужно ввести имя сети, тип безопасности, тип шифрования (если оно применяется) и ключ безопасности. Альтернативный способ: netsh wlan connect name=<имя_профиля> ssid-<ssid_сети> [interface=<имя_ интерфейса>]

Безопасность беспроводной сети Методы шифрования для беспроводных сетей На сегодняшний день имеется три типа шифрования беспроводных сетей: Защищенный доступ Wi -Fi (WPA и WPA 2), Wired Equivalent Privacy (WEP) и 802. 1 x. Защищенный доступ Wi-Fi (WPA и WPA 2) WPA и WPA 2 требуют редоставления ключа безопасности для подключения. После проверки ключа шифруются все данные, передаваемые между компьютером или устройством и точкой доступа. Существует два типа проверки подлинности WPA: WPA и WPA 2. По возможности используйте WPA 2, так как он обеспечивает наибольшую безопасность. Почти все новые адаптеры беспроводной сети поддерживают WPA и WPA 2, но некоторые старые модели не поддерживают. В WPA-personal и WPA 2 - personal всем пользователям назначается одинаковая парольная фраза. Этот режим рекомендуется для домашних сетей. WPAenterprise и WPA 2 - enterprise разработаны для использования с сервером проверки подлинности стандарта 802. 1 x, который предоставляет всем пользователям разные ключи. Этот режим используется главным образом в рабочих сетях. Протокол WEP (Wired Equivalent Privacy) WEP - старый метод обеспечения безопасности сети. Он используется для поддержки устаревших устройств, но использовать его не рекомендуется. При включении протокола WEP выполняется настройка ключа безопасности сети. Этот ключ осуществляет шифрование информации, которую компьютер передает через сеть другим компьютерам. Однако защиту WEP относительно легко взломать.

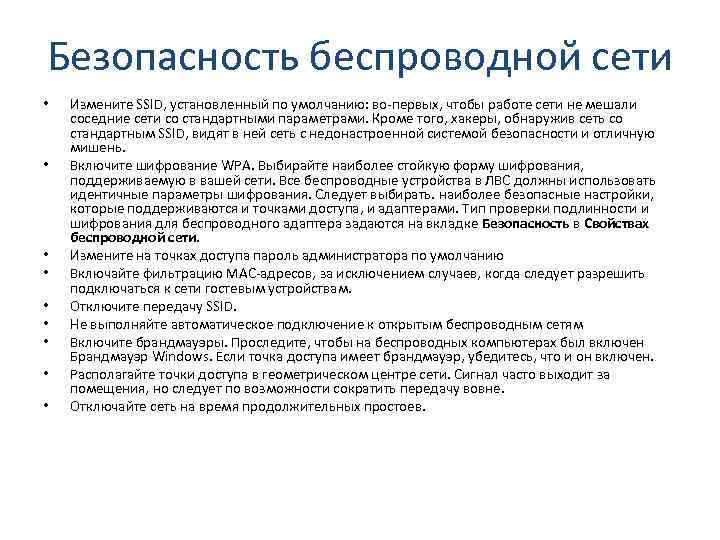

Безопасность беспроводной сети • • • Измените SSID, установленный по умолчанию: во-первых, чтобы работе сети не мешали соседние сети со стандартными параметрами. Кроме того, хакеры, обнаружив сеть со стандартным SSID, видят в ней сеть с недонастроенной системой безопасности и отличную мишень. Включите шифрование WPA. Выбирайте наиболее стойкую форму шифрования, поддерживаемую в вашей сети. Все беспроводные устройства в ЛВС должны использовать идентичные параметры шифрования. Следует выбирать. наиболее безопасные настройки, которые поддерживаются и точками доступа, и адаптерами. Тип проверки подлинности и шифрования для беспроводного адаптера задаются на вкладке Безопасность в Свойствах беспроводной сети. Измените на точках доступа пароль администратора по умолчанию Включайте фильтрацию МАС-адресов, за исключением случаев, когда следует разрешить подключаться к сети гостевым устройствам. Отключите передачу SSID. Не выполняйте автоматическое подключение к открытым беспроводным сетям Включите брандмауэры. Проследите, чтобы на беспроводных компьютерах был включен Брандмауэр Windows. Если точка доступа имеет брандмауэр, убедитесь, что и он включен. Располагайте точки доступа в геометрическом центре сети. Сигнал часто выходит за помещения, но следует по возможности сократить передачу вовне. Отключайте сеть на время продолжительных простоев.

Конфигурирование сети Linux

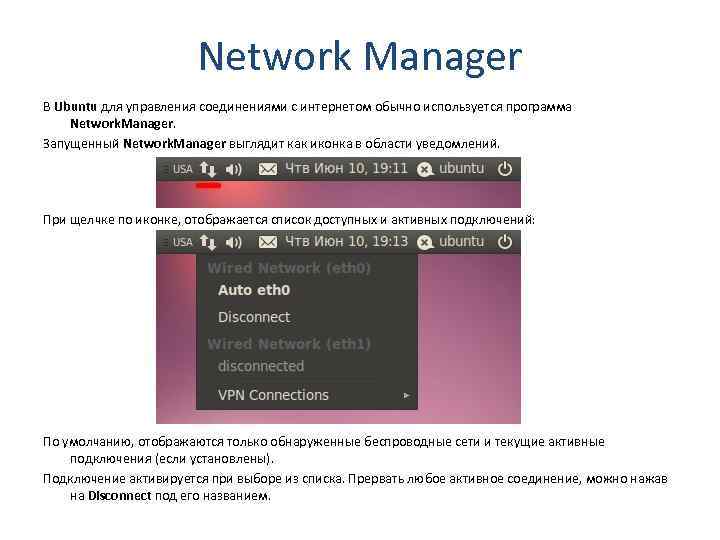

Network Manager В Ubuntu для управления соединениями с интернетом обычно используется программа Network. Manager. Запущенный Network. Manager выглядит как иконка в области уведомлений. При щелчке по иконке, отображается список доступных и активных подключений: По умолчанию, отображаются только обнаруженные беспроводные сети и текущие активные подключения (если установлены). Подключение активируется при выборе из списка. Прервать любое активное соединение, можно нажав на Disconnect под его названием.

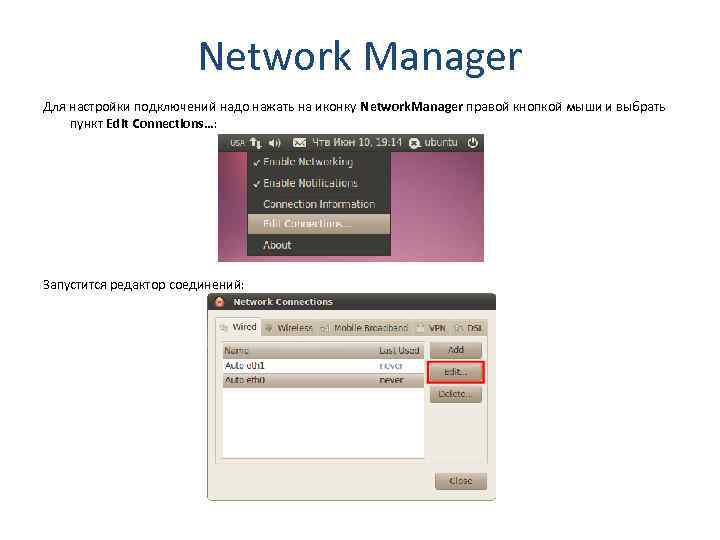

Network Manager Для настройки подключений надо нажать на иконку Network. Manager правой кнопкой мыши и выбрать пункт Edit Connections…: Запустится редактор соединений:

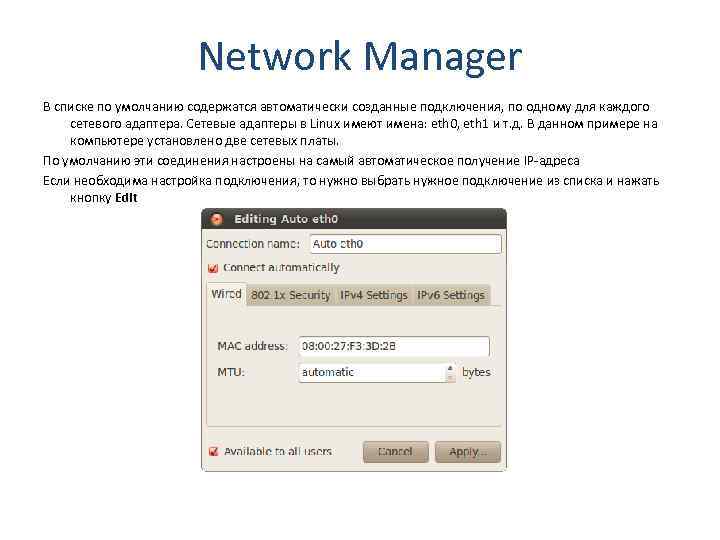

Network Manager В списке по умолчанию содержатся автоматически созданные подключения, по одному для каждого сетевого адаптера. Сетевые адаптеры в Linux имеют имена: eth 0, eth 1 и т. д. В данном примере на компьютере установлено две сетевых платы. По умолчанию эти соединения настроены на самый автоматическое получение IP-адреса Если необходима настройка подключения, то нужно выбрать нужное подключение из списка и нажать кнопку Edit

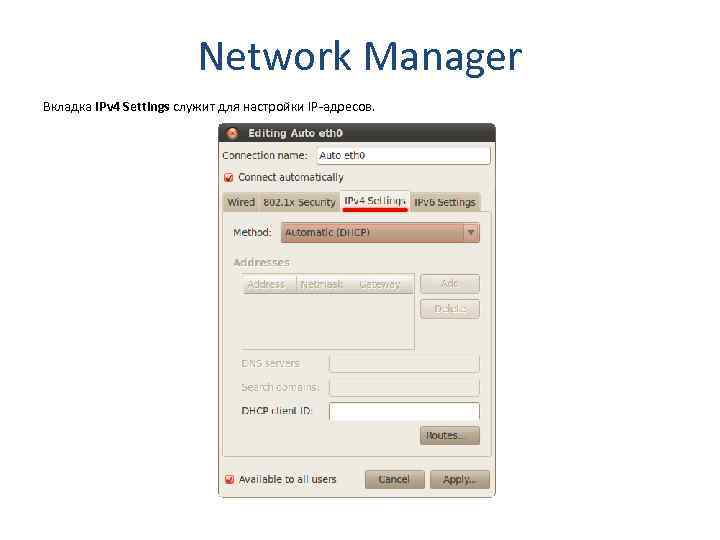

Network Manager Вкладка IPv 4 Settings служит для настройки IP-адресов.

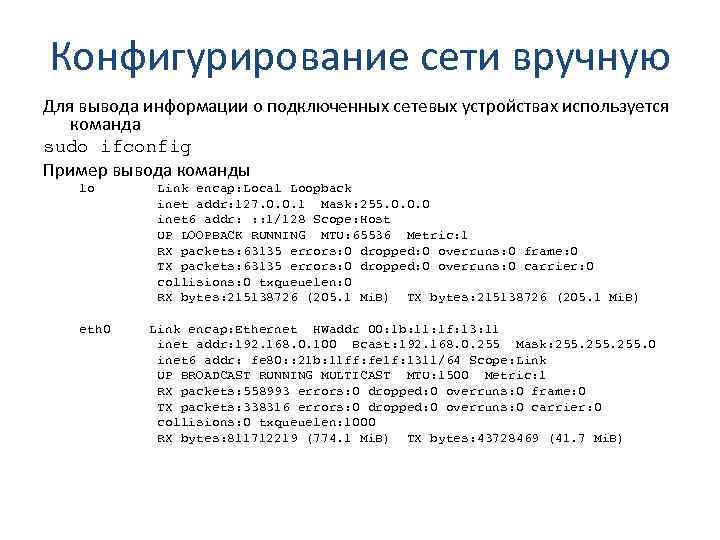

Конфигурирование сети вручную Для вывода информации о подключенных сетевых устройствах используется команда sudo ifconfig Пример вывода команды lo eth 0 Link encap: Local Loopback inet addr: 127. 0. 0. 1 Mask: 255. 0. 0. 0 inet 6 addr: : : 1/128 Scope: Host UP LOOPBACK RUNNING MTU: 65536 Metric: 1 RX packets: 63135 errors: 0 dropped: 0 overruns: 0 frame: 0 TX packets: 63135 errors: 0 dropped: 0 overruns: 0 carrier: 0 collisions: 0 txqueuelen: 0 RX bytes: 215138726 (205. 1 Mi. B) TX bytes: 215138726 (205. 1 Mi. B) Link encap: Ethernet HWaddr 00: 1 b: 11: 1 f: 13: 11 inet addr: 192. 168. 0. 100 Bcast: 192. 168. 0. 255 Mask: 255. 0 inet 6 addr: fe 80: : 21 b: 11 ff: fe 1 f: 1311/64 Scope: Link UP BROADCAST RUNNING MULTICAST MTU: 1500 Metric: 1 RX packets: 558993 errors: 0 dropped: 0 overruns: 0 frame: 0 TX packets: 338316 errors: 0 dropped: 0 overruns: 0 carrier: 0 collisions: 0 txqueuelen: 1000 RX bytes: 811712219 (774. 1 Mi. B) TX bytes: 43728469 (41. 7 Mi. B)

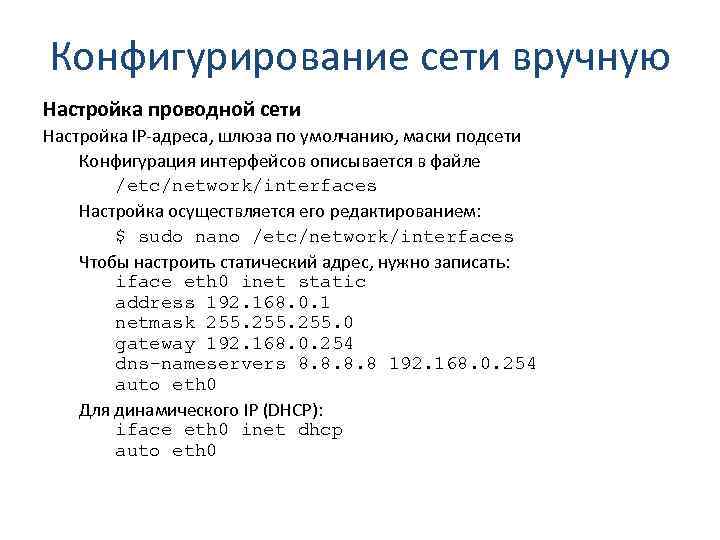

Конфигурирование сети вручную Настройка проводной сети Настройка IP-адреса, шлюза по умолчанию, маски подсети Конфигурация интерфейсов описывается в файле /etc/network/interfaces Настройка осуществляется его редактированием: $ sudo nano /etc/network/interfaces Чтобы настроить статический адрес, нужно записать: iface eth 0 inet static address 192. 168. 0. 1 netmask 255. 0 gateway 192. 168. 0. 254 dns-nameservers 8. 8 192. 168. 0. 254 auto eth 0 Для динамического IP (DHCP): iface eth 0 inet dhcp auto eth 0

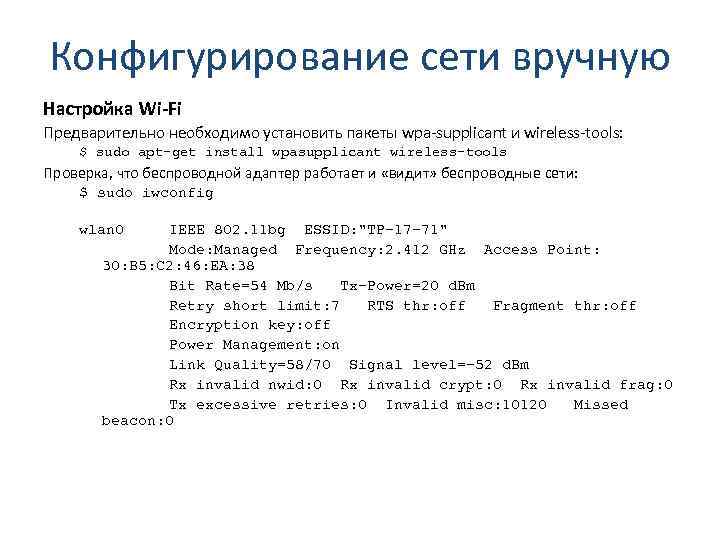

Конфигурирование сети вручную Настройка Wi-Fi Предварительно необходимо установить пакеты wpa-supplicant и wireless-tools: $ sudo apt-get install wpasupplicant wireless-tools Проверка, что беспроводной адаптер работает и «видит» беспроводные сети: $ sudo iwconfig wlan 0 IEEE 802. 11 bg ESSID: "TP-17 -71" Mode: Managed Frequency: 2. 412 GHz Access Point: 30: B 5: C 2: 46: EA: 38 Bit Rate=54 Mb/s Tx-Power=20 d. Bm Retry short limit: 7 RTS thr: off Fragment thr: off Encryption key: off Power Management: on Link Quality=58/70 Signal level=-52 d. Bm Rx invalid nwid: 0 Rx invalid crypt: 0 Rx invalid frag: 0 Tx excessive retries: 0 Invalid misc: 10120 Missed beacon: 0

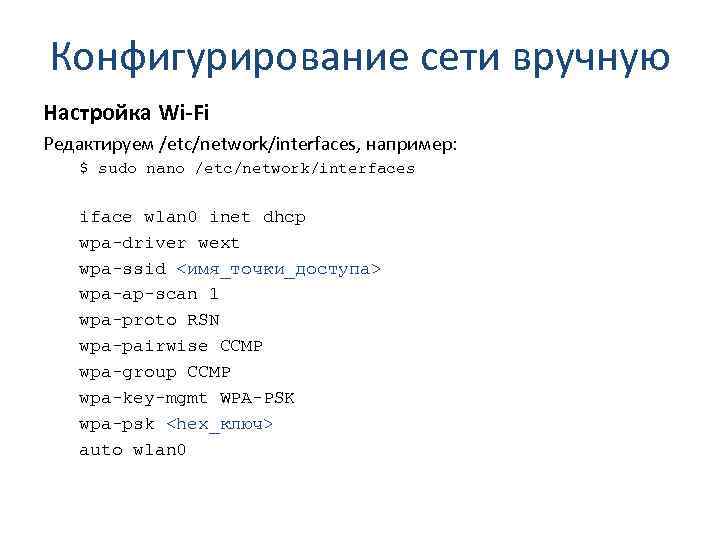

Конфигурирование сети вручную Настройка Wi-Fi Редактируем /etc/network/interfaces, например: $ sudo nano /etc/network/interfaces iface wlan 0 inet dhcp wpa-driver wext wpa-ssid <имя_точки_доступа> wpa-ap-scan 1 wpa-proto RSN wpa-pairwise CCMP wpa-group CCMP wpa-key-mgmt WPA-PSK wpa-psk <hex_ключ> auto wlan 0

Конфигурирование сети вручную Настройка Wi-Fi Параметр Описание iface wlan 0 inet dhcp конфигурация для DHCP iface wlan 0 Имя интерфейса (здесь - wlan 0) wpa-driver Драйвер WPA для адаптера wpa-ssid Имя точки доступа (ESSID). Без кавычек. wpa-ap-scan « 1» = ESSID вещается всем. « 2» = ESSID скрыт. wpa-proto Протокол «RSN» = WPA(2) wpa-pairwise & wpa-group «CCMP» = AES-шифрователь WPA(2) wpa-key-mgmt «WPA-PSK» = Аутентификация через ключевую фразу auto wlan 0 Автоматическое включение wlan 0 при загрузке/перезагрузке сети.

Конфигурирование сети вручную Перезапуск сети Когда все необходимые настройки выполнены, можно перезапустить сеть и проверить соединение: $ sudo /etc/init. d/networking restart

Конфигурирование сети.pptx