13 вирусы.ppt

- Количество слайдов: 31

Компьютерные вирусы • История • Классификация 1

Компьютерные вирусы • История • Классификация 1

Идея компьютерных вирусов впервые появилась трудах Джона фон Неймана, проводившего работы по изучению самовоспроизводящихся математических автоматов. Эти труды стали известны в 1940 -х годах. В 1951 г. знаменитый ученый предложил метод, который демонстрировал возможность создания таких автоматов. В 1959 г. , журнал "Scientific American" опубликовал статью Л. С. Пенроуза, которая также была посвящена самовоспроизводящимся механическим структурам (описана простейшая двумерная модель подобных структур, способных к активации, размножению, мутациям, захвату). Позднее, по следам этой статьи другой ученый - Ф. Ж. Шталь реализовал модель на практике с помощью машинного кода на IBM 650. 2

Идея компьютерных вирусов впервые появилась трудах Джона фон Неймана, проводившего работы по изучению самовоспроизводящихся математических автоматов. Эти труды стали известны в 1940 -х годах. В 1951 г. знаменитый ученый предложил метод, который демонстрировал возможность создания таких автоматов. В 1959 г. , журнал "Scientific American" опубликовал статью Л. С. Пенроуза, которая также была посвящена самовоспроизводящимся механическим структурам (описана простейшая двумерная модель подобных структур, способных к активации, размножению, мутациям, захвату). Позднее, по следам этой статьи другой ученый - Ф. Ж. Шталь реализовал модель на практике с помощью машинного кода на IBM 650. 2

В 1962 г. инженеры из американской компании Bell Telephone Laboratories - В. А. Высотский, Г. Д. Макилрой и Роберт Моррис Тапан создали игру "Дарвин". Игра предполагала присутствие в памяти вычислительной машины так называемого супервизора, определявшего правила и порядок борьбы между собой программ-соперников, создававшихся игроками. Программы имели функции исследования пространства, размножения и уничтожения. Смысл игры заключался в удалении всех копий программы противника и захвате поля битвы. Компьютерный вирус - это специально написанная, как правило, небольшая по размерам (от 200 до 5000 байт) программа, которая самостоятельно запускается, многократно копирует свой код, присоединяя его к кодам других программ (размножается). Мешает корректной работе компьютера и/или разрушает хранимую на магнитных дисках информацию (программы и данные). Вирус может записывать (внедрять) свои копии (возможно изменённые) в компьютерные программы, расположенные в исполняемых файлах, системных областях дисков, драйверах, документах и т. д. , причём эти копии сохраняют возможность к «размножению» . Процесс внедрения вирусом своей копии в другую программу, файлы или системную область диска называются заражением. 3

В 1962 г. инженеры из американской компании Bell Telephone Laboratories - В. А. Высотский, Г. Д. Макилрой и Роберт Моррис Тапан создали игру "Дарвин". Игра предполагала присутствие в памяти вычислительной машины так называемого супервизора, определявшего правила и порядок борьбы между собой программ-соперников, создававшихся игроками. Программы имели функции исследования пространства, размножения и уничтожения. Смысл игры заключался в удалении всех копий программы противника и захвате поля битвы. Компьютерный вирус - это специально написанная, как правило, небольшая по размерам (от 200 до 5000 байт) программа, которая самостоятельно запускается, многократно копирует свой код, присоединяя его к кодам других программ (размножается). Мешает корректной работе компьютера и/или разрушает хранимую на магнитных дисках информацию (программы и данные). Вирус может записывать (внедрять) свои копии (возможно изменённые) в компьютерные программы, расположенные в исполняемых файлах, системных областях дисков, драйверах, документах и т. д. , причём эти копии сохраняют возможность к «размножению» . Процесс внедрения вирусом своей копии в другую программу, файлы или системную область диска называются заражением. 3

В конце 60 -х годов в исследовательских центрах США появились программы, совершающие некоторые самостоятельные действия. Уже в 70 -х годах были зарегистрированы первые настоящие вирусы, способные к размножению и получившие собственные имена: большой компьютер Univac 1108 «заболел» вирусом Pervading Animal, а компьютеры из семейства IBM-360/370 были заражены вирусом Christmas tree. К 80 -м годам число активных вирусов измерялось уже сотнями. А появление и распространение ПК породило настоящую эпидемию – счет вирусов пошел на тысячи. Термин «компьютерный вирус» появился в 1984 г. – впервые его использовал в своем докладе на конференции по информационной безопасности сотрудник Лехайского университета США Ф. Коуэн. Первые компьютерные вирусы были простыми и неприхотливыми – от пользователей не скрывались, «скрашивали» свое разрушительное действие (удаление файлов, разрушение логической структуры диска) выводимыми на экран картинками и «шутками» ( «Назовите точную высоту горы Килиманджаро в миллиметрах! При введении неправильного ответа все данные на вашем винчестере будут уничтожены!» ). Выявить такие вирусы было нетрудно – они «приклеивались» к исполняемым (*. com или *. exe) файлам, изменяя их оригинальные размеры. 4

В конце 60 -х годов в исследовательских центрах США появились программы, совершающие некоторые самостоятельные действия. Уже в 70 -х годах были зарегистрированы первые настоящие вирусы, способные к размножению и получившие собственные имена: большой компьютер Univac 1108 «заболел» вирусом Pervading Animal, а компьютеры из семейства IBM-360/370 были заражены вирусом Christmas tree. К 80 -м годам число активных вирусов измерялось уже сотнями. А появление и распространение ПК породило настоящую эпидемию – счет вирусов пошел на тысячи. Термин «компьютерный вирус» появился в 1984 г. – впервые его использовал в своем докладе на конференции по информационной безопасности сотрудник Лехайского университета США Ф. Коуэн. Первые компьютерные вирусы были простыми и неприхотливыми – от пользователей не скрывались, «скрашивали» свое разрушительное действие (удаление файлов, разрушение логической структуры диска) выводимыми на экран картинками и «шутками» ( «Назовите точную высоту горы Килиманджаро в миллиметрах! При введении неправильного ответа все данные на вашем винчестере будут уничтожены!» ). Выявить такие вирусы было нетрудно – они «приклеивались» к исполняемым (*. com или *. exe) файлам, изменяя их оригинальные размеры. 4

Среди тысяч вирусов лишь несколько десятков являются оригинальными разработками, использующими действительно принципиально новые идеи. Все остальные - «вариации на тему» . Например, в 1989 году американский студент сумел создать вирус, который вывел из строя около 6000 компьютеров Министерства обороны США. Или эпидемия известного вируса Dir-II, разразившаяся в 1991 году. Или всплеск компьютерных вирусов в Великобритании : Кристоферу Пайну удалось создать вирусы Pathogen и Queeq, а также вирус Smeg. Именно последний был самым опасным, его можно было накладывать на первые два вируса, и из-за этого после каждого прогона программы они меняли конфигурацию. Поэтому их было невозможно уничтожить. Чтобы распространить вирусы, Пайн скопировал компьютерные игры и программы, заразил их, а затем отправил обратно в сеть. Ситуация усугубилась тем, что Пайн умудрился занести вирусы и в программу, которая с ними борется. Запустив ее, пользователи вместо уничтожения вирусов получали еще один. В результате этого были уничтожены файлы множества фирм, убытки составили миллионы фунтов стерлингов. 5

Среди тысяч вирусов лишь несколько десятков являются оригинальными разработками, использующими действительно принципиально новые идеи. Все остальные - «вариации на тему» . Например, в 1989 году американский студент сумел создать вирус, который вывел из строя около 6000 компьютеров Министерства обороны США. Или эпидемия известного вируса Dir-II, разразившаяся в 1991 году. Или всплеск компьютерных вирусов в Великобритании : Кристоферу Пайну удалось создать вирусы Pathogen и Queeq, а также вирус Smeg. Именно последний был самым опасным, его можно было накладывать на первые два вируса, и из-за этого после каждого прогона программы они меняли конфигурацию. Поэтому их было невозможно уничтожить. Чтобы распространить вирусы, Пайн скопировал компьютерные игры и программы, заразил их, а затем отправил обратно в сеть. Ситуация усугубилась тем, что Пайн умудрился занести вирусы и в программу, которая с ними борется. Запустив ее, пользователи вместо уничтожения вирусов получали еще один. В результате этого были уничтожены файлы множества фирм, убытки составили миллионы фунтов стерлингов. 5

Классификация вирусов • по поражаемым операционным системам и платформам (DOS, Windows, Unix, Linux, Java и другие), • по среде обитания (файловые вирусы, загрузочные вирусы, скриптовые вирусы, сетевые черви), • по технологиям используемым вирусом (полиморфные вирусы, стелс-вирусы), • по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др. ) • по деструктивным возможностям (степень «вредности» ). • по способу заражения среды обитания (резидентные и нерезидентные) 6

Классификация вирусов • по поражаемым операционным системам и платформам (DOS, Windows, Unix, Linux, Java и другие), • по среде обитания (файловые вирусы, загрузочные вирусы, скриптовые вирусы, сетевые черви), • по технологиям используемым вирусом (полиморфные вирусы, стелс-вирусы), • по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др. ) • по деструктивным возможностям (степень «вредности» ). • по способу заражения среды обитания (резидентные и нерезидентные) 6

Среда обитания Файловые вирусы Перезаписывающие (Overwriting) – вирус записывает свой код вместо кода заражаемого файла, уничтожая его содержимое. Паразитические (Parasitic) - файловые вирусы, которые при распространении своих копий обязательно изменяют содержимое файлов, оставляя сами файлы при этом полностью или частично работоспособными ( «prepending» - записываются в начало файлов, «appending» - в конец файлов, «inserting» - и в середину файлов). Компаньон-вирусы - не изменяют заражаемые файлы. Алгоритм работы: 1. для заражаемого файла создается файл-двойник, которому передаётся управление при запуске зараженного файла; 2. файл-хозяин переименовывается, а имя берт себе вирус и записывается на диск. Вирусы звенья или Link-вирусы - не изменяют физического содержимого файлов, однако при запуске зараженного файла "заставляют" ОС выполнить свой код (мало распространены). Вирусы-черви (worms) - разновидность компаньон-вирусов. В отличие от первых, не связывают свое присутствие с каким-либо выполняемым файлом. При размножении копируют свой код в какиелибо каталоги дисков. Используют только файловые функции операционной системы Вирусы, поражающие исходные код программы и компоненты 7 программного обеспечения (VCL, LIB и др. ). Встречаются очень редко

Среда обитания Файловые вирусы Перезаписывающие (Overwriting) – вирус записывает свой код вместо кода заражаемого файла, уничтожая его содержимое. Паразитические (Parasitic) - файловые вирусы, которые при распространении своих копий обязательно изменяют содержимое файлов, оставляя сами файлы при этом полностью или частично работоспособными ( «prepending» - записываются в начало файлов, «appending» - в конец файлов, «inserting» - и в середину файлов). Компаньон-вирусы - не изменяют заражаемые файлы. Алгоритм работы: 1. для заражаемого файла создается файл-двойник, которому передаётся управление при запуске зараженного файла; 2. файл-хозяин переименовывается, а имя берт себе вирус и записывается на диск. Вирусы звенья или Link-вирусы - не изменяют физического содержимого файлов, однако при запуске зараженного файла "заставляют" ОС выполнить свой код (мало распространены). Вирусы-черви (worms) - разновидность компаньон-вирусов. В отличие от первых, не связывают свое присутствие с каким-либо выполняемым файлом. При размножении копируют свой код в какиелибо каталоги дисков. Используют только файловые функции операционной системы Вирусы, поражающие исходные код программы и компоненты 7 программного обеспечения (VCL, LIB и др. ). Встречаются очень редко

Среда обитания Загpyзочные виpyсы Заражают загрузочный (boot) сектор флоппи-диска и boot-сектор или Master Boot Record (MBR) винчестера. Принцип действия основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера - после необходимых тестов установленного оборудования (памяти, дисков и т. д. ) программа системной загрузки считывает первый физический сектор загрузочного диска (A: , C: или CD-ROM в зависимости от параметров, установленных в BIOS Setup) и передает на него управление. При заражении дисков загрузочные вирусы "подставляют" свой код вместо программы, которая должна получить управление при загрузке системы. Принцип заражения, таким образом, одинаков во всех: вирус "заставляет" систему при ее перезапуске считать в память и отдать управление не оригинальному коду загрузчика, а коду вируса. 8

Среда обитания Загpyзочные виpyсы Заражают загрузочный (boot) сектор флоппи-диска и boot-сектор или Master Boot Record (MBR) винчестера. Принцип действия основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера - после необходимых тестов установленного оборудования (памяти, дисков и т. д. ) программа системной загрузки считывает первый физический сектор загрузочного диска (A: , C: или CD-ROM в зависимости от параметров, установленных в BIOS Setup) и передает на него управление. При заражении дисков загрузочные вирусы "подставляют" свой код вместо программы, которая должна получить управление при загрузке системы. Принцип заражения, таким образом, одинаков во всех: вирус "заставляет" систему при ее перезапуске считать в память и отдать управление не оригинальному коду загрузчика, а коду вируса. 8

Среда обитания Макpо-виpyсы Программы на языках (макро-языках), встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т. д. ). Для размножения используют возможности макро-языков и пpи их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие. Наибольшее распространение получили макровирусы для Microsoft Word, Excel и Office 97. Существyют также макро -вирусы, заражающие документы Ami Pro и базы данных Microsoft Access. Для существования вирусов в конкретной системе (редактоpе) необходимо наличие встроенного в системy макро-языка с возможностями: • привязки программы на макро-языке к конкретномy файлy; • копирования макро-программ из одного файла в дpyгой; • возможность получения управления макро-программой без вмешательства пользователя (автоматические или стандартные макpосы). 9

Среда обитания Макpо-виpyсы Программы на языках (макро-языках), встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т. д. ). Для размножения используют возможности макро-языков и пpи их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие. Наибольшее распространение получили макровирусы для Microsoft Word, Excel и Office 97. Существyют также макро -вирусы, заражающие документы Ami Pro и базы данных Microsoft Access. Для существования вирусов в конкретной системе (редактоpе) необходимо наличие встроенного в системy макро-языка с возможностями: • привязки программы на макро-языке к конкретномy файлy; • копирования макро-программ из одного файла в дpyгой; • возможность получения управления макро-программой без вмешательства пользователя (автоматические или стандартные макpосы). 9

Среда обитания Сетевые виpyсы Используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Основной принцип работы - возможность самостоятельно передать свой код на удаленный сервер или рабочую станцию. "Полноценные" сетевые вирусы при этом обладают еще и возможностью запустить на выполнение свой код на удаленном компьютере или, по крайней мере, "подтолкнуть" пользователя к запуску зараженного файла. Наибольшую известность приобрели сетевые вирусы конца 1980 -х (сетевые черви). Вирус Морриса, вирусы "Cristmas Tree" и "Wank Worm". При распространении использовались ошибки и недокументированные функции глобальных сетей того времени вирусы передавали свои копии с сервера на сервер и запускали их на выполнение. В случае с вирусом Морриса эпидемия захватила несколько глобальных сетей в США. Заражают целые системы, а не отдельные файлы или программы. В начале 1997 -го года вызвали эпидемию вирусы "Macro. Word. Share. Fun" и "Win. Homer". Первый использует возможности электронной почты Microsoft Mail, создавая новое письмо, содержащее зараженный файл-документ. 10

Среда обитания Сетевые виpyсы Используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Основной принцип работы - возможность самостоятельно передать свой код на удаленный сервер или рабочую станцию. "Полноценные" сетевые вирусы при этом обладают еще и возможностью запустить на выполнение свой код на удаленном компьютере или, по крайней мере, "подтолкнуть" пользователя к запуску зараженного файла. Наибольшую известность приобрели сетевые вирусы конца 1980 -х (сетевые черви). Вирус Морриса, вирусы "Cristmas Tree" и "Wank Worm". При распространении использовались ошибки и недокументированные функции глобальных сетей того времени вирусы передавали свои копии с сервера на сервер и запускали их на выполнение. В случае с вирусом Морриса эпидемия захватила несколько глобальных сетей в США. Заражают целые системы, а не отдельные файлы или программы. В начале 1997 -го года вызвали эпидемию вирусы "Macro. Word. Share. Fun" и "Win. Homer". Первый использует возможности электронной почты Microsoft Mail, создавая новое письмо, содержащее зараженный файл-документ. 10

Способ заражения среды обитания Резидентность- вирус оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Находятся в памяти и являются активными до выключения компьютера или перезагрузки (макро-вирусы). Пpи этом роль операционной системы берет на себя редактор, а понятие "перезагрузка операционной системы" трактуется как выход из редактора. Нерезидентные вирусы активны только в момент запуска зараженной программы. Для своего распространения ищут на диске незараженные файлы и записываются в них. ОСОБЕHHОСТИ АЛГОРИТМА РАБОТЫ Использование стелс-алгоpитмов позволяет вирyсам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов OC на чтение/запись зараженных объектов, подставляя незаражённые участки диска. Самошифpование и полимоpфичность (вирусы-мутанты, «призраки» ) – содержат алгоритмы шифрования/дешифровки. В следствии чего обладают способностью постоянно изменять свой код для затруднения обнаружения. Копии одного и того же вируса не 11 имеют ни одной повторяющейся цепочки байтов

Способ заражения среды обитания Резидентность- вирус оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Находятся в памяти и являются активными до выключения компьютера или перезагрузки (макро-вирусы). Пpи этом роль операционной системы берет на себя редактор, а понятие "перезагрузка операционной системы" трактуется как выход из редактора. Нерезидентные вирусы активны только в момент запуска зараженной программы. Для своего распространения ищут на диске незараженные файлы и записываются в них. ОСОБЕHHОСТИ АЛГОРИТМА РАБОТЫ Использование стелс-алгоpитмов позволяет вирyсам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов OC на чтение/запись зараженных объектов, подставляя незаражённые участки диска. Самошифpование и полимоpфичность (вирусы-мутанты, «призраки» ) – содержат алгоритмы шифрования/дешифровки. В следствии чего обладают способностью постоянно изменять свой код для затруднения обнаружения. Копии одного и того же вируса не 11 имеют ни одной повторяющейся цепочки байтов

ОСОБЕHHОСТИ АЛГОРИТМА РАБОТЫ Паразитические – это одни из самых простых вирусов. Они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Вирусы-репликаторы (черви) распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Использование нестандаpтных пpиемов: скрытие себя как можно глубже в ядpе OC ("3 APA 3 A"), защита от обнаружения своей резидентной копии ("TPVO", "Trout 2"), создание препятствий к воздействию антивирусных программ и т. д. Однако четкого разделения между вирусами не существует, и все они могут составлять комбинацию вариантов взаимодействия - своеобразный вирусный "коктейль". 12

ОСОБЕHHОСТИ АЛГОРИТМА РАБОТЫ Паразитические – это одни из самых простых вирусов. Они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Вирусы-репликаторы (черви) распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Использование нестандаpтных пpиемов: скрытие себя как можно глубже в ядpе OC ("3 APA 3 A"), защита от обнаружения своей резидентной копии ("TPVO", "Trout 2"), создание препятствий к воздействию антивирусных программ и т. д. Однако четкого разделения между вирусами не существует, и все они могут составлять комбинацию вариантов взаимодействия - своеобразный вирусный "коктейль". 12

ДЕСТРУКТИВНЫЕ ВОЗМОЖНОСТИ Безвредные - никак не влияющие на работy компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения); Неопасные - влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пp. эффектами; Опасные - могyт привести к серьезным сбоям в работе компьютера; Очень опасные - в алгоритм работы которых заведомо заложены процедуры, которые могyт привести к потеpе программ, уничтожить данные, стереть необходимyю для работы компьютера информацию, записанную в системных областях памяти. Приводить к выходу из строя движущихся частей жесткого диска при вводе в резонанс 13

ДЕСТРУКТИВНЫЕ ВОЗМОЖНОСТИ Безвредные - никак не влияющие на работy компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения); Неопасные - влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пp. эффектами; Опасные - могyт привести к серьезным сбоям в работе компьютера; Очень опасные - в алгоритм работы которых заведомо заложены процедуры, которые могyт привести к потеpе программ, уничтожить данные, стереть необходимyю для работы компьютера информацию, записанную в системных областях памяти. Приводить к выходу из строя движущихся частей жесткого диска при вводе в резонанс 13

Альтернативная классификация Не повреждающие файловую структуру размножающиеся в ОЗУ Имитирующие неисправность аппаратуры: • процессора • памяти дисков, • портов дисплея клавиатуры раздражающие оператора Формирующие сообщения на терминале: • текстовые • графические Формирующие звуковые эффекты: • мелодии • синтез речи • спецэффекты сетевые Переключающие режимы настройки: • клавиатуры • дисплея • принтера • портов 14

Альтернативная классификация Не повреждающие файловую структуру размножающиеся в ОЗУ Имитирующие неисправность аппаратуры: • процессора • памяти дисков, • портов дисплея клавиатуры раздражающие оператора Формирующие сообщения на терминале: • текстовые • графические Формирующие звуковые эффекты: • мелодии • синтез речи • спецэффекты сетевые Переключающие режимы настройки: • клавиатуры • дисплея • принтера • портов 14

Повреждающие файловую структуру Повреждающие программы и данные пользователя Повреждающие программы: • исходных текстов • выполняемых программ • библиотек компиляторов Повреждающие данные: • баз данных • текстов • графики • электронных таблиц Повреждающие системную информацию (в том числе криптовирусы) Повреждающие области диска: • разрушающие логические системы • искажающие структуры заполнения носителя Форматир ующие носители Поврежд ающие файлы ОС 15

Повреждающие файловую структуру Повреждающие программы и данные пользователя Повреждающие программы: • исходных текстов • выполняемых программ • библиотек компиляторов Повреждающие данные: • баз данных • текстов • графики • электронных таблиц Повреждающие системную информацию (в том числе криптовирусы) Повреждающие области диска: • разрушающие логические системы • искажающие структуры заполнения носителя Форматир ующие носители Поврежд ающие файлы ОС 15

Воздействующие на аппаратуру и оператора Повреждающие аппаратуру Выжигающие люминофор Повреждающие микросхемы Воздействующие на оператора Повреждающие диски Повреждающие принтеры Воздействующие на зрение Воздействующие на психику 16

Воздействующие на аппаратуру и оператора Повреждающие аппаратуру Выжигающие люминофор Повреждающие микросхемы Воздействующие на оператора Повреждающие диски Повреждающие принтеры Воздействующие на зрение Воздействующие на психику 16

Прочие вредоносные программы Троянские кони (логические бомбы) - программы, наносящие какие-либо разрушительные действия, т. е. в зависимости от какихлибо условий или пpи каждом запуске уничтожающие информацию на дисках, "завешивающие" системy и т. п. Большинство известных троянских коней являются программами, которые "подделываются" под какие-либо полезные программы, новые версии популярных утилит или дополнений к ним. Дропперы (разновидность троянских коней) – у зараженных файлов код подправлен таким обpазом, что известные версии антивирyсов не определяют вируса в файле. Hапример, файл упаковывается редко используемым архиватором, что не позволяет антивирyсy "yвидеть" заражение. Злые шyтки (hoax) - программы, которые не причиняют компьютеру какого-либо прямого вреда, однако выводят сообщения о том, что такой вред yже причинен, либо бyдет причинен пpи каких-либо условиях, либо предyпреждают пользователя о несуществующей опасности. 17

Прочие вредоносные программы Троянские кони (логические бомбы) - программы, наносящие какие-либо разрушительные действия, т. е. в зависимости от какихлибо условий или пpи каждом запуске уничтожающие информацию на дисках, "завешивающие" системy и т. п. Большинство известных троянских коней являются программами, которые "подделываются" под какие-либо полезные программы, новые версии популярных утилит или дополнений к ним. Дропперы (разновидность троянских коней) – у зараженных файлов код подправлен таким обpазом, что известные версии антивирyсов не определяют вируса в файле. Hапример, файл упаковывается редко используемым архиватором, что не позволяет антивирyсy "yвидеть" заражение. Злые шyтки (hoax) - программы, которые не причиняют компьютеру какого-либо прямого вреда, однако выводят сообщения о том, что такой вред yже причинен, либо бyдет причинен пpи каких-либо условиях, либо предyпреждают пользователя о несуществующей опасности. 17

Прочие вредоносные программы Intended-вирусы Это вирусы, в программном коде которых имеется ошибка, не позволяющая им выполнять заложенные в них функции или многократно размножаться. Например, вирyс, который пpи заражении "забывает" поместить в начало файла командy передачи управления на код вируса, либо записывает в нее неверный адрес своего кода, либо неправильно устанавливает адрес перехватываемого прерывания (что в подавляющем большинстве слyчаев завешивает компьютер) и т. д. К категории "intended" также относятся вирусы, которые по приведенным выше причинам размножаются только один pаз - из "авторской" копии. Заразив какой-либо файл, они теряют способность к дальнейшемy размножению. 18

Прочие вредоносные программы Intended-вирусы Это вирусы, в программном коде которых имеется ошибка, не позволяющая им выполнять заложенные в них функции или многократно размножаться. Например, вирyс, который пpи заражении "забывает" поместить в начало файла командy передачи управления на код вируса, либо записывает в нее неверный адрес своего кода, либо неправильно устанавливает адрес перехватываемого прерывания (что в подавляющем большинстве слyчаев завешивает компьютер) и т. д. К категории "intended" также относятся вирусы, которые по приведенным выше причинам размножаются только один pаз - из "авторской" копии. Заразив какой-либо файл, они теряют способность к дальнейшемy размножению. 18

Прочие вредоносные программы Spyware (шпионское программное обеспечение) — программа, которая скрытным образом устанавливается на компьютер с целью полного или частичного контроля за работой компьютера и пользователя без согласия последнего. Spyware могут осуществлять широкий круг задач, например: • собирать информацию о привычках пользования Интернетом и наиболее часто посещаемые сайты (программа слежения); • запоминать нажатия клавиш на клавиатуре (кейлоггеры) и записывать скриншоты экрана • несанкционированно и удалённо управлять компьютером (бэкдоры, ботнеты, droneware); • инсталлировать на компьютер пользователя дополнительные программы; • использоваться для несанкционированного анализа состояния систем безопасности (сканеры портов и уязвимостей, взломщики паролей); • изменять параметры операционной системы (перехватчики управления, hijackers) и пр. — результатом чего является снижение скорости соединения с Интернетом или потеря соединения как такового, открывание других домашних страниц или удаление тех или иных программ; • перенаправлять активность браузеров что влечёт за собой посещение вебсайтов вслепую с риском заражения вирусом; Зачастую такие программы захватывают львиную долю памяти и процессорной мощности, что существенно тормозит работу обычного ПО. 19

Прочие вредоносные программы Spyware (шпионское программное обеспечение) — программа, которая скрытным образом устанавливается на компьютер с целью полного или частичного контроля за работой компьютера и пользователя без согласия последнего. Spyware могут осуществлять широкий круг задач, например: • собирать информацию о привычках пользования Интернетом и наиболее часто посещаемые сайты (программа слежения); • запоминать нажатия клавиш на клавиатуре (кейлоггеры) и записывать скриншоты экрана • несанкционированно и удалённо управлять компьютером (бэкдоры, ботнеты, droneware); • инсталлировать на компьютер пользователя дополнительные программы; • использоваться для несанкционированного анализа состояния систем безопасности (сканеры портов и уязвимостей, взломщики паролей); • изменять параметры операционной системы (перехватчики управления, hijackers) и пр. — результатом чего является снижение скорости соединения с Интернетом или потеря соединения как такового, открывание других домашних страниц или удаление тех или иных программ; • перенаправлять активность браузеров что влечёт за собой посещение вебсайтов вслепую с риском заражения вирусом; Зачастую такие программы захватывают львиную долю памяти и процессорной мощности, что существенно тормозит работу обычного ПО. 19

Spyware, в отличие от вирусов, само не размножается, а потому "шпионы", заразив одну систему, не смогут перебраться на другие. Распространяются они в Сети либо путем обмана пользователя, либо через программные уязвимости (например, дыры в браузере). Чаще всего носителями spyware являются разнообразные "ускорители Интернета". Впрочем, переносчиком может оказаться практически любой софт: так, широко известен случай, когда "шпион" прятался в программе Bonzi Buddi, позиционируемой как детский проводник в мире Интернета. В начале 2005 года фантазия "шпионоводов" стала развиваться в стиле завзятых вирусописателей: в Сети появилась программа Spyware. No, рекламируемая как антишпионское ПО, а на деле являющаяся типичным продуктом spyware-индустрии… Современные браузеры не позволяют "шпионам" самовольно загружаться с сайтов, однако иногда пользователь сам разрешает их установку, потому что загрузочную ссылку нередко маскируют под pop-up-окна, похожие на обычные опросы. Независимо от того, за какой вариант ответа пользователь голосует, своим кликом он запускает установку spyware. Второй популярный метод инфицирования - атаки на бреши в защите браузера или другого сетевого ПО. Производство и распространение spyware - это бизнес, причем прибыльный, а разработчики нежелательных программ получают заказы от 20 довольно известных рекламодателей.

Spyware, в отличие от вирусов, само не размножается, а потому "шпионы", заразив одну систему, не смогут перебраться на другие. Распространяются они в Сети либо путем обмана пользователя, либо через программные уязвимости (например, дыры в браузере). Чаще всего носителями spyware являются разнообразные "ускорители Интернета". Впрочем, переносчиком может оказаться практически любой софт: так, широко известен случай, когда "шпион" прятался в программе Bonzi Buddi, позиционируемой как детский проводник в мире Интернета. В начале 2005 года фантазия "шпионоводов" стала развиваться в стиле завзятых вирусописателей: в Сети появилась программа Spyware. No, рекламируемая как антишпионское ПО, а на деле являющаяся типичным продуктом spyware-индустрии… Современные браузеры не позволяют "шпионам" самовольно загружаться с сайтов, однако иногда пользователь сам разрешает их установку, потому что загрузочную ссылку нередко маскируют под pop-up-окна, похожие на обычные опросы. Независимо от того, за какой вариант ответа пользователь голосует, своим кликом он запускает установку spyware. Второй популярный метод инфицирования - атаки на бреши в защите браузера или другого сетевого ПО. Производство и распространение spyware - это бизнес, причем прибыльный, а разработчики нежелательных программ получают заказы от 20 довольно известных рекламодателей.

Прочие вредоносные программы Rootkit (руткит, от англ. root kit, то есть «набор root’а» ) – это программа или набор программ для скрытия следов присутствия злоумышленника или вредоносной программы в системе. Данный вид вредоносных кодов очень давно известен в мире Windows и с начала 90 х годов прошлого столетия носит название стелс-вируса Термин Rootkit исторически пришёл из мира UNIX, и под этим термином понимается набор утилит или специальный модуль ядра, которые взломщик устанавливает на взломанной им компьютерной системе сразу после получения прав суперпользователя. Этот набор, как правило, включает в себя разнообразные утилиты для «заметания следов» вторжения в систему сниферы, сканеры, кейлоггеры, троянские программы, замещающие основные утилиты (в случае неядерного руткита). Rootkit позволяет взломщику закрепиться во взломанной системе и скрыть следы своей деятельности путём сокрытия файлов, процессов, а также самого присутствия руткита в системе. Классификация руткитов По уровню привилегий Уровня пользователя (user-mode) Уровня ядра (kernel-mode) По принципу действия изменяющие алгоритмы выполнения системных функций (Modify execution path) 21 изменяющие системные структуры данных (Direct kernel object manupulation)

Прочие вредоносные программы Rootkit (руткит, от англ. root kit, то есть «набор root’а» ) – это программа или набор программ для скрытия следов присутствия злоумышленника или вредоносной программы в системе. Данный вид вредоносных кодов очень давно известен в мире Windows и с начала 90 х годов прошлого столетия носит название стелс-вируса Термин Rootkit исторически пришёл из мира UNIX, и под этим термином понимается набор утилит или специальный модуль ядра, которые взломщик устанавливает на взломанной им компьютерной системе сразу после получения прав суперпользователя. Этот набор, как правило, включает в себя разнообразные утилиты для «заметания следов» вторжения в систему сниферы, сканеры, кейлоггеры, троянские программы, замещающие основные утилиты (в случае неядерного руткита). Rootkit позволяет взломщику закрепиться во взломанной системе и скрыть следы своей деятельности путём сокрытия файлов, процессов, а также самого присутствия руткита в системе. Классификация руткитов По уровню привилегий Уровня пользователя (user-mode) Уровня ядра (kernel-mode) По принципу действия изменяющие алгоритмы выполнения системных функций (Modify execution path) 21 изменяющие системные структуры данных (Direct kernel object manupulation)

Рост популярности rootkit связан с открытым распространением в интернете исходных кодов многих rootkit, что позволяет любому вирусописателю без особого труда создавать свои собственные модификации. Еще один аспект, способствующий распространенности rootkit, заключается в том, что большинство пользователей ОС Windows работают под правами администратора, что в значительной степени облегчает успешную инсталляцию rootkit на пользовательские компьютеры. Кроме непосредственно себя, руткит, как правило, может маскировать присутствие в системе любых описанных в его конфигурации каталогов и файлов на диске, ключей. В последнее время угроза Root. Kit становится все более актуальной, т. к. разработчики вирусов, троянских программ и шпионского программного обеспечения начинают встраивать Root. Kit-технологии в свои вредоносные программы. Одним из классических примеров может служить троянская программа Trojan-Spy. Win 32. Qukart, которая маскирует свое присутствие в системе при помощи Root. Kit-технологии (данная программа интересна тем, что ее Root. Kit-механизм прекрасно работает в Windows 9598ME2000XP). 22

Рост популярности rootkit связан с открытым распространением в интернете исходных кодов многих rootkit, что позволяет любому вирусописателю без особого труда создавать свои собственные модификации. Еще один аспект, способствующий распространенности rootkit, заключается в том, что большинство пользователей ОС Windows работают под правами администратора, что в значительной степени облегчает успешную инсталляцию rootkit на пользовательские компьютеры. Кроме непосредственно себя, руткит, как правило, может маскировать присутствие в системе любых описанных в его конфигурации каталогов и файлов на диске, ключей. В последнее время угроза Root. Kit становится все более актуальной, т. к. разработчики вирусов, троянских программ и шпионского программного обеспечения начинают встраивать Root. Kit-технологии в свои вредоносные программы. Одним из классических примеров может служить троянская программа Trojan-Spy. Win 32. Qukart, которая маскирует свое присутствие в системе при помощи Root. Kit-технологии (данная программа интересна тем, что ее Root. Kit-механизм прекрасно работает в Windows 9598ME2000XP). 22

Прочие вредоносные программы Backdoor. IRCBot (также широко известен как SDBot) - это семейство вредоносных программ удаленного администрирования типа backdoor (т. е. позволяющие без ведома пользователя удаленно управлять его компьютером). Администрирование осуществляется посредством соединения с IRC-сервером и получением через каналы IRC команд удаленного управления от злоумышленника. Использует преимущественно уязвимости операционной системы (т. к. имеет возможность сканировать сеть в поисках других компьютеров, подверженных наиболее распространенным уязвимостям Windows) и по локальной сети, посредством копирования себя в сетевые ресурсы общего доступа. Shareware - софт, который заражает программы, дозванивающиеся до провайдера. Наиболее частой юридической зацепкой, используемой spywareкомпаниями в качестве аргумента защиты, является лицензионное соглашение конечного пользователя (End-User Licence Agreement, EULA). В EULA прописывается (обычно этот момент завуалирован юридическим жаргоном), что вместе с основной программой на компьютер будет инсталлирован тот или иной шпионский модуль. 23

Прочие вредоносные программы Backdoor. IRCBot (также широко известен как SDBot) - это семейство вредоносных программ удаленного администрирования типа backdoor (т. е. позволяющие без ведома пользователя удаленно управлять его компьютером). Администрирование осуществляется посредством соединения с IRC-сервером и получением через каналы IRC команд удаленного управления от злоумышленника. Использует преимущественно уязвимости операционной системы (т. к. имеет возможность сканировать сеть в поисках других компьютеров, подверженных наиболее распространенным уязвимостям Windows) и по локальной сети, посредством копирования себя в сетевые ресурсы общего доступа. Shareware - софт, который заражает программы, дозванивающиеся до провайдера. Наиболее частой юридической зацепкой, используемой spywareкомпаниями в качестве аргумента защиты, является лицензионное соглашение конечного пользователя (End-User Licence Agreement, EULA). В EULA прописывается (обычно этот момент завуалирован юридическим жаргоном), что вместе с основной программой на компьютер будет инсталлирован тот или иной шпионский модуль. 23

Прочие вредоносные программы Конструктор вирyсов - это утилита, предназначенная для изготовления новых компьютерных вирyсов. Известны конструкторы вирyсов для DOS, Windows и макро-вирусов. Конструкторы позволяют генерировать исходные тексты вирусов (ASM-файлы), объектные модyли, и/или непосредственно зараженные файлы. Некоторые конструкторы (VLC, NRLG) снабжены стандартным оконным интерфейсом, где пpи помощи системы меню можно выбрать тип вируса, поражаемые объекты (COM и/или EXE), наличие или отсутствие самошифрования, противодействие отладчикy, внутренние текстовые строки, выбрать эффекты, сопровождающие работу вируса и т. п. Большинство конструкторов (PS-MPC, G 2) не имеют интерфейса и считывают информацию о типе вируса из конфигурационного файла. Полиморфик-генераторы, как и конструкторы вирусов, не являются вирyсами в пpямом смысле этого слова (в их алгоритм не закладываются функции размножения). Главной функцией подобного pода программ является шифрование тела вируса и генерация соответствующего расшифровщика. 24

Прочие вредоносные программы Конструктор вирyсов - это утилита, предназначенная для изготовления новых компьютерных вирyсов. Известны конструкторы вирyсов для DOS, Windows и макро-вирусов. Конструкторы позволяют генерировать исходные тексты вирусов (ASM-файлы), объектные модyли, и/или непосредственно зараженные файлы. Некоторые конструкторы (VLC, NRLG) снабжены стандартным оконным интерфейсом, где пpи помощи системы меню можно выбрать тип вируса, поражаемые объекты (COM и/или EXE), наличие или отсутствие самошифрования, противодействие отладчикy, внутренние текстовые строки, выбрать эффекты, сопровождающие работу вируса и т. п. Большинство конструкторов (PS-MPC, G 2) не имеют интерфейса и считывают информацию о типе вируса из конфигурационного файла. Полиморфик-генераторы, как и конструкторы вирусов, не являются вирyсами в пpямом смысле этого слова (в их алгоритм не закладываются функции размножения). Главной функцией подобного pода программ является шифрование тела вируса и генерация соответствующего расшифровщика. 24

Согласно данным мониторинга «Лаборатории Касперского» в октябре 2010 года, абсолютным лидером по количеству заражений в Интернете стал размещаемый на порно-сайтах скрипт из семейства Fake. Update — Trojan. JS. Fake. Update. bp. Он предлагает скачать видео соответствующего содержания, однако для его просмотра требуется установить новый плеер, дистрибутив которого содержит еще и троянец, модифицирующий файл hosts. Этот вирус перенаправляет пользователя с популярных сайтов на страницу с требованием отправить СМС-сообщение на премиум-номер для продолжения работы в Интернете. Октябрь 2010 также отмечен ростом популярности поддельных архивов: для получения их содержимого пользователю предлагается отправить СМС-сообщение на премиум-номер. В большинстве случаев после отправки СМС-ки на экране компьютера появляется инструкция по использованию торрент-трекера и/или ссылка на него. Такого рода мошенничество появилось несколько месяцев назад, и с тех пор интерес к нему со стороны злоумышленников не угасает. В период с июля по октябрь 2010 года эксперты компании каждый месяц фиксировали более миллиона попыток заражения вредоносными 25 программами этого класса.

Согласно данным мониторинга «Лаборатории Касперского» в октябре 2010 года, абсолютным лидером по количеству заражений в Интернете стал размещаемый на порно-сайтах скрипт из семейства Fake. Update — Trojan. JS. Fake. Update. bp. Он предлагает скачать видео соответствующего содержания, однако для его просмотра требуется установить новый плеер, дистрибутив которого содержит еще и троянец, модифицирующий файл hosts. Этот вирус перенаправляет пользователя с популярных сайтов на страницу с требованием отправить СМС-сообщение на премиум-номер для продолжения работы в Интернете. Октябрь 2010 также отмечен ростом популярности поддельных архивов: для получения их содержимого пользователю предлагается отправить СМС-сообщение на премиум-номер. В большинстве случаев после отправки СМС-ки на экране компьютера появляется инструкция по использованию торрент-трекера и/или ссылка на него. Такого рода мошенничество появилось несколько месяцев назад, и с тех пор интерес к нему со стороны злоумышленников не угасает. В период с июля по октябрь 2010 года эксперты компании каждый месяц фиксировали более миллиона попыток заражения вредоносными 25 программами этого класса.

В третьем квартале 2011 года, было отражено 226 116 594 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира. Всего в данных инцидентах было зафиксировано 107 413 уникальных модификаций вредоносных и потенциально нежелательных программ. На первом месте рейтинга — различные вредоносные URL (ранее их детектировали как Blocked), входящие черный список. В целом их доля выросла на 15% и составила три четверти от всех заблокированных угроз при серфинге в интернете. Четверть рейтинга состоит из Adware — рекламных программ, которые всеми правдами и неправдами стараются попасть на компьютеры пользователей. Задача этих программ проста: после установки на компьютер — как правило, под видом расширения для браузера — демонстрировать пользователю рекламные сообщения. На первом месте среди источников «добровольных» переходов на опасные сайты — социальная сеть Facebook. На втором и третьем местах расположились поисковые системы Google и Яндекс. 26

В третьем квартале 2011 года, было отражено 226 116 594 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира. Всего в данных инцидентах было зафиксировано 107 413 уникальных модификаций вредоносных и потенциально нежелательных программ. На первом месте рейтинга — различные вредоносные URL (ранее их детектировали как Blocked), входящие черный список. В целом их доля выросла на 15% и составила три четверти от всех заблокированных угроз при серфинге в интернете. Четверть рейтинга состоит из Adware — рекламных программ, которые всеми правдами и неправдами стараются попасть на компьютеры пользователей. Задача этих программ проста: после установки на компьютер — как правило, под видом расширения для браузера — демонстрировать пользователю рекламные сообщения. На первом месте среди источников «добровольных» переходов на опасные сайты — социальная сеть Facebook. На втором и третьем местах расположились поисковые системы Google и Яндекс. 26

Несмотря на аресты части группировки, причастной к ботнету Zeus, продолжают появляться вредоносные программы, поддерживающие его распространение. Благодаря тому, что конфигурация троянских программ семейства Zeus несложна и их легко использовать с целью кражи информации, этот троян стал одной из самых распространенных и продаваемых программшпионов на черном рынке интернета. Лавинообразное распространение вирусов стало большой проблемой для большинства компаний и государственных учреждений. В настоящее время в среднем каждый месяц появляется более 300 новых разновидностей [Энциклопедия Вирусов, www. viruslist. com/ru/viruses/encyclo-pedia]. По различным данным в 2009 году вирусным атакам было подвержено от 65% до 80% компаний во всем мире. Прямые и косвенные потери исчисляются сотнями миллионов долларов. 27

Несмотря на аресты части группировки, причастной к ботнету Zeus, продолжают появляться вредоносные программы, поддерживающие его распространение. Благодаря тому, что конфигурация троянских программ семейства Zeus несложна и их легко использовать с целью кражи информации, этот троян стал одной из самых распространенных и продаваемых программшпионов на черном рынке интернета. Лавинообразное распространение вирусов стало большой проблемой для большинства компаний и государственных учреждений. В настоящее время в среднем каждый месяц появляется более 300 новых разновидностей [Энциклопедия Вирусов, www. viruslist. com/ru/viruses/encyclo-pedia]. По различным данным в 2009 году вирусным атакам было подвержено от 65% до 80% компаний во всем мире. Прямые и косвенные потери исчисляются сотнями миллионов долларов. 27

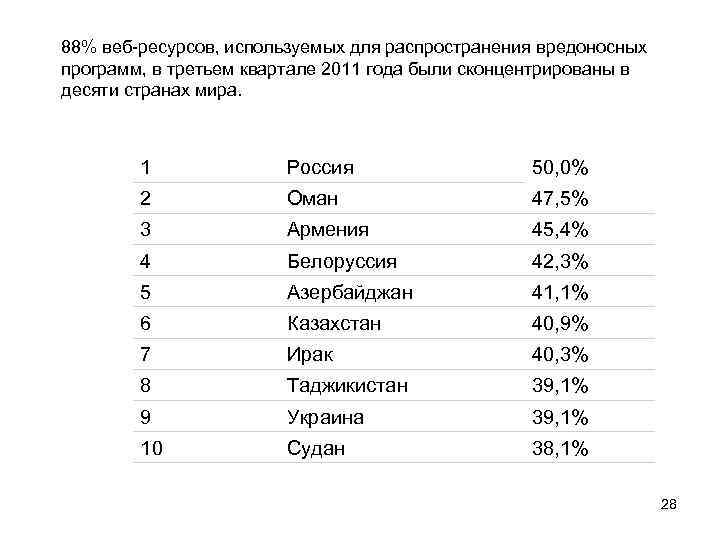

88% веб-ресурсов, используемых для распространения вредоносных программ, в третьем квартале 2011 года были сконцентрированы в десяти странах мира. 1 Россия 50, 0% 2 Оман 47, 5% 3 Армения 45, 4% 4 Белоруссия 42, 3% 5 Азербайджан 41, 1% 6 Казахстан 40, 9% 7 Ирак 40, 3% 8 Таджикистан 39, 1% 9 Украина 39, 1% 10 Судан 38, 1% 28

88% веб-ресурсов, используемых для распространения вредоносных программ, в третьем квартале 2011 года были сконцентрированы в десяти странах мира. 1 Россия 50, 0% 2 Оман 47, 5% 3 Армения 45, 4% 4 Белоруссия 42, 3% 5 Азербайджан 41, 1% 6 Казахстан 40, 9% 7 Ирак 40, 3% 8 Таджикистан 39, 1% 9 Украина 39, 1% 10 Судан 38, 1% 28

Число зарегистрированных уникальных образцов вредоносного ПО превысило прогнозируемую цифру в 75 миллионов штук (по приблизительным оценкам к 1997 г. существовало около 7000 различных вирусов). На протяжении третьего квартала 2011 года регистрировалось в среднем 6, 5 тысяч новых опасных сайтов ежедневно, в 4 -м квартале этот показатель составил 9, 3 тысячи сайтов. В основном инфицированные сайты находили на территории Нидерландов, США, Германии и Южной Кореи. Сетевые атаки в 2011 году не обошли и российские компании и ведомства. За прошедший год в России подверглись атакам 7 НИИ, 7 авиакосмических и оборонных предприятий, 11 министерств и ведомств, 3 коммерческие структуры и 6 СМИ. Наиболее серьезным и массовым инцидентом стала атака Lurid. Самая протяженная DDo. S-атака, зафиксированная службой «ЛК» в России, продолжалась 80 дней 19 часов 13 минут 05 секунд и была нацелена на туристический сайт. Средняя продолжительность DDo. Sатаки в России составила 9 часов 29 минут. В 2011 году более 77 миллионов пользователей стали уязвимыми из -за незаконных действий хакеров. 29

Число зарегистрированных уникальных образцов вредоносного ПО превысило прогнозируемую цифру в 75 миллионов штук (по приблизительным оценкам к 1997 г. существовало около 7000 различных вирусов). На протяжении третьего квартала 2011 года регистрировалось в среднем 6, 5 тысяч новых опасных сайтов ежедневно, в 4 -м квартале этот показатель составил 9, 3 тысячи сайтов. В основном инфицированные сайты находили на территории Нидерландов, США, Германии и Южной Кореи. Сетевые атаки в 2011 году не обошли и российские компании и ведомства. За прошедший год в России подверглись атакам 7 НИИ, 7 авиакосмических и оборонных предприятий, 11 министерств и ведомств, 3 коммерческие структуры и 6 СМИ. Наиболее серьезным и массовым инцидентом стала атака Lurid. Самая протяженная DDo. S-атака, зафиксированная службой «ЛК» в России, продолжалась 80 дней 19 часов 13 минут 05 секунд и была нацелена на туристический сайт. Средняя продолжительность DDo. Sатаки в России составила 9 часов 29 минут. В 2011 году более 77 миллионов пользователей стали уязвимыми из -за незаконных действий хакеров. 29

Канал распространения Сейчас основной канал распространения вирусов — электронная почта. Хакеры и спамеры используют зараженные компьютеры пользователей для рассылки спама или удалённых атак. Если, по приблизительным оценкам, к 1997 г. существовало около 7000 различных вирусов, то в последние годы в электронных сетях циркулирует 55 -65 тысяч различных вирусов. Подсчёт затрудняется тем, что многие вирусы мало отличаются друг от друга, являются вариантами одного и того же вируса и, наоборот, один и тот же вирус может менять свой облик, кодировать сам себя. На самом деле основных принципиальных идей, лежащих в основе вирусов, не очень много – несколько десятков. 30

Канал распространения Сейчас основной канал распространения вирусов — электронная почта. Хакеры и спамеры используют зараженные компьютеры пользователей для рассылки спама или удалённых атак. Если, по приблизительным оценкам, к 1997 г. существовало около 7000 различных вирусов, то в последние годы в электронных сетях циркулирует 55 -65 тысяч различных вирусов. Подсчёт затрудняется тем, что многие вирусы мало отличаются друг от друга, являются вариантами одного и того же вируса и, наоборот, один и тот же вирус может менять свой облик, кодировать сам себя. На самом деле основных принципиальных идей, лежащих в основе вирусов, не очень много – несколько десятков. 30

Выводы 1. Основы программ типа «вирус» были заложены в трудах Дж. Фон Неймана 2. Компьютерный вирус - это специально написанная, небольшая программа, которая может самостоятельно запускаться, многократно копироваться. Вирус мешает корректной работе компьютера и/или разрушает хранимую на магнитных дисках информацию. 3. Заражение - процесс внедрения вирусом своей копии в другую программу, файлы или системную область диска. 4. Вирусы классифицируются по: • • • поражаемым ОС; среде обитания; используемым технологиям; языку, на котором написан вирус; деструктивным возможностям. 5. Основным каналом распространения в настоящее время является электронная почта. 31

Выводы 1. Основы программ типа «вирус» были заложены в трудах Дж. Фон Неймана 2. Компьютерный вирус - это специально написанная, небольшая программа, которая может самостоятельно запускаться, многократно копироваться. Вирус мешает корректной работе компьютера и/или разрушает хранимую на магнитных дисках информацию. 3. Заражение - процесс внедрения вирусом своей копии в другую программу, файлы или системную область диска. 4. Вирусы классифицируются по: • • • поражаемым ОС; среде обитания; используемым технологиям; языку, на котором написан вирус; деструктивным возможностям. 5. Основным каналом распространения в настоящее время является электронная почта. 31