компьютерные вирусы.ppt

- Количество слайдов: 58

Компьютерные вирусы и вопросы их нейтрализации доцент Соловьева Ю. А.

Компьютерные вирусы и вопросы их нейтрализации доцент Соловьева Ю. А.

Содержание термина Под компьютерным вирусом понимается автономно функционирующая программа, обладающая способностью к самовключению в тела других программ и последующему самовоспроизведению и самораспространению в информационно-вычислительных сетях и отдельных ЭВМ.

Содержание термина Под компьютерным вирусом понимается автономно функционирующая программа, обладающая способностью к самовключению в тела других программ и последующему самовоспроизведению и самораспространению в информационно-вычислительных сетях и отдельных ЭВМ.

Первый компьютерный вирус В далеком 1983 году один студент по имени Фред Коэн занимался написанием программы на занятиях в калифорнийском университете. Его целью было создать программу, которая способна была бы распространяться паразитически по сетям. Надо сказать, что получилось у него это достаточно быстро. И уже 11 ноября того же года он представил результаты своей работы своему руководителю. Самый первый компьютерный вирус назывался демонстрационным для VAX 11/750 под управлением Unix. Руководителем был Леонард Элдман, известный в компьютерном мире как гуру этого направления. В истории развития компьютерных систем именно этот день принято считать первым днем появления информационного терроризма в новой форме.

Первый компьютерный вирус В далеком 1983 году один студент по имени Фред Коэн занимался написанием программы на занятиях в калифорнийском университете. Его целью было создать программу, которая способна была бы распространяться паразитически по сетям. Надо сказать, что получилось у него это достаточно быстро. И уже 11 ноября того же года он представил результаты своей работы своему руководителю. Самый первый компьютерный вирус назывался демонстрационным для VAX 11/750 под управлением Unix. Руководителем был Леонард Элдман, известный в компьютерном мире как гуру этого направления. В истории развития компьютерных систем именно этот день принято считать первым днем появления информационного терроризма в новой форме.

Первый компьютерный вирус Но на самом деле, хоть данная дата считается официальной и утвержденной, первый компьютерный вирус появился гораздо раньше. Его создателем был американский ученый, выходец из Венгрии, Джон фон Нейман. В 1949 году Нейман написан статью под названием «Теория и организации сложных автоматов» . В этой статье он рассматривал возможность создания программы, которая могла бы размножаться. А в 1970 году вышел роман «На гребне ударной волны» писателяфантаста Тома Браннера. Он описывал боевых роботов, которые были заражены вредительскими программами.

Первый компьютерный вирус Но на самом деле, хоть данная дата считается официальной и утвержденной, первый компьютерный вирус появился гораздо раньше. Его создателем был американский ученый, выходец из Венгрии, Джон фон Нейман. В 1949 году Нейман написан статью под названием «Теория и организации сложных автоматов» . В этой статье он рассматривал возможность создания программы, которая могла бы размножаться. А в 1970 году вышел роман «На гребне ударной волны» писателяфантаста Тома Браннера. Он описывал боевых роботов, которые были заражены вредительскими программами.

История компьютерных вирусов Название "вирус" было взято из биологии, так как процесс захвата компьютера вирусом полностью соответствует процессу захвата вирусом человеческого организма. Человеческий вирус внедряется в клетку, после чего начинает размножаться. Так и компьютерный: попав в программу, вирус действует аналогичным образом. Впервые это определение было дано Фредом Коэном, который сказал, что вирус является программой, способной заражать другие программы путем добавления в них копии самой себя.

История компьютерных вирусов Название "вирус" было взято из биологии, так как процесс захвата компьютера вирусом полностью соответствует процессу захвата вирусом человеческого организма. Человеческий вирус внедряется в клетку, после чего начинает размножаться. Так и компьютерный: попав в программу, вирус действует аналогичным образом. Впервые это определение было дано Фредом Коэном, который сказал, что вирус является программой, способной заражать другие программы путем добавления в них копии самой себя.

Creeper Как известно, прототипом Интернета является сеть Пентагона. Временем появления первых сетевых вирусов обычно считают начало 1970 -х. Именно тогда появилась программа Creeper, написанная сотрудником компании BBN (Bolt Beranek and Newman) Бобом Томасом (Bob Thomas). Creeper обладала возможностью самоперемещения между серверами. Попадав на компьютер, она выводила на экран сообщение «I'M THE CREEPER. . . CATCH ME IF YOU CAN» ( «Я Крипер. . . Поймай меня, если сможешь» ). По своей сути, эта программа еще не являлась полноценным компьютерным вирусом. Никаких деструктивный действий, или действий шпионского характера, Creeper не выполнял. Позже другим сотрудником BBN Рэем Томлинсоном была написана программа Reaper, которая также самостоятельно перемещалась по сети и, при обнаружении Creeper, прекращала его действие.

Creeper Как известно, прототипом Интернета является сеть Пентагона. Временем появления первых сетевых вирусов обычно считают начало 1970 -х. Именно тогда появилась программа Creeper, написанная сотрудником компании BBN (Bolt Beranek and Newman) Бобом Томасом (Bob Thomas). Creeper обладала возможностью самоперемещения между серверами. Попадав на компьютер, она выводила на экран сообщение «I'M THE CREEPER. . . CATCH ME IF YOU CAN» ( «Я Крипер. . . Поймай меня, если сможешь» ). По своей сути, эта программа еще не являлась полноценным компьютерным вирусом. Никаких деструктивный действий, или действий шпионского характера, Creeper не выполнял. Позже другим сотрудником BBN Рэем Томлинсоном была написана программа Reaper, которая также самостоятельно перемещалась по сети и, при обнаружении Creeper, прекращала его действие.

Elk Cloner Более похожей на современный вирус была программа Elk Cloner, выявленная в 1982 году. Она распространялась, заражая операционную систему DOS для Apple II, записанную на гибких дисках. При обнаружении незараженной дискеты вирус копировал себя туда. При каждой 50 -й загрузке вирус показывал на экране маленькое шуточное стихотворение. Хоть этот вирус и не был предназначен для нанесения вреда, он мог испортить код загрузки на дискетах с другими системами. Автором этого вируса считается 15 -летний школьник из Питсбурга Рич Скрента (Rich Skrenta). Изначально жертвами этого компьютерного вируса стали друзья и знакомые автора, а также его учитель математики.

Elk Cloner Более похожей на современный вирус была программа Elk Cloner, выявленная в 1982 году. Она распространялась, заражая операционную систему DOS для Apple II, записанную на гибких дисках. При обнаружении незараженной дискеты вирус копировал себя туда. При каждой 50 -й загрузке вирус показывал на экране маленькое шуточное стихотворение. Хоть этот вирус и не был предназначен для нанесения вреда, он мог испортить код загрузки на дискетах с другими системами. Автором этого вируса считается 15 -летний школьник из Питсбурга Рич Скрента (Rich Skrenta). Изначально жертвами этого компьютерного вируса стали друзья и знакомые автора, а также его учитель математики.

Brain Первая вирусная эпидемия была зарегистрирована в 1987 году. Причиной ее стал вирус Brain. Он является первым компьютерным вирусом, созданным для IBM PC-совместимых ПК. В основе его разработки лежали исключительно благие намерения. Выпустили его два брата, владеющие фирмой по разработке программного обеспечения. Таким образом они хотели наказать местных пиратов, ворующих их ПО. Однако вирус создал целую эпидемию, заразив только в США более 18 тысяч компьютеров. Стоит отметить, что вирус Brain был первым вирусом, использующим стелс-технологии для сокрытия своего пребывания в системе. При попытке чтения зараженного сектора, он «подставлял» и его незараженный оригинал.

Brain Первая вирусная эпидемия была зарегистрирована в 1987 году. Причиной ее стал вирус Brain. Он является первым компьютерным вирусом, созданным для IBM PC-совместимых ПК. В основе его разработки лежали исключительно благие намерения. Выпустили его два брата, владеющие фирмой по разработке программного обеспечения. Таким образом они хотели наказать местных пиратов, ворующих их ПО. Однако вирус создал целую эпидемию, заразив только в США более 18 тысяч компьютеров. Стоит отметить, что вирус Brain был первым вирусом, использующим стелс-технологии для сокрытия своего пребывания в системе. При попытке чтения зараженного сектора, он «подставлял» и его незараженный оригинал.

Jerusalem Следующим знаковым событием в истории развития вирусов было появление вируса Jerusalem. Этот вирус был создан в 1988 году в Израиле - отсюда и его основное имя. Второе название вируса «Пятница 13 -е» . Он действительно активировался только в пятницу 13 -го числа и удалял абсолютно все данные с жесткого диска.

Jerusalem Следующим знаковым событием в истории развития вирусов было появление вируса Jerusalem. Этот вирус был создан в 1988 году в Израиле - отсюда и его основное имя. Второе название вируса «Пятница 13 -е» . Он действительно активировался только в пятницу 13 -го числа и удалял абсолютно все данные с жесткого диска.

Червь Морриса Также в 1988 году отметим появление вируса под именем «червь Морриса» . Он был самым страшным из известных на тот момент компьютерных вирусов. Этот сетевой червь был одной из первых известных программ, эксплуатирующих переполнение буфера. Ему удалось сделать невозможное - вывести из строя всю глобальную сеть. Сбой хоть и длился совсем не долгое время, но убытки от него были оценены в 96 миллионов долларов. Его создателем был аспирант факультета Вычислительной техники Корнелльского университета Роберт Т. Моррис. Дело дошло до суда, где Роберту Моррису грозило до пяти лет лишения свободы и штраф в размере 250 тысяч долларов, однако, принимая во внимание смягчающие обстоятельства, суд приговорил его к трём годам условно, 10 тысячам долларов штрафа и 400 часам общественных работ.

Червь Морриса Также в 1988 году отметим появление вируса под именем «червь Морриса» . Он был самым страшным из известных на тот момент компьютерных вирусов. Этот сетевой червь был одной из первых известных программ, эксплуатирующих переполнение буфера. Ему удалось сделать невозможное - вывести из строя всю глобальную сеть. Сбой хоть и длился совсем не долгое время, но убытки от него были оценены в 96 миллионов долларов. Его создателем был аспирант факультета Вычислительной техники Корнелльского университета Роберт Т. Моррис. Дело дошло до суда, где Роберту Моррису грозило до пяти лет лишения свободы и штраф в размере 250 тысяч долларов, однако, принимая во внимание смягчающие обстоятельства, суд приговорил его к трём годам условно, 10 тысячам долларов штрафа и 400 часам общественных работ.

Чернобыль (CIH) Один из самых известных вирусов, ставший самым разрушительным за все предшествующие годы. Создан в 1998 году тайваньским студентом. Инициалы этого студента стоят в названии вируса. Вирус попадал на компьютер пользователя и бездействовал там до 26 апреля. Этот компьютерный вирус уничтожал информацию на жестком диске и перезаписывал Flash BIOS. В некоторых случаях это приводило к замене микросхемы, или даже к замене материнской платы. Эпидемия вируса «Чернобыль» пришлась на 1999 год. Тогда из строя было выведено боле 300 тысяч компьютеров. Также вирус еще носил вред компьютерам по всему миру в последующие годы.

Чернобыль (CIH) Один из самых известных вирусов, ставший самым разрушительным за все предшествующие годы. Создан в 1998 году тайваньским студентом. Инициалы этого студента стоят в названии вируса. Вирус попадал на компьютер пользователя и бездействовал там до 26 апреля. Этот компьютерный вирус уничтожал информацию на жестком диске и перезаписывал Flash BIOS. В некоторых случаях это приводило к замене микросхемы, или даже к замене материнской платы. Эпидемия вируса «Чернобыль» пришлась на 1999 год. Тогда из строя было выведено боле 300 тысяч компьютеров. Также вирус еще носил вред компьютерам по всему миру в последующие годы.

Melissa 26 марта 1999 года был выпущен первый всемирно известный почтовый червь. Червь заражал файлы MS Word и рассылал свои копии в сообщениях MS Outlook. Вирус распространялся с огромной скоростью. Сумма нанесенного ущерба оценивается более чем в $100 млн.

Melissa 26 марта 1999 года был выпущен первый всемирно известный почтовый червь. Червь заражал файлы MS Word и рассылал свои копии в сообщениях MS Outlook. Вирус распространялся с огромной скоростью. Сумма нанесенного ущерба оценивается более чем в $100 млн.

My Doom Этот червь был запущен в январе 2004 года. На тот момент он становится самым быстрым червем, который распространяется по электронной почте. Каждый последующий зараженный компьютер отправлял спама больше чем предыдущий. Кроме этого, он изменял операционную систему, блокируя доступ к сайтам антивирусных компаний, сайту Microsoft, новостным лентам. Этим вирусом была даже предпринята попытка DOS-атаки на сайт Microsoft. Одновременно все множество зараженных компьютеров обрушило огромное количество запросов с разных концов света на сайт Microsoft.

My Doom Этот червь был запущен в январе 2004 года. На тот момент он становится самым быстрым червем, который распространяется по электронной почте. Каждый последующий зараженный компьютер отправлял спама больше чем предыдущий. Кроме этого, он изменял операционную систему, блокируя доступ к сайтам антивирусных компаний, сайту Microsoft, новостным лентам. Этим вирусом была даже предпринята попытка DOS-атаки на сайт Microsoft. Одновременно все множество зараженных компьютеров обрушило огромное количество запросов с разных концов света на сайт Microsoft.

Conficker Впервые появился в сети в 2008 году. Один из опаснейших на сегодняшний день компьютерных червей. Этот вирус атакует операционные системы семейства Microsoft Windows. Червь находит уязвимости Windows, связанные с переполнением буфера и при помощи обманного RPC-запроса выполняет код. На январь 2009 года вирус поразил 12 миллионов компьютеров во всем мире. Вирус нанес такой вред, что компания Microsoft обещала 250 000 долларов за информацию о создателях вируса.

Conficker Впервые появился в сети в 2008 году. Один из опаснейших на сегодняшний день компьютерных червей. Этот вирус атакует операционные системы семейства Microsoft Windows. Червь находит уязвимости Windows, связанные с переполнением буфера и при помощи обманного RPC-запроса выполняет код. На январь 2009 года вирус поразил 12 миллионов компьютеров во всем мире. Вирус нанес такой вред, что компания Microsoft обещала 250 000 долларов за информацию о создателях вируса.

Вирус троян - это вредоносное программное обеспечение, которое, без ведома владельца персонального компьютера может предоставить доступ к его данным или по определенному адресу выслать вашу персональную информацию. В отличие от вируса, троянская программа имеет направленность на конкретную информацию, часто конфиденциальную, к тому же троян не имеет механизма саморазмножения. Подцепить вредоносную троянскую программу можно элементарным запуском зараженного программного обеспечения, с какого-нибудь неофициального ресурса, а также с общедоступного сайта или файлообменника.

Вирус троян - это вредоносное программное обеспечение, которое, без ведома владельца персонального компьютера может предоставить доступ к его данным или по определенному адресу выслать вашу персональную информацию. В отличие от вируса, троянская программа имеет направленность на конкретную информацию, часто конфиденциальную, к тому же троян не имеет механизма саморазмножения. Подцепить вредоносную троянскую программу можно элементарным запуском зараженного программного обеспечения, с какого-нибудь неофициального ресурса, а также с общедоступного сайта или файлообменника.

Разновидности троянских программ Сейчас наибольшее распространение имеют следующие троянские вирусы (программы): n "Трояны почтовики" - троянские программы, позволяющие их хозяину вытаскивать с вашего компьютера необходимую информацию с последующей передачей по электронной почте. n "Трояны насмешки" - эти трояны не наносят вашему компьютеру вреда, но могут периодически выводить сообщения, что ущерб уже причинен или может быть причинен при определенных обстоятельствах. n "Скрывающиеся утилиты удаленного руководства" - утилиты, которые по своему программному коду являются достаточно мощным соединяющим звеном между вашим персональным компьютером и удаленным злоумышленником, который управляет вашим компьютером. n "Клавишные трояны" - эти вредоносные программки буквально записывают все набранное на клавиатуре, а потом банально "сливают" своему удаленному хозяину по почте.

Разновидности троянских программ Сейчас наибольшее распространение имеют следующие троянские вирусы (программы): n "Трояны почтовики" - троянские программы, позволяющие их хозяину вытаскивать с вашего компьютера необходимую информацию с последующей передачей по электронной почте. n "Трояны насмешки" - эти трояны не наносят вашему компьютеру вреда, но могут периодически выводить сообщения, что ущерб уже причинен или может быть причинен при определенных обстоятельствах. n "Скрывающиеся утилиты удаленного руководства" - утилиты, которые по своему программному коду являются достаточно мощным соединяющим звеном между вашим персональным компьютером и удаленным злоумышленником, который управляет вашим компьютером. n "Клавишные трояны" - эти вредоносные программки буквально записывают все набранное на клавиатуре, а потом банально "сливают" своему удаленному хозяину по почте.

Как бороться с троянами? Отыскать запрограммированную троянскую программу на своем ПК сложно, используя следующие рекомендации, можно на 99% защитить свой компьютер от троянских программ: n При выходе в глобальную сеть, постарайтесь использовать только проверенные ресурсы. n Не скачивайте сомнительное программное обеспечение, которое якобы поможет вам во много раз увеличить ресурсы вашего компьютера. Также постарайтесь на сайтах не нажимать сомнительных картинок, потому как троян может использовать автозагрузку, в результате чего быстро и надежно проникнет в ваш компьютер. n Когда получаете письмо от неизвестного адресата, обратите ваше внимание на расширение приложенных файлов. Если оно типа: *. bat, *. vbs, *. scr, *. exe, то не стоит скачивать эти приложения. n Применяйте лицензионные антивирусы.

Как бороться с троянами? Отыскать запрограммированную троянскую программу на своем ПК сложно, используя следующие рекомендации, можно на 99% защитить свой компьютер от троянских программ: n При выходе в глобальную сеть, постарайтесь использовать только проверенные ресурсы. n Не скачивайте сомнительное программное обеспечение, которое якобы поможет вам во много раз увеличить ресурсы вашего компьютера. Также постарайтесь на сайтах не нажимать сомнительных картинок, потому как троян может использовать автозагрузку, в результате чего быстро и надежно проникнет в ваш компьютер. n Когда получаете письмо от неизвестного адресата, обратите ваше внимание на расширение приложенных файлов. Если оно типа: *. bat, *. vbs, *. scr, *. exe, то не стоит скачивать эти приложения. n Применяйте лицензионные антивирусы.

Цикл жизни вируса обычно включает следующие периоды: n внедрения, n инкубационный, n репликации (саморазмножения), n проявления. В течение инкубационного периода вирус пассивен, что усложняет задачу его поиска и нейтрализации. На этапе проявления вирус выполняет свойственные ему целевые функции, например, необратимую коррекцию информации на магнитных носителях

Цикл жизни вируса обычно включает следующие периоды: n внедрения, n инкубационный, n репликации (саморазмножения), n проявления. В течение инкубационного периода вирус пассивен, что усложняет задачу его поиска и нейтрализации. На этапе проявления вирус выполняет свойственные ему целевые функции, например, необратимую коррекцию информации на магнитных носителях

Основные ранние признаки заражения компьютера вирусом n уменьшение объема свободной оперативной n n n памяти; замедление загрузки и работы компьютера; непонятные (без причин) изменения в файлах, а также изменения размеров и даты последней модификации файлов; ошибки при загрузке операционной системы; невозможность сохранять файлы в нужных каталогах; непонятные системные сообщения, музыкальные и визуальные эффекты и т. д.

Основные ранние признаки заражения компьютера вирусом n уменьшение объема свободной оперативной n n n памяти; замедление загрузки и работы компьютера; непонятные (без причин) изменения в файлах, а также изменения размеров и даты последней модификации файлов; ошибки при загрузке операционной системы; невозможность сохранять файлы в нужных каталогах; непонятные системные сообщения, музыкальные и визуальные эффекты и т. д.

Основные ранние признаки заражения компьютера вирусом n уменьшение объема свободной оперативной памяти; n замедление загрузки и работы компьютера; n непонятные (без причин) изменения в файлах, а также изменения размеров и даты последней модификации файлов; n ошибки при загрузке операционной системы; n невозможность сохранять файлы в нужных каталогах; n непонятные системные сообщения, музыкальные и визуальные эффекты и т. д. Признаки активной фазы вируса: n исчезновение файлов; n форматирование жесткого диска; n невозможность загрузки файлов или операционной системы.

Основные ранние признаки заражения компьютера вирусом n уменьшение объема свободной оперативной памяти; n замедление загрузки и работы компьютера; n непонятные (без причин) изменения в файлах, а также изменения размеров и даты последней модификации файлов; n ошибки при загрузке операционной системы; n невозможность сохранять файлы в нужных каталогах; n непонятные системные сообщения, музыкальные и визуальные эффекты и т. д. Признаки активной фазы вируса: n исчезновение файлов; n форматирование жесткого диска; n невозможность загрузки файлов или операционной системы.

Физическая структура вируса достаточно проста. Он состоит из головы и, возможно, хвоста. Под головой вируса понимается его компонента, получающая управление первой. Хвостатая часть вируса, расположена в тексте зараженной программы отдельно от головы. Вирусы, состоящие из одной головы, называют несегментированными, тогда как вирусы, содержащие голову и хвост сегментированными.

Физическая структура вируса достаточно проста. Он состоит из головы и, возможно, хвоста. Под головой вируса понимается его компонента, получающая управление первой. Хвостатая часть вируса, расположена в тексте зараженной программы отдельно от головы. Вирусы, состоящие из одной головы, называют несегментированными, тогда как вирусы, содержащие голову и хвост сегментированными.

Виды компьютерных вирусов n Рекламные программы Под рекламными и информационными программами понимаются такие программы, которые, помимо своей основной функции, также демонстрируют рекламные баннеры и всевозможные всплывающие окна с рекламой. Такие сообщения с рекламой порой бывает достаточно нелегко скрыть или отключить. Такие рекламные программы основываются при работе на поведение пользователей компьютера и являются достаточно проблемными по соображениям безопасности системы.

Виды компьютерных вирусов n Рекламные программы Под рекламными и информационными программами понимаются такие программы, которые, помимо своей основной функции, также демонстрируют рекламные баннеры и всевозможные всплывающие окна с рекламой. Такие сообщения с рекламой порой бывает достаточно нелегко скрыть или отключить. Такие рекламные программы основываются при работе на поведение пользователей компьютера и являются достаточно проблемными по соображениям безопасности системы.

Бэкдоры (Backdoor) Утилиты скрытого администрирования позволяют, обходя системы защиты, поставить компьютер установившего пользователя под свой контроль. Программа, которая работает в невидимом режиме, дает хакеру неограниченные права для управления системой. С помощью таких backdoor-программ можно получить доступ к персональным и личным данным пользователя. Нередко такие программы используются в целях заражения системы компьютерными вирусами и для скрытой установки вредоносных программ без ведома пользователя.

Бэкдоры (Backdoor) Утилиты скрытого администрирования позволяют, обходя системы защиты, поставить компьютер установившего пользователя под свой контроль. Программа, которая работает в невидимом режиме, дает хакеру неограниченные права для управления системой. С помощью таких backdoor-программ можно получить доступ к персональным и личным данным пользователя. Нередко такие программы используются в целях заражения системы компьютерными вирусами и для скрытой установки вредоносных программ без ведома пользователя.

Загрузочные вирусы Нередко главный загрузочный сектор вашего HDD поражается специальными загрузочными вирусами. Вирусы подобного типа заменяют информацию, которая необходима для беспрепятственного запуска системы. Одно из последствий действия таковой вредоносной программы это невозможность загрузки операционной системы. . .

Загрузочные вирусы Нередко главный загрузочный сектор вашего HDD поражается специальными загрузочными вирусами. Вирусы подобного типа заменяют информацию, которая необходима для беспрепятственного запуска системы. Одно из последствий действия таковой вредоносной программы это невозможность загрузки операционной системы. . .

Bot-сеть это полноценная сеть в Интернет, которая подлежит администрированию злоумышленником и состоящая из многих инфицированных компьютеров, которые взаимодействуют между собой. Контроль над такой сетью достигается с использованием вирусов или троянов, которые проникают в систему. При работе, вредоносные программы никак себя не проявляют, ожидая команды со стороны злоумышленника. Подобные сети применяются для рассылки СПАМ сообщений или для организации Do. S атак на нужные сервера.

Bot-сеть это полноценная сеть в Интернет, которая подлежит администрированию злоумышленником и состоящая из многих инфицированных компьютеров, которые взаимодействуют между собой. Контроль над такой сетью достигается с использованием вирусов или троянов, которые проникают в систему. При работе, вредоносные программы никак себя не проявляют, ожидая команды со стороны злоумышленника. Подобные сети применяются для рассылки СПАМ сообщений или для организации Do. S атак на нужные сервера.

Эксплойт (дословно брешь в безопасности) – это такой скрипт или программа, которые используют специфические дырки и уязвимости ОС или какой-либо программы. Подобным образом в систему проникают программы, с использованием которых могут быть получены права доступа администратора.

Эксплойт (дословно брешь в безопасности) – это такой скрипт или программа, которые используют специфические дырки и уязвимости ОС или какой-либо программы. Подобным образом в систему проникают программы, с использованием которых могут быть получены права доступа администратора.

Ловушки Honeypot (горшочек меда) – это сетевая служба, которая имеет задачу наблюдать за всей сетью и фиксировать атаки, при возникновении очага. Простой пользователь совершенно не догадывается о существовании такой службы. Если же хакер исследует и мониторит сеть на наличие брешей, то он может воспользоваться услугами, которые предлагает такая ловушка. При этом будет сделана запись в log-файлы, а также сработает автоматическая сигнализация.

Ловушки Honeypot (горшочек меда) – это сетевая служба, которая имеет задачу наблюдать за всей сетью и фиксировать атаки, при возникновении очага. Простой пользователь совершенно не догадывается о существовании такой службы. Если же хакер исследует и мониторит сеть на наличие брешей, то он может воспользоваться услугами, которые предлагает такая ловушка. При этом будет сделана запись в log-файлы, а также сработает автоматическая сигнализация.

Макровирусы - это очень маленькие программы, которые написаны на макроязыке приложений. Такие программки распространяются только среди тех документов, которые созданы именно для этого приложения. Для активации таких вредоносных программ необходим запуск приложения, а также выполнение инфицированного файла-макроса. Отличие от обычных вирусов макросов в том, что заражение происходит документов приложения, а не запускаемых файлов приложения.

Макровирусы - это очень маленькие программы, которые написаны на макроязыке приложений. Такие программки распространяются только среди тех документов, которые созданы именно для этого приложения. Для активации таких вредоносных программ необходим запуск приложения, а также выполнение инфицированного файла-макроса. Отличие от обычных вирусов макросов в том, что заражение происходит документов приложения, а не запускаемых файлов приложения.

Фарминг - это скрытая манипуляция host-файлом браузера для того, чтобы направить пользователя на фальшивый сайт. Мошенники содержат у себя сервера больших объемов, на таких серверах хранятся большая база фальшивых интернетстраниц. При манипуляции host-файлом при помощи трояна или вируса вполне возможно манипулирование зараженной системой. В результате этого зараженная система будет загружать только фальшивые сайты, даже в том случае, если Вы правильно введете адрес в строке браузера.

Фарминг - это скрытая манипуляция host-файлом браузера для того, чтобы направить пользователя на фальшивый сайт. Мошенники содержат у себя сервера больших объемов, на таких серверах хранятся большая база фальшивых интернетстраниц. При манипуляции host-файлом при помощи трояна или вируса вполне возможно манипулирование зараженной системой. В результате этого зараженная система будет загружать только фальшивые сайты, даже в том случае, если Вы правильно введете адрес в строке браузера.

Фишинг Phishing дословно переводится как "выуживание" личной информации пользователя при нахождении в сети интернет. Злоумышленник при своих действиях отправляет потенциальной жертве электронное письмо, где указано, что необходимо выслать личную информацию для подтверждения. Нередко это имя и фамилия пользователя, необходимые пароли, PIN коды для доступа к счетам пользователя онлайн. С использованием таких похищенных данных, хакер вполне может выдать себя за другое лицо и осуществить любые действия от его имени.

Фишинг Phishing дословно переводится как "выуживание" личной информации пользователя при нахождении в сети интернет. Злоумышленник при своих действиях отправляет потенциальной жертве электронное письмо, где указано, что необходимо выслать личную информацию для подтверждения. Нередко это имя и фамилия пользователя, необходимые пароли, PIN коды для доступа к счетам пользователя онлайн. С использованием таких похищенных данных, хакер вполне может выдать себя за другое лицо и осуществить любые действия от его имени.

Полиморфные вирусы – это вирусы, использующие маскировку и перевоплощения в работе. В процессе они могут изменять свой программный код самостоятельно, а поэтому их очень сложно обнаружить, потому что сигнатура изменяется с течением времени.

Полиморфные вирусы – это вирусы, использующие маскировку и перевоплощения в работе. В процессе они могут изменять свой программный код самостоятельно, а поэтому их очень сложно обнаружить, потому что сигнатура изменяется с течением времени.

Руткит – это определенный набор программных средств, который скрыто устанавливается в систему пользователя, обеспечивая при этом сокрытие личного логина киберпреступника и различных процессов, при этом делая копии данных.

Руткит – это определенный набор программных средств, который скрыто устанавливается в систему пользователя, обеспечивая при этом сокрытие личного логина киберпреступника и различных процессов, при этом делая копии данных.

Скрипт-вирусы и черви Такие виды компьютерных вирусов достаточно просты для написания и распространяются в основном посредством электронной почты. Скриптовые вирусы используют скриптовые языки для работы чтобы добавлять себя к новым созданным скриптам или распространяться через функции операционной сети. Нередко заражение происходит по e-mail или в результате обмена файлами между пользователями. Червь - это программа, которая размножается самостоятельно, но которая инфицирует при этом другие программы. Черви при размножении не могут стать частью других программ, что отличает их от обычных видов компьютерных вирусов.

Скрипт-вирусы и черви Такие виды компьютерных вирусов достаточно просты для написания и распространяются в основном посредством электронной почты. Скриптовые вирусы используют скриптовые языки для работы чтобы добавлять себя к новым созданным скриптам или распространяться через функции операционной сети. Нередко заражение происходит по e-mail или в результате обмена файлами между пользователями. Червь - это программа, которая размножается самостоятельно, но которая инфицирует при этом другие программы. Черви при размножении не могут стать частью других программ, что отличает их от обычных видов компьютерных вирусов.

Мобильные вирусы – это компьютерные (программные) вирусы, разработанные злоумышленниками специально для распространения через мобильные устройства, такие как смартфоны и КПК. Чаще всего мобильные вирусы распространяются с помощью SMS и MMS сообщений, а также по каналу Bluetooth. Основной целью создания и распространения мобильных вирусов является несанкционированный доступ к личным данным владельцев сотовых телефонов и КПК , а также незаконное обогащение путем дистанционной организации звонков и рассылки SMS и MMS с чужих мобильных телефонов на платные номера.

Мобильные вирусы – это компьютерные (программные) вирусы, разработанные злоумышленниками специально для распространения через мобильные устройства, такие как смартфоны и КПК. Чаще всего мобильные вирусы распространяются с помощью SMS и MMS сообщений, а также по каналу Bluetooth. Основной целью создания и распространения мобильных вирусов является несанкционированный доступ к личным данным владельцев сотовых телефонов и КПК , а также незаконное обогащение путем дистанционной организации звонков и рассылки SMS и MMS с чужих мобильных телефонов на платные номера.

Наиболее известные мобильные вирусы: Cabir Первый вирус для мобильных телефонов появился относительно недавно, в 2004 году, и с тех пор их количество лавинообразно нарастает. Один из первых мобильных вирусов назывался Cabir и был разработан для того, чтобы проверить саму идею распространения вирусов в мобильной связи. Причем в качестве канала распространения для этого вируса был выбран канал Bluetooth. На сегодняшней день, этот мобильный вирус распространен более чем в 30 странах.

Наиболее известные мобильные вирусы: Cabir Первый вирус для мобильных телефонов появился относительно недавно, в 2004 году, и с тех пор их количество лавинообразно нарастает. Один из первых мобильных вирусов назывался Cabir и был разработан для того, чтобы проверить саму идею распространения вирусов в мобильной связи. Причем в качестве канала распространения для этого вируса был выбран канал Bluetooth. На сегодняшней день, этот мобильный вирус распространен более чем в 30 странах.

Наиболее известные мобильные вирусы: Comwar Другой, очень распространенный вирус называется Comwar. Именно этим вирусом было заражено более 110 000 мобильных телефонов, только в Испании в 2007 году. Этот вирус более опасен, так как в качестве канала распространения он использует и Bluetoth и MMS, то есть попав в смартфон он начинает самопроизвольно отправлять MMS сообщения, а отправка таких сообщений стоит довольно дорого и платить за них придется владельцу мобильного телефона.

Наиболее известные мобильные вирусы: Comwar Другой, очень распространенный вирус называется Comwar. Именно этим вирусом было заражено более 110 000 мобильных телефонов, только в Испании в 2007 году. Этот вирус более опасен, так как в качестве канала распространения он использует и Bluetoth и MMS, то есть попав в смартфон он начинает самопроизвольно отправлять MMS сообщения, а отправка таких сообщений стоит довольно дорого и платить за них придется владельцу мобильного телефона.

Наиболее известные мобильные вирусы: Brador Ещё один, очень коварный и опасный мобильный вирус - Brador. Это шпионская мобильная программа, которая может организовать дистанционный доступ злоумышленника к смартфону. Это значит, что потенциальный преступник может послать на ваш телефон программу, которая будет собирать там личные данные и отсылать их на телефон или компьютер шпиона.

Наиболее известные мобильные вирусы: Brador Ещё один, очень коварный и опасный мобильный вирус - Brador. Это шпионская мобильная программа, которая может организовать дистанционный доступ злоумышленника к смартфону. Это значит, что потенциальный преступник может послать на ваш телефон программу, которая будет собирать там личные данные и отсылать их на телефон или компьютер шпиона.

Наиболее известные мобильные вирусы: Viver А теперь познакомимся с чисто российским изобретением троянской мобильной программой - Viver. Как и большинство троянских программ Viver маскируется под безобидное приложение, которое после загрузки в телефон начинает отправлять платные SMS до тех пор, пока не закончатся деньги на мобильном счете владельца телефона. И что характерно, что злоумышленник получает приличный % от стоимости переданных SMS. А это значит, что существует прямая материальная заинтересованность создавать и распространять такие вирусы.

Наиболее известные мобильные вирусы: Viver А теперь познакомимся с чисто российским изобретением троянской мобильной программой - Viver. Как и большинство троянских программ Viver маскируется под безобидное приложение, которое после загрузки в телефон начинает отправлять платные SMS до тех пор, пока не закончатся деньги на мобильном счете владельца телефона. И что характерно, что злоумышленник получает приличный % от стоимости переданных SMS. А это значит, что существует прямая материальная заинтересованность создавать и распространять такие вирусы.

Лечение компьютера К общим средствам, помогающим предотвратить заражение и его разрушительных последствий относят: резервное копирование информации (создание копий файлов и системных областей жестких дисков); n избежание пользования случайными и неизвестными программами. Чаще всего вирусы распространяются вместе с компьютерными программами; n перезагрузка компьютера перед началом работы, в частности, в случае, если за этим компьютером работали другие пользователи; n ограничение доступа к информации, в частности физическая защита дискеты во время копирования файлов с нее. n

Лечение компьютера К общим средствам, помогающим предотвратить заражение и его разрушительных последствий относят: резервное копирование информации (создание копий файлов и системных областей жестких дисков); n избежание пользования случайными и неизвестными программами. Чаще всего вирусы распространяются вместе с компьютерными программами; n перезагрузка компьютера перед началом работы, в частности, в случае, если за этим компьютером работали другие пользователи; n ограничение доступа к информации, в частности физическая защита дискеты во время копирования файлов с нее. n

Лечение компьютера Сегодня используется несколько основополагающих методик обнаружения и защиты от вирусов: · · · сканирование; эвристический анализ; использование антивирусных мониторов; обнаружение изменений; использование антивирусов, встроенных в BIOS компьютера. Кроме того, практически все антивирусные программы обеспечивают автоматическое восстановление зараженных программ и загрузочных секторов. Конечно, если это возможно.

Лечение компьютера Сегодня используется несколько основополагающих методик обнаружения и защиты от вирусов: · · · сканирование; эвристический анализ; использование антивирусных мониторов; обнаружение изменений; использование антивирусов, встроенных в BIOS компьютера. Кроме того, практически все антивирусные программы обеспечивают автоматическое восстановление зараженных программ и загрузочных секторов. Конечно, если это возможно.

Сканирование Самая простая методика поиска вирусов заключается в том, что антивирусная программа последовательно просматривает проверяемые файлы в поиске сигнатур известных вирусов. Под сигнатурой понимается уникальная последовательность байт, принадлежащая вирусу, и не встречающаяся в других программах. Антивирусные программы-сканеры способны найти только уже известные и изученные вирусы, для которых была определена сигнатура. Применение простых программ-сканеров не защищает Ваш компьютер от проникновения новых вирусов. Для шифрующихся и полиморфных вирусов, способных полностью изменять свой код при заражении новой программы или загрузочного сектора, невозможно выделить сигнатуру. Поэтому простые антивирусные программысканеры не могут обнаружить полиморфные вирусы.

Сканирование Самая простая методика поиска вирусов заключается в том, что антивирусная программа последовательно просматривает проверяемые файлы в поиске сигнатур известных вирусов. Под сигнатурой понимается уникальная последовательность байт, принадлежащая вирусу, и не встречающаяся в других программах. Антивирусные программы-сканеры способны найти только уже известные и изученные вирусы, для которых была определена сигнатура. Применение простых программ-сканеров не защищает Ваш компьютер от проникновения новых вирусов. Для шифрующихся и полиморфных вирусов, способных полностью изменять свой код при заражении новой программы или загрузочного сектора, невозможно выделить сигнатуру. Поэтому простые антивирусные программысканеры не могут обнаружить полиморфные вирусы.

Эвристический анализ Антивирусные программы, реализующие метод эвристического анализа, проверяют программы и загрузочные секторы дисков и дискет, пытаясь обнаружить в них код, характерный для вирусов. Эвристический анализатор может обнаружить, например, что проверяемая программа устанавливает резидентный модуль в памяти или записывает данные в исполнимый файл программы.

Эвристический анализ Антивирусные программы, реализующие метод эвристического анализа, проверяют программы и загрузочные секторы дисков и дискет, пытаясь обнаружить в них код, характерный для вирусов. Эвристический анализатор может обнаружить, например, что проверяемая программа устанавливает резидентный модуль в памяти или записывает данные в исполнимый файл программы.

Антивирусные мониторы Существует еще целый класс антивирусных программ, которые постоянно находятся в памяти компьютера, и отслеживают все подозрительные действия, выполняемые другими программами. Такие программы носят название антивирусных мониторов или сторожей. Монитор автоматически проверяет все запускаемые программы, создаваемые, открываемые и сохраняемые документы, файлы программ и документов, полученные через Интернет или скопированные на жесткий диск с дискеты и компакт диска. Антивирусный монитор сообщит пользователю, если какая-либо программа попытается выполнить потенциально опасное действие.

Антивирусные мониторы Существует еще целый класс антивирусных программ, которые постоянно находятся в памяти компьютера, и отслеживают все подозрительные действия, выполняемые другими программами. Такие программы носят название антивирусных мониторов или сторожей. Монитор автоматически проверяет все запускаемые программы, создаваемые, открываемые и сохраняемые документы, файлы программ и документов, полученные через Интернет или скопированные на жесткий диск с дискеты и компакт диска. Антивирусный монитор сообщит пользователю, если какая-либо программа попытается выполнить потенциально опасное действие.

Обнаружение изменений Когда вирус заражает компьютер, он изменяет содержимое жесткого диска, например, дописывает свой код в файл программы или документа, добавляет вызов программы-вируса в файл AUTOEXEC. BAT, изменяет загрузочный сектор, создает файл-спутник. Антивирусные программы, называемые ревизорами диска, не выполняют поиск вирусов по сигнатурам. Они запоминают предварительно характеристики всех областей диска, которые подвергаются нападению вируса, а затем периодически проверяют их. Ревизор может найти изменения, сделанные известным или неизвестным вирусом. В качестве примеров ревизоров диска можно привести программу Advanced Diskinfoscope (ADinf), разработанную в ЗАО «Диалог. Наука» (http: //www. dials. ru, http: //www. adinf. ru) и ревизор AVP Inspector производства ЗАО «Лаборатория Касперского» (http: //www. kaspersky. ru).

Обнаружение изменений Когда вирус заражает компьютер, он изменяет содержимое жесткого диска, например, дописывает свой код в файл программы или документа, добавляет вызов программы-вируса в файл AUTOEXEC. BAT, изменяет загрузочный сектор, создает файл-спутник. Антивирусные программы, называемые ревизорами диска, не выполняют поиск вирусов по сигнатурам. Они запоминают предварительно характеристики всех областей диска, которые подвергаются нападению вируса, а затем периодически проверяют их. Ревизор может найти изменения, сделанные известным или неизвестным вирусом. В качестве примеров ревизоров диска можно привести программу Advanced Diskinfoscope (ADinf), разработанную в ЗАО «Диалог. Наука» (http: //www. dials. ru, http: //www. adinf. ru) и ревизор AVP Inspector производства ЗАО «Лаборатория Касперского» (http: //www. kaspersky. ru).

Защита, встроенная в BIOS компьютера В системные платы компьютеров тоже встраивают простейшие средства защиты от вирусов. Эти средства позволяют контролировать все обращения к главной загрузочной записи жестких дисков, а также к загрузочным секторам дисков и дискет. Если какая-либо программа попытается изменить содержимое загрузочных секторов, срабатывает защита и пользователь получает соответствующее предупреждение. Однако эта защита не очень надежна. Существуют вирусы (например, Tchechen. 1912 и 1914), которые пытаются отключить антивирусный контроль BIOS, изменяя некоторые ячейки в энергонезависимой памяти (CMOS-памяти) компьютера.

Защита, встроенная в BIOS компьютера В системные платы компьютеров тоже встраивают простейшие средства защиты от вирусов. Эти средства позволяют контролировать все обращения к главной загрузочной записи жестких дисков, а также к загрузочным секторам дисков и дискет. Если какая-либо программа попытается изменить содержимое загрузочных секторов, срабатывает защита и пользователь получает соответствующее предупреждение. Однако эта защита не очень надежна. Существуют вирусы (например, Tchechen. 1912 и 1914), которые пытаются отключить антивирусный контроль BIOS, изменяя некоторые ячейки в энергонезависимой памяти (CMOS-памяти) компьютера.

Антивирусные программы Антивирусной программой (антивирусом) называется программа, основным предназначением которой является обнаружение вредоносных программ, удаление их, лечение зараженных (модифицированных) файлов, а также предотвращение заражения файлов и ОС. Практически все антивирусы одинаковы по своей структуре. Обычно в основу антивирусных программ входит: • ядро • сканер • монитор активности • модуль обновления.

Антивирусные программы Антивирусной программой (антивирусом) называется программа, основным предназначением которой является обнаружение вредоносных программ, удаление их, лечение зараженных (модифицированных) файлов, а также предотвращение заражения файлов и ОС. Практически все антивирусы одинаковы по своей структуре. Обычно в основу антивирусных программ входит: • ядро • сканер • монитор активности • модуль обновления.

Наиболее популярные антивирусные программы Антивирус Касперского Эта антивирусная программа включает в себя все основные инструменты по защите вашего ПК от вирусов. Является мощным антивирусом, чья надежность проверена миллионами пользователей по всему миру. Eset NOD 32 Прекрасный программный продукт. Обеспечивает надежную защиту компьютера от вирусов, практически не снижая производительности работы ПК. Предлагаются решения в сфере информационной безопасности как для домашних ПК, так и для серверов и рабочих станций компаний любого масштаба. Symantec Norton Anti-Virus Антивирусная программа Norton Anti. Virus от компании Symantec является одним из наиболее популярных антивирусных средств в мире. Антивирус автоматом удаляет вредоносные программы, не создавая помех в работе пользователя. Norton Anti. Virus успешно противостоит самым современным spyware- и adware-программам.

Наиболее популярные антивирусные программы Антивирус Касперского Эта антивирусная программа включает в себя все основные инструменты по защите вашего ПК от вирусов. Является мощным антивирусом, чья надежность проверена миллионами пользователей по всему миру. Eset NOD 32 Прекрасный программный продукт. Обеспечивает надежную защиту компьютера от вирусов, практически не снижая производительности работы ПК. Предлагаются решения в сфере информационной безопасности как для домашних ПК, так и для серверов и рабочих станций компаний любого масштаба. Symantec Norton Anti-Virus Антивирусная программа Norton Anti. Virus от компании Symantec является одним из наиболее популярных антивирусных средств в мире. Антивирус автоматом удаляет вредоносные программы, не создавая помех в работе пользователя. Norton Anti. Virus успешно противостоит самым современным spyware- и adware-программам.

Наиболее популярные антивирусные программы Dr. Web Хороший антивирус российского происхождения. Один из лучших антивирусов именно для лечения компьютера от вирусов. Больший по сравнению с другими антивирусами процент не удаленных, а возвращенных в изначальное «здоровое» состояние файлов. Avast! Professional Edition Неплохая полнофункциональная антивирусная программа от чешской компании ALWIL Software. Позволяет детально настроить пользовательские параметры системы безопасности. Обеспечивает хорошую надежную защиту от вирусов и шпионских программ. Panda Antivirus Один из лучших вариантов антивируса для домашнего ПК. Обладает самым простым и интуитивно понятным интерфейсом. Как обещают производители, вы просто устанавливаете продукт и забываете о вирусах, программах-шпионах, руткитах, хакерах, онлайн-мошенниках и краже конфиденциальной информации.

Наиболее популярные антивирусные программы Dr. Web Хороший антивирус российского происхождения. Один из лучших антивирусов именно для лечения компьютера от вирусов. Больший по сравнению с другими антивирусами процент не удаленных, а возвращенных в изначальное «здоровое» состояние файлов. Avast! Professional Edition Неплохая полнофункциональная антивирусная программа от чешской компании ALWIL Software. Позволяет детально настроить пользовательские параметры системы безопасности. Обеспечивает хорошую надежную защиту от вирусов и шпионских программ. Panda Antivirus Один из лучших вариантов антивируса для домашнего ПК. Обладает самым простым и интуитивно понятным интерфейсом. Как обещают производители, вы просто устанавливаете продукт и забываете о вирусах, программах-шпионах, руткитах, хакерах, онлайн-мошенниках и краже конфиденциальной информации.

Наиболее популярные антивирусные программы Dr. Web Хороший антивирус российского происхождения. Один из лучших антивирусов именно для лечения компьютера от вирусов. Больший по сравнению с другими антивирусами процент не удаленных, а возвращенных в изначальное «здоровое» состояние файлов. Avast! Professional Edition Неплохая полнофункциональная антивирусная программа от чешской компании ALWIL Software. Позволяет детально настроить пользовательские параметры системы безопасности. Обеспечивает хорошую надежную защиту от вирусов и шпионских программ. Panda Antivirus Один из лучших вариантов антивируса для домашнего ПК. Обладает самым простым и интуитивно понятным интерфейсом. Как обещают производители, вы просто устанавливаете продукт и забываете о вирусах, программах-шпионах, руткитах, хакерах, онлайн-мошенниках и краже конфиденциальной информации.

Наиболее популярные антивирусные программы Dr. Web Хороший антивирус российского происхождения. Один из лучших антивирусов именно для лечения компьютера от вирусов. Больший по сравнению с другими антивирусами процент не удаленных, а возвращенных в изначальное «здоровое» состояние файлов. Avast! Professional Edition Неплохая полнофункциональная антивирусная программа от чешской компании ALWIL Software. Позволяет детально настроить пользовательские параметры системы безопасности. Обеспечивает хорошую надежную защиту от вирусов и шпионских программ. Panda Antivirus Один из лучших вариантов антивируса для домашнего ПК. Обладает самым простым и интуитивно понятным интерфейсом. Как обещают производители, вы просто устанавливаете продукт и забываете о вирусах, программах-шпионах, руткитах, хакерах, онлайн-мошенниках и краже конфиденциальной информации.

Наиболее популярные антивирусные программы Mc. Afee Virus. Scan Продукт Mc. Afee Virus. Scan осуществляет сканирование файловых серверов и рабочих станций как по расписанию, так и по запросу пользователя. Антивирус способен обнаруживать и обезвреживать вирусы-трояны и программы-черви. Кроме того, системные администраторы получают возможность присваивать программам и процессам ту или иную степень приоритетности. В соответствии с установленным приоритетом они и будут сканироваться антивирусом, что позволяет экономить ресурсы корпоративных сетей. Avira Anti. Vir Популярный германский антивирус. Может быть, именно поэтому Anti. Vir всегда отличали неизменное качество работы и эффективность противостояния новым вирусам. Антивирус нетребователен к системным ресурсам, отличается высокой скоростью сканирования и хорошим качеством нахождения и лечения вирусов.

Наиболее популярные антивирусные программы Mc. Afee Virus. Scan Продукт Mc. Afee Virus. Scan осуществляет сканирование файловых серверов и рабочих станций как по расписанию, так и по запросу пользователя. Антивирус способен обнаруживать и обезвреживать вирусы-трояны и программы-черви. Кроме того, системные администраторы получают возможность присваивать программам и процессам ту или иную степень приоритетности. В соответствии с установленным приоритетом они и будут сканироваться антивирусом, что позволяет экономить ресурсы корпоративных сетей. Avira Anti. Vir Популярный германский антивирус. Может быть, именно поэтому Anti. Vir всегда отличали неизменное качество работы и эффективность противостояния новым вирусам. Антивирус нетребователен к системным ресурсам, отличается высокой скоростью сканирования и хорошим качеством нахождения и лечения вирусов.

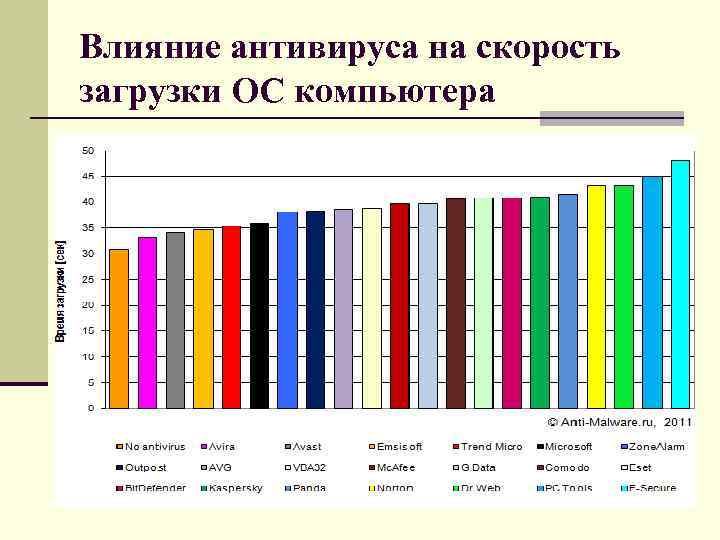

Влияние антивируса на скорость загрузки ОС компьютера

Влияние антивируса на скорость загрузки ОС компьютера

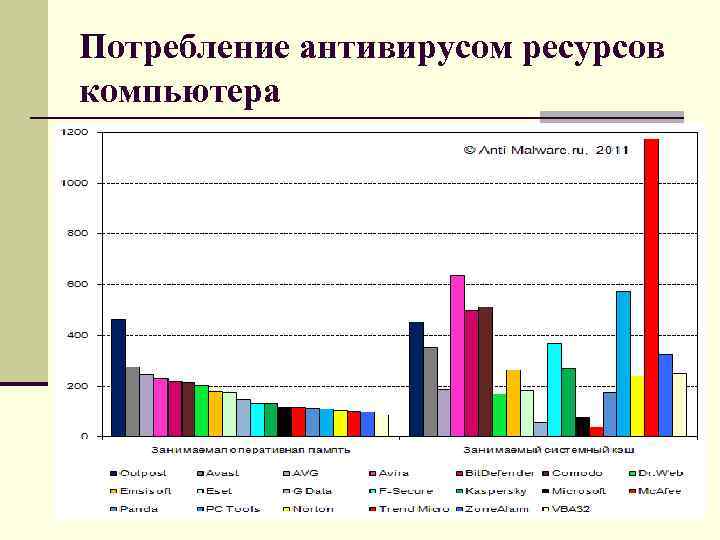

Потребление антивирусом ресурсов компьютера

Потребление антивирусом ресурсов компьютера

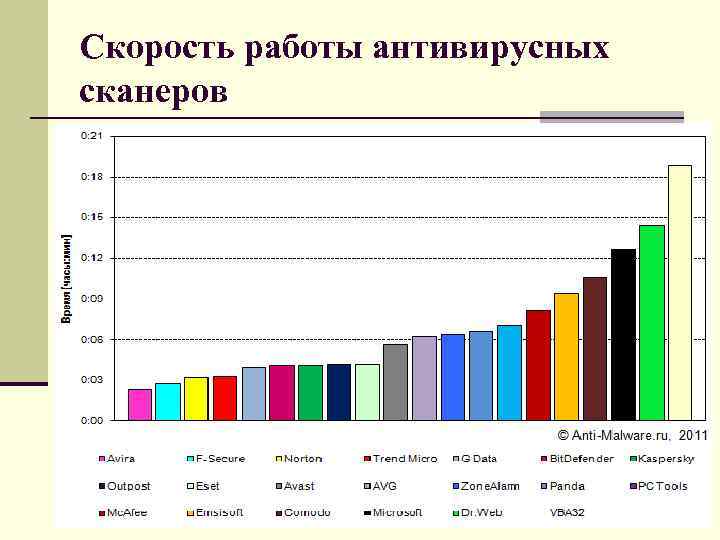

Скорость работы антивирусных сканеров

Скорость работы антивирусных сканеров

Самые знаменитые хакеры Ещё в 12 лет Кевин Митник увлёкся социальной инженерией и сферой безопасности информационных технологий. Благодаря этому, в будущем, он научился получать доступ к электронной почте различных пользователей, социальным сетям, и прочему в Интернете, просто задавая правильные вопросы. Он пользовался этими методами при взломе карточной системы, принятой в Лос Анджелесе. В 1979 году, кроме всего прочего, он также мог создавать копии мобильных телефонов известных марок. Он известен по взломам систем таких компаний как Nokia, Motorola, Fujitsu Siemens, а также системы Digital Equipment Corporation. За арест Кевина Митника предлагали большие суммы денег. В 1995 году, компьютерного взломщика, наконец, арестовали. Сегодня он является владельцем компании по безопасности информационных технологий.

Самые знаменитые хакеры Ещё в 12 лет Кевин Митник увлёкся социальной инженерией и сферой безопасности информационных технологий. Благодаря этому, в будущем, он научился получать доступ к электронной почте различных пользователей, социальным сетям, и прочему в Интернете, просто задавая правильные вопросы. Он пользовался этими методами при взломе карточной системы, принятой в Лос Анджелесе. В 1979 году, кроме всего прочего, он также мог создавать копии мобильных телефонов известных марок. Он известен по взломам систем таких компаний как Nokia, Motorola, Fujitsu Siemens, а также системы Digital Equipment Corporation. За арест Кевина Митника предлагали большие суммы денег. В 1995 году, компьютерного взломщика, наконец, арестовали. Сегодня он является владельцем компании по безопасности информационных технологий.

Самые знаменитые хакеры Кевин Поулсен по прозвищу Чёрный Данте стал известным благодаря своей выходке по взлому телефонных линий радиостанции KIIS-FM, расположенной В Лос Анджелесе. Однажды там объявили конкурс, заключающийся в том, что 102 –й дозвонившийся в студию слушатель, сможет получить автомобиль марки Porsche. Услышав это, Кевин Поулсен смог забить телефонную сеть так, что в итоге 102 -м слушателем оказался именно он. После этого, было ещё несколько подобных мошеннических действий, организованных этим взломщиком. В 1994 году Поулсена наконец арестовали и посадили за решетку на 4 месяца, а также заставили выплатить штраф в размере 56000$. Сегодня бывший хакер работает главным редактором журнала «Wired News» .

Самые знаменитые хакеры Кевин Поулсен по прозвищу Чёрный Данте стал известным благодаря своей выходке по взлому телефонных линий радиостанции KIIS-FM, расположенной В Лос Анджелесе. Однажды там объявили конкурс, заключающийся в том, что 102 –й дозвонившийся в студию слушатель, сможет получить автомобиль марки Porsche. Услышав это, Кевин Поулсен смог забить телефонную сеть так, что в итоге 102 -м слушателем оказался именно он. После этого, было ещё несколько подобных мошеннических действий, организованных этим взломщиком. В 1994 году Поулсена наконец арестовали и посадили за решетку на 4 месяца, а также заставили выплатить штраф в размере 56000$. Сегодня бывший хакер работает главным редактором журнала «Wired News» .

Самые знаменитые хакеры Владимир Левин стал известным в 90 -е годы за попытки взлома компьютерных систем. Его схемы представляли серьёзную угрозу для сайтов крупных компаний, в частности, для «Ситибанк» . В 1994 году, Левин смог получить доступ к счетам Ситибанка, принадлежащим различным корпоративным клиентам. Для этого он использовал услугу электронного перевода денег dial up и смог успешно перечислить деньги с этих счетов в Израиль, Германию, США, Финляндию и Нидерланды. В 1995 году Владимира Левина арестовали. В 1997 году, его доставили в Соединённые Штаты, где Левин признался в краже 3, 7 миллионов долларов. Знаменитого компьютерного взломщика поместили в тюрьму на 3 года, а также назначили выплатить штраф в размере 240 тысяч долларов. После этого инцидента «Ситибанк» вынужден был улучшить систему безопасности.

Самые знаменитые хакеры Владимир Левин стал известным в 90 -е годы за попытки взлома компьютерных систем. Его схемы представляли серьёзную угрозу для сайтов крупных компаний, в частности, для «Ситибанк» . В 1994 году, Левин смог получить доступ к счетам Ситибанка, принадлежащим различным корпоративным клиентам. Для этого он использовал услугу электронного перевода денег dial up и смог успешно перечислить деньги с этих счетов в Израиль, Германию, США, Финляндию и Нидерланды. В 1995 году Владимира Левина арестовали. В 1997 году, его доставили в Соединённые Штаты, где Левин признался в краже 3, 7 миллионов долларов. Знаменитого компьютерного взломщика поместили в тюрьму на 3 года, а также назначили выплатить штраф в размере 240 тысяч долларов. После этого инцидента «Ситибанк» вынужден был улучшить систему безопасности.

Самые знаменитые хакеры Уроженец Нью-Йорка Марк Абен, был известным членом таких групп, как «Мастера Обмана» и «Легион Гибели» , специализировавшихся на компьютерном взломе. В конечном счете, большинство участников этих организаций были арестованы, а дела по ним были переданы в ФБР. Абен не был исключением. Ещё в 9 -ти летнем возрасте он смог получить доступ к соединению компьютеров через dial up модем. После задержания, суд назначил Марку Абену 35 месяцев общественных работ. Сегодня бывший хакер работает независимым консультантом.

Самые знаменитые хакеры Уроженец Нью-Йорка Марк Абен, был известным членом таких групп, как «Мастера Обмана» и «Легион Гибели» , специализировавшихся на компьютерном взломе. В конечном счете, большинство участников этих организаций были арестованы, а дела по ним были переданы в ФБР. Абен не был исключением. Ещё в 9 -ти летнем возрасте он смог получить доступ к соединению компьютеров через dial up модем. После задержания, суд назначил Марку Абену 35 месяцев общественных работ. Сегодня бывший хакер работает независимым консультантом.

Самые знаменитые хакеры Эрик Корли, более известный под псевдонимом «Эмануэль Гольдштайн» , стал первой знаменитой фигурой, когда впервые заговорили о взломе информационных технологий в 19801990 гг. В 1999 году он впервые предстал перед судом за распространение программ по взлому De. CSS кодов и способы их установки. Эта программа позволяла расшифровывать содержание на защитных DVD-дисках. Тогда Корли заставили убрать программу с сайта и, хотя, главное звено было удалено, почти 500 других сайтов стали обеспечивать свой собственный доступ к секретным программам. Сегодня Эрик Корли живёт в Нью-Йорке, ведёт различные программы на радио и является автором журнала о хакерах « 2600»

Самые знаменитые хакеры Эрик Корли, более известный под псевдонимом «Эмануэль Гольдштайн» , стал первой знаменитой фигурой, когда впервые заговорили о взломе информационных технологий в 19801990 гг. В 1999 году он впервые предстал перед судом за распространение программ по взлому De. CSS кодов и способы их установки. Эта программа позволяла расшифровывать содержание на защитных DVD-дисках. Тогда Корли заставили убрать программу с сайта и, хотя, главное звено было удалено, почти 500 других сайтов стали обеспечивать свой собственный доступ к секретным программам. Сегодня Эрик Корли живёт в Нью-Йорке, ведёт различные программы на радио и является автором журнала о хакерах « 2600»